同意トークンの制約事項

-

同意トークンはデフォルトで有効であり、無効にすることはできません。

-

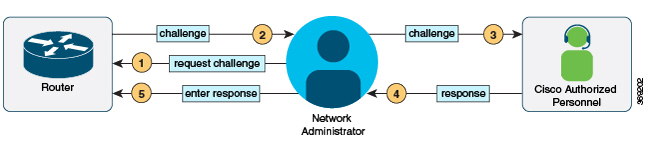

デバイスからチャレンジが送信された後、30 分以内に応答を入力する必要があります。入力しないとチャレンジが期限切れになり、新しいチャレンジの要求が必要になります。

-

単一の応答は、対応するチャレンジに対して 1 回だけ有効です。

-

ルートシェルアクセスの最大承認タイムアウトは 7 日間です。

-

スイッチオーバーイベント後、既存の同意トークンベースの承認はすべて期限切れとして処理されます。その後、サービスアクセスの新しい認証シーケンスを再起動する必要があります。

-

シスコのチャレンジ署名サーバー上の同意トークン応答生成にアクセスできるのは、シスコ認定担当者のみです。

-

システムシェルアクセスのシナリオでは、承認タイムアウトが発生するか、または同意トークン終了承認コマンドによってシェル承認が明示的に終了されるまで、シェルを終了しても承認は終了しません。

システムシェルアクセスの目的を達成したら、同意トークン終了コマンドを明示的に発行することによって、システムシェルの承認を強制終了することを推奨します。

フィードバック

フィードバック