- セキュリティ管理アプライアンスをご使用の前に

- セットアップ、インストール、および基本設定

- レポートでの作業

- 中央集中型電子メール セキュリティ レポーティングの使用

- 中央集中型 Web レポーティングの使用方法

- 電子メール メッセージのトラッキング

- Cisco IronPort スパム隔離の管理

- Web セキュリティ アプライアンスの管理

- システム ステータスのモニタリング

- LDAP との統合

- SMTP ルーティングの設定

- 管理タスクの分散

- 一般的な管理タスク

- ロギング

- トラブルシューティング

- IP インターフェイスおよびアプライアンスへのアクセス

- ネットワークと IP アドレスの割り当て

- ファイアウォール情報

- 例

- Cisco IronPort End User License Agreement

- 索引

Cisco IronPort AsyncOS 7.9 for Security Management ユーザ ガイド

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月8日

章のタイトル: Web セキュリティ アプライアンスの管理

- 中央集中型コンフィギュレーション管理について

- 適切な設定公開方式の決定

- Configuration Master を使用するための設定

- Configuration Master の 初期化とインポート

- 拡張ファイル公開を使用するための設定

- Web セキュリティ アプライアンスへの設定の公開

Web セキュリティ アプライアンスの管理

•![]() 「Configuration Master を使用するための設定」

「Configuration Master を使用するための設定」

中央集中型コンフィギュレーション管理について

中央集中型コンフィギュレーション管理を使用すると、セキュリティ管理アプライアンスから関連する Web セキュリティ アプライアンスに設定を公開できるようになり、次のような利点が得られます。

•![]() Web セキュリティ ポリシーの設定や設定の更新を個々の Web セキュリティ アプライアンスではなくセキュリティ管理アプライアンスで一度行うだけで済み、管理を簡便化および迅速化できます。

Web セキュリティ ポリシーの設定や設定の更新を個々の Web セキュリティ アプライアンスではなくセキュリティ管理アプライアンスで一度行うだけで済み、管理を簡便化および迅速化できます。

•![]() 展開されているネットワーク全体で、ポリシーを均一に適用できます。

展開されているネットワーク全体で、ポリシーを均一に適用できます。

適切な設定公開方式の決定

セキュリティ管理アプライアンスから設定を公開するには異なる 2 つの方法があり、それぞれ異なる設定を公開します。設定の中には中央集中型で管理できないものもあります。

•![]() 次の設定に対しては、Configuration Master を使用します。

次の設定に対しては、Configuration Master を使用します。

Web セキュリティ アプライアンスの [Web Security Manager] メニューに表示される機能。ポリシーやカスタム URL のカテゴリなど。

例外:L4 トラフィック モニタの(L4TM)の設定は、Configuration Master の対象に含まれません。

サポートの対象となる機能は、Configuration Master のバージョンによって変わります。このバージョンは AsyncOS for Web Security のバージョンに対応します。

•![]() 次の設定に対しては、コンフィギュレーション ファイル(拡張ファイル公開)を使用します。

次の設定に対しては、コンフィギュレーション ファイル(拡張ファイル公開)を使用します。

アプライアンスの管理に関係する機能。たとえば、ログ サブスクリプションやアラートの設定、または管理責任の分散など。

ネットワークやインターフェイスの設定、DNS、Web Cache Communication Protocol(WCCP)、アップストリーム プロキシ グループ、証明書、プロキシ モード、SNTP などの時間設定、レベル 4 トラフィック モニタ(L4TM)の設定、認証リダイレクト ホスト名。

これらの設定は、管理対象の Web セキュリティ アプライアンスで直接設定する必要があります。『 Cisco IronPort AsyncOS for Web Security User Guide 』を参照してください。

Configuration Master を使用するための設定

Configuration Master を使用して中央集中型コンフィギュレーション管理を設定するには、「Configuration Master を使用するための設定の概要」で説明する手順を順序に従って実行してください。

拡張ファイル公開だけを使用するように準備するには、「拡張ファイル公開を使用するための設定」を参照してください。

Configuration Master を使用するための設定の概要

Web セキュリティ アプライアンスを中央集中方式で管理するようにシステムを設定するには、次の手順に従ってください。

ステップ 1![]() (任意)Web セキュリティ アプライアンス。 すべての Web セキュリティ アプライアンスの設定モデルとして動作している Web セキュリティ アプライアンスがすでにある場合は、その Web セキュリティ アプライアンスからコンフィギュレーション ファイルをダウンロードします。このファイルを使用すると、セキュリティ管理アプライアンスでの Configuration Master の設定を迅速に行うことができます。方法については、『 Cisco IronPort AsyncOS for Web Security User Guide 』の「Saving and Loading the Appliance Configuration」を参照してください。

(任意)Web セキュリティ アプライアンス。 すべての Web セキュリティ アプライアンスの設定モデルとして動作している Web セキュリティ アプライアンスがすでにある場合は、その Web セキュリティ アプライアンスからコンフィギュレーション ファイルをダウンロードします。このファイルを使用すると、セキュリティ管理アプライアンスでの Configuration Master の設定を迅速に行うことができます。方法については、『 Cisco IronPort AsyncOS for Web Security User Guide 』の「Saving and Loading the Appliance Configuration」を参照してください。

コンフィギュレーション ファイルと Configuration Master のバージョンの互換性については、「(WSA のある導入のみ)Configuration Master の互換性」を参照してください。

ステップ 2![]() 設定のための一般的な要件や注意事項を確認します。「Configuration Master を使用するための重要な注意事項」を参照してください。

設定のための一般的な要件や注意事項を確認します。「Configuration Master を使用するための重要な注意事項」を参照してください。

ステップ 3![]() 各 Web セキュリティ アプライアンスに使用する Configuration Master のバージョンを確認します。「使用する Configuration Master のバージョンの確認」を参照してください。

各 Web セキュリティ アプライアンスに使用する Configuration Master のバージョンを確認します。「使用する Configuration Master のバージョンの確認」を参照してください。

ステップ 4![]() セキュリティ管理アプライアンス。 Cisco IronPort 中央集中型コンフィギュレーション マネージャをイネーブルにして設定します。「セキュリティ管理アプライアンスでの中央集中型コンフィギュレーション管理のイネーブル化」を参照してください。

セキュリティ管理アプライアンス。 Cisco IronPort 中央集中型コンフィギュレーション マネージャをイネーブルにして設定します。「セキュリティ管理アプライアンスでの中央集中型コンフィギュレーション管理のイネーブル化」を参照してください。

ステップ 5![]() セキュリティ管理アプライアンス。 Configuration Master を初期化します。「Configuration Master の初期化」を参照してください。

セキュリティ管理アプライアンス。 Configuration Master を初期化します。「Configuration Master の初期化」を参照してください。

ステップ 6![]() セキュリティ管理アプライアンス。 Web セキュリティ アプライアンスを Configuration Master に関連付けます。「Web セキュリティ アプライアンスと Configuration Master の関連付けについて」を参照してください。

セキュリティ管理アプライアンス。 Web セキュリティ アプライアンスを Configuration Master に関連付けます。「Web セキュリティ アプライアンスと Configuration Master の関連付けについて」を参照してください。

ステップ 7![]() セキュリティ管理アプライアンス。 ポリシー、カスタム URL カテゴリ、および Web プロキシ バイパス リストを Configuration Master にインポートするか、手動で設定します。「公開のための設定」を参照してください。

セキュリティ管理アプライアンス。 ポリシー、カスタム URL カテゴリ、および Web プロキシ バイパス リストを Configuration Master にインポートするか、手動で設定します。「公開のための設定」を参照してください。

ステップ 8![]() セキュリティ管理アプライアンス。 それぞれの Web セキュリティ アプライアンスでイネーブルにされている機能が、そのアプライアンスに関連付けられている Configuration Master でイネーブルにされている機能と一致していることを確認します。「機能が常にイネーブルにされていることの確認」を参照してください。

セキュリティ管理アプライアンス。 それぞれの Web セキュリティ アプライアンスでイネーブルにされている機能が、そのアプライアンスに関連付けられている Configuration Master でイネーブルにされている機能と一致していることを確認します。「機能が常にイネーブルにされていることの確認」を参照してください。

ステップ 9![]() セキュリティ管理アプライアンス。 必要とする Configuration Master を設定し、必要な機能をイネーブルにしたら、Web セキュリティ アプライアンスに設定を公開します。「Configuration Master の公開」を参照してください。

セキュリティ管理アプライアンス。 必要とする Configuration Master を設定し、必要な機能をイネーブルにしたら、Web セキュリティ アプライアンスに設定を公開します。「Configuration Master の公開」を参照してください。

Configuration Master を使用するための重要な注意事項

(注) 中央集中型で管理する Web セキュリティ アプライアンスのそれぞれについて、同名のレルムに対する設定が同一である場合を除いて、[Network] > [Authentication] ですべての [Realm Names] がアプライアンス全体で一意になっていることを確認します。

使用する Configuration Master のバージョンの確認

AsyncOS for Security Management には複数の Configuration Master があるため、複数の Web セキュリティ アプライアンスで異なる機能をサポートする異なるバージョンの AsyncOS for Web Security が実行されているという、異機種混在環境でも中央集中型で管理できます。

それぞれの Configuration Master には、AsyncOS for Web Security の特定のバージョンで使用する設定が行われています。

使用している AsyncOS for Web Security のバージョンで使用できる Configuration Master を判断するには、「SMA 互換性マトリクス」を参照してください。

(注) 最善の結果を得るには、Configuration Master のバージョンが、Web セキュリティ アプライアンスの AsyncOS のバージョンと同じである必要があります。古いバージョンの Configuration Master から新しいバージョンの Web セキュリティ アプライアンスに対して公開を行うと、Web セキュリティ アプライアンスの設定が Configuration Master の設定と一致していない場合には、処理に失敗するおそれがあります。この問題は、[Web Appliance Status Details] ページに不一致が見られない場合でも発生することがあります。この場合は、各アプライアンスでの設定を手動で比較する必要があります。

セキュリティ管理アプライアンスでの中央集中型コンフィギュレーション管理のイネーブル化

ステップ 1![]() セキュリティ管理アプライアンスで、[Management Appliance] > [Centralized Services] > [Web] > [Centralized Configuration Manager] を選択します。

セキュリティ管理アプライアンスで、[Management Appliance] > [Centralized Services] > [Web] > [Centralized Configuration Manager] を選択します。

ステップ 2![]() [Centralized Configuration Manager] ページで [Enable] をクリックします。

[Centralized Configuration Manager] ページで [Enable] をクリックします。

ステップ 3![]() システム セットアップ ウィザードを実行してから初めて Cisco IronPort 中央集中型コンフィギュレーション マネージャをイネーブルにする場合は、エンドユーザ ライセンス契約書を確認し、[Accept] をクリックします。

システム セットアップ ウィザードを実行してから初めて Cisco IronPort 中央集中型コンフィギュレーション マネージャをイネーブルにする場合は、エンドユーザ ライセンス契約書を確認し、[Accept] をクリックします。

Configuration Master の 初期化とインポート

- Web セキュリティ アプライアンスからの設定のインポート

- 公開のための設定

Configuration Master の初期化

(注) Configuration Master 7.1 を Configuration Master 7.5 にコピーまたはインポートする前に、「Configuration Master 7.5 を設定する前の注意事項」を参照してください。

ステップ 1![]() メイン セキュリティ管理アプライアンスで、[Web] > [Utilities] > [Configuration Masters] を選択します。

メイン セキュリティ管理アプライアンスで、[Web] > [Utilities] > [Configuration Masters] を選択します。

ステップ 2![]() [Options] カラムの [Initialize] をクリックします。

[Options] カラムの [Initialize] をクリックします。

ステップ 3![]() [Initialize Configuration Master] ページで、次の手順を実行します。

[Initialize Configuration Master] ページで、次の手順を実行します。

•![]() 以前のリリース用の Configuration Master がすでにあり、新しい Configuration Master で同じ設定を適用したい場合は、[Copy Configuration Master] を選択します。

以前のリリース用の Configuration Master がすでにあり、新しい Configuration Master で同じ設定を適用したい場合は、[Copy Configuration Master] を選択します。

また、後で既存の Configuration Master から設定をインポートすることもできます。

•![]() 上記に該当しない場合は、[Use default settings] を選択します。

上記に該当しない場合は、[Use default settings] を選択します。

これで Configuration Master が使用可能な状態になります。

ステップ 5![]() それぞれの Configuration Master のバージョンに対して初期化作業を繰り返します。

それぞれの Configuration Master のバージョンに対して初期化作業を繰り返します。

(注) Configuration Master を初期化すると、[Initialize] オプションは使用できなくなります。その代わりに、「公開のための設定」で説明されている方法のいずれかを使用して Configuration Master を設定します。

Web セキュリティ アプライアンスと Configuration Master の関連付けについて

中央集中型で管理する Web セキュリティ アプライアンスのそれぞれにおいて、そのアプライアンスの AsyncOS バージョンと一致する Configuration Master にポリシー設定を関連付ける必要があります。たとえば、Web セキュリティ アプライアンスで AsyncOS 6.3 for Web を実行中の場合は、Configuration Master 6.3 に関連付ける必要があります。

|

|

|

|---|---|

Web セキュリティ アプライアンスの追加と Configuration Master のバージョンとの関連付け

まだ Web セキュリティ アプライアンスを中央集中管理の対象に追加していない場合は、この手順を実行してください。

ステップ 1![]() 使用している Web セキュリティ アプライアンスと、この AsyncOS for Security Management のリリースで使用できる Configuration Master のバージョンとの互換性を確認します。「SMA 互換性マトリクス」を参照してください。

使用している Web セキュリティ アプライアンスと、この AsyncOS for Security Management のリリースで使用できる Configuration Master のバージョンとの互換性を確認します。「SMA 互換性マトリクス」を参照してください。

ステップ 2![]() セキュリティ管理アプライアンスで、[Management Appliance] > [Centralized Services] > [Security Appliances] を選択します。

セキュリティ管理アプライアンスで、[Management Appliance] > [Centralized Services] > [Security Appliances] を選択します。

ステップ 3![]() [Add Web Appliance] をクリックします。

[Add Web Appliance] をクリックします。

ステップ 4![]() [Appliance Name and IP Address] テキスト フィールドに、Cisco IronPort アプライアンスの管理インターフェイスのアプライアンス名と IP アドレスを入力します。

[Appliance Name and IP Address] テキスト フィールドに、Cisco IronPort アプライアンスの管理インターフェイスのアプライアンス名と IP アドレスを入力します。

(注) [IP Address] テキスト フィールドに DNS 名を入力した場合でも、[Submit] をクリックすると、すぐに IP アドレスに解決されます。

ステップ 5![]() Centralized Configuration Manager サービスが事前に選択されています。

Centralized Configuration Manager サービスが事前に選択されています。

ステップ 6![]() [Establish Connection] をクリックします。

[Establish Connection] をクリックします。

ステップ 7![]() 管理対象となるアプライアンスの管理者アカウントのユーザ名とパスワードを入力し、[Establish Connection] をクリックします。

管理対象となるアプライアンスの管理者アカウントのユーザ名とパスワードを入力し、[Establish Connection] をクリックします。

(注) ログイン資格情報を入力すると、セキュリティ管理アプライアンスからリモート アプライアンスへのファイル転送のための公開 SSH キーが渡されます。ログイン資格情報は、セキュリティ管理アプライアンスには保存されません。

ステップ 8![]() [Success] メッセージがページのテーブルの上に表示されるまで待機します。

[Success] メッセージがページのテーブルの上に表示されるまで待機します。

ステップ 9![]() アプライアンスに関連付ける Configuration Master のバージョンを選択します。

アプライアンスに関連付ける Configuration Master のバージョンを選択します。

ステップ 11![]() 中央集中型コンフィギュレーション管理をイネーブルにする Web セキュリティ アプライアンスごとに、この手順を繰り返します。

中央集中型コンフィギュレーション管理をイネーブルにする Web セキュリティ アプライアンスごとに、この手順を繰り返します。

Configuration Master のバージョンと Web セキュリティ アプライアンスとの関連付け

Web セキュリティ アプライアンスをセキュリティ管理アプライアンスに追加済みの場合は、次の手順を使用して、Web セキュリティ アプライアンスを Configuration Master のバージョンに素早く関連付けることができます。

ステップ 1![]() 使用している Web セキュリティ アプライアンスと、この AsyncOS for Security Management のリリースで使用できる Configuration Master のバージョンとの互換性を確認します。「SMA 互換性マトリクス」を参照してください。

使用している Web セキュリティ アプライアンスと、この AsyncOS for Security Management のリリースで使用できる Configuration Master のバージョンとの互換性を確認します。「SMA 互換性マトリクス」を参照してください。

ステップ 2![]() セキュリティ管理アプライアンスで、[Web] > [Utilities] > [Configuration Masters] を選択します。

セキュリティ管理アプライアンスで、[Web] > [Utilities] > [Configuration Masters] を選択します。

(注) Configuration Master が [Disabled] と表示されている場合にイネーブルにするには、[Web] > [Utilities] > [Security Services Display] の順にクリックし、次に [Edit Display Settings] をクリックします。対象とする Configuration Master のチェックボックスを選択して、イネーブルにします。詳細については、「公開する機能のイネーブル化」を参照してください。

ステップ 3![]() [Edit Appliance Assignment List] をクリックします。

[Edit Appliance Assignment List] をクリックします。

ステップ 4![]() 関連付けるアプライアンスの行でクリックし、[Masters] カラムにチェックマークを入れます。

関連付けるアプライアンスの行でクリックし、[Masters] カラムにチェックマークを入れます。

公開のための設定

公開する設定を Configuration Master に設定します。

Configuration Master の設定には、いくつかの方法があります。

•![]() AsyncOS for Security Management の以前のリリースからアップグレードする場合:以前の既存の Configuration Master をコピーして新しい Configuration Master のバージョンを初期化していない場合は、古いバージョンをインポートすることができます。「既存の Configuration Master からのインポート」を参照してください。

AsyncOS for Security Management の以前のリリースからアップグレードする場合:以前の既存の Configuration Master をコピーして新しい Configuration Master のバージョンを初期化していない場合は、古いバージョンをインポートすることができます。「既存の Configuration Master からのインポート」を参照してください。

•![]() Web セキュリティ アプライアンスを設定済みで、複数の Web セキュリティ アプライアンスで同じ設定を使用したい場合:保存されているコンフィギュレーション ファイルをアプライアンスから Configuration Master にインポートします(「Configuration Master を使用するための設定」でコンフィギュレーション ファイルを保存した場合)。

Web セキュリティ アプライアンスを設定済みで、複数の Web セキュリティ アプライアンスで同じ設定を使用したい場合:保存されているコンフィギュレーション ファイルをアプライアンスから Configuration Master にインポートします(「Configuration Master を使用するための設定」でコンフィギュレーション ファイルを保存した場合)。

インポートの手順については、「Web セキュリティ アプライアンスからの設定のインポート」を参照してください。

•![]() インポートした設定を変更する場合は、「Configuration Master での Web セキュリティ機能の直接設定」を参照してください。

インポートした設定を変更する場合は、「Configuration Master での Web セキュリティ機能の直接設定」を参照してください。

•![]() Web セキュリティ アプライアンスでポリシー、URL カテゴリ、バイパス設定をまだ設定していない場合は、セキュリティ管理アプライアンスでこれらの設定を対応する Configuration Master に設定します。

Web セキュリティ アプライアンスでポリシー、URL カテゴリ、バイパス設定をまだ設定していない場合は、セキュリティ管理アプライアンスでこれらの設定を対応する Configuration Master に設定します。

詳細については、「Configuration Master での Web セキュリティ機能の直接設定」を参照してください。

既存の Configuration Master からのインポート

既存の Configuration Master を新しい Configuration Master のバージョンにアップグレードすることができます。たとえば、Configuration Master 7.1 の設定を、新しい Configuration Master 7.5 にインポートすることができます。

(注) Configuration Master 7.5 にコピーまたはインポートする前に、「Configuration Master 7.5 を設定する前の注意事項」を参照してください。

ステップ 1![]() セキュリティ管理アプライアンスで、[Web] > [Utilities] > [Configuration Masters] を選択します。

セキュリティ管理アプライアンスで、[Web] > [Utilities] > [Configuration Masters] を選択します。

ステップ 2![]() [Options] カラムで、[Import Configuration] をクリックします。

[Options] カラムで、[Import Configuration] をクリックします。

ステップ 3![]() [Select Configuration Source] で、リストから [Configuration Master] を選択します。

[Select Configuration Source] で、リストから [Configuration Master] を選択します。

ステップ 4![]() この設定に、既存のカスタム ユーザ ロールを取り込むかどうかを選択します。

この設定に、既存のカスタム ユーザ ロールを取り込むかどうかを選択します。

カスタム ユーザ ロールの詳細については、「Custom Web User ロールについて」を参照してください。

Web セキュリティ アプライアンスからの設定のインポート

使用中の Web セキュリティ アプライアンスで機能している既存の設定を使用する場合は、そのコンフィギュレーション ファイルをセキュリティ管理アプライアンスにインポートして、Configuration Master 用のデフォルトのポリシー設定を作成できます。

コンフィギュレーション ファイルと Configuration Master のバージョンの互換性については、「(WSA のある導入のみ)Configuration Master の互換性」を参照してください。

警告 管理対象の Web セキュリティ アプライアンスに設定をすでに公開してある場合でも、互換性のある Web コンフィギュレーション ファイルを何回でもインポートすることができます。ただし、コンフィギュレーション ファイルを Configuration Master にインポートすると、選択した Configuration Master に関連付けられている設定が上書きされることに注意してください。また、[Security Services Display] ページのセキュリティ サービスの設定は、インポートしたファイルと一致するよう設定されます。

Configuration Master に Web コンフィギュレーション ファイルを取り込むには、次の手順を実行します。

ステップ 1![]() Web セキュリティ アプライアンスからコンフィギュレーション ファイルを保存します。

Web セキュリティ アプライアンスからコンフィギュレーション ファイルを保存します。

ステップ 2![]() セキュリティ管理アプライアンスで、[Web] > [Utilities] > [Configuration Masters] を選択します。

セキュリティ管理アプライアンスで、[Web] > [Utilities] > [Configuration Masters] を選択します。

ステップ 3![]() [Options] カラムで、[Import Configuration] をクリックします。

[Options] カラムで、[Import Configuration] をクリックします。

ステップ 4![]() [Select Configuration] ドロップダウン リストから、[Web Configuration File ] を選択します。

[Select Configuration] ドロップダウン リストから、[Web Configuration File ] を選択します。

ステップ 5![]() [New Master Defaults] セクションで、[Browse] をクリックし、Web セキュリティ アプライアンスから有効なコンフィギュレーション ファイルを選択します。

[New Master Defaults] セクションで、[Browse] をクリックし、Web セキュリティ アプライアンスから有効なコンフィギュレーション ファイルを選択します。

ステップ 6![]() [Import File] をクリックします。

[Import File] をクリックします。

Configuration Master での Web セキュリティ機能の直接設定

Configuration Master では、バージョンに応じて次の機能を設定することができます。

|

|

|

|

|---|---|---|

Configuration Master で各機能を直接設定するには、[Web] > [Configuration Master <version> ] > <feature> を選択します。

「Configuration Master で機能を設定する場合の SMA 特有の違い」で説明する一部の項目を除いて、Configuration Master で機能を設定する方法は、Web セキュリティ アプライアンスで同じ機能を設定する場合と同じです。各説明については、Configuration Master のバージョンに対応する AsyncOS のバージョンの『 Cisco IronPort AsyncOS for Web Security User Guide 』を参照してください。必要な場合は、「使用する Configuration Master のバージョンの確認」を参照して、使用している Web セキュリティ アプライアンスに対応する正しい Configuration Master を判別してください。

Web セキュリティ ユーザ ガイドは、 http://www.cisco.com/en/US/products/ps10164/products_user_guide_list.html ですべてのバージョンを入手できます。

Configuration Master で機能を設定する場合の SMA 特有の違い

Configuration Master で機能を設定するときには、以下で説明する Web セキュリティ アプライアンスで同じ機能を直接設定する場合との違いに注意してください。

|

|

|

|---|---|

Configuration Master で設定する各機能について、セキュリティ管理アプライアンスで [Web] > [Utilities] > [Security Services Display] にある機能をイネーブルにする必要があります。詳細については、「機能が常にイネーブルにされていることの確認」を参照してください。 |

|

[Identify Users Transparently] オプションは、トランスペアレント ユーザ ID をサポートする認証レルムが設定された Web セキュリティ アプライアンスが管理対象アプライアンスとして追加されているときに有効になります。 |

|

「Configuration Master で ID を使用する場合のヒント」を参照してください。 |

|

認証オプションの [Prompt SaaS users who have been discovered by transparent user identification] は、トランスペアレント ユーザ ID をサポートする認証レルムが設定された Web セキュリティ アプライアンスが管理対象アプライアンスとして追加されている場合のみ有効になります。 |

|

| [Policy Member Definition] セクションで [Identities and Users] オプションを設定すると、外部ディレクトリ サーバを使用している場合には、以下が適用されます。 [Edit Group] ページでグループを検索した場合、検索結果の最初の 500 項目しか表示されません。対象とするグループが見つからない場合は、そのグループを「Authorized Groups」に追加することができます。これを行うには、[Directory] 検索フィールドにこのグループを入力して、[Add] ボタンをクリックします。 |

|

[Access Policies] > [Web Reputation and Anti-Malware Settings] |

このページで指定できるオプションは、関連する Configuration Master に対して Adaptive Scanning がイネーブルにされているかどうかによって変わります。[Web] > [Utilities] > [Security Services Display] でこの設定を確認してください。 |

Configuration Master で ID を使用する場合のヒント

セキュリティ管理アプライアンスで ID を作成する際には、特定のアプライアンスのみに適用されるオプションがあります。たとえば、セキュリティ管理アプライアンスを購入し、Web セキュリティ アプライアンスごとに作成された既存の Web セキュリティ アプライアンス コンフィギュレーションとポリシーを保持する場合は、1 つのファイルをマシンにロードし、次に他のマシンから手動でポリシーを追加する必要があります。

これを実行するための方法の 1 つとして、各アプライアンスに一連の ID を作成し、これらの ID を参照するポリシーを設定する方法があります。セキュリティ管理アプライアンスが設定を公開すると、これらの ID と、ID を参照するポリシーは自動的に削除され、ディセーブルになります。この方法を使用すると、手動で何も設定する必要がありません。これは基本的に「アプライアンスごと」の ID です。

この方法の唯一の問題は、デフォルトのポリシーまたは ID が、サイト間で異なる場合です。たとえば、あるサイトではポリシーを「default allow with auth」に設定し、別のサイトでは「default deny」に設定している場合です。この場合、アプライアンスごとの ID とポリシーをデフォルトのすぐ上に作成する必要があります。基本的には独自の「デフォルト」ポリシーを作成します。

機能が常にイネーブルにされていることの確認

Configuration Master を公開する前に、それが公開されることと、公開後に目的の機能がイネーブルになり、意図するように設定されていることを確認します。

(注) 異なる機能がイネーブルになっている複数の Web セキュリティ アプライアンスが同じ Configuration Master に割り当てられている場合は、各アプライアンスを別個に公開するようにし、公開前にこれらの手順を実行する必要があります。

イネーブルにされている機能の比較

それぞれの Web セキュリティ アプライアンスでイネーブルにされている機能が、そのアプライアンスに関連付けられている Configuration Master でイネーブルにされている機能と一致していることを確認します。

(注) 異なる機能を持つ複数の Web セキュリティ アプライアンスが同じ Configuration Master に割り当てられている場合は、各アプライアンスを別個に公開するようにし、公開前にこのチェックを実行する必要があります。

Web セキュリティ アプライアンスでイネーブルにされている機能を確認するには、次の手順を実行します。

ステップ 1![]() セキュリティ管理アプライアンスで、[Web] > [Utilities] > [Web Appliances Status] を選択します。

セキュリティ管理アプライアンスで、[Web] > [Utilities] > [Web Appliances Status] を選択します。

ステップ 2![]() Configuration Master を公開する Web セキュリティ アプライアンスの名前をクリックします。

Configuration Master を公開する Web セキュリティ アプライアンスの名前をクリックします。

ステップ 3![]() [Security Services] テーブルまでスクロールします。

[Security Services] テーブルまでスクロールします。

ステップ 4![]() イネーブルにされているすべての機能の機能キーがアクティブで、期限切れでないことを確認します。

イネーブルにされているすべての機能の機能キーがアクティブで、期限切れでないことを確認します。

ステップ 5![]() [Services] カラムの設定を比較します。

[Services] カラムの設定を比較します。

[Web Appliance Service] カラムと、[Is Service Displayed on Management Appliance?] カラムが同じである必要があります。

[Disabled] および [Not Configured] = [No] または [Disabled]

[N/A] は適用外であることを意味します。たとえば、そのオプションは Configuration Master で設定できませんが、一覧には表示されて、機能キーのステータスを確認することができます。

コンフィギュレーションが不一致の場合は、文字が赤色で表示されます。

ステップ 6![]() ある機能についてのイネーブルおよびディセーブルの設定が一致していない場合は、次のいずれかを実行します。

ある機能についてのイネーブルおよびディセーブルの設定が一致していない場合は、次のいずれかを実行します。

•![]() Configuration Master の対応する設定を変更します。「公開する機能のイネーブル化」を参照してください。

Configuration Master の対応する設定を変更します。「公開する機能のイネーブル化」を参照してください。

•![]() Web セキュリティ アプライアンスの当該の機能をイネーブルまたはディセーブルにします。変更内容によっては、複数の機能に影響する場合があります。関連する機能については、『 Cisco IronPort AsyncOS for Web Security User Guide 』を参照してください。

Web セキュリティ アプライアンスの当該の機能をイネーブルまたはディセーブルにします。変更内容によっては、複数の機能に影響する場合があります。関連する機能については、『 Cisco IronPort AsyncOS for Web Security User Guide 』を参照してください。

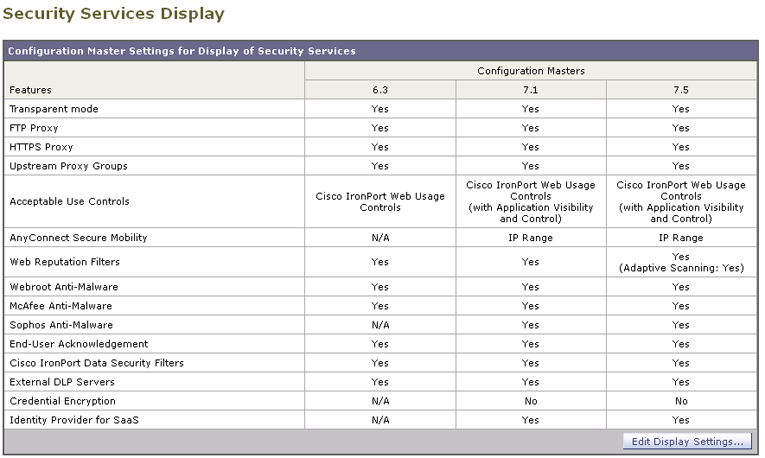

公開する機能のイネーブル化

Configuration Master を使用して設定を公開する機能をイネーブルにします。

(注) Configuration Master に対して機能をイネーブルにしても、その機能が Web セキュリティ アプライアンスでイネーブルになるわけではありません。

各 Configuration Master に対してイネーブルにした機能は、[Security Services Display] ページに要約されます。「N/A」と表示されている場合は、その機能がその Configuration Master のバージョンで使用できないことを表します。

図 8-1 [Security Services Display] ページ

公開する機能をイネーブルにするには、次の手順を実行してください。

ステップ 1![]() イネーブルにする機能とディセーブルにする機能を確認します。「イネーブルにされている機能の比較」を参照してください。

イネーブルにする機能とディセーブルにする機能を確認します。「イネーブルにされている機能の比較」を参照してください。

ステップ 2![]() セキュリティ管理アプライアンスで、[Web] > [Utilities] > [Security Services Display] を選択します。

セキュリティ管理アプライアンスで、[Web] > [Utilities] > [Security Services Display] を選択します。

ステップ 3![]() [Edit Settings] をクリックします。

[Edit Settings] をクリックします。

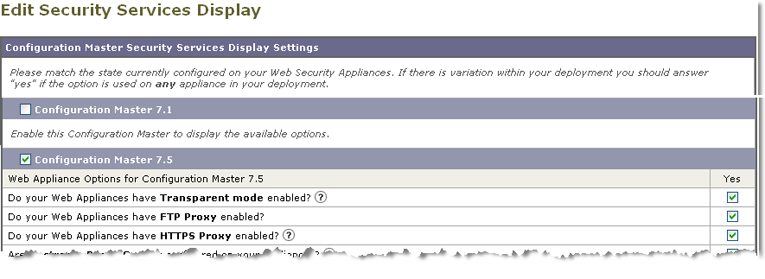

[Edit Security Services Display] ページに、各 Configuration Master に表示される機能が一覧されます。

(注) Web プロキシは機能として一覧されていません。これは、Web プロキシは Web セキュリティ アプライアンスで管理されているプロキシ タイプのいずれかを実行するためにイネーブルになっていると見なされているためです。Web プロキシをディセーブルにすると、Web セキュリティ アプライアンスに公開されたすべてのポリシーが無視されます。

ステップ 4![]() (任意)使用しない Configuration Master は非表示にします。意図しない影響が生じるのを避けるため、「使用しない Configuration Master のディセーブル化」の「注」を参照してください。

(任意)使用しない Configuration Master は非表示にします。意図しない影響が生じるのを避けるため、「使用しない Configuration Master のディセーブル化」の「注」を参照してください。

ステップ 5![]() 使用する各 Configuration Master について、イネーブルにする各機能に対する [Yes] チェックボックスを選択または選択解除します。

使用する各 Configuration Master について、イネーブルにする各機能に対する [Yes] チェックボックスを選択または選択解除します。

一部の機能について、次のような特別な注意事項があります(Configuration Master による)。

–![]() トランスペアレント モード。フォワード モードを使用した場合、プロキシ バイパス機能は使用できなくなります。

トランスペアレント モード。フォワード モードを使用した場合、プロキシ バイパス機能は使用できなくなります。

–![]() HTTPS プロキシ。HTTPS プロキシは、復号ポリシーを実行するためにイネーブルにする必要があります。

HTTPS プロキシ。HTTPS プロキシは、復号ポリシーを実行するためにイネーブルにする必要があります。

–![]() アップストリーム プロキシ グループ。ルーティング ポリシーを使用する場合は、Web セキュリティ アプライアンスでアップストリーム プロキシ グループが使用できるようになっている必要があります。

アップストリーム プロキシ グループ。ルーティング ポリシーを使用する場合は、Web セキュリティ アプライアンスでアップストリーム プロキシ グループが使用できるようになっている必要があります。

–![]() 許容範囲内の使用制御。使用するサービス([Cisco IronPort URL Filters] または [Cisco IronPort Web Usage Controls])を選択し、[Application Visibility and Control] をイネーブルにするかどうかを選択します。

許容範囲内の使用制御。使用するサービス([Cisco IronPort URL Filters] または [Cisco IronPort Web Usage Controls])を選択し、[Application Visibility and Control] をイネーブルにするかどうかを選択します。

–![]() AnyConnect セキュア モビリティ。[IP Range] または [Cisco ASA] を選択します。

AnyConnect セキュア モビリティ。[IP Range] または [Cisco ASA] を選択します。

–![]() Web レピュテーション フィルタリング。Adaptive Scanning をイネーブルにするかどうかを指定します。

Web レピュテーション フィルタリング。Adaptive Scanning をイネーブルにするかどうかを指定します。

ステップ 6![]() 使用する各 Configuration Master に対して変更を加えます。

使用する各 Configuration Master に対して変更を加えます。

ステップ 7![]() [Submit] をクリックします。セキュリティ サービスの設定に加えた変更が、Web セキュリティ アプライアンスで設定されたポリシーに影響する場合、GUI に特定の警告メッセージが表示されます。変更を送信することが確実な場合は、[Continue] をクリックします。

[Submit] をクリックします。セキュリティ サービスの設定に加えた変更が、Web セキュリティ アプライアンスで設定されたポリシーに影響する場合、GUI に特定の警告メッセージが表示されます。変更を送信することが確実な場合は、[Continue] をクリックします。

ステップ 8![]() [Security Services Display] ページで、選択した各オプションの横に [Yes] と表示されることを確認します。

[Security Services Display] ページで、選択した各オプションの横に [Yes] と表示されることを確認します。

ステップ 10![]() 公開先のアプライアンスに対して、すべての機能が正しくイネーブルまたはディセーブルになっていることを確認します。「イネーブルにされている機能の比較」を参照してください。

公開先のアプライアンスに対して、すべての機能が正しくイネーブルまたはディセーブルになっていることを確認します。「イネーブルにされている機能の比較」を参照してください。

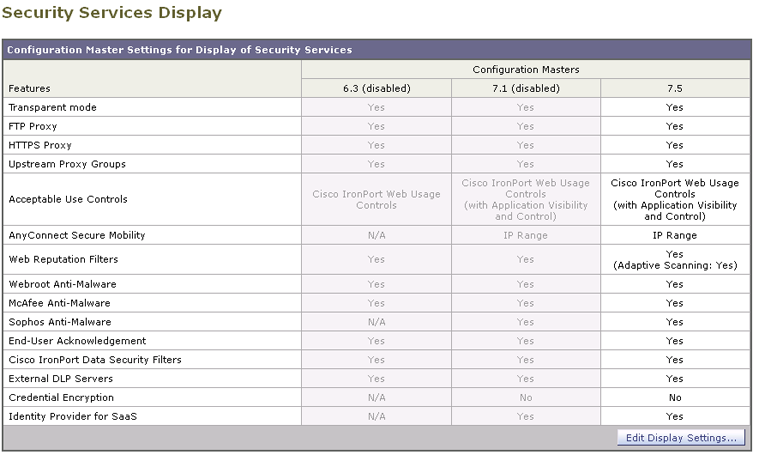

使用しない Configuration Master のディセーブル化

使用しない Configuration Master を表示しないようにすることができます。

たとえば、一部の Configuration Master をディセーブルにしたとき、[Configuration Master] タブと [Security Services Display] ページは次のように表示されます。

(注) Configuration Master をディセーブルにすると、それに対するすべての参照が、対応する [Configuration Master] タブを含めて GUI から削除されます。その Configuration Master を使用する保留中の公開ジョブは削除され、非表示の Configuration Master に割り当てられていたすべての Web セキュリティ アプライアンスが、割り当てられていないものとして再分類されます。少なくとも 1 つの Configuration Master をイネーブルにする必要があります。

ステップ 1![]() セキュリティ管理アプライアンスで、[Web] > [Utilities] > [Security Services Display] を選択します。

セキュリティ管理アプライアンスで、[Web] > [Utilities] > [Security Services Display] を選択します。

ステップ 2![]() [Edit Settings] をクリックします。

[Edit Settings] をクリックします。

ステップ 3![]() 使用しない Configuration Master に対するチェックボックスを選択解除します。

使用しない Configuration Master に対するチェックボックスを選択解除します。

拡張ファイル公開を使用するための設定

システムで Configuration Master を使用するよう設定されている場合は、拡張ファイル公開に対する設定も行われています。

そうでない場合は、次の項で説明する手順を実行してください。これらは、拡張ファイル公開だけでなく、Configuration Master の公開にも適用されます。

Web セキュリティ アプライアンスへの 設定の公開

Configuration Master の公開

Configuration Master で設定を編集またはインポートした後、その設定を、Configuration Master に関連付けられている Web セキュリティ アプライアンスへ公開できます。

•![]() 「Configuration Master を公開する前に」

「Configuration Master を公開する前に」

Configuration Master を公開する前に

Configuration Master を公開すると、その Configuration Master に関連付けられている Web セキュリティ アプライアンスの既存のポリシー情報が上書きされます。

Configuration Master を使用して設定できる設定の詳細については、「適切な設定公開方式の決定」を参照してください。

Configuration Master を公開する前に、次のことを確認します。

•![]() 対象となる Web セキュリティ アプライアンスの AsyncOS のバージョンが、Configuration Master のバージョンと同じかそれより新しいものである必要があります。具体的な要件については、「SMA 互換性マトリクス」を参照してください。AsyncOS 7.5 を実行している Web セキュリティ アプライアンスに対して公開するには、Configuration Master 7.5 を使用することを強く推奨します。

対象となる Web セキュリティ アプライアンスの AsyncOS のバージョンが、Configuration Master のバージョンと同じかそれより新しいものである必要があります。具体的な要件については、「SMA 互換性マトリクス」を参照してください。AsyncOS 7.5 を実行している Web セキュリティ アプライアンスに対して公開するには、Configuration Master 7.5 を使用することを強く推奨します。

•![]() (初回のみ)「Configuration Master を使用するための設定」で説明する手順に従います。

(初回のみ)「Configuration Master を使用するための設定」で説明する手順に従います。

•![]() 対象とする各 Web セキュリティ アプライアンスからコンフィギュレーション ファイルを保存して、公開された設定によって問題が生じた場合に既存の設定を復元できるようにします。詳細については、『 Cisco IronPort AsyncOS for Web Security User Guide 』を参照してください。

対象とする各 Web セキュリティ アプライアンスからコンフィギュレーション ファイルを保存して、公開された設定によって問題が生じた場合に既存の設定を復元できるようにします。詳細については、『 Cisco IronPort AsyncOS for Web Security User Guide 』を参照してください。

•![]() Configuration Master が公開を実施し、公開後に意図する機能がイネーブルになるようにするには、各 Web セキュリティ アプライアンスと、これに対応する Configuration Master の機能を確認し、必要に応じて変更を加えます。「イネーブルにされている機能の比較」、および必要に応じて「公開する機能のイネーブル化」を参照してください。

Configuration Master が公開を実施し、公開後に意図する機能がイネーブルになるようにするには、各 Web セキュリティ アプライアンスと、これに対応する Configuration Master の機能を確認し、必要に応じて変更を加えます。「イネーブルにされている機能の比較」、および必要に応じて「公開する機能のイネーブル化」を参照してください。

同じ Configuration Master に割り当てられている複数の Web セキュリティ アプライアンスで異なる機能がイネーブルになっている場合は、各アプライアンスを別個に公開するようにし、それぞれの公開前に機能がイネーブルになっていることを確認する必要があります。

•![]() 対象の Web セキュリティ アプライアンスで AsyncOS を復元した場合は、そのアプライアンスを異なる Configuration Master と関連付けなければならない場合があります。

対象の Web セキュリティ アプライアンスで AsyncOS を復元した場合は、そのアプライアンスを異なる Configuration Master と関連付けなければならない場合があります。

•![]() Configuration Master を、トランスペアレント ユーザ ID がイネーブルになったレルムを持たない Web セキュリティ アプライアンスに公開したものの、[Identity] または [SaaS Policy] で [Transparent User Identification] を選択していると、次のようになります。

Configuration Master を、トランスペアレント ユーザ ID がイネーブルになったレルムを持たない Web セキュリティ アプライアンスに公開したものの、[Identity] または [SaaS Policy] で [Transparent User Identification] を選択していると、次のようになります。

–![]() [Identity] の場合、[Transparent User Identification] はディセーブルになり、代わりに [Require Authentication] オプションが選択されます。

[Identity] の場合、[Transparent User Identification] はディセーブルになり、代わりに [Require Authentication] オプションが選択されます。

–![]() [SaaS Policy] の場合、[Transparent User Identification] オプションはディセーブルになり、代わりにデフォルトのオプション(SaaS ユーザに対して常にプロキシ認証を要求)が選択されます。

[SaaS Policy] の場合、[Transparent User Identification] オプションはディセーブルになり、代わりにデフォルトのオプション(SaaS ユーザに対して常にプロキシ認証を要求)が選択されます。

•![]() Web セキュリティ アプライアンスでコミットしたときに Web プロキシの再起動が必要になる変更内容は、それを セキュリティ管理アプライアンスから公開したときにもプロキシの再起動が必要になります。この場合は、警告が発生します。

Web セキュリティ アプライアンスでコミットしたときに Web プロキシの再起動が必要になる変更内容は、それを セキュリティ管理アプライアンスから公開したときにもプロキシの再起動が必要になります。この場合は、警告が発生します。

プロキシの再起動が必要な変更を Web セキュリティ アプライアンスで行うと、公開時にもプロキシの再起動が発生することがあります。たとえば、Web セキュリティ アプライアンスで新しいグループをアクセス ポリシーのグループ認証設定に追加すると、次に Configuration Master が公開されるときに Web プロキシが再起動します。このような場合は、プロキシの再起動に関する警告は発生しません。

Web プロキシの再起動により、Web セキュリティ サービスは一時的に中断されます。Web プロキシの再起動による影響の詳細については、『 Cisco IronPort AsyncOS 7.5 for Web Security User Guide 』の「Checking for Web Proxy Restart on Commit」を参照してください。

•![]() ID に対する変更を公開すると、すべてのエンド ユーザが再認証を受ける必要が生じます。

ID に対する変更を公開すると、すべてのエンド ユーザが再認証を受ける必要が生じます。

(注) セキュリティ管理アプライアンスから、RSA サーバ用に設定されていない複数の Web セキュリティ アプライアンスに、外部 DLP ポリシーを公開しても問題ありません。公開しようとすると、セキュリティ管理アプライアンスから、次の公開ステータス警告が送信されます。「The Security Services display settings configured for Configuration Master 7.1 do not currently reflect the state of one or more Security Services on Web Appliances associated with this publish request.The affected appliances are: "[WSA Appliance Name]".This may indicate a misconfiguration of the Security Services display settings for this particular Configuration Master.Go to the Web Appliance Status page for each appliance provides a detailed view to troubleshooting this issue.Do you want to continue publishing the configuration now?」

公開を続行した場合、RSA サーバ用に設定されていない Web セキュリティ アプライアンスは、外部 DLP ポリシーを受信しますが、これらのポリシーはディセーブルにされます。外部 DLP サーバが設定されていない場合、Web セキュリティ アプライアンスの [External DLP] ページには公開されたポリシーが表示されません。

Configuration Master の公開

ステップ 1![]() 「Configuration Master を公開する前に」の重要な要件と情報を参照してください。

「Configuration Master を公開する前に」の重要な要件と情報を参照してください。

ステップ 2![]() セキュリティ管理アプライアンスで、[Web] > [Utilities] > [Publish to Web Appliances] を選択します。

セキュリティ管理アプライアンスで、[Web] > [Utilities] > [Publish to Web Appliances] を選択します。

ステップ 3![]() [Publish Configuration Now] をクリックします。

[Publish Configuration Now] をクリックします。

ステップ 4![]() デフォルトでは [System-generated job name] が選択されています。あるいは、ユーザ定義のジョブ名(80 文字以下)を入力します。

デフォルトでは [System-generated job name] が選択されています。あるいは、ユーザ定義のジョブ名(80 文字以下)を入力します。

ステップ 5![]() 公開する Configuration Master を選択します。

公開する Configuration Master を選択します。

ステップ 6![]() Configuration Master の公開先となる Web セキュリティ アプライアンスを選択します。Configuration Master に割り当てられているすべてのアプライアンスに設定を公開するには、[All assigned appliances] を選択します。

Configuration Master の公開先となる Web セキュリティ アプライアンスを選択します。Configuration Master に割り当てられているすべてのアプライアンスに設定を公開するには、[All assigned appliances] を選択します。

[Select appliances in list] を選択して、Configuration Master に割り当てられているアプライアンスの一覧を表示します。設定の公開先となるアプライアンスを選択します。

[Publish in Progress] ページに表示される赤色の経過表示バーとテキストは、公開中にエラーが発生したことを表します。別のジョブが現在公開中の場合、要求は前のジョブが完了すると実行されます。

(注) 進行中のジョブの詳細は、[Web] > [Utilities] > [Publish to Web Appliances] ページにも表示されます。[Publish in Progress] にアクセスするには、[Check Progress] をクリックします。

ステップ 8![]() 公開が正しく完了したことを確認します。「公開履歴の表示」を参照してください。完全に公開されなかった項目が表示されます。

公開が正しく完了したことを確認します。「公開履歴の表示」を参照してください。完全に公開されなかった項目が表示されます。

Configuration Master を後日公開

ステップ 1![]() 「Configuration Master を公開する前に」の重要な要件と情報を参照してください。

「Configuration Master を公開する前に」の重要な要件と情報を参照してください。

ステップ 2![]() セキュリティ管理アプライアンスで、[Web] > [Utilities] > [Publish to Web Appliances] を選択します。

セキュリティ管理アプライアンスで、[Web] > [Utilities] > [Publish to Web Appliances] を選択します。

ステップ 3![]() [Schedule a Job] をクリックします。

[Schedule a Job] をクリックします。

ステップ 4![]() デフォルトでは [System-generated job name] が選択されています。あるいは、ユーザ定義のジョブ名(80 文字以下)を入力します。

デフォルトでは [System-generated job name] が選択されています。あるいは、ユーザ定義のジョブ名(80 文字以下)を入力します。

ステップ 5![]() Configuration Master を公開する日時を入力します。

Configuration Master を公開する日時を入力します。

ステップ 6![]() 公開する Configuration Master を選択します。

公開する Configuration Master を選択します。

ステップ 7![]() Configuration Master の公開先となる Web セキュリティ アプライアンスを選択します。Configuration Master に割り当てられているすべてのアプライアンスに設定を公開するには、[All assigned appliances] を選択します。

Configuration Master の公開先となる Web セキュリティ アプライアンスを選択します。Configuration Master に割り当てられているすべてのアプライアンスに設定を公開するには、[All assigned appliances] を選択します。

[Select appliances in list] を選択して、Configuration Master に割り当てられているアプライアンスの一覧を表示します。設定の公開先となるアプライアンスを選択します。

ステップ 9![]() スケジュールされているジョブのリストは、[Web] > [Utilities] > [Publish to Web Appliances] ページに表示されます。スケジュールされているジョブを編集するには、そのジョブの名前をクリックします。保留中のジョブをキャンセルするには、対応するごみ箱アイコンをクリックして、ジョブの削除を確認します。

スケジュールされているジョブのリストは、[Web] > [Utilities] > [Publish to Web Appliances] ページに表示されます。スケジュールされているジョブを編集するには、そのジョブの名前をクリックします。保留中のジョブをキャンセルするには、対応するごみ箱アイコンをクリックして、ジョブの削除を確認します。

ステップ 10![]() 公開が正しく完了したことを確認するために、自分自身に対する覚え書きを(カレンダーなどに)作成することもできます。「公開履歴の表示」を参照してください。完全に公開されなかった項目が表示されます。

公開が正しく完了したことを確認するために、自分自身に対する覚え書きを(カレンダーなどに)作成することもできます。「公開履歴の表示」を参照してください。完全に公開されなかった項目が表示されます。

(注) スケジュールされた公開ジョブが発生する前に、アプライアンスをリブートまたはアップグレードした場合は、ジョブを再度スケジュールする必要があります。

コマンドライン インターフェイスによる Configuration Master の公開

(注) 「Configuration Master を公開する前に」の重要な要件と情報を参照してください。

セキュリティ管理アプライアンスでは、次の CLI コマンドを使用して Configuration Master から変更を公開できます。

publishconfig config_master [-- job_name ] [-- host_list | host_ip ]

ここで、 config_master は 6.3、7.1、または 7.5 になります。このキーワードは必須です。 job_name オプションは省略可能で、指定しなかった場合は生成されます。

host_list オプションは、公開する Web セキュリティ アプライアンスのホスト名または IP アドレスのリストで、指定しなかった場合は Configuration Master に割り当てられているすべてのホストに公開されます。 host_ip オプションには、カンマで区切って複数のホスト IP アドレスを指定できます。

publishconfig コマンドが成功したことを確認するには、 smad_logs ファイルを調べます。[Web] > [Utilities] > [Web Appliance Status] を選択することで、セキュリティ管理アプライアンスの GUI から公開履歴が成功だったことを確認することもできます。このページから、公開履歴の詳細を調べる Web アプライアンスを選択します。また、[Web] > [Utilities] > [Publish] > [Publish History] により、[Publish History] ページに進むことができます。

拡張ファイル公開による設定の公開

拡張ファイル公開を使用して、互換性のある XML コンフィギュレーション ファイルを、ローカル ファイル システムから管理対象の Web セキュリティ アプライアンスにプッシュします。

拡張ファイル公開を使用して設定できる設定の詳細については、「適切な設定公開方式の決定」を参照してください。

(注) Web セキュリティ アプライアンスでコミットしたときに Web プロキシの再起動が必要になる変更内容は、それを セキュリティ管理アプライアンスから公開したときにもプロキシの再起動が必要になります。拡張ファイル公開を使用するときには、プロキシの再起動に関する警告が発生します。

Web プロキシの再起動により、Web セキュリティ サービスは一時的に中断されます。Web プロキシの再起動による影響の詳細については、『 Cisco IronPort AsyncOS 7.5 for Web Security User Guide 』の「Checking for Web Proxy Restart on Commit」を参照してください。

拡張ファイル公開:[Publish Configuration Now]

ステップ 1![]() 元となる Web セキュリティ アプライアンスから、コンフィギュレーション ファイルを保存します。

元となる Web セキュリティ アプライアンスから、コンフィギュレーション ファイルを保存します。

ファイルの互換性については、「SMA 互換性マトリクス」を参照してください。

Web セキュリティ アプライアンスからコンフィギュレーション ファイルを保存する方法については、『 Cisco IronPort AsyncOS for Web Security User Guide 』を参照してください。

ステップ 2![]() 各宛先の Web セキュリティ アプライアンスにおいて、Web セキュリティ アプライアンスの既存の設定をコンフィギュレーション ファイルに保存します。詳細については、『 Cisco IronPort AsyncOS for Web Security User Guide 』を参照してください。

各宛先の Web セキュリティ アプライアンスにおいて、Web セキュリティ アプライアンスの既存の設定をコンフィギュレーション ファイルに保存します。詳細については、『 Cisco IronPort AsyncOS for Web Security User Guide 』を参照してください。

ステップ 3![]() セキュリティ管理アプライアンスのメイン ウィンドウで、[Web] > [Utilities] > [Publish to Web Appliances] を選択します。

セキュリティ管理アプライアンスのメイン ウィンドウで、[Web] > [Utilities] > [Publish to Web Appliances] を選択します。

ステップ 4![]() [Publish Configuration Now] をクリックします。

[Publish Configuration Now] をクリックします。

ステップ 5![]() デフォルトでは [System-generated job name] が選択されています。あるいはジョブ名(80 文字まで)を入力します。

デフォルトでは [System-generated job name] が選択されています。あるいはジョブ名(80 文字まで)を入力します。

ステップ 6![]() [Configuration Master to Publish] で、[Advanced file options] を選択します。

[Configuration Master to Publish] で、[Advanced file options] を選択します。

ステップ 7![]() [Browse] をクリックして、ステップ 1

[Browse] をクリックして、ステップ 1![]() で保存したファイルを選択します。

で保存したファイルを選択します。

ステップ 8![]() [Web Appliances] ドロップダウン リストから、[Select appliances in list] または [All assigned to Master] を選択して、コンフィギュレーション ファイルの公開先となるアプライアンスを選択します。

[Web Appliances] ドロップダウン リストから、[Select appliances in list] または [All assigned to Master] を選択して、コンフィギュレーション ファイルの公開先となるアプライアンスを選択します。

拡張ファイル公開:[Publish Later]

ステップ 1![]() 元となる Web セキュリティ アプライアンスから、コンフィギュレーション ファイルを保存します。

元となる Web セキュリティ アプライアンスから、コンフィギュレーション ファイルを保存します。

ファイルの互換性については、「SMA 互換性マトリクス」を参照してください。

Web セキュリティ アプライアンスからコンフィギュレーション ファイルを保存する方法については、『 Cisco IronPort AsyncOS for Web Security User Guide 』を参照してください。

ステップ 2![]() 各宛先の Web セキュリティ アプライアンスにおいて、Web セキュリティ アプライアンスの既存の設定をコンフィギュレーション ファイルに保存します。詳細については、『 Cisco IronPort AsyncOS for Web Security User Guide 』を参照してください。

各宛先の Web セキュリティ アプライアンスにおいて、Web セキュリティ アプライアンスの既存の設定をコンフィギュレーション ファイルに保存します。詳細については、『 Cisco IronPort AsyncOS for Web Security User Guide 』を参照してください。

ステップ 3![]() セキュリティ管理アプライアンスのメイン ウィンドウで、[Web] > [Utilities] > [Publish to Web Appliances] を選択します。

セキュリティ管理アプライアンスのメイン ウィンドウで、[Web] > [Utilities] > [Publish to Web Appliances] を選択します。

ステップ 4![]() [Schedule a Job] をクリックします。

[Schedule a Job] をクリックします。

ステップ 5![]() デフォルトでは [System-generated job name] が選択されています。あるいはジョブ名(80 文字まで)を入力します。

デフォルトでは [System-generated job name] が選択されています。あるいはジョブ名(80 文字まで)を入力します。

ステップ 7![]() [Configuration Master to Publish] で、[Advanced file options] を選択し、次に [Browse] をクリックして、ステップ 1

[Configuration Master to Publish] で、[Advanced file options] を選択し、次に [Browse] をクリックして、ステップ 1![]() で保存したコンフィギュレーション ファイルを選択します。

で保存したコンフィギュレーション ファイルを選択します。

ステップ 8![]() [Web Appliances] ドロップダウン リストから、[Select appliances in list] または [All assigned to Master] を選択して、コンフィギュレーション ファイルの公開先となるアプライアンスを選択します。

[Web Appliances] ドロップダウン リストから、[Select appliances in list] または [All assigned to Master] を選択して、コンフィギュレーション ファイルの公開先となるアプライアンスを選択します。

公開ジョブのステータスと履歴の表示

スケジュール設定された公開ジョブの表示

スケジュール設定されているものの、まだ実行されていない公開ジョブの一覧を確認するには、[Web] > [Utilities] > [Publish to Web Appliances] を選択して、[Pending Jobs] セクションを確認します。

現在の公開ジョブのステータスの表示

現在進行中の公開ジョブのステータスを確認するには、[Web] > [Utilities] > [Publish to Web Appliances] を選択して、[Publishing Progress] セクションを確認します。

公開履歴の表示

公開履歴を表示すると、公開中に発生した可能性のあるエラーのチェックに役立ちます。

ステップ 1![]() セキュリティ管理アプライアンスで、[Web] > [Utilities] > [Publish History] を選択します。

セキュリティ管理アプライアンスで、[Web] > [Utilities] > [Publish History] を選択します。

[Publish History] ページには、試行された最近のすべての公開ジョブがリストされます。カラム情報には、ジョブ名、ジョブ完了時刻、使用された Configuration Master(または、拡張ファイル公開を実行した場合は XML コンフィギュレーション ファイルの名前)、ジョブの公開先にしたアプライアンスの数、およびステータス([Success] または [Failure])があります。

ステップ 2![]() 特定のジョブに関してさらに詳細を表示するには、[Job Name] カラムで特定のジョブ名のハイパーテキスト リンクをクリックします。

特定のジョブに関してさらに詳細を表示するには、[Job Name] カラムで特定のジョブ名のハイパーテキスト リンクをクリックします。

ステップ 3![]() [Publish History: Job Details] ページでは、アプライアンス名をクリックすることにより、[Web] > [Utilities] > [Web Appliance Status] ページを表示して、ジョブの特定のアプライアンスに関する追加の詳細を表示できます。ジョブの特定のアプライアンスに関するステータスの詳細を表示することもでき、対応する [Details] リンクをクリックして [Web Appliance Publish Details] ページに詳細を表示します。

[Publish History: Job Details] ページでは、アプライアンス名をクリックすることにより、[Web] > [Utilities] > [Web Appliance Status] ページを表示して、ジョブの特定のアプライアンスに関する追加の詳細を表示できます。ジョブの特定のアプライアンスに関するステータスの詳細を表示することもでき、対応する [Details] リンクをクリックして [Web Appliance Publish Details] ページに詳細を表示します。

[Web Appliance Status] ページの [Web Appliance Service] カラムのステータスと、[Is Service Displayed on Management Appliance?] カラムのステータスに不一致があると、公開処理が失敗します。両方のカラムで、機能がイネーブルになっているものの、対応する機能キーがアクティブになっていない場合(期限切れなど)にも、公開処理が失敗します。

Web セキュリティ アプライアンスのステータス の表示

AsyncOS には、2 つの Web セキュリティ アプライアンス ステータス レポートがあります。1 つは セキュリティ管理アプライアンスに接続された Web セキュリティ アプライアンスの概略サマリーを示すもので、もう 1 つは接続された各 Web セキュリティ アプライアンスのステータスの詳細ビューです。ステータス情報としては、接続されている Web セキュリティ アプライアンスに関する一般情報、それらの公開された設定、公開履歴、機能キーのステータスなどがあります。

(注) セキュリティ管理アプライアンスに追加するすべての Web アプライアンスは、[Web] > [Utilities] > [Web Appliance Status] ページにエントリが表示されます。ただし、表示可能なデータがあるのは、集中管理をサポートするマシンのみです。管理がサポートされているバージョンは、AsyncOS 6.0 を除く、AsyncOS 5.7 以降のすべてのバージョンの Web セキュリティ アプライアンスです。したがって、AsyncOS 5.7、6.3、7.1、7.5 を実行しているすべてのアプライアンスに表示するデータがあることになります。

ステップ 1![]() セキュリティ管理アプライアンスで、[Web] > [Utilities] > [Web Appliances Status] を選択します。

セキュリティ管理アプライアンスで、[Web] > [Utilities] > [Web Appliances Status] を選択します。

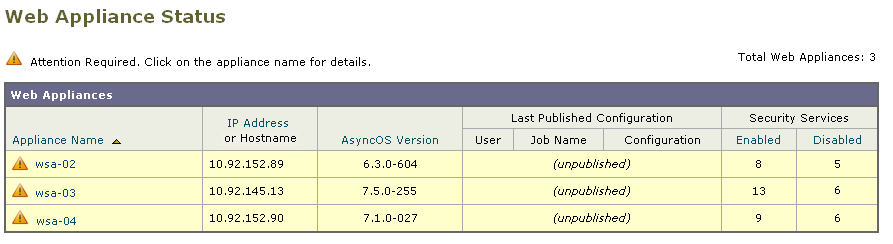

図 8-2 [Web Appliances Status] ページ

(注) Web セキュリティ アプライアンスの Acceptable Use Control Engine の各種バージョンが、セキュリティ管理アプライアンスのバージョンと一致しない場合は、警告メッセージが表示されます。そのサービスが Web セキュリティ アプライアンスでディセーブルになっているか、そこに存在しない場合は、[N/A] と表示されます。

[Web Appliance Status] ページには、接続されている Web セキュリティ アプライアンスのリストが、アプライアンス名、IP アドレス、AsyncOS バージョン、最後に公開された設定情報(ユーザ、ジョブ名、コンフィギュレーション バージョン)、使用可能または使用不可にされているセキュリティ サービスの数、および接続しているアプライアンスの総数(最大 150)とともに表示されます。警告アイコンは、接続されたアプライアンスの 1 つに注意が必要なことを示しています。

(注) Web セキュリティ アプライアンスで発生した最新の設定変更が [Web Appliance Status] ページに反映されるまでに、数分かかることがあります。データをすぐに更新するには、[Refresh Data] リンクをクリックします。ページのタイム スタンプは、データが最後にリフレッシュされた時刻を示しています。

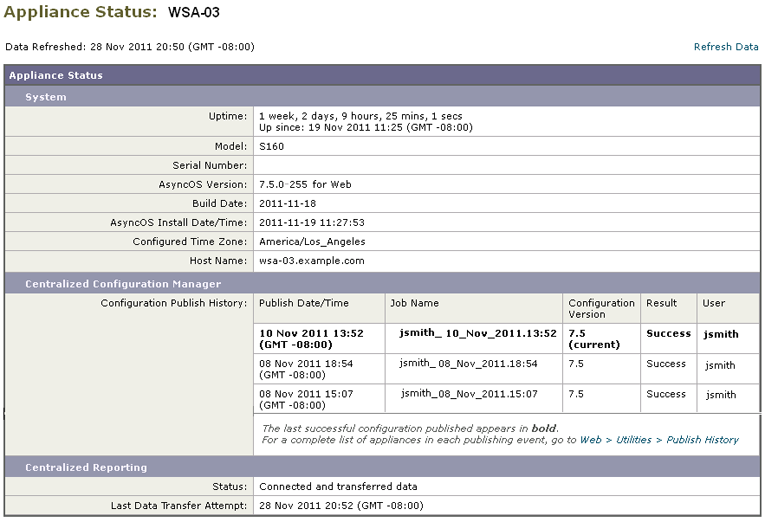

そのアプライアンスの [Appliance Status] ページが表示されます。このページには、次のセクションがあります。

•![]() [Web Appliance Status Details] ページ: システム ステータス、設定の公開履歴、および中央集中型レポーティングのステータス

[Web Appliance Status Details] ページ: システム ステータス、設定の公開履歴、および中央集中型レポーティングのステータス

•![]() [Web Appliance Status Details] ページ:セキュリティ サービス セクション

[Web Appliance Status Details] ページ:セキュリティ サービス セクション

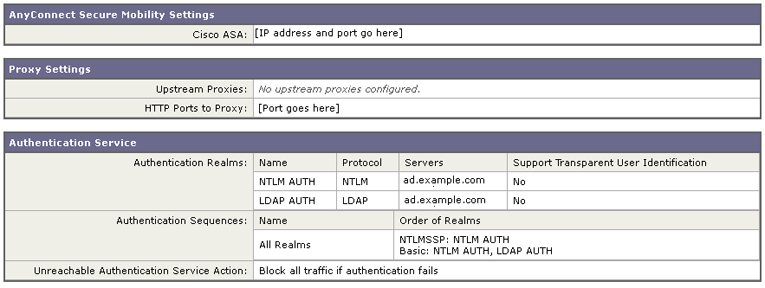

•![]() [Web Appliance Status Details] ページ: AnyConnect セキュア モビリティ、プロキシ、および認証の設定

[Web Appliance Status Details] ページ: AnyConnect セキュア モビリティ、プロキシ、および認証の設定

図 8-3 [Web Appliance Status Details] ページ:

システム ステータス、設定の公開履歴、および中央集中型レポーティングのステータス

図 8-4 [Web Appliance Status Details] ページ:セキュリティ サービス セクション

図 8-5 [Web Appliance Status Details] ページ:

AnyConnect セキュア モビリティ、プロキシ、および認証の設定

–![]() セキュリティ ステータス情報(稼働時間、アプライアンス モデル、シリアル番号、AsyncOS のバージョン、ビルド日、AsyncOS のインストール日時、ホスト名)

セキュリティ ステータス情報(稼働時間、アプライアンス モデル、シリアル番号、AsyncOS のバージョン、ビルド日、AsyncOS のインストール日時、ホスト名)

–![]() 設定公開履歴(公開日時、ジョブ名、コンフィギュレーション バージョン、公開の結果、ユーザ)

設定公開履歴(公開日時、ジョブ名、コンフィギュレーション バージョン、公開の結果、ユーザ)

–![]() 直近に試行されたデータ転送の時刻など、中央集中型レポーティングのステータス

直近に試行されたデータ転送の時刻など、中央集中型レポーティングのステータス

–![]() Web セキュリティ機能のステータス(機能説明、設定のサマリー、セキュリティ サービスの設定、機能キーのステータス)

Web セキュリティ機能のステータス(機能説明、設定のサマリー、セキュリティ サービスの設定、機能キーのステータス)

この情報は、使用するアプライアンスに中央集中型管理を設定する場合に使用します。

–![]() 管理対象および管理側のアプライアンスの Acceptable Use Controls Engine のバージョン

管理対象および管理側のアプライアンスの Acceptable Use Controls Engine のバージョン

–![]() プロキシ設定(アップストリーム プロキシとプロキシの HTTP ポート)

プロキシ設定(アップストリーム プロキシとプロキシの HTTP ポート)

–![]() 認証サービス(名前、プロトコル、認証レルムのサーバ、認証手順におけるレルムの名前と順序、トランスペアレント ユーザ ID のサポートの有無、認証に失敗した場合のトラフィックのブロックまたは許可)

認証サービス(名前、プロトコル、認証レルムのサーバ、認証手順におけるレルムの名前と順序、トランスペアレント ユーザ ID のサポートの有無、認証に失敗した場合のトラフィックのブロックまたは許可)

ステップ 3![]() Web セキュリティ アプライアンスに変更を加えたときや、アプライアンスに対する情報を表示できないというメッセージが表示された場合に詳細をリフレッシュするには、[Refresh Data] リンクをクリックします。ページのタイム スタンプは、データが最後にリフレッシュされた時刻を示しています。

Web セキュリティ アプライアンスに変更を加えたときや、アプライアンスに対する情報を表示できないというメッセージが表示された場合に詳細をリフレッシュするには、[Refresh Data] リンクをクリックします。ページのタイム スタンプは、データが最後にリフレッシュされた時刻を示しています。

URL カテゴリ セットの更新と中央集中型コンフィギュレーション管理

URL カテゴリ セットの更新は、Configuration Master 7.5 に対してのみ適用されます。

システムで Web の使用率を管理するために事前定義されている URL カテゴリを最新の状態に維持するためには、Cisco IronPort Web Usage Controls(WUC)の URL カテゴリ セットを時折更新します。デフォルトでは、Web セキュリティ アプライアンスが URL カテゴリ セットを Cisco IronPort から自動的にダウンロードし、セキュリティ管理アプライアンスがこれらの更新を管理対象の Web セキュリティ アプライアンスから数分以内に自動的に受信します。更新された URL カテゴリ セットは、Configuration Master 7.5 の ID とアプライアンス ポリシーにただちに表示されます。

•![]() 「URL カテゴリ セットの更新に関するアラートを受信」

「URL カテゴリ セットの更新に関するアラートを受信」

•![]() 「Configuration Master 7.5 を設定する前の注意事項」

「Configuration Master 7.5 を設定する前の注意事項」

•![]() 「URL カテゴリ セットの更新時にポリシーと ID の設定を確認」

「URL カテゴリ セットの更新時にポリシーと ID の設定を確認」

URL カテゴリ セットの更新による影響の理解

URL カテゴリ セットの更新の前後に実行する手順の重要な説明については、「ドキュメント セット」のリンクに掲載されている、『 Cisco IronPort AsyncOS for Web Security User Guide 』の「Managing Updates to the Set of URL Categories」の章を参照してください。カテゴリについては、同じ章の「URL Category Descriptions」で説明されています。

URL カテゴリ セットの更新に関するアラートを受信

Configuration Master のポリシー設定に影響を及ぼす URL カテゴリ セットの更新について、アラートを受信するようにするには、[Management Appliance] > [System Administration] > [Alerts] を選択し、[System] カテゴリで警告レベルのアラートを受信するよう設定します。アラートについての詳細は、「アラートの管理」を参照してください。

Configuration Master 7.5 を設定する前の注意事項

Configuration Master 7.1 の設定を Configuration Master 7.5 にコピーまたはインポートすると、URL カテゴリを参照するすべての ID およびポリシーが Configuration Master 7.5 で変更されます。この代わりとして、正しく設定された Web セキュリティ アプライアンスからコンフィギュレーション ファイルをインポートすることができます。また、コピーまたはインポートする前に Configuration Master 7.1 の各ポリシーについて未分類の URL 設定を評価することもできます。

新規または変更されたカテゴリのデフォルト設定の指定

将来、URL カテゴリ セットが更新されると、既存の Configuration Master 7.5 のポリシーの動作が変化する可能性があります。URL カテゴリ セットを更新する前に、URL フィルタリングを行うポリシーの新規カテゴリやマージされたカテゴリにデフォルトの動作を指定するか、これらがすでに設定されている Web セキュリティ アプライアンスから設定をインポートする必要があります。

詳細については、『 User Guide for Cisco IronPort AsyncOS for Web Security 』の「URL Filters」の章にある「Choosing Default Settings for New and Changed Categories」項、または Web セキュリティ アプライアンスのオンライン ヘルプを参照してください。

URL カテゴリ セットの更新時にポリシーと ID の設定を確認

カテゴリ セットの更新によって、次の 2 種類のアラートがトリガーされます。

•![]() カテゴリの変更によって変更された、またはディセーブルにされたポリシーについてのアラート

カテゴリの変更によって変更された、またはディセーブルにされたポリシーについてのアラート

URL カテゴリ セットの変更に関するアラートを受信した場合は、Configuration Master 7.5 で既存の URL カテゴリに基づくポリシーと ID を確認して、それらが引き続きポリシーの目的を満たしていることを確認してください。

注意が必要な変更の詳細については、「ドキュメント セット」のリンクに掲載されている、『 Cisco IronPort AsyncOS 7.5 for Web Security User Guide 』の「Responding to Alerts about URL Category Set Updates」を参照してください。

フィードバック

フィードバック