ASA について

ASA は、1 つのデバイスで高度でステートフルなファイアウォール機能および VPN コンセントレーター機能を提供します。

ASA 5500-X 設定の移行

ASA 5500-X の設定をコピーして、Cisco Secure Firewall 3100 に貼り付けることができます。ただし、設定を変更する必要があります。また、プラットフォーム間の動作の相違点に注意してください。

-

設定をコピーするには、ASA 5500-X で more system:running-config コマンドを入力します。

-

必要に応じて設定を編集します(以下を参照)。

-

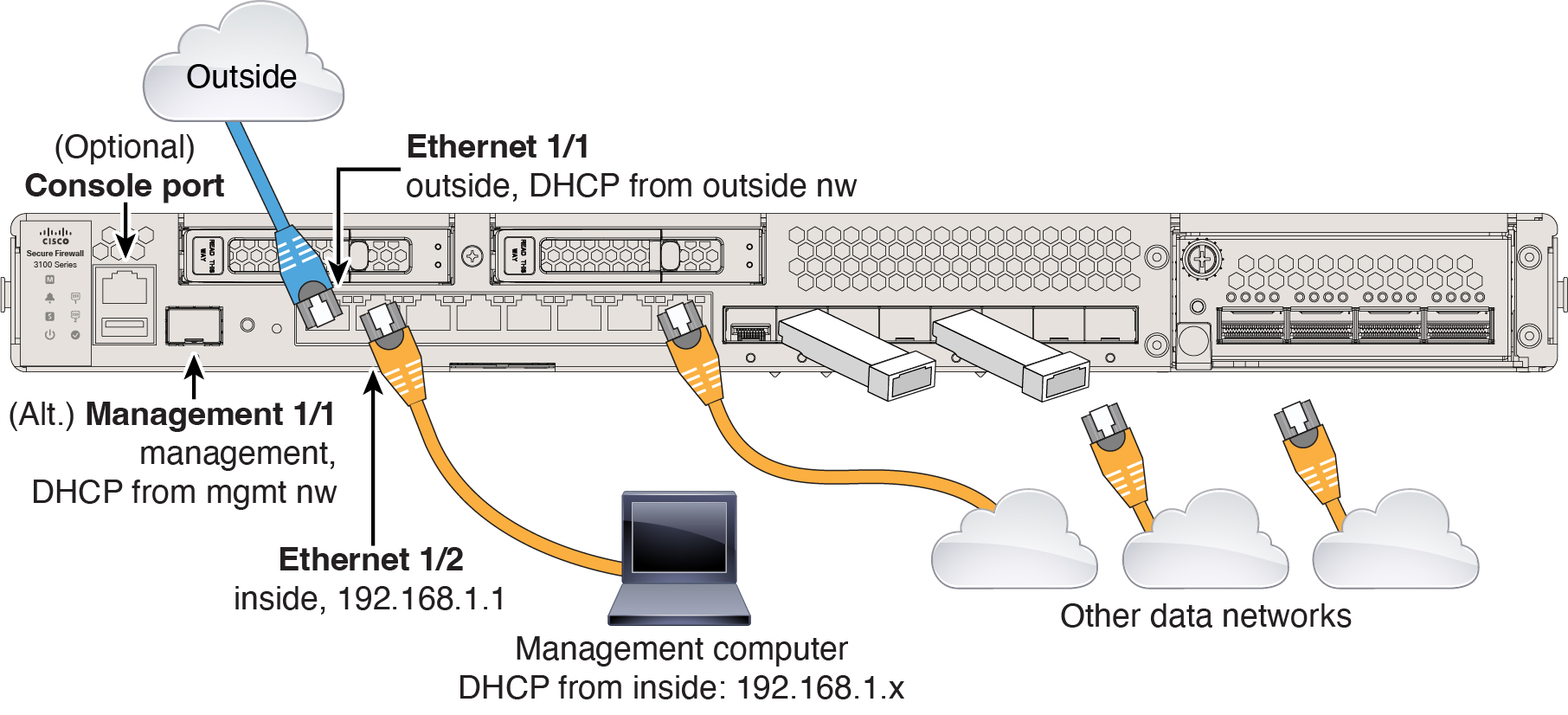

Cisco Secure Firewall 3100 のコンソールポートに接続し、グローバル コンフィギュレーション モードを開始します。

ciscoasa> enable Password: The enable password is not set. Please set it now. Enter Password: ****** Repeat Password: ****** ciscoasa# configure terminal ciscoasa(config)# -

clear configure all コマンドを使用して、現在の設定をクリアします。

-

ASA CLI で変更された設定を貼り付けます。

このガイドでは、工場出荷時のデフォルト設定を前提としているため、既存の設定に貼り付ける場合、このガイドの一部の手順は ASA に適用されません。

|

ASA 5500-X 設定 |

Cisco Secure Firewall 3100 の設定 |

|---|---|

|

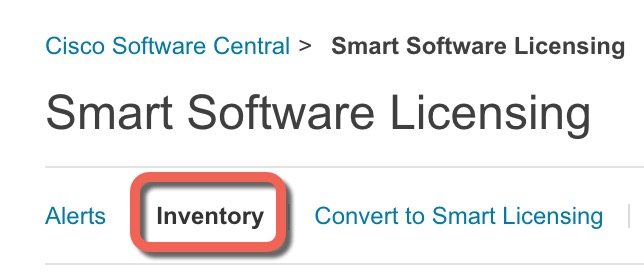

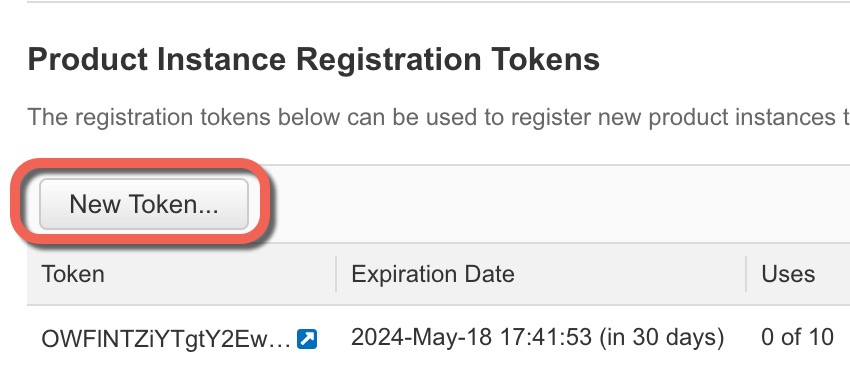

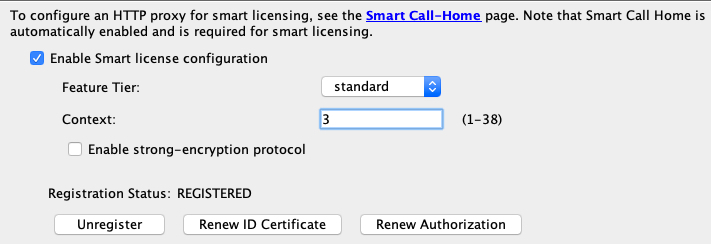

PAK ライセンス |

スマートライセンス 設定をコピーして貼り付けると、PAK ライセンスは適用されません。デフォルトではライセンスはインストールされていません。スマートライセンシングでは、スマート ライセンシング サーバーに接続してライセンスを取得する必要があります。スマートライセンシングは、ASDM または SSH アクセスにも影響します(以下を参照)。 |

|

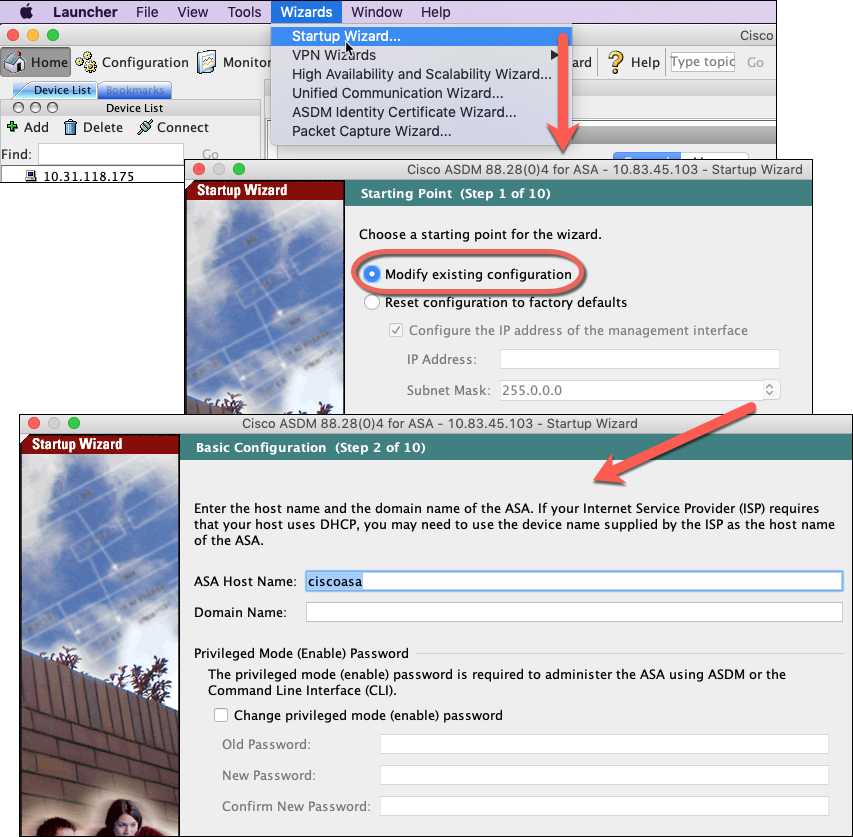

最初の ASDM アクセス |

ASDM に接続できないか、スマート ライセンシング サーバーに登録できない場合は、弱い暗号化のみを設定した場合でも、VPN またはその他の強力な暗号化機能の設定を削除します。 強力な暗号化(3DES)ライセンスを取得した後に、これらの機能を再度有効にすることができます。 この問題の原因は、ASA には、管理アクセスに対してのみデフォルトで 3DES 機能が含まれていることです。強力な暗号化機能を有効にすると、ASDM および HTTPS トラフィック(スマート ライセンシング サーバーとの間など)がブロックされます。このルールの例外は、管理 1/1 などの管理専用インターフェイスに接続されている場合です。SSH は影響を受けません。 |

|

インターフェイス ID |

新しいハードウェア ID と一致するようにインターフェイス ID を変更してください。たとえば、ASA 5525-X には、Management 0/0、GigabitEthernet 0/0 ~ 0/5 が含まれています。Firepower 1120 には、Management 1/1 および Ethernet 1/1 ~ 1/8 が含まれています。 |

|

boot system コマンド ASA 5500-X では、最大 4 つの boot system コマンドを使用して、使用するブートイメージを指定できます。 |

Cisco Secure Firewall 3100 では 1 つの boot system コマンドのみが許可されるため、貼り付ける前に 1 つ以外のすべてのコマンドを削除する必要があります。ブートイメージを判別するために起動時に読み込まれないため、実際に任意のコマンドを設定に含める必要はありません。 boot system リロード時には、最後にロードされたブート イメージが常に実行されます。 boot system コマンドは、入力時にアクションを実行します。システムはイメージを検証して解凍し、ブート場所(FXOS によって管理される disk0 の内部ロケーション)にコピーします。ASA をリロードすると、新しいイメージがロードされます。 |

フィードバック

フィードバック