- Security Management アプライアンスをご使用の前に

- セットアップおよび設置

- アプライアンスの設定

- 中央集中型電子メール レポーティングの使用

- 中央集中型 Web レポーティングの使用

- 電子メール メッセージのトラッキング

- Cisco IronPort スパム検疫の管理

- Web セキュリティ アプライアンスの管理

- システム ステータスのモニタリング

- LDAP クエリー

- SMTP ルーティングの設定

- 一般的な管理タスク

- ロギング

- アプライアンスへのアクセス

- ネットワークと IP アドレスの割り当て

- ファイアウォール情報

- 例

- インタラクティブ カラム

- Cisco IronPort エンド ユーザ ライセンス契約書

- 索引

Cisco IronPort AsyncOS 7.7 for Security Management ユーザ ガイド

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年5月29日

章のタイトル: Cisco IronPort スパム検疫の管理

Cisco IronPort スパム検疫の管理

•![]() 「スパムを転送する電子メール セキュリティ アプライアンスの設定」

「スパムを転送する電子メール セキュリティ アプライアンスの設定」

•![]() 「Cisco IronPort スパム検疫内のメッセージの管理」

「Cisco IronPort スパム検疫内のメッセージの管理」

Cisco IronPort スパム検疫について

Cisco IronPort スパム検疫は、エンド ユーザ宛のスパムおよびその疑いのあるメッセージを保管するために使用される、特別な種類の検疫です。(エンド ユーザとはメール ユーザのことで、AsyncOS ユーザではありません)。 ローカルな Cisco IronPort スパム検疫は、電子メール セキュリティ アプライアンスに常駐しています。メッセージを、別の Cisco IronPort アプライアンス(通常は Security Management アプライアンス)に常駐している 外部の Cisco IronPort スパム検疫に送信することもできます。

(注) システム検疫は Email Security アプライアンスに常駐し、コンテンツ フィルタリング、スキャニング、感染フィルタの適用など、AsyncOS が実行するさまざまなアクションに基づいて検疫されたメッセージを保持します。

Cisco IronPort スパム検疫は「誤検出」(正規の電子メールがスパムとして検疫または削除されること)が問題になる組織にセーフガード メカニズムを提供します。Cisco IronPort スパム検疫を使用すると、メッセージをスパムであると最終的に判断する前に、エンド ユーザおよび管理者が、スパムのフラグが設定されたメッセージを確認できます。さらに、セーフリスト/ブロックリスト機能がイネーブルの場合、エンド ユーザはスパムのマークが付けられたメッセージに対して制御を実行できます。

(注) 指定されたユーザまたはユーザ グループに対してのみ、Cisco IronPort スパム検疫へのエンド ユーザ アクセスを実装できます。また、最初にエンド ユーザ アクセスを実装した後で、エンド ユーザが検疫内のメッセージを表示および解放することがほとんどない場合は、アクセスをディセーブルにできます。

スパムおよびその疑いのあるメッセージが検疫されたことをユーザに通知する電子メールを送信するように、AsyncOS を設定することができます。通知には、現在 Cisco IronPort スパム検疫エリアにあるそのユーザ宛のメッセージのサマリーが含まれます。ユーザはメッセージを表示し、電子メール受信トレイに送信するか、削除するかを決定できます。また、ユーザは検疫されたメッセージを検索できます。通知メッセージを通じて検疫にアクセスすることも、Web ブラウザを使用して直接検疫にアクセスすることもできます。(検疫にエンド ユーザが直接アクセスするには認証が必要です。詳細については、「エンド ユーザ検疫へのアクセスの設定」を参照してください)。

デフォルトでは、Cisco IronPort スパム検疫は自己メンテナンス型になっています。古いメッセージによって検疫スペースがすべて消費されることを避けるために、AsyncOS は Cisco IronPort スパム検疫から定期的にメールを削除します。

すべての Administrator レベルのユーザ(デフォルトの admin ユーザなど)は、Cisco IronPort スパム検疫へのアクセスおよび変更ができます。AsyncOS オペレータ ユーザ、およびカスタム ロールによってスパム検疫へのアクセス権が割り当てられているユーザは、検疫の内容の表示および管理ができますが、検疫設定の変更はできません。Cisco IronPort スパム検疫へのエンド ユーザ アクセスがイネーブルになっている場合、メールのエンド ユーザは、検疫エリアにある自分のメッセージにアクセスできます。

IronPort スパム検疫の設定

Cisco IronPort スパム検疫設定を Security Management アプライアンスで編集する前に、Cisco IronPort スパム検疫サービスを Security Management アプライアンスでイネーブルにする必要があります。サービスをイネーブルにする方法の詳細については、「Security Management アプライアンスでの Cisco IronPort スパム検疫のイネーブル化とディセーブル化」を参照してください。

Cisco IronPort スパム検疫設定を編集するには、次の手順を実行します。

ステップ 1![]() Security Management アプライアンスのウィンドウで、[Management Appliance] > [Centralized Services] > [Spam Quarantine] を選択します。

Security Management アプライアンスのウィンドウで、[Management Appliance] > [Centralized Services] > [Spam Quarantine] を選択します。

ステップ 2![]() [Cisco IronPort Spam Quarantine Settings] セクションで [Edit Settings] をクリックします。

[Cisco IronPort Spam Quarantine Settings] セクションで [Edit Settings] をクリックします。

[Edit Cisco IronPort Spam Quarantine] ページが表示されます。

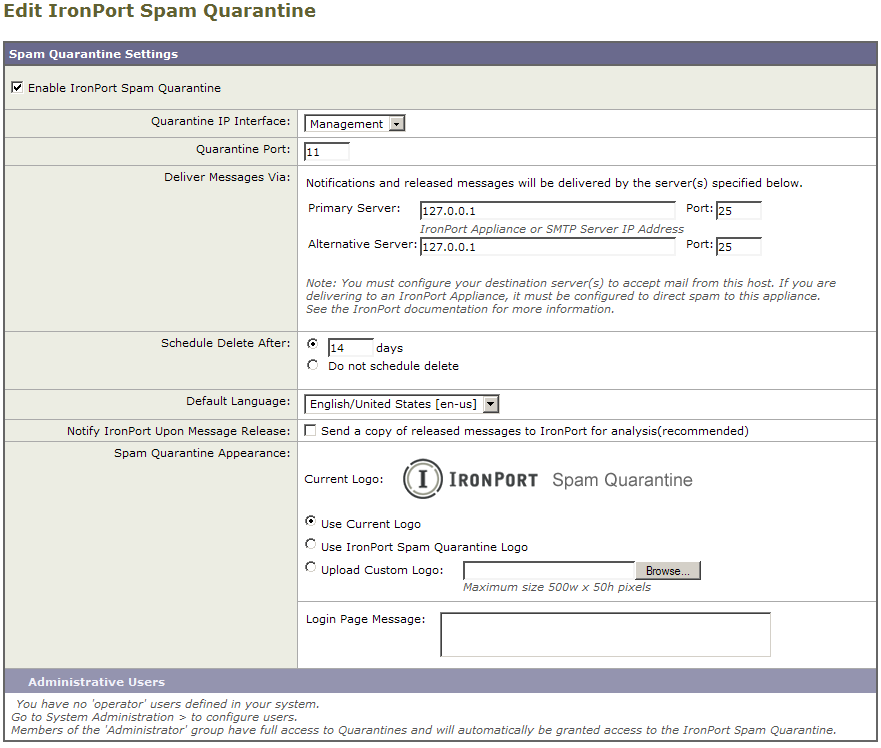

図 7-1 Cisco IronPort スパム検疫設定の編集

ステップ 3![]() [Quarantine IP Interface] セクションで、検疫に使用する適切な IP インターフェイスとポートを、ドロップダウン リストから指定します。

[Quarantine IP Interface] セクションで、検疫に使用する適切な IP インターフェイスとポートを、ドロップダウン リストから指定します。

デフォルトでは、検疫は管理インターフェイスとポート 6025 を使用します。IP インターフェイスは、着信メールをリッスンするように設定されている Security Management アプライアンスのインターフェイスです。検疫ポートは、送信アプライアンスが外部検疫設定で使用しているポート番号です。

ステップ 4![]() [Deliver Messages Via] セクションで、メールを配信するプライマリ宛先および代替宛先を、対応するテキスト フィールドに入力します。

[Deliver Messages Via] セクションで、メールを配信するプライマリ宛先および代替宛先を、対応するテキスト フィールドに入力します。

宛先は、SMTP、グループウェア サーバ、または別のアプライアンスです。

ステップ 5![]() [Schedule Delete After] セクションで、メッセージを削除する前に保持する日数を指定します。

[Schedule Delete After] セクションで、メッセージを削除する前に保持する日数を指定します。

または、[Do not schedule a delete] オプション ボタンを選択して、スケジュールされた削除をディセーブルにします。削除をスケジュールするよう、検疫を設定することを推奨します。検疫エリアの容量がいっぱいになると、古いメッセージから順に削除されます。

ステップ 6![]() [Default Language] セクションで、デフォルト言語を指定します。

[Default Language] セクションで、デフォルト言語を指定します。

これは、エンド ユーザが Cisco IronPort スパム検疫にアクセスしたときに表示される言語です。

ステップ 7![]() (任意)解放されたメッセージのコピーを分析のために Cisco IronPort に送信するには、[Notify Cisco IronPort upon Message Release] で、チェックボックスをオンにします。

(任意)解放されたメッセージのコピーを分析のために Cisco IronPort に送信するには、[Notify Cisco IronPort upon Message Release] で、チェックボックスをオンにします。

解放されたメッセージを分析のために送信するよう、検疫を設定することを推奨します。

ステップ 8![]() (任意)[Spam Quarantine Appearance] セクションで、エンド ユーザが検疫を表示したときに表示されるページをカスタマイズします。

(任意)[Spam Quarantine Appearance] セクションで、エンド ユーザが検疫を表示したときに表示されるページをカスタマイズします。

–![]() Use Cisco IronPort Spam Quarantine logo

Use Cisco IronPort Spam Quarantine logo

[Upload Custom logo] を選択した場合、ユーザがログインして検疫されたメッセージを表示すると、Cisco IronPort スパム検疫ページの上部にロゴが表示されます。このロゴは、最大で 550 x 50 ピクセルの .jpg、.gif、または .png ファイルにする必要があります。ロゴ ファイルがない場合、デフォルトの Cisco IronPort スパム検疫のロゴが使用されます。

ステップ 9![]() (任意)[Login Page Message] テキスト フィールドに、ログイン ページのメッセージを入力します。このメッセージは、エンド ユーザに対して検疫へのログイン プロンプトを表示するときに表示されます。

(任意)[Login Page Message] テキスト フィールドに、ログイン ページのメッセージを入力します。このメッセージは、エンド ユーザに対して検疫へのログイン プロンプトを表示するときに表示されます。

ステップ 10![]() オプションで、Cisco IronPort スパム検疫を表示する権限を持つユーザのリストを変更します。詳細については、「Cisco IronPort スパム検疫の管理ユーザの設定」を参照してください。

オプションで、Cisco IronPort スパム検疫を表示する権限を持つユーザのリストを変更します。詳細については、「Cisco IronPort スパム検疫の管理ユーザの設定」を参照してください。

ステップ 11![]() オプションで、エンド ユーザ アクセス、およびスパム通知を設定します。詳細については、「エンド ユーザ アクセスと通知の設定」を参照してください。

オプションで、エンド ユーザ アクセス、およびスパム通知を設定します。詳細については、「エンド ユーザ アクセスと通知の設定」を参照してください。

Cisco IronPort スパム検疫の管理ユーザの設定

Cisco IronPort スパム検疫のメッセージを管理する役割を、他のユーザに分散できます。他のユーザがこの機能にアクセスできるようにするには、このセクションの手順を使用してください。

Operator、Read-Only Operator、Help Desk、Guest のいずれかのロールが割り当てられているか、スパム検疫へのアクセス権が含まれているカスタム ユーザ ロールが割り当てられたユーザが、スパム検疫のメッセージを管理できます。

デフォルトの admin ユーザ、Email Administrator ユーザを含む Administrator レベルのユーザは、常にスパム検疫にアクセスできるので、この手順を使用してスパム検疫機能に関連付ける必要はありません。

(注) Administrator レベルでないユーザは、スパム検疫エリアのメッセージにアクセスできますが、検疫設定の編集はできません。Administrator レベルのユーザは、メッセージへのアクセスと設定の編集ができます。

ユーザがスパム検疫を管理できるようにするには、次の手順を実行します。

ステップ 1![]() ユーザを作成し、そのユーザにスパム検疫へのアクセス権があるユーザ ロールを割り当てる必要があります。詳細については、「管理タスクの分散について」を参照してください。

ユーザを作成し、そのユーザにスパム検疫へのアクセス権があるユーザ ロールを割り当てる必要があります。詳細については、「管理タスクの分散について」を参照してください。

ステップ 2![]() Security Management アプライアンスで、[Management Appliance] > [Centralized Services] > [Spam Quarantine] を選択します。

Security Management アプライアンスで、[Management Appliance] > [Centralized Services] > [Spam Quarantine] を選択します。

ステップ 3![]() [Spam Quarantine Settings] セクションで、[Enable] または [Edit Settings] をクリックします。[Edit Spam Quarantine] ページが表示されます。

[Spam Quarantine Settings] セクションで、[Enable] または [Edit Settings] をクリックします。[Edit Spam Quarantine] ページが表示されます。

ステップ 4![]() [Spam Quarantine Settings] セクションの [Administrative Users] 領域で、[Local Users]、[Externally Authenticated Users]、または [Custom User Roles] の選択リンクをクリックします。

[Spam Quarantine Settings] セクションの [Administrative Users] 領域で、[Local Users]、[Externally Authenticated Users]、または [Custom User Roles] の選択リンクをクリックします。

ステップ 5![]() スパム検疫のメッセージを表示および管理できるアクセス権を付与するユーザを選択します。

スパム検疫のメッセージを表示および管理できるアクセス権を付与するユーザを選択します。

ステップ 7![]() 必要な場合、このセクションの [Administrative Users] にリストされているその他のタイプ([Local Users]、[Externally Authenticated Users]、または [Custom User Roles])について繰り返します。

必要な場合、このセクションの [Administrative Users] にリストされているその他のタイプ([Local Users]、[Externally Authenticated Users]、または [Custom User Roles])について繰り返します。

ステップ 8![]() [Submit] をクリックし、変更内容を確定させます。

[Submit] をクリックし、変更内容を確定させます。

エンド ユーザ アクセスと通知の設定

基本的な Cisco IronPort スパム検疫設定の他に、検疫のその他の設定ができます。追加の設定は、[Edit Cisco IronPort Spam Quarantine] ページの [Spam Quarantine Settings] セクションの下に表示されます。

•![]() [End user access to the quarantine]:詳細については、「エンド ユーザ検疫へのアクセスの設定」を参照してください。

[End user access to the quarantine]:詳細については、「エンド ユーザ検疫へのアクセスの設定」を参照してください。

•![]() [Spam notifications]:詳細については、「スパム通知のイネーブル化」を参照してください。

[Spam notifications]:詳細については、「スパム通知のイネーブル化」を参照してください。

追加の設定にアクセスするには、[Management Appliance] > [Centralized Services] > [Spam Quarantine] を選択して、[Cisco IronPort Spam Quarantine Settings] セクションの [Edit Settings] ボタンをクリックします。[Edit Cisco IronPort Spam Quarantine] ページをスクロール ダウンして、追加の設定を表示します。

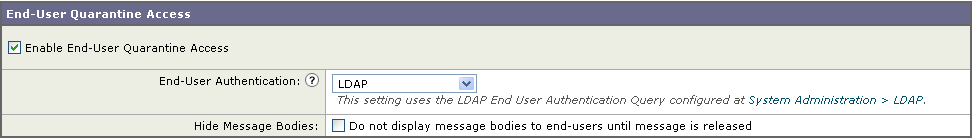

図 7-2 Cisco IronPort スパム検疫の追加設定の編集

(注) 追加設定はいずれか 1 つだけ設定でき、それ以外は設定できません。たとえば、常に要求に基づいて、または指定されたユーザにのみアクセスを許可する場合、エンド ユーザ アクセスを設定できますが、スパム通知は設定できません。

エンド ユーザ検疫へのアクセスの設定

Cisco IronPort スパム検疫へのエンド ユーザ アクセスを設定するには、次の手順を実行します。

ステップ 1![]() Security Management アプライアンスで、[Management Appliance] > [Centralized Services] > [Spam Quarantine] を選択します。

Security Management アプライアンスで、[Management Appliance] > [Centralized Services] > [Spam Quarantine] を選択します。

ステップ 2![]() [Cisco IronPort Spam Quarantine Settings] セクションで [Edit Settings] をクリックします。[Edit Cisco IronPort Spam Quarantine] ページが表示されます。

[Cisco IronPort Spam Quarantine Settings] セクションで [Edit Settings] をクリックします。[Edit Cisco IronPort Spam Quarantine] ページが表示されます。

ステップ 3![]() [Edit Cisco IronPort Spam Quarantine] ページの [Enable End-User Quarantine Access] チェックボックスをオンにします。

[Edit Cisco IronPort Spam Quarantine] ページの [Enable End-User Quarantine Access] チェックボックスをオンにします。

図 7-3 Cisco IronPort スパム検疫へのエンド ユーザ アクセスのイネーブル化

ステップ 4![]() エンド ユーザが検疫されたメッセージを表示しようとしたときに、エンド ユーザを認証する方式を指定します。メールボックス認証、LDAP 認証、または認証なしを使用できます。

エンド ユーザが検疫されたメッセージを表示しようとしたときに、エンド ユーザを認証する方式を指定します。メールボックス認証、LDAP 認証、または認証なしを使用できます。

–![]() [Mailbox authentication]:認証用の LDAP がないサイトの場合、検疫は、ユーザの電子メール アドレスとパスワードの正当性を、それらのユーザのメールボックスが保持されている標準ベースの IMAP または POP サーバに対して検証できます。Web UI にログインしたときに、ユーザは電子メール アドレスとパスワードを入力します。検疫はこの情報を使用し、そのユーザとしてメールボックス サーバにログインします。ログインに成功すると、そのユーザは認証され、検疫はユーザの受信箱を変更せずにメールボックス サーバからログアウトします。LDAP ディレクトリを使用しないサイトには、メールボックス認証が推奨されます。ただし、メールボックス認証では、複数の電子メール エイリアスに送信された検疫済みメッセージを表示できません。

[Mailbox authentication]:認証用の LDAP がないサイトの場合、検疫は、ユーザの電子メール アドレスとパスワードの正当性を、それらのユーザのメールボックスが保持されている標準ベースの IMAP または POP サーバに対して検証できます。Web UI にログインしたときに、ユーザは電子メール アドレスとパスワードを入力します。検疫はこの情報を使用し、そのユーザとしてメールボックス サーバにログインします。ログインに成功すると、そのユーザは認証され、検疫はユーザの受信箱を変更せずにメールボックス サーバからログアウトします。LDAP ディレクトリを使用しないサイトには、メールボックス認証が推奨されます。ただし、メールボックス認証では、複数の電子メール エイリアスに送信された検疫済みメッセージを表示できません。

メールボックス サーバのタイプ(IMAP または POP)を選択します。サーバ名と、安全な接続に SSL を使用するかどうかを指定します。サーバのポート番号を入力します。未修飾のユーザ名の後ろに追加するドメイン(company.com など)を入力します。

POP サーバがバナー内で APOP サポートをアドバタイズしている場合、セキュリティ上の理由から(つまり、パスワードが平文で送信されるのを回避するために)、アプライアンスは APOP のみを使用します。一部のユーザに対して APOP がサポートされていない場合は、APOP をアドバタイズしないように POP サーバを設定する必要があります。

–![]() [LDAP]:LDAP サーバまたはアクティブなエンド ユーザ認証クエリーが設定されていない場合は、[Management Appliance] > [System Administration] > [LDAP] を選択して、LDAP サーバ設定とエンド ユーザ認証クエリー ストリングを設定します。LDAP 認証の設定の詳細については、「LDAP サーバ プロファイルの作成」を参照してください。

[LDAP]:LDAP サーバまたはアクティブなエンド ユーザ認証クエリーが設定されていない場合は、[Management Appliance] > [System Administration] > [LDAP] を選択して、LDAP サーバ設定とエンド ユーザ認証クエリー ストリングを設定します。LDAP 認証の設定の詳細については、「LDAP サーバ プロファイルの作成」を参照してください。

–![]() [None]:認証をイネーブルにしなくても、Cisco IronPort スパム検疫へのエンド ユーザのアクセスを許可できます。この場合、ユーザは通知メッセージのリンクをクリックして検疫にアクセスでき、システムはメールボックス認証または LDAP 認証を行いません。

[None]:認証をイネーブルにしなくても、Cisco IronPort スパム検疫へのエンド ユーザのアクセスを許可できます。この場合、ユーザは通知メッセージのリンクをクリックして検疫にアクセスでき、システムはメールボックス認証または LDAP 認証を行いません。

ステップ 5![]() 検疫からメッセージを解放する前に、メッセージ本文を表示するかどうかを指定します。このチェックボックスをオンにすると、ユーザは、Cisco IronPort スパム検疫ページからメッセージ本文を表示できなくなります。代わりとして、検疫されたメッセージを表示するには、そのメッセージを解放してから、ユーザのメール アプリケーション(Microsoft Outlook など)で表示する必要があります。この機能は、ポリシーおよび規制(表示したすべての電子メールをアーカイブすることが要求されている場合など)へのコンプライアンスの目的で使用できます。

検疫からメッセージを解放する前に、メッセージ本文を表示するかどうかを指定します。このチェックボックスをオンにすると、ユーザは、Cisco IronPort スパム検疫ページからメッセージ本文を表示できなくなります。代わりとして、検疫されたメッセージを表示するには、そのメッセージを解放してから、ユーザのメール アプリケーション(Microsoft Outlook など)で表示する必要があります。この機能は、ポリシーおよび規制(表示したすべての電子メールをアーカイブすることが要求されている場合など)へのコンプライアンスの目的で使用できます。

ステップ 6![]() [Submit] をクリックし、[Commit] をクリックして変更を確定します。

[Submit] をクリックし、[Commit] をクリックして変更を確定します。

スパム通知のイネーブル化

スパム通知とは、Cisco IronPort スパム検疫内にメッセージが存在するときに、エンド ユーザに送信される電子メール メッセージのことです。通知には、そのユーザ宛の検疫されたスパムまたはその疑いのあるメッセージのリストが含まれます。さらに、各ユーザがそれぞれの検疫されたメッセージを表示できるリンクも含まれます。イネーブルにすると、[Edit Cisco IronPort Spam Quarantine] ページで指定されたスケジュールに従って、通知が送信されます。

スパム通知を使用すると、エンド ユーザが LDAP またはメールボックス認証を使用せずに検疫にログインできるようになります。ユーザは、受信した電子メール通知を介して検疫にアクセスします(その検疫に対して通知がイネーブルになっている場合)。メッセージの件名をクリックすると、ユーザは検疫の Web UI にログインします。

(注) このログイン方式では、そのエンド ユーザが持っている可能性のある他のエイリアス宛の検疫済みメッセージは表示されません。また、アプライアンスで処理した後に展開される配布リストに通知が送信された場合、複数の受信者がそのリストの同じ検疫にアクセスできます。

アプライアンスがスパム通知を生成する方法でそのようになっているため、ユーザは、自分の電子メール エイリアス宛の複数のスパム通知を受信することがあります。また、複数の電子メール アドレスを使用しているユーザも、複数のスパム通知を受信することがあります。複数の通知は、エイリアス統合機能を使用して一部の発生を防ぐことができます。LDAP サーバまたはアクティブなエイリアス統合クエリーが設定されていない場合は、[Management Appliance] > [System Administration] > [LDAP] を選択して、LDAP サーバ設定とエイリアス統合クエリー ストリングを設定します。詳細については、「エンド ユーザ アクセスと通知の設定」を参照してください。

ステップ 1![]() Security Management アプライアンスで、[Management Appliance] > [Centralized Services] > [Spam Quarantine] を選択します。

Security Management アプライアンスで、[Management Appliance] > [Centralized Services] > [Spam Quarantine] を選択します。

ステップ 2![]() [Cisco IronPort Spam Quarantine Settings] セクションで [Edit Settings] をクリックします。

[Cisco IronPort Spam Quarantine Settings] セクションで [Edit Settings] をクリックします。

[Edit Cisco IronPort Spam Quarantine] ページが表示されます。

ステップ 3![]() [Enable Spam Notification] チェックボックスをオンにして、スパム通知をイネーブルにします。

[Enable Spam Notification] チェックボックスをオンにして、スパム通知をイネーブルにします。

ステップ 4![]() 通知の差出人アドレスを入力します。ユーザは、このアドレスを、自分の電子メール クライアントでサポートされる「ホワイトリスト」に追加できます。

通知の差出人アドレスを入力します。ユーザは、このアドレスを、自分の電子メール クライアントでサポートされる「ホワイトリスト」に追加できます。

ステップ 6![]() 通知のカスタマイズされたタイトルを入力します。

通知のカスタマイズされたタイトルを入力します。

ステップ 7![]() メッセージ本文をカスタマイズします。AsyncOS では、メッセージ本文に挿入されると、個々のエンド ユーザに対応した実際の値に展開されるいくつかのメッセージ変数がサポートされています。たとえば、 %username% は、そのユーザへの通知が生成されるときに、実際のユーザ名に展開されます。サポートされるメッセージ変数には、次のものがあります。

メッセージ本文をカスタマイズします。AsyncOS では、メッセージ本文に挿入されると、個々のエンド ユーザに対応した実際の値に展開されるいくつかのメッセージ変数がサポートされています。たとえば、 %username% は、そのユーザへの通知が生成されるときに、実際のユーザ名に展開されます。サポートされるメッセージ変数には、次のものがあります。

–![]() [New Message Count](%new_message_count%):ユーザの最後のログイン以後の新しいメッセージの数

[New Message Count](%new_message_count%):ユーザの最後のログイン以後の新しいメッセージの数

–![]() [Total Message Count](%total_message_count%):エンド ユーザ検疫内にあるこのユーザ宛のメッセージの数

[Total Message Count](%total_message_count%):エンド ユーザ検疫内にあるこのユーザ宛のメッセージの数

–![]() [Days Until Message Expires](%days_until_expire%)

[Days Until Message Expires](%days_until_expire%)

–![]() [Quarantine URL](%quarantine_url%):検疫にログインし、メッセージを表示するための URL

[Quarantine URL](%quarantine_url%):検疫にログインし、メッセージを表示するための URL

–![]() [New Message Table](%new_quarantine_messages%):検疫エリア内にあるこのユーザ宛の新しいメッセージのリスト

[New Message Table](%new_quarantine_messages%):検疫エリア内にあるこのユーザ宛の新しいメッセージのリスト

これらのメッセージ変数は、[Message Body] フィールドのテキスト内に直接入力して、メッセージ本文に挿入できます。あるいは、変数を挿入する場所にカーソルを配置してから、右側の [Message Variables] リスト内にある変数の名前をクリックすることもできます。

ステップ 8![]() メッセージ形式(HTML、テキスト、または HTML/テキスト)を選択します。

メッセージ形式(HTML、テキスト、または HTML/テキスト)を選択します。

ステップ 9![]() バウンス アドレスを指定します。バウンスされた通知は、このアドレスに送信されます。

バウンス アドレスを指定します。バウンスされた通知は、このアドレスに送信されます。

ステップ 10![]() 必要に応じて、異なるアドレスで同じ LDAP ユーザに送信されたメッセージを統合できます。

必要に応じて、異なるアドレスで同じ LDAP ユーザに送信されたメッセージを統合できます。

ステップ 11![]() 通知スケジュールを設定します。通知を月に一度、週に一度、または毎日(平日のみ、または週末も含めて)の指定した時間に送信するように設定できます。

通知スケジュールを設定します。通知を月に一度、週に一度、または毎日(平日のみ、または週末も含めて)の指定した時間に送信するように設定できます。

ステップ 12![]() [Submit] をクリックし、[Commit] をクリックして変更を確定します。

[Submit] をクリックし、[Commit] をクリックして変更を確定します。

スパムを転送する電子メール セキュリティ アプライアンスの設定

Security Management アプライアンスで Cisco IronPort スパム検疫を設定した後、Email Security アプライアンスが Security Management アプライアンスにスパムまたはその疑いのあるメッセージを転送するようにシステムで設定する必要があります。

スパムを転送するように Email Security アプライアンスを設定するには、次のタスクを実行します。

•![]() 外部検疫の設定 :Email Security アプライアンスの外部検疫設定で、Security Management アプライアンス名および Cisco IronPort スパム検疫用の接続情報を指定する必要があります。詳細については、「外部検疫の設定」を参照してください。

外部検疫の設定 :Email Security アプライアンスの外部検疫設定で、Security Management アプライアンス名および Cisco IronPort スパム検疫用の接続情報を指定する必要があります。詳細については、「外部検疫の設定」を参照してください。

•![]() 管理対象アプライアンスの追加または更新 :Email Security アプライアンスを Security Management アプライアンスの管理対象アプライアンスとして追加または更新する必要があります。また、Email Security アプライアンスからのスパムを検疫するオプションを選択する必要があります。詳細については、「管理対象アプライアンスの追加と更新、および検疫スパム オプションの使用」を参照してください。

管理対象アプライアンスの追加または更新 :Email Security アプライアンスを Security Management アプライアンスの管理対象アプライアンスとして追加または更新する必要があります。また、Email Security アプライアンスからのスパムを検疫するオプションを選択する必要があります。詳細については、「管理対象アプライアンスの追加と更新、および検疫スパム オプションの使用」を参照してください。

外部検疫の設定

Email Security アプライアンスで Security Management アプライアンスの Cisco IronPort スパム検疫を使用するには、Email Security アプライアンスの外部検疫を設定する必要があります。

(注) これまで、Email Security アプライアンスに別の外部スパム検疫を設定していた場合は、まず、その外部スパム検疫設定をディセーブルにする必要があります。

外部検疫を設定するには、次の手順を すべての Email Security アプライアンスで実行する必要があります。

ステップ 1![]() [Security Services] > [External Spam Quarantine] ページで、[Configure] ボタンをクリックします。

[Security Services] > [External Spam Quarantine] ページで、[Configure] ボタンをクリックします。

ステップ 2![]() チェックボックスを選択して、外部スパム検疫をイネーブルにします。

チェックボックスを選択して、外部スパム検疫をイネーブルにします。

ステップ 3![]() Cisco IronPort スパム検疫の名前を入力します。検疫がある Security Management アプライアンスの名前を入力することもできます。

Cisco IronPort スパム検疫の名前を入力します。検疫がある Security Management アプライアンスの名前を入力することもできます。

ステップ 4![]() Security Management アプライアンスの管理インターフェイスの IP アドレスを入力します。

Security Management アプライアンスの管理インターフェイスの IP アドレスを入力します。

ステップ 5![]() スパムおよびその疑いのあるメッセージの配信に使用するポート番号を入力します。デフォルトは 6025 です。ここで入力するポート番号は、Security Management アプライアンスのグラフィカル ユーザ インターフェイスの [Edit Cisco IronPort Spam Quarantine] ページで入力した検疫ポート番号と同じにする必要があります。詳細については、「IronPort スパム検疫の設定」を参照してください。

スパムおよびその疑いのあるメッセージの配信に使用するポート番号を入力します。デフォルトは 6025 です。ここで入力するポート番号は、Security Management アプライアンスのグラフィカル ユーザ インターフェイスの [Edit Cisco IronPort Spam Quarantine] ページで入力した検疫ポート番号と同じにする必要があります。詳細については、「IronPort スパム検疫の設定」を参照してください。

ステップ 6![]() オプションで、チェックボックスを選択し、セーフリスト/ブロックリスト機能をイネーブルにします。セーフリスト/ブロックリスト機能をイネーブルにする場合は、ブロックリストに含まれている送信者からのメッセージを検疫するか、削除するかを選択します。セーフリスト/ブロックリスト機能の詳細については、「エンド ユーザのセーフリスト/ブロックリスト機能のイネーブル化」を参照してください。

オプションで、チェックボックスを選択し、セーフリスト/ブロックリスト機能をイネーブルにします。セーフリスト/ブロックリスト機能をイネーブルにする場合は、ブロックリストに含まれている送信者からのメッセージを検疫するか、削除するかを選択します。セーフリスト/ブロックリスト機能の詳細については、「エンド ユーザのセーフリスト/ブロックリスト機能のイネーブル化」を参照してください。

ステップ 7![]() [Submit] をクリックし、[Commit] をクリックして変更を確定します。

[Submit] をクリックし、[Commit] をクリックして変更を確定します。

管理対象アプライアンスの追加と更新、および検疫スパム オプションの使用

Email Security アプライアンスで Security Management アプライアンスの Cisco IronPort スパム検疫を使用するには、Security Management アプライアンスの管理対象アプライアンスとして追加する必要があります。または、すでに Email Security アプライアンスが管理対象アプライアンスとして追加されている場合は、検疫スパム オプションを使用するように管理対象アプライアンス設定を更新する必要があります。

Security Management アプライアンスで [Management Appliance] > [Centralized Services] > [Security Appliances] を選択し、管理対象 Email Security アプライアンスを追加します。管理対象アプライアンスを追加する方法の詳細については、「管理対象アプライアンスの追加」を参照してください。

すでに Email Security アプライアンスが Security Management アプライアンスの管理対象アプライアンスとして存在する場合は、検疫スパム オプションを使用するように管理対象アプライアンス設定を更新する必要があります。

検疫スパム オプションを使用するように管理対象アプライアンス設定を更新するには、次の手順を実行します。

ステップ 1![]() Security Management アプライアンスで、[Management Appliance] > [Centralized Services] > [Security Appliances] を選択します。

Security Management アプライアンスで、[Management Appliance] > [Centralized Services] > [Security Appliances] を選択します。

ステップ 2![]() セキュリティ アプライアンスのリストで、Email Security アプライアンスの名前をクリックします。

セキュリティ アプライアンスのリストで、Email Security アプライアンスの名前をクリックします。

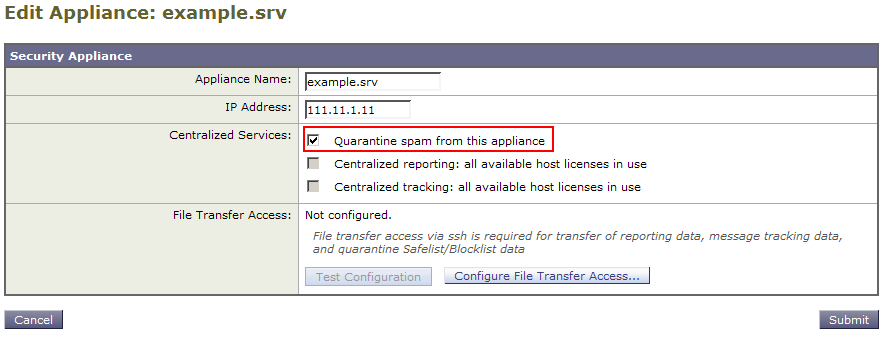

ステップ 3![]() [Edit Appliance: <appliance_name>] ページで、図 7-5 に示すように、アプライアンスからのスパムを検疫するオプションを選択します。

[Edit Appliance: <appliance_name>] ページで、図 7-5 に示すように、アプライアンスからのスパムを検疫するオプションを選択します。

図 7-5 スパムを検疫するための管理対象アプライアンスの編集

ステップ 4![]() [Submit] をクリックし、[Commit] をクリックして変更を確定します。

[Submit] をクリックし、[Commit] をクリックして変更を確定します。

Cisco IronPort スパム検疫内のメッセージの 管理

ここでは、管理者が Cisco IronPort スパム検疫内のメッセージを管理する方法について説明します。管理者が検疫を表示する場合、その検疫エリアに含まれるすべてのメッセージを利用できます。

(注) メッセージを表示および管理するグラフィカル ユーザ インターフェイスは、Cisco IronPort スパム検疫にアクセスするエンド ユーザ用のものとは少し異なります。エンド ユーザ用のグラフィカル ユーザ インターフェイスについては、エンド ユーザとして Cisco IronPort スパム検疫にアクセスし、オンライン ヘルプを参照してください。

管理者として、Cisco IronPort スパム検疫内のメッセージに対して次のアクションを実行できます。

Cisco IronPort スパム検疫内のメッセージにアクセスするには、次の手順を実行します。

ステップ 1![]() Security Management アプライアンスで、[Management Appliance] > [Centralized Services] > [Spam Quarantine] を選択します。

Security Management アプライアンスで、[Management Appliance] > [Centralized Services] > [Spam Quarantine] を選択します。

ステップ 2![]() [Cisco IronPort Spam Quarantine] リンクをクリックします。

[Cisco IronPort Spam Quarantine] リンクをクリックします。

[Spam Quarantine Search] ページが表示されます。

図 7-6 [Spam Quarantine Search] ページ

ステップ 3![]() [Submit] をクリックし、[Commit] をクリックして変更を確定します。

[Submit] をクリックし、[Commit] をクリックして変更を確定します。

Cisco IronPort スパム検疫内でのメッセージの検索

Cisco IronPort スパム検疫内のメッセージを検索するには、次の手順を実行します。

ステップ 1![]() Security Management アプライアンスで、[Email] > [Message Quarantine] > [Spam Quarantine] を選択します。

Security Management アプライアンスで、[Email] > [Message Quarantine] > [Spam Quarantine] を選択します。

ステップ 2![]() 検索フォームで、検索する日付を入力します。現在の日、または過去の週からメッセージを検索できます。または、カレンダー アイコンをクリックして、日付範囲を選択できます。

検索フォームで、検索する日付を入力します。現在の日、または過去の週からメッセージを検索できます。または、カレンダー アイコンをクリックして、日付範囲を選択できます。

ステップ 3![]() オプションで、差出人アドレス、受取人アドレス、メッセージ件名のテキスト文字列を指定します。入力した値が検索結果に含まれる、含まれない、全体と一致、先頭と一致、末尾と一致のいずれかを選択します。

オプションで、差出人アドレス、受取人アドレス、メッセージ件名のテキスト文字列を指定します。入力した値が検索結果に含まれる、含まれない、全体と一致、先頭と一致、末尾と一致のいずれかを選択します。

ステップ 4![]() オプションで、エンベロープ受信者を指定します。入力した値が検索結果に含まれる、含まれない、全体と一致、先頭と一致、末尾と一致のいずれかを選択します。

オプションで、エンベロープ受信者を指定します。入力した値が検索結果に含まれる、含まれない、全体と一致、先頭と一致、末尾と一致のいずれかを選択します。

エンベロープ受信者とは、「RCPT TO」SMTP コマンドで定義されている電子メール メッセージ受信者のアドレスです。エンベロープ受信者は、「Recipient To」アドレスまたは「Envelope To」アドレスと呼ばれることもあります。

検索基準に一致するメッセージがページの [Search] セクションの下に表示されます。

大量メッセージの検索

Cisco IronPort スパム検疫内に大量のメッセージが保存されており、検索条件が狭く定義されていない場合、検索結果の表示に時間がかかることや、クエリーがタイムアウトすることがあります。

(注) 大量の検索を同時に複数実行すると、アプライアンスのパフォーマンスに悪影響を与えることがあります。

Cisco IronPort スパム検疫内のメッセージの表示

メッセージのリストにより、Cisco IronPort スパム検疫内のメッセージが表示されます。1 ページに表示されるメッセージの数を選択できます。カラム見出しをクリックすることにより、表示をソートできます。再度カラム見出しをクリックすると、ソートの順を反転できます。

メッセージの件名をクリックしてメッセージを表示します。これには、本文とヘッダーが含まれます。[Message Details] ページには、メッセージの先頭 20K が表示されます。メッセージがそれよりも長い場合は、20K に切り詰められます。ページの下部にあるリンクをクリックすると、メッセージの残りの部分が表示されます。

[Message Details] ページから、[Delete] を選択してメッセージを削除したり、[Release] を選択してメッセージを検疫から解放したりできます。メッセージを解放すると、そのメッセージは配信されます。

HTML メッセージの表示

Cisco IronPort スパム検疫では、HTML ベースのメッセージは近似で表示されます。イメージは表示されません。

符号化されたメッセージの表示

Cisco IronPort スパム検疫内のメッセージの配信

メッセージを解放して配信するには、メッセージの横のチェックボックスをオンにして [Release] をクリックします。

ページに表示されているすべてのメッセージを選択するには、見出し行にあるチェックボックスをオンにします。

解放されたメッセージは、それ以降の電子メール パイプライン内の作業キューの処理をスキップして、宛先キューへ直接進みます。

Cisco IronPort スパム検疫からのメッセージの削除

Cisco IronPort スパム検疫では、指定された時間後にメッセージが自動で削除されるように設定できます。Cisco IronPort スパム検疫からメッセージを手動で削除することも可能です。

個別のメッセージを削除するには、削除するメッセージの横にあるチェックボックスをオンにして、[Delete] をクリックします。ページに表示されているすべてのメッセージを選択するには、見出し行にあるチェックボックスをオンにします。

Cisco IronPort スパム検疫内のすべてのメッセージを削除するには、検疫をディセーブルにして(「Security Management アプライアンスでの Cisco IronPort スパム検疫のイネーブル化とディセーブル化」を参照)、[Management Appliance] > [Centralized Services] > [Spam Quarantine] ページの [Delete All] リンクをクリックします。

エンド ユーザのセーフリスト/ブロックリスト機能のイネーブル化

エンド ユーザによるセーフリストとブロックリストの作成を許可して、スパムとして処理する電子メール メッセージをより適切に制御できます。セーフリストによって、指定されたユーザおよびドメインからのメールがスパムとして処理されないようにできます。ブロックリストによって、その他のユーザおよびドメインからのメールは常にスパムとして処理されます。セーフリストとブロックリストの設定は、Cisco IronPort スパム検疫から設定されます。そのため、Cisco IronPort スパム検疫をイネーブルにし、この機能を使用するように設定する必要があります。セーフリスト/ブロックリスト機能がイネーブルにされると、各エンド ユーザは、自分の電子メール アカウントに対してセーフリストとブロックリストを維持できるようになります。

(注) セーフリストやブロックリストを設定しても、メッセージに対するウイルスのスキャンや、内容に関連したメール ポリシーの基準をメッセージが満たすかどうかの判定は、Email Security アプライアンスで実行されます。セーフリストのメンバーから送信されたメッセージの場合、他のスキャン設定に従って配信されない場合があります。

ユーザがセーフリストまたはブロックリストにエントリを追加すると、そのエントリは Security Management アプライアンス上のデータベースに保管され、関連するすべての Email Security アプライアンスで、定期的に更新および同期されます。同期の詳細については、「セーフリストとブロックリストの設定とデータベースの同期」を参照してください。データベースのバックアップの詳細については、「セーフリスト/ブロックリスト データベースのバックアップと復元」を参照してください。

セーフリストとブロックリストは、エンド ユーザによって作成およびメンテナンスされます。ただし、この機能をイネーブルにし、ブロックリスト内のエントリに一致する電子メール メッセージの配信設定を設定するのは管理者です。セーフリストとブロックリストは Cisco IronPort スパム検疫に関連するため、配信の動作は、他のアンチスパム設定にも左右されます。電子メール パイプラインでメッセージが電子メール セキュリティ マネージャに到達する前に発生する処理に基づいて、メッセージがアンチスパム スキャンをスキップすることがあります。メッセージ処理の詳細については、『 Cisco IronPort AsyncOS for Email User Guide 』の「Understanding the Email Pipeline」を参照してください。

たとえば、アンチスパム スキャンをスキップするように HAT で「Accept」メール フロー ポリシーを設定すると、そのリスナー上でメールを受信するユーザは、自分のセーフリストとブロックリストの設定がそのリスナー上で受信されたメールに適用されなくなります。同様に、一部のメッセージ受信者についてアンチスパム スキャンをスキップするメールフロー ポリシーを作成すると、それらの受信者は、自分のセーフリストとブロックリストの設定が適用されなくなります。

セーフリスト/ブロックリスト メッセージの配信の詳細については、「セーフリストとブロックリストのメッセージ配信」を参照してください。

セーフリスト/ブロックリスト設定のイネーブル化と設定

セーフリスト/ブロックリスト機能をイネーブル化する前に、アプライアンスで Cisco IronPort スパム検疫をイネーブル化する必要があります。Cisco IronPort スパム検疫のイネーブル化の詳細については、「Security Management アプライアンスでの Cisco IronPort スパム検疫のイネーブル化とディセーブル化」を参照してください。

Security Management アプライアンスでセーフリスト/ブロックリスト機能をイネーブル化および設定するには、次の手順を実行します。

ステップ 1![]() Security Management アプライアンスで、[Management Appliance] > [Centralized Services] > [Spam Quarantine] を選択します。

Security Management アプライアンスで、[Management Appliance] > [Centralized Services] > [Spam Quarantine] を選択します。

ステップ 2![]() [End-User Safelist/Blocklist] セクションで [Enable] をクリックします。

[End-User Safelist/Blocklist] セクションで [Enable] をクリックします。

ステップ 3![]() [End-User Safelist/Blocklist] セクションで [Edit Settings] をクリックします。

[End-User Safelist/Blocklist] セクションで [Edit Settings] をクリックします。

ステップ 4![]() [Enable End User Safelist/Blocklist Feature] チェックボックスがオンになっていることを確認します。

[Enable End User Safelist/Blocklist Feature] チェックボックスがオンになっていることを確認します。

ステップ 5![]() ユーザごとの最大リスト項目数を指定します。この値は、ユーザが各セーフリストおよびブロックリストに含めることのできるアドレスまたはドメインの最大数です。デフォルトは 100 です。

ユーザごとの最大リスト項目数を指定します。この値は、ユーザが各セーフリストおよびブロックリストに含めることのできるアドレスまたはドメインの最大数です。デフォルトは 100 です。

(注) ユーザごとのリスト エントリ数を大きくすると、システムのパフォーマンスに悪影響を与えることがあります。

ステップ 6![]() 更新の頻度を選択します。この値によって、AsyncOS がシステムにある Email Security アプライアンスのセーフリスト/ブロックリスト データベースを更新する頻度が決まります。M10、M600、および M650 アプライアンスのデフォルトは、2 時間ごとです。M1000 および M1050 アプライアンスのデフォルトは、4 時間ごとです。

更新の頻度を選択します。この値によって、AsyncOS がシステムにある Email Security アプライアンスのセーフリスト/ブロックリスト データベースを更新する頻度が決まります。M10、M600、および M650 アプライアンスのデフォルトは、2 時間ごとです。M1000 および M1050 アプライアンスのデフォルトは、4 時間ごとです。

ステップ 7![]() [Submit] をクリックし、[Commit] をクリックして変更を確定します。

[Submit] をクリックし、[Commit] をクリックして変更を確定します。

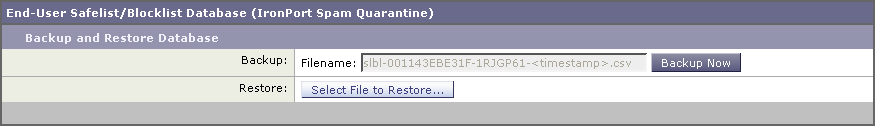

セーフリスト/ブロックリスト データベースのバックアップと復元

セーフリスト/ブロックリスト データベースのバックアップを維持できるように、Security Management アプライアンスでデータベースを .csv ファイルとして保存できます。.csv ファイルは、アプライアンスの設定が格納される XML コンフィギュレーション ファイルとは別に保管されます。アプライアンスをアップグレードする場合、またはシステム セットアップ ウィザードを実行する場合、まず、セーフリスト/ブロックリスト データベースを .csv ファイルにバックアップする必要があります。

(注) .csv ファイルを編集してからアップロードすると、個別のエンド ユーザのセーフリストおよびブロックリストを変更できます。

データベースをバックアップすると、アプライアンスによって、.csv ファイルが次の命名規則に従って /configuration ディレクトリに保存されます。

slbl-<serial number>-<timestamp>.csv

GUI から、次の方法を使用して、データベースのバックアップおよび復元を実行できます。

ステップ 1![]() Security Management アプライアンスで、[Management Appliance] > [System Administration] > [Configuration File] を選択します。

Security Management アプライアンスで、[Management Appliance] > [System Administration] > [Configuration File] を選択します。

ステップ 2![]() [End-User Safelist/Blocklist Database] セクションに移動します。

[End-User Safelist/Blocklist Database] セクションに移動します。

ステップ 3![]() データベースを .csv ファイルにバックアップするには、[Backup Now] をクリックします。

データベースを .csv ファイルにバックアップするには、[Backup Now] をクリックします。

ステップ 4![]() データベースを復元するには、[Select File to Restore] をクリックします。

データベースを復元するには、[Select File to Restore] をクリックします。

アプライアンスにより、 /configuration ディレクトリに保管されているバックアップ ファイルのリストが表示されます。

ステップ 5![]() 復元するセーフリスト/ブロックリスト バックアップ ファイルを選択し、[Restore] をクリックします。

復元するセーフリスト/ブロックリスト バックアップ ファイルを選択し、[Restore] をクリックします。

セーフリストとブロックリストの設定とデータベースの同期

Security Management アプライアンスを使用すると、簡単に、すべての管理対象アプライアンスでセーフリスト/ブロックリスト データベースを同期することができます。

(注) セーフリスト/ブロックリスト データベースを同期する前に、セーフリスト/ブロックリスト機能をイネーブル化して、少なくとも 1 台の管理対象アプライアンスを Security Management アプライアンスに追加する必要があります。管理対象アプライアンスを追加する方法の詳細については、「管理対象アプライアンスの追加」を参照してください。

セーフリスト/ブロックリスト データベースを同期するには、[Management Appliance] > [Centralized Services] > [Spam Quarantine] ページで [Synchronize All Appliances] ボタンをクリックします。

集中管理機能を使用して複数のアプライアンスを設定する場合は、集中管理を使用して管理者設定を設定できます。集中管理を使用しない場合は、マシン間で設定が整合していることを手動で確認できます。

FTP を使用してアプライアンスにアクセスする方法の詳細については、 アプライアンスへのアクセスを参照してください。

セーフリストとブロックリストのメッセージ配信

セーフリストとブロックリストをイネーブルにすると、Email Security アプライアンスは、アンチスパム スキャンの直前にセーフリスト/ブロックリスト データベースに対してメッセージをスキャンします。アプライアンスがエンド ユーザのセーフリスト/ブロックリスト設定に一致する送信者またはドメインを検出した場合、セーフリスト/ブロックリスト設定が異なる受信者が複数存在すると、そのメッセージは分裂します。たとえば、送信者 X が受信者 A と受信者 B の両方にメッセージを送信したとします。受信者 A のセーフリストには送信者 X のエントリがありますが、受信者 B のセーフリストにもブロックリストにも、この送信者のエントリがありません。この場合、メッセージは 2 つのメッセージ ID で 2 つのメッセージに分割されます。受信者 A に送信されたメッセージには、 X-SLBL-Result-Safelist ヘッダーによって、セーフリストに登録されているというマークが付けられます。これにより、アンチスパム スキャンがスキップされます。受信者 B に送信されるメッセージは、アンチスパム スキャン エンジンでスキャンされます。その後、どちらのメッセージもパイプライン(アンチウイルス スキャン、コンテンツ ポリシーなど)を続行し、設定されているすべての設定に従います。

メッセージの送信者またはドメインがブロックリストに含まれる場合、配信の動作は、ブロックリスト アクション設定によって決まります。セーフリストの配信の場合と同様に、セーフリスト/ブロックリスト設定の異なる複数の受信者が存在すると、そのメッセージは分裂します。分裂したメッセージのうちブロックリストに含まれるものは、ブロックリスト アクション設定に応じて検疫されるかドロップされます。

(注) ブロックリスト アクションは、Email Security アプライアンスの外部スパム検疫設定で指定します。詳細については、「外部検疫の設定」を参照してください。

メッセージを検疫するようにブロックリスト アクションを設定した場合、メッセージはスキャンされ、最終的に検疫されます。メッセージを削除するようにブロックリスト アクションを設定した場合、セーフリスト/ブロックリスト スキャンの直後にメッセージは削除されます。

セーフリストとブロックリストのトラブルシューティング

エンド ユーザは、自分のセーフリストとブロックリストを管理します。管理者は、エンド ユーザ アカウントにそのユーザのログイン名とパスワードでログインすると、エンド ユーザのセーフリストまたはブロックリストにアクセスできます。または、管理者はセーフリスト/ブロックリスト データベースのバックアップ バージョンをダウンロードして、個別のユーザのリストを編集できます。

セーフリストとブロックリストに関する問題をトラブルシューティングするために、ログ ファイルまたはシステム アラートを表示できます。

電子メール メッセージがセーフリスト/ブロックリスト設定によってブロックされると、そのアクションが ISQ_logs またはアンチスパム ログ ファイルにロギングされます。

アラートは、データベースが作成または更新されたり、データベースの変更またはセーフリスト/ブロックリスト プロセスの実行においてエラーが発生したりすると送信されます。

アラートの詳細については、「アラートの管理」を参照してください。

ログ ファイルの詳細については、 ロギングを参照してください。

エンド ユーザのセーフリストおよびブロックリストの使用

エンド ユーザは、指定した送信者からのメッセージをスパムの判定から除外するために、セーフリストを作成できます。また、指定した送信者からのメッセージを常にスパムとして扱うために、ブロックリストを使用できます。たとえば、エンド ユーザは、受信したくない電子メールをメーリング リストから受信する場合があります。ユーザは、この送信者をユーザのブロックリストに追加して、この送信者からの電子メール メッセージが配信されないようにすることができます。一方、エンド ユーザは、正当な送信者からの電子メール メッセージが Cisco IronPort スパム検疫に送信されていることに気づき、この電子メール メッセージがスパムとして処理されないようにしたいと考えることがあります。その送信者からのメールが検疫されないようにするには、ユーザのセーフリストに送信者を追加します。

(注) セーフリスト/ブロックリスト設定は、システム管理者が設定する他の設定の影響を受けます。たとえば、セーフリストに登録されているメッセージが、ウイルス陽性と判断された場合、または管理者によって内容が企業の電子メール ポリシーに準拠していないと判断された場合、このメッセージは配信されません。

セーフリストとブロックリストへのアクセス

LDAP 認証またはメールボックス(IMAP または POP)認証を使用してアカウントが認証されるエンド ユーザは、セーフリストとブロックリストにアクセスするために、Cisco IronPort スパム検疫の自分のアカウントにログインする必要があります。これらのエンド ユーザは、通常はスパム通知経由でメッセージにアクセスしているとしても(この場合は一般に LDAP 認証またはメールボックス認証を必要としません)、自分のアカウントにログインしなければなりません。エンド ユーザ認証が [None] に設定されている場合、エンド ユーザは、セーフリスト/ブロックリスト設定にアクセスする際に自分のアカウントにログインする必要はありません。

セーフリストおよびブロックリストへのエントリの追加

各エントリは、次の形式でセーフリストとブロックリストに追加できます。

エンド ユーザは、同じ送信者またはドメインをセーフリストとブロックリストの両方に同時には追加できません。ただし、あるドメインをセーフリストに追加し、そのドメインに所属するユーザをブロックリストに追加した場合、両方のルールが適用されます(逆の場合も同様です)。たとえば、エンド ユーザが example.com をセーフリストに追加し、 george@example.com をブロックリストに追加すると、アプライアンスは、example.com からのすべてのメールをスパムかどうかスキャンせずに配信しますが、 george@example.com からのメールはスパムとして処理します。

エンド ユーザは、.domain.com のような構文を使用して、サブドメインの範囲を許可したり、ブロックしたりはできません。ただし、エンド ユーザは、server.domain.com のような構文を使用して、特定のドメインを明示的にブロックすることはできます。

セーフリストの操作

エンド ユーザは、次の 2 つの方法で送信者をセーフリストに追加できます。Cisco IronPort スパム検疫から、グラフィカル ユーザ インターフェイスの右上にある [Options] メニューをクリックし、[Safelist] を選択して、手動で送信者をセーフリストに追加できます。

電子メール アドレスまたはドメインをリストに追加し、[Add to List] をクリックします。

エンド ユーザは、メッセージが Cisco IronPort スパム検疫に送信されていても、その送信者をセーフリストに追加できます。特定の送信者からのメッセージが Cisco IronPort スパム検疫に保持されている場合、エンド ユーザはそのメッセージの横にあるチェックボックスをオンにして、ドロップダウン メニューから [Release and Add to Safelist] を選択できます。

指定したメールのエンベロープ送信者と差出人ヘッダーが両方ともセーフリストに追加されます。解放されたメッセージは、それ以降の電子メール パイプライン内の作業キューの処理をスキップして、宛先キューへ直接進みます。

(注) エンド ユーザは、スパム通知メッセージを使用してメッセージを解放することもできます。[Not Spam] リンクをクリックして、特定のメッセージを解放します。送信者をエンド ユーザのセーフリストに追加するオプションもあります。

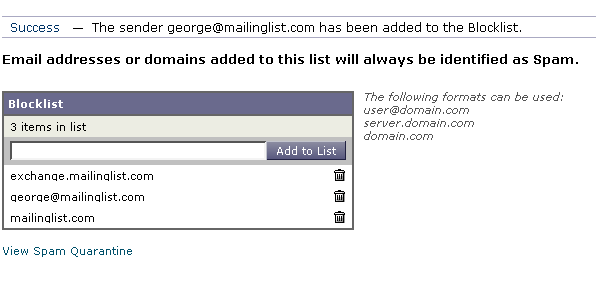

ブロックリストの操作

エンド ユーザは、ブロックリストを使用して、指定した送信者からのメールが配信されないようにできます。送信者をブロックリストに追加するには、エンド ユーザ検疫から [Options] > [Blocklist] を選択します。

エンド ユーザ検疫から、フィールドに電子メール アドレスまたはドメインを入力し、[Add to List] をクリックします。

Email Security アプライアンスは、ブロックリスト内のエントリと一致する電子メール アドレスまたはドメインからのメールを受信すると、そのメールをスパムとして処理します。ブロックリスト アクション設定に応じて、そのメールは削除または検疫されます。

フィードバック

フィードバック