- Security Management アプライアンスをご使用の前に

- セットアップおよび設置

- アプライアンスの設定

- 中央集中型電子メール レポーティングの使用

- 中央集中型 Web レポーティングの使用

- 電子メール メッセージのトラッキング

- Cisco IronPort スパム検疫の管理

- Web セキュリティ アプライアンスの管理

- システム ステータスのモニタリング

- LDAP クエリー

- SMTP ルーティングの設定

- 一般的な管理タスク

- ロギング

- アプライアンスへのアクセス

- ネットワークと IP アドレスの割り当て

- ファイアウォール情報

- 例

- インタラクティブ カラム

- Cisco IronPort エンド ユーザ ライセンス契約書

- 索引

Cisco IronPort AsyncOS 7.7 for Security Management ユーザ ガイド

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年5月30日

章のタイトル: アプライアンスへのアクセス

アプライアンスへのアクセス

アプライアンスで作成する任意の IP インターフェイスには、さまざまなサービスを通してアクセスできます。

デフォルトでは、各インターフェイスに対して次のサービスがイネーブルまたはディセーブルに設定されています。

|

|

|||

|

|

|

|

|

|

|

|||

|

|

|||

|

|

|||

|

|

|||

|

|

|||

IP インター フェイ ス

IP インターフェイスには、ネットワークへの個別の接続に必要なネットワーク設定データが含まれています。1 つの物理イーサネット インターフェイスに対して複数の IP インターフェイスを設定できます。IP インターフェイス経由の Cisco IronPort スパム検疫へのアクセスも設定できます。電子メール配信および仮想ゲートウェイでは、各 IP インターフェイスが特定の IP アドレスおよびホスト名を持つ 1 つの仮想ゲートウェイ アドレスとして動作します。インターフェイスを個別のグループに(CLI を使用して)「参加」させることもできます。システムは、電子メールの配信時にこれらのグループを順に使用します。仮想ゲートウェイへの参加またはグループ化は、複数のインターフェイス間で大規模な電子メール キャンペーンを負荷分散するために役立ちます。VLAN を作成し、他のインターフェイスの設定と同様に(CLI を使用して)VLAN を設定することもできます。詳細については、『 Cisco IronPort AsyncOS for Email Advanced User Guide 』の「Advanced Networking」の章を参照してください。

IP インターフェイスの 設定

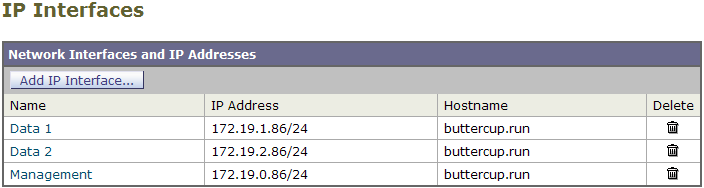

[Management Appliance] > [Network] > [IP Interfaces] ページ(および interfaceconfig コマンド)では、IP インターフェイスを追加、編集、または削除できます。

(注) セキュリティ管理アプライアンスの管理インターフェイスに関連付けられた名前またはイーサネット ポートは変更できません。さらに、セキュリティ管理アプライアンスは、以降に説明する機能(仮想ゲートウェイなど)をすべてサポートするわけではありません。

IP インターフェイスを設定する場合は、次の情報が必要です。

(注) 「セットアップおよび設置」で説明されている System Setup Wizard を完了し、変更を確定している場合は、すでにアプライアンスにインターフェイスが 1 つまたは 2 つ設定されているはずです。(「論理 IP インターフェイスの割り当てと設定」セクションで入力した設定を参照してください)。また、管理インターフェイスも Cisco IronPort アプライアンスで設定されています。

GUI を使用した IP インターフェイスの作成

IP インターフェイスを作成するには、次の手順を実行します。

1.![]() [Management Appliance] > [Network] > [IP Interfaces] ページで、[Add IP Interface] をクリックします。[Add IP Interface] ページが表示されます。

[Management Appliance] > [Network] > [IP Interfaces] ページで、[Add IP Interface] をクリックします。[Add IP Interface] ページが表示されます。

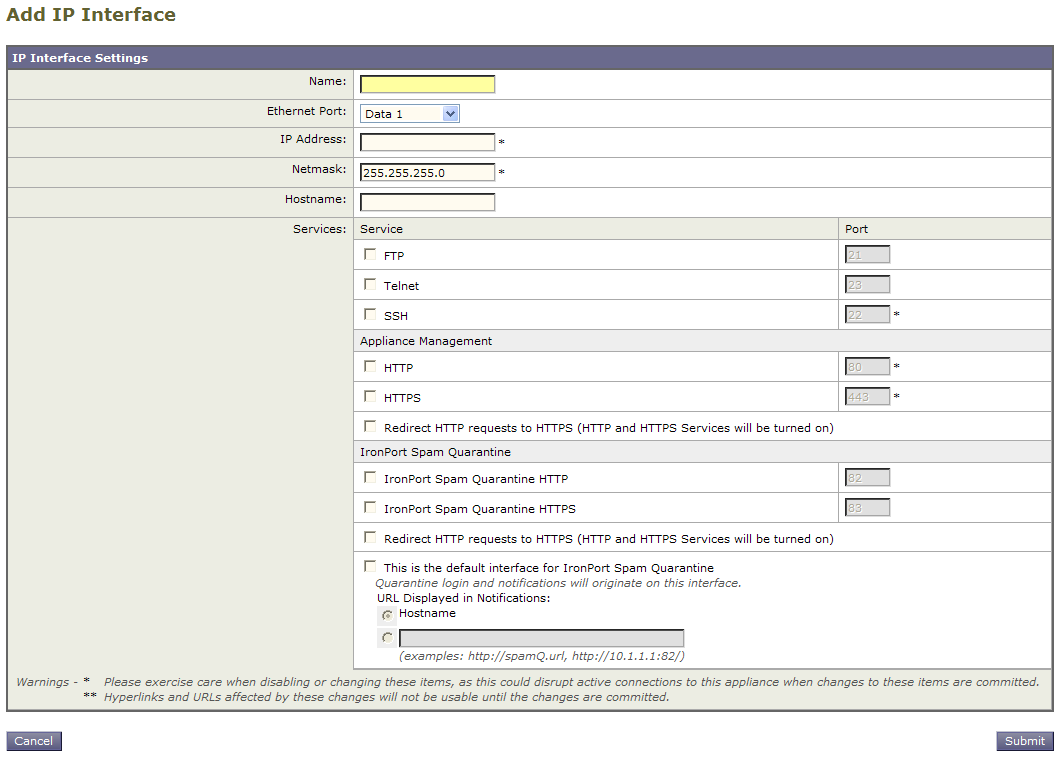

3.![]() イーサネット ポートを選択し、IP アドレスを入力します。

イーサネット ポートを選択し、IP アドレスを入力します。

6.![]() この IP インターフェイスでイネーブルにする各サービスの横にあるチェックボックスをオンにします。必要に応じて、対応するポートを変更します。

この IP インターフェイスでイネーブルにする各サービスの横にあるチェックボックスをオンにします。必要に応じて、対応するポートを変更します。

7.![]() アプライアンス管理用にインターフェイスで HTTP から HTTPS へのリダイレクトをイネーブルにするかどうかを選択します。

アプライアンス管理用にインターフェイスで HTTP から HTTPS へのリダイレクトをイネーブルにするかどうかを選択します。

8.![]() Cisco IronPort スパム検疫を使用している場合は、HTTP、HTTPS、またはその両方を選択し、それぞれにポート番号を指定できます。HTTP 要求を HTTPS にリダイレクトするかどうかも選択できます。最後に、IP インターフェイスが Cisco IronPort スパム検疫のデフォルト インターフェイスであるかを指定し、ホスト名を URL として使用するかを指定するか、またはカスタム URL を指定することができます。

Cisco IronPort スパム検疫を使用している場合は、HTTP、HTTPS、またはその両方を選択し、それぞれにポート番号を指定できます。HTTP 要求を HTTPS にリダイレクトするかどうかも選択できます。最後に、IP インターフェイスが Cisco IronPort スパム検疫のデフォルト インターフェイスであるかを指定し、ホスト名を URL として使用するかを指定するか、またはカスタム URL を指定することができます。

FTP アクセス

FTP 経由でアプライアンスにアクセスするには、次の手順を実行します。

警告 アプライアンスへの接続方法によっては、[Management Appliance] > [Network] > [IP Interfaces] ページまたは interfaceconfig コマンドを使用してサービスをディセーブルにすることで、GUI または CLI から自分自身を切断できます。別のプロトコル、シリアル インターフェイス、または管理ポートのデフォルト設定を使用してアプライアンスに再接続できない場合は、このコマンドでサービスをディセーブルにしないでください。

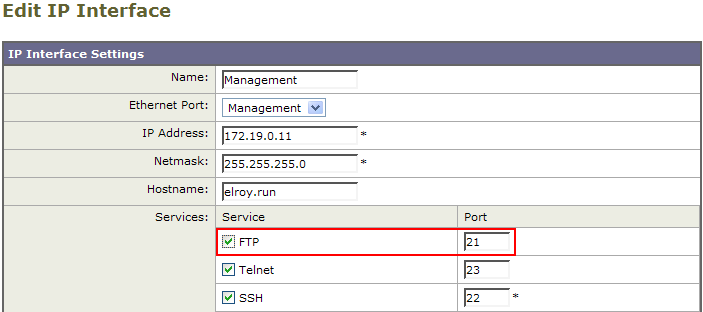

1.![]() [Management Appliance] > [Network] > [IP Interfaces] ページ(または

[Management Appliance] > [Network] > [IP Interfaces] ページ(または interfaceconfig コマンド)を使用して、インターフェイスに対して FTP アクセスをイネーブルにします。

この例では、管理インターフェイスがポート 21(デフォルト ポート)で FTP アクセスをイネーブルにするように編集されています。

2.![]() FTP 経由でインターフェイスにアクセスします。インターフェイスに対して正しい IP アドレスを使用していることを確認します。例:

FTP 経由でインターフェイスにアクセスします。インターフェイスに対して正しい IP アドレスを使用していることを確認します。例:

ftp 192.168.42.42

ブラウザの多くは、FTP 経由でもインターフェイスにアクセスできます。例:

ftp://192.10.10.10

3.![]() 実行しようとする特定のタスクのディレクトリを参照します。FTP 経由でインターフェイスにアクセス後は、次のディレクトリを参照し、ファイルをコピーおよび追加(「GET」および「PUT」)できます。 表 A-3 を参照してください。

実行しようとする特定のタスクのディレクトリを参照します。FTP 経由でインターフェイスにアクセス後は、次のディレクトリを参照し、ファイルをコピーおよび追加(「GET」および「PUT」)できます。 表 A-3 を参照してください。

4.![]() ご使用の FTP プログラムを使用して、適切なディレクトリに対するファイルのアップロードおよびダウンロードを行います。

ご使用の FTP プログラムを使用して、適切なディレクトリに対するファイルのアップロードおよびダウンロードを行います。

セキュア コピー( scp )アクセス

クライアント オペレーティング システムでセキュア コピー( scp )コマンドがサポートされている場合は、表 A-3 に示すディレクトリ間でファイルをコピーできます。たとえば、次の例では、ファイル

/tmp/test.txt がクライアント マシンから、ホスト名が mail3.example.com のアプライアンスのコンフィギュレーション ディレクトリにコピーされます。

(注) このコマンドでは、ユーザ(admin)のパスワードを求めるプロンプトが表示されます。この例は参考用としてだけ示します。実際のオペレーティング システムのセキュア コピーの実装方法によって異なる場合があります。

この例では、同じファイルがアプライアンスからクライアント マシンにコピーされます。

|

|

|

|

|

|

Cisco IronPort アプライアンスに対するファイルの転送および取得には、セキュア コピー( scp )を FTP に代わる方法として使用できます。

(注) operators グループおよび administrators グループのユーザだけが、アプライアンスへのアクセスにセキュア コピー(scp)を使用できます。詳細については、「以前のバージョンの AsyncOS への復元」を参照してください。

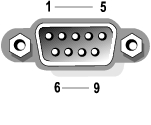

シリアル接続によるアクセス

シリアル接続を使用してアプライアンスに接続している場合、図 A-4 にシリアル ポート コネクタのピン番号を示し、 表 A-4 にシリアル ポート コネクタのピン割り当ておよびインターフェイス信号の定義を示します。

|

|

|

|

|

|---|---|---|---|

|

|

|||

|

|

|||

|

|

|||

|

|

|||

|

|

|||

|

|

|||

|

|

|||

|

|

|||

|

|

|||

|

|

フィードバック

フィードバック