レルムとレルムシーケンスについて

レルムとは、Secure Firewall Management Center とモニタリング対象のサーバー上にあるユーザーアカウントの間の接続です。レルムでは、サーバの接続設定と認証フィルタの設定を指定します。レルムでは次のことを実行できます。

-

アクティビティをモニターするユーザーとユーザー グループを指定する。

-

権限のあるユーザー、および権限のない一部のユーザー(トラフィックベースの検出で検出された POP3 および IMAP ユーザー、およびトラフィックベースの検出、TS エージェント、ISE/ISE-PIC によって検出されたユーザー)のユーザーメタデータについてユーザーリポジトリをクエリする。

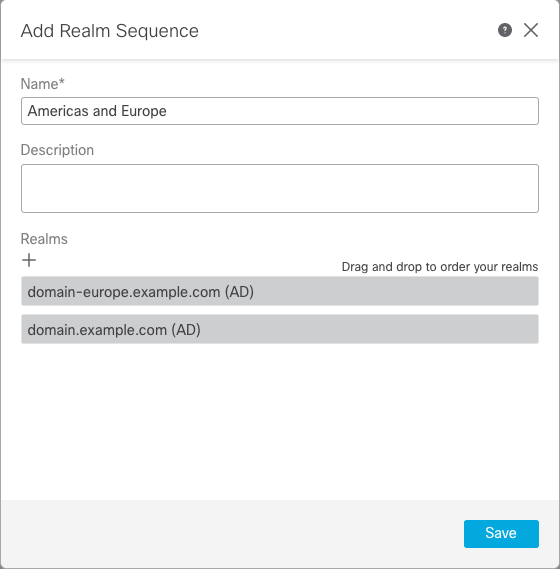

(Microsoft AD レルムのみ)。レルムシーケンスは、アイデンティティポリシーで使用する 2 つ以上の Active Directory レルムの順序付きリストです。レルムシーケンスをアイデンティティルールに関連付けると、レルムシーケンスで指定されている順序で、最初から最後まで Active Directory ドメインが検索されます。

レルム内のディレクトリとして複数のドメイン コントローラを追加できますが、同じ基本レルム情報を共有する必要があります。レルム内のディレクトリは、LDAP サーバのみ、または Active Directory(AD)サーバのみである必要があります。レルムを有効にすると、保存された変更は次回 Management Centerがサーバに照会するときに適用されます。

ユーザ認識を行うには、サポートされるすべてのサーバ タイプのレルムを設定する必要があります。システムは、これらの接続を使用して、POP3 および IMAP ユーザーに関連するデータについてサーバーにクエリし、トラフィック ベースの検出で検出された LDAP ユーザーに関するデータを収集します。

システムは、POP3 および IMAP ログイン内の電子メールアドレスを使用して、Active Directory、Microsoft Azure Active Directory、または OpenLDAP 上の LDAP ユーザーに関連付けます。たとえば、LDAP ユーザーと電子メール アドレスが同じユーザーの POP3 ログインを管理対象デバイスが検出すると、システムは LDAP ユーザーのメタデータをそのユーザーに関連付けます。

ユーザー制御を実行するために以下のいずれかを設定できます。

-

Active Directory、Microsoft Azure Active Directory、サーバー、または ISE/ISE-PIC のレルムまたはレルムシーケンス

(注)

SGT ISE 属性条件を設定する予定で、ユーザー、グループ、レルム、エンドポイントロケーション、エンドポイントプロファイルの条件を設定する予定はない場合、または ID ポリシーのみを使用してネットワークトラフィックをフィルタ処理する場合、Microsoft AD レルムやレルムシーケンスの設定は任意です。

レルムシーケンスは、Microsoft Azure AD レルムでは使用できません。

-

TS エージェント用の Microsoft AD サーバーのレルムまたはレルムシーケンス。

-

キャプティブポータルの場合は、LDAP レルム。

LDAP 用のレルムシーケンスはサポートされていません。

未定の ネストできます。 Management Center はそれらのグループとグループに含まれるユーザーをダウンロードします。LDAP レルムまたは Active Directory レルムおよびレルムディレクトリの作成の説明に従い、必要に応じて、ダウンロードするグループとユーザーを制限できます。

ユーザーの同期について

次のような特定の検出されたユーザーに関して、ユーザーとユーザーグループのメタデータを取得するために、Management Center と LDAP サーバーまたは Microsoft AD サーバー間の接続を確立するためのレルムまたはレルムシーケンスを設定できます。

-

キャプティブポータルで認証されたか、または ISE/ISE-PIC で報告された LDAP および Microsoft AD のユーザー。このメタデータは、ユーザ認識とユーザ制御に使用できます。

-

トラフィック ベースの検出で検出された POP3 と IMAP ユーザー ログイン(ユーザーが LDAP または AD ユーザーと同じ電子メール アドレスを持つ場合)。このメタデータは、ユーザ認識に使用できます。

Management Centerは、ユーザーごとに次の情報とメタデータを取得します。

-

LDAP ユーザー名

-

姓と名

-

電子メール アドレス(Email address)

-

部署名(Department)

-

電話番号(Telephone number)

重要 |

Management Center と Active Directory ドメインコントローラ間の遅延を削減するには、地理的に Management Center にできるだけ近いレルムディレクトリ(つまり、ドメインコントローラ)を構成することを強くお勧めします。 たとえば、Management Center が北米にある場合は、同様に北米にあるレルムディレクトリを構成します。このように構成しないと、ユーザーやグループのダウンロードがタイムアウトするなどの問題が発生する可能性があります。 |

ユーザ アクティビティ データについて

ユーザ アクティビティ データはユーザ アクティビティ データベースに保存され、ユーザのアイデンティティ データはユーザ データベースに保存されます。アクセス制御で保存できる使用可能なユーザーの最大数は Management Center モデルによって異なります。含めるユーザとグループを選択するときは、ユーザの総数がモデルの上限より少ないことを確認してください。アクセス制御パラメータの範囲が広すぎる場合、Management Center はできるだけ多くのユーザーに関する情報を取得し、取得できなかったユーザーの数をメッセージ センターの [タスク(Tasks)] タブ ページで報告します。

オプションで、管理対象デバイスがユーザー認識データを監視するサブネットを制限するには、Cisco Secure Firewall Threat Defense コマンドリファレンスで説明されている configure identity-subnet-filter コマンドを使用できます。

(注) |

ユーザー リポジトリからシステムによって検出されたユーザーを削除しても、Management Center はユーザー データベースからそのユーザーを削除しません。そのため、手動で削除する必要があります。ただし、LDAP に対する変更は、次に権限のあるユーザーのリストを Management Center が更新したときにアクセス 制御ルールに反映されます。 |

レルムおよび信頼できるドメイン

Management Center で Microsoft Active Directory(AD)レルムを構成すると、Microsoft Active Directory または LDAP ドメインに関連付けられます。

互いに信頼する Microsoft Active Directory(AD)ドメインのグループ化は、一般的にフォレストと呼ばれます。この信頼関係により、ドメインは異なる方法で互いのリソースにアクセスできます。たとえば、ドメイン A で定義されたユーザー アカウントに、ドメイン B で定義されたグループのメンバーとしてマークを付けることができます。

(注) |

信頼できるドメインは、Microsoft Active Directory ドメインにのみ適用されます。Microsoft Azure Active Directory または LDAP ドメインには適用されません。 |

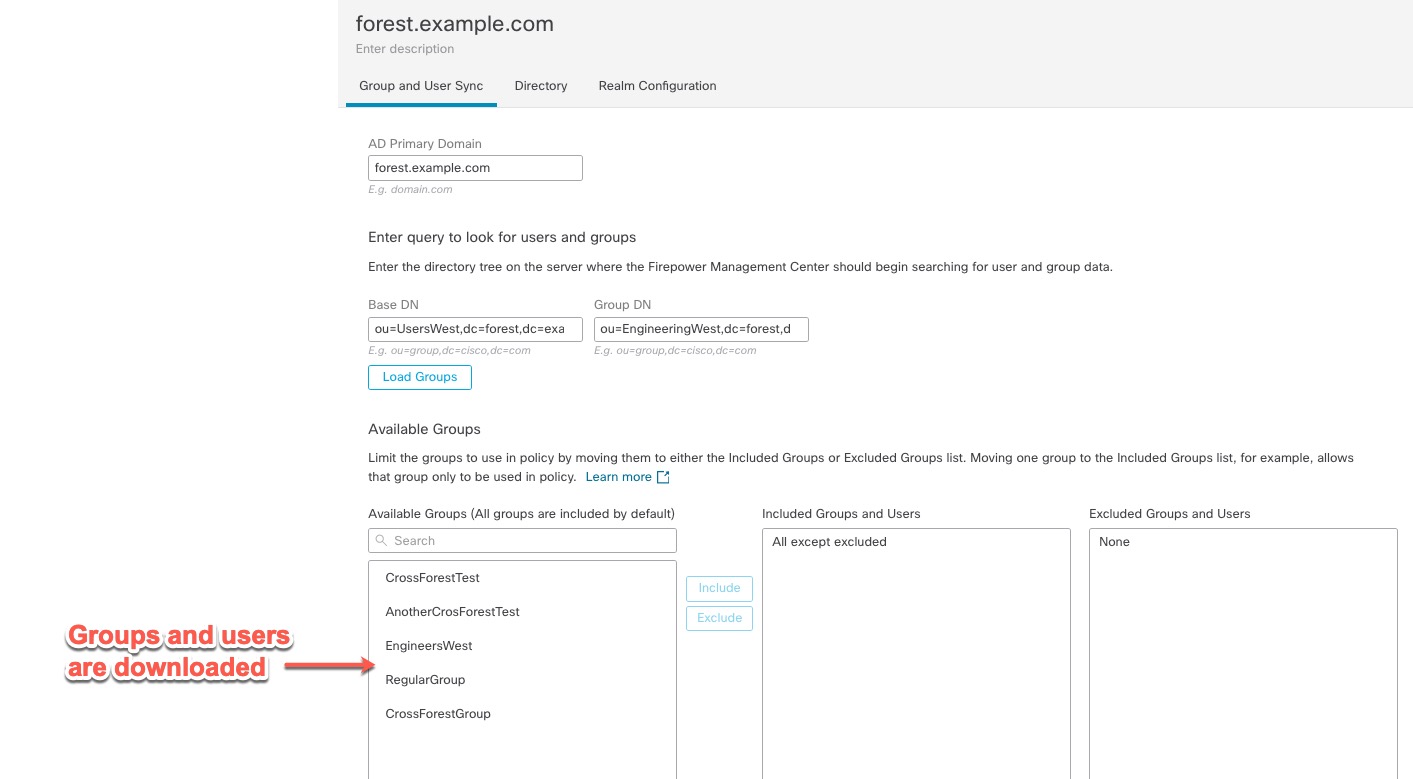

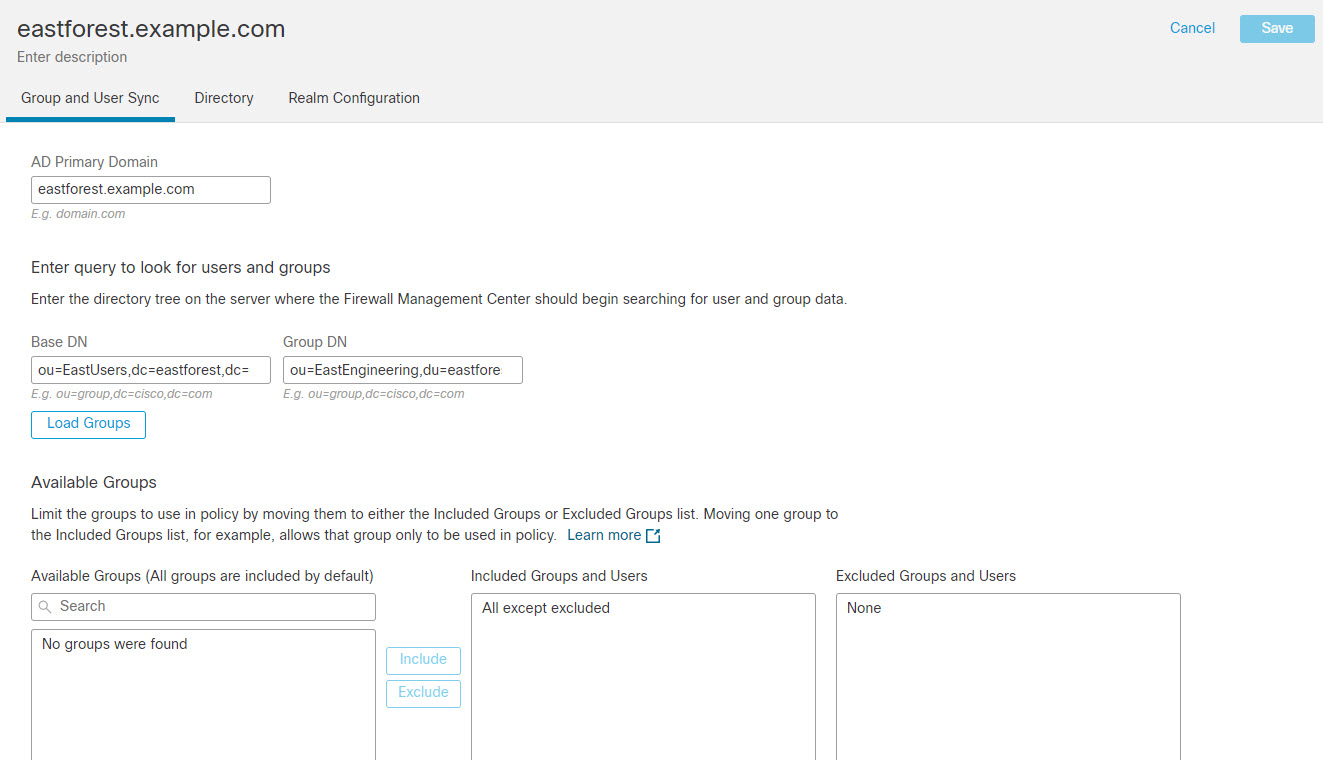

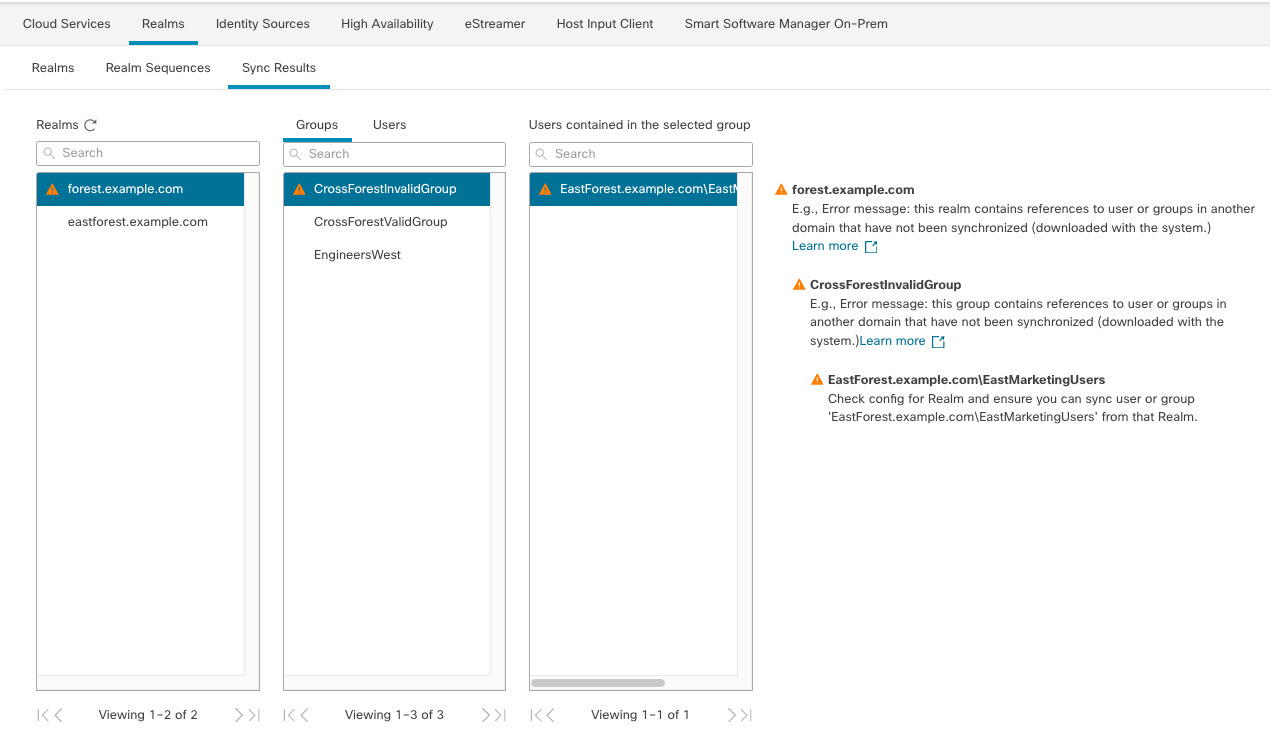

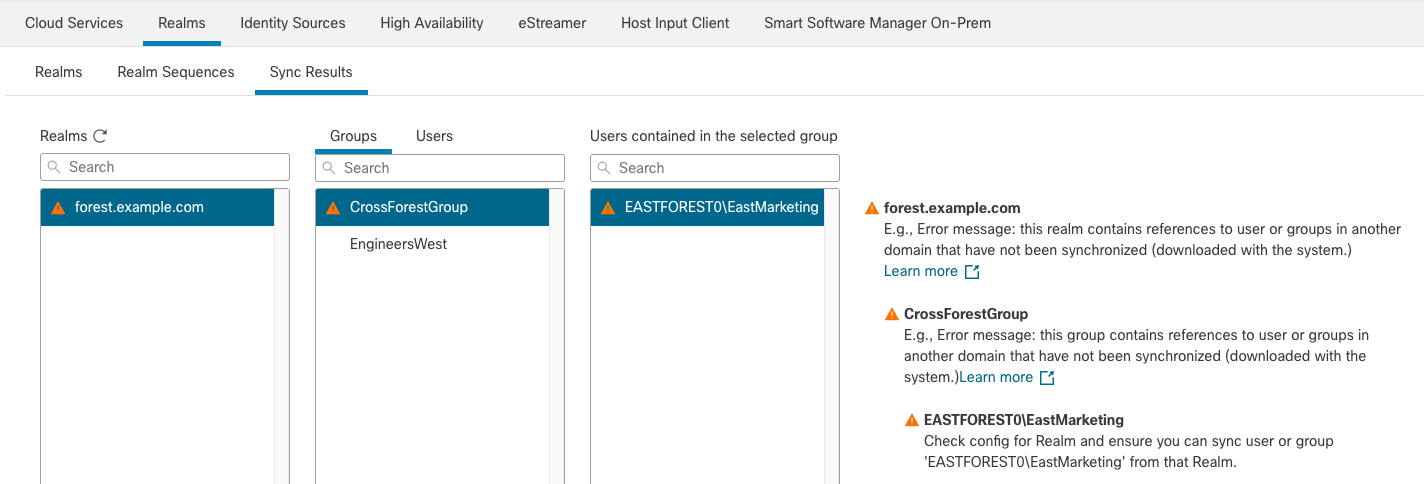

システムと信頼できるドメイン

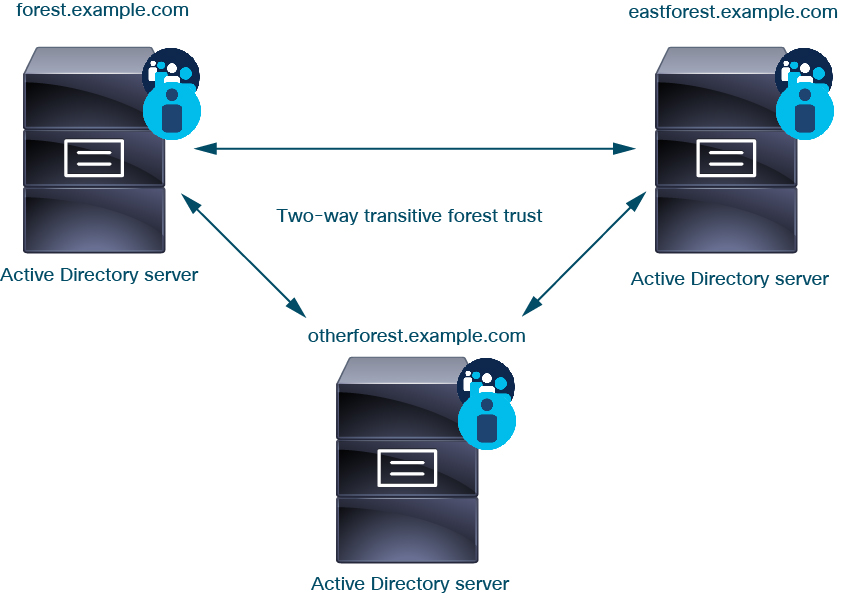

システムは、信頼関係で設定されている AD フォレストをサポートします。信頼関係にはいくつかのタイプがあります。このガイドでは、双方向の推移的なフォレストの信頼関係について説明します。次の簡単な例は、2 つのフォレストを示しています。forest.example.com と eastforest.example.com 各フォレスト内のユーザーとグループは、他のフォレスト内の AD によって認証されます(フォレストをそのように設定している場合)。

ドメインごとに 1 つのレルムとドメインコントローラごとに 1 つのディレクトリを使用して設定したシステムでは、最大 100,000 の外部セキュリティプリンシパル(ユーザーとグループ)を検出できます。これらの外部セキュリティプリンシパルが別のレルムでダウンロードされたユーザーと一致する場合は、アクセス コントロール ポリシーで使用できます。

アクセス コントロール ポリシーで使用するユーザーが存在しないドメインには、レルムを設定する必要はありません。

この例を続けるために、3 つの AD フォレスト(1 つはサブドメインまたは独立したフォレスト)があり、すべてが双方向の推移的なフォレストの関係として設定されていて、すべてのユーザーとグループが 3 つすべてのフォレストとシステムで使用可能だとします。(前述の例のように、3 つすべての AD ドメインをレルムとして設定し、すべてのドメインコントローラをそれらのレルムのディレクトリとして設定する必要があります)。

最後に、双方向の推移的なフォレストの信頼関係を持つ 2 フォレストシステムのユーザーとグループに ID ポリシーを適用できるように Management Center を設定することが可能です。各フォレストに少なくとも 1 つのドメインコントローラがあり、それぞれが異なるユーザーとグループを認証するとします。Management Center がこれらのユーザーとグループに ID ポリシーを適用できるようにするには、関連するユーザーを含む各ドメインを Management Center レルムとして、また各ドメインコントローラをそれぞれのレルムの Management Center ディレクトリとして設定する必要があります。

Management Center を正しく設定しないと、一部のユーザーとグループがポリシーで使用できなくなります。この場合、ユーザーとグループの同期を試みると警告が表示されます。

前述の例を使用して、Management Center を次のように設定します。

-

アクセス コントロール ポリシーで制御するユーザーを含む forest.example.com のドメインのレルム

-

AMERICAS.forest.example.com のレルム内のディレクトリ

-

ASIA.forest.example.com のレルム内のディレクトリ

-

-

アクセス コントロール ポリシーで制御するユーザーを含む eastforest.example.com のドメインのレルム

-

EUROPE.eastforest.example.com のレルム内のディレクトリ

-

(注) |

Management Center は AD フィールド msDS-PrincipalName を使用して参照を解決し、各ドメインコントローラでユーザー名とグループ名を検索します。msDS-PrincipalName は NetBIOS 名を返します。 |

レルムがサポートされているサーバー

レルムを設定して次のサーバ タイプに接続すると、Management Centerからの TCP/IP アクセスを提供できます。

|

サーバー タイプ(Server Type) |

ISE/ISE-PIC によるデータ取得のサポート |

TS エージェントによるデータ取得のサポート |

キャプティブ ポータルによるデータ取得のサポート |

|---|---|---|---|

|

Windows Server 2012、2016、および 2019 上の Microsoft Active Directory |

対応 |

対応 |

対応 |

|

Microsoft Azure AD |

対応 |

× |

× |

|

Linux 上の OpenLDAP |

× |

× |

対応 |

Active Directory グローバルカタログサーバーは、レルムディレクトリとしてサポートされていません。グローバルカタログサーバーの詳細については、learn.microsoft.com の「Global Catalog」を参照してください。

(注) |

TS エージェントが別のパッシブ認証 ID ソース(ISE/ISE-PIC)と共有されている Windows Server 上の Microsoft Active Directory にインストールされている場合、Management Center は TS エージェントのデータを優先します。TS エージェントとパッシブ ID ソースが同じ IP アドレスによるアクティビティを報告した場合は、TS エージェントのデータのみが Management Center に記録されます。 |

サーバー グループの設定に関して次の点に注意してください。

-

ユーザー グループまたはグループ内のユーザーに対してユーザー制御を実行するには、LDAP または Active Directory サーバーでユーザー グループを設定する必要があります。

-

グループ名は LDAP で内部的に使用されているため、S- で開始することはできません。

グループ名または組織単位名には、アスタリスク(

*)、イコール(=)、バックスラッシュ(\)などの特殊文字は使用できません。使用すると、それらのグループまたは組織単位内のユーザーはダウンロードされず、アイデンティティポリシーでは使用できません。 - サーバー上のサブグループのメンバーであるユーザーを含む(または除外する)Active Directory レルムを設定するには、Windows Server 2012 では、Active Directory のグループあたりのユーザー数が 5000

人以下であることが Microsoft により推奨されていることに注意してください。詳細については、MSDN の「Active Directory Maximum Limits—Scalability」を参照してください。

必要に応じて、より多くのユーザーをサポートするため、このデフォルトの制限を引き上げるよう Active Directory サーバーの設定を変更できます。

-

リモート デスクトップ サービス環境でサーバーにより報告されるユーザーを一意に識別するには、Cisco Terminal Services(TS)エージェントを設定する必要があります。TS エージェントをインストールし、設定すると、このエージェントは各ユーザーに別個のポートを割り当て、システムはこれらのユーザーを一意に識別できるようになります。(Microsoft により、ターミナル サービスという名称はリモート デスクトップ サービスに変更されました)。

TS エージェントの詳細については、『Cisco Terminal Services (TS) Agent Guide』を参照してください。

サポートされているサーバー オブジェクト クラスと属性名

Management Center がサーバからユーザ メタデータを取得できるようにするには、レルム内のサーバが、次の表に記載されている属性名を使用する必要があります。サーバ上の属性名が正しくない場合、Management Center はその属性の情報を使ってデータベースに入力できなくなります。

|

メタデータ(Metadata) |

Management Center 属性 |

LDAP オブジェクト クラス |

Active Directory 属性 |

OpenLDAP 属性 |

|---|---|---|---|---|

|

LDAP user name |

ユーザ名(Username) |

|

samaccountname |

cn uid |

|

first name |

名 |

givenname |

givenname |

|

|

last name |

姓 |

sn |

sn |

|

|

メール アドレス |

E メール |

メール アドレス userprincipalname(mail に値が設定されていない場合) |

メール アドレス |

|

|

部署 |

部署名(Department) |

部署 distinguishedname(department に値が設定されていない場合) |

ou |

|

|

電話番号 |

電話 |

telephonenumber |

telephonenumber |

(注) |

グループの LDAP オブジェクト クラスは、group、groupOfNames(Active Directory の場合は group-of-names)、または groupOfUniqueNames です。 |

オブジェクト クラスと属性の詳細については、次のリファレンスを参照してください。

![[コピー(Copy)] アイコン](/content/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447145.jpg) )

)

![[信頼できるルート認証局( Trusted Root Certificate Authorities)] で Active Directory のルート証明書を見つけます。](/content/dam/en/us/td/i/400001-500000/440001-450000/446001-447000/446371.jpg)

![[ダウンロード(Download)]](/content/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447584.jpg) アイコン)

アイコン)![[黄色い三角形(yellow triangle)] アイコン](/content/dam/en/us/td/i/400001-500000/440001-450000/446001-447000/446466.jpg) )

) )

)

![レルムを設定するには、必要なフィールドを構成し、[テスト(Test)] をクリックします。ディレクトリを構成する前に、テストが成功したことを確認してください。](/content/dam/en/us/td/i/400001-500000/450001-460000/454001-455000/454598.jpg)

![レルムを設定するには、必要なフィールドを構成し、[テスト(Test)] をクリックします。グループとユーザーを構成する前に、テストが成功したことを確認してください。](/content/dam/en/us/td/i/400001-500000/450001-460000/454001-455000/454600.jpg)

([Download Now])をクリックし、[Yes] をクリックします。

([Download Now])をクリックし、[Yes] をクリックします。![[チェックマーク(Check Mark)] アイコン](/content/dam/en/us/td/i/400001-500000/440001-450000/446001-447000/446558.jpg) )

)

![[表示(View)] ボタン](/content/dam/en/us/td/i/400001-500000/450001-460000/452001-453000/452013.jpg) )

)![[削除(Delete)] アイコン](/content/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447585.jpg) )

)![[編集(edit)] アイコン](/content/dam/en/us/td/i/400001-500000/440001-450000/442001-443000/442546.jpg)

![[更新(Refresh)] アイコン](/content/dam/en/us/td/i/400001-500000/440001-450000/448001-449000/448073.jpg) )

)![[システム歯車(system gear}] アイコン](/content/dam/en/us/td/i/400001-500000/450001-460000/451001-452000/451292.jpg) )

) フィードバック

フィードバック