关于配置部署

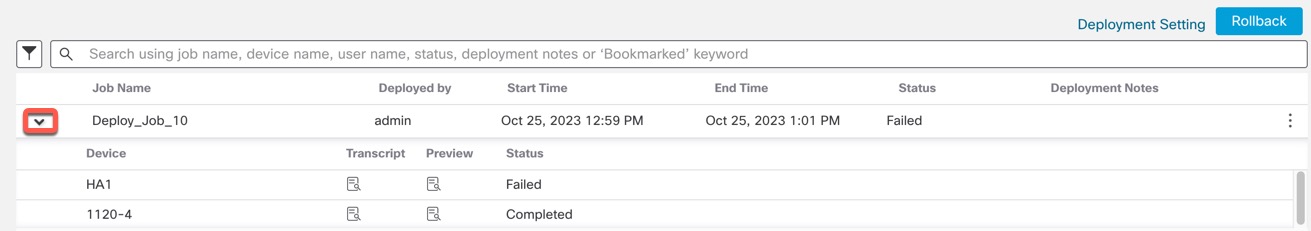

所有设备配置均由 管理中心 管理,然后部署到受管设备。

需要部署的配置更改

系统使用红色状态文本标记过期策略,表明其需要策略更新的目标设备的数量。要清除此状态,必须将策略重新部署到设备。

需要部署

需要部署的配置更改包括:

-

修改访问控制策略:对访问控制规则、默认操作、策略目标、安全情报过滤、高级选项(包括预处理)等等的任何更改。

-

修改访问控制策略调用的任何策略:SSL 策略、网络分析策略、入侵策略、文件策略、身份策略或 DNS 策略。

-

更改访问控制策略或其调用的策略中所使用的任何可重用对象或配置:

-

网络、端口、VLAN 标记、URL 和地理位置对象。

-

安全情报列表和源

-

应用过滤器或检测器

-

入侵策略变量集

-

文件列表

-

与解密相关的对象和安全区域

-

-

更新系统软件、入侵规则或漏洞数据库 (VDB)。

请记住,可以从 Web 界面中的多个位置更改其中某些配置。例如,可以使用对象管理器()修改安全区域,但是修改设备配置()中的接口类型还可更改区域并要求部署。

不需要部署

请注意,以下更新 不 要求部署:

-

使用上下文菜单自动对安全情报源进行更新和对安全情报全局阻止或不阻止列表进行添加

-

对 URL 过滤数据的自动更新

-

计划的地理位置数据库 (GeoDB) 更新

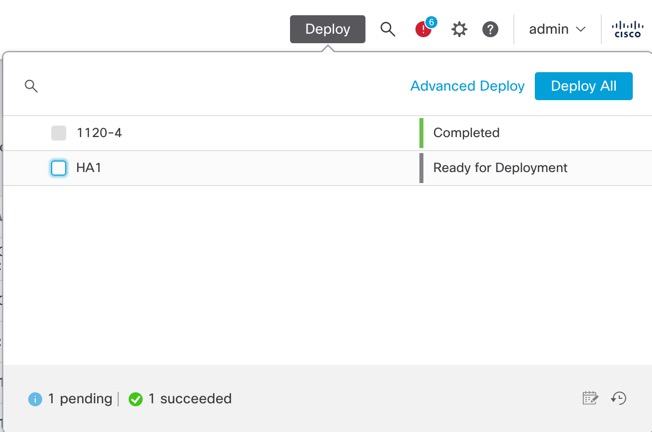

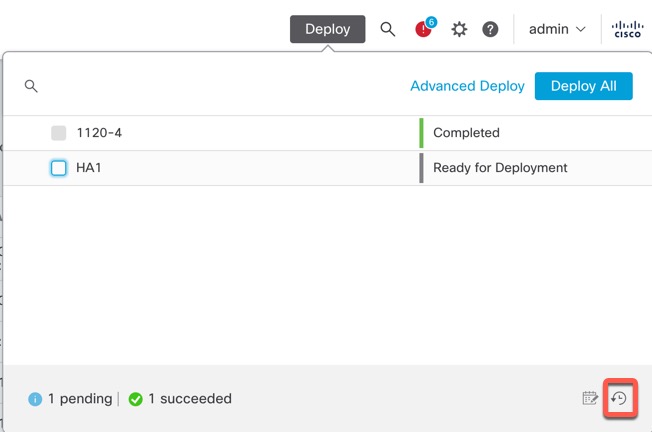

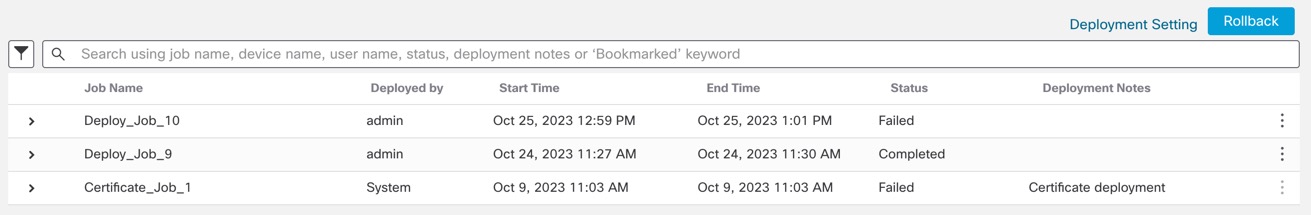

部署预览

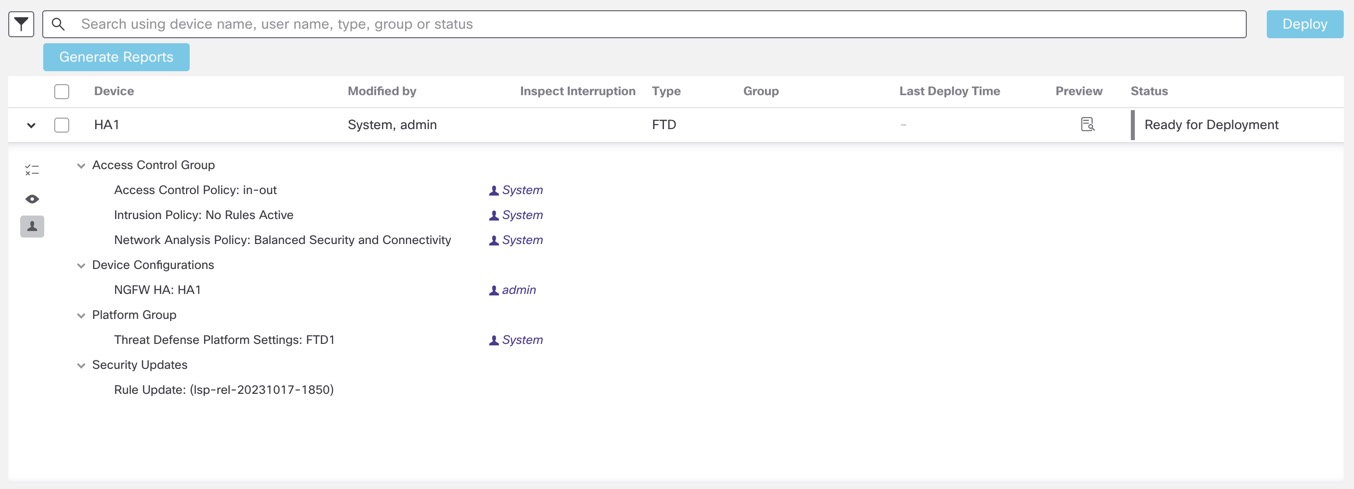

预览提供要在设备上部署的所有策略和对象更改的快照。策略更改包括新策略、现有策略的更改以及已删除的策略。对象更改包括策略中使用的已添加和修改的对象。未使用的对象更改不会显示,因为它们没有部署在设备上。

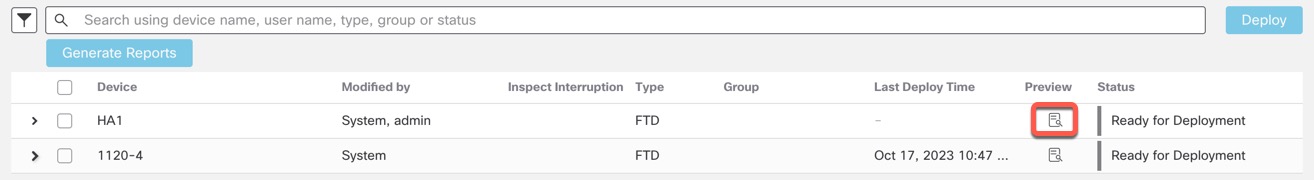

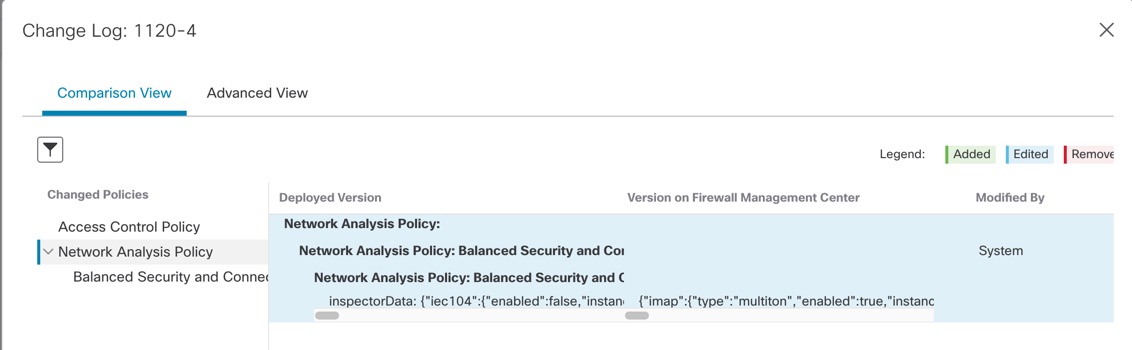

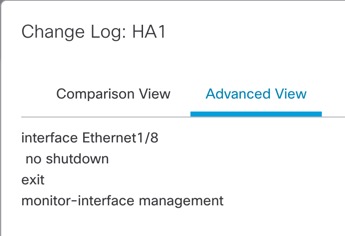

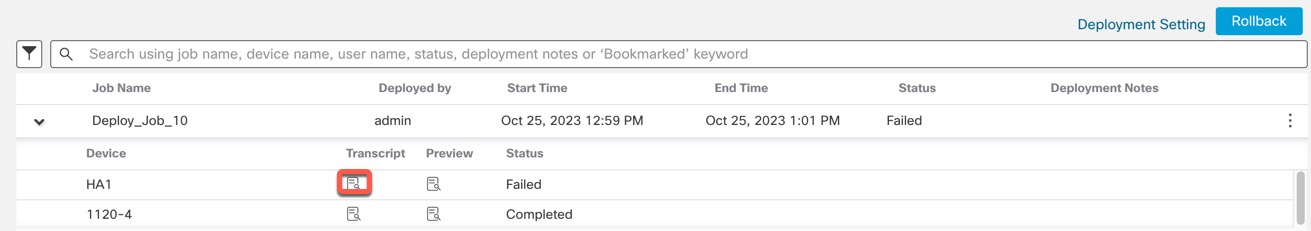

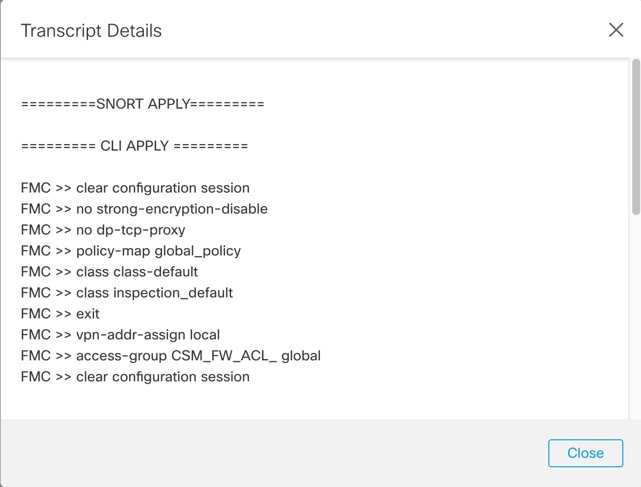

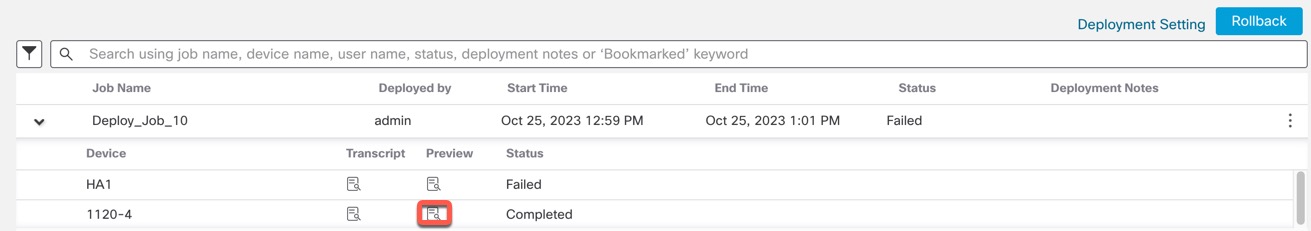

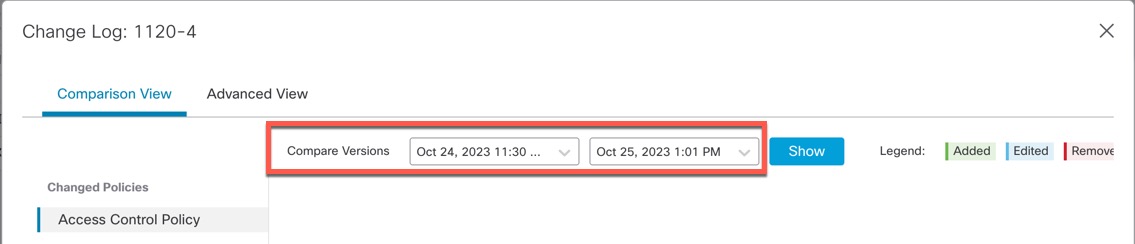

点击部署作业旁边的预览图标,查看待部署到设备上的作业的配置更改日志。更改日志包括:

-

比较视图 (Comparison View):并排比较自上次部署以来所做的所有设备配置更改。

-

高级视图 (Advanced View):显示要应用于设备的待处理 CLI 命令。

有关查看部署预览的详细信息,请参阅部署配置更改。

首次添加接口或平台设置策略时,预览中显示所有默认值(即使未有变更)以及其他配置的设置。同样,在高可用性对配置或中断后的首次预览中也会显示设置的高可用性相关策略和默认值(即使未有变更)。

要查看自动回滚导致的更改,请参阅编辑部署设置。

不支持的功能

-

仅当对象与任何设备或接口关联时,预览中才会显示添加的对象和属性的更改。删除的对象不显示。

-

以下策略不支持预览:

-

高可用性

-

网络发现

-

网络分析

-

设备设置

-

-

规则级别的用户信息不可用于入侵策略。

-

预览不会显示跨策略的规则重新排序。

对于 DNS 策略,重新排序的规则作为规则添加和删除项显示在预览列表中。例如,将规则从规则顺序中的位置 1 移动到位置 3 显示为好像该规则已从位置 1 中删除,并作为新规则添加到位置 3 中。同样,删除规则时,其下的规则会列为已编辑的规则,因为它们的位置已更改。更改按它们在策略中出现的最终顺序显示。

-

以下 HA 场景不支持预览:

-

如果设备处于单机模式并已建立链,则会触发自动部署。对于该特定作业,不支持预览。将鼠标悬停在 预览 (

) 上时会显示一条消息,指明这是 HA 引导程序部署,并且不支持预览。

) 上时会显示一条消息,指明这是 HA 引导程序部署,并且不支持预览。

-

配置组 - 考虑设备最初为独立设备的流程。随后进行了三个部署。在第四个部署中,设备是 HA 引导程序部署。在这些之后,用户会部署设备 5、6 和 7。部署 7 是 HA 中断部署,而用户会部署设备 8、9 和 10。

在此流程中,不支持 3 和 5 之间的预览,因为 4 是 HA 部署。同样,也不支持 8 和 3 之间的预览。仅支持从 3 到 1、7、6、5、4 和 10、9 和 8 的预览。

-

如果设备已损坏(HA 已损坏),则新设备会被视为新设备。

-

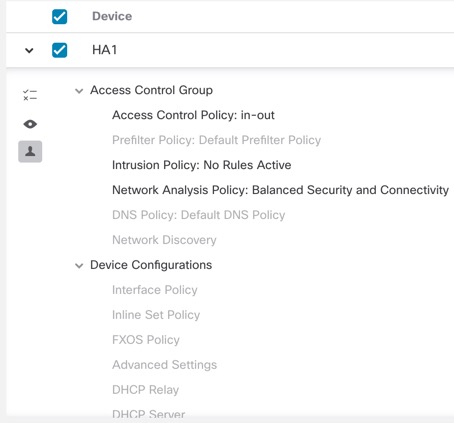

选择性策略部署

管理中心 允许您在设备上应该部署的所有更改的列表内选择特定的策略,并只部署所选的策略。选择性部署仅可用于以下策略:

-

访问控制策略

-

入侵策略

-

恶意软件和文件策略

-

DNS 策略

-

身份策略

-

SSL 策略

-

QoS 策略

-

预过滤策略

-

网络发现

-

NAT 策略

-

路由策略

-

VPN 策略

选择性部署策略有特定的限制。按照下表中的内容,了解何时可以使用选择性策略部署。

|

类型 |

说明 |

情景 |

|---|---|---|

|

完整部署 |

对于特定部署场景,完整部署是必要的, 管理中心 在这类场景下不支持选择性部署。如果在这类场景下遇到错误,可选择要部署在设备上的所有更改以继续。 |

需要完整部署的场景包括:

|

|

关联策略部署 |

管理中心 识别相互关联和依赖的策略。选择一个相互关联的策略时,其余相互关联的策略将自动选中。 |

自动选择关联策略的场景:

自动选择多个策略的场景:

|

|

相互依赖的策略更改(使用彩色标记显示) |

管理中心 动态检测策略之间以及共享对象与策略之间的依赖关系。对象或策略的相互依赖关系使用彩色标记显示。 |

自动选择以彩色显示的互相依赖策略或对象的场景:

|

|

访问策略组规范 |

当您点击显示或隐藏策略( |

访问策略组策略的场景和预期行为如下:

|

系统用户名

管理中心 将用户名显示为 system 以执行以下操作:

-

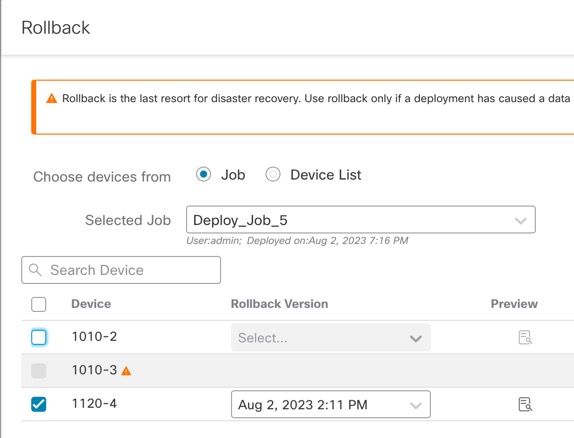

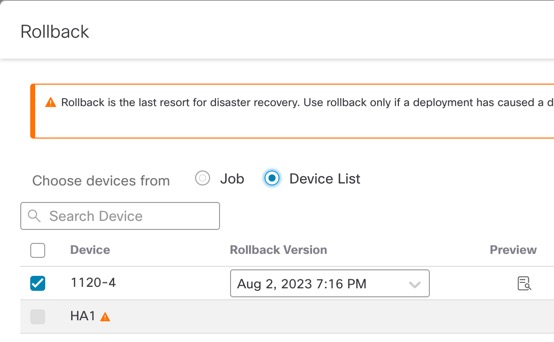

回滚

-

升级

-

威胁防御 备份和恢复

-

SRU 更新

-

LSP 更新

-

VDB 更新

自动启用应用检测器

如果执行的是应用控制,但是禁用所需的检测器,则系统会在策略部署时自动启用系统提供的适当检测器。如果不存在检测器,则系统会为该应用启用最新修改的用户定义检测器。

网络发现策略更改带来的资产重新发现

将更改部署到网络发现策略时,系统会删除并重新发现受监控网络中主机的网络映射中的 MAC 地址、TTL 和跳数信息。此外,受影响的受管设备还会放弃任何尚未发送到 管理中心的发现数据。

Snort 重新启动场景

当受管设备上的流量检测引擎(称为 Snort 进程)重启时,检测会中断,直到该进程继续运行。 流量在此中断期间丢弃还是不进一步检查而直接通过,取决于目标设备处理流量的方式。有关详细信息,请参阅Snort 重启流量行为。 此外,无论 Snort 进程是否重新启动,部署时的资源需求都可能导致少量数据包未经检测即被丢弃。

下表中的任何场景都将导致 Snort 进程重新启动。

|

重新启动场景 |

更多信息 |

|---|---|

|

部署需要 Snort 进程重新启动的特定配置。 |

|

|

修改立即重新启动 Snort 进程的配置。 |

|

|

流量激活当前部署的自动应用程序旁路 (AAB) 配置。 |

|

|

启用或禁用“将连接事件记录到 RAM 磁盘”功能。 |

请参阅排除 FMC 未处理事件耗尽故障中的记录到 Ramdisk 部分。 |

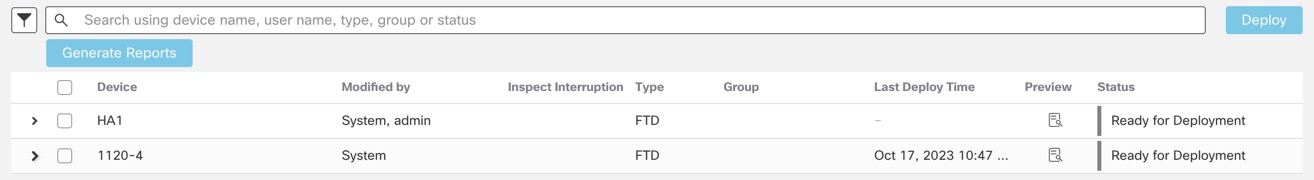

设备的重启警告

部署过程中,“部署”页中的 检查中断 列会指定部署的配置是否在 威胁防御 设备上重启 Snort 进程。当名为 Snort 进程的流量检测引擎重启时,检测会中断,直到该进程恢复为止。流量将会中断还是在中断期间允许未经检测而通过,取决于设备对流量的处理方式。请注意,您可以继续进行部署,取消部署并修改配置,也可以将部署推迟到部署对网络的影响最低时执行。

当检查中断列显示是并展开设备配置列表时,系统会以检查中断( )指示任何将重启 Snort 进程的特定配置类型。将鼠标指针悬停在图标上时,会显示一条消息,通知您部署配置可能会中断流量。

)指示任何将重启 Snort 进程的特定配置类型。将鼠标指针悬停在图标上时,会显示一条消息,通知您部署配置可能会中断流量。

下表总结了“部署”页面中显示的检测中断警告。

|

类型 |

检测中断 |

说明 |

|---|---|---|

|

威胁防御 |

检查中断( |

至少有一个配置(如果已部署)会中断设备上的检测并可能会中断流量,具体取决于设备对流量的处理方式。展开设备配置列表可以了解详细信息。 |

|

-- |

部署的配置不会中断设备上的流量。 |

|

|

未确定 |

系统无法确定部署的配置是否可能会中断设备上的流量。 进行软件升级后,有些情况下是在呼叫支持期间,首次部署之前会显示“不确定”状态。 |

|

|

错误( |

系统因内部错误而无法确定状态。 取消操作,然后再次点击部署 (Deploy),以便系统可以重新确定检测中断 (Inspect Interruption) 状态。如果问题仍然存在,请与支持人员联系。 |

|

|

sensor |

-- |

被识别为 传感器 的设备不是 威胁防御 设备;系统无法确定部署的配置是否会中断此设备上的流量。 |

有关会为各类设备重启 Snort 进程的所有配置的信息,请参阅部署或激活时重启 Snort 进程的配置。

在策略应用期间检测流量

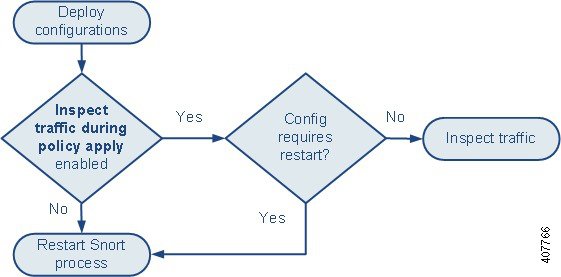

在策略应用期间检查流量是一项高级访问控制策略常规设置,支持受管设备在部署配置更改时检查流量;该设置在部署的配置需要重启 Snort 进程时不适用。可以按如下方式配置此选项:

-

已启用 - 在部署过程中会检查流量,除非某些配置要求重启 Snort 进程。

当部署的配置不需要 Snort 重启时,系统最初使用当前部署的访问控制策略检查流量,并在部署期间切换到您正在部署的访问控制策略。

-

已禁用 - 部署期间不会检查流量。Snort 进程在您部署时总是会重启。

下图展示了当启用或禁用在策略应用期间检查流量 (Inspect traffic during policy apply) 时,Snort 如何重启。

小心 |

在部署时,资源需求可能会导致少量数据包未经检测而被丢弃。此外,部署某些配置会重新启动 Snort 进程,这会中断流量检测。流量在此中断期间丢弃还是不进一步检查而直接通过,取决于目标设备处理流量的方式。请参阅Snort 重启流量行为和部署或激活时重启 Snort 进程的配置。 |

Snort 重启流量行为

下表说明在 Snort 进程重新启动时不同设备处理流量的方式。

|

接口配置 |

重启流量行为 |

|---|---|

|

内联:Snort 故障时自动打开:关闭:禁用 |

被丢弃 |

|

内联:Snort 故障时自动打开:关闭:启用 |

不检查直接通过 在系统识别 Snort 已关闭之前,某些数据包可能会在缓冲区中延迟几秒钟。此延迟可能因负载分布而异。但是,缓冲的数据包最终会通过。 |

|

路由式、透明(包括 EtherChannel、冗余、子接口):preserve-connection 启用(configure snort preserve-connection enable ;默认) 有关详细信息,请参阅Cisco Secure Firewall Threat Defense 命令参考。 |

现有 TCP/UDP 流:只要在 Snort 关闭时至少有一个数据包到达,无需检查即可通过 新 TCP/UDP 数据流和所有非 TCP/UDP 数据流:丢弃 请注意,即使启用 preserve-connection ,以下流量也会丢弃:

|

|

路由式、透明(包括 EtherChannel、冗余、子接口):preserve-connection 禁用 (configure snort preserve-connection disable ) |

被丢弃 |

|

内联:分流模式 |

立即传出数据包,副本绕过 Snort |

|

被动 |

不中断,不检查 |

注 |

除了当 Snort 进程在重启时关闭这一情况下的流量处理外,在 Snort 进程繁忙时,流量也可不检查直接通过或丢弃,具体取决于 Snort 故障时自动打开繁忙选项(请参阅配置内联集)的配置。设备只支持“故障保护”选项或“Snort 故障时自动打开”选项,不同时支持这两个选项。 |

注 |

如果 Snort 进程在部署期间正忙但未关闭,则在 CPU 总负载超过 60% 的情况下,路由式、交换式或透明接口上可能会丢弃某些数据包。 |

警告 |

在 Snort 规则更新过程中,请勿重新启动系统。 |

当 snort 无法足够快速地处理数据包时,会出现 Snort-busy 丢弃。Lina 不知道 Snort 是否由于处理延迟而繁忙,是否卡住或由于呼叫阻塞。当传输队列已满时,发生 snort-busy 丢弃。根据传输队列利用率,Lina 将尝试在队列服务正常时进行访问。

部署或激活时重启 Snort 进程的配置

如下所述,部署以下任何配置(AAB 除外)都会重启 Snort 进程。部署 AAB 不会导致重启,但过多的数据包延迟会激活当前部署的 AAB 配置,从而导致 Snort 进程的部分重启。

访问控制策略高级设置

-

禁用应用策略期间检查流量时部署。

-

添加或删除 SSL 策略。

文件策略

首先或最后部署以下任一配置;请注意,尽管以其他方式部署这些文件策略配置不会导致重启,但部署非文件策略配置则可能会导致重启。

-

执行下列操作之一:

-

当部署的访问控制策略包括至少一个文件策略时,启用或禁用检查存档。

-

当已启用检查存档时,添加第一个文件策略规则或删除最后一个文件策略规则(请注意,需要至少一个规则才能使检查存档生效)。

-

-

在 Detect Files 或 Block Files 规则中启用或禁用 Store files。

-

添加第一个将恶意软件云查找或阻止恶意软件规则操作与分析选项(Spero 分析或 MSEXE、动态分析或本地恶意软件分析)或存储文件选项(恶意软件、未知、正常或自定义)组合到一起的活动文件规则,或删除最后一个符合上述条件的活动文件规则。

请注意,仅在您的配置满足以下条件时,将这些文件策略配置部署到安全区或隧道区域的访问控制规则才会导致重启:

-

您的访问控制规则中的源或目标安全区必须匹配与目标设备上的接口相关的安全区。

-

除非您的访问控制规则中的目标区域为任何,否则规则中的源隧道区域必须与分配给预过滤器策略中隧道规则的隧道区域相匹配。

身份策略

-

当禁用 SSL 解密时(即,当访问控制策略不包含 SSL 策略时),请添加第一个或删除最后一个主动身份验证规则。

主动身份验证规则具有主动身份验证规则操作或被动身份验证规则操作,并且如果无法建立被动或 VPN 识别,则使用主动身份验证已选中。

网络发现

-

使用网络发现策略,通过 HTTP、FTP 或 MDNS 协议启用或禁用基于流量的非授权用户检测。

设备管理

-

MTU:在设备上的所有非管理接口中更改最高 MTU 值。

-

自动应用旁路 (AAB):当前部署的 AAB 配置会在 Snort 进程出现故障或设备误配置导致单个数据包使用过多处理时间时激活。结果是 Snort 进程部分重启,以缓解极高的延迟或防止流量彻底停顿。此部分重启会导致几个数据包在不检查的情况下通过或丢弃,具体取决于设备处理流量的方式。

更新

-

系统更新:在包含新版本 Snort 二进制或数据采集库 (DAQ) 的软件更新后首次部署配置。

-

VDB:对于运行 Snort 2 的受管设备,在安装包含适用于受管设备的更改的漏洞数据库 (VDB) 更新后首次部署配置需要重新启动检测引擎,并可能导致临时流量中断。这些情况下,系统会显示消息,警告您选择 管理中心 以开始安装。当 VDB 更改处于待处理状态时,部署对话框将为 威胁防御 设备提供其他警告。仅适用于 管理中心 的 VDB 更新不会导致检测引擎重启,并且您无法部署这些更新。

对于运行 Snort 3 的受管设备,在安装漏洞数据库 (VDB) 更新后首次部署配置可能会暂时中断应用检测,但不会出现流量中断。

会立即重新启动 Snort 进程的更改

以下更改将立即重新启动 Snort 进程,而不执行部署过程。 重启对流量的影响取决于目标设备处理流量的方式。有关详细信息,请参阅Snort 重启流量行为。

-

采取以下任何涉及应用或应用检测器的操作:

-

激活或者停用系统或自定义应用检测器。

-

删除激活的自定义检测器。

-

保存并重新激活已激活的自定义检测器。

-

创建用户定义的应用。

系统会提醒您继续操作会重新启动所有受管设备上的 Snort 进程,并允许您取消;重启会在当前域或其任何子域中的任何受管设备上发生。

-

-

创建或中断 威胁防御 高可用性对。

消息会向您发出警告,指明继续创建高可用性对会重启主用和辅助设备上的 Snort 进程,并允许您取消。

)

) )

)

)

)

)

)

)

) )

)

)

)

)

)

)

) 反馈

反馈