Cloud Mailbox Defense ユーザガイド

Table of Contents

Cloud Mailbox Defense ユーザガイド

Cloud Mailbox Defense

Cloud Mailbox Defense(CMD)は、Microsoft 365 向けの統合型クラウドネイティブ セキュリティ ソリューションで、シンプルな導入、簡単な攻撃修復、優れた可視性に重点を置いています。

Cisco CES のお客様は、CMD のサブセットを内部メールボックス防御(IMD)として使用できます。IMD を使用すると、CES のお客様は内部メールをスキャンして修復できます。

要件

Cloud Mailbox Defense(CMD)を正常に設定して使用するための要件は次のとおりです。

■![]() グローバル管理者権限を持つ Microsoft 365 アカウントを所有している。

グローバル管理者権限を持つ Microsoft 365 アカウントを所有している。

■![]() 配信不能なジャーナルレポートを受信できる Microsoft 365 環境の電子メールアドレスを所有している。使用される電子メールアドレスはジャーナリングされません。CMD の分析対象とするアドレスを使用しないでください。

配信不能なジャーナルレポートを受信できる Microsoft 365 環境の電子メールアドレスを所有している。使用される電子メールアドレスはジャーナリングされません。CMD の分析対象とするアドレスを使用しないでください。

ビジネスの設定

CMD ビジネスを設定するには、次の手順を実行します。次の手順は、要件を満たしていることを前提としています。

1.![]() シスコからのウェルカムメールの指示に従って、アカウントを設定します。

シスコからのウェルカムメールの指示に従って、アカウントを設定します。

CMD は、Cisco SecureX サインオンを使用してユーザ認証を管理します。SecureX サインオンの詳細については、 https://cisco.com/go/securesignon を参照してください。Cisco Threat Response、Threat Grid、または AMP の既存のお客様の場合は、必ず既存のログイン情報でサインインしてください。既存のユーザでない場合は、新しい SecureX サインオンアカウントを作成するように求められます。

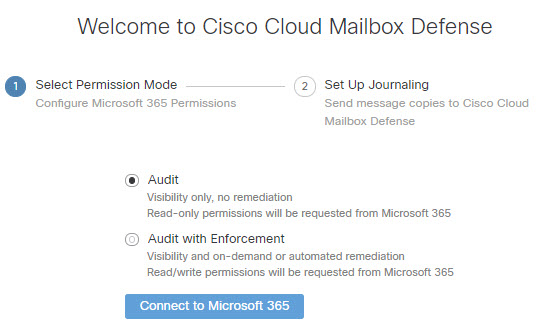

これで、[ Welcome to Cisco Cloud Mailbox Defense ] ページにアクセスできます。

[Permission Mode] は、適用できる修復ポリシーのタイプを定義します。[Permission Mode] には次の 2 つのオプションがあります。

–![]() [Audit]:可視性のみを許可し、修復は許可しません。読み取り専用権限が Microsoft 365 から要求されます。

[Audit]:可視性のみを許可し、修復は許可しません。読み取り専用権限が Microsoft 365 から要求されます。

–![]() [Audit with Enforcement]:可視性、およびオンデマンドまたは自動の修復(疑わしいメッセージの移動または削除)が可能です。読み取り/書き込み権限が Microsoft 365 から要求されます。

[Audit with Enforcement]:可視性、およびオンデマンドまたは自動の修復(疑わしいメッセージの移動または削除)が可能です。読み取り/書き込み権限が Microsoft 365 から要求されます。

注: [Audit with Enforcement] を選択した場合は、ポリシー設定で [Automated Remediation] をオンにする必要があります。すべての内部電子メールに自動修復を適用するには、[Apply auto-remediation to domains not in the domain list] トグルを [On] に設定します。

a.![]() [Connect to Microsoft 365] をクリックします。

[Connect to Microsoft 365] をクリックします。

b.![]() 指示に従って、Microsoft 365 アカウントにログインします。Microsoft 365 でジャーナリングを設定するには、このアカウントにグローバル管理者権限が必要です。このアカウントは CMD で保存または使用されません。これらの権限が必要な理由については、 Cloud Mailbox Defense の FAQ「CMD を設定するために Microsoft 365 グローバル管理者権限が必要なのはなぜですか。(Why are Microsoft 365 Global Admin rights required to set up CMD?)」 を参照してください。

指示に従って、Microsoft 365 アカウントにログインします。Microsoft 365 でジャーナリングを設定するには、このアカウントにグローバル管理者権限が必要です。このアカウントは CMD で保存または使用されません。これらの権限が必要な理由については、 Cloud Mailbox Defense の FAQ「CMD を設定するために Microsoft 365 グローバル管理者権限が必要なのはなぜですか。(Why are Microsoft 365 Global Admin rights required to set up CMD?)」 を参照してください。

c.![]() [承認(Accept)] をクリックして、Cloud Mailbox Defense アプリケーションの権限を承認します。CMD の設定ページにリダイレクトされます。

[承認(Accept)] をクリックして、Cloud Mailbox Defense アプリケーションの権限を承認します。CMD の設定ページにリダイレクトされます。

4.![]() Microsoft 365 でジャーナリングを設定します。

Microsoft 365 でジャーナリングを設定します。

CMD にジャーナルを送信するように Microsoft 365 を設定する必要があります。これを行うには、ジャーナルルールを追加します。

注: ジャーナルルールを設定すると、すぐに CMD バックエンドへのデータフローが始まります。デフォルトの CMD ポリシー設定が適用されます。ジャーナルルールを有効にしてから 10 ~ 60 分以内に、コンソールにデータが表示されます。

注: 最小限の Cisco Threat Grid アカウントが作成され、Threat Grid からウェルカムメールが届きます。新しいアカウントは、既存の Threat Grid アカウントにリンクされていません。CMD を設定するために Threat Grid アカウントで必要なアクションはありません。

a.![]() CMD の設定ページから、ジャーナルアドレスをコピーします。後でこのプロセスを繰り返す必要がある場合は、[管理(Administration)] ページでジャーナルアドレスを確認することもできます。

CMD の設定ページから、ジャーナルアドレスをコピーします。後でこのプロセスを繰り返す必要がある場合は、[管理(Administration)] ページでジャーナルアドレスを確認することもできます。

b.![]() Microsoft 365 管理センター( https://admin.microsoft.com/AdminPortal/Home#/homepage )に移動します。

Microsoft 365 管理センター( https://admin.microsoft.com/AdminPortal/Home#/homepage )に移動します。

注: これらの手順は、従来の Exchange 管理センターを使用していることを前提としています。

c.![]() [管理センター] > [Exchange] > [コンプライアンス管理] > [ジャーナルルール] の順に移動します。

[管理センター] > [Exchange] > [コンプライアンス管理] > [ジャーナルルール] の順に移動します。

d.![]() [Send undeliverable journal reports to] フィールドに Exchange の受信者を追加します。使用される電子メールアドレスはジャーナリングされません。CMD の分析対象とするアドレスを使用しないでください。この目的で使用する受信者がいない場合は、受信者を作成する必要があります。

[Send undeliverable journal reports to] フィールドに Exchange の受信者を追加します。使用される電子メールアドレスはジャーナリングされません。CMD の分析対象とするアドレスを使用しないでください。この目的で使用する受信者がいない場合は、受信者を作成する必要があります。

e.![]() [+] ボタンをクリックして、新しいジャーナルルールを作成します。

[+] ボタンをクリックして、新しいジャーナルルールを作成します。

f.![]() CMD 設定ページからコピーしたジャーナルアドレスを [Send journal reports to] フィールドに貼り付けます。

CMD 設定ページからコピーしたジャーナルアドレスを [Send journal reports to] フィールドに貼り付けます。

g.![]() [Name] フィールドに CiscoCMD と入力します。

[Name] フィールドに CiscoCMD と入力します。

h.![]() [If the message is sent to or received from] ドロップダウンから [Apply to All Messages] を選択します。

[If the message is sent to or received from] ドロップダウンから [Apply to All Messages] を選択します。

i.![]() [Journal the following messages] ドロップダウンから適切なオプションを選択します。

[Journal the following messages] ドロップダウンから適切なオプションを選択します。

–![]() CMD のお客様の場合は、[All messages] を選択してください。

CMD のお客様の場合は、[All messages] を選択してください。

–![]() CES Internal Mailbox Defense(IMD)のお客様の場合は、[Internal messages only] を選択してください。

CES Internal Mailbox Defense(IMD)のお客様の場合は、[Internal messages only] を選択してください。

5.![]() CMD の設定ページに戻ります。[enable policy enforcement] をクリックします。

CMD の設定ページに戻ります。[enable policy enforcement] をクリックします。

6.![]() ジャーナルが CMD に直接かつ確実に送信されるようにするには、設置する外部の電子メール ゲートウェイ アプライアンスをバイパスすることを推奨します。アプライアンスによっては、CMD ジャーナルアドレスを含む許可ルールを追加する必要が生じる場合があります。

ジャーナルが CMD に直接かつ確実に送信されるようにするには、設置する外部の電子メール ゲートウェイ アプライアンスをバイパスすることを推奨します。アプライアンスによっては、CMD ジャーナルアドレスを含む許可ルールを追加する必要が生じる場合があります。

注: ジャーナルルールを有効にしてから 10 ~ 60 分以内にコンソールにデータが表示されます。テナント統合時からジャーナリングが完全に有効になるまでのこのキャッシングの遅延中に、Microsoft 365 から配信不能メッセージレポートを受信する場合があります。これらのメッセージは、システム統合が完了すると停止します。

ポリシー設定の確認または変更については、ポリシー設定を参照してください。[監査と施行(Audit with Enforcement)] モードを選択した場合は、ここで [自動修復(Automated Remediation)] をオンにする必要があります。すべての内部電子メールに自動修復を適用するには、[Apply auto-remediation to domain not in domain list] トグルを [On] に設定します。

ポリシー設定

[Settings](歯車アイコン)> [Policy] ページの設定によって、Cloud Mailbox Defense(CMD)によるメールの処理方法が決まります。ビジネスの設定の手順では、デフォルト設定が適用されます。設定を変更するには、変更後に [保存して適用(Save and Apply)] ボタンをクリックします。

メッセージ

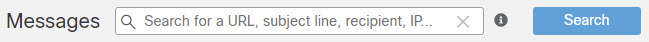

[Messages] ページにはメッセージと検索結果が表示され、侵害の可能性を調べることができます。1 ページあたり最大 100 件のメッセージを表示できます。

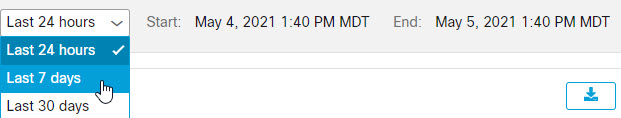

ドロップダウンメニューを使用して、既定の期間(過去 24 時間、過去 7 日間、過去 30 日間)のデータを表示するか、過去 90 日間の特定の日、週、またはカスタム時間枠を設定します。

検索フィールドを使用して、文字列を検索したり、ハッシュや URL などの注目する指標を検索します。

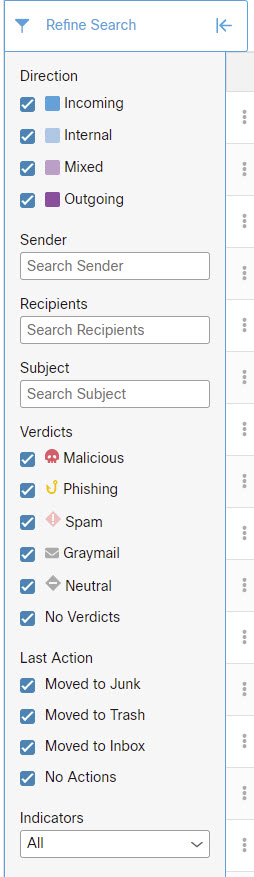

フィルタパネルを使用して検索を絞り込みます。たとえば、特定の送信者から送信されたすべてのメール、特定の判定のメール、または迷惑メールに移動されたメールを表示できます。

2.![]() 選択を行い、[Apply] をクリックします。少なくとも 1 つの判定を選択する必要があることに注意してください。

選択を行い、[Apply] をクリックします。少なくとも 1 つの判定を選択する必要があることに注意してください。

フィルタをデフォルトに戻すには、[フィルタのリセット(Reset Filters)] ボタンを使用します。

[Messages] ページのアイコン

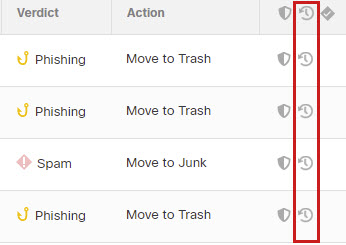

レトロスペクティブな判定

レトロスペクティブな判定は、メッセージが CMD によって最初にスキャンされた後のある時点でメッセージに適用されたものです。

CMD のレトロスペクティブな判定は、他のシスコのセキュリティ製品とは若干異なります。CMD はインラインメールプロセッサではありませんが、メッセージの初期分析を完了するための固定の時間範囲があります。Talos のディープ URL 分析など、分析時間が長い新しいコンテンツエンジンは、レトロスペクティブな判定として扱われます。判定が遅れると、修復も遅れます。したがって、CMD はこれらの判定を明確にタグ付けします。

レトロスペクティブな判定は、[Messages] ページの右側の列に示されます。

レトロスペクティブな判定の電子メール通知

レトロスペクティブな判定の電子メール通知をオンまたはオフにするには、次の手順を実行します。

1.![]() [Settings](歯車アイコン)> [Administration] > [Business] を選択します。

[Settings](歯車アイコン)> [Administration] > [Business] を選択します。

2.![]() [Notification Email Address] で、[Send Notifications for Retrospect Verdicts] を選択または選択解除します。

[Notification Email Address] で、[Send Notifications for Retrospect Verdicts] を選択または選択解除します。

このチェックボックスがオンの場合、レトロスペクティブンな判定の電子メール通知が通知用に指定された電子メールアドレスに送信されます。これらの通知はデフォルトでオンになっています。

メッセージの調査

[Messages] ページの検索結果内のメッセージを調査するには、[>] アイコンを選択してメッセージを展開し、送信者 IP、Microsoft メッセージ ID、添付ファイル、リンクなどの詳細を確認します。

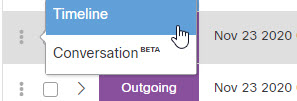

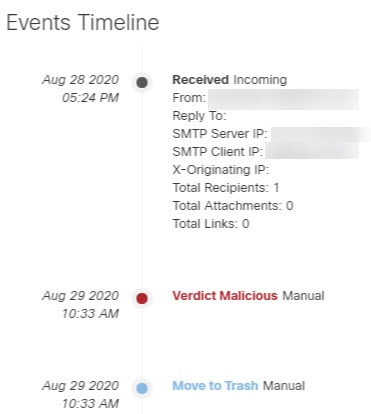

[Timeline]

特定のメッセージのイベントタイムラインを表示するには、[More](縦の 3 つのドット)> [Timeline] を選択します。

■![]() [Received]:メッセージが受信された時刻、およびメッセージの詳細

[Received]:メッセージが受信された時刻、およびメッセージの詳細

■![]() [Action]:メッセージに対して実行されたアクションに関する情報

[Action]:メッセージに対して実行されたアクションに関する情報

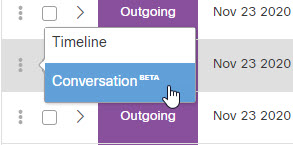

[Conversation](ベータ)

注: この機能は現在ベータ版です。改善への取り組み中であるため、いくつか問題が発生する可能性があります。既知の問題は次のとおりです。

■![]() 追加のメッセージがない場合でも、[+] 記号はクリックするまで表示されたままです。

追加のメッセージがない場合でも、[+] 記号はクリックするまで表示されたままです。

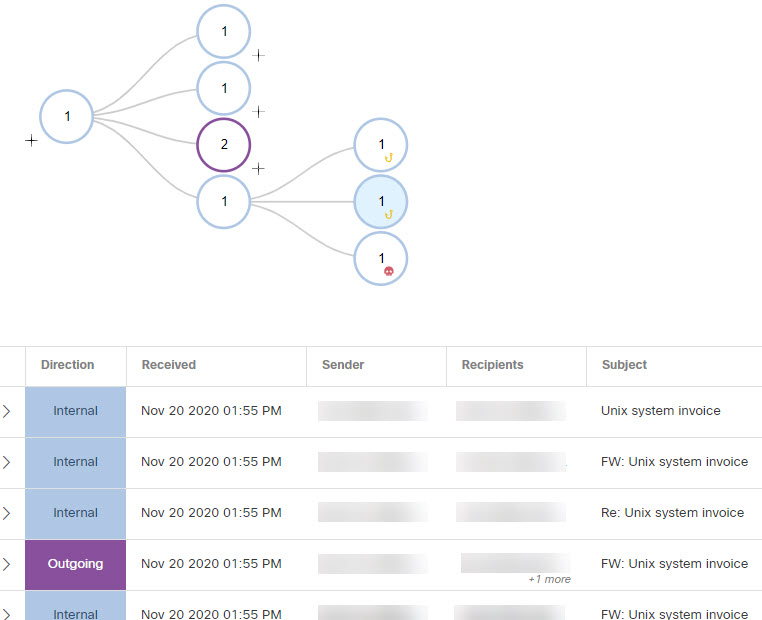

カンバセーションビューでは、カンバセーションの全体ビューが表示されます。カンバセーションビューを使用して、カンバセーション内のメッセージを追跡し、メールフローを完全に把握します。これは、脅威の発生源と組織内で拡散する方法を判断するのに役立ちます。

[More](縦の 3 つのドット) > [Conversation] を選択すると、特定の電子メールと繋がりがあるメッセージが表示されます。

強調表示されたノード(青色で塗りつぶし)は、開始したメッセージを表します。[+] アイコンをクリックしてカンバセーションのノードを展開すると、カンバセーションの前後のメッセージを確認できます。展開されたノードは、下のメッセージグリッドに追加されます。ノードとメッセージは、着信、発信、混合、または内部を示すために色分けされています。

ノード円内の数字は、メッセージの送信先アドレス数を示します。ノードを選択すると、対応するメッセージがグリッド内で強調表示されます。

メッセージの移動と再分類

誤って分類されたと思われるメッセージを移動または再分類するには、[Messages] ページを使用します。1 ページに表示されるメッセージ数を変更することで、一度に最大 100 件のメッセージを移動または再分類できます。

注: 再分類は、選択したメッセージの判定にのみ影響します。選択した送信者からの今後のメッセージ、またはメッセージの内容に基づいた今後のメッセージへの変更は示すものではありません。メッセージは、Cisco Talos による確認のためにキューに入れられます。Talos は、今後の分類に影響を与えるためにこのフィードバックを使用する場合があります。

[Audit] モード

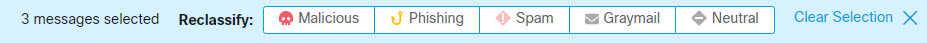

[Audit] モードでは、メッセージの再分類(異なる判定の適用)が可能です。

2.![]() 表示されるオプションのいずれかを選択します。電子メールを、[Malicious]、[Phishing]、[Spam]、[Graymail]、または[Neutral] に再分類できます。

表示されるオプションのいずれかを選択します。電子メールを、[Malicious]、[Phishing]、[Spam]、[Graymail]、または[Neutral] に再分類できます。

選択したメッセージを再分類しない場合は、[選択をクリア(Clear Selection)] を選択します。

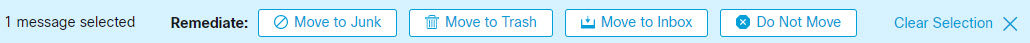

[Audit with Enforcement] モード

[Audit with Enforcement] モードでは、疑わしいメッセージをユーザの受信トレイから迷惑メール(Junk)またはゴミ箱(Trash)に移動できます。同様に、迷惑メールまたはごみ箱に移動されたメッセージが疑わしくないと判断した場合は、そのメッセージをユーザの受信トレイに戻すことができます。このプロセスでは、メッセージを再分類(異なる判定を適用)することもできます。

1.![]() 移動または再分類するメッセージを選択し、必要に応じて [迷惑メールに移動(Move to Junk)]、[ごみ箱に移動(Move to Trash)]、[受信箱に移動(Move to Inbox)]、または [移動しない(Do Not Move)] をクリックします。

移動または再分類するメッセージを選択し、必要に応じて [迷惑メールに移動(Move to Junk)]、[ごみ箱に移動(Move to Trash)]、[受信箱に移動(Move to Inbox)]、または [移動しない(Do Not Move)] をクリックします。

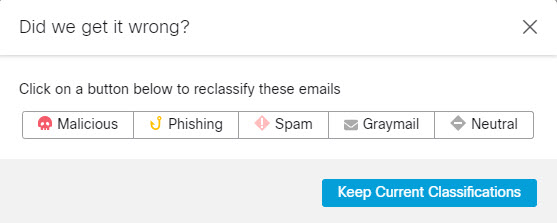

2.![]() 表示されるダイアログでいずれかのオプションを選択します。電子メールを [Malicious]、[Phishing]、[Spam]、[Graymail]または [Neutral] に再分類できます。または、 現在の分類を維持 できます。

表示されるダイアログでいずれかのオプションを選択します。電子メールを [Malicious]、[Phishing]、[Spam]、[Graymail]または [Neutral] に再分類できます。または、 現在の分類を維持 できます。

インサイト

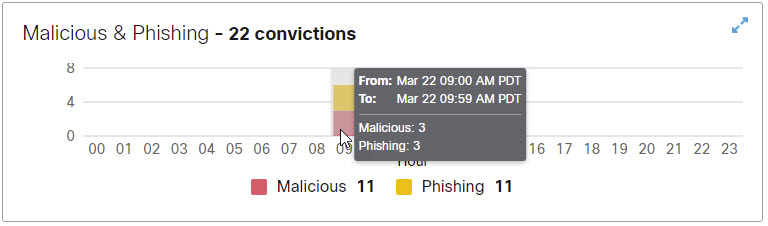

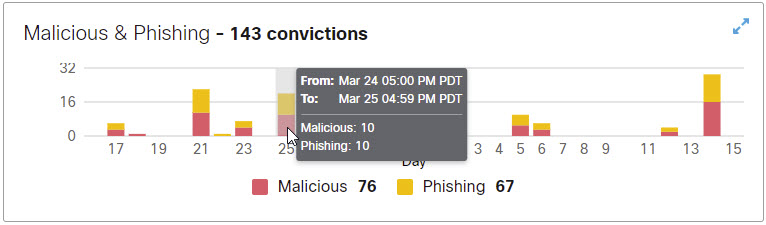

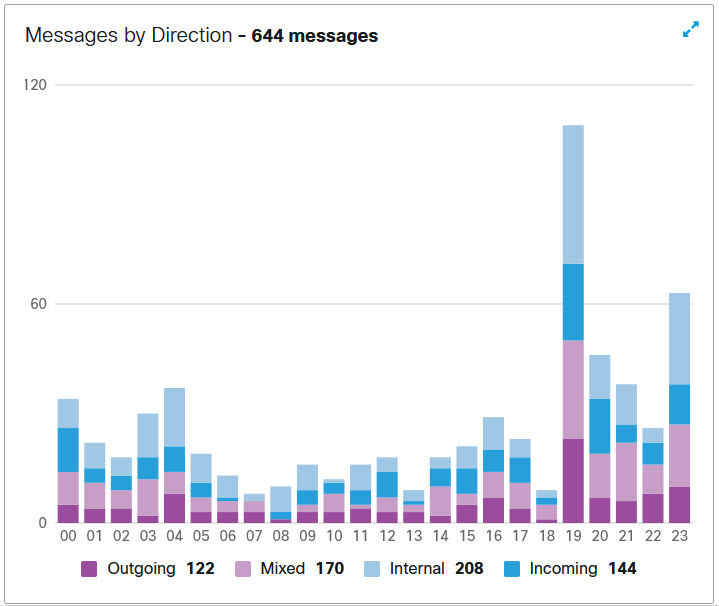

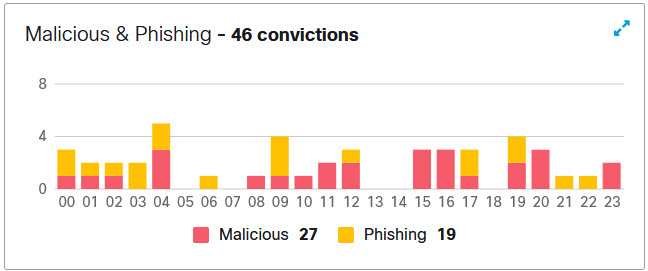

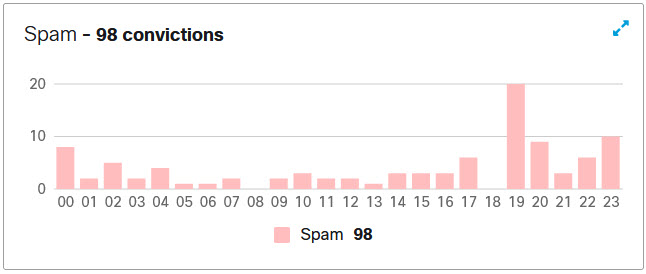

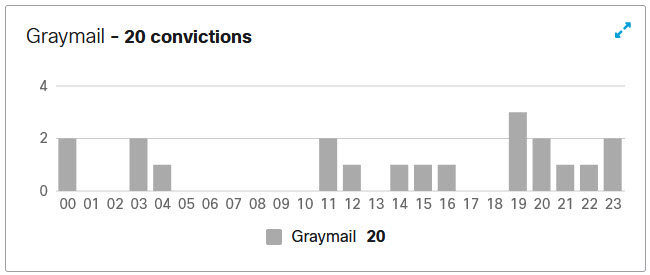

[Insights] ページには、電子メールデータに関するグラフィカル情報が表示されます。

■![]() ドロップダウンメニューを使用して、過去 24 時間、過去 30 日、または過去 90 日間の特定の日のデータを表示します。

ドロップダウンメニューを使用して、過去 24 時間、過去 30 日、または過去 90 日間の特定の日のデータを表示します。

■![]() グラフ内の注目するデータをクリックすると、[Messages] ページのデータの詳細に移動します。

グラフ内の注目するデータをクリックすると、[Messages] ページのデータの詳細に移動します。

■![]() 凡例項目をクリックして、[メッセージ(Messages)] ページの関連データに移動します。たとえば、[着信(Incoming)] をクリックすると、チャートに現在表示されているすべての着信メッセージが表示されます。

凡例項目をクリックして、[メッセージ(Messages)] ページの関連データに移動します。たとえば、[着信(Incoming)] をクリックすると、チャートに現在表示されているすべての着信メッセージが表示されます。

■![]() ダウンロード

ダウンロード ボタンをクリックして、インサイトデータをダウンロードします。結果は、次を含む CSV ファイルとしてエクスポートされます。

ボタンをクリックして、インサイトデータをダウンロードします。結果は、次を含む CSV ファイルとしてエクスポートされます。

–![]() 過去 24 時間または特定の日を表示している場合、過去 90 日間のデータの 1 時間ごとのロールアップ

過去 24 時間または特定の日を表示している場合、過去 90 日間のデータの 1 時間ごとのロールアップ

–![]() 過去 30 日間のデータを表示している場合、過去 90 日間のデータの 24 時間のロールアップ

過去 30 日間のデータを表示している場合、過去 90 日間のデータの 24 時間のロールアップ

■![]() 印刷

印刷  ボタンをクリックして、[Insights] のチャートを印刷するか PDFとして保存します。

ボタンをクリックして、[Insights] のチャートを印刷するか PDFとして保存します。

タイムゾーンについて

[過去 24 時間(Last 24 Hours)] または 特定の [日(Day)] チャートの各棒は、1 時間分のデータを示します。これらのチャートは、ブラウザのローカルタイムゾーンに基づいています。

[過去 30 日間(Last 30 Days)] チャートの各棒は、1 日分(24 時間)のデータを示します。日は UTC 00:00 ~ 午後 11:59 を基準とし、ブラウザのローカル時間に変換されます。

たとえば、太平洋夏時間(PDT)で UTC 07:00 の場合、[過去 30 日間(Last 30 Days)] チャートの棒は、3 月 24 日の午後 5 時から 3 月 25 日の午後 4 時 59 分までのデータを表示します。

[Messages by Direction]

[宛先別メッセージ(Messages by Direction)] グラフには、電子メールトラフィックの合計が表示されます。メールは、次のカテゴリに分かれています。

ユーザの管理

[Administration] ページからユーザアカウントを管理します。

CMD は、ユーザ認証管理にシスコの SecureX サインオン SSO ソリューションを使用します。SecureX サインオンの詳細については、 https://cisco.com/go/securesignon を参照してください。

注: 既存の Cisco Threat Response、Threat Grid、または AMP のお客様は、既存のログイン情報を使用してサインインする必要があります。既存のユーザでない場合は、SecureX サインオンアカウントを新規に作成する必要があります。

SecureX サインオンを使用すると、他のタイプのアカウントでサインオンできますが、シスコのセキュリティ製品アカウントの接続状態を維持するために、SecureX サインオンアカウントを使用することをお勧めします。

ユーザ ロール

ロールベース アクセス コントロール(RBAC)により、アプリケーション内で異なるレベルの制御権またはアクセス権を持つユーザを設定できます。次の表に示すロールに属する CMD ユーザを作成できます。

新規ユーザの作成

1.![]() [Settings](歯車アイコン) > [Administration] > [Users] の順に選択します。

[Settings](歯車アイコン) > [Administration] > [Users] の順に選択します。

2.![]() [新規ユーザを追加(Add New User)] をクリックします。

[新規ユーザを追加(Add New User)] をクリックします。

3.![]() ユーザのログイン情報を入力し、ロールを選択して、[Create] をクリックします。

ユーザのログイン情報を入力し、ロールを選択して、[Create] をクリックします。

注: ユーザの電子メールアドレスは、そのユーザの SecureX サインオンアカウントの電子メールアドレスと 一致する必要があります 。

ユーザに「 Welcome to CiscoCloud Mailbox Defense 」という件名の電子メールが配信されます。ユーザは電子メールの指示に従って SecureX サインオンアカウントをセットアップし(まだアカウントを持っていない場合)、ログインする必要があります。

管理設定

このセクションで説明する設定には、[Settings](歯車アイコン)> [Administration] > [Business] からアクセスできます。

CMD の非アクティブ化

CMD を非アクティブ化するには、主に次の 2 つのタスクを使用します。

■![]() Microsoft Exchange 管理センターから CMD ジャーナルエントリを削除する

Microsoft Exchange 管理センターから CMD ジャーナルエントリを削除する

■![]() Microsoft Azure テナントから CMD アプリケーションを削除する

Microsoft Azure テナントから CMD アプリケーションを削除する

CMD ジャーナルエントリの削除

1.![]() Microsoft 365 管理センター( https://admin.microsoft.com/AdminPortal/Home#/homepage)に移動します。

Microsoft 365 管理センター( https://admin.microsoft.com/AdminPortal/Home#/homepage)に移動します。

2.![]() [管理センター] > [Exchange] > [コンプライアンス管理] > [ジャーナルルール] の順に移動します。

[管理センター] > [Exchange] > [コンプライアンス管理] > [ジャーナルルール] の順に移動します。

3.![]() CMD ジャーナルルールを選択して、[削除] をクリックします。[はい] を選択して、ジャーナルルールを削除することを確認します。

CMD ジャーナルルールを選択して、[削除] をクリックします。[はい] を選択して、ジャーナルルールを削除することを確認します。

Azure からの CMD アプリケーションの削除

1.![]() portal.azure.com に移動します。

portal.azure.com に移動します。

2.![]() [エンタープライズアプリケーション] を見つけて選択します。

[エンタープライズアプリケーション] を見つけて選択します。

注: Azure で古いビューを使用している場合、これは アプリの登録 と呼ばれることがあります。

よく寄せられる質問(FAQ)

よく寄せられる質問については、 Cloud Mailbox Defense の FAQ を参照してください。

Cisco and the Cisco logo are trademarks or registered trademarks of Cisco and/or its affiliates in the U.S. and other countries. To view a list of Cisco trademarks, go to this URL: www.cisco.com/go/trademarks. Third-party trademarks mentioned are the property of their respective owners. The use of the word partner does not imply a partnership relationship between Cisco and any other company. (1721R)

フィードバック

フィードバック