- このマニュアルについて

- AnyConnect Secure Mobility Client の概要

- AnyConnect Secure Mobility Client の展開

- VPN アクセスの設定

- ネットワーク アクセス マネージャの設定

- ホスト スキャンの設定

- Web セキュリティの設定

- WSA に対する AnyConnect テレメトリの設定

- Cisco AnyConnect カスタマー エクスペリエンス フィードバック モジュールの使用

- NGE、FIPS、および追加セキュリティ

- 相互運用性のガイドラインおよび要件

- VPN 認証の管理

- AnyConnect クライアントとインストーラのカスタマイズとローカライズ

- AnyConnect セッションの管理、モニタリング、およびトラブルシューティング

- VPN XML リファレンス

- テレメトリ XML リファレンス

Cisco AnyConnect Secure Mobility Client 管理者ガイド リリース 3.1

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月8日

章のタイトル: AnyConnect Secure Mobility Client の展開

- AnyConnect クライアント プロファイルの概要

- 内蔵 AnyConnect プロファイル エディタを使用した クライアント プロファイルの作成と編集

- AnyConnect クライアント プロファイルの展開

- Web 展開 AnyConnect

- AnyConnect をダウンロードするための ASA の設定

- アドレスの割り当て方式を設定する

- リモート ユーザへの AnyConnect ダウンロードの要求

- アップグレードに対するユーザ制御

AnyConnect Secure Mobility Client の展開

ASA からか、エンタープライズ ソフトウェア管理システム(SMS)を使用して、リモート ユーザに Cisco AnyConnect Secure Mobility Client を展開できます。これら 2 つの事前展開シナリオまたは Web 展開シナリオについて、この章で説明します。

VPN トンネルは、AnyConnect クライアントが VPN API コンポーネントに基づいてダウンローダ プロセスを開始するスタンドアロン起動、または ActiveX/Java コンポーネントが Web ブラウザのクライアントレス ポータルからダウンローダ プロセスを起動する Web 起動のいずれかで開始されます。

この章では、すべての AnyConnect パッケージ ファイル名の説明を記載しています。

•![]() Windows の場合、モジュールごとに標準の Windows インストーラ ファイル(.msi)を提供します。これらのファイルは、msiexec という Windows ユーティリティを使用してインストールされます。特に Web 展開シナリオの場合にインストーラのファイル サイズを減らすため、これらの .msi ファイルが入った自己解凍型 .exe ファイルを提供する場合があります。

Windows の場合、モジュールごとに標準の Windows インストーラ ファイル(.msi)を提供します。これらのファイルは、msiexec という Windows ユーティリティを使用してインストールされます。特に Web 展開シナリオの場合にインストーラのファイル サイズを減らすため、これらの .msi ファイルが入った自己解凍型 .exe ファイルを提供する場合があります。

•![]() Mac OS X の場合、OS X インストーラ ユーティリティでインストールされる、OS X 標準の .pkg(または .mpkg)インストーラが入ったディスク イメージを提供します。

Mac OS X の場合、OS X インストーラ ユーティリティでインストールされる、OS X 標準の .pkg(または .mpkg)インストーラが入ったディスク イメージを提供します。

•![]() Linux の場合、GZIP 圧縮された Tar アーカイブ ファイルである .tgz ファイルを提供します。アーカイブにはインストール ファイルと、ファイルを正しい場所にコピーするインストール スクリプトが入っています。

Linux の場合、GZIP 圧縮された Tar アーカイブ ファイルである .tgz ファイルを提供します。アーカイブにはインストール ファイルと、ファイルを正しい場所にコピーするインストール スクリプトが入っています。

ASA へセキュアな SSL および IPsec(IKEv2)VPN 接続を行うコア AnyConnect VPN クライアントに加えて、バージョン 3.1 は次のモジュールを備えています。

AnyConnect クライアント プロファイルの概要

Cisco AnyConnect Secure Mobility Client機能は、AnyConnect プロファイルで有効になっています。これらのプロファイルには、コア クライアント VPN 機能とオプション クライアント モジュールであるネットワーク アクセス マネージャ、ポスチャ、テレメトリ、Web セキュリティの構成設定が入っています。ASA は AnyConnect のインストールおよびアップデート中にプロファイルを展開します。ユーザがプロファイルの管理や修正を行うことはできません。

プロファイルは AnyConnect プロファイル エディタを使用して作成されます。プロファイル エディタは ASDM から起動される GUI ベースの設定ツールです。Windows 向けに、ASDM 内蔵のプロファイル エディタの代わりに使用できる、スタンドアロン版のプロファイル エディタもあります。クライアントを事前展開する場合は、ソフトウェア管理システムを使用してコンピュータに展開する、VPN サービス用のプロファイルおよびその他のモジュールを、スタンドアロンのプロファイル エディタを使用して作成できます。

プロファイル エディタの完全インストールでも、ネットワーク アクセス マネージャ、Web セキュリティ、テレメトリ、カスタマー エクスペリエンス フィードバック モジュール、AnyConnect クライアント ローカル ポリシーのスタンドアロン エディタが提供されます。

(注) セキュリティ上の理由で、クライアント プロファイル XML ファイルを手動で編集するのではなく、プロファイル エディタを使用することをお勧めします。

プロファイルをすべての AnyConnect ユーザにグローバルに展開するか、またはグループ ポリシーに基づいてユーザに展開するように ASA を設定できます。通常、ユーザは、インストールされている AnyConnect モジュールごとに 1 つのプロファイル ファイルを持ちます。1 人のユーザに複数の VPN プロファイルを割り当てる必要があることがあります。複数の場所で作業するユーザには、複数の VPN プロファイルが必要になることがあります。Start Before Login など、一部のプロファイル設定は、グローバル レベルで接続を制御します。その他の設定は特定のグループ ポリシーに一意であり、どのグループ ポリシーがクライアントにダウンロードされたかにより異なります。

(注) 複数のサーバが接続プロファイルに使用できる場合、AnyConnect はプロファイルのサーバ リストを統合し、すべてのサーバをドロップ リストに表示します。ユーザがサーバを選択すると、サーバが表示されるプロファイルが使用されます。一方、接続後は、その ASA 上に設定されているプロファイルが使用されます。

一部のプロファイル設定は、ユーザ コンピュータ上のユーザ プリファレンス ファイルまたはグローバル プリファレンス ファイルにローカルに保存されます。ユーザ ファイルには、クライアント GUI の [Preferences] タブにユーザ制御可能設定を AnyConnect クライアントで表示するうえで必要となる情報、およびユーザ、グループ、ホストなど、直近の接続に関する情報が入っています。

Web 展開中、ダウンローダは ASA で設定された AnyConnect プロファイルをエンド ユーザのデバイスの正しい場所にコピーします。事前展開中では、.msi ファイルが入った具体的に名前を指定したディレクトリにプロファイルを配置できます。インストーラは実行時にそれらのファイルを自動的に正しい場所にコピーします。

グローバル ファイルには、ユーザ制御可能設定に関する情報が保存されます。これにより、ログイン前でも(ユーザがいなくても)それらの設定を適用できます。たとえば、クライアントでは Start Before Logon や起動時自動接続が有効になっているかどうかをログイン前に認識する必要があります。各オペレーティング システムで使用されるファイル名およびパスに関する詳細については、 「すべてのオペレーティング システムに対するプロファイルの場所」 の 表 2-13 を参照してください。クライアント プロファイル作成の詳細については、次の各項を参照してください。

•![]() 「内蔵 AnyConnect プロファイル エディタを使用した AnyConnect クライアント プロファイルの作成と編集」

「内蔵 AnyConnect プロファイル エディタを使用した AnyConnect クライアント プロファイルの作成と編集」

内蔵 AnyConnect プロファイル エディタを使用した AnyConnect クライアント プロファイルの作成と編集

ここでは、ASDM からプロファイル エディタを起動する方法、およびプロファイルを新規作成する方法について説明します。

Cisco AnyConnect Secure Mobility Client ソフトウェア パッケージには、すべてのオペレーティング システム用のプロファイル エディタが入っています。AnyConnect クライアント イメージを ASA にロードすると、ASDM はプロファイル エディタをアクティブにします。

複数の AnyConnect パッケージをロードした場合は、最新の AnyConnect パッケージからクライアント プロファイル エディタがアクティブにされます。これによりエディタには、旧バージョンのクライアントで使用される機能に加え、ロードされた最新の AnyConnect で使用される機能が表示されます。

「AnyConnect をダウンロードするための ASA の設定」 を参照してください。

ステップ 2![]() [Configuration] > [Remote Access VPN] > [Network (Client) Access] > [AnyConnect Client Profile] を選択します。[AnyConnect Client Profile] ペインが開きます。[Add] をクリックします。[Add AnyConnect Client Profile] ウィンドウが開きます。

[Configuration] > [Remote Access VPN] > [Network (Client) Access] > [AnyConnect Client Profile] を選択します。[AnyConnect Client Profile] ペインが開きます。[Add] をクリックします。[Add AnyConnect Client Profile] ウィンドウが開きます。

ステップ 3![]() プロファイル名を指定します プロファイルの場所として別の値を指定していない場合、ASDM では、ASA フラッシュ メモリ上に同じ名前でクライアント プロファイル ファイルを作成します。

プロファイル名を指定します プロファイルの場所として別の値を指定していない場合、ASDM では、ASA フラッシュ メモリ上に同じ名前でクライアント プロファイル ファイルを作成します。

ステップ 4![]() [Profile Usage] フィールドで、[AnyConnect VPN Profile]、[Network Access Manager Service Profile]、[Web Security Service Profile]、[Telemetry Service Profile]、または [Customer Experience Feedback Profile] のうち、作成しているクライアント プロファイルのタイプを指定します。

[Profile Usage] フィールドで、[AnyConnect VPN Profile]、[Network Access Manager Service Profile]、[Web Security Service Profile]、[Telemetry Service Profile]、または [Customer Experience Feedback Profile] のうち、作成しているクライアント プロファイルのタイプを指定します。

ステップ 5![]() グループ ポリシーを選択します(任意)。ASA は、このプロファイルをグループ ポリシー内の全 AnyConnect ユーザに適用します。

グループ ポリシーを選択します(任意)。ASA は、このプロファイルをグループ ポリシー内の全 AnyConnect ユーザに適用します。

ステップ 6![]() [OK] をクリックします。ASDM によりプロファイルが作成され、そのプロファイルはプロファイル テーブルに表示されます。

[OK] をクリックします。ASDM によりプロファイルが作成され、そのプロファイルはプロファイル テーブルに表示されます。

ステップ 7![]() 作成されたばかりのプロファイルをプロファイル テーブルから選択します。[Edit] をクリックします。プロファイル エディタが表示されます。

作成されたばかりのプロファイルをプロファイル テーブルから選択します。[Edit] をクリックします。プロファイル エディタが表示されます。

ステップ 8![]() プロファイル エディタの各ペインで、AnyConnect 機能を有効にします。終了したら、[OK] をクリックします。

プロファイル エディタの各ペインで、AnyConnect 機能を有効にします。終了したら、[OK] をクリックします。

ステップ 9![]() [Apply] をクリックし、[Save] をクリックします。

[Apply] をクリックし、[Save] をクリックします。

AnyConnect クライアント プロファイルの展開

•![]() 「AnyConnect クライアント プロファイルの ASA からの展開」

「AnyConnect クライアント プロファイルの ASA からの展開」

•![]() 「スタンドアロン プロファイル エディタで作成されたクライアント プロファイルの展開」

「スタンドアロン プロファイル エディタで作成されたクライアント プロファイルの展開」

AnyConnect クライアント プロファイルの ASA からの展開

AnyConnect にプロファイルを展開するには、次の手順に従って ASA を設定します。

ステップ 1![]() 「内蔵 AnyConnect プロファイル エディタを使用した AnyConnect クライアント プロファイルの作成と編集」に従って、クライアント プロファイルを作成します。

「内蔵 AnyConnect プロファイル エディタを使用した AnyConnect クライアント プロファイルの作成と編集」に従って、クライアント プロファイルを作成します。

ステップ 2![]() ASDM に内蔵されたプロファイル エディタを使用して、インストールするモジュールのクライアント プロファイルを作成します。さまざまなクライアント プロファイルの設定手順については、次の章を参照してください。

ASDM に内蔵されたプロファイル エディタを使用して、インストールするモジュールのクライアント プロファイルを作成します。さまざまなクライアント プロファイルの設定手順については、次の章を参照してください。

(注) 最初の接続に関するユーザ制御可能なすべての設定をクライアント GUI に表示するには、VPN プロファイル サーバ リストに ASA を含める必要があります。それ以外の場合、フィルタは適用されません。たとえば、証明書照合を作成し、証明書が基準と適切に一致した場合でも、ASA がそのプロファイルにホスト エントリとして存在しない場合、この証明書照合は無視されます。詳細については、「サーバ リストの設定」を参照してください。

•![]() 「WSA に対する AnyConnect テレメトリの設定」

「WSA に対する AnyConnect テレメトリの設定」

•![]() 「Cisco AnyConnect カスタマー エクスペリエンス フィードバック モジュールの使用」

「Cisco AnyConnect カスタマー エクスペリエンス フィードバック モジュールの使用」

•![]() 「NGE、FIPS、および追加セキュリティ」の AnyConnect ローカル ポリシーのパラメータと値

「NGE、FIPS、および追加セキュリティ」の AnyConnect ローカル ポリシーのパラメータと値

ステップ 3![]() クライアント プロファイルとグループ ポリシーを関連付けます。ASDM で、[Configuration] > [Remote Access VPN] > [Network (Client) Access] > [AnyConnect Client Profile] を選択します 。

クライアント プロファイルとグループ ポリシーを関連付けます。ASDM で、[Configuration] > [Remote Access VPN] > [Network (Client) Access] > [AnyConnect Client Profile] を選択します 。

ステップ 4![]() グループと関連付けるクライアント プロファイルを選択し、[Change Group Policy] をクリックします。

グループと関連付けるクライアント プロファイルを選択し、[Change Group Policy] をクリックします。

ステップ 5![]() [Change Group Policy for Profile < policy name> ] ウィンドウで、[Available Group Policies] フィールドからグループ ポリシーを選択し、右矢印をクリックして [Selected Group Policies] フィールドに移動します。

[Change Group Policy for Profile < policy name> ] ウィンドウで、[Available Group Policies] フィールドからグループ ポリシーを選択し、右矢印をクリックして [Selected Group Policies] フィールドに移動します。

ステップ 7![]() [AnyConnect Client Profile] ページで、[Apply] をクリックします。

[AnyConnect Client Profile] ページで、[Apply] をクリックします。

ステップ 9![]() 設定が終了したら、[OK] をクリックします。

設定が終了したら、[OK] をクリックします。

スタンドアロン プロファイル エディタで作成されたクライアント プロファイルの展開

スタンドアロン プロファイル エディタを使用して作成したクライアント プロファイルの展開手順については、「SMS を使用して AnyConnect モジュールを事前展開する」を参照してください。スタンドアロン AnyConnect プロファイル エディタをインストールして、使用する手順については、「スタンドアロン AnyConnect プロファイル エディタの使用」を参照してください。

Web 展開 AnyConnect

Cisco AnyConnect Secure Mobility Client バージョン 3.1 は、モジュールを AnyConnect クライアント パッケージに統合します。ASA を使用して AnyConnect を展開する場合、ASA はすべてのオプション モジュールも展開できます。Web 展開シナリオでは、インストールとアップグレードは ASA ヘッドエンドで展開されたパッケージの AnyConnect ダウンローダにより自動的に行われます。このシナリオでは、ダウンローダはすでにインストール済みの AnyConnect クライアント(スタンドアロン)または ActiveX/Java コンポーネント(Web 起動)により起動されます。

ASA から展開された場合、リモート ユーザは ASA に最初の SSL 接続を行います。ユーザは、ブラウザでクライアントレス SSL VPN 接続を受け入れるよう設定された ASA の IP アドレスと DNS 名を入力します。ブラウザ ウィンドウにログイン画面が表示され、ユーザがログインおよび認証に成功すると、コンピュータのオペレーティング システムに対応したクライアントがダウンロードされます。ダウンロードした後、クライアントは自動的にインストールと設定を行い、ASA への IPsec(IKEv2)または SSL 接続を確立します。

•![]() 「ASA 展開用の AnyConnect ファイル パッケージ」

「ASA 展開用の AnyConnect ファイル パッケージ」

•![]() 「AnyConnect をダウンロードするための ASA の設定」

「AnyConnect をダウンロードするための ASA の設定」

要件

Web 展開では、確認にコード署名を使用します。AnyConnect のコード署名証明書のルート証明書は VeriSign により発行され、一般名は「VeriSign Class 3 Public Primary Certification Authority - G5」

この証明書のアベイラビリティと正しい設定は、クライアントのオペレーティング システムにより異なります。

信頼できるルート認証局証明書ストアには、インストールされ、ソフトウェア メーカーについて信頼された AnyConnect のコード署名証明書の VeriSign ルート CA 証明書がなければなりません。通常この証明書は、Microsoft のオペレーティング システム アップデートによりインストールされ、ユーザまたは管理者の操作は必要ありません。

システム キーチェーンには、インストールされ、ソフトウェア メーカーについて信頼された AnyConnect のコード署名証明書の VeriSign ルート CA 証明書がなければなりません。通常この証明書は、Apple のオペレーティング システム アップデートによりインストールされ、ユーザまたは管理者の操作は必要ありません。

PEM 証明書ファイル ストアには、インストールされ、ソフトウェア メーカーについて信頼された VeriSign ルート CA 証明書がなければなりません。AnyConnect バージョン 3.0.3 から始まる AnyConnect がインストールされている場合、VeriSign ルート CA 証明書は PEM 証明書ファイル ストアに保存されており、/opt/.cisco/certificates/ca にあります。

証明書がストアにない場合、Linux の Web 展開では次が必要になります。

ステップ 2![]() VeriSign Class 3 Public Primary Certification Authority - G5 ルート認証局のトラスト設定に、ソフトウェア メーカーを特定するトラストが含まれている。

VeriSign Class 3 Public Primary Certification Authority - G5 ルート認証局のトラスト設定に、ソフトウェア メーカーを特定するトラストが含まれている。

最新版の Firefox に、この VeriSign ルート CA 証明書が入っている。AnyConnect クライアントをインストール後、それ以上ユーザまたは管理者の操作は必要ありません。Firefox 証明書ストアに関するこの要件は、Linux への 3.1 AnyConnect クライアントの事前展開(手動)インストールには適用されません。

証明書とトラストが正しくない場合、Web 展開はクライアントをインストールできず、AnyConnect Web ポータルに、ユーザがクライアントを手動でダウンロードし、インストールするためのリンクが表示されます。ユーザは、Firefox ブラウザでトラスト設定を編集して再度やり直すか、単にクライアントをダウンロードして自分でインストールできます。インストール中、クライアントは VeriSign ルートで PEM ストアを設定し、コード署名証明書を確認し、VeriSign ルートを設定します。AnyConnect を起動する場合、コード署名の確認に PEM ストアの VeriSign ルートが使用されます。

Linux Web 展開で Firefox にトラスト設定をするには、次の手順に従います。

1.![]() Firefox ツールバーで、[Edit] -> [Preferences] を選択します。

Firefox ツールバーで、[Edit] -> [Preferences] を選択します。

2.![]() [Advance] タブを選択し、[Encryption] サブタブを選択します。

[Advance] タブを選択し、[Encryption] サブタブを選択します。

3.![]() [View Certificates] を選択し、[Authorities] タブを選択します。

[View Certificates] を選択し、[Authorities] タブを選択します。

4.![]() 下にスクロールして、[VeriSign Class 3 Public Primary Certification Authority - G5] を選択します。

下にスクロールして、[VeriSign Class 3 Public Primary Certification Authority - G5] を選択します。

5.![]() [Edit Trust] をクリックし、[This certificate can identify software makers] をオンにします。

[Edit Trust] をクリックし、[This certificate can identify software makers] をオンにします。

制限事項

•![]() ASA にデフォルトの内部フラッシュ メモリ サイズまたはデフォルトの DRAM サイズ(キャッシュ メモリ用)だけしかない場合、ASA 上で複数の AnyConnect クライアント パッケージの格納とロードを行うと、問題が発生することがあります。フラッシュ メモリにパッケージ ファイルを保存するのに十分な容量がある場合でも、クライアント イメージを解凍し、ロードする時に ASA のキャッシュ メモリが不足する場合があります。AnyConnect を使用する場合のASAのメモリ要件について、およびASAで行えるメモリ アップグレードについて詳しくは、Cisco ASA 5500 シリーズの最新のリリース ノートを参照してください。

ASA にデフォルトの内部フラッシュ メモリ サイズまたはデフォルトの DRAM サイズ(キャッシュ メモリ用)だけしかない場合、ASA 上で複数の AnyConnect クライアント パッケージの格納とロードを行うと、問題が発生することがあります。フラッシュ メモリにパッケージ ファイルを保存するのに十分な容量がある場合でも、クライアント イメージを解凍し、ロードする時に ASA のキャッシュ メモリが不足する場合があります。AnyConnect を使用する場合のASAのメモリ要件について、およびASAで行えるメモリ アップグレードについて詳しくは、Cisco ASA 5500 シリーズの最新のリリース ノートを参照してください。

•![]() レガシー クライアントまたはオプション モジュールをアップグレードしている場合、次が発生します。

レガシー クライアントまたはオプション モジュールをアップグレードしている場合、次が発生します。

–![]() 過去のすべてのバージョンのコア クライアントがアップグレードされ、すべての VPN 設定が保持されます。

過去のすべてのバージョンのコア クライアントがアップグレードされ、すべての VPN 設定が保持されます。

–![]() Cisco SSC 5.x がネットワーク アクセス マネージャ モジュールにアップグレードされ、ネットワーク アクセス マネージャで使用するすべての SSC 設定が保持され、SSC 5.x が削除されます。

Cisco SSC 5.x がネットワーク アクセス マネージャ モジュールにアップグレードされ、ネットワーク アクセス マネージャで使用するすべての SSC 設定が保持され、SSC 5.x が削除されます。

–![]() Cisco Secure Desktop で使用されるホスト スキャン ファイルがアップグレードされ、両者は共存できます。

Cisco Secure Desktop で使用されるホスト スキャン ファイルがアップグレードされ、両者は共存できます。

–![]() Cisco IPsec VPN クライアントはアップグレードも削除もされません。ただし、両者は共存できます。

Cisco IPsec VPN クライアントはアップグレードも削除もされません。ただし、両者は共存できます。

–![]() ScanSafe Web Security 機能はアップグレードされず、共存できません。AnyWhere+ をアンインストールする必要があります。

ScanSafe Web Security 機能はアップグレードされず、共存できません。AnyWhere+ をアンインストールする必要があります。

ASA 展開用の AnyConnect ファイル パッケージ

表 2-1 は、ASA を使用して AnyConnect を展開する場合の AnyConnect ファイル パッケージ名を示します。

表 2-1 ASA 展開用の AnyConnect パッケージ ファイル名

|

|

|

|---|---|

AnyConnect の正常インストールの確認

AnyConnect Secure Mobility Client がユーザ コンピュータに正常にインストールされたことを確認するには、次の項を確認してください。

•![]() 「自己署名証明書を受け入れるためのエンドポイントの設定」

「自己署名証明書を受け入れるためのエンドポイントの設定」

•![]() 「AnyConnect トラフィックに対するネットワーク アドレス変換(NAT)の免除」

「AnyConnect トラフィックに対するネットワーク アドレス変換(NAT)の免除」

•![]() 「非推奨の DES-only SSL 暗号化用 ASA 設定」

「非推奨の DES-only SSL 暗号化用 ASA 設定」

自己署名証明書を受け入れるためのエンドポイントの設定

Microsoft Internet Explorer の [Security Alert] ウィンドウへの対応

ここでは、Microsoft Internet Explorer の [Security Alert] ウィンドウへの対応として、自己署名証明書を信頼済みルート証明書としてクライアントにインストールする方法について説明します。このウィンドウは、Microsoft Internet Explorer で、信頼済みサイトとして認識されない ASA への接続が確立するときに開きます。[Security Alert] ウィンドウの上半分には、次のテキストが表示されます。

手順の詳細

ステップ 1![]() [Security Alert] ウィンドウの [View Certificate] をクリックします。

[Security Alert] ウィンドウの [View Certificate] をクリックします。

ステップ 2![]() [Install Certificate] をクリックします。

[Install Certificate] をクリックします。

ステップ 4![]() [Place all certificates in the following store] を選択します。

[Place all certificates in the following store] を選択します。

ステップ 6![]() ドロップダウン リストで、[Trusted Root Certification Authorities] を選択します。

ドロップダウン リストで、[Trusted Root Certification Authorities] を選択します。

ステップ 9![]() [Security Warning] ウィンドウで、[Yes] をクリックします。[Certificate Import Wizard] ウィンドウに、インポートが成功したというメッセージが表示されます。

[Security Warning] ウィンドウで、[Yes] をクリックします。[Certificate Import Wizard] ウィンドウに、インポートが成功したというメッセージが表示されます。

ステップ 10![]() [OK] をクリックして、このウィンドウを閉じます。

[OK] をクリックして、このウィンドウを閉じます。

ステップ 11![]() [OK] をクリックして、[Certificate] ウィンドウを閉じます。

[OK] をクリックして、[Certificate] ウィンドウを閉じます。

ステップ 12![]() [Yes] をクリックして、[Security Alert] ウィンドウを閉じます。ASA のウィンドウが開き、証明書が信頼されたというメッセージが表示されます。

[Yes] をクリックして、[Security Alert] ウィンドウを閉じます。ASA のウィンドウが開き、証明書が信頼されたというメッセージが表示されます。

Netscape、Mozilla、または Firefox の [Certified by an Unknown Authority] ウィンドウへの対応

ここでは、[Web Site Certified by an Unknown Authority] ウィンドウへの対応として、自己署名証明書を信頼済みルート証明書としてクライアントにインストールする方法について説明します。このウィンドウは、Netscape、Mozilla、または Firefox で、信頼済みサイトとして認識されない ASA への接続が確立するときに開きます。このウィンドウには、次のテキストが表示されます。

次の手順にしたがって、信頼済みルート証明書として証明書をインストールします。

ステップ 1![]() [Web Site Certified by an Unknown Authority] ウィンドウの [Examine Certificate] をクリックします。[Certificate Viewer] ウィンドウが開きます。

[Web Site Certified by an Unknown Authority] ウィンドウの [Examine Certificate] をクリックします。[Certificate Viewer] ウィンドウが開きます。

ステップ 2![]() [Accept this certificate permanently] オプションをクリックします。

[Accept this certificate permanently] オプションをクリックします。

ステップ 3![]() [OK] をクリックします。ASA のウィンドウが開き、証明書が信頼されたというメッセージが表示されます。

[OK] をクリックします。ASA のウィンドウが開き、証明書が信頼されたというメッセージが表示されます。

AnyConnect トラフィックに対するネットワーク アドレス変換(NAT)の免除

ネットワーク アドレス変換(NAT)を実行するように ASA を設定してある場合は、AnyConnect クライアントのトラフィックを変換から除外して、AnyConnect クライアント、内部ネットワーク、DMZ 上のエンタープライズ リソースが、相互にネットワーク接続を開始できるようにする必要があります。AnyConnect クライアント トラフィックを変換の対象外にできないと、AnyConnect クライアントおよび他の企業リソースが通信できなくなります。

「アイデンティティ NAT」(「NAT」免除とも呼ばれている)によりアドレスを自らに変換できます。これにより効果的に NAT が回避されます。アイデンティティ NAT は 2 つのアドレス プール、アドレス プールとサブネットワーク、または 2 つのサブネットワーク間で適用できます。

この手順は、例にあるネットワーク トポロジの次の仮定のネットワーク オブジェクト間でアイデンティティ NAT を設定する方法を示しています。それらは、Engineering VPN アドレス プール、Sales VPN アドレス プール、ネットワーク内、DMZ ネットワーク、およびインターネットです。アイデンティティ NAT 設定ではそれぞれ、NAT 規則が 1 つ必要です。

表 2-2 VPN クライアントのアイデンティティ NAT を設定するネットワーク アドレス アドレッシング

|

|

|

|

|---|---|---|

ステップ 1![]() ASDM にログインし、[Configuration] > [Firewall] > [NAT Rules] を選択します。

ASDM にログインし、[Configuration] > [Firewall] > [NAT Rules] を選択します。

ステップ 2![]() Engineering VPN アドレス プールのホストが Sales VPN アドレス プールのホストに接続できるよう、NAT 規則を作成します。ASA が Unified NAT テーブルの他の規則の前にこの規則を評価するよう、[NAT Rules] ペインで、[Add] > [Add NAT Rule Before "Network Object" NAT rules] を選択します。[Add NAT rule] ダイアログボックスの例については、図 2-2 を参照してください。

Engineering VPN アドレス プールのホストが Sales VPN アドレス プールのホストに接続できるよう、NAT 規則を作成します。ASA が Unified NAT テーブルの他の規則の前にこの規則を評価するよう、[NAT Rules] ペインで、[Add] > [Add NAT Rule Before "Network Object" NAT rules] を選択します。[Add NAT rule] ダイアログボックスの例については、図 2-2 を参照してください。

(注) ASA ソフトウェア バージョン 8.3 では、NAT 規則の評価は上から下へ最初に一致したものに適用されます。ASA によりいったんパケットが特定の NAT 規則と一致すると、それ以上評価は行われません。ASA が NAT 規則を早まって広範な NAT 規則に一致しないよう、Unified NAT テーブルの先頭に最も固有の NAT 規則を配置することが重要です。

図 2-2 [Add NAT Rule] ダイアログボックス

a.![]() [Match criteria: Original Packet] エリアで、次のフィールドを設定します。

[Match criteria: Original Packet] エリアで、次のフィールドを設定します。

–![]() [Destination Interface:] Any

[Destination Interface:] Any

–![]() [Source Address:] [Source Address] ブラウズ ボタンをクリックし、Engineering VPN アドレス プールを表すネットワーク オブジェクトを作成します。オブジェクト タイプをアドレスの範囲として定義します。自動アドレス トランスレーション ルールは追加しないでください。例については、図 2-3 を参照してください。

[Source Address:] [Source Address] ブラウズ ボタンをクリックし、Engineering VPN アドレス プールを表すネットワーク オブジェクトを作成します。オブジェクト タイプをアドレスの範囲として定義します。自動アドレス トランスレーション ルールは追加しないでください。例については、図 2-3 を参照してください。

–![]() [Destination Address:] [Destination Address] ブラウズ ボタンをクリックし、Sales VPN アドレス プールを表すネットワーク オブジェクトを作成します。オブジェクト タイプをアドレスの範囲として定義します。自動アドレス トランスレーション ルールは追加しないでください。

[Destination Address:] [Destination Address] ブラウズ ボタンをクリックし、Sales VPN アドレス プールを表すネットワーク オブジェクトを作成します。オブジェクト タイプをアドレスの範囲として定義します。自動アドレス トランスレーション ルールは追加しないでください。

図 2-3 VPN アドレス プールのネットワーク オブジェクトの作成

b.![]() [Action Translated Packet] エリアで、次のフィールドを設定します。

[Action Translated Packet] エリアで、次のフィールドを設定します。

–![]() [Destination Address:] Original

[Destination Address:] Original

c.![]() [Options] エリアで、次のフィールドを設定します。

[Options] エリアで、次のフィールドを設定します。

–![]() [Translate DNS replies that match this rule] をオフにするか、空にしておきます。

[Translate DNS replies that match this rule] をオフにするか、空にしておきます。

e.![]() [Apply] をクリックします。規則は図 2-5 の Unified NAT テーブルの規則 1 のようになるはずです。

[Apply] をクリックします。規則は図 2-5 の Unified NAT テーブルの規則 1 のようになるはずです。

nat source static Engineering-VPN Engineering-VPN destination static Sales-VPN Sales-VPN

ステップ 3![]() ASA が NAT を実行している場合、同じ VPN プール内の 2 つのホストが互いに接続できるよう、またはそれらのホストが VPN トンネル経由でインターネットに接続できるよう、[Enable traffic between two or more hosts connected to the same interface] オプションを有効にする必要があります。これを行うには ASDM で、[Configuration] > [Device Setup] > [Interfaces] を選択します。[Interface] パネルの下の [Enable traffic between two or more hosts connected to the same interface] をオンにし、[Apply] をクリックします。

ASA が NAT を実行している場合、同じ VPN プール内の 2 つのホストが互いに接続できるよう、またはそれらのホストが VPN トンネル経由でインターネットに接続できるよう、[Enable traffic between two or more hosts connected to the same interface] オプションを有効にする必要があります。これを行うには ASDM で、[Configuration] > [Device Setup] > [Interfaces] を選択します。[Interface] パネルの下の [Enable traffic between two or more hosts connected to the same interface] をオンにし、[Apply] をクリックします。

same-security-traffic permit inter-interface

ステップ 4![]() Engineering VPN アドレス プールのホストが Engineering VPN アドレス プールの他のホストに接続できるよう、NAT 規則を作成します。ステップ 2 で規則を作成したときのようにこの規則を作成します。ただし、[Match criteria: Original Packet] エリアで Engineering VPN アドレス プールを送信元アドレスおよび宛先アドレス両方として指定します。

Engineering VPN アドレス プールのホストが Engineering VPN アドレス プールの他のホストに接続できるよう、NAT 規則を作成します。ステップ 2 で規則を作成したときのようにこの規則を作成します。ただし、[Match criteria: Original Packet] エリアで Engineering VPN アドレス プールを送信元アドレスおよび宛先アドレス両方として指定します。

ステップ 5![]() Engineering VPN リモート アクセス クライアントが「内部」ネットワークに接続できるよう NAT 規則を作成します。この規則が他の規則の前に処理されるよう [NAT Rules] ペインで、[Add] > [Add NAT Rule Before "Network Object" NAT rules] を選択します。

Engineering VPN リモート アクセス クライアントが「内部」ネットワークに接続できるよう NAT 規則を作成します。この規則が他の規則の前に処理されるよう [NAT Rules] ペインで、[Add] > [Add NAT Rule Before "Network Object" NAT rules] を選択します。

a.![]() [Match criteria: Original Packet] エリアで、次のフィールドを設定します。

[Match criteria: Original Packet] エリアで、次のフィールドを設定します。

–![]() [Destination Interface:] Any

[Destination Interface:] Any

–![]() [Source Address:] [Source Address] ブラウズ ボタンをクリックし、内部ネットワークを表すネットワーク オブジェクトを作成します。オブジェクト タイプをアドレスのネットワークとして定義します。自動アドレス トランスレーション ルールは追加しないでください。

[Source Address:] [Source Address] ブラウズ ボタンをクリックし、内部ネットワークを表すネットワーク オブジェクトを作成します。オブジェクト タイプをアドレスのネットワークとして定義します。自動アドレス トランスレーション ルールは追加しないでください。

–![]() [Destination Address:] [Destination Address] ブラウズ ボタンをクリックし、Engineering VPN アドレス プールを表すネットワーク オブジェクトを選択します。

[Destination Address:] [Destination Address] ブラウズ ボタンをクリックし、Engineering VPN アドレス プールを表すネットワーク オブジェクトを選択します。

図 2-4 inside-network オブジェクトの追加

b.![]() [Action Translated Packet] エリアで、次のフィールドを設定します。

[Action Translated Packet] エリアで、次のフィールドを設定します。

–![]() [Destination Address:] Original

[Destination Address:] Original

c.![]() [Options] エリアで、次のフィールドを設定します。

[Options] エリアで、次のフィールドを設定します。

–![]() [Translate DNS replies that match this rule] をオフにするか、空にしておきます。

[Translate DNS replies that match this rule] をオフにするか、空にしておきます。

e.![]() [Apply] をクリックします。規則は図 2-5 の Unified NAT テーブルの規則 2 のようになるはずです。

[Apply] をクリックします。規則は図 2-5 の Unified NAT テーブルの規則 2 のようになるはずです。

nat source static inside-network inside-network destination static Engineering-VPN Engineering-VPN

ステップ 6![]() ステップ 5 の方法にしたがって新しい規則を作成し、Engineering VPN アドレス プールと DMZ ネットワーク間の接続のアイデンティティ NAT を設定します。DMZ ネットワークを送信元アドレス、Engineering VPN アドレス プールを宛先アドレスとして使用します。

ステップ 5 の方法にしたがって新しい規則を作成し、Engineering VPN アドレス プールと DMZ ネットワーク間の接続のアイデンティティ NAT を設定します。DMZ ネットワークを送信元アドレス、Engineering VPN アドレス プールを宛先アドレスとして使用します。

ステップ 7![]() 新しい NAT 規則を作成して、Engineering VPN アドレス プールをトンネル経由にインターネットにアクセスできるようにします。この場合、アイデンティティ NAT は使用しません。送信元アドレスをプライベート アドレスからインターネット ルーティング可能なアドレスに変更するためです。この規則を作成するには、次の手順に従います。

新しい NAT 規則を作成して、Engineering VPN アドレス プールをトンネル経由にインターネットにアクセスできるようにします。この場合、アイデンティティ NAT は使用しません。送信元アドレスをプライベート アドレスからインターネット ルーティング可能なアドレスに変更するためです。この規則を作成するには、次の手順に従います。

a.![]() この規則が他の規則の前に処理されるよう [NAT Rules] ペインで、[Add] > [Add NAT Rule Before "Network Object" NAT rules] を選択します。

この規則が他の規則の前に処理されるよう [NAT Rules] ペインで、[Add] > [Add NAT Rule Before "Network Object" NAT rules] を選択します。

b.![]() [Match criteria: Original Packet] エリアで、次のフィールドを設定します。

[Match criteria: Original Packet] エリアで、次のフィールドを設定します。

–![]() [Destination Interface:] Any。 [Action: Translated Packet] エリアの [Source Address] に [outside] を選択すると、このフィールドには自動的に「outside」が入力されます。

[Destination Interface:] Any。 [Action: Translated Packet] エリアの [Source Address] に [outside] を選択すると、このフィールドには自動的に「outside」が入力されます。

–![]() [Source Address:] [Source Address] ブラウズ ボタンをクリックし、Engineering VPN アドレス プールを表すネットワーク オブジェクトを選択します。

[Source Address:] [Source Address] ブラウズ ボタンをクリックし、Engineering VPN アドレス プールを表すネットワーク オブジェクトを選択します。

c.![]() [Action Translated Packet] エリアで、次のフィールドを設定します。

[Action Translated Packet] エリアで、次のフィールドを設定します。

–![]() [Source NAT Type:] Dynamic PAT (Hide)

[Source NAT Type:] Dynamic PAT (Hide)

–![]() [Source Address:] [Source Address] ブラウズ ボタンをクリックし、outside インターフェイスを選択します。

[Source Address:] [Source Address] ブラウズ ボタンをクリックし、outside インターフェイスを選択します。

–![]() [Destination Address:] Original

[Destination Address:] Original

d.![]() [Options] エリアで、次のフィールドを設定します。

[Options] エリアで、次のフィールドを設定します。

–![]() [Translate DNS replies that match this rule] をオフにするか、空にしておきます。

[Translate DNS replies that match this rule] をオフにするか、空にしておきます。

f.![]() [Apply] をクリックします。規則は図 2-5 の Unified NAT テーブルの規則 5 のようになるはずです。

[Apply] をクリックします。規則は図 2-5 の Unified NAT テーブルの規則 5 のようになるはずです。

nat (any,outside) source dynamic Engineering-VPN interface

ステップ 8![]() Engineering VPN アドレス プールがそのプール自体、Sales VPN アドレス プール、内部ネットワーク、DMZ ネットワーク、およびインターネットに到達するように設定した後に、Sales VPN アドレス プールについてこのプロセスを繰り返す必要があります。アイデンティティ NAT を使用して、Sales VPN アドレス プール トラフィックが、Sales VPN アドレス プール、内部ネットワーク、DMZ ネットワーク、およびインターネット間のネットワーク アドレス変換の対象外となるようにします。

Engineering VPN アドレス プールがそのプール自体、Sales VPN アドレス プール、内部ネットワーク、DMZ ネットワーク、およびインターネットに到達するように設定した後に、Sales VPN アドレス プールについてこのプロセスを繰り返す必要があります。アイデンティティ NAT を使用して、Sales VPN アドレス プール トラフィックが、Sales VPN アドレス プール、内部ネットワーク、DMZ ネットワーク、およびインターネット間のネットワーク アドレス変換の対象外となるようにします。

ステップ 9![]() ASA の [File] メニューで [Save Running Configuration to Flash] を選択し、アイデンティティ NAT 規則を実装します。

ASA の [File] メニューで [Save Running Configuration to Flash] を選択し、アイデンティティ NAT 規則を実装します。

非推奨の DES-only SSL 暗号化用 ASA 設定

デフォルトで、Windows Vista および Windows 7 は DES SSL 暗号化に対応していません。ASA に DES-only を設定した場合、AnyConnect 接続は失敗します。DES にこれらのオペレーティング システムを設定するのは難しいため、DES SSL 暗号化のためだけに ASA を設定することはお勧めしません。

モバイル ブロードバンド カードとの接続

一部の 3G または 4g カードには、AnyConnect に接続する前に必要な設定手順があります。たとえば、Verizon Access Manager には、次の 3 つの設定があります。

[lan adapter auto connect] を選択した場合は、プリファレンスを NDIS モードに設定できます。NDIS は、VZAccess Manager が終了されても接続を続行できる、常時接続です。VZAccess Manager では、AnyConnect インストールの準備ができると、自動接続 LAN アダプタをデバイス接続のプリファレンスとして表示します。AnyConnect インターフェイスが検出されると、3G マネージャはインターフェイスをドロップし、AnyConnect 接続を許可します。

優先度の高い接続に移動する場合、有線ネットワークの優先度が最も高くなり、次に wi-fi、モバイル ブロードバンドの順になります。AnyConnect は古い接続を遮断する前に新しい接続を確立します。

グループ ポリシー設定の無効化

AnyConnect を Windows 7 または Windows Vista にインストールする場合、AlwaysInstallElevated または Windows User Account Control(UAC)グループ ポリシー設定のいずれかを無効にする必要があります。

Web 展開時のインストーラの動作の変更

Windows では、トランスフォームを使用して、インストーラ ユーティリティ msiexec によるプロパティ テーブルの解釈方法を変更できます。ASA で、トランスフォーム ファイル(.mst)をアップロードすると、インストール時にダウンローダがそれらのファイルを .msi に適用します(msiexec /package vpn.msi TRANSFORMS=hello.mst など)。

Mac OS X では、.pkg 動作をカスタマイズする一般的な方法はありません。必要なカスタマイズを実装できるようにするため、ACTtransforms.xml を作成し、インストーラとともに配置し、インストーラ実行時に読み取ります。XML ファイルの形式は次のとおりです。

<PropertyName1>Value</PropertyName1>

<PropertyName2>Value</PropertyName2>

</ACTransforms>

AnyConnect をダウンロードするための ASA の設定

前提条件

•![]() 「AnyConnect の正常インストールの確認」の手順を確認して、自社に該当する手順を実行します。

「AnyConnect の正常インストールの確認」の手順を確認して、自社に該当する手順を実行します。

•![]() AnyConnect で機能を有効にすると、新機能を使用するため VPN エンドポイントのモジュールを更新する必要があります。ダウンロード時間を最小限に抑えるため、AnyConnect は、サポートされる各機能に必要なモジュールだけ(ASAから)ダウンロードするよう要求します。展開する AnyConnect パッケージを決定します。

AnyConnect で機能を有効にすると、新機能を使用するため VPN エンドポイントのモジュールを更新する必要があります。ダウンロード時間を最小限に抑えるため、AnyConnect は、サポートされる各機能に必要なモジュールだけ(ASAから)ダウンロードするよう要求します。展開する AnyConnect パッケージを決定します。

手順の詳細

ステップ 1![]() Cisco AnyConnect Software Download の Web ページから最新の Cisco AnyConnect Secure Mobility Client パッケージをダウンロードします。AnyConnect ファイル パッケージのリストについては、「ASA 展開用の AnyConnect ファイル パッケージ」を参照してください。

Cisco AnyConnect Software Download の Web ページから最新の Cisco AnyConnect Secure Mobility Client パッケージをダウンロードします。AnyConnect ファイル パッケージのリストについては、「ASA 展開用の AnyConnect ファイル パッケージ」を参照してください。

ステップ 2![]() Cisco AnyConnect Secure Mobility Client パッケージ ファイルをクライアント イメージとして指定します。ASDM で、[Configuration] > [Remote Access VPN] > [Network (Client) Access] > [AnyConnect Client Software] を選択します。[AnyConnect Client Software] パネルに AnyConnect イメージとして特定されるクライアント ファイルを一覧表示しています。

Cisco AnyConnect Secure Mobility Client パッケージ ファイルをクライアント イメージとして指定します。ASDM で、[Configuration] > [Remote Access VPN] > [Network (Client) Access] > [AnyConnect Client Software] を選択します。[AnyConnect Client Software] パネルに AnyConnect イメージとして特定されるクライアント ファイルを一覧表示しています。

ステップ 3![]() (任意) カスタマー エクスペリエンス フィードバック モジュールは、デフォルトで有効になっています。このフィードバック モジュールにより、お客様が使用し、有効にした機能とモジュールを確認できます。このクライアント情報を収集することでユーザ エクスペリエンスを探り、シスコは AnyConnect の品質、信頼性、パフォーマンス、ユーザ エクスペリエンスを継続して改善できます。この機能を無効にする場合は、ASDM で [Configuration] > [Remote Access VPN] > [Network (Client) Access] > [AnyConnect Customization/Localization] > [Customized Installer Transforms] を参照します。[ Import ] を選択すると、サンプル トランスフォームをダウンロードしたり、DISABLE_CUSTOMER_EXPERIENCE_FEEDBACK インストーラ プロパティを設定する自分のトランスフォームを作成したりできます。

(任意) カスタマー エクスペリエンス フィードバック モジュールは、デフォルトで有効になっています。このフィードバック モジュールにより、お客様が使用し、有効にした機能とモジュールを確認できます。このクライアント情報を収集することでユーザ エクスペリエンスを探り、シスコは AnyConnect の品質、信頼性、パフォーマンス、ユーザ エクスペリエンスを継続して改善できます。この機能を無効にする場合は、ASDM で [Configuration] > [Remote Access VPN] > [Network (Client) Access] > [AnyConnect Customization/Localization] > [Customized Installer Transforms] を参照します。[ Import ] を選択すると、サンプル トランスフォームをダウンロードしたり、DISABLE_CUSTOMER_EXPERIENCE_FEEDBACK インストーラ プロパティを設定する自分のトランスフォームを作成したりできます。

ステップ 4![]() AnyConnect イメージを追加するには、[Add] をクリックします。

AnyConnect イメージを追加するには、[Add] をクリックします。

•![]() [ Browse Flash ] をクリックして、ASA にすでにアップロードした AnyConnect イメージを選択します。

[ Browse Flash ] をクリックして、ASA にすでにアップロードした AnyConnect イメージを選択します。

•![]() コンピュータ上にローカルに保存した AnyConnect イメージを参照して選択するには、[Upload] をクリックします。

コンピュータ上にローカルに保存した AnyConnect イメージを参照して選択するには、[Upload] をクリックします。

ステップ 5![]() [OK] または [Upload] をクリックします。

[OK] または [Upload] をクリックします。

アドレスの割り当て方式を設定する

DHCP や、ユーザが割り当てたアドレス指定を使用できます。ローカル IP アドレス プールを作成し、そのプールを接続プロファイルに割り当てることもできます。このガイドでは、一般的なアドレス プール方式を例として使用します。

ステップ 1![]() ASDM で、[Configuration] > [Remote Access VPN] > [Network (Client) Access] > [Address Assignment] > [Address Pools] を選択します。[Add] ウィンドウにアドレス プール情報を入力します。

ASDM で、[Configuration] > [Remote Access VPN] > [Network (Client) Access] > [Address Assignment] > [Address Pools] を選択します。[Add] ウィンドウにアドレス プール情報を入力します。

ステップ 2![]() [Configuration] > [Remote Access VPN] > [Network (Client) Access] > [AnyConnect Connection Profiles] を選択し、[Enable Cisco AnyConnect VPN Client access on the interfaces selected in the table below] チェックボックスをオンにします。

[Configuration] > [Remote Access VPN] > [Network (Client) Access] > [AnyConnect Connection Profiles] を選択し、[Enable Cisco AnyConnect VPN Client access on the interfaces selected in the table below] チェックボックスをオンにします。

ステップ 3![]() [Connection Profiles] で、[ Edit ] をクリックし、接続プロファイルで AnyConnect にアドレス プールを割り当てます。

[Connection Profiles] で、[ Edit ] をクリックし、接続プロファイルで AnyConnect にアドレス プールを割り当てます。

ステップ 4![]() [Edit AnyConnect Connection Profile] ウィンドウで、クライアント アドレス プールまたはクライアント IPv6 アドレス プールを選択します。

[Edit AnyConnect Connection Profile] ウィンドウで、クライアント アドレス プールまたはクライアント IPv6 アドレス プールを選択します。

ステップ 5![]() [Select Address Pools] ウィンドウで [Add] をクリックし、アドレス プールをインターフェイスに割り当てます。

[Select Address Pools] ウィンドウで [Add] をクリックし、アドレス プールをインターフェイスに割り当てます。

ステップ 6![]() グループ ポリシーの VPN トンネリング プロトコルとして許可されているクライアントを指定する必要があります。[Configuration] > [Remote Access VPN] > [Network (Client) Access] > [Group Policies] を選択します。[Group Policies] パネルが表示されます。

グループ ポリシーの VPN トンネリング プロトコルとして許可されているクライアントを指定する必要があります。[Configuration] > [Remote Access VPN] > [Network (Client) Access] > [Group Policies] を選択します。[Group Policies] パネルが表示されます。

ステップ 7![]() [Edit] をクリックし、トンネリング プロトコルとして SSL VPN を選択します。

[Edit] をクリックし、トンネリング プロトコルとして SSL VPN を選択します。

リモート ユーザへの AnyConnect ダウンロードの要求

リモート ユーザが最初にブラウザで接続している場合、デフォルトでは ASA は AnyConnect をダウンロードしません。ユーザの認証後、デフォルトのクライアントレス ポータル ページに [Start AnyConnect Client] ドロワーが表示され、ユーザが AnyConnect のダウンロードを選択できるようになっています。または、クライアントレス ポータル ページを表示することなく、すぐに AnyConnect をダウンロードするよう ASA を設定できます。

リモート ユーザにプロンプトを表示し、設定された時間内に AnyConnect をダウンロードするか、クライアントレス ポータル ページを表示するよう ASA を設定することもできます。

この機能は、グループ ポリシーまたはユーザに対して設定できます。このようなログイン設定を変更するには、次の手順に従ってください。

ステップ 2![]() ナビゲーション ペインで、[Advanced] > [AnyConnect Client] > [Login Settings] を選択します。[Post Login settings] が表示されます。必要に応じて [Inherit] チェックボックスをオフにし、[Post Login setting] を選択します。

ナビゲーション ペインで、[Advanced] > [AnyConnect Client] > [Login Settings] を選択します。[Post Login settings] が表示されます。必要に応じて [Inherit] チェックボックスをオフにし、[Post Login setting] を選択します。

ユーザにプロンプトを表示する場合は、タイムアウト時間を指定し、その時間経過後のデフォルト動作を [Default Post Login Selection] エリアで選択します。

ステップ 3![]() [OK] をクリックし、変更をグループ ポリシーに適用します。

[OK] をクリックし、変更をグループ ポリシーに適用します。

図 2-6 は、[Prompt user to choose] と [Download AnyConnect Client] を選択した場合に、リモート ユーザに表示されるプロンプトを示しています 。

図 2-6 リモート ユーザに表示されるログイン後プロンプト

アップグレードに対するユーザ制御

ユーザに強制的にクライアント アップデート行わせたり、後までアップデートを延期させたりできます。

•![]() 自動アップデート:VPN プロファイルで有効にされると、ユーザに強制的にアップデートを行わせます。ユーザが自動アップデートを無効にできるよう AutoUpdate を設定することもできますが、これによりクライアントは、一切アップデートを取得できなくなる可能性があります。

自動アップデート:VPN プロファイルで有効にされると、ユーザに強制的にアップデートを行わせます。ユーザが自動アップデートを無効にできるよう AutoUpdate を設定することもできますが、これによりクライアントは、一切アップデートを取得できなくなる可能性があります。

自動アップデートについては、「AnyConnect VPN プロファイル エディタのパラメータに関する説明」で説明します。

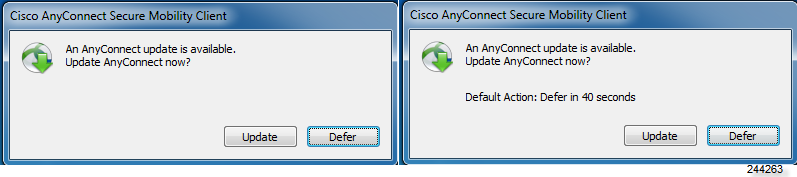

•![]() 延期アップデート:クライアント アップデートが可能な場合、AnyConnect は、アップデートを実施するか、延期するかユーザに尋ねるダイアログを開きます。

延期アップデート:クライアント アップデートが可能な場合、AnyConnect は、アップデートを実施するか、延期するかユーザに尋ねるダイアログを開きます。

延期アップデートは、ASA へカスタム属性を追加し、それらの属性を参照し、グループ ポリシーに設定することで有効になります。すべての Windows、Linux、OS X でサポートされています。

延期アップデートのカスタム属性

ASDM での属性の追加

ステップ 1![]() ASDM に接続し、[Configuration] > [Remote Access VPN] > [Network (Client) Access] > [Advanced > AnyConnect Custom Attributes] を選択します。

ASDM に接続し、[Configuration] > [Remote Access VPN] > [Network (Client) Access] > [Advanced > AnyConnect Custom Attributes] を選択します。

ステップ 2![]() [Add] をクリックし、たとえば次のような Deferred Update のカスタム属性を作成します。

[Add] をクリックし、たとえば次のような Deferred Update のカスタム属性を作成します。

ステップ 3![]() [Apply] をクリックし、[Save] をクリックします。この手順を繰り返して、カスタム属性のテストを定義できます。

[Apply] をクリックし、[Save] をクリックします。この手順を繰り返して、カスタム属性のテストを定義できます。

ステップ 4![]() [Configuration] > [Network (Client) Access] > [Group Policies] を選択します。

[Configuration] > [Network (Client) Access] > [Group Policies] を選択します。

ステップ 5![]() Deferred Update に設定するグループ ポリシーを編集するには、[Advanced] > [AnyConnect Client] > [Custom Attributes] を選択します。

Deferred Update に設定するグループ ポリシーを編集するには、[Advanced] > [AnyConnect Client] > [Custom Attributes] を選択します。

ステップ 7![]() [Declared Attribute Name] を選択し、設定する属性を選択して設定します。

[Declared Attribute Name] を選択し、設定する属性を選択して設定します。

ステップ 8![]() 残りの Deferred Upgrade カスタム属性をポリシーに追加し、表 2-3 の情報を使用してそれらを設定します。

残りの Deferred Upgrade カスタム属性をポリシーに追加し、表 2-3 の情報を使用してそれらを設定します。

延期アップデートの GUI

次の図は、アップデートが可能で、Deferred Update が設定されている場合に表示される UI を示します。図の右側は [DeferredUpdateDismissTimeout] が設定されている場合の UI を示しています。

追加機能で使用するモジュールの有効化

AnyConnect で機能を有効にすると、新機能を使用するため VPN エンドポイントのモジュールを更新する必要があります。ダウンロード時間を最小限に抑えるため、AnyConnect は、サポートされる各機能に必要なモジュールだけ(ASAから)ダウンロードするよう要求します。

新機能を有効にするには、グループ ポリシーまたはユーザ名の設定の一部として、新しいモジュール名を指定する必要があります。グループ ポリシーのモジュール ダウンロードを有効にするには、次の手順に従います。

ステップ 2![]() ナビゲーション ペインで 、[Advanced] > [AnyConnect VPN Client] を選択します 。 [Client Profiles to Download] で、[Add] をクリックし、関連するプロファイルの使用状況を表示する目的のプロファイル名を選択します。プロファイルの使用状況が次のいずれかとして表示されます。

ナビゲーション ペインで 、[Advanced] > [AnyConnect VPN Client] を選択します 。 [Client Profiles to Download] で、[Add] をクリックし、関連するプロファイルの使用状況を表示する目的のプロファイル名を選択します。プロファイルの使用状況が次のいずれかとして表示されます。

•![]() [AnyConnect DART]:DART をダウンロードすると、AnyConnect のインストールおよび収集に関する問題のトラブルシューティングに役立つデータを収集できます。

[AnyConnect DART]:DART をダウンロードすると、AnyConnect のインストールおよび収集に関する問題のトラブルシューティングに役立つデータを収集できます。

•![]() [AnyConnect Network Access Manager]:このモジュールは、最適なレイヤ 2 アクセス ネットワークを検出して選択し、有線およびワイヤレス ネットワークの両方へのアクセスに対するデバイス認証を実行します。

[AnyConnect Network Access Manager]:このモジュールは、最適なレイヤ 2 アクセス ネットワークを検出して選択し、有線およびワイヤレス ネットワークの両方へのアクセスに対するデバイス認証を実行します。

•![]() [AnyConnect SBL]:Start Before Logon(SBL)モジュールは、Windows のログイン ダイアログボックスが表示される前に AnyConnect を開始することにより、ユーザを Windows へのログイン前に企業インフラへ強制的に接続させます。SBL を有効にする理由については、「Start Before Logon の設定」を参照してください。

[AnyConnect SBL]:Start Before Logon(SBL)モジュールは、Windows のログイン ダイアログボックスが表示される前に AnyConnect を開始することにより、ユーザを Windows へのログイン前に企業インフラへ強制的に接続させます。SBL を有効にする理由については、「Start Before Logon の設定」を参照してください。

•![]() [AnyConnect Web Security]:HTTP トラフィックを、コンテンツ分析、マルウェアの検出、およびアクセプタブル ユース ポリシーの管理を実行する ScanSafe Web Security スキャン プロキシ サーバにルーティングします。

[AnyConnect Web Security]:HTTP トラフィックを、コンテンツ分析、マルウェアの検出、およびアクセプタブル ユース ポリシーの管理を実行する ScanSafe Web Security スキャン プロキシ サーバにルーティングします。

•![]() [AnyConnect Telemetry]:テレメトリ モジュールは、悪意のあるコンテンツの発信元に関する情報を Cisco IronPort Web セキュリティ アプライアンス(WSA)の Web フィルタリング インフラストラクチャに送信します。

[AnyConnect Telemetry]:テレメトリ モジュールは、悪意のあるコンテンツの発信元に関する情報を Cisco IronPort Web セキュリティ アプライアンス(WSA)の Web フィルタリング インフラストラクチャに送信します。

•![]() [AnyConnect Posture]:AnyConnect Secure Mobility Client に、ASA へのリモート アクセス接続を確立する前に、ホストにインストールされているオペレーティング システム、およびアンチウイルス、アンチスパイウェア、ファイアウォールの各ソフトウェアを識別する機能を提供します。プリログインの評価結果に基づいて、どのホストがセキュリティ アプライアンスへのリモート アクセス接続を確立できるかを制御できます。ホスト スキャン アプリケーションは、ポスチャ モジュールに同梱される、この情報を収集するアプリケーションです。

[AnyConnect Posture]:AnyConnect Secure Mobility Client に、ASA へのリモート アクセス接続を確立する前に、ホストにインストールされているオペレーティング システム、およびアンチウイルス、アンチスパイウェア、ファイアウォールの各ソフトウェアを識別する機能を提供します。プリログインの評価結果に基づいて、どのホストがセキュリティ アプライアンスへのリモート アクセス接続を確立できるかを制御できます。ホスト スキャン アプリケーションは、ポスチャ モジュールに同梱される、この情報を収集するアプリケーションです。

•![]() [AnyConnect Customer Experience Feedback]:ソフトウェアの品質やユーザ エクスペリエンスがさらに改善されるよう、ユーザ エクスペリエンス統計情報、クラッシュ インシデントの基本などを探るためのクライアント情報をシスコに提供する機能です。

[AnyConnect Customer Experience Feedback]:ソフトウェアの品質やユーザ エクスペリエンスがさらに改善されるよう、ユーザ エクスペリエンス統計情報、クラッシュ インシデントの基本などを探るためのクライアント情報をシスコに提供する機能です。

ステップ 3![]() [Apply] をクリックし、変更をグループ ポリシーに保存します。

[Apply] をクリックし、変更をグループ ポリシーに保存します。

(注) [Start Before Logon] を選択した場合は、AnyConnect クライアント プロファイルでもこの機能を有効にする必要があります。詳細については、「VPN アクセスの設定」を参照してください。

IPsec IKEv2 接続の有効化

ここでは、ASA 上で IPsec IKEv2 接続を有効にする手順を示します。

AnyConnect クライアント パッケージを ASA にロードした後で、次の手順を実行して、ASA に IPsec IKEv2 接続を設定します。

ステップ 2![]() プロファイル エディタを使用して VPN プロファイルのサーバ リスト エントリを編集します。ASDM で、[Configuration] > [Remote Access VPN] > [Network (Client) Access] > [AnyConnect Client Profile] を選択します。

プロファイル エディタを使用して VPN プロファイルのサーバ リスト エントリを編集します。ASDM で、[Configuration] > [Remote Access VPN] > [Network (Client) Access] > [AnyConnect Client Profile] を選択します。

ステップ 3![]() [AnyConnect Client Profile Editor] ウィンドウで [Edit] をクリックし、[Server List] を選択します。

[AnyConnect Client Profile Editor] ウィンドウで [Edit] をクリックし、[Server List] を選択します。

ステップ 4![]() 編集するサーバを強調表示し、[Edit] をクリックし、プライマリ プロトコルを選択します。

編集するサーバを強調表示し、[Edit] をクリックし、プライマリ プロトコルを選択します。

ステップ 5![]() VPN プロファイルと使用するグループ ポリシーを関連付けます。[Configuration] > [Remote Access VPN] > [Network (Client) Access] > [Group Policies] を選択します。グループ ポリシーを編集し、[Advanced] > [AnyConnect Client] を選択します。

VPN プロファイルと使用するグループ ポリシーを関連付けます。[Configuration] > [Remote Access VPN] > [Network (Client) Access] > [Group Policies] を選択します。グループ ポリシーを編集し、[Advanced] > [AnyConnect Client] を選択します。

ステップ 6![]() [Client Profiles to Download] で、[Add] をクリックし、プロファイル使用状況を選択します。

[Client Profiles to Download] で、[Add] をクリックし、プロファイル使用状況を選択します。

IKEv2 対応クライアント プロファイルの事前展開

ソフトウェア管理システムを使用してクライアントを事前展開する場合、IKEv2 対応クライアント プロファイルも事前展開する必要があります。手順は次のとおりです。

anyconnect-win-3.1.0xxx-pre-deploy-k9\Profiles\vpn

ステップ 3![]() プロファイル エディタ(ASDM バージョンまたはスタンドアロン バージョン)を使用して作成した IKEv2/IPSec VPN プロファイルを、次のフォルダにコピーします。

プロファイル エディタ(ASDM バージョンまたはスタンドアロン バージョン)を使用して作成した IKEv2/IPSec VPN プロファイルを、次のフォルダにコピーします。

ステップ 4![]() Setup.exe を実行して、インストーラを実行し、[Select all] をオフに、[AnyConnect VPN Module] のみをオンにします。

Setup.exe を実行して、インストーラを実行し、[Select all] をオフに、[AnyConnect VPN Module] のみをオンにします。

仮想 CD マウント ソフトウェアを使用したクライアント プロファイルの事前展開

SlySoft または PowerISO など仮想 CD マウント ソフトウェアを使用してクライアント プロファイルを事前展開することもできます。手順は次のとおりです。

ステップ 2![]() ソフトウェアのインストール後、プロファイルを適切なフォルダに展開します( 表 2-4 を参照)。

ソフトウェアのインストール後、プロファイルを適切なフォルダに展開します( 表 2-4 を参照)。

|

|

|

|---|---|

C:\ProgramData\Cisco\Cisco AnyConnect Secure Mobility Client\Profile\ |

|

C:\Document and Settings\All Users\Application Data\Cisco\Cisco AnyConnect Secure Mobility Client\Profile |

|

MSI インストーラを使用している場合、MSI はクライアント プロファイル(Profiles\vpn フォルダ)に配置された任意のプロファイルを選択し、インストール中に適切なフォルダに配置します。

インストール後に手動でプロファイルを事前展開する場合は、プロファイルを手動でコピーし、Altiris などの SMS を使用してプロファイルを適切なフォルダに展開します。

AnyConnect クライアントを Weblaunch するには、ASA の URL を次の形式でブラウザに入力して、ログインと AnyConnect クライアントのダウンロードを行うよう、ユーザに指示してください。

<asa> は ASA の IP アドレスまたは FQDN です。IP アドレスを使用する場合、セキュア ゲートウェイのパブリック IPv4 アドレスまたはグローバル IPv6 アドレスを使用します。リンクローカル セキュア ゲートウェイの使用はサポートしていません。

AnyConnect の事前展開

エンドポイントが ASA に接続される前に SMS を使用して、AnyConnect ソフトウェアをエンドポイントに配信してインストールする場合、これを「事前展開」と呼びます。事前展開を使用する場合、インストールの順序とその他の詳細について特に注意してください。

•![]() 「Linux および Mac OS X コンピュータへの事前展開」

「Linux および Mac OS X コンピュータへの事前展開」

制限事項

レガシー クライアントまたはオプション モジュールをアップグレードしている場合、次が発生します。

•![]() 過去のすべてのバージョンのコア クライアントがアップグレードされ、すべての VPN 設定が保持されます。

過去のすべてのバージョンのコア クライアントがアップグレードされ、すべての VPN 設定が保持されます。

•![]() Cisco SSC 5.x がネットワーク アクセス マネージャ モジュールにアップグレードされ、ネットワーク アクセス マネージャで使用するすべての SSC 設定が保持され、SSC 5.x が削除されます。

Cisco SSC 5.x がネットワーク アクセス マネージャ モジュールにアップグレードされ、ネットワーク アクセス マネージャで使用するすべての SSC 設定が保持され、SSC 5.x が削除されます。

•![]() Cisco Secure Desktop で使用されるホスト スキャン ファイルがアップグレードされ、両者は共存できます。

Cisco Secure Desktop で使用されるホスト スキャン ファイルがアップグレードされ、両者は共存できます。

•![]() Cisco IPsec VPN クライアントはアップグレードも削除もされません。ただし、両者は共存できます。

Cisco IPsec VPN クライアントはアップグレードも削除もされません。ただし、両者は共存できます。

•![]() ScanSafe Web Security 機能はアップグレードされず、共存できません。AnyWhere+ をアンインストールする必要があります。

ScanSafe Web Security 機能はアップグレードされず、共存できません。AnyWhere+ をアンインストールする必要があります。

事前展開パッケージ ファイル情報

AnyConnect VPN クライアントのコア モジュールおよびオプション モジュール(SBL、AnyConnect AnyConnect Diagnostic Reporting Tool など)は、独自のインストール ファイルまたはプログラムによってインストール、更新されます。AnyConnect バージョン 3.1 の場合、Windows デスクトップ インストール ファイルは、ISO イメージ(*.iso)に含まれています。その他のすべてのプラットフォームの場合は、AnyConnect バージョン 2.5 以前の場合と同じ方法で個々の任意のインストール ファイルを、任意の方法で個別に配布できます。

|

|

|

|---|---|

Windows コンピュータへの事前展開

Windows コンピュータ(モバイルではなくデスクトップ)用の AnyConnect 3.1 事前展開インストールは、ISO イメージで配布されます。この ISO パッケージ ファイルは、 インストール ユーティリティ (個々のコンポーネント インストーラを起動するセレクタ メニュー プログラム)AnyConnect のコア モジュールとオプション モジュール用の MSI を含みます。

以下の項では、Windows コンピュータに事前展開する方法について説明します。

•![]() 「SMS を使用して AnyConnect モジュールを事前展開する」

「SMS を使用して AnyConnect モジュールを事前展開する」

ISO ファイルの使用

事前展開パッケージは、ユーザ コンピュータに展開するプログラムと exec インストーラ ファイルが入った ISO パッケージ ファイルに同梱されています。ISO パッケージ ファイルを展開する場合、セットアップ プログラム(setup.exe)が [Install Utility] メニューを実行し、展開します。このメニューは、ユーザがインストールする AnyConnect モジュールを選択できる便利な GUI です。

必要に応じて、ISO イメージから個々のインストーラを取り出して、手動で配布することもできます。事前展開パッケージ内の各インストーラは、個別に実行できます。AnyConnect コア クライアントの .msi インストーラを開始する場合、管理者はエンド ユーザ ライセンス契約書(EULA)を承諾する必要があります。ファイルを展開する順序は、非常に重要です。詳細については、 SMS を使用して AnyConnect モジュールを事前展開するを参照してください。

|

|

|

|---|---|

ガイドラインと制限事項

システム MTU のリセット

Windows インストーラ オプションで、すべてのアダプタの MTU をリセットできます。各 MSI インストーラでは、共通のプロパティ(RESET_ADAPTER_MTU)がサポートされます。これは、1 に設定されている場合に、すべての Windows ネットワーク アダプタの MTU 設定値がデフォルト値にリセットされます。変更を有効にするには再起動する必要があります。VPN インストーラのみこのオプションを備えています。コマンド ライン パラメータを次のように設定します。

msiexec/package anyconnect-win-ver-pre-deploy-k9.msi/passive RESET_ADAPTER_MTU=1

ActiveX コントロールをオンにする

AnyConnect 事前展開 VPN パッケージでは、すでに VPN WebLaunch ActiveX コントロールがデフォルトでインストールされています。AnyConnect 3.1 を開始すると、VPN ActiveX コントロールのインストールはデフォルトでオフになります。この変更は、最もセキュアな設定をデフォルト動作にするために行われました。

AnyConnect クライアントとオプション モジュールを事前展開する場合、VPN ActiveX コントロールを AnyConnect でインストールする必要がある場合、msiexec またはトランスフォームとともに NOINSTALLACTIVEX=0 オプションを使用する必要があります。

事前展開にインストール ユーティリティを使用する

ユーザは、インストール ユーティリティを使用して、インストールする項目を選択します。デフォルトでは、すべてのコンポーネントのチェックボックスがオンになっています。そのままでよい場合、ユーザは [Install] ボタンをクリックして、[Selections To Install] ダイアログボックスにリストされたコンポーネントに同意できます。選択に基づいて、インストールするコンポーネントが判別されます。

インストール ユーティリティは、ISO パッケージ ファイルとしてパッケージ化されている、setup.hta という HTML アプリケーション(HTA)です。このプログラムに対しては、任意の変更を、任意に加えることができます。このユーティリティは、必要に応じてカスタマイズしてください。

各インストーラは、サイレント実行されます。コンピュータのリブートを必要とするインストーラの場合は、インストーラの最終実行後にユーザに通知されます。インストール ユーティリティは、リブートを開始しません。

1 つ以上のオプション モジュールに加えてコア クライアントを導入する場合、lockdown プロパティを各インストーラに適用する必要があります。この操作は片方向のみであり、製品を再インストールしない限り削除できません。

このオプションは、VPN インストーラ、ネットワーク アクセス マネージャ インストーラ、および Web セキュリティ インストーラに使用できます。

SMS を使用して AnyConnect モジュールを事前展開する

AnyConnect モジュールを事前展開する場合、管理者は、事前展開モジュールおよび対応するクライアント プロファイル(モジュールで必要な場合)をエンドポイントにコピーする必要があります。このタイプの事前展開では、VPN クライアントをインストールする必要はなく、一部のモジュールはスタンドアロン モードで動作できます。

(注) ネットワーク アクセス マネージャを使用する場合は、[Hide icon and notifications] オプションを選択して、Windows の事前展開の際に Microsoft の [Network] アイコンが表示されないようにする必要があります。デフォルトでは、このアイコンは通知のみを表示モードです。このモードでは、変更と更新のアラートが出されます。

以下のモジュールには、AnyConnect クライアント プロファイルが必要です。

•![]() AnyConnect ネットワーク アクセス マネージャ モジュール

AnyConnect ネットワーク アクセス マネージャ モジュール

以下の機能には、AnyConnect クライアント プロファイルは必要ありません。

•![]() AnyConnect VPN Start Before Login

AnyConnect VPN Start Before Login

•![]() AnyConnect Diagnostic and Reporting Tool

AnyConnect Diagnostic and Reporting Tool

•![]() AnyConnect カスタマー エクスペリエンス フィードバック モジュール

AnyConnect カスタマー エクスペリエンス フィードバック モジュール

事前展開モジュールは、「SMS を使用して AnyConnect モジュールを事前展開する」で説明されている順序でインストールする必要があります。

要件

AnyConnect を Windows 7 または Windows Vista にインストールする場合、AlwaysInstallElevated または Windows User Account Control(UAC)グループ ポリシー設定のいずれかを無効にする必要があります。

手順の詳細

ステップ 2![]() Winzip、7-zip、または同様のユーティリティを使用して、.iso ファイルの内容を解凍します。

Winzip、7-zip、または同様のユーティリティを使用して、.iso ファイルの内容を解凍します。

ステップ 3![]() クライアント プロファイルを必要とするモジュールの場合は、ASDM と統合されているプロファイル エディタかスタンドアロン プロファイル エディタを使用して、インストールするモジュール用のクライアント プロファイルを作成します。さまざまなクライアント プロファイルの設定手順については、次の章を参照してください。

クライアント プロファイルを必要とするモジュールの場合は、ASDM と統合されているプロファイル エディタかスタンドアロン プロファイル エディタを使用して、インストールするモジュール用のクライアント プロファイルを作成します。さまざまなクライアント プロファイルの設定手順については、次の章を参照してください。

•![]() 「WSA に対する AnyConnect テレメトリの設定」

「WSA に対する AnyConnect テレメトリの設定」

•![]() 「Cisco AnyConnect カスタマー エクスペリエンス フィードバック モジュールの使用」

「Cisco AnyConnect カスタマー エクスペリエンス フィードバック モジュールの使用」

ステップ 4![]() 作成したクライアント プロファイルは、.iso ファイルから解凍した適切なディレクトリにコピーしてください。

作成したクライアント プロファイルは、.iso ファイルから解凍した適切なディレクトリにコピーしてください。

ステップ 5![]() AnyConnect モジュールの事前展開用のパッケージをとくていするには、「ISO ファイルの使用」を参照してください。

AnyConnect モジュールの事前展開用のパッケージをとくていするには、「ISO ファイルの使用」を参照してください。

(注) AnyConnect を Windows 7 または Windows Vista にインストールする場合、AlwaysInstallElevated または Windows User Account Control(UAC)グループ ポリシー設定のいずれかを無効にする必要があります。

ステップ 6![]() ソフトウェア管理システムを使用して、事前展開ソフトウェア パッケージと、クライアント プロファイルを含んでいる Profiles ディレクトリをエンドポイントに展開します

ソフトウェア管理システムを使用して、事前展開ソフトウェア パッケージと、クライアント プロファイルを含んでいる Profiles ディレクトリをエンドポイントに展開します

ステップ 7![]() 「エンタープライズ ソフトウェア展開システム用 MSI ファイルのパッケージ化」で説明されている手順を実行して、「SMS を使用して AnyConnect モジュールを事前展開する」に定義されている順序で、AnyConnect モジュールをインストールします。

「エンタープライズ ソフトウェア展開システム用 MSI ファイルのパッケージ化」で説明されている手順を実行して、「SMS を使用して AnyConnect モジュールを事前展開する」に定義されている順序で、AnyConnect モジュールをインストールします。

Windows 用 AnyConnect モジュールのインストール(推奨する順序)

必要に応じて、ISO イメージから個々のインストーラを取り出して、手動で配布することもできます。事前展開パッケージ内の各インストーラは、個別に実行できます。.iso ファイル内のファイルの表示および解凍には、圧縮ファイル ユーティリティを使用します。

ファイルを手動で配布する場合は、選択したコンポーネント間の依存関係に対処する必要があります。コア クライアント MSI は、オプション モジュールで使用する必要のある、すべての VPN 機能コンポーネントおよび共通コンポーネントを含みます。これらのインストーラでは、同じバージョンのコア クライアントが存在していることを確認してから、インストールを始めます。

前提条件

オプション モジュールのインストーラには、同じバージョンの AnyConnect 3.1 コア クライアントがインストールされている必要があります。一致していない場合、オプション モジュールはインストールされず、一致していないことがインストーラからユーザに通知されます。インストール ユーティリティを使用する場合は、パッケージ内のモジュールが、まとめてビルドおよびパッケージ化されるため、バージョンは常に一致します。

手順の詳細

ステップ 1![]() AnyConnect コア クライアント モジュールをインストールします。このモジュールは、GUI および VPN 機能(SSL、IPsec の両方)をインストールします。

AnyConnect コア クライアント モジュールをインストールします。このモジュールは、GUI および VPN 機能(SSL、IPsec の両方)をインストールします。

ステップ 2![]() AnyConnect Diagnostic and Reporting Tool(DART)モジュールをインストールします。このモジュールは、AnyConnect コア クライアント インストールに関する、有用な診断情報を提供します。

AnyConnect Diagnostic and Reporting Tool(DART)モジュールをインストールします。このモジュールは、AnyConnect コア クライアント インストールに関する、有用な診断情報を提供します。

ステップ 3![]() SBL、ネットワーク アクセス マネージャ、Web セキュリティ、ポスチャ モジュールを、任意の順序でインストールします。

SBL、ネットワーク アクセス マネージャ、Web セキュリティ、ポスチャ モジュールを、任意の順序でインストールします。

ステップ 4![]() テレメトリ モジュールをインストールします。このモジュールには、ポスチャ モジュールが必要です。

テレメトリ モジュールをインストールします。このモジュールには、ポスチャ モジュールが必要です。

(注) オプション モジュール用の個々のインストーラでは、インストールされているコア VPN クライアントのバージョンを確認してから、インストールを行います。 コア モジュールとオプション モジュールのバージョンは一致している必要があります。一致していない場合、オプション モジュールはインストールされず、一致していないことがインストーラからユーザに通知されます。インストール ユーティリティを使用する場合は、パッケージ内のモジュールが、まとめてビルドおよびパッケージ化されるため、バージョンは常に一致します。

Windows 用 AnyConnect モジュールのアンインストール(推奨する順序)

手順の詳細

ステップ 1![]() テレメトリ モジュールをアンインストールします。

テレメトリ モジュールをアンインストールします。

ステップ 2![]() ネットワーク アクセス マネージャ、Web セキュリティ、ポスチャ、SBL を任意の順序でアンインストールします。

ネットワーク アクセス マネージャ、Web セキュリティ、ポスチャ、SBL を任意の順序でアンインストールします。

ステップ 3![]() AnyConnect コア クライアントをアンインストールします。

AnyConnect コア クライアントをアンインストールします。

DART 情報は、万一アンインストール プロセスが失敗した場合に役立ちます。

(注) 設計上、一部の XML ファイルは AnyConnect のアンインストール後もそのままの状態です。

エンタープライズ ソフトウェア展開システム用 MSI ファイルのパッケージ化

ここでは、MSI インストール コマンドライン呼び出しなどのエンタープライズ ソフトウェア展開システムを使用して AnyConnect クライアントおよびオプション モジュールを展開するために必要な情報と、プロファイルの展開先の場所について説明します。

MSI インストールのコマンドライン呼び出し

Windows のロックダウン オプション

シスコでは、AnyConnect Secure Mobility クライアントをホストするデバイスで制限された権限をエンド ユーザに付与することをお勧めします。エンド ユーザに追加の権限を認可する場合、インストーラは、ユーザとローカル管理者がエンドポイントでロックダウン済みとして設定された Windows サービスをオフに切り替えたり停止したりできないようにするロックダウン機能を提供できます。引き続き、サービス パスワードを使用して、コマンド プロンプトからサービスを停止できます。

各 MSI インストーラでは、共通のプロパティ(LOCKDOWN)がサポートされます。これは、ゼロ以外の値に設定されている場合に、そのインストーラに関連付けられた Windows サービスがエンドポイント デバイスでユーザまたはローカル管理者によって制御されないようにします。このプロパティを設定して、ロックダウンする各 MSI インストーラにトランスフォームを適用するには、インストール時に提供されるサンプルのトランスフォームを使用することをお勧めします。ロックダウン オプションも ISO インストール ユーティリティ内のチェックボックスです。

プログラムの追加と削除リストで AnyConnect を非表示にする

Windows のプログラムの追加と削除リストを表示するユーザに対して、インストールされている AnyConnect モジュールを非表示にできます。ARPSYSTEMCOMPONENT=1 を使用して任意のインストーラを起動した場合、そのモジュールは、Windows のプログラムの追加と削除リストに表示されません。

本書に記載されているトランスフォームの例を使用して、非表示にするモジュールごとの各 MSI インストーラにトランスフォームを適用しながら、このプロパティを設定することをお勧めします。

ネットワーク アクセス マネージャおよび Web セキュリティをスタンドアロン アプリケーションとしてインストールするためのユーザ指示

AnyConnect モジュールであるネットワーク アクセス マネージャと Web セキュリティを、上記の MSI インストール コマンド ライン コール表のコマンドを使用して、ユーザ コンピュータにスタンドアロン アプリケーションとして展開できます。

(注) クライアントは、すべての VPN クライアント プロファイルを読み取ります。任意のプロファイルで <ServiceDisable> が true に設定されている場合、VPN は無効になっています。

手順の詳細

AnyConnect ネットワーク アクセス マネージャまたは AnyConnect Web セキュリティ モジュール

ステップ 2![]() Cisco AnyConnect VPN モジュールのチェックボックスをオフにするようユーザに指示してください。

Cisco AnyConnect VPN モジュールのチェックボックスをオフにするようユーザに指示してください。

このようにすると、コア クライアントの VPN 機能が無効になり、ネットワーク アクセス マネージャおよび Web セキュリティが、インストール ユーティリティによって、VPN 機能なしのスタンドアロン アプリケーションとしてインストールされます。

ステップ 3![]() オプション モジュールのインストーラを実行します。このインストーラでは、VPN サービスのない AnyConnect GUI を使用できます。

オプション モジュールのインストーラを実行します。このインストーラでは、VPN サービスのない AnyConnect GUI を使用できます。

1.![]() スタンドアロン ネットワーク アクセス マネージャおよびスタンドアロン Web セキュリティ モジュールの選択を確認するポップアップ ダイアログボックスが表示されます。

スタンドアロン ネットワーク アクセス マネージャおよびスタンドアロン Web セキュリティ モジュールの選択を確認するポップアップ ダイアログボックスが表示されます。

2.![]() ユーザが [OK] をクリックすると、設定値 PRE_DEPLOY_DISABLE_VPN=1 を使用して、インストール ユーティリティにより、AnyConnect 3.1 コア インストーラが起動されます。

ユーザが [OK] をクリックすると、設定値 PRE_DEPLOY_DISABLE_VPN=1 を使用して、インストール ユーティリティにより、AnyConnect 3.1 コア インストーラが起動されます。

3.![]() インストール ユーティリティは、既存のすべての VPN プロファイルを削除してから VPNDisable_ServiceProfile.xml をインストールします。

インストール ユーティリティは、既存のすべての VPN プロファイルを削除してから VPNDisable_ServiceProfile.xml をインストールします。

4.![]() インストール ユーティリティは、指定に応じて、ネットワーク アクセス マネージャ インストーラおよび Web セキュリティ インストーラを起動します。

インストール ユーティリティは、指定に応じて、ネットワーク アクセス マネージャ インストーラおよび Web セキュリティ インストーラを起動します。

5.![]() 指定に応じて、AnyConnect 3.1 ネットワーク アクセス マネージャおよび Web セキュリティ モジュールが、コンピュータ上で VPN サービスなしで有効になります。

指定に応じて、AnyConnect 3.1 ネットワーク アクセス マネージャおよび Web セキュリティ モジュールが、コンピュータ上で VPN サービスなしで有効になります。

(注) コンピュータ上にネットワーク アクセス マネージャが事前にインストールされていなかった場合、ユーザは、ネットワーク アクセス マネージャのインストールを完了するためにコンピュータをリブートする必要があります。一部のシステム ファイルのアップグレードを必要とする、アップグレード インストールの場合も、ユーザはリブートを必要とします。

事前展開中のインストーラ動作の変更

コマンド ラインを使用して、インストーラのプロパティを指定し、通常のインストール動作を制御できます。msiexec /package vpn.msi SOME_PROPERTY=1 などのコマンドにより、インストーラ パラメータが msiexec に渡されます。同じコマンド ラインで複数のプロパティを渡すことができます。

Windows では、トランスフォームを使用して、インストーラ ユーティリティ msiexec によるプロパティ テーブルの解釈方法を変更することもできます。ASA で、トランスフォーム ファイル(.mst)をアップロードすると、インストール時にダウンローダがそれらのファイルを .msi に適用します(msiexec /package vpn.msi TRANSFORMS=hello.mst など)。

Linux および Mac OS X コンピュータへの事前展開

以下の項では、Linux および Mac OS X コンピュータへの事前展開に特化した情報を示します。内容は次のとおりです。

•![]() 「カスタマー エクスペリエンス フィードバック モジュールの無効化」

「カスタマー エクスペリエンス フィードバック モジュールの無効化」

•![]() 「Linux および Mac OS X のモジュールのインストール(推奨する順序)」

「Linux および Mac OS X のモジュールのインストール(推奨する順序)」

•![]() 「Linux および Mac OS X のモジュールのアンインストール(推奨する順序)」

「Linux および Mac OS X のモジュールのアンインストール(推奨する順序)」

インストーラ動作の変更

Mac OS X では、.pkg 動作をカスタマイズする一般的な方法はありません。必要なカスタマイズを実装できるようにするため、ACTtransforms.xml を作成し、インストーラとともに配置し、インストーラ実行時に読み取ります。ファイルをインストーラからの特定の相対パスに配置する必要があります。インストーラは、次の場所で変更が見つかるかどうかこの順序で検索します。

1.![]() .pkg インストーラ ファイルと同じディレクトリにある「Profile」ディレクトリ中

.pkg インストーラ ファイルと同じディレクトリにある「Profile」ディレクトリ中

2.![]() マウント済みディスク イメージ ボリュームのルートにある「Profile」ディレクトリ中

マウント済みディスク イメージ ボリュームのルートにある「Profile」ディレクトリ中

3.![]() .dmg ファイルと同じディレクトリにある「Profile」ディレクトリ中

.dmg ファイルと同じディレクトリにある「Profile」ディレクトリ中

<PropertyName1>Value</PropertyName1>

<PropertyName2>Value</PropertyName2>

</ACTransforms>

たとえば、OS X ACTtransforms.xml プロパティは、ネットワーク アクセス マネージャまたは Web セキュリティの「スタンドアロン」展開を作成する場合 DisableVPN です。

カスタマー エクスペリエンス フィードバック モジュールの無効化

カスタマー エクスペリエンス フィードバック モジュールは、デフォルトで有効になっています。このフィードバック モジュールにより、お客様が使用し、有効にした機能とモジュールを確認できます。このクライアント情報を収集することでユーザ エクスペリエンスを探り、シスコは AnyConnect の品質、信頼性、パフォーマンス、ユーザ エクスペリエンスを継続して改善できます。Mac OS X では、プログラム バイナリをインストールするのではなくこの機能を無効にする場合は、OS X ACTransforms.xml プロパティは DisableCustomerExperienceFeedback です。

(注) ディスク ユーティリティまたは hdiutil convert anyconnect-macosx-i386-ver-k9.dmg -format UDRW -o anyconnect-macosx-i386-ver-k9-rw.dmg を使用して、dmg を読み取り専用から読み取り/書き込みに変換する必要があります。

Linux および Mac OS X のモジュールのインストール(推奨する順序)

Linux および Mac 用の個々のインストーラを取り出して、手動で配布できます。事前展開パッケージ内の各インストーラは、個別に実行できます。tar.gz ファイルまたは .dmg ファイル内のファイルの表示および解凍には、圧縮ファイル ユーティリティを使用します。

要件

Mac OS X で正しく動作させるには、AnyConnect の最小ディスプレイの解像度を 1024 x 640 ピクセルに設定する必要があります。

手順の詳細

ステップ 1![]() AnyConnect コア クライアント モジュールをインストールします。このモジュールは、GUI および VPN 機能(SSL、IPsec の両方)をインストールします。

AnyConnect コア クライアント モジュールをインストールします。このモジュールは、GUI および VPN 機能(SSL、IPsec の両方)をインストールします。

ステップ 2![]() DART モジュールをインストールします。このモジュールは、AnyConnect コア クライアント インストールに関する、有用な診断情報を提供します。

DART モジュールをインストールします。このモジュールは、AnyConnect コア クライアント インストールに関する、有用な診断情報を提供します。

Linux および Mac OS X のモジュールのアンインストール(推奨する順序)

手順の詳細

ステップ 1![]() ポスチャ モジュールをアンインストールします。

ポスチャ モジュールをアンインストールします。

システムでのアプリケーションの制限

Mac OS X 10.8 では、システムで動作できるアプリケーションを制限するゲートキーパーという新機能が導入されています。次からダウンロードされたアプリケーションを許可するか選択できます。

•![]() Mac App Store and identified developers

Mac App Store and identified developers

デフォルト設定は [Mac App Store and identified developers](署名付きアプリケーション)です。AnyConnect リリース 3.1 は署名付きアプリケーションですが、Apple 証明書では署名されていません。つまり、Anywhere 設定を選択するか、コントロール クリックを使用して選択された設定をバイパスし、AnyConnect を事前展開インストールからインストールして、実行する必要があります。Web 展開する、またはすでに AnyConnect をインストールしたユーザには影響ありません。詳細については、 http://www.apple.com/macosx/mountain-lion/security.html を参照してください。

Firefox によるサーバ証明書の検証

AnyConnect を Linux デバイスにインストールした後、AnyConnect 接続を初めて試行する前に、Firefox ブラウザを開始します。AnyConnect では、Firefox を使用してサーバ証明書を検証します。Firefox を開くとプロファイルが作成されます。このプロファイルなしでは、サーバ証明書を信頼済みであると検証できません。

Firefox を使用しない場合は、Firefox 証明書ストアを除外するようにローカル ポリシーを設定する必要があります。これには、PEM ストアの設定も必要です。

AnyConnect ファイル情報

ここでは、次の項で、ユーザ コンピュータ上の AnyConnect ファイルの場所について説明します。

•![]() 「エンドポイント コンピュータ上のモジュールのファイル名」

「エンドポイント コンピュータ上のモジュールのファイル名」

•![]() 「ローカル コンピュータにインストールされたユーザ プリファレンス」

「ローカル コンピュータにインストールされたユーザ プリファレンス」

エンドポイント コンピュータ上のモジュールのファイル名

表 2-5 に、クライアントを事前展開または ASA 展開するときのエンドポイント コンピュータ上の AnyConnect ファイル名を、オペレーティング システム タイプごとに示します。

表 2-5 ASA 展開または事前展開用の AnyConnect コア ファイル名

|

|

|

|

|---|---|---|

表 2-6 に、クライアントを事前展開または ASA 展開するときのエンドポイント コンピュータ上の DART ファイル名を、オペレーティング システム タイプごとに示します。3.0.3050 よりも前のリリースでは、DART コンポーネントは Web 展開用に個別のダウンロード(dmg、.sh、または .msi ファイル)になっていました。リリース 3.0.3050 以降では、DART コンポーネントは .pkg ファイルに含まれています。

表 2-6 ASA または事前展開の DART パッケージ ファイル名

|

|

|

|

|---|---|---|

* Web 展開パッケージおよび事前展開パッケージは、ISO イメージ(*.iso)に含まれています。ISO イメージ ファイルには、ユーザのコンピュータへの展開に必要なプログラムと MSI インストーラ ファイルが含まれています。

表 2-7 に、クライアントを Windows コンピュータに事前展開または ASA 展開するときの、エンドポイント コンピュータ上の SBL ファイル名を示します。

表 2-7 ASA または事前展開の Start Before Logon パッケージ ファイル名

|

|

|

|

|---|---|---|

表 2-8 に、クライアントを Windows コンピュータに事前展開または ASA 展開するときの、エンドポイント コンピュータ上のネットワーク アクセス マネージャ ファイル名を示します。

表 2-8 ASA または事前展開のネットワーク アクセス マネージャ ファイル名

|

|

|

|

|---|---|---|

表 2-9 に、クライアントを事前展開または ASA 展開するときのエンドポイント コンピュータ上のポスチャ モジュール ファイル名を、オペレーティング システム タイプごとに示します。

表 2-9 ASA または事前展開のポスチャ モジュール ファイル名

|

|

|

|

|---|---|---|

表 2-10 に、クライアントを事前展開または ASA 展開するときのエンドポイント コンピュータ上の Windows 用テレメトリ モジュールのファイル名を示します。

表 2-10 ASA または事前展開のテレメトリ ファイル名

表 2-11 に、クライアントを事前展開または ASA 展開するときのエンドポイント コンピュータ上の Windows 用 Web セキュリティ モジュールのファイル名を示します。

表 2-11 ASA または事前展開の Web セキュリティ ファイル名

|

|

|

|

|---|---|---|

AnyConnect プロファイルの展開場所

表 2-12 に、AnyConnect によってローカル コンピュータにダウンロードされるプロファイル関連のファイルおよびファイルの目的を示します。

|

|

|

|---|---|

AnyConnect プロファイル。このファイルは、特定のユーザ タイプに対して設定される機能および属性値を指定します。 |

|

表 2-13 に、すべてのオペレーティング システムについて、AnyConnect プロファイルの場所を示します。

表 2-13 すべてのオペレーティング システムに対するプロファイルの場所

ローカル コンピュータにインストールされたユーザ プリファレンス

また一部のプロファイル設定は、ユーザ コンピュータ上のユーザ プリファレンス ファイルまたはグローバル プリファレンス ファイルにローカルに保存されます。ユーザ ファイルには、クライアント GUI の [Preferences] タブにユーザ制御可能設定をクライアントで表示するうえで必要となる情報、およびユーザ、グループ、ホストなど、直近の接続に関する情報が保存されます。

グローバル ファイルには、ユーザ制御可能設定に関する情報が保存されます。これにより、ログイン前でも(ユーザがいなくても)それらの設定を適用することができます。たとえば、クライアントでは Start Before Logon や起動時自動接続が有効になっているかどうかをログイン前に認識する必要があります。

表 2-14 に、クライアント コンピュータ上のプリファレンス ファイルのファイル名およびインストール先パスを示します。

表 2-14 ユーザ プリファレンス ファイルおよびインストール パス

スタンドアロン AnyConnect プロファイル エディタの使用

スタンドアロン AnyConnect プロファイル エディタを使用すると、管理者は、AnyConnect Secure Mobility Client の VPN、ネットワーク アクセス マネージャ、Web セキュリティ、テレメトリおよびカスタマー エクスペリエンス フィードバック モジュールのクライアント プロファイルを設定できます。これらのプロファイルは、VPN、ネットワーク アクセス マネージャ、Web セキュリティ、カスタマー エクスペリエンス フィードバック モジュールの事前展開キットを使用して配布できます。

スタンドアロン プロファイル エディタのシステム要件

サポートされるオペレーティング システム

Java 要件

このアプリケーションは、JRE 1.6 を必要とします。インストールされていない場合は、MSI インストーラによって自動的にインストールされます。

ブラウザ要件

このアプリケーションに含まれているヘルプ ファイルは、Firefox および Internet Explorer でサポートされています。その他のブラウザではテストされていません。

必要なハード ドライブ容量

Cisco AnyConnect プロファイル エディタ アプリケーションは、最大 5 MB のハード ドライブ容量を必要とします。JRE 1.6 は、最大 100 MB のハード ドライブ容量を必要とします。

スタンドアロン AnyConnect プロファイル エディタのインストール

スタンドアロン AnyConnect プロファイル エディタは、AnyConnect の ISO ファイルおよび .pkg ファイルとは別に Windows 実行ファイル(.exe)として配布され、ファイルの命名規則は anyconnect-profileeditor-win- <version> -k9.exe となっています。

スタンドアロン プロファイル エディタをインストールするには、次の手順を実行します。

ステップ 1![]() Cisco.com から anyconnect-profileeditor-win- <version> -k9.exe をダウンロードします。

Cisco.com から anyconnect-profileeditor-win- <version> -k9.exe をダウンロードします。

ステップ 2![]() anyconnect-profileeditor-win- <version> -k9.exe をダブルクリックして、インストール ウィザードを起動します。

anyconnect-profileeditor-win- <version> -k9.exe をダブルクリックして、インストール ウィザードを起動します。

ステップ 3![]() [Welcome] 画面で、[Next] をクリックします。

[Welcome] 画面で、[Next] をクリックします。

ステップ 4![]() [Choose Setup Type] ウィンドウで、次のいずれかのボタンをクリックし、[Next] をクリックします。

[Choose Setup Type] ウィンドウで、次のいずれかのボタンをクリックし、[Next] をクリックします。

•![]() [Typical]:ネットワーク アクセス マネージャ プロファイル エディタのみが自動的にインストールされます。

[Typical]:ネットワーク アクセス マネージャ プロファイル エディタのみが自動的にインストールされます。

•![]() [Custom]:ネットワーク アクセス マネージャ プロファイル エディタ、Web セキュリティ プロファイル エディタ、カスタマー エクスペリエンス フィードバック プロファイル エディタ、および VPN プロファイル エディタから任意のプロファイル エディタを選択してインストールできます。

[Custom]:ネットワーク アクセス マネージャ プロファイル エディタ、Web セキュリティ プロファイル エディタ、カスタマー エクスペリエンス フィードバック プロファイル エディタ、および VPN プロファイル エディタから任意のプロファイル エディタを選択してインストールできます。

•![]() [Complete]:ネットワーク アクセス マネージャ プロファイル エディタ、Web セキュリティ プロファイル エディタ、カスタマー エクスペリエンス フィードバック プロファイル エディタ、テレメトリ、VPN ローカル ポリシー エディタ、および VPN プロファイル エディタを自動的にインストールします。

[Complete]:ネットワーク アクセス マネージャ プロファイル エディタ、Web セキュリティ プロファイル エディタ、カスタマー エクスペリエンス フィードバック プロファイル エディタ、テレメトリ、VPN ローカル ポリシー エディタ、および VPN プロファイル エディタを自動的にインストールします。

ステップ 5![]() 前のステップで [Typical] または [Complete] をクリックした場合は、ステップ 6 までスキップしてください。前のステップで [Custom] をクリックした場合は、インストールするスタンドアロン プロファイル エディタのアイコンをクリックし、[Will be installed on local hard drive] を選択するか、[Entire Feature will be unavailable] をクリックして、そのスタンドアロン プロファイル エディタがインストールされないようにします。[Next] をクリックします。

前のステップで [Typical] または [Complete] をクリックした場合は、ステップ 6 までスキップしてください。前のステップで [Custom] をクリックした場合は、インストールするスタンドアロン プロファイル エディタのアイコンをクリックし、[Will be installed on local hard drive] を選択するか、[Entire Feature will be unavailable] をクリックして、そのスタンドアロン プロファイル エディタがインストールされないようにします。[Next] をクリックします。

ステップ 6![]() [Ready to Install] 画面で [Install] をクリックします。[Installing Cisco AnyConnect Profile Editor] 画面にインストールの進行状況が表示されます。

[Ready to Install] 画面で [Install] をクリックします。[Installing Cisco AnyConnect Profile Editor] 画面にインストールの進行状況が表示されます。

ステップ 7![]() [Completing the Cisco AnyConnect Profile Editor Setup Wizard] で [Finish] をクリックします。

[Completing the Cisco AnyConnect Profile Editor Setup Wizard] で [Finish] をクリックします。

•![]() スタンドアロン AnyConnect プロファイル エディタは、C:\Program Files\Cisco\Cisco AnyConnect Profile Editor ディレクトリにインストールされます。

スタンドアロン AnyConnect プロファイル エディタは、C:\Program Files\Cisco\Cisco AnyConnect Profile Editor ディレクトリにインストールされます。

•![]() [Start] > [All Programs] > [Cisco] > [Cisco AnyConnect Profile Editor] を選択してから、サブメニューで目的のスタンドアロン プロファイル エディタをクリックするか、デスクトップ上にインストールされる該当するプロファイル エディタ ショートカット アイコンをクリックすることにより、VPN、ネットワーク アクセス マネージャ、Web セキュリティのプロファイル エディタを起動できます。

[Start] > [All Programs] > [Cisco] > [Cisco AnyConnect Profile Editor] を選択してから、サブメニューで目的のスタンドアロン プロファイル エディタをクリックするか、デスクトップ上にインストールされる該当するプロファイル エディタ ショートカット アイコンをクリックすることにより、VPN、ネットワーク アクセス マネージャ、Web セキュリティのプロファイル エディタを起動できます。

スタンドアロン AnyConnect プロファイル エディタ インストールの修正

次の手順を実行することにより、VPN、ネットワーク アクセス マネージャ、Web セキュリティ、テレメトリ、またはカスタマー エクスペリエンス フィードバックのプロファイル エディタをインストールまたは削除するように、スタンドアロン Cisco AnyConnect プロファイル エディタ インストールを変更できます。

ステップ 1![]() Windows のコントロール パネルを開いて [Add or Remove Programs] をクリックします。

Windows のコントロール パネルを開いて [Add or Remove Programs] をクリックします。

ステップ 2![]() [Cisco AnyConnect Profile Editor] を選択し、[Change] をクリックします。

[Cisco AnyConnect Profile Editor] を選択し、[Change] をクリックします。

ステップ 5![]() インストールまたは削除するプロファイル エディタのリストを編集し、[Next] をクリックします。

インストールまたは削除するプロファイル エディタのリストを編集し、[Next] をクリックします。

スタンドアロン AnyConnect プロファイル エディタのアンインストール

ステップ 1![]() Windows のコントロール パネルを開いて [Add or Remove Programs] をクリックします。

Windows のコントロール パネルを開いて [Add or Remove Programs] をクリックします。

ステップ 2![]() Cisco AnyConnect プロファイル エディタを選択し、[Remove] をクリックします。

Cisco AnyConnect プロファイル エディタを選択し、[Remove] をクリックします。

ステップ 3![]() [Yes] をクリックして、Cisco AnyConnect プロファイル エディタをアンインストールすることを確認します。

[Yes] をクリックして、Cisco AnyConnect プロファイル エディタをアンインストールすることを確認します。

(注) スタンドアロン プロファイル エディタをアンインストールするときに、JRE 1.6 は自動的にアンインストールされません。別途アンインストールする必要があります。

スタンドアロン プロファイル エディタを使用したクライアント プロファイルの作成

ステップ 1![]() VPN、ネットワーク アクセス マネージャ、Web セキュリティ、またはカスタマー エクスペリエンス フィードバックのプロファイル エディタを起動します。これには、デスクトップ上のショートカット アイコンをダブルクリックするか、[Start] > [All Programs] > [Cisco] > [Cisco AnyConnect Profile Editor] の順に選択して、サブメニューから VPN、ネットワーク アクセス マネージャ、Web セキュリティ、またはカスタマー エクスペリエンス フィードバックのプロファイル エディタを選択します。

VPN、ネットワーク アクセス マネージャ、Web セキュリティ、またはカスタマー エクスペリエンス フィードバックのプロファイル エディタを起動します。これには、デスクトップ上のショートカット アイコンをダブルクリックするか、[Start] > [All Programs] > [Cisco] > [Cisco AnyConnect Profile Editor] の順に選択して、サブメニューから VPN、ネットワーク アクセス マネージャ、Web セキュリティ、またはカスタマー エクスペリエンス フィードバックのプロファイル エディタを選択します。

ステップ 2![]() 『AnyConnect Administrator Guide』の以下の章にある、クライアント プロファイルの作成手順を実行します。

『AnyConnect Administrator Guide』の以下の章にある、クライアント プロファイルの作成手順を実行します。

•![]() 第 7 章「WSA に対する AnyConnect テレメトリの設定」

第 7 章「WSA に対する AnyConnect テレメトリの設定」

•![]() 第 8 章「Cisco AnyConnect カスタマー エクスペリエンス フィードバック モジュールの使用」

第 8 章「Cisco AnyConnect カスタマー エクスペリエンス フィードバック モジュールの使用」

•![]() 「NGE、FIPS、および追加セキュリティ」の AnyConnect ローカル ポリシーのパラメータと値

「NGE、FIPS、および追加セキュリティ」の AnyConnect ローカル ポリシーのパラメータと値

ステップ 3![]() [File] > [Save] を選択して、クライアント プロファイルを保存します。プロファイル エディタの各パネルには、クライアント プロファイルのパスおよびファイル名が表示されます。

[File] > [Save] を選択して、クライアント プロファイルを保存します。プロファイル エディタの各パネルには、クライアント プロファイルのパスおよびファイル名が表示されます。

スタンドアロン プロファイル エディタを使用したクライアント プロファイルの編集

ステップ 1![]() デスクトップ上のショートカット アイコンをダブルクリックするか、[Start] > [All Programs] > [Cisco] > [Cisco AnyConnect Profile Editor] の順に選択し、サブメニューから目的のプロファイル エディタを選択して、起動します。

デスクトップ上のショートカット アイコンをダブルクリックするか、[Start] > [All Programs] > [Cisco] > [Cisco AnyConnect Profile Editor] の順に選択し、サブメニューから目的のプロファイル エディタを選択して、起動します。

ステップ 2![]() [File] > [Open] を選択し、編集するクライアント プロファイル XML ファイルまで移動します。

[File] > [Open] を選択し、編集するクライアント プロファイル XML ファイルまで移動します。

(注) たとえば、Web セキュリティ機能のクライアント プロファイルを、誤って、VPN など別の機能のプロファイル エディタを使用して開こうとすると、「Schema Validation failed」というメッセージが表示され、プロファイルを編集できません。

ステップ 3![]() プロファイルに変更を加え、[File] > [Save] を選択して変更を保存します。

プロファイルに変更を加え、[File] > [Save] を選択して変更を保存します。

(注) 誤って、同じ種類のプロファイル エディタのインスタンスを 2 つ使用して、同じクライアント プロファイルを編集しようとした場合は、そのクライアント プロファイルに加えた最後の変更が保存されます。

フィードバック

フィードバック