合法的傍受に関する情報

合法的傍受は、裁判所または行政機関による命令を根拠として、司法当局(LEA)が個人(ターゲット)に対して電子監視を実施できるようにするプロセスです。合法的傍受プロセスを容易にするために、特定の法律および規制によって、サービス プロバイダー(SP)およびインターネット サービス プロバイダー(ISP)に対して、認可された電子監視を明示的にサポートするようにネットワークを実装することが定められています。

合法的傍受プロセス

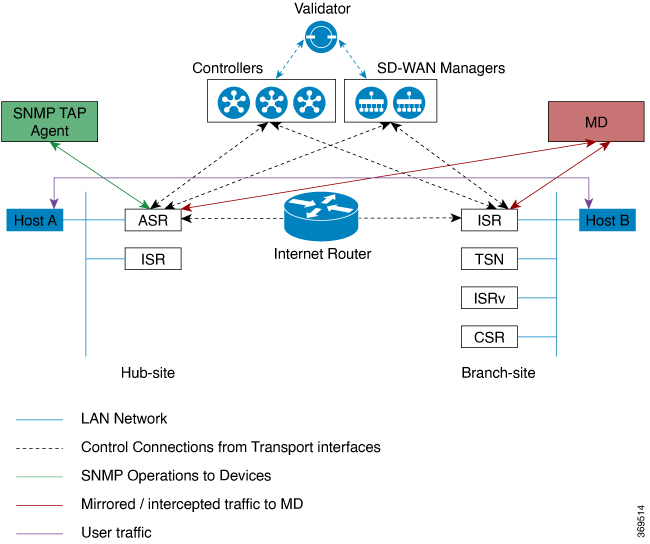

サイト A からサイト B への通信の合法的傍受をトリガーすると、エッジプラットフォームはトラフィックを複製し、トラフィックの暗号化されていないコピーをターゲットサーバーに送信します。これはお客様のネットワークでホストされ、合法的傍受用に設計されたサーバーです。Cisco SD-WAN Manager により、サイト A とサイト B にアクセスして情報を取得できる Cisco SD-WAN Manager ユーザー(非合法的傍受ユーザー)は、情報の重複したフローに気付かないようになります。

ライセンスベースの合法的傍受

Cisco Catalyst SD-WAN ソリューションは、期間ベースのライセンス機能です。この機能ライセンスは、Cisco Catalyst SD-WAN ソリューションの Cisco SD-WAN Manager コンポーネントを有効にし、お客様が合法的傍受機能にアクセスできるようにします。ソリューションで合法的傍受ライセンスが有効になると、Cisco SD-WAN Manager は Cisco SD-WAN Manager UI の [Manage Users] メニューに新しい権限を提供します。デフォルトでは、この権限はすべての管理者ユーザーが使用できます。さらに、管理者は他のユーザーに合法的傍受権限を割り当てることができます。

合法的傍受権限を持つユーザーであれば、WAN ネットワーク内のエッジデバイスで合法的傍受機能を有効にできます。ユーザーが合法的傍受機能を使用して行ったすべての変更は監査ログに記録され、システム内の他のユーザーが行ったあらゆる変更と同じように記録されます。

合法的傍受の権限を持つすべてのユーザーは、監視を実行する裁判所命令または令状を取得した後、令状があるサイトで合法的傍受に関連する変更を加えることができます。

-

Cisco SD-WAN Manager に合法的傍受のライセンスをインストールします。

-

Cisco SD-WAN Manager で合法的傍受管理者(liadmin)ユーザーを作成します。liadmin ユーザーは、ユーザーグループ(Basic)に関連付けられている必要があります。

-

liadmin ユーザーとして Cisco SD-WAN Manager にログインし、合法的傍受固有のテンプレートを設定します。

-

Cisco SD-WAN Manager は、合法的傍受に対応したイメージを含むすべての Cisco IOS XE Catalyst SD-WAN デバイス にテンプレートを自動的にプッシュします。

-

設定は、Cisco SD-WAN Manager から次の方法でデバイスにプッシュされます。

-

SNMP、TAP、MIB 設定

-

SNMP アクセスリスト(li-acl キーワード)

-

MD リスト

-

-

SNMP SET は、次の目的を達成するためにデバイスに送信されます。

-

Cisco IOS XE Catalyst SD-WAN デバイス で MD エントリを設定してアクティブにします。

-

傍受するストリームを設定してアクティブにします。

-

傍受をアクティブ化または非アクティブ化します。

-

-

メディエーションデバイスは、傍受またはミラーリングされたトラフィックを受信します。

VRF 対応の合法的傍受

VRF 対応の合法的傍受は、特定の VPN 内における IPv4 データの合法的傍受盗聴をプロビジョニングする機能です。この機能により、LEA は、その VPN 内のターゲット データを合法的に傍受できます。VRF ベースの合法的傍受タップを受けるのは、その VPN 内の IPv4 データのみです。

VPN ベースの IPv4 タップをプロビジョニングするために、LI 管理機能(メディエーション デバイスで動作します)は、CISCO-IP-TAP-MIB を使用して、ターゲットの VPN が使用している VRF テーブルの名前を特定します。VRF 名は、タップを実行するために LI をイネーブルにする VPN インターフェイスを選択するのに使用します。デバイスは、傍受するトラフィックと、傍受したパケットを送信するメディエーションデバイスを、VRF 名(および送信元アドレス、宛先アドレス、送信元ポート、宛先ポート、プロトコル)に基づいて決定します。

フィードバック

フィードバック