このトピックでは、Cisco IOS XE Catalyst SD-WAN ドメイン全体のトラフィックフローに影響を与えたり、Cisco IOS XE Catalyst SD-WAN デバイスをインターネット出口ポイントとして設定できる一元管理型データポリシーの設定例をいくつか紹介します。

一般的な一元管理型ポリシーの例

このセクションでは、Cisco Catalyst SD-WAN コントローラ で一元管理型データポリシーを設定してその設定をコミットした後、ポリシーそのものによって、必要な Cisco IOS XE Catalyst SD-WAN デバイスにプッシュされることを示す一元管理型データポリシーの一般的な例を紹介します。

ここでは、Cisco Catalyst SD-WAN コントローラ vm9 で次のような単純なデータポリシーを設定するとします。

vm9# show running-config policy 次に、test-site-list

vm9# show sdwan running-config apply-policy Cisco Catalyst SD-WAN コントローラ は設定がアクティブ化されるとすぐに、サイト 500 の Cisco IOS XE Catalyst SD-WAN デバイス にポリシー設定をプッシュします。こうしたデバイスの 1 つである vm5 について、ポリシーが受信されたことが以下から確認できます。

vm5# show sdwan policy from-vsmart

アクセス制御

次は、データポリシーによって、送信元から特定の宛先に送信できるパケットタイプを制限する例を示しています。ここでは、サイト 100 の送信元アドレス 192.0.2.1 のホストと VPN 100 は、203.0.113.1 の宛先ホストに TCP

トラフィックのみを送信できるようになっています。このポリシーでは、192.0.2.1 によって送信される TCP トラフィックのネクストホップも指定して、TLOC 209.165.200.225、カラーをゴールドに設定しています。他のトラフィックは、default-action

policy

lists

site-list north

site-id 100

vpn-list vpn-north

vpn 100

!

data-policy tcp-only

vpn-list vpn-north

sequence 10

match

source-ip 192.0.2.1/32

destination-ip 198.51.100.1/32

protocol tcp

action accept

set tloc 203.0.113.1 gold

!

default-action accept

!

!

apply-policy

site north data-policy tcp-only

トラフィック制限

次の例は、特定のタイプのデータトラフィックが VPN 間で送信されないようにする方法を示しています。このポリシーは、SMTP メールトラフィックを伝送するポート 25 で、209.165.201.0/27 を発信元とするデータトラフィックをドロップします。ただし、このポリシーは、209.165.201.0/27

からの非 SMTP トラフィックを含む、他のすべてのデータトラフィックを受け入れます。

policy

lists

data-prefix-list north-ones

ip-prefix 209.165.201.0/27

port 25

vpn-list all-vpns

vpn 1

vpn 2

site-list north

site-id 100

!

data-policy no-mail

vpn-list all-vpns

sequence 10

match

source-data-prefix-list north-ones

action drop

!

default-action accept

!

!

apply-policy

site north data-policy no-mail

トラフィック エンジニアリング

次は、すべてのトラフィックを直接ではなく、デバイスハブを介して Cisco IOS XE Catalyst SD-WAN デバイスに流入させるようにするトラフィック エンジニアリングの例です。

Cisco IOS XE Catalyst SD-WAN オーバーレイネットワークでドメインを設計する一般的な方法の 1 つに、ある Cisco IOS XE Catalyst SD-WAN デバイスから別のデバイスにトラフィックを直接送信するのではなく、データセンターに通常配置されているハブルータを介して、ブランチ宛てのすべてのトラフィックをルーティングするというのがあります。これは、1 つのデバイスがハブとして機能し、別のデバイスがスポークであるハブアンドスポーク設計と考えることができます。このような設計では、ローカルブランチ間のトラフィックは、デバイスの起動時にスポークルータとハブルータの間に確立される

IPsec 接続を介して移動します。確立された接続を使用すると、デバイスは、互いに IPsec 接続を確立するための時間と CPU サイクルを費やす必要がなくなります。これが多数のデバイスを含む大規模なネットワークだった場合、ルータの各ペア間でフルメッシュの接続を確立すると、ルータの

CPU が大量に必要になります。この設計のもう 1 つの特性として、管理という観点から見た場合、ハブルータには、調整したトラフィックフローポリシーを設定した方が簡単なはずです。なぜならオーバーレイネットワーク内のハブルータは数が少ない上に、一元管理型データセンターに配置されているからです。

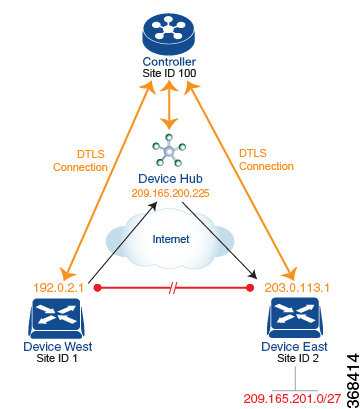

すべてのデバイス スポーク ルータ トラフィックを Cisco ハブルータに転送するには、1 つの方法として、ローカルネットワーク内のルートに関連付けられた TLOC を変更するポリシーを作成するというのがあります。次の図のトポロジについて考えてみましょう。

このトポロジには、異なるブランチに 2 つのデバイスがあります。

サイト ID 1 のデバイス西。このデバイスの TLOC は、IP アドレス(192.0.2.1)、カラー(ゴールド)、およびカプセル化(ここでは IPsec)によって定義されます。TLOC の全アドレスを記述するなら、{192.0.2.1,

gold, ipsec} となります。カラーは、単にトラフィックのフローを識別し、他のフローと区別するための方法です。

サイト ID 2 のデバイス東の TLOC アドレスは、{203.0.113.1, gold, ipsec} です。

デバイス西とデバイス東は、Cisco Catalyst SD-WAN コントローラ によって配布された OMP ルートから互いの TLOC アドレスを学習します。この例では、デバイス東が、プレフィックス 209.165.201.0/27 を TLOC {203.0.113.1, gold, } で到達可能なものとしてアドバタイズします。ポリシーが何もなければ、デバイス西は

209.165.201.0/27 宛てのトラフィックを TLOC {203.0.113.1, gold, ipsec} にルーティングできるでしょう。つまり、トラフィックは、デバイス西からデバイス東に直接送信されることになるはずということです。

ただし、この設計では、デバイス西からデバイス東へのすべてのトラフィックは、デバイス東に移動する前に、TLOC アドレスが {209.165.200.225, gold, ipsec} であるハブルータを介してルーティングされる必要があります。このトラフィックフローを有効にするには、ルートの

TLOC を変更するポリシーを定義します。そこで、プレフィックス 209.165.201.0/27 に関して、プレフィックス 209.165.201.0/27 に関連付けられている TLOC を、デバイス東の TLOC アドレスである {203.0.113.1,

gold, ipsec} から、ハブルータの TLOC アドレスである {209.165.200.225, gold, ipsec} に変更するポリシーを作成します。こうしてできるのが、Cisco Catalyst SD-WAN コントローラ によってデバイス西にアドバタイズされ、デバイス東の TLOC アドレスではなく、ハブルータの TLOC アドレスを含むプレフィックス 209.165.201.0/27 の OMP ルートです。トラフィックフローの観点から見ると、デバイス西は

209.165.201.0/27 宛てのすべてのトラフィックをハブルータに送信します。

また、デバイスは、Cisco Catalyst SD-WAN コントローラ によってアドバタイズされた OMP ルートからデバイス西およびデバイス東の TLOC アドレスを学習します。デバイスはこれら 2 つの TLOC アドレスを使用する必要があるため、ハブによるデバイスへのトラフィックの転送方法を制御するためのポリシーは必要ありません。

デバイス西(およびネットワークドメイン内の他のデバイス)に対し、プレフィックス 209.165.201.0/27 宛てのトラフィックをデバイスである TLOC 209.165.200.225(ゴールド)に送信するよう指示する場合の、 Cisco Catalyst SD-WAN コントローラ でのポリシー設定は次のようになります。

policy

lists

prefix-list east-prefixes

ip-prefix 209.165.201.0/27

site-list west-sites

site-id 1

control-policy change-tloc

sequence 10

match route

prefix-list east-prefixes

site-id 2

action accept

set tloc 209.165.200.225 color gold encap ipsec

apply-policy

site west-sites control-policy change-tloc outこのポリシーの大まかな英語訳は次のとおりです。

Create a list named “east-prefixes” that contains the IP prefix “209.165.201.0/27”

Create a list named “west-sites” that contains the site-id “1”

Define a control policy named “change-tloc”

Create a policy sequence element that:

Matches a prefix from list “east-prefixes”, that is, matches “209.165.201.0/27”

AND matches a route from site-id “2”

If a match occurs:

Accept the route

AND change the route’s TLOC to “209.165.200.225” with a color of "gold" and an encapsulation of "ipsec"

Apply the control policy “change-tloc” to OMP routes sent by the vSmart

controller to “west-sites”, that is, to site ID 1この制御ポリシーは、apply-policy site コマンドの out Cisco Catalyst SD-WAN コントローラ で設定されます。このオプションでは、Cisco Catalyst SD-WAN コントローラ はルートテーブルからルートを配布した後に、OMP ルートに TLOC 変更を適用することになります。Cisco Catalyst SD-WAN コントローラ がデバイス西に配布するプレフィックス 209.165.201.0/27 の OMP ルートは、209.165.201.0/27 を TLOC 209.165.200.225(ゴールド)に関連付けます。これが、デバイス西のルートテーブルにインストールされる

OMP ルートです。最終的に、デバイス西が 209.165.201.0/27 にトラフィックを送信すると、トラフィックはハブに送信されます。また、デバイス西とデバイス東との間で DTLS トンネルが直接確立されることはありません。

ネットワークの西側に 1 つではなく多数のサイトがあり、その各サイトに独自のデバイスがある場合も、容易にこの同じポリシーをすべてのサイトに適用できます。これを行うには、ただ site-list west-sites リストに、すべてのサイトのサイト ID を追加するだけです。ポリシーにたったこれだけの変更を行うだけで、すべての西側サイトから、デバイスを介してプレフィックス 209.165.201.0/27 にバインドさせたトラフィックを送信させることができます。次に例を示します。

policy

lists

prefix-list east-prefixes

ip-prefix 209.165.201.0/27

site-list west-sites

site-id 1

site-id 11

site-id 12

site-id 13

control-policy change-tloc

sequence 10

match route

prefix-list east-prefixes

site-id 2

action accept

set tloc 209.165.200.225 color gold encap ipsec

apply-policy

site west-sites control-policy change-tloc out

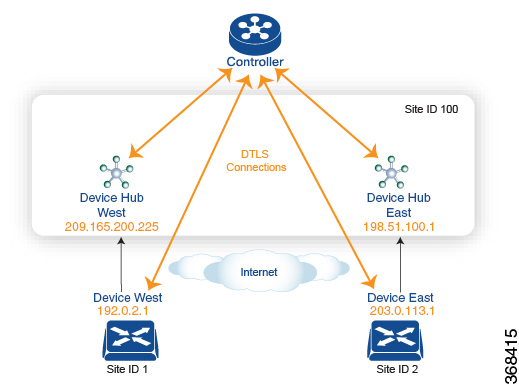

任意のトポロジの作成

前の例で説明したハブアンドスポークスタイルのトポロジに冗長性を持たせる場合、Cisco ハブをもう 1 つ追加してデュアルホームハブサイトを作成することができます。次の図は、サイト ID 100 に 2 つのデバイスハブがあることを示しています。すべてのブランチ間トラフィックは、今まで通り、デバイスハブを介してルーティングする必要があります。ただし、今はデュアルホーム接続されたハブがあるため、データトラフィックは

2 つのハブルータ間で共有する必要があります。

西側のデータトラフィックはデバイスハブ西を介して送信し、東西のトラフィックはデバイスハブ東を介して送信されるようにする場合の、Cisco Catalyst SD-WAN コントローラ のポリシー設定は次のようになります。

policy

lists

site-list west-sites

site-id 1

site-list east-sites

site-id 2

tloc-list west-hub-tlocs

tloc-id 209.165.200.225 gold

tloc-list east-hub-tlocs

tloc-id 198.51.100.1 gold

control-policy prefer-west-hub

sequence 10

match tloc

tloc-list west-hub-tlocs

action accept

set preference 50

control-policy prefer-east-hub

sequence 10

match tloc

tloc-list east-hub-tlocs

action accept

set preference 50

apply-policy

site west-sites control-policy prefer-west-hub out

site east-sites control-policy prefer-east-hub outこのポリシー設定に関する説明は次の通りです。

apply-policy

制御ポリシーのマッチ条件に必要な TLOC リストの作成。

2 つの制御ポリシーの定義。

prefer-west-hub は、デバイス西ハブルータの TLOC アドレスである TLOC 209.165.200.225(ゴールド)を宛先とする OMP ルートに影響を与えるものです。このポリシーによって、OMP ルートのプリファレンス値が 50 に変更されます。この値は十分大きいので、大きなプリファレンス値を持つ

OMP ルートは他にないはずです。したがって、プリファレンス値を高く設定することで、サイト 100 宛てのトラフィックがデバイス西ハブルータに転送されます。

同様に、prefer-east-hub は、デバイス東ハブルータの TLOC アドレスである TLOC 198.51.100.1(ゴールド) を宛先とする OMP ルートのプリファレンス値を 50 に設定するものなので、サイト 100 宛てのトラフィックを デバイス東ハブルータである

198.51.100.1 に転送します。

制御ポリシーの適用。

apply-policy 構成の最初の行によって、Cisco Catalyst SD-WAN コントローラ は、prefer-west-hub 制御ポリシーを、west-sites リストに掲載されているサイト(ここではサイト ID 1 のみ)に適用させられます。そのため、TLOC 209.165.200.225 宛ての OMP ルートのプリファレンス値は 50 に変更され、デバイス西からハブサイトに送信されるトラフィックはデバイス西ハブルータを通過することになります。

Cisco Catalyst SD-WAN コントローラ は、east-sites リスト内のデバイスにアドバタイズする OMP ルートに prefer-east-hub 制御ポリシーを適用します。これにより、TLOC 198.51.100.1 宛ての OMP ルートのプリファレンス値が 50 に変更されるので、 デバイス東のトラフィックはデバイス東ハブルータに接続することになります。

コミュニティの例

これは、コミュニティリストへの一元管理型制御ポリシーの設定例です。

policy

lists

expanded-community-list test

community 0:110* 100:[7-9]+

community 0:110* 11:*

community-list test-com

community 0:1

community 0:2

control-policy test

sequence 10

match route

expanded-community-list test

action accept

set

community 100:2 100:3

additive

これは、標準コミュニティリストの設定例です。

Standard Community list

route : 0:1234 0:11 0:12

community-list

community 0:100

community 0:1234

community 0:101

*MATCH*

route : 0:1234 0:11 0:12

community-list

community 0:100

community 0:5678

community 0:101

*NO MATCH*

これは、拡張コミュニティリストの設定例です。OR マッチで、コミュニティリストの各正規表現文字列をルートのコミュニティストリングと比較します。

Expanded Community list

route - 0:1234 0:5678

expanded-community-list:

community 0:110* 11:

community 0:110* 100:[7-9]+

community 0:12[3-7]+

*MATCH*

route - 0:1234 0:5678

expanded-community-list:

community 0:111*

community 0:110* 11:*

*NO MATCH*

EXACT マッチの入力文字列は、コミュニティがソート順になっている必要があります。バイト値でソートし、文字列の先頭と末尾にメタ文字を追加します。

route - 0:1234 0:5678

expanded-community-list:

community ^0:1234 0:5678$

*MATCH*

AND マッチの入力文字列は、コミュニティがソート順になっている必要があります。ソートされたコミュニティ間でブラインドマッチを行うには、「.+」を追加します。

route - 0:0 0:1234 0:5678 0:9789 0:9800 0:9900 0:9999 1:10

expanded-community-list:

community 0:1234 .+ 0:9900 .+

*MATCH*

SIG データポリシーのフォールバック

Cisco IOS XE Catalyst SD-WAN リリース 17.8.1a および Cisco vManage リリース 20.8.1 から、sig-action fallback-to-routing Cisco Catalyst SD-WAN オーバーレイを介してルーティングさせるように設定することができます。以下は、このフォールバックメカニズムの設定を示した例です。

data-policy _VPN10_SIG_Fall_Back

vpn-list VPN10

sequence 1

match

app-list Google_Apps

source-ip 0.0.0.0/0

!

action accept

sig

sig-action fallback-to-routing

!

!

default-action drop

ランク付けカラーの優先順位の例

policy lists

preferred-color-group GROUP1_COLORS

primary-preference

color-preference biz-internet

path-preference direct-tunnel

!

secondary-preference

color-preference mpls

path-preference multi-hop-path

!

tertiary-preference

color-preference lte

!

!

preferred-color-group GROUP2_COLORS

primary-preference

color-preference mpls

!

secondary-preference

color-preference biz-internet

!

!

preferred-color-group GROUP3_COLORS

primary-preference

color-preference mpls biz-internet lte

!

IPv6 アプリケーションに対するデータポリシーの例

policy

data-policy _VPN1_Data-Policy-For-Ipv6-Traffic

vpn-list VPN1

sequence 1

match

app-list Msft-0365

source-ipv6 0::0/0

!

action accept

!

!

default-action drop

!

lists

app-list Msft-0365

app ms-office-web-apps

!

site-list SITE-100

site-id 100

!

vpn-list VPN1

vpn 1

!

!

!

apply-policy

site-list SITE-100

data-policy _VPN1_Data-Policy-For-Ipv6-Traffic all

!

!

フィードバック

フィードバック