エンドポイント ロケータ

エンドポイントロケータ(EPL)機能により、データセンター内のエンドポイントをリアルタイムで追跡できます。追跡には、エンドポイントのネットワーク ライフ履歴のトレースと、エンドポイントの追加、削除、移動などに関連する傾向へのインサイトの取得が含まれます。エンドポイントは少なくとも 1 つの IP アドレス[(IPv4 および\または IPv6)((IPv4 and\or IPv6))]と MAC アドレスをもつ任意のものです。Cisco DCNM リリース 11.3(1) から、EPL 機能は、MAC 専用エンドポイントを表示することもできます。デフォルトでは、MAC 専用エンドポイントは表示されません。その意味で、エンドポイントは仮想マシン(VM)、コンテナー、ベアメタル サーバー、サービス アプライアンスなどです。

重要 |

|

EPL は、エンドポイント情報を追跡するために BGP の更新に依存します。したがって、通常 は DCNM これらの更新を取得するために BGP ルートリフレクタ(RR)とピアリングする必要があります。このためには、DCNM から RR への IP 到達可能性が必要です。これは、DCNM eth2 インターフェイスへのインバンド ネットワーク接続で実現できます。

エンドポイント ロケータの主な特徴は次のとおりです。

-

デュアルホーム接続およびデュアルスタック(IPv4 + IPv6)エンドポイントのサポート

-

最大 2 つの BGP ルート リフレクタ[またはルート サーバー(or Route Servers)]のサポート

-

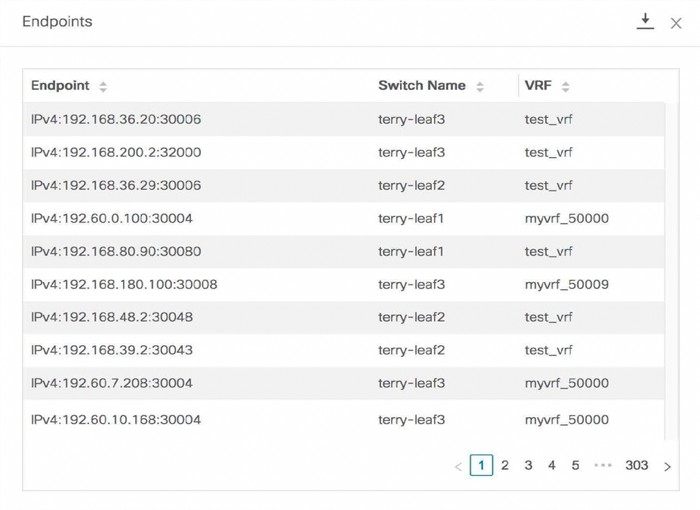

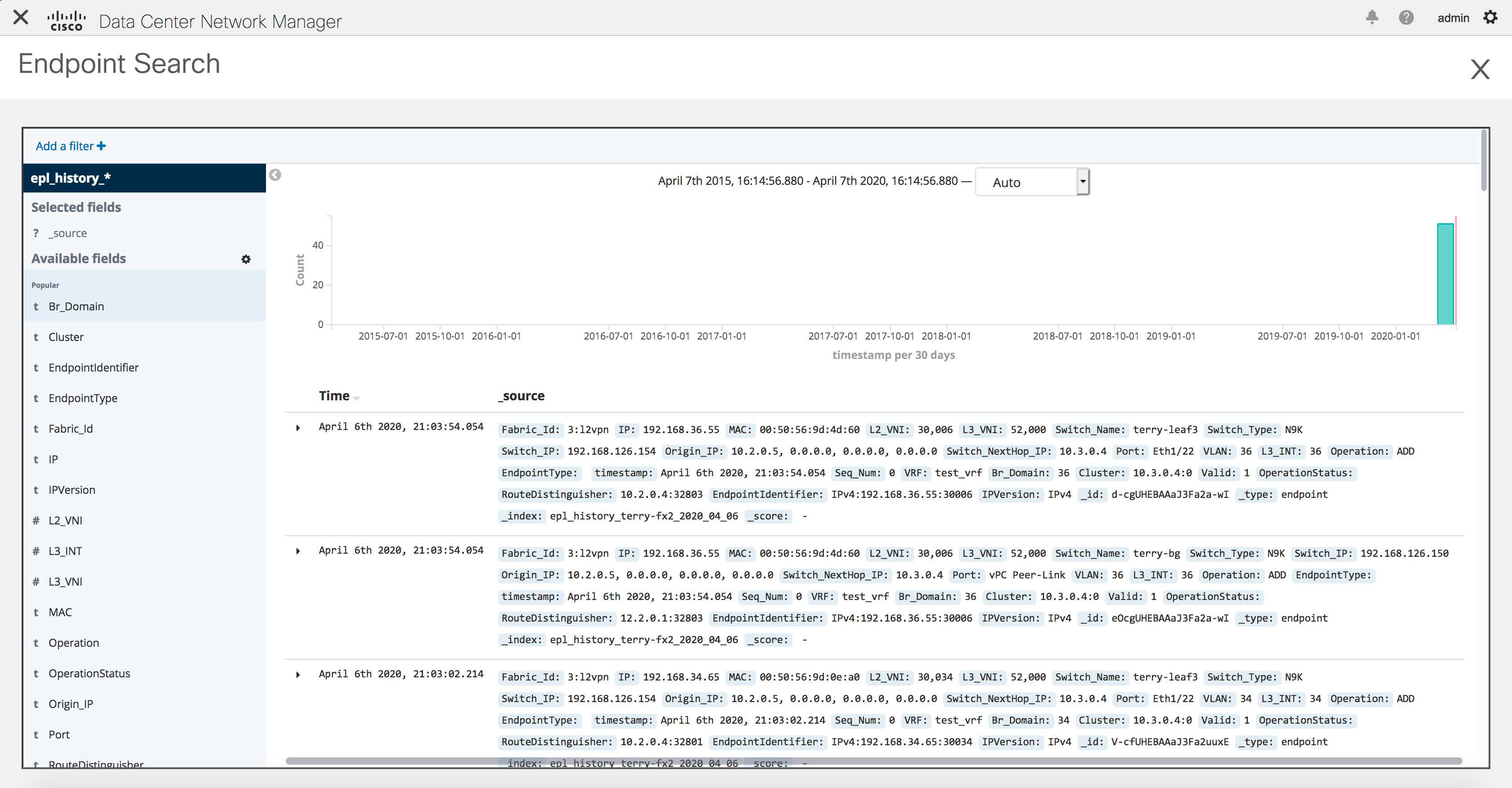

VRF、ネットワーク、レイヤ 2 VNI、レイヤ 3 VNI、スイッチ、IP、MAC、ポート、VLAN などのさまざまな検索フィルタで、すべてのエンドポイントのリアルタイムおよび履歴検索をサポートします。

-

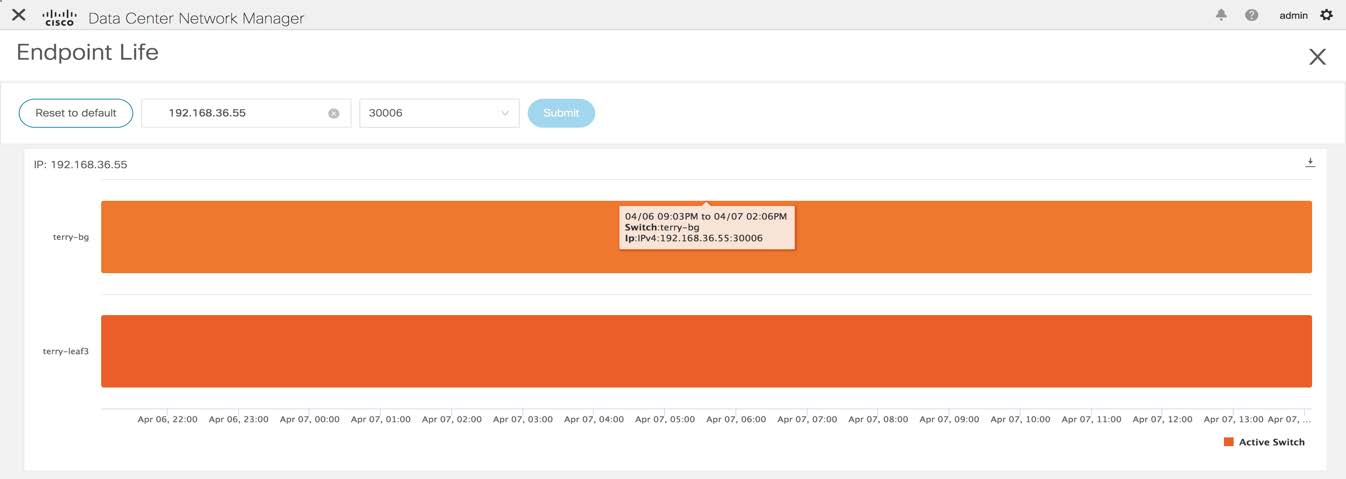

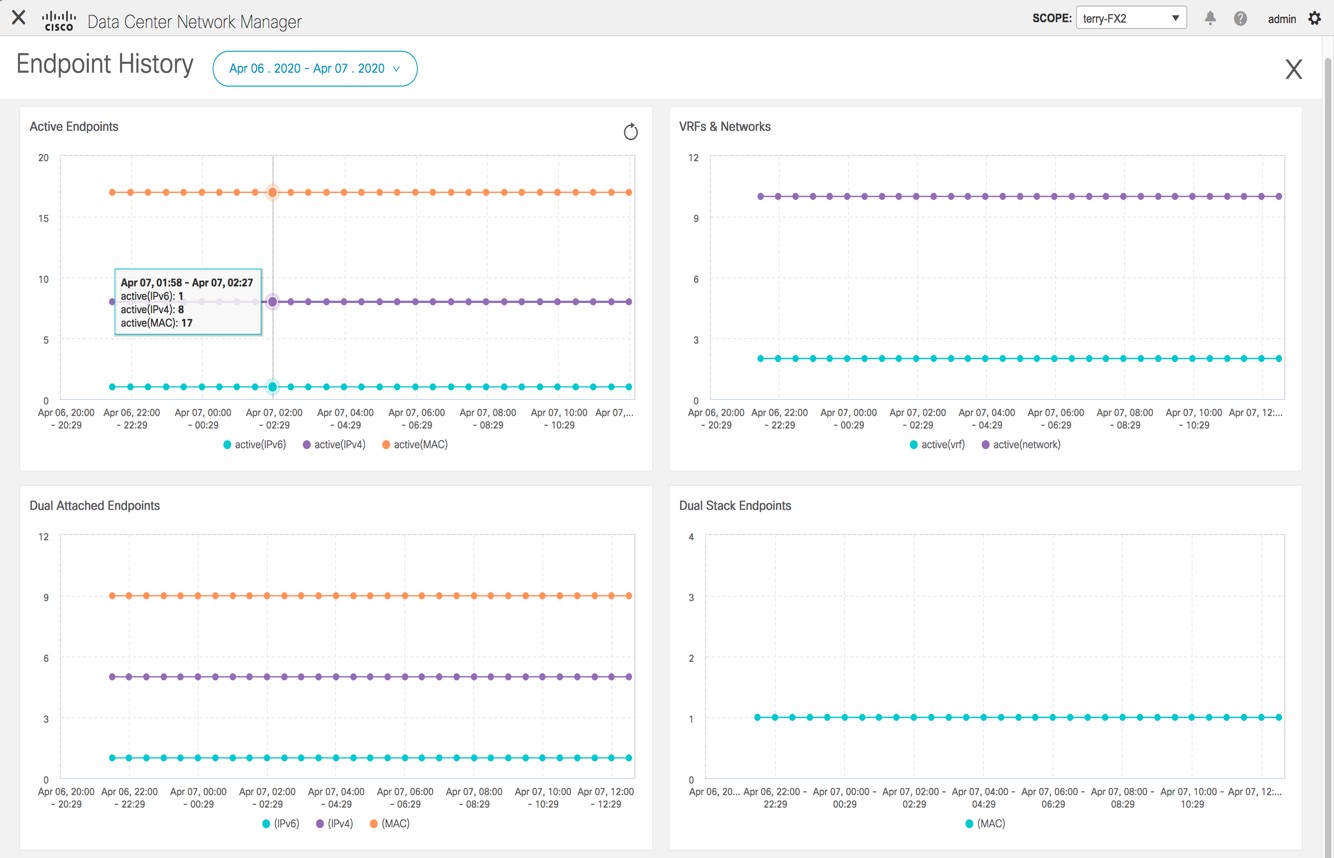

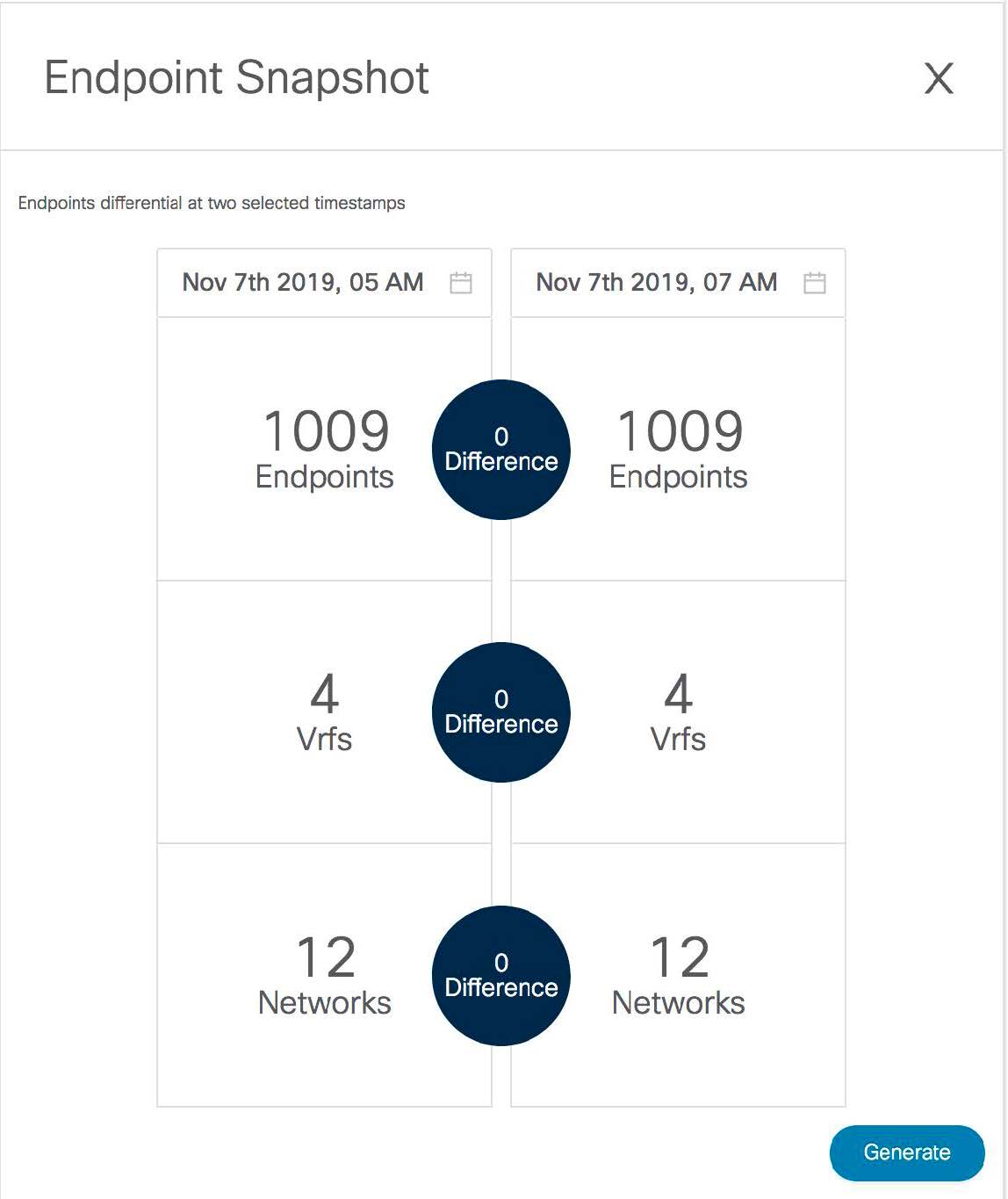

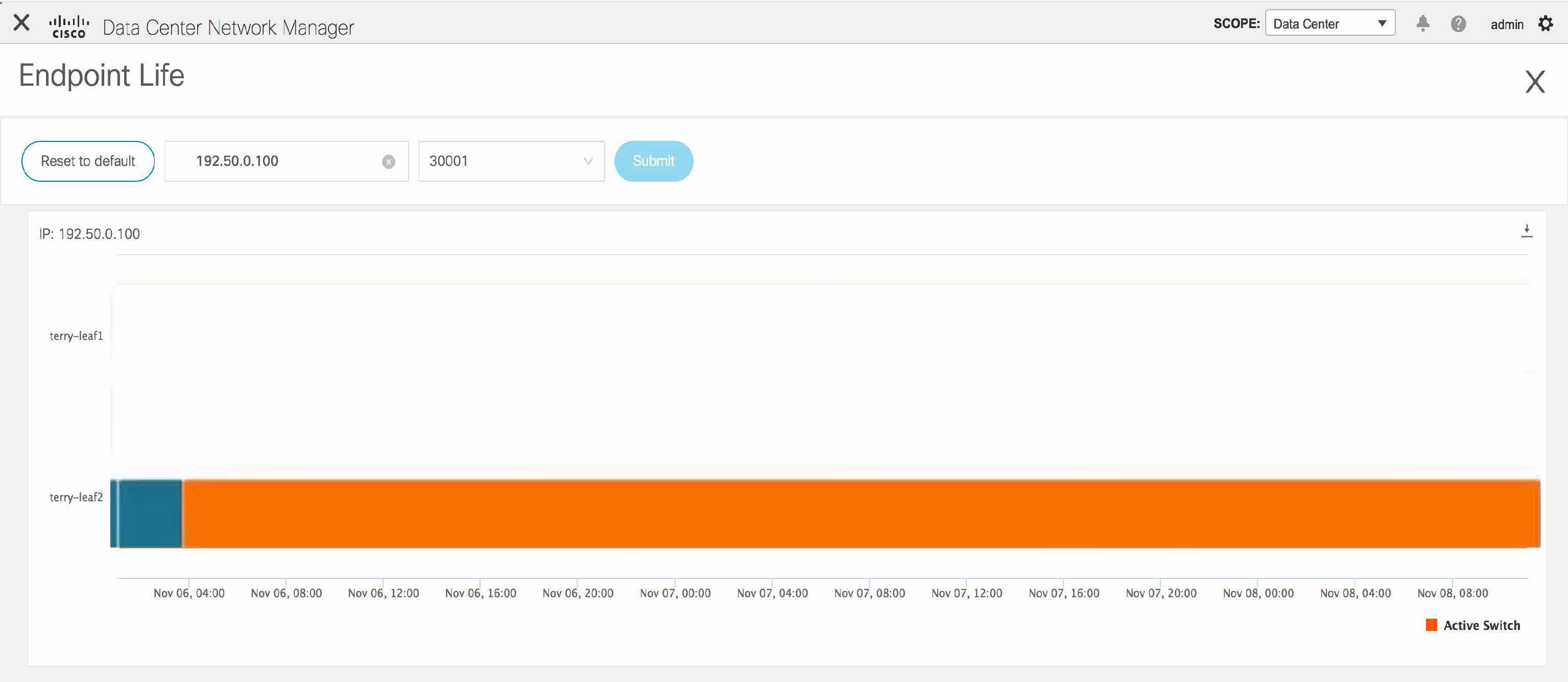

エンドポイントのライフタイム、ネットワーク、エンドポイント、VRF 日次ビュー、運用ヒートマップなどのインサイトに関するリアルタイムおよび履歴ダッシュボードのサポート。

-

iBGP および eBGP ベースの VXLAN EVPN ファブリックのサポート。リリース 11.2(1) から、ファブリックは、イージー ファブリックまたは外部ファブリックとして作成できます。EPL は、DCNM 11.2) において適切な BGP 構成でスパインまたは RR を自動的に構成するオプションで有効にできます。

-

Cisco DCNM リリース 11.3(1) 以降、最大 4 つのファブリックに対して EPL 機能を有効にできます。これは、クラスタ モードでのみサポートされます。

-

Cisco DCNM リリース 11.3(1) 以降、EPL はマルチサイト ドメイン(MSD)でサポートされます。

-

Cisco DCNM リリース 11.3(1) 以降、IPv6 アンダーレイがサポートされます。

-

ハイ アベイラビリティのサポート

-

最大 180 日間保存されるエンドポイント データのサポート。最大 100 GB のストレージ容量。

-

新たに開始するためのエンドポイント データのオプションのフラッシュのサポート。

-

サポートされるスケール:ファブリックあたり 5 万個の固有エンドポイント。最大 4 つのファブリックがサポートされます。ただし、すべてのファブリックのエンドポイントの最大合計数は 100K を超えてはなりません。

Cisco DCNM リリース 11.4(1) から、すべてのファブリックのエンドポイントの合計数が 100K を超えると、アラームが生成され、ウィンドウの右上にある [アラーム(Alarms)] アイコンの下にリストされます。このアイコンは、新しいアラームが生成されるたびに点滅し始めます。

EPL の詳細については、次の項を参照してください。

エンドポイント ロケータの構成

DCNM OVA または ISO インストールには、次の 3 つのインターフェイスが付属しています。

-

外部アクセス用のeth0インターフェイス

-

ファブリック管理用のeth1インターフェイス(アウトオブバンドまたはOOB)

-

インバンドネットワーク接続用のeth2インターフェイス

eth1インターフェイスは、レイヤ2またはレイヤ3隣接のmgmt0インターフェイスを介してデバイスに到達可能性を提供します。これにより、DCNM は POAP を含むこれらのデバイスを管理およびモニタできます。EPL では、DCNM とルートリフレクタの間で BGP ピアリングが必要です。Nexus デバイスの BGP プロセスは通常、デフォルト VRF で実行されるため、DCNM からファブリックへのインバンド IP 接続が必要です。この目的で、コマンドを使用してeth2インターフェイスを設定できます。appmgr setup inband appmgr update network-properties オプションで、Cisco DCNM のインストール時に eth2 インターフェイスを構成できます。

すでに構成されているインバンド ネットワーク(eth2 インターフェイス)を変更する必要がある場合は、 コマンドを実行して、appmgr setup inband appmgr update network-properties コマンドを再度実行します。appmgr setup inband appmgr update network-properties コマンドを実行するには、「DCNM インストール後のネットワーク プロパティの編集」を参照してください。

Note |

DCNM 上の eth2 インターフェイスの設定は、ファブリック内のデバイスへのインバンド接続を必要とするアプリケーションの前提条件です。これには EPL とネットワーク インサイトのリソース(NIR)が含まれます。 |

Note |

スタンドアロンモードで EPL を構成するには、単一のネイバーを EPL に追加する必要があります。DCNM eth2 IP アドレスは EPL IP です。 |

ファブリック側では、スタンドアロン DCNM 展開の場合、DCNM eth2 ポートがリーフ上のフロントエンド インターフェイスの 1 つに直接接続されている場合、そのインターフェイスは [epl_routed_intf] テンプレートを使用して構成できます。ファブリック内のIGPとしてIS-ISまたはOSPFを使用する場合の、このシナリオの例を以下に示します。

ただし、冗長性を確保するために、DCNM がインストールされているサーバーをデュアルホームまたはデュアル接続にすることをお勧めします。OVA DCNM 展開では、ポートチャネルを介してサーバーをスイッチに接続できます。これにより、リンクレベルの冗長性が提供されます。ネットワーク側のノードレベルの冗長性を確保するために、サーバをリーフスイッチのvPCペアに接続することもできます。このシナリオでは、HSRP VIP が DCNM 上の eth2 インターフェイスのデフォルトゲートウェイとして機能するようにスイッチを構成する必要があります。次の図に、シナリオの設定例を示します。

この例では、DCNM VM を搭載したサーバーは、それぞれ Site2-Leaf2 および Site2-Leaf3 という名前のスイッチの vPC ペアにデュアル接続されています。IPサブネット10.3.7.0/24に関連付けられたVLAN 596は、インバンド接続に使用されます。次の図に示すように、インターフェイスvpc trunkホストポリシーを使用して、vPCホストポートをサーバに向けて設定できます。

Site2-Leaf2のHSRP設定では、次の図に示すようにswitch_freeformポリシーを使用できます。

SVI 596にIPアドレス10.3.7.2/24を使用しながら、Site2-Leaf3に同様の設定を展開できます。これにより、デフォルトゲートウェイが 10.3.7.1 に設定された eth2 インターフェイスを介して DCNM からファブリックへのインバンド接続が確立されます。

物理または仮想 DCNM とファブリック間のインバンド接続を確立した後、BGP ピアリングを確立できます。

EPL の構成時に、ルート リフレクタ(RR)は BGP ピアとして DCNM を受け入れるように構成されます。同じ構成中に、DCNM は、eth2 ゲートウェイを介してスパイン/RR の BGP ループバック IP にルートを追加することによっても構成されます。

Note |

Cisco DCNM は、ASN、RR、IP などのピアリングの確立に関する情報を収集するために BGP RR をクエリします。 |

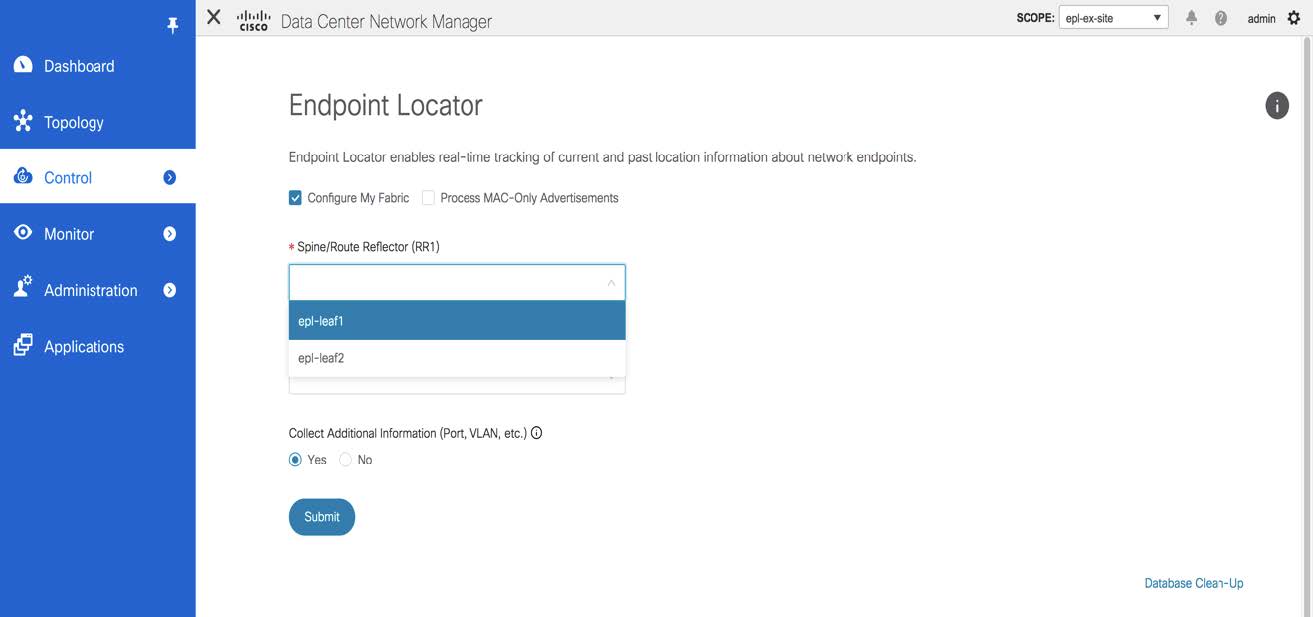

Cisco Web UI からエンドポイント ロケータを構成するには、[制御(Control)] > [エンドポイント ロケータ(Endpoint Locator)] > [構成(Configure)] の順に選択します。[エンドポイント ロケータ(Endpoint Locator)] ウィンドウが表示されます。

エンドポイントのアクティビティを追跡するためにエンドポイント ロケータ機能を有効にする必要があるファブリックを [範囲(Scope)] ドロップダウンリストから選択します。一度に1つのファブリックに対してEPLを有効にできます。

ドロップダウンリストから、RRをホストするファブリック上のスイッチを選択します。Cisco DCNM は RR とピアリングします。

デフォルトでは、[マイ ファブリックを構成(Configure My Fabric)] オプションが選択されています。このノブは、EPL機能の有効化の一環として、選択したスパイン/ RRにBGP設定をプッシュするかどうかを制御します。EPL BGPネイバーシップのカスタムポリシーを使用してスパイン/ RRを手動で設定する必要がある場合は、このオプションをオフにします。DCNM によってモニタされているだけで構成されていない外部ファブリックの場合、それらは DCNM によって構成されていないファブリックであるため、このオプションはグレー表示されます。

EPL機能の設定時にMAC専用アドバタイズメントの処理を有効にするには、[Process MAC-Only Advertisements]オプションを選択します。

Note |

[Process Mac-Only Advertisements]チェックボックスをオンまたはオフにしてEPLをファブリックで有効にし、後でこの選択を切り替える場合は、まずEPLを無効にしてから、[データベースのクリーンアップ(Database Clean-up)]をクリックしてエンドポイントデータを削除してから、EPLを再度有効にします。必要な[Macのみのアドバタイズメントの処理(Process Mac-Only Advertisements)]設定を使用します。 |

[追加情報の収集(Collect Additional Information)] で [はい(Yes)]を選択し、EPL 機能を有効にしながら PORT、VLAN、VRF などの追加情報の収集を有効にします。追加情報を収集するには、スイッチ、ToR、およびリーフでNX-APIがサポートされ、有効になっている必要があります。[いいえ(No)] オプションを選択すると、この情報は EPL によって収集および報告されません。

Note |

外部ファブリックを除くすべてのファブリックでは、NX-APIがデフォルトで有効になっています。外部ファブリックの場合、External_Fabric_11_1ファブリックテンプレートの[Advanced]タブで[Enable NX-API]チェックボックスをオンにして、外部ファブリック設定でNX-APIを有効にする必要があります。 |

Cisco DCNM を使用して EPL を構成する方法を示すビデオも視聴できます。「エンドポイント ロケータの構成」を参照してください。

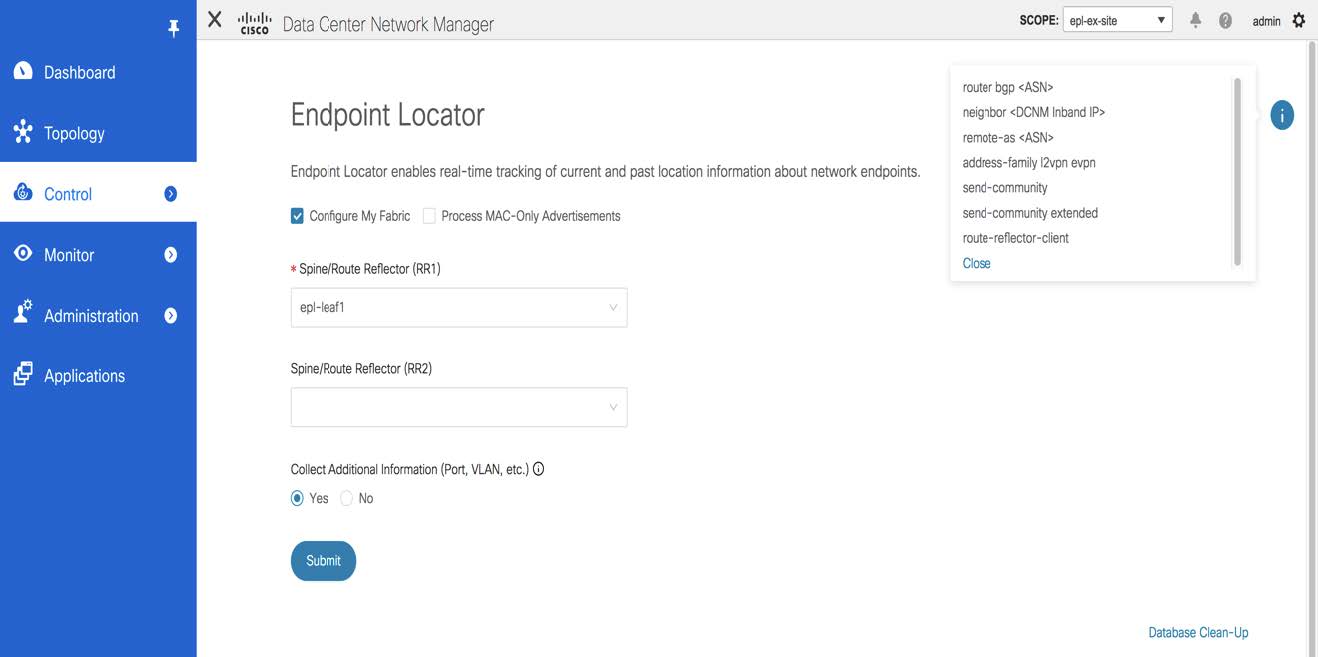

Cisco DCNM リリース 11.4(1) 以降、[i]アイコンをクリックすると、EPL を有効にしている間にスイッチにプッシュされる構成のテンプレートが表示されます。この設定は、外部モニタ対象ファブリックでEPLを有効にするために、スパインまたは境界ゲートウェイデバイスにコピーアンドペーストできます。

適切な選択を行い、さまざまな入力を確認したら、[送信(Submit)]をクリックしてEPLを有効にします。EPLの有効化中にエラーが発生した場合は、有効化プロセスが中止され、適切なエラーメッセージが表示されます。それ以外の場合、EPLは正常に有効化されます。

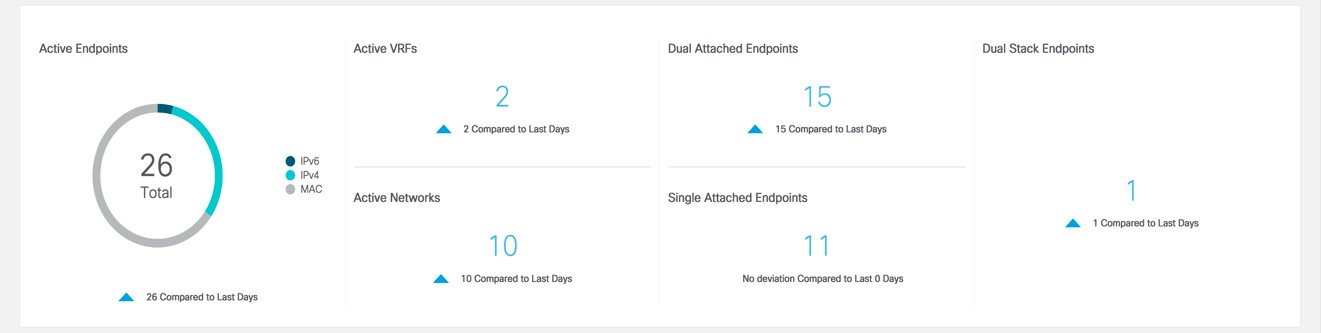

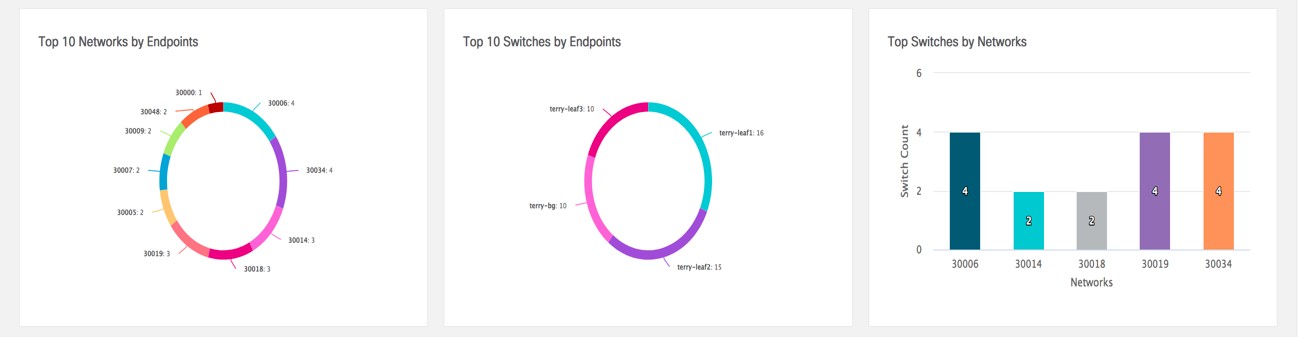

エンドポイント ロケータ機能を有効にすると、バックグラウンドでいくつかの手順が実行されます。DCNM は、選択された RR に接続し、ASN を決定します。また、BGPプロセスにバインドされているインターフェイスIPも決定します。また、eBGP アンダーレイの場合は、DCNM から開始される BGP 接続を受け入れる準備をするために、適切な BGP ネイバー ステートメントが RR またはスパインに追加されます。ネイティブ HA DCNM 展開では、プライマリおよびセカンダリの両方の DCNM eth2 インターフェイス IP が BGP ネイバーとして追加されますが、いずれか一方のみがアクティブになります。EPLが正常に有効化されると、ユーザは自動的にEPLダッシュボードにリダイレクトされ、ファブリック内に存在するエンドポイントの運用上および探索的洞察が示されます。

EPL ダッシュボードの詳細については、「エンドポイント ロケータのモニタリング」を参照してください。

高可用性の有効化

非 HA モードの展開で EPL が DCNM で有効になり、その後 DCNM が HA モードに移行するシナリオを考えます。このようなシナリオでは、[Enable HA]トグルが[Endpoint Locator]ウィンドウに表示されます。[HA の有効化(Enable HA)] ノブを切り替えて、プライマリとセカンダリ DCNM 間の高可用性同期を有効にします。

Cisco DCNM Web UIから高可用性同期を有効にするには、次の手順を実行します。

Procedure

| Step 1 |

[Control] > [エンドポイント ロケータ(Endpoint Locator)] > [構成(Configure)] を選択します。 |

| Step 2 |

[Enable HA]ボタンを切り替えます。 |

エンドポイントデータベースのフラッシュ

エンドポイントロケータ機能を有効にすると、すべてのエンドポイント情報をクリーンアップまたはフラッシュできます。これにより、エンドポイントに関する古い情報がデータベースに存在しないことを確認するために、クリーンな状態から開始できます。データベースがクリーンになると、BGPクライアントはBGP RRから学習したすべてのエンドポイント情報を再入力します。Cisco DCNM リリース 11.4(1) 以降、以前に EPL 機能が無効にされていたファブリックで EPL 機能を再度有効にしていない場合でも、エンドポイント データベースをフラッシュできます。

Cisco DCNM Web UIからすべてのエンドポイント ロケータ情報を消去するには、次の手順を実行します。

Procedure

| Step 1 |

[制御(Control)] > [エンドポイント ロケータ(Endpoint Locator)] > [構成(Configure)] を選択し、 [データベース クリーンアップ(Database Clean-Up)] をクリックします。  データベースに保存されているすべてのエンドポイント情報がフラッシュされることを示すメッセージとともに警告が表示されます。 |

| Step 2 |

[Delete]をクリックして続行するか、[Cancel]をクリックして中止します。 |

DCNM 高可用性モードでのエンドポイント ロケータの構成

Note |

ネイティブ HA モードで EPL を設定するには、2 つのネイバーを EPL に追加する必要があります。DCNM プライマリ eth2 および DCNM セカンダリ eth2 アドレスである EPL IP。 |

実稼働展開の場合は、DCNM ノードのネイティブ HA ペアが推奨されています。DCNM アクティブ ノードとスタンバイ ノードはレイヤ 2 隣接である必要があるため、それぞれの eth2 インターフェイスは同じ IP サブネットまたは VLAN の一部である必要があります。さらに、両方の DCNM ノードに同じ eth2 ゲートウェイを構成する必要があります。推奨オプションは、DCNM アクティブ ノードとスタンバイ ノードを Nexus スイッチの vPC ペア(リーフの場合もあります)に接続し、単一リンク障害、単一デバイス障害、または単一 DCNM ノード障害が発生した場合に十分なフォールトトレランスを確保することです。

次の例は、Cisco DCNM ネイティブ HA アプライアンスに対する appmgr update network-properties コマンドの出力例を示しています。この例では、1.1.1.2 はプライマリ eth2 インターフェイス IP アドレス、1.1.1.3 はスタンバイ eth2 インターフェイス IP アドレス、1.1.1.1 はデフォルト ゲートウェイ、1.1.1.4 はインバンドの仮想 IP(VIP)です。

Cisco DCNM プライマリ アプライアンスで、次のようにします。

appmgr update network-properties session start

appmgr update network-properties set ipv4 eth2 1.1.1.2 255.255.255.0 1.1.1.1

appmgr update network-properties set ipv4 peer2 1.1.1.3

appmgr update network-properties set ipv4 vip2 1.1.1.4 255.255.255.0

appmgr update network-properties session apply

appmgr update ssh-peer-trustCisco DCNM セカンダリ アプライアンスで、次のようにします。

appmgr update network-properties session start

appmgr update network-properties set ipv4 eth2 1.1.1.3 255.255.255.0 1.1.1.1

appmgr update network-properties set ipv4 peer2 1.1.1.2

appmgr update network-properties set ipv4 vip2 1.1.1.4 255.255.255.0

appmgr update network-properties session apply

appmgr update ssh-peer-trustプライマリ ノードとセカンダリ ノードの両方からファブリックへのインバンド接続が確立された後、Cisco DCNM Web UI からエンドポイント ロケータを DCNM HAモードで構成するには、次の手順を実行します。

Procedure

| Step 1 |

[Control] > [エンドポイント ロケータ(Endpoint Locator)] > [構成(Configure)] を選択します。 [エンドポイント ロケータ(Endpoint Locator)] ウィンドウが表示され、ファブリック設定の詳細が表示されます。 |

| Step 2 |

DCNM HAモードでエンドポイント ロケータを構成するには、[範囲(SCOPE)] ドロップダウンリストからファブリックを選択します。 |

| Step 3 |

ドロップダウン リストからルート リフレクタ(RR)を選択します。 |

| Step 4 |

[追加情報の収集(Collect Additional Information)] で [はい(Yes)]を選択し、EPL 機能を有効にしながら PORT、VLAN、VRF などの追加情報の収集を有効にします。[いいえ(No)] オプションを選択すると、この情報は EPL によって収集および報告されません。 |

| Step 5 |

[送信(Submit)] をクリックします。` |

What to do next

エンドポイント ロケータを HA モードで設定すると、エンドポイント ロケータ ダッシュボードでエンドポイント アクティビティやエンドポイント履歴などの詳細を表示できます。これらの詳細を表示するには、[監視(Monitor)] > [エンドポイント ロケータ(Endpoint Locator)] > [検出(Explore)] の順に移動します。

DCNM クラスタ モードでのエンドポイント ロケータの構成

(注) |

クラスタ モードで EPL を設定するには、単一のネイバーを EPL に追加する必要があります。DCNM EPL コンテナのインバンド IP アドレスは EPL の IP です。 |

DCNM クラスタ モードの展開では、DCNM ノードに加えて、追加の 3 つのコンピューティングノードが展開内に存在するようになります。クラスタ モードでのアプリケーションの展開については、「クラスタ モードの Cisco DCNM」を参照してください。

DCNM クラスタ モードでは、EPL を含むすべてのアプリケーションがコンピューティングノードで実行されます。DCNM アプリケーション フレームワークは、コンピューティングノードで実行されるすべてのアプリケーションの完全な耐用周期の管理を行います。EPL インスタンスは、コンピューティング ノードに割り当てられたインバンド プールから割り当てられた独自の IP アドレスを持つコンテナとして実行されます。この IP アドレスは、eth2 またはインバンド インターフェイスに割り当てられたものと同じ IP サブネットにあります。EPL 機能を有効にすると、EPL インスタンスはこの IP アドレスを使用してスパイン/RR と BGP ピアリングを形成します。EPL インスタンスをホストしているコンピューティング ノードがダウンすると、残りの 2 つのコンピューティングノードのいずれかで EPL インスタンスが自動的に再生成されます。EPL インスタンスに関連付けられているすべての IP アドレスおよびその他のプロパティは保持されます。

コンピューティングノードのレイヤ 2 隣接関係(アジャセンシー)要件により、コンピューティングノードの eth2 インターフェイスは DCNM ノードと同じ IP サブネットの一部である必要があります。この場合もやはり、同じ vPC ペアのスイッチにコンピューティング ノードを接続することが、推奨される導入オプションです。以下に示すように、クラスタ モード DCNM の OVA 設定では、eth2 インターフェイスに対応するポート グループで無差別モードが有効になっていることを確認してください。

DCNM クラスタ モードの EPL 機能の有効化は、非クラスタ モードの有効化と同じです。主な違いは、スパイン/RR では、EPL インスタンスに割り当てられたIP アドレスを指す単一の BGP ネイバーシップだけが必要なことです。非クラスタモードでの DCNM ネイティブ HA 導入では、すべてのスパイン/RR に常に 2 つの構成済み BGP ネイバーがあります。1 つは DCNM プライマリ eth2 インターフェイスを指し、もう 1 つは DCNM セカンダリ eth2 インターフェイスを指します。ただし、アクティブになるネイバーは常に 1 つだけです。

外部ファブリックのエンドポイント ロケータの構成

DCNM リリース 11.2(1) では、Easy ファブリックに加えて、外部ファブリックにインポートされるスイッチで構成される VXLAN EVPN ファブリックの EPL を有効にできます。外部ファブリックは、の [ファブリック モニタ モード (Fabric Monitor Mode)] フラグ ([外部ファブリック設定 (External Fabric Settings)]) の選択に基づいて、管理対象モードまたはモニタ対象モードにすることができます。DCNM からモニタされているだけで構成されていない外部ファブリックの場合、このフラグは無効になります。そのため、OOB 経由で、または CLI を使用して、スパインの BGP セッションを設定する必要があります。サンプル テンプレートを確認するには、ℹ アイコンをクリックして、EPL を有効にしながら必要な設定を表示します。

[外部ファブリック設定 (External Fabric settings)] の [ファブリック モニタ モード (Fabric Monitor Mode)] チェックボックスがオフの場合でも、EPL はデフォルトの [ファブリックの設定 (Configure my fabric)] オプションを使用してスパイン/RRを設定できます。ただし、EPL を無効にすると、スパイン/RR のルータ bgp 設定ブロックが消去されます。これを防ぐには、BGP ポリシーを手動で作成し、選択したスパイン/RR にプッシュする必要があります。

eBGP EVPN ファブリックのエンドポイント ロケータの構成

Cisco DCNM リリース 11.2(1) 以降、VXLAN EVPN ファブリックの EPL は有効にできます。この場合、eBGP がアンダーレイ ルーティング プロトコルとして使用されます。eBGP EVPN ファブリック展開では、iBGP に似た従来の RR は存在しないことに注意してください。インバンド サブネットの到達可能性は、ルート サーバーとして動作するスパインにアドバタイズする必要があります。Cisco DCNM Web UIから eBGP EVPN ファブリックの EPL を構成するには、次の手順を実行します。

Procedure

| Step 1 |

[制御(Control)] > [ファブリック ビルダ (Fabric Builder)] を選択します。 eBGP を設定するファブリックを選択するか、Easy_Fabric_eBGP テンプレートを使用して eBGP ファブリックを作成します。  |

| Step 2 |

すべてのリーフで一意の ASN を設定するには、leaf_bgp_asn ポリシーを使用します。  |

| Step 3 |

各リーフに ebgp_overlay_leaf_all_neighbor ポリシーを追加します。 [スパイン IP リスト (Spine IP List)] にスパインの BGP インターフェイスの IP アドレス(通常は loopback0 の IP アドレス)を入力します。 [BGP アップデートソース インターフェイス (BGP Update-Source Interface)] にリーフの BGP インターフェイス(通常は loopback0)を入力します。  |

| Step 4 |

ebgp_overlay_spine_all_neighbor ポリシーを各スパインに追加します。 [リーフ IP リスト (Leaf IP List)] にリーフの BGP インターフェイスの IP(通常は loopback0 の IP)を入力します。 [リーフの BGP ASN (Leaf BGP ASN)] に、[リーフ IP リスト (Leaf IP List)] と同じ順序でリーフのASNを入力します。 [BGP アップデートソース インターフェイス (BGP Update-Source Interface)] に、スパインの BGP インターフェイス(通常は loopback0)を入力します。  インバンド接続が確立された後も、EPL 機能の有効化の状態はそれまでにリストされていたものと同じままです。EPL は、スパインで実行されているルート サーバーの iBGP ネイバーになります。 |

エンドポイント ロケータの削除

手順

| ステップ 1 |

[Control] > [エンドポイント ロケータ(Endpoint Locator)] > [構成(Configure)] を選択します。 [エンドポイント ロケータ(Endpoint Locator)] ウィンドウが表示されます。[範囲(SCOPE)] ドロップダウン リストから必要なディスクを選択します。選択したファブリックのファブリック設定詳細が表示されます。 |

| ステップ 2 |

[無効(Disable)] をクリックします。 |

エンドポイント ロケータのトラブルシューティング

エンドポイント ロケータ機能の有効化に失敗する理由は複数あります。通常、適切なデバイスが選択され、使用する IP アドレスが正しく指定されている場合は、DCNM から BGP RR への接続が存在しないため、機能を有効にできません。これは、基本的な IP 接続が使用可能であることを確認するための健全性チェックです。次の図は、EPL 機能を有効にしようとしたときに発生したエラーシナリオの例を示しています。

EPL 機能が有効または無効になったときに発生した内容の詳細を示すログは、/usr/local/cisco/dcm/fm/logs/epl.log にある、epl.log ファイルに記載されています。次の例は、ファブリックの EPL 設定の進行状況を示す epl.log のスナップショットです。

2019.12.05 12:18:23 INFO [epl] Found DCNM Active Inband IP: 192.168.94.55/24

2019.12.05 12:18:23 INFO [epl] Running script: [sudo, /sbin/appmgr, setup, inband-route, --host, 11.2.0.4]

2019.12.05 12:18:23 INFO [epl] Getting EPL configure progress for fabric 4

2019.12.05 12:18:23 INFO [epl] EPL Progress 2

2019.12.05 12:18:23 INFO [epl] [sudo, /sbin/appmgr, setup, inband-route, --host, 11.2.0.4] command executed, any errors? No

2019.12.05 12:18:23 INFO [epl] Received response:

2019.12.05 12:18:23 INFO [epl] Validating host route input

2019.12.05 12:18:23 INFO [epl] Done configuring host route

2019.12.05 12:18:23 INFO [epl] Done.

2019.12.05 12:18:23 INFO [epl] Running script: [sudo, /sbin/appmgr, setup, inband-route, --host, 11.2.0.5]

2019.12.05 12:18:23 INFO [epl] [sudo, /sbin/appmgr, setup, inband-route, --host, 11.2.0.5] command executed, any errors? No

2019.12.05 12:18:23 INFO [epl] Received response:

2019.12.05 12:18:23 INFO [epl] Validating host route input

2019.12.05 12:18:23 INFO [epl] Done configuring host route

2019.12.05 12:18:23 INFO [epl] Done.

2019.12.05 12:18:23 INFO [epl] Running command: sudo /sbin/appmgr show inband

2019.12.05 12:18:24 INFO [epl] Received response: Physical IP=192.168.94.55/24

Inband GW=192.168.94.1

No IPv6 Inband GW found

2019.12.05 12:18:26 INFO [epl] Call: http://localhost:35000/afw/apps?imagetag=cisco:epl:2.0&fabricid=epl-ex-site, Received response: {"ResponseType":0,"Response":[{"Name":"epl_cisco_epl-ex-site_afw","Version":"2.0","FabricId":"epl-ex-site","ImageTag":"cisco:epl:2.0","TotalReplicaCount":1,"Url":"","Category":"Application","Status":"NoReplicas","RefCount":0,"Deps":["elasticsearch_Cisco_afw","kibana_cisco_afw"],"RunningReplicaCount":0,"ApplicationIP":"172.17.8.23","Members":{},"MemberHealth":{},"ReplicationMode":1,"services":null,"Upgradable":false}]}

2019.12.05 12:18:26 INFO [epl] Epl started on AFWEPL が正常に有効化されると、エンドポイント情報に関連付けられているすべてのデバッグ、エラー、および情報ログが、関連するファブリックのディレクトリの下の /var/afw/applogs/ に保存されます。たとえば、[test] ファブリックで EPL が有効になっている場合、ログは /var/afw/applogs/epl_cisco_test_afw_log /epl/ に置かれ、ファイル名 afw_bgp.log.1 で始まります。ネットワークの規模とエンドポイント イベントの数に応じて、ファイル サイズが増加します。したがって、afw_bgp.log の最大数とサイズには制限があります。ファイル サイズは最大 100 MB、10 ファイルまで保存されます。

Note |

EPL は Docker コンテナ内のこのディレクトリにシンボリック リンクを作成するので、ネイティブにアクセスすると破損しているように見えます。 |

EPL は、BGP アップデートを使用してエンドポイント情報を取得します。これが機能するためには、エンドポイントを持つすべてのスイッチのスイッチ ループバックまたは VTEP インターフェイスの IP アドレスを DCNM で検出する必要があります。検証するには、Cisco DCNM の [Web UI] > [ダッシュボード(Dashboard)] > [スイッチ(Switch)] > [インターフェイス(Interfaces)] タブに移動し、対応するレイヤ 3 インターフェイス(通常はループバック)に関連付けられている IP アドレスとプレフィックスが正しく表示されるかどうかを確認します。

Cisco DCNM クラスタの導入で、EPL が BGP ピアリングを確立できず、アクティブな DCNM はスパインのループバック IP アドレスに ping を送信できるものの、EPL コンテナはできない場合、Cisco DCNM およびそのコンピューティング ノードの eth2 ポート グループで無差別(Promiscuous)モードが [受容(Accept)] に設定されていないことを意味します。この設定を変更すると、コンテナはスパインにを ping を送信でき、EPL は BGP を確立します。

大規模なセットアップでは、スイッチからこの情報を取得するために 30 秒(Cisco DCNMで設定されたデフォルトタイマー)以上かかる場合があります。この場合、ssh.read-wait-timeout プロパティ([管理(Administration)] > [DCNM サーバー(DCNM Server)] > [サーバー プロパティ(Server Properties)])をデフォルトの 30000 から、60000 以上の値に変更する必要があります。

大規模なセットアップでは、ダッシュボードに表示されるエンドポイント データがいくらか不正確になることがあります。エンドポイント数が多い場合、パフォーマンスの精度は最大で約 1% 低下します。ダッシュボードが予想と大きく異なる場合は、DCNM にパッケージ化されている検証スクリプトを使用して有効性を確認できます。root として、/root/packaged-files/scripts/ にある epl-rt-2.py スクリプトを実行します。このスクリプトを実行するには、RR/スパインの IPと、関連するユーザー名とパスワードが必要です。/root/packaged-files/scripts /ディレクトリは読み取り専用であるため、スクリプトはそのディレクトリの外部で実行する必要があります。たとえば、IP 10.2.0.5、ユーザ名 admin、パスワード cisco123 を使用してスパインのスクリプトを実行するには、作業ディレクトリを /root/ にして、/root/packaged-files/scripts/epl-rt-2.py -s 10.2.0.5 -u admin -p cisco123 を実行します。EPL ダッシュボードに予想された数値が表示されず、epl-rt-2.py スクリプトの出力がダッシュボードと大きく異なる場合は、テクニカル サポートにお問い合わせください。

クラスタ モードでは、BGP はスパイン/RR と DCNM の間で確立されません。eth2 DCNM インターフェイスに対応するポート グループの [無差別モード(Promiscuous mode)] 設定が [受容(Accept)] に設定されていることを確認します。接続がまだ確立されていない場合は、次の手順を実行して、DCNM の BGP クライアントとスパイン/RR 間の接続を確認します。

-

アクティブな DCNM でシェルを開いて、次のコマンドを実行します。

-

docker service ls

* EPL サービスの ID をメモします

-

docker service ps $ID

*[ノード(NODE)] フィールドをメモします、

-

afw compute list -b

*以前の ホスト名(HostName)(ノード)に一致する HostIp をメモします。これは、EPL サービスが現在実行されているコンピューティング ノードです。

-

-

手順 1-c でメモしたコンピューティング ノードでシェルを開き、次のコマンドを実行します。

-

docker container ls

*EPL のコンテナ ID をメモします複数の EPL コンテナがある場合は、コンテナ名を確認して、どのコンテナがどのファブリックに対応しているかを確認します。命名スキームは epl_cisco_ $ FabricName_afw*です。

-

docker container inspect $CONTAINER_ID

*SandboxKeyの値をメモします

-

nsenter --net=$SandboxKey

このコマンドにより、EPL コンテナのネットワーク名前空間に入ります。これで、ifconfig、ip、ping などのネットワーク コマンドは、シェルで exit コマンドを発行するまで、コンテナ内から実行されているかのように動作します。

-

-

スパイン/RR に ping を送信してみます。DCNM クラスタに構成されているインバンド IP プールが、スイッチ ループバック IP と競合しないことを確認します。

ISE ポリシーが設定された EPL

Cisco NX-OS リリース 9.3(4) 以前のリリースを実行しているスイッチで、AAA 構成が設定されているシナリオを考えます。AAA スイッチの構成例を次に示します。

feature tacacs+

tacacs-server host ISE_ACS_IP_ADDDRESS 5 key 7 "Fewhg12345"

aaa group server tacacs+ AAA_TACACS

server ISE_ACS_IP_ADDDRESS

use-vrf management

source-interface mgmt0

aaa authentication login default group AAA_TACACS local

aaa authentication login console local

aaa authorization config-commands default group AAA_TACACS local

aaa authorization commands default group AAA_TACACS local

aaa accounting default group AAA_TACACS

aaa authentication login error-enable

guestshell 、run guestshell 、show といったコマンドにより設定された ISE サーバーは、ISE 内で作成された検出アカウントまたはポリシーにアクセスすることが許可されます。許可されるコマンドは、[TACACS コマンド セット(TACACS Command Sets)] ウィンドウで設定します。このウィンドウは、ISE の [ポリシー エレメント(Policy Elements)] タブの下にあります。

DCNM の eth0 IP およびファブリック デバイスのサブネットも許可されます。これは、[デバイス管理ポリシー セット(Device Admin Policy Sets)] ウィンドウで設定します。このウィンドウは、[デバイス管理(Device Administration)] タブの下にあります。

これで、DCNM は、エンドポイント ロケータ機能に必要なすべての show コマンドを実行するために検出アカウントを使用するように構成されます。ただし、スイッチ NXAPI の問題により、リクエスタ IP がリモート AAA 認証要求に入力されていないため、AAA 検証が失敗します。show コマンドは IP アドレスから発行されたものとは見なされないため、コマンドはブロックされ、EPL ダッシュボードに必要なエンドポイント情報が表示されなくなります。

回避策として、AAA ルールを緩和し、「ブランク」の送信者からの要求を許可することを推奨します。「空白」の送信者からの要求を許可するには、[ステータス(Status)] 列の下にある ![]() アイコンをクリックします([アカウント検出許可(Discovery Account Permit)] と [アカウント検出拒否(Discovery Account Deny)] の両方で、[デバイス管理ポリシー セット(Device Admin Policy Sets)] ウィンドウにあります)。[無効(Disabled)] を選択して [保存(Save)] をクリックします。

アイコンをクリックします([アカウント検出許可(Discovery Account Permit)] と [アカウント検出拒否(Discovery Account Deny)] の両方で、[デバイス管理ポリシー セット(Device Admin Policy Sets)] ウィンドウにあります)。[無効(Disabled)] を選択して [保存(Save)] をクリックします。

また、この問題は、Cisco NXOS リリース 9.3(5) 以降のリリースを実行しているスイッチでは発生しません。

フィードバック

フィードバック