ADFS/IdS のトラブルシューティングと一般的な問題

ダウンロード オプション

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

目次

概要

Cisco 識別サービス(ID)とブラウザによる Active Directory フェデレーション サービス(AD FS)間のセキュリティ アサーション マークアップ言語(SAML)相互対話は(SSO)ログイン フローの単一サインのコアです。 この資料はそれらを解決する推奨 処置と共に Cisco IDS および AD FS の設定にデバッグ関する問題で、助けます。

Cisco IdS 導入モデル

| 製品 | 導入 |

| UCCX | 共存 |

| PCCE | CUIC(Cisco Unified Intelligence Center)と LD(ライブ データ)の共存 |

| UCCE | 2k 導入用の CUIC と LD の共存。 4k および 12k 導入用のスタンドアロン。 |

前提条件

要件

次の項目に関する知識が推奨されます。

- Cisco Unified Contact Center Express(UCCX)リリース 11.5、Cisco Unified Contact Center Enterprise リリース 11.5、Packaged Contact Center Enterprise(PCCE)リリース 11.5(該当する場合)

- Microsoft Active Directory:Windows サーバ上にインストールされた AD

- IdP (識別プロバイダ) - Active Directory フェデレーション サービス(AD FS)バージョン 2.0/3.0

使用するコンポーネント

このドキュメントは、特定のソフトウェアやハードウェアのバージョンに限定されるものではありません。

本書の情報は、特定のラボ環境にあるデバイスに基づいて作成されたものです。 このドキュメントで使用するすべてのデバイスは、初期(デフォルト)設定の状態から起動しています。 稼働中のネットワークで作業を行う場合、コマンドの影響について十分に理解したうえで作業してください。

背景説明

トラスト 関係が Cisco IDS と AD FS の間で(詳細については、UCCX および UCCE のためによくあるここに参照して下さい)確立された後、管理者は Cisco IDS と AD FS 間の設定がうまく働くようにするために識別サービス管理の Settings ページのテスト SSO 設定を実行すると期待されます。 テストが失敗した場合、問題を解決するために与えられるこのガイドで適切なアプリケーションおよび推奨事項を使用して下さい。

デバッグで便利である場合もあるログおよびアプリケーション

| アプリケーション/ログ |

詳細 |

ツールをどこで見つけるか |

| Cisco IDS ログ |

Cisco IDS ロガーは Cisco IDS で発生したエラーを記録 します。 |

Cisco IDS ログを得るのに RTMT を使用して下さい。 RTMT を RTMT を使用するために使用する方法の情報に関しては参照して下さい、ガイドして下さい

以下の事項に注意して下さい: RTMT 名前は Cisco 識別サービスです。 ログを、移動 Cisco 識別サービス > ログに見つけるため |

| Fedlet ログ |

Fedlet ログはあらゆる SAML エラーについてのより多くの詳細を説明します Cisco IDS で起こす |

Fedlet ログを得るのに RTMT を使用して下さい。 Fedlet ログのための場所は Cisco IDS が記録 する同じです。 fedlet ログはプレフィクス fedlet-から開始します |

| Cisco IDS API メトリック |

API メトリックがに検知 し、Cisco IDS 返す API がかもしれないおよび要求の数をことができます Cisco IDS によって処理されるエラー検証するのに使用する |

API メトリックを得るのに RTMT を使用して下さい。 以下の事項に注意して下さい: RTMT 名前は Cisco 識別サービスです これは別個のフォルダー メトリックの下で現われます。 以下の事項に注意して下さい: saml_metrics.csv および authorize_metrics.csv はこの資料のための関連したメトリックです。

|

| AD FS のイベント ビューアー |

イベントを表示する割り当てユーザはシステムをログオンします。 SAML 応答を送信 するを SAML 要求/処理している間ここに記録 される AD FS のエラー。 |

AD FS マシンでは、イベント ビューアー >Applications への移動およびサービスは >AdDFS 2.0 を > Admin 記録 します

Control Panel > Performance からの Windows 2008、起動イベント ビューアおよびメンテナンス > 管理上のツール Windows 2012 では、コントロール・パネル\システムおよびセキュリティ\管理上のツールからそれを起動させて下さい。 見るためにウィンドウ ドキュメントをイベント ビューアーをどこで見つけるか検知 して下さい。 |

| SAML ビューア | SAML ビューアは Cisco IDS from/to 返される応答および SAML 要求の検知で助けます。 このブラウザ アプリケーションは要求および応答 SAML の分析に非常に役立ちます。 |

これらはために SAML 要求および応答を検知 する使用できる一部の推奨される SAML ビューアです |

デバッグ オプションの流れ図

SSO 認証のためのさまざまなステップはそのステップの失敗の発生時に各ステップのイメージと共におよびデバッグ成果物で説明されます。

この表は方法の詳細をブラウザの SSO の各ステップで失敗を識別する説明したものです。 どのようにできなさいか異なるツール彼らはデバッグで同様に規定 されます助け。

| ステップ |

ブラウザの失敗を識別する方法 |

ツール/ログ |

検知 するべき設定 |

| Cisco IDS による AuthCode 要求処理 |

失敗の場合には、ブラウザは SAML エンドポイントか AD FS にリダイレクトされません、クライアントID かリダイレクト URL は無効であることを示す JSON エラーは Cisco IDS によって示されています。 |

Cisco IDS ログは authcode 要求が検証され、処理される間、生じるエラーを示します。 Cisco IDS API メトリック-処理され、失敗される要求の数を示します。 |

クライアント登録 |

| Cisco IDS による SAML 要求 開始 |

障害の間に、ブラウザは AD FS にリダイレクトされないし、Error ページ/メッセージは Cisco IDS によって表示されます。 |

Cisco IDS ログは例外があるか、またはない間、要求が始められるかどうか示します。 Cisco IDS API メトリック-処理され、失敗される要求の数を示します。 |

NOT_CONFIGURED 状態の Cisco IDS。 |

| AD FS による SAML 要求処理 |

この要求を処理するどの障害でも Login ページの代りに AD FS サーバによって表示される Error ページという結果に終ります。 |

AD FS のイベント ビューアーは要求が処理される間、生じるエラーを示します。 SAML ブラウザ プラグイン- SAML 要求を見るヘルプ AD FS に送信 される。 |

IdP の依存パーティ信頼設定 |

| AD FS による SAML 応答の送信 |

有効な資格情報が入った後応答を返すどの障害でも AD FS サーバによって表示される Error ページという結果に終ります。 |

AD FS のイベント ビューアー-要求が処理される間、生じるエラーを示します。 |

|

| Cisco IDS によって処理する SAML 応答 |

Cisco IDS はエラー原因および素早いチェック ページとの 500 エラーを示します。 |

AD FS のイベント ビューアー- AD FS が正常なステータス スコードなしで SAML 応答を返す場合エラーを示します。 SAML ブラウザ プラグイン- SAML 応答が表示されるヘルプは AD FS によって間違っているものを識別するために送信 しました。 Cisco IDS ログ-エラー/例外が処理の間に発生したことを示します。 Cisco IDS API メトリック-処理され、失敗される要求の数を示します。 |

|

Cisco IDS による Authcode 要求処理

Cisco IDS に関する限りでは、SSO ログオンの開始点は SSO によって有効に される アプリケーションからのオーソリゼーション・コードのための要求です。 API 要求の検証はそれが登録されていたクライアントからの要求であるかどうか確認するために行われます。 Cisco IDS の SAML エンドポイントにリダイレクトされるブラウザの正常な検証結果。 要求の検証のどの失敗でも送返されるエラー page/JSON (JavaScript オブジェクト 表示法)という結果に Cisco IDS に終ります。

このプロセスの間に見つけられるよくある エラー

1. できていないクライアント登録

| 問題の要約 |

Login 要求はブラウザの 401 エラーと失敗します。 |

| エラー メッセージ |

ブラウザ: このメッセージとの 401 エラー: {" error ": 「invalid_client」、「error_description」: 「無効な ClientId。」} Cisco IDS ログ: 2016-09-02 00:16:58.604 IST(+0530) [IdSEndPoints-51] は com.cisco.ccbu.ids IdSConfigImpl.java:121 に-クライアントID 警告します: fb308a80050b2021f974f48a72ef9518a5e7ca69 によっては 2016-09-02 00:16:58.604 IST(+0530) [IdSEndPoints-51] エラー com.cisco.ccbu.ids IdSOAuthEndPoint.java:45 が- AUTH 要求を処理する例外ありません。 org.apache.oltu.oauth2.common.exception.OAuthProblemException: invalid_client、無効な ClientId。 org.apache.oltu.oauth2.common.exception.OAuthProblemException.error(OAuthProblemException.java:59) で com.cisco.ccbu.ids.auth.validator.IdSAuthorizeValidator.validateRequestParams(IdSAuthorizeValidator.java:55) で com.cisco.ccbu.ids.auth.validator.IdSAuthorizeValidator.validateRequiredParameters(IdSAuthorizeValidator.java:70) org.apache.oltu.oauth2.as.request.OAuthRequest.validate(OAuthRequest.java:63) で |

| 考えられる原因 |

Cisco IDS とのクライアント登録は完了しませんでした。 |

| 推奨処置 |

Cisco IDS マネジメント コンソールにナビゲートし、クライアントが登録に成功されるかどうか確認して下さい。 そうでなかったら、それから SSO を続行する前にクライアントを登録して下さい。 |

2. IP アドレス/交替ホスト名を使用するユーザアクセス アプリケーション

| 問題の要約 |

Login 要求はブラウザの 401 エラーと失敗します。 |

| エラー メッセージ |

ブラウザ: このメッセージとの 401 エラー: {" error ": 「invalid_redirectUri」、「error_description」: 「Invlalid リダイレクト Uri」} |

| 考えられる原因 |

IP アドレス/交替ホスト名を使用するユーザアクセス アプリケーション。 SSO モードでは、アプリケーションが IP を使用してアクセスされれば、それははたらきません。 アプリケーションは Cisco IDS で登録されているホスト名によってアクセスする必要があります。 この問題はユーザが Cisco IDS に登録されていない代替ホスト名にアクセスした場合起こる場合があります。 |

| 推奨処置 |

Cisco IDS マネジメント コンソールにナビゲートし、同じがアプリケーションにアクセスするのに使用されているクライアントが正しいリダイレクト URLand に登録されているかどうか確認して下さい。

|

Cisco IDS による SAML 要求 開始

Cisco IDS の SAML エンドポイントは SSO によって基づくログオンで SAML の開始点フローしますです。 Cisco IDS と AD FS 間の相互対話の開始はこのステップで誘発されます。 ここの前提条件は IdP 対応するメタデータがこのステップのための Cisco IDS に成功するためにアップロードする必要があると同時に Cisco IDS がに接続するために AD FS を知るはずであることです。

このプロセスの間に見つけられるよくある エラー

1. Cisco IDS に追加されない AD FS メタデータ

| 問題の要約 |

Login 要求はブラウザの 503 エラーと失敗します。 |

| エラー メッセージ |

ブラウザ: このメッセージとの 503 エラー: {" error ": 「service_unavailable」、「error_description」: 「SAML メタデータ」は初期化されません} |

| 考えられる原因 |

Idp メタデータは Cisco IDS で利用できません。 Cisco IDS と AD FS 間の信頼確立は完了しませんでした。 |

| 推奨処置 |

Cisco IDS マネジメント コンソールにナビゲートし、ID が設定されなかった状態にあるかどうか参照して下さい。 IdP メタデータがアップロードされるかどうか確認して下さい。 そうでなかったら、AD FS からダウンロードされる IdP メタデータをアップロードして下さい。 詳細についてはここに参照して下さい。 |

AD FS による SAML 要求処理

SAML 要求処理は SSO フローの AD FS の第一歩です。 Cisco IDS によって送信 される SAML 要求はこのステップの AD FS によって読まれ、検証され、解読されます。 この要求の正常な処理は 2 つのシナリオという結果に終ります:

-

- それがブラウザの新しいログインである場合、AD FS は Login 形式を示します。

-

それが既存のブラウザー セッションからの認証済みユーザの既に relogin である場合、AD FS は SAML 応答背部を直接送信 するように試みます。

注: このステップのための主要な前提条件は AD FS のため応答パーティ信頼を設定してもらうことです。

このプロセスの間に見つけられるよくある エラー

1. Cisco 最新の ID の SAML 証明書を持っていない AD FS。

| 問題の要約 |

その代り Login ページを示さない AD FS は Error ページを示します。 |

| エラー メッセージ |

ブラウザ AD FS はこれへの Error ページ 類似したを示します: サイトにアクセスする問題がありました。 サイトに再度参照することを試みて下さい。 問題が持続する場合、このサイトの管理者に連絡し、問題点を明らかにするために参照番号を提供して下さい。 参照番号: 1ee602be-382c-4c49-af7a-5b70f3a7bd8e AD FS イベント ビューアー フェデレーション サービスは SAML 認証要求を処理している間エラーに出会いました。 追加データ 例外の詳細: Microsoft.IdentityModel.Protocols.XmlSignature.SignatureVerificationFailedException: MSIS0038: SAML メッセージに間違ったシグニチャがあります。 Issuer: 「myuccx.cisco.com」。 Microsoft.IdentityServer.Service.SamlProtocol.SamlProtocolService.ProcessRequest (メッセージ requestMessage)の Microsoft.IdentityServer.Service.SamlProtocol.SamlProtocolService.CreateErrorMessage (createErrorMessageRequest CreateErrorMessageRequest)の Microsoft.IdentityServer.Protocols.Saml.Contract.SamlContractUtility.CreateSamlMessage (MSISSamlBindingMessage メッセージ) |

| 考えられる原因 |

依存当事者信頼は確立されませんまたは Cisco IDS 証明書は変更しましたが、同じは AD FS にアップ ロードされません。 |

| 推奨処置 |

最新の Cisco IDS 証明書との AD FS および Cisco IDS 間の信頼を確立して下さい。 Cisco IDS 証明書が期限切れではないことを確認して下さい。 Cisco 識別のステータス ダッシュボードが管理を保守するのを表示できます。 その場合、Settings ページの証明書を再生して下さい。 詳細についてはメタデータを確立する方法で ADFS 及び Cisco IDS を渡って見ます、ここに信頼して下さい |

AD FS によって送信 する SAML 応答

ADFS はブラウザによって Cisco IDS に戻ってユーザの認証に成功された後 SAML 応答を返します。 ADFS は成功か失敗を示すステータス スコードの SAML 応答背部を送信できます。 IF 形式認証は AD FS で有効に なりませんそれからこれが障害応答を示す。

このプロセスの間に見つけられるよくある エラー

1. 形式認証は AD FS で有効に なりません

| 問題の要約 |

ブラウザは NTLM ログオンを示し、次に正常にリダイレクトしないで Cisco IDS に失敗します。 |

| 失敗のステップ |

SAML 応答の送信 |

| エラー メッセージ |

ブラウザ: ブラウザは NTLM ログオンを示しますが、正常なログインの後で、多くのリダイレクトと失敗します。 |

| 考えられる原因 |

Cisco IDS は AD FS で形式ベースの認証だけ、形式認証有効に なりませんサポートします。 |

| 推奨処置 |

Enable 形式認証にどのようにで参照しなさいか詳細については: |

Cisco IDS によって処理する SAML 応答

このステージでは、Cisco IDS は AD FS から SAML 応答があります。 この応答は成功か失敗を示すステータス スコードが含まれている可能性があります。 AD FS からのエラー応答は Error ページに起因し、同じはデバッグされなければなりません。

正常な SAML 応答の間に、要求の処理はこれらの理由により失敗する場合があります:

- IdP 不正確な(AD FS)メタデータ。

- AD FS から期待された発信クレームを取得する失敗。

- Cisco IDS および AD FS クロックは同期化されません。

このプロセスの間に見つけられるよくある エラー

1. Cisco IDS の AD FS 証明書は最新ではないです。

| 問題の要約 |

Login 要求は invalidSignature としてエラー・コードのブラウザの 500 エラーと失敗します。 |

| 失敗のステップ |

SAML 応答処理 |

| エラー メッセージ |

ブラウザ: ブラウザのこのメッセージとの 500 エラー: Error Code: invalidSignature AD FS イベント ビューアー: エラーなし Cisco IDS ログ: 2016-04-13 12:42:15.896 IST(+0530) DEFAULT エラー [IdSEndPoints-0] com.cisco.ccbu.ids IdSEndPoint.java:102 -要求 com.sun.identity.saml2.common.SAML2Exception を処理する例外: 署名証明書は定義されるものがエンティティ メタデータで一致する。 com.sun.identity.saml2.xmlsig.FMSigProvider.verify(FMSigProvider.java:331) で com.sun.identity.saml2.protocol.impl.StatusResponseImpl.isSignatureValid(StatusResponseImpl.java:371) で com.sun.identity.saml2.profile.SPACSUtils.getResponseFromPost(SPACSUtils.java:985) com.sun.identity.saml2.profile.SPACSUtils.getResponse(SPACSUtils.java:196) で |

| 考えられる原因 |

Cisco IDS で利用可能であるものをと IdP 証明書が異なっているので停止する SAML 応答処理。 |

| 推奨処置 |

最新の AD FS メタデータをからダウンロードして下さい: https://<ADFSServer>/federationmetadata/2007-06/federationmetadata.xml そして識別サービス Managament ユーザインターフェイスによって Cisco IDS にそれをアップロードして下さい。 詳細については、設定 Cisco IDS および AD FS を参照して下さい |

2. Cisco IDS および AD FS クロックは同期化されません。

| 問題の要約 |

Login 要求はステータス スコードのブラウザの 500 エラーと失敗します: urn:oasis:names:tc:SAML:2.0:status:Success |

| 失敗のステップ |

SAML 応答処理 |

| エラー メッセージ |

ブラウザ: このメッセージとの 500 エラー: IdP Configuration エラー: 停止する SAML 処理 ステータス スコードの IdP からの SAML assertion failed: urn:oasis:names:tc:SAML:2.0:status:Success. IdP 設定を確認し、もう一度試して下さい。 Cisco IDS ログ 2016-08-24 18:46:56.780 IST(+0530) [IdSEndPoints-SAML-22] エラー com.cisco.ccbu.ids IdSSAMLAsyncServlet.java:298 は例外 com.sun.identity.saml2.common.SAML2Exception を除いて- SAML 応答処理失敗しました: SubjectConfirmationData の時間は無効です。 com.sun.identity.saml2.common.SAML2Utils.isBearerSubjectConfirmation(SAML2Utils.java:766) で com.sun.identity.saml2.common.SAML2Utils.verifyResponse(SAML2Utils.java:609) で com.sun.identity.saml2.profile.SPACSUtils.processResponse(SPACSUtils.java:1050) で com.sun.identity.saml2.profile.SPACSUtils.processResponseForFedlet(SPACSUtils.java:2038) で com.cisco.ccbu.ids.auth.api.IdSSAMLAsyncServlet.getAttributesMapFromSAMLResponse(IdSSAMLAsyncServlet.java:472) で com.cisco.ccbu.ids.auth.api.IdSSAMLAsyncServlet.processSamlPostResponse(IdSSAMLAsyncServlet.java:258) で com.cisco.ccbu.ids.auth.api.IdSSAMLAsyncServlet.processIdSEndPointRequest(IdSSAMLAsyncServlet.java:176) で com.cisco.ccbu.ids.auth.api.IdSEndPoint$1.run(IdSEndPoint.java:269) で java.util.concurrent.ThreadPoolExecutor.runWorker(ThreadPoolExecutor.java:1145) で java.util.concurrent.ThreadPoolExecutor$Worker.run(ThreadPoolExecutor.java:615) java.lang.Thread.run(Thread.java:745)2016-08-24 18:24:20.510 IST(+0530) [pool-4-thread-1] で SAML ビューア: NotBefore および NotOnOrAfter フィールドを探して下さい <Conditions NotBefore="2016-08-28T14:45:03.325Z" NotOnOrAfter="2016-08-28T15:45:03.325Z"> |

| 考えられる原因 |

Cisco IDS および IdP システムの時間は同期化からあります。 |

| 推奨処置 |

Cisco IDS および AD FS システムの時間を同期して下さい。 AD FS システムおよび Cisco IDS が NTP サーバを使用して同期される時間であることを推奨します。 |

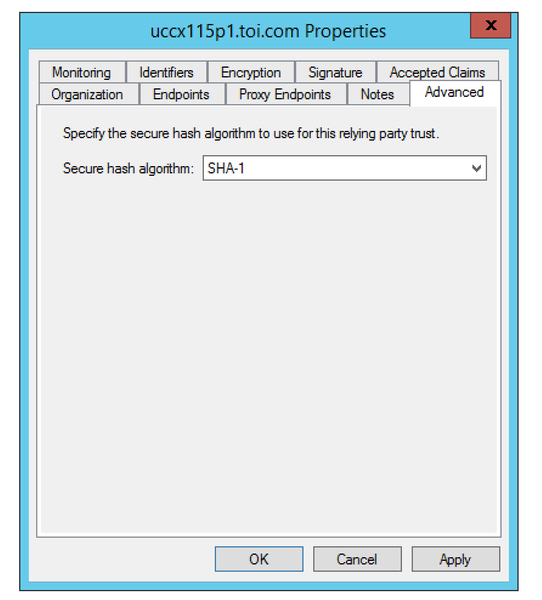

3. AD FS の間違った署名アルゴリズム(SHA256 vs SHA1)

| 問題の要約 |

Login 要求はステータス code:urn:oasis:names:tc:SAML:2.0:status:Responder のブラウザの 500 エラーと失敗します AD FS イベント View Log のエラー メッセージ–間違ったシグニチャ Algorithm(SHA256 vs AD FS の SHA1) |

| 失敗のステップ |

SAML 応答処理 |

| エラー メッセージ |

ブラウザ このメッセージとの 500 エラー: IdP Configuration エラー: 停止する SAML 処理 ステータス スコードの IdP からの SAML assertion failed: urn:oasis:names:tc:SAML:2.0:status:Responder. IdP 設定を確認し、もう一度試して下さい。 AD FS イベント ビューアー: Cisco IDS ログ: エラー com.cisco.ccbu.ids IdSSAMLAsyncServlet.java:298 -例外 com.sun.identity.saml2.common.SAML2Exception を除いて停止する SAML 応答処理: 応答の無効なステータス スコード。 com.sun.identity.saml2.common.SAML2Utils.verifyResponse(SAML2Utils.java:425) で com.sun.identity.saml2.profile.SPACSUtils.processResponse(SPACSUtils.java:1050) で com.sun.identity.saml2.profile.SPACSUtils.processResponseForFedlet(SPACSUtils.java:2038) com.cisco.ccbu.ids.auth.api.IdSSAMLAsyncServlet.getAttributesMapFromSAMLResponse(IdSSAMLAsyncServlet.java:472) で |

| 考えられる原因 |

AD FS は SHA-256 を使用するために設定されます。 |

| 推奨処置 |

署名および暗号化のために SHA-1 を使用するために AD FS をアップデートして下さい。

|

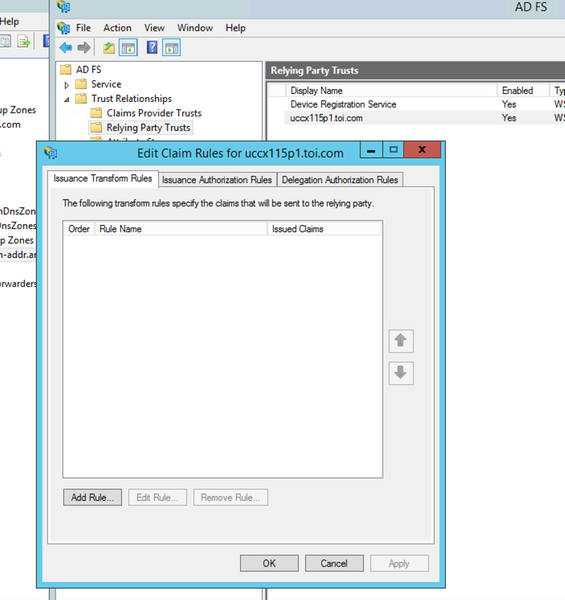

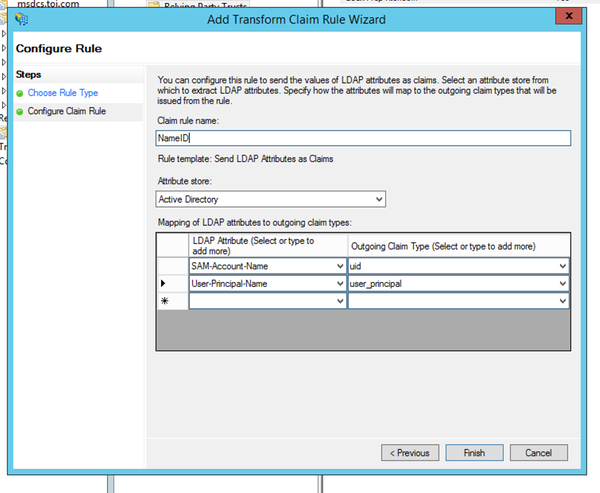

4. 正しく設定されない発信クレーム ルール

| 問題の要約 |

Login 要求はメッセージとのブラウザのエラーによって「SAML 応答からの検索ユーザ識別名できなかった 500 と失敗します。/Could SAML 応答からのない検索ユーザ プリンシパル」。 発信クレームで設定 されない uid および/または user_principal。 |

| 失敗のステップ |

SAML 応答処理 |

| エラー メッセージ |

ブラウザ: このメッセージとの 500 エラー: IdP Configuration エラー: 停止する SAML 処理。 SAML 応答からの検索ユーザ識別はできませんでした。/Could SAML 応答からのない検索ユーザ プリンシパル。 AD FS イベント ビューアー: エラーなし Cisco IDS ログ: エラー com.cisco.ccbu.ids IdSSAMLAsyncServlet.java:294 -例外 com.sun.identity.saml.common.SAMLException を除いて停止する SAML 応答処理: SAML 応答からの retreive ユーザID はできませんでした。 com.cisco.ccbu.ids.auth.api.IdSSAMLAsyncServlet.validateSAMLAttributes(IdSSAMLAsyncServlet.java:231) で com.cisco.ccbu.ids.auth.api.IdSSAMLAsyncServlet.processSamlPostResponse(IdSSAMLAsyncServlet.java:263) com.cisco.ccbu.ids.auth.api.IdSSAMLAsyncServlet.processIdSEndPointRequest(IdSSAMLAsyncServlet.java:176) で

|

| 考えられる原因 |

必須発信クレームはクレーム ルールで(uid および user_principal)正しく設定されません。 NameID クレーム ルールをまたは設定しないか、uid か user_principal 正しく設定されません。 NameID ルールが設定されなくてかまたは user_principal 正しくマップされなければ、これが Cisco IDS が探すプロパティであるので user_principal 取得されない Cisco IDS は示します。 uid が正しくマップされない場合、Cisco IDS は uid が取得されないことを示します。 |

| 推奨処置 |

AD FS クレーム ルールの下で、(か。ガイドする) 「uid」マップする属性が定義された次 IdP コンフィギュレーション ガイドおよび「user_principal のために」であることを確認して下さい。

|

5. 発信クレーム ルールは連合させた AD FS で正しく設定されません

| 問題の要約 |

Login 要求はメッセージとのブラウザのエラーによって「SAML 応答からの検索ユーザ識別名できなかった 500 と失敗します。 またはできませんでした SAML 応答からの検索ユーザ プリンシパルは」。 AD FS が連合させた AD FS である時。 |

| 失敗のステップ |

SAML 応答処理 |

| エラー メッセージ |

ブラウザ このメッセージとの 500 エラー: IdP Configuration エラー: 停止する SAML 処理 SAML 応答からの検索ユーザ識別はできませんでした。/SAML 応答からの検索ユーザ プリンシパルはできませんでした。 AD FS イベント ビューアー: エラーなし Cisco IDS ログ: エラー com.cisco.ccbu.ids IdSSAMLAsyncServlet.java:294 -例外 com.sun.identity.saml.common.SAMLException を除いて停止する SAML 応答処理: SAML 応答からの retreive ユーザID はできませんでした。 com.cisco.ccbu.ids.auth.api.IdSSAMLAsyncServlet.validateSAMLAttributes(IdSSAMLAsyncServlet.java:231) で com.cisco.ccbu.ids.auth.api.IdSSAMLAsyncServlet.processSamlPostResponse(IdSSAMLAsyncServlet.java:263) com.cisco.ccbu.ids.auth.api.IdSSAMLAsyncServlet.processIdSEndPointRequest(IdSSAMLAsyncServlet.java:176) で

|

| 考えられる原因 |

連合させた AD FS で抜ける可能性があるより多くの設定が必要となりましたあります。 |

| 推奨処置 |

連合させた AD の AD FS 設定が設定 Cisco IDS の連合させた AD FS および AD FS のマルチドメイン 設定のためのセクションによってされるかどうか確認して下さい |

6. 正しく設定されないカスタム クレーム ルール

| 問題の要約 |

Login 要求はメッセージとのブラウザのエラーによって「SAML 応答からの検索ユーザ識別名できなかった 500 と失敗します。/Could SAML 応答からのない検索ユーザ プリンシパル」。 発信クレームで設定 されない uid および/または user_principal。 |

| 失敗のステップ |

SAML 応答処理 |

| エラー メッセージ |

ブラウザ このメッセージとの 500 エラー: ステータス スコードの IdP からの SAML assertion failed: 壷: オアシス: 名前: tc: SAML:2.0:status:Requester/urn:oasis:names:tc:SAML:2.0:status:InvalidNameIDPolicy. IdP 設定を確認し、もう一度試して下さい。

SAML 認証要求に満足することができなかった NameID ポリシーがありました。 失敗されるこの要求。 ユーザのアクション Cisco IDS ログ: 2016-08-30 09:45:30.471 IST(+0530) [IdSEndPoints-SAML-82] INFO com.cisco.ccbu.ids SAML2SPAdapter.java:76 はコードと- SSO 失敗しました: 1.応答ステータス: <samlp: Status> <samlp: ステータス・コード Value="urn:oasis:names:tc:SAML:2.0:status:Requester"> <samlp: ステータス・コード Value="urn:oasis:names:tc:SAML:2.0:status:InvalidNameIDPolicy"> </samlp: StatusCode> </samlp: StatusCode> </samlp: AuthnRequest のための Status>: n/a 2016-08-30 09:45:30.471 IST(+0530) [IdSEndPoints-SAML-82] エラー com.cisco.ccbu.ids IdSSAMLAsyncServlet.java:299 -例外 com.sun.identity.saml2.common.SAML2Exception を除いて停止する SAML 応答処理: 応答の無効なステータス スコード。 com.sun.identity.saml2.common.SAML2Utils.verifyResponse(SAML2Utils.java:425) で com.sun.identity.saml2.profile.SPACSUtils.processResponse(SPACSUtils.java:1050) com.sun.identity.saml2.profile.SPACSUtils.processResponseForFedlet(SPACSUtils.java:2038) で |

| 考えられる原因 |

カスタム クレーム ルールは正しく設定されません。 |

| 推奨処置 |

AD FS クレーム ルールの下で、(か。ガイドする) 「uid」マップする属性が定義された次 コンフィギュレーション ガイドおよび「user_principal のために」であることを確認して下さい。

|

7. AD FS への余りにも多くの要求。

| 問題の要約 |

Login 要求はステータス code:urn:oasis:names:tc:SAML:2.0:status:Responder のブラウザの 500 エラーと失敗します AD FS イベント View Log のエラー メッセージは余りにも多くの要求が AD FS へあることを示します。 |

| 失敗のステップ |

SAML 応答処理 |

| エラー メッセージ |

ブラウザ このメッセージとの 500 エラー: IdP Configuration エラー: 停止する SAML 処理 ステータス スコードの IdP からの SAML assertion failed: urn:oasis:names:tc:SAML:2.0:status:Responder. IdP 設定を確認し、もう一度試して下さい。 AD FS イベント ビューアー: Microsoft.IdentityServer.Web.InvalidRequestException: MSIS7042: 同じクライアント ブラウザ セッションはの '6' 要求を持続しますしました '16' 秒。 詳細に関しては管理者に連絡して下さい。 Microsoft.IdentityServer.Web.FederationPassiveAuthentication.UpdateLoopDetectionCookie() Microsoft.IdentityServer.Web.FederationPassiveAuthentication.SendSignInResponse (MSISSignInResponse 応答)

イベント XML: <Event xmlns= " http://schemas.microsoft.com/win/2004/08/events/event"> <System> <Provider Name= " AD FS 2.0" Guid="{20E25DDB-09E5-404B-8A56-EDAE2F12EE81}"/> <EventID>364</EventID> <Version>0</Version> <Level>2</Level> <Task>0</Task> <Opcode>0</Opcode> <Keywords>0x8000000000000001</Keywords> は SystemTime="2016-04-19T12:14:58.474662600Z"/> <EventRecordID>29385</EventRecordID> <Correlation ActivityID="{98778DB0-869A-4DD5-B3B6-0565AC17BFFE}"/> <Execution ProcessID="2264" ThreadID="392"/> <Channel>AD FS 2.0/Admin</Channel> <Computer>myadfs.cisco.com</Computer> <Security UserID="S-1-5-21-1680627477-1295527365-1502263146-1105"/> </System> <UserData> <Event xmlns:auto-ns2=" http://schemas.microsoft.com/win/2004/08/events"xmlns= を」http://schemas.microsoft.com/ActiveDirectoryFederationServices/2.0/Events"> <EventData> <Data >Microsoft.IdentityServer.Web.InvalidRequestException <TimeCreated: MSIS7042: 同じクライアント ブラウザ セッションは最後の '16' 秒の '6' 要求をしました。 詳細に関しては管理者に連絡して下さい。 Microsoft.IdentityServer.Web.FederationPassiveAuthentication.UpdateLoopDetectionCookie() Microsoft.IdentityServer.Web.FederationPassiveAuthentication.SendSignInResponse (MSISSignInResponse 応答)で </Data> </EventData> </Event> </UserData> </Event> Cisco IDS ログ 2016-04-15 16:19:01.220 EDT(-0400) DEFAULT エラー [IdSEndPoints-1] com.cisco.ccbu.ids IdSEndPoint.java:102 -要求 com.sun.identity.saml2.common.SAML2Exception を処理する例外: 応答の無効なステータス スコード。 com.sun.identity.saml2.common.SAML2Utils.verifyResponse(SAML2Utils.java:425) で com.sun.identity.saml2.profile.SPACSUtils.processResponse(SPACSUtils.java:1050) で com.sun.identity.saml2.profile.SPACSUtils.processResponseForFedlet(SPACSUtils.java:2038) com.cisco.ccbu.ids.auth.api.IdSSAMLAsyncServlet.getAttributesMapFromSAMLResponse(IdSSAMLAsyncServlet.java:451) で

|

| 考えられる原因 |

同じブラウザー セッションから AD FS に来る余りにも多くの要求があります。 |

| 推奨処置 |

これは本番で一般的に起こるはずではないです。 しかしこれに出会えば、できます:

|

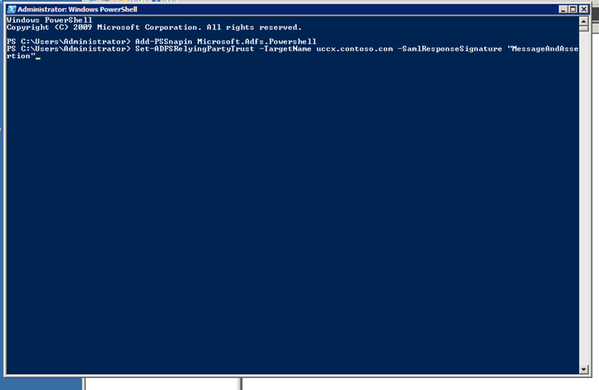

8. AD FS はアサーションおよびメッセージに両方署名するために設定されません。

| 問題の要約 |

Login 要求はエラー・コードのブラウザの 500 エラーと失敗します: invalidSignature |

| 失敗のステップ |

SAML 応答処理 |

| エラー メッセージ |

ブラウザ このメッセージとの 500 エラー: Error Code: invalidSignature Cisco IDS ログ: 2016-08-24 10:53:10.494 IST(+0530) [IdSEndPoints-SAML-241] INFO saml2error.jsp saml2error_jsp.java:75 -コードと停止する SAML 応答処理: invalidSignature; message: ArtifactResponse の無効なシグニチャ。 2016-08-24 10:53:10.494 IST(+0530) [IdSEndPoints-SAML-241] エラー com.cisco.ccbu.ids IdSSAMLAsyncServlet.java:298 -例外 com.sun.identity.saml2.common.SAML2Exception を除いて停止する SAML 応答処理: 応答の無効なシグニチャ。 com.sun.identity.saml2.profile.SPACSUtils.getResponseFromPost(SPACSUtils.java:994) で com.sun.identity.saml2.profile.SPACSUtils.getResponse(SPACSUtils.java:196) で com.sun.identity.saml2.profile.SPACSUtils.processResponseForFedlet(SPACSUtils.java:2028) com.cisco.ccbu.ids.auth.api.IdSSAMLAsyncServlet.getAttributesMapFromSAMLResponse(IdSSAMLAsyncServlet.java:472) で |

| 考えられる原因 |

AD FS はアサーションおよびメッセージに両方署名するために設定されません。 |

| 推奨処置 |

|

関連情報

これは技術情報に説明がある識別プロバイダの設定と関連しています:

シスコ エンジニア提供

- Arundeep NCisco TAC エンジニア

- Joji GeorgeCisco エンジニアリング

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック