はじめに

このドキュメントでは、パブリッシャとサブスクライバのアーキテクチャモデルを持つ認証局(CA)署名付きマルチサーバサブジェクト代替名(SAN)を使用して、Cisco Voice Operating System(CVOS)システムクラスタをセットアップする方法について説明します。CVOSシステムは、UCCE環境のCUIC、Finesse、Livedata、IdSシステムを対象としています。

著者:Cisco TACエンジニア、Venu Gopal Sane、Ritesh Desai

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Cisco Unified Contact Center Enterprise(UCCE)リリースv12.5

- Cisco Package Contact Center Enterprise(PCCE)リリースv12.5

- Cisco Finesse v12.5

- Cisco Unified Intelligence Center v12.5

使用するコンポーネント

このドキュメントの情報は、CVOSオペレーティングシステム(OS)の管理:証明書の管理に基づくものです。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。対象のネットワークが実稼働中である場合には、どのようなコマンドについても、その潜在的な影響について確実に理解しておく必要があります。

背景説明

マルチサーバSAN証明書を使用すると、クラスタの各サーバノードからCSRを取得し、CSRごとにCA署名付き証明書を取得して個別に管理する必要はなく、ノードの1つのクラスタに対してCAが署名する必要があるCSRは1つだけです。

この設定を開始する前に、次のサービスが稼働していることを確認してください。

設定

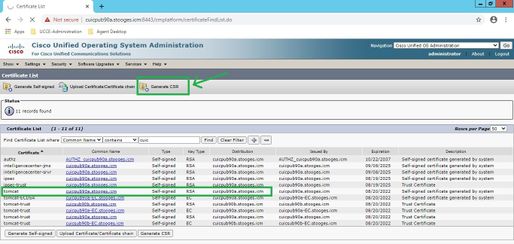

手順 1: 図に示すように、Operating System (OS) Administrationにログインし、Security > Certificate Management > Generate CSRの順に移動します。

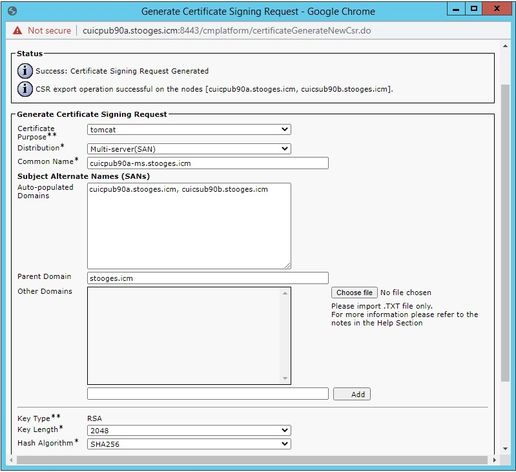

ステップ 2:DistributionでMulti-Server SANを選択します。 SANドメインと親ドメインに自動入力される

ステップ 3:CSRが正常に生成されると、次のメッセージが表示されます。

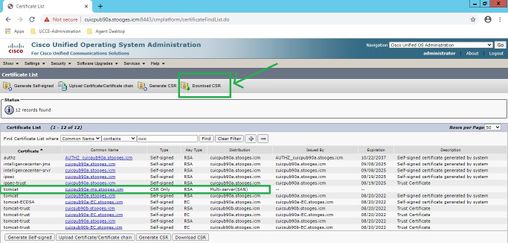

ステップ 4:CSRが正常に生成されると、生成されたCSRがここに表示されます。このCSRをダウンロードしてCAに送信すると、署名できるようになります。

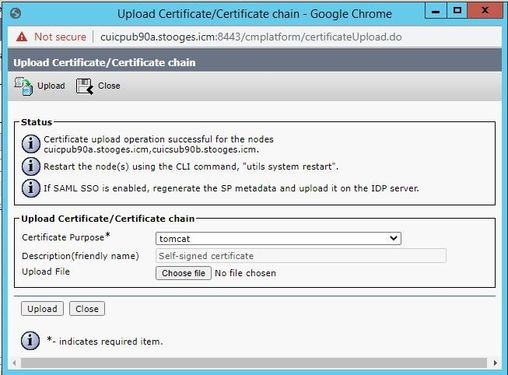

ステップ 5:CA署名付き証明書をタイプtomcatとして証明書管理ページのクラスタのパブリッシャノードにアップロードし、アップロードが成功した場合に表示される指示に従います。

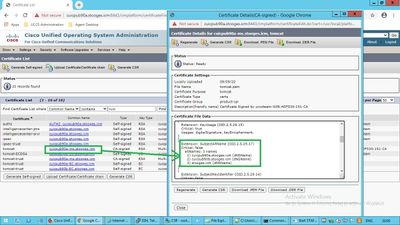

手順 6: ファイルが正常にアップロードされたら、新しいCA署名付き証明書を「multi-SAN」タイプとして示す証明書リストを確認します。

新しいマルチSAN証明書をクリックし、SubjectAltNamesがすべてのクラスタノードのドメイン名とFQDNを表示することを確認します。

確認

ここでは、設定が正常に機能しているかどうかを確認します。

サブスクライバノードのcmplatformページにログインし、http://<any-node-fqdn>:8443/cmplatformを使用して同じマルチSAN証明書が入力されていることを確認します。

トラブルシュート

ここでは、設定のトラブルシューティングに使用できる情報を示します。

CLIアクセスから次の証明書管理ログを収集し、Cisco TACでサービスリクエストをオープンします:file get activelog platform/log/cert*