ライセンスについて

シスコ スマート ライセンシングは、シスコ ポートフォリオ全体および組織全体でソフトウェアをより簡単かつ迅速に一貫して購入および管理できる柔軟なライセンス モデルです。また、これは安全です。ユーザがアクセスできるものを制御できます。スマート ライセンスを使用すると、次のことが可能になります。

-

簡単なアクティベーション:スマートライセンスは、組織全体で使用できるソフトウェアライセンスのプールを確立します。PAK(製品アクティベーションキー)は不要です。

-

管理の統合:My Cisco Entitlements(MCE)は、使いやすいポータルですべてのシスコ製品とサービスの完全なビューを提供するので、取得したもの、使用しているものを常に把握できます。

-

ライセンスの柔軟性:ソフトウェアはハードウェアにノードロックされていないため、必要に応じてライセンスを簡単に使用および転送できます。

スマートライセンスを使用するには、まず Cisco Software Central でスマートアカウントを設定する必要があります(software.cisco.com)。

シスコライセンスの概要については詳しくは、cisco.com/go/licensingguide を参照してください。

Smart Software Manager とアカウント

1 つ以上のライセンスを購入する場合は、それらのライセンスを Smart Software Manager(https://software.cisco.com/#module/SmartLicensing)で管理します。Smart Software Manager を使用すると、組織のプライマリアカウントを作成できます。まだアカウントをお持ちでない場合は、リンクをクリックして新しいアカウントを設定してください。Smart Software Manager を使用すると、組織のプライマリアカウントを作成できます。手順については、「Cisco アカウントの作成」を参照してください。

デフォルトでは、ライセンスはプライマリアカウントの下のデフォルト仮想アカウントに割り当てられます。アカウントの管理者として、たとえば、地域、部門、または子会社ごとに、追加の仮想アカウントを作成できます。複数のバーチャルアカウントは、多数のライセンスおよびデバイスを管理するために役立ちます。

ライセンスは、バーチャルアカウント別に管理します。バーチャルアカウントに割り当てられているライセンスを使用できるのは、そのバーチャルカウントのデバイスのみです。追加のライセンスが必要な場合は、別の仮想アカウントから未使用のライセンスを転用できます。仮想アカウント間でデバイスを転送することもできます。

エアギャップ展開のライセンスのオプション

次の表に、インターネットにアクセスできない環境で使用可能なライセンスオプションを比較して示します。特定の状況については、販売担当者が他のアドバイスをできる場合があります。

|

Smart Software Manager オンプレミス |

特定のライセンスの予約 |

|---|---|

|

大量の製品に対する拡張性 |

少数のデバイスに最適 |

|

ライセンス管理、使用状況、および資産管理の可視性を自動化 |

使用状況および資産管理の可視性の制限 |

|

デバイスを追加するための運用コストの増加なし |

デバイスを追加するための経時的な運用コストが線形 |

|

柔軟性、使いやすさ、少ないオーバーヘッド |

移動、追加、および変更の際の管理および手動によるオーバーヘッドの多さ |

|

初期およびさまざまな期限切れ状態でコンプライアンス不適合ステータスが許可される |

コンプライアンス不適合ステータスはシステムの動作に影響を与える |

|

詳細については、「Management Center の Smart Software Manager オンプレミスへの登録」を参照してください。 |

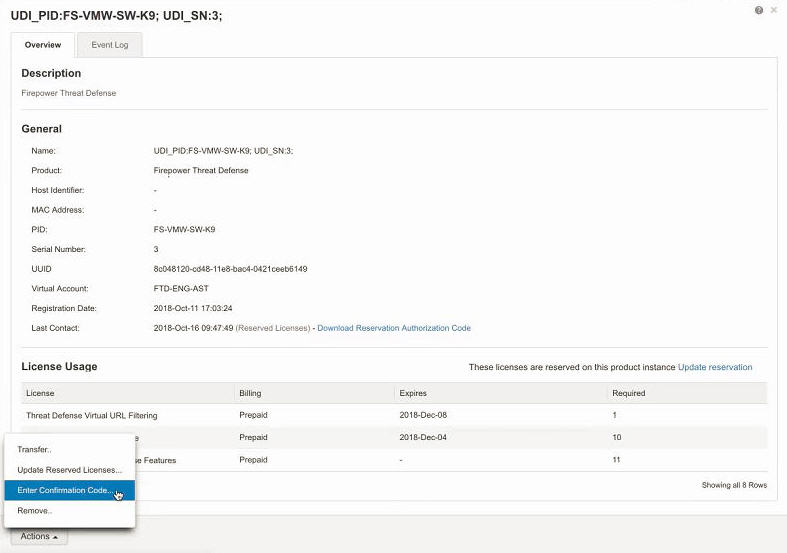

詳細については、「特定ライセンス予約(SLR)の設定」を参照してください。 |

Management Center およびデバイスのライセンシングの仕組み

Management Center は Smart Software Manager に登録し、各管理対象デバイスにライセンスを割り当てます。デバイスは、Smart Software Manager に直接登録しません。

物理 Management Center は、それ自体の使用にはライセンスを必要としません。Management Center Virtual にはプラットフォームライセンスが必要です。

Smart Software Manager との定期的な通信

製品ライセンスの権限付与を維持するために、製品は Smart Software Manager と定期的に通信する必要があります。

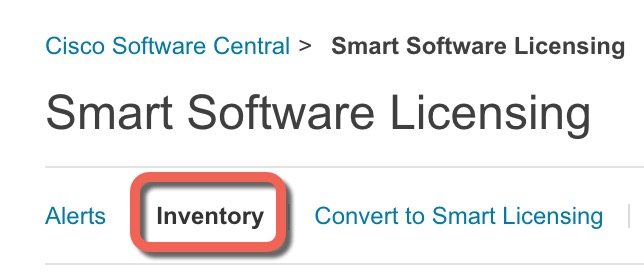

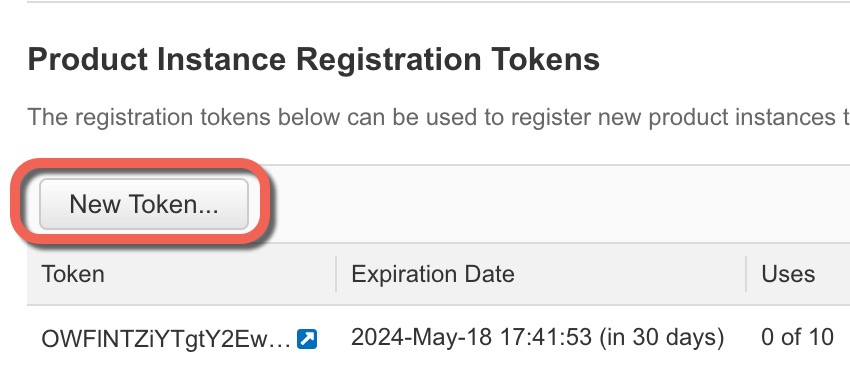

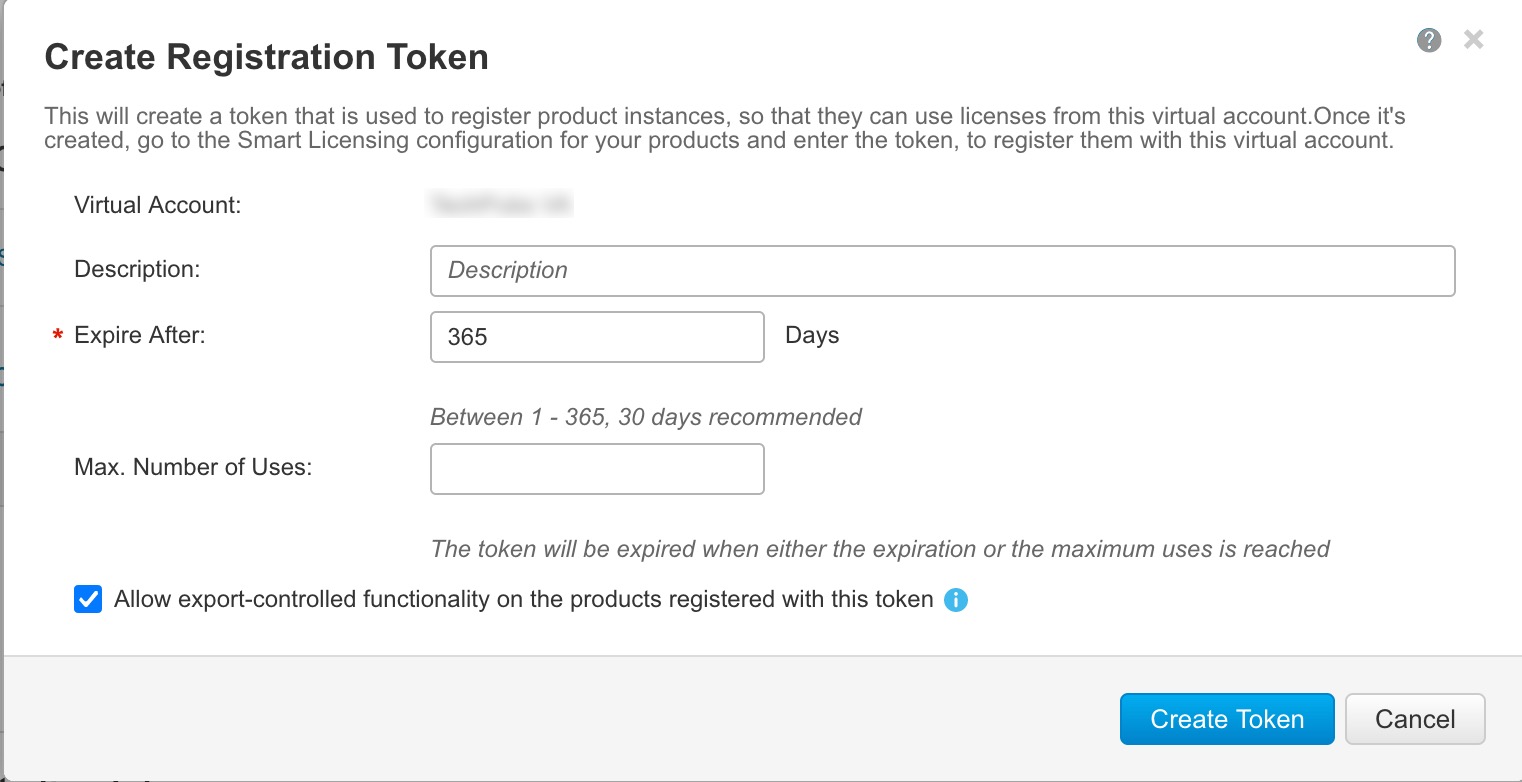

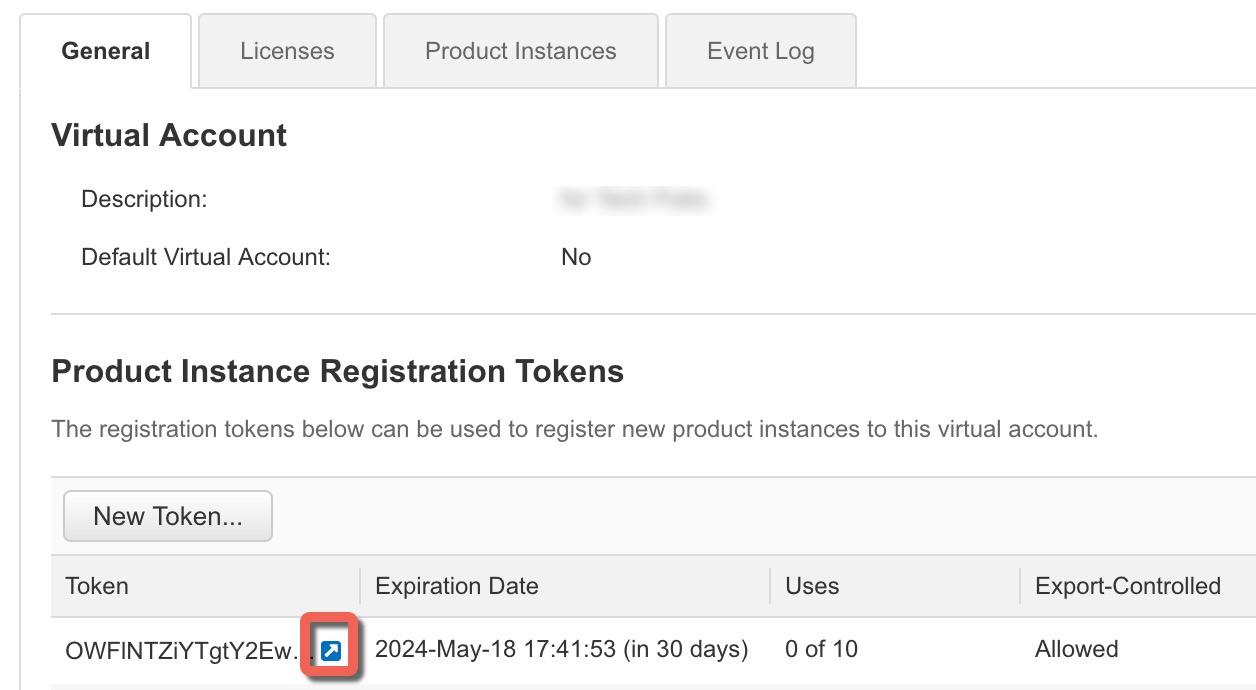

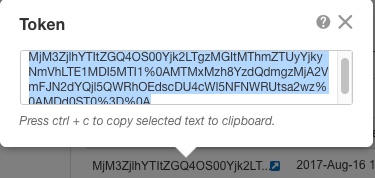

製品インスタンス登録トークンを使用して、Management Center を Smart Software Manager に登録できます。Smart Software Manager は、Management Center と Smart Software Manager が通信するための ID 証明書を発行します。この証明書の有効期間は 1 年ですが、6 ヵ月ごとに更新されます。ID 証明書の有効期限が切れた場合(1 年間通信がなかった場合)、Management Center がアカウントから削除されることがあります。

Management Center は Smart Software Manager と定期的に通信します。Smart Software Manager で変更を加えた場合は、Management Center 上で認証を更新すると、その変更がすぐに適用されます。また、スケジュールどおりにManagement Centerが通信するのを待つこともできます。

Management Center は、Smart Software Manager に直接インターネットアクセスできるか、エアギャップ展開のライセンスのオプションで説明されているいずれかのオプションを使用する必要があります。非エアギャップ展開では、通常のライセンスに関する通信は 30 日ごとに行われますが、これには猶予期間があり、Management Centerは Smart Software Manager と通信することなく最大で 90 日間は動作します。90 日が経過する前に Management Center が Smart Software Manager と通信することを確認してください。そうでない場合、Management Center は未登録の状態に戻ります。

評価モード(Evaluation Mode)

Management Center は、Smart Software Manager への登録の前に 90 日間、評価モードで動作します。管理対象デバイスに機能ライセンスを割り当てることができ、評価モードの期間中はコンプライアンスに準拠した状態が維持されます。この期間が終了すると、Management Center は登録解除されます。

Management Center を Smart Software Manager に登録すると、評価モードが終了します。後で Management Center の登録を解除すると、最初に 90 日間すべてを使用していなくても、評価モードを再開することはできません。

未登録状態の詳細については、未登録状態を参照してください。

(注) |

高度暗号化(3DES/AES)の評価ライセンスを受け取ることはできません。高度暗号化(3DES/AES)ライセンスを有効にするエクスポートコンプライアンス トークンを受け取るには、Smart Software Manager に登録する必要があります。 |

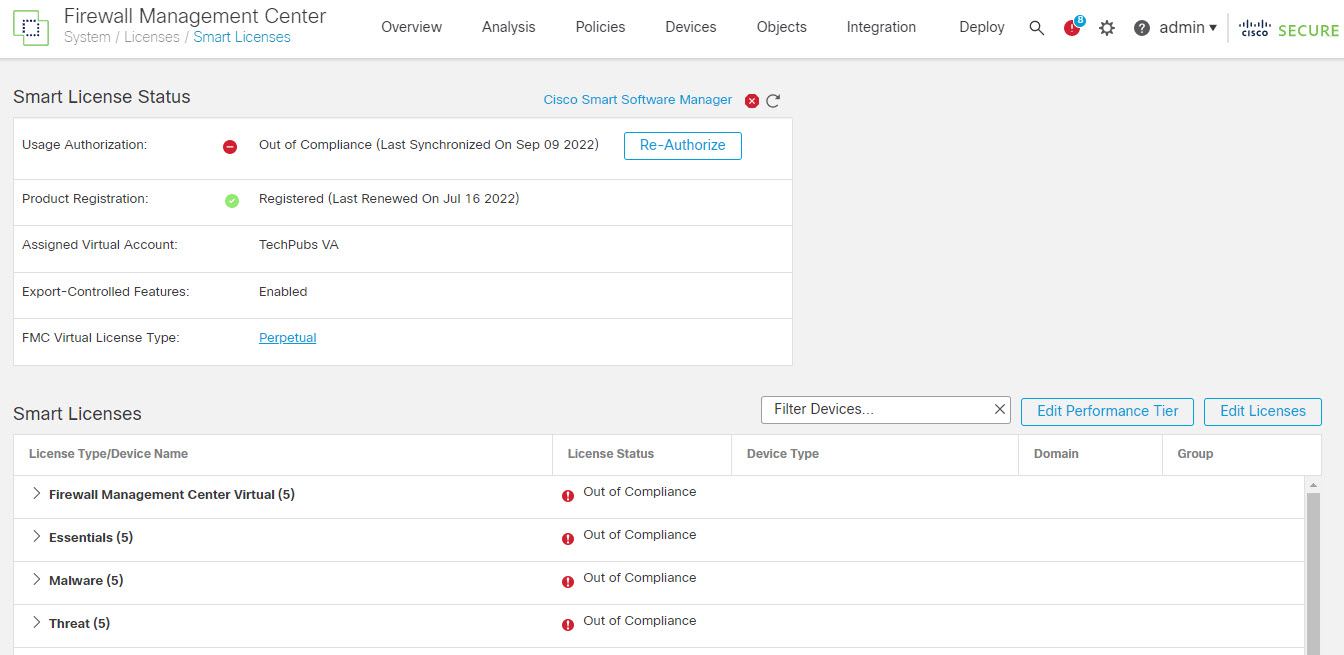

コンプライアンス逸脱状態

Management Center は、次の状況においてコンプライアンス違反になる可能性があります。

-

使用超過:管理対象デバイスまたは Management Center Virtual が、利用できないライセンスを使用している場合。

-

ライセンスの有効期限切れ:管理対象デバイスの時間ベースライセンスの有効期限が切れている場合。

コンプライアンス違反状態になると、次のような影響が見られます。

-

Management Center Virtual プラットフォームライセンス:動作は影響を受けません。

-

すべての管理対象デバイスライセンス:動作は影響を受けません。

ライセンスの問題を解決すると、Management Center は、Smart Software Manager での定期的にスケジュールされた承認後に、コンプライアンス準拠状態になったことを示します。承認を強制するには、システム(![[システム歯車(system gear}] アイコン](/c/dam/en/us/td/i/400001-500000/450001-460000/451001-452000/451292.jpg) ) ページで [再承認(Re-Authorize)] をクリックします。

) ページで [再承認(Re-Authorize)] をクリックします。

未登録状態

Management Center は、次の状況で登録解除される可能性があります。

-

評価モードの有効期限:評価モードは 90 日後に期限切れになります。

-

Management Center の手動登録解除

-

Smart Software Manager との通信の欠如:Management Center は、Smart Software Manager と1 年間通信していません。注:90 日後に Management Center 認証は期限切れになりますが、1 年以内に通信を正常に再開して自動的に再認証することができます。1 年後、ID 証明書の有効期限が切れ、Management Center はアカウントから削除されるため、手動で Management Center を再登録する必要があります。

未登録状態では、Management Center はライセンスを必要とする機能の設定変更をデバイスに展開できません。

エンドユーザーライセンス契約書

本製品の使用について規定するシスコ エンドユーザー ライセンス契約書(EULA)および適用される補足契約書(SEULA)は、http://www.cisco.com/go/softwareterms から入手できます。

ライセンスのタイプと制約事項

ここでは、使用可能なライセンスのタイプについて説明します。

|

自分で割り当てるライセンス |

期間 |

付与される機能 |

||

|---|---|---|---|---|

|

Essentials |

永久かサブスクリプションか

|

特定のライセンス予約と Cisco Secure Firewall 3100/4200 を除き、Essentials 永続的ライセンスがすべての Threat Defense に自動的に割り当てられます。 ユーザーおよびアプリケーション制御 スイッチングとルーティング NAT 詳細は、「Essentials ライセンス」を参照してください。 |

||

|

IPS |

サブスクリプション |

侵入検知と防御 ファイル制御 セキュリティ インテリジェンス フィルタリング 詳細については、「IPS ライセンス」を参照してください。 |

||

|

マルウェア防御 |

サブスクリプション |

マルウェア防御 Secure Malware Analytics ファイル ストレージ (IPS ライセンスはマルウェア防御ライセンスの前提条件です)。 詳細については、マルウェア防御ライセンス および Cisco Secure Firewall Management Center デバイス構成ガイドの「License Requirements for File and Malware Policies」を参照してください。 |

||

|

通信事業者 |

Firepower 4100/9300、Cisco Secure Firewall 3100/4200、および Threat Defense Virtual のサブスクリプション |

Diameter、GTP/GPRS、M3UA、および SCTP インスペクション 詳細については、キャリア ライセンスを参照してください。 |

||

|

URL フィルタリング |

サブスクリプション |

カテゴリとレピュテーションに基づく URL フィルタリング 詳細は、「URL フィルタリング ライセンス」を参照してください。 (IPS ライセンスは URL フィルタリング ライセンスの前提条件です)。 |

||

|

Management Center Virtual |

|

プラットフォームライセンスによって、Management Center Virtual が管理できるデバイスの数が決まります。 詳細は、「Management Center Virtual ライセンス」を参照してください。 |

||

|

輸出管理機能 |

永続 |

国家安全保障、外交政策、反テロリズムに関する法律や規制の対象となる機能。「輸出規制対象の機能のライセンス」を参照してください。 |

||

|

リモート アクセス VPN:

|

サブスクリプションまたは永続 |

リモート アクセス VPN の設定リモートアクセス VPN を設定するには、アカウントによるエクスポート制御機能を許可する必要があります。デバイスを登録するときに、エクスポート要件を満たすかどうかを選択します。Threat Defense は、任意の有効な セキュアクライアント ライセンスを使用できます。使用できる機能はライセンス タイプによって異なります。 詳細については、セキュアクライアント ライセンスおよびCisco Secure Firewall Management Center デバイス構成ガイドの「VPN Licensing」 を参照してください。 |

(注) |

サブスクリプション ライセンスは、期間ベースのライセンスです。 |

Management Center Virtual ライセンス

Management Center Virtual には、管理できるデバイスの数に対応するプラットフォームライセンスが必要です。

Management Center Virtual は、スマートライセンスをサポートしています。

通常のスマートライセンスでは、これらのライセンスは永続的ライセンスです。

特定のライセンス予約では、これらのライセンスはサブスクリプションベースです。

(注) |

FMCv の新しいデバイスのアドオンライセンス要件がある場合は、追加のデバイスをサポートする上位の Management Center Virtual モデルに移行することをお勧めします。 |

Essentials ライセンス

Essentials ライセンスでは、次のことができます。

-

スイッチングおよびルーティング(DHCP リレーおよび NAT を含む)を実行するようにデバイスを設定する

-

デバイスをハイアベイラビリティペアとして設定する

-

クラスタリングを設定する

-

アクセスコントロールルールにユーザーとアプリケーションの条件を追加することで、ユーザーとアプリケーションの制御を実装する

-

脆弱性データベース(VDB)および地理位置情報データベース(GeoDB)を更新します。

-

SRU/LSP などの侵入ルールをダウンロードします。ただし、IPS ライセンスが有効になっていない限り、アクセス コントロール ポリシーまたは侵入ポリシーを持つルールをデバイスに展開することはできません。

Cisco Secure Firewall 3100/4200

Cisco Secure Firewall 3100/4200 を購入すると、Essentials ライセンスが取得されます。

他のモデル

特定のライセンス予約を使用する展開の場合を除き、Essentialsライセンスはデバイスを Management Center に登録したときに、アカウントに自動的に追加されます。特定のライセンス予約の場合、アカウントにEssentialsライセンスを追加する必要があります。

マルウェア防御ライセンス

マルウェア防御ライセンスでは、マルウェア防御およびSecure Malware Analyticsを実行できます。この機能では、デバイスを使用して、ネットワーク上で伝送されるファイルのマルウェアを検出してブロックできます。この機能ライセンスをサポートするために、スタンドアロン サブスクリプションとしてマルウェア防御(AMP)サービスサブスクリプションを購入できます。また、IPS (TM)や IPS および URL フィルタリング(TMC)サブスクリプションと組み合わせて購入することもできます。IPS ライセンスは、マルウェア防御ライセンスの前提条件です。

(注) |

マルウェア防御ライセンスが有効になっている管理対象デバイスは、動的分析を設定していない場合でも、定期的に Secure Malware Analytics Cloud への接続を試行します。このため、デバイスの [インターフェイス トラフィック(Interface Traffic)] ダッシュボード ウィジェットには、送信済みトラフィックが表示されます。これは正常な動作です。 |

ファイル ポリシーの一部として マルウェア防御 を設定し、その後 1 つ以上のアクセス コントロール ルールを関連付けます。ファイル ポリシーでは、特定のアプリケーション プロトコルを介した特定のタイプのユーザーによるファイルのアップロードとダウンロードを検出できます。マルウェア防御 では、ローカル マルウェア分析とファイルの事前分類を使用して、それらの限られた一連のファイルタイプを検査できます。特定のファイルタイプをダウンロードして Secure Malware Analytics クラウドにアップロードして、動的 Spero 分析でマルウェアが含まれているかどうかを判別することもできます。これらのファイルでは、ファイルがネットワーク内で経由する詳細なパスを示すネットワーク ファイル トラジェクトリを表示できます。マルウェア防御 ライセンスでは、ファイル リストに特定のファイルを追加し、そのファイル リストをファイル ポリシー内で有効にすることもできます。これにより、検出時にこれらのファイルを自動的に許可またはブロックできます。

マルウェア防御ライセンスが必要なのは、マルウェア防御 および Secure Malware Analytics を展開する場合のみであることに注意してください。マルウェア防御ライセンスがなければ、Management Center は Secure Malware Analytics Cloud から Secure Endpoint マルウェアイベントおよび侵害の兆候(IOC)を受信できます。

Cisco Secure Firewall Management Center デバイス構成ガイド のファイルおよびマルウェアポリシーのライセンス要件で重要な情報も参照してください。

このライセンスを無効にすると、次の状況が発生します。

-

システムは Secure Malware Analytics Cloud への問い合わせを停止し、Secure Malware Analytics Cloud から送信される遡及的イベントの確認応答も停止します。

-

既存のアクセス コントロール ポリシーに マルウェア防御 構成が含まれている場合は、それらのポリシーを再展開することができません。

-

マルウェア防御ライセンスが無効にされた後、システムが既存のキャッシュファイルの性質を使用できるのはごく短時間のみです。この時間枠の経過後、システムは

Unavailableという性質をこれらのファイルに割り当てます。

ライセンスの有効期限が切れると、前述の機能に対する利用資格が停止し、Management Center はコンプライアンス違反の状態に移行します。

IPS ライセンス

IPS ライセンスでは、侵入の検出と防御、ファイル制御、およびセキュリティ インテリジェンスのフィルタリングを実行できます。

-

侵入検知および防御により、侵入とエクスプロイトを検出するためネットワーク トラフィックを分析できます。またオプションで違反パケットをドロップできます。

-

ファイル制御により、特定のアプリケーションプロトコルを介した特定タイプのファイルを検出し、オプションでこれらのファイルのアップロード(送信)またはダウンロード(受信)をユーザーからブロックできます。マルウェア防御ライセンスが必要な マルウェア防御 では、マルウェアの性質に基づいて限られたファイルタイプを検査およびブロックすることもできます。

-

セキュリティ インテリジェンス フィルタリングにより、トラフィックをアクセスコントロールルールによる分析対象にする前に、特定の IP アドレス、URL、および DNS ドメイン名をブロック(その IP アドレスとの間のトラフィックを拒否)できます。ダイナミックフィードにより、最新の情報に基づいて接続をただちにブロックできます。オプションで、セキュリティ インテリジェンス フィルタリングに「モニターのみ」設定を使用できます。

IPS ライセンスは、スタンドアロン サブスクリプション(T)として、または URL フィルタリング(TC)、マルウェア防御(TM)、あるいはその両方(TMC)と組み合わせて購入できます。

このライセンスを無効にすると、次の状況が発生します。

-

Management Center で、影響を受けたデバイスからの侵入イベントとファイルイベントの確認応答が停止されます。結果として、トリガー条件としてこれらのイベントを使用する相関ルールがトリガーしなくなります。

-

また、Management Center はシスコ提供またはサードパーティのセキュリティ インテリジェンス情報を取得するためにインターネットに接続しなくなります。

-

IPS を再度有効にするまでは、既存の侵入ポリシーを適用し直すことができません。

ライセンスの有効期限が切れると、前述の機能に対する利用資格が停止し、Management Center はコンプライアンス違反の状態に移行します。

キャリア ライセンス

キャリアライセンスでは、以下のプロトコルのインスペクションが有効になります。

-

Diameter:Diameter は、LTE(Long Term Evolution)および IMS(IP Multimedia Subsystem)用の EPS(Evolved Packet System)などの次世代モバイルと固定電気通信ネットワークで使用される認証、認可、およびアカウンティング(AAA)プロトコルです。RADIUS や TACACS がこれらのネットワークで Diameter に置き換えられます。

-

GTP/GPRS:GPRS トンネリングプロトコル(GTP)は、General Packet Radio Service(GPRS)トラフィック用に GSM、UMTS、および LTE ネットワークで使用されます。GTP は、トンネル制御および管理プロトコルを提供します。このプロトコルによるトンネルの作成、変更、および削除により、モバイル ステーションに GPRS ネットワーク アクセスが提供されます。GTP は、ユーザー データ パケットの伝送にもトンネリング メカニズムを使用します。

-

M3UA:MTP3 User Adaptation(M3UA)は、Signaling System 7(SS7)Message Transfer Part 3(MTP3)レイヤと連動する IP ベースアプリケーション用の SS7 ネットワークへのゲートウェイを提供するクライアント/サーバープロトコルです。M3UA により、IP ネットワーク上で SS7 ユーザー パート(ISUP など)を実行することが可能になります。

-

SCTP:Stream Control Transmission Protocol(SCTP)は、IP ネットワーク上で SS7 プロトコルをサポートするトランスポート層プロトコルです。4G LTE モバイル ネットワーク アーキテクチャをサポートしています。SCTP は、複数の同時ストリーム、多重化ストリームを処理でき、より多くのセキュリティ機能を提供します。

(注) |

デバイスでこのライセンスを有効にした後、FlexConfig ポリシーを使用してプロトコルインスペクションを有効にします。 |

キャリアライセンス PID は、デバイスモデルごとではなく、ファミリごとに利用できます。評価モードまたはスマートライセンスで、デバイスごとにこのライセンスを有効にすることができます。

Firepower 4100/9300、Cisco Secure Firewall 3100/4200、および Threat Defense Virtual のキャリアライセンスは期間ベースです。このライセンスは、特定のライセンス予約もサポートしています。

サポートされるデバイス

キャリアライセンスをサポートするデバイスは次のとおりです。

-

Secure Firewall 3110

-

Secure Firewall 3120

-

Secure Firewall 3130

-

Secure Firewall 3140

-

Firepower 4112

-

Firepower 4115

-

Firepower 4125

-

Firepower 4145

-

Cisco Secure Firewall 4215

-

Cisco Secure Firewall 4225

-

Cisco Secure Firewall 4245

-

Firepower 9300

-

Threat Defense Virtual

URL フィルタリング ライセンス

URL フィルタリング ライセンスにより、モニター対象ホストにより要求される URL に基づいて、ネットワーク内を移動できるトラフィックを判別するアクセスコントロールルールを作成できます。この機能ライセンスをサポートするために、スタンドアロン サブスクリプションとして URL フィルタリング サービスサブスクリプションを購入できます。また、IPS (TC)や脅威およびマルウェア防御(TMC)サブスクリプションと組み合わせて購入することもできます。IPS ライセンスが、このライセンスの前提条件です。

ヒント |

URL フィルタリング ライセンスがない状態で、許可またはブロックする個別 URL または URL グループを指定できます。このオプションにより、Web トラフィックをカスタムできめ細かく制御できますが、URL カテゴリおよびレピュテーションデータをネットワークトラフィックのフィルタ処理に使用することはできません。 |

URL フィルタリング ライセンスがない状態でも、アクセスコントロールルールにカテゴリベースの URL 条件およびレピュテーションベースの URL 条件を追加できますが、Management Center は URL 情報をダウンロードしません。最初に URL フィルタリング ライセンスを Management Center に追加し、ポリシー適用対象デバイスで有効にするまでは、アクセス コントロール ポリシーを展開できません。

このライセンスを無効にすると、次の状況が発生します。

-

URL フィルタリングにアクセスできなくなる可能性があります。

-

URL 条件によるアクセス コントロール ルールが、URL のフィルタリングをただちに停止します。

-

Management Center で URL データの更新をダウンロードできなくなります。

-

既存のアクセス コントロール ポリシーに、カテゴリ ベースまたはレピュテーション ベースの URL 条件を含むルールが含まれている場合は、それらのポリシーを再展開することができません。

ライセンスの有効期限が切れると、前述の機能に対する利用資格が停止し、Management Center はコンプライアンス違反の状態に移行します。

セキュアクライアント ライセンス

セキュアクライアント および標準ベースの IPSec/IKEv2 を使用して、リモートアクセス VPN を設定できます。

リモートアクセス VPN を有効にするには、Secure Client Advantage、Secure Client Premier、または Secure Client VPN のみ のうちいずれかのライセンスを購入して有効にする必要があります。両方のライセンスがあり、そのどちらも使用する場合は、Secure Client Advantage と Secure Client Premier を選択できます。[Apex] または [Plus] と一緒に Secure Client VPN のみ ライセンスを使用することはできません。セキュアクライアント ライセンスは、スマートアカウントと共有する必要があります。手順については、http://www.cisco.com/c/dam/en/us/products/collateral/security/anyconnect-og.pdfを参照してください。

指定されたデバイスに指定された セキュアクライアント ライセンスタイプの権限が 1 つ以上ない場合、リモートアクセス VPN 設定をそのデバイスに展開することはできません。登録されたライセンスがコンプライアンスに従っていない、または権限の有効期限が切れている場合は、システムにライセンス アラートとヘルス イベントが表示されます。

リモートアクセス VPN を使用する際は、スマートアカウントでエクスポート制御機能(高度な暗号化)を有効にしておく必要があります。セキュアクライアント とのリモートアクセス VPN 接続を確立するために、Threat Defense はより強力な暗号化を要求します(これは DES よりも高い暗号化です)。

次の条件に当てはまる場合、リモートアクセス VPN を展開できません。

-

Management Center でスマート ライセンスが評価モードで実行されている。

-

スマート アカウントがエクスポート制御機能(高度な暗号化)を使用するように設定されていない。

輸出規制対象の機能のライセンス

輸出規制対象の機能が必要な機能

特定のソフトウェア機能は、国家安全保障、外交政策、反テロリズムに関する法律や規制の対象となります。これらの輸出規制対象の機能は次のとおりです。

-

セキュリティ認定コンプライアンス

-

リモート アクセス VPN

-

強力な暗号化によるサイト間 VPN

-

強力な暗号化による SSH プラットフォーム ポリシー

-

強力な暗号化による SSL ポリシー

-

強力な暗号化による SNMPv3 などの機能

輸出規制対象の機能がシステムに対して現在有効になっているかどうかを判断する方法

輸出規制対象の機能がシステムに対して現在有効になっているかどうかを判断するには、[システム(System)] > [ライセンス(Licenses)] > [スマート ライセンス(Smart Licenses)] に移動し、[輸出規制対象の機能(Export-Controlled Features)] に [有効(Enabled)] と表示されているかどうかを確認します。

輸出規制対象の機能の有効化について

[輸出規制対象の機能(Export-Controlled Features)] に [無効(Disabled)] と表示されており、強力な暗号化が必要な機能を使用する場合、強力な暗号化機能を有効にする方法は 2 つあります。組織はどちらか一方を使用する(またはどちらも使用しない)ことができますが、両方を使用することはできません。

-

Smart Software Manager で新しい製品インスタンス登録トークンを生成したときに輸出規制対象の機能を有効にするオプションがない場合は、アカウント担当者にお問い合わせください。

シスコによって承認されたら、強力な暗号化ライセンスをアカウントに手動で追加して、輸出規制されている機能を使用できるようにすることができます。詳細については、グローバル権限のないアカウントの輸出規制機能の有効化を参照してください。

-

Smart Software Manager で新しい製品インスタンス登録トークンを生成するときに、[このトークンを使用して登録した製品で輸出管理機能を許可(Allow export-controlled functionality on the products registered with this token)] オプションが表示される場合は、トークンを生成する前にそれを確認してください。

Management Center の登録に使用した製品インスタンス登録トークンの輸出規制機能を有効にしなかった場合は、登録を解除してから、輸出規制機能を有効にした新しい製品インスタンス登録トークンを使用して Management Center を再登録する必要があります。

評価モードで、または Management Center で強力な暗号化を有効にする前にデバイスを Management Center に登録した場合は、各管理対象デバイスを再起動して、強力な暗号化を使用できるようにします。高可用性展開では、アクティブ デバイスとスタンバイ デバイスを一緒に再起動してアクティブ/アクティブの状態を回避する必要があります。

これは永続的な付与資格であり、サブスクリプションは必要ありません。

詳細情報

輸出規制に関する一般情報については https://www.cisco.com/c/en/us/about/legal/global-export-trade.htmlを参照してください。

Threat Defense Virtual ライセンス

このセクションでは、Threat Defense Virtual で使用可能なパフォーマンス階層ライセンスの権限について説明します。

すべての Threat Defense Virtual ライセンスを、サポートされているすべての Threat Defense Virtual vCPU/メモリ構成で使用できます。これにより、Threat Defense Virtual を使用しているお客様は、さまざまな VM リソースフットプリントで実行できるようになります。また、サポート対象の AWS および Azure インスタンスタイプの数も増えます。Threat Defense Virtual VM を設定する場合、サポートされる最大コア(vCPU)数は 16 個です。また、サポートされる最大メモリ容量は 32 GB RAM です。

Threat Defense Virtual スマートライセンスのパフォーマンス階層

RA VPN に対するセッション制限は、インストールされている Threat Defense Virtual プラットフォームの権限付与階層によって決定され、レートリミッタによって適用されます。次の表は、権限付与層とレート制限に基づくセッション制限をまとめたものです。

|

パフォーマンス階層 |

デバイス仕様(コア/RAM) |

レート制限 |

RA VPN セッション制限 |

|---|---|---|---|

|

FTDv5、100Mbps |

4 コア/8 GB |

100Mbps |

50 |

|

FTDv10、1Gbps |

4 コア/8 GB |

1Gbps |

250 |

|

FTDv20、3Gbps |

4 コア/8 GB |

3 Gbps |

250 |

|

FTDv30、5Gbps |

8 コア/16 GB |

5 Gbps |

250 |

|

FTDv50、10Gbps |

12 コア/24 GB |

10 Gbps |

750 |

|

FTDv100、16 Gbps |

16 コア/32 GB |

16 Gbps |

10,000 |

Threat Defense Virtual パフォーマンス階層ライセンスのガイドラインと制限事項

Threat Defense Virtual デバイスのライセンスを取得する際は、次の注意事項と制限事項に注意してください。

-

Threat Defense Virtual は、導入要件に基づいて異なるスループットレベルと VPN 接続制限を提供するパフォーマンス階層型ライセンスをサポートしています。

-

すべての Threat Defense Virtual ライセンスを、サポートされているすべての Threat Defense Virtual コア/メモリ構成で使用できます。これにより、Threat Defense Virtual を使用しているお客様は、さまざまな VM リソースフットプリントで実行できるようになります。

-

Threat Defense Virtual を展開する際、デバイスが評価モードであるか、すでに Cisco Smart Software Manager に登録されているかに関係なく、パフォーマンス階層を選択できます。

(注)

お使いのスマート ライセンシング アカウントに、必要なライセンスが含まれていることを確認してください。使用アカウントにあるライセンスと一致する階層を選択することが重要です。Threat Defense Virtual をバージョン 7.0 にアップグレードする場合は、[FTDv - Variable] を選択して現在のライセンスコンプライアンスを維持できます。Threat Defense Virtual は、ご使用のデバイスの機能(コア/RAM の数)に基づいてセッション制限を引き続き実行します。

-

REST API を使用して、新しい Threat Defense Virtual デバイスを展開する場合や Threat Defense Virtual をプロビジョニングする場合、デフォルトのパフォーマンス階層は FTDv50 です。

-

Essentials ライセンスはサブスクリプションベースで、パフォーマンス階層にマッピングされます。バーチャルアカウントには、Threat Defense Virtual デバイスの Essentials ライセンス権限と、IPS 、マルウェア防御、および URL フィルタリング のライセンスが必要です。

-

各 HA ピアは 1 つの権限を消費します。各 HA ピアの権限は Essentials ライセンスを含めて一致している必要があります。

-

HA ペアのパフォーマンス階層の変更は、プライマリピアに適用される必要があります。

-

個別のノードではなく、クラスタ全体に機能ライセンスを割り当てます。ただし、クラスタの各ノードは機能ごとに個別のライセンスを使用します。クラスタリング機能自体にライセンスは必要ありません。

-

ユニバーサル PLR ライセンスは、HA ペアの各デバイスに個別に適用されます。セカンダリデバイスが、プライマリデバイスのパフォーマンス階層を自動的にミラーリングすることはありません。手動で更新する必要があります。

ライセンス PID

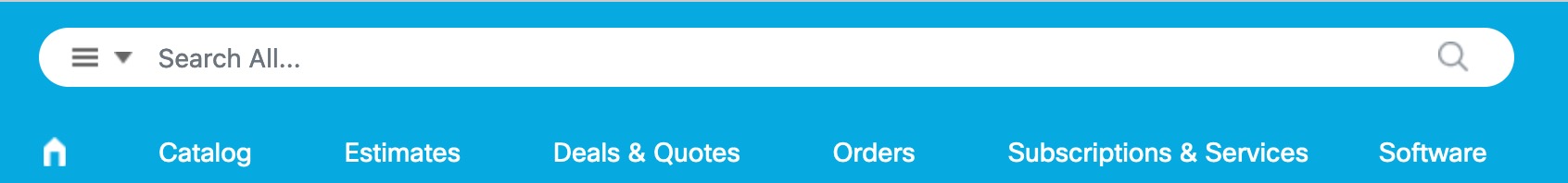

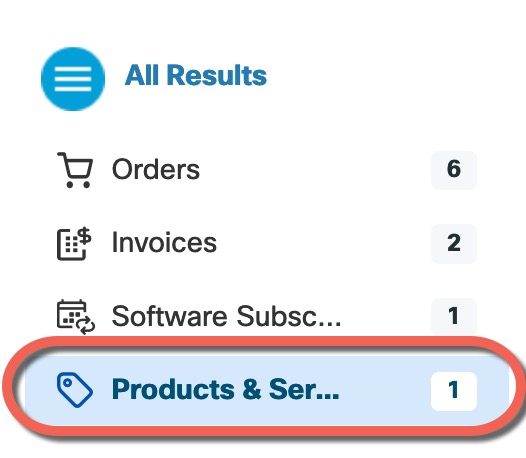

ライセンスは、シスコまたは販売代理店からデバイスを購入した際に、スマート ソフトウェア ライセンシング アカウントにリンクされています。ただし、自身でライセンスを追加する必要がある場合は、Cisco Commerce Workspace で [すべて検索(Search All)] フィールドを使用します。

結果から、[製品とサービス(Products and Services)] を選択します。

Management Center Virtual PID

-

VMware:

-

SF-FMC-VMW-2-K9—2 デバイス

-

SF-FMC-VMW-10-K9—10 デバイス

-

SF-FMC-VMW-K9—25 デバイス

-

SF-FMC-VMW-300-K9—300 デバイス

-

-

KVM:

-

SF-FMC-KVM-2-K9—2 デバイス

-

SF-FMC-KVM-10-K9—10 デバイス

-

SF-FMC-KVM-K9—25 デバイス

-

-

PAK ベースの VMware:

-

FS-VMW-2-SW-K9—2 デバイス

-

FS-VMW-10-SW-K9—10 デバイス

-

FS-VMW-SW-K9—25 デバイス

-

Threat Defense Virtual PID

FTDV-SEC-SUB を注文するときは、Essentialsライセンスとオプションの機能ライセンス(12 か月の期間)を選択する必要があります。

-

Essentialsライセンス:

-

FTD-V-5S-BSE-K9

-

FTD-V-10S-BSE-K9

-

FTD-V-20S-BSE-K9

-

FTD-V-30S-BSE-K9

-

FTD-V-50S-BSE-K9

-

FTD-V-100S-BSE-K9

-

-

IPS 、マルウェア防御および URL ライセンスの組み合わせ:

-

FTD-V-5S-TMC

-

FTD-V-10S-TMC

-

FTD-V-20S-TMC

-

FTD-V-30S-TMC

-

FTD-V-50S-TMC

-

FTD-V-100S-TMC

-

-

キャリア:FTDV_CARRIER

-

Cisco Secure Client:『Cisco Secure Client 発注ガイド』を参照してください。

Firepower 1010 PID

-

IPS 、マルウェア防御および URL ライセンスの組み合わせ:

-

L-FPR1010T-TMC=

上記の PID のいずれかを注文に追加すると、次のいずれかの PID に対応する期間ベースのサブスクリプションを選択できます。

-

L-FPR1010T-TMC-1Y

-

L-FPR1010T-TMC-3Y

-

L-FPR1010T-TMC-5Y

-

-

Cisco Secure Client:『Cisco Secure Client 発注ガイド』を参照してください。

Firepower 1100 PID

-

IPS 、マルウェア防御および URL ライセンスの組み合わせ:

-

L-FPR1120T-TMC=

-

L-FPR1140T-TMC=

-

L-FPR1150T-TMC=

上記の PID のいずれかを注文に追加すると、次のいずれかの PID に対応する期間ベースのサブスクリプションを選択できます。

-

L-FPR1120T-TMC-1Y

-

L-FPR1120T-TMC-3Y

-

L-FPR1120T-TMC-5Y

-

L-FPR1140T-TMC-1Y

-

L-FPR1140T-TMC-3Y

-

L-FPR1140T-TMC-5Y

-

L-FPR1150T-TMC-1Y

-

L-FPR1150T-TMC-3Y

-

L-FPR1150T-TMC-5Y

-

-

Cisco Secure Client:『Cisco Secure Client 発注ガイド』を参照してください。

Firepower 2100 PID

-

IPS 、マルウェア防御および URL ライセンスの組み合わせ:

-

L-FPR2110T-TMC=

-

L-FPR2120T-TMC=

-

L-FPR2130T-TMC=

-

L-FPR2140T-TMC=

上記の PID のいずれかを注文に追加すると、次のいずれかの PID に対応する期間ベースのサブスクリプションを選択できます。

-

L-FPR2110T-TMC-1Y

-

L-FPR2110T-TMC-3Y

-

L-FPR2110T-TMC-5Y

-

L-FPR2120T-TMC-1Y

-

L-FPR2120T-TMC-3Y

-

L-FPR2120T-TMC-5Y

-

L-FPR2130T-TMC-1Y

-

L-FPR2130T-TMC-3Y

-

L-FPR2130T-TMC-5Y

-

L-FPR2140T-TMC-1Y

-

L-FPR2140T-TMC-3Y

-

L-FPR2140T-TMC-5Y

-

-

Cisco Secure Client:『Cisco Secure Client 発注ガイド』を参照してください。

Secure Firewall 3100 PID

-

Essentialsライセンス:

-

L-FPR3110-BSE=

-

L-FPR3120-BSE=

-

L-FPR3130-BSE=

-

L-FPR3140-BSE=

-

-

IPS 、マルウェア防御および URL ライセンスの組み合わせ:

-

L-FPR3110T-TMC=

-

L-FPR3120T-TMC=

-

L-FPR3130T-TMC=

-

L-FPR3140T-TMC=

上記の PID のいずれかを注文に追加すると、次のいずれかの PID に対応する期間ベースのサブスクリプションを選択できます。

-

L-FPR3105T-TMC-1Y

-

L-FPR3105T-TMC-3Y

-

L-FPR3105T-TMC-5Y

-

L-FPR3110T-TMC-1Y

-

L-FPR3110T-TMC-3Y

-

L-FPR3110T-TMC-5Y

-

L-FPR3120T-TMC-1Y

-

L-FPR3120T-TMC-3Y

-

L-FPR3120T-TMC-5Y

-

L-FPR3130T-TMC-1Y

-

L-FPR3130T-TMC-3Y

-

L-FPR3130T-TMC-5Y

-

L-FPR3140T-TMC-1Y

-

L-FPR3140T-TMC-3Y

-

L-FPR3140T-TMC-5Y

-

-

キャリア:L-FPR3K-FTD-CAR=

-

Cisco Secure Client:『Cisco Secure Client 発注ガイド』を参照してください。

Firepower 4100 PID

-

IPS 、マルウェア防御および URL ライセンスの組み合わせ:

-

L-FPR4112T-TMC=

-

L-FPR4115T-TMC=

-

L-FPR4125T-TMC=

-

L-FPR4145T-TMC=

上記の PID のいずれかを注文に追加すると、次のいずれかの PID に対応する期間ベースのサブスクリプションを選択できます。

-

L-FPR4112T-TMC-1Y

-

L-FPR4112T-TMC-3Y

-

L-FPR4112T-TMC-5Y

-

L-FPR4115T-TMC-1Y

-

L-FPR4115T-TMC-3Y

-

L-FPR4115T-TMC-5Y

-

L-FPR4125T-TMC-1Y

-

L-FPR4125T-TMC-3Y

-

L-FPR4125T-TMC-5Y

-

L-FPR4145T-TMC-1Y

-

L-FPR4145T-TMC-3Y

-

L-FPR4145T-TMC-5Y

-

-

キャリア:L-FPR4K-FTD-CAR=

-

Cisco Secure Client:『Cisco Secure Client 発注ガイド』を参照してください。

Secure Firewall 4200 PID

-

Essentialsライセンス:

-

L-FPR4215-BSE=

-

L-FPR4225-BSE=

-

L-FPR4245-BSE=

-

-

IPS 、マルウェア防御および URL ライセンスの組み合わせ:

-

L-FPR4215T-TMC=

-

L-FPR4225T-TMC=

-

L-FPR4245T-TMC=

上記の PID のいずれかを注文に追加すると、次のいずれかの PID に対応する期間ベースのサブスクリプションを選択できます。

-

L-FPR4215T-TMC-1Y

-

L-FPR4215T-TMC-3Y

-

L-FPR4215T-TMC-5Y

-

L-FPR4225T-TMC-1Y

-

L-FPR4225T-TMC-3Y

-

L-FPR4225T-TMC-5Y

-

L-FPR4245T-TMC-1Y

-

L-FPR4245T-TMC-3Y

-

L-FPR4245T-TMC-5Y

-

-

キャリア:L-FPR4200-FTD-CAR=

-

Cisco Secure Client:『Cisco Secure Client 発注ガイド』を参照してください。

Firepower 9300 PID

-

IPS 、マルウェア防御および URL ライセンスの組み合わせ:

-

L-FPR9K-40T-TMC=

-

L-FPR9K-48T-TMC=

-

L-FPR9K-56T-TMC=

上記の PID のいずれかを注文に追加すると、次のいずれかの PID に対応する期間ベースのサブスクリプションを選択できます。

-

L-FPR9K-40T-TMC-1Y

-

L-FPR9K-40T-TMC-3Y

-

L-FPR9K-40T-TMC-5Y

-

L-FPR9K-48T-TMC-1Y

-

L-FPR9K-48T-TMC-3Y

-

L-FPR9K-48T-TMC-5Y

-

L-FPR9K-56T-TMC-1Y

-

L-FPR9K-56T-TMC-3Y

-

L-FPR9K-56T-TMC-5Y

-

-

キャリア:L-FPR9K-FTD-CAR=

-

Cisco Secure Client:Cisco AnyConnect 発注ガイド [英語] を参照してください。

ISA 3000 PID

-

IPS 、マルウェア防御および URL ライセンスの組み合わせ:

-

L-ISA3000T-TMC=

上記の PID のいずれかを注文に追加すると、次のいずれかの PID に対応する期間ベースのサブスクリプションを選択できます。

-

L-ISA3000T-TMC-1Y

-

L-ISA3000T-TMC-3Y

-

L-ISA3000T-TMC-5Y

-

-

Cisco Secure Client:Cisco AnyConnect 発注ガイド [英語] を参照してください。

![[編集(edit)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/442001-443000/442546.jpg)

![[チェックマーク(Check Mark)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/446001-447000/446558.jpg) )

)![[削除(Delete)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447585.jpg) )

)![[登録解除(Deregister)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/448001-449000/448055.jpg) )

)![[同期(Synchronize)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/447001-448000/447857.jpg) )

)![[不遵守(In-compliance)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/448001-449000/448268.jpg) )

)

フィードバック

フィードバック