クイック スタート:基本設定

Cisco Secure Firewall の機能セットには、基本設定および詳細設定をサポートできるだけの強力さと柔軟性があります。以降に説明する手順に従って、Secure Firewall Management Center とその管理対象デバイスを迅速に設定し、トラフィックの制御と分析を開始することができます。

物理アプライアンスでの初期セットアップのインストールと実行

手順

|

目的のアプライアンスに対応するドキュメンテーションを使用して、すべての物理アプライアンスで初期セットアップをインストールおよび実行します。

|

仮想アプライアンスの展開

展開に仮想アプライアンスが含まれている場合は、以下の手順に従います。ドキュメンテーション ロードマップを使用して、次のドキュメントを見つけてください:『Navigating the Cisco Secure Firewall Threat Defense Documentation』

手順

|

ステップ 1 |

Management Center とデバイスで使用する、サポートされている仮想プラットフォームを決定します(これらは同一とは限りません)。『Cisco Secure Firewall Compatibility Guide』『』を参照してください。 |

|

ステップ 2 |

ご使用の環境に応じたドキュメンテーションを使用して、仮想 Cisco Secure Firewall Management Center を展開します。

|

|

ステップ 3 |

ご使用のアプライアンスに応じたドキュメンテーションを使用して、仮想デバイスを展開します。

|

最初のログイン

新しい Management Center に初めてログインする前に、物理アプライアンスでの初期セットアップのインストールと実行または仮想アプライアンスの展開の説明に従ってアプライアンスを準備します。

新しい Management Center(または工場出荷時の初期状態に新しく復元された Management Center)に初めてログインするときは、CLI または Web インターフェイスの admin アカウントを使用して、お客様の Management Center モデル用の『Cisco Cisco Secure Firewall Management Center Getting Started Guide』の手順に従ってください。初期設定プロセスが完了したら、システムの次の側面を設定します。

-

2 つの admin アカウント(1 つは Web インターフェイスアクセス用、もう 1 つは CLI アクセス用)のパスワードは、Management Center のユーザーアカウントの注意事項と制約事項で説明されている強力なパスワード要件に準拠した同じ値に設定されます。システムは、最初の設定プロセス中にのみ 2 つの admin アカウントのパスワードを同期します。その後、いずれかの admin アカウントのパスワードを変更すると、パスワードは同じではなくなり、Web インターフェイスの admin アカウントから強力なパスワード要件を削除できます。(内部ユーザーの追加または編集を参照)。

-

Management Center が管理インターフェイス(eth0)を介したネットワーク通信に使用する次のネットワーク設定は、デフォルト値または指定した値に設定されます。

-

完全修飾ドメイン名(

<hostname>.<domain>) -

IPv4 設定用のブートプロトコル(DHCP またはスタティック/手動)

-

IPv4 アドレス

-

ネットワーク マスク

-

ゲートウェイ

-

DNS サーバー

-

NTP サーバー

これらの設定値は、Management Center Web インターフェイスを使用して表示および変更できます。詳細については、Management Center 管理インターフェイスの変更および時刻の同期を参照してください。

-

-

初期構成の一環として、システムは週次 GeoDB 更新をスケジュールします。このタスクを確認し、必要に応じ、GeoDB 更新のスケジューリング。

-

初期構成の一環として、システムは週ごとのダウンロードをスケジュールします。このタスクを確認し、必要に応じ、ソフトウェア ダウンロードの自動化。

重要

このタスクは、更新のみをダウンロードします。ユーザは、このタスクがダウンロードした更新をインストールする必要があります。

-

初期構成の一環として、システムは(ローカルに保存された)設定のみの週次 Management Center バックアップをスケジュールします。このタスクを確認し、必要に応じ、Management Center のバックアップのスケジュール。

-

初期構成の一環として、システムは最新の VDB をダウンロードしてインストールします。システムを最新の状態に保つために、「 脆弱性データベースの更新の自動化。

-

初期構成の一環として、システムは日次の侵入ルール更新をスケジュールします。このタスクを確認し、必要に応じ、侵入ルールの更新のスケジュール。

Management Center の初期設定が完了すると、Web インターフェイスには、Cisco Secure Firewall Management Center デバイス構成ガイドで説明されている [デバイス管理(Device Management)] ページが表示されます

(このページは、admin ユーザーが初めてログインしたときにのみ使用されるデフォルトのログイン ページです。admin またはユーザーによる以降のログインでは、ホームページの指定の説明に従ってデフォルトのログイン ページが決定されます)。

初期設定を完了したら、基本ポリシーを設定することで、トラフィックの制御と分析を開始します。詳細については、基本ポリシーの設定を参照してください。

基本ポリシーの設定

ダッシュボード、コンテキストエクスプローラ、およびイベントテーブルにデータを表示するには、基本ポリシーを設定し、展開する必要があります。

(注) |

これはポリシーや機能に関する完全な説明ではありません。その他の機能とより高度な設定については、このガイドの他のセクションを参照してください。 |

始める前に

Web インターフェイスまたは CLI の admin アカウントを使用して Web インターフェイスにログインし、ご使用のハードウェアモデル用の『Cisco Cisco Secure Firewall Management Center Getting Started Guide』([インストールおよびアップグレードガイド(Install and Upgrade Guides)]https://www.cisco.com/c/en/us/support/security/defense-center/products-installation-guides-list.htmlから取得できます)の説明に従って初期設定を行います。

手順

|

ステップ 1 |

このアカウントのタイムゾーンを設定します。詳細については、「デフォルト タイム ゾーンの設定」を参照してください。 |

|

ステップ 2 |

必要に応じて、ライセンスの説明に従ってライセンスを追加します。 |

|

ステップ 3 |

Cisco Secure Firewall Management Center デバイス構成ガイドの「Add a Device to the Management Center」の説明に従って、管理対象デバイスを展開に追加します。 |

|

ステップ 4 |

管理対象デバイスを設定します。手順については、次を参照してください。

|

|

ステップ 5 |

Cisco Secure Firewall Management Center デバイス構成ガイドの「Creating a Basic Access Control Policy」の説明に従って、アクセス コントロール ポリシーを設定します。

|

|

ステップ 6 |

「正常性ポリシーの適用」の説明に従って、システムが提供するデフォルトの正常性ポリシーを適用します。 |

|

ステップ 7 |

いくつかのシステム設定をカスタマイズします。

|

|

ステップ 8 |

Cisco Secure Firewall Management Center デバイス構成ガイドの「Configuring the Network Discovery Policy」の説明に従って、ネットワーク検出ポリシーをカスタマイズします。デフォルトでは、ネットワーク検出ポリシーは、ネットワークのすべてのトラフィックを分析します。ほとんどの場合、RFC 1918 のアドレスに検出を制限することが提案されます。 |

|

ステップ 9 |

次の他の一般的な設定のカスタマイズを検討します。

|

|

ステップ 10 |

設定変更を展開します。Cisco Secure Firewall Management Center デバイス構成ガイドを参照してください。 |

次のタスク

「機能」およびこのガイドの他のセクションに記載されているその他の機能の設定について確認し、検討してください。

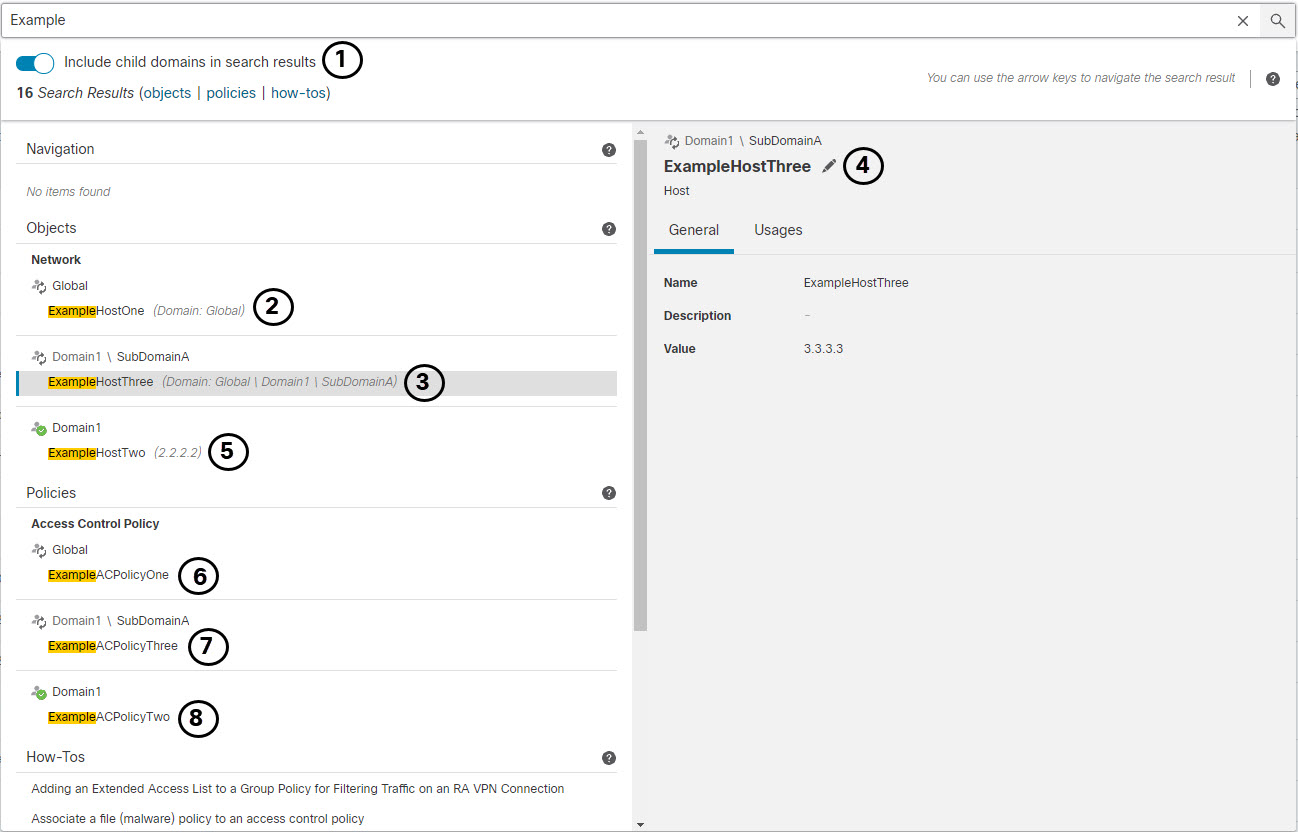

![[外部ドメイン(External Domain)] アイコン](/c/dam/en/us/td/i/400001-500000/460001-470000/461001-462000/461132.jpg) )

)![[編集(edit)] アイコン](/c/dam/en/us/td/i/400001-500000/440001-450000/442001-443000/442546.jpg)

![[現在のドメイン(Current Domain)] アイコン](/c/dam/en/us/td/i/400001-500000/460001-470000/461001-462000/461131.jpg) )

) フィードバック

フィードバック