はじめる前に

Management Center の初期設定を展開して実行します。Cisco Firepower Management Center 1600, 2600, and 4600 Hardware Installation GuideまたはCisco Secure Firewall Management Center Virtual 入門ガイドを参照してください。

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

この章の対象読者

この章では、脅威に対する防御 の初期設定の方法と Management Center へのデバイスの登録方法について説明します。大規模ネットワークにおける一般的な展開では、複数の管理対象デバイスをネットワーク セグメントにインストールし、分析のためにトラフィックをモニターして、管理 Management Center にレポートします。これにより、管理、分析、およびレポート タスクの実行に使用できる Web インターフェイスがある集中管理コンソールを使用できます。

単一またはごく少数のデバイスのみが含まれるネットワークでは、Management Center のような高性能の多機能デバイスマネージャを使用する必要がなく、一体型の Device Manager を使用できます。Device Manager の Web ベースのデバイス セットアップ ウィザードを使用して、小規模ネットワークの導入に最もよく使用されるソフトウェアの基本機能を設定できます。

Cisco ISA 3000 では、脅威に対する防御 ソフトウェアか ASA ソフトウェアを実行できます。脅威に対する防御 と ASA の間で切り替えを行う際には、デバイスの再イメージ化が必要になります。「Cisco ASA および Firepower Threat Defense 再イメージ化ガイド」を参照してください。

プライバシー収集ステートメント:ISA 3000 には個人識別情報は不要で、積極的に収集することもありません。ただし、ユーザー名などの設定では、個人識別情報を使用できます。この場合、設定作業時や SNMP の使用時に、管理者が個人識別情報を確認できる場合があります。

Management Center の初期設定を展開して実行します。Cisco Firepower Management Center 1600, 2600, and 4600 Hardware Installation GuideまたはCisco Secure Firewall Management Center Virtual 入門ガイドを参照してください。

シャーシで Management Center を使用して 脅威に対する防御 を展開するには、次のタスクを参照してください。

|

|

事前設定 |

|

|

|

事前設定 |

|

|

|

事前設定 |

|

|

|

Threat Defense CLI |

|

|

|

Management Center |

|

|

|

Smart Software Manager |

Management Center のライセンスの取得:Management Center のライセンストークンを生成します。 |

|

|

Management Center |

Management Center のライセンスの取得:スマート ライセンシング サーバーに Management Center を登録します。 |

|

|

Management Center |

|

|

|

Management Center |

脅威に対する防御 は、管理1/1インターフェイスからか、または 6.7 以降ではデータインターフェイスから Management Center を使用して管理できます。デフォルトでは、Management 1/1 インターフェイスが有効になっており、IP アドレス(192.168.45.45)が設定されています。このインターフェイスは、最初に DHCP サーバーも実行します。初期設定時にマネージャとして Management Center を選択すると、DHCP サーバーは無効になります。コンソールポートでの初期セットアップ時に、管理インターフェイスと Management Center アクセス データ インターフェイスを設定できます。脅威に対する防御 を Management Center に接続した後は、他のインターフェイスを設定できます。

(注) |

データインターフェイスからの Management Center アクセスには、次の制限があります。

|

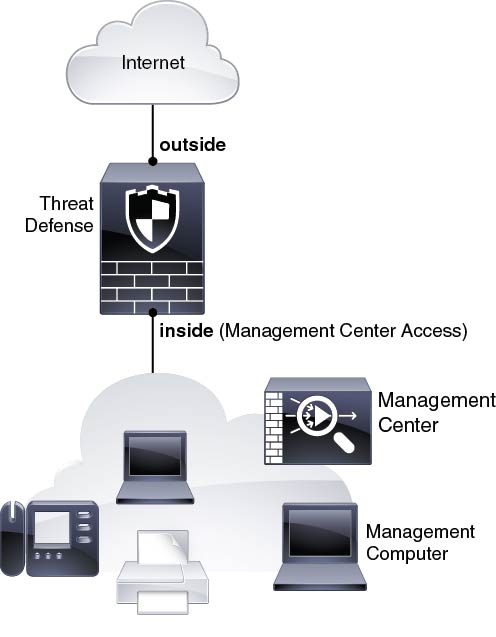

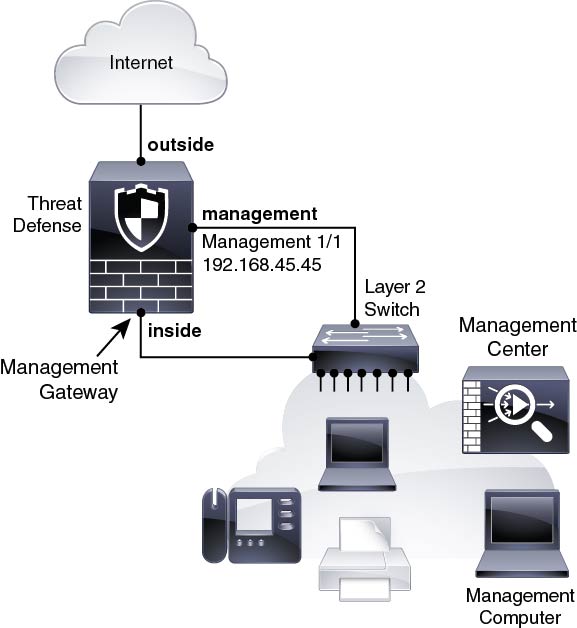

ネットワークに 脅威に対する防御 デバイスを配置する方法については、次のネットワーク配置例を参照してください。

Management Center と 脅威に対する防御 の両方で、ライセンシングと更新を行うには管理からのインターネットアクセスが必要です。

次の図に、Management Center と管理コンピュータが管理ネットワークに接続している ISA 3000 について考えられるネットワーク展開を示します。管理ネットワークには、ライセンシングと更新のためのインターネットへのパスがあります。

(注) |

リモートブランチのセットアップでは、その展開に固有のスタンドアロンドキュメントを使用することを推奨します。 |

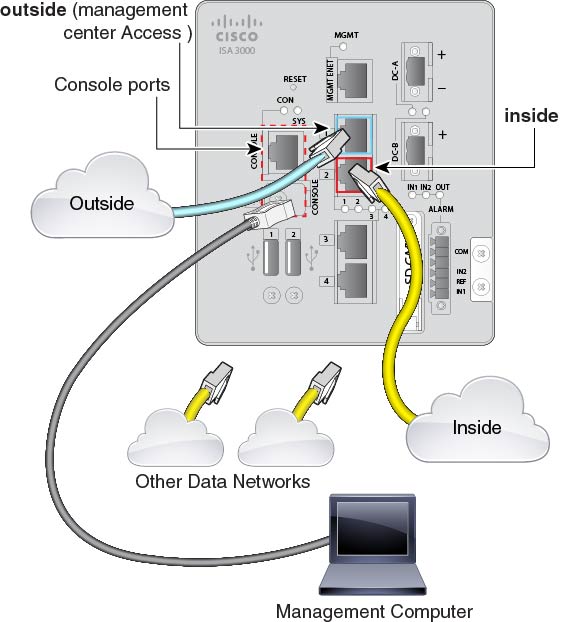

次の図に、外部インターフェイスを管理に使用した ISA 3000 向けに推奨されるネットワーク展開を示します。このシナリオは、本社から支社を管理する場合に最適です。脅威に対する防御 の初期セットアップを本社で実行し、事前に設定されたデバイスを支社の場所に送信できます。

脅威に対する防御 または Management Center のいずれかにパブリック IP アドレスまたはホスト名が必要です。DHCP を使用して 脅威に対する防御 でパブリック IP アドレスを受信する場合は、オプションで外部インターフェイスのダイナミック DNS(DDNS)を設定できます。DDNS は、脅威に対する防御 の IP アドレスが変更された場合に Management Center が完全修飾ドメイン名(FQDN)で 脅威に対する防御 に到達できるようにします。脅威に対する防御 でプライベート IP アドレスを受信する場合は、Management Center にはパブリック IP アドレスまたはホスト名が必要です。

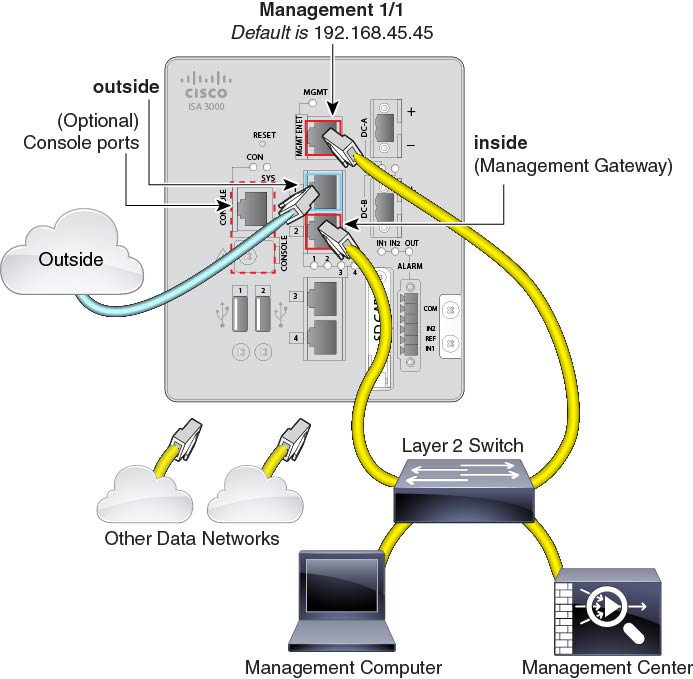

次の図に、内部インターフェイスを管理に使用した ISA 3000 向けに推奨されるネットワーク展開を示します。

6.6 以前では、Management Center は管理インターフェイス上の 脅威に対する防御 のみと通信できます。さらに、Management Center と 脅威に対する防御 の両方で、ライセンシングと更新を行うには管理からのインターネットアクセスが必要です。

次の図は、Management Center および 脅威に対する防御 管理用のインターネット ゲートウェイとして機能する場合の、ISA 3000 の可能なネットワーク展開を示しています。このシナリオは、たとえば 6.7 以降の高可用性展開にも使用できます。

次の図では、Management 1/1 をレイヤ 2 スイッチを介して内部のインターフェイスに接続するとともに、Management Center と管理コンピュータをスイッチに接続することにより、ISA 3000 が管理インターフェイスと Management Center のインターネットゲートウェイとして機能しています。(管理インターフェイスは 脅威に対する防御 上の他のインターフェイスとは別のものであるため、このような直接接続が許可されます)。

ISA 3000 で推奨シナリオのいずれかに相当するケーブル接続を行うには、次の手順を参照してください。

(注) |

ISA 3000 と Management Center の両方に同じデフォルトの管理 IP アドレス(192.168.45.45)が設定されています。このガイドでは、初期セットアップ時に異なる IP アドレスをデバイスに設定することを前提としています。6.5 以降の Management Center は、管理インターフェイス用の DHCP クライアントにデフォルト設定されていることに注意してください。ただし、DHCP サーバーが存在しない場合は、デフォルトで 192.168.45.45 になります。 |

(注) |

その他のトポロジも使用可能で、基本的な論理ネットワーク接続、ポート、アドレッシング、構成の要件によって導入方法が異なります。 |

|

ステップ 1 |

別の管理ネットワーク用のケーブル配線

|

|

ステップ 2 |

(6.7 以降)リモート管理展開のケーブル接続:

Management Center と管理コンピュータはリモートの本社にあり、脅威に対する防御 にはインターネット経由で到達できます。 |

|

ステップ 3 |

(6.7以降)内部管理展開のケーブル接続:

Management Center と管理コンピュータは、他の内部エンドポイントとともに内部ネットワーク上に存在します。 |

|

ステップ 4 |

(6.6 以降)エッジ展開用のケーブル接続。

|

システムの電源は DC 電源で制御されます。電源ボタンはありません。

デバイスに対して信頼性の高い電力を供給することが重要です(たとえば、無停電電源装置(UPS)を使用)。最初のシャットダウンを行わないで電力が失われると、重大なファイルシステムの損傷を引き起こす可能性があります。バックグラウンドでは常に多数のプロセスが実行されていて、電力が失われると、システムをグレースフルシャットダウンできません。

|

ステップ 1 |

電源プラグは DC 電源に配線した後に ISA 3000 に接続します。 電源プラグの正しい配線手順については、『ハードウェア設定ガイド』の「DC 電源への接続」を参照してください。 |

|

ステップ 2 |

ISA 3000 デバイスの前面にあるシステム LED を確認します。緑色に点灯している場合は、デバイスの電源が入っています。緑色に点滅している場合、デバイスはブートアップ フェーズおよび POST(電源投入時自己診断テスト)の状態です。 すべてのデバイスが ISA 3000 に正しく接続されているか確認するには、『ハードウェア設置ガイド』の「接続の確認」を参照してください。 |

脅威に対する防御 CLI に接続して初期設定を実行します。これには、セットアップウィザードを使用した管理 IP アドレス、ゲートウェイ、およびその他の基本ネットワーク設定の指定などが含まれます。専用の管理インターフェイスは、独自のネットワーク設定を持つ特別なインターフェイスです。6.7 以降:Management Center アクセスに管理インターフェイスを使用しない場合は、代わりに CLI を使用してデータインターフェイスを設定できます。また、Management Center 通信の設定を行います。

|

ステップ 1 |

コンソールポートから、または管理インターフェイスへの SSH を使用して、脅威に対する防御 CLI に接続します。デフォルトで DHCP サーバーから IP アドレスが取得されます。ネットワーク設定を変更する場合は、切断されないようにコンソールポートを使用することを推奨します。 |

||||

|

ステップ 2 |

ユーザー名 admin およびパスワード Admin123 でログインします。

|

||||

|

ステップ 3 |

脅威に対する防御 に初めてログインすると、エンドユーザーライセンス契約(EULA)に同意して管理者パスワードを変更するように求められます。その後、CLI セットアップスクリプトが表示されます。

デフォルト値または以前に入力した値がカッコ内に表示されます。以前に入力した値をそのまま使用する場合は、Enter を押します。

次のガイドラインを参照してください。

例: |

||||

|

ステップ 4 |

この 脅威に対する防御 を管理する Management Center を特定します。 configure manager add {hostname | IPv4_address | IPv6_address | DONTRESOLVE} reg_key [nat_id]

例:Management Center が NAT デバイスの背後にある場合は、次の例に示すように、一意の NAT ID とともに登録キーを入力し、ホスト名の代わりに DONTRESOLVE を指定します。 例:脅威に対する防御 が NAT デバイスの背後にある場合は、次の例に示すように、一意の NAT ID とともに Management Center IP アドレスまたはホスト名を入力します。 例: |

||||

|

ステップ 5 |

(任意) (6.7 以降)Management Center アクセス用のデータインターフェイスを設定します。 configure network management-data-interface その後、データインターフェイスの基本的なネットワーク設定を行うように求めるプロンプトが表示されます。

このコマンドの使用については、次の詳細を参照してください。

例:例: |

||||

|

ステップ 6 |

(任意) (6.7 以降)特定のネットワーク上の Management Center へのデータ インターフェイス アクセスを制限します。 configure network management-data-interface client ip_address netmask デフォルトでは、すべてのネットワークが許可されます。 |

デバイスを Management Center に登録します。

Management Center を使用して、Threat Defense を設定および監視します。

サポートされているブラウザの詳細については、使用するバージョンのリリースノート(https://www.cisco.com/go/firepower-notes)を参照してください。

|

ステップ 1 |

サポートされているブラウザを使用して、次の URL を入力します。 https://fmc_ip_address |

|

ステップ 2 |

ユーザー名とパスワードを入力します。 |

|

ステップ 3 |

[ログイン(Log In)] をクリックします。 |

すべてのライセンスは、Management Center によって 脅威に対する防御 に提供されます。次のライセンスを購入できます。

脅威:セキュリティインテリジェンスと次世代 IPS

マルウェア:マルウェア防御

URL:URL フィルタリング

RA VPN:AnyConnect Plus、AnyConnect Apex、AnyConnect VPN のみ

シスコライセンスの概要については詳しくは、cisco.com/go/licensingguide を参照してください。

Smart Software Manager にマスターアカウントを持ちます。

まだアカウントをお持ちでない場合は、リンクをクリックして新しいアカウントを設定してください。Smart Software Manager では、組織のマスター アカウントを作成できます。

(輸出コンプライアンスフラグを使用して有効化される)機能を使用するには、ご使用のスマート ソフトウェア ライセンシング アカウントで強力な暗号化(3DES/AES)ライセンスを使用できる必要があります。

|

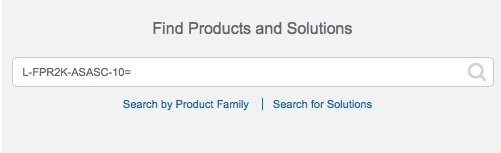

ステップ 1 |

お使いのスマート ライセンシング アカウントに、必要なライセンスが含まれていることを確認してください。 ライセンスは、シスコまたは販売代理店からデバイスを購入した際に、スマート ソフトウェア ライセンシング アカウントにリンクされています。ただし、主導でライセンスを追加する必要がある場合は、Cisco Commerce Workspace で [製品とソリューションの検索(Find Products and Solutions)] 検索フィールドを使用します。次のライセンス PID を検索します。

|

||

|

ステップ 2 |

まだ設定していない場合は、スマート ライセンシング サーバーに Management Center を登録します。 登録を行うには、Smart Software Manager で登録トークンを生成する必要があります。詳細な手順については、Cisco Secure Firewall Management Center アドミニストレーション ガイドを参照してください。 |

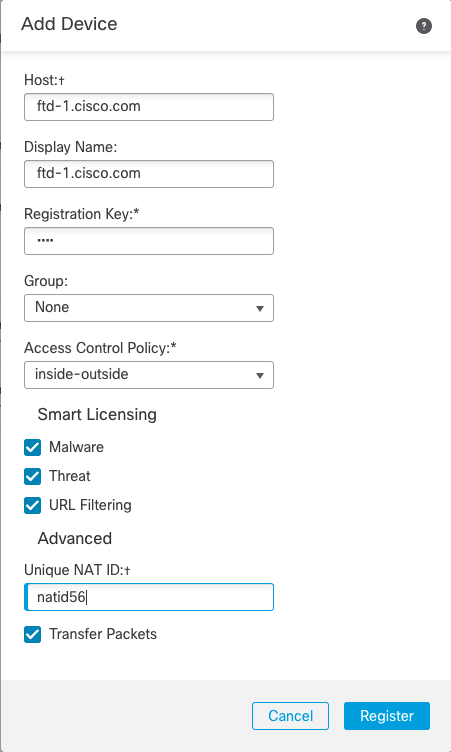

デバイスの IP アドレスかホスト名を使用して、手動で Threat Defense を Management Center に登録します。

Threat Defense の最初の設定で設定した次の情報を収集します。

Threat Defense の管理 IP アドレスまたはホスト名、および NAT ID

Management Center の登録キー

|

ステップ 1 |

Management Center で、[デバイス(Devices)] > [デバイス管理(Device Management)] の順に選択します。 |

||

|

ステップ 2 |

[追加(Add)] ドロップダウン リストから、[デバイスの追加(Add Device)] を選択します。  次のパラメータを設定します。

|

||

|

ステップ 3 |

[登録(Register)] (別のデバイスを追加する場合は [別のデバイスを登録して追加(Register and Add Another)] )をクリックし、登録が成功したことを確認します。 登録が成功すると、デバイスがリストに追加されます。失敗した場合は、エラーメッセージが表示されます。Threat Defense が登録に失敗した場合は、次の項目を確認してください。

トラブルシューティングの詳細については、https://cisco.com/go/fmc-reg-error を参照してください。 |

ここでは、次の設定を使用して基本的なセキュリティポリシーを設定する方法について説明します。

内部インターフェイスと外部インターフェイス:内部インターフェイスにスタティック IP アドレスを割り当て、外部インターフェイスに DHCP を使用します。

DHCP サーバー:クライアントの内部インターフェイスで DHCP サーバーを使用します。

デフォルトルート:外部インターフェイスを介してデフォルトルートを追加します。

NAT:外部インターフェイスでインターフェイス PAT を使用します。

アクセスコントロール:内部から外部へのトラフィックを許可します。

基本的なセキュリティ ポリシーを設定するには、次のタスクを実行します。

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

脅威に対する防御 インターフェイスを有効にし、それらをセキュリティゾーンに割り当てて IP アドレスを設定します。通常は、システムで意味のあるトラフィックを通過させるように、少なくとも 2 つのインターフェイスを設定する必要があります。通常は、アップストリームルータまたはインターネットに面した外部インターフェイスと、組織のネットワークの 1 つ以上の内部インターフェイスを使用します。これらのインターフェイスの一部は、Web サーバーなどのパブリックアクセスが可能なアセットを配置する「緩衝地帯」(DMZ)となる場合があります。

一般的なエッジルーティングの状況は、内部インターフェイスでスタティックアドレスを定義すると同時に、ISP から DHCP を介して外部インターフェイスアドレスを取得することです。

次の例では、DHCP によるスタティックアドレスとルーテッドモードの外部インターフェイスを使用して、ルーテッドモードの内部インターフェイスを設定します。

|

ステップ 1 |

[デバイス(Devices)] > [デバイス管理(Device Management)] の順に選択し、ファイアウォールの をクリックします。 |

||

|

ステップ 2 |

[インターフェイス(Interfaces)] をクリックします。  |

||

|

ステップ 3 |

内部に使用するインターフェイスの をクリックします。 [全般(General)] タブが表示されます。  |

||

|

ステップ 4 |

「外部」に使用するインターフェイスをクリックします。 [全般(General)] タブが表示されます。

|

||

|

ステップ 5 |

[保存(Save)] をクリックします。 |

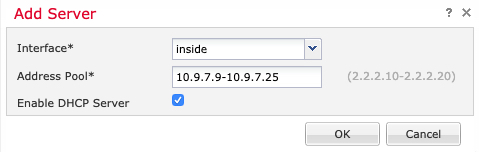

クライアントで DHCP を使用して 脅威に対する防御 から IP アドレスを取得するようにする場合は、DHCP サーバーを有効にします。

|

ステップ 1 |

を選択し、デバイスをクリックします。 |

|

ステップ 2 |

を選択します。 |

|

ステップ 3 |

[サーバー(Server)] ページで、[追加(Add)] をクリックして、次のオプションを設定します。

|

|

ステップ 4 |

[OK] をクリックします。 |

|

ステップ 5 |

[保存(Save)] をクリックします。 |

デフォルトルートは通常、外部インターフェイスから到達可能なアップストリームルータを指し示します。外部インターフェイスに DHCP を使用する場合は、デバイスがすでにデフォルトルートを受信している可能性があります。手動でルートを追加する必要がある場合は、次の手順を実行します。DHCP サーバーからデフォルトルートを受信した場合は、ページの [IPv4ルート(IPv4 Routes)] または [IPv6ルート(IPv6 Routes)] テーブルに表示されます。

|

ステップ 1 |

を選択し、デバイスをクリックします。 |

|

ステップ 2 |

を選択し、[ルートを追加(Add route)] をクリックして、次のように設定します。

|

|

ステップ 3 |

[OK] をクリックします。 ルートがスタティックルートテーブルに追加されます。  |

|

ステップ 4 |

[保存(Save)] をクリックします。 |

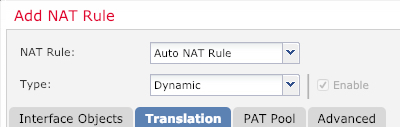

一般的な NAT ルールでは、内部アドレスを外部インターフェイスの IP アドレスのポートに変換します。このタイプの NAT ルールのことをインターフェイス ポート アドレス変換(PAT)と呼びます。

|

ステップ 1 |

をクリックし、 をクリックします。 |

||

|

ステップ 2 |

ポリシーに名前を付け、ポリシーを使用するデバイスを選択し、[保存(Save)] をクリックします。  ポリシーが Management Center に追加されます。引き続き、ポリシーにルールを追加する必要があります。 |

||

|

ステップ 3 |

[ルールの追加(Add Rule)] をクリックします。 [NATルールの追加(Add NAT Rule)] ダイアログボックスが表示されます。 |

||

|

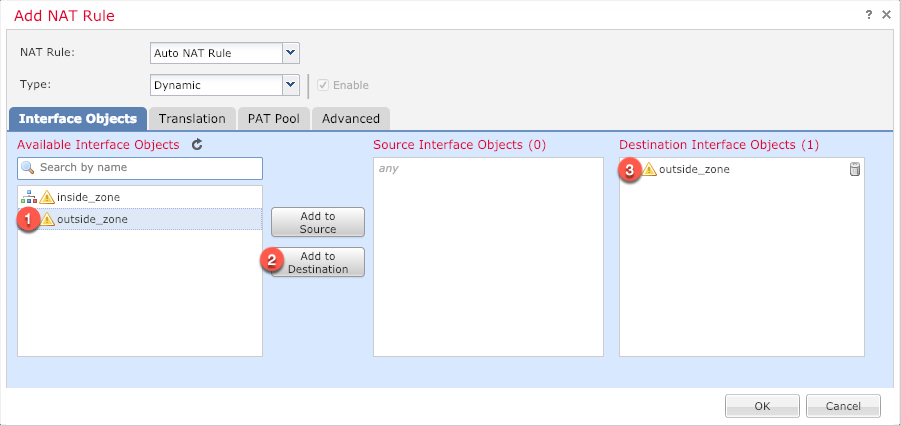

ステップ 4 |

基本ルールのオプションを設定します。

|

||

|

ステップ 5 |

[インターフェイスオブジェクト(Interface objects)] ページで、[使用可能なインターフェイスオブジェクト(Available Interface Objects)] 領域から [宛先インターフェイスオブジェクト(Destination Interface Objects)] 領域に外部ゾーンを追加します。  |

||

|

ステップ 6 |

[変換(Translation)] ページで、次のオプションを設定します。

|

||

|

ステップ 7 |

[保存(Save)] をクリックしてルールを追加します。 ルールが [ルール(Rules)] テーブルに保存されます。  |

||

|

ステップ 8 |

NAT ページで [保存(Save)] をクリックして変更を保存します。 |

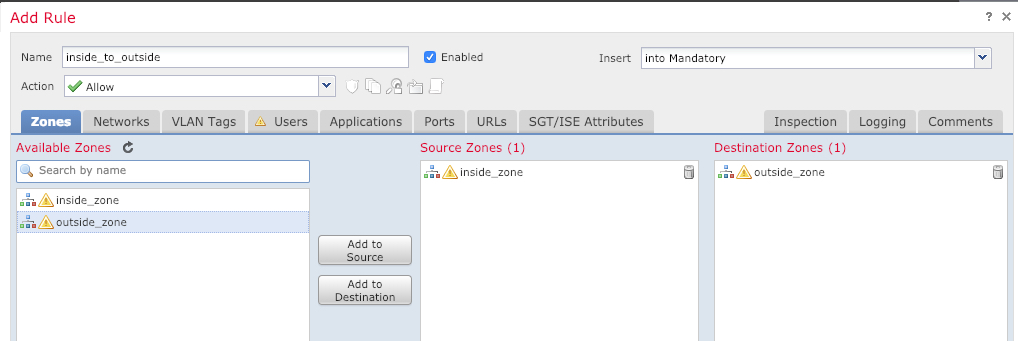

脅威に対する防御 を登録したときに、基本の [すべてのトラフィックをブロック(Block all traffic)] アクセス コントロール ポリシーを作成した場合は、デバイスを通過するトラフィックを許可するためにポリシーにルールを追加する必要があります。次の手順では、内部ゾーンから外部ゾーンへのトラフィックを許可するルールを追加します。他にゾーンがある場合は、適切なネットワークへのトラフィックを許可するルールを追加してください。

|

ステップ 1 |

を選択し、脅威に対する防御 に割り当てられているアクセス コントロール ポリシーの をクリックします。 |

|

ステップ 2 |

[ルールを追加(Add Rule)] をクリックし、次のパラメータを設定します。

他の設定はそのままにしておきます。 |

|

ステップ 3 |

[追加(Add)] をクリックします。 ルールが [ルール(Rules)] テーブルに追加されます。  |

|

ステップ 4 |

[保存(Save)] をクリックします。 |

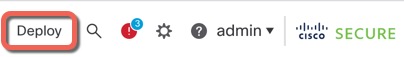

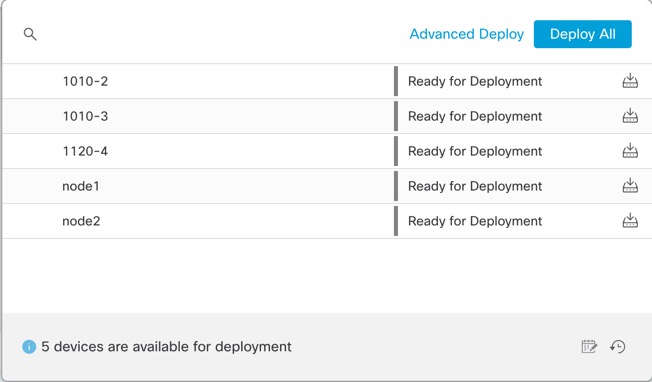

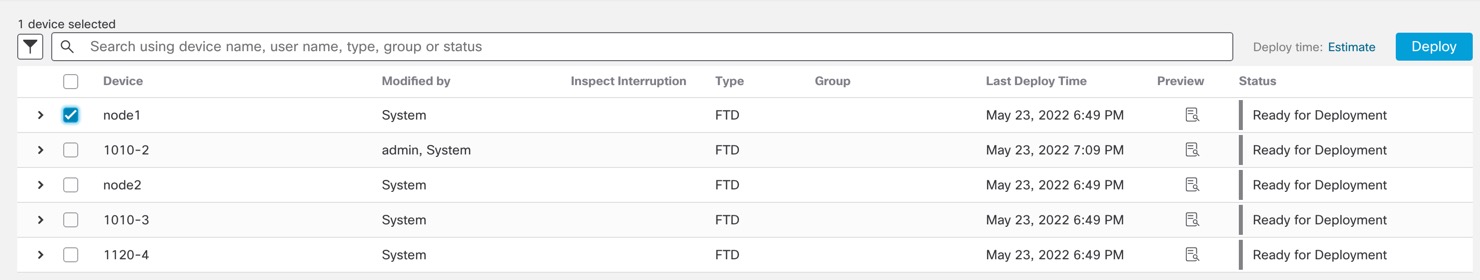

設定の変更を 脅威に対する防御 に展開します。変更を展開するまでは、デバイス上でどの変更もアクティブになりません。

|

ステップ 1 |

右上の [展開(Deploy)] をクリックします。

|

|

ステップ 2 |

[すべて展開(Deploy All)] をクリックしてすべてのデバイスに展開するか、[高度な展開(Advanced Deploy)] をクリックして選択したデバイスに展開します。

|

|

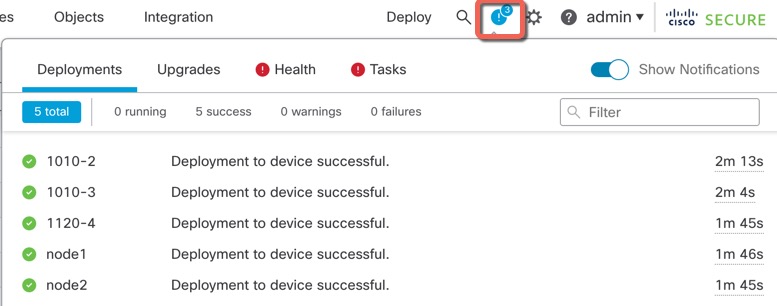

ステップ 3 |

展開が成功したことを確認します。展開のステータスを表示するには、メニューバーの [展開(Deploy)] ボタンの右側にあるアイコンをクリックします。

|

コマンドライン インターフェイス(CLI)を使用してシステムのセットアップを行い、基本的なシステムのトラブルシューティングを行います。CLI セッションからポリシーを設定することはできません。CLI には、コンソール ポートに接続してアクセスできます。

脅威に対する防御 デバイスの管理インターフェイスに SSH で接続できます。SSH 接続用のインターフェイスを開いている場合、データ インターフェイス上のアドレスにも接続できます。データ インターフェイスへの SSH アクセスはデフォルトで無効になっています。

|

ステップ 1 |

CLI にログインして、管理コンピュータをコンソールポート、RJ-45 ポート、ミニ USB ポートのいずれかに接続します。ご使用のオペレーティングシステムに必要な USB シリアルドライバを必ずインストールしてください。次のシリアル設定を使用します。

|

|

ステップ 2 |

ユーザー名 admin、および初期セットアップ時に設定したパスワードを使用して 脅威に対する防御 CLI にログインします(デフォルトは Admin123)。 ログイン後に、CLI で使用可能なコマンドの情報を確認するには、help または ? を入力します。使用法の詳細については、『Cisco Firepower Threat Defense Command Reference』 を参照してください。 |

システムを適切にシャットダウンすることが重要です。単純に電源プラグを抜いたりすると、重大なファイルシステムの損傷を引き起こすことがあります。バックグラウンドでは常に多数のプロセスが実行されており、電源プラグを抜いたり、電源を切断したりすると、ファイアウォールシステムをグレースフルシャットダウンできないことを覚えておいてください。

ISA 3000 シャーシには、外部電源スイッチはありません。Management Center のデバイス管理ページを使用してデバイスの電源を切断するか、 CLI を使用できます。

システムを適切にシャットダウンすることが重要です。単純に電源プラグを抜いたり、電源スイッチを押したりすると、重大なファイル システムの損傷を引き起こすことがあります。バックグラウンドでは常に多数のプロセスが実行されていて、電源プラグを抜いたり、電源を切断したりすると、ファイアウォールをグレースフルシャットダウンできないことを覚えておいてください。

(注) |

シャットダウンは 7.0.2+/7.2+ でサポートされています。 |

Management Center を使用してシステムを適切にシャットダウンできます。

|

ステップ 1 |

を選択します。 |

|

ステップ 2 |

再起動するデバイスの横にある編集アイコン( |

|

ステップ 3 |

[デバイス(Device)] タブをクリックします。 |

|

ステップ 4 |

[システム(System)] セクションでデバイスのシャットダウンアイコン( |

|

ステップ 5 |

プロンプトが表示されたら、デバイスのシャットダウンを確認します。 |

|

ステップ 6 |

シャットダウンプロセスをモニターします。デバイスを監視できない場合は、約 3 分間待ってシステムがシャットダウンしたことを確認します。

|

|

ステップ 7 |

必要に応じて電源プラグを抜いてシャーシから物理的に電源を取り外すことができます。 |

システムを適切にシャットダウンすることが重要です。単純に電源プラグを抜いたりすると、重大なファイルシステムの損傷を引き起こすことがあります。バックグラウンドでは常に多数のプロセスが実行されており、電源プラグを抜いたり、電源を切断したりすると、システムをグレースフルシャットダウンできないことを覚えておいてください。 ISA 3000 シャーシには、外部電源スイッチはありません。

(注) |

シャットダウンは 7.0.2+/7.2+ でサポートされています。 |

|

ステップ 1 |

コンソールポートに接続して 脅威に対する防御 CLI にアクセスし、脅威に対する防御 をシャットダウンします。 shutdown 例: |

|

ステップ 2 |

脅威に対する防御 がシャットダウンし、コンソールに「今すぐに電源をオフにする」と表示された場合は、必要に応じて電源を抜いてシャーシから電源を物理的に取り外します。 |

Threat Defense の設定を続行するには、「Cisco Firepower ドキュメント一覧」にあるお使いのソフトウェアバージョンのマニュアルを参照してください。

Management Center の使用に関する情報については、「Firepower Management Center Configuration Guide」を参照してください。