仮想ルータと Virtual Routing and Forwarding(VRF)について

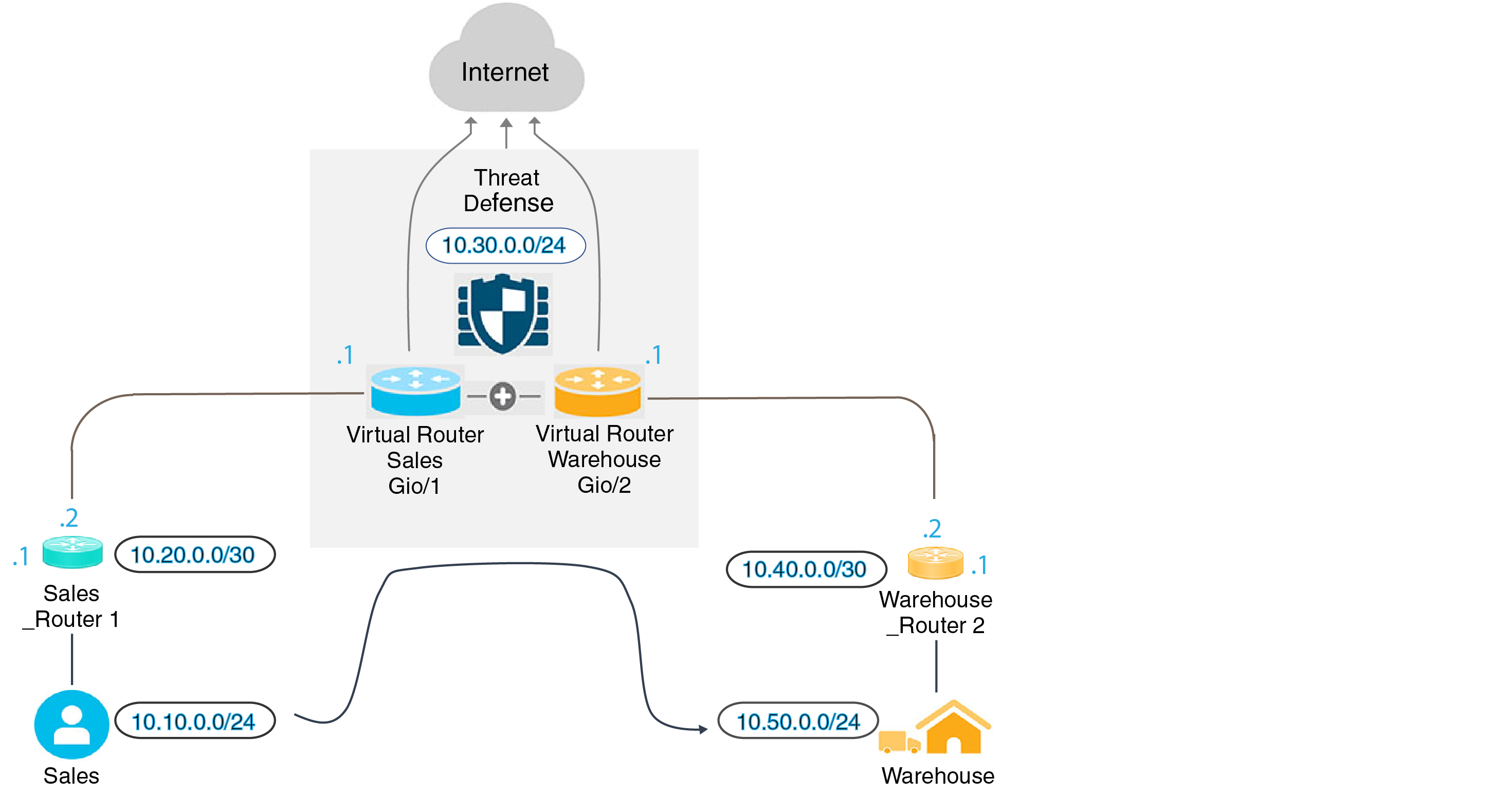

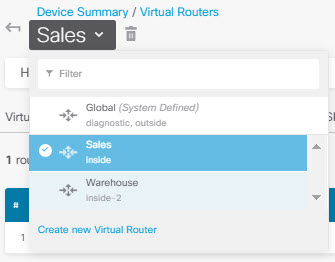

複数の仮想ルータを作成して、インターフェイスグループの個別のルーティングテーブルを管理できます。各仮想ルータには独自のルーティングテーブルがあるため、デバイスを流れるトラフィックを明確に分離できます。

これにより、共通のネットワーク機器のセットを使用して、2 件以上のお客様にサポートを提供できます。また、仮想ルータを使用して、独自のネットワーク要素をより明確に分離することもできます。たとえば、開発ネットワークを汎用企業ネットワークから分離することができます。

仮想ルータは、Virtual Routing and Forwarding の「Light」バージョンである VRF-Lite を実装しますが、この VRF-Lite は Multiprotocol Extensions for BGP(MBGP)をサポートしていません。

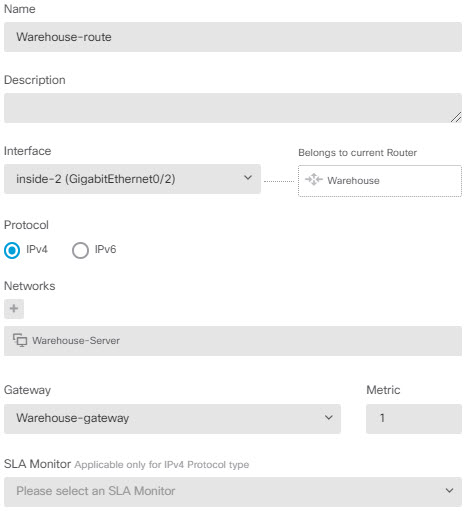

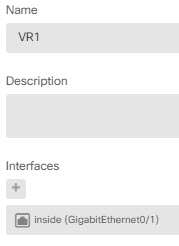

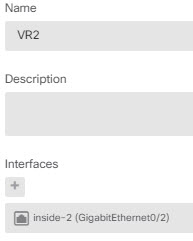

仮想ルータを作成するときに、インターフェイスをルータに割り当てます。特定のインターフェイスを 1 つのみの仮想ルータに割り当てることができます。次に、スタティックルートを定義し、各仮想ルータに OSPF や BGP などのルーティングプロトコルを設定します。また、ネットワーク全体で個別のルーティングプロセスを設定し、すべての参加デバイス上のルーティングテーブルが、仮想ルータごとの同じルーティングプロセスとテーブルを使用するようにします。仮想ルータを使用して、同じ物理ネットワーク上に論理的に分離されたネットワークを作成し、各仮想ルータを通過するトラフィックのプライバシーを確保します。

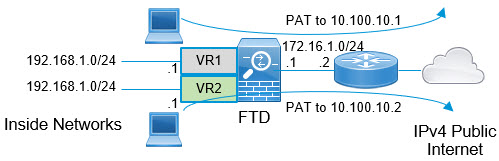

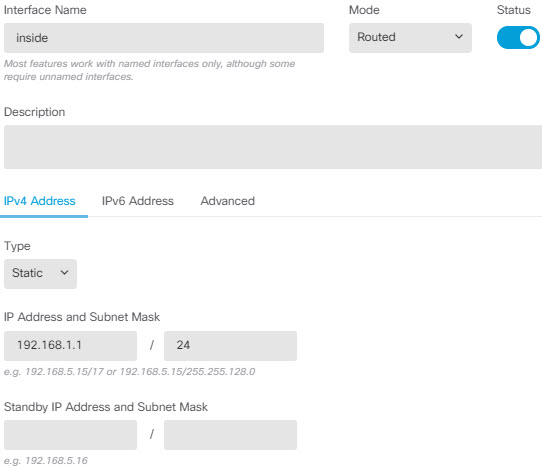

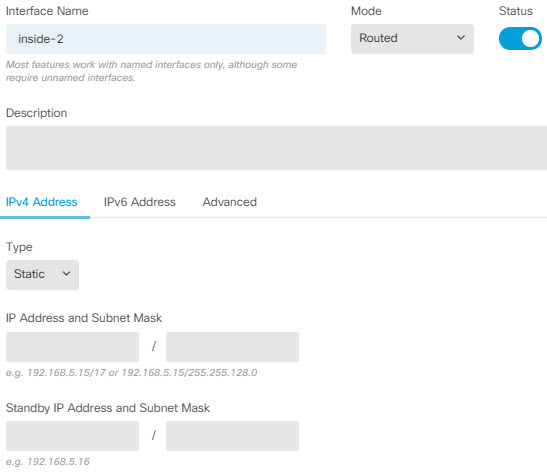

ルーティングテーブルは個別にあるため、仮想ルータ全体で同じ、または重複するアドレス空間を使用できます。たとえば、2 つの別個の物理インターフェイスでサポートされている 2 つの別個の仮想ルータ用に、192.168.1.0/24 アドレス空間を使用できます。

仮想ルータごとに個別の管理およびデータのルーティングテーブルがあることに注意してください。たとえば、管理専用インターフェイスを仮想ルータに割り当てると、そのインターフェイスのルーティングテーブルは、仮想ルータに割り当てられたデータインターフェイスとは別のものになります。

ポリシーを仮想ルータ対応にするための設定

仮想ルータを作成する場合、その仮想ルータのルーティングテーブルは、グローバル仮想ルータまたは他の仮想ルータから自動的に分離されます。ただし、セキュリティポリシーは自動的に仮想ルータ対応にはなりません。

たとえば、「任意の」送信元または宛先のセキュリティゾーンに適用されるアクセス制御ルールを作成する場合、ルールはすべての仮想ルータのすべてのインターフェイスに適用されます。実はこれがまさに必要な機能かもしれません。たとえば、すべてのお客様が、同じリストの好ましくない URL カテゴリへのアクセスをブロックしたい場合があります。

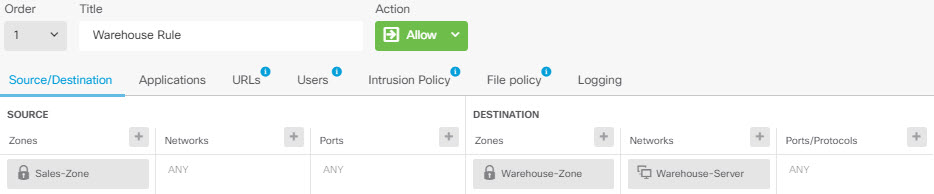

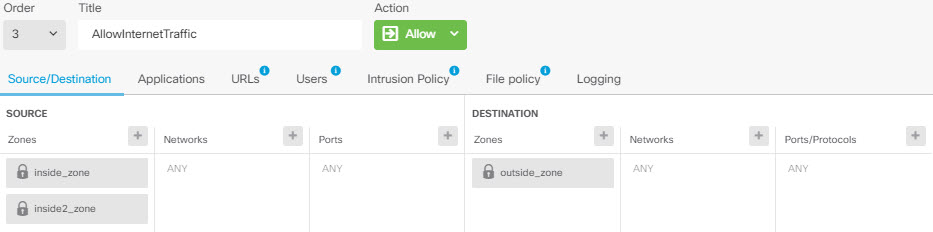

ただし、いずれかの仮想ルータにのみポリシーを適用する必要がある場合は、その 1 つの仮想ルータからのインターフェイスのみを含むセキュリティゾーンを作成する必要があります。その後、セキュリティポリシーの送信元と宛先の条件に、仮想ルータが制約されたセキュリティゾーンを使用します。

メンバーシップが 1 つの仮想ルータに割り当てられたインターフェイスに制限されたセキュリティゾーンを使用することにより、次のポリシーで仮想ルータ対応ルールを作成できます。

-

アクセス コントロール ポリシー

-

侵入およびファイルポリシー。

-

SSL 復号ポリシー。

-

アイデンティティポリシーと、ユーザーから IP アドレスへのマッピング。仮想ルータで重複するアドレス空間を使用する場合は、仮想ルータごとに個別のレルムを作成し、アイデンティティ ポリシー ルールでそれらを正しく適用してください。

仮想ルータで重複するアドレス空間を使用する場合は、適切なポリシーが適用されるようにセキュリティゾーンを使用する必要があります。たとえば、2 つの個別の仮想ルータで 192.168.1.0/24 アドレス空間を使用する場合、192.168.1.0/24 ネットワークを指定するだけのアクセスコントロールルールは、両方の仮想ルータのトラフィックに適用されます。これが求める結果ではない場合は、1 つの仮想ルータのみに対して送信元/宛先セキュリティゾーンも指定することで、ルールの適用を制限できます。

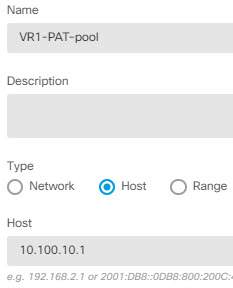

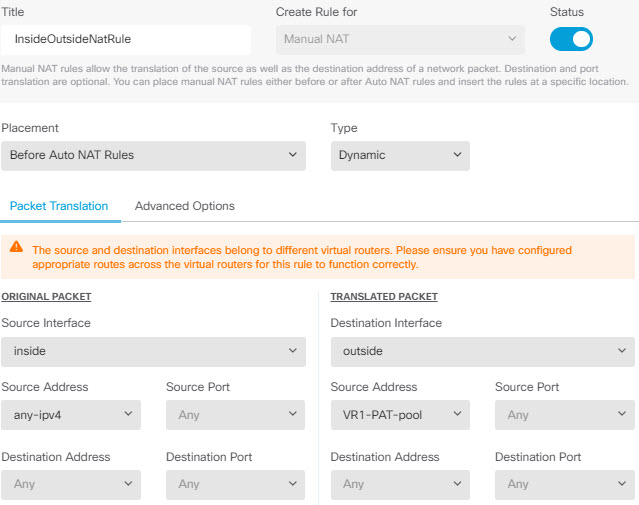

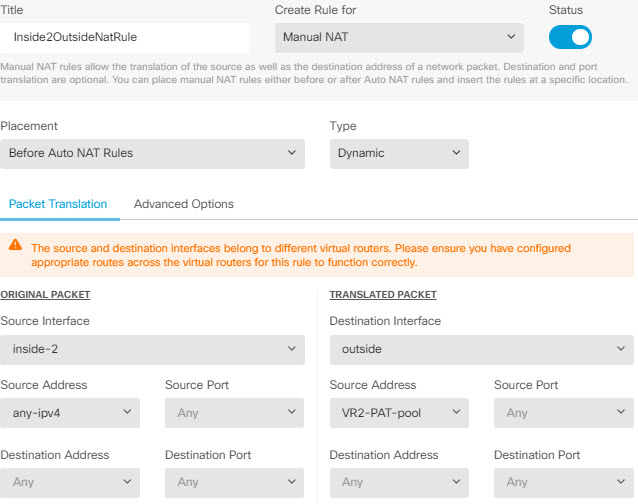

NAT などのセキュリティゾーンを使用しないポリシーでは、1 つの仮想ルータに割り当てられたインターフェイスを送信元インターフェイスと宛先インターフェイスとして選択することによって、仮想ルータ固有のルールを作成できます。2 つの個別の仮想ルータから送信元インターフェイスと宛先インターフェイスを選択する場合は、ルールが機能するよう、仮想ルータ間に適切なルートがあることを確認する必要があります。

仮想ルータ間のルーティング

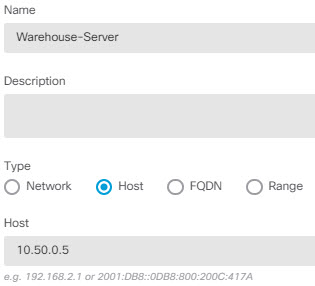

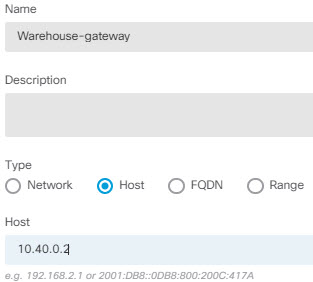

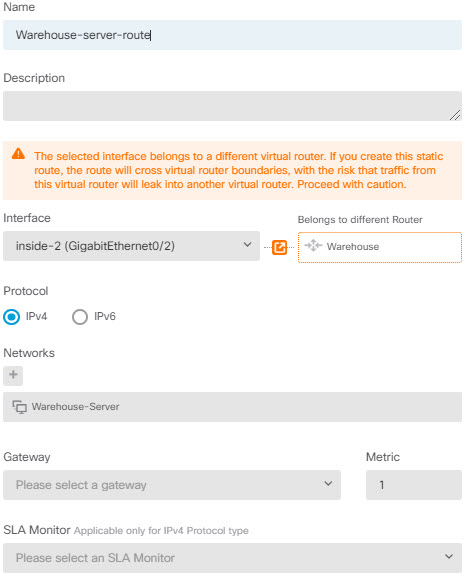

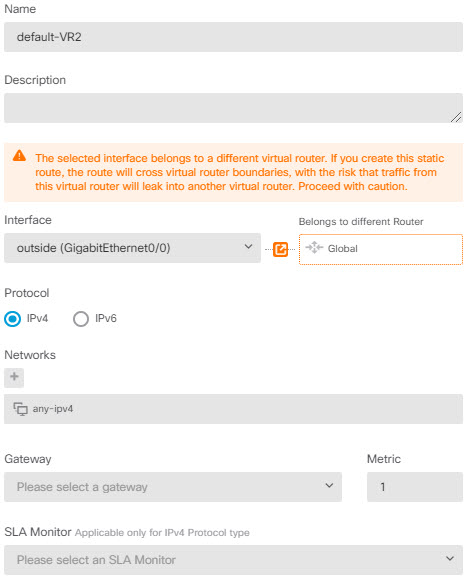

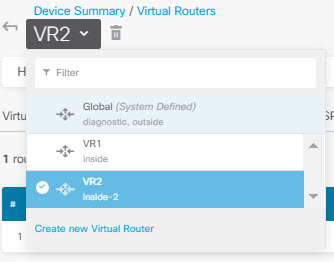

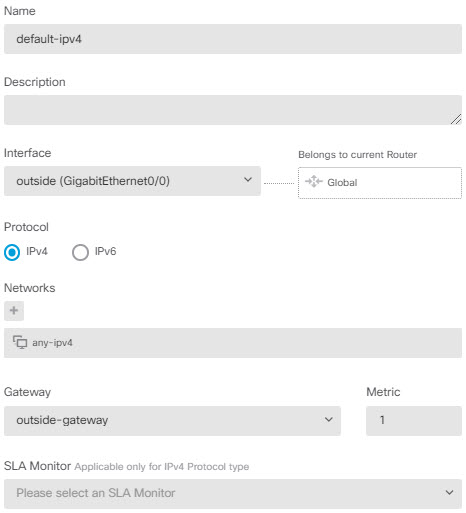

仮想ルータ間でトラフィックをルーティングするようにスタティックルートを設定できます。

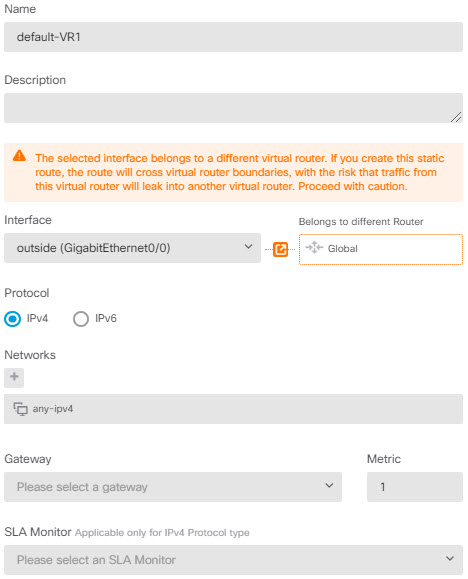

たとえば、グローバル仮想ルータに外部インターフェイスがある場合、外部インターフェイスにトラフィックを送信するために、他の各仮想ルータでスタティック デフォルト ルートを設定できます。その後、特定の仮想ルータ内でルーティングできないトラフィックは、その後のルーティングのためにグローバルルータに送信されます。

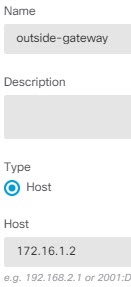

仮想ルータ間のスタティックルートは、別の仮想ルータにトラフィックをリークしているため、ルートリークと呼ばれます。ルートをリークしている場合(VR2 への VR1 ルートなど)、VR2 から VR1 のみへの接続を開始できます。トラフィックが VR1 から VR2 に流れるようにするには、逆ルートを設定する必要があります。別の仮想ルータのインターフェイスへのスタティックルートを作成する場合は、ゲートウェイアドレスを指定する必要はありません。単純に宛先インターフェイスを選択します。

仮想ルータ間ルートの場合、システムは送信元の仮想ルータ内で宛先インターフェイス ルックアップを行います。次に、宛先の仮想ルータでネクストホップの MAC アドレスを検索します。したがって、宛先の仮想ルータには、宛先アドレスに対して選択されたインターフェイスのダイナミック(学習済み)ルートまたはスタティックルートのいずれかが設定されている必要があります。

異なる仮想ルータで送信元インターフェイスと宛先インターフェイスを使用する NAT ルールを設定すると、仮想ルータ間でトラフィックをルーティングすることもできます。ルートルックアップを実行するために NAT のオプションを選択しない場合、宛先の変換が発生するたびに、NAT 変換アドレスを使用して宛先インターフェイスからトラフィックが送信されます。ただし、宛先の仮想ルータには、ネクストホップルックアップが成功するように、変換後の宛先 IP アドレスのルートが設定されている必要があります。

デバイスモデルごとの仮想ルータの最大数

作成できる仮想ルータの最大数は、デバイスモデルによって異なります。次の表に、上限を示します。show vrf counters コマンドを入力して、システムでダブルチェックできます。これにより、グローバル仮想ルータを含まない、そのプラットフォームのユーザー定義仮想ルータの最大数が表示されます。次の表の数字には、ユーザールータとグローバルルータが含まれています。Firepower 4100/9300 の場合、これらの数字はネイティブモードに適用されます。

Firepower 4100/9300 などのマルチインスタンス機能をサポートするプラットフォームでは、仮想ルータの最大数をデバイス上のコア数で割ってから、インスタンスに割り当てられたコア数を乗じて最も近い整数に丸めることにより、コンテナインスタンスごとの仮想ルータの最大数を決定します。たとえば、プラットフォームが最大 100 の仮想ルータをサポートする環境で、70 のコアが存在する場合、各コアは最大 1.43(切り上げた数)の仮想ルータをサポートします。したがって、6 つのコアが割り当てられたインスタンスは、8.58 の仮想ルータをサポートします(この数は 8 に切り下げる)。10 のコアが割り当てられたインスタンスは、14.3 の仮想ルータをサポートします(この数は 14 に切り下げる)。

|

デバイス モデル |

最大仮想ルータ数 |

|---|---|

|

Firepower 1010 |

このモデルでは仮想ルータはサポートされていません。 |

|

Firepower 1120 |

5 |

|

Firepower 1140 |

10 |

|

Firepower 1150 |

10 |

|

Firepower 2110 |

10 |

|

Firepower 2120 |

20 |

|

Firepower 2130 |

30 |

|

Firepower 2140 |

40 |

|

Cisco Secure Firewall 3105 |

10 |

|

Secure Firewall 3110 |

15 |

|

Secure Firewall 3120 |

25 |

|

Secure Firewall 3130 |

50 |

|

Secure Firewall 3140 |

100 |

|

Firepower 4112 |

60 |

|

Firepower 4115 |

80 |

|

Firepower 4125 |

100 |

|

Firepower 4145 |

100 |

|

Firepower 9300 appliance、すべてのモデル |

100 |

|

Threat Defense Virtual、すべてのプラットフォーム |

30 |

|

ISA 3000 |

10 |

![[仮想ルータに戻る(Go Back to Virtual Routers)] 矢印。](/c/dam/en/us/td/i/400001-500000/430001-440000/437001-438000/437631.jpg)

フィードバック

フィードバック