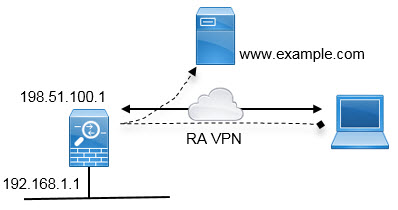

リモート アクセス VPN の概要

Device Manager では、セキュアクライアントソフトウェアを使用して SSL 経由でリモートアクセス VPN を設定できます。

セキュアクライアントが Threat Defense デバイスと SSL VPN 接続をネゴシエートする際、Transport Layer Security(TLS)または Datagram Transport Layer Security(DTLS)を使用して接続します。DTLS により、一部の SSL 接続で発生する遅延および帯域幅の問題が回避され、パケット遅延の影響を受けやすいリアルタイム アプリケーションのパフォーマンスが向上します。クライアントおよび Threat Defense デバイスは、使用する TLS/DTLS バージョンをネゴシエートします。DTLS はクライアントがサポートする場合に使用されます。

デバイス モデル別の同時 VPN セッションの最大数

デバイス モデルに基づいて、1 台のデバイスで許可される同時リモート アクセス VPN セッション数に上限が設けられます。この制限は、システム パフォーマンスが許容できないレベルに低下しないように設計されています。これらの制限は、キャパシティ プランニングに使用します。

|

デバイス モデル |

最大同時リモート アクセス VPN セッション数 |

|---|---|

|

Firepower 1010 |

75 |

|

Firepower 1120 |

150 |

|

Firepower 1140 |

400 |

|

Firepower 2110 |

1500 |

|

Firepower 2120 |

3500 |

|

Firepower 2130 |

7500 |

|

Firepower 2140 |

10,000 |

|

Secure Firewall 3110 |

3000 |

|

Secure Firewall 3120 |

6000 |

|

Secure Firewall 3130 |

15,000 |

|

Secure Firewall 3140 |

20,000 |

|

Firepower 4100 シリーズ、すべてのモデル |

10,000 |

|

Firepower 9300 appliance、すべてのモデル |

20,000 |

|

Threat Defense Virtual:FTDv5 |

50 |

|

Threat Defense Virtual:FTDv10、FTDv20、FTDv30 |

250 |

|

Threat Defense Virtual:FTDv50 |

750 |

|

Threat Defense Virtual:FTDv100 |

10,000 |

|

ISA 3000 |

25 |

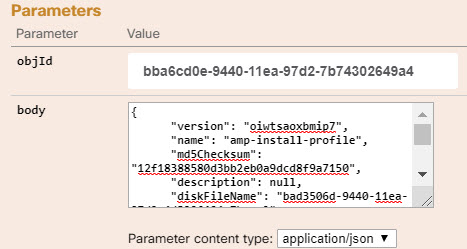

セキュアクライアント ソフトウェアのダウンロード

リモートアクセス VPN を設定するには、セキュアクライアント ソフトウェアをワークステーションにダウンロードする必要があります。VPN を定義するときに、これらのパッケージをアップロードする必要があります。

最新の機能、バグ修正、セキュリティ パッチを確保するには、最新の セキュアクライアント バージョンをダウンロードする必要があります。脅威に対する防御 デバイスのパッケージは定期的に更新してください。

(注) |

Windows、Mac、Linux の各オペレーティングシステムごとに 1 つの セキュアクライアント パッケージをアップロードできます。1 つの OS タイプに対して複数のバージョンをアップロードすることはできません。 |

セキュアクライアント ソフトウェアパッケージは software.cisco.com から取得します。クライアントの「フル インストール パッケージ」バージョンをダウンロードしてください。

セキュアクライアント ソフトウェアのインストール方法

VPN 接続を完了するには、ユーザーは セキュアクライアント ソフトウェアをインストールする必要があります。既存のソフトウェア配布方式を使用して、ソフトウェアを直接インストールできます。または、Threat Defense デバイスから セキュアクライアントを直接インストールすることもできます。

ソフトウェアをインストールするには、ユーザにワークステーションでの管理者権限が必要です。

セキュアクライアントがすでにインストールされている場合、新しい セキュアクライアント バージョンがアップロードされると、ユーザーが次に VPN 接続を行った際、新しいバージョンが セキュアクライアント によって検出され、更新されたクライアント ソフトウェアのダウンロードとインストールを指示するメッセージが自動的に表示されます。この自動化により、ソフトウェアの配布が容易になります。

ソフトウェアの最初のインストールを Threat Defense デバイスからユーザーに行ってもらう場合、以下の手順を実行するようにユーザーに指示します。

(注) |

Android および iOS のユーザーは、適切な App Store から セキュアクライアント をダウンロードする必要があります。 |

手順

|

ステップ 1 |

Web ブラウザを使用して、https://ravpn-address を開きます。ravpn-address は、VPN 接続を許可する外部インターフェイスの IP アドレスまたはホスト名です。 このインターフェイスは、リモート アクセス VPN を設定する際に指定します。ログインを指示するメッセージがユーザに示されます。 リモートアクセス VPN 接続用のポートを変更した場合、ユーザーは URL にカスタムポートを含める必要があります。たとえば、ポートを 4443 に変更した場合は、https://ravpn.example.com:4443 のような URL にします。 |

|

ステップ 2 |

サイトにログインします。 ユーザは、リモート アクセス VPN 用に設定されたディレクトリ サーバを使用して認証されます。続行するには、ログインが正常に行われる必要があります。 ログインが成功すると、システムは、必要となる セキュアクライアントのバージョンがインストールされているかを確認します。セキュアクライアントがユーザーのコンピュータにないか、下位のバージョンである場合、システムは自動的に セキュアクライアント ソフトウェアのインストールを開始します。 インストールが終了すると、セキュアクライアント がリモートアクセス VPN 接続を完了します。 |

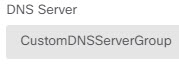

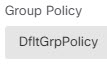

RADIUS およびグループ ポリシーを使用したユーザーの権限および属性の制御

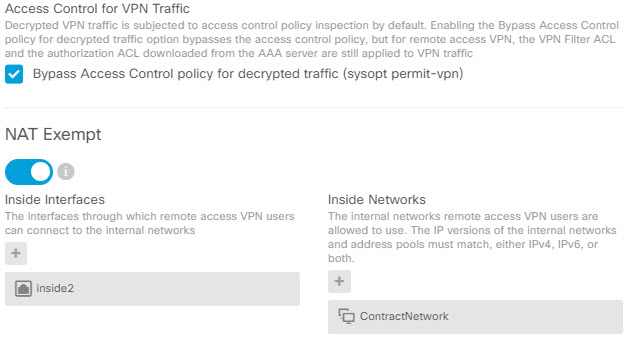

外部 RADIUS サーバーまたは 脅威に対する防御 デバイスで定義されているグループポリシーから、RA VPN 接続にユーザーの認可属性(ユーザーの権利または権限とも呼ばれる)を適用できます。脅威に対する防御 デバイスがグループポリシーに設定されている属性と競合する外部 AAA サーバーから属性を受信した場合は、AAA サーバーからの属性が常に優先されます。

脅威に対する防御 デバイスは次の順序で属性を適用します。

-

AAA サーバー上で定義されたユーザー属性:ユーザー認証や認可が成功すると、サーバーからこの属性が返されます。

-

脅威に対する防御 デバイス上で設定されているグループポリシー:RADIUS サーバーからユーザーの RADIUS CLASS 属性 IETF-Class-25(OU=group-policy)の値が返された場合は、脅威に対する防御 デバイスはそのユーザーを同じ名前のグループポリシーに入れて、そのグループポリシーの属性のうち、サーバーから返されないものを適用します。

-

接続プロファイルによって割り当てられたグループポリシー:接続プロファイルには、接続の事前設定が含まれているほか、認証前にユーザーに適用されるデフォルトのグループポリシーが含まれています。脅威に対する防御 デバイスに接続するすべてのユーザーは、最初にこのグループに所属します。このグループでは、AAA サーバーから返されるユーザー属性、またはユーザーに割り当てられたグループ ポリシーにはない属性が定義されています。

Threat Defense デバイスは、ベンダー ID 3076 の RADIUS 属性をサポートします。使用する RADIUS サーバーにこれらの属性が定義されていない場合は、手動で定義する必要があります。属性を定義するには、属性名または番号、タイプ、値、ベンダー コード(3076)を使用します。

次のトピックでは、サポートされている属性値について、値が RADIUS サーバーで定義されるかどうか、または RADIUS サーバーにシステムが送信する値であるかどうかに基づいて説明します。

RADIUS サーバーに送信された属性

RADIUS 属性 146 および 150 は、認証および許可の要求のために 脅威に対する防御 デバイスから RADIUS サーバーに送信されます。次の属性はすべて、アカウンティング開始、中間アップデート、および終了の要求の場合に 脅威に対する防御 デバイスから RADIUS サーバーに送信されます。

|

属性 |

Attribute Number |

構文、タイプ |

シングルまたはマルチ値 |

説明または値 |

|---|---|---|---|---|

|

クライアント タイプ(Client Type) |

150 |

整数 |

シングル |

VPN に接続しているクライアントのタイプは次のとおりです。

|

|

セッション タイプ |

151 |

整数 |

シングル |

接続の種類:

|

|

Tunnel Group Name |

146 |

文字列 |

シングル |

脅威に対する防御 デバイスで定義されているセッションの確立に使用された接続プロファイルの名前。名前には 1 ~ 253 文字を使用できます。 |

RADIUS サーバーから受信した属性

次のユーザー認可属性が RADIUS サーバーから 脅威に対する防御 デバイスに送信されます。

|

属性 |

Attribute Number |

構文、タイプ |

シングルまたはマルチ値 |

説明または値 |

|---|---|---|---|---|

|

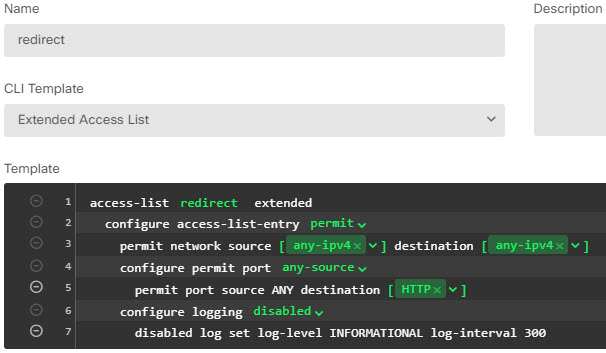

Access-List-Inbound |

86 |

文字列 |

シングル |

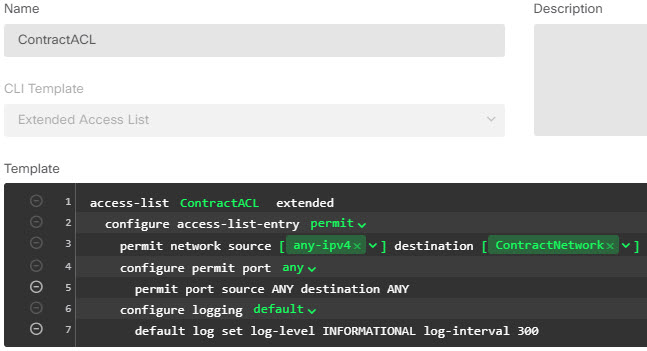

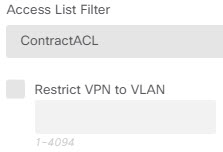

アクセスリスト属性の両方が、脅威に対する防御 デバイスで設定されている ACL の名前を使用します。スマート CLI 拡張アクセス リストのオブジェクト タイプを使用して、これらの ACL を作成します( を選択します)。 これらの ACL は、着信(脅威に対する防御 デバイスに入るトラフィック)または発信(脅威に対する防御 デバイスから出るトラフィック)方向のトラフィックフローを制御します。 |

|

Access-List-Outbound |

87 |

文字列 |

シングル |

|

|

Address-Pools |

217 |

文字列 |

シングル |

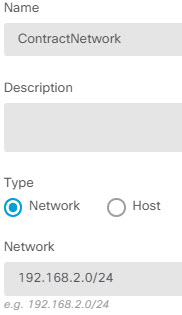

脅威に対する防御 デバイスで定義されたネットワークオブジェクトの名前。RA VPN へのクライアント接続のアドレスプールとして使用されるサブネットを識別します。[Objects] ページでネットワークオブジェクトを定義します。 |

|

Banner1 |

15 |

文字列 |

シングル |

ユーザーがログインしたときに表示されるバナー。 |

|

Banner2 |

36 |

文字列 |

シングル |

ユーザーがログインするときに表示されるバナーの 2 番目の部分。Banner2 は Banner1 に付加されます。 |

|

Group-Policy |

25 |

文字列 |

シングル |

接続に使用されるグループポリシー。RA VPN の [Group Policy] ページでグループポリシーを作成する必要があります。次の形式のいずれかを使用できます。

|

|

Simultaneous-Logins |

2 |

整数 |

シングル |

ユーザーが確立を許可されている個別の同時接続数。0 ~ 2147483647。 |

|

VLAN |

140 |

整数 |

シングル |

ユーザーの接続を制限する VLAN。0 ~ 4094。脅威に対する防御 デバイスのサブインターフェイスでも、この VLAN を設定する必要があります。 |

二要素認証

RA VPNの二要素認証を設定できます。二要素認証を使用する場合、ユーザーはユーザー名とスタティックパスワードに加えて、RSA トークンや Duo パスコードなどの追加項目を指定する必要があります。二要素認証が 2 番目の認証ソースを使用することと異なるのは、1 つの認証ソースで 2 つの要素が設定され、RSA/Duo サーバーとの関係がプライマリ認証ソースに関連付けられている点です。Duo LDAPは例外で、Duo LDAP サーバーをセカンダリ認証ソースとして設定します。

システムは、2 番目の要素のためにモバイルにプッシュされる RSA トークンと Duo パスコードを、ニ要素認証プロセスの最初の要素としての RADIUS サーバーまたは AD サーバーと組み合わせることでテストされています。

RSA 二要素認証

次のいずれかのアプローチを使用して RSA を設定できます。RSA 側の設定の詳細については、RSA のマニュアルを参照してください。

-

Device Manager で RADIUS サーバーとして RSA サーバーを直接定義し、RA VPN のプライマリ認証ソースとしてサーバーを使用します。

このアプローチを使用する場合、ユーザーは RSA RADIUS サーバーで設定されているユーザー名を使用して認証する必要があります。また、パスワードとトークンをカンマで区切り(password,token)、パスワードと 1 回限りの一時的な RSA トークンを連結します。

この設定では、認証サービスを提供するために(Cisco ISE で供給されるような)個別の RADIUS サーバーを使用することが一般的です。2 番目の RADIUS サーバーを認証サーバーとして設定し、必要に応じてアカウンティング サーバーとしても設定します。

-

RSA サーバーを、直接統合をサポートする RADIUS または AD サーバーと統合し、プライマリ認証ソースとして非 RSA RADIUS または AD サーバーを使用するように RA VPN を設定します。この場合、RADIUS/AD サーバーは RSA-SDI を使用して、クライアントと RSA サーバー間の二要素認証を委任およびオーケストレーションします。

このアプローチを使用する場合、ユーザーは非 RSA RADIUS または AD サーバーで設定されているユーザー名を使用して認証する必要があります。また、パスワードとトークンをカンマで区切り(password,token)、パスワードと 1 回限りの一時的な RSA トークンを連結します。

この設定では、RSA 以外の RADIUS サーバーを認証サーバーとして設定し、必要に応じてアカウンティング サーバーとしても設定します。

RADIUS を使用した Duo 二要素認証

Duo RADIUS サーバーはプライマリ認証ソースとして設定できます。このアプローチでは、Duo RADIUS 認証プロキシを使用します。

Duo の設定手順の詳細については、https://duo.com/docs/cisco-firepower を参照してください。

その後、最初の認証要素として別の RADIUS サーバー(または AD サーバー)を使用し、2 番目の要素として Duo クラウド サービスを使用するため、プロキシ サーバー宛の認証要求を転送するように Duo を設定します。

このアプローチを使用する場合、ユーザーは、Duo 認証プロキシおよび関連する RADIUS/AD サーバーの両方で設定されているユーザー名と、RADIUS/AD サーバーで設定されたユーザー名のパスワード(その後に次のいずれかの Duo コードが続く)を使用して認証する必要があります。

-

Duo-passcode。my-password,12345 など

-

push。たとえば、my-password,push など。push は、ユーザーによるインストールと登録が完了している Duo モバイルアプリに認証をプッシュ送信するように Duo に指示する場合に使用します。

-

sms:たとえば、my-password,sms など。sms は、ユーザーのモバイルデバイスにパスコードの新しいバッチと SMS メッセージを送信するように Duo に指示する場合に使用します。sms を使用すると、ユーザーの認証試行は失敗します。ユーザーは再認証し、2 番目の要素として新しいパスコードを入力する必要があります。

-

phone:my-password,phone など。phone は、電話コールバック認証を実行するように Duo に指示する場合に使用します。

ユーザー名/パスワードが認証されると、Duo 認証プロキシは Duo クラウドサービスに接続し、Duo クラウドサービスは、その要求が設定されている有効なプロキシデバイスからのものであることを検証してから、指示に従ってユーザーのモバイルデバイスに一時的なパスコードをプッシュ送信します。ユーザーがこのパスコードを受け入れると、セッションは Duo で認証済みとマークされ、RA VPN が確立されます。

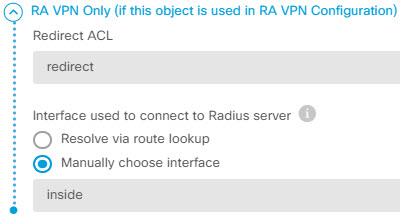

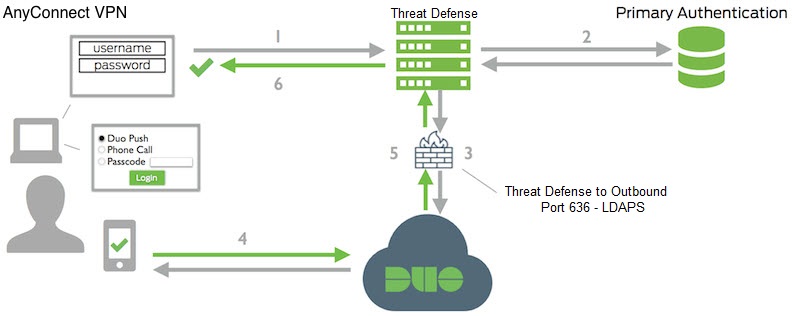

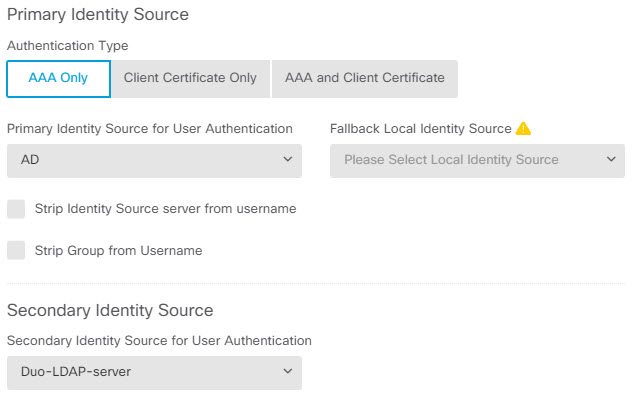

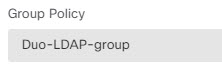

LDAP を使用した Duo 二要素認証

プライマリソースとしての Microsoft Active Directory(AD)または RADIUS サーバーとともに、セカンダリ認証ソースとして Duo LDAP サーバーを使用できます。Duo LDAP を使用すると、セカンダリ認証により、プライマリ認証が Duo パスコード、プッシュ通知、または電話コールで検証されます。

脅威に対する防御 デバイスは、ポート TCP/636 経由で LDAPS を使用して、Duo LDAP と通信します。

Duo LDAP サーバーは認証サービスのみを提供し、アイデンティティサービスを提供しないことに注意してください。そのため、プライマリ認証ソースとして Duo LDAP を使用する場合、どのダッシュボードにも RA VPN 接続に関連付けられているユーザー名は表示されず、これらのユーザーに対してアクセス制御ルールを作成することはできません。

このアプローチを使用する場合は、RADIUS/AD サーバーと Duo LDAP サーバーの両方で設定されているユーザー名を使用して認証する必要があります。セキュアクライアント によってログインするように求められた場合は、プライマリ [パスワード(Password)] フィールドに RADIUS/AD のパスワードを入力します。[セカンダリパスワード(Secondary Password)] では、次のいずれかを使用して Duo で認証します。詳細については、https://guide.duo.com/anyconnectを参照してください。

-

[Duoパスコード(Duo passcode)]:Duo Mobile で生成され、SMS を介して送信され、ハードウェア トークンによって生成されるパスコード、または管理者によって提供されるパスコードを使用して、認証します。1234567 などです。

-

[プッシュ(push)]:Duo Mobile アプリをインストールしてアクティブにしている場合は、ログイン要求を電話機にプッシュします。要求を確認し、[承認(Approve)] をタップしてログインします。

-

[電話(phone)]:電話機のコールバックを使用して認証します。

-

[sms]:Duo パスコードをテキスト メッセージで要求します。ログイン試行は失敗します。新しいパスコードを使用して再度ログインします。

Duo LDAP の詳細な説明と例については、Duo LDAP を使用した二要素認証の設定方法を参照してください。

![[その他のオプション(More options)] ボタン。](/c/dam/en/us/td/i/400001-500000/430001-440000/436001-437000/436602.jpg)

フィードバック

フィードバック