Threat Defense インターフェイスについて

Threat Defense には、データインターフェイスやManagementインターフェイスが組み込まれています。

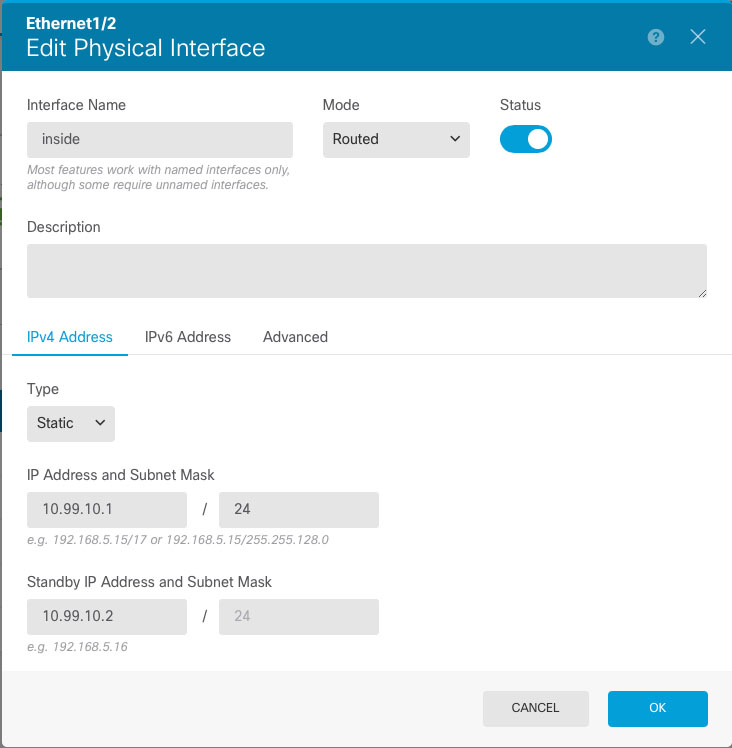

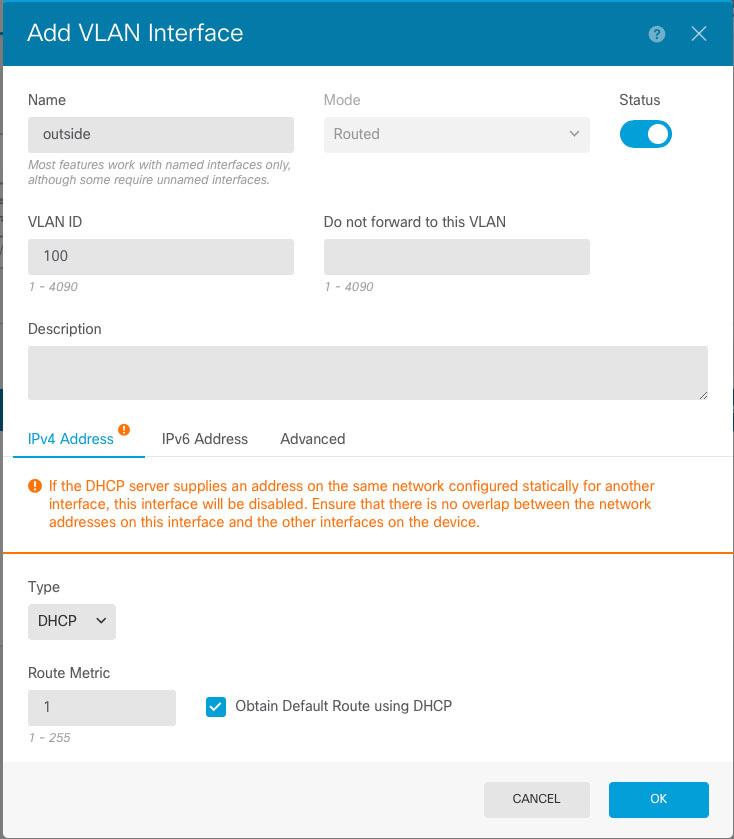

インターフェイス接続(物理的または仮想)のためにケーブルを接続するとき、インターフェイスを設定する必要があります。最小限の作業として、トラフィックを通過させることができるようにインターフェイスを指定して有効化します。インターフェイスがブリッジ グループのメンバーである場合、これで十分です。ブリッジ グループのメンバーでない場合、インターフェイスに IP アドレスを割り当てる必要があります。単一の物理インターフェイスではなく、VLAN サブインターフェイスを特定のポートで作成する場合、通常、物理インターフェイスではなくサブインターフェイス上で IP アドレスを設定します。VLAN サブインターフェイスを使用すると、物理インターフェイスを異なる VLAN ID でタグ付けされた複数の論理インターフェイスに分割できます。これは、スイッチのトランク ポートに接続する場合に役立ちます。パッシブインターフェイスでは IP アドレスを設定しません。

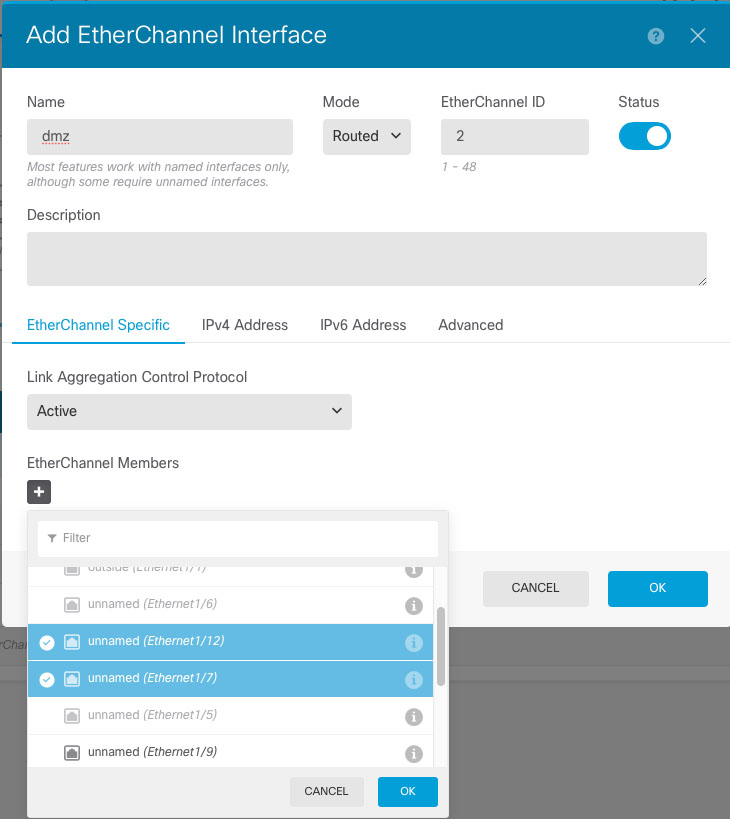

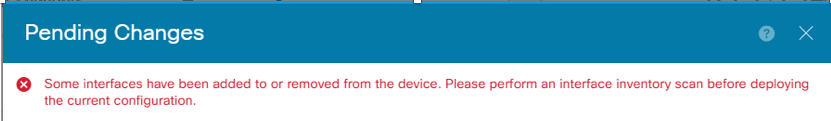

[インターフェイス(Interfaces)] ページには、インターフェイスタイプのサブページが含まれます([インターフェイス(Interfaces)](物理インターフェイスの場合)、[ブリッジグループ(Bridge Groups)]、[仮想トンネルインターフェイス(Virtual Tunnel Interfaces)]、[EtherChannel(EtherChannels)]、[VLAN](Firepower 1010 の場合))。Firepower 4100/9300 EtherChannel は [インターフェイス(Interfaces)] ページには表示されますが、[EtherChannel] ページには表示されないことに注意してください。これは、Device Manager ではなく FXOS の EtherChannel パラメータのみを変更できるためです。各ページに、利用可能なインターフェイスとそれぞれの名前、アドレス、モード、状態が示されます。インターフェイスのステータスは、インターフェイスのリストで直接オン/オフを変更できます。このリストは、設定に基づいたインターフェイス特性を示します。メンバーインターフェイスを参照するには、ブリッジグループ、EtherChannel、または VLAN インターフェイス上で [開く/閉じる(open/close)] 矢印を使用します。メンバーインターフェイスは対応するリストにも表示されます。サポートされている親インターフェイスのサブインターフェイスを表示することもできます。これらのインターフェイスが仮想インターフェイスおよびネットワーク アダプタにどのようにマッピングされるかについては、Threat Defense の物理インターフェイスへの VMware ネットワークアダプタとインターフェイスのマッピング方法を参照してください。

以下の各トピックでは、Device Manager を使用してインターフェイスを設定する場合の制限事項、およびインターフェイス管理に関するその他の概念について説明します。

インターフェイス モード

インターフェイスごとに次のモードのいずれかを設定できます。

- ルーテッド

-

各レイヤ 3 ルーテッド インターフェイスに、固有のサブネット上の IP アドレスが必要です。通常、これらのインターフェイスをスイッチ、別のルータ上のポート、または ISP/WAN ゲートウェイに接続します。

- インライン

-

インターフェイスをインラインセットに追加すると、モードがインラインに変更されます。インラインをモードとして直接選択することはできません。

- パッシブ

-

パッシブ インターフェイスは、スイッチ SPAN(スイッチド ポート アナライザ)またはミラー ポートを使用してネットワーク全体を流れるトラフィックをモニターします。SPAN またはミラー ポートでは、スイッチ上の他のポートからトラフィックをコピーできます。この機能により、ネットワーク トラフィックのフローに含まれなくても、ネットワークでのシステムの可視性が備わります。パッシブ展開で構成されたシステムでは、特定のアクション(トラフィックのブロッキングやシェーピングなど)を実行することができません。パッシブ インターフェイスはすべてのトラフィックを無条件で受信します。このインターフェイスで受信されたトラフィックは再送されません。

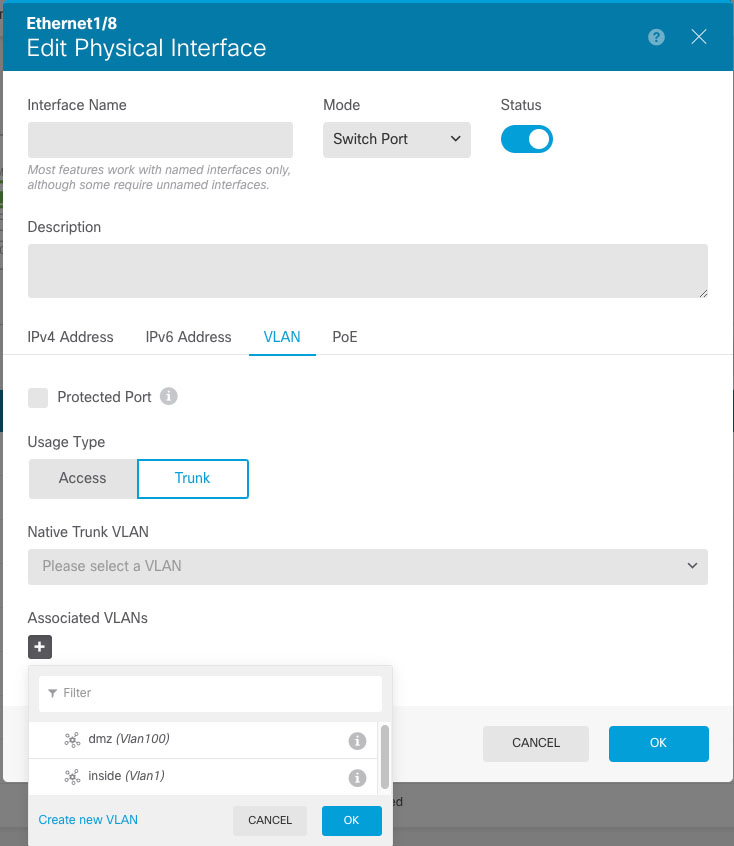

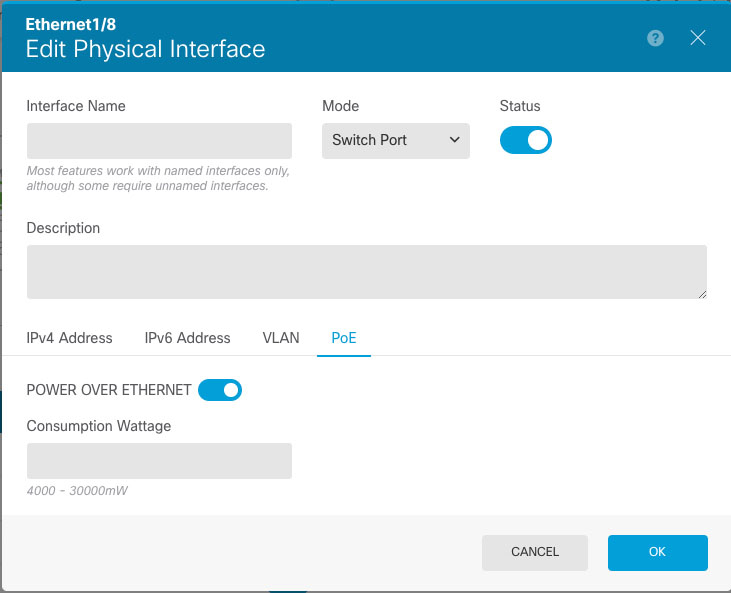

- スイッチポート(Firepower 1010)

- スイッチポートは、ハードウェアのスイッチ機能を使用して、レイヤ 2 でトラフィックを転送します。同じ VLAN 上のスイッチポートは、ハードウェアスイッチングを使用して相互に通信できます。トラフィックには、脅威に対する防御 セキュリティポリシーは適用されません。アクセスポートはタグなしトラフィックのみを受け入れ、単一の VLAN に割り当てることができます。トランクポートはタグなしおよびタグ付きトラフィックを受け入れ、複数の VLAN に属することができます。管理インターフェイスをスイッチポートとして設定することはできません。

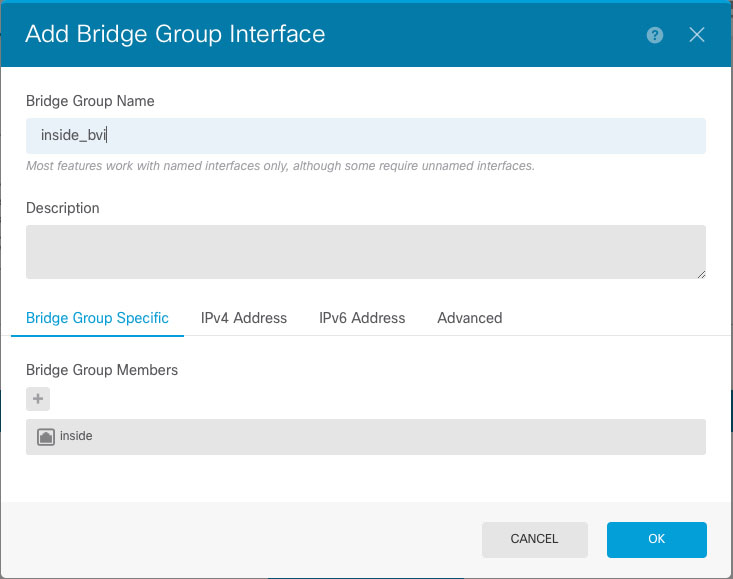

- BridgeGroupMember

-

ブリッジ グループは、脅威に対する防御 デバイスがルーティングではなくブリッジするインターフェイスのグループです。すべてのインターフェイスは同じネットワーク上にあります。ブリッジグループはブリッジ ネットワークに IP アドレスを持つブリッジ仮想インターフェイス(BVI)によって表されます。

BVI に名前を付けると、ルーテッド インターフェイスと BVI の間のルーティングを実行できます。この場合、BVI はメンバー インターフェイスとルーテッド インターフェイス間のゲートウェイとして機能します。BVI に名前を指定しない場合、ブリッジ グループ メンバーのインターフェイス上のトラフィックはブリッジ グループを離れることができません。通常、インターネットにメンバー インターフェイスをルーティングするため、インターフェイスに名前を付けます。

ルーテッドモードでブリッジグループを使用する方法として、外部スイッチの代わりに 脅威に対する防御 デバイスの予備インターフェイスを使用する方法があります。ブリッジ グループのメンバー インターフェイスにエンドポイントを直接接続できます。また、BVI と同じネットワークにより多くのエンドポイントを追加するために、スイッチを接続できます。

管理/診断インターフェイス

管理インターフェイス

管理インターフェイスは、デバイスの他のインターフェイスとは分離されています。Device Manager 管理、スマートライセンス、およびデータベースの更新に使用されます。または、管理インターフェイスの代わりにデータインターフェイスを使用して Threat Defense デバイスを管理できます。管理インターフェイスでは、独自の Linux IP アドレスとスタティックルーティングが使用されます。管理インターフェイスは、ページで、または configure network コマンドを使用して CLI で設定できます。

ハードウェアデバイスの場合、管理インターフェイスを設定する一つの方法は、ポートをネットワークに接続しないことです。代わりに、管理 IP アドレスのみを設定し、インターネットからの更新情報を得るためのゲートウェイとして、データインターフェイスを使用するように設定します。次に、HTTPS/SSH トラフィック(デフォルトで HTTPS は有効)への内部インターフェイスを開き、内部 IP アドレスを使用して Device Manager を開きます(管理アクセス リストの設定 を参照)。

Threat Defense Virtual の推奨設定は、Management0/0 を内部インターフェイスと同じネットワークに接続し、内部インターフェイスをゲートウェイとして使用することです。

診断インターフェイス(レガシー)

7.3 以降を使用している新しいデバイスの場合、レガシー診断インターフェイスは使用できません。マージされた管理インターフェイスのみを使用できます。

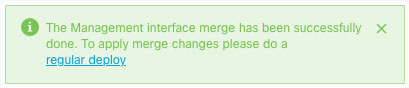

7.4 以降にアップグレードし、診断インターフェイスの設定がない場合は、インターフェイスが自動的にマージされます。

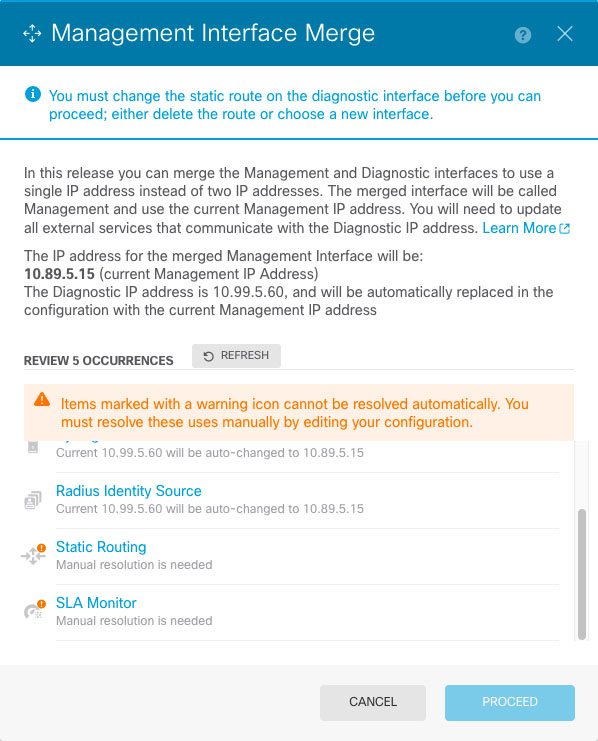

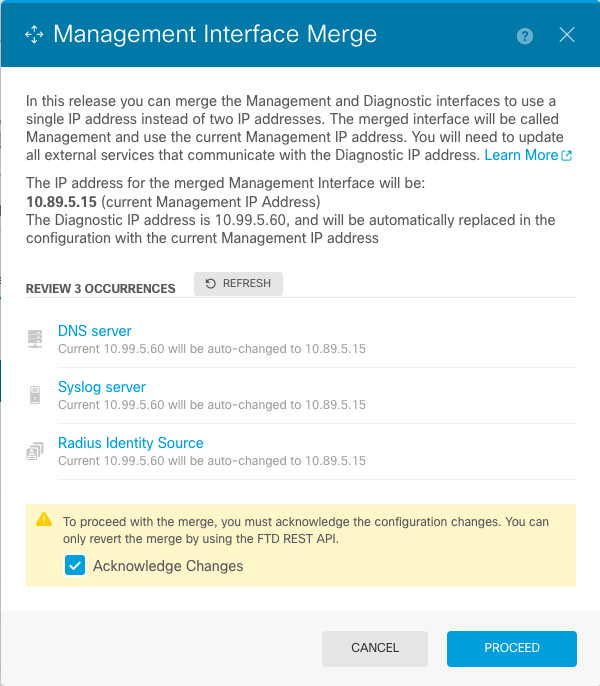

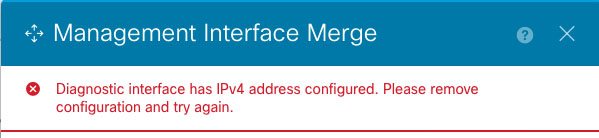

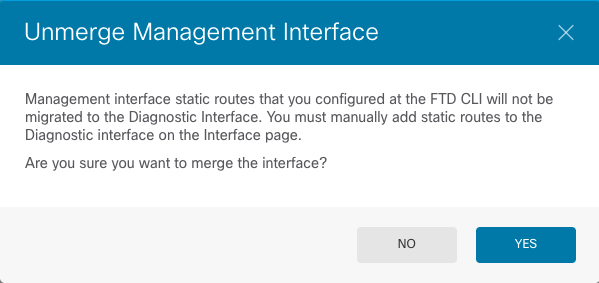

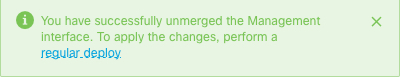

7.4 以降にアップグレードし、診断インターフェイスの設定がある場合は、インターフェイスを手動でマージするか、別の診断インターフェイスを引き続き使用できます。診断インターフェイスのサポートは今後のリリースで削除されるため、できるだけ早くインターフェイスをマージする必要があります。管理インターフェイスと診断インターフェイスを手動でマージするには、管理インターフェイスと診断インターフェイスのマージを参照してください。自動マージを防止する設定には、次のものが含まれます。

-

「管理」という名前のデータインターフェイス。この名前は、マージされた管理インターフェイスで使用するために予約されています。

-

診断の IP アドレス

-

診断で有効な DNS

-

Syslog、または RADIUS(リモートアクセス VPN 用)送信元インターフェイスが診断

-

送信元インターフェイスが指定されておらず、管理専用(診断を含む)として設定されているインターフェイスが少なくとも 1 つある AD または RADIUS(リモートアクセス VPN 用)。これらのサービスのデフォルト ルート ルックアップは、管理専用ルーティングテーブルからデータルーティングテーブルに変更されていて、管理にフォールバックされません。したがって、管理専用インターフェイスを使用するには、ルートルックアップに依存する代わりに、その特定のインターフェイスを選択する必要があります。

-

スタティックルートまたは診断の SLA モニタ

-

診断を使用した FlexConfig

-

診断用の DDNS

レガシー診断インターフェイスの動作の詳細については、このガイドの 7.3 バージョンを参照してください。

個別の管理ネットワークの設定に関する推奨事項

(ハードウェアデバイス)分離した管理ネットワークを使用する場合は、物理的管理インターフェイスをスイッチまたはルータに有線で接続します。

Threat Defense Virtual では、Management0/0 を任意のデータ インターフェイスから個別のネットワークに接続します。デフォルトの IP アドレスを使用している場合、管理 IP アドレスまたは内部インターフェイス IP アドレスは同一サブネット上にあるため、いずれかを変更する必要があります。

次に、 を選択し、管理インターフェイスを編集して、接続されたネットワークで IPv4 アドレスまたは IPv6 アドレス(あるいはその両方)を設定します。必要に応じて、ネットワーク上の他のエンドポイントに IPv4 アドレスを指定するように DHCP サーバーを設定できます。管理ネットワーク上にインターネットへのルートを持つルータがある場合、それをゲートウェイとして使用します。なければ、データ インターフェイスをゲートウェイとして使用します。

セキュリティ ゾーン

各インターフェイスは単一のセキュリティ ゾーンに割り当てることができます。ゾーンに基づいてセキュリティ ポリシーを適用されます。たとえば、内部インターフェイスを内部ゾーンに割り当て、外部インターフェイスを外部ゾーンに割り当てることができます。また、たとえば、トラフィックが内部から外部に移動できるようにアクセス コントロール ポリシーを設定することはできますが、外部から内部に向けては設定できません。

各ゾーンにはインターフェイスのモードに直接関係するモードがあります。インターフェイスは、同じモードのセキュリティゾーンにのみ追加できます。

ブリッジ グループでは、メンバー インターフェイスをゾーンに追加できますが、ブリッジ仮想インターフェイス(BVI)を追加することはできません。

ゾーンにManagementインターフェイスは含めないでください。ゾーンは、データ インターフェイスにのみ適用されます。

セキュリティ ゾーンは [オブジェクト(Objects)] ページで作成できます。

IPv6 アドレス指定

次の 2 種類の IPv6 のユニキャスト アドレスを設定できます。

-

グローバル:グローバル アドレスは、パブリック ネットワークで使用可能なパブリック アドレスです。ブリッジ グループの場合、各メンバーインターフェイスではなくブリッジ仮想インターフェイス(BVI)上でグローバル アドレスを設定します。次のいずれかをグローバル アドレスとして指定することはできません。

-

内部で予約済みの IPv6 アドレス:fd00::/56 (from=fd00:: to= fd00:0000:0000:00ff:ffff:ffff:ffff:ffff)

-

未指定のアドレス(::/128 など)

-

ループバック アドレス(::1/128)

-

マルチキャスト アドレス(ff00::/8)

-

リンクローカル アドレス(fe80::/10)

-

-

リンクローカル:リンクローカル アドレスは、直接接続されたネットワークだけで使用できるプライベート アドレスです。ルータは、リンクローカル アドレスを使用してパケットを転送するのではなく、特定の物理ネットワーク セグメント上で通信だけを行います。ルータは、アドレス設定またはアドレス解決およびネイバー探索などのネットワーク検出機能に使用できます。ブリッジ グループでは、BVI で IPv6 を有効にすると、自動的に各ブリッジ グループのメンバー インターフェイスのリンクローカル アドレスが設定されます。リンクローカル アドレスがセグメントでのみ使用可能であり、インターフェイス MAC アドレスに接続されているため、各インターフェイスは独自のアドレスを持つ必要があります。

最低限、IPv6 が動作するようにリンクローカル アドレスを設定する必要があります。グローバル アドレスを設定すると、リンクローカル アドレスがインターフェイスに自動的に設定されるため、リンクローカル アドレスを個別に設定する必要はありません。グローバル アドレスを設定しない場合は、リンクローカル アドレスを自動的にするか、手動で設定する必要があります。

Auto-MDI/MDIX 機能

RJ-45 インターフェイスでは、デフォルトの自動ネゴシエーション設定に Auto-MDI/MDIX 機能も含まれています。Auto-MDI/MDIX は、オートネゴシエーション フェーズでストレート ケーブルを検出すると、内部クロスオーバーを実行することでクロス ケーブルによる接続を不要にします。インターフェイスの Auto-MDI/MDIX を有効にするには、速度とデュプレックスのいずれかをオートネゴシエーションに設定する必要があります。速度とデュプレックスの両方に明示的に固定値を指定すると、両方の設定でオートネゴシエーションが無効にされ、Auto-MDI/MDIX も無効になります。ギガビット イーサネットの速度と二重通信をそれぞれ 1000 と全二重に設定すると、インターフェイスでは常にオートネゴシエーションが実行されるため、Auto-MDI/MDIX は常に有効になり、無効にできません。

![[その他のオプション(More options)] ボタン。](/c/dam/en/us/td/i/400001-500000/430001-440000/436001-437000/436602.jpg)

)をクリックします。

)をクリックします。

フィードバック

フィードバック