接続ロギングについて

システムは管理対象デバイスで検出された接続のログを生成できます。このログは接続イベントと呼ばれます。ルールやポリシーの設定を行うことで、ログに記録する接続の種類、接続をログに記録するタイミング、およびデータを保存する場所をきめ細かく制御できます。セキュリティ インテリジェンス イベントと呼ばれる特別な接続イベントは、レピュテーションベースのセキュリティ インテリジェンス機能によってブロックされた接続を表します。

接続イベントには、検出されたセッションに関するデータも含まれています。個々の接続イベントで入手可能な情報はいくつかの要因に応じて異なりますが、一般的には次のものがあります。

-

タイムスタンプ、送信元と宛先の IP アドレス、入出力ゾーン、接続を処理したデバイスなど、基本的な接続特性

-

アプリケーション、要求される URL、または接続に関連付けられているユーザなど、システムによって検出または推測される追加の接続特性

-

どの設定がトラフィックを処理したか、接続が許可またはブロックされていたかどうか、暗号化された接続および復号された接続に関する詳細など、接続がログに記録された理由に関するメタデータ

部門のセキュリティ上およびコンプライアンス上の要件に従って接続をロギングしてください。接続ロギングを設定する際は、システムはさまざまな理由で接続をロギングすることがあり、1 ヵ所でロギングを無効にしても一致する接続がログに記録されなくなるとは限りません。

接続イベント内の情報は、トラフィックの特性、最終的に接続を処理した設定など、いくつかの要因によって異なります。

(注) |

エクスポートした NetFlow レコードから生成された接続データを使い、管理対象デバイスで収集された接続ログを補うことができます。これは、Firepower システムの管理対象デバイスでモニターできないネットワーク上に NetFlow 対応ルータやその他のデバイスを配置した場合に特に有効です。 |

常にログに記録される接続

接続イベントのストレージを無効にしない限り、システムは他のロギング設定に関係なく、Firepower Management Center データベースに次の接続終了イベントを保存します。

侵入に関連付けられた接続

システムは、接続がアクセス コントロール ポリシーのデフォルトのアクションで処理される限り、侵入イベントに関連付けられている接続を自動的に記録します。

アクセス コントロールのデフォルト アクションに関連付けられた侵入ポリシーによって侵入イベントが生成された場合、システムは、そのイベントに関連する接続の終了を自動的にログに記録しません。代わりに、デフォルトのアクション接続のロギングを明示的に有効にする必要があります。これは、接続データをログに記録する必要がない、侵入防御専用の展開環境で役立ちます。

ただし、デフォルト アクションで接続開始ロギングを有効にした場合、接続開始のロギングに加えて、関連する侵入ポリシーがトリガーしたときにシステムによって接続終了がログに記録されます。

ファイル イベントとマルウェア イベントに関連付けられた接続

システムは、ファイル イベントとマルウェア イベントに関連付けられた接続を自動的にログに記録します。

(注) |

NetBIOS-SSN(SMB)トラフィックのインスペクションによって生成されるファイル イベントは、即座には接続イベントを生成しません。これは、クライアントとサーバーが持続的接続を確立するためです。システムはクライアントまたはサーバーがセッションを終了した後に接続イベントを生成します。 |

インテリジェント アプリケーション バイパスに関連付けられた接続

システムは、IAB に関連付けられたバイパスされた、およびバイパスされるはずだった接続をログに記録します。

モニタ対象の接続

システムは常に、モニタの対象のトラフィックの接続終了をロギングします。このことは、トラフィックに一致する他のルールがなく、デフォルト アクションのロギングを有効にしていない場合でも該当します。詳細については、モニターされた監視接続のロギングを参照してください。

ログ可能なその他の接続

重要な接続のみがロギングされるように、ルールごとの接続ロギングを有効にします。あるルールに対し接続ロギングを有効にすると、システムはそのルールによって処理されたすべての接続をロギングします。

また、ポリシーのデフォルト アクションにより処理された接続をロギングすることもできます。ルールやデフォルト アクションにより(アクセス制御の場合は、ルールのインスペクション設定により)、ロギングのオプションは異なります。

プレフィルタ ポリシー:ルールとデフォルト アクション

プレフィルタ ポリシーによりファースト パスまたはブロックする接続(すべてのプレーン テキスト、パススルー トンネルを含む)をロギングすることができます。

プレフィルタは、外部ヘッダーを基準にしてトラフィックを処理します。ロギングするトンネルでは、結果の接続イベントには、外部のカプセル化ヘッダー情報が含まれます。

継続分析の対象となるトラフィックについては、一致する接続が他の設定によってロギングされることがあるかもしれませんが、プレフィルタ ポリシーによるロギングは無効となります。システムは内部ヘッダーを使ってすべての継続分析を行います。つまり、システムは、許可されたトンネル内の各接続を個別に処理、ロギングします。

SSL ポリシー:ルールとデフォルト アクション

SSL ルールまたは SSL ポリシーのデフォルト アクションに一致する接続をロギングすることができます。

ブロックされた接続の場合、システムは即座にセッションを終了し、イベントを生成します。監視対象の接続やアクセス コントロール ルールに渡す接続の場合、システムはセッションが終了するとイベントを生成します。

アクセス コントロール ポリシー:セキュリティ インテリジェンスによる判断

接続がレピュテーションベースのセキュリティ インテリジェンス機能によってブロックされる場合は、その接続をログに記録できます。

オプションで、セキュリティ インテリジェンス フィルタリングにはモニター専用設定を使用できます。パッシブ展開環境では、この設定が推奨されます。この設定では、セキュリティ インテリジェンスによってブロックされるはずの接続をシステムがさらに分析できるだけでなく、一致する接続をログに記録することもできます。セキュリティ インテリジェンス モニタリングによって、セキュリティ インテリジェンス情報を使用してトラフィック プロファイルを作成することもできます。

セキュリティ インテリジェンスのフィルタリングの結果、システムが接続イベントをロギングすると、一致するセキュリティ インテリジェンス イベントもロギングされます。そのイベントは特殊なタイプの接続イベントで、個別に表示および分析することができ、また個別に保存、プルーニングされます。一致する IP アドレスが接続にあるかどうかを識別できるように、[分析(Analysis)] > [接続(Connections)] メニューのページの表では、ブロックされ、モニターされている IP アドレスの横のホストアイコンは見た目が少し異なります。

アクセス コントロール ポリシー:ルールとデフォルト アクション

アクセス コントロール ルールまたはアクセス コントロール ポリシーのデフォルト アクションに一致する接続をロギングすることができます。

ルールとポリシーのアクションによるロギングへの影響

接続イベントには、接続がロギングされた理由を記述したメタデータが含まれています。メタデータにはトラフィックがどの設定によって処理されたかなどの情報が含まれます。接続ロギングを設定する場合、ルール アクションおよびポリシーのデフォルト アクションにより、一致するトラフィックをシステムがどのように検査、処理するのかだけでなく、一致するトラフィックの詳細をいつ、どのようにロギングするかが決まります。

FastPath された接続のロギング

FastPath された接続や非暗号化トンネルをロギングできます。ロギングには、プレフィルタ ポリシーの以下のルールとアクションに一致するトラフィックを含めることができます。

-

トンネル ルール:[ファストパス(FastPath)] アクション(外部セッションをロギングします)

-

プレフィルタ ルール:[ファストパス(FastPath)] アクション

FastPath されたトラフィックはアクセス コントロールと QoS の残りをバイパスするため、FastPath された接続の接続イベントに含まれる情報は限られます。

モニターされた監視接続のロギング

システムは常に、以下の設定と一致するトラフィックの接続終了をロギングします。このことは、トラフィックに一致する他のルールがなく、デフォルト アクションのロギングを有効にしていない場合でも該当します。

-

セキュリティ インテリジェンス:モニターするように設定されたブロックリスト(セキュリティ インテリジェンス イベントも生成されます)

-

SSL ルール:[モニター(Monitor)] アクション

-

アクセス コントロール ルール:[モニタ(Monitor)] アクション

システムは、1 つの接続が 1 つのモニタ ルールに一致するたびに 1 つの別個のイベントを生成するわけではありません。1 つの接続が複数のモニタ ルールに一致する可能性があるため、各接続イベントには、接続が一致する最初の 8 つのモニタ アクセス コントロール ルールに関する情報だけでなく、最初の一致する SSL モニタ ルールに関する情報を含めて表示することができます。

同様に、外部 syslog または SNMP トラップ サーバーに接続イベントを送る場合、システムは 1 つの接続が 1 つのモニター ルールに一致するたびに 1 つの別個のアラートを送信するわけではありません。代わりに、接続の終了時にシステムから送られるアラートに、接続が一致したモニター ルールの情報が含まれます。

信頼されている接続のロギング

信頼されている接続の開始と終了をロギングできます。ロギングには、以下のルールとアクションに一致するトラフィックを含めることができます。

-

アクセス コントロール ルール:[信頼する(Trust)] アクション

-

アクセス コントロールのデフォルト アクション:[すべてのトラフィックを信頼する(Trust All Traffic)]

(注) |

信頼できる接続を記録することはできますが、これはお勧めしません。信頼できる接続はディープ インスペクションまたは検出の対象ではないため、信頼できる接続の接続イベントに含まれる情報は限定的であるためです。 |

信頼ルールによって最初のパケットで検出された TCP 接続は、接続終了イベントだけを生成します。システムは、最後のセッション パケットの 1 時間後にイベントを生成します。

ブロックされた接続のロギング

ブロックされた接続をロギングできます。ロギングには、以下のルールとアクションに一致するトラフィックを含めることができます。

-

トンネル ルール:[ブロック(Block)]

-

プレフィルタ ルール:[ブロック(Block)]

-

プレフィルタのデフォルト アクション:[すべてのトンネル トラフィックをブロック(Block all tunnel traffic)]

-

セキュリティ インテリジェンス:モニターするように設定されていないブロックリスト(セキュリティ インテリジェンス イベントも生成されます)

-

SSL ルール:[ブロック(Block)] および [リセットしてブロック(Block with reset)]

-

SSL のデフォルト アクション:[ブロック(Block)] および [リセットしてブロック(Block with reset)]

-

アクセス コントロール ルール:[ブロック(Block)]、[リセットしてブロック(Block with reset)]、[インタラクティブ ブロック(Interactive Block)]

-

アクセス コントロールのデフォルト アクション:[すべてのトラフィックをブロック(Block All Traffic)]

トラフィックをブロックできるデバイスは、インライン(つまり、ルーテッド インターフェイス、スイッチド インターフェイス、トランスペアレント インターフェイス、インライン インターフェイスのペア)で展開されているもののみです。ブロックされた接続はパッシブ展開で実際にはブロックされないため、システムにより、ブロックされた各接続に対し複数の接続開始イベントが報告される場合があります。

注意 |

サービス妨害(DoS)攻撃の間にブロックされた TCP 接続をロギングすると、システム パフォーマンスに影響し、複数の同様のイベントによってデータベースが過負荷になる可能性があります。ブロック ルールにロギングを有効にする前に、そのルールがインターネット側のインターフェイスまたは DoS 攻撃を受けやすい他のインターフェイス上のトラフィックをモニタするかどうかを検討します。 |

ブロックされた接続の接続開始ロギングと接続終了ロギングとの比較

ブロックされた接続をロギングするときは、システムがその接続をどのようにロギングするかは接続がブロックされた理由によって異なります。これは、接続ログに基づいて相関ルールを設定する際に留意しておくことが重要です。

-

暗号化されたトラフィックをブロックする SSL ルールおよび SSL ポリシーのデフォルト アクションの場合、システムは接続終了イベントをロギングします。これは、システムが接続がセッション内で最初のパケットを使用して暗号化されているかどうかを決定できないためです。

-

他のブロッキング アクションについては、システムは接続開始イベントをロギングします。一致するトラフィックは、追加のインスペクションなしで拒否されます。

バイパスされるインタラクティブ ブロックのロギング

インタラクティブ ブロッキング アクセス コントロール ルール(このルールではユーザが禁止されている Web サイトを参照するとシステムによって警告ページが表示されます)を使用すると、接続終了ロギングを設定できます。その理由は、警告ページをユーザーがクリック スルーすると、その接続は新規の、許可された接続と見なされ、システムによってモニターとロギングができるためです。

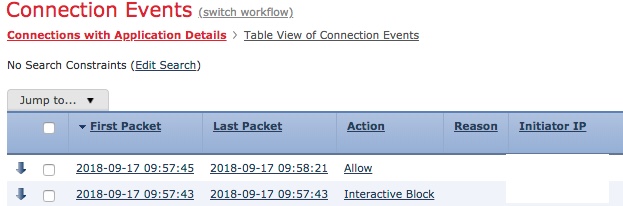

したがって、[インタラクティブ ブロック(Interactive Block)] ルールまたは [リセットしてインタラクティブ ブロック(Interactive Block with reset)] ルールにパケットが一致する場合、システムは以下の接続イベントを生成できます。

-

ユーザーの要求が最初にブロックされ警告ページが表示されたときの接続開始イベント。このイベントにはアクション [インタラクティブ ブロック(Interactive Block)]

-

複数の接続開始または終了イベント(ユーザーが警告ページをクリック スルーし、要求した最初のページをロードした場合)。これらのイベントには [許可(Allow)]

次の図に、許可を受けたインタラクティブ ブロックの例を示します。

許可された接続のロギング

許可された接続をロギングができます。ロギングには、以下のルールとアクションに一致するトラフィックを含めることができます。

-

SSL ルール:[複合(Decrypt)] アクション

-

SSL ルール:[複合しない(Do not decrypt)] アクション

-

SSL のデフォルト アクション:[複合しない(Do not decrypt)] アクション

-

アクセス コントロール ルール:[許可(Allow)] アクション

-

アクセス コントロールのデフォルト アクション:[ネットワーク検出のみ(Network Discovery Only)] および任意の侵入防御オプション

これらの設定に対するロギングを有効にすると、接続が確実にロギングされると同時に、インスペクションおよびトラフィック処理の次のフェーズが許可(または指定)されます。SSL ロギングは常に接続終了ロギングですが、アクセス コントロール設定で接続開始ロギングも可能にすることができます。

トンネルおよびプレフィルタ ルールでの [分析(Analyze)] アクションを使用してアクセス コントロールで接続を続行することもできますが、このアクションを使用するルールではロギングが無効にされます。ただし、他の設定を使用して、一致する接続をロギングすることもできます。許可されたトンネルのカプセル化されたセッションは、個別に評価されてロギングされます。

アクセス コントロール ルールまたはデフォルト アクションでトラフィックを許可する場合、関連する侵入ポリシーを使用してトラフィックをさらに検査し、侵入をブロックすることができます。アクセス コントロール ルールでは、ファイル ポリシーを使用して、マルウェアを含む禁止されたファイルを検出し、ブロックすることもできます。接続イベント ストレージを無効にしない限り、システムは、侵入イベント、ファイル イベント、マルウェア イベントに関連する許可された接続のほとんどを自動的にロギングします。詳細については、常にログに記録される接続を参照してください。

ペイロードが暗号化される接続には、ディープ インスペクションは適用されません。したがって、暗号化接続の接続イベントに含まれる情報は限定されます。

許可された接続のファイルおよびマルウェア イベントのロギング

ファイル ポリシーによってファイルが検出またはブロックされると、以下のいずれかのイベントが Firepower Management Center データベースにロギングされます。

-

ファイル イベント:検出またはブロックされたファイル(マルウェア ファイルを含む)を表します。

-

マルウェア イベント:検出されたまたはブロックされたマルウェア ファイルのみを表します。

-

レトロスペクティブ マルウェア イベント:以前に検出されたファイルでのマルウェア処理が変化した場合に生成されます。

このロギングは、アクセス コントロール ルールごとに無効にすることができます。ファイル イベントおよびマルウェア イベント ストレージを完全に無効にすることもできます。

(注) |

ファイル イベントおよびマルウェア イベントのロギングは有効のままにすることを推奨しています。 |

接続開始のロギングと終了のロギングの比較

接続は、次の例外となるブロックされたトラフィックを除き、接続開始時あるいは終了時にログを記録することができます。

-

ブロックされたトラフィック:ブロックされたトラフィックは、さらに検査されることなくすぐさま拒否されるため、通常、ブロックされたトラフィックについては、接続開始イベントのみ記録可能です。ログに記録される個々の接続終了はありません。

-

ブロックされた暗号化トラフィック:SSL ポリシーで接続のロギングを有効にすると、システムは接続開始イベントではなく接続終了イベントをログに記録します。これは、システムは接続がセッション内で最初のパケットを使用して暗号化されているかどうかを判定できず、暗号化されたセッションを即座にブロックできないためです。

パフォーマンスを最適化するためには、接続の開始と終了の両方ではなく、どちらか一方をロギングします。何らかの理由で接続をモニタリングすると、接続終了ロギングが強制されます。単一のブロックされていない接続の場合、接続終了イベントには、接続開始イベントに含まれるすべての情報に加えて、セッション期間中に収集された情報も含まれます。

次の表では、接続開始イベントと接続終了イベントの違い(それぞれをロギングする利点を含む)を詳細に説明します。

|

接続開始イベント |

接続終了イベント |

|

|---|---|---|

|

次の場合に生成可能です |

システムが接続の開始を検出した場合(または、イベントの生成がアプリケーションまたは URL の識別に依存する場合は最初の数パケットの後) |

システムが以下の状態の場合

|

|

次のものについてロギングが可能です |

SSL ポリシーによってブロックされた接続を除くすべての接続 |

ほとんどの接続 |

|

次を含みます |

最初のパケット(または、イベントの生成がアプリケーションまたは URL の識別に依存する場合は最初の数パケット)で判定できる情報のみ |

接続開始イベント内のすべての情報と、セッション期間を通してトラフィックを検査して判別された情報(たとえば伝送されたデータ総量、接続の最後のパケットのタイムスタンプなど) |

|

次の場合に有用です |

ログに記録する場合:

|

目的

|

Firepower Management Center と外部ロギング

接続およびセキュリティ インテリジェンス イベント ログを Firepower Management Center に保存する場合、Firepower システムのレポート、分析、およびデータ相関機能を使用することができます。次に例を示します。

-

ダッシュボードおよびコンテキスト エクスプローラでは、システムによってロギングされた接続をグラフ形式によって一目で確認できます。

-

イベント ビュー(ほとんどのオプションは分析メニューで利用可能)には、システムが記録した接続に関する詳細情報が表示されます。これらの情報はグラフまたは表形式で表示したり、レポートにまとめたりすることもできます。

-

トラフィック プロファイリングは、接続データを使用して正常なネットワーク トラフィックのプロファイルを作成します。ユーザーはそのプロファイルを基準として使用して、異常な動作を検出および追跡できます。

-

相関ポリシーを使用して、イベントを生成し、特定のタイプの接続またはトラフィック プロファイルの変更に対する応答(アラートや外部修復など)をトリガーできます。

Firepower Management Center に保存できるイベントの数はモデルによって異なります。

(注) |

これらの機能を使用するには、接続(ほとんどの場合、接続の開始ではなく接続の終了)をロギングする必要があります。システムがクリティカルな接続(ログに記録された侵入、禁止されたファイルおよびマルウェアに関連付けられているもの)を自動的にロギングするのはこのためです。 |

次を使用して、外部の syslog、SNMP トラップサーバー、またはその他の外部ツールにイベントを記録することもできます。

-

任意のデバイスでの外部ロギングの場合:

設定する接続は、アラート応答と呼ばれます。

-

FTD デバイスでの外部ロギングの場合:

Syslog の設定概要およびSNMP トラップの設定を参照してください。

-

外部ロギングに関連するその他のオプションの場合:

外部ツールを使用したイベントの分析 を参照してください。

![[表示(view)] ボタン](/c/dam/en/us/td/i/300001-400000/370001-380000/372001-373000/372135.tif/_jcr_content/renditions/372135.jpg) )

)![[ロギング(logging)] アイコン](/c/dam/en/us/td/i/300001-400000/370001-380000/373001-374000/373471.tif/_jcr_content/renditions/373471.jpg) )

) フィードバック

フィードバック