簡介

必要條件

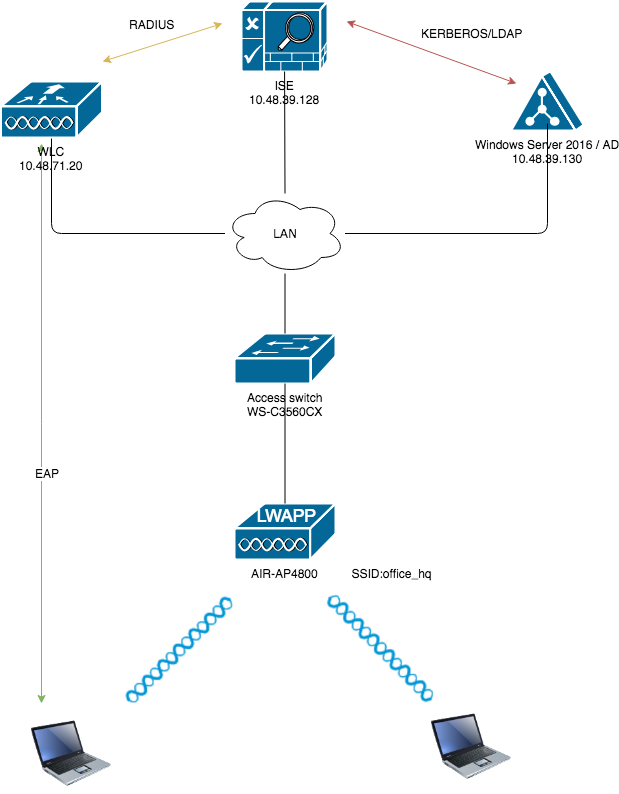

本文說明如何設定無線LAN控制器(WLC)和身分辨識服務引擎(ISE)伺服器,以便動態地將無線LAN (WLAN)使用者端指派到特定VLAN。

需求

採用元件

本文中的資訊係根據以下軟體和硬體版本:

-

Cisco 5520系列WLC(執行韌體版本8.8.111.0)

-

Cisco 4800系列AP

-

本地Windows請求方和Anyconnect NAM

-

思科安全ISE版本2.3.0.298

-

Microsoft Windows 2016 Server配置為域控制器

-

執行版本15.2(4)E1的Cisco 3560-CX系列交換器

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

慣例

如需文件慣例的詳細資訊,請參閱思科技術提示慣例。

使用RADIUS伺服器進行動態VLAN分配

在大多數WLAN系統中,每個WLAN都有一個靜態策略,該策略適用於與服務集識別符號(SSID)或控制器術語中的WLAN相關聯的所有客戶端。此方法雖然功能強大,但有一定的侷限性,因為它要求客戶端與不同的SSID關聯以繼承不同的QoS和安全策略。

Cisco WLAN解決方案透過支援身份網路解決了這一限制。 這允許網路通告單個SSID,但允許特定使用者根據使用者憑證繼承不同的QoS、VLAN屬性和/或安全策略。

動態VLAN分配是一種功能,可根據使用者提供的憑證將無線使用者置於特定VLAN中。將使用者分配到特定VLAN的任務由RADIUS身份驗證伺服器(如Cisco ISE)處理。例如,這可用於允許無線主機在園區網路中移動時保持在相同的VLAN上。

思科ISE伺服器根據多個可能的資料庫之一(包括其內部資料庫)對無線使用者進行身份驗證。舉例來說:

Cisco ISE身份驗證協定和支援的外部身份源列出了ISE內部和外部資料庫支援的各種身份驗證協定。

本文檔重點介紹如何對使用Windows Active Directory外部資料庫的無線使用者進行身份驗證。

身份驗證成功後,ISE從Windows資料庫中檢索該使用者的組資訊,並將該使用者關聯到相應的授權配置檔案。

當客戶端嘗試與註冊到控制器的LAP關聯時,LAP會藉助相應的EAP方法將使用者的憑證傳遞到WLC。

WLC使用RADIUS協定(封裝EAP)將這些憑證傳送到ISE,ISE將使用者的憑證傳遞到AD以在KERBEROS協定的幫助下進行驗證。

AD驗證使用者憑證,並在身份驗證成功後通知ISE。

身份驗證成功後,ISE伺服器會將某些Internet工程任務組(IETF)屬性傳遞到WLC。這些RADIUS屬性決定了必須分配給無線客戶端的VLAN ID。使用者端的SSID (WLAN,從WLC的角度而言)並不重要,因為系統一律會將使用者指定給這個預先設定的VLAN ID。

用於VLAN ID分配的RADIUS使用者屬性包括:

VLAN ID為12位,取值範圍為1至4094(含)。由於Tunnel-Private-Group-ID屬於字串型別(如RFC2868中所定義,用於IEEE 802.1X),因此VLAN ID整數值被編碼為字串。傳送這些隧道屬性時,需要填寫標籤欄位。

如RFC 2868第3.1部分中所述:標籤欄位的長度為一個八位組,用於提供在同一資料包中分組參考同一隧道的屬性的方法。此欄位的有效值為0x01到0x1F (含)。如果「標籤」欄位未使用,它必須是零(0x00)。有關所有RADIUS屬性的詳細資訊,請參閱RFC 2868 。

設定

本節提供設定檔案中所述功能所需的資訊。

網路圖表

組態

驗證

使用Windows 10本機請求方和Anyconnect NAM來測試連線。

由於您使用EAP-PEAP身份驗證且ISE使用自簽名證書(SSC),您必須同意證書警告或停用證書驗證。在企業環境中,您必須在ISE上使用簽名和受信任的證書,並確保終端使用者裝置在受信任CA清單下安裝了適當的根證書。

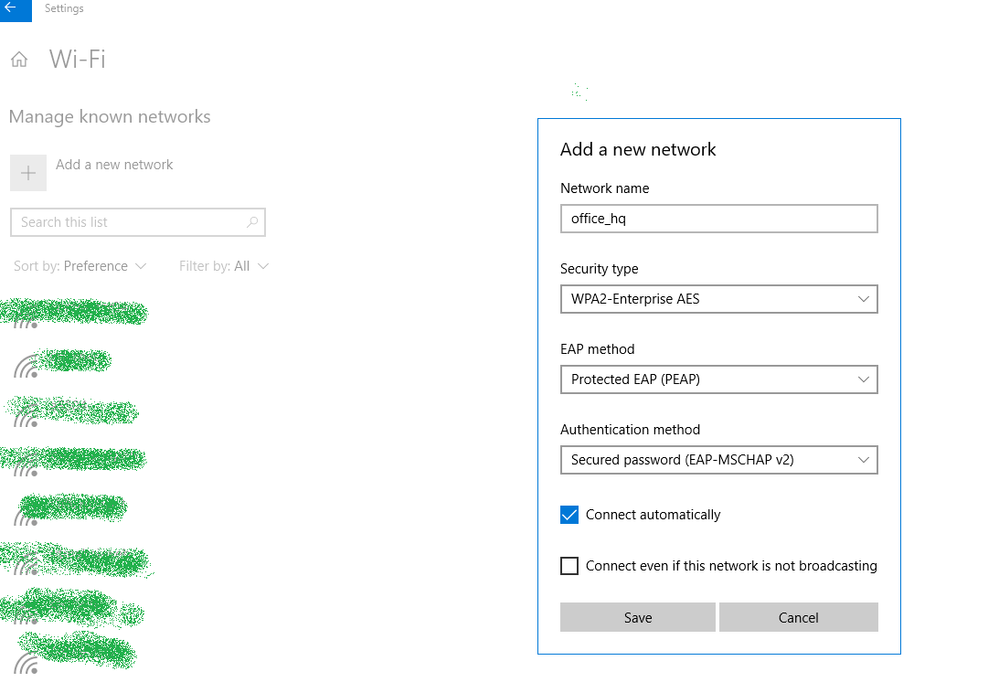

測試與Windows 10和本地請求方的連線:

- 按

Network & Internet settings > Wi-Fi > Manage known networksAdd new network按鈕打開並建立新網路配置檔案;填寫所需資訊。

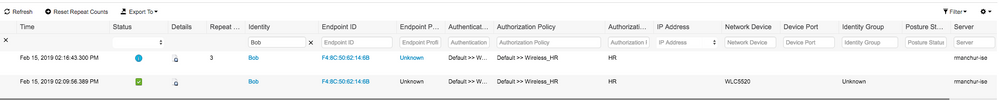

- 檢查ISE上的身份驗證日誌並確保為使用者選擇了正確的配置檔案。

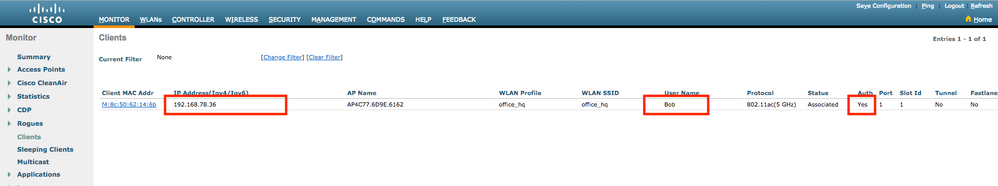

- 檢查WLC上的客戶端條目,確保已將其分配給正確的VLAN並處於RUN狀態。

- 從WLC CLI中,可以使用

show client dertails

檢查客戶端狀態:

show client detail f4:8c:50:62:14:6b

Client MAC Address............................... f4:8c:50:62:14:6b

Client Username ................................. Bob

Client Webauth Username ......................... N/A

Hostname: .......................................

Device Type: .................................... Intel-Device

AP MAC Address................................... 70:69:5a:51:4e:c0

AP Name.......................................... AP4C77.6D9E.6162

AP radio slot Id................................. 1

Client State..................................... Associated

User Authenticated by ........................... RADIUS Server

Client User Group................................ Bob

Client NAC OOB State............................. Access

Wireless LAN Id.................................. 3

Wireless LAN Network Name (SSID)................. office_hq

Wireless LAN Profile Name........................ office_hq

Hotspot (802.11u)................................ Not Supported

Connected For ................................... 242 secs

BSSID............................................ 70:69:5a:51:4e:cd

Channel.......................................... 36

IP Address....................................... 192.168.78.36

Gateway Address.................................. 192.168.78.1

Netmask.......................................... 255.255.255.0

...

Policy Manager State............................. RUN

...

EAP Type......................................... PEAP

Interface........................................ vlan1478

VLAN............................................. 1478

Quarantine VLAN.................................. 0

Access VLAN...................................... 1478

測試與Windows 10和Anyconnect NAM的連線:

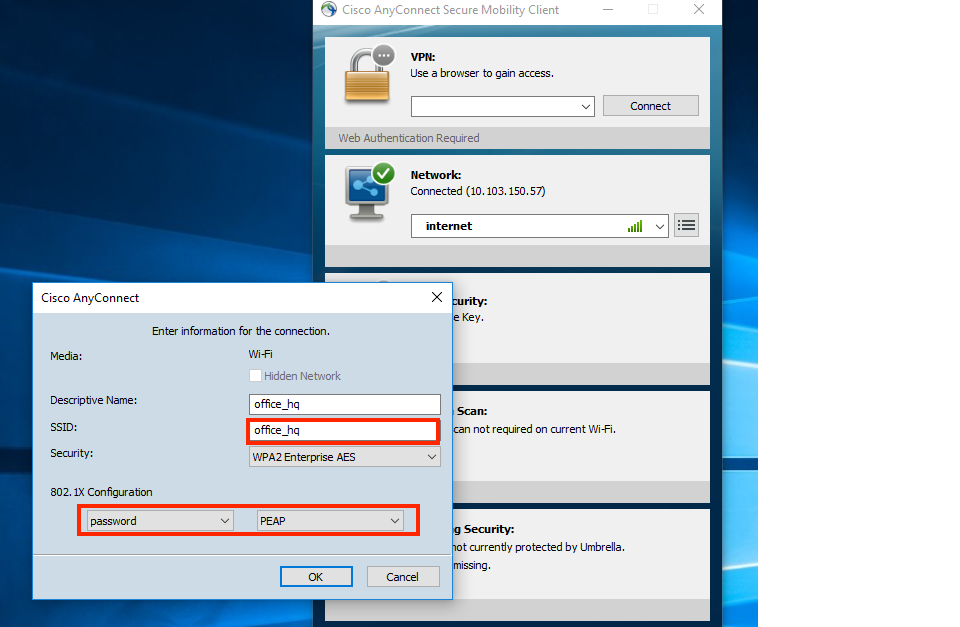

- 從可用的SSID清單和相應的EAP驗證型別(在本例中為PEAP)以及內部驗證表單中選擇SSID。

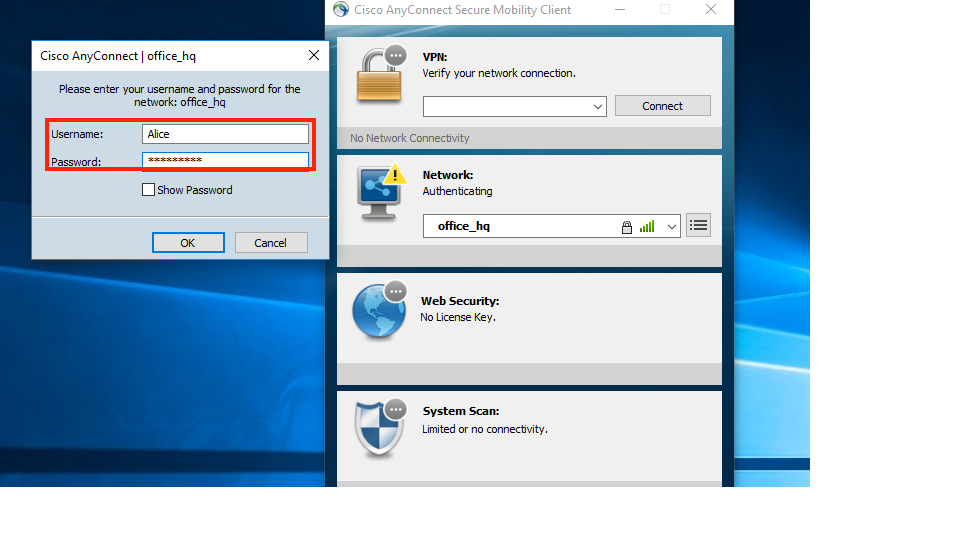

- 提供使用者驗證的使用者名稱和密碼。

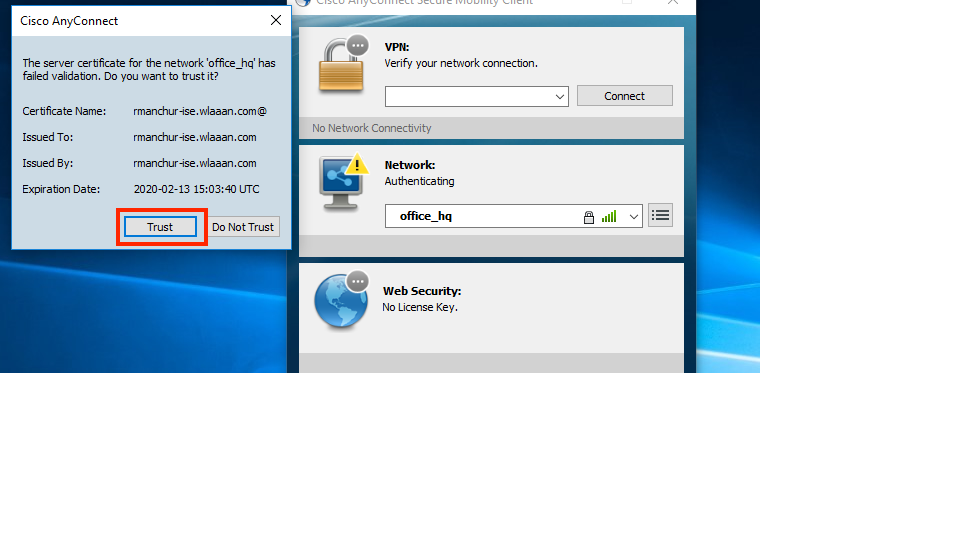

- 由於ISE向客戶端傳送SSC,您必須手動選擇信任證書(在生產環境中,強烈建議在ISE上安裝受信任的證書)。

- 檢查ISE上的身份驗證日誌並確保為使用者選擇了正確的授權配置檔案。

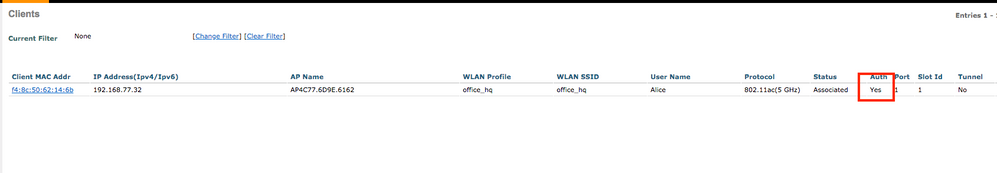

- 檢查WLC上的客戶端條目,確保已將其分配給正確的VLAN並處於RUN狀態。

- 從WLC CLI中,可以使用

show client dertails

檢查客戶端狀態:

Client MAC Address............................... f4:8c:50:62:14:6b

Client Username ................................. Alice

Client Webauth Username ......................... N/A

Hostname: .......................................

Device Type: .................................... Intel-Device

AP MAC Address................................... 70:69:5a:51:4e:c0

AP Name.......................................... AP4C77.6D9E.6162

AP radio slot Id................................. 1

Client State..................................... Associated

User Authenticated by ........................... RADIUS Server

Client User Group................................ Alice

Client NAC OOB State............................. Access

Wireless LAN Id.................................. 3

Wireless LAN Network Name (SSID)................. office_hq

Wireless LAN Profile Name........................ office_hq

Hotspot (802.11u)................................ Not Supported

Connected For ................................... 765 secs

BSSID............................................ 70:69:5a:51:4e:cd

Channel.......................................... 36

IP Address....................................... 192.168.77.32

Gateway Address.................................. 192.168.77.1

Netmask.......................................... 255.255.255.0

...

Policy Manager State............................. RUN

...

Policy Type...................................... WPA2

Authentication Key Management.................... 802.1x

Encryption Cipher................................ CCMP-128 (AES)

Protected Management Frame ...................... No

Management Frame Protection...................... No

EAP Type......................................... PEAP

Interface........................................ vlan1477

VLAN............................................. 1477

疑難排解

- 使用

test aaa radius username

password

wlan-id

來測試WLC和ISE之間的RADIUS連線,使用test aaa show radius來顯示結果。

test aaa radius username Alice password <removed> wlan-id 2

Radius Test Request

Wlan-id........................................ 2

ApGroup Name................................... none

Attributes Values

---------- ------

User-Name Alice

Called-Station-Id 00-00-00-00-00-00:AndroidAP

Calling-Station-Id 00-11-22-33-44-55

Nas-Port 0x00000001 (1)

Nas-Ip-Address 10.48.71.20

NAS-Identifier 0x6e6f (28271)

Airespace / WLAN-Identifier 0x00000002 (2)

User-Password cisco!123

Service-Type 0x00000008 (8)

Framed-MTU 0x00000514 (1300)

Nas-Port-Type 0x00000013 (19)

Cisco / Audit-Session-Id 1447300a0000003041d5665c

Acct-Session-Id 5c66d541/00:11:22:33:44:55/743

test radius auth request successfully sent. Execute 'test aaa show radius' for response

(Cisco Controller) >test aaa show radius

Radius Test Request

Wlan-id........................................ 2

ApGroup Name................................... none

Radius Test Response

Radius Server Retry Status

------------- ----- ------

10.48.39.128 1 Success

Authentication Response:

Result Code: Success

Attributes Values

---------- ------

User-Name Alice

State ReauthSession:1447300a0000003041d5665c

Class CACS:1447300a0000003041d5665c:rmanchur-ise/339603379/59

Tunnel-Type 0x0000000d (13)

Tunnel-Medium-Type 0x00000006 (6)

Tunnel-Group-Id 0x000005c5 (1477)

(Cisco Controller) >

- 使用

debug client

對無線客戶端連線問題進行故障排除。

- 使用

debug aaa all enable對WLC上的身份驗證和授權問題進行故障排除。

注意:請僅對debug mac addr使用此命令,以便根據進行調試的MAC地址限制輸出。

- 請參閱ISE即時日誌和會話日誌,以確定問題身份驗證失敗和AD通訊問題。