簡介

本文檔介紹如何對部署中的常見訪客問題進行故障排除,如何隔離並檢查問題,以及要嘗試的簡單解決方法。

必備條件

需求

思科建議您瞭解以下主題:

- ISE訪客配置

- 網路接入裝置(NAD)上的CoA配置

- 需要工作站上的捕獲工具。

採用元件

本文檔中的資訊基於Cisco ISE版本2.6,以及:

- WLC 5500

- Catalyst交換器3850 15.x版本

- Windows 10工作站

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

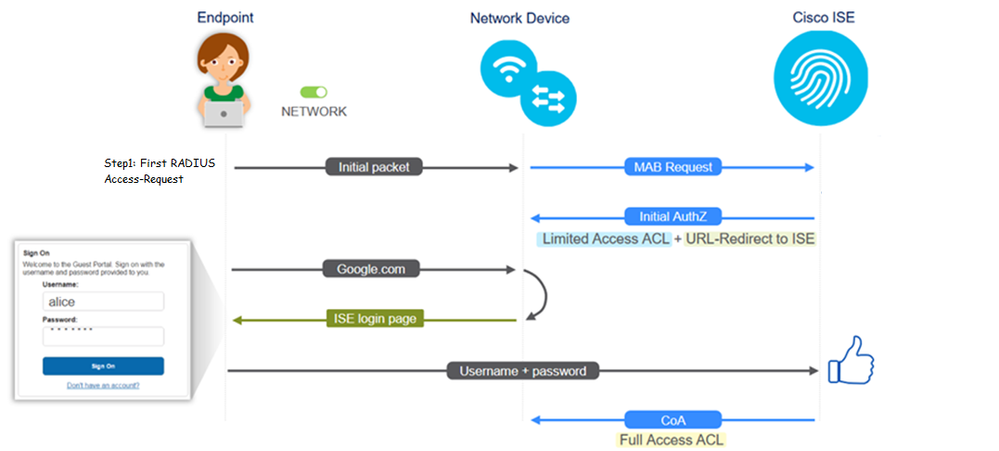

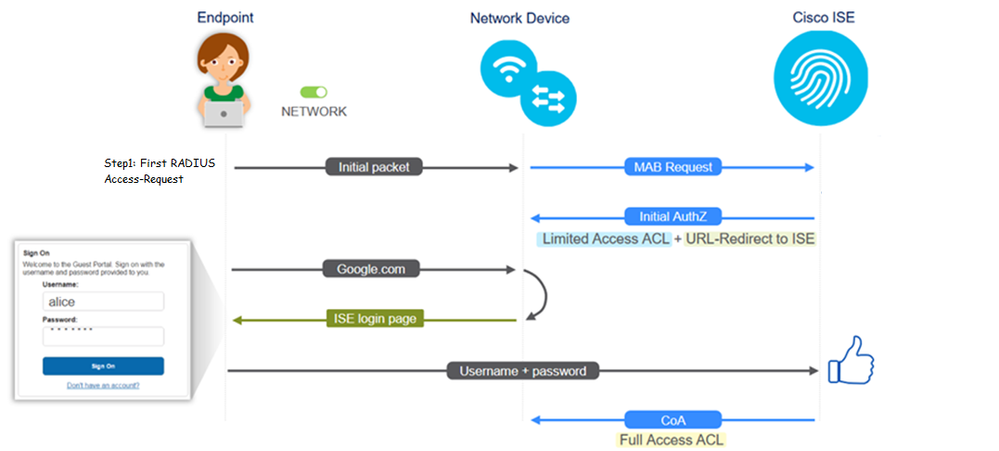

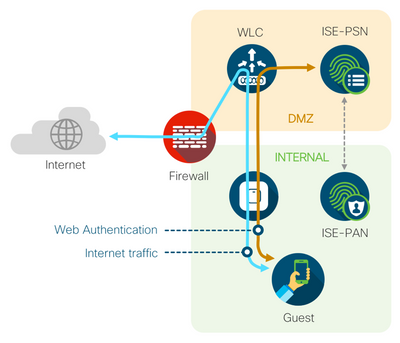

訪客流

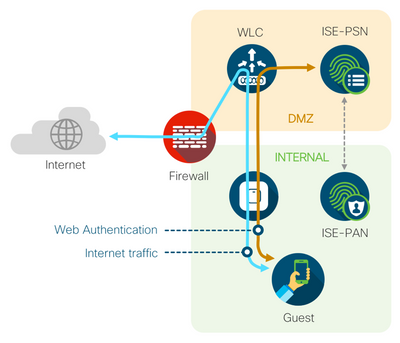

訪客流概述類似於有線或無線設定。此流程圖影像可用於整個檔案的參考。它有助於將步驟和實體視覺化。

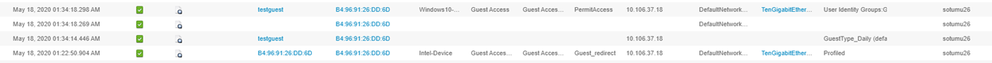

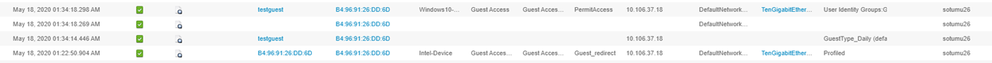

也可以透過過濾終端ID來跟蹤ISE即時日誌[操作> RADIUS即時日誌]:

- MAB Authentication successful- username欄位具有MAC地址- URL被推送到NAD -使用者獲取門戶

- Guest Authentication successful - username欄位具有訪客使用者名稱,已標識為GuestType_Daily(或為訪客使用者配置的型別)

- CoA initiated-使用者名稱欄位為空,詳細報告顯示動態授權成功

- 已提供訪客訪問

影像中的事件順序(從下到上):

通用部署指南

以下是組態協助的一些連結。對於任何特定使用案例的故障排除,了解理想或預期的配置會有所幫助。

常見問題

本檔案主要處理以下問題:

重新導向至訪客入口網站無法運作

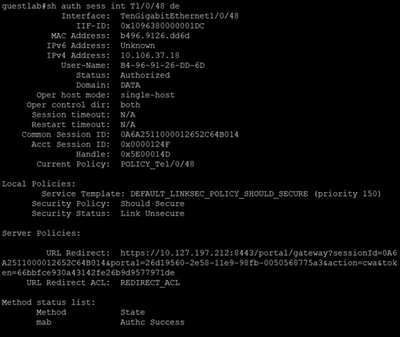

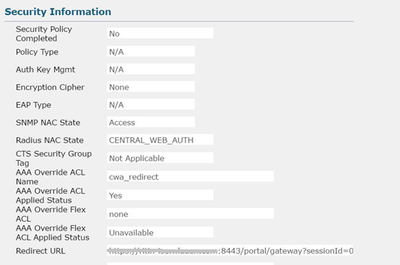

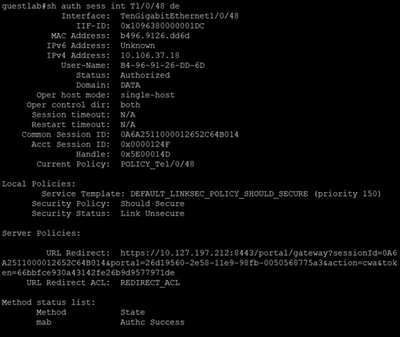

從ISE推送重定向URL和ACL後,請檢查以下內容:

1. 使用命令show authentication session int <interface> details顯示交換機上的客戶端狀態(如果有線訪客接入):

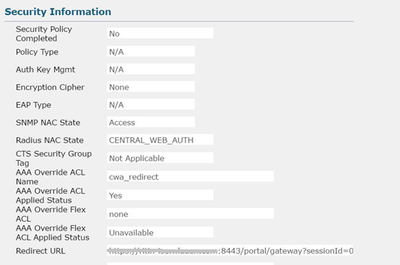

2. 無線區域網控制器上的客戶端狀態(如果無線訪客接入):Monitor > Client > MAC address

3. 藉助命令提示符,從終端到TCP埠8443上ISE的可達性:C:\Users\user>telnet <ISE-IP> 8443。

4. 如果門戶重定向URL具有FQDN,請檢查客戶端是否能夠透過命令提示符進行解析:C:\Users\user>nslookup guest.ise.com。

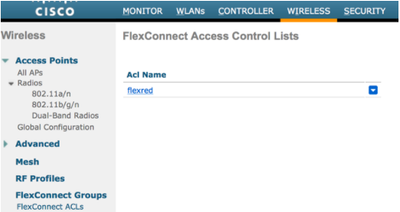

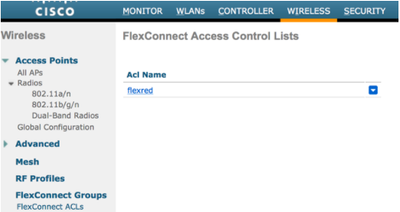

5. 在Flex Connect設定中,確保在ACL和Flex ACL下配置了相同的ACL名稱。此外,驗證ACL是否已對映到AP。有關詳細資訊,請參閱上一節-步驟7 b和c中的配置指南。

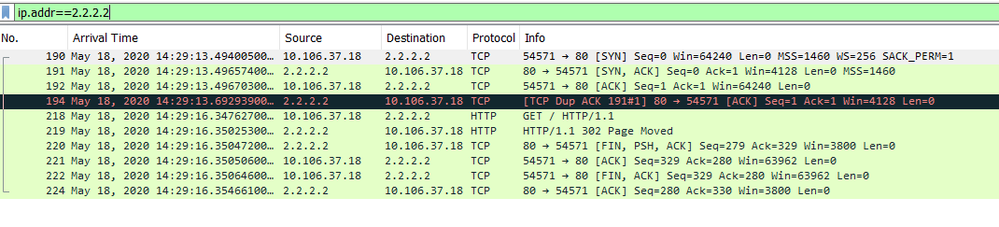

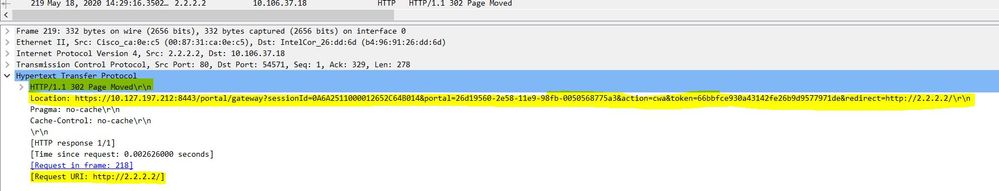

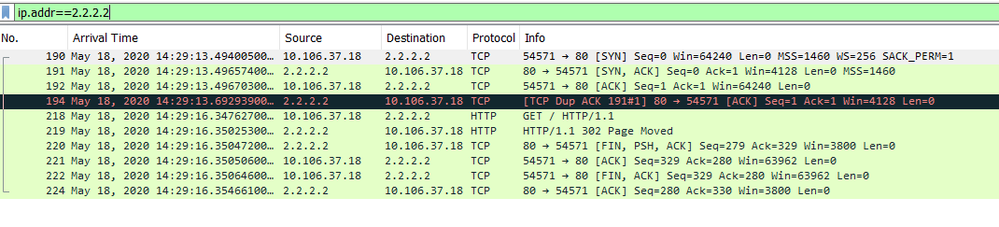

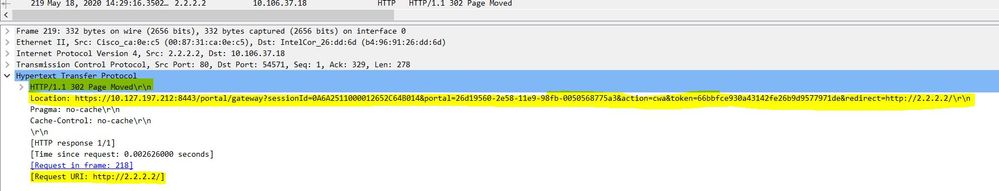

6. 從客戶端捕獲資料包,並檢查重定向。移動的資料包HTTP/1.1 302頁面用於指示WLC/交換機將訪問的站點重定向到ISE訪客門戶(重定向URL):

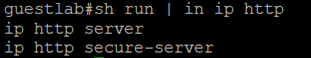

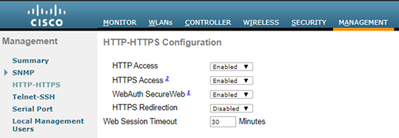

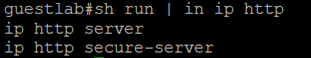

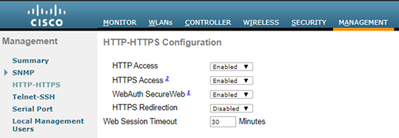

7. 網路存取裝置上已啟用HTTP(s)引擎:

8. 如果WLC處於外部錨點設定中,請檢查以下內容:

步驟 1.兩個WLC上的客戶端狀態必須相同。

步驟 2.必須在兩個WLC上看到重定向URL。

步驟 3.必須在錨點WLC上停用RADIUS記帳。

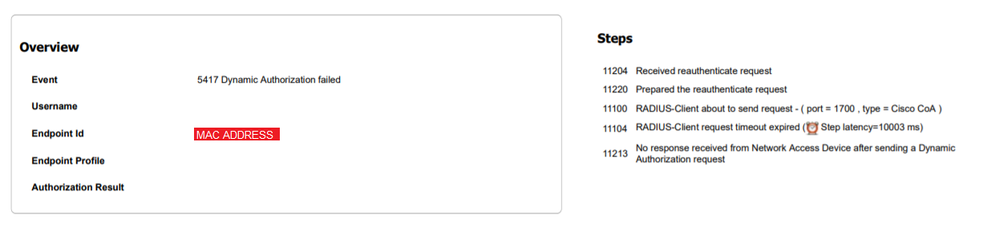

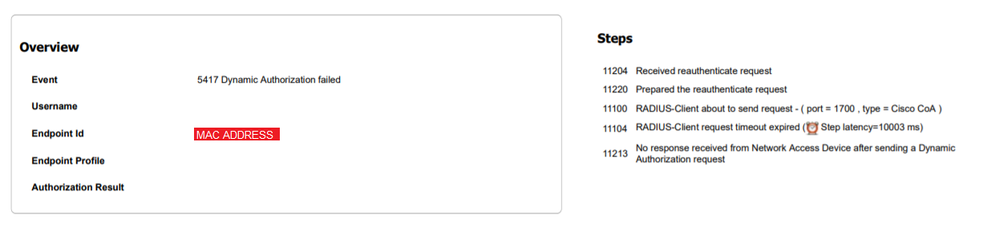

動態授權失敗

如果終端使用者能夠訪問訪客門戶並成功登入,則下一步是更改授權以授予使用者的完全訪客訪問許可權。如果這不起作用,您會在ISE Radius即時日誌上看到動態授權故障。若要修正此問題,請檢查以下專案:

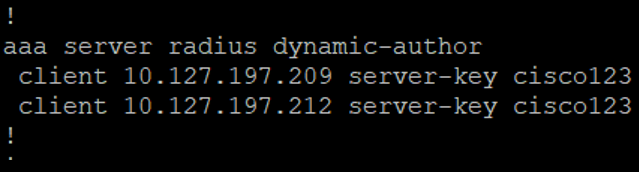

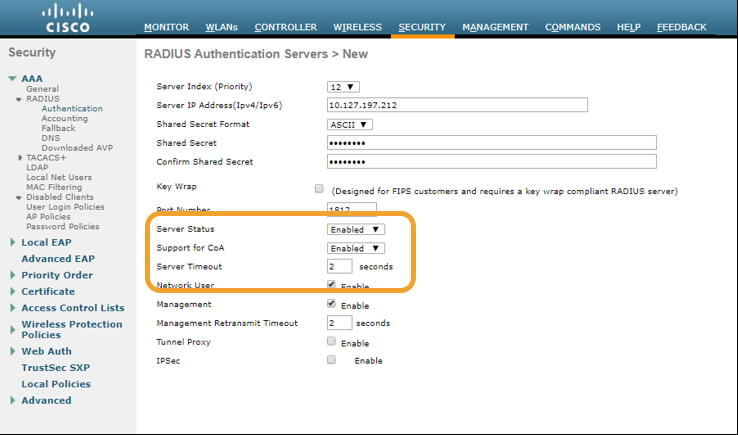

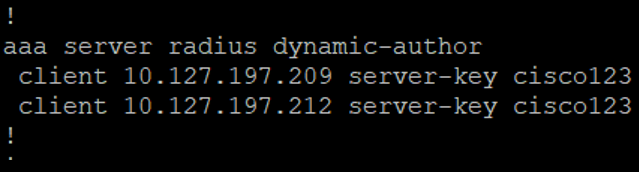

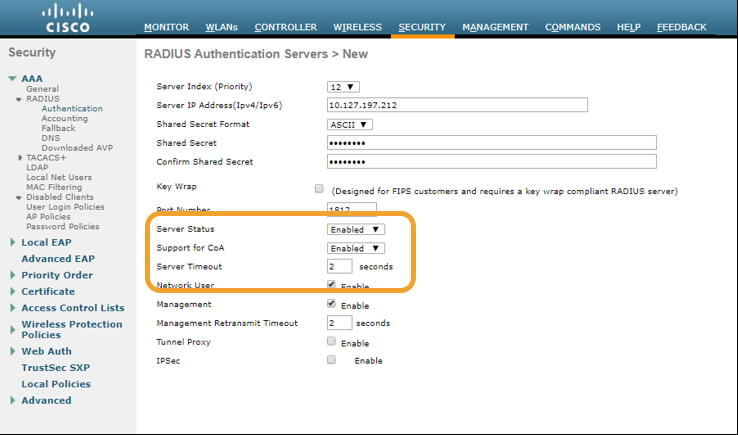

1. 必須在NAD上啟用/配置授權更改(CoA):

2. 防火牆上必須允許UDP埠1700。

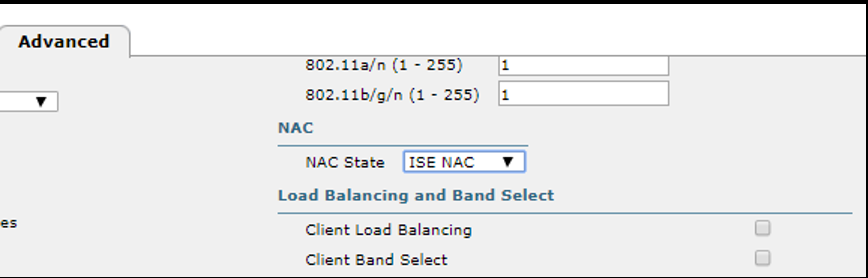

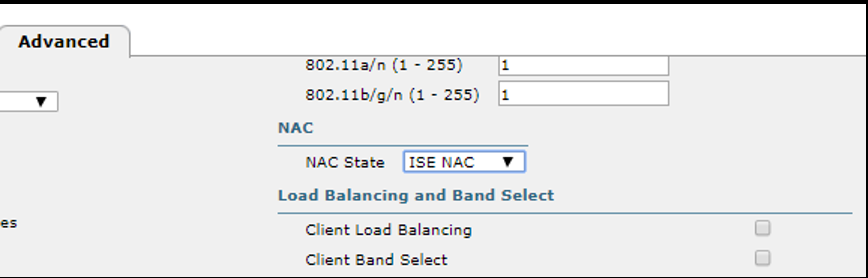

3. WLC上的NAC狀態不正確。在WLC GUI > WLAN上的「Advanced settings」下,將NAC狀態更改為ISE NAC。

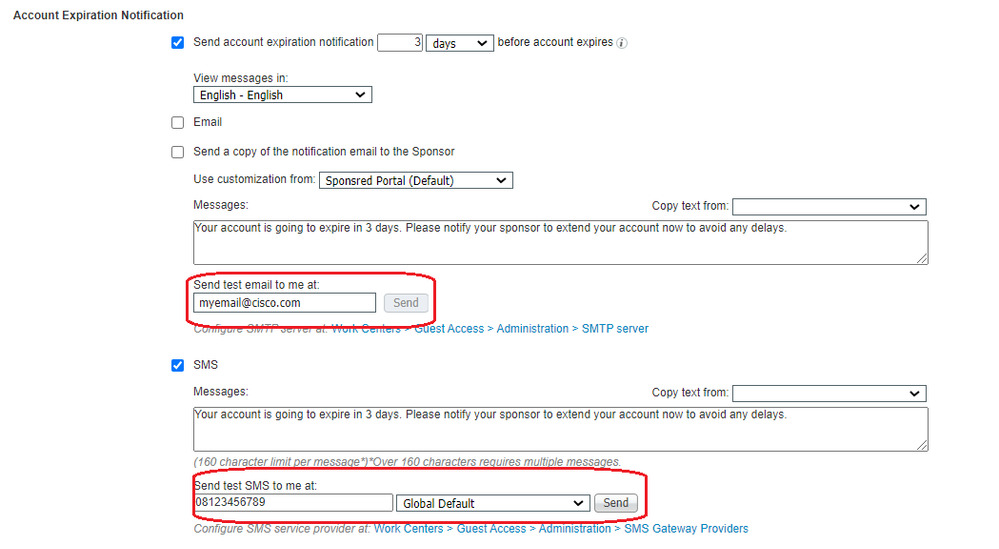

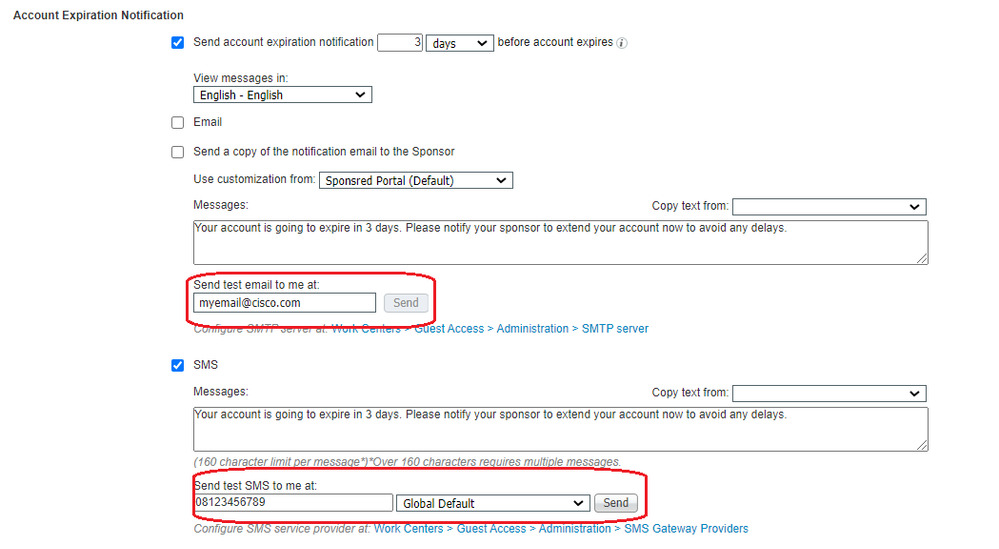

未傳送簡訊/電子郵件通知

1. 檢查管理>系統>設定> SMTP下的SMTP配置。

2. 檢查ISE以外的SMS/電子郵件網關API:

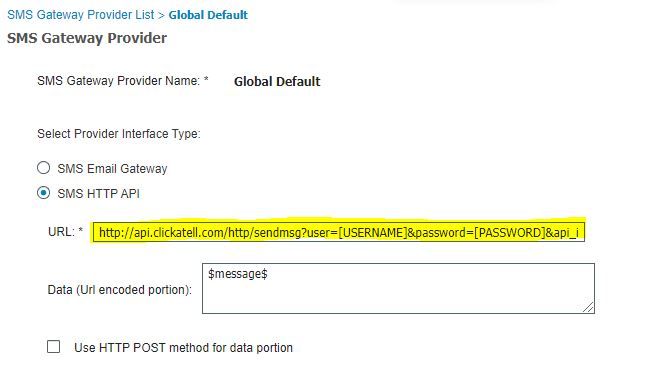

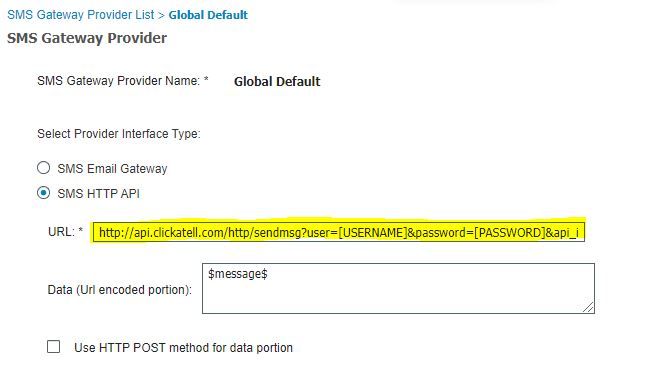

在API客戶端或瀏覽器上測試供應商提供的URL,替換使用者名稱、密碼、行動電話號碼等變數,並測試可接通性[Administration > System > Settings > SMS Gateways]。

或者,如果從ISE發起人組[Workcenters > Guest Access > Portals and Components > Guest Types]進行測試,請對ISE和SMS/SMTP網關進行資料包捕獲以檢查是否:

- 請求資料包未遭篡改即到達伺服器。

- ISE伺服器具有供應商建議的網關處理此請求的許可權/許可權。

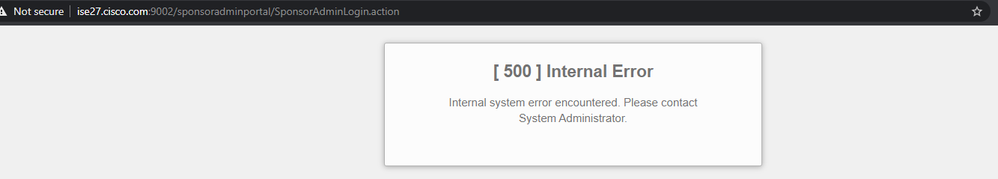

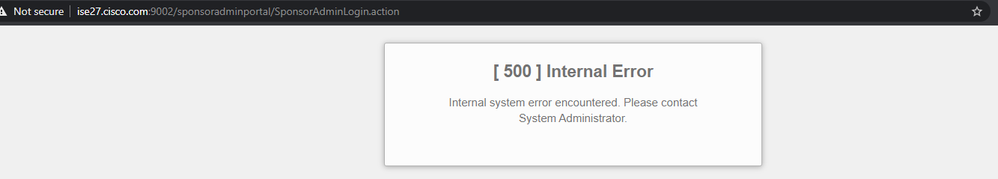

無法管理帳號頁面

1. Workcenters > Guest Access > Manage accounts按鈕重定向到埠9002上的ISE FQDN,以便ISE管理員訪問發起人門戶:

2. 使用nslookup <FQDN of ISE PAN>命令檢查發起人門戶所訪問的工作站是否解析了FQDN。

3. 使用show ports命令,從ISE的CLI檢查ISE TCP埠9002是否打開 | include 9002。

門戶證書最佳實踐

- 為了提供無縫的使用者體驗,用於門戶和管理員角色的證書必須由眾所周知的公共證書頒發機構(例如:GoDaddy、DigiCert、VeriSign等)簽署,瀏覽器通常信任該機構(例如:Google Chrome、Firefox等)。

- 建議不要使用靜態IP進行訪客重定向,因為這會使ISE的私有IP對所有使用者可見。大多數供應商不為私有IP提供第三方簽署的證書。

- 當您從ISE 2.4 p6遷移到p8或p9時,有一個已知Bug:Cisco Bug ID CSCvp75207,其中Trust for authentication within ISE和Trust for client authentication框必須在修補程式升級後手動選中。這可以確保ISE在訪問訪客門戶時發出TLS流的完整證書鏈。

如果這些操作無法解決訪客接入問題,請聯絡TAC獲取支援捆綁包,這些支援捆綁包收集自以下文檔中的說明:調試以在ISE上啟用。

相關資訊

意見

意見