使用DHCP进行地址分配的ASA的Anyconnect客户端

简介

本文档介绍如何配置Cisco 5500-X系列自适应安全设备(ASA),使DHCP服务器使用自适应安全设备管理器(ASDM)或CLI为所有Anyconnect客户端提供客户端IP地址。

先决条件

要求

本文档假设 ASA 处于完全运行状态,并配置为允许 Cisco ASDM 或 CLI 进行配置更改。

使用的组件

本文档中的信息基于以下软件和硬件版本:

Cisco ASA 5500-X下一代防火墙版本9.2(1)

自适应安全设备管理器版本7.1(6)

思科 AnyConnect 安全移动客户端 3.1.05152

本文档中的信息都是基于特定实验室环境中的设备编写的。本文档中使用的所有设备最初均采用原始(默认)配置。如果您使用的是真实网络,请确保您已经了解所有命令的潜在影响。

相关产品

此配置还可用于思科ASA安全设备5500系列版本7.x及更高版本。

背景信息

远程访问 VPN 满足了移动工作者的安全连接组织网络的需要。移动用户可以使用Cisco Anyconnect安全移动客户端软件设置安全连接。Cisco Anyconnect安全移动客户端发起与配置为接受这些请求的中心站点设备的连接。在本示例中,中心站点设备是使用动态加密映射的ASA 5500-X系列自适应安全设备。

在安全设备地址管理中,您必须配置IP地址,通过隧道将客户端与专用网络上的资源连接,并让客户端像直接连接到专用网络一样运行。

此外,您只处理分配给客户端的私有IP地址。分配给您的专用网络上其他资源的 IP 地址属于您的网络管理职责的一部分,不在 VPN 管理的范围内。因此,此处讨论IP地址时,思科是指私有网络寻址方案中允许客户端用作隧道终端的IP地址。

配置

本部分提供有关如何配置本文档所述功能的信息。

网络图

本文档使用以下网络设置:

配置Cisco Anyconnect安全移动客户端

ASDM 步骤

执行下列步骤以配置远程访问 VPN:

- 启用 Webvpn。

- 选择 Configuration > Remote Access VPN > Network (Client) Access > SSL VPN Connection Profiles,然后在 Access Interfaces 下选中外部接口的 Allow Access 和 Enable DTLS 复选框。此外,请选中Enable Cisco AnyConnect VPN Client or legacy SSL VPN Client access on the interface selected in this table复选框,以对外部接口启用SSL VPN。

- 单击 Apply。

- 选择Configuration > Remote Access VPN > Network (Client) Access > Anyconnect Client Software > Add以便从ASA闪存中添加Cisco AnyConnect VPN Client映像,如下所示。

等效 CLI 配置:ciscoasa(config)#webvpn

ciscoasa(config-webvpn)#enable outside

ciscoasa(config-webvpn)#anyconnect image disk0:/anyconnect-win-3.1.05152-k9.pkg 1

ciscoasa(config-webvpn)#tunnel-group-list enable

ciscoasa(config-webvpn)#anyconnect enable

- 选择 Configuration > Remote Access VPN > Network (Client) Access > SSL VPN Connection Profiles,然后在 Access Interfaces 下选中外部接口的 Allow Access 和 Enable DTLS 复选框。此外,请选中Enable Cisco AnyConnect VPN Client or legacy SSL VPN Client access on the interface selected in this table复选框,以对外部接口启用SSL VPN。

- 配置组策略。

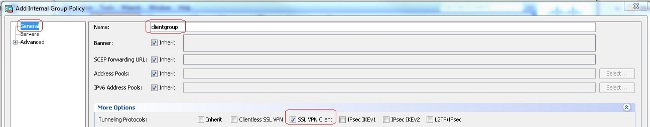

- 选择 Configuration > Remote Access VPN > Network (Client) Access > Group Policies 以创建内部组策略 clientgroup。在General选项卡下,选中SSL VPN Client复选框以启用SSL作为隧道协议。

- 在Servers选项卡中配置DHCP Network-Scope,选择More Options以配置要自动分配用户的DHCP范围。

等效 CLI 配置:ciscoasa(config)#group-policy clientgroup internal

ciscoasa(config)#group-policy clientgroup attributes

ciscoasa(config-group-policy)#vpn-tunnel-protocol ssl-client

ciscoasa(config-group-policy)#

- 选择 Configuration > Remote Access VPN > Network (Client) Access > Group Policies 以创建内部组策略 clientgroup。在General选项卡下,选中SSL VPN Client复选框以启用SSL作为隧道协议。

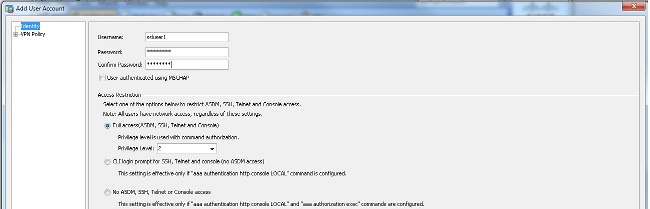

- 选择Configuration > Remote Access VPN > AAA/Local Users > Local Users > Add以创建新用户帐户ssluser1。单击 OK,然后单击 Apply。

等效 CLI 配置:

ciscoasa(config)#username ssluser1 password asdmASA

- 配置隧道组。

- 选择Configuration > Remote Access VPN > Network (Client) Access > Anyconnect Connection Profiles > Add 以创建新隧道组sslgroup。

- 在 Basic 选项卡中,您可以执行如下列出的配置:

- 将隧道组命名为 sslgroup。

- 在为 DHCP Servers 提供的空白处,输入 DHCP 服务器 IP 地址。

- 在Default Group Policy下,从Group Policy下拉列表中选择组策略clientgroup。

- 配置DHCP链路或DHCP子网。

- 在Advanced > Group Alias/Group URL选项卡下,将组别名指定为sslgroup_users,然后单击OK。

等效 CLI 配置:ciscoasa(config)#tunnel-group sslgroup type remote-access

ciscoasa(config)#tunnel-group sslgroup general-attributes

ciscoasa(config-tunnel-general)#dhcp-server 192.168.10.1

ciscoasa(config-tunnel-general)#default-group-policy clientgroup

ciscoasa(config-tunnel-general)#exit

ciscoasa(config)#tunnel-group sslgroup webvpn-attributes

ciscoasa(config-tunnel-webvpn)#group-alias sslgroup_users enable

- 选择Configuration > Remote Access VPN > Network (Client) Access > Anyconnect Connection Profiles > Add 以创建新隧道组sslgroup。

子网选择或链路选择

对RFC 3011和RFC 3527的DHCP代理支持是8.0.5和8.2.2中引入的一项功能,并且在后续版本中受支持。

- RFC 3011定义了一个新的DHCP选项,子网选择选项,该选项允许DHCP客户端指定在其上分配地址的子网。此选项优先于DHCP服务器用于确定子网以选择地址的方法。

- RFC 3527 定义了一个新的DHCP子选项link selection suboption,它允许DHCP客户端指定DHCP服务器应响应的地址。

就ASA而言,这些RFC将允许用户为非ASA本地的DHCP地址分配指定dhcp-network-scope,并且DHCP服务器仍能直接回复ASA的接口。下图应有助于说明新行为。这将允许使用非本地作用域,而无需在其网络中为该作用域创建静态路由。

如果未启用RFC 3011或RFC 3527,则DHCP代理交换将如下所示:

启用其中任一RFC后,交换过程与此相似,并且VPN客户端仍分配到正确子网中的地址:

使用CLI配置ASA

完成以下步骤,以便通过命令行配置 DHCP 服务器向 VPN 客户端提供 IP 地址。有关所使用的每个命令的详细信息,请参阅Cisco ASA 5500系列自适应安全设备命令参考。

ASA# show run

ASA Version 9.2(1)

!

!--- Specify the hostname for the Security Appliance.

hostname ASA

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

!--- Configure the outside and inside interfaces.

interface GigabitEthernet0/0

nameif inside

security-level 100

ip address 10.1.1.1 255.255.255.0

!

interface GigabitEthernet0/1

nameif outside

security-level 0

ip address 192.168.1.1 255.255.255.0

!

interface GigabitEthernet0/2

nameif DMZ

security-level 50

ip address 192.168.10.2 255.255.255.0

!--- Output is suppressed.

passwd 2KFQnbNIdI.2KYOU encrypted

boot system disk0:/asa802-k8.bin

ftp mode passive

object network obj-10.1.1.0

subnet 10.1.1.0 255.255.255.0

object network obj-192.168.5.0

subnet 192.168.5.0 255.255.255.0

pager lines 24

logging enable

logging asdm informational

mtu inside 1500

mtu outside 1500

mtu dmz 1500

no failover

icmp unreachable rate-limit 1 burst-size 1

!--- Specify the location of the ASDM image for ASA to fetch the image

for ASDM access.

asdm image disk0:/asdm-716.bin

no asdm history enable

arp timeout 14400

nat (inside,outside) source static obj-10.1.1.0 obj-10.1.1.0 destination static

obj-192.168.5.0 obj-192.168.5.0

!

object network obj-10.1.1.0

nat (inside,outside) dynamic interface

route outside 0.0.0.0 0.0.0.0 192.168.1.2 1

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout uauth 0:05:00 absolute

dynamic-access-policy-record DfltAccessPolicy

http server enable

http 0.0.0.0 0.0.0.0 inside

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

telnet timeout 5

ssh timeout 5

console timeout 0

threat-detection basic-threat

threat-detection statistics access-list

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect netbios

inspect rsh

inspect rtsp

inspect skinny

inspect esmtp

inspect sqlnet

inspect sunrpc

inspect tftp

inspect sip

inspect xdmcp

!

service-policy global_policy global

!

!--- Enable webvpn and specify an Anyconnect image

webvpn

enable outside

anyconnect image disk0:/anyconnect-win-3.1.05152-k9.pkg 1

anyconnect enable

tunnel-group-list enable

group-policy clientgroup internal

group-policy clientgroup attributes

!--- define the DHCP network scope in the group policy.This configuration is Optional

dhcp-network-scope 192.168.5.0

!--- In order to identify remote access users to the Security Appliance,

!--- you can also configure usernames and passwords on the device.

username ssluser1 password ffIRPGpDSOJh9YLq encrypted

!--- Create a new tunnel group and set the connection

!--- type to remote-access.

tunnel-group sslgroup type remote-access

!--- Define the DHCP server address to the tunnel group.

tunnel-group sslgroup general-attributes

default-group-policy clientgroup

dhcp-server 192.168.10.1

!--- If the use of RFC 3011 or RFC 3527 is required then the following command will

enable support for them

tunnel-group sslgroup general-attributes

dhcp-server subnet-selection (server ip) (3011)

hcp-server link-selection (server ip) (3527)

!--- Configure a group-alias for the tunnel-group

tunnel-group sslgroup webvpn-attributes

group-alias sslgroup_users enable

prompt hostname context

Cryptochecksum:e0725ca9ccc28af488ded9ee36b7822d

: end

ASA#

修订历史记录

| 版本 | 发布日期 | 备注 |

|---|---|---|

1.0 |

12-Mar-2015 |

初始版本 |

反馈

反馈