Configurar e verificar a segurança da camada 2 de WLAN do Wi-Fi 6E

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como configurar a segurança da camada 2 de WLAN do Wi-Fi 6E e o que esperar em diferentes clientes.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Controladores de LAN sem fio (WLC) 9800 da Cisco

- Pontos de acesso (APs) da Cisco que suportam Wi-Fi 6E.

- Padrão IEEE 802.11ax.

- Ferramentas: Wireshark v4.0.6

Componentes Utilizados

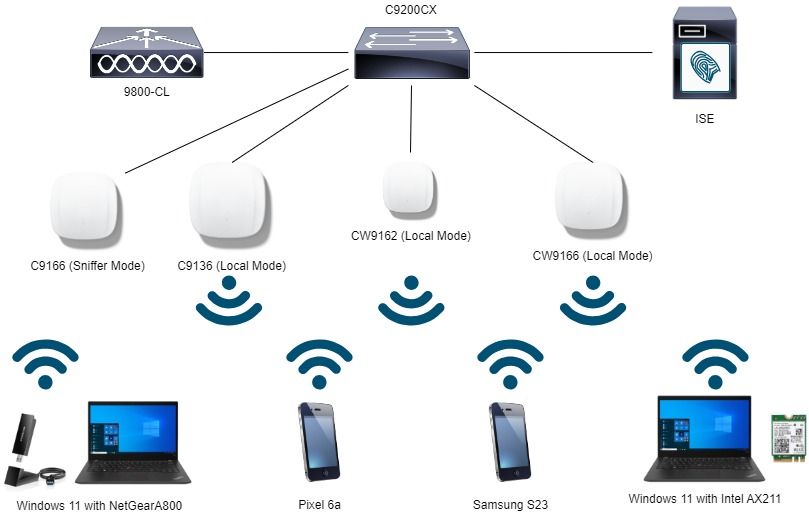

As informações neste documento são baseadas nestas versões de software e hardware:

- WLC 9800-CL com IOS® XE 17.9.3.

- APs C9136, CW9162, CW9164 e CW9166.

- Clientes Wi-Fi 6E:

- Lenovo X1 Carbon Gen11 com adaptador Intel AX211 Wi-Fi 6 e 6E com driver versão 22.200.2(1).

- Adaptador Netgear A8000 Wi-Fi 6 e 6E com driver v1(0.0.108);

- Celular Pixel 6a com Android 13;

- Celular Samsung S23 com Android 13.

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

O principal é saber que o Wi-Fi 6E não é um padrão totalmente novo, mas uma extensão. Em sua base, o Wi-Fi 6E é uma extensão do padrão sem fio Wi-Fi 6 (802.11ax) na banda de radiofreqüência de 6 GHz.

O Wi-Fi 6E baseia-se no Wi-Fi 6, que é a última geração do padrão Wi-Fi, mas apenas dispositivos e aplicativos Wi-Fi 6E podem operar na banda de 6 GHz.

Segurança Wi-Fi 6E

O Wi-Fi 6E aumenta a segurança com Wi-Fi Protected Access 3 (WPA3) e Opportunistic Wireless Encryption (OWE) e não há compatibilidade com versões anteriores da segurança Open e WPA2.

A WPA3 e a Segurança Aberta Avançada são agora obrigatórias para a certificação Wi-Fi 6E, e o Wi-Fi 6E também exige Quadro de Gerenciamento Protegido (PMF - Protected Management Frame) em AP e Clientes.

Ao configurar um SSID de 6 GHz, há certos requisitos de segurança que devem ser atendidos:

- Segurança WPA3 L2 com OWE, SAE ou 802.1x-SHA256

- Quadro De Gerenciamento Protegido Ativado;

- Nenhum outro método de segurança de L2 é permitido, isto é, nenhum modo misto é possível.

WPA3

A WPA3 foi projetada para melhorar a segurança Wi-Fi, permitindo uma melhor autenticação pela WPA2, fornecendo uma força criptográfica expandida e aumentando a resiliência de redes críticas.

Os principais recursos da WPA3 incluem:

- O Protected Management Frame (PMF) protege quadros de gerenciamento unicast e broadcast e criptografa quadros de gerenciamento unicast. Isso significa que a detecção de intrusão sem fio e o sistema de prevenção de intrusão sem fio têm menos maneiras de aplicar as políticas do cliente.

- A Autenticação Simultânea de Iguais (SAE - Simultaneous Authentication of Equals) permite a autenticação baseada em senha e um mecanismo de acordo de chave. Isso protege contra ataques de força bruta.

- O modo de transição é um modo misto que permite o uso de WPA2 para conectar clientes que não suportam WPA3.

A WPA3 trata do desenvolvimento e da conformidade de segurança contínuos, bem como da interoperabilidade.

Não há nenhum elemento de informação que designe WPA3 (o mesmo que WPA2). A WPA3 é definida pelas combinações AKM/Cipher Suite/PMF.

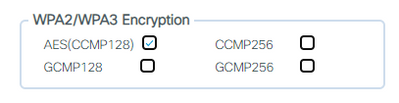

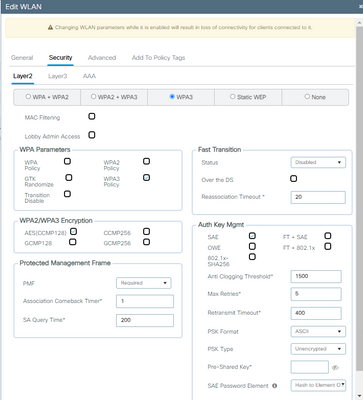

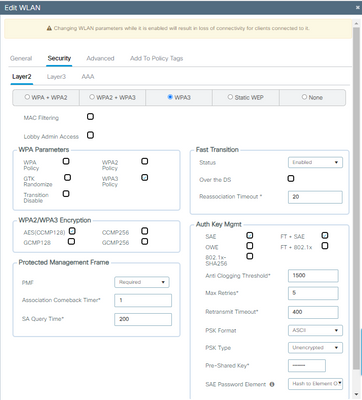

Na configuração da WLAN 9800, você tem 4 algoritmos de criptografia WPA3 diferentes que podem ser usados.

Eles se baseiam no Galois/Counter Mode Protocol (GCMP) e no Counter Mode com Cipher Block Chaining Message Authentication Code Protocol (CCMP): AES (CCMP128), CCMP256, GCMP128 e GCMP256:

Opções de criptografia WPA2/3

Opções de criptografia WPA2/3

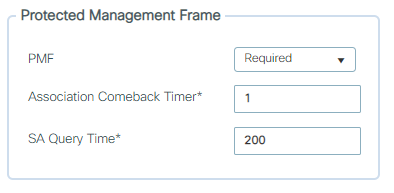

PMF

O PMF é ativado em uma WLAN quando você habilita o PMF.

Por padrão, os quadros de gerenciamento 802.11 não são autenticados e, portanto, não são protegidos contra falsificação. A Estrutura de proteção de gerenciamento de infraestrutura (MFP) e as estruturas de gerenciamento protegidas (PMF) 802.11w fornecem proteção contra tais ataques.

Opções de PMF

Opções de PMF

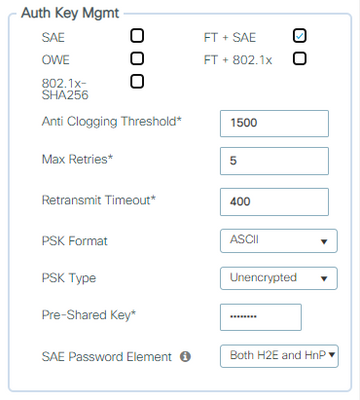

Gerenciamento de chave de autenticação

Estas são as opções do AKM disponíveis na versão 17.9.x:

Opções do AKM

Opções do AKM

Observe que não há "FT + 802.1x-SHA256" na GUI. Isso ocorre porque:

- 802.1X refere-se ao AKM 1 e é o padrão 802.1X - SHA1. A GUI propõe isso apenas para as políticas "WPA2" ou "WPA2+3".

- FT + 802.1x é AKM 3 e na verdade é FT sobre 802.1X-SHA256. Isso já era utilizável em WPA2, mas como já usa SHA256, qualifica-se como compatível com WPA3.

- 802.1X - SHA256 é compatível com AKM 5 e WPA3.

Se quiser suportar somente o cliente FT, você pode ter um SSID WPA3 com apenas "FT+802.1x". Se você quiser suportar clientes FT e não FT, você pode ter um SSID WPA3 com FT+802.1x e 802.1x-SHA256.

Em resumo, não há AKM diferente para FT em 802.1x para WPA3, pois o existente já era compatível com WPA3.

A tabela abaixo mostra os diferentes valores de AKM definidos no documento IEEE Std 802.11™-2020.

Observe que AKM 8 e 9 são usados com SAE, AKM 1,3,5,11 são usados somente para WPA3-Enterprise ou transição WPA3-Enterprise, AKM 12,13 são para WPA3-Enterprise usando 192 bits, e AKM 18 para Enhanced Open (OWE).

| OUI |

Tipo de camarote |

Tipo de autenticação |

Descrição |

| 00-0F-AC |

0 |

Reservado |

Reservado |

| 00-0F-AC |

1 |

Padrão 802.1x - SHA1 |

Autenticação negociada sobre o padrão IEEE 802.1X com suporte a SHA1 |

| 00-0F-AC |

2 |

PSK - SHA-1 |

Chave pré-compartilhada que suporta SHA1 |

| 00-0F-AC |

3 |

FT sobre 802.1x - SHA256 |

Autenticação de transição rápida negociada sobre IEEE Std 802.1X suportando SHA256 |

| 00-0F-AC |

4 |

FT sobre PSK - SHA256 |

Autenticação de transição rápida usando PSK suportando SHA-256 |

| 00-0F-AC |

5 |

Padrão 802.1x - SHA256 |

Autenticação negociada sobre IEEE Std 802.1X |

| 00-0F-AC |

6 |

PSK - SHA256 |

Chave pré-compartilhada suportando SHA256 |

| 00-0F-AC |

7 |

TDLS |

Handshake TPK com suporte para SHA256 |

| 00-0F-AC |

8 |

SAE - SHA256 |

Autenticação Simultânea de Iguais usando SHA256 |

| 00-0F-AC |

9 |

FT sobre SAE - SHA256 |

Transição rápida sobre autenticação simultânea de iguais usando SHA256 |

| 00-0F-AC |

10 |

Autenticação APPeerKey - SHA256 |

Autenticação APPeerKey com SHA-256 |

| 00-0F-AC |

11 |

SuiteB 802.1x padrão - SHA256 |

Autenticação negociada sobre IEEE Std 802.1X usando um método EAP compatível com Suite B que suporta SHA-256 |

| 00-0F-AC |

12 |

SuiteB 802.1x padrão - SHA384 |

Autenticação negociada sobre IEEE Std 802.1X usando um método EAP compatível com o CNSA Suite e que suporta SHA384 |

| 00-0F-AC |

13 |

FT sobre 802.1x - SHA384 |

Autenticação de transição rápida negociada sobre IEEE Std 802.1X suportando SHA384 |

| 00-0F-AC |

14 |

ARQUIVOS com SHA256 e AES-SIV-256 |

Gerenciamento de chave sobre FILS usando SHA-256 e AES-SIV-256, ou autenticação negociada sobre IEEE Std 802.1X |

| 00-0F-AC |

15 |

ARQUIVOS com SHA384 e AES-SIV-512 |

Gerenciamento de chave sobre FILS usando SHA-384 e AES-SIV-512, ou autenticação negociada sobre IEEE Std 802.1X |

| 00-0F-AC |

16 |

FT sobre FILS (SHA256) |

Autenticação de transição rápida sobre FILS com SHA-256 e AES-SIV-256 ou autenticação negociada sobre IEEE Std 802.1X |

| 00-0F-AC |

17 |

FT sobre FILS (SHA384) |

Autenticação de transição rápida sobre FILS com SHA-384 e AES-SIV-512, ou autenticação negociada sobre IEEE Std 802.1X |

| 00-0F-AC |

18 |

Reservado |

Usado para OWE pela WiFi Alliance |

| 00-0F-AC |

19 |

FT sobre PSK - SHA384 |

Autenticação de transição rápida usando PSK com SHA384 |

| 00-0F-AC |

20 |

PSK-SHA384 |

Chave pré-compartilhada suportando SHA384 |

| 00-0F-AC |

21-255 |

Reservado |

Reservado |

| 00-0F-AC |

qualquer um |

Específico do fornecedor |

Específico do fornecedor |

Para notar que alguns AKM referem-se a "SuiteB", que é um conjunto de algoritmos criptográficos (para fornecer segurança de 128 bits e 192 bits) definido pela NSA (Agência Nacional de Segurança) em 2005. A NSA substituiu o Suite B pelo CNSA (Commercial National Security Algorithm Suite), para fornecer segurança mínima de 192 bits, em 2018. O modo WPA3-Enterprise de 192 bits usa a criptografia AES-256-GCMP e usa os pacotes de codificação aprovados pelo CNSA listados abaixo:

- AES-256-GCMP: Authenticated Encryption (Criptografia autenticada).

- HMAC-SHA-384para derivação e confirmação de chave.

- ECDHeECDSAusando curva elíptica de 384 bits para estabelecimento e autenticação de chave.

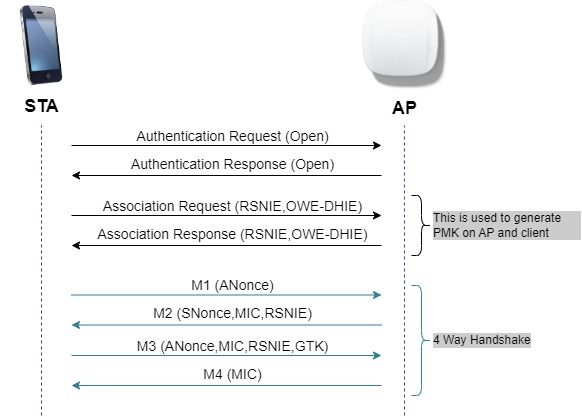

DEVER

O Opportunistic Wireless Encryption (OWE) é uma extensão do IEEE 802.11 que fornece criptografia do meio sem fio (IETF RFC 8110). A finalidade da autenticação baseada em OWE é evitar a conectividade sem fio aberta e não segura entre o AP e os clientes. O OWE usa os algoritmos Diffie-Hellman baseados em criptografia para configurar a criptografia sem fio. Com o OWE, o cliente e o AP executam uma troca de chave Diffie-Hellman durante o procedimento de acesso e usam o segredo resultante da chave mestra em pares (PMK) com o handshake de 4 vias. O uso do OWE melhora a segurança da rede sem fio para implantações em que redes abertas ou compartilhadas baseadas em PSK são implantadas.

Troca de quadros OWE

Troca de quadros OWE

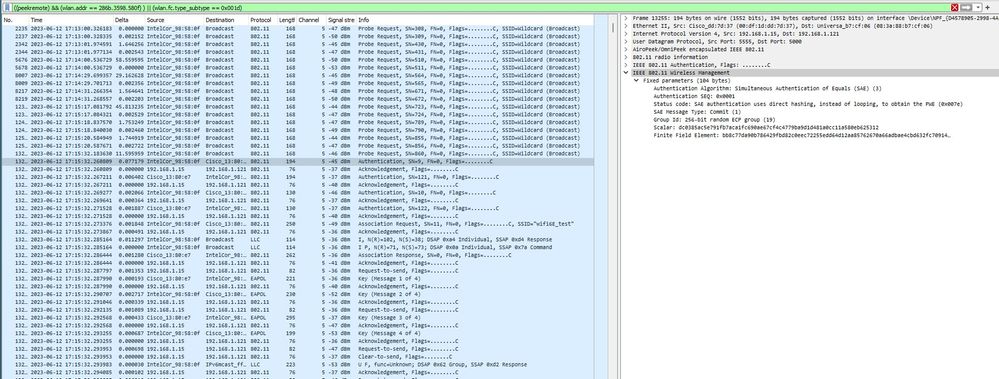

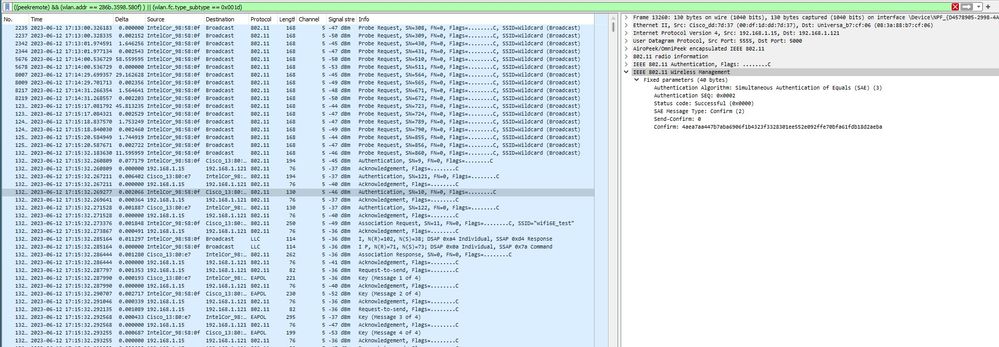

SAE

A WPA3 usa um novo mecanismo de gerenciamento de autenticação e chave chamado Autenticação Simultânea de Iguais. Esse mecanismo é aprimorado ainda mais com o uso do SAE Hash-to-Element (H2E).

O SAE com H2E é obrigatório para WPA3 e Wi-Fi 6E.

O SAE emprega uma criptografia de logaritmo discreto para realizar uma troca eficiente de forma que execute a autenticação mútua usando uma senha que provavelmente seja resistente a um ataque de dicionário off-line.

Um ataque de dicionário offline é quando um adversário tenta determinar uma senha de rede tentando senhas possíveis sem interação de rede adicional.

Quando o cliente se conecta ao access point, ele executa uma troca SAE. Se obtiverem êxito, eles criam uma chave criptograficamente forte, da qual a chave de sessão é derivada. Basicamente, um cliente e um ponto de acesso entram em fases de confirmação e depois confirmam.

Quando houver um compromisso, o cliente e o ponto de acesso poderão entrar nos estados de confirmação cada vez que houver uma chave de sessão a ser gerada. O método usa sigilo de encaminhamento, onde um invasor pode quebrar uma única chave, mas não todas as outras chaves.

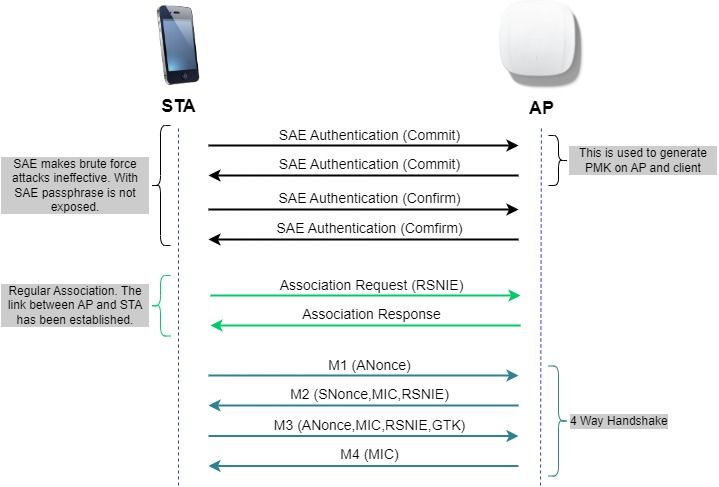

intercâmbio de quadros SAE

intercâmbio de quadros SAE

Hash para elemento (H2E)

Hash-to-Element (H2E) é um novo método SAE Password Element (PWE). Nesse método, o PWE secreto usado no protocolo SAE é gerado a partir de uma senha.

Quando uma estação (STA) que suporta H2E inicia o SAE com um AP, ele verifica se o AP suporta H2E. Se sim, o AP usa o H2E para derivar o PWE usando um valor de código de status recém-definido na mensagem SAE Commit.

Se a STA usar Hunting-and-Pecking (HnP), toda a troca SAE permanecerá inalterada.

Ao usar o H2E, a derivação PWE é dividida nestes componentes:

-

Derivação de um elemento intermediário secreto (PT) da senha. Isso pode ser feito off-line quando a senha é inicialmente configurada no dispositivo para cada grupo suportado.

-

Derivação do PWE do PT armazenado. Isso depende do grupo negociado e dos endereços MAC dos peers. Isso é realizado em tempo real durante a troca de SAE.

Note: 6 GHz suporta apenas o método Hash-to-Element SAE PWE.

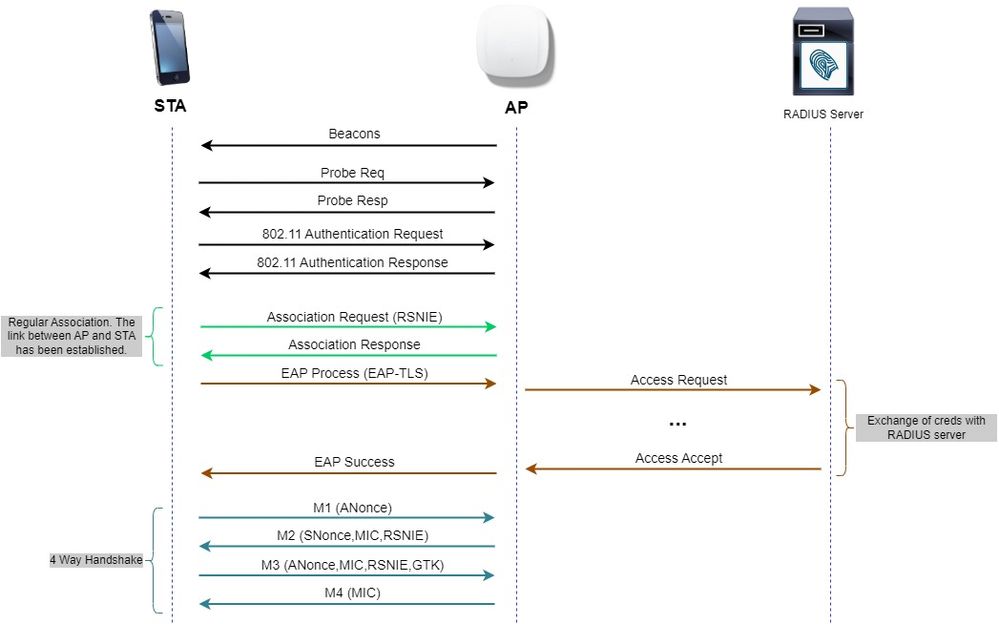

WPA-Enterprise também conhecido como 802.1x

A WPA3-Enterprise é a versão mais segura da WPA3 e usa uma combinação de nome de usuário e senha com 802.1X para autenticação de usuário com um servidor RADIUS. Por padrão, a WPA3 usa a criptografia de 128 bits, mas também introduz uma criptografia de nível criptográfico de 192 bits configurável opcionalmente, que fornece proteção adicional a qualquer rede que transmita dados confidenciais.

Fluxo do diagrama empresarial WPA3

Fluxo do diagrama empresarial WPA3

Nível Definido: Modos WPA3

- WPA3-Pessoal

- Modo somente WPA3-Personal

- PMF obrigatório

- Modo de transição WPA3-Personal

- Regras de configuração: Em um AP, sempre que a WPA2-Personal for habilitada, o modo de transição WPA3-Personal também deverá ser habilitado por padrão, a menos que seja substituído explicitamente pelo administrador para operar no modo somente WPA2-Personal

- Modo somente WPA3-Personal

- WPA3-Empresa

- Modo somente WPA3-Empresa

- O PMF deve ser negociado para todas as conexões WPA3

- Modo de transição WPA3-Enterprise

- O PMF deve ser negociado para uma conexão WPA3

- PMF opcional para uma conexão WPA2

- Modo "192 bits" do WPA3-Enterprise Suite-B alinhado com o Commercial National Security Algorithm (CNSA)

- Mais do que apenas para o governo federal

- Conjuntos de cifras criptográficas consistentes para evitar erros de configuração

- Adição de GCMP e ECCP para funções de criptografia e hash melhores (SHA384)

- PMF obrigatório

-

A segurança WPA3 de 192 bits será exclusiva para EAP-TLS, que exigirá certificados tanto no solicitante quanto no servidor RADIUS.

-

Para usar WPA3 de 192 bits corporativo, os servidores RADIUS devem usar uma das cifras EAP permitidas:

TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

TLS_DHE_RSA_WITH_AES_256_GCM_SHA384

- Modo somente WPA3-Empresa

Para saber mais sobre informações detalhadas sobre a implementação de WPA3 em WLANs da Cisco, incluindo a matriz de compatibilidade de segurança do cliente, consulte o Guia de Implantação de WPA3.

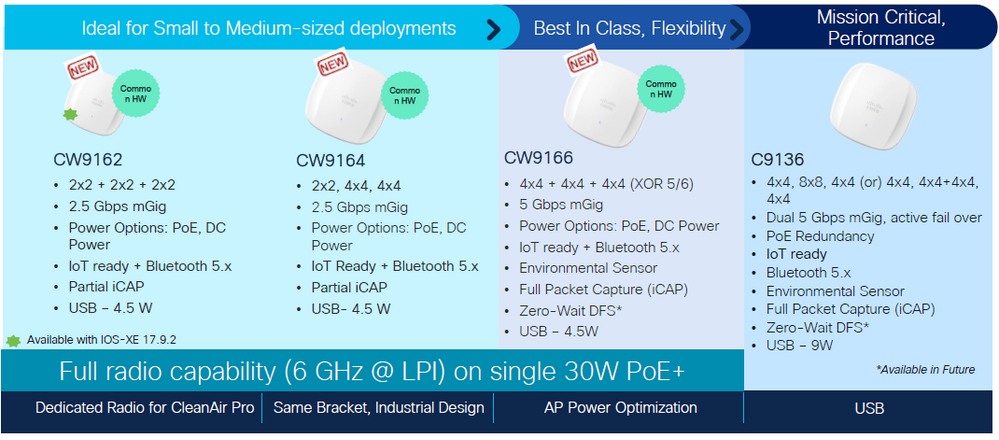

APs Cisco Catalyst Wi-Fi 6E

Pontos de acesso Wi-Fi 6E

Pontos de acesso Wi-Fi 6E

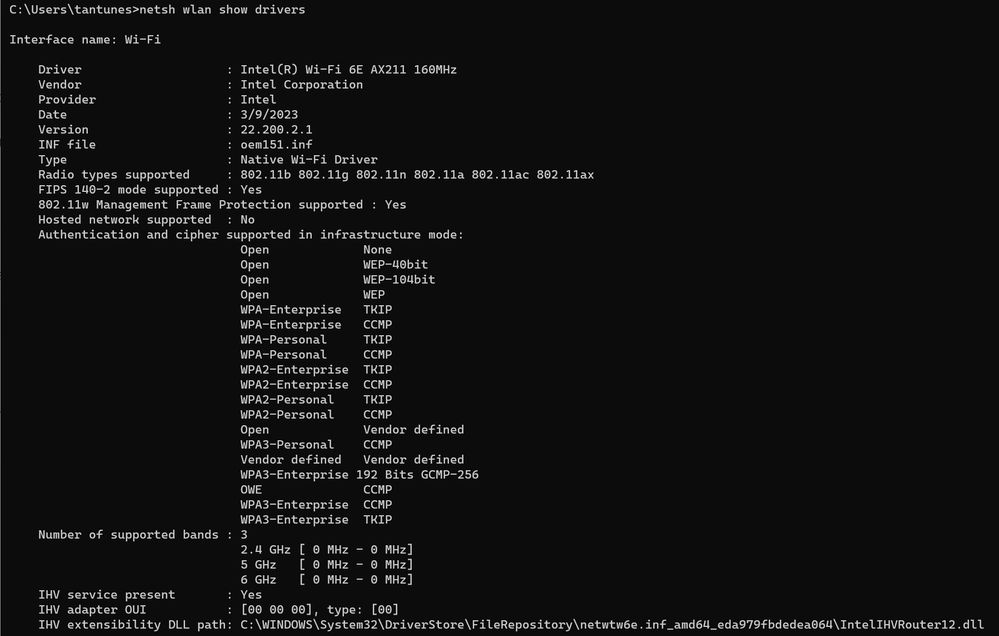

Configurações de Segurança de Clientes com Suporte

Você pode encontrar o suporte a produtos WPA3-Enterprise usando a página da WiFi Alliance localizador de produto.

Em dispositivos Windows, você pode verificar quais são as configurações de segurança suportadas pelo adaptador, usando o comando "netsh wlan show drivers".

Aqui você pode ver a saída do Intel AX211:

Saída do Windows de _netsh wlan show driver_ para o cliente AX211

Saída do Windows de _netsh wlan show driver_ para o cliente AX211

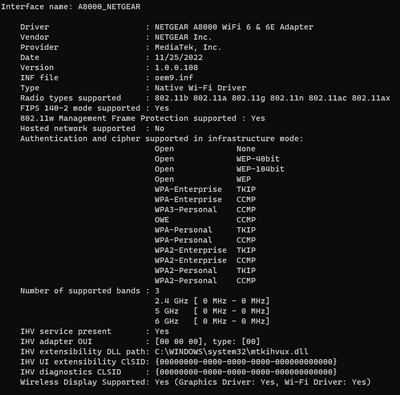

Netgear A8000:

Saída do Windows de _netsh wlan show driver_ para Netgear A8000s cliente

Saída do Windows de _netsh wlan show driver_ para Netgear A8000s cliente

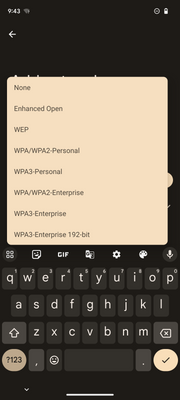

Pixel 6a para Android:

Configurações de segurança suportadas no Android Pixel6a

Configurações de segurança suportadas no Android Pixel6a

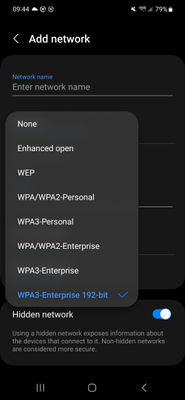

Samsung S23:

Configurações de segurança suportadas no Android S23

Configurações de segurança suportadas no Android S23

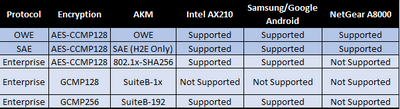

Com base nas saídas anteriores, podemos concluir esta tabela:

Protocolos de segurança suportados por cada cliente

Protocolos de segurança suportados por cada cliente

Configurar

Nesta seção, é mostrada a configuração básica da WLAN. O perfil de política usado é sempre o mesmo usando a Central Association/Authentication/DHCP/Switching.

Mais adiante no documento, é mostrado como configurar cada combinação de segurança de camada 2 do Wi-Fi 6E e como verificar a configuração e o comportamento esperado.

Diagrama de Rede

Diagrama de Rede

Diagrama de Rede

Configurações

Lembre-se de que o Wi-Fi 6E requer WPA3, e estas são as restrições para a Política de Rádio WLAN:

-

A WLAN é enviada para todos os rádios somente se uma das combinações de configuração for usada:

-

WPA3 + codificação AES + 802.1x-SHA256 (FT) AKM

-

WPA3 + codificação AES + OWE AKM

-

WPA3 + codificação AES + SAE (FT) AKM

-

WPA3 + CCMP256 cifra + SUITEB192-1X AKM

-

WPA3 + codificação GCMP128 + SUITEB-1X AKM

-

WPA3 + codificação GCMP256 + SUITEB192-1X AKM

-

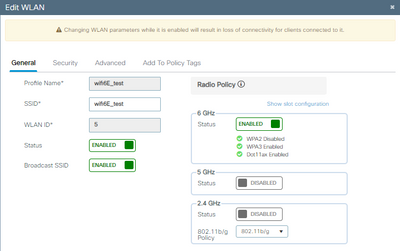

Configuração de base

A WLAN foi configurada com o método de descoberta UPR (Broadcast Probe Response) e Política de Rádio somente de 6 GHz:

Configuração básica de WLAN

Configuração básica de WLAN

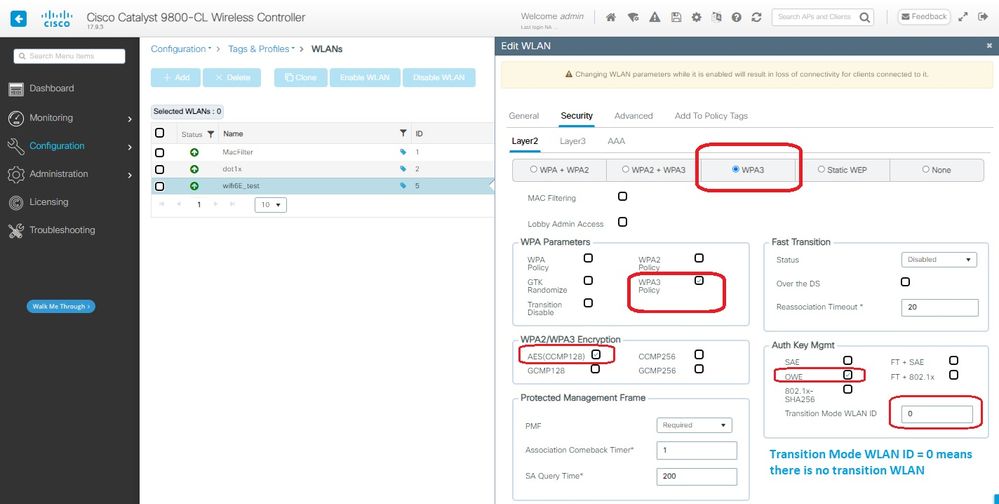

Configuração do perfil de RF de 6 GHz

Configuração do perfil de RF de 6 GHz

Verificar

Verificação de segurança

Nesta seção, é apresentada a configuração de segurança e a fase de associação do cliente usando estas combinações de protocolo WPA3:

- WPA3- AES(CCMP128) + OWE

- Modo de transição OWE

- WPA3-Pessoal

- AES(CCMP128) + SAE

- WPA3-Empresa

- AES(CCMP128) + 802.1x-SHA256

- AES(CCMP128) + 802.1x-SHA256 + FT

- Cifra GCMP128 + SUITEB-1X

- Cifra GCMP256 + SUITEB192-1X

Note: Mesmo que não haja clientes que suportem a cifra GCMP128 + SUITEB-1X no momento de escrever este documento, ele foi testado para observar que ele foi transmitido e verificar as informações de RSN nos beacons.

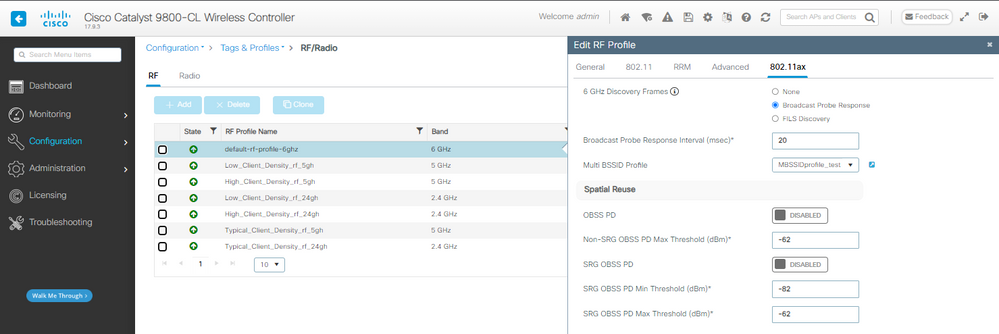

WPA3 - AES(CCPM128) + OWE

Esta é a configuração de Segurança da WLAN:

Configurações de segurança OWE

Configurações de segurança OWE

Visualizar na GUI da WLC as configurações de segurança da WLAN:

Configurações de segurança da WLAN na GUI da WLC

Configurações de segurança da WLAN na GUI da WLC

Aqui podemos observar o processo de conexão de clientes Wi-Fi 6E:

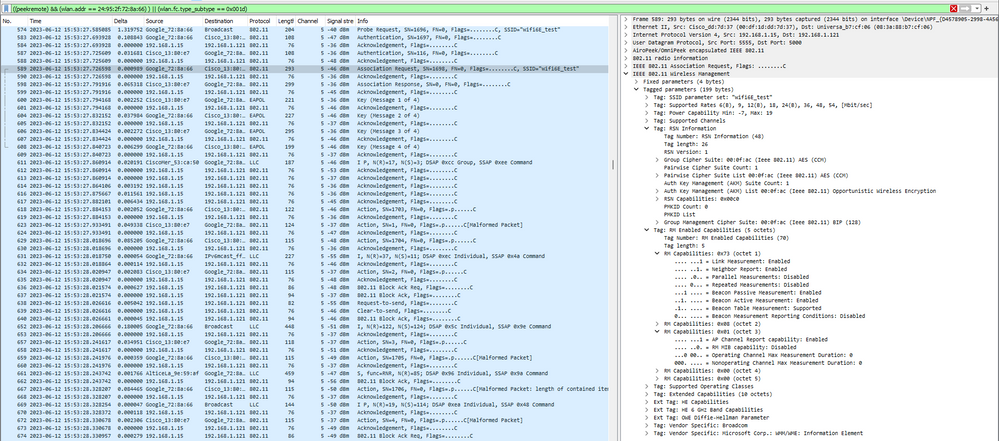

AX211 Intel

Aqui mostramos o processo completo de conexão do cliente Intel AX211.

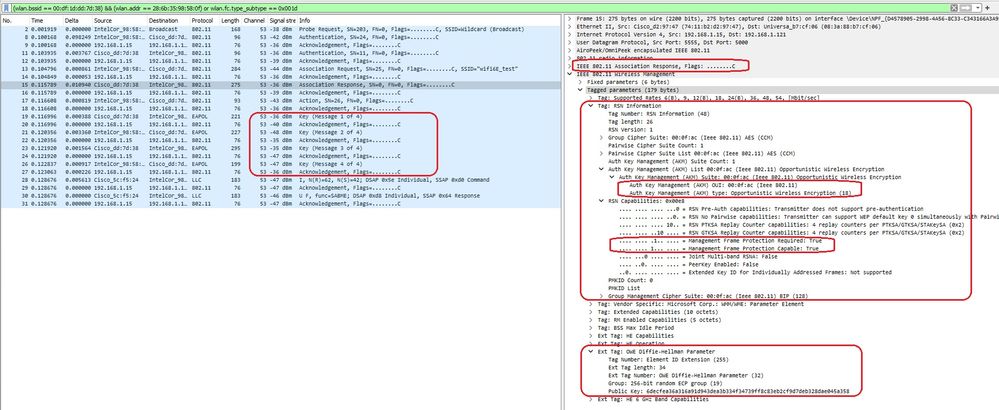

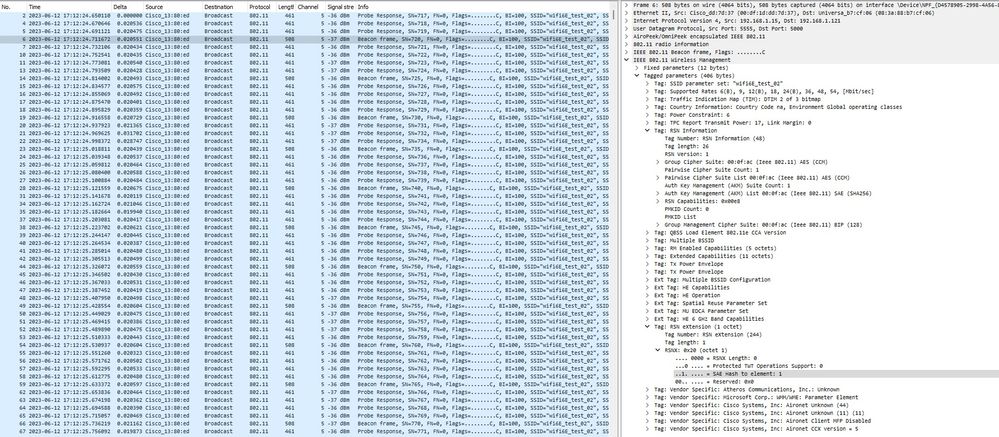

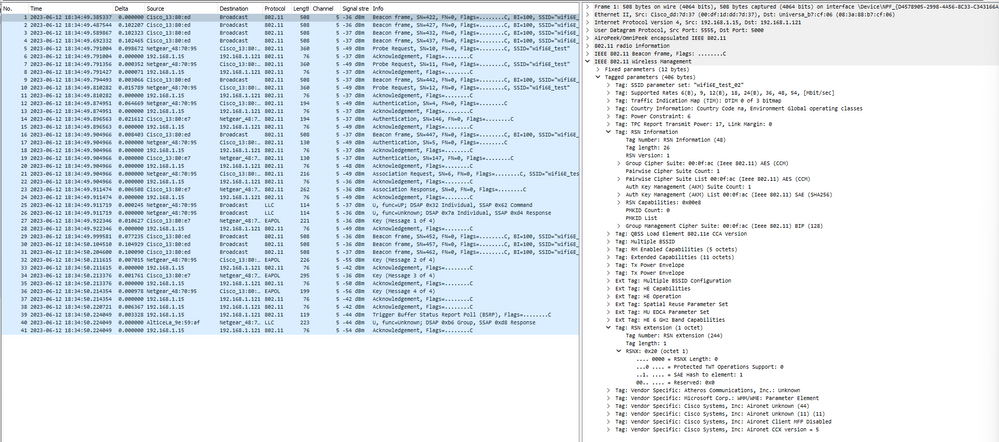

Descoberta de OWE

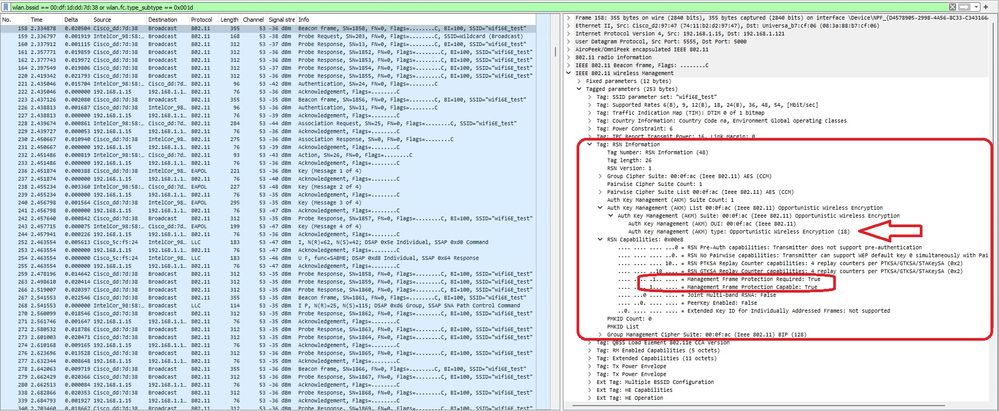

Aqui você pode ver os beacons OTA. O AP anuncia suporte para OWE usando o seletor de camarotes AKM para OWE sob o elemento de informação RSN.

Você pode ver o valor 18 do tipo de suíte AKM (00-0F-AC:18) que indica suporte OWE.

quadro de beacon OWE

quadro de beacon OWE

Se você observar o campo de recursos RSN, poderá ver que o AP está anunciando os recursos de Proteção de Quadro de Gerenciamento (MFP - Management Frame Protection) e o bit necessário de MFP definido como 1.

Associação OWE

Você pode ver o UPR enviado no modo de broadcast e, em seguida, a própria associação.

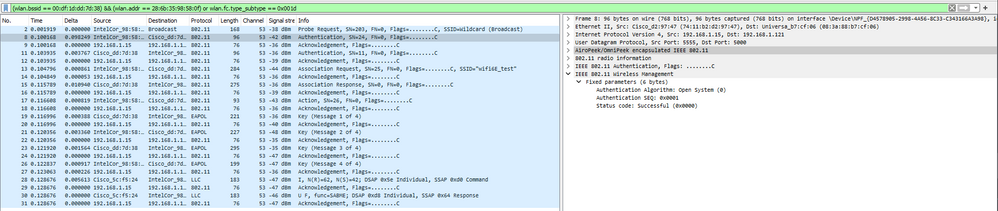

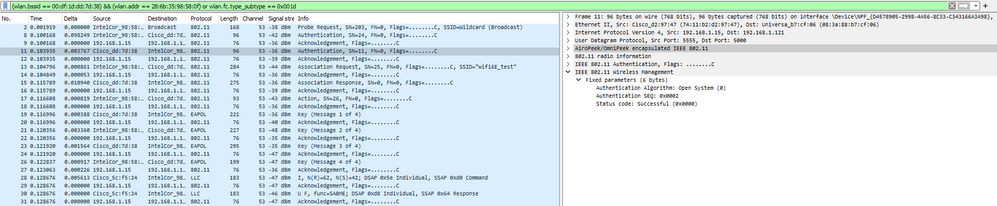

O OWE começa com a solicitação e a resposta de autenticação OPEN:

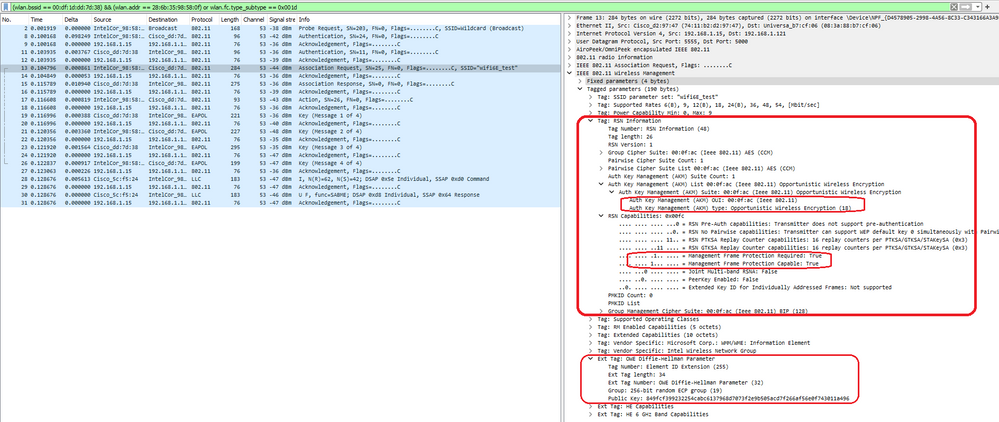

Em seguida, um cliente que deseja fazer OWE deve indicar OWE AKM no IE RSN do quadro de solicitação de associação e incluir o elemento de parâmetro Diffie Helman (DH):

Resposta de associação OWE

Resposta de associação OWE

Após a resposta da associação, podemos ver o handshake de 4 vias e o cliente passa para o estado conectado.

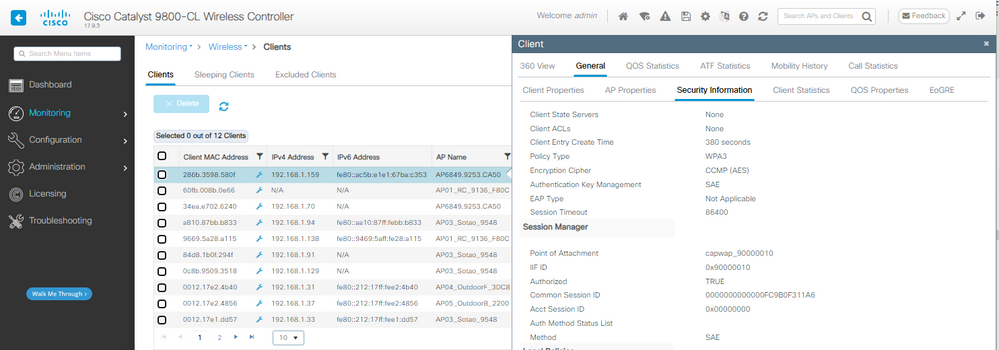

Aqui você pode ver os detalhes do cliente na GUI da WLC:

NetGear A8000

OTA de conexão com foco nas informações de RSN do cliente:

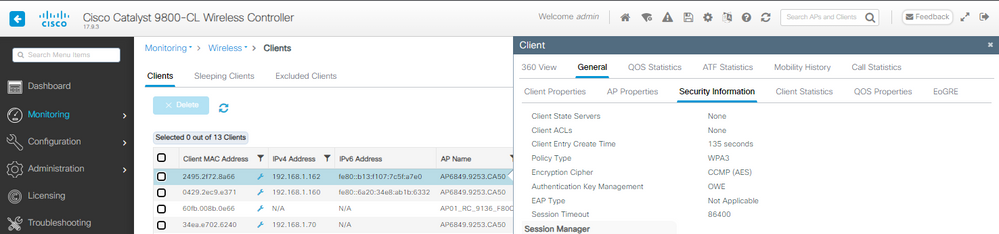

Detalhes do cliente no WLC:

Pixel 6a

OTA de conexão com foco nas informações de RSN do cliente:

Detalhes do cliente no WLC:

Samsung S23

OTA de conexão com foco nas informações de RSN do cliente:

Detalhes do cliente no WLC:

WPA3 - AES(CCPM128) + OWE com modo de transição

A configuração detalhada e a solução de problemas do Modo de transição OWE estão disponíveis neste documento: Configure o SSID aberto avançado com o Modo de transição - OWE.

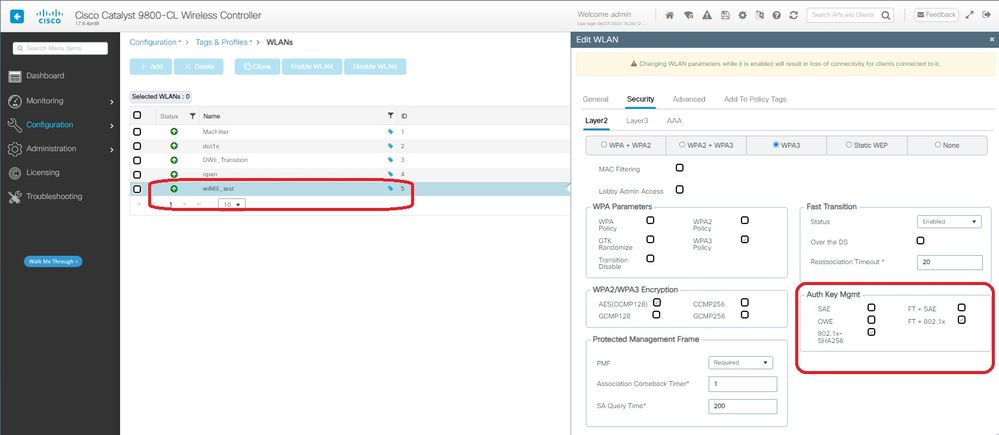

WPA3-Personal - AES(CCMP128) + SAE

Configuração de segurança da WLAN:

Configuração WPA3 SAE

Configuração WPA3 SAE

Note: Lembre-se de que Hunting and Pecking não é permitido com a política de rádio de 6 GHz. Ao configurar uma WLAN somente de 6 GHz, você deve selecionar o elemento de senha H2E SAE.

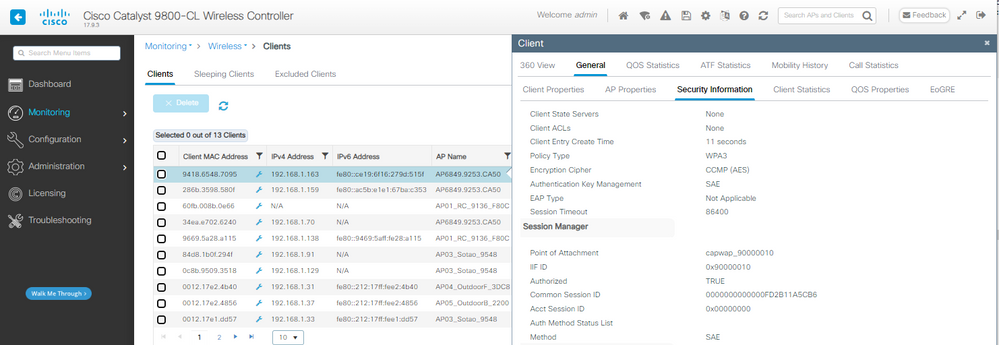

Visualizar na GUI da WLC as configurações de segurança da WLAN:

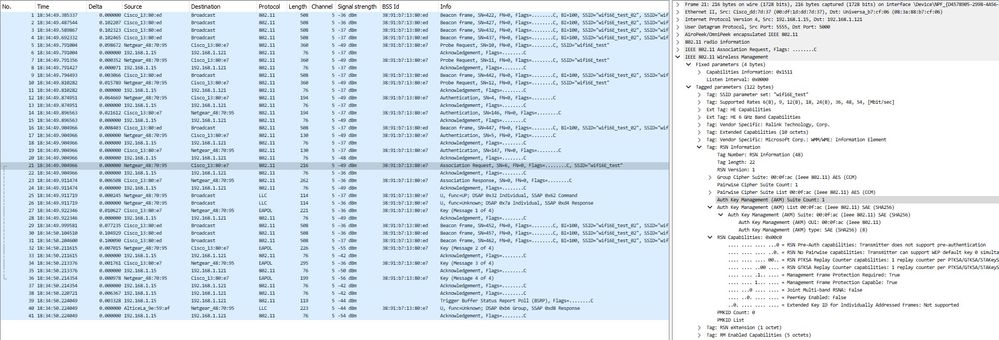

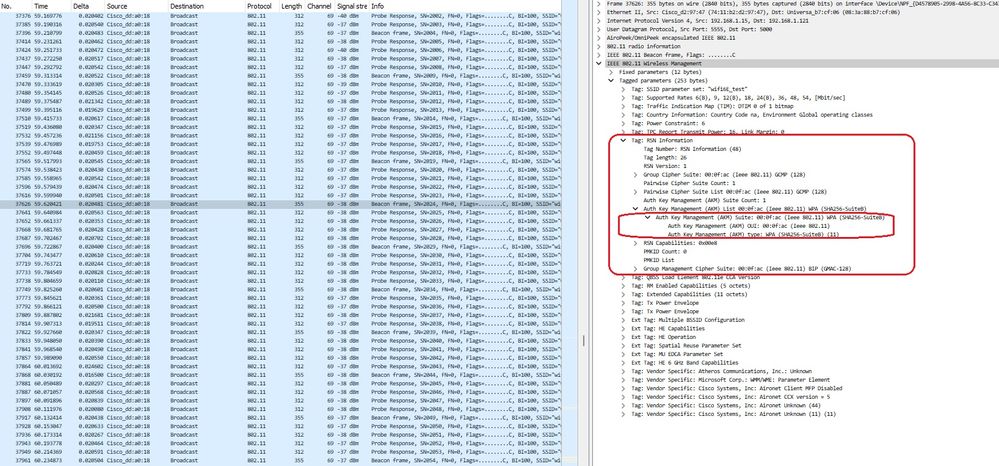

Verificação das balizas OTA:

Beacons WPA3 SAE

Beacons WPA3 SAE

Aqui podemos observar os clientes Wi-Fi 6E associando:

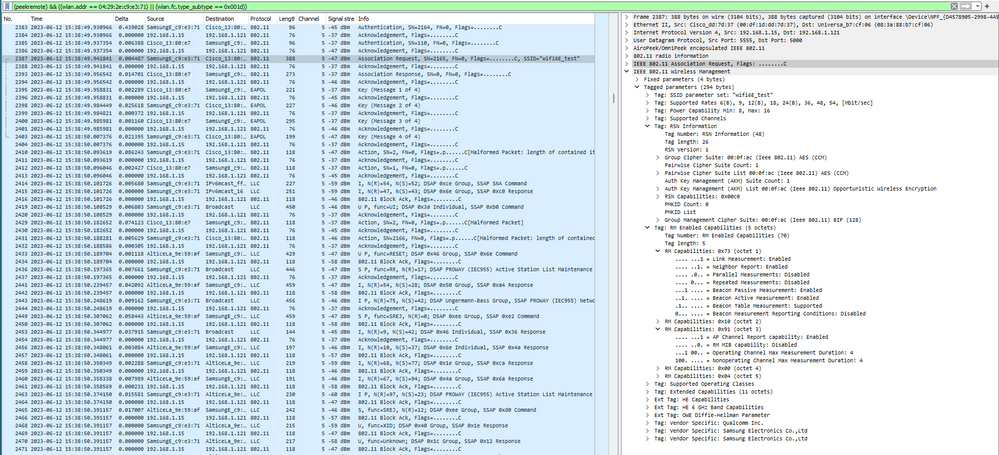

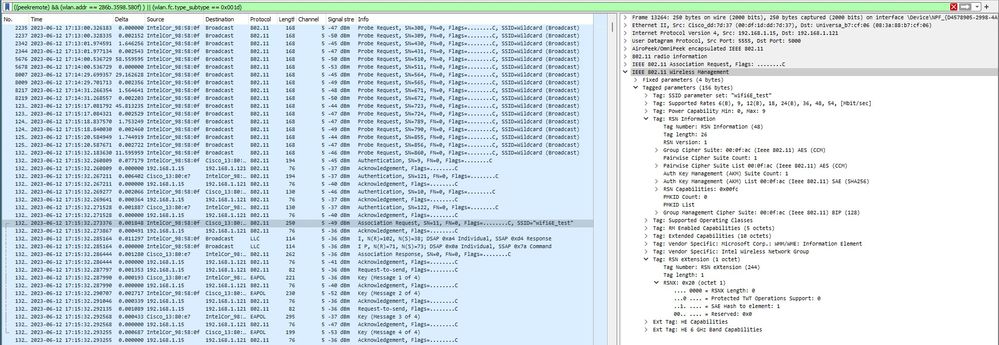

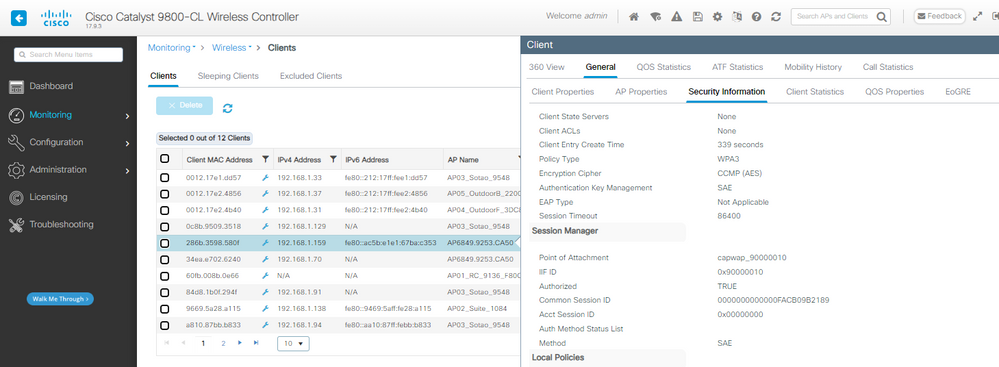

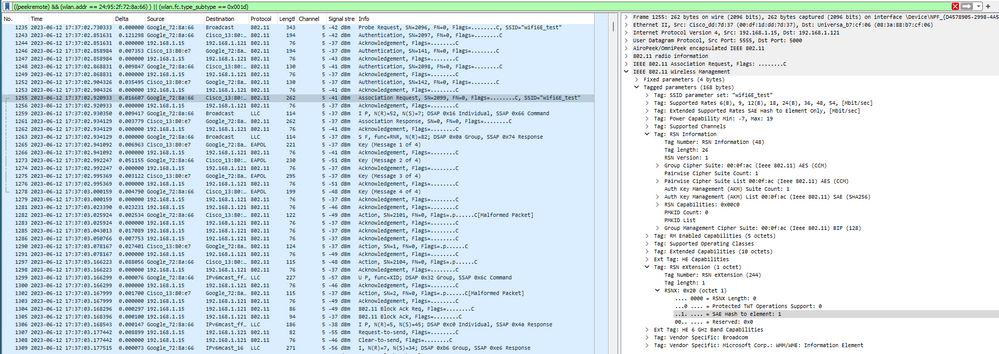

AX211 Intel

OTA de conexão com foco nas informações de RSN do cliente:

Detalhes do cliente no WLC:

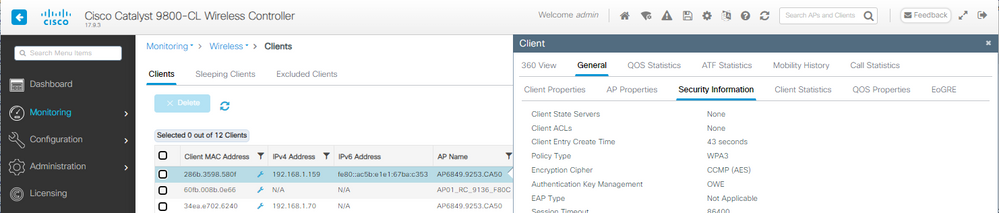

NetGear A8000

OTA de conexão com foco nas informações de RSN do cliente:

Detalhes do cliente no WLC:

Pixel 6a

OTA de conexão com foco nas informações de RSN do cliente:

Detalhes do cliente no WLC:

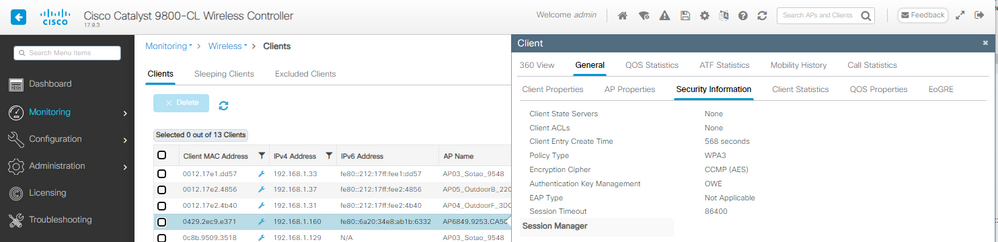

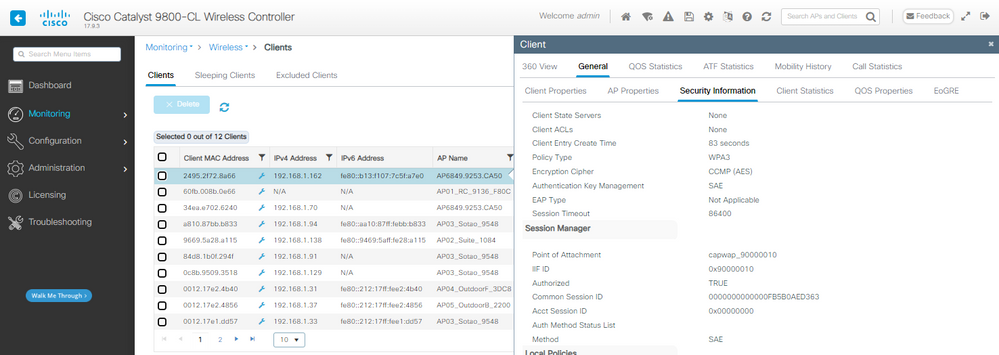

Samsung S23

OTA de conexão com foco nas informações de RSN do cliente:

Detalhes do cliente no WLC:

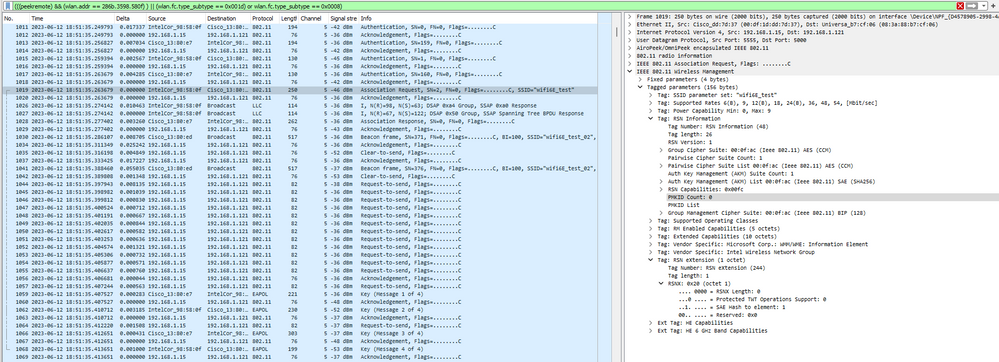

WPA3-Personal - AES(CCMP128) + SAE + FT

Configuração de segurança da WLAN:

Caution: No Gerenciamento de chave de autenticação, a WLC permite selecionar FT+SAE sem SAE habilitado, no entanto, observou-se que os clientes não conseguiram se conectar. Sempre ative as duas caixas de seleção SAE e FT+SAE se desejar usar SAE com a transição rápida.

Visualizar na GUI da WLC as configurações de segurança da WLAN:

Verificação das balizas OTA:

Beacons WPA3 SAE + FT

Beacons WPA3 SAE + FT

Aqui podemos observar os clientes Wi-Fi 6E associando:

AX211 Intel

OTA de conexão com foco nas informações de RSN do cliente:

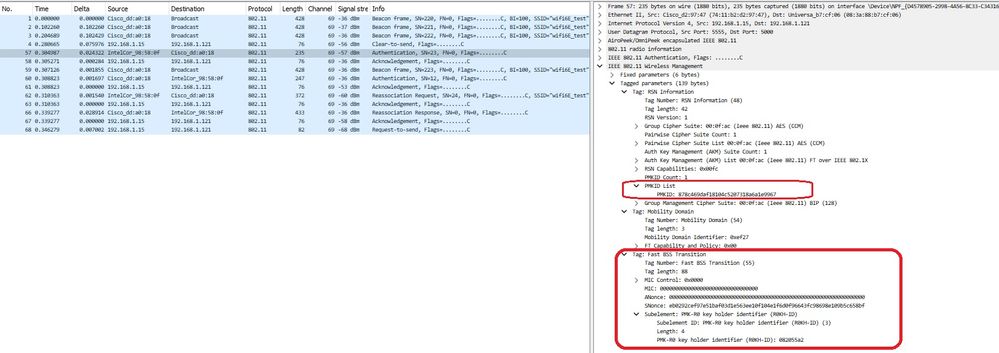

Evento de roaming no qual você pode ver o PMKID:

Solicitação de reassociação WPA3 SAE + FT

Solicitação de reassociação WPA3 SAE + FT

Detalhes do cliente no WLC:

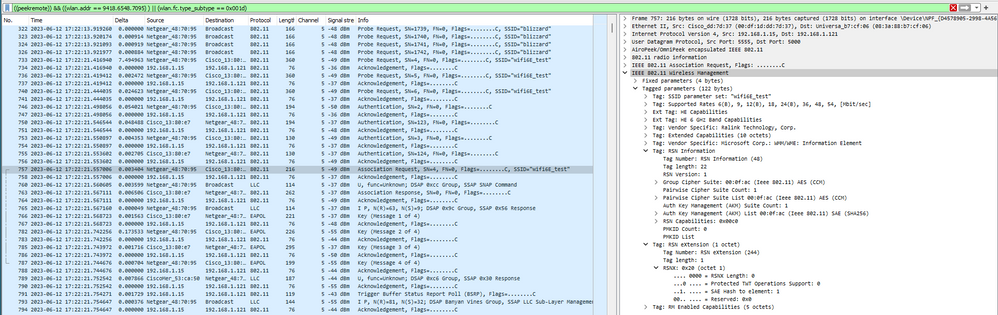

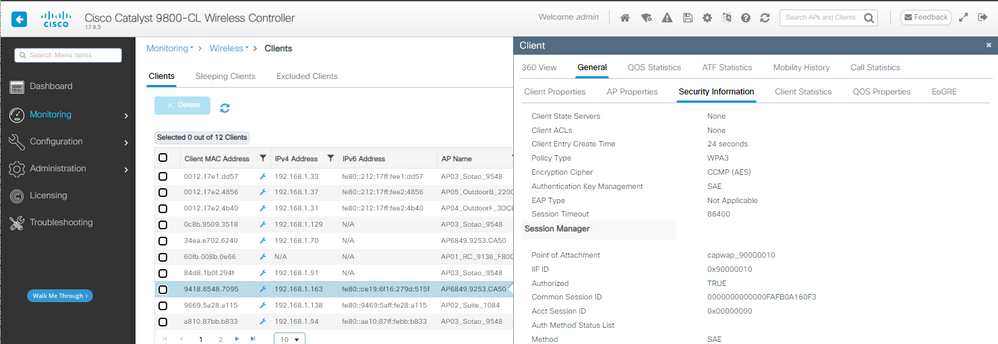

NetGear A8000

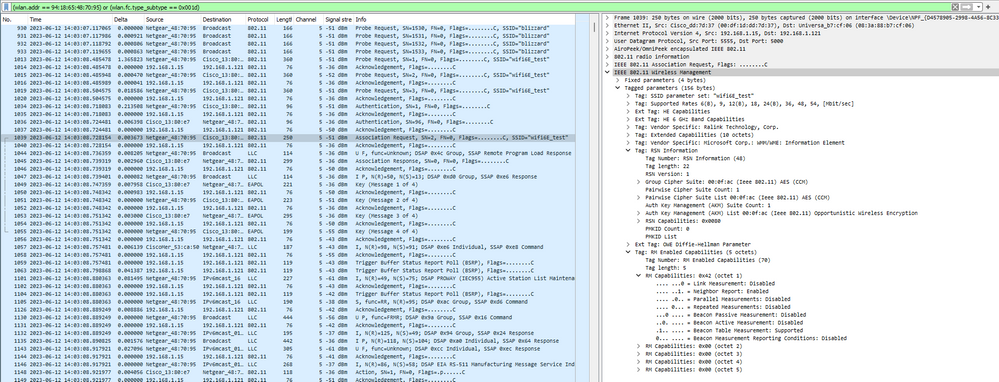

OTA de conexão com foco nas informações de RSN do cliente. Conexão inicial:

ssss

ssss

Detalhes do cliente no WLC:

Pixel 6a

O dispositivo não pôde fazer roaming quando o FT está habilitado.

Samsung S23

O dispositivo não pôde fazer roaming quando o FT está habilitado.

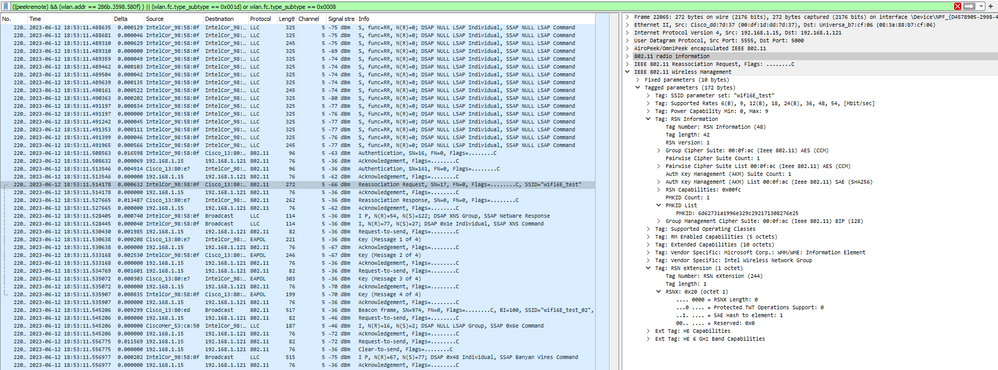

WPA3-Empresa + AES(CCMP128) + 802.1x-SHA256 + FT

Configuração de segurança da WLAN:

Configuração de segurança WPA3 Enterprise 802.1x-SHA256 + FTWLAN

Configuração de segurança WPA3 Enterprise 802.1x-SHA256 + FTWLAN

Visualizar na GUI da WLC as configurações de segurança da WLAN:

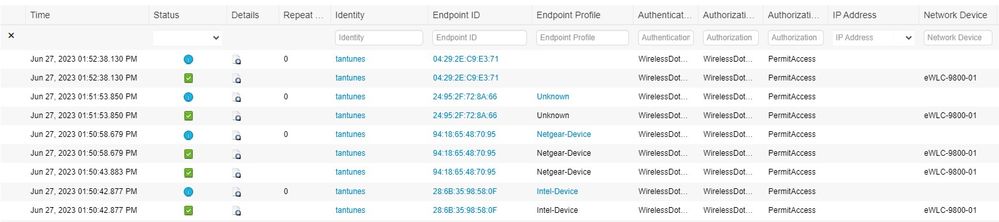

Aqui podemos ver os logs do ISE Live mostrando as autenticações vindas de cada dispositivo:

Registros ativos do ISE

Registros ativos do ISE

O OTA dos beacons tem esta aparência:

Beacon WPA3 Enterprise 802.1x +FT

Beacon WPA3 Enterprise 802.1x +FT

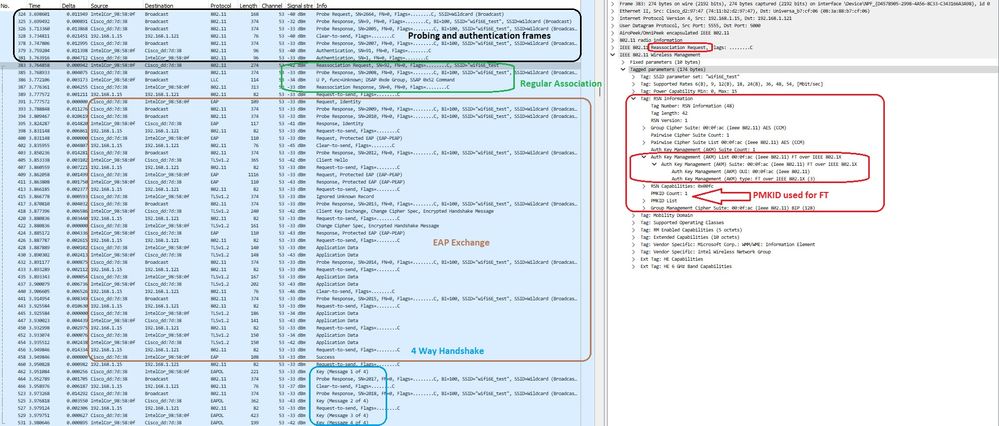

Aqui podemos observar os clientes Wi-Fi 6E associando:

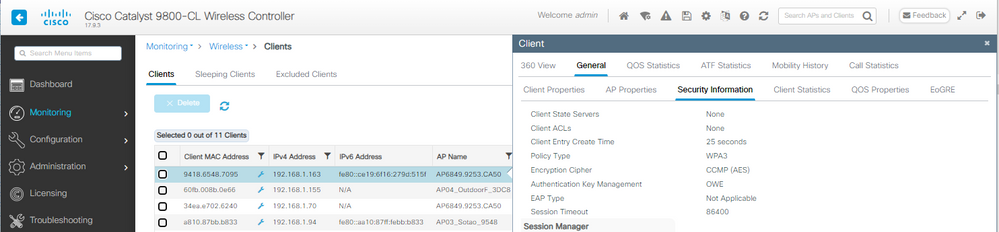

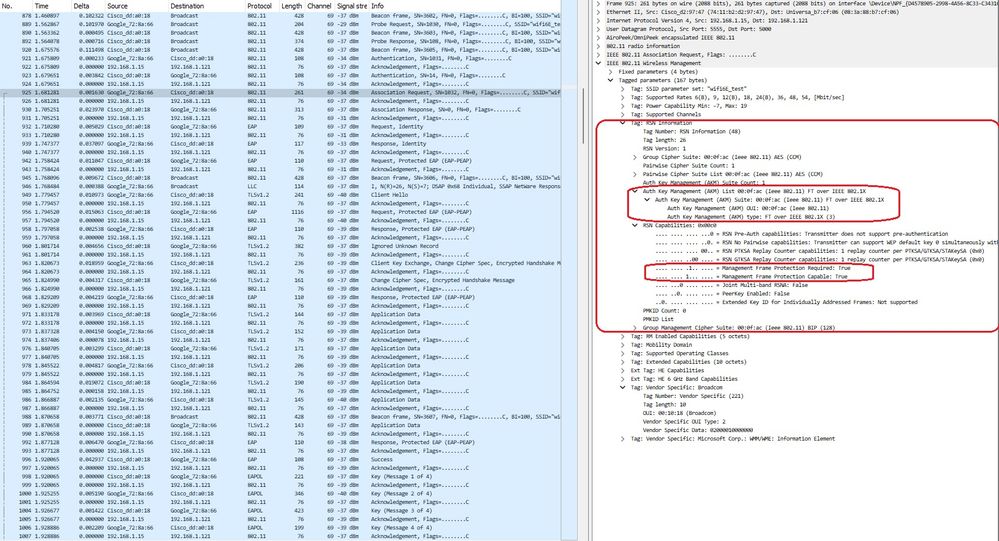

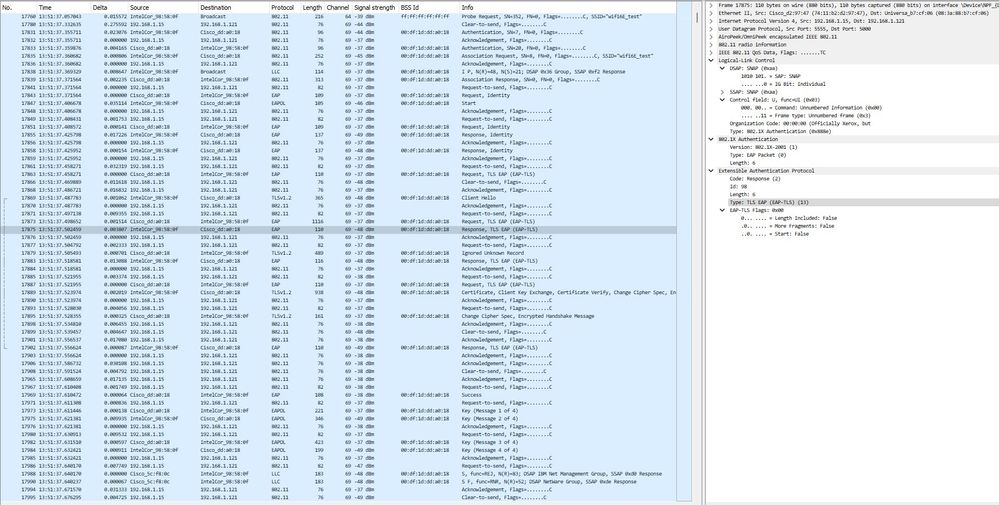

AX211 Intel

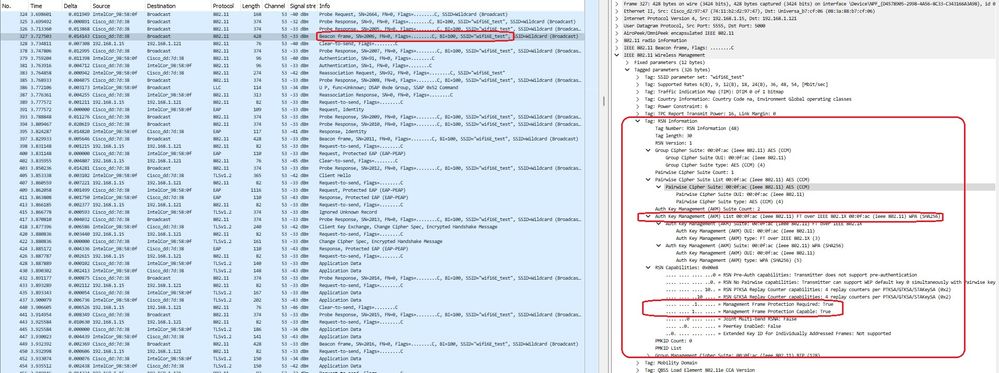

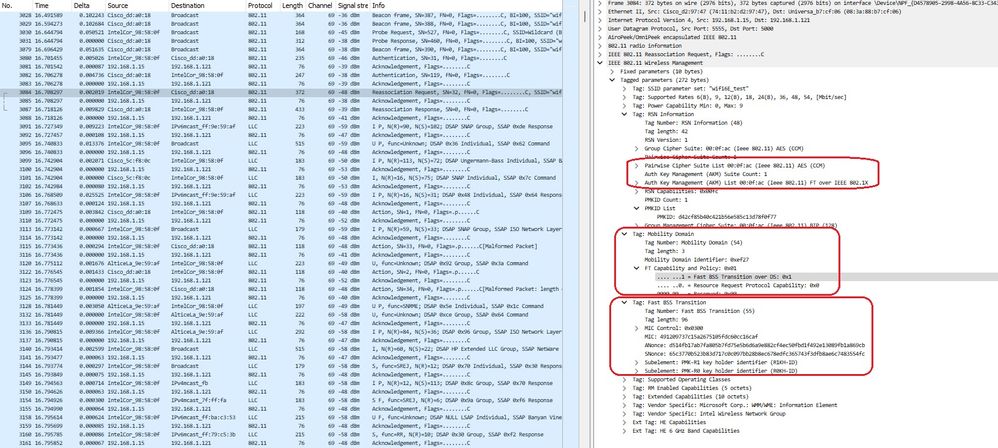

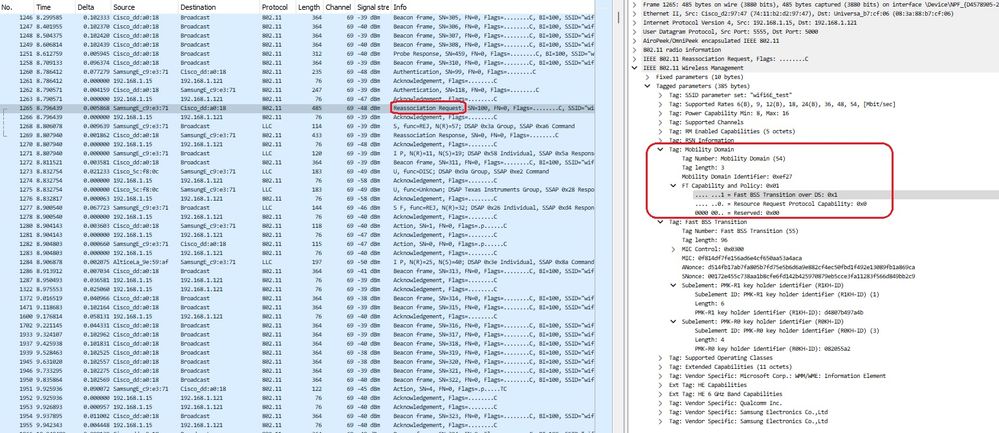

OTA de conexão com foco nas informações de RSN do cliente em um evento de roaming:

Evento de WPA3 Enterprise 802.1x + FT Roaming

Evento de WPA3 Enterprise 802.1x + FT Roaming

Um comportamento interessante acontece se você excluir manualmente o cliente da WLAN (da GUI da WLC, por exemplo). O cliente recebe um quadro de desassociação, mas tenta se reconectar ao mesmo AP e usa um quadro de reassociação seguido por uma troca EAP completa, pois os detalhes do cliente foram excluídos do AP/WLC.

Esta é basicamente a mesma troca de quadros que em um novo processo de associação. Aqui você pode ver a troca de quadros:

Fluxo de conexão WPA3 Enterprise 802.1x + FT Ax211

Fluxo de conexão WPA3 Enterprise 802.1x + FT Ax211

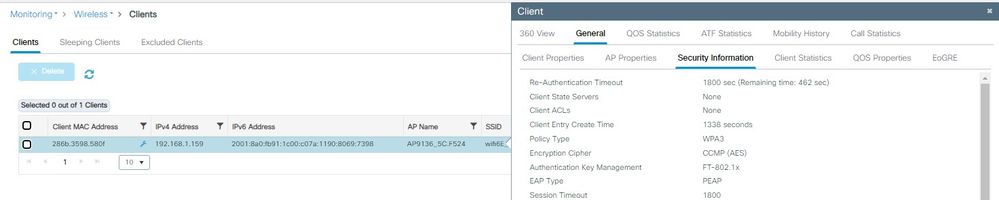

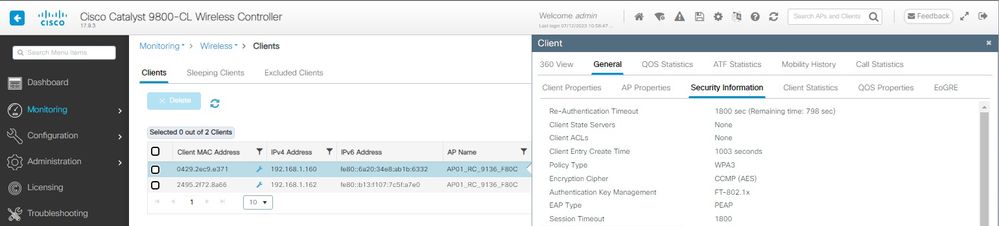

Detalhes do cliente no WLC:

Detalhes do cliente WPA3 Enterprise 802.1x + FT

Detalhes do cliente WPA3 Enterprise 802.1x + FT

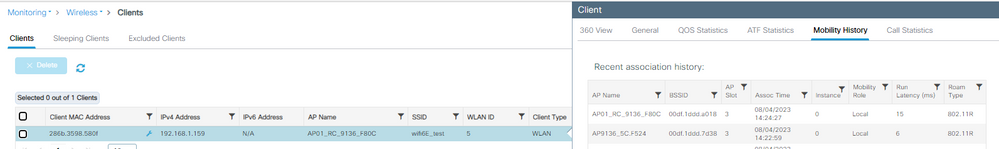

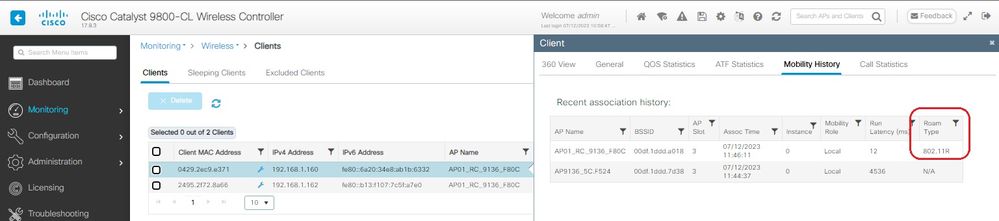

Esse cliente também foi testado usando FT no DS e conseguiu fazer roaming usando 802.11r:

AX211 em roaming com FT sobre DS

AX211 em roaming com FT sobre DS

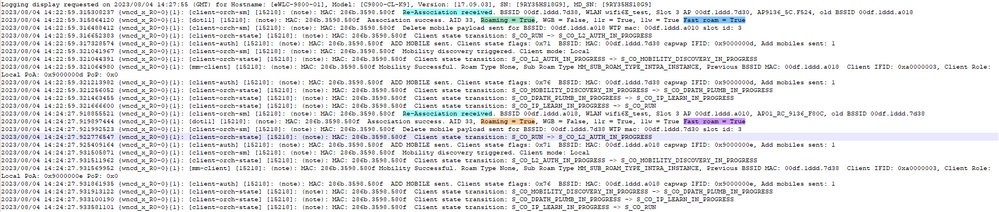

Também podemos ver os eventos de roaming do FT:

WPA3 Enterprise com FT

WPA3 Enterprise com FT

E rastreamento de ra de cliente do wlc:

NetGear A8000

Não há suporte para WPA3-Enterprise neste cliente.

Pixel 6a

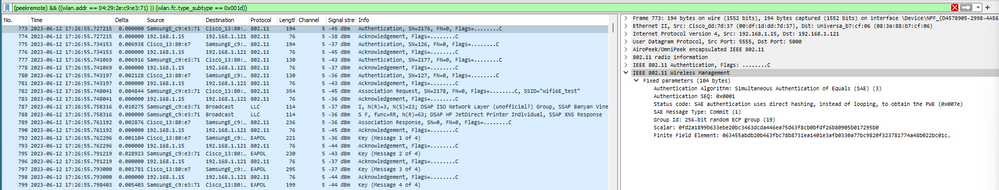

OTA de conexão com foco nas informações de RSN do cliente:

Associação WPA3 Enterprise 802.1x + FT Pixel6a

Associação WPA3 Enterprise 802.1x + FT Pixel6a

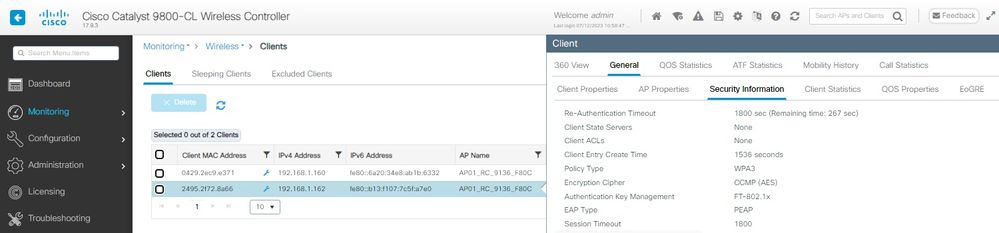

Detalhes do cliente no WLC:

Detalhes do cliente WPA3 Enterprise 802.1x + FT Pixel6a

Detalhes do cliente WPA3 Enterprise 802.1x + FT Pixel6a

Concentre-se no tipo de roam Over the Air, onde podemos ver o tipo de roam 802.11R:

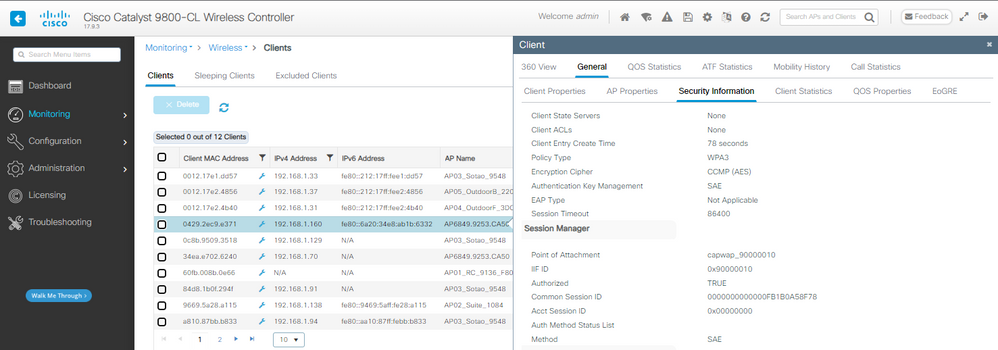

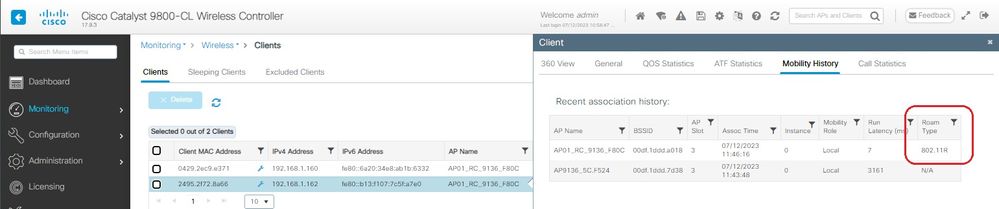

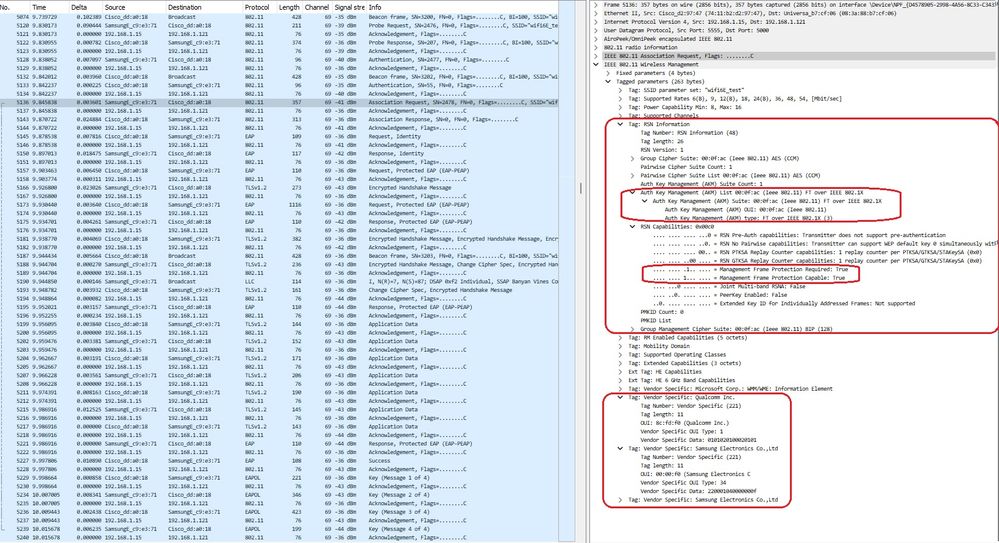

Samsung S23

OTA de conexão com foco nas informações de RSN do cliente:

Evento de roaming S23 FToTA

Evento de roaming S23 FToTA

Detalhes do cliente no WLC:

Propriedades do cliente S23

Propriedades do cliente S23

Concentre-se no tipo de roam Over the Air, onde podemos ver o tipo de roam 802.11R:

S23 Roaming tipo 802.11R

S23 Roaming tipo 802.11R

Esse cliente também foi testado usando FT no DS e conseguiu fazer roaming usando 802.11r:

S23 Pacotes FToDS em roaming

S23 Pacotes FToDS em roaming

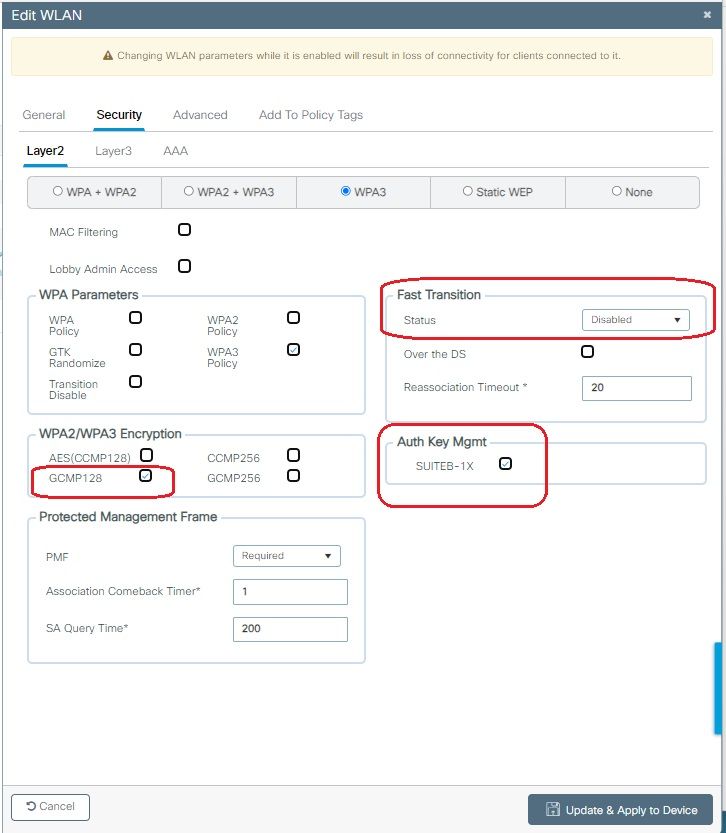

WPA3-Empresa + codificação GCMP128 + SUITEB-1X

Configuração de segurança da WLAN:

Configuração de segurança do WPA3 Enterprise SuiteB-1X

Configuração de segurança do WPA3 Enterprise SuiteB-1X

Note: Não há suporte para FT em SUITEB-1X

Visualizar na GUI da WLC as configurações de segurança da WLAN:

Verificação das balizas OTA:

Beacon WPA3 Enterprise SuiteB-1X

Beacon WPA3 Enterprise SuiteB-1X

Nenhum dos clientes testados conseguiu se conectar à WLAN usando o SuiteB-1X, confirmando que nenhum suporta esse método de segurança.

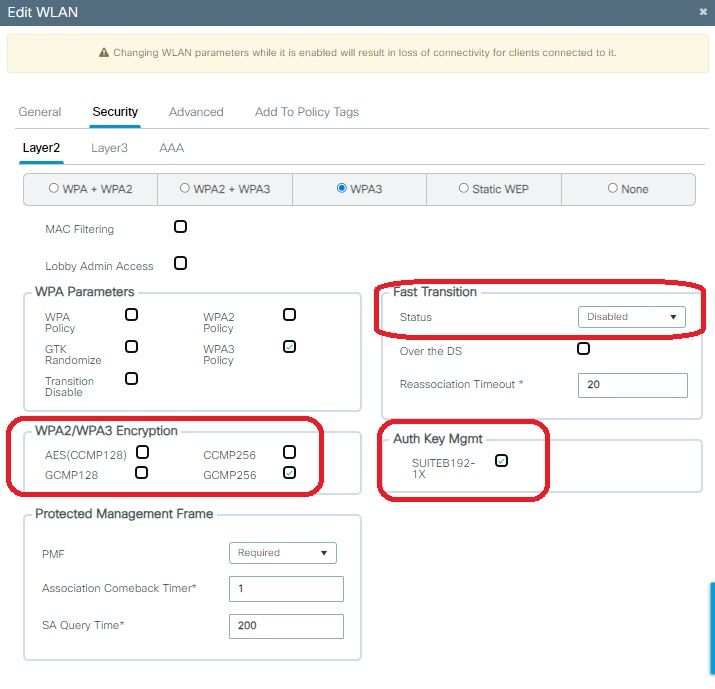

WPA3-Empresa + codificação GCMP256 + SUITEB192-1X

Configuração de segurança da WLAN:

Configurações de segurança WPA3 Enterprise SUITEB192-1x

Configurações de segurança WPA3 Enterprise SUITEB192-1x

Note: Não há suporte para FT com GCMP256+SUITEB192-1X.

WLAN na WLC GUI Lista de WLANs:

WLAN usada para testes

WLAN usada para testes

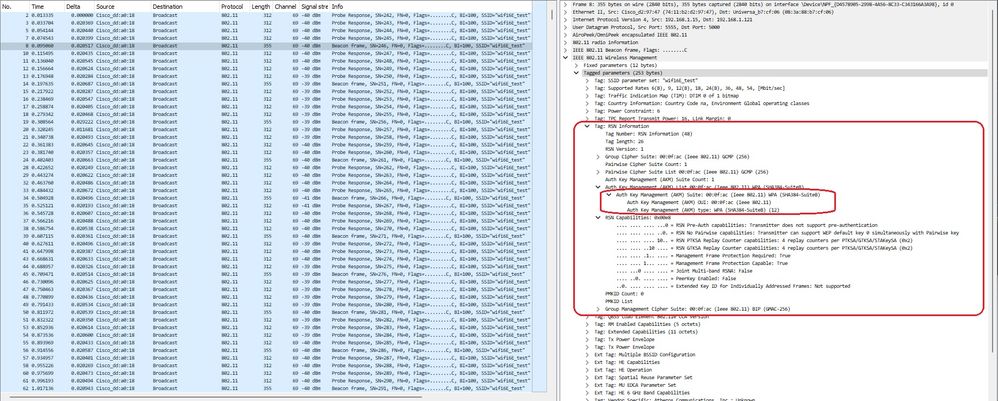

Verificação das balizas OTA:

WPA3 Enterprise SUITEB192-1x beacons

WPA3 Enterprise SUITEB192-1x beacons

Aqui podemos observar os clientes Wi-Fi 6E associando:

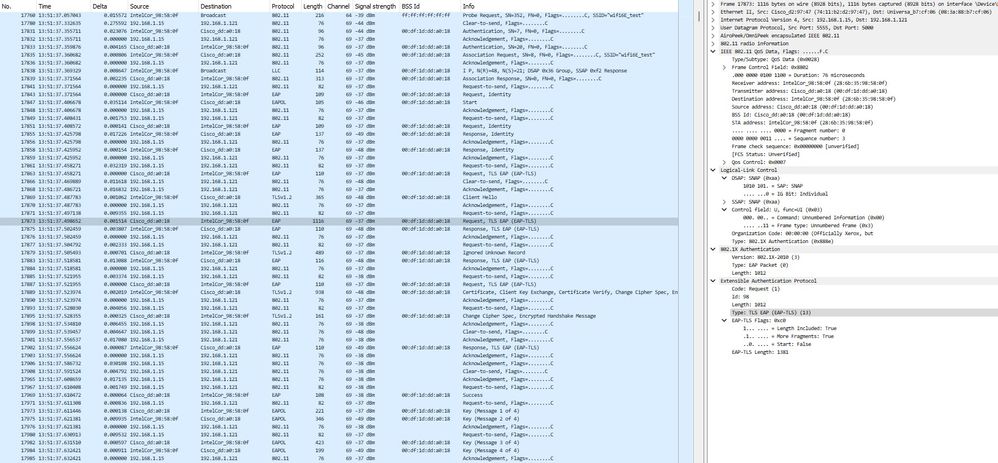

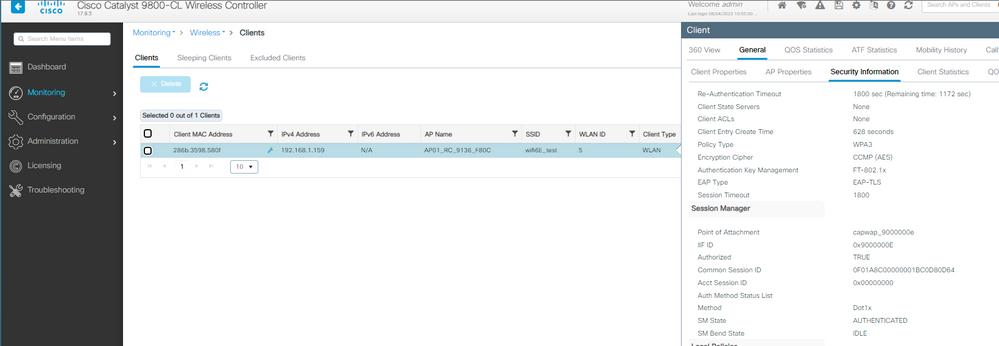

AX211 Intel

OTA de conexão com foco nas informações de RSN do cliente:

Empresa WPA3 com associação EAP-TLS com cliente Intel AX211 e informações de RSN

Empresa WPA3 com associação EAP-TLS com cliente Intel AX211 e informações de RSN

E o intercâmbio EAP-TLS:

Empresa WPA3 com associação EAP-TLS com cliente Intel AX211 e foco EAP-TLS

Empresa WPA3 com associação EAP-TLS com cliente Intel AX211 e foco EAP-TLS

Detalhes do cliente no WLC:

WPA3 Enterprise com detalhes do cliente EAP-TLS

WPA3 Enterprise com detalhes do cliente EAP-TLS

NetGear A8000

Não há suporte para WPA3-Enterprise neste cliente.

Pixel 6a

Na data em que este documento foi escrito, este cliente não conseguiu se conectar à WPA3 Enterprise usando EAP-TLS.

Trata-se de uma questão do lado do cliente que está a ser trabalhada e, assim que for resolvida, este documento será atualizado.

Samsung S23

Na data em que este documento foi escrito, este cliente não conseguiu se conectar à WPA3 Enterprise usando EAP-TLS.

Trata-se de uma questão do lado do cliente que está a ser trabalhada e, assim que for resolvida, este documento será atualizado.

Conclusões de segurança

Depois de todos os testes anteriores, as conclusões são as seguintes:

| Protocolo |

Criptografia |

AKM |

Cifra AKM |

Método EAP |

FT-OverTA |

FT-OverDS |

AX211 Intel |

Samsung/Google Android |

NetGear A8000 |

| DEVER |

AES-CCMP128 |

DEVER |

NA. |

NA. |

NA |

NA |

Supported |

Supported |

Supported |

| SAE |

AES-CCMP128 |

SAE (somente H2E) |

SHA256 |

NA. |

Supported |

Supported |

Compatível: Apenas H2E e FT-oTA |

Compatível: Apenas H2E. |

Compatível: |

| Empresa |

AES-CCMP128 |

802.1x-SHA256 |

SHA256 |

PEAP/FAST/TLS |

Supported |

Supported |

Compatível: SHA256 e FT-oTA/DS |

Compatível: SHA256 e FT-oTA, FT-oDS (S23) |

Compatível: SHA256 e FT-oTA |

| Empresa |

GCMP128 |

SuiteB-1x |

SHA256-SuiteB |

PEAP/FAST/TLS |

Not Supported |

Not Supported |

Not Supported |

Not Supported |

Not Supported |

| Empresa |

GCMP256 |

SuiteB-192 |

SHA384-SuiteB |

TLS |

Not Supported |

Not Supported |

NA/TBD |

NA/TBD |

Not Supported |

Troubleshooting

A solução de problemas usada neste documento foi baseada no documento on-line:

Solucionar problemas de APs COS

A diretriz geral para a solução de problemas é coletar o rastreamento de RA no modo de depuração da WLC usando o endereço MAC do cliente, certificando-se de que o cliente esteja se conectando usando o mac do dispositivo e não um endereço MAC aleatório.

Para a solução de problemas Over the Air, a recomendação é usar o AP no modo farejador, capturando o tráfego no canal do cliente que atende o AP.

Note: Consulte Informações Importantes sobre Comandos de Depuração antes de usar os comandos debug.

Informações Relacionadas

O que é Wi-Fi 6 versus Wi-Fi 6E?

Wi-Fi 6E: O próximo grande capítulo do white paper sobre Wi-Fi

Cisco Live - Arquitetando a rede sem fio de próxima geração com pontos de acesso Catalyst Wi-Fi 6E

Guia de Configuração de Software do Cisco Catalyst 9800 Series Wireless Controller 17.9.x

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

08-Aug-2023 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Tiago AntunesLíder técnico da Cisco

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback