Configurar o embaixador do lobby 9800 WLC com RADIUS e TACACS+

Opções de download

Linguagem imparcial

O conjunto de documentação deste produto faz o possível para usar uma linguagem imparcial. Para os fins deste conjunto de documentação, a imparcialidade é definida como uma linguagem que não implica em discriminação baseada em idade, deficiência, gênero, identidade racial, identidade étnica, orientação sexual, status socioeconômico e interseccionalidade. Pode haver exceções na documentação devido à linguagem codificada nas interfaces de usuário do software do produto, linguagem usada com base na documentação de RFP ou linguagem usada por um produto de terceiros referenciado. Saiba mais sobre como a Cisco está usando a linguagem inclusiva.

Sobre esta tradução

A Cisco traduziu este documento com a ajuda de tecnologias de tradução automática e humana para oferecer conteúdo de suporte aos seus usuários no seu próprio idioma, independentemente da localização. Observe que mesmo a melhor tradução automática não será tão precisa quanto as realizadas por um tradutor profissional. A Cisco Systems, Inc. não se responsabiliza pela precisão destas traduções e recomenda que o documento original em inglês (link fornecido) seja sempre consultado.

Contents

Introdução

Este documento descreve como configurar controladores sem fio Catalyst 9800 para autenticação externa RADIUS e TACACS+ de usuários do Lobby Ambassador.

Pré-requisitos

Requisitos

A Cisco recomenda que você tenha conhecimento destes tópicos:

- Conceitos da Administração do Lobby do Controlador LAN Sem Fio 9800

- Conceitos de Autenticação, Autorização e Contabilização (AAA - Authentication, Authorization and Accounting) RADIUS

- Conceitos do TACACS+

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

- Série de controladores sem fio Catalyst 9800 (Catalyst 9800-CL)

- Cisco IOS® XE Gibraltar 16.12.1s

- Identity Service Engine (ISE) 2.3.0

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a rede estiver ativa, certifique-se de que você entenda o impacto potencial de qualquer comando.

Informações de Apoio

O Lobby Ambassador é criado pelo administrador da rede. Um Lobby Ambassador é capaz de criar uma entrada de usuário convidado na controladora Wireless LAN (WLC) que inclui nome de usuário, senha, descrição e tempo de vida. Ele também tem a capacidade de excluir o usuário convidado. O Lobby Ambassador pode criar o usuário convidado por meio da Interface Gráfica de Usuário (GUI) ou da Interface de Linha de Comando (CLI).

Configurar

Diagrama de Rede

Diagrama de Rede

Diagrama de Rede

A configuração neste documento é baseada em dois Lobby Ambassadors, o primeiro Lobby Ambassador é chamado lobby e autentica contra o servidor RADIUS, o segundo Lobby Ambassador é chamado lobbyTac e autentica contra TACACS+. Ambos têm a capacidade de configurar usuários convidados na WLC.

Autenticação RADIUS do Lobby Ambassador

Configurar um servidor RADIUS em um controlador de LAN sem fio

GUI da WLC

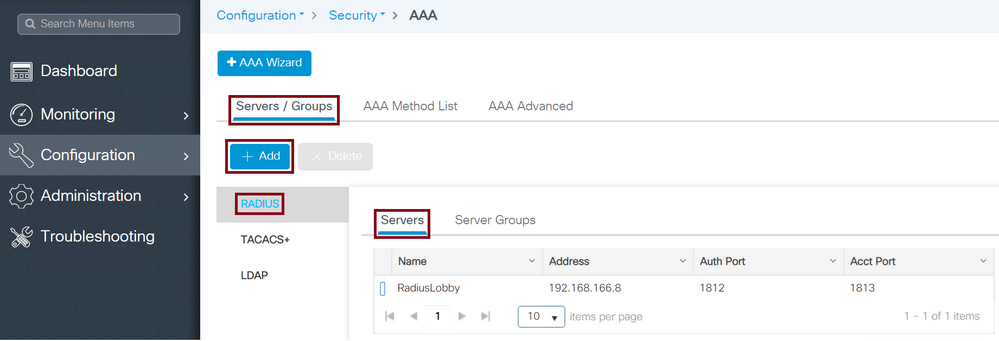

Navegue para Configuration > Security > AAA > Servers/Groups > RADIUS > Servers > + Add conforme mostrado na imagem.

Servidor Radius no WLC

Servidor Radius no WLC

Quando a janela de configuração se abre, os parâmetros de configuração obrigatórios são o Nome do servidor RADIUS, o ENDEREÇO IP do servidor RADIUS e o Servidor Radius Segredo compartilhado. Qualquer outro parâmetro pode ser deixado como padrão ou pode ser configurado conforme desejado.

CLI WLC

Tim-eWLC1(config)#radius server RadiusLobby

Tim-eWLC1(config-radius-server)#address ipv4 192.168.166.8 auth-port 1812 acct-port 1813

Tim-eWLC1(config-radius-server)#key 0 Cisco1234

Tim-eWLC1(config)#end

Adicionar o servidor RADIUS a um grupo de servidores

GUI da WLC

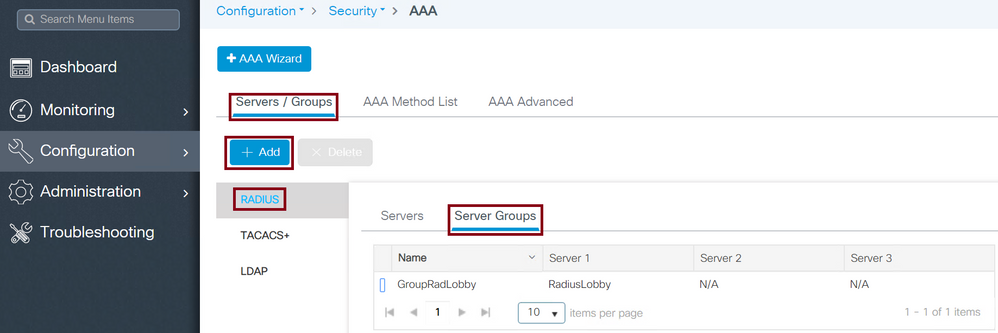

Navegue para Configuration > Security > AAA > Servers / Groups > RADIUS > Server Groups > + Add conforme mostrado na imagem.

Servidor Radius no Grupo de Servidores

Servidor Radius no Grupo de Servidores

Quando a janela de configuração abrir, configure um Nome para o grupo, mova os Servidores RADIUS configurados da lista Servidores Disponíveis para alista Servidores Atribuídos.

CLI WLC

Tim-eWLC1(config)#aaa group server radius GroupRadLobby

Tim-eWLC1(config-sg-radius)#server name RadiusLobby

Tim-eWLC1(config-sg-radius)#end

Crie uma lista de métodos de autenticação AAA

GUI da WLC

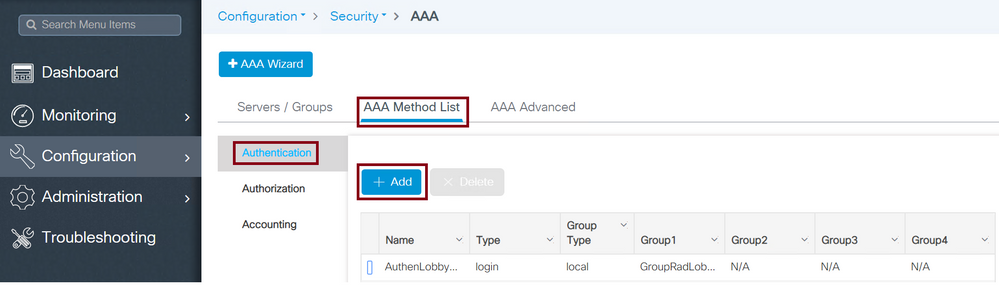

Navegue para Configuration > Security > AAA > AAA Method List > Authentication > + Add conforme mostrado na imagem.

Lista de métodos de autenticação

Lista de métodos de autenticação

Quando a janela de configuração abrir, configure um Nome, selecione a opção Tipo como Login e atribua o Grupo de servidores criado anteriormente. O Tipo de grupo pode ser selecionado como Local ou Grupo

AAA Method List Group Type Local First

O Tipo de Grupo como Local faz com que a WLC verifique primeiro se o usuário existe no banco de dados local e, em seguida, retorna ao Grupo de Servidores somente se o usuário do Lobby Ambassador não for encontrado no banco de dados local.

CLI WLC

Tim-eWLC1(config)#aaa authentication login AuthenLobbyMethod local group GroupRadLobby

Tim-eWLC1(config)#end

Note: Esteja ciente do bug da Cisco ID CSCvs87163 ao usar AAA Method List Group Type Local First.

AAA Method List Group Type Group

O Tipo de grupo como Grupo e nenhuma opção de fallback para local marcada faz com que o WLC verifique o usuário em relação ao Grupo de servidores e não faça check-in de seu banco de dados local.

CLI WLC

Tim-eWLC1(config)#aaa authentication login AuthenLobbyMethod group GroupRadLobby

Tim-eWLC1(config)#end

Grupo de Tipo de Grupo de Lista de Método AAA com Fallback

A opção Group Type as Group e Fallback To Local marcada faz com que a WLC verifique o usuário em relação ao Server Group e faça uma consulta ao banco de dados local, a menos que o servidor RADIUS exceda o tempo limite da resposta. Se o servidor Radius responder mesmo com uma rejeição, a WLC não acionará uma autenticação local.

CLI WLC

Tim-eWLC1(config)#aaa authentication login AuthenLobbyMethod group GroupRadLobby local

Tim-eWLC1(config)#end

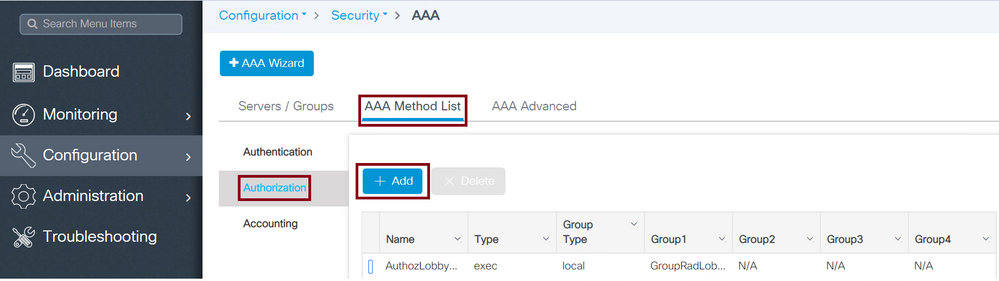

Crie uma lista de métodos de autorização AAA

GUI da WLC

Navegue até Configuração > Segurança > AAA > Lista de métodos de AAA > Autorização > + Adicionar, conforme mostrado na imagem.

Lista de métodos de autorização

Lista de métodos de autorização

Quando a janela de configuração abrir para fornecer um Nome, selecione a opção de tipo como exec e atribua o Grupo de servidores criado anteriormente.

O Tipo de grupo aplica-se da mesma maneira que foi explicado na seção Criar uma lista de métodos AAA.

CLI WLC

AAA Method List Group Type Local First.

Tim-eWLC1(config)#aaa authorization exec AuthozLobbyMethod local group GroupRadLobby

Tim-eWLC1(config)#end

AAA Method List Group Type Group. (Grupo de tipos de grupo de lista de métodos AAA)

Tim-eWLC1(config)#aaa authorization exec AuthozLobbyMethod group GroupRadLobby

Tim-eWLC1(config)#end

Grupo de Tipo de Grupo de Lista de Método AAA com Fallback.

Tim-eWLC1(config)#aaa authorization exec AuthozLobbyMethod group GroupRadLobby local

Tim-eWLC1(config)#end

Método AAA Lista Atribuições

Atribua a autenticação AAA e o método de autorização ao HyperText Transfer Protocol (HTTP) e ao Virtual TeleType (VTY) da WLC.

Essas etapas não podem ser executadas a partir da GUI e, portanto, precisam ser executadas a partir da CLI.

Configuração HTTP.

Tim-eWLC1(config)#ip http authentication aaa login-authentication AuthenLobbyMethod

Tim-eWLC1(config)#ip http authentication aaa exec-authorization AuthozLobbyMethod

Tim-eWLC1(config)#end

É recomendável reiniciar os serviços HTTP.

Tim-eWLC1(config)#no ip http server

Tim-eWLC1(config)#no ip http secure-server

Tim-eWLC1(config)#ip http server

Tim-eWLC1(config)#ip http secure-server

Tim-eWLC1(config)#end

Configuração VTY.

Tim-eWLC1(config)#line vty 0 15

Tim-eWLC1(config-line)#login authentication AuthenLobbyMethod

Tim-eWLC1(config-line)#authorization exec AuthozLobbyMethod

Tim-eWLC1(config-line)#end

Devido ao bug da Cisco ID CSCvu29748, uma WLC que executa uma versão anterior a 17.3.3 ou 17.14 e 17.15 deve configurar via CLI a configuração mostrada a seguir. Isso não será necessário se a WLC executar uma versão no código da família 17.3.4 a 17.3.8a ou se executar códigos 17.16.1 e posteriores.

CLI WLC

Tim-eWLC1(config)#aaa remote username lobby

Configurar ISE para autenticação Radius

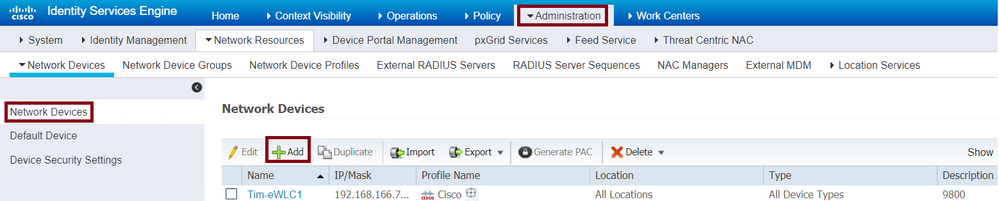

Adicionar a WLC ao ISE

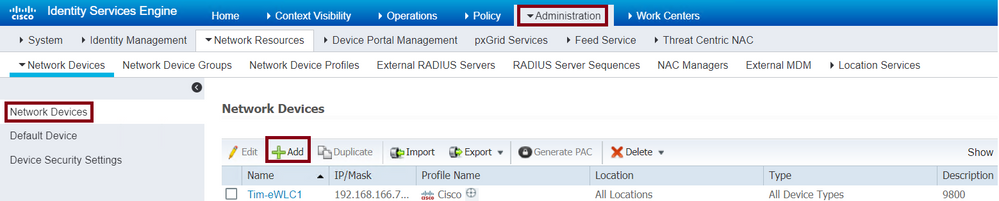

Navegue até Administração > Recursos de rede > Dispositivos de rede > + Adicionar como mostrado na imagem.

Adicionar WLC ao ISE

Adicionar WLC ao ISE

Quando a janela de configuração se abrir, configure um Nome, ENDEREÇO IP, ative Configurações de autenticação RADIUS e, em Protocol Radius, digite o Shared Secret.

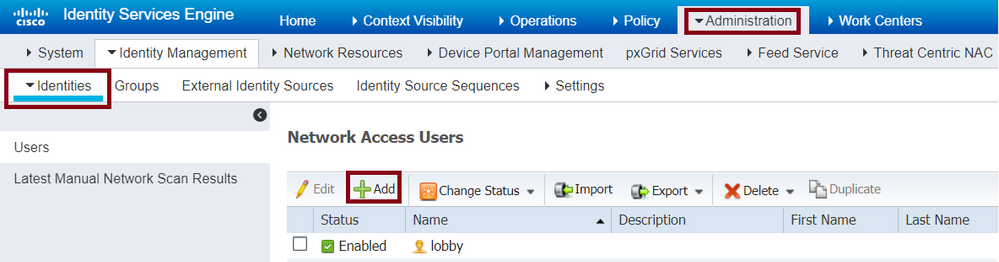

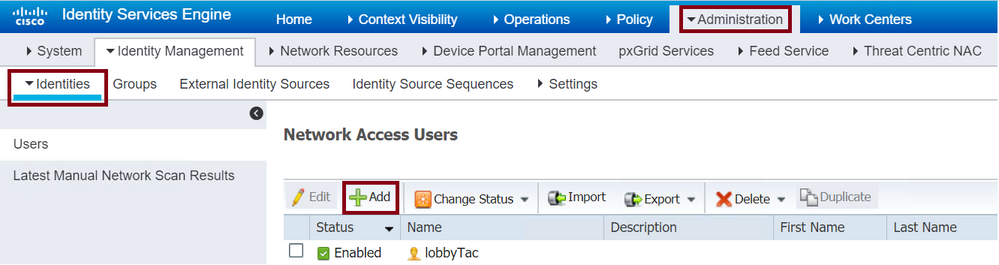

Crie o usuário embaixador do lobby no ISE

Navegue até Administração > Gerenciamento de identidades > Identidades > Usuários > + Adicionar conforme mostrado na imagem.

Nome de usuário e senha do Lobby Ambassador no ISE

Nome de usuário e senha do Lobby Ambassador no ISE

Quando a janela de configuração se abrir, forneça o Nome e a Senha para o usuário Embaixador do Lobby. Certifique-se também de que o Status seja mostrado como Enabled.

Essa configuração de nome de usuário e senha é atribuída ao Lobby Ambassador encarregado de criar os usuários convidados na WLC, em outras palavras, esse é o nome de usuário e senha que o administrador de rede atribui ao Lobby Ambassador.

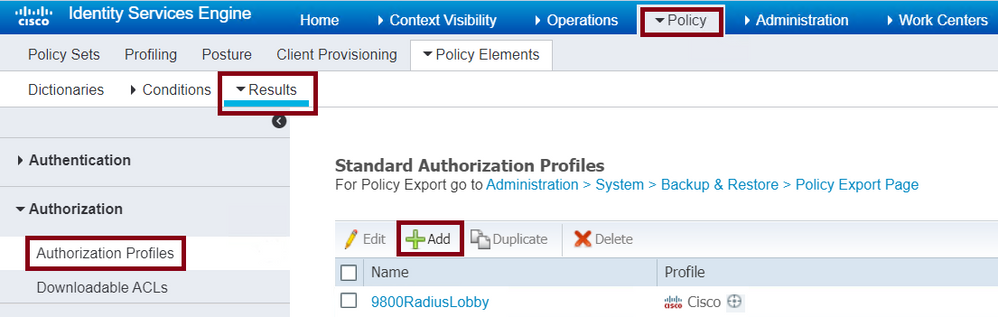

Criar um Perfil de Autorização de Resultados

Navegue para Política > Elementos de política > Resultados > Autorização > Perfis de autorização > + Adicionar conforme mostrado na imagem.

Perfil de autorização no ISE

Perfil de autorização no ISE

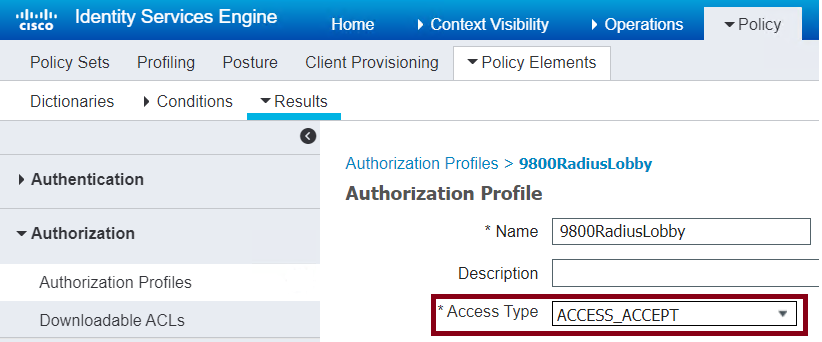

Certifique-se de que o perfil esteja configurado para enviar um Access-Accept como mostrado na imagem.

Access Type Access-Accept

Access Type Access-Accept

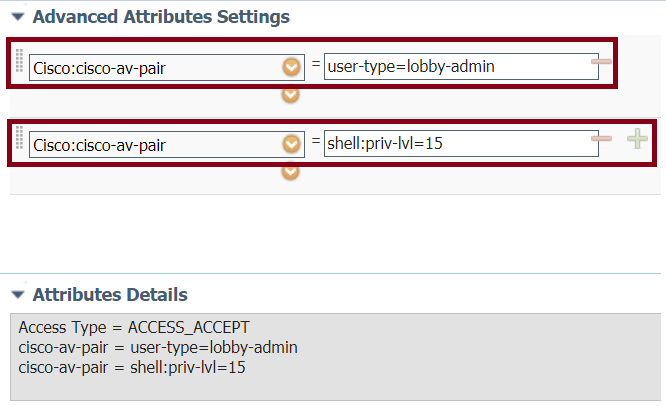

Adicione os atributos manualmente em Advanced Attributes Settings. Os atributos são necessários para definir o usuário como Lobby Ambassador e para fornecer o privilégio para permitir que o Lobby Ambassador faça as alterações necessárias na WLC para adicionar os usuários convidados.

Configurações avançadas de atributos no ISE

Configurações avançadas de atributos no ISE

Criar uma política de autenticação

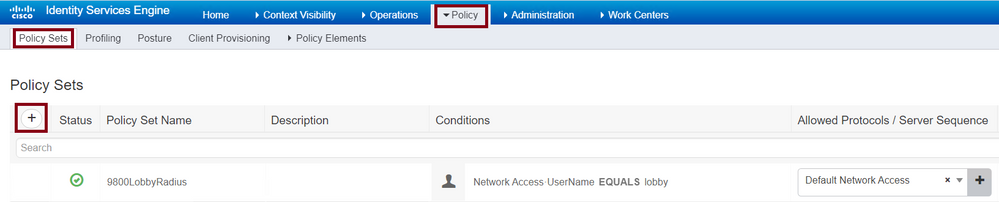

Navegue para Política > Conjuntos de políticas > Adicionar como mostrado na imagem.

Política de autenticação no ISE

Política de autenticação no ISE

As condições para configurar a política dependem da decisão do administrador. Acesso à Rede - A condição Nome de Usuário e o protocolo de Acesso à Rede Padrão são usados neste exemplo.

É obrigatório garantir que, sob a Política de autorização, o perfil configurado sob a Autorização de resultados seja selecionado, de modo que os atributos corretos sejam retornados à WLC.

Clique na Política de autorização configurada, a janela de configuração se abre para configurar a Política de autorização com o Perfil de resultado apropriado. A política de autenticação pode ser deixada como padrão.

Configuração da Política de Autorização

Configuração da Política de Autorização

Autenticação TACACS+ do Embaixador do Lobby

Configurar um servidor TACACS+ no controlador de LAN sem fio

GUI da WLC

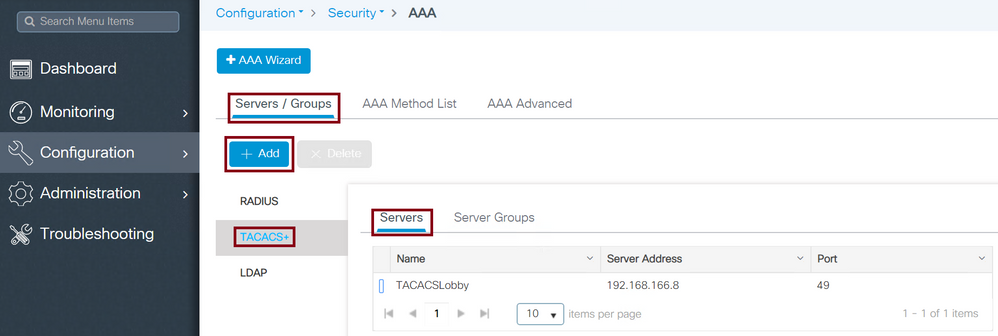

Navegue para Configuration > Security > AAA > Servers/Groups > TACACS+ > Servers > + Add conforme mostrado na imagem.

Adicionar TACACS ao WLC

Adicionar TACACS ao WLC

Quando a janela de configuração se abre, os parâmetros de configuração obrigatórios são o Nome do servidor TACACS+, o ENDEREÇO IP do servidor TACACS e o Segredo compartilhado. Qualquer outro parâmetro pode ser deixado como padrão ou configurado conforme necessário.

CLI WLC

Tim-eWLC1(config)#tacacs server TACACSLobby

Tim-eWLC1(config-server-tacacs)#address ipv4 192.168.166.8

Tim-eWLC1(config-server-tacacs)#key 0 Cisco123

Tim-eWLC1(config-server-tacacs)#end

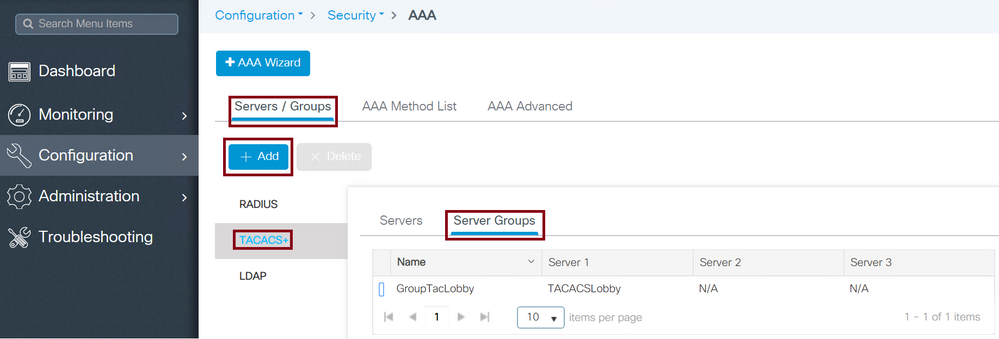

Adicionar o servidor TACACS+ a um grupo de servidores

GUI da WLC

Navegue para Configuration > Security > AAA > Servers / Groups > TACACS > Server Groups > +Add conforme mostrado na imagem.

Grupo de servidores TACACS

Grupo de servidores TACACS

Quando a janela de configuração abrir, configure um Nome para o grupo e mova os servidores TACACS+ desejados da lista Servidores Disponíveis para a lista Servidores Atribuídos.

CLI WLC

Tim-eWLC1(config)#aaa group server tacacs+ GroupTacLobby

Tim-eWLC1(config-sg-tacacs+)#server name TACACSLobby

Tim-eWLC1(config-sg-tacacs+)#end

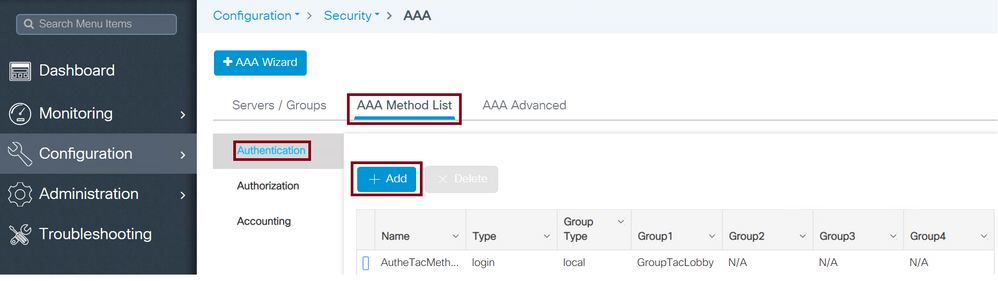

Criar uma lista de métodos de autenticação

GUI da WLC

Navegue para Configuration > Security > AAA > AAA Method List > Authentication > +Add conforme mostrado na imagem.

Configuração da lista de métodos AAA do TACACS

Configuração da lista de métodos AAA do TACACS

Quando a janela de configuração abrir, configure um Nome, selecione a opção de tipo como Login e atribua o Grupo de servidores criado anteriormente.

Tipos de grupo de lista de método AAA

A autenticação TACACS+ suporta diferentes tipos de lista de método, como Local e Group. Consulte a seção anterior do documento chamado Create an AAA Authentication Method List para entender cada um dos tipos.

Em seguida, os comandos para configurar as listas de método TACACS+ via CLI.

CLI WLC

AAA Method List Group Type Local First.

Tim-eWLC1(config)#aaa authentication login AutheTacMethod local group GroupTacLobby

Tim-eWLC1(config)#end

AAA Method List Group Type Group. (Grupo de tipos de grupo de lista de métodos AAA)

Tim-eWLC1(config)#aaa authentication login AutheTacMethod group GroupTacLobby

Tim-eWLC1(config)#end

Grupo de Tipo de Grupo de Lista de Método AAA com Fallback.

Tim-eWLC1(config)#aaa authentication login AutheTacMethod group GroupTacLobby local

Tim-eWLC1(config)#end

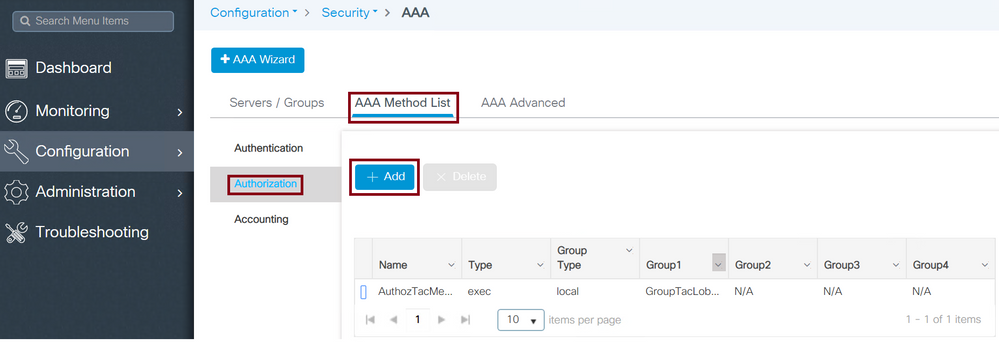

Crie uma lista de métodos de autorização AAA

GUI da WLC

Navegue até Configuração > Segurança > AAA > Lista de métodos de AAA > Autorização > + Adicionar, conforme mostrado na imagem.

Configuração da lista de autorização TACACS

Configuração da lista de autorização TACACS

Quando a janela de configuração abrir, configure um Nome, selecione a opção Tipo como exec e atribua o Grupo de servidores criado anteriormente.

O Tipo de grupo aplica-se da mesma maneira que foi explicado na seção Criar uma lista de métodos AAA.

CLI WLC

AAA Method List Group Type Local First.

Tim-eWLC1(config)#aaa authorization exec AuthozTacMethod local group GroupTacLobby

Tim-eWLC1(config)#end

AAA Method List Group Type Group. (Grupo de tipos de grupo de lista de métodos AAA)

Tim-eWLC1(config)#aaa authorization exec AuthozTacMethod group GroupTacLobby

Tim-eWLC1(config)#end

Grupo de Tipo de Grupo de Lista de Método AAA com Fallback.

Tim-eWLC1(config)#aaa authorization exec AuthozTacMethod group GroupTacLobby local

Tim-eWLC1(config)#end

Método AAA Lista Atribuições

Atribua a Autenticação AAA e o Método de Autorização aos HTTP e VTY da WLC.

Essas etapas não podem ser executadas a partir da GUI e, portanto, precisam ser executadas a partir da CLI.

Configuração HTTP.

Tim-eWLC1(config)#ip http authentication aaa login-authentication AutheTacMethod

Tim-eWLC1(config)#ip http authentication aaa exec-authorization AuthozTacMethod

Tim-eWLC1(config)#end

É recomendável reiniciar os serviços HTTP.

Tim-eWLC1(config)#no ip http server

Tim-eWLC1(config)#no ip http secure-server

Tim-eWLC1(config)#ip http server

Tim-eWLC1(config)#ip http secure-server

Tim-eWLC1(config)#end

Configuração VTY.

Tim-eWLC1(config)#line vty 0 15

Tim-eWLC1(config-line)#login authentication AutheTacMethod

Tim-eWLC1(config-line)#authorization exec AuthozTacMethod

Tim-eWLC1(config-line)#end

Devido ao bug da Cisco ID CSCvu29748 uma WLC que executa uma versão anterior a 17.3.3 ou 17.14 e 17.15 deve configurar a configuração em seguida. Isso não será necessário se a WLC executar uma versão no código da família 17.3.4 a 17.3.8a ou se executar códigos 17.16.1 e posteriores.

CLI:

Tim-eWLC1(config)#aaa remote username lobbyTac

Configurar ISE para autenticação TACACS+

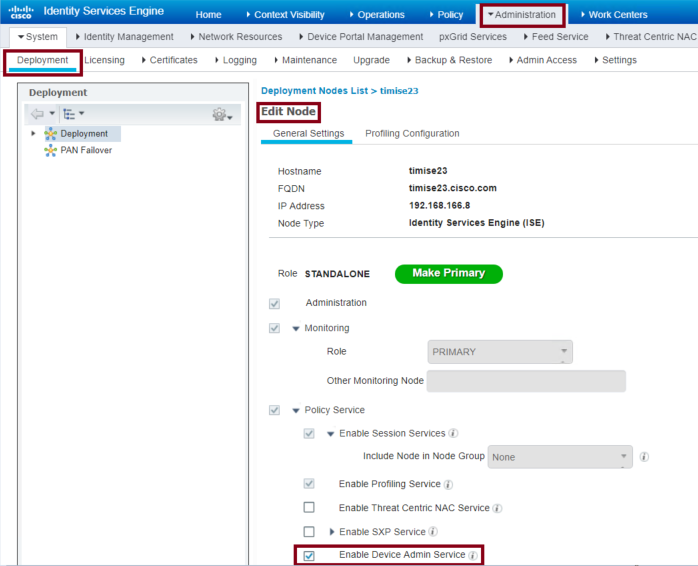

Ativar admin de dispositivo

Navegue até Administração > Sistema > Implantação como mostrado na imagem.

Administrador de dispositivos no ISE para TACACS

Administrador de dispositivos no ISE para TACACS

Selecione Enable Device Admin Service e verifique se ele foi ativado.

Adicionar a WLC ao ISE

Navegue até Administração > Recursos de rede > Dispositivos de rede > + Adicionar conforme mostrado na imagem.

Adicionar WLC ao ISE

Adicionar WLC ao ISE

Quando a janela de configuração abrir para configurar um Nome, ENDEREÇO IP, habilite Configurações de autenticação TACACS+ e digite o Segredo compartilhado.

Crie o usuário embaixador do lobby no ISE

Navegue até Administração > Gerenciamento de identidades > Identidades > Usuários > + Adicionar conforme mostrado na imagem.

Nome de usuário e senha do Lobby Ambassador no ISE

Nome de usuário e senha do Lobby Ambassador no ISE

Quando a janela de configuração se abrir, forneça o Nome e a Senha para o usuário Embaixador do Lobby. Certifique-se também de que o Status seja mostrado como Enabled.

Essa configuração de nome de usuário e senha é atribuída ao Lobby Ambassador encarregado de criar os usuários convidados na WLC. Em outras palavras, esse é o nome de usuário e a senha que o administrador de rede atribui ao Lobby Ambassador.

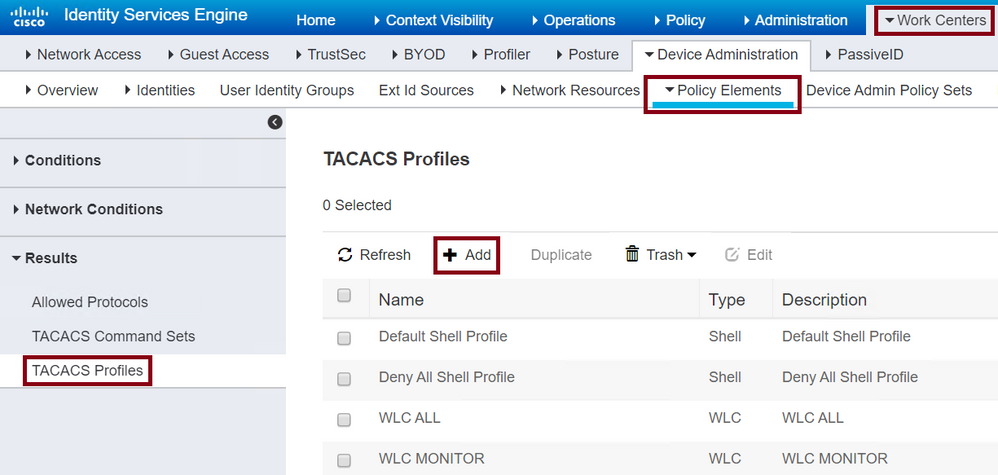

Criar um perfil TACACS+ de resultados

Navegue até Centros de trabalho > Administração de dispositivo > Elementos de política > Resultados > Perfis TACACS conforme mostrado na imagem.

Perfil TACACS

Perfil TACACS

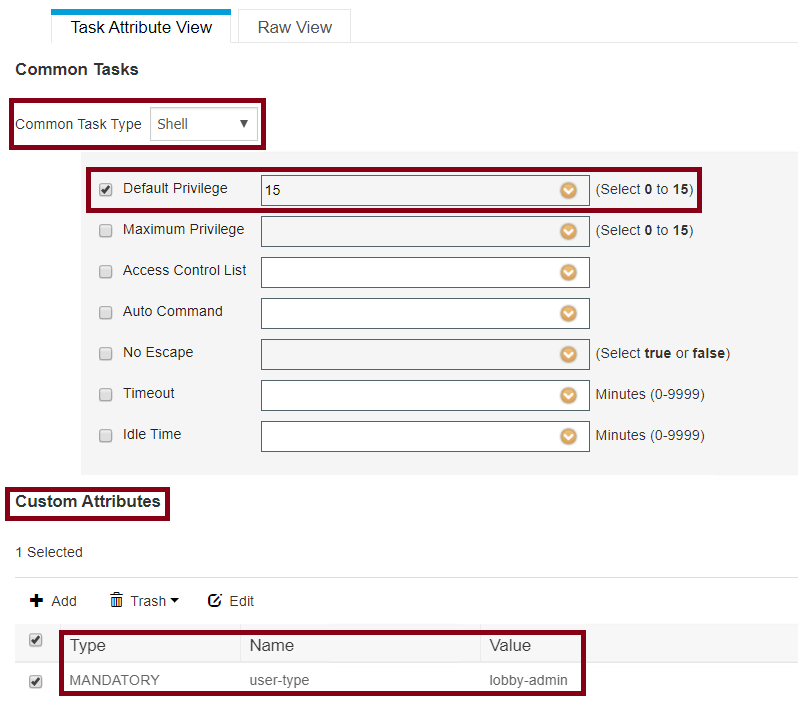

Depois de clicar em +Add, a janela de configuração será aberta, conforme mostrado na imagem a seguir. Configure um Name para o perfil.

Certifique-se de que o Tipo de tarefa comum esteja selecionado como Shell, configure um Privilegiado padrão 15 e um Atributo personalizado como Tipo obrigatório, Nome como tipo de usuário e o Valor como lobby-admin.

Configuração do shell do perfil TACACS

Configuração do shell do perfil TACACS

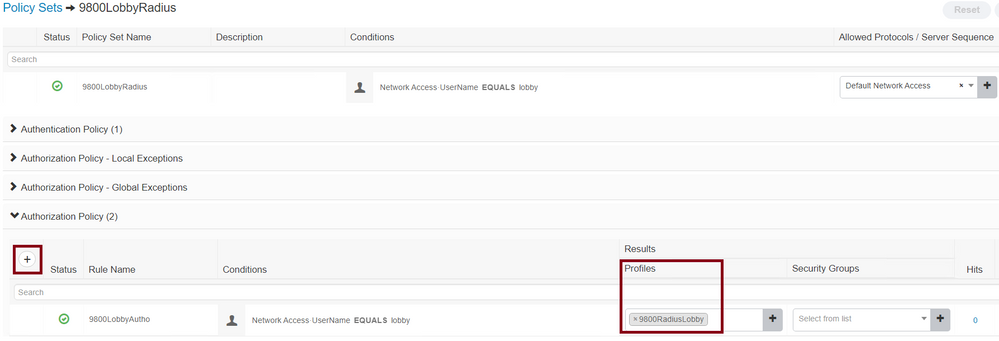

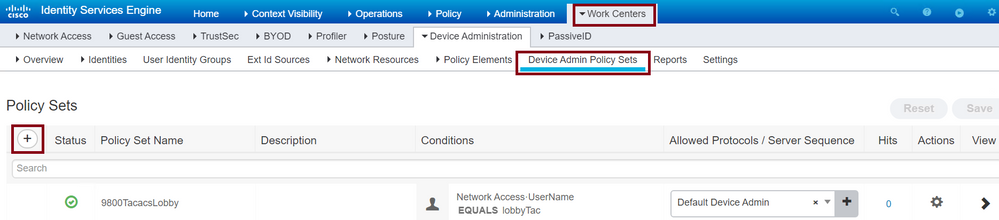

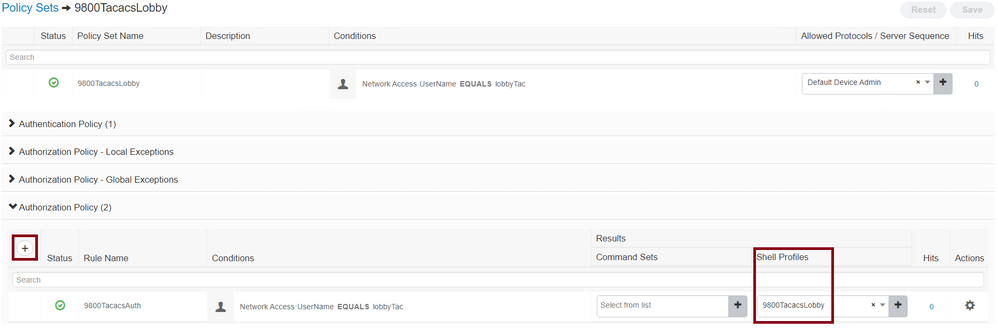

Criar um conjunto de políticas

Navegue até Centros de trabalho > Administração de dispositivos > Conjuntos de políticas de administração de dispositivos como mostrado na imagem

Configuração do conjunto de políticas TACACS

Configuração do conjunto de políticas TACACS

As condições para configurar a política dependem da decisão do administrador. Para este documento, a condição Network Access-Username e o protocolo Default Device Admin são usados. É obrigatório garantir, sob a Política de autorização, que o perfil configurado sob a Autorização de resultados esteja selecionado, isso faz com que os atributos corretos sejam retornados à WLC.

Clique na Política configurada e a janela de configuração será aberta. Configure a Política de Autorização com o Perfil Shell apropriado. A Política de Autenticação pode ser deixada como padrão conforme mostrado na imagem.

Configuração de autorização de definição de política TACACS

Configuração de autorização de definição de política TACACS

Verificar

Use esta seção para confirmar se sua configuração está correta.

show run aaa

show run | sec remote

show run | sec http

show aaa method-lists authentication

show aaa method-lists authorization

show aaa servers

show tacacs

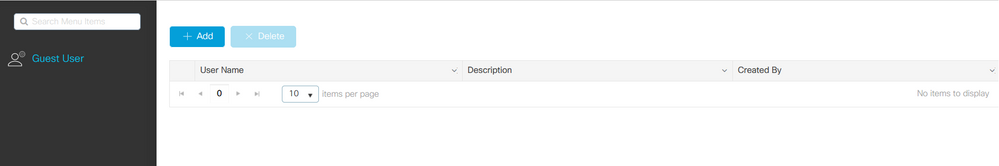

É assim que a Interface Gráfica de Usuário (GUI - Graphical User Interface) do Lobby Ambassador fica após a autenticação bem-sucedida com AAA Radius ou TACACS+.

Exibição do Lobby Ambassador do WLC

Exibição do Lobby Ambassador do WLC

Troubleshooting

Esta seção fornece informações que podem ser usadas para o troubleshooting da sua configuração.

Autenticação AAA Radius

Para a autenticação RADIUS, estas depurações podem ser usadas:

Tim-eWLC1#debug aaa authentication

Tim-eWLC1#debug aaa authorization

Tim-eWLC1#debug aaa attr

Tim-eWLC1#terminal monitor

Verifique se a lista de métodos correta está selecionada na depuração. Além disso, os atributos corretos são retornados pelo servidor ISE com o nome de usuário, tipo de usuário e privilégio corretos.

Feb 5 02:35:27.659: AAA/AUTHEN/LOGIN (00000000): Pick method list 'AuthenLobbyMethod'

Feb 5 02:35:27.681: ADD-DELETE: AAA/ATTR(00000000): add attr: sublist(0x7FBA5500C860) index(0):

7FBA5500C870 0 00000081 username(450) 5 lobby

Feb 5 02:35:27.681: ADD-DELETE: AAA/ATTR(00000000): add attr: sublist(0x7FBA5500C860) index(1):

7FBA5500C8B0 0 00000001 user-type(1187) 4 lobby-admin

Feb 5 02:35:27.681: ADD-DELETE: AAA/ATTR(00000000): add attr: sublist(0x7FBA5500C860) index(2):

7FBA5500C8F0 0 00000001 priv-lvl(335) 4 15(F)

Feb 5 02:35:27.683: %WEBSERVER-5-LOGIN_PASSED: Chassis 1 R0/0: nginx: Login Successful from host

192.168.166.104 by user 'lobby' using crypto cipher 'ECDHE-RSA-AES128-GCM-SHA256'

Autenticação TACACS+

Para a autenticação TACACS+, esta depuração pode ser usada:

Tim-eWLC1#debug tacacs

Tim-eWLC1#terminal monitor

Certifique-se de que a autenticação seja processada com o nome de usuário e o ENDEREÇO IP do ISE corretos. Além disso, o status PASS deve ser visto. Na mesma depuração, logo após a fase de autenticação, o processo de autorização é apresentado. Nesta fase de autorização, certifique-se de que o nome de usuário correto seja usado junto com o ENDEREÇO IP ISE correto. Os atributos configurados no ISE são vistos na depuração, junto com o usuário do Lobby Ambassador com o privilégio correto.

Exemplo da fase de autenticação:

Feb 5 02:06:48.245: TPLUS: Queuing AAA Authentication request 0 for processing

Feb 5 02:06:48.245: TPLUS: Authentication start packet created for 0(lobbyTac)

Feb 5 02:06:48.245: TPLUS: Using server 192.168.166.8

Feb 5 02:06:48.250: TPLUS: Received authen response status GET_PASSWORD (8)

Feb 5 02:06:48.266: TPLUS(00000000)/0/7FB7819E2100: Processing the reply packet

Feb 5 02:06:48.266: TPLUS: Received authen response status PASS (2)

Exemplo da fase de autorização:

Feb 5 02:06:48.267: TPLUS: Queuing AAA Authorization request 0 for processing

Feb 5 02:06:48.267: TPLUS: Authorization request created for 0(lobbyTac)

Feb 5 02:06:48.267: TPLUS: Using server 192.168.166.8

Feb 5 02:06:48.279: TPLUS(00000000)/0/7FB7819E2100: Processing the reply packet

Feb 5 02:06:48.279: TPLUS: Processed AV priv-lvl=15

Feb 5 02:06:48.279: TPLUS: Processed AV user-type=lobby-admin

Feb 5 02:06:48.279: TPLUS: received authorization response for 0: PASS

Os exemplos de depuração mencionados anteriormente para RADIUS e TACACS+ têm as etapas-chave para um login bem-sucedido de um administrador de lobby.

Para desabilitar as depurações, este comando pode ser usado:

Tim-eWLC1#undebug all

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

3.0 |

21-Jan-2025 |

Texto alternativo atualizado, tradução automática, requisitos de estilo, descrição do artigo e formatação. |

1.0 |

18-Jun-2020 |

Versão inicial |

Colaborado por engenheiros da Cisco

- Tim J PadillaLíder técnico de engenharia de entrega ao cliente

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback