Unity Connection versie 10.5 SAML SPA-configuratievoorbeeld

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u de Security Association Markup Language (SAML) single aanmelding (SSO) kunt configureren en controleren voor Cisco Unity Connection (UCXN).

Voorwaarden

Vereisten

Network Time Protocol (NTP) instellen

Om te kunnen SAML SSO's kunnen werken, moet u de juiste NTP-instellingen installeren en ervoor zorgen dat het tijdsverschil tussen de Identity Provider (IDP) en de Unified Communications-toepassingen niet meer dan drie seconden bedraagt. Zie het gedeelte NTP-instellingen in de Cisco Unified Communications Operating System Management Guide voor informatie over het synchroniseren van klokken.

Domain Name Server (DNS)-instelling

Unified Communications-toepassingen kunnen DNS gebruiken om FQDN-namen (Full Qualified Domain Names) (FQDN’s) op IP-adressen op te lossen. De serviceproviders en de IDP kunnen door de browser worden opgelost.

Active Directory Federation Service (AD FS) versie 2.0 moet worden geïnstalleerd en geconfigureerd om SAML-verzoeken te kunnen behandelen.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- AD FS versie 2.0 als IDP

- UCXN als serviceproviders

- Microsoft Internet Explorer versie 1.0

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Achtergrondinformatie

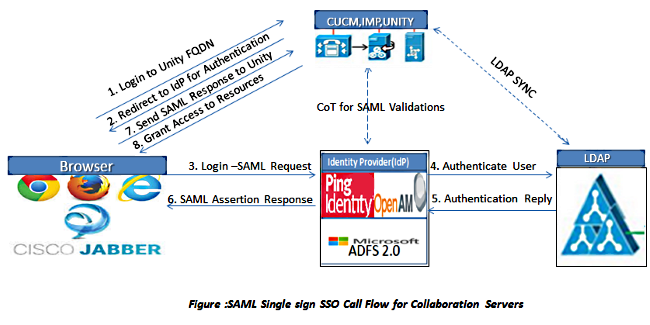

SAML is een XML-gebaseerd, open-standaard gegevensformaat voor gegevensuitwisseling. Het is een authenticatieprotocol dat door serviceproviders wordt gebruikt om een gebruiker te authenticeren. De informatie over de veiligheidscontrole wordt tussen een IDP en de serviceprovider doorgegeven.

SAML is een open standaard die klanten in staat stelt om tegen elke SAML-enabled samenwerking (of Unified Communications)-service ongeacht het clientplatform te authenticeren.

Alle Cisco Unified Communications web interfaces, zoals Cisco Unified Communications Manager (CUCM) of UCXN, gebruiken het protocol van SAML versie 2.0 in de SAML SSO-functie. Om de Lichtgewicht Directory Access Protocol (LDAP) gebruiker echt te maken, delegeert UCXN een verificatieaanvraag aan de IDP. Dit door de UCXN gegenereerde verificatieverzoek is een SAML-aanvraag. De IDP authentiek en keert een SAML aanname terug. De SAML-test toont ja (geauthentiseerd) of nee (authenticatie mislukt).

Met SAML SSO kan een LDAP-gebruiker inloggen op clienttoepassingen met een gebruikersnaam en wachtwoord dat op de IDP voor authentiek is. Een inloggen van een gebruiker op een van de ondersteunde webtoepassingen voor Unified Communications-producten, nadat u de SAML SSO-functie hebt ingeschakeld, krijgt u ook toegang tot deze webtoepassingen op UCXN (behalve CUCM en CUCM IM and Presence):

| Unity Connection-gebruikers |

Webtoepassingen |

|---|---|

| LDAP-gebruikers met rechten voor beheerders |

|

| LDAP-gebruikers zonder rechten voor beheerders |

|

Configureren

Netwerkdiagram

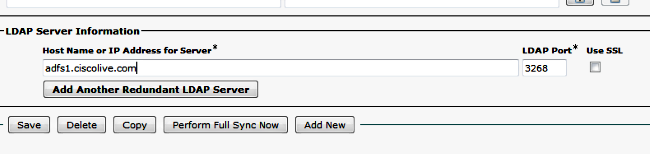

Instellen map

- Teken in de UCXN-beheerpagina en selecteer LDAP en klik op LDAP Setup.

- Controleer synchronisatie vanaf LDAP Server inschakelen en klik op Opslaan.

- Klik op LDAP.

- Klik op LDAP-adresconfiguratie.

- Klik op Nieuw toevoegen.

- Deze items configureren:

- Instellingen voor lire-directory

- Te synchroniseren gebruikerseigenschappen

- synchronisatieschema

- Host-name of IP-adres en poortnummer van de LDAP-server

- Controleer SSL gebruiken als u Secure Socket Layer (SSL) wilt gebruiken om te communiceren met de LDAP folder.

Tip: Als u LDAP via SSL instelt, uploadt u het LDAP folder certificaat naar CUCM. Raadpleeg de LDAP-directory-inhoud in de Cisco Unified Communications Manager SRND voor informatie over het accountsynchronisatiemechanisme voor specifieke LBP-producten en algemene beste praktijken voor de synchronisatie van LDAP.

- Klik op Nu volledige sync uitvoeren.

Opmerking: Zorg ervoor dat Cisco DirSync service is ingeschakeld in de webpagina voor serviceproviders voordat u op Opslaan klikt.

- Gebruikers uitvouwen en selecteer Gebruikers van importeren.

- Selecteer in de lijst Eindgebruikers van Unified Communications Manager zoeken de optie LDAP-map.

- Als u slechts een deelgroep van de gebruikers in de LDAP-map wilt importeren waarmee u UCXN hebt geïntegreerd, voert u de toepasselijke specificaties in de zoekvelden in.

- Selecteer Zoeken.

- Selecteer in de op Sjabloonlijst gebaseerde lijst de Administrator-sjabloon die u wilt gebruiken als u de geselecteerde gebruikers wilt maken.

Voorzichtig: Als u een beheerdersjabloon specificeert, hebben de gebruikers geen postvakjes.

- Controleer de aanvinkjes voor de gebruikers van LDAP voor wie u UCXN gebruikers wilt maken en klik op Geselecteerd importeren.

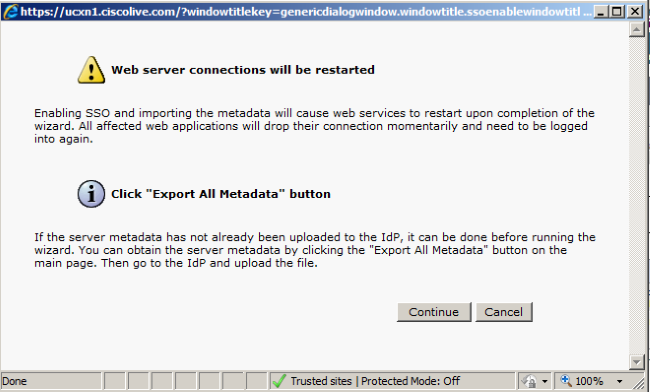

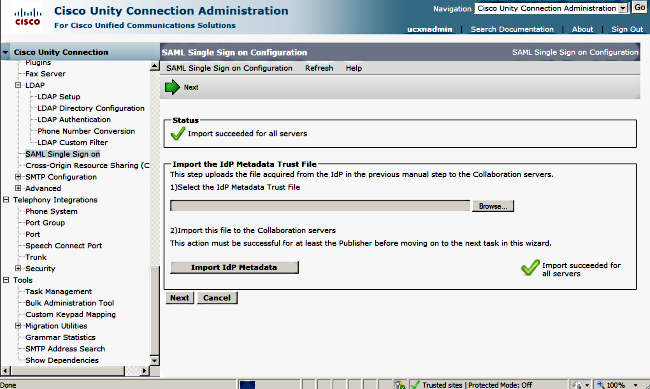

SAML SSO inschakelen

- Log in op de UCXN-gebruikersinterface.

- Kies Systeem > SAML single-aanmelding en het venster voor SAML SETL Configuration verschijnt.

- Klik om SAML SSO op het cluster in te schakelen op SAML SSO.

- Klik in het venster Waarschuwing opnieuw instellen op Doorgaan.

- Klik op het SSO-scherm op Bladeren om het XML-bestand met metagegevens over FederatieMetagegevens.xml te importeren met de stap IP-metagegevens.

- Klik na het uploaden van het metagegevensbestand op Importeren van IDP-metagegevens om de IDP-informatie naar UCXN te importeren. Bevestig dat de invoer succesvol was en klik op Volgende om verder te gaan.

- Klik op Download Trust Metdata File (doe dit alleen als u al geen ADFS met UCXN Metagegevens hebt ingesteld) om de UCXN metagegevens in een lokale map op te slaan en UCXN als Relaying Party Trust toe te voegen. Ga verder naar stap 8 zodra de configuratie van de AD FS is voltooid.

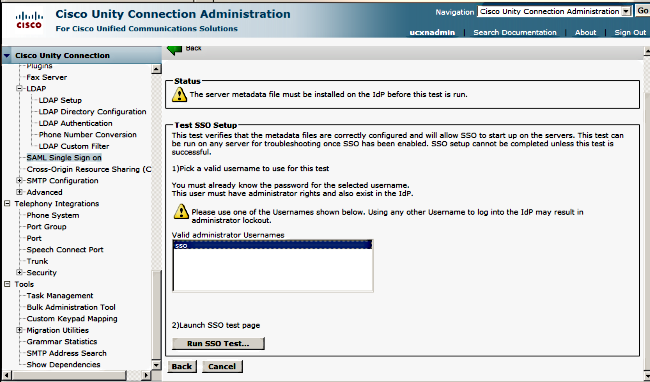

- Selecteer SSO als de beheergebruiker en klik op SSO Test uitvoeren.

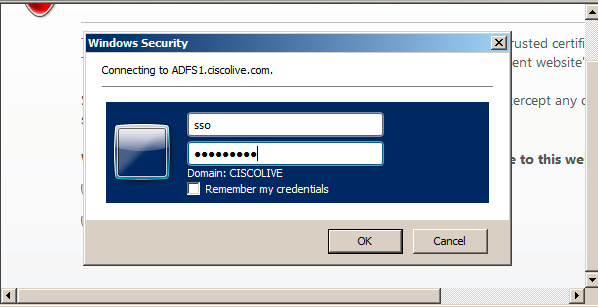

- certificaatwaarschuwingen negeren en verder gaan. Wanneer u wordt gevraagd om inzendingen, voert u de gebruikersnaam en het wachtwoord van de SSO in en klikt u op OK.

Opmerking: Dit configuratievoorbeeld is gebaseerd op zelfondertekende UCXN- en AD FS-certificaten. Indien u certificaten van de certificaatautoriteit (CA) gebruikt, moeten de juiste certificaten op zowel AD FS als UCXN worden geïnstalleerd. Raadpleeg certificaatbeheer en -validatie voor meer informatie.

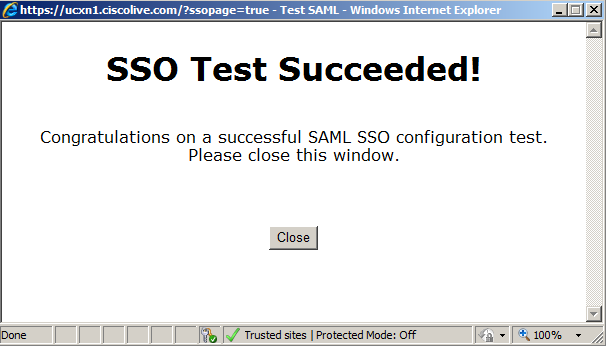

- Nadat alle stappen zijn voltooid, ontvangt u de "SSO Test Success"! bericht. Klik op Sluiten en Voltooien om verder te gaan.

U hebt nu de configuratietaken voltooid om SSO op UCXN met AD FS in te schakelen.

Verplicht. Opmerking: Start de SSO-test voor UCXN Subscriber als dit een cluster is, om SAML SSO in te schakelen. AD FS moet worden geconfigureerd voor alle knooppunten van UCXN in een cluster.

Tip: Als u de XML-bestanden van alle knooppunten op IDP configureren en de SSO-bewerking op één knooppunt start, dan is SAML SSO automatisch ingeschakeld op alle knooppunten in de cluster.

U kunt ook CUCM en CUCM IM and Presence voor SAML SSO configureren als u SAML SSO wilt gebruiken voor Cisco Jabber Clients en een echte SSO-ervaring aan eindgebruikers geven.

Verifiëren

Open een webbrowser en voer de FQDN van UCXN in en u ziet een nieuwe optie onder Geïnstalleerde toepassingen met de naam Terugwinning URL om Single aanmelding (SSO) te omzeilen. Zodra u op de link Cisco Unity Connection klikt, wordt u gevraagd om aanmeldingsgegevens in het ADSL-bestand. Nadat u de aanmeldingsgegevens van SSO's van gebruikers hebt ingevoerd, wordt u aangemeld bij Unity Management-pagina, Unified Serviceability-pagina.

Opmerking: SAML SSO biedt geen toegang tot deze pagina's:

- Licentiebeheer voor Prime

- OS-beheer

- Noodherstelsysteem

Problemen oplossen

Er is momenteel geen specifieke troubleshooting-informatie beschikbaar voor deze configuratie.

Raadpleeg SAML SSP voor probleemoplossing voor Collaboration Products 10.x voor meer informatie.

Bijgedragen door Cisco-engineers

- A M Mahesh BabuCisco TAC-ingenieur

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback