Wachtwoordbeheer configureren met LDAP’s voor RA VPN op FTD beheerde via FMC

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft het configureren van wachtwoordbeheer met LDAP's voor AnyConnect Clients die verbinding maken met Cisco Firepower Threat Defence (FTD).

Voorwaarden

Vereisten

Cisco raadt u aan een basiskennis te hebben van deze onderwerpen:

- Basiskennis van de configuratie van RA VPN (Remote Access Virtual Private Network) op FMC

- Basiskennis van de LDAP-serverconfiguratie op het VCC

- Basiskennis van Active Directory

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Microsoft 2012 R2-server

- FMCv met 7.3.0

- FTDv met 7.3.0

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configuratie

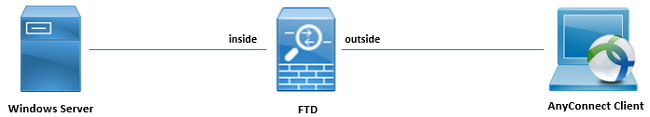

Netwerkdiagram en -scenario

Windows-server is vooraf geconfigureerd met ADDS en ADCS om het wachtwoordbeheerproces van de gebruiker te testen. In deze configuratiehandleiding worden deze gebruikersaccounts gemaakt.

Gebruikersaccounts:

-

Beheerder: Dit wordt gebruikt als de directory account om de FTD te kunnen binden aan de Active Directory-server.

-

admin: Een account van een testbeheerder waarmee de gebruikersidentiteit wordt aangetoond.

Bepaal LDAP-basis DN en groep DN

-

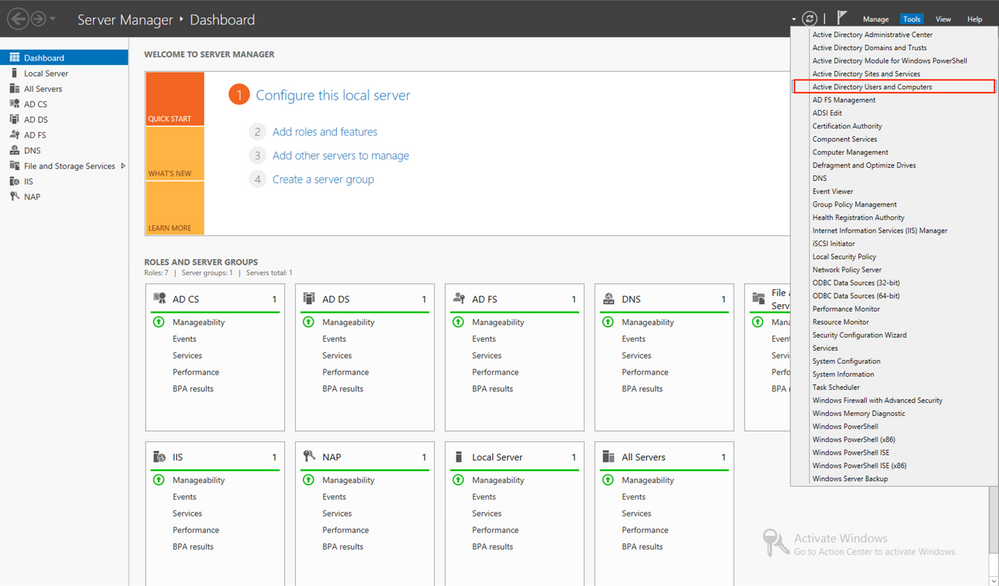

Open (Openstaand)

Active Directory Users and Computersvia het Dashboard van Server Manager.

-

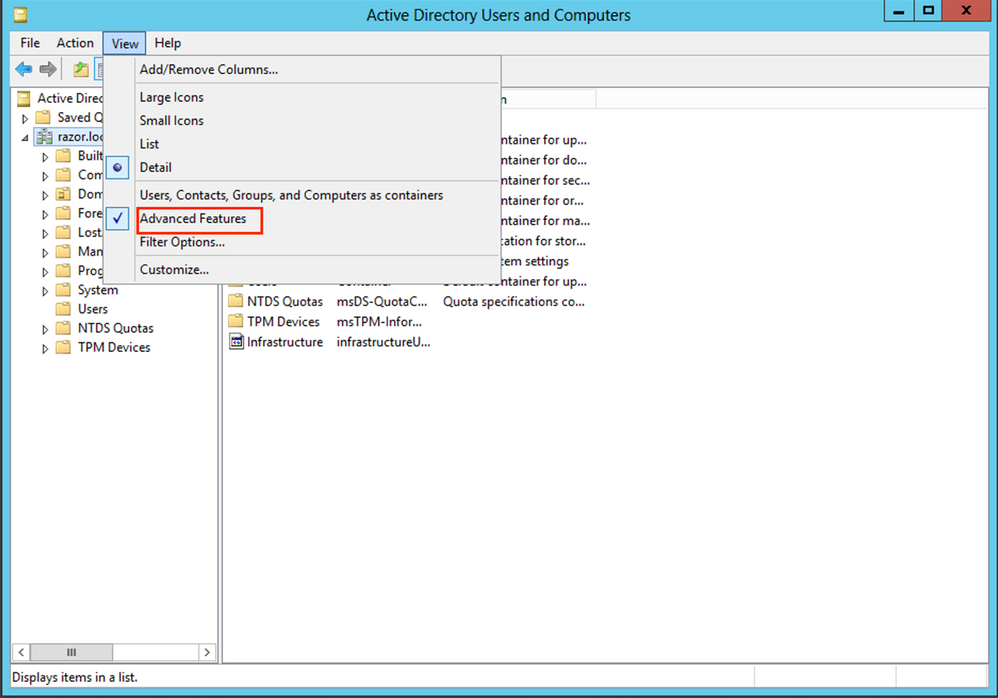

Open de

View Optionop het bovenpaneel, en laat toeAdvanced Features, zoals aangegeven op de afbeelding:

-

Hierdoor kunnen extra eigenschappen worden weergegeven onder de AD-objecten.

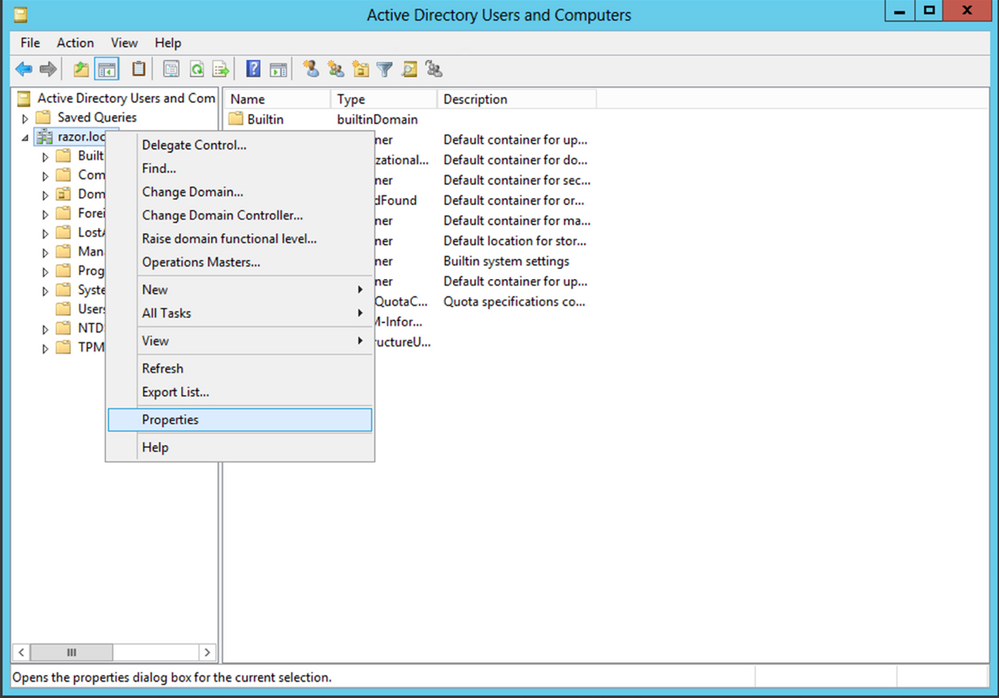

Bijvoorbeeld om de DN voor de root te vindenrazor.local, klik met de rechtermuisknoprazor.localen kies vervolgensProperties, zoals getoond in deze afbeelding:

-

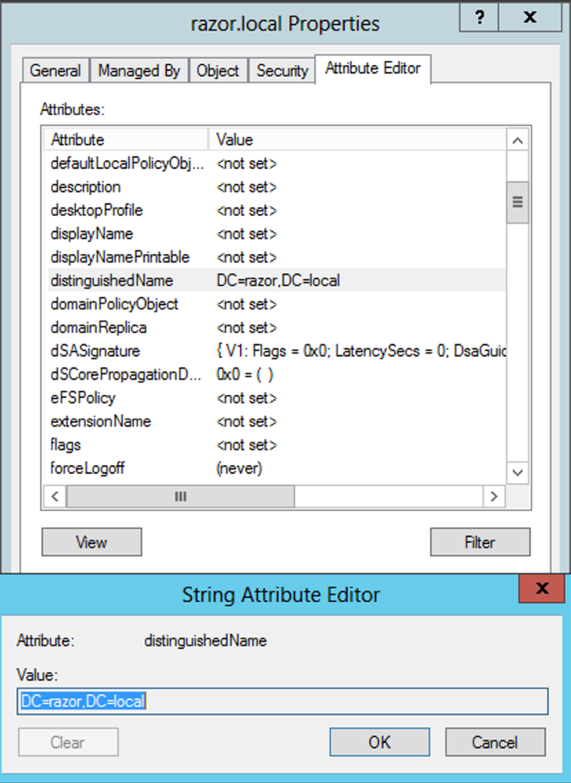

Onder

Properties, kiest u deAttribute Editortabblad. ZoekendistinguishedNameKlik onder de kenmerken opView, zoals aangegeven in de afbeelding.

Dit opent een nieuw venster waar de DN kan worden gekopieerd en later in FMC kan worden geplakt.

In dit voorbeeld, de wortel DN is DC=razor, DC=local. Kopieert de waarde en sla deze op voor later gebruik. Klik op de knop OK om het venster String Attribute Editor te verlaten en op te klikken OK om de Eigenschappen te verlaten.

Kopieert de SSL-certificaatsleuf van LDAPS

-

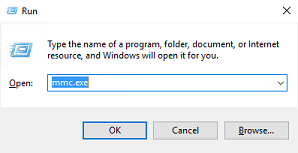

Druk

Win+Renmmc.exeklikt u vervolgens opOK, zoals in deze afbeelding wordt getoond.

-

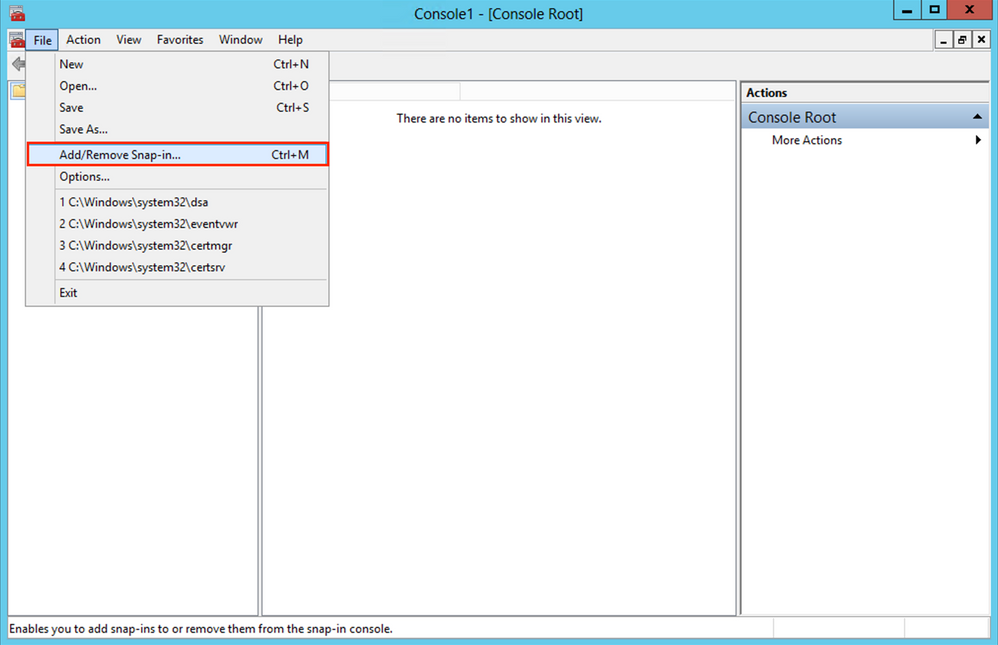

Naar navigeren

File > Add/Remove Snap-in..., zoals in deze afbeelding getoond:

-

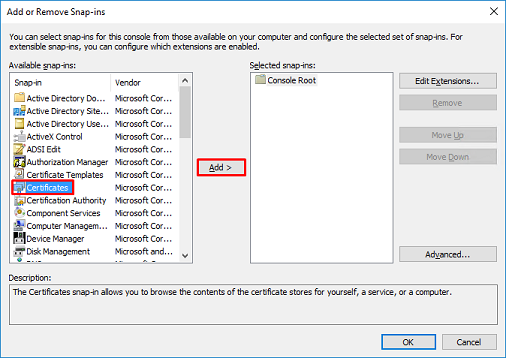

Kies onder beschikbare snap-ins

Certificatesen klik vervolgens opAdd, zoals getoond in deze afbeelding:

-

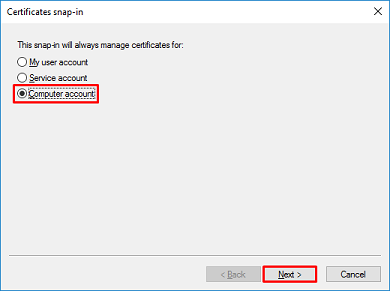

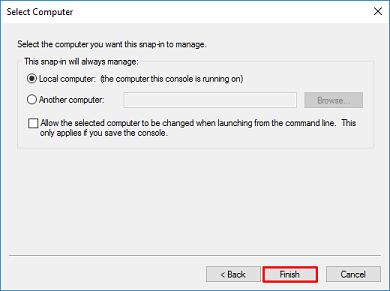

Kiezen

Computer accounten klik vervolgens opNext, zoals getoond in deze afbeelding:

Zoals hier getoond, klik Finish.

-

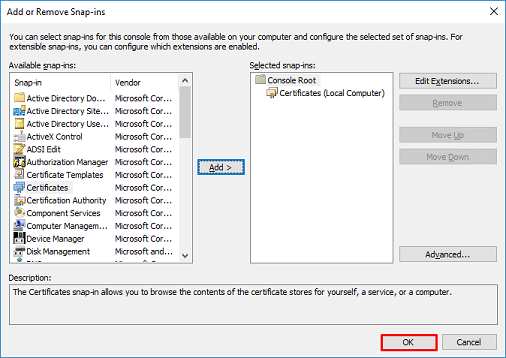

Klik nu op

OK, zoals in deze afbeelding wordt getoond.

-

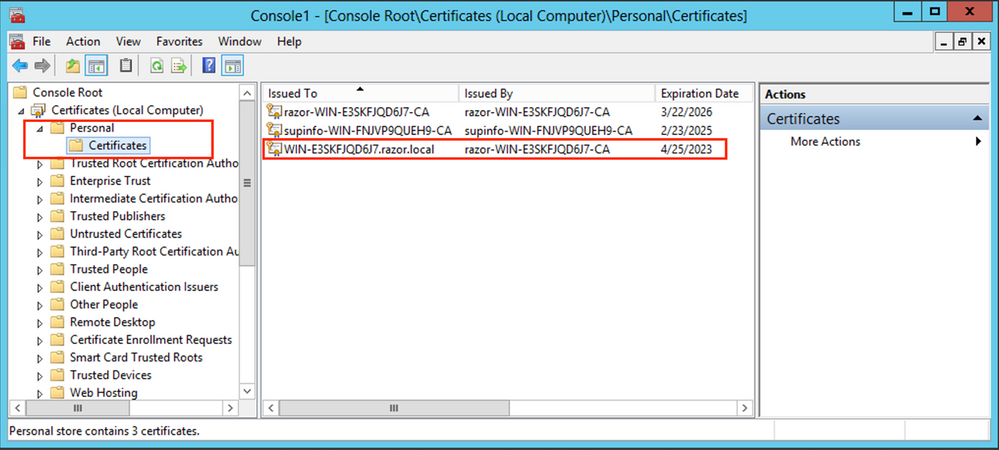

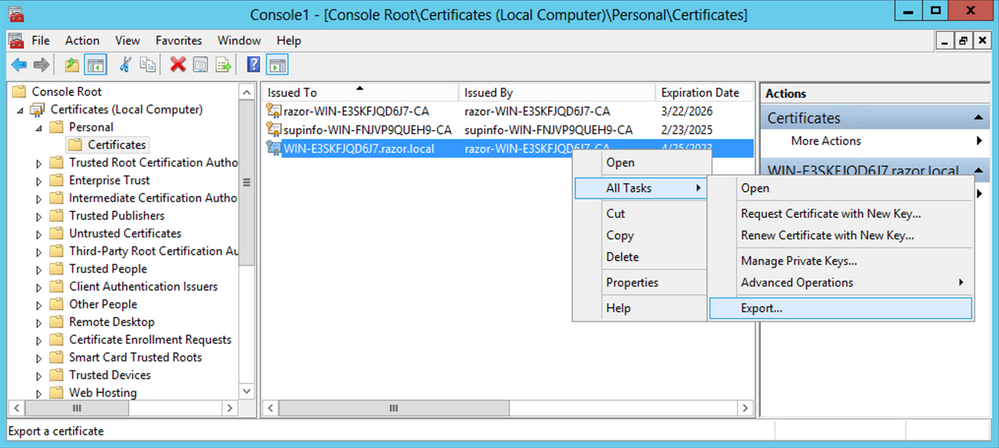

Breid de

Personalmap aan en klik vervolgens opCertificates. Het certificaat dat door LDAP's wordt gebruikt, moet worden afgegeven aan de FQDN (Fully Qualified Domain Name) van de Windows-server. Op deze server staan drie certificaten vermeld:

-

Er is een CA-certificaat afgegeven aan en door

razor-WIN-E3SKFJQD6J7-CA. -

Een CA-certificaat afgegeven aan en door

supinfo-WIN-FNJVP9QUEH9-CA. -

Er is een identiteitsbewijs afgegeven aan

WIN-E3SKFJQD6J7.razor.localdoorrazor-WIN-E3SKFJQD6J7-CA.

In deze configuratiehandleiding is de FQDN WIN-E3SKFJQD6J7.razor.local en dus zijn de eerste twee certificaten niet geldig voor gebruik als het LDAPs SSL certificaat. Het aan WIN-E3SKFJQD6J7.razor.local is een certificaat dat automatisch is afgegeven door de Windows Server CA-service. Dubbelklik op het certificaat om de gegevens te controleren.

-

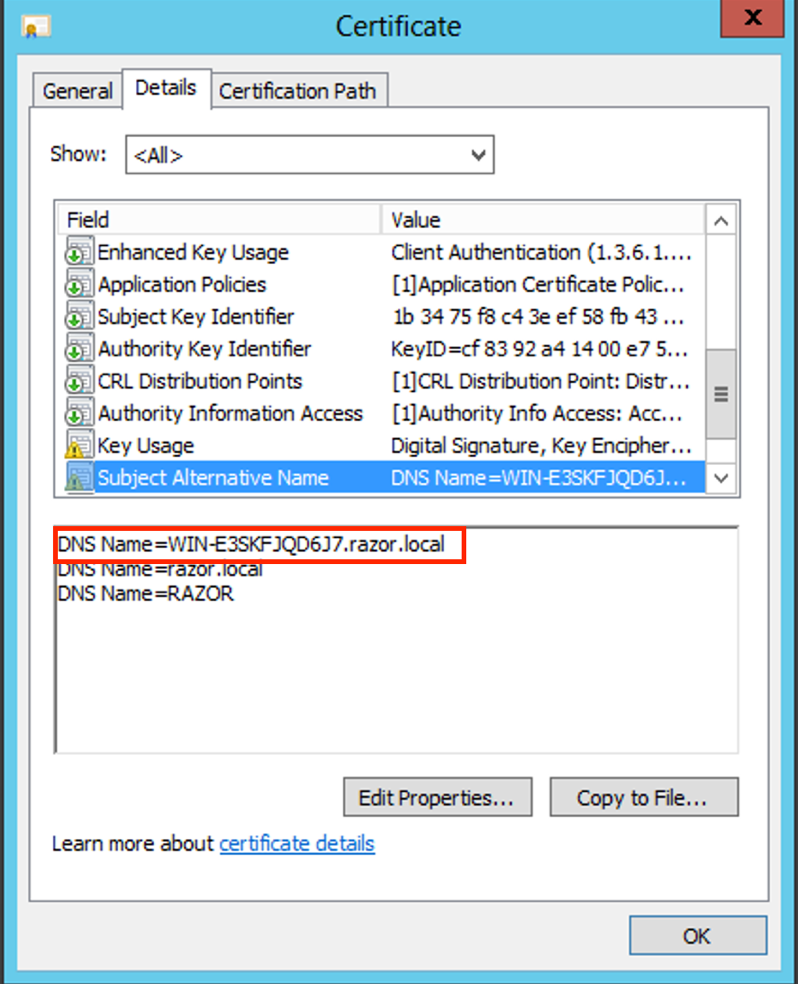

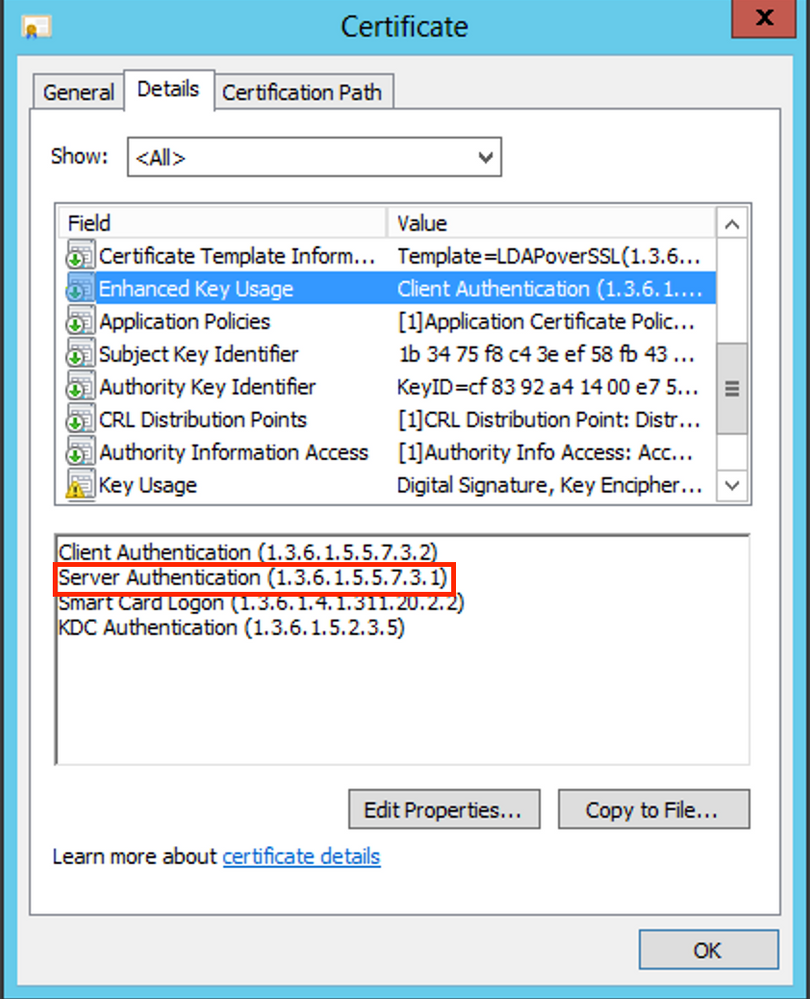

Om als het LDAPs SSL-certificaat te worden gebruikt, moet het certificaat aan de volgende vereisten voldoen:

-

De algemene naam of DNS-onderwerpalternatieve naam komt overeen met de FQDN van de Windows-server.

-

Het certificaat heeft serververificatie in het veld Uitgebreid sleutelgebruik.

In het Details tabblad voor het certificaat, kies Subject Alternative Name, waarbij de FQDN WIN-E3SKFJQD6J7.razor.local aanwezig is.

Onder Enhanced Key Usage, Server Authentication aanwezig is.

-

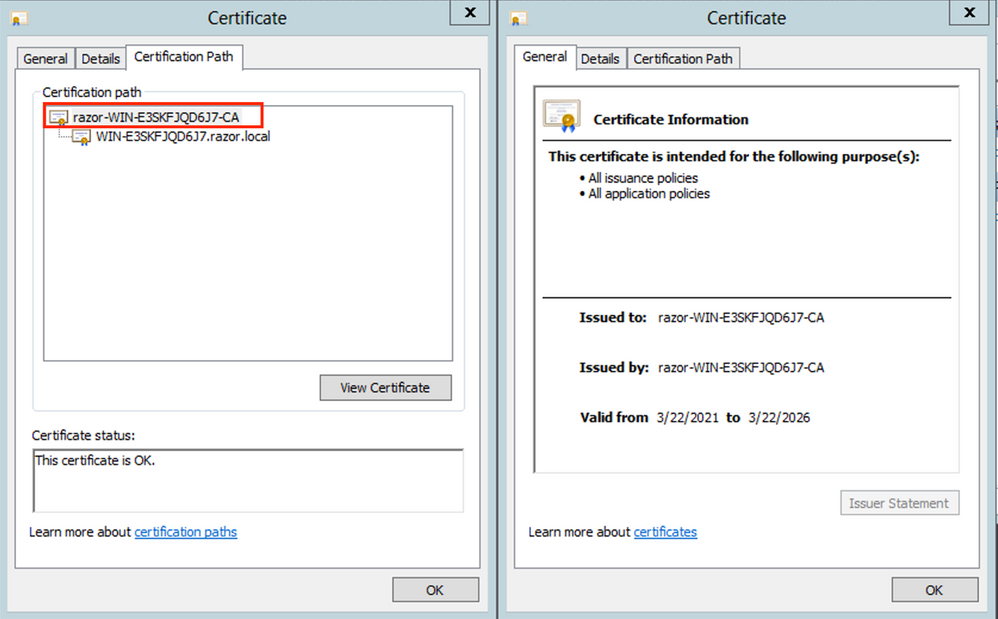

Zodra dit is bevestigd, wordt onder de

Certification Pathtabblad kiest u het certificaat op het hoogste niveau dat het basiscertificaat van CA is, en klikt u vervolgens opView Certificate. Hierdoor worden de certificaatgegevens voor het basiscertificaat van de CA geopend, zoals in de afbeelding wordt getoond:

-

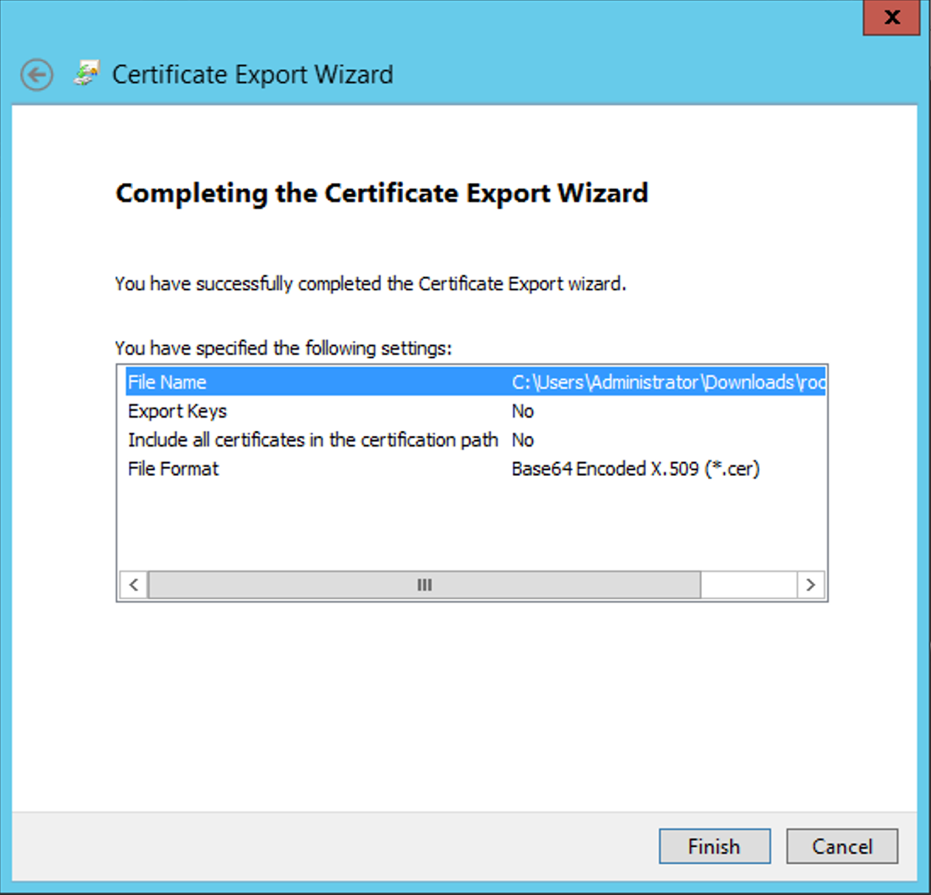

In het

Detailstabblad van het basiscertificaat van CA, klikt u opCopy to Fileen navigeer door deCertificate Export Wizarddie de root-CA in PEM-formaat exporteert.

Kiezen Base-64 encoded X.509 als bestandsindeling.

-

Open het Root CA-certificaat dat is opgeslagen op de geselecteerde locatie op de machine met een blocnote of een andere teksteditor.

Dit is het certificaat in PEM-indeling. Bewaar dit voor later.

-----BEGIN CERTIFICATE-----

MIIDfTCCAmWgAwIBAgIQV4ymxtI3BJ9JHnDL+luYazANBgkqhkiG9w0BAQUFADBRMRUwEwYKCZImiZPyLGQBGRYFbG9jYWwxFTATBgoJkiaJk/IsZAEZFgVyYXp

vcjEhMB8GA1UEAxMYcmF6b3ItV0lOLUUzU0tGSlFENko3LUNBMB4XDTIxMDMyMjE0MzMxNVoXDTI2MDMyMjE0NDMxNVowUTEVMBMGCgmSJomT8ixkARkW

BWxvY2FsMRUwEwYKCZImiZPyLGQBGRYFcmF6b3IxITAfBgNVBAMTGHJhem9yLVdJTi1FM1NLRkpRRDZKNy1DQTCCASIwDQYJKoZIhvcNAQEBBQADggEPAD

CCAQoCggEBAL803nQ6xPpazjj+HBZYc+8fV++RXCG+cUnblxwtXOB2G4UxZ3LRrWznjXaS02Rc3qVw4lnOAziGs4ZMNM1X8UWeKuwi8QZQljJtuSBxL4yjWLyPIg

9dkncZaGtQ1cPmqcnCWunfTsaENKbgoKi4eXjpwwUSbEYwU3OaiiI/tp422ydy3Kgl7Iqt1s4XqpZmTezykWra7dUyXfkuESk6lEOAV+zNxfBJh3Q9Nzpc2IF/FtktWnhj

CSkTQTRXYryy8dJrWjAF/n6A3VnS/l7Uhujlx4CD20BkfQy6p5HpGxdc4GMTTnDzUL46ot6imeBXPHF0IJehh+tZk3bxpoxTDXECAwEAAaNRME8wCwYDVR0PBAQ

DAgGGMA8GA1UdEwEB/wQFMAMBAf8wHQYDVR0OBBYEFM+DkqQUAOdY379NnViaMIJAVTZ1MBAGCSsGAQQBgjcVAQQDAgEAMA0GCSqGSIb3DQEBBQU

AA4IBAQCiSm5U7U6Y7zXdx+dleJd0QmGgKayAAuYAD+MWNwC4NzFD8Yr7BnO6f/VnF6VGYPXa+Dvs7VLZewMNkp3i+VQpkBCKdhAV6qZu15697plajfI/eNPrcI

4sMZffbVrGlRz7twWY36J5G5vhNUhzZ1N2OLw6wtHg2SO8XlvpTS5fAnyCZgSK3VPKfXnn1HLp7UH5/SWN2JbPL15r+wCW84b8nrylbBfn0NEX7l50Ff502DYCP

GuDsepY7/u2uWfy/vpTJigeok2DH6HFfOET3sE+7rsIAY+of0kWW5gNwQ4hOwv4Goqj+YQRAXXi2OZyltHR1dfUUbwVENSFQtDnFA7X

-----END CERTIFICATE-----

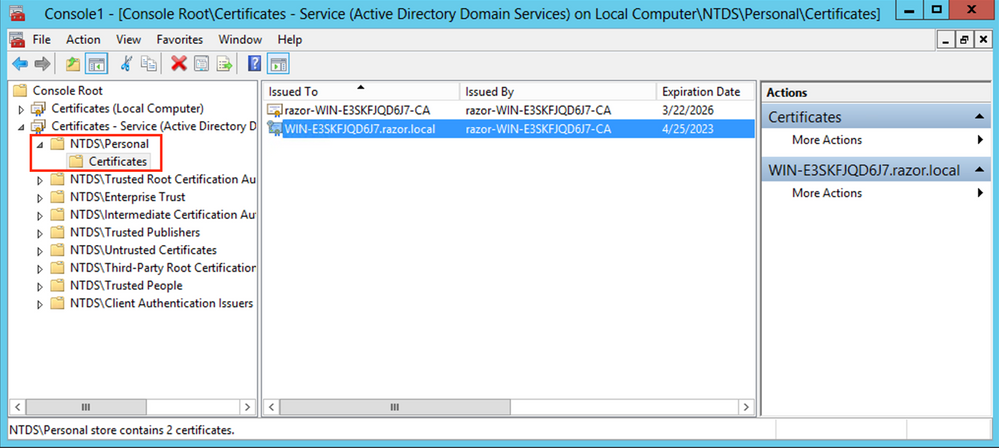

In het geval van meerdere certificaten die zijn geïnstalleerd in de lokale machineopslag op de LDAP-server (optioneel)

1. In een situatie waarin meerdere identiteitscertificaten door LDAPS kunnen worden gebruikt en er onzekerheid is over de vraag welke certificaten worden gebruikt of wanneer er geen toegang tot de LDAPS-server is, is het nog steeds mogelijk de wortel CA uit een pakketopname op de FTD te halen.

2. Wanneer u meerdere certificaten hebt die geldig zijn voor serververificatie in de lokale computercertificaatopslag van de LDAP-server (zoals AD DS-domeincontroller), kan worden opgemerkt dat een ander certificaat wordt gebruikt voor LDAPS-communicatie. De beste oplossing voor een dergelijk probleem is om alle overbodige certificaten uit het lokale computercertificaatarchief te verwijderen en slechts één certificaat te hebben dat geldig is voor serververificatie.

Als er echter een legitieme reden is dat u twee of meer certificaten vereist en ten minste een Windows Server 2008 LDAP-server hebt, kan de Active Directory Domain Services (NTDS\Personal) certificaatopslag worden gebruikt voor LDAP-communicatie.

Deze stappen tonen aan hoe u een LDAPS-enabled certificaat kunt exporteren van een domeincontroller lokale computer certificaatopslag naar de Active Directory Domain Services servicecertificaatopslag (NTDS\Personal).

-

Navigeer naar de MMC-console op de Active Directory Server, kies Bestand en klik vervolgens op

Add/Remove Snap-in. -

Klik op de knop

Certificatesen klik vervolgens opAdd. -

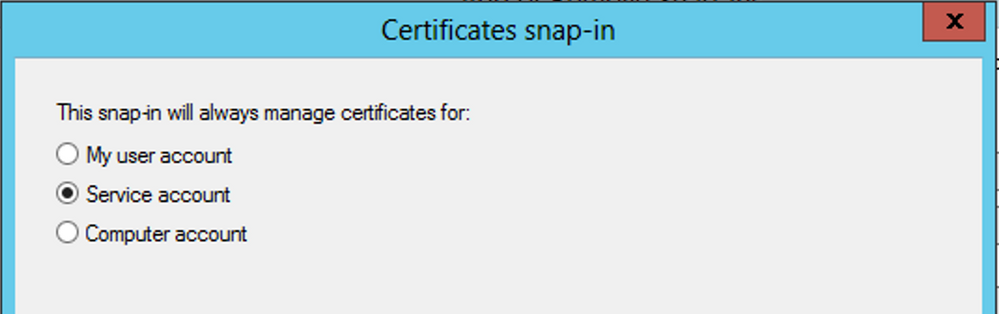

In het

Certificates snap-in, kiezenComputer accounten klik vervolgens opNext. -

In

Select Computer, kiezenLocal Computer,klik op de knopOKen klik vervolgens opFinish. InAdd or Remove Snap-ins,klik op de knopOK. -

Klik met de rechtermuisknop op de certificaatconsole van een computer met een certificaat dat wordt gebruikt voor de serververificatie.

certificate,klik op de knopAll Tasksen klik vervolgens opExport.

- Exporteer het certificaat in de

pfxin de volgende delen. Verwijs naar dit artikel over hoe een certificaat uit te voeren in depfxformaat vanaf MMC:

-

Nadat het certificaat is geëxporteerd, navigeert u naar

Add/Remove Snap-inonMMC console. Klik op de knopCertificatesen klik vervolgens opAdd. -

Kiezen

Service accounten klik vervolgens opNext.

-

In het

Select Computerdialoogvenster kiest uLocal Computeren klik opNext. -

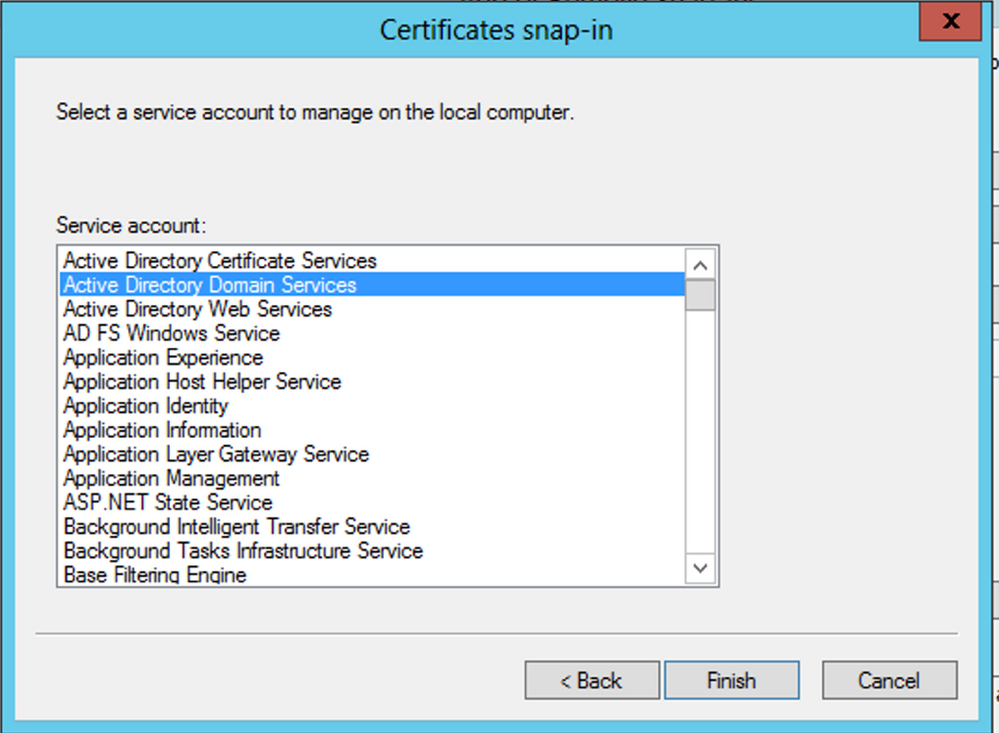

Kiezen

Active Directory Domain Servicesen klik vervolgens opFinish.

-

Op de

Add/Remove Snap-insdialoogvenster klikt u opOK. -

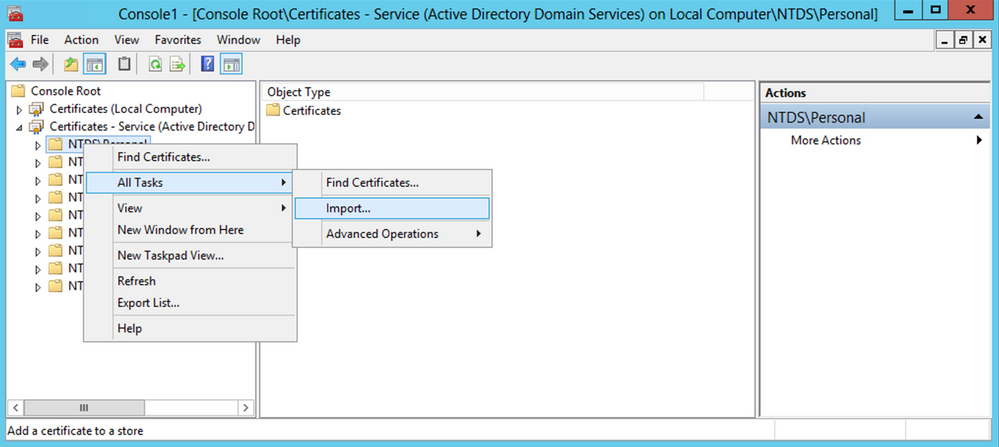

Uitbreiden

Certificates - Services (Active Directory Domain Services)en klik vervolgens opNTDS\Personal. -

Rechtsklik

NTDS\Personal,klik op de knopAll Tasksen klik vervolgens opImport.

-

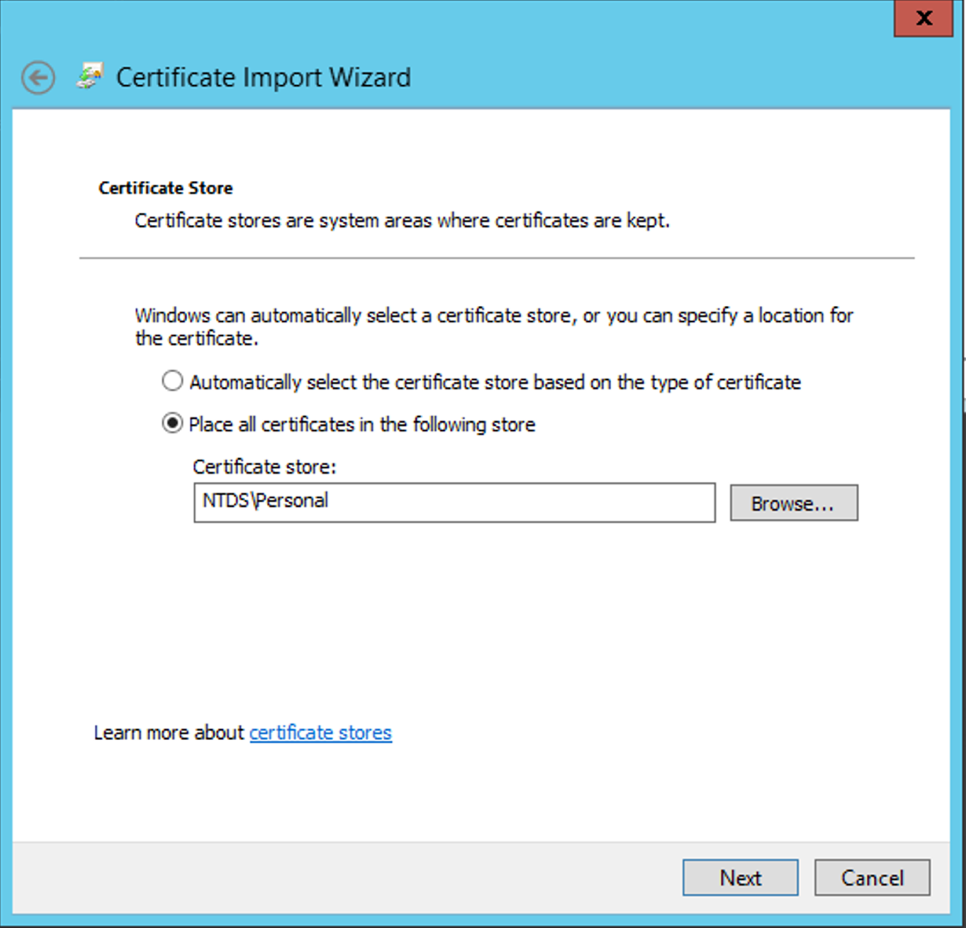

Op de

Certificate Import Wizardwelkomstscherm, klik opNext. -

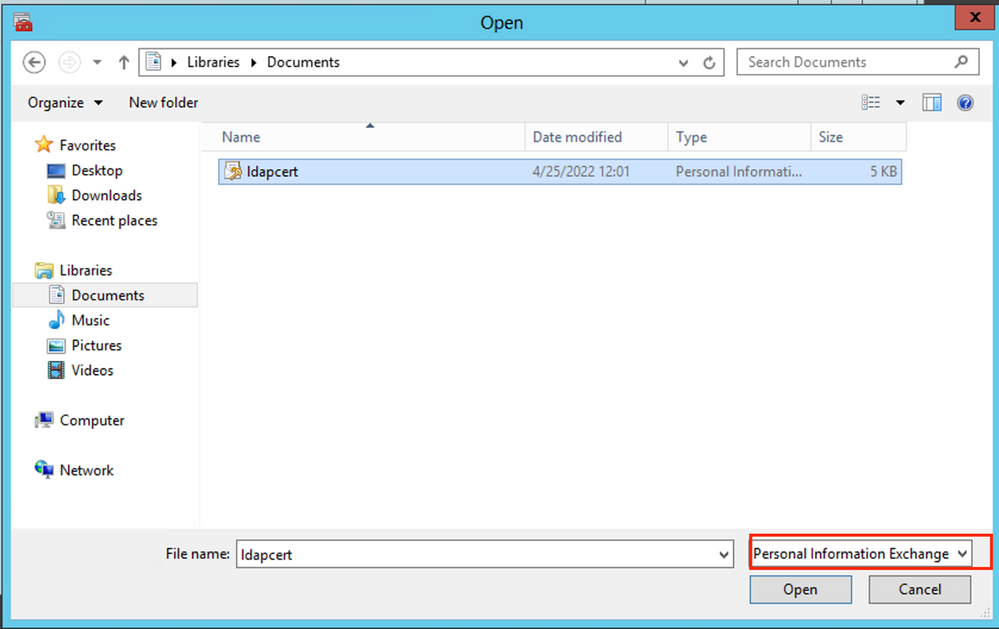

Klik in het scherm Bestand om te importeren op

Browse, en lokaliseer het certificaatbestand dat u eerder hebt geëxporteerd. -

Zorg er in het Open scherm voor dat de uitwisseling van persoonlijke informatie (

*pfx,*.p12) is geselecteerd als het bestandstype en navigeer vervolgens in het bestandssysteem om het eerder geëxporteerde certificaat te vinden. Klik vervolgens op dat certificaat.

-

Klik op de knop

Openen klik vervolgens opNext. -

Voer in het wachtwoordscherm het wachtwoord in dat u voor het bestand hebt ingesteld en klik vervolgens op

Next.

-

Zorg er op de pagina Certificaatopslag voor dat Alle certificaten plaatsen zijn geselecteerd en lees Certificaatopslag:

NTDS\Personalen klik vervolgens opNext.

-

Op de

Certificate Import Wizardscherm voltooien, klikt u opFinish. U ziet dan een bericht dat de import succesvol was. Klik op de knopOK. Het certificaat is ingevoerd in het certificaatarchief:NTDS\Personal.

FMC-configuraties

Licentie controleren

Om de AnyConnect-configuratie te kunnen implementeren, moet de FTD worden geregistreerd bij de slimme licentieserver en moet een geldige Plus-, Apex- of VPN-licentie alleen op het apparaat worden toegepast.

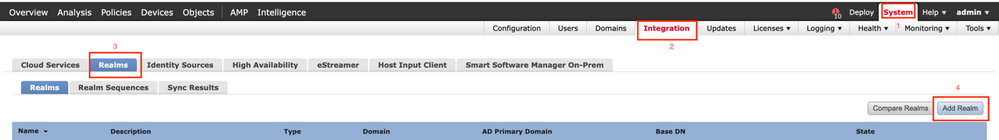

Instellingsgebied

-

Naar navigeren

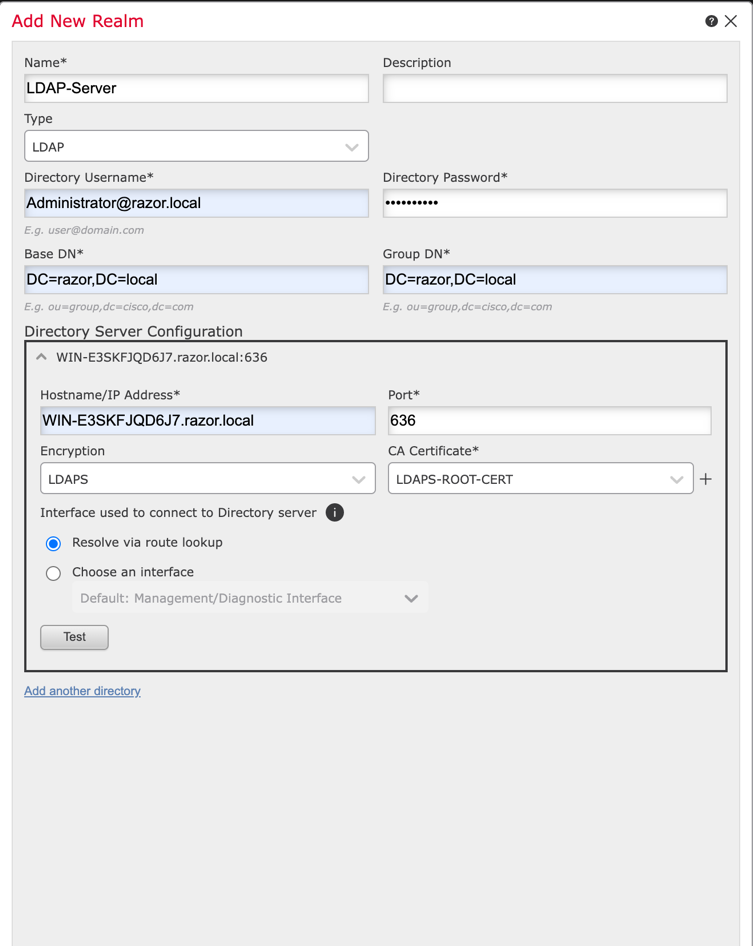

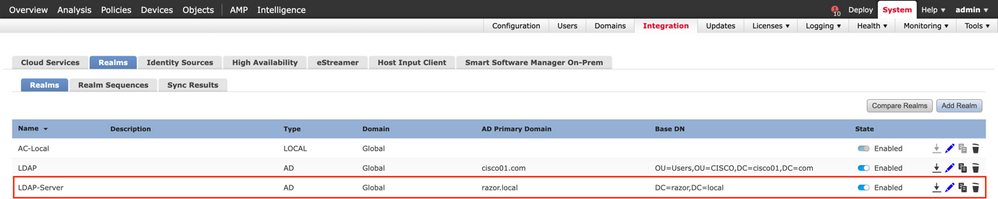

System > Integration. Naar navigerenRealmsklikt u vervolgens opAdd Realm, zoals getoond in deze afbeelding:

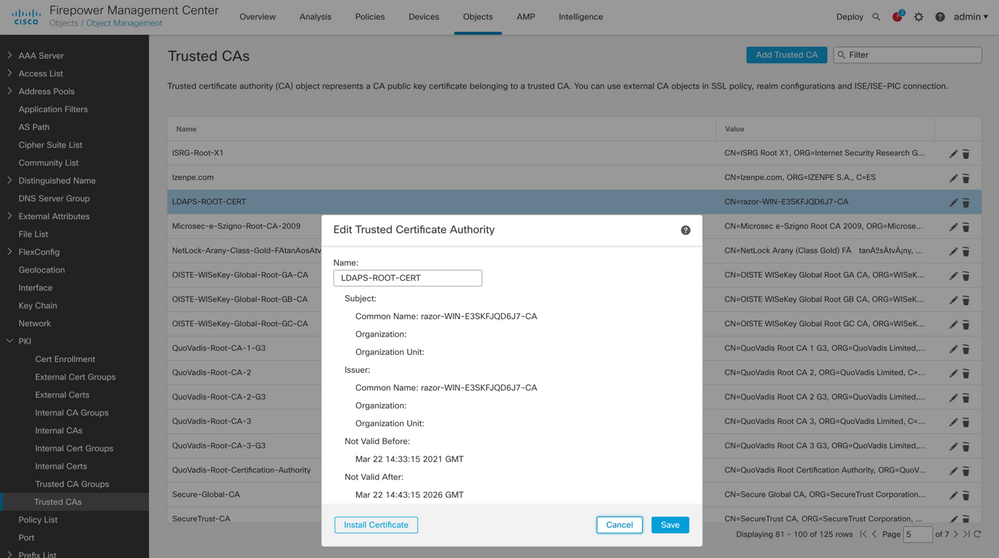

-

Vul de weergegeven velden in op basis van de informatie die bij de Microsoft-server voor LDAP's is verzameld. Hiervoor moet u het Root CA-certificaat importeren dat het LDAP-servicecertificaat op de Windows-server heeft ondertekend onder

Objects > PKI > Trusted CAs > Add Trusted CA, aangezien dit in het kader van deDirectory Server Configurationvan het rijk. Klik op de knopOK.

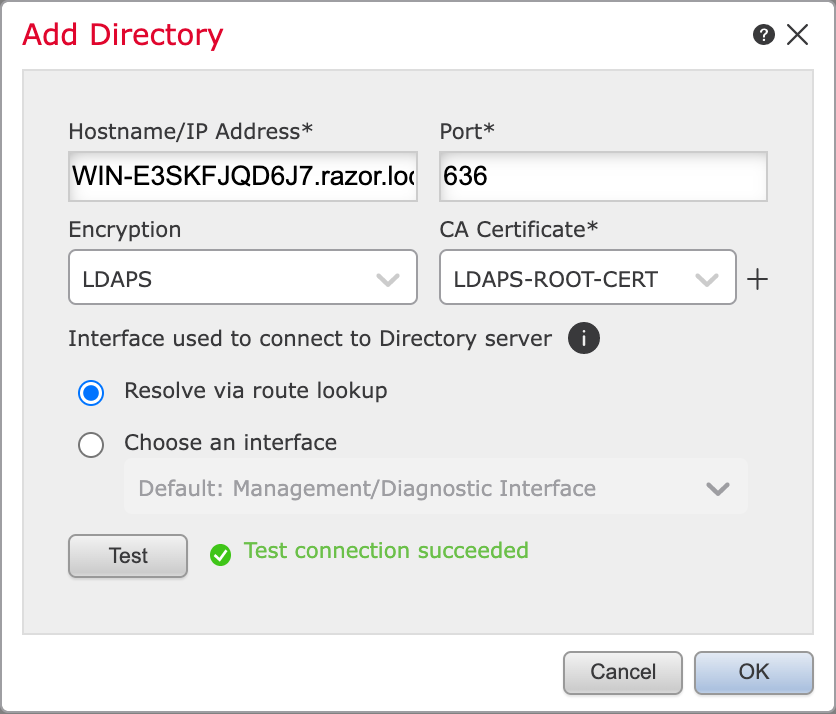

-

Klik op de knop

Testom ervoor te zorgen dat het VCC met succes kan verbinden met de Directory Gebruikersnaam en het wachtwoord dat in de eerdere stap is opgegeven. Aangezien deze tests worden geïnitieerd vanuit het FMC en niet via een van de routeerbare interfaces die op de FTD zijn geconfigureerd (zoals binnenkant, buitenkant, dmz), garandeert een succesvolle (of mislukte) verbinding niet hetzelfde resultaat voor AnyConnect-verificatie, aangezien AnyConnect LDAP-verificatieverzoeken worden geïnitieerd vanuit een van de FTD routable interfaces.

-

Schakel het nieuwe domein in.

AnyConnect configureren voor wachtwoordbeheer

-

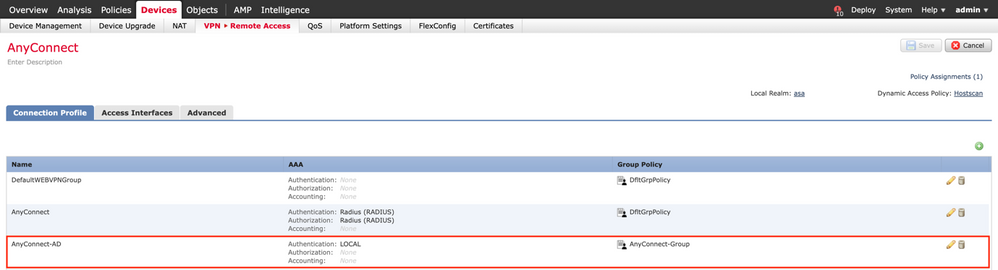

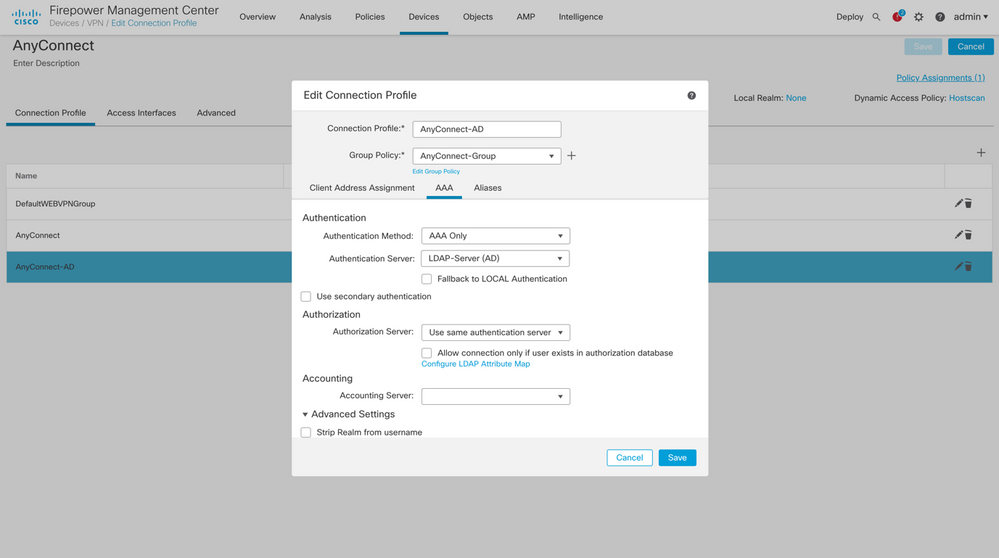

Kies het bestaande verbindingsprofiel of maak een nieuw profiel aan als AnyConnect voor het eerst is ingesteld. Hier wordt een bestaand verbindingsprofiel met de naam 'AnyConnect-AD' gebruikt dat is toegewezen aan de lokale verificatie.

-

Bewerk het verbindingsprofiel en wijs de nieuwe LDAPs-server toe die in de eerdere stappen is geconfigureerd, onder de AAA-instellingen van het verbindingsprofiel. Klik op de knop

Savein de rechterbovenhoek

-

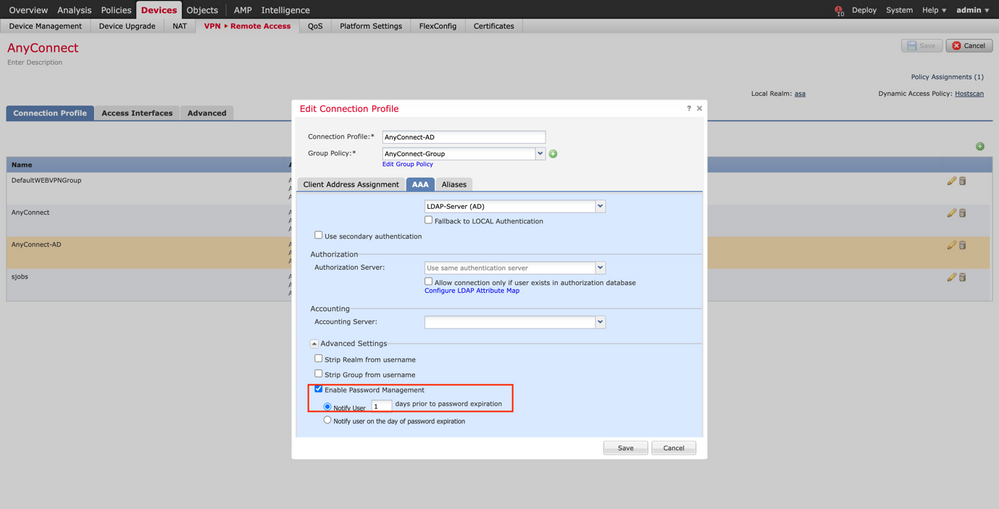

Wachtwoordbeheer inschakelen onder de

AAA > Advanced Settingsen slaat de configuratie op.

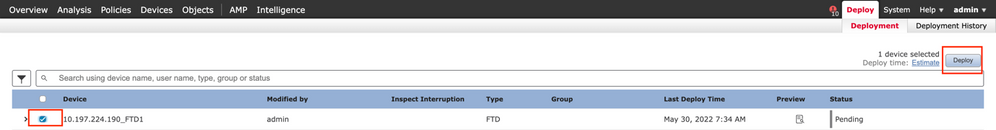

Implementeren

-

Als u klaar bent met de configuratie, klikt u op de

Deployknop aan de rechterbovenkant.

-

Klik op het selectievakje naast de FTD-configuratie die erop is toegepast en klik vervolgens op

Deploy, zoals getoond in deze afbeelding:

Laatste configuratie

Dit is de configuratie in de FTD CLI na de succesvolle implementatie.

AAA-configuratie

> show running-config aaa-server

aaa-server LDAP-Server protocol ldap <------ aaa-server group configured for LDAPs authentication

max-failed-attempts 4

realm-id 8

aaa-server LDAP-Server host WIN-E3SKFJQD6J7.razor.local <-------- LDAPs Server to which the queries are sent

server-port 636

ldap-base-dn DC=razor,DC=local

ldap-group-base-dn DC=razor,DC=local

ldap-scope subtree

ldap-naming-attribute sAMAccountName

ldap-login-password *****

ldap-login-dn *****@razor.local

ldap-over-ssl enable

server-type microsoft

Configuratie AnyConnect

> show running-config webvpn

webvpn

enable Outside

anyconnect image disk0:/csm/anyconnect-win-4.10.01075-webdeploy-k9.pkg 1 regex "Windows"

anyconnect profiles FTD-Client-Prof disk0:/csm/ftd.xml

anyconnect enable

tunnel-group-list enable

cache

no disable

error-recovery disable

> show running-config tunnel-group

tunnel-group AnyConnect-AD type remote-access

tunnel-group AnyConnect-AD general-attributes

address-pool Pool-1

authentication-server-group LDAP-Server <-------- LDAPs Server group name mapped to the tunnel-group

default-group-policy AnyConnect-Group

password-management password-expire-in-days 1 <-------- Password-management configuration mapped under the tunnel-group

tunnel-group AnyConnect-AD webvpn-attributes

group-alias Dev enable

> show running-config group-policy AnyConnect-Group

group-policy AnyConnect-Group internal <--------- Group-Policy configuration that is mapped once the user is authenticated

group-policy AnyConnect-Group attributes

vpn-simultaneous-logins 3

vpn-idle-timeout 35791394

vpn-idle-timeout alert-interval 1

vpn-session-timeout none

vpn-session-timeout alert-interval 1

vpn-filter none

vpn-tunnel-protocol ikev2 ssl-client <-------- Protocol specified as SSL to entertain the AnyConnect connection over port 443

split-tunnel-policy tunnelspecified

split-tunnel-network-list value Remote-Access-Allow

default-domain none

split-dns none

split-tunnel-all-dns disable

client-bypass-protocol disable

vlan none

address-pools none

webvpn

anyconnect ssl dtls enable

anyconnect mtu 1406

anyconnect firewall-rule client-interface public none

anyconnect firewall-rule client-interface private none

anyconnect ssl keepalive 20

anyconnect ssl rekey time none

anyconnect ssl rekey method none

anyconnect dpd-interval client 30

anyconnect dpd-interval gateway 30

anyconnect ssl compression none

anyconnect dtls compression none

anyconnect modules value none

anyconnect profiles value FTD-Client-Prof type user

anyconnect ask none default anyconnect

anyconnect ssl df-bit-ignore disable

> show running-config ssl

ssl trust-point ID-New-Cert Outside <-------- FTD ID-cert trustpoint name mapped to the outside interface on which AnyConnect Connections are entertained

Verificatie

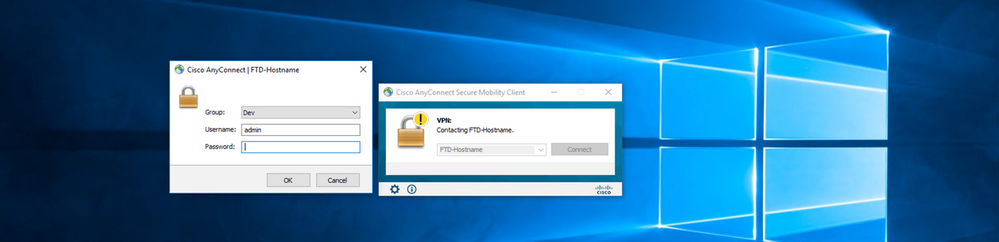

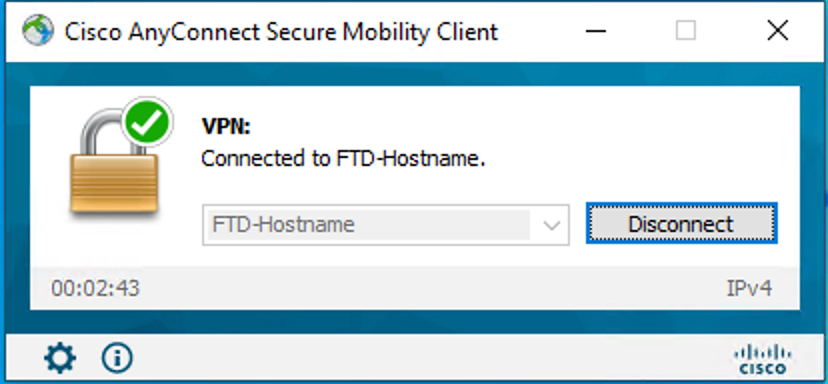

Verbinding maken met AnyConnect en wachtwoordbeheer voor de gebruikersverbinding controleren

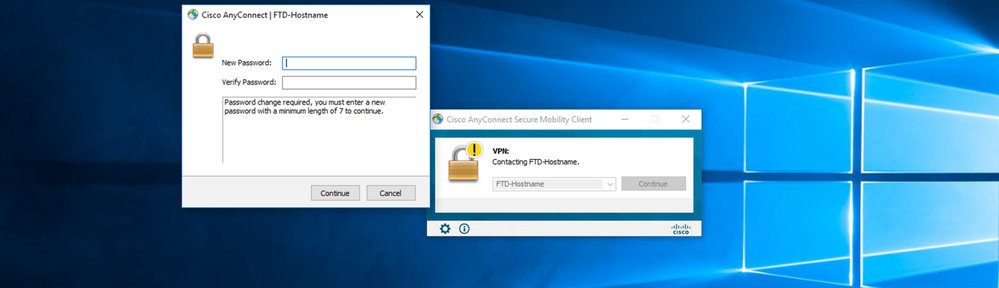

1. Start een verbinding met het betreffende verbindingsprofiel. Zodra bij de eerste aanmelding is bepaald dat het wachtwoord moet worden gewijzigd omdat het eerdere wachtwoord door de Microsoft Server is geweigerd omdat het is verlopen, wordt de gebruiker gevraagd het wachtwoord te wijzigen.

-

Zodra de gebruiker het nieuwe wachtwoord voor aanmelding invoert, is de verbinding tot stand gebracht.

-

Controleer de gebruikersverbinding op de FTD CLI:

FTD_2# sh vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : admin Index : 7 <------- Username, IP address assigned information of the client

Assigned IP : 10.1.x.x Public IP : 10.106.xx.xx

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 16316 Bytes Rx : 2109

Group Policy : AnyConnect-Group Tunnel Group : AnyConnect-AD <-------- Tunnel-Group to which the AnyConnect connection falls, and the group-policy assigned to user

Login Time : 13:22:24 UTC Mon Apr 25 2022

Duration : 0h:00m:51s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0ac5e0fa000070006266a090

Security Grp : none Tunnel Zone : 0

Problemen oplossen

Debugs

Dit debug kan worden uitgevoerd in diagnostische CLI om problemen op te lossen met wachtwoordbeheer: debug ladp 255.

Debugs voor werkwachtwoordbeheer

[24] Session Start

[24] New request Session, context 0x0000148f3c271830, reqType = Authentication

[24] Fiber started

[24] Creating LDAP context with uri=ldaps://10.106.71.234:636

[24] Connect to LDAP server: ldaps://10.106.71.234:636, status = Successful <-------- Successful connection to the LDAPs server over post 636

[24] supportedLDAPVersion: value = 3

[24] supportedLDAPVersion: value = 2

[24] Binding as *****@razor.local

[24] Performing Simple authentication for *****@razor.local to 10.106.71.234

[24] LDAP Search:

Base DN = [DC=razor,DC=local]

Filter = [sAMAccountName=admin]

Scope = [SUBTREE]

[24] User DN = [CN=admin,CN=Users,DC=razor,DC=local]

[24] Talking to Active Directory server 10.106.71.234

[24] Reading password policy for admin, dn:CN=admin,CN=Users,DC=razor,DC=local <--------- Once the client enters credentials during initial login, if the password is expired, then it is read and the user is asked to provide a new password

[24] Read bad password count 3

[24] Binding as admin

[24] Performing Simple authentication for admin to 10.106.71.234

[24] Simple authentication for admin returned code (49) Invalid credentials

[24] Message (admin): 80090308: LdapErr: DSID-0C0903C5, comment: AcceptSecurityContext error, data 773, v23f0

[24] Checking password policy

[24] New password is required for admin <---------- New password is asked to be provided

[24] Fiber exit Tx=622 bytes Rx=2771 bytes, status=-1

[24] Session End

[25] Session Start

[25] New request Session, context 0x0000148f3c271830, reqType = Modify Password

[25] Fiber started

[25] Creating LDAP context with uri=ldaps://10.106.71.234:636

[25] Connect to LDAP server: ldaps://10.106.71.234:636, status = Successful <----------- New connection is initiated to the LDAPs server for the password change

[25] supportedLDAPVersion: value = 3

[25] supportedLDAPVersion: value = 2

[25] Binding as *****@razor.local

[25] Performing Simple authentication for *****@razor.local to 10.106.71.234

[25] LDAP Search:

Base DN = [DC=razor,DC=local]

Filter = [sAMAccountName=admin]

Scope = [SUBTREE]

[25] User DN = [CN=admin,CN=Users,DC=razor,DC=local]

[25] Talking to Active Directory server 10.106.71.234

[25] Reading password policy for admin, dn:CN=admin,CN=Users,DC=razor,DC=local

[25] Read bad password count 3

[25] Change Password for admin successfully converted old password to unicode

[25] Change Password for admin successfully converted new password to unicode <----------- Client provides the new password value

[25] Password for admin successfully changed <----------- Password is changed successfully for the client

[25] Retrieved User Attributes:

[25] objectClass: value = top

[25] objectClass: value = person

[25] objectClass: value = organizationalPerson

[25] objectClass: value = user

[25] cn: value = admin

[25] givenName: value = admin

[25] distinguishedName: value = CN=admin,CN=Users,DC=razor,DC=local

[25] instanceType: value = 4

[25] whenCreated: value = 20201029053516.0Z

[25] whenChanged: value = 20220426032127.0Z

[25] displayName: value = admin

[25] uSNCreated: value = 16710

[25] uSNChanged: value = 98431

[25] name: value = admin

[25] objectGUID: value = ..0.].LH.....9.4

[25] userAccountControl: value = 512

[25] badPwdCount: value = 3

[25] codePage: value = 0

[25] countryCode: value = 0

[25] badPasswordTime: value = 132610388348662803

[25] lastLogoff: value = 0

[25] lastLogon: value = 132484577284881837

[25] pwdLastSet: value = 0

[25] primaryGroupID: value = 513

[25] objectSid: value = ................7Z|....RQ...

[25] accountExpires: value = 9223372036854775807

[25] logonCount: value = 0

[25] sAMAccountName: value = admin

[25] sAMAccountType: value = 805306368

[25] userPrincipalName: value = ******@razor.local

[25] objectCategory: value = CN=Person,CN=Schema,CN=Configuration,DC=razor,DC=local

[25] dSCorePropagationData: value = 20220425125800.0Z

[25] dSCorePropagationData: value = 20201029053516.0Z

[25] dSCorePropagationData: value = 16010101000000.0Z

[25] lastLogonTimestamp: value = 132953506361126701

[25] msDS-SupportedEncryptionTypes: value = 0

[25] uid: value = ******@razor.local

[25] Fiber exit Tx=714 bytes Rx=2683 bytes, status=1

[25] Session End

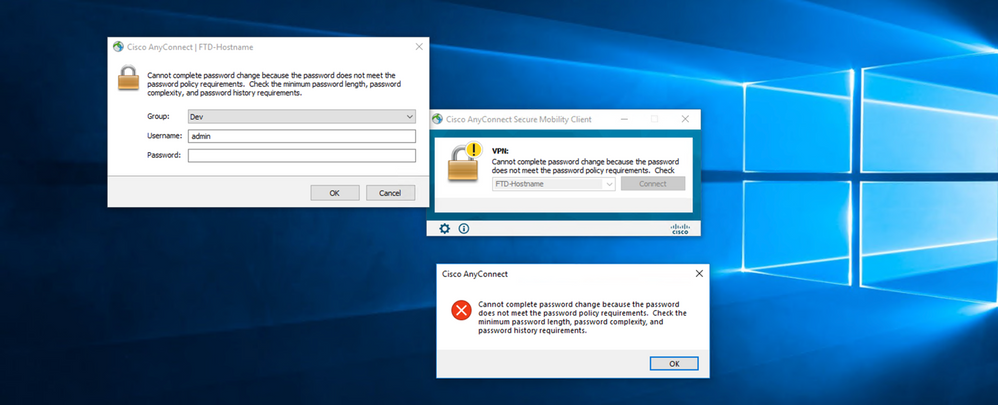

Veelvoorkomende fouten die tijdens het wachtwoordbeheer worden aangetroffen

Als het wachtwoordbeleid dat door de Microsoft Server is ingesteld niet wordt nageleefd wanneer de gebruiker het nieuwe wachtwoord invoert, wordt de verbinding verbroken met de fout "Wachtwoord voldoet niet aan de Wachtwoordbeleidsvereisten". Zorg er dus voor dat het nieuwe wachtwoord voldoet aan het beleid dat door de Microsoft Server voor LDAP's is ingesteld.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

12-Sep-2023 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Rana Sameer Pratap SinghCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback