Probleemoplossing voor ASA Smart License op FXOS Firepower applicaties

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft de functie Adaptieve security applicatie (ASA) slimme licenties op Firepower eXtensible Operating System (FXOS).

Achtergrondinformatie

Smart Licensing op FXOS wordt gebruikt wanneer er een ASA is geïnstalleerd op het chassis. Voor Firepower Threat Defence (FTD) en Firepower Management Center (FMC) controleert Smart Licensing FMC en FTD Smart Licence Registration en Problemen oplossen.

Dit document heeft voornamelijk betrekking op de scenario’s waarbij het FXOS-chassis direct toegang tot internet heeft. Als uw FXOS-chassis geen toegang tot internet heeft, moet u een Satellite Server of een Permanent License Reservation (PLR) overwegen. Raadpleeg de FXOS-configuratiehandleiding voor meer informatie over offline beheer.

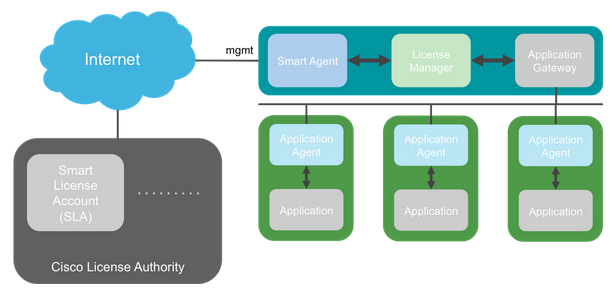

Smart Licensing-architectuur

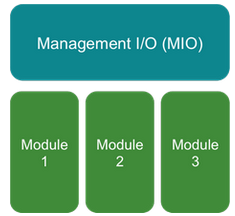

Een overzichtelijk overzicht van de chassisonderdelen:

- Zowel Management Input/Output (MIO) als individuele modules spelen een rol in slimme licenties

- MIO zelf vereist geen licenties voor de werking ervan

- SA-toepassing(en) op elke module moet(en) gelicentieerd zijn

De FXOS-supervisor is de MIO. De MIO omvat drie hoofdcomponenten:

- Smart Agent

- Licentiebeheer

- AppAG

Algemene architectuur

Nomenclatuur

| Begrip |

Beschrijving |

| Cisco-licentieautoriteit |

Het Cisco-licentieschema voor slimme licenties. Onderhoudt alle informatie over productlicenties. Dit omvat rechten en apparaatinformatie. |

| Smart License-account |

Een account met alle rechten voor het apparaat. |

| Token ID |

Een identificatiecode wordt gebruikt om de Smart License Account te onderscheiden wanneer het apparaat wordt geregistreerd. |

| Rechten |

Gelijk aan een vergunning. Komt overeen met een afzonderlijke functie of een gehele functielaag. |

| Productactiveringssleutel (PAK) |

Het oudere vergunningsmechanisme. Koppel aan één apparaat. |

Smart Agent-statussen

| Toestand |

Beschrijving |

| Niet geconfigureerd |

Slimme licenties zijn niet ingeschakeld. |

| niet geïdentificeerd |

Slimme licenties zijn ingeschakeld maar Smart Agent heeft nog geen contact opgenomen met Cisco om te registreren. |

| Geregistreerd |

De agent heeft contact opgenomen met de Cisco-licentieautoriteit en zich geregistreerd. |

| geautoriseerd |

Wanneer een agent een status van in-compliance ontvangt in antwoord op een verzoek om toestemming voor het verkrijgen van rechten. |

| Niet-naleving (OSC) |

Wanneer een agent een OCR-status ontvangt in antwoord op een verzoek om toestemming voor rechten. |

| Vergunning verlopen |

Als de agent 90 dagen niet met Cisco heeft gecommuniceerd. |

ASA-rechten

Dit zijn de ondersteunde ASA-rechten:

- Standaardlaag

- Multicontext

- Sterke versleuteling (3DES)

- Mobiele telefoon/serviceprovider (GTP)

Configuratie

Volg de instructies van deze documenten:

Voor het instellen van een functielaag:

asa(config-smart-lic)# show license all

Smart licensing enabled: Yes

Compliance status: In compliance

Overall licensed status: Invalid (0)

No entitlements in use

Serial Number: FCH12345ABC

License mode: Smart Licensing

Licensed features for this platform:

Maximum Physical Interfaces : Unlimited

Maximum VLANs : 1024

Inside Hosts : Unlimited

Failover : Active/Active

Encryption-DES : Enabled

Encryption-3DES-AES : Enabled

Security Contexts : 10

Carrier : Disabled

AnyConnect Premium Peers : 20000

AnyConnect Essentials : Disabled

Other VPN Peers : 20000

Total VPN Peers : 20000

AnyConnect for Mobile : Enabled

AnyConnect for Cisco VPN Phone : Enabled

Advanced Endpoint Assessment : Enabled

Shared License : Disabled

Total TLS Proxy Sessions : 15000

Cluster : Enabled

***************************************************************************

* WARNING *

* *

* THIS DEVICE IS NOT LICENSED WITH A VALID FEATURE TIER ENTITLEMENT *

* *

***************************************************************************

Standaardlaag configureren:

asa(config)# license smart

INFO: License(s) corresponding to an entitlement will be activated only after an entitlement request has been authorized.

asa(config-smart-lic)# feature tier standard

asa(config-smart-lic)# show license all

Smart licensing enabled: Yes

Compliance status: In compliance

Overall licensed status: Authorized (3)

Entitlement(s):

Feature tier:

Tag: regid.2015-10.com.cisco.FIREPOWER_4100_ASA_STANDARD,1.0_7d7f5ee2-1398-4b0e-aced-b3f7fb1cacfc

Version: 1.0

Enforcement mode: Authorized

Handle: 1

Requested time: Tue, 04 Aug 2020 07:58:13 UTC

Requested count: 1

Request status: Complete

Serial Number: FCH12345ABC

License mode: Smart Licensing

Licensed features for this platform:

Maximum Physical Interfaces : Unlimited

Maximum VLANs : 1024

Inside Hosts : Unlimited

Failover : Active/Active

Encryption-DES : Enabled

Encryption-3DES-AES : Enabled

Security Contexts : 10

Carrier : Disabled

AnyConnect Premium Peers : 20000

AnyConnect Essentials : Disabled

Other VPN Peers : 20000

Total VPN Peers : 20000

AnyConnect for Mobile : Enabled

AnyConnect for Cisco VPN Phone : Enabled

Advanced Endpoint Assessment : Enabled

Shared License : Disabled

Total TLS Proxy Sessions : 15000

Clustetext

failover (hoge beschikbaarheid)

Zoals is gedocumenteerd in de ASA Configuration Guide, moet elke FirePOWER-eenheid zijn geregistreerd bij de Licentieautoriteit of de satellietserver. Verificatie door de ASA CLI:

asa# show failover | include host

This host: Primary - Active

Other host: Secondary - Standby Ready

asa# show license all

Smart licensing enabled: Yes

Compliance status: In compliance

Overall licensed status: Authorized (3)

Entitlement(s):

Feature tier:

Tag: regid.2015-10.com.cisco.FIREPOWER_4100_ASA_STANDARD,1.0_7d7f5ee2-1398-4b0e-aced-b3f7fb1cacfc

Version: 1.0

Enforcement mode: Authorized

Handle: 1

Requested time: Tue, 04 Aug 2020 07:58:13 UTC

Requested count: 1

Request status: Complete

Serial Number: FCH12345ABC

License mode: Smart Licensing

Licensed features for this platform:

Maximum Physical Interfaces : Unlimited

Maximum VLANs : 1024

Inside Hosts : Unlimited

Failover : Active/Active

Encryption-DES : Enabled

Encryption-3DES-AES : Enabled

Security Contexts : 10

Carrier : Disabled

AnyConnect Premium Peers : 20000

AnyConnect Essentials : Disabled

Other VPN Peers : 20000

Total VPN Peers : 20000

AnyConnect for Mobile : Enabled

AnyConnect for Cisco VPN Phone : Enabled

Advanced Endpoint Assessment : Enabled

Shared License : Disabled

Total TLS Proxy Sessions : 15000

Cluster : Enabled

Failover cluster licensed features for this platform:

Maximum Physical Interfaces : Unlimited

Maximum VLANs : 1024

Inside Hosts : Unlimited

Failover : Active/Active

Encryption-DES : Enabled

Encryption-3DES-AES : Enabled

Security Contexts : 20

Carrier : Disabled

AnyConnect Premium Peers : 20000

AnyConnect Essentials : Disabled

Other VPN Peers : 20000

Total VPN Peers : 20000

AnyConnect for Mobile : Enabled

AnyConnect for Cisco VPN Phone : Enabled

Advanced Endpoint Assessment : Enabled

Shared License : Disabled

Total TLS Proxy Sessions : 15000

Cluster : Enabled

De standby-eenheid:

asa# show failover | i host

This host: Secondary - Standby Ready

Other host: Primary - Active

asa# show license all

Smart licensing enabled: Yes

Compliance status: In compliance

Overall licensed status: Not applicable in standby state

No entitlements in use

Serial Number: FCH12455DEF

License mode: Smart Licensing

Licensed features for this platform:

Maximum Physical Interfaces : Unlimited

Maximum VLANs : 1024

Inside Hosts : Unlimited

Failover : Active/Active

Encryption-DES : Enabled

Encryption-3DES-AES : Disabled

Security Contexts : 10

Carrier : Disabled

AnyConnect Premium Peers : 20000

AnyConnect Essentials : Disabled

Other VPN Peers : 20000

Total VPN Peers : 20000

AnyConnect for Mobile : Enabled

AnyConnect for Cisco VPN Phone : Enabled

Advanced Endpoint Assessment : Enabled

Shared License : Disabled

Total TLS Proxy Sessions : 15000

Cluster : Enabled

Failover cluster licensed features for this platform:

Maximum Physical Interfaces : Unlimited

Maximum VLANs : 1024

Inside Hosts : Unlimited

Failover : Active/Active

Encryption-DES : Enabled

Encryption-3DES-AES : Enabled

Security Contexts : 20

Carrier : Disabled

AnyConnect Premium Peers : 20000

AnyConnect Essentials : Disabled

Other VPN Peers : 20000

Total VPN Peers : 20000

AnyConnect for Mobile : Enabled

AnyConnect for Cisco VPN Phone : Enabled

Advanced Endpoint Assessment : Enabled

Shared License : Disabled

Total TLS Proxy Sessions : 15000

Cluster : Enabled

Case Study: ASA HA-licentie op FP2100

- Op 2100 communiceert de ASA met het Cisco Smart Licensing Portal (cloud) via de ASA-interfaces, niet via het FXOS-beheer

- U moet beide ASA’s registreren bij het Cisco Smart Licensing Portal (cloud)

In dit geval wordt de lokale verificatie van HTTP gebruikt op een externe interface:

ciscoasa(config)# show run http

http server enable

http 0.0.0.0 0.0.0.0 outside

ciscoasa(config)# show run aaa

aaa authentication http console LOCAL

ciscoasa(config)# show run username

username cisco password ***** pbkdf2

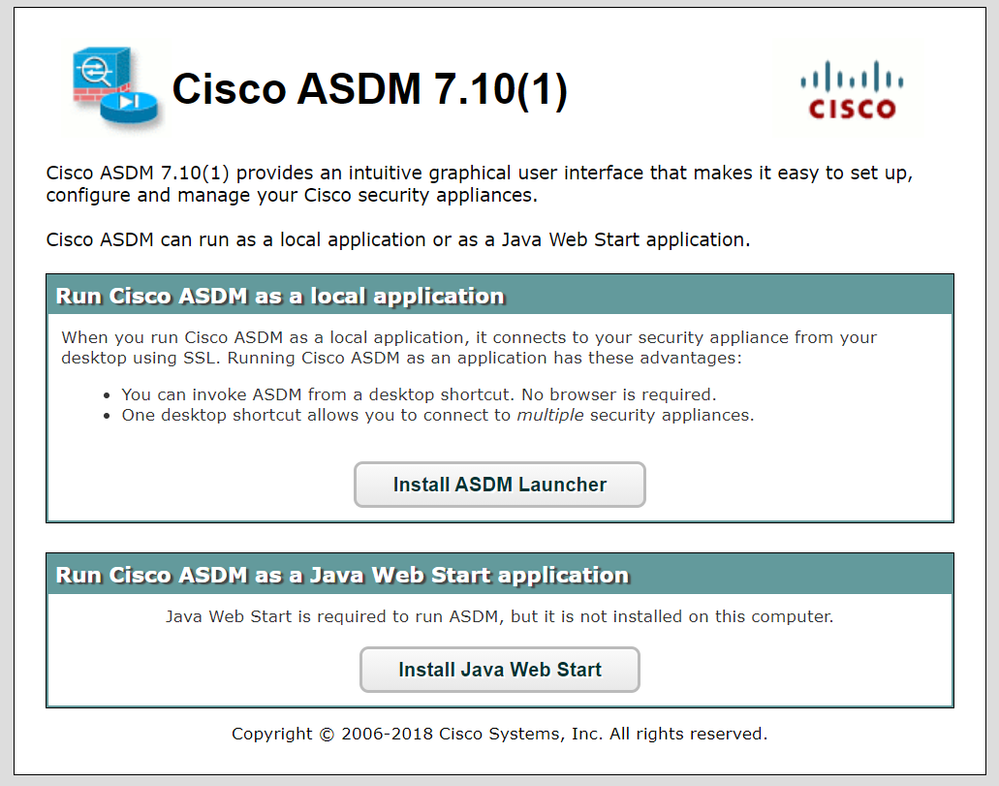

U kunt alleen verbinding maken met de ASA via ASDM als er een 3DES/AES-licentie is ingeschakeld. Voor een ASA die nog niet is geregistreerd, is dit alleen mogelijk op een interface die management-only. Volgens de configuratiehandleiding is "Strong Encryption (3DES/AES) beschikbaar voor beheerverbindingen voordat u verbinding maakt met de Licentieautoriteit of de Satellite Server, zodat u ASDM kunt starten. Merk op dat ASDM access alleen beschikbaar is op beheerinterfaces met de standaard encryptie. Doorgaand verkeer is niet toegestaan totdat u verbinding maakt en de Strong Encryption-licentie verkrijgt". In een ander geval krijgt u:

ciscoasa(config)# debug ssl 255

debug ssl enabled at level 255.

error:1408A0C1:SSL routines:ssl3_get_client_hello:no shared cipher

Om te overwinnen ASA heeft beheer-slechts gevormd op de Internet-Onder ogen ziende interface en zo is de verbinding ASDM mogelijk:

interface Ethernet1/2

management-only

nameif outside

security-level 100

ip address 192.168.123.111 255.255.255.0 standby 192.168.123.112

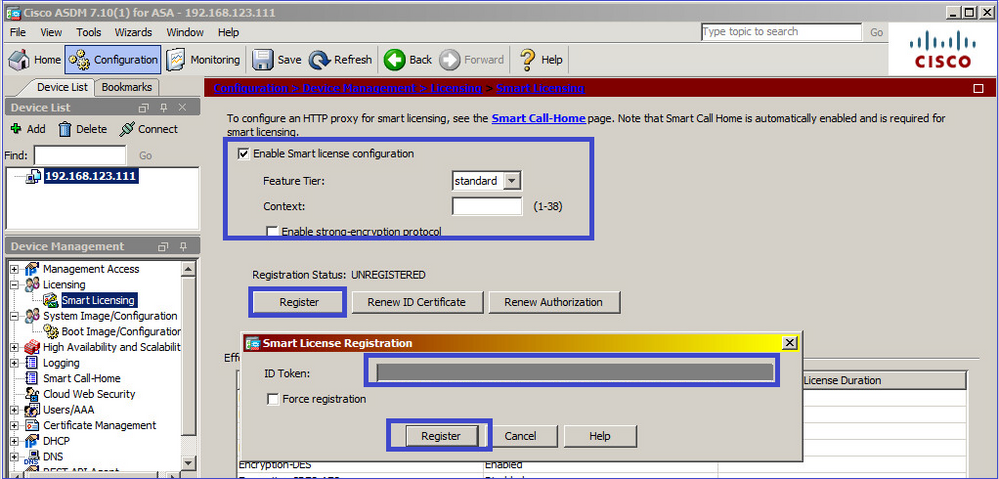

Configureer de slimme licentiëring op primaire ASA:

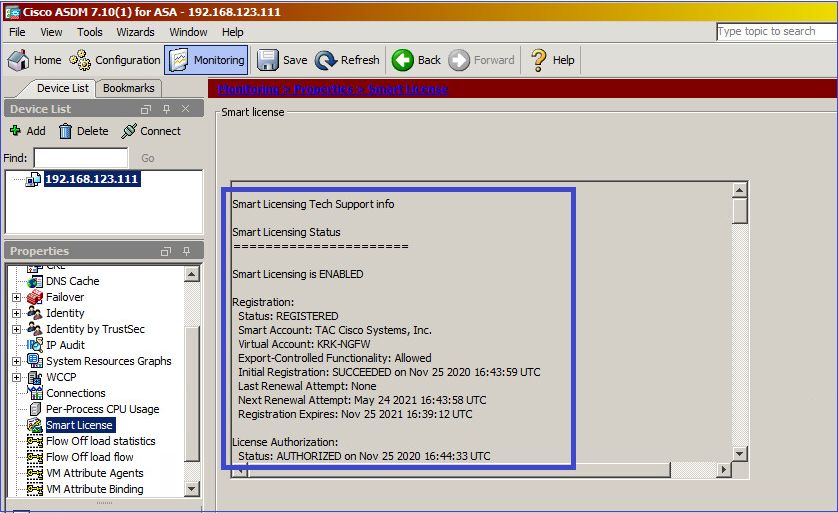

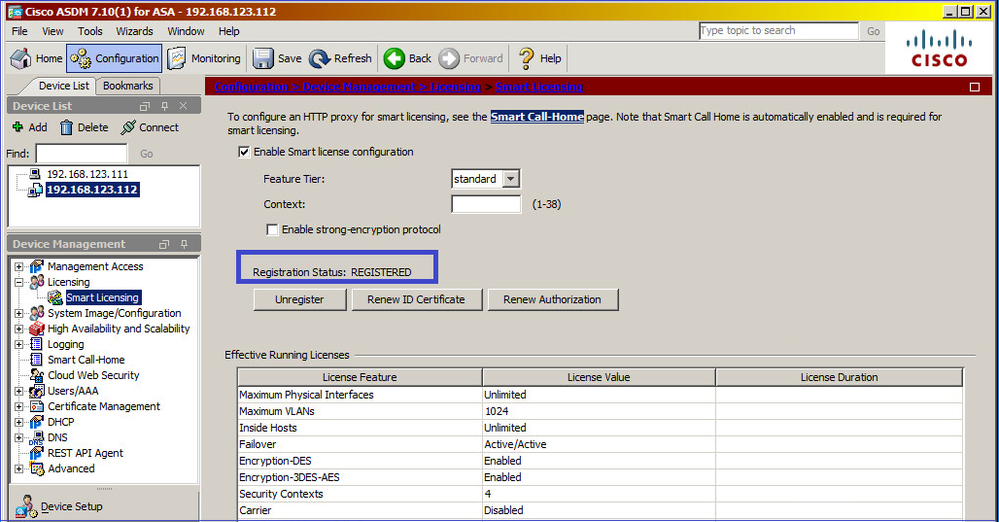

Naar navigeren Monitoring > Properties > Smart License de status van de inschrijving te controleren:

Primaire ASA CLI-verificatie:

ciscoasa/pri/act# show license all

Smart Licensing Status

======================

Smart Licensing is ENABLED

Registration:

Status: REGISTERED

Smart Account: Cisco Systems, Inc.

Virtual Account: NGFW

Export-Controlled Functionality: Allowed

Initial Registration: SUCCEEDED on Nov 25 2020 16:43:59 UTC

Last Renewal Attempt: None

Next Renewal Attempt: May 24 2021 16:43:58 UTC

Registration Expires: Nov 25 2021 16:39:12 UTC

License Authorization:

Status: AUTHORIZED on Nov 25 2020 16:47:42 UTC

Last Communication Attempt: SUCCEEDED on Nov 25 2020 16:47:42 UTC

Next Communication Attempt: Dec 25 2020 16:47:41 UTC

Communication Deadline: Feb 23 2021 16:42:46 UTC

Utility:

Status: DISABLED

Data Privacy:

Sending Hostname: yes

Callhome hostname privacy: DISABLED

Smart Licensing hostname privacy: DISABLED

Version privacy: DISABLED

Transport:

Type: Callhome

License Usage

==============

Firepower 2100 ASA Standard (FIREPOWER_2100_ASA_STANDARD):

Description: Firepower 2100 ASA Standard

Count: 1

Version: 1.0

Status: AUTHORIZED

Product Information

===================

UDI: PID:FPR-2140,SN:JAD12345ABC

Agent Version

=============

Smart Agent for Licensing: 4.3.6_rel/38

ciscoasa/pri/act# show run license

license smart

feature tier standard

ciscoasa/pri/act# show license features

Serial Number: JAD12345ABC

Export Compliant: YES

License mode: Smart Licensing

Licensed features for this platform:

Maximum Physical Interfaces : Unlimited

Maximum VLANs : 1024

Inside Hosts : Unlimited

Failover : Active/Active

Encryption-DES : Enabled

Encryption-3DES-AES : Enabled

Security Contexts : 2

Carrier : Disabled

AnyConnect Premium Peers : 10000

AnyConnect Essentials : Disabled

Other VPN Peers : 10000

Total VPN Peers : 10000

AnyConnect for Mobile : Enabled

AnyConnect for Cisco VPN Phone : Enabled

Advanced Endpoint Assessment : Enabled

Shared License : Disabled

Total TLS Proxy Sessions : 10000

Cluster : Disabled

Failover cluster licensed features for this platform:

Maximum Physical Interfaces : Unlimited

Maximum VLANs : 1024

Inside Hosts : Unlimited

Failover : Active/Active

Encryption-DES : Enabled

Encryption-3DES-AES : Enabled

Security Contexts : 4

Carrier : Disabled

AnyConnect Premium Peers : 10000

AnyConnect Essentials : Disabled

Other VPN Peers : 10000

Total VPN Peers : 10000

AnyConnect for Mobile : Enabled

AnyConnect for Cisco VPN Phone : Enabled

Advanced Endpoint Assessment : Enabled

Shared License : Disabled

Total TLS Proxy Sessions : 10000

Cluster : Disabled

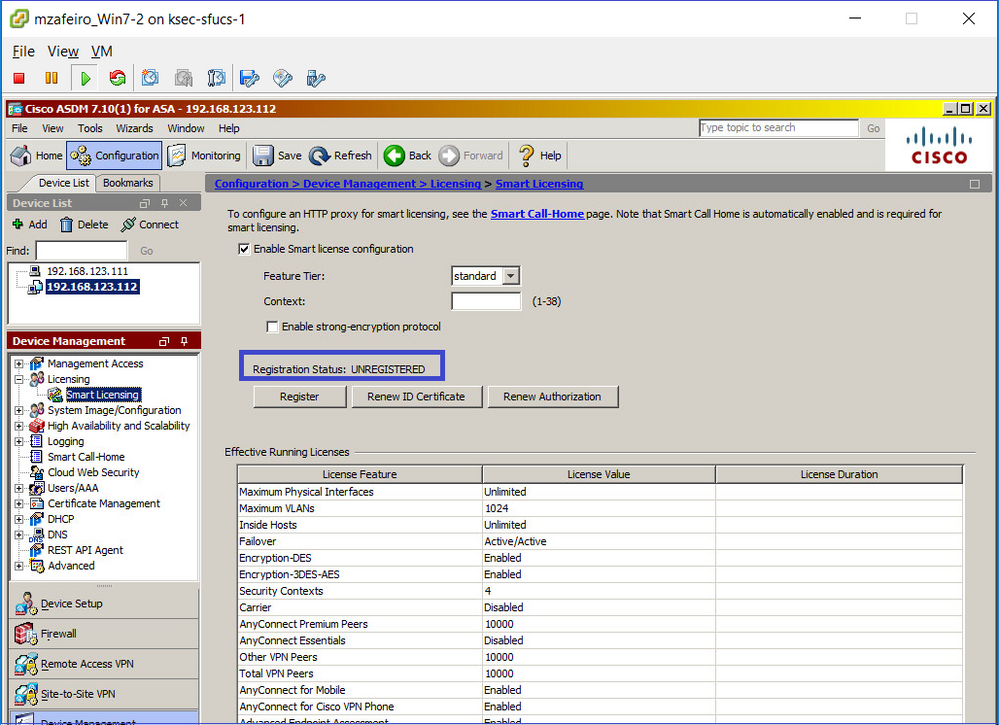

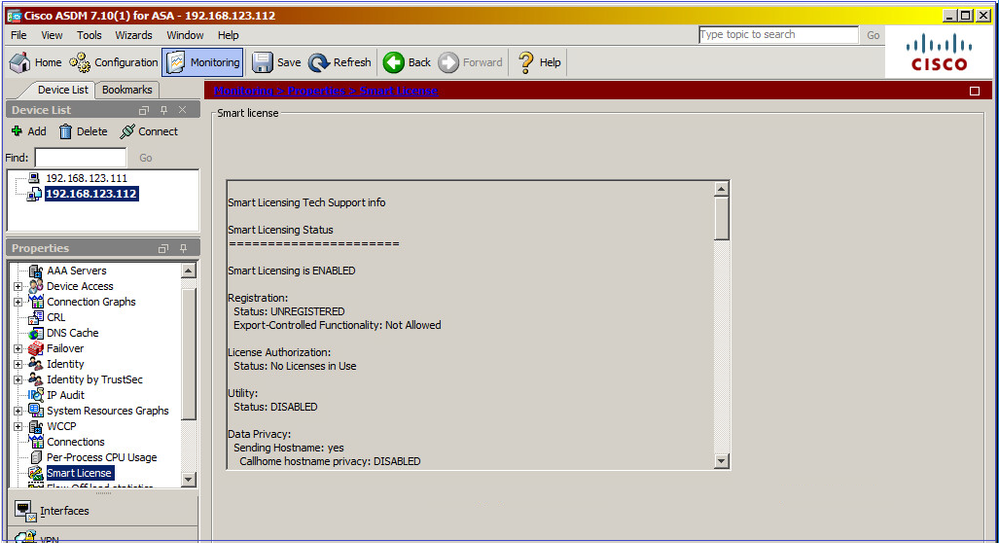

Sluit via ASDM aan op de standby ASA (dit is alleen mogelijk als de ASA is geconfigureerd met een standby IP). De stand-by ASA wordt weergegeven als UNREGISTERED en dit wordt verwacht omdat het nog niet is geregistreerd bij het Smart Licensing-portal:

De standby ASA CLI toont:

ciscoasa/sec/stby# show license all

Smart Licensing Status

======================

Smart Licensing is ENABLED

Registration:

Status: UNREGISTERED

Export-Controlled Functionality: Not Allowed

License Authorization:

Status: No Licenses in Use

Utility:

Status: DISABLED

Data Privacy:

Sending Hostname: yes

Callhome hostname privacy: DISABLED

Smart Licensing hostname privacy: DISABLED

Version privacy: DISABLED

Transport:

Type: Callhome

License Usage

==============

No licenses in use

Product Information

===================

UDI: PID:FPR-2140,SN:JAD123456A

Agent Version

=============

Smart Agent for Licensing: 4.3.6_rel/38

ciscoasa/sec/stby# show run license

license smart

feature tier standard

De licentiefuncties zijn ingeschakeld op de standby ASA:

ciscoasa/sec/stby# show license features

Serial Number: JAD123456A

Export Compliant: NO

License mode: Smart Licensing

Licensed features for this platform:

Maximum Physical Interfaces : Unlimited

Maximum VLANs : 1024

Inside Hosts : Unlimited

Failover : Active/Active

Encryption-DES : Enabled

Encryption-3DES-AES : Disabled

Security Contexts : 2

Carrier : Disabled

AnyConnect Premium Peers : 10000

AnyConnect Essentials : Disabled

Other VPN Peers : 10000

Total VPN Peers : 10000

AnyConnect for Mobile : Enabled

AnyConnect for Cisco VPN Phone : Enabled

Advanced Endpoint Assessment : Enabled

Shared License : Disabled

Total TLS Proxy Sessions : 10000

Cluster : Disabled

Failover cluster licensed features for this platform:

Maximum Physical Interfaces : Unlimited

Maximum VLANs : 1024

Inside Hosts : Unlimited

Failover : Active/Active

Encryption-DES : Enabled

Encryption-3DES-AES : Enabled

Security Contexts : 4

Carrier : Disabled

AnyConnect Premium Peers : 10000

AnyConnect Essentials : Disabled

Other VPN Peers : 10000

Total VPN Peers : 10000

AnyConnect for Mobile : Enabled

AnyConnect for Cisco VPN Phone : Enabled

Advanced Endpoint Assessment : Enabled

Shared License : Disabled

Total TLS Proxy Sessions : 10000

Cluster : Disabled

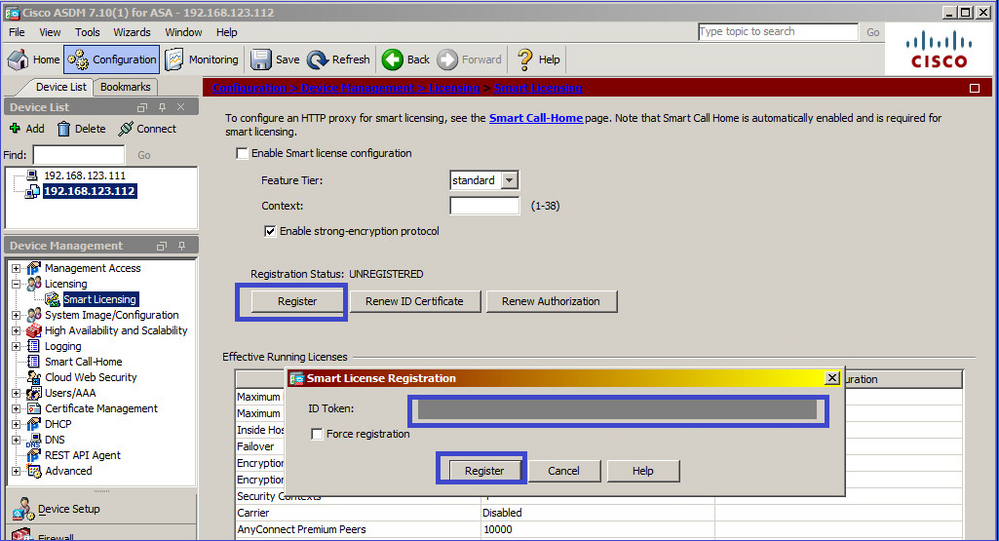

Registreer de standby ASA:

Het resultaat bij standby ASA is dat REGISTERED:

CLI-verificatie op standby ASA:

ciscoasa/sec/stby# show license all

Smart Licensing Status

======================

Smart Licensing is ENABLED

Registration:

Status: REGISTERED

Smart Account: Cisco Systems, Inc.

Virtual Account: NGFW

Export-Controlled Functionality: Allowed

Initial Registration: SUCCEEDED on Nov 25 2020 17:06:51 UTC

Last Renewal Attempt: None

Next Renewal Attempt: May 24 2021 17:06:51 UTC

Registration Expires: Nov 25 2021 17:01:47 UTC

License Authorization:

Status: AUTHORIZED on Nov 25 2020 17:07:28 UTC

Last Communication Attempt: SUCCEEDED on Nov 25 2020 17:07:28 UTC

Next Communication Attempt: Dec 25 2020 17:07:28 UTC

Communication Deadline: Feb 23 2021 17:02:15 UTC

Utility:

Status: DISABLED

Data Privacy:

Sending Hostname: yes

Callhome hostname privacy: DISABLED

Smart Licensing hostname privacy: DISABLED

Version privacy: DISABLED

Transport:

Type: Callhome

License Usage

==============

No licenses in use

Product Information

===================

UDI: PID:FPR-2140,SN:JAD123456AX

Agent Version

=============

Smart Agent for Licensing: 4.3.6_rel/38

ciscoasa/sec/stby# show license feature

Serial Number: JAD123456A

Export Compliant: YES

License mode: Smart Licensing

Licensed features for this platform:

Maximum Physical Interfaces : Unlimited

Maximum VLANs : 1024

Inside Hosts : Unlimited

Failover : Active/Active

Encryption-DES : Enabled

Encryption-3DES-AES : Enabled

Security Contexts : 2

Carrier : Disabled

AnyConnect Premium Peers : 10000

AnyConnect Essentials : Disabled

Other VPN Peers : 10000

Total VPN Peers : 10000

AnyConnect for Mobile : Enabled

AnyConnect for Cisco VPN Phone : Enabled

Advanced Endpoint Assessment : Enabled

Shared License : Disabled

Total TLS Proxy Sessions : 10000

Cluster : Disabled

Failover cluster licensed features for this platform:

Maximum Physical Interfaces : Unlimited

Maximum VLANs : 1024

Inside Hosts : Unlimited

Failover : Active/Active

Encryption-DES : Enabled

Encryption-3DES-AES : Enabled

Security Contexts : 4

Carrier : Disabled

AnyConnect Premium Peers : 10000

AnyConnect Essentials : Disabled

Other VPN Peers : 10000

Total VPN Peers : 10000

AnyConnect for Mobile : Enabled

AnyConnect for Cisco VPN Phone : Enabled

Advanced Endpoint Assessment : Enabled

Shared License : Disabled

Total TLS Proxy Sessions : 10000

Cluster : Disabled

ASA-cluster

Als de apparaten een licentiemismatch hebben, wordt het cluster niet gevormd:

Cluster unit unit-1-1 transitioned from DISABLED to CONTROL

New cluster member unit-2-1 rejected due to encryption license mismatch

Een succesvolle clusterinstelling:

asa(config)# cluster group GROUP1

asa(cfg-cluster)# enable

Removed all entitlements except per-unit entitlement configuration before joining cluster as data unit.

Detected Cluster Control Node.

Beginning configuration replication from Control Node.

.

Cryptochecksum (changed): ede485ad d7fb9644 2847deaf ba16830b

End configuration replication from Control Node.

Cluster Control-knooppunt:

asa# show cluster info | i state

This is "unit-1-1" in state CONTROL_NODE

Unit "unit-2-1" in state DATA_NODE

asa# show license all

Smart licensing enabled: Yes

Compliance status: In compliance

Overall licensed status: Authorized (3)

Entitlement(s):

Feature tier:

Tag: regid.2015-10.com.cisco.FIREPOWER_4100_ASA_STANDARD,1.0_7d7f5ee2-1398-4b0e-aced-b3f7fb1cacfc

Version: 1.0

Enforcement mode: Authorized

Handle: 2

Requested time: Mon, 10 Aug 2020 08:12:38 UTC

Requested count: 1

Request status: Complete

Serial Number: FCH12345ABC

License mode: Smart Licensing

Licensed features for this platform:

Maximum Physical Interfaces : Unlimited

Maximum VLANs : 1024

Inside Hosts : Unlimited

Failover : Active/Active

Encryption-DES : Enabled

Encryption-3DES-AES : Enabled

Security Contexts : 10

Carrier : Disabled

AnyConnect Premium Peers : 20000

AnyConnect Essentials : Disabled

Other VPN Peers : 20000

Total VPN Peers : 20000

AnyConnect for Mobile : Enabled

AnyConnect for Cisco VPN Phone : Enabled

Advanced Endpoint Assessment : Enabled

Shared License : Disabled

Total TLS Proxy Sessions : 15000

Cluster : Enabled

Failover cluster licensed features for this platform:

Maximum Physical Interfaces : Unlimited

Maximum VLANs : 1024

Inside Hosts : Unlimited

Failover : Active/Active

Encryption-DES : Enabled

Encryption-3DES-AES : Enabled

Security Contexts : 20

Carrier : Disabled

AnyConnect Premium Peers : 20000

AnyConnect Essentials : Disabled

Other VPN Peers : 20000

Total VPN Peers : 20000

AnyConnect for Mobile : Enabled

AnyConnect for Cisco VPN Phone : Enabled

Advanced Endpoint Assessment : Enabled

Shared License : Disabled

Total TLS Proxy Sessions : 15000

Cluster : Enabled

Cluster data-eenheid:

asa# show cluster info | i state

This is "unit-2-1" in state DATA_NODE

Unit "unit-1-1" in state CONTROL_NODE

asa# show license all

Smart licensing enabled: Yes

Compliance status: In compliance

Overall licensed status: Authorized (3)

Entitlement(s):

Strong encryption:

Tag: regid.2015-10.com.cisco.FIREPOWER_4100_ASA_ENCRYPTION,1.0_052986db-c5ad-40da-97b1-ee0438d3b2c9

Version: 1.0

Enforcement mode: Authorized

Handle: 3

Requested time: Mon, 10 Aug 2020 07:29:45 UTC

Requested count: 1

Request status: Complete

Serial Number: FCH12345A6B

License mode: Smart Licensing

Licensed features for this platform:

Maximum Physical Interfaces : Unlimited

Maximum VLANs : 1024

Inside Hosts : Unlimited

Failover : Active/Active

Encryption-DES : Enabled

Encryption-3DES-AES : Enabled

Security Contexts : 10

Carrier : Disabled

AnyConnect Premium Peers : 20000

AnyConnect Essentials : Disabled

Other VPN Peers : 20000

Total VPN Peers : 20000

AnyConnect for Mobile : Enabled

AnyConnect for Cisco VPN Phone : Enabled

Advanced Endpoint Assessment : Enabled

Shared License : Disabled

Total TLS Proxy Sessions : 15000

Cluster : Enabled

Failover cluster licensed features for this platform:

Maximum Physical Interfaces : Unlimited

Maximum VLANs : 1024

Inside Hosts : Unlimited

Failover : Active/Active

Encryption-DES : Enabled

Encryption-3DES-AES : Enabled

Security Contexts : 20

Carrier : Disabled

AnyConnect Premium Peers : 20000

AnyConnect Essentials : Disabled

Other VPN Peers : 20000

Total VPN Peers : 20000

AnyConnect for Mobile : Enabled

AnyConnect for Cisco VPN Phone : Enabled

Advanced Endpoint Assessment : Enabled

Shared License : Disabled

Total TLS Proxy Sessions : 15000

Cluster : Enabled

Verificatie en debuggen

Chassis (MIO) - Overzicht van verificatieopdrachten:

FPR4125# show license all

FPR4125# show license techsupport

FPR4125# scope monitoring

FPR4125 /monitoring # scope callhome

FPR4125 /monitoring/callhome # show expand

FPR4125# scope system

FPR4125 /system # scope services

FPR4125 /system/services # show dns

FPR4125 /system/services # show ntp-server

FPR4125# scope security

FPR4125 /security # show trustpoint

FPR4125# show clock

FPR4125# show timezone

FPR4125# show license usage

Configuratieverificatie:

FPR4125-1# scope system

FPR4125-1 /system # scope services

FPR4125-1 /system/services # show configuration

ASA samenvatting van verificatieopdrachten:

asa# show run license

asa# show license all

asa# show license entitlement

asa# show license features

asa# show tech-support license

asa# debug license 255

Chassis (MIO): voorbeelduitvoer van verificatieopdrachten

FPR4125-1# show license all

Smart Licensing Status

======================

Smart Licensing is ENABLED

Registration:

Status: REGISTERED

Smart Account: TAC Cisco Systems, Inc.

Virtual Account: EU TAC

Export-Controlled Functionality: ALLOWED

Initial Registration: SUCCEEDED on Dec 10 2018 23:30:02 UTC

Last Renewal Attempt: SUCCEEDED on Mar 12 2020 23:16:11 UTC

Next Renewal Attempt: Sep 08 2020 23:16:10 UTC

Registration Expires: Mar 12 2021 23:11:09 UTC

License Authorization:

Status: AUTHORIZED on Aug 04 2020 07:58:46 UTC

Last Communication Attempt: SUCCEEDED on Aug 04 2020 07:58:46 UTC

Next Communication Attempt: Sep 03 2020 07:58:45 UTC

Communication Deadline: Nov 02 2020 07:53:44 UTC

License Conversion:

Automatic Conversion Enabled: True

Status: Not started

Export Authorization Key:

Features Authorized:

<none>

Utility:

Status: DISABLED

Data Privacy:

Sending Hostname: yes

Callhome hostname privacy: DISABLED

Smart Licensing hostname privacy: DISABLED

Version privacy: DISABLED

Transport:

Type: Callhome

License Usage

==============

Firepower 4100 ASA Standard (FIREPOWER_4100_ASA_STANDARD):

Description: Firepower 4100 ASA Standard

Count: 1

Version: 1.0

Status: AUTHORIZED

Export status: NOT RESTRICTED

Product Information

===================

UDI: PID:FPR-4125-SUP,SN:JAD12345678

Agent Version

=============

Smart Agent for Licensing: 4.6.9_rel/104

Reservation Info

================

License reservation: DISABLED

FPR4125-1# scope monitoring

FPR4125-1 /monitoring # scope callhome

FPR4125-1 /monitoring/callhome # show expand

Callhome:

Admin State: Off

Throttling State: On

Contact Information:

Customer Contact Email:

From Email:

Reply To Email:

Phone Contact e.g., +1-011-408-555-1212:

Street Address:

Contract Id:

Customer Id:

Site Id:

Switch Priority: Debugging

Enable/Disable HTTP/HTTPS Proxy: Off

HTTP/HTTPS Proxy Server Address:

HTTP/HTTPS Proxy Server Port: 80

SMTP Server Address:

SMTP Server Port: 25

Anonymous Reporting:

Admin State

-----------

Off

Callhome periodic system inventory:

Send periodically: Off

Interval days: 30

Hour of day to send: 0

Minute of hour: 0

Time last sent: Never

Next scheduled: Never

Destination Profile:

Name: full_txt

Level: Warning

Alert Groups: All,Cisco Tac,Diagnostic,Environmental

Max Size: 5000000

Format: Full Txt

Reporting: Smart Call Home Data

Name: short_txt

Level: Warning

Alert Groups: All,Cisco Tac,Diagnostic,Environmental

Max Size: 5000000

Format: Short Txt

Reporting: Smart Call Home Data

Name: SLProfile

Level: Normal

Alert Groups: Smart License

Max Size: 5000000

Format: Xml

Reporting: Smart License Data

Destination:

Name Transport Protocol Email or HTTP/HTTPS URL Address

---------- ------------------ -------------------------------

SLDest Https https://tools.cisco.com/its/service/oddce/services/DDCEService

FPR4125-1# scope system

FPR4125-1 /system # scope services

FPR4125-1 /system/services # show dns

Domain Name Servers:

IP Address: 172.16.200.100

FPR4125-1 /system/services # show ntp-server

NTP server hostname:

Name Time Sync Status

---------------------------------------------------------------- ----------------

10.62.148.75 Unreachable Or Invalid Ntp Server

172.18.108.14 Time Synchronized

172.18.108.15 Candidate

FPR4125-1# scope security

FPR4125-1 /security # show trustpoint

Trustpoint Name: CHdefault

Trustpoint certificate chain: -----BEGIN CERTIFICATE-----

MIIFtzCCA5+gAwIBAgICBQkwDQYJKoZIhvcNAQEFBQAwRTELMAkGA1UEBhMCQk0x

…

8eOx79+Rj1QqCyXBJhnEUhAFZdWCEOrCMc0u

-----END CERTIFICATE-----

Cert Status: Valid

Trustpoint Name: CiscoLicRoot

Trustpoint certificate chain: -----BEGIN CERTIFICATE-----

MIIDITCCAgmgAwIBAgIBATANBgkqhkiG9w0BAQsFADAyMQ4wDAYDVQQKEwVDaXNj

…

QYYWqUCT4ElNEKt1J+hvc5MuNbWIYv2uAnUVb3GbsvDWl99/KA==

-----END CERTIFICATE-----

Cert Status: Valid

Trustpoint Name: CSCO2099SUDI

Trustpoint certificate chain: -----BEGIN CERTIFICATE-----

MIIDITCCAgmgAwIBAgIJAZozWHjOFsHBMA0GCSqGSIb3DQEBCwUAMC0xDjAMBgNV

…

PKkmBlNQ9hQcNM3CSzVvEAK0CCEo/NJ/xzZ6WX1/f8Df1eXbFg==

-----END CERTIFICATE-----

Cert Status: Valid

Trustpoint Name: CSCOBA2099SUDI

Trustpoint certificate chain: -----BEGIN CERTIFICATE-----

MIIDQTCCAimgAwIBAgIJAaZa8V7plOvhMA0GCSqGSIb3DQEBCwUAMD0xDjAMBgNV

…

b/JPEAZkbji0RQTWLyfR82LWFLo0

-----END CERTIFICATE-----

Cert Status: Valid

FPR4125-1# show clock

Tue Aug 4 09:55:50 UTC 2020

FPR4125-1# show timezone

Timezone:

FPR4125-1# scope system

FPR4125-1 /system # scope services

FPR4125-1 /system/services # show configuration

scope services

create ssh-server host-key rsa

delete ssh-server host-key ecdsa

disable ntp-authentication

disable telnet-server

enable https

enable ssh-server

enter dns 192.0.2.100

enter ip-block 0.0.0.0 0 https

exit

enter ip-block 0.0.0.0 0 ssh

exit

enter ntp-server 10.62.148.75

set ntp-sha1-key-id 0

! set ntp-sha1-key-string

exit

enter ntp-server 172.18.108.14

set ntp-sha1-key-id 0

! set ntp-sha1-key-string

exit

enter ntp-server 172.18.108.15

set ntp-sha1-key-id 0

! set ntp-sha1-key-string

exit

scope shell-session-limits

set per-user 32

set total 32

exit

scope telemetry

disable

exit

scope web-session-limits

set per-user 32

set total 256

exit

set domain-name ""

set https auth-type cred-auth

set https cipher-suite "ALL:!DHE-PSK-AES256-CBC-SHA:!EDH-RSA-DES-CBC3-SHA:!

EDH-DSS-DES-CBC3-SHA:!DES-CBC3-SHA:!ADH:!3DES:!EXPORT40:!EXPORT56:!LOW:!MEDIUM:!NULL:!RC4:!MD5:!IDEA:+HIGH:+EXP"

set https cipher-suite-mode high-strength

set https crl-mode strict

set https keyring default

set https port 443

set ssh-server host-key ecdsa secp256r1

set ssh-server host-key rsa 2048

set ssh-server kex-algorithm diffie-hellman-group14-sha1

set ssh-server mac-algorithm hmac-sha1 hmac-sha2-256 hmac-sha2-512

set ssh-server encrypt-algorithm aes128-cbc aes128-ctr aes192-cbc aes192-ctr aes256-cbc aes256-ctr chacha20-poly1305_openssh_com

set ssh-server rekey-limit volume none time none

set ssh-client kex-algorithm diffie-hellman-group14-sha1

set ssh-client mac-algorithm hmac-sha1 hmac-sha2-256 hmac-sha2-512

set ssh-client encrypt-algorithm aes128-ctr aes192-ctr aes256-ctr

set ssh-client rekey-limit volume none time none

set ssh-client stricthostkeycheck disable

set timezone ""

exit

FPR4125-1# show license usage

License Authorization:

Status: AUTHORIZED on Aug 04 2020 07:58:46 UTC

Firepower 4100 ASA Standard (FIREPOWER_4100_ASA_STANDARD):

Description: Firepower 4100 ASA Standard

Count: 1

Version: 1.0

Status: AUTHORIZED

Export status: NOT RESTRICTED

ASA voorbeelduitgangen van verificatieopdrachten

asa# show run license

license smart

feature tier standard

asa# show license all

Smart licensing enabled: Yes

Compliance status: In compliance

Overall licensed status: Authorized (3)

Entitlement(s):

Feature tier:

Tag: regid.2015-10.com.cisco.FIREPOWER_4100_ASA_STANDARD,1.0_7d7f5ee2-1398-4b0e-aced-b3f7fb1cacfc

Version: 1.0

Enforcement mode: Authorized

Handle: 1

Requested time: Tue, 04 Aug 2020 07:58:13 UTC

Requested count: 1

Request status: Complete

Serial Number: FCH12345ABC

License mode: Smart Licensing

Licensed features for this platform:

Maximum Physical Interfaces : Unlimited

Maximum VLANs : 1024

Inside Hosts : Unlimited

Failover : Active/Active

Encryption-DES : Enabled

Encryption-3DES-AES : Enabled

Security Contexts : 10

Carrier : Disabled

AnyConnect Premium Peers : 20000

AnyConnect Essentials : Disabled

Other VPN Peers : 20000

Total VPN Peers : 20000

AnyConnect for Mobile : Enabled

AnyConnect for Cisco VPN Phone : Enabled

Advanced Endpoint Assessment : Enabled

Shared License : Disabled

Total TLS Proxy Sessions : 15000

Cluster : Enabled

asa# show license entitlement

Entitlement(s):

Feature tier:

Tag: regid.2015-10.com.cisco.FIREPOWER_4100_ASA_STANDARD,1.0_7d7f5ee2-1398-4b0e-aced-b3f7fb1cacfc

Version: 1.0

Enforcement mode: Authorized

Handle: 1

Requested time: Tue, 04 Aug 2020 07:58:13 UTC

Requested count: 1

Request status: Complete

asa# show license features

Serial Number: FCH12345ABC

License mode: Smart Licensing

Licensed features for this platform:

Maximum Physical Interfaces : Unlimited

Maximum VLANs : 1024

Inside Hosts : Unlimited

Failover : Active/Active

Encryption-DES : Enabled

Encryption-3DES-AES : Enabled

Security Contexts : 10

Carrier : Disabled

AnyConnect Premium Peers : 20000

AnyConnect Essentials : Disabled

Other VPN Peers : 20000

Total VPN Peers : 20000

AnyConnect for Mobile : Enabled

AnyConnect for Cisco VPN Phone : Enabled

Advanced Endpoint Assessment : Enabled

Shared License : Disabled

Total TLS Proxy Sessions : 15000

Cluster : Enabled

asa# show tech-support license

Smart licensing enabled: Yes

Compliance status: In compliance

Overall licensed status: Authorized (3)

Entitlement(s):

Feature tier:

Tag: regid.2015-10.com.cisco.FIREPOWER_4100_ASA_STANDARD,1.0_7d7f5ee2-1398-4b0e-aced-b3f7fb1cacfc

Version: 1.0

Enforcement mode: Authorized

Handle: 1

Requested time: Tue, 04 Aug 2020 07:58:13 UTC

Requested count: 1

Request status: Complete

Succesvolle registratie

De uitvoer is afkomstig van de gebruikersinterface van de chassisbeheerder (UI):

Smart Licensing is ENABLED

Utility:

Status: DISABLED

Data Privacy:

Sending Hostname: yes

Callhome hostname privacy: DISABLED

Smart Licensing hostname privacy: DISABLED

Version privacy: DISABLED

Transport:

Type: Callhome

Registration:

Status: REGISTERED

Smart Account: TAC Cisco Systems, Inc.

Virtual Account: EU TAC

Export-Controlled Functionality: ALLOWED

Initial Registration: SUCCEEDED on Dec 10 2018 23:30:02 UTC

Last Renewal Attempt: SUCCEEDED on Mar 12 2020 23:16:11 UTC

Next Renewal Attempt: Sep 08 2020 23:16:10 UTC

Registration Expires: Mar 12 2021 23:11:09 UTC

License Authorization:

Status: AUTHORIZED on Jul 05 2020 17:49:15 UTC

Last Communication Attempt: SUCCEEDED on Jul 05 2020 17:49:15 UTC

Next Communication Attempt: Aug 04 2020 17:49:14 UTC

Communication Deadline: Oct 03 2020 17:44:13 UTC

License Conversion:

Automatic Conversion Enabled: True

Status: Not started

Export Authorization Key:

Features Authorized:

<none>

Cisco Success Network: DISABLED

Verlopen autorisatie

De uitvoer is van de chassisbeheerder UI:

Smart Licensing is ENABLED

Utility:

Status: DISABLED

Data Privacy:

Sending Hostname: yes

Callhome hostname privacy: DISABLED

Smart Licensing hostname privacy: DISABLED

Version privacy: DISABLED

Transport:

Type: Callhome

Registration:

Status: REGISTERED

Smart Account: Cisco SVS temp - request access through licensing@cisco.com

Virtual Account: Sample Account

Export-Controlled Functionality: ALLOWED

Initial Registration: SUCCEEDED on Nov 22 2019 08:17:30 UTC

Last Renewal Attempt: FAILED on Aug 04 2020 07:32:08 UTC

Failure reason: Agent received a failure status in a response message. Please check the Agent log file for the detailed message.

Next Renewal Attempt: Aug 04 2020 08:33:48 UTC

Registration Expires: Nov 21 2020 08:12:20 UTC

License Authorization:

Status: AUTH EXPIRED on Aug 04 2020 07:10:16 UTC

Last Communication Attempt: FAILED on Aug 04 2020 07:10:16 UTC

Failure reason: Data and signature do not match

Next Communication Attempt: Aug 04 2020 08:10:14 UTC

Communication Deadline: DEADLINE EXCEEDED

License Conversion:

Automatic Conversion Enabled: True

Status: Not started

Export Authorization Key:

Features Authorized:

<none>

Last Configuration Error

=========================

Command : register idtoken ZDA2MjFlODktYjllMS00NjQwLTk0MmUtYmVkYWU2NzIyZjYwLTE1ODIxODY2%0AMzEwODV8K2RWVTNURGFIK0tDYUhOSjg3bjFsdytwbU1SUi81N20rQTVPN2lT%0AdEtvYz0%3D%0A

Error : Smart Agent already registered

Cisco Success Network: DISABLED

Voorbeelduitgangen van Chassis-CLI

NIET GEREGISTREERD

firepower# show license all

Smart Licensing Status

======================

Smart Licensing is ENABLED

Registration:

Status: UNREGISTERED

License Authorization:

Status: No Licenses in Use

License Usage

==============

No licenses in use

Product Information

===================

UDI: PID:F9K-C9300-SUP-K9,SN:JAD12345678

Agent Version

=============

Smart Agent for Licensing: 1.2.2_throttle/6

Registratie wordt uitgevoerd

firepower# scope license

firepower /license # register idtoken

firepower /license # show license all

Smart Licensing Status

======================

Smart Licensing is ENABLED

Registration:

Status: UNREGISTERED - REGISTRATION PENDING

Initial Registration: First Attempt Pending

License Authorization:

Status: No Licenses in Use

License Usage

==============

No licenses in use

Product Information

===================

UDI: PID:F9K-C9300-SUP-K9,SN:JAD12345678

Agent Version

=============

Smart Agent for Licensing: 1.2.2_throttle/6

Registratiefout

firepower /license # show license all

Smart Licensing Status

======================

Smart Licensing is ENABLED

Registration:

Status: UNREGISTERED - REGISTRATION FAILED

Initial Registration: FAILED on Aug 04 04:46:47 2020 UTC

Failure reason: HTTP transport failed

License Authorization:

Status: No Licenses in Use

License Usage

==============

No licenses in use

Product Information

===================

UDI: PID:F9K-C9300-SUP-K9,SN:JAD12345678

Agent Version

=============

Smart Agent for Licensing: 1.2.2_throttle/6

Evaluatieperiode

firepower# show license all

Smart Licensing Status

======================

Smart Licensing is ENABLED

Registration:

Status: REGISTERING - REGISTRATION IN PROGRESS

Initial Registration: FAILED on Aug 04 04:46:47 2020 UTC

Next Registration Attempt: Aug 04 05:06:16 2020 UTC

License Authorization:

Status: EVALUATION MODE

Evaluation Period Remaining: 89 days, 14 hours, 26 minutes, 20 seconds

License Usage

==============

(ASA-SSP-STD):

Description:

Count: 1

Version: 1.0

Status: EVALUATION MODE

Product Information

===================

UDI: PID:F9K-C9300-SUP-K9,SN:JAD12345678

Agent Version

=============

Smart Agent for Licensing: 1.2.2_throttle/6

Gemeenschappelijke Licentieproblemen op FXOS-chassis (MIO)

Registratiefout: Ongeldige token

FPR4125-1# show license all

Smart Licensing Status

======================

Smart Licensing is ENABLED

Registration:

Status: UNREGISTERED - REGISTRATION FAILED

Export-Controlled Functionality: NOT ALLOWED

Initial Registration: FAILED on Aug 07 2020 06:39:24 UTC

Failure reason: {"token":["The token 'ODNmNTExMTAtY2YzOS00Mzc1LWEzNWMtYmNiMm

UyNzM4ZmFjLTE1OTkxMTkz%0ANDk0NjR8NkJJdWZpQzRDbmtPR0xBWlVpUzZqMjlySnl5QUczT2M0YVI

vcmxm%0ATGczND0%3D%0B' is not valid."]}

Aanbevolen stappen

- Controleer of de URL van de call-home naar CSSM wijst.

- Meld u aan bij CSSM en controleer of het token vanaf daar gegenereerd is of of de token verlopen is.

Registratiefout: product al geregistreerd

FPR4125-1# show license all

Smart Licensing Status

======================

Smart Licensing is ENABLED

Registration:

Status: UNREGISTERED - REGISTRATION FAILED

Export-Controlled Functionality: Not Allowed

Initial Registration: FAILED on Aug 07 01:30:00 2020 UTC

Failure reason: {"sudi":["The product 'firepower.com.cisco.

FPR9300,1.0_ed6dadbe-c965-4aeb-ab58-62e34033b453' and sudi {\"suvi\"=>nil,

\"uuid\"=>nil, \"host_identifier\"=>nil, \"udi_pid\"=>\"FPR9K-SUP\",

\"udi_serial_number\"=>\"JAD1234567S\", \"udi_vid\"=>nil, \"mac_address\"=>nil}

have already been registered."]}

Aanbevolen stappen

- Meld u aan bij de CSM.

- Controleer de

Product Instancestabblad in ALLE virtuele accounts. - Zoek de oude registratie instantie door SN en verwijder deze.

- Deze kwestie kan door deze twee worden veroorzaakt:

- Geen automatische verlenging wanneer tijd/datum niet correct is ingesteld, bijvoorbeeld geen NTP-server is geconfigureerd.

- Verkeerde volgorde van bewerkingen wanneer u switch tussen een Satellite en een Production server, bijvoorbeeld, eerst de URL wijzigen en dan 'deregister' uitgeven

Registratiefout: datum verschuiving over de limiet

FPR4125-1# show license all

Smart Licensing Status

======================

Smart Licensing is ENABLED

Registration:

Status: UNREGISTERED - REGISTRATION FAILED

Export-Controlled Functionality: Not Allowed

Initial Registration: FAILED on Aug 07 01:30:00 2020 UTC

Failure reason: {"timestamp":["The device date '1453329321505' is offset beyond the allowed tolerance limit."]}

Aanbevolen stap

Controleer de tijd/datumconfiguratie om er zeker van te zijn dat een NTP-server is geconfigureerd.

Registratiefout: host niet opgelost

FPR4125-1# show license all

Smart Licensing Status

======================

Smart Licensing is ENABLED

Registration:

Status: REGISTERING - REGISTRATION IN PROGRESS

Export-Controlled Functionality: NOT ALLOWED

Initial Registration: FAILED on Aug 07 2020 06:58:46 UTC

Failure reason: Failed to resolve host

Next Registration Attempt: Aug 07 2020 07:16:42 UTC

Registration Error: Failed to resolve host

Aanbevolen stappen

- Controleer of de URL voor SLDest in callhome correct is (

scope monitoring > scope callhome > show expand) - Controleer of de MIO DNS-serverconfiguratie correct is, bijvoorbeeld van CLI:

FPR4125-1# scope system

FPR4125-1 /system # scope services

FPR4125-1 /system/services # show dns

Domain Name Servers:

IP Address: 172.31.200.100

3. Probeer vanaf het chassis CLI de tools.cisco.com en kijk of het oplost:

FPR4125-1# connect local-mgmt

FPR4125-1(local-mgmt)# ping tools.cisco.com

4. Probeer van het chassis CLI de DNS-server te pingen:

FPR4125-1# connect local-mgmt

FPR4125-1(local-mgmt)# ping 172.31.200.100

PING 172.31.200.100 (172.31.200.100) from 10.62.148.225 eth0: 56(84) bytes of data.

^C

--- 172.31.200.100 ping statistics ---

4 packets transmitted, 0 received, 100% packet loss, time 3001ms

5. Schakel de MIO-beheerinterface (Capture on Chassis) in (dit is alleen van toepassing op FP41xx/FP93xx) en controleer de DNS-communicatie wanneer u een ping-test uitvoert op het tools.cisco.com:

FPR4125-1# connect fxos

FPR4125-1(fxos)# ethanalyzer local interface mgmt capture-filter "udp port 53" limit-captured-frames 0 limit-frame-size 10000

Capturing on 'eth0'

1 2020-08-07 08:10:45.252955552 10.62.148.225 → 172.31.200.100 DNS 75 Standard query 0x26b4 A tools.cisco.com

2 2020-08-07 08:10:47.255015331 10.62.148.225 → 172.31.200.100 DNS 75 Standard query 0x26b4 A tools.cisco.com

3 2020-08-07 08:10:49.257160749 10.62.148.225 → 172.31.200.100 DNS 75 Standard query 0x5019 A tools.cisco.com

4 2020-08-07 08:10:51.259222753 10.62.148.225 → 172.31.200.100 DNS 75 Standard query 0x5019 A tools.cisco.com

Registratiefout: verificatie van server mislukt

FPR4125-1# show license all

Smart Licensing Status

======================

Smart Licensing is ENABLED

Registration:

Status: UNREGISTERED - REGISTRATION FAILED

Export-Controlled Functionality: Not Allowed

Initial Registration: FAILED on Aug 07 2020 06:58:46 UTC

Failure reason: Failed to authenticate server

Aanbevolen stappen

1. Controleer of het MIO trustpoint CHdefault het juiste certificaat heeft, bijvoorbeeld:

FPR4125-1# scope security

FPR4125-1 /security # show trustpoint

Trustpoint Name: CHdefault

Trustpoint certificate chain: -----BEGIN CERTIFICATE-----

MIIFtzCCA5+gAwIBAgICBQkwDQYJKoZIhvcNAQEFBQAwRTELMAkGA1UEBhMCQk0x

...

8eOx79+Rj1QqCyXBJhnEUhAFZdWCEOrCMc0u

-----END CERTIFICATE-----

Cert Status: Valid

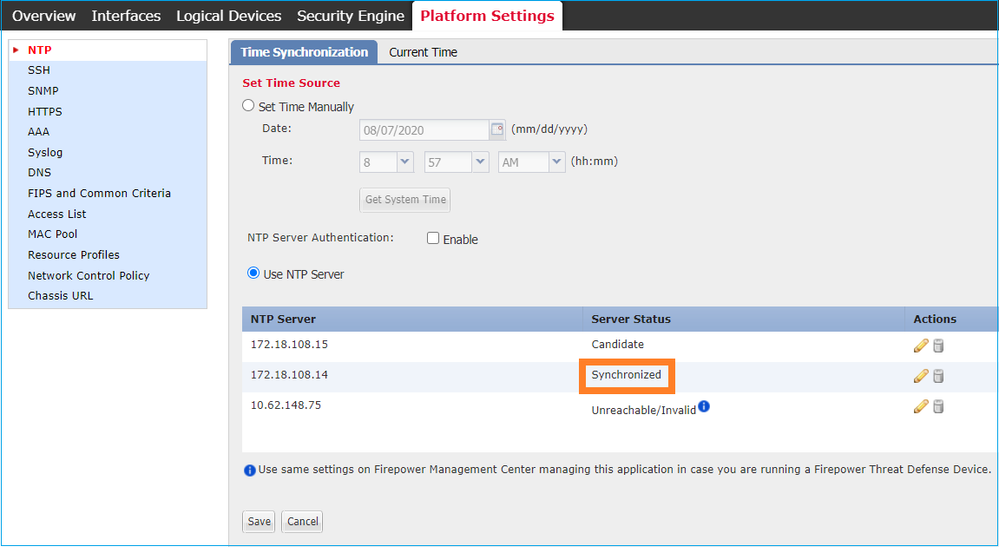

2. Controleer of de NTP-server en tijdzone correct zijn ingesteld. Certificaatverificatie moet op dezelfde tijd plaatsvinden tussen server en client. Om dit te verwezenlijken, gebruik NTP om de tijd te synchroniseren. Bijvoorbeeld FXOS UI-verificatie:

CLI-verificatie

FPR4125-1# scope system

FPR4125-1 /system # scope services

FPR4125-1 /system/services # show ntp-server

NTP server hostname:

Name Time Sync Status

------------------------------------------------------ ----------------

10.62.148.75 Unreachable Or Invalid Ntp Server

172.18.108.14 Time Synchronized

172.18.108.15 Candidate

Schakel een opname in en controleer de TCP-communicatie (HTTPS) tussen de MIO en de tools.cisco.com. Hier heb je een paar opties:

- U kunt uw HTTPS-sessie sluiten met de FXOS UI en vervolgens een opnamefilter instellen op CLI voor HTTPS, bijvoorbeeld:

FPR4100(fxos)# ethanalyzer local interface mgmt capture-filter "tcp port 443" limit-captured-frames 50

Capturing on eth0

2017-01-12 13:09:44.296256 10.62.148.37 -> 72.163.4.38 TCP 43278 > https [SYN] Seq=0 Len=0 MSS=1460 TSV=206433871 TSER=0 WS=9

2017-01-12 13:09:44.452405 72.163.4.38 -> 10.62.148.37 TCP https > 43278 [SYN,ACK] Seq=0 Ack=1 Win=32768 Len=0 MSS=1380 TSV=2933962056 TSER=206433871

2017-01-12 13:09:44.452451 10.62.148.37 -> 72.163.4.38 TCP 43278 > https [ACK] Seq=1 Ack=1 Win=5840 Len=0 TSV=206433887 TSER=2933962056

2017-01-12 13:09:44.453219 10.62.148.37 -> 72.163.4.38 SSL Client Hello

2017-01-12 13:09:44.609171 72.163.4.38 -> 10.62.148.37 TCP https > 43278 [ACK] Seq=1 Ack=518 Win=32251 Len=0 TSV=2933962263 TSER=206433887

2017-01-12 13:09:44.609573 72.163.4.38 -> 10.62.148.37 SSL Continuation Data

2017-01-12 13:09:44.609595 10.62.148.37 -> 72.163.4.38 TCP 43278 > https [ACK] Seq=518 Ack=1369 Win=8208 Len=0 TSV=206433902 TSER=2933962264

2017-01-12 13:09:44.609599 72.163.4.38 -> 10.62.148.37 SSL Continuation Data

2017-01-12 13:09:44.609610 10.62.148.37 -> 72.163.4.38 TCP 43278 > https [ACK] Seq=518 Ack=2737 Win=10944 Len=0 TSV=206433902 TSER=2933962264

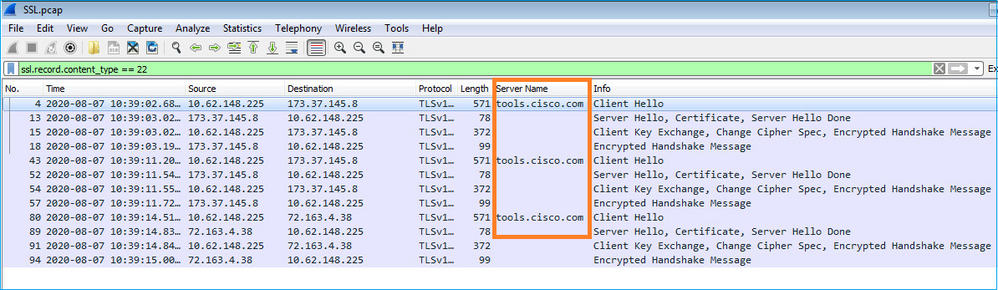

- Bovendien, als u de FXOS UI open wilt houden kunt u in de opname specificeren de bestemming IPs (72.163.4.38 en 173.37.145.8 zijn de

tools.cisco.comservers op het moment van schrijven). Het wordt ook sterk aanbevolen om de opname in pcap-formaat op te slaan en in Wireshark te controleren. Dit is een voorbeeld van een succesvolle registratie:

FPR4125-1(fxos)# ethanalyzer local interface mgmt capture-filter "tcp port 443 and (host 72.163.4.38 or host 173.37.145.8)" limit-captured-frames 0 limit-frame-size 10000 write workspace:///SSL.pcap

Capturing on 'eth0'

1 2020-08-07 08:39:02.515693672 10.62.148.225 → 173.37.145.8 TCP 74 59818 → 443 [SYN] Seq=0 Win=29200 Len=0 MSS=1460 SACK_PERM=1 TSval=800212367 TSecr=0 WS=512

2 2020-08-07 08:39:02.684723361 173.37.145.8 → 10.62.148.225 TCP 60 443 → 59818 [SYN, ACK] Seq=0 Ack=1 Win=8190 Len=0 MSS=1330

3 2020-08-07 08:39:02.684825625 10.62.148.225 → 173.37.145.8 TCP 54 59818 → 443 [ACK] Seq=1 Ack=1 Win=29200 Len=0

4 2020-08-07 08:39:02.685182942 10.62.148.225 → 173.37.145.8 TLSv1 571 Client Hello

…

11 2020-08-07 08:39:02.854525349 10.62.148.225 → 173.37.145.8 TCP 54 59818 → 443 [ACK] Seq=518 Ack=3991 Win=37240 Len=0

- U kunt het pcap-bestand als volgt naar een externe FTP-server exporteren:

FPR4125-1# connect local-mgmt

FPR4125-1(local-mgmt)# dir

1 56936 Aug 07 08:39:35 2020 SSL.pcap

1 29 May 06 17:48:02 2020 blade_debug_plugin

1 19 May 06 17:48:02 2020 bladelog

1 16 Dec 07 17:24:43 2018 cores

2 4096 Dec 07 17:28:46 2018 debug_plugin/

1 31 Dec 07 17:24:43 2018 diagnostics

2 4096 Dec 07 17:22:28 2018 lost+found/

1 25 Dec 07 17:24:31 2018 packet-capture

2 4096 Sep 24 07:05:40 2019 techsupport/

Usage for workspace://

3999125504 bytes total

284364800 bytes used

3509907456 bytes free

FPR4125-1(local-mgmt)# copy workspace:///SSL.pcap ftp://ftp_user@10.62.148.41/SSL.pcap

Password:

FPR4125-1(local-mgmt)#

Registratiefout: HTTP-transport is mislukt

FPR4125-1# show license all

Smart Licensing Status

======================

Smart Licensing is ENABLED

Registration:

Status: UNREGISTERED - REGISTRATION FAILED

Export-Controlled Functionality: Not Allowed

Initial Registration: FAILED on Aug 07 2020 06:58:46 UTC

Failure reason: HTTP transport failed

Aanbevolen stappen

- Controleer of de URL van het call-home correct is. U kunt dit controleren vanuit de FXOS UI of de CLI (

scope monitoring > show callhome detail expand). - Schakel een opname in en controleer de TCP-communicatie (HTTPS) tussen de MIO en de

tools.cisco.comzoals wordt aangetoond in de sectie 'Kan server niet verifiëren' van dit document.

Registratiefout: kan geen verbinding maken met de host

FPR4125-1# show license all

Smart Licensing Status

======================

Smart Licensing is ENABLED

Registration:

Status: UNREGISTERED - REGISTRATION FAILED

Export-Controlled Functionality: Not Allowed

Initial Registration: FAILED on Aug 07 2020 06:58:46 UTC

Failure reason: Couldn't connect to host

Aanbevolen stappen

- Als een proxyconfiguratie is ingeschakeld, controleert u of de proxy-URL en de poort correct zijn geconfigureerd.

- Schakel een opname in en controleer de TCP-communicatie (HTTPS) tussen de MIO en de

tools.cisco.comzoals wordt aangetoond in de sectie 'Kan server niet verifiëren' van dit document.

Registratiefout: HTTP-server retourneert foutcode >= 400

FPR4125-1# show license all

Smart Licensing Status

======================

Smart Licensing is ENABLED

Registration:

Status: UNREGISTERED - REGISTRATION FAILED

Export-Controlled Functionality: Not Allowed

Initial Registration: FAILED on Aug 07 2020 06:58:46 UTC

Failure reason: HTTP server returns error code >= 400. Contact proxy server admin if proxy configuration is enabled

Aanbevolen stappen

- Als een proxyconfiguratie is ingeschakeld, neemt u contact op met de beheerder van de proxyserver over proxyinstellingen.

- Schakel een opname in en controleer de TCP-communicatie (HTTPS) tussen de MIO en de

tools.cisco.comzoals wordt aangetoond in de sectie 'Kan server niet verifiëren' van dit document. Probeer je opnieuw te registreren (‘force' optie) vanuit de FXOS CLI:

FPR4125-1 /license # register idtoken ODNmNTExMTAtY2YzOS00Mzc1LWEzNWMtYmNiMmUyNzM4ZmFjLTE1OTkxMTkz%0ANDk0NjR8NkJJdWZpQzRDbmtPR0xBWlVpUzZqMjlySnl5QUczT2M0YVIvcmxm%0ATGczND0%3D%0A force

Registratiefout: Respons Backend Response Message is mislukt

FPR4125-1# show license all

Smart Licensing Status

======================

Smart Licensing is ENABLED

Registration:

Status: UNREGISTERED - REGISTRATION FAILED

Export-Controlled Functionality: Not Allowed

Initial Registration: FAILED on Aug 07 2020 06:58:46 UTC

Failure reason: Parsing backend response message failed

Aanbevolen stappen

1. Probeer het later automatisch opnieuw. Gebruik 'vernieuwen' om het direct opnieuw te proberen.

FPR4125-1# scope license

FPR4125-1 /license # scope licdebug

FPR4125-1 /license/licdebug # renew

2. Controleer of de URL van de call-home correct is.

Licentieproblemen bij ASA - 1xxx/21xx Series

Registratiefout: Communicatiebericht Verzendfout

ciscoasa# show license all

Smart Licensing Status

======================

Smart Licensing is ENABLED

Registration:

Status: REGISTERING - REGISTRATION IN PROGRESS

Export-Controlled Functionality: NOT ALLOWED

Initial Registration: FAILED on Aug 07 2020 11:29:42 UTC

Failure reason: Communication message send error

Next Registration Attempt: Aug 07 2020 11:46:13 UTC

Aanbevolen stappen

1. Controleer de DNS-instellingen

ciscoasa# show run dns

2. Probeer te pingen tools.cisco.com. In dit geval wordt de beheerinterface gebruikt:

ciscoasa# ping management tools.cisco.com

^

ERROR: % Invalid Hostname

3. Controleer de routeringstabel:

ciscoasa# show route management-only

Zorg ervoor dat u een licentie hebt ingeschakeld, bijvoorbeeld:

ciscoasa# show run license

license smart

feature tier standard

feature strong-encryption

4. Schakel opname op de interface die naar de tools.cisco.com (als u de opname zonder IP-filters neemt, zorg er dan voor dat u geen ASDM hebt geopend wanneer u de opname neemt om onnodig opnameruis te voorkomen).

ciscoasa# capture CAP interface management match tcp any any eq 443

Waarschuwing: pakketvastlegging kan de prestaties nadelig beïnvloeden.

5. Schakel Syslog-niveau 7 tijdelijk in (debug) en controleer de ASA Syslog-berichten tijdens het registratieproces:

ciscoasa(config)# logging buffer-size 10000000

ciscoasa(config)# logging buffered 7

ciscoasa(config)# logging enable

ciscoasa# show logging

%ASA-7-717025: Validating certificate chain containing 3 certificate(s).

%ASA-7-717029: Identified client certificate within certificate chain. serial number: 3000683B0F7504F7B244B3EA7FC00927E960D735, subject name: CN=tools.cisco.com,O=Cisco Systems\, Inc.,L=San Jose,ST=CA,C=US.

%ASA-7-717030: Found a suitable trustpoint _SmartCallHome_ServerCA to validate certificate.

%ASA-6-717028: Certificate chain was successfully validated with warning, revocation status was not checked.

%ASA-6-717022: Certificate was successfully validated. serial number: 3000683B0F7504F7B244B3EA7FC00927E960D735, subject name: CN=tools.cisco.com,O=Cisco Systems\, Inc.,L=San Jose,ST=CA,C=US.

%ASA-6-725002: Device completed SSL handshake with server management:10.62.148.184/22258 to 173.37.145.8/443 for TLSv1.2 session

Probeer u opnieuw te registreren:

ciscoasa # license smart register idtoken

force

Speciale vereisten voor aanvullende rechten

- Er moet een geldig recht op de functielaag worden verkregen voordat u aanvullende rechten kunt configureren

- Alle aanvullende rechten moeten worden vrijgegeven voordat u de rechten op de functielaag vrijgeeft

Rechtvaardigingsstatus tijdens opnieuw opstarten

- Rechten worden in de flitser opgeslagen

- Tijdens het opstarten wordt deze informatie gelezen uit de flitser en worden de licenties ingesteld op basis van de opgeslagen afdwingingsmodus

- De opstartconfiguratie wordt toegepast op basis van deze gecachede rechten informatie

- Rechten worden na elke herstart opnieuw aangevraagd

Cisco TAC-ondersteuning inschakelen

FP41x/FP9300

Als alle items die in dit document worden vermeld mislukken, verzamelt u deze uitgangen van de chassis-CLI en neemt u contact op met Cisco TAC:

Output 1:

FPR4125-1# show license techsupport

Output 2:

FPR4125-1# scope monitoring

FPR4125-1 /monitoring # scope callhome

FPR4125-1 /monitoring/callhome # show detail expand

Output 3:

FXOS-ondersteuningsbundel voor chassis

FPR4125-1# connect local-mgmt

FPR4125-1(local-mgmt)# show tech-support chassis 1 detail

Output 4 (sterk aanbevolen):

Ethanalyzer neemt van het chassis CLI op

FP1xxx/FP21xx

Output 1:

ciscoasa# show tech-support license

Output 2:

ciscoasa# connect fxos admin

firepower-2140# connect local-mgmt

firepower-2140(local-mgmt)# show tech-support fprm detail

Veelgestelde vragen

Op FP21xx waar is het tabblad Licentie op de GUI van het chassis (FCM)?

Vanaf 9.13.x ondersteunt FP21xx twee ASA-modi:

- Applicatie

- Platform

In de applicatiemodus is er geen chassis-UI. In de platformmodus is er een chassis-UI, maar de licentie wordt geconfigureerd vanuit de ASA CLI of ASDM.

Aan de andere kant moet de licentie op FPR4100/9300-platforms worden geconfigureerd in FCM via GUI of FXOS CLI en moeten ASA-rechten worden aangevraagd bij ASA CLI of ASDM.

Referenties:

- Licentiebeheer voor de ASA

- Logische apparaten voor FirePOWER 4100/9300

- Licenties: Smart Software Licensing (ASAv, ASA op Firepower)

- ASA Platform Mode-implementatie met ASDM en Firepower Chassis Manager

Hoe kunt u een sterke encryptie-licentie inschakelen?

Deze functionaliteit wordt automatisch ingeschakeld als het token dat gebruikt wordt in de FCM-registratie de optie had om exportgestuurde functionaliteit toe te staan op de producten die geregistreerd zijn met deze token ingeschakeld.

Hoe kunt u een sterke encryptie-licentie inschakelen als de door export gecontroleerde functies op FCM-niveau en de bijbehorende Encryptie-3DES-AES op ASA-niveau zijn uitgeschakeld?

Als deze optie niet is ingeschakeld voor het token, verwijdert u de FCM en registreert u het opnieuw met een token waarvoor deze optie is ingeschakeld.

Wat kunt u doen als de optie voor het toestaan van exportgestuurde functionaliteit op de producten die met dit token zijn geregistreerd niet beschikbaar is wanneer u het token genereert?

Neem contact op met uw Cisco-accountteam.

Is het verplicht om de optie Sterke versleuteling op ASA-niveau te configureren?

De optie voor sterke versleuteling is alleen verplicht als FCM is geïntegreerd met een pre-2.3.0 Satellite Server. Dit is slechts één scenario wanneer u deze eigenschap moet vormen.

Welke IP’s moeten worden toegestaan in het pad tussen de FCM en de Smart Licensing Cloud?

De FXOS gebruikt het adres https://tools.cisco.com/ (poort 443) om te communiceren met de licentiecloud. Het adres https://tools.cisco.com/ wordt opgelost in deze IP-adressen:

- 72.163.4.38

- 173.37.145.8

Waarom krijg je een Out of Compliance fout?

Het apparaat kan in deze situaties een gebrek aan conformiteit vertonen:

- Overbezetting (het apparaat gebruikt niet-beschikbare licenties)

- Licentieverloop - Een op tijd gebaseerde licentie is verlopen

- Gebrek aan communicatie - Het apparaat kan de Licentie-autoriteit niet bereiken voor hernieuwde autorisatie

Om na te gaan of uw account zich in een niet-conforme staat bevindt of deze benadert, moet u de rechten die momenteel in gebruik zijn bij uw Firepower chassis vergelijken met die in uw Smart Account.

In een uit-van-nalevingsstaat, kunt u configuratieveranderingen in eigenschappen aanbrengen die speciale vergunningen vereisen, maar de verrichting is anders ongewijzigd. Bijvoorbeeld, over de Standaard vergunningslimietcontexten die reeds bestaan blijven lopen, en u kunt hun configuratie wijzigen, maar u kunt geen nieuwe context toevoegen.

Waarom krijg je nog steeds een Out of Compliance fout na de toevoeging van licenties?

Standaard communiceert het apparaat elke 30 dagen met de Licentieautoriteit om de rechten te controleren. Als u dit handmatig wilt activeren, moet u de volgende stappen volgen:

Voor FPR1000/2100-platforms moet dit gebeuren via ASDM of via CLI:

ASA# license smart renew auth

Voor FPR4100/9300-platforms moet dit gebeuren via FXOS CLI:

FP4100# scope system

FP4100 /system # scope license

FP4100 /license # scope licdebug

FP4100 /license/licdebug # renew

Waarom is er geen Licentie in gebruik op ASA-niveau?

Zorg ervoor dat ASA-rechten zijn ingesteld op ASA-niveau, bijvoorbeeld:

ASA(config)# license smart

ASA(config-smart-lic)# feature tier standard

Waarom zijn licenties nog steeds niet in gebruik, zelfs niet nadat een ASA-recht is ingesteld?

Deze status wordt verwacht als u een ASA Active/Standby failover-paar implementeert en u het licentiegebruik op het Standby-apparaat controleert.

Zoals in de configuratiehandleiding wordt de configuratie gerepliceerd naar de stand-by-eenheid, maar de stand-by-eenheid gebruikt de configuratie niet; deze blijft in een gecachede staat. Alleen de actieve eenheid vraagt de licenties aan op de server. De licenties worden samengevoegd tot één failover-licentie die wordt gedeeld door het failover-paar, en deze geaggregeerde licentie wordt ook gecachet op de stand-by-eenheid die moet worden gebruikt als deze in de toekomst de actieve eenheid wordt. Ter referentie: failover- of ASA-clusterlicenties.

Wat kunt u doen als FCM geen toegang heeft tot het internet?

Als alternatief kunt u Cisco Smart Software Manager On-Prem implementeren (voorheen bekend als Cisco Smart Software Manager Satellite). Dit is een onderdeel van Cisco Smart Licensing dat werkt in combinatie met Cisco Smart Software Manager. Het biedt bijna realtime zichtbaarheid en rapporteert mogelijkheden van de Cisco-licenties die u aanschaft en gebruikt. Het geeft ook beveiligingsgevoelige organisaties een manier om toegang te krijgen tot een subset van Cisco SSM-functionaliteit zonder het gebruik van een directe internetverbinding om hun installatiebasis te beheren.

Waar vindt u meer informatie over Cisco Smart Software Manager On-Prem?

U vindt deze informatie in de FXOS Configuration Guide:

- Een Smart License Satellite Server configureren voor het FirePOWER 4100/9300-chassis

- Firepower Chassis Manager-registratie configureren naar een Smart Software Manager on-Prem

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

3.0 |

20-Nov-2023 |

Bijgewerkte Inleiding, SEO, machinevertaling, grammatica en opmaak. |

2.0 |

31-Oct-2022 |

Verkorte de titel. |

1.0 |

13-Sep-2021 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Mikis ZafeiroudisCisco TAC Engineer

- Tomasz KmiecCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback