Inleiding

In dit document worden de stappen beschreven die betrekking hebben op de beveiligde JMX-communicatie via Customer Voice Portal (CVP) versie 12.0.

Bijgedragen door Balakumar Manimaran, Cisco TAC Engineer.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

Gebruikte componenten

De informatie in dit document is gebaseerd op CVP versie 12.0.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk levend is, zorg er dan voor dat u de mogelijke impact van om het even welke opdracht begrijpt.

Configureren

Genereert CA-Signed Certificate voor Web Services Manager (WSM) Service in Call Server, VoiceXML (VXML) server of Reporting Server

1. Meld u aan bij de Call Server of VXML Server of Rapportserver of WSM Server. Het wachtwoord voor de sleutelopslag uit de security.Properties ophalen bestand vanaf de locatie,

C:\Cisco\CVP\conf

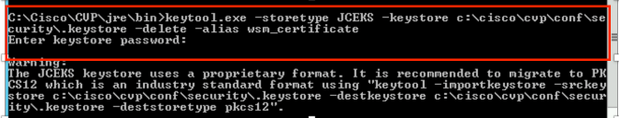

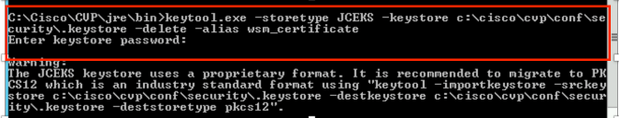

2, Dhet WSM-certificaat met de opdracht verwijderen

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -delete -alias wsm_certificate

Voer het wachtwoord voor het toetsenbord in wanneer dit wordt gevraagd.

Opmerking: Herhaal Stap 1 voor de Server van de Vraag, de Server van VXML, en de Rapportageserver.

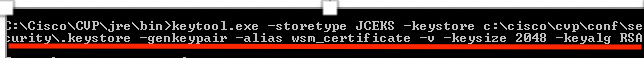

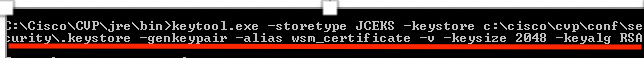

3. genereren een door CA ondertekend certificaat voor WSM server.

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair -alias wsm_certificate -v -keysize 2048 -keyalg RSA

Voer de informatie in bij de aanwijzingen en type Yesto om te bevestigen, zoals in de afbeelding wordt getoond;

Voer het wachtwoord voor het toetsenbord in wanneer dit wordt gevraagd.

Opmerking: Document de GN-naam (Common Name) voor toekomstig gebruik.

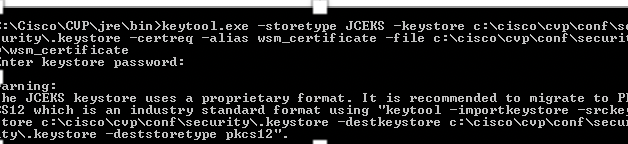

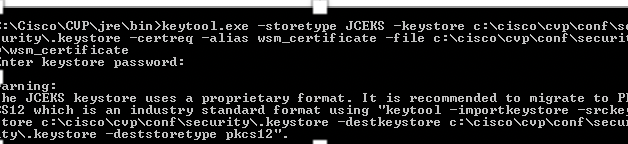

4. Het certificaatverzoek voor het alias genereren

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq -alias wsm_certificate -file %CVP_HOME%\conf\security\wsm_certificate

5. Teken het certificaat op een CA.

Opmerking: Volg de procedure om een door CA ondertekend certificaat te maken met de CA-autoriteit. Download het certificaat en het basiscertificaat van de CA-autoriteit.

6. Kopieer het basiscertificaat en het door CA ondertekende WSM-certificaat naar locatie;

C:\Cisco\cvp\conf\security\.

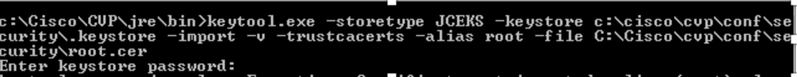

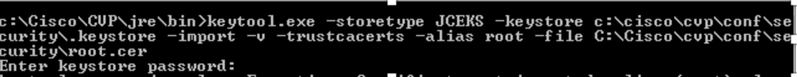

7. Het basiscertificaat importeren

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -v -trustcacerts

-alias root -file %CVP_HOME%\conf\security\<filename_of_root_cer>

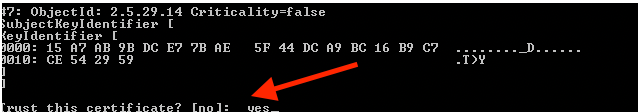

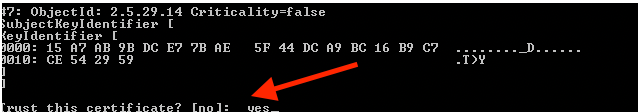

Voer het wachtwoord voor het toetsenbord in wanneer dit wordt gevraagd, zoals in de afbeelding;

BijVertrouwen typt dit certificaat Ja, zoals in de afbeelding wordt weergegeven;

8. Importeer het door CA ondertekende WSM-certificaat

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -v -trustcacerts

-alias wsm_certificate -file %CVP_HOME%\conf\security\

9. Herhaal Stap 3, 4 en 8 voor Call Server, VXML Server en Reporting Server.

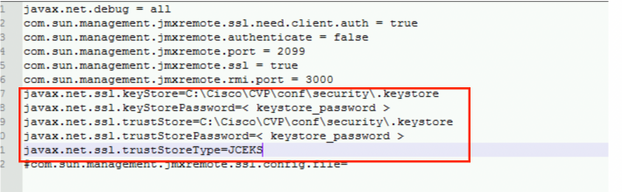

10.WSM configureren in CVP

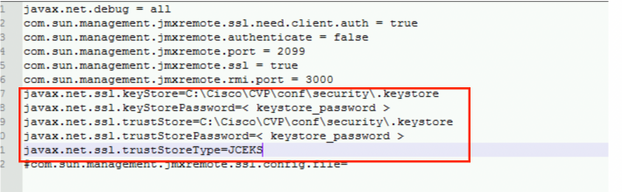

Stap 1.

Navigeren in om

c:\cisco\cvp\conf\jmx_wsm.conf

Voeg het bestand toe of update zoals weergegeven en bewaar het op

Stap 2.

Draaien regedit (rt. klik op Start > run > type regedit) opdracht

Het volgende toevoegen aan de hoofdopties op

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Apache Software Foundation\Procrun 2.0\WebServicesManager\Parameters\Java

11. Configureer JMX van de callserver in CVP

Navigeren in om

c:\cisco\cvp\conf\jmx_callserver.conf

Update het bestand zoals weergegeven en slaat het op

12. Configuratie van JMX van VXMLerver in CVP:

Stap 1.

Ga naar veld

c:\cisco\cvp\conf\jmx_vxml.conf

Het bestand bewerken zoals in de afbeelding, en opslaan;

Stap 2.

Draaien redigeren opdracht

Het volgende toevoegen aan de hoofdopties op

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Apache Software Foundation\Procrun 2.0\VXMLServer\Parameters\Java

Stap 3.

Start Cisco CVP WebServices Manager opnieuw.

CA-ondertekend clientcertificaat voor WSM genereren

Meld u aan bij de Call Server of VXML Server of Rapportserver of WSM. Het wachtwoord voor het opslaan uit hetSecurity.Properties indienen

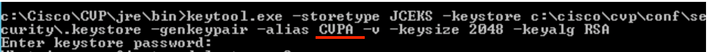

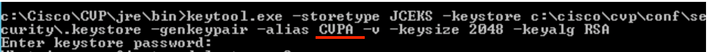

1. genereren van een door CA ondertekend certificaat voor cliënteverificatie

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair

-alias <CN of Callserver WSM certificate> -v -keysize 2048 -keyalg RSA

Voer de informatie in bij de aanwijzingen en type ja om te bevestigen.

Voer het wachtwoord voor het toetsenbord in wanneer dit wordt gevraagd, zoals in de afbeelding;

2.Het certificaatverzoek voor het alias genereren

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq

-alias <CN of Callserver WSM certificate> -file %CVP_HOME%\conf\security\jmx_client.csr

3. Onderteken het certificaat op een CA

Opmerking: Volg de procedure om een door CA ondertekend certificaat te maken met de CA-autoriteit. Downloaden van het certificaat en het basiscertificaat van de CA-autoriteit

4. Kopieer het basiscertificaat en het door CA ondertekende JMX-clientcertificaat naar locatie;

C:\Cisco\cvp\conf\security\

5. Importeer de door CA ondertekende JMX-client, gebruik de opdracht;

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -v -trustcacerts

-alias <CN of Callserver WSM certificate> -file %CVP_HOME%\conf\security\<filename of CA-signed JMX Client certificate>

6.Start Cisco CVP vXM-service opnieuw.

Herhaal de zelfde procedure voor de Rapportageserver.

CA-Signed client-certificaat genereren voor Operations Console (OAMP)

Inloggen op OAMP Server. Het sleutelopslagwachtwoord uit het bestand Security.Properties ophalen

1. Generate een CA-ondertekend certificaat voor client authenticatie met callserver WSM

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -genkeypair

-alias <CN of Callserver WSM certificate> -v -keysize 2048 -keyalg RSA

2.Het certificaatverzoek voor het alias genereren

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -certreq

-alias <CN of Callserver WSM certificate> -file %CVP_HOME%\conf\security\jmx.csr

3.Teken het certificaat op een CA. Volg de procedure om een door CA ondertekend certificaat te maken met de CA-autoriteit. Downloaden van het certificaat en het basiscertificaat van de CA-autoriteit

4.Kopieer het basiscertificaat en de door CA ondertekende JMX Client-certificaat naar C:\Cisoc\cvp\conf\security\

5.Importeer het basiscertificaat met deze opdracht;

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -v -trustcacerts

-alias root -file %CVP_HOME%\conf\security\<filename_of_root_cert>

Voer het wachtwoord voor het toetsenbord in wanneer dit wordt gevraagd. BijTrust is dit certificate, typeYes, zoals getoond in de afbeelding,

6. Importeer het door CA ondertekende JMX-clientcertificaat van CVP

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -v -trustcacerts

-alias <CN of Callserver WSM certificate> -file %CVP_HOME%\conf\security\<filename_of_your_signed_cert_from_CA>

7.Start Cisco CVP OfficeExtend Server-service.

8. Meld u aan bij OAMP. Om veilige communicatie tussen OAMP en Call Server of VXML Server in te schakelen, navigeer naar . Controleer het vakje Beveiligde communicatie met het Ops-console inschakelen. Opslaan en inzetten van zowel Call Server als VXML Server.

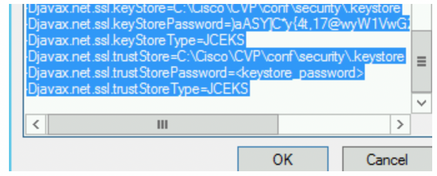

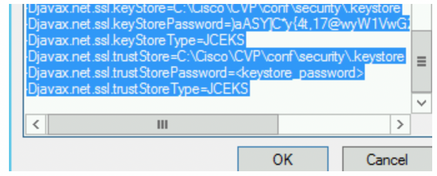

9. Start de opdracht regedit.

HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Apache Software Foundation\Procrun 2.0\OPSConsoleServer\Parameters\Java.

Het volgende aan het bestand toevoegen en opslaan

-Djavax.net.ssl.trustStore=C:\Cisco\CVP\conf\security\.keystore

-Djavax.net.ssl.trustStorePassword=

-Djavax.net.ssl.trustStoreType=JCEK

Verifiëren

Sluit CVP CallServer, VXML server en Reporting Server van de OAMP server aan, voer de operaties uit zoals save&opstellen of verwijder Databasedetails (rapportageserver) of enige Acties van OAMP naar Call/vxml/rapportageserver.

Problemen oplossen

Er is momenteel geen specifieke troubleshooting-informatie beschikbaar voor deze configuratie.

Feedback

Feedback