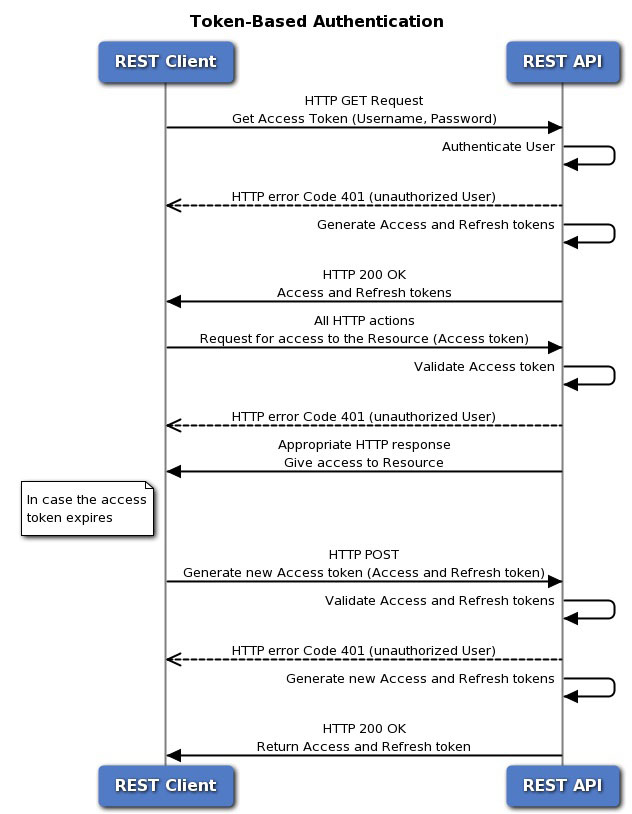

API 클라이언트 인증 프로세스의 개요

다음은 API 클라이언트를 위협 방어 디바이스로 인증하는 방법에 대한 엔드 투 엔드 보기입니다.

시작하기 전에

각 토큰은 API 세션 및 device manager 세션에 포함되는 HTTPS 로그인 세션을 나타냅니다. 액티브 HTTPS 세션은 최대 5개까지 가능합니다. 이 제한을 초과하면 가장 오래된 세션인 device manager 로그인 또는 API 토큰이 만료되어 새 세션을 허용합니다. 따라서 필요한 토큰만 가져와 각 토큰이 만료될 때까지 재사용한 다음 갱신해야 합니다. 각 API 호출에 대해 새 토큰을 가져오면 심각한 세션 이탈이 발생하여 사용자를 device manager에서 잠글 수 있습니다. 이러한 제한은 SSH 세션에 적용되지 않습니다.

프로시저

|

단계 1 |

필요한 방법을 사용하여 API 클라이언트 사용자를 인증합니다. 클라이언트는 사용자를 인증해야 할 의무가 있으며 위협 방어 디바이스에 대한 액세스 및 수정 권한이 있어야 합니다. 부여 권한에 따라 차별적으로 기능을 제공하려면 해당 기능을 클라이언트에 구축해야 합니다. 예를 들어, 읽기 전용 액세스를 허용하려면 필요한 인증 서버, 사용자 어카운트 등을 설정해야 합니다. 그리고 나서 읽기 전용 권한을 가진 사용자가 클라이언트에 로그인할 때 GET 호출만 실행해야 합니다. API v1에서 이러한 유형의 변수 액세스는 위협 방어 디바이스에서 자체적으로 제어할 수 없습니다. API v2부터는 외부 사용자를 사용 중이며 사용자 권한 부여를 기준으로 호출을 정리하지 않는 경우 시도하는 호출과 사용자 권한 부여가 불일치하면 오류가 발생합니다. v1의 경우 디바이스와 통신할 때 위협 방어 디바이스의 관리 사용자 계정을 사용해야 합니다. admin 어카운트에는 사용자가 구성 가능한 모든 개체에 대한 전체 읽기/쓰기 권한이 있습니다. |

|

단계 2 |

admin(관리자) 어카운트를 사용하여 사용자 이름/비밀번호를 기반으로 비밀번호 부여 액세스 토큰을 요청합니다. 비밀번호 부여 액세스 토큰 요청의 내용을 참조하십시오. |

|

단계 3 |

선택적으로 클라이언트용 맞춤형 액세스 토큰을 요청합니다. 맞춤형 토큰을 사용하면 유효 기간을 명시적으로 요청하고 토큰에 주체 이름을 할당할 수 있습니다. 맞춤형 액세스 토큰 요청의 내용을 참조하십시오. |

|

단계 4 |

Authorization: Bearer(권한 부여: 전달자) 헤더의 API 호출에 액세스 토큰을 사용합니다. API 호출에서 액세스 토큰 사용의 내용을 참조하십시오. |

|

단계 5 |

액세스 토큰이 만료되기 전에 토큰을 새로 고칩니다. 액세스 토큰 새로 고침의 내용을 참조하십시오. |

|

단계 6 |

작업을 완료한 경우 액세스 토큰이 아직 만료되지 않았다면 토큰을 취소합니다. 액세스 토큰 취소의 내용을 참조하십시오. |

피드백

피드백