소개

이 문서에서는 ISE(Identity Service Engine)를 프록시로 사용하여 구축에서 외부 TACACS+ 서버를 활용하는 기능에 대해 설명합니다.

사전 요구 사항

요구 사항

- ISE의 디바이스 관리에 대한 기본 이해

- 이 문서는 Identity Service Engine 버전 2.0을 기반으로 하며, 2.0보다 높은 모든 버전의 Identity Service Engine에 적용 가능합니다.

사용되는 구성 요소

참고: 이 문서의 ACS에 대한 모든 참조는 외부 TACACS+ 서버에 대한 참조로 해석될 수 있습니다. 그러나 ACS의 컨피그레이션과 다른 TACACS 서버의 컨피그레이션은 다를 수 있습니다.

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- Identity Service Engine 2.0

- ACS(Access Control System) 5.7

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 네트워크가 가동 중인 경우 컨피그레이션 변경의 잠재적 영향을 알고 있는지 확인하십시오.

구성

이 섹션에서는 ACS에 TACACS+ 요청을 프록시하도록 ISE를 구성하는 데 도움이 됩니다.

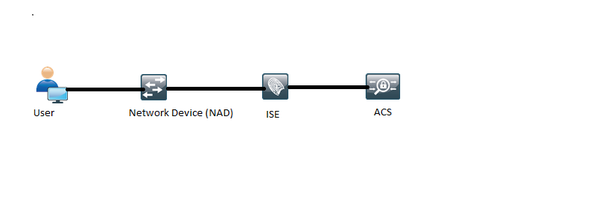

네트워크 다이어그램

ISE 구성

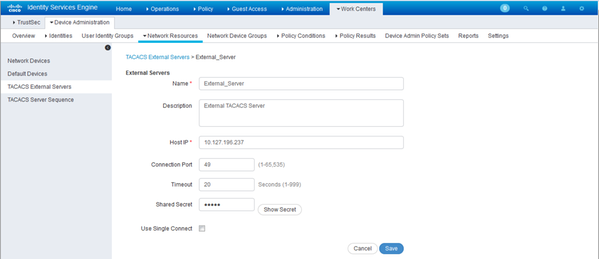

- ISE에서 여러 외부 TACACS 서버를 구성할 수 있으며 사용자를 인증하는 데 사용할 수 있습니다. ISE에서 외부 TACACS+ 서버를 구성하려면 Work Centers(작업 센터) > Device Administration(디바이스 관리) > Network Resources(네트워크 리소스) > TACACS External Servers(TACACS 외부 서버)로 이동합니다. Add(추가)를 클릭하고 External Server Details(외부 서버 세부사항)의 세부사항을 입력합니다.

이 섹션에서 제공하는 공유 암호는 ACS에서 사용하는 암호와 동일해야 합니다.

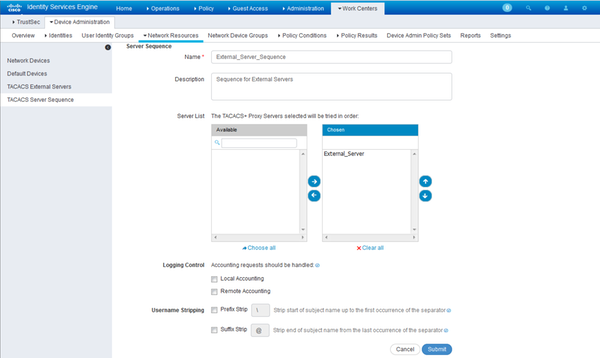

- 구성된 외부 TACACS 서버를 활용하려면 정책 집합에서 사용할 TACACS 서버 시퀀스에 이 서버를 추가해야 합니다. TACACS 서버 시퀀스를 구성하려면 Work Centers(작업 센터) > Device Administration(디바이스 관리) > Network Resources(네트워크 리소스) > TACACS Server Sequence(TACACS 서버 시퀀스)로 이동합니다. Add(추가)를 클릭하고 세부 정보를 입력한 다음 해당 시퀀스에서 사용할 서버를 선택합니다.

서버 시퀀스 외에도 두 가지 옵션이 제공됩니다. 로깅 제어 및 사용자 이름 분리

Logging Control은 계정 관리 요청을 ISE에 로컬로 기록하거나 계정 관리 요청을 인증을 처리하는 외부 서버에 기록하는 옵션을 제공합니다.

Username Stripping(사용자 이름 분리)은 요청을 외부 TACACS 서버로 전달하기 전에 구분 기호를 지정하여 접두사 또는 접미사를 제거하는 데 사용됩니다.

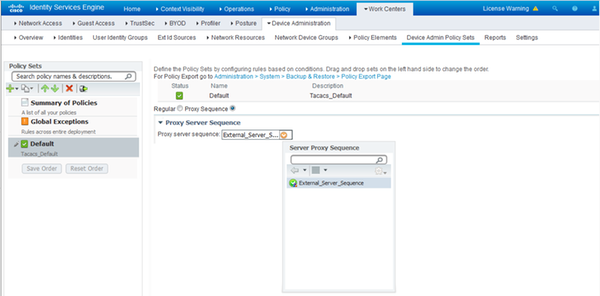

- 구성된 외부 TACACS 서버 시퀀스를 활용하려면 생성된 시퀀스를 사용하도록 정책 세트를 구성해야 합니다. 외부 서버 시퀀스를 사용하도록 정책 세트를 구성하려면 Work Centers(작업 센터) > Device Administration(디바이스 관리) > Device Admin Policy Sets(디바이스 관리 정책 세트) > [정책 세트 선택]으로 이동합니다. Proxy Sequence(프록시 시퀀스)를 나타내는 라디오 버튼을 전환합니다. 생성된 외부 서버 시퀀스를 선택합니다.

ACS 구성

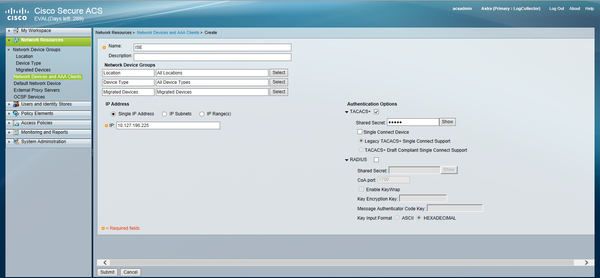

ACS에서 ISE는 TACACS 요청을 전송할 또 다른 네트워크 디바이스일 뿐입니다. ISE를 ACS에서 네트워크 디바이스로 구성하려면 Network Resources(네트워크 리소스) > Network Devices and AAA Clients(네트워크 디바이스 및 AAA 클라이언트)로 이동합니다. Create(생성)를 클릭하고 ISE에 구성된 것과 동일한 공유 암호를 사용하여 ISE 서버의 세부 정보를 입력합니다.

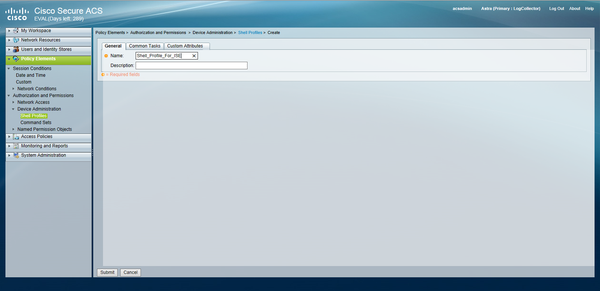

ACS에서 디바이스 관리 매개변수(셸 프로파일 및 명령 집합)를 구성합니다. 셸 프로필을 구성하려면 Policy Elements(정책 요소) > Authorization and Permissions(권한 부여 및 권한 부여) > Device Administration(디바이스 관리) > Shell Profiles(셸 프로필)로 이동합니다. Create(생성)를 클릭하고 요구 사항에 따라 이름, Common Tasks(공통 작업) 및 Custom Attributes(맞춤형 특성)를 구성합니다.

명령 집합을 구성하려면 Policy Elements(정책 요소) > Authorization and Permissions(권한 부여 및 권한 부여) > Device Administration(디바이스 관리) > Command Sets(명령 집합)로 이동합니다. Create(생성)를 클릭하고 요구 사항에 따라 세부 정보를 입력합니다.

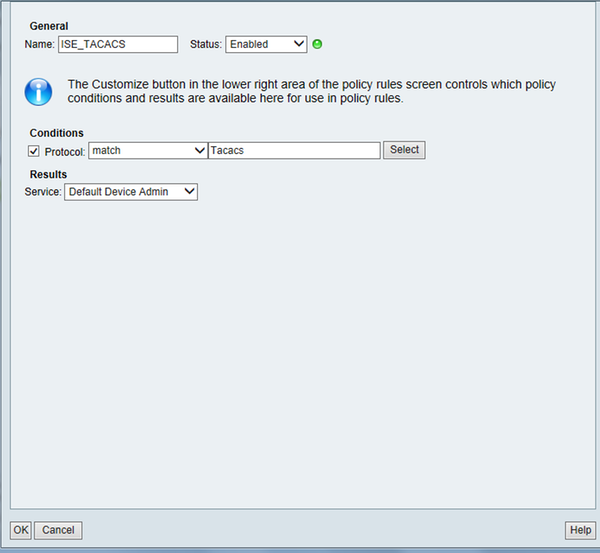

요구 사항에 따라 서비스 선택 규칙에서 선택한 액세스 서비스를 구성합니다. 액세스 서비스 규칙을 구성하려면 인증을 위해 사용해야 하는 ID 저장소를 선택할 수 있는 Access Policies(액세스 정책) > Access Services(액세스 서비스) > Default Device Admin(기본 디바이스 관리) > Identity(ID)로 이동합니다. Access Policies(액세스 정책) > Access Services(액세스 서비스) > Default Device Admin(기본 디바이스 관리) > Authorization(권한 부여)으로 이동하여 권한 부여 규칙을 구성할 수 있습니다.

참고: 특정 디바이스에 대한 권한 부여 정책 및 셸 프로파일의 컨피그레이션은 다를 수 있으며 이 문서의 범위를 벗어납니다.

다음을 확인합니다.

이 섹션을 사용하여 컨피그레이션이 제대로 작동하는지 확인합니다.

ISE와 ACS 모두에서 확인을 수행할 수 있습니다. ISE 또는 ACS의 컨피그레이션에서 실수가 발생하면 인증이 실패합니다. ACS는 인증 및 권한 부여 요청을 처리할 기본 서버이며, ISE는 ACS 서버와 주고받을 책임을 지며 요청에 대한 프록시 역할을 합니다. 패킷이 두 서버를 모두 통과하므로 두 서버에서 인증 또는 권한 부여 요청을 확인할 수 있습니다.

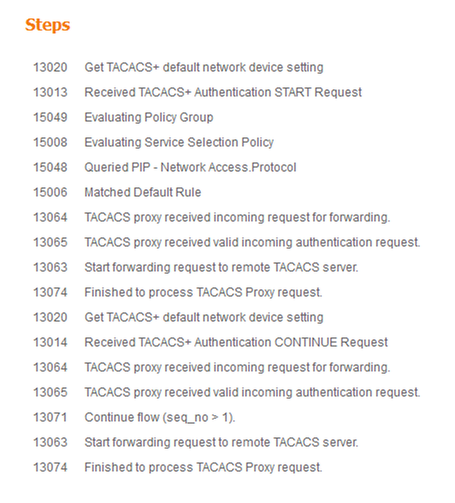

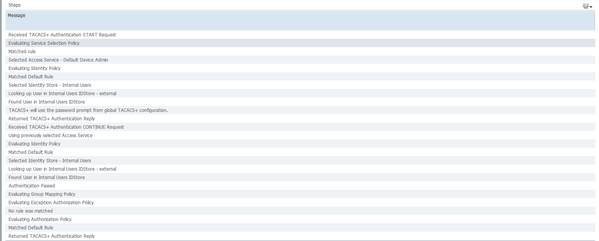

네트워크 디바이스는 ISE를 ACS가 아닌 TACACS 서버로 구성합니다. 따라서 요청이 ISE에 먼저 도달하고 구성된 규칙에 따라 ISE는 요청이 외부 서버로 전달되어야 하는지 여부를 결정합니다. 이는 ISE의 TACACS Live 로그에서 확인할 수 있습니다.

ISE의 라이브 로그를 보려면 Operations(운영) > TACACS > Live Logs(라이브 로그)로 이동합니다. 라이브 보고서는 이 페이지에서 볼 수 있으며 관심 있는 특정 요청과 관련된 돋보기 아이콘을 클릭하여 특정 요청의 세부 정보를 확인할 수 있습니다.

ACS에 대한 인증 보고서를 보려면 Monitoring and Reports(모니터링 및 보고서) > Launch Monitoring and Report Viewer(모니터링 및 보고서 뷰어 시작) > Monitoring and Reports(모니터링 및 보고서) > Reports(보고서) > AAA Protocol(AAA 프로토콜) > TACACS Authentication(TACACS 인증)으로 이동합니다. ISE와 마찬가지로, 관심 있는 특정 요청과 관련된 돋보기 아이콘을 클릭하여 특정 요청의 세부사항을 확인할 수 있습니다

문제 해결

이 섹션에서는 설정 문제 해결에 사용할 수 있는 정보를 제공합니다

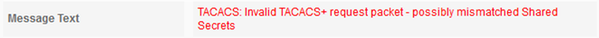

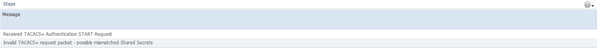

1. ISE에 대한 보고서의 세부사항이 그림에 표시된 오류 메시지를 표시하는 경우 ISE 또는 네트워크 디바이스(NAD)에 구성된 잘못된 공유 암호를 나타냅니다.

2. ISE의 요청에 대한 인증 보고서가 없지만 네트워크 디바이스에 대한 최종 사용자의 액세스가 거부되는 경우, 이는 일반적으로 몇 가지 사항을 나타냅니다.

- 요청 자체가 ISE 서버에 도달하지 않았습니다.

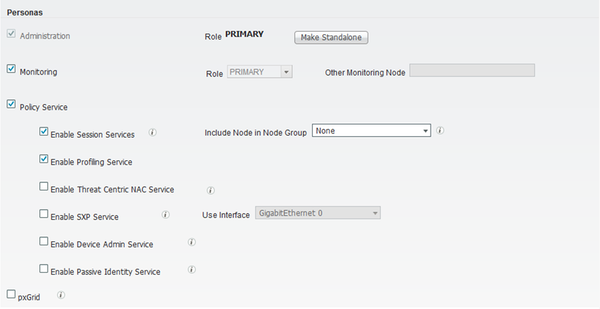

- ISE에서 Device Administration 페르소나가 비활성화되면 ISE에 대한 모든 TACACS+ 요청이 자동으로 삭제됩니다. 보고서 또는 Live Logs(라이브 로그)에 같은 것을 나타내는 로그가 표시되지 않습니다. 이를 확인하려면 Administration(관리) > System(시스템) > Deployment(구축) > [select the node](노드 선택)로 이동합니다. Edit(수정)를 클릭하고 General Settings(일반 설정) 탭 아래의 "Enable Device Admin Service(디바이스 관리 서비스 활성화)" 확인란을 확인합니다(그림 참조). 이 확인란은 디바이스 관리가 ISE에서 작동하려면 선택해야 합니다.

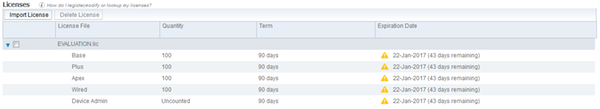

- Device Administration 라이센스가 만료됨으로 표시되지 않으면 모든 TACACS+ 요청이 자동으로 삭제됩니다. GUI에는 동일한 로그가 표시되지 않습니다. Administration(관리) > System(시스템) > Licensing(라이센싱)으로 이동하여 디바이스 관리 라이센스를 확인합니다.

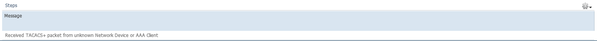

- 네트워크 디바이스가 구성되지 않았거나 ISE에 잘못된 네트워크 디바이스 IP가 구성되어 있으면 ISE는 자동으로 패킷을 삭제합니다. 어떤 응답도 클라이언트로 다시 전송되지 않으며 GUI에 로그가 표시되지 않습니다. 이는 TACACS+에 대한 ISE의 동작 변경으로, 요청이 알 수 없는 네트워크 디바이스 또는 AAA 클라이언트에서 유입되었음을 알리는 ACS의 동작과 비교됩니다.

- 요청이 ACS에 도달했지만 응답이 ISE에 반환되지 않았습니다. 이 시나리오는 그림과 같이 ACS에 대한 보고서에서 확인할 수 있습니다. 일반적으로 이는 ISE에 대해 구성된 ACS 또는 ACS에 대해 구성된 ISE의 유효하지 않은 공유 암호 때문입니다.

- ISE가 구성되지 않았거나 ISE의 관리 인터페이스의 IP 주소가 네트워크 디바이스 컨피그레이션의 ACS에 구성되지 않은 경우에도 응답이 전송되지 않습니다. 이러한 시나리오에서는 그림의 메시지를 ACS에서 관찰할 수 있습니다.

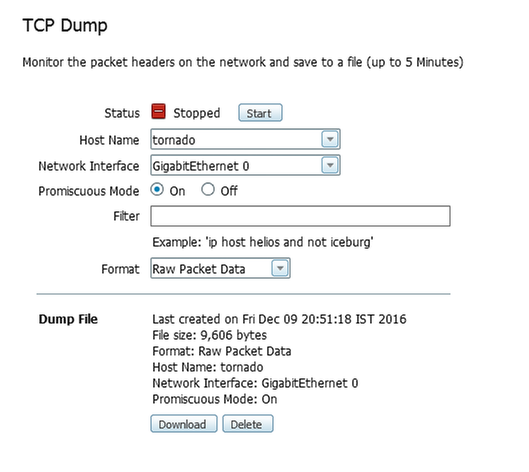

- 성공적인 인증 보고서가 ACS에 표시되지만 ISE에는 표시되지 않으며 사용자가 거부되는 경우, 네트워크에서 문제가 될 수 있습니다. 이는 필요한 필터를 사용하여 ISE에서 패킷 캡처를 통해 확인할 수 있습니다. ISE에서 패킷 캡처를 수집하려면 Operations(운영) > Troubleshoot(문제 해결) > Diagnostic Tools(진단 도구) > General tools(일반 도구) > TCP Dump(TCP 덤프)로 이동합니다.

3. 보고서가 ISE에서는 표시되지만 ACS에서는 표시되지 않는 경우, ISE에 대한 자세한 보고서를 기반으로 문제를 해결할 수 있는 ISE의 정책 집합 구성이 잘못되었거나 ACS에서 패킷 캡처로 식별할 수 있는 네트워크 문제로 인해 요청이 ACS에 도달하지 않은 것일 수 있습니다.

4. ISE와 ACS에서 모두 보고서가 표시되지만 사용자가 여전히 액세스가 거부되는 경우, ACS의 액세스 정책 컨피그레이션에서 ACS에 대한 상세 보고서를 기반으로 문제를 해결할 수 있는 경우가 더 많습니다. 또한 ISE에서 네트워크 디바이스로의 반환 트래픽이 허용되어야 합니다.