FTD에서 원격 액세스 VPN을 위한 AnyConnect 모듈 구성

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

목차

소개

이 문서에서는 FDM(Firepower Device Manager)을 통해 FMC(Firepower Management Center)에서 관리하는 FTD(Firepower Threat Defense)에 미리 존재하는 RA VPN(Remote Access VPN)용 AnyConnect 모듈을 구성하는 방법에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- RA VPN의 기본적인 작동 이해

- FMC/FDM을 통한 탐색 이해

- REST API 및 FDM Rest API 탐색기에 대한 기본 지식

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 버전을 기반으로 합니다.

- Cisco FMC(Firepower Management Center) 버전 6.7.0

- Cisco Firepower FTD(Threat Defense) 버전 6.7.0

- Cisco Firepower Device Manager(FDM) 버전 6.7.0

- 4.9.0086을 실행하는 Cisco AnyConnect Secure Mobility Client

- Postman 또는 기타 API 개발 툴

참고: FMC/FDM에는 내장 프로파일 편집기가 없으며 Windows용 AnyConnect 프로파일 편집기를 사용하여 프로파일을 생성해야 합니다.

참고: 이 문서의 정보는 특정 랩 환경의 디바이스에서 생성되었습니다.이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다.네트워크가 작동 중인 경우 컨피그레이션 변경의 잠재적 영향을 이해해야 합니다.

배경 정보

Cisco AnyConnect Secure Mobility Client는 VPN 클라이언트로서의 지원에 국한되지 않으며 모듈로 통합할 수 있는 다양한 옵션을 제공합니다.Anyconnect에 대해 지원되는 모듈은 다음과 같습니다.

- SBL(Start Before Login): 이 모듈을 사용하면 사용자가 Windows에 로그인하기 전에 엔터프라이즈에 VPN 연결을 설정할 수 있습니다.

- DART(Diagnostic and Reporting Tool): 이 모듈은 AnyConnect 설치 및 연결에 대한 진단 및 보고를 모두 수행하는 데 사용됩니다.DART는 분석을 위해 로그, 상태 및 진단 정보를 조합하여 작동합니다.

- AMP(Advanced Malware Protection):이 모듈은 다양한 위협을 탐지, 방지 및 대응할 수 있는 클라우드 기반 차세대 솔루션을 제공합니다.

- ISE 상태: Cisco ISE(Identity Services Engine)는 차세대 ID 및 액세스 제어 정책을 제공합니다. 이 모듈은 호스트에 현재 설치되어 있는 운영 체제(OS), 안티바이러스, 안티스파이웨어 등을 식별하는 기능을 제공합니다.그런 다음 이 정보를 정책과 함께 사용하여 호스트가 네트워크에 연결할 수 있는지 여부를 결정합니다.

- 네트워크 가시성 모듈:네트워크 가시성 모듈은 엔드포인트 애플리케이션 사용을 모니터링하여 잠재적인 동작 이상 징후를 찾아내고 더 정확한 정보를 바탕으로 네트워크 설계 결정을 내립니다.

- Umbrella: Cisco Umbrella Roaming은 기업 네트워크 외부에 있는 장치를 보호하는 클라우드 기반 보안 서비스입니다.

- 웹 보안:Cisco Talos를 기반으로 하는 Cisco WSA(Web Security Appliance)는 위험한 사이트를 자동으로 차단하고 알려지지 않은 사이트를 테스트하여 엔드포인트를 보호합니다.

- Network Access Manager: Network Access Manager는 정책에 따라 안전한 레이어 2 네트워크를 제공합니다.최적의 레이어 2 액세스 네트워크를 탐지 및 선택하고 유무선 네트워크 모두에 액세스하기 위해 디바이스 인증을 수행합니다.

- 피드백:이 모듈은 정보를 수집하여 주기적으로 서버로 전송합니다. 제품 팀이 AnyConnect의 품질, 안정성, 성능 및 사용자 환경을 개선하는 데 도움이 됩니다.

Firepower 6.7에서는 FMC UI 및 FTD 디바이스 REST API 지원이 추가되어 언급된 모든 AnyConnect 모듈을 원활하게 구축할 수 있습니다.

이 표에는 프로파일 확장자 및 관련 엔드포인트 기능을 성공적으로 구축하는 데 필요한 모듈 유형입니다.

| 프로파일 확장 | 모듈 유형 |

| .fsp | 피드백 |

| .asp 또는 .xml | AMP_ENABLER |

|

.sip 또는 .xml

|

ISE_POSTURE |

|

.nvmsp 또는 .xml

|

네트워크 가시성 |

|

.nsp 또는 .xml

|

네트워크_액세스_관리자 |

|

.json 또는 .xml

|

우산 |

|

.wsp 또는 .xml

|

웹 보안 |

참고: DART 및 SBL 모듈에는 프로파일이 필요하지 않습니다.

참고: 이 기능을 사용하려면 추가 라이센스가 필요하지 않습니다.

구성

FMC(Firepower Management Center)의 컨피그레이션

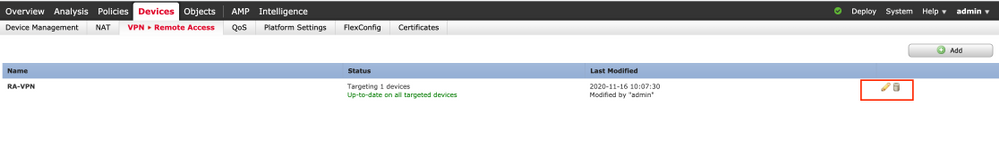

1단계. Device(디바이스) > VPN > Remote Access(원격 액세스)로 이동하고 RA VPN 컨피그레이션에 대해 Edit(수정)를 클릭합니다.

2단계. Advanced(고급) > Group Policies(그룹 정책)로 이동하고 이 이미지에 표시된 대로 해당 그룹 정책에 대해 Edit(편집)를 클릭합니다.

3단계. AnyConnect> Client Modules(클라이언트 모듈)로 이동하고 +를 클릭하여 이 이미지에 표시된 대로 모듈을 추가합니다.

데모를 위해 AMP, DART 및 SBL 모듈의 구축이 표시됩니다.

4단계. DART 모듈을 선택하고 이 이미지에 표시된 대로 Add(추가)를 클릭합니다.

5단계. 이 이미지에 표시된 대로 다른 모듈을 추가하고 Start Before Login module을 선택합니다.

참고:이 단계에서는 SBL 모듈을 다운로드할 수 있습니다.또한 SBL은 AnyConnect > Profile(AnyConnect)의 Group Policy(그룹 정책) 아래에 있는 AnyConnect(AnyConnect)로 이동할 때 업로드되는 anyconnect 클라이언트 프로파일에서 활성화해야 합니다.

6단계. 다른 모듈을 추가하려면 +를 클릭하고 AMP Enabler를 선택합니다. 이 이미지에 표시된 대로 Add a Client Profile(클라이언트 프로파일 추가)을 클릭합니다.

프로파일 이름을 입력하고 AMP 프로파일을 업로드합니다.이 이미지에 표시된 대로 Save(저장)를 클릭합니다.

이전 단계에서 생성한 프로파일을 선택하고 이 이미지에 표시된 대로 Enable Module download(모듈 다운로드 활성화) 확인란을 클릭합니다.

7단계. 원하는 모듈이 모두 추가되면 Save(저장)를 클릭합니다.

8단계. Deploy(구축) >Deployment(구축)로 이동하고 FTD에 컨피그레이션을 구축합니다.

Firepower Device Manager(FDM)의 구성

1단계. 브라우저 창에서 FTD의 API 탐색기를 시작합니다.

tohttps://<FTD Management IP>/api-explorer 탐색

여기에는 FTD에서 사용할 수 있는 전체 API 목록이 포함됩니다.FDM에서 지원하는 여러 GET/POST/PUT/DELETE 요청이 있는 기본 기능을 기반으로 분할됩니다.

RaVpnGroupPolicy는 사용되는 API입니다.

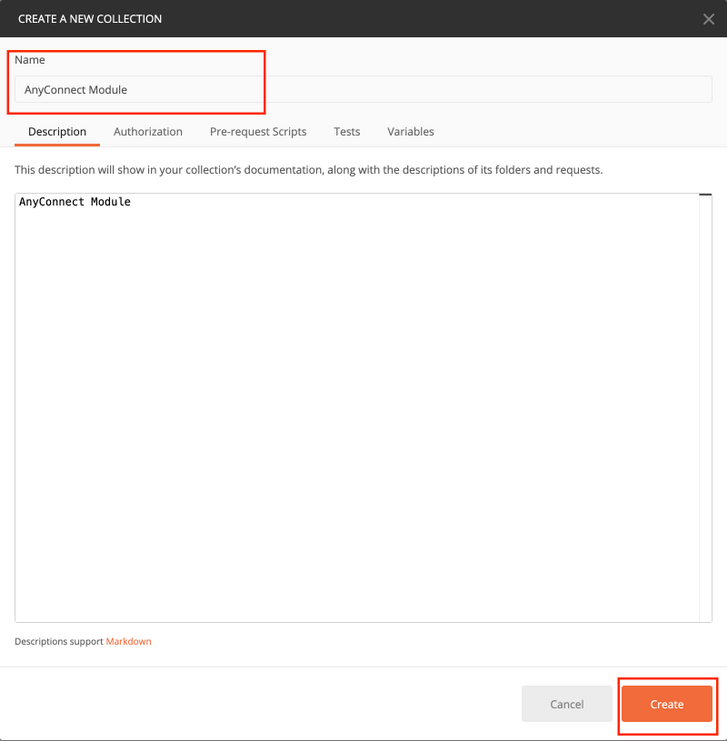

2단계. AnyConnect 모듈에 대한 Postman 컬렉션을 추가합니다. 컬렉션 이름을 제공하십시오.Create(생성)를 클릭합니다.

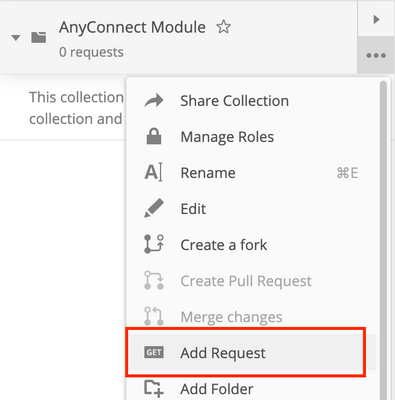

3단계. 새 요청 추가 인증 POST/GET/PUT 요청을 승인하는 토큰을 가져오기 위해 FTD에 대한 로그인 POST 요청을 생성합니다.Save(저장)를 클릭합니다.

POST 요청의 본문에는 다음이 포함되어야 합니다.

| 유형 | raw - JSON(application/json) |

| grant_type | 암호 |

| 사용자 이름 | FTD에 로그인하기 위한 관리자 사용자 이름 |

| 암호 | 관리자 사용자 계정과 연결된 비밀번호 |

POST 요청: https://<FTD Management IP>/api/fdm/latest/fdm/token

응답의 본문에는 FTD에서 PUT/GET/POST 요청을 전송하는 데 사용되는 액세스 토큰이 포함되어 있습니다.

4단계. 기존 그룹 정책의 가져오기 세부 정보를 추가하려면 그룹 정책 가져오기 요청을 만듭니다. 이 이미지에 표시된 대로 [저장]을 클릭하십시오.

Authorization(권한 부여) 탭에는 이후의 모든 GET/POST 요청에 대해 다음 항목이 포함되어야 합니다.

| 유형 | 전달자 토큰 |

| 토큰 | 인증 POST 요청을 실행하여 받은 액세스 토큰 |

GET 요청: https://<FTD Management IP>/api/fdm/latest/object/ravpngrouppolicies

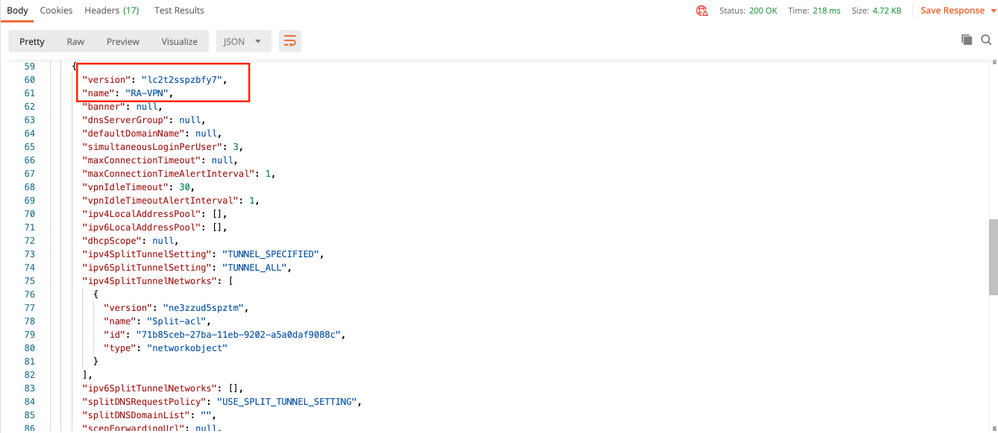

응답 본문은 디바이스에 구성된 모든 그룹 정책을 표시합니다.그룹 정책의 ID는 특정 그룹 정책을 업데이트하는 데 사용됩니다.

데모를 위해 AMP, DART 및 SBL 모듈의 구축이 표시됩니다.

5단계. 프로파일 업로드 요청을 생성합니다. 이 단계는 프로파일이 필요한 모듈에만 필요합니다. 파일에서업로드 섹션에 프로파일을 업로드하십시오.Save(저장)를 클릭합니다.

POST 요청: https://<FTD Management IP>/api/fdm/latest/action/uploaddiskfile

요청 본문에는 본문에 추가된 프로필 파일이 양식 데이터 형식으로 포함되어 있어야 합니다.Windows용 AnyConnect 프로파일 편집기를 사용하여 프로파일을 만들어야 합니다.

키 유형은 FileforfiletoUpload여야 합니다.

응답의 본문은 해당 모듈이 있는 프로파일을 참조하는 데 사용되는 id/파일 이름을 제공합니다.

6단계. AnyConnect 프로파일 갱신 요청을 생성합니다. 이 단계는 프로파일이 필요한 모듈에만 필요합니다.이 이미지에 표시된 대로 Save.(저장)를 클릭합니다.

POST 요청: https://<FDM IP>/api/fdm/latest/object/anyconnectclientprofiles

요청 본문에는 다음 정보가 포함됩니다.

| 이름 | 파일을 호출할 논리 이름입니다. |

| disk파일 이름 | Upload Profile POST 응답에서 받은 fileName과 일치해야 합니다. |

| anyConnect모듈 유형 | 모듈 유형 테이블에 표시된 해당 모듈과 일치해야 합니다. |

| 유형 | anyconnect클라이언트리프로필 |

응답의 Body(본문)에는 디바이스에 푸시될 준비가 된 프로파일이 표시됩니다.응답에서 받은 이름, 버전, ID 및 유형은 다음 단계에서 프로파일을 그룹 정책에 바인딩하는 데 사용됩니다.

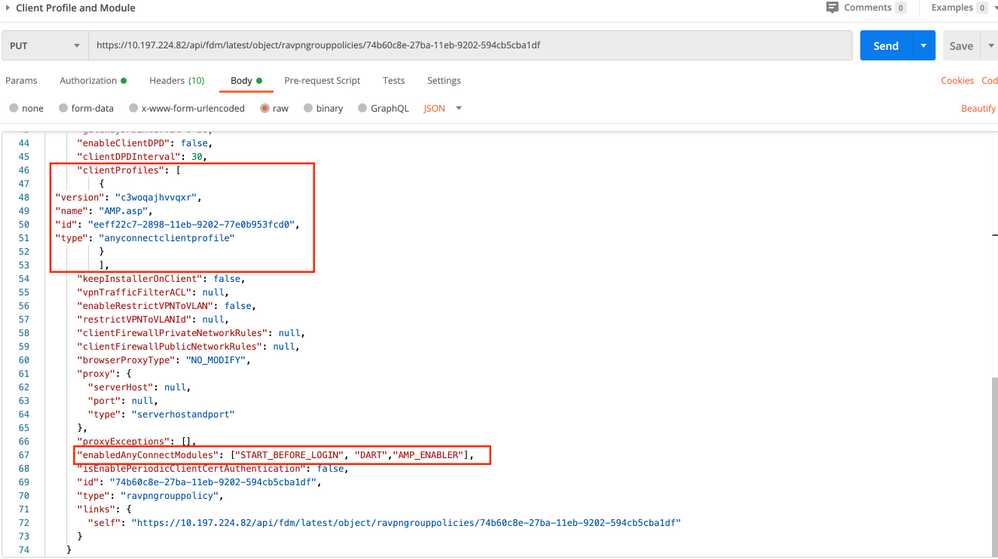

6단계. PUT 요청을 생성하여 클라이언트 프로파일 및 모듈을 기존 그룹 정책에 추가합니다.이 이미지에 표시된 대로 Save(저장)를 클릭합니다.

PUT 요청: https://<FDM IP>/api/fdm/latest/object/ravpngrouppolicies/{objId}

ObjId는 4단계에서 가져온 ID입니다. 4단계에서 얻은 관련 그룹 정책의 내용을 요청 본문에 복사하고 다음을 추가합니다.

클라이언트 프로파일

이전 단계에서 수신된 프로파일의 이름, 버전, ID 및 유형

클라이언트 모듈

활성화해야 하는 모듈의 이름은 모듈 테이블에 지정된 것과 정확히 일치해야 합니다.

응답의 Body(본문)에는 Group-Policy(그룹 정책)에 성공적으로 바인딩된 Profile(프로필) 및 Module(모듈)이 표시됩니다.

참고:이 단계에서는 SBL 모듈을 다운로드할 수 있습니다.또한 SBL은 Devices(디바이스) > Remote Access VPN(원격 액세스 VPN) > Group Policies(그룹 정책)> Edit Group Policy(그룹 정책 수정) > Edit Group Policy(그룹 정책 수정) > General(일반) > AnyConnect Client Profile(AnyConnect 클라이언트 프로파일)으로 이동할 때 업로드할 수 있는 anyconnect 클라이언트 프로파일에서 활성화해야 합니다.

7단계. FDM을 통해 디바이스에 구성을 배포합니다.보류 중인 변경 내용에는 푸시될 클라이언트 프로파일과 모듈이 표시됩니다.

구축 성공 후 FTD CLI에 구성 푸시됨:

!--- RA VPN Configuration ---!

webvpn

enable outside

anyconnect image disk0:/anyconnpkgs/anyconnect-win-4.9.00086-webdeploy-k9.pkg 2

anyconnect profiles AMP.asp disk0:/anyconncprofs/AMP.asp

anyconnect profiles defaultClientProfile disk0:/anyconncprofs/defaultClientProfile.xml

anyconnect enable

tunnel-group-list enable

!--- Group Policy Configuration ---!

group-policy RA-VPN internal

group-policy RA-VPN attributes

webvpn

anyconnect modules value ampenabler,dart,vpngina

anyconnect profiles value AMP.asp type ampenabler

다음을 확인합니다.

FTD에 성공적으로 연결합니다.

Settings(설정) > VPN> Message History(메시지 기록)로 이동하여 다운로드된 모듈에 대한 세부 정보를 확인합니다.

문제 해결

클라이언트 모듈 설치 관련 문제를 해결하기 위해 DART를 수집합니다.

Cisco 엔지니어가 작성

- Rohan BiswasCisco TAC 엔지니어

- Tazy KhanCisco TAC 엔지니어

지원 문의

- 지원 케이스 접수

- (시스코 서비스 계약 필요)

피드백

피드백