Cisco Identity Services Engine(ISE)/ ISE パッシブ ID コントローラ(ISE-PIC)の統合

この章で説明する内容は、次のとおりです。

Identity Services Engine(ISE)/ ISE パッシブ ID コントローラ(ISE-PIC)サービスの概要

Cisco Identity Services Engine(ISE)は、ID 管理を向上させるためにネットワーク上の個々のサーバーで実行されるアプリケーションです。 Secure Web Applianceは、ISE または ISE-PIC のサーバーからユーザーアイデンティティ情報にアクセスできます。ISE または ISE-PIC のいずれかが設定されている場合は、適切に設定された識別プロファイルに対してユーザー名および関連するセキュリティ グループ タグが ISE から、ユーザー名および Active Directory グループが ISE-PIC からそれぞれ取得され、それらのプロファイルを使用するように設定されたポリシーで透過的ユーザー識別が許可されます。

-

セキュリティ グループ タグと Active Directory グループを使用してアクセス ポリシーを作成できます。

-

ISE/ISE-PIC による透過的な識別に失敗したユーザーの場合、Active Directory ベースのレルムを使用してフォールバック認証を設定できます。「フォールバック認証」を参照してください。

-

仮想デスクトップ環境(Citrix、Microsoft 共有/リモート デスクトップ サービスなど)でユーザーの認証を設定できます。「ISE/ISE-PIC 統合での VDI(仮想デスクトップ インフラストラクチャ)ユーザー認証」を参照してください。

(注) |

Cisco Secure Web Appliance ISE バージョンのサポートマトリックスの詳細については、『ISE Compatibility Matrix Information』を参照してください。

|

||||||||||||||||||||||||

(注) |

*S380、S680 モデルは非対応。 |

関連項目

pxGrid について

シスコの Platform Exchange Grid(pxGrid)を使用すると、セキュリティ モニターリングとネットワーク検出システム、ID とアクセス管理プラットフォームなど、ネットワーク インフラストラクチャのコンポーネントを連携させることができます。これらのコンポーネントは pxGrid を使用して、パブリッシュまたはサブスクライブ メソッドにより情報を交換します。

以下の 3 つの主要 pxGrid コンポーネントがあります:pxGrid パブリッシャ、pxGrid クライアント、pxGrid コントローラ。

-

pxGrid パブリッシャ:pxGrid クライアントの情報を提供します。

-

pxGrid クライアント:パブリッシュされた情報をサブスクライブする任意のシステム( Secure Web Applianceなど)。パブリッシュされる情報には、セキュリティグループタグ(SGT)、Active Directory グループ、ユーザーグループおよびプロファイルの情報が含まれます。

-

pxGrid コントローラ:クライアントの登録/管理およびトピック/サブスクリプション プロセスを制御する ISE/ISE-PIC pxGrid ノードが該当します。

各コンポーネントには信頼できる証明書が必要です。これらの証明書は各ホスト プラットフォームにインストールしておく必要があります。

ISE/ISE-PIC サーバーの展開とフェールオーバーについて

単一の ISE/ISE-PIC ノードのセットアップはスタンドアロン展開と呼ばれ、この 1 つのノードによって、管理およびポリシー サービスが実行されます。フェールオーバーをサポートし、パフォーマンスを向上させるには、複数の ISE/ISE-PIC ノードを分散展開でセットアップする必要があります。 Secure Web Applianceで ISE/ISE-PIC フェールオーバーをサポートするために必要な最小限の分散 ISE/ISE-PIC 構成は以下のとおりです。

-

2 つの pxGrid ノード

-

2 つの管理ノード

-

1 つのポリシー サービス ノード

この構成は、『Cisco Identity Services Engine Hardware Installation Guide』では「中規模ネットワーク展開」と呼ばれています。詳細については、『Installation Guide』のネットワーク展開に関する項を参照してください。

関連項目

ISE/ISE-PIC の証明書

(注) |

このセクションでは、ISE/ISE-PIC 接続に必要な証明書について説明します。ISE/ISE-PIC サービスを統合するためのタスクでは、これらの証明書に関する詳細情報を提供します。証明書の管理(Certificate Management)は、AsyncOS の証明書の一般的な管理情報を提供します。 |

Secure Web Applianceと各 ISE/ISE-PIC サーバー間で相互認証と安全な通信を行うには、一連の 2 つの証明書が必要です。

-

Web Appliance クライアント証明書: Secure Web Applianceを認証するために ISE/ISE-PIC サーバーで使用されます。

-

ISE pxGrid 証明書: Secure Web Appliance-ISE/ISE-PIC データサブスクリプション(ISE/ISE-PIC サーバーに対する進行中のパブリッシュ/サブスクライブクエリー)向けに ISE/ISE-PIC サーバーを認証するためにポート 5222 で Secure Web Applianceによって使用されます。

この 2 つの証明書は、認証局(CA)による署名でも自己署名でもかまいません。CA 署名付き証明書が必要な場合、AsyncOS には自己署名 Web Appliance クライアント証明書、または証明書署名要求(CSR)を生成するオプションがあります。同様に ISE/ISE-PIC サーバーにも、CA 署名付き証明書が必要な場合に、自己署名 ISE/ISE-PIC pxGrid 証明書、または CSR を生成するオプションがあります。

関連項目

自己署名証明書の使用

自己署名証明書が ISE/ISE-PIC サーバーで使用される場合は、ISE/ISE-PIC サーバーで開発された ISE/ISE-PIC pxGrid 証明書、 Secure Web Applianceで開発された Web Appliance クライアント証明書を、ISE/ISE-PIC サーバー上の信頼できる証明書ストアに追加する必要があります(ISE の場合は [管理(Administration)] > [証明書(Certificates)] > [信頼できる証明書(Trusted Certificates)] > [インポート(Import)]、ISE-PIC の場合は [証明書(Certificates)] > [信頼できる証明書(Trusted Certificates)] > [インポート(Import)])。

注意 |

認証に自己署名証明書を使用するのは、他の認証方法ほど安全ではないためお勧めしません。また、自己署名証明書は失効ポリシーをサポートしていません。 |

CA 署名付き証明書の使用

CA 署名付き証明書の場合:

-

ISE/ISE-PIC サーバーで、Web Appliance クライアント証明書に適した CA ルート証明書が信頼できる証明書ストアにあることを確認します([管理(Administration)] > [証明書(Certificates)] > [信頼できる証明書(Trusted Certificates)])。

-

Secure Web Applianceで、適切な CA ルート証明書が信頼できる証明書リストにあることを確認します([ネットワーク(Network)] > [証明書管理(Certificate Management)] > [信頼できるルート証明書の管理(Manage Trusted Root Certificates)])。

-

[Identity Services Engine] ページ([ネットワーク(Network)] > [Identity Services Engine])で、ISE/ISE-PIC pxGrid 証明書用の CA ルート証明書がアップロードされていることを確認します。

フォールバック認証

ISE/ISE-PIC で利用できないユーザー情報については、フォールバック認証を設定できます。フォールバック認証が成功するには、次のものが必要です。

-

Active Directory ベースのレルムのフォールバックオプションで設定された識別プロファイル。

-

フォールバックオプションを含む正しい識別プロファイルを使用したアクセスポリシー。

ISE/ISE-PIC サービスを統合するためのタスク

(注) |

|

(注) |

|

|

ステップ |

タスク |

トピックおよび手順へのリンク |

|---|---|---|

|

1 |

ISE/ISE-PIC デバイスを介した証明書の生成。 |

|

|

2 |

Secure Web Applianceにアクセスするために ISE/ISE-PIC を設定する。 |

|

|

3 |

Secure Web Applianceで ISE/ISE-PIC サービスを設定および有効にする。 |

|

|

4 |

Secure Web Appliance クライアント証明書が自己署名済みの場合は、ISE/ISE-PIC にインポートする。 |

自己署名 Secure Web Appliance クライアント証明書の ISE/ISE-PIC スタンドアロン展開へのインポート 自己署名 Secure Web Appliance クライアント証明書の ISE/ISE-PIC 分散型展開へのインポート |

|

5 |

必要に応じて、 Secure Web Applianceでロギングを設定する。 |

|

|

6 |

ISE/ISE-PIC ERS サーバーの詳細を取得します。 |

関連項目

ISE/ISE-PIC を介した証明書の生成

(注) |

ISE/ISE-PIC デバイスを介して生成される証明書は、PKCS12 形式である必要があります。 |

-

ISE/ISE-PIC:

手順

|

ステップ 1 |

[ワークセンター(Work Centers)] > [PassiveID] > [サブスクライバ(Subscribers)] > [証明書(Certificates)] を選択します。 |

||||

|

ステップ 2 |

[証明書のダウンロード形式(Certificate Download Format)] ドロップダウンリストから [PKCS12形式(PKCS 12 format)] を選択します。[証明書(Certificates)] タブでその他の必要な情報を入力し、pxGrid 証明書を生成します。 |

||||

|

ステップ 3 |

次の

|

Secure Web Applianceにアクセスするための ISE/ISE-PIC サーバーの設定

-

ISE

-

識別トピックサブスクライバ( Secure Web Applianceなど)がリアルタイムでセッションコンテキストを取得できるように、各 ISE サーバーを設定する必要があります。

-

[管理(Administration)] > [pxGridサービス(pxGrid Services)] > [設定(Settings)] > [pxGridの設定(pxGrid Settings)] を選択します。

-

[新しい証明書ベースのアカウントを自動的に承認する(Automatically approve new certificate-based accounts)] がオンになっていることを確認します。

ISE/ISE-PIC での認証に関与しない、設定済みの古い Secure Web Applianceをすべて削除します。

ISE サーバーのフッターが緑で、「pxGrid に接続されました(Connected to pxGrid)」 と表示されていることを確認します。

-

-

-

ISE-PIC

-

識別トピックサブスクライバ( Secure Web Applianceなど)がリアルタイムでセッションコンテキストを取得できるように、各 ISE-PIC サーバーを設定する必要があります。

-

[サブスクライバ(Subscribers)] > [設定(Settings)] を選択します。

-

[新しい証明書ベースのアカウントを自動的に承認する(Automatically approve new certificate-based accounts)] がオンになっていることを確認します。

ISE/ISE-PIC での認証に関与しない、設定済みの古い Secure Web Applianceをすべて削除します。

ISE サーバーのフッターが緑で、「pxGrid に接続されました(Connected to pxGrid)」 と表示されていることを確認します。

-

-

詳細については、Cisco Identity Services Engine のドキュメントを参照してください。

ISE/ISE-PIC サービスへの接続

(注) |

ISE 管理証明書、pxGrid 証明書、および MNT 証明書がルート CA 証明書によって署名されている場合は、アプライアンスで [ISE pxGridノード証明書(ISE pxGrid Node Certificate)] フィールドにルート CA 証明書自体をアップロードします([ネットワーク(Network)] > [Identity Services Engine])。 |

始める前に

-

各 ISE/ISE-PIC サーバーが Secure Web Applianceへのアクセス用に正しく設定されていることを確認します(ISE/ISE-PIC サービスを統合するためのタスクを参照)。

-

有効な ISE/ISE-PIC 関連の証明書およびキーを取得します。関連情報については、ISE/ISE-PIC を介した証明書の生成を参照してください。

-

取得した RootCA.pem を Secure Web Applianceにインポートします([ネットワーク(Network)] > [CertificateManagement] > [TrustedRootCertificate] > [ManageTrustedRootCertificate上のクライアント(Client on ManageTrustedRootCertificate)])。生成された XXX.pk12 ファイルからルート CA、Web Appliance クライアント証明書、および Web Appliance クライアントキーを抽出するには、ISE/ISE-PIC を介した証明書の生成を参照してください。

(注)

セカンダリ XXXX.pk12 ファイルから抽出された RootCA.pem について同じ手順に実行します(セカンダリ/フェールオーバー ISE サーバーが使用可能な場合)。

-

Secure Web Applianceの Web インターフェイスで ISE 設定ページを使用して、ISE または ISE-PIC サーバーの設定、証明書のアップロード、ISE または ISE-PIC のいずれかのサービスへの接続を実行します。ISE と ISE-PIC を設定する手順は同じです。ISE-PIC 設定に固有の詳細が適宜記載されています。

-

ISE/ISE-PIC が提供する Active Directory グループを使用してアクセスポリシーを構築する場合は、ERS を有効にします。

-

AsyncOS 15.0 リリースの一部として、OpenSSL バージョン 1.1.1 およびライブラリは IP ベースの証明書を受け入れなくなりました。[テスト開始(Start Test)] が成功し、ISE が期待どおりに機能することを確認するには、SWA ISE 設定でホスト名のみを使用する必要があります。

手順

|

ステップ 1 |

[ネットワーク(Network)] > [Identification Service Engine] を選択します。 |

||

|

ステップ 2 |

[設定の編集(Edit Settings)] をクリックします。 ISE/ISE-PIC を初めて設定する場合は、[設定の有効化と編集(Enable and Edit Settings)] をクリックします。 |

||

|

ステップ 3 |

[ISEサービスを有効にする(Enable ISE Service)] をオンにします。 |

||

|

ステップ 4 |

ホスト名または IPv4 アドレスを使用してプライマリ管理ノードを特定し、 Secure Web Applianceの [プライマリISE pxGridノード(Primary ISE pxGrid Node)] タブに次の情報を入力します。 |

||

|

ステップ 5 |

フェールオーバー用に 2 台目の ISE/ISE-PIC サーバーを使用している場合は、ホスト名または IPv4 アドレスを使用してそのプライマリ管理ノードを特定し、ホスト名または IPv4 アドレスを使用して Secure Web Applianceの [セカンダリISE pxGridノード(Secondary ISE pxGrid Node)] タブに次の情報を入力します。

|

||

|

ステップ 6 |

Secure Web Appliance-ISE/ISE-PIC サーバーの相互認証用の Web Appliance クライアント証明書を指定します。

|

||

|

ステップ 7 |

ISE SGT eXchange Protocol(SXP)サービスを有効にします。 Secure Web Applianceが ISE サービスから SXP バインディングトピックを取得する方法については、SGT から IP へのアドレスマッピングの ISE-SXP プロトコルの有効化を参照してください。 |

||

|

ステップ 8 |

ISE 外部 Restful サービス(ERS)を有効にします。

|

||

|

ステップ 9 |

[テスト開始(Start Test)] をクリックして、ISE/ISE-PIC の pxGrid ノードと同じ接続をテストします。 |

||

|

ステップ 10 |

[送信(Submit)] をクリックします。 |

次のタスク

関連情報

-

http://www.cisco.com/c/en/us/support/security/identity-services-engine/products-implementation-design-guides-list.html 特に「How To Integrate Cisco Secure Web Appliance using ISE/ISE-PIC and TrustSec through pxGrid..」。

自己署名 Secure Web Appliance クライアント証明書の ISE/ISE-PIC スタンドアロン展開へのインポート

基本的な手順は以下のとおりです。

-

ISE 管理ノード

-

[管理(Administration)] > [証明書(Certificates)] > [証明書の管理(Certificate Management)] > [信頼できる証明書(Trusted Certificates)] > [インポート(Import)] の順に選択します。

次のオプションがオンになっていることを確認してください。

-

[ISE内の認証用に信頼する(Trust for authentication within ISE)]

-

[クライアント認証およびsyslog用に信頼する(Trust for client authentication and Syslog)]

-

[シスコサービスの認証用に信頼する(Trust for authentication of Cisco Services)]

-

-

ISE-PIC 管理ノード

-

[証明書(Certificates)] > [証明書の管理(Certificate Management)] > [信頼できる証明書(Trusted Certificates)] > [インポート(Import)] の順に選択します。

次のオプションがオンになっていることを確認してください。

-

[ISE内の認証用に信頼する(Trust for authentication within ISE)]

-

[クライアント認証およびsyslog用に信頼する(Trust for client authentication and Syslog)]

-

[シスコサービスの認証用に信頼する(Trust for authentication of Cisco Services)]

-

-

詳細については、Cisco Identity Services Engine のドキュメントを参照してください。

自己署名 Secure Web Appliance クライアント証明書の ISE/ISE-PIC 分散型展開へのインポート

基本的な手順は以下のとおりです。

-

ISE 管理ノード:

-

[管理(Administration)] > [証明書(Certificates)] > [証明書の管理(Certificate Management)] > [信頼できる証明書(Trusted Certificates)] > [インポート(Import)] の順に選択します。

次のオプションがオンになっていることを確認してください。

-

[ISE内の認証用に信頼する(Trust for authentication within ISE)]

-

[クライアント認証およびsyslog用に信頼する(Trust for client authentication and Syslog)]

-

[シスコサービスの認証用に信頼する(Trust for authentication of Cisco Services)]

-

-

ISE-PIC 管理ノード:

-

[証明書(Certificates)] > [証明書の管理(Certificate Management)] > [信頼できる証明書(Trusted Certificates)] > [インポート(Import)] の順に選択します。

次のオプションがオンになっていることを確認してください。

-

[ISE内の認証用に信頼する(Trust for authentication within ISE)]

-

[クライアント認証およびsyslog用に信頼する(Trust for client authentication and Syslog)]

-

[シスコサービスの認証用に信頼する(Trust for authentication of Cisco Services)]

-

-

詳細については、Cisco Identity Services Engine のドキュメントを参照してください。

(注) |

分散型 ISE 展開では、 Secure Web Applianceは MNT、PAN、および PxGrid ノードと通信します。この場合、証明書またはすべての証明書の発行者が、「抽出されたルート証明書」(つまり、ISE/ISE-PIC デバイスを介して生成された RootCA)で使用できる必要があります。「ISE/ISE-PIC を介した証明書の生成」を参照してください。 |

手順

|

ステップ 1 |

ISE/ISE-PIC を介した証明書の生成の手順に従って、RootCA、Web Appliance クライアント証明書、および Web Appliance クライアントキーを生成します。 |

|

ステップ 2 |

ISE/ISE-PIC 管理ノードで、[ISE/ISE-PIC] > [管理(Administration)] > [システム(System)] > [証明書(Certificates)] > [システム証明書(System Certificates)] から自己署名証明書を手動でエクスポートします。

すべての ISE/ISE-PIC 分散ノードについて上記の手順を繰り返します。 |

|

ステップ 3 |

|

|

ステップ 4 |

Secure Web Applianceの ISE 設定ページで、変更された RootCA.pem をアップロードします。ISE/ISE-PIC サービスへの接続 を参照してください。 |

ISE/ISE-PIC へのロギングの設定

-

認証メカニズムをログ記録するために、アクセスログにカスタムフィールド %m を追加します(アクセス ログのカスタマイズ)。

-

ISE/ISE-PIC サービスログが作成されていることを確認します。作成されていない場合は作成します(ログ サブスクリプションの追加および編集)。

-

ユーザーの識別と認証のために ISE/ISE-PIC にアクセスする識別プロファイルを定義します(「ユーザーおよびクライアントソフトウェアの分類」、117 ページ)。

-

ISE/ISE-PIC ID を使用して、ユーザー要求の条件とアクションを定義するアクセスポリシーを設定します(「ポリシーの設定」、191 ページ)。

ISE/ISE-PIC からの ISE/ISE-PIC ERS サーバー詳細情報の取得

-

ISE/ISE-PIC で Cisco ISE の REST API(API で HTTPS ポート 9060 を使用)を有効にします。

(注)

グループに基づいてセキュリティポリシーを設定するには、 Secure Web Applianceで ISE 外部 RESTful サービス(ERS)を有効にする必要があります([ネットワーク(Network)] > [Identity Services Engine])。これは、バージョン 11.7 以降に適用されます。

-

ISE

-

[管理(Administration)] > [設定(Settings)] > [ERS設定(ERS Settings)] > [プライマリ管理ノードのERS設定(ERS settings for primary admin node)] > [ERSを有効化する(Enable ERS)] を選択します。

セカンダリ ノードがある場合は、[その他すべてのノードの読み取り用ERS(ERS for Read for All Other Nodes)] を有効にします。

-

-

ISE-PIC

-

[設定(Settings)] > [ERS設定(ERS Settings)] > [ERSを有効化する(Enable ERS)] を選択します。

-

-

-

正しい外部 RESTful サービス グループで ISE 管理者を作成していることを確認します。外部 RESTful サービス管理者グループには、ERS API へのフル アクセス(GET、POST、DELETE、PUT)が含まれています。このユーザーは、ERS API 要求を作成、読み取り、更新、および削除できます。外部 RESTful サービス オペレータ:読み取り専用アクセス(GET 要求のみ)。

-

ISE

-

[管理(Administration)] > [システム(System)] > [管理者アクセス(Admin Access)] > [管理者(Administrators)] > [管理者ユーザー(Admin Users)] を選択します。

-

-

ISE-PIC

-

[管理(Administration)] > [管理者アクセス(Admin Access)] > [管理者ユーザー(Admin Users)] を選択します。

-

-

ERS サービスが ISE/ISE-PIC pxGrid ノードではなく別のサーバーで使用可能な場合は、プライマリおよびセカンダリ(設定されている場合)サーバーのホスト名または IPv4 アドレスが必要です。

詳細については、Cisco Identity Services Engine のドキュメントを参照してください。

ISE-SXP 統合の設定

このセクションは、次のトピックで構成されています。

SGT から IP へのアドレスマッピングの ISE-SXP プロトコルについて

SGT Exchange Protocol(SXP)は、ネットワークデバイス間で IP-SGT バインディングを伝播するために開発されたプロトコルです。セキュリティ グループ タグ(SGT)は、信頼ネットワーク内のトラフィックの送信元の権限を指定します。

Cisco Identity Services Engine(ISE)の展開を Cisco Secure Web Applianceと統合して、パッシブ認証に使用できます。 Secure Web Applianceは、ISE から SXP マッピングをサブスクライブできます。ISE は SXP を使用して、SGT から IP へのアドレス マッピング データベースを管理対象デバイスに伝播します。ISE サーバーを使用するように Secure Web Appliance を設定する場合は、ISE から SXP トピックをリッスンするオプションを有効にします。これにより、 Secure Web Applianceは ISE から直接 SGT と IP アドレスマッピングについて学習します。

Secure Web Applianceは、ダミーのユーザー認証 IP アドレスを生成します。これには、ISE クラスタの IP アドレスとクライアントの IP アドレスが含まれます。したがって、複数のクライアント IP アドレスをクラスタ IP アドレスで認証できます。

注意事項と制約事項

SGT から IP アドレスへのマッピングの ISE-SXP プロトコルに関するガイドラインと制限は次のとおりです。

-

IPv6 対応のエンドポイントは、 Secure Web Appliance リリース 14.5 ではサポートされません。

-

Secure Web Appliance リリース 14.5 では、ユーザー名とグループマッピングは、SGT から IP アドレスへのマッピングでは使用できません。したがって、管理者は Secure Web Applianceの ISE ユーザーおよびグループに基づいてポリシーを作成することはできません。ただし、SGT を使用してポリシーを作成できます。

-

一括ダウンロードプロセスの再起動タイムスタンプをスケジュールするには、ised プロセスを再起動する時刻を HH::MM 形式(24 時間)で設定する必要があります。

(注)

ユーザー認証プロセスが示される時刻は 1 日の中で短時間に設定することをお勧めします。たとえば、00:00 時に設定します。

前提条件

SGT から IP アドレスへのマッピングの ISE-SXP プロトコルに関する前提条件は次のとおりです。

-

信頼できるルート証明書が必要です。信頼できるルート証明書を追加するには、「信頼できるルート証明書の管理」を参照してください。

SGT から IP へのアドレスマッピングの ISE-SXP プロトコルの有効化

SGT から IP アドレスへのマッピングを含む、ISE で定義されているすべてのマッピングは、SXP を介して公開できます。次のメカニズムを使用して、ISE-SXP 情報を取得できます。

-

一括ダウンロード:ised プロセスの再起動後、 Secure Web Applianceは、集約ノードで使用可能なすべての ISE-SXP エントリの情報を取得するために、一括ダウンロード要求を ISE アグリゲータノードに送信します。AsyncOS コマンド ライン インターフェイス(CLI)を使用して、再起動のタイムスタンプをスケジュールできます。

-

差分更新: Secure Web Applianceは、WebSocket を介して登録し、差分更新メッセージを取得します。メッセージには次の 2 つのタイプがあります。

-

作成:新しく作成されたすべてのエントリ

-

削除:すべての SXP 更新エントリ

(注)

Secure Web Applianceは、更新されたエントリごとに 2 つのメッセージ(「削除(Delete)」の後に「作成(Create)」)を受信します。

-

再起動をスケジュールすることができます。

手順

|

ステップ 1 |

を選択します。 |

||

|

ステップ 2 |

[設定の編集(Edit Settings)] をクリックします。 |

||

|

ステップ 3 |

[ISEサービスを有効にする(Enable ISE Service)] をオンにします。 |

||

|

ステップ 4 |

Secure Web Applianceで ISE サービスから SXP バインディングトピックを取得できるようにするには、[有効(Enable)] をオンにします。 デフォルトでは、ISE SGT eXchange Protocol(SXP)サービスは無効になっています。 |

||

|

ステップ 5 |

[テスト開始(Start Test)] をクリックして接続をテストします。

|

||

|

ステップ 6 |

[送信(Submit)] をクリックします。 |

ISE-SXP プロトコルのコンフィギュレーションの確認

次のいずれかの方法を使用して、ISE-SXP プロトコルのコンフィギュレーションを確認できます。

-

SGT から IP へのアドレスマッピングの ISE-SXP プロトコルの有効化 で [テスト開始(Start Test)] をクリックして、表示された情報を確認します。

-

AsyncOS コマンド ライン インターフェース(CLI)の ISEDATA コマンドの下で STATISTICS コマンドを使用します。

STATISTICS コマンドを使用すると、次の情報が表示されます。

-

ERS ホスト名

-

ERS 接続時間

-

セッション一括ダウンロード

-

グループ一括ダウンロード

-

SGT 一括ダウンロード

-

SXP 一括ダウンロード

-

セッションの更新

-

グループの更新

-

SXP の更新

-

Memory Allocation

-

メモリの割り当て解除

-

Total Session Count

isesxp_<ISE-node-ip>_sgt<SGT number>_<Client IP address>ISE/ISE-PIC 統合での VDI(仮想デスクトップ インフラストラクチャ)ユーザー認証

使用される送信元ポートに基づいて VDI 環境のユーザーの ISE/ISE-PIC による透過的な識別を設定できます。

Cisco Terminal Services(TS)エージェントを VDI サーバーにインストールする必要があります。Cisco TS エージェントは、ISE/ISE-PIC にアイデンティティ情報を提供します。アイデンティティ情報には、ドメイン、ユーザー名、および各ユーザーが使用するポート範囲が含まれます。

-

サポートサイト(https://www.cisco.com/c/en/us/support/index.html)から Cisco TS エージェントをダウンロードします。

-

詳細については、『Cisco Terminal Services (TS) Agent Guide』(https://www.cisco.com/c/en/us/support/security/defense-center/products-installation-and-configuration-guides-list.html)を参照してください。

-

Cisco TS エージェントと連携するように ISE/ISE-PIC API プロバイダを設定します。API コールの送信については、Cisco TS エージェントのドキュメントを参照してください。

(注) |

|

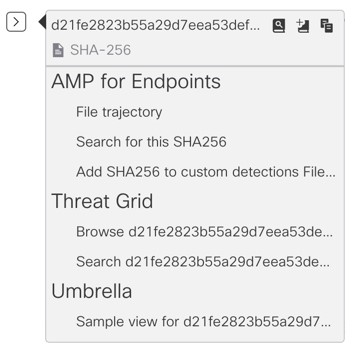

ボタンを使用して、ページの下部ペインにある Cisco SecureX リボンを右からドラッグできます。

ボタンを使用して、ページの下部ペインにある Cisco SecureX リボンを右からドラッグできます。

ボタンをクリックします。

ボタンをクリックします。

ボタンをクリックします。

ボタンをクリックします。

ボタンをクリックします。

ボタンをクリックします。

アイコンにカーソルを合わせ、

アイコンにカーソルを合わせ、 ボタンをクリックして

ボタンをクリックして ボタンをクリックして、タイトル、説明、またはメモを

ボタンをクリックして、タイトル、説明、またはメモを 検索ボックスをクリックし、観測対象を検索します。

検索ボックスをクリックし、観測対象を検索します。

フィールドで観測対象を検索します。

フィールドで観測対象を検索します。

フィードバック

フィードバック