Secure Device Connector のトラブルシュート

オンプレミスの Secure Device Connector(SDC)のトラブルシューティングを行うには、以下のトピックを参照してください。

いずれのシナリオにも当てはまらない場合は、Cisco Technical Assistance Center でケースを開いてください。

SDC に到達不能

Security Cloud Control からの 2 回のハートビート要求に連続して応答しなかった場合、SDC の状態は [到達不能(Unreachable)] になります。SDC に到達不能な場合、テナントは、オンボーディングしたどのデバイスとも通信できません。

Security Cloud Control は、次の方法で SDC に到達不能であることを示します。

-

「一部の Secure Device Connector(SDC)に到達できません。該当する SDC に関連付けられたデバイスとは通信できません(Some Secure Device Connectors (SDC) are unreachable. You will not be able to communicate with devices associated with these SDCs)」というメッセージが Security Cloud Control のホームページに表示されます。

-

[サービス(Services)] ページの SDC のステータスが [到達不能(Unreachable)] になります。

この問題を解決するには、まず SDC とテナントの再接続を試行してください。

-

SDC 仮想マシンが実行中で、地域の Security Cloud Control IP アドレスに到達できることを確認します。管理対象デバイスへの Security Cloud Control の接続を参照してください。

-

ハートビートを手動で要求して、Security Cloud Control と SDC の再接続を試行します。SDC がハートビート要求に応答すると、[アクティブ(Active)] ステータスに戻ります。ハートビートを手動で要求するには、次の手順に従います。

-

左側のペインでを選択します。

-

到達不能な SDC をクリックします。

-

[操作(Actions)] ペインで、[ハートビートの要求(Request heartbeat)] をクリックします。

-

[再接続(Reconnect)] をクリックします。

-

-

SDC を手動でテナントに再接続しようとしても、SDC が [アクティブ(Active)] ステータスに戻らない場合は、「展開後 Security Cloud Control で SDC ステータスが [アクティブ(Active)] にならない」の指示に従ってください。

.

展開後 Security Cloud Control で SDC ステータスが [アクティブ(Active)] にならない

展開して約 10 分たっても SDC がアクティブになったことを Security Cloud Control が示さない場合は、SDC の展開時に作成した Security Cloud Control ユーザーおよびパスワードにより、SSH を使用して SDC VM に接続します。

手順

|

ステップ 1 |

|

|

ステップ 2 |

ログを確認し、 |

SDC の変更された IP アドレスが Security Cloud Control に反映されない

SDC の IP アドレスを変更した場合、GMT の午前 3 時以降まで変更は Security Cloud Control に反映されません。

デバイスと SDC の接続に関するトラブルシューティング

このツールを使用して、Secure Device Connector(SDC)を介した Security Cloud Control からデバイスへの接続をテストします。デバイスがオンボーディングに失敗した場合、またはオンボーディングの前に Security Cloud Control がデバイスに到達できるかどうかを判断する場合は、この接続をテストすることができます。

手順

|

ステップ 1 |

左側のペインで をクリックし、[セキュアコネクタ(Secure Connectors)] タブをクリックします。 |

|

ステップ 2 |

SDC を選択します。 |

|

ステップ 3 |

右側の [トラブルシューティング(Troubleshooting)] ペインで、[デバイスの接続(Device Connectivity)] をクリックします。 |

|

ステップ 4 |

トラブルシューティングまたは接続しようとしているデバイスの有効な IP アドレスまたは FQDN とポート番号を入力し、[実行(Go)] をクリックします。Security Cloud Control は次の検証を実行します。 |

|

ステップ 5 |

デバイスのオンボーディングまたはデバイスへの接続の問題が解消しない場合は、Security Cloud Control サポートまでお問い合わせください。 |

SDC との断続的な接続または接続がない

このセクションで説明するソリューションは、オンプレミスの Secure Device Connector(SDC)にのみ適用されます。

症状:SDC との断続的な接続または接続がない。

診断:この問題は、ディスク領域がほぼいっぱい(80% 以上)の場合に発生する可能性があります。

次の手順を実行して、ディスク容量の使用状況を確認します。

-

Secure Device Connector(SDC)VM のコンソールを開きます。

-

ユーザー名 cdo でログインします。

-

初回ログイン時に作成したパスワードを入力します。

-

まず、df -h と入力して空きディスク容量をチェックし、空きディスク容量がないことを確認します。

Docker によってディスク容量が消費されたことを確認できます。通常のディスク使用量は 2 ギガバイト未満であると予想されます。

-

Docker フォルダーのディスク使用量を表示するには、

sudo du -h /var/lib/docker | sort -h を実行します。

Docker フォルダーのディスク使用量を確認できます。

手順

Docker フォルダーのディスク使用量がほぼいっぱいの場合は、docker 設定ファイルで次のように定義します。

-

Max-size:現在のファイルが最大サイズに達したら、ログローテーションを強制します。

-

Max-file:上限に達したら、ローテーションされた余分なログファイルを削除します。

次の手順を実行します。

-

sudo vi /etc/docker/daemon.json を実行します。

-

次の行をファイルに挿入します。

{

"log-driver": "json-file",

"log-opts": {"max-size": "100m", "max-file": "5" }

}

-

Esc キーを押してから :wq! と入力し、変更を書き込んでファイルを閉じます。

(注)

sudo cat /etc/docker/daemon.json を実行して、ファイルに加えられた変更を確認できます。

-

sudo systemctl restart docker を実行して docker ファイルを再起動します。

変更が適用されるまでに数分かかる場合があります。sudo du -h /var/lib/docker | sort -h を実行して、docker フォルダーの更新されたディスク使用量を表示します。

-

df -h を実行して、空きディスクサイズが増加したことを確認します。

-

SDC のステータスを [到達不能(Unreachable)] から [アクティブ(Active)] に変更する前に、 から [セキュアコネクタ(Secure Connectors)] タブに移動して、[アクション(Actions)] メニューから [再接続の要求(Request Reconnect)] をクリックする必要があります。

Secure Device Connector に影響を与えるコンテナ特権昇格の脆弱性:cisco-sa-20190215-runc

Cisco Product Security Incident Response Team(PSIRT)は、Docker のシビラティ(重大度)の高い脆弱性について説明するセキュリティアドバイザリ cisco-sa-20190215-runc を公開しました。脆弱性の完全な説明については、PSIRT チームのアドバイザリ全体をお読みください。

この脆弱性は、すべての Security Cloud Control ユーザーに影響します。

-

Security Cloud Control のクラウド展開された Secure Device Connector(SDC)を使用しているお客様は、修復手順が Security Cloud Control オペレーションズチームによってすでに実行されているため、何もする必要はありません。

-

オンプレミスで展開された SDC を使用しているお客様は、最新の Docker バージョンを使用するように SDC ホストをアップグレードする必要があります。アップグレードするには、次の手順を使用します。

Security Cloud Control 標準の SDC ホストの更新

Security Cloud Control イメージを使用して SDC を展開した場合は、次の手順を使用します。

手順

|

ステップ 1 |

SSH またはハイパーバイザコンソールを使用して SDC ホストに接続します。 |

||

|

ステップ 2 |

次のコマンドを実行して、Docker サービスのバージョンを確認します。 |

||

|

ステップ 3 |

最新の仮想マシン(VM)のいずれかを実行している場合、次のような出力が表示されます。 |

||

|

ステップ 4 |

次のコマンドを実行して Docker を更新し、サービスを再起動します。

|

||

|

ステップ 5 |

docker version コマンドを再度実行します。次の出力が表示されます。 |

||

|

ステップ 6 |

これで追加されました。パッチが適用された最新バージョンの Docker にアップグレードされました。 |

カスタム SDC ホストを更新する

独自の SDC ホストを作成している場合は、Docker のインストール方法に基づいた更新手順に従う必要があります。CentOS、yum、Docker-ce(コミュニティ版)を使用した場合は、前述の手順で動作します。

Docker-ee(エンタープライズ版)をインストールした場合、または別の方法を使用して Docker をインストールした場合は、Docker の修正バージョンが異なる場合があります。正しいインストールバージョンは、Docker のページ(Docker Security Update and Container Security Best Practices)で確認できます。

バグトラッキング

シスコでは、この脆弱性を引き続き評価し、追加情報が利用可能になり次第、アドバイザリを更新します。アドバイザリが最終とマークされたら、次の関連する Cisco バグを参照して詳細を確認できます。

無効なシステム時刻

Security Cloud Control は、Secure Device Connector(SDC)との新しい通信方式を採用します。そのため、Security Cloud Control は 2024 年 2 月 1 日までに既存の SDC を新しい通信方式に移行する必要があります。

(注) |

2024 年 2 月 1 日までに SDC が移行されない場合、Security Cloud Control は SDC を介してデバイスと通信できなくなります。 |

Security Cloud Control のオペレーションズチームが SDC を移行しようとしましたが、SDC システム時刻が AWS システム時刻より 15 分進んでいるか遅れていたため、移行できませんでした。

システム時刻の問題を修正するには、以下の手順に従ってください。この問題が解決したら、移行を続行できます。手順

|

ステップ 1 |

VM 端末を介して、または SSH 接続を確立して、SDC VM にログインします。 |

|

ステップ 2 |

プロンプトに |

|

ステップ 3 |

SDC の初回セットアップ時と同様に、SDC セットアップに関する質問に回答します。以前と同じパスワードとネットワーク情報をすべて再入力します。このとき、NTP サーバーアドレスをメモしておきます。

|

|

ステップ 4 |

プロンプトに |

次のタスク

これらの手順が完了したら、またはエラーが発生した場合は、Cisco Technical Assistance Center (TAC)までご連絡ください。これらの手順が正常に完了すると、Security Cloud Control オペレーションズチームが SDC の新通信方式への移行を完了できます。

SDC のバージョンが 202311**** より前です

Security Cloud Control は、Secure Device Connector(SDC)との新しい通信方式を採用します。そのため、Security Cloud Control は 2024 年 2 月 1 日までに既存の SDC を新しい通信方式に移行する必要があります。

(注) |

2024 年 2 月 1 日までに SDC が移行されない場合、Security Cloud Control は SDC を介してデバイスと通信できなくなります。 |

Security Cloud Control のオペレーションズチームは SDC を移行しようとしましたが、テナントが 202311**** よりも前のバージョンを実行しているため失敗しました。

SDC の現在のバージョンは、Security Cloud Control のメニューバーからの順に移動して、[セキュアコネクタ(Secure Connectors)] ページに記載されています。SDC を選択すると、画面右側の [詳細(Details)] ペインにバージョン番号が表示されます。

SDC バージョンをアップグレードするには、次の手順に従ってください。この問題が解決したら、Security Cloud Control オペレーションズチームが移行プロセスを再度実行できるようになります。手順

|

ステップ 1 |

SDC VM にログインし、認証を行います。 |

|

ステップ 2 |

プロンプトに |

|

ステップ 3 |

プロンプトに

|

|

ステップ 4 |

プロンプトに |

|

ステップ 5 |

SDC の新しいバージョンを確認します。

|

次のタスク

これらの手順が完了したら、またはエラーが発生した場合は、Cisco Technical Assistance Center (TAC)までご連絡ください。これらの手順が正常に完了すると、Security Cloud Control オペレーションズチームが移行プロセスを再度実行できます。

AWS サーバーの証明書または接続エラー

Security Cloud Control は、Secure Device Connector(SDC)との新しい通信方式を採用します。そのため、Security Cloud Control は 2024 年 2 月 1 日までに既存の SDC を新しい通信方式に移行する必要があります。

(注) |

2024 年 2 月 1 日までに SDC が移行されない場合、Security Cloud Control は SDC を介してデバイスと通信できなくなります。 |

接続の問題を修正するには、次の手順に従ってください。この問題が解決したら、移行を続行できます。

手順

|

ステップ 1 |

ポート 443 で、リージョン内のドメインへのアウトバウンドプロキシ接続を許可するファイアウォールルールを作成します。

|

||||

|

ステップ 2 |

次のいずれかのコマンドを使用して、ファイアウォールの「許可リスト」に追加する必要がある IP アドレスの全リストを確認できます。

|

次のタスク

これらの手順が完了したら、またはエラーが発生した場合は、Cisco Technical Assistance Center (TAC)までご連絡ください。これらの手順が正常に完了すると、Security Cloud Control オペレーションズチームが SDC の新通信方式への移行を完了できます。

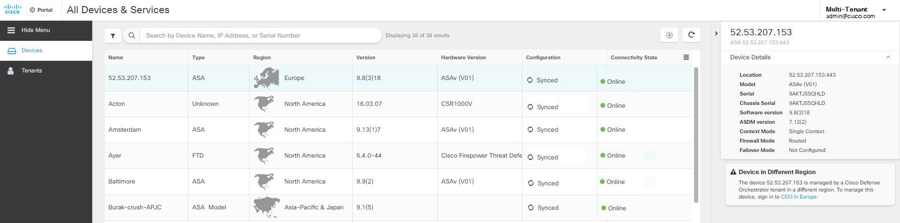

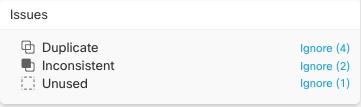

とは、同じデバイス上にある、名前は異なるが値は同じである 2 つ以上のオブジェクトです。通常、重複したオブジェクトは誤って作成され、同じ目的を果たし、さまざまなポリシーによって使用されます。重複オブジェクトの問題を解決した後、

とは、同じデバイス上にある、名前は異なるが値は同じである 2 つ以上のオブジェクトです。通常、重複したオブジェクトは誤って作成され、同じ目的を果たし、さまざまなポリシーによって使用されます。重複オブジェクトの問題を解決した後、

は、デバイス構成に存在するものの、別のオブジェクト、アクセスリスト、NAT ルールによって参照されていないオブジェクトです。

は、デバイス構成に存在するものの、別のオブジェクト、アクセスリスト、NAT ルールによって参照されていないオブジェクトです。

をクリックして、未使用のオブジェクトを

をクリックして、未使用のオブジェクトを  をクリックします。警告を読み、適切なアクションを実行します。

をクリックします。警告を読み、適切なアクションを実行します。

とは、2 つ以上のデバイス上にある、名前は同じだが値は異なるオブジェクトです。ユーザーが異なる構成の中で、同じ名前と内容のオブジェクトを作成することがあります。これらのオブジェクトの値が時間の経過につれて相互に異なる値になり、不整合が生じます。

とは、2 つ以上のデバイス上にある、名前は同じだが値は異なるオブジェクトです。ユーザーが異なる構成の中で、同じ名前と内容のオブジェクトを作成することがあります。これらのオブジェクトの値が時間の経過につれて相互に異なる値になり、不整合が生じます。

フィードバック

フィードバック