Cisco ASA と Cisco Security Analytics and Logging(SaaS)の統合ガイド

このガイドでは、SAL(SaaS)を使用した ASA の設定方法、SAL(SaaS)でのイベントと syslog メッセージの処理方法、および CDO からのイベントの表示方法について説明します。

概要

syslog および NetFlow セキュアイベントロギング(NSEL)のイベントを外部イベントサービスに送信し、Cisco Cloud にログを保存し、Cisco Defense Orchestrator(CDO)の [Event Logging] ページで表示するように、ASA デバイスを設定できます。[Event Logging] ページでは、イベントのフィルタ処理、ダウンロード、およびセキュリティの問題のトラブルシューティングのための確認を行うことができます。このガイドでは、Adaptive Security Device Manager(ASDM)の管理対象ASAデバイスと Cisco Security Analytics and Logging (SaaS)ソリューションを統合する手順について説明します。

(注) |

CDO の管理対象 ASA と SAL(SaaS)の統合の詳細については、「Cisco Security Analytics and Logging for ASA Devices」を参照してください。 |

syslog と NSEL イベント

syslog は、ASA デバイスによって syslog サーバーに送信されるシステムログまたはイベントメッセージで、モニタリングとデバイスの問題のトラブルシューティングに使用されます。syslog メッセージには、イベントのタイプとそのシビラティ(重大度)を示すクラスと ID があります。ASA syslog メッセージの詳細については、『ASA Syslog Guide』を参照してください。

NSEL は、フロー内の重要なイベントを示すレコードだけをエクスポートする、ステートフル フロー トラッキング方式です。ステートフル フロー トラッキングでは、追跡されるフローは一連のステートの変更を通過します。NSEL イベントには同等の syslog メッセージがあります。これらの syslog メッセージは、ファイアウォール拒否およびファイアウォール トラフィックとして CDO イベントフィルタで分類されます。Cisco ASA では、NetFlow バージョン 9 サービスがサポートされています。詳細については、『Cisco ASA NetFlow Implementation Guide』を参照してください。

(注) |

SWC サービスを利用するには、NSEL がデータを SAL(SaaS)に送信できるようにする必要があります。 |

ASA と SAL(SaaS)の統合のコンポーネント

-

Cisco Adaptive Security Device Manager(ASDM):ASA デバイスを管理するグラフィカル インターフェイス ツール。

-

オンプレミスの Secure Device Connector(SDC):SDC は CDO と ASA の間の通信を処理します。オンプレミス SDC は、ネットワークのハイパーバイザにインストールされる仮想アプライアンスです。シスコが提供するイメージを使用してオンプレミス SDC を作成することも、独自の VM を作成して SDC をインストールすることもできます。

-

Secure Event Connector(SEC):ASA デバイスからイベントを受信して Cisco Cloud に転送する、オンプレミスの Secure Device Connector(SDC)にインストールされるアプリケーション。

-

Stealthwatch Cloud(SWC):ネットワークから収集されたイベントの詳細な分析を提供する、クラウドベースの分析ソリューション。ネットワークトラフィックの傾向を特定し、異常な動作を調べることができます。

-

Cisco Defense Orchestrator(CDO):CDO はクラウドベースのマルチデバイスマネージャで、ローカル ASA デバイスマネージャ(具体的には ASDM)および SSH 接続と共存します。CDO アカウントを使用すると、Cisco Cloud に保存されている ASA イベントログを表示できます。追加のライセンスを使用して、CDO から、プロビジョニングされた Stealthwatch Cloud ポータルを相互起動できます。

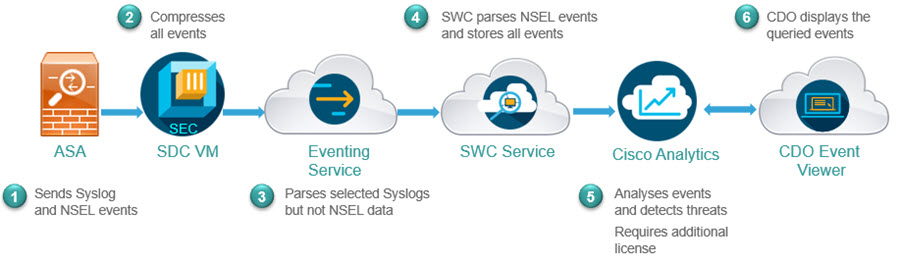

次での ASA イベントフロー: SAL(SaaS)

統合が成功した後の SAL での ASA イベントのフローを次に示します。

-

ASA は、CDO で設定された SDC VM の SEC コンポーネントにイベント(syslog および NSEL イベント)を送信します。

-

SEC は ASA から TCP と UDP の両方の syslog を受け入れ、イベントを圧縮します。その後、イベントは Cisco Cloud に安全に転送されます。SEC は、圧縮されたイベントをクラウドベースのイベントサービスに送信します。

(注)

イベントは、データの安全な転送を確保するために圧縮されます。データサブスクリプションおよび過去の月次使用量は、この圧縮データでは評価されません。これらは、使用する非圧縮データで評価されます。

-

イベントサービスは syslog イベントを解析します。NSEL データは解析しません。syslog イベントと NSEL データの両方を、Stealthwatch Cloud(SWC)ソリューションに転送します。

-

SWC は NSEL を解析し、結果を syslog イベントとともに保存します。

-

Cisco Analytics サービスは、イベントを分析し、観測結果に基づいて脅威を検出します。このサービスを利用するには、Logging Analytics and Detection ライセンスまたは Total Network Analytics and Detection ライセンスが必要です。

-

CDO イベントビューアには、フィルタ条件に基づいて Cisco Cloud に保存されているイベントが表示されます。

SAL(SaaS) 統合の要件と前提条件

|

要件または前提条件のタイプ |

要件 |

|---|---|

|

ASA |

Cisco Adaptive Security Device Manager(ASDM)リリース 7.0 以降。 ソフトウェアリリース 9.0 以降を実行している ASA。 アプライアンスが展開され、イベントを正常に生成している必要があります。 |

|

地域のクラウド |

イベントの宛先となる地域クラウドを決定します。 イベントは、異なる地域のクラウドから表示したり、異なる地域のクラウド間で移動することはできません。 |

|

データプラン |

システムに必要なクラウドストレージの容量を決定します。 ストレージ要件の計算とデータプランの購入 を参照してください。 |

|

ライセンシング |

|

|

アカウント |

この統合のライセンスを購入すると、この機能をサポートする CDO テナントアカウントが提供されます。 |

|

追加の前提条件 |

各手順の「はじめる前に」または「前提条件」を参照してください。 |

SAL(SaaS) ライセンス

|

ライセンス |

詳細 |

|---|---|

|

無料トライアル |

30 日間の無料トライアルライセンスを取得するには、https://info.securexanalytics.com/sal-trial.html にアクセスしてください。 |

|

Logging and Troubleshooting |

イベントを Cisco Cloud に保存し、CDO の Web インターフェイスを使用して、保存されたイベントを表示およびフィルタ処理します。 |

|

(オプション)Logging Analytics and Detection |

システムは、ASA イベントに Stealthwatch Cloud の動的エンティティモデリングを適用し、行動モデリング分析を使用して Stealthwatch Cloud の観測値とアラートを生成することができます。Cisco Single Sign-On を使用して、CDO から、プロビジョニングされた Stealthwatch Cloud ポータルを相互起動できます。 SAL のライセンスを購入すると、ログを表示するための CDO テナントへのアクセスと、脅威を検出するための SWC インスタンスが提供されます。SAL のユーザーは、これらの 2 つのポータルにアクセスして SAL が提供する結果を確認するために個別の CDO ライセンスまたは SWC ライセンスを必要としません。 |

|

(オプション)Total Network Analytics and Detection |

システムは、ASA イベントとネットワークトラフィックの両方に動的エンティティモデリングを適用し、観測値とアラートを生成します。Cisco Single Sign-On を使用して、CDO から、プロビジョニングされた Stealthwatch Cloud ポータルを相互起動できます。 SAL のライセンスを購入すると、ログを表示するための CDO テナントへのアクセスと、脅威を検出するための SWC インスタンスが提供されます。SAL のユーザーは、これらの 2 つのポータルにアクセスして SAL が提供する結果を確認するために個別の CDO ライセンスまたは SWC ライセンスを必要としません。 |

SAL(SaaS) ライセンスオプションの詳細については、『Cisco Security Analytics and Logging Ordering Guide』(https://www.cisco.com/c/en/us/products/collateral/security/security-analytics-logging/guide-c07-742707.html)を参照してください。

SAL(SaaS) ライセンスは、Cisco Defense Orchestrator テナントを使用してファイアウォールログを表示する権利と、分析用の Stealthwatch Cloud(SWC)インスタンスを提供します。これらの製品のいずれかを使用するために個別のライセンスを保持する必要はありません。

SAL(SaaS) ライセンスを購入するには、シスコの認定セールス担当者に問い合わせるか、発注ガイド(前述のリンク) にアクセスして SAL-SUB で始まる PID を検索してください。

この製品に関する追加情報は次のとおりです。https://apps.cisco.com/Commerce/guest

ストレージ要件の計算とデータプランの購入

Cisco Cloud が ASA から毎日受け取るイベント数を反映したデータプランを購入する必要があります。これは「日次取り込み率」と呼ばれます。

データストレージ要件を見積もるには、次の手順を実行します。

-

(推奨)購入前に Cisco Security Analytics and Logging (SaaS) の無料トライアルに参加します。SAL(SaaS) ライセンス を参照してください。

-

https://ngfwpe.cisco.com/ftd-logging-estimator でロギングボリューム見積ツールを使用します。

データプランは、さまざまな日単位およびさまざまな年単位で利用できます。データプランの詳細については、『Cisco Security Analytics and Logging Ordering Guide』(https://www.cisco.com/c/en/us/products/collateral/security/security-analytics-logging/guide-c07-742707.html)を参照してください。

(注) |

SAL(SaaS) ライセンスとデータプランがある場合、その後は別のライセンスを取得するだけで、別のデータプランを取得する必要はありません。ネットワークトラフィックのスループットが変化した場合は、別のデータプランを取得するだけで、別の SAL(SaaS) ライセンスを取得する必要はありません。 |

Syslog を使用した SAL(SaaS) でのイベントデータストレージの設定方法

|

操作手順 |

詳細情報 |

|

|---|---|---|

|

ステップ |

要件と前提条件を確認する |

SAL(SaaS) 統合の要件と前提条件 を参照してください。 |

|

ステップ |

必要なライセンス、アカウント、およびデータストレージプランを取得する |

シスコの認定営業担当者にお問い合わせください。 |

|

ステップ |

多要素認証を使用して CDO アクセスをセットアップする |

CDO へのサインインについては、CDO のオンラインヘルプに記載されている手順を参照してください。https://docs.defenseorchestrator.com/Welcome_to_Cisco_Defense_Orchestrator/0015_Signing_on_to_CDO |

|

ステップ |

VMWare仮想マシンでオンプレミスの Secure Device Connector(SDC)をセットアップする |

このコンポーネントは、ASA デバイスがイベントを送信するコンポーネントである SEC のインストールを可能にするためにのみ必要です。 CDO のオンラインヘルプの説明に従って、次のいずれかを使用します。 重要手順の前提条件を省略しないでください。ただし、この統合には適用されないオンボーディングに関する情報は無視してください。 |

|

ステップ |

作成した SDC 仮想マシンに Secure Event Connector(SEC)をインストールします。 |

これは、ASA デバイスがイベントを送信するコンポーネントです。 Secure Event Connector をインストールするには、CDO のオンラインヘルプを参照してください。 重要手順の前提条件を省略しないでください。ただし、この統合には適用されないオンボーディングに関する情報は無視してください。 |

|

ステップ |

ASA に syslog イベントと NSEL イベントを SEC に送信させるように ASDM を設定します。 |

ASA デバイスからの syslog イベントの送信およびASA デバイスからの NetFlow Secure Event Logging(NSEL)データの送信 |

|

ステップ |

イベントが正常に送信されていることを確認する |

イベントの表示および操作 を参照してください。 |

|

ステップ |

(任意)CDO の一般設定を指定する |

たとえば、シスコのサポートスタッフがデータを使用できないようにすることができます。 CDO のオンラインヘルプで、「一般設定」を参照してください。 |

|

ステップ |

(任意)同僚がイベントを表示および操作するための CDO ユーザーアカウントを作成する |

CDO のオンラインヘルプで、「新規 CDO ユーザーの作成」を参照してください。 |

CDO から SEC の IP およびポート番号を取得する方法

Cisco Cloud に接続するように ASA デバイスを設定するときには、SEC の IP とそのポート番号が必要です。CDO から SEC の詳細を取得するには、次の手順を実行します。

手順

|

ステップ 1 |

CDO にサインインします。 |

|

ステップ 2 |

CDO ブラウザウィンドウの右上にあるユーザーメニューから、[セキュアコネクタ(Secure Connectors)] を選択します。 |

|

ステップ 3 |

[Secure Connectors] リストで、目的の SEC をクリックします。 |

|

ステップ 4 |

[Details] セクションで、設定されている IP アドレス、TCP、UDP、および NetFlow のポート番号を探します。

|

ASA デバイスからの syslog イベントの送信

ASA のシステムログにより、ASA のモニタリングおよびトラブルシューティングに必要な情報が得られます。ASA イベントタイプのリストについては、こちらを参照してください。

ASA に、syslog イベントを SAL(SaaS) クラウドに送信させるには、ASA デバイスでロギングを設定する必要があります。

-

ロギングの有効化

-

SEC への出力先の設定

(注) |

EMBLEM ロギング形式とセキュアロギングは、この統合ではサポートされていません。 |

ASA CLI および ASDM でのロギング設定については、次のリンクを使用してください。

ASA デバイスから syslog イベントを送信するための CLI コマンド

この手順では、セキュリティイベントの syslog メッセージを ASA デバイスから SAL に送信するための設定コマンドについて説明します。

始める前に

-

要件と前提条件のセクションを確認します。

-

SAL(SaaS)でイベントデータストレージをセットアップします。

-

ASA デバイスが SEC に到達できることを確認します。

-

カスタム Linux VM に SDC をインストールした場合は、SEC が ASA syslog を受信することを確認します。

-

CDO から SEC の IP アドレスとポート番号を取得します。

手順

|

ステップ 1 |

ロギングを有効にします。 logging enable 例: |

||

|

ステップ 2 |

syslog サーバー(SEC)に送信する syslog メッセージを指定します。 logging trap {severity_level | message_list} 例:例: |

||

|

ステップ 3 |

Secure Event Connector(SEC)にメッセージを送信するように ASA を設定します。 logging host interface_name syslog_ip [protocol/port] 例:

|

||

|

ステップ 4 |

(任意)syslog メッセージのタイムスタンプ形式を設定します。 logging timestamp{ legacy| rfc5424} 例:RFC5424 で指定されているタイムスタンプの形式は yyyy-MM-THH:mm:ssZ です(文字 Z は UTC タイムゾーンを示す)。

|

||

|

ステップ 5 |

(任意)syslog メッセージをデバイス ID とともに表示するように ASA を設定します。 logging device-id {cluster-id | context-name | hostname | ipaddress interface_name [system] | string text} 例:EMBLEM ロギング形式は、この統合ではサポートされていません。そのため、syslog サーバーは、syslog ジェネレータを識別するためにデバイス ID を使用します。syslog メッセージに対して指定できるデバイス ID のタイプは 1 つだけです。 |

ASA デバイスから syslog イベントを送信するための ASDM 設定

この手順では、セキュリティイベントの ASA syslog メッセージを SAL(SaaS) に送信するための ASDM の設定について説明します。

始める前に

-

要件と前提条件のセクションを確認します。

-

SAL(SaaS) でイベントデータストレージをセットアップします。

-

ASA デバイスが SEC に到達できることを確認します。

-

カスタム Linux VM に SDC をインストールした場合は、SEC が ASA syslog を受信することを確認します。

-

CDO から SEC の IP アドレスとポート番号を取得します。

手順

|

ステップ 1 |

ASDM にログインします。 |

|

ステップ 2 |

ロギングを有効にします。 |

|

ステップ 3 |

syslog サーバー(SEC)のロギングフィルタ設定を指定します。 |

|

ステップ 4 |

SEC の IP アドレスとポートを使用して外部 syslog サーバーを設定します。 |

|

ステップ 5 |

[保存(Save)] をクリックして設定に変更を適用します。 |

ASA デバイスからの NetFlow Secure Event Logging(NSEL)データの送信

ASA は、NetFlow Secure Event Logging(NSEL)を使用して詳細な接続イベントデータをレポートします。サポートされる ASA NSEL イベントタイプのリストについては、こちらを参照してください。

この接続イベントデータ(双方向フロー統計を含む)に Stealthwatch Cloud 分析を適用できます。ASA からフローコレクタに NSEL イベントを送信させるには、ASA デバイスで NSEL を設定する必要があります。

-

NetFlow コレクタを追加します。これは、ここでは Secure Event Connector(SEC)です。

-

サービスポリシールールを設定します。

-

NSEL イベントを介して送信される情報は、syslog 接続イベントの一部と重複しています。冗長な syslog メッセージが SEC に転送されないようにします。

ASA デバイスから NSEL データを送信するための CLI コマンド

この手順では、NSEL イベントを ASA デバイスから SAL(SaaS) に送信するための設定コマンドについて説明します。

始める前に

-

要件と前提条件のセクションを確認します。

-

SAL(SaaS) でイベントデータストレージをセットアップします。

-

ASA デバイスが SEC に到達できることを確認します。

-

カスタム Linux VM に SDC をインストールした場合は、SEC が ASA イベントを受信することを確認します。

-

CDO から SEC の IP アドレスとポート番号を取得します。

手順

|

ステップ 1 |

NetFlow パケットの送信先となる NetFlow コレクタを追加します。ここでは、Secure Event Connector(SEC)が NetFlow コレクタです。 flow-export destination interface_name ipv4_address | host name udp-port 例:

|

||

|

ステップ 2 |

NetFlow コレクタ(SEC)に NetFlow イベントを送信するようにポリシーを設定します。 NetFlow コマンドの詳細については、『Cisco ASA NetFlow 実装ガイド』を参照してください。 |

||

|

ステップ 3 |

冗長な syslog メッセージを無効にします。 logging flow-export-syslogs disable 例: |

ASA デバイスから NSEL データを送信するための ASDM 設定

この手順では、ASA の NetFlow Secure Event Logging(NSEL)イベントを SAL(SaaS) ソリューションに送信するための ASDM 設定について説明します。

始める前に

-

要件と前提条件のセクションを確認します。

-

SAL(SaaS) でイベントデータストレージをセットアップします。

-

ASA デバイスが SEC に到達できることを確認します。

-

カスタム Linux VM に SDC をインストールした場合は、SEC が ASA イベントを受信することを確認します。

-

CDO から SEC の IP アドレスとポート番号を取得します。

手順

|

ステップ 1 |

ASDM にログインします。 |

|

ステップ 2 |

NetFlow パケットの送信先となる NetFlow コレクタを追加します。ここでは、Secure Event Connector(SEC)が NetFlow コレクタです。 |

|

ステップ 3 |

サービスポリシーを設定します。

|

|

ステップ 4 |

冗長な syslog メッセージが SEC に転送されないようにします。

|

|

ステップ 5 |

[保存(Save)] をクリックして設定に変更を適用します。 |

イベントの表示および操作

クラウドでイベントを表示および検索するには、次の手順を実行します。

手順

|

ステップ 1 |

ブラウザを使用して、イベントの送信先の地域 CDO クラウドに移動します。 |

||

|

ステップ 2 |

CDO にサインインします。 |

||

|

ステップ 3 |

ナビゲーションバーから、[モニタリング(Monitoring)] > [イベントロギング(Event Logging)] を選択します。 |

||

|

ステップ 4 |

[履歴(Historical)] タブを使用して履歴イベントデータを表示します。デフォルトでは、このタブがビューアに表示されます。 |

||

|

ステップ 5 |

ライブイベントを表示するには、[ライブ(Live)] タブをクリックします。

このページで実行できることの詳細については、CDO のオンラインヘルプでイベント表示の手順を参照してください。 |

次のタスク

Logging Analytics and Detection ライセンスまたは Total Network Analytics and Detection ライセンスがある場合は、CDO のオンラインヘルプで手順を参照して Stealthwatch Cloud ポータルを相互起動してください。

FAQ

ASA デバイスを CDO にオンボードする必要はありますか。

いいえ。デバイスを CDO にオンボードしないでください。

SAL(SaaS)でも CDO と Stealthwatch Cloud のライセンスが必要ですか。

いいえ。SAL(SaaS)は、イベントを表示するために Cisco Defense Orchestrator(CDO)を使用し、動作を検出するために Stealthwatch Cloud(SWC)を使用する権利を提供します。これら 2 つの製品のライセンスを個別に保持する必要はありません。ただし、SWC の診断および分析の機能を使用するには、適切なライセンスを取得する必要があります。

ASA をアップグレードする場合は、データプランもアップグレードする必要がありますか。

いいえ。データプランは、Cisco Cloud が ASA から毎日受け取るイベント数に基づいています。デバイスのバージョンに関係なく、データプランを変更できます。「ストレージ要件の計算とデータプランの購入」を参照してください。

CDO イベントビューアにイベントが表示されません。何をすればよいですか。

-

SEC で実行されているサービスと、そのサービスと Cisco Cloud との接続の基本的なヘルスチェックを実行します。ヘルスチェックを実行するには、sdc ユーザーとして SDC VM にいる必要があります。詳細については、Cisco Defense Orchestrator のガイドを参照してください。

-

ASA が正しい SEC の IP アドレスと TCP/UDP ポートで設定されていることを確認します。

問題が解決しない場合は、Cisco Defense Orchestrator サポートにお問い合わせください。

フィードバック

フィードバック