BGP の実装の前提条件

適切なタスク ID を含むタスク グループに関連付けられているユーザー グループに属している必要があります。このコマンド リファレンスには、各コマンドに必要なタスク ID が含まれます。ユーザー グループの割り当てが原因でコマンドを使用できないと考えられる場合、AAA 管理者に連絡してください。

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

ボーダー ゲートウェイ プロトコル(BGP)は、自律システム間にループフリーのドメイン間ルーティングを作成可能なエクステリア ゲートウェイ プロトコル(EGP)です。自律システムは、単一の技術管理に基づくルータのまとまりです。自律システム内のルータは、複数の内部ゲートウェイ プロトコル(IGP)を使用して自律システム内のルーティング情報を交換し、EGP を使用して自律システム外でパケットをルーティングします。

このモジュールでは、BGP の概念および設定情報を示しています。

ヒント |

|

適切なタスク ID を含むタスク グループに関連付けられているユーザー グループに属している必要があります。このコマンド リファレンスには、各コマンドに必要なタスク ID が含まれます。ユーザー グループの割り当てが原因でコマンドを使用できないと考えられる場合、AAA 管理者に連絡してください。

BGP はトランスポート プロトコルとして TCP を使用します。2 台の BGP ルータが互いの間に TCP 接続を形成し(ピア ルータ)、接続パラメータを開いて確認するためにメッセージを交換します。

BGP ルータはネットワーク到達可能性情報を交換します。この情報は、主に、宛先ネットワークに到達するためにルートで経由する必要のあるフル パス(BGP 自律システム番号)を示します。この情報は、ループ フリーである自律システムや、ルーティング動作に制限が適用されるルーティング ポリシーを表すグラフの作成に役立ちます。

TCP 接続を確立して BGP ルーティング情報を交換している 2 台のルータは、ピアまたはネイバーと呼ばれます。BGP ピアは最初に BGP ルーティング テーブル全体を交換します。この交換の後、ルーティング テーブルが変更されたとき差分更新が送信されます。BGP は BGP テーブルのバージョン番号を保存します。これはすべての BGP ピアで同一です。ルーティング情報の変更によって BGP がテーブルを更新するたびに、バージョン番号は変更されます。BGP ピア間の接続が維持されていることを確認するキープアライブ パケットが送信され、エラーまたは特殊な状態に応じて通知パケットが送信されます。

(注) |

BGP プロセスの ASN の変更は、commit replace では現在サポートされていません。 |

ネイバー間に BGP セッションを確立するには、BGP にルータ ID を割り当てる必要があります。ルータ ID は、BGP セッションが確立されると、OPEN メッセージに含めて BGP ピアに送信されます。

BGP は次の方法(プリファレンス順)でルータ ID の取得を試みます。

ルータ コンフィギュレーション モードで bgp router-id コマンドを使用して設定されたアドレスを使用する。

保存されたループバック アドレス設定を使用してルータがブートされた場合に、システムのループバック インターフェイス上の最大の IPv4 アドレスを使用する。

保存された設定に存在しない場合に、設定される最初のループバック アドレスのプライマリ IPv4 アドレスを使用する。

このいずれの方法でもルータ ID を取得できない場合、BGP はルータ ID を持たず、BGP ネイバーとのピアリング セッションを確立できません。そのような場合は、エラー メッセージがシステム ログに記録され、show bgp summary コマンドでは、ルータ ID として 0.0.0.0 が表示されます。

ルータ ID を取得した BGP では、さらに適したルータ ID が使用可能になっても、同じルータ ID の使用を続行します。この使用方法によって、いずれの BGP セッションでも不要なフラッピングが発生しないようにします。一方、現在使用中のルータ ID が無効になった場合(インターフェイスがダウンするか、設定が変更されたことによる)、BGP では新しいルータ ID を選択し(上記のルールを使用)、確立したすべてのピアリング セッションをリセットします。

(注) |

ルータ ID の不要な変更(およびそれによる BGP セッションのフラッピング)を避けるために、bgp router-id コマンドを設定することを、強く推奨します。 |

IOS XR BGP の最大プレフィックス機能では、特定のアドレスファミリのネイバーから受信されるプレフィックスの数に上限が課されます。受信されるプレフィックスの数が設定した最大数を超えると、停止通知がネイバーに送信された後、BGP セッションが終了します(これはデフォルト動作です)。手動によるクリアがユーザーによって実行されるまで、セッションはダウンしたままになります。セッションは、clear bgp コマンドを使用して再開できます。restart キーワードを指定した maximum-prefix コマンドを使用して、セッションが自動的に起動されるまでの期間を設定できます。プレフィックスの上限はユーザーが設定できます。

(注) |

IOS-XR リリース 7.3.1 以降では、ユーザーがそのアドレスファミリに対するプレフィックスの最大数を設定していない場合は、ルータはデフォルト制限値を適用しません。 |

過剰パスの破棄

追加パスを廃棄するオプションが、最大プレフィックス設定に追加されました。過剰パスの破棄オプションを設定すると、プレフィックスが設定した最大値を超えた場合に、ネイバーから受信された過剰なプレフィックスはすべて廃棄されます。ただし、この廃棄によってセッション フラップが発生することはありません。

過剰パスの破棄オプションの利点は次のとおりです。

BGP のメモリ フットスタンプが制限されます。

パスが設定された制限を超えるとピアのフラッピングが停止します。

過剰パスの破棄設定が削除されると、BGP は更新機能をサポートしている場合にルート更新メッセージをネイバーに送信します。それ以外の場合、セッションはフラップします。

同じ回線で、最大プレフィックス値が変更された場合のアクションを次に示します。

最大値が単独で変更されると、必要に応じてルート更新メッセージが送信されます。

新しい最大値が現在のプレフィックス カウント ステートよりも大きい場合、新しいプレフィックス ステートが保存されます。

新しい最大値が現在のプレフィックス カウント ステートより小さい場合、新しく設定されたステートの値に一致するように、既存のプレフィックスが一部削除されます。

どのプレフィックスを削除するかを制御する方法は現在ありません。

最大プレフィックス設定での過剰パスの破棄オプションを使用すると、プレフィックスが設定した最大値を超えた場合に、ネイバーから受信された過剰なプレフィックスをすべて廃棄できます。ただし、この廃棄によってセッション フラップが発生することはありません。

過剰パスの破棄オプションの利点は次のとおりです。

BGP のメモリ フットスタンプが制限されます。

パスが設定された制限を超えるとピアのフラッピングが停止します。

(注) |

|

BGP 最大プレフィックス過剰パスの破棄を設定するには、次のタスクを実行します。

|

ステップ 1 |

configure 例:XR コンフィギュレーション モード を開始します。 |

|

ステップ 2 |

router bgp as-number 例:自律システム番号を指定し、BGP コンフィギュレーション モードを開始します。このモードでは、BGP ルーティング プロセスを設定できます。 |

|

ステップ 3 |

neighbor ip-address 例:BGP ルーティングのためにルータをネイバー コンフィギュレーション モードにして、ネイバーの IP アドレスを BGP ピアとして設定します。 |

|

ステップ 4 |

address-family { ipv4 | ipv6 } unicast 例:IPv4 または IPv6 のいずれかのアドレス ファミリを指定し、アドレス ファミリのコンフィギュレーション サブモードを開始します。 |

|

ステップ 5 |

maximum-prefix maximum discard-extra-paths 例:許可されるプレフィックス数の制限を設定します。 最大プレフィックスの制限を超えると過剰パスを破棄するように過剰パスの破棄を設定します。 |

|

ステップ 6 |

commit または end コマンドを使用します。 commit :設定の変更を保存し、コンフィギュレーション セッションに留まります。

|

次に、IPv4 アドレス ファミリに対する過剰パスの破棄機能を設定する例を示します。

RP/0//CPU0:router# configure

RP/0//CPU0:router(config)# router bgp 10

RP/0//CPU0:router(config-bgp)# neighbor 10.0.0.1

RP/0//CPU0:router(config-bgp-nbr)# address-family ipv4 unicast

RP/0//CPU0:router(config-bgp-nbr-af)# maximum-prefix 1000 discard-extra-paths

RP/0//CPU0:router(config-bgp-vrf-af)# commit

次の画面出力では、過剰パスの破棄オプションの詳細を示しています。

RP/0//CPU0:ios# show bgp neighbor 10.0.0.1

BGP neighbor is 10.0.0.1

Remote AS 10, local AS 10, internal link

Remote router ID 0.0.0.0

BGP state = Idle (No best local address found)

Last read 00:00:00, Last read before reset 00:00:00

Hold time is 180, keepalive interval is 60 seconds

Configured hold time: 180, keepalive: 60, min acceptable hold time: 3

Last write 00:00:00, attempted 0, written 0

Second last write 00:00:00, attempted 0, written 0

Last write before reset 00:00:00, attempted 0, written 0

Second last write before reset 00:00:00, attempted 0, written 0

Last write pulse rcvd not set last full not set pulse count 0

Last write pulse rcvd before reset 00:00:00

Socket not armed for io, not armed for read, not armed for write

Last write thread event before reset 00:00:00, second last 00:00:00

Last KA expiry before reset 00:00:00, second last 00:00:00

Last KA error before reset 00:00:00, KA not sent 00:00:00

Last KA start before reset 00:00:00, second last 00:00:00

Precedence: internet

Multi-protocol capability not received

Received 0 messages, 0 notifications, 0 in queue

Sent 0 messages, 0 notifications, 0 in queue

Minimum time between advertisement runs is 0 secs

For Address Family: IPv4 Unicast

BGP neighbor version 0

Update group: 0.1 Filter-group: 0.0 No Refresh request being processed

Route refresh request: received 0, sent 0

0 accepted prefixes, 0 are bestpaths

Cumulative no. of prefixes denied: 0.

Prefix advertised 0, suppressed 0, withdrawn 0

Maximum prefixes allowed 10 (discard-extra-paths) <<<<<<<<<<<<<<<<<<<<<

Threshold for warning message 75%, restart interval 0 min

AIGP is enabled

An EoR was not received during read-only mode

Last ack version 1, Last synced ack version 0

Outstanding version objects: current 0, max 0

Additional-paths operation: None

Send Multicast Attributes

Connections established 0; dropped 0

Local host: 0.0.0.0, Local port: 0, IF Handle: 0x00000000

Foreign host: 10.0.0.1, Foreign port: 0

Last reset 00:00:00

これらの制約事項は、過剰パスの破棄機能に適用されます。

ルータがプレフィックスを廃棄すると、ネットワークの残りと一致せず、ルーティング ループが起きる可能性があります。

プレフィックスが廃棄されると、スタンバイおよびアクティブ状態の BGP セッションが別のプレフィックスを廃棄する可能性があります。その結果、NSR スイッチオーバーによって BGP テーブルの矛盾が生じます。

過剰パスの破棄設定は、ソフト再設定構成と共存できません。

ユニファイド MPLS とも呼ばれる BGP ラベル付きユニキャスト(LU)機能は、多数の IGP の境界(AS 内)または多数の自律システム(AS 間)で分離されたプロバイダーエッジ(PE)ルータ間の MPLS 転送を提供します。自律システム境界ルータ(ASBR)を使用すると、PE のループバックプレフィックスとその MPLS ラベルバインディング(エリア境界ルータ(ABR)間の iBGP、および自律システム境界ルータ間の eBGP)をアドバタイズできます。PE が異なる自律システム(AS)にある場合は、PE 間でマルチホップ eBGP を使用して VPN ルートを交換できます。BGP LU 接続を持つ PE 間で 6PE およびその他のサービスを実行できます。

BGP LU 機能により、IGP ラベル付きプレフィックススケールおよび隣接関係スケールの値が小さくなります。BGP LU を使用してルータが設定されていない場合は、スケール値の低下を防ぐ必要があります。そのため、BGP LU 機能を有効にする前に、hw-module コマンドを設定する必要があります。hw-module コマンドの設定を有効にするには、ルータを再起動します。

Cisco 8000 は、vrf 単位のラベルモードのみをサポートしています。

トランスポートアンダーレイとして LDP またはセグメントルーティング(SR)を使用できます。トランスポートアンダーレイとして TE を使用することはできません。

BGP PIC エッジ機能はサポートされていません。

BGP LU を介した L3VPN および 6VPE 機能はサポートされていません。

BGP PIC コア機能がサポートされています。

label-allocation-mode はリリース 7.4.1 で廃止されました。このコマンドの機能は、設定された address-family で label mode コマンドを使用して実行できます。

サポートされる機能は次のとおりです。

inter-AS オプション C を使用した BGP LU

LDP またはセグメントルーティングを使用した MPLS トランスポートを介した 6PE。

BGP PIC コア

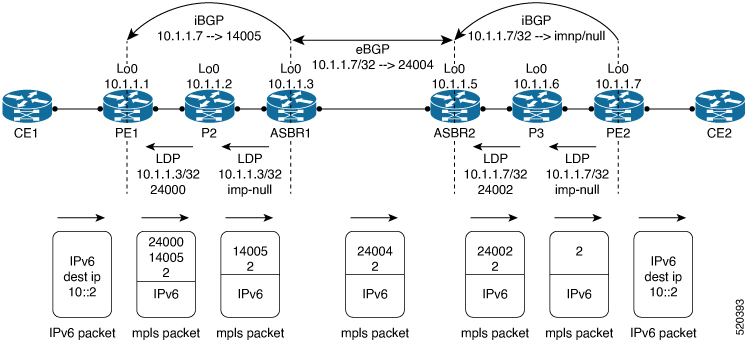

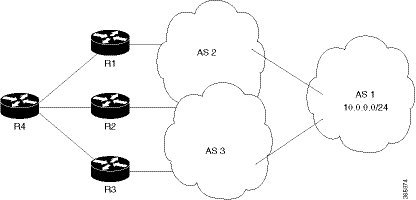

上の図は、MPLS 接続を介して PE1 が PE2 に接続される方法を示しています。PE1 と PE2 は、同じ AS 内の多数のエリアによって分離されています。OSPF1、OSPF2、および OSPF3 の 3 つのネットワークエリアがあるとします。これらの各エリアは、個別の OSPF を実行しています。LDP は、これらの各エリア間のトランスポートとして機能します。プロバイダーエッジルータ PE1 と PE2 間の接続を確立するには、P3、ASBR2、P1 および ASBR1、P2 を介して PE2 から PE1 に iBGP を送信します。PE1 のループバックアドレスと PE2 のループバックアドレス間の接続を確立するために、PE1 は PE2 のループバックアドレスを学習する必要があります。

PE2 のループバックアドレス 10.1.1.7 は、iBGP を介して ASBR2 に BGP ラベルをアドバタイズします。このアドレスは、暗黙的なヌルラベルとしてアドバタイズされます。ASBR2 は、ループバックアドレス 10.1.1.7 にローカルラベル 14003 を割り当て、ASBR1 に送信します。ASBR1 は、ループバックアドレス 10.1.1.7 に独自のラベル 14005 を割り当て、それを PE1 に送信します。PE1 は、ループバックアドレス 10.1.1.7 のプレフィックスと BGP ラベル 14005 を学習しました。PE1 の BGP ネクストホップは ASBR1 です。PE1 がトラフィックを PE2 に送信すると、PE1 は BGP-LU ラベルとトランスポート LDP ラベルの 2 つのラベルを追加します。トランスポート LDP ラベル 24000 は、BGP-LU ラベル 14005 の上にあります。PE1 がループバックアドレス 10.1.1.7 宛ての IP パケットを送信するときに、PE1 はトランスポート LDP ラベルと BGP-LU ラベルをインポーズします。トランスポート LDP ラベルは、パケットを ASBR1 に伝送します。ASBR1 が IP パケットを受信します。これには、BGP-LU ラベル 14005 のみが含まれています。ASBR1 が BGP-LU ラベルを 14005 から 14003 にスワップし、トランスポート LDP ラベル 24001 をインポーズして、IP パケットを ASBR2 に送信します。ASBR2 がパケットを受信します。ASBR2 のループバックアドレス 10.1.1.7 の BGP-LU ラベルは暗黙的なヌルです。トランスポートラベルのみが 24002 にプッシュされます。ASBR2 は、トランスポートを伝送するトランスポートラベルを PE2 に送信します。

ASBR2 は、BGP パス 10.1.1.7 よりも IGP MPLS パスを優先します。これは、LDP ローカルラベルを BGP ラベルとして ASBR1 にアドバタイズします。LDP スワップ操作が ASBR2 で実行されます。

上の図は、eBGP を使用して MPLS 接続を介して PE1 が PE2 に接続される方法を示しています。上記のシナリオでは、ASBR1 と ASBR2 の間に eBGP が存在します。PE2 は、iBGP を介して暗黙的なヌル値を持つ BGP-LU ラベルを ASBR2 にアドバタイズします。ループバックアドレスは、IGP を介して ASBR2 に認識されます。ASBR2 は、ldp ラベル 24002 の IGP パスを優先します。ASBR2 は、ローカルラベル 24004 をループバック 10.1.1.7 に割り当てます。これは、ローカルラベル 24004 を ASBR1 にアドバタイズします。ASBR1 がローカルラベル 14005 を作成し、PE1 にアドバタイズします。これにより、PE1 がループバックアドレス 10.1.1.7 を認識します。IP パケットには、BGP ラベル 14005 とトランスポートラベル 24000 の 2 つのラベルがあります。PE1 は、IP パケットを ASBR1 に送信します。ASBR1 が受信した IP パケットには、BGP LU ラベル 14005 のみがあります。ASBR1 は、BGP-LU ラベルを 14005 から 24004 にスワップします。IP パケットが ASBR2 に到達し、そこで LDP ラベル 24002 がプッシュされ、パケットが PE2 に送信されます。

上の図は、複数の AS 間でマルチホップ eBGP を使用して MPLS 接続を介して PE1 が PE2 に接続される方法を示しています。マルチホップ BGP は、PE1 と PE2 の間に存在します。PE1 と PE2 は、ラベルを使用してマルチホップ eBGP で 6PE ルートを交換できます。6PE のラベル値は、v6 の明示的なヌルです。PE2 が v6 プレフィックス 10::2/128 をアドバタイズする場合、ラベルは常に明示的なヌルラベルです。BGP ラベルと LDP ラベルが、上の 2 つのラベルを構成します。6PE ラベルは、v6 の明示的なヌルである下のラベルを構成します。v6 パケットは、宛先 IP 10:2 の PE1 に到達します。ここでラベルインポジションが行われます。値 2 の 6PE ラベルが最初にインポーズされ、次に BGP ラベル 14005 がインポーズされ、次に BGP LU ネクストホップのネクストホップ LDP ラベル 14005 がインポーズされます。ASBR1 は BGP-LU ラベルを 14005 から 24004 にスワップし、パケットを ASBR2 に転送します。ASBR2 は 6PE ラベル 2 の上に LDP ラベルを追加し、LDP ラベルがポップされる P3 に転送するため、PE2 は 6PE の明示的なヌルラベルのみを持つパケットを受信します。PE2 は v6 ルックアップを実行し、パケットを転送します。

Router(config)# hw-module profile cef bgplu enable

Router(config)# router bgp 1

Router(config-bgp)# bgp router-id 2001:DB8::1

Router(config-bgp)# address-family ipv6 unicast

Router(config-bgp-af)# redistribute connected route-policy set-lbl-idx

Router(config-bgp-af)# allocate-label all

Router(config-bgp-af)# exit

Router(config-bgp)# neighbor 2001:DB8::2

Router(config-bgp)# remote-as 1

Router(config-bgp)# update-source Loopback 0

Router(config-bgp)# address-family ipv6 labeled-unicast

Router(config-bgp)# route-policy pass-all in

Router(config-bgp)# route-policy pass-all out

/* Note: Restart the router for the hw-module command configuration to take effect. */

!

hw-module profile cef bgplu enable

!

router bgp 1

bgp router-id 2001:DB8::1

address-family ipv6 unicast

redistribute connected route-policy set-lbl-idx

allocate-label all

!

neighbor 2001:DB8::2

remote-as 1

update-source Loopback0

!

address-family ipv6 labeled-unicast

route-policy pass-all in

route-policy pass-all out

!

SME は、以下の必要な show 出力を提供します。

Router # show bgp ipv6 unicast labels

Network Next Hop Rcvd Label Local Label

Router# show bgp ipv6 unicast labels

Network Next Hop Rcvd Label Local Label

|

機能名 |

リリース情報 |

機能説明 |

|

BGP ラベル付きユニキャスト PIC エッジのコンバージェンス |

リリース 7.7.1 |

この機能により、入力プロバイダーエッジルータに障害が発生した場合、または PE ルータ接続が失われて別の PE ルータを接続する必要がある場合に、BGP ラベル付きユニキャスト(LU)ルートのコンバージェンス時間が 1 秒未満に短縮されます。この機能により、BGP LU ルートのプライマリパスで障害が発生した場合に、トラフィックのドロップが最小限に抑えられます。 |

BGP ラベル付きユニキャスト(LU)PIC エッジ機能を使用すると、プライマリパスとバックアップパスの両方を作成して、ルーティング情報ベース(RIB)、転送情報ベース(FIB)、および Cisco Express Forwarding に保存することができます。ルータが障害を検出するとバックアップパスまたは代替パスによりただちに引き継がれるため、この機能により 1 秒未満での高速フェールオーバーとコンバージェンスが可能になります。

BGP LU PIC エッジが機能するには、入力 PE や自律システム境界ルータ(ASBR)などのエッジ iBGP デバイスが BGP PIC をサポートしていて、バックアップ BGP ネクストホップを受信する必要があります。

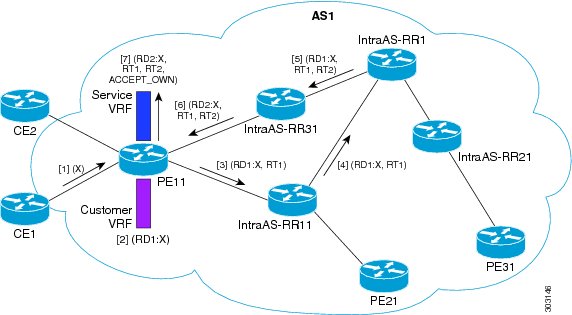

次のトポロジ図は、BGP ラベル付きユニキャスト PIC エッジのコンバージェンス機能を示しています。トポロジの説明を次に示します。

BGP LU PIC エッジ機能が、プロバイダーエッジルータの PE1 で有効になっています。

PE1 は、リモート PE ルータの PE2 から BGP LU プレフィックスを学習します。

PE1 は、エリア境界ルータの ABR1、ABR2、および ABR3 を介してトラフィックをルーティングします。そのうちの 1 つで障害が発生すると、障害が発生した ABR の事前にプログラムされたバックアップがトラフィックをルーティングします。

PE1 は、エリア境界ルータの ABR1、ABR2、および ABR3 を介してトラフィックをルーティングします。

PE2 はバックアップまたは代替ネクストホップとしてマークされ、PE1 の FIB にプログラムされます。

PE1 は、PE2 が ABR1 を介して到達不能であることを学習すると、PE1 のプレフィックスの BGP ネクストホップを ABR2 にただちに変更します。

プレフィックスの数に関係なく、スイッチオーバーは 1 秒未満で行われます。

複数の BGP プレフィックスに対する更新が保留中であっても、1 秒未満でコンバージェンスが行われます。

この機能は、ルータが複数の内部 BGP パスと複数の外部 BGP パスを転送テーブルにインストールできるようにする BGP マルチパスをサポートします。マルチパスにより、BGP は複数のリンク間でトラフィックをロードバランシングできます。

コンバージェンス時間は、BGP LU ルートスケールとは無関係です。

BGP ラベル付きユニキャスト PIC エッジのコンバージェンスを設定するには、次の手順を実行します。

BGP ラベル付きユニキャストを設定し、ルートポリシーを BGP アドレスファミリにアタッチします。

BGP ラベル付きユニキャストマルチパスを設定し、ルートポリシーを BGP アドレスファミリにアタッチします

Router(config)# route-policy BGP-PIC-EDGE

Router(config-rpl)# set path-selection backup 1 install

Router(config-rpl)# end-policy

Router(config)# end

Router(config)# router bgp 200

Router(config-bgp)# bgp router-id 10.0.0.1

Router(config-bgp)# address-family ipv4 unicast

Router(config-bgp-af)# additional-paths receive

Router(config-bgp-af)# additional-paths send

Router(config-bgp-af)# additional-paths selection route-policy BGP-PIC-EDGE

/*Perform the following steps to configure BGP labeled unicast multipath and attach route-policy to BGP address families: */

Router(config)# route-policy BGP-PIC-EDGE-MULTIPATH

Router(config-rpl)# set path-selection backup 1 install multipath-protect

Router(config)# end-policy

Router(config)# router bgp 200

Router(config)# bgp router-id 192.168.1.0

Router(config)# address-family ipv4 unicast

Router(config)# maximum-paths ibgp 2

Router(config)# additional-paths receive

Router(config)# additional-paths send

Router(config)# additional-paths selection route-policy BGP-PIC-EDGE-MULTIPATHroute-policy BGP-PIC-EDGE

set path-selection backup 1 install

end-policy

router bgp 200

bgp router-id 192.168.1.0

address-family ipv4 unicast

additional-paths receive

additional-paths send

additional-paths selection route-policy BGP-PIC-EDGE

route-policy BGP-PIC-EDGE-MULTIPATH

set path-selection backup 1 install multipath-protect

end-policy

router bgp 200

bgp router-id 192.168.1.0

address-family ipv4 unicast

maximum-paths ibgp 2

additional-paths receive

additional-paths send

additional-paths selection route-policy BGP-PIC-EDGE-MULTIPATH

バックアップパスが確立されていることを確認します。

Router# show cef 192.0.2.1/32

192.168.0.0/32, version 31, internal 0x5000001 0x40 (ptr 0x901d2370) [1], 0x0 (0x90d2beb8), 0xa08 (0x91c74378)

Prefix Len 32, traffic index 0, precedence n/a, priority 4

via 203.0.113.1/32, 3 dependencies, recursive [flags 0x6000] << Primary Path

path-idx 0 NHID 0x0 [0x90319650 0x0]

recursion-via-/32

next hop 192.51.100.1/32 via 24006/0/21

next hop 209.165.200.225/32 Hu0/0/0/25 labels imposed {24002 24000}

next hop 10.0.0.1/32 Hu0/0/0/26 labels imposed {24002 24000}

via 203.0.113.2/32, 2 dependencies, recursive, backup [flags 0x6100] << Backup Path

path-idx 1 NHID 0x0 [0x903197b8 0x0]

recursion-via-/32

next hop 209.165.200.225/32 via 24005/0/21

next hop 192.51.100.1/32 Hu0/0/0/25 labels imposed {24001 24000}

next hop 10.0.0.1/32 Hu0/0/0/26 labels imposed {24001 24000}|

機能名 |

リリース情報 |

機能説明 |

|

ブラック ボックス モニタリング |

リリース 7.3.2 |

この機能を使用すると、ルータ上に転送パスを設定し、ネットワークデバイスに固有のシステムメトリックについてお客様の回線をプローブするために使用できます。このようなモニタリングは、お客様とのサービスレベル契約を維持するために役立ちます。 |

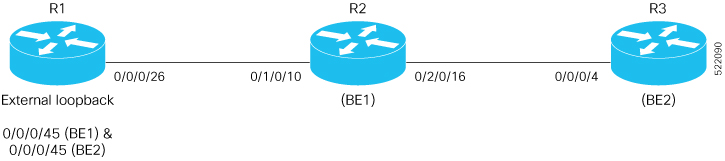

この機能では、GRE カプセル化およびカプセル化解除インフラストラクチャ全体でダミーの BGP セッションを確立する技術が使用されます。ダミーの BGP セッションを終了するために、ルータは、自身にピアリングしているピアリングファブリックで設定されているアドレスにピアリングします。

ルータは、本質的には自身にピアリングしている PF で設定されているアドレスにピアリングする必要があります。これを機能させる唯一の方法は、2 つのインターフェイスを物理ケーブルで相互に接続することです。2 つのインターフェイスが相互に接続された後、BGP セッションが開始されるように、インターフェイスの 1 つを VRF に配置します。ルータは通常、自身への BGP セッションの確立を試みないため、VRF を使用してルーティングテーブルを分離する必要があります。もう一方のインターフェイスでは、これは、PF のピアリングインターフェイスでの通常の設定と同じ設定を持つ、グローバル vrf の「通常の」インターフェイスです。

BGP および GRE トンネルを設定するには、次の手順を実行します。

/* Configure the Local Proxy ARP on the Bundle-Ether interfaces.*/

Router(config)# interface Bundle-Ether1.1

Router(config-if)# ipv4 address 10.1.1.1 255.255.255.240

Router(config-if)# local-proxy-arp

Router(config-if)# encapsulation dot1q 12

Router(config-if)# ipv4 access-group acl-aa ingress

Router(config-if)# exit

Router(config)# interface Bundle-Ether2.1

Router(config-if)# vrf aa

Router(config-if-vrf)# ipv4 address 10.1.1.2 255.255.255.240

Router(config-if-vrf)# local-proxy-arp

Router(config-if-vrf)# encapsulation dot1q 12

/* Configure a bundle on FortyGigE interfaces.*/

Router(config)# interface FortyGigE 0/0/0/46

Router(config-if)# bundle id 1 mode on

Router(config-if)# exit

Router(config)# interface FortyGigE0/0/0/47

Router(config-if)# bundle id 2 mode on

/* Configure the access list.*/

Router(config-if)# ipv4 access-list acl-aa

Router(config-if)# 1 permit icmp any host 10.1.1.1 echo-reply

Router(config-if)# 2 permit ipv4 any any nexthop1 ipv4 100.100.2.2

Router(config-if)# 10 permit tcp any eq bgp any

Router(config-if)# 20 permit tcp any any eq bgp

/* Configure BGP.*/

Router(config)# router bgp 100

Router(config-bgp)# bgp router-id 10.10.10.10

Router(config-bgp)# bgp log neighbor changes detail

Router(config-bgp)# address-family ipv4 unicast

Router(config-bgp)# maximum-paths ebgp 64

Router(config-bgp)# maximum-paths ibgp 64

/* Apply route policy. */

Router(config)# address-family vpnv4 unicast

Router(config-af)# vrf aa

Router(config-af)# rd auto

Router(config-af)# exitexit

Router(config)# address-family ipv4 unicast

Router(config)# exit

Router(config)# neighbor 10.1.1.1

Router(config-nbr)# remote-as 200

Router(config-nbr)# ebgp-multihop 4

Router(config-nbr)# exit

Router(config)# address-family ipv4 unicast

Router(config-af)#send-community-ebgp

Router(config-af)# route-policy pass-all in

Router(config-af)# route-policy pass-all out

/* Configure loopback interfaces. */

Router(config)# interface Loopback1001

Router(config-if)# ipv4 address 10.10.10.10 255.255.255.255

Router(config)# exit

Router(config)# interface Loopback1002

Router(config-if)# vrf aa

Router(config-if-vrf)# ipv4 address 10.10.10.10 255.255.255.255

/* Configure a class map. */

Router(config)# class-map type traffic match-all aa

Router(config-cmap)# match protocol gre

Router(config-cmap)# match destination-address ipv4 10.10.10.10 255.255.255.255

Router(config-cmap)# end-class-map

/* Configure a policy map. */

Router(config)# policy-map type pbr pmap1

Router(config-pmap)# class type traffic aa

Router(config-pmap-c)# decapsulate gre

Router(config-pmap-c)# class type traffic class-default

Router(config-pmap-c)# end-policy-map

/* Configure VRF policy. */

Router(config)# vrf-policy

Router(config-vrf)# vrf default address-family ipv4 policy type pbr input pmap1

Router(config)# interface tunnel-ip 1100

Router(config-if)#ipv4 unnumbered Loopback1001

Router(config-if)#tunnel mode gre ipv4 encap

Router(config-if)#tunnel source Loopback1001

Router(config-if)#tunnel destination 200.1.2.1

Router(config-if)#logging events link-status

interface Bundle-Ether1.1

ipv4 address 10.1.1.1 255.255.255.240

local-proxy-arp

encapsulation dot1q 12

ipv4 access-group aa-acl ingress

interface Bundle-Ether2.1

vrf aa

ipv4 address 10.1.1.2 255.255.255.240

local-proxy-arp

encapsulation dot1q 12

interface FortyGigE0/0/0/46

bundle id 1 mode on

interface FortyGigE0/0/0/47

bundle id 2 mode on

ipv4 access-list aa-acl

1 permit icmp any host 10.1.1.1 echo-reply

2 permit ipv4 any any nexthop1 ipv4 100.100.2.2

10 permit tcp any eq bgp any

20 permit tcp any any eq bgp

router bgp 100

bgp router-id 10.10.10.10

bgp log neighbor changes detail

address-family ipv4 unicast

maximum-paths ebgp 64

maximum-paths ibgp 64

!

address-family vpnv4 unicast

!

vrf aa

rd auto

address-family ipv4 unicast

!

neighbor 10.1.1.1

remote-as 200

ebgp-multihop 4

address-family ipv4 unicast

send-community-ebgp

route-policy pass-all in

route-policy pass-all out

interface Loopback1001

ipv4 address 10.10.10.10 255.255.255.255

RP/0/RP0/CPU0:SF-DD#sh run int loopback 1002

interface Loopback1002

vrf aa

ipv4 address 10.10.10.10 255.255.255.255

class-map type traffic match-all aa

match protocol gre

match destination-address ipv4 10.10.10.10 255.255.255.255

end-class-map

policy-map type pbr pmap1

class type traffic aa

decapsulate gre

class type traffic class-default

end-policy-map

!

vrf-policy

vrf default address-family ipv4 policy type pbr input pmap1

interface tunnel-ip1100

ipv4 unnumbered Loopback1001

tunnel mode gre ipv4 encap

tunnel source Loopback1001

tunnel destination 200.1.2.1

logging events link-status

ブラック ボックス モニタリングの設定を確認します。

Router# show bgp vrf aa neighbors

BGP neighbor is 10.1.1.1, vrf aa

Remote AS 200, local AS 100, external link

Remote router ID 200.1.2.1

BGP state = Established, up for 00:12:35

NSR State: None

Last read 00:00:30, Last read before reset 00:00:00

Hold time is 180, keepalive interval is 60 seconds

Configured hold time: 180, keepalive: 60, min acceptable hold time: 3

Last write 00:00:30, attempted 19, written 19

Second last write 00:01:30, attempted 19, written 19

Last write before reset 00:00:00, attempted 0, written 0

Second last write before reset 00:00:00, attempted 0, written 0

Last write pulse rcvd Sep 29 05:50:49.983 last full not set pulse count 30

Last write pulse rcvd before reset 00:00:00

Connections established 1; dropped 0

Local host: 10.1.1.2, Local port: 52660, IF Handle: 0x00000000

Foreign host: 10.1.1.1, Foreign port: 179

Last reset 00:00:00

External BGP neighbor may be up to 4 hops away.

|

機能名 |

リリース情報 |

機能説明 |

| BGP ラベル付きユニキャストバージョン 6 | リリース 7.3.16 |

この機能は、IPv6 を介した BGP ラベル付きユニキャスト(LU)機能を拡張します。この機能は、L3VPN や 6PVE などのサービスを実行するための PE 間の接続を提供します。この機能により、PE は自律システム(AS)の境界を越えてトラフィックを転送できます。 BGP LU を使用すると、IGP の境界を越えて MPLS トラフィックを転送できます。ルータは、IGP の境界を越えてループバックとラベルバインディングをアドバタイズすることで、同じローカル IGP を共有していないリモートエリアの他のルータと通信します。 |

ユニファイド MPLS とも呼ばれる BGP ラベル付きユニキャスト(LU)機能は、多数の IGP の境界(AS 内)または多数の自律システム(AS 間)で分離されたプロバイダーエッジ(PE)ルータ間の MPLS 転送を提供します。自律システム境界ルータ(ASBR)を使用すると、PE のループバックプレフィックスとその MPLS ラベルバインディング(エリア境界ルータ(ABR)間の iBGP、および自律システム境界ルータ間の eBGP)をアドバタイズできます。PE が異なる自律システム(AS)にある場合は、PE 間でマルチホップ eBGP を使用して VPN ルートを交換できます。BGP LU 接続を持つ PE 間で 6PE およびその他のサービスを実行できます。

BGP LU 機能により、IGP ラベル付きプレフィックススケールおよび隣接関係スケールの値が小さくなります。BGP LU を使用してルータが設定されていない場合は、スケール値の低下を防ぐ必要があります。そのため、BGP LU 機能を有効にする前に、hw-module コマンドを設定する必要があります。hw-module コマンドの設定を有効にするには、ルータを再起動します。

BGP ラベル付きユニキャストバージョン 6(BGP LU v6)機能は、IPv6 を介した BGP ラベル付きユニキャスト(LU)機能を拡張します。

BGP LU を介した 6VPE 機能はサポートされていません。

AFI 間はサポートされていません。

BGP PIC コア機能はサポートされていません。

同じネイバーでの 6PE との共存はサポートされていません。

BGP LU バージョン 6 IPv6 ユニキャストアドレス ファミリの共存はサポートされていません。

BGP LU v6 を介した VPNV6 はサポートされていません。

リンクローカル アドレスはサポートされていません。

BGP LU 自体がトランスポートである書き換えのケースはサポートされていません。

Carrier Supporting Carrier バージョン 6 はサポートされていません。

BGP LU バージョン 6 を使用した Inter-AS オプション C はサポートされていません。

Router(config)# hw-module profile cef bgplu enable

Router(config)# router bgp 1

Router(config-bgp)# bgp router-id 2001:DB8::1

Router(config-bgp)# address-family ipv6 unicast

Router(config-bgp-af)# redistribute connected route-policy set-lbl-idx

Router(config-bgp-af)# allocate-label all

Router(config-bgp-af)# exit

Router(config-bgp)# neighbor 2001:DB8::2

Router(config-bgp)# remote-as 1

Router(config-bgp)# update-source Loopback 0

Router(config-bgp)# address-family ipv6 labeled-unicast

Router(config-bgp)# route-policy pass-all in

Router(config-bgp)# route-policy pass-all out

Router(config-bgp)# commit (注) |

hw-module profile cef bgplu enable コマンドを有効にするには、ルータをリロードします。 |

hw-module profile cef bgplu enable

router bgp 1

bgp router-id 2001:DB8::1

address-family ipv6 unicast

redistribute connected route-policy set-lbl-idx

allocate-label all

exit

neighbor 2001:DB8::2

remote-as 1

update-source Loopback 0

address-family ipv6 labeled-unicast

route-policy pass-all in

route-policy pass-all out

BGP LU が設定されていることを確認します。

Router# show hw-module profile cef

Thu Jun 17 00:06:32.974 UTC

------------------------------------------------------------------------------------

Knob Status Applied Action

------------------------------------------------------------------------------------

BGPLU Configured Yes None

LPTS ACL Unconfigured Yes None

Dark Bandwidth Unconfigured Yes None

MPLS Per Path Stats Unconfigured Yes None

Tunnel TTL Decrement Unconfigured Yes None

High-Scale No-LDP-Over-TE Unconfigured Yes None

IPv6 Hop-limit Punt Unconfigured Yes None

IP Redirect Punt Unconfigured Yes None

ルートパスの詳細を、BGP およびトランスポートラベル情報とともに確認します。

Router# show cef ipv6 192:168:9::80/128

Wed Jun 16 07:42:04.789 UTC

192:168:9::80/128, version 27, internal 0x5000001 0x40 (ptr 0x93f2d478) [1], 0x0 (0x93ef6cc0), 0xa08 (0x9460a8a8)

Updated Jun 16 07:36:00.189

Prefix Len 128, traffic index 0, precedence n/a, priority 4, encap-id 0x1001000000001

via 10:0:1::51/128, 3 dependencies, recursive [flags 0x6000]

path-idx 0 NHID 0x0 [0x94720660 0x0]

recursion-via-/128

next hop 10:0:1::51/128 via 16061/0/21

next hop fe80::7af8:c2ff:fee4:20c0/128 Hu0/0/0/27 labels imposed {16061 25001}

/*

16061 - Transport Label

25001 – BGP Label

*/

BGP プロセスの BGP LU バージョン 6 ルートと BGP ラベル情報を確認します。

Router# show bgp ipv6 unicast labels

Wed Jun 16 07:34:58.968 UTC

BGP router identifier 10.0.1.50, local AS number 1

BGP generic scan interval 60 secs

Non-stop routing is enabled

BGP table state: Active

Table ID: 0xe0800000 RD version: 6

BGP main routing table version 6

BGP NSR Initial initsync version 3 (Reached)

BGP NSR/ISSU Sync-Group versions 0/0

BGP scan interval 60 secs

Status codes: s suppressed, d damped, h history, * valid, > best

i - internal, r RIB-failure, S stale, N Nexthop-discard

Origin codes: i - IGP, e - EGP, ? - incomplete

Network Next Hop Rcvd Label Local Label

*> 192:168::/64 192:168:1::70 nolabel 24006

*>i192:168:9::80/128 10:0:1::51 25001 nolabel

Processed 2 prefixes, 2 paths

ネクストホップ情報が変更されると、BGP はルーティング情報ベース(RIB)から通知を受信します(イベント駆動型の通知)。BGP は RIB からネクスト ホップ情報を取得して次の処理を行います。

ネクスト ホップが到達可能であるかどうかを確認する。

ネクスト ホップへの完全再帰 IGP メトリックを見つける(最適パス計算で使用)。

受信したネクスト ホップを検証する。

発信ネクスト ホップを計算する。

ネイバーの到達可能性および接続を確認する。

BGP は、次のいずれかのイベントが発生したときに通知を受けます。

ネクスト ホップが到達不能になった。

ネクスト ホップが到達可能になった。

ネクスト ホップへの完全な繰り返し IGP メトリックが変更される。

ファースト ホップの IP アドレスまたはファースト ホップのインターフェイスが変更される。

ネクスト ホップが接続された。

ネクスト ホップが接続解除された。

ネクスト ホップがローカル アドレスになった。

ネクスト ホップが非ローカル アドレスになった。

(注) |

到達可能性および再帰メトリック イベントは、最適パスの再計算をトリガーします。 |

RIB からのイベント通知は、クリティカルおよび非クリティカルとして分類されます。クリティカルおよび非クリティカル イベントの通知は、別々のバッチで送信されます。ただし、非クリティカル イベントが保留中であり、クリティカル イベントを読み込む要求がある場合は、非クリティカル イベントがクリティカル イベントとともに送信されます。

クリティカル イベントは、ネクスト ホップの到達可能性(到達可能と到達不能)、接続性(接続と非接続)、および局在性(ローカルと非ローカル)に関係があります。これらのイベントの通知は遅延しません。

非クリティカル イベントには、IGP メトリックの変更のみが含まれます。これらのイベントは 3 秒の間隔で送信されます。メトリック変更イベントは最後の 1 つが送信されてから 3 秒後にバッチ処理され、送信されます。

クリティカルおよび非クリティカル イベントのネクスト ホップ トリガー遅延は、nexthop trigger-delay コマンドを使用して、クリティカルおよび非クリティカル イベントの最小バッチ間隔を指定するように設定できます。トリガー遅延は、アドレス ファミリに依存します。

BGP ネクストホップ トラッキング機能では、次の特性を持つルートを持つネクスト ホップだけを BGP ルートの解決に使用するように指定することができます。

集約ルートを回避するために、プレフィックスの長さは指定された値よりも長くなっている。

振動につながる可能性のあるネクスト ホップの解決に BGP ルートが使用されないように、選択したリストにソース プロトコルが含まれている。

このルート ポリシーのフィルタリングが可能なのは、RIB により、ネクスト ホップを解決するルートのソース プロトコル、およびこのルートに関連付けられているマスクの長さが特定されるからです。nexthop route-policy コマンドは、ルート ポリシーを指定するために使用します。

BGP を使用すると、IPv4 セッションで IPv6 プレフィックスを伝送できます。IPv6 プレフィックスのネクスト ホップは、ネクスト ホップ ポリシーを使用して設定できます。ポリシーが設定されていない場合、ネクスト ホップはピアリング インターフェイスの IPv6 アドレスとして設定されます(いずれかのインターフェイスが設定されている場合は、IPv6 ネイバー インターフェイスまたは IPv6 の更新送信元インターフェイス)。

ネクスト ホップ ポリシーが設定されておらず、IPv6 ネイバー インターフェイスも IPv6 更新送信元インターフェイスも設定されていない場合は、ネクスト ホップは IPv4 射影 IPv6 アドレスになります。

グローバルアドレスを使用した IPv6 マルチプロトコル BGP ピアリング

いずれかのインターフェイスを除くすべての ECMP リンクがシャットダウンされると、ネクストホップがグローバルアドレスからリンクローカルアドレスに変更され、数秒間の過渡時間の間、すべてのフローのトラフィック損失が発生します。

その後、BGP テーブルポリシーで set next-hop ipv6-global コマンドを設定して、妨げられていないパスでトラフィック損失を回避できます。

route-policy RESILIENT-HASH-V6

if destination in (1000:1000::/32 le 128) or destination in (2000:1000::/32 le 128) then

set load-balance ecmp-consistent

set next-hop ipv6-global

pass

endif

pass

end-policy処理するアドレス ファミリを判別するために、ネクスト ホップと関連付けられたゲートウェイ コンテキストを逆参照し、次に、ゲートウェイ コンテキストを調べてそのゲートウェイ コンテキストを使用しているアドレス ファミリを判別することにより、ネクスト ホップ通知が受信されます。IPv4 ユニキャスト アドレス ファミリは、RIB 内の IPv4 ユニキャストテーブルに登録されるため、同じゲートウェイコンテキストを共有します。その結果、RIB から IPv4 ユニキャストネクストホップ通知を受信したときは、グローバル IPv4 ユニキャストテーブルが処理されます。ネクストホップでマスクを保持することで、そのネクストホップが IPv4 ユニキャストに属していることを示します。この範囲を指定したテーブル ウォークにより、適切なアドレス ファミリ テーブル内に処理が限定されます。

ソフトウェアでは、アドレス ファミリの数値に基づいてアドレス ファミリ テーブルを探索します。ネクスト ホップ通知バッチを受信すると、アドレス ファミリ処理の順序が、次の順序に並べ替えられます。

IPv4 トンネル

VPNv4 ユニキャスト

IPv4 ラベル付きユニキャスト

IPv4 ユニキャスト

IPv4 マルチキャスト

IPv6 ユニキャスト

spkr プロセスの critical-event スレッドでは、ネクスト ホップ、双方向フォワーディング検出(BFD)、および高速外部フェールオーバー(FEF)の通知のみを処理します。この critical-event スレッドによって、BGP コンバージェンスは、大量の時間を必要とするおそれのある他のイベントによる悪影響が確実に受けなくなります。

show bgp nexthops コマンドは、ネクスト ホップ通知に関する統計情報、この通知の処理に費やした時間、および RIB に登録されている各ネクスト ホップに関する詳細を表示します。clear bgp nexthop performance-statistics コマンドは、モニタリングを容易にするために、ネクスト ホップの show コマンドの処理部分に関する累積統計情報をクリアします。clear bgp nexthop registration コマンドは、ネクスト ホップを RIB に非同期的に登録します。

debug bgp nexthop コマンドは、ネクスト ホップ処理の情報を表示します。out キーワードを指定すると、RIB に登録されている BGP のネクスト ホップに関するデバッグ情報のみが表示されます。 in キーワードを指定した場合は、RIB から受信したネクストホップ通知に関するデバッグ情報が表示されます。 out キーワードでは、RIB に送信されたネクストホップ通知に関するデバッグ情報が表示されます。

Cisco IOS XR ソフトウェアでの BGP は、特定のネイバーに対するすべての設定を、ネイバー設定の下の 1 箇所にまとめる必要のある、ネイバーベースの設定モデルに従っています。ネイバー間での設定の共有と、アップデート メッセージの共有のいずれについても、ピア グループはサポートされていません。ピア グループの概念は、BGP 設定でテンプレートとして使用する一連の設定グループおよびネイバー間でアップデート メッセージを共有するために自動生成されるアップデート グループによって置き換えられました。

BGP コンフィギュレーションは、モードにグループ化されています。ここではいくつかの BGP コンフィギュレーション モードの開始方法について説明します。現行のモードで ? コマンドを入力すると、そのモードで使用可能なコマンドを表示できます。

次に、ルータ コンフィギュレーション モードを開始する例を示します。

Router# configuration

Router(config)# router bgp 140

Router(config-bgp)#

次に、ルータ アドレス ファミリ コンフィギュレーション モードを開始する例を示します。

Router(config)# router bgp 112

Router(config-bgp)# address-family ipv4 unicast

Router(config-bgp-af)#

次に、ネイバー コンフィギュレーション モードを開始する例を示します。

Router(config)# router bgp 140

Router(config-bgp)# neighbor 10.0.0.1

Router(config-bgp-nbr)#

次に、VPN ルーティングおよび転送(VRF)コンフィギュレーション モードを開始する例を示します。

Router(config)# router bgp 140

Router(config-bgp)# vrf vrf_A

Router(config-bgp-vrf)#

次に、VRF ネイバー コンフィギュレーション モードを開始する例を示します。

Router(config)# router bgp 140

Router(config-bgp)# vrf vrf_A

Router(config-bgp-vrf)# neighbor 11.0.1.2

Router(config-bgp-vrf-nbr)#

次に、VRF ネイバー アドレス ファミリ コンフィギュレーション モードを開始する例を示します。

RP/0/RP0/cpu 0: router(config)# router bgp 112

RP/0/RP0/cpu 0: router(config-bgp)# vrf vrf_A

RP/0/RP0/cpu 0: router(config-bgp-vrf)# neighbor 11.0.1.2

RP/0/RP0/cpu 0: router(config-bgp-vrf-nbr)# address-family ipv4 unicast

RP/0/RP0/cpu 0: router(config-bgp-vrf-nbr-af)#

次に、VPNv6 ネイバー アドレス ファミリ コンフィギュレーション モードを開始する例を示します。

Router(config)# router bgp 150

Router(config-bgp)# address-family vpnv6 unicast

Router(config-bgp-af)#

次に、L2VPN ネイバー アドレス ファミリ コンフィギュレーション モードを開始する例を示します。

Router(config)# router bgp 100

Router(config-bgp)# address-family l2vpn vpls-vpws

Router(config-bgp-af)#

Cisco IOS XR BGP では、ネイバーサブモードを使用することにより、 neighbor キーワードおよびネイバーアドレスによってすべての設定にプレフィックスを付けることなく、設定を入力できます。

Cisco IOS XR ソフトウェアにはネイバー用のサブモードがあり、このモードではすべてのコマンドに “neighbor x.x.x.x” というプレフィックスを付ける必要がなくなります。

Cisco IOS XR ソフトウェアでは、この設定は次のとおりです。

Router(config-bgp)# neighbor 192.23.1.2

Router(config-bgp-nbr)# remote-as 2002

Router(config-bgp-nbr)# address-family ipv4 unicastネイバー コンフィギュレーション サブモード内のアドレス ファミリ コンフィギュレーション サブモードは、アドレス ファミリ固有のネイバー設定の入力に使用できます。Cisco IOS XR ソフトウェアでは、この設定は次のとおりです。

Router(config-bgp)# neighbor 2002::2

Router(config-bgp-nbr)# remote-as 2023

Router(config-bgp-nbr)# address-family ipv6 unicast

Router(config-bgp-nbr-af)# next-hop-self

Router(config-bgp-nbr-af)# route-policy one inaf-group、session-group、および neighbor-group コンフィギュレーション コマンドは、Cisco IOS XR ソフトウェアでのネイバー設定にテンプレートのサポートを提供します。

af-group コマンドは、アドレスファミリ固有のネイバーコマンドを IPv4 または IPv6 アドレスファミリ内でグループ化するために使用します。同じアドレス ファミリ コンフィギュレーションを持つネイバーは、アドレス ファミリ固有の設定のアドレス ファミリ グループ(af-group)の名前を使用できます。ネイバーは、use コマンドを使用してアドレスファミリグループから設定を継承します。ネイバーがアドレス ファミリ グループを使用するように設定してある場合、ネイバーでは(デフォルトで)アドレス ファミリ グループから設定全体を継承します。ただし、そのネイバーに対して明示的に設定されている項目がある場合、ネイバーでは、設定の一部をアドレス ファミリ グループから継承しません。アドレス ファミリ グループ コンフィギュレーションは、BGP ルータ コンフィギュレーション モードで入力します。次に、アドレス ファミリ グループ コンフィギュレーション モードを開始する例を示します

Router(config)# router bgp 140

Router(config-bgp)# af-group afmcast1 address-family ipv4 unicast

Router(config-bgp-afgrp)#

アドレスファミリに依存しないコンフィギュレーションをネイバーが継承してくるセッショングループを作成するには、session-group コマンドを使用します。ネイバーは、use コマンドを使用してセッショングループから設定を継承します。ネイバーがセッション グループを使用するように設定してある場合、ネイバーでは(デフォルトで)セッション グループの設定全体を継承します。そのネイバーに直接設定されている場合、ネイバーでは一部の設定をセッション グループから継承しません。次に、セッション グループ コンフィギュレーション モードを開始する例を示します。

Router# router bgp 140

Router(config-bgp)# session-group session1

Router(config-bgp-sngrp)#

neighbor-group コマンドを使用すると、1 つ以上のネイバーに同一の設定を適用しやすくなります。ネイバー グループにはセッション グループとアドレス ファミリ グループを含めることができ、またネイバーに対する全体的な設定を含めることができます。ネイバーグループを設定すると、use コマンドを使用してネイバーはグループの設定を継承できます。ネイバー グループを使用するようにネイバーを設定してある場合、ネイバーでは、ネイバー グループの BGP 設定全体を継承します。

次に、ネイバー グループ コンフィギュレーション モードを開始する例を示します。

Router(config)# router bgp 123

Router(config-bgp)# neighbor-group nbrgroup1

Router(config-bgp-nbrgrp)#

次に、ネイバー グループ アドレス ファミリ コンフィギュレーション モードを開始する例を示します。

Router(config)# router bgp 140

Router(config-bgp)# neighbor-group nbrgroup1

Router(config-bgp-nbrgrp)# address-family ipv4 unicast

Router(config-bgp-nbrgrp-af)#

ただし、そのネイバーに対して明示的に設定されている項目がある場合、ネイバーでは、設定の一部をネイバー グループから継承しません。また、セッション グループまたはアドレス ファミリ グループも使用されている場合は、ネイバー グループの設定の一部が非表示になることがあります。

Cisco IOS XR ソフトウェア での設定のグループ化は、次の効果を持ちます。

セッション グループ レベルでコマンドを入力すると、アドレス ファミリに依存しないコマンドが定義されます(ネイバー サブモードでの同じコマンドと同様)。

アドレス ファミリ グループ レベルでコマンドを入力すると、指定したアドレス ファミリに対するアドレス ファミリ依存のコマンドが定義されます(ネイバー アドレス ファミリ コンフィギュレーション サブモードでの同じコマンドと同様)。

ネイバーグループレベルでコマンドを入力すると、アドレスファミリに依存しないコマンドと、アドレスファミリ依存するコマンドが各アドレスファミリに定義され(使用可能なすべての neighbor コマンドと同様)、アドレスファミリグループのコマンドとセッショングループのコマンドに use コマンドが定義されます。

Cisco IOS XR ソフトウェアの場合、BGP ネイバーまたはグループは、他の設定グループから設定を継承します。

アドレス ファミリに依存しない設定

ネイバーは、セッション グループおよびネイバー グループから継承できます。

ネイバー グループは、セッション グループおよび他のネイバー グループから継承できます。

セッション グループは、他のセッション グループから継承できます。

セッション グループとネイバー グループを使用しているネイバーの場合は、セッション グループでの設定が、ネイバー グループのグローバル アドレス ファミリ設定よりも優先されます。

アドレス ファミリ依存の設定

アドレス ファミリ グループは、他のアドレス ファミリ グループから継承できます。

ネイバー グループは、アドレス ファミリ グループおよび他のネイバー グループから継承できます。

ネイバーは、アドレス ファミリ グループおよびネイバー グループから継承できます。

設定グループ継承ルールは、次のように優先順位付けされます。

項目がネイバーに直接設定されている場合は、その値が使用されます。次の例では、ネイバー グループとネイバー設定の両方にアドバタイズメント間隔が設定されており、ネイバー設定からのアドバタイズメント間隔が使用されています。

Router(config)# router bgp 140

Router(config-bgp)# neighbor-group AS_1

Router(config-bgp-nbrgrp)# advertisement-interval 15

Router(config-bgp-nbrgrp)# exit

Router(config-bgp)# neighbor 10.1.1.1

Router(config-bgp-nbr)# remote-as 1

Router(config-bgp-nbr)# use neighbor-group AS_1

Router(config-bgp-nbr)# advertisement-interval 20

show bgp neighbors コマンドからの次の出力は、使用されたアドバタイズメント間隔が 20 秒であることを示しています。

Router# show bgp neighbors 10.1.1.1

BGP neighbor is 10.1.1.1, remote AS 1, local AS 140, external link

Remote router ID 0.0.0.0

BGP state = Idle

Last read 00:00:00, hold time is 180, keepalive interval is 60 seconds

Received 0 messages, 0 notifications, 0 in queue

Sent 0 messages, 0 notifications, 0 in queue

Minimum time between advertisement runs is 20 seconds

For Address Family: IPv4 Unicast

BGP neighbor version 0

Update group: 0.1

eBGP neighbor with no inbound or outbound policy; defaults to 'drop'

Route refresh request: received 0, sent 0

0 accepted prefixes

Prefix advertised 0, suppressed 0, withdrawn 0, maximum limit 524288

Threshold for warning message 75%

Connections established 0; dropped 0

Last reset 00:00:14, due to BGP neighbor initialized

External BGP neighbor not directly connected.

上記と異なり、セッション グループまたはネイバー グループから継承する設定と、ネイバー上での直接設定のある項目の場合は、ネイバー上の設定が使用されます。セッション グループまたはアドレス ファミリ グループから継承するように設定されている一方で、直接設定されている値のないネイバーの場合は、セッション グループまたはアドレス ファミリ グループにある値が使用されます。次の例では、ネイバー グループとセッション グループにアドバタイズメント間隔が設定されており、セッション グループからのアドバタイズメント間隔値が使用されています。

Router(config)# router bgp 140

Router(config-bgp)# session-group AS_2

Router(config-bgp-sngrp)# advertisement-interval 15

Router(config-bgp-sngrp)# exit

Router(config-bgp)# neighbor-group AS_1

Router(config-bgp-nbrgrp)# advertisement-interval 20

Router(config-bgp-nbrgrp)# exit

Router(config-bgp)# neighbor 192.168.0.1

Router(config-bgp-nbr)# remote-as 1

Router(config-bgp-nbr)# use session-group AS_2

Router(config-bgp-nbr)# use neighbor-group AS_1

Router# show bgp neighbors 192.168.0.1

BGP neighbor is 192.168.0.1, remote AS 1, local AS 140, external link

Remote router ID 0.0.0.0

BGP state = Idle

Last read 00:00:00, hold time is 180, keepalive interval is 60 seconds

Received 0 messages, 0 notifications, 0 in queue

Sent 0 messages, 0 notifications, 0 in queue

Minimum time between advertisement runs is 15 seconds

For Address Family: IPv4 Unicast

BGP neighbor version 0

Update group: 0.1

eBGP neighbor with no inbound or outbound policy; defaults to 'drop'

Route refresh request: received 0, sent 0

0 accepted prefixes

Prefix advertised 0, suppressed 0, withdrawn 0, maximum limit 524288

Threshold for warning message 75%

Connections established 0; dropped 0

Last reset 00:03:23, due to BGP neighbor initialized

External BGP neighbor not directly connected.

上記の例と異なり、ネイバー グループを使用し、セッション グループもアドレス ファミリ グループも使用しないネイバーの場合は、直接または継承によってネイバー グループから設定値を取得できます。次の例では、ネイバーに直接設定されておらず、セッション グループを使用していないため、ネイバー グループからのアドバタイズメント間隔が使用されます。

Router(config)# router bgp 150

Router(config-bgp)# session-group AS_2

Router(config-bgp-sngrp)# advertisement-interval 20

Router(config-bgp-sngrp)# exit

Router(config-bgp)# neighbor-group AS_1

Router(config-bgp-nbrgrp)# advertisement-interval 15

Router(config-bgp-nbrgrp)# exit

Router(config-bgp)# neighbor 192.168.1.1

Router(config-bgp-nbr)# remote-as 1

Router(config-bgp-nbr)# use neighbor-group AS_1

Router# show bgp neighbors 192.168.1.1

BGP neighbor is 192.168.2.2, remote AS 1, local AS 140, external link

Remote router ID 0.0.0.0

BGP state = Idle

Last read 00:00:00, hold time is 180, keepalive interval is 60 seconds

Received 0 messages, 0 notifications, 0 in queue

Sent 0 messages, 0 notifications, 0 in queue

Minimum time between advertisement runs is 15 seconds

For Address Family: IPv4 Unicast

BGP neighbor version 0

Update group: 0.1

eBGP neighbor with no outbound policy; defaults to 'drop'

Route refresh request: received 0, sent 0

Inbound path policy configured

Policy for incoming advertisements is POLICY_1

0 accepted prefixes

Prefix advertised 0, suppressed 0, withdrawn 0, maximum limit 524288

Threshold for warning message 75%

Connections established 0; dropped 0

Last reset 00:01:14, due to BGP neighbor initialized

External BGP neighbor not directly connected.

Routerconfig)# router bgp 140

Router(config-bgp)# session-group ADV

Router(config-bgp-sngrp)# advertisement-interval 15

Router(config-bgp-sngrp)# exit

Router(config-bgp)# neighbor-group ADV_2

Router(config-bgp-nbrgrp)# advertisement-interval 25

Router(config-bgp-nbrgrp)# address-family ipv4 unicast

Router(config-bgp-nbrgrp-af)# route-policy POLICY_1 in

Router(config-bgp-nbrgrp-af)# exit

Router(config-bgp-nbrgrp)# exit

Router(config-bgp)# exit

Router(config-bgp)# neighbor 192.168.2.2

Router(config-bgp-nbr)# remote-as 1

Router(config-bgp-nbr)# use session-group ADV

Router(config-bgp-nbr)# use neighbor-group ADV_2

Router# show bgp neighbors 192.168.2.2

BGP neighbor is 192.168.2.2, remote AS 1, local AS 140, external link

Remote router ID 0.0.0.0

BGP state = Idle

Last read 00:00:00, hold time is 180, keepalive interval is 60 seconds

Received 0 messages, 0 notifications, 0 in queue

Sent 0 messages, 0 notifications, 0 in queue

Minimum time between advertisement runs is 15 seconds

For Address Family: IPv4 Unicast

BGP neighbor version 0

Update group: 0.1

eBGP neighbor with no inbound or outbound policy; defaults to 'drop'

Route refresh request: received 0, sent 0

0 accepted prefixes

Prefix advertised 0, suppressed 0, withdrawn 0, maximum limit 524288

Threshold for warning message 75%

Connections established 0; dropped 0

Last reset 00:02:03, due to BGP neighbor initialized

External BGP neighbor not directly connected.

指定しない場合は、デフォルト値が使用されます。次の例では、ネイバー設定とネイバー グループ設定のいずれも使用するようにネイバーに設定されていないため、ネイバー 10.0.101.5 のアドバタイズメントの最小実行時間間隔は、30 秒(デフォルト)に設定されています。

Router(config)# router bgp 140

Router(config-bgp)# neighbor-group AS_1

Router(config-bgp-nbrgrp)# remote-as 1

Router(config-bgp-nbrgrp)# exit

Router(config-bgp)# neighbor-group adv_15

Router(config-bgp-nbrgrp)# remote-as 10

Router(config-bgp-nbrgrp)# advertisement-interval 15

Router(config-bgp-nbrgrp)# exit

Router(config-bgp)# neighbor 10.0.101.5

Router(config-bgp-nbr)# use neighbor-group AS_1

Router(config-bgp-nbr)# exit

Router(config-bgp)# neighbor 10.0.101.10

Router(config-bgp-nbr)# use neighbor-group adv_15

Router# show bgp neighbors 10.0.101.5

BGP neighbor is 10.0.101.5, remote AS 1, local AS 140, external link

Remote router ID 0.0.0.0

BGP state = Idle

Last read 00:00:00, hold time is 180, keepalive interval is 60 seconds

Received 0 messages, 0 notifications, 0 in queue

Sent 0 messages, 0 notifications, 0 in queue

Minimum time between advertisement runs is 30 seconds

For Address Family: IPv4 Unicast

BGP neighbor version 0

Update group: 0.2

eBGP neighbor with no inbound or outbound policy; defaults to 'drop'

Route refresh request: received 0, sent 0

0 accepted prefixes

Prefix advertised 0, suppressed 0, withdrawn 0, maximum limit 524288

Threshold for warning message 75%

Connections established 0; dropped 0

Last reset 00:00:25, due to BGP neighbor initialized

External BGP neighbor not directly connected.

グループが他のグループから設定を継承する場合に使用される継承ルールは、グループから継承するネイバーに対して適用されるルールと同じです。

BGP によって継承された設定を表示するには、次の show コマンドを使用します。

show bgp neighbors コマンドは、ネイバーの BGP 設定に関する情報を表示する場合に使用します。

このネイバーで使用されるセッショングループ、ネイバーグループ、またはアドレスファミリグループから継承するすべての設定など、ネイバーの有効な設定を表示するには、configuration キーワードを使用します。

このネイバーで設定を継承できる、セッショングループ、ネイバーグループ、およびアドレスファミリグループを表示するには、inheritance キーワードを使用します。

次に示す show bgp neighbors コマンドの例は、この設定例に基づいています。

Router(config)# router bgp 142

Router(config-bgp)# af-group GROUP_3 address-family ipv4 unicast

Router(config-bgp-afgrp)# next-hop-self

Router(config-bgp-afgrp)# route-policy POLICY_1 in

Router(config-bgp-afgrp)# exit

Router(config-bgp)# session-group GROUP_2

Router(config-bgp-sngrp)# advertisement-interval 15

Router(config-bgp-sngrp)# exit

Router(config-bgp)# neighbor-group GROUP_1

Router(config-bgp-nbrgrp)# use session-group GROUP_2

Router(config-bgp-nbrgrp)# ebgp-multihop 3

Router(config-bgp-nbrgrp)# address-family ipv4 unicast

Router(config-bgp-nbrgrp-af)# weight 100

Router(config-bgp-nbrgrp-af)# send-community-ebgp

Router(config-bgp-nbrgrp-af)# exit

Router(config-bgp-nbrgrp)# exit

Router(config-bgp)# neighbor 192.168.0.1

Router(config-bgp-nbr)# remote-as 2

Router(config-bgp-nbr)# use neighbor-group GROUP_1

Router(config-bgp-nbr)# address-family ipv4 unicast

Router(config-bgp-nbr-af)# use af-group GROUP_3

Router(config-bgp-nbr-af)# weight 200

show bgp neighbors コマンドは、ネイバーの BGP 設定に関する情報を表示する場合に使用します。

このネイバーで使用されるセッショングループ、ネイバーグループ、またはアドレスファミリグループから継承するすべての設定など、ネイバーの有効な設定を表示するには、configuration キーワードを使用します。

このネイバーで設定を継承できる、セッショングループ、ネイバーグループ、およびアドレスファミリグループを表示するには、inheritance キーワードを使用します。

次に示す show bgp neighbors コマンドの例は、この設定例に基づいています。

Router(config)# router bgp 142

Router(config-bgp)# af-group GROUP_3 address-family ipv4 unicast

Router(config-bgp-afgrp)# next-hop-self

Router(config-bgp-afgrp)# route-policy POLICY_1 in

Router(config-bgp-afgrp)# exit

Router(config-bgp)# session-group GROUP_2

Router(config-bgp-sngrp)# advertisement-interval 15

Router(config-bgp-sngrp)# exit

Router(config-bgp)# neighbor-group GROUP_1

Router(config-bgp-nbrgrp)# use session-group GROUP_2

Router(config-bgp-nbrgrp)# ebgp-multihop 3

Router(config-bgp-nbrgrp)# address-family ipv4 unicast

Router(config-bgp-nbrgrp-af)# weight 100

Router(config-bgp-nbrgrp-af)# send-community-ebgp

Router(config-bgp-nbrgrp-af)# exit

Router(config-bgp-nbrgrp)# exit

Router(config-bgp)# neighbor 192.168.0.1

Router(config-bgp-nbr)# remote-as 2

Router(config-bgp-nbr)# use neighbor-group GROUP_1

Router(config-bgp-nbr)# address-family ipv4 unicast

Router(config-bgp-nbr-af)# use af-group GROUP_3

Router(config-bgp-nbr-af)# weight 200

アドレスファミリグループを表示するには、show bgp af-group コマンドを使用します。

このアドレスファミリグループで使用されるアドレスファミリグループから継承したすべての設定など、アドレスファミリグループの有効な設定を表示するには、configuration キーワードを使用します。

このアドレスファミリグループで設定を継承できるアドレスファミリグループを表示するには、inheritance キーワードを使用します。

このアドレスファミリグループから設定を継承するネイバー、ネイバーグループ、アドレスファミリ グループを表示するには、users キーワードを使用します。

次に示す show bgp af-group コマンドの例は、この設定例に基づいています。

Router(config)# router bgp 140

Router(config-bgp)# af-group GROUP_3 address-family ipv4 unicast

Router(config-bgp-afgrp)# remove-private-as

Router(config-bgp-afgrp)# route-policy POLICY_1 in

Router(config-bgp-afgrp)# exit

Router(config-bgp)# af-group GROUP_1 address-family ipv4 unicast

Router(config-bgp-afgrp)# use af-group GROUP_2

Router(config-bgp-afgrp)# maximum-prefix 2500 75 warning-only

Router(config-bgp-afgrp)# default-originate

Router(config-bgp-afgrp)# exit

Router(config-bgp)# af-group GROUP_2 address-family ipv4 unicast

Router(config-bgp-afgrp)# use af-group GROUP_3

Router(config-bgp-afgrp)# send-community-ebgp

Router(config-bgp-afgrp)# send-extended-community-ebgp

Router(config-bgp-afgrp)# capability orf prefix both

次に、 show bgp af-group コマンドで configuration キーワードを指定した場合の出力例を示します。この例では、各設定項目がどこから継承されたかを表しています。default-originate コマンドは、このアドレスファミリグループで直接設定されています([ ] で示されています)。remove-private-as コマンドは、アドレスファミリグループ GROUP_2 から継承されています。アドレスファミリグループ GROUP_2 は、アドレスファミリグループ GROUP_3 から継承されています。

Router# show bgp af-group GROUP_1 configuration

af-group GROUP_1 address-family ipv4 unicast

capability orf prefix-list both [a:GROUP_2]

default-originate []

maximum-prefix 2500 75 warning-only []

route-policy POLICY_1 in [a:GROUP_2 a:GROUP_3]

remove-private-AS [a:GROUP_2 a:GROUP_3]

send-community-ebgp [a:GROUP_2]

send-extended-community-ebgp [a:GROUP_2]

次に、 users キーワードを指定した show bgp af-group コマンドの出力例を示します。

Router# show bgp af-group GROUP_2 users

IPv4 Unicast: a:GROUP_1

次に、 inheritance キーワードを指定した show bgp af-group コマンドの出力例を示します。これは、指定されたアドレス ファミリ グループ GROUP_1 は、GROUP_2 アドレス ファミリ グループを直接使用しており、さらに GROUP_2 で GROUP_3 アドレス ファミリ グループを使用していることを示しています。

Router# show bgp af-group GROUP_1 inheritance

IPv4 Unicast: a:GROUP_2 a:GROUP_3

セッショングループを表示するには、show bgp session-group コマンドを使用します。

このセッショングループで使用されるセッショングループから継承したすべての設定など、セッショングループの有効な設定を表示するには、configuration キーワードを使用します。

このセッショングループで設定を継承できるセッショングループを表示するには、inheritance キーワードを使用します。

このセッショングループから設定を継承するセッショングループ、ネイバーグループ、ネイバーを表示するには、users キーワードを使用します。

show bgp session-group コマンドの出力は、次のセッショングループ設定に基づいています。

Router(config)# router bgp 113

Router(config-bgp)# session-group GROUP_1

Router(config-bgp-sngrp)# use session-group GROUP_2

Router(config-bgp-sngrp)# update-source Loopback 0

Router(config-bgp-sngrp)# exit

Router(config-bgp)# session-group GROUP_2

Router(config-bgp-sngrp)# use session-group GROUP_3

Router(config-bgp-sngrp)# ebgp-multihop 2

Router(config-bgp-sngrp)# exit

Router(config-bgp)# session-group GROUP_3

Router(config-bgp-sngrp)# dmz-link-bandwidth

次に、セッション グループ コンフィギュレーション モードで configuration キーワードを指定した show bgp session-group コマンドの出力例を示します。

Router# show bgp session-group GROUP_1 configuration

session-group GROUP_1

ebgp-multihop 2 [s:GROUP_2]

update-source Loopback0 []

dmz-link-bandwidth [s:GROUP_2 s:GROUP_3]

次に示す inheritance キーワードを指定した show bgp session-group の出力例では、GROUP_1 セッショングループが GROUP_3 セッショングループと GROUP_2 セッショングループからセッションパラメータを継承することを示しています。

Router# show bgp session-group GROUP_1 inheritance

Session: s:GROUP_2 s:GROUP_3

次に示す users キーワードを指定した show bgp session-group の出力例では、GROUP_1 セッショングループと GROUP_2 セッショングループが GROUP_3 セッショングループからセッションパラメータを継承することを示しています。

Router# show bgp session-group GROUP_3 users

Session: s:GROUP_1 s:GROUP_2

セッショングループを表示するには、show bgp session-group コマンドを使用します。

このセッショングループで使用されるセッショングループから継承したすべての設定など、セッショングループの有効な設定を表示するには、configuration キーワードを使用します。

このセッショングループで設定を継承できるセッショングループを表示するには、inheritance キーワードを使用します。

このセッショングループから設定を継承するセッショングループ、ネイバーグループ、ネイバーを表示するには、users キーワードを使用します。

show bgp session-group コマンドの出力は、次のセッショングループ設定に基づいています。

Router(config)# router bgp 113

Router(config-bgp)# session-group GROUP_1

Router(config-bgp-sngrp)# use session-group GROUP_2

Router(config-bgp-sngrp)# update-source Loopback 0

Router(config-bgp-sngrp)# exit

Router(config-bgp)# session-group GROUP_2

Router(config-bgp-sngrp)# use session-group GROUP_3

Router(config-bgp-sngrp)# ebgp-multihop 2

Router(config-bgp-sngrp)# exit

Router(config-bgp)# session-group GROUP_3

Router(config-bgp-sngrp)# dmz-link-bandwidth

次に、セッション グループ コンフィギュレーション モードで configuration キーワードを指定した show bgp session-group コマンドの出力例を示します。

Router# show bgp session-group GROUP_1 configuration

session-group GROUP_1

ebgp-multihop 2 [s:GROUP_2]

update-source Loopback0 []

dmz-link-bandwidth [s:GROUP_2 s:GROUP_3]

次に示す inheritance キーワードを指定した show bgp session-group の出力例では、GROUP_1 セッショングループが GROUP_3 セッショングループと GROUP_2 セッショングループからセッションパラメータを継承することを示しています。

Router# show bgp session-group GROUP_1 inheritance

Session: s:GROUP_2 s:GROUP_3

次に示す users キーワードを指定した show bgp session-group の出力例では、GROUP_1 セッショングループと GROUP_2 セッショングループが GROUP_3 セッショングループからセッションパラメータを継承することを示しています。

Router# show bgp session-group GROUP_3 users

Session: s:GROUP_1 s:GROUP_2

ネイバーグループを表示するには、show bgp neighbor-group コマンドを使用します。

このネイバーグループで使用されるネイバーグループから継承したすべての設定など、ネイバーグループの有効な設定を表示するには、configuration キーワードを使用します。

このネイバーファミリグループで設定を継承できるアドレスファミリグループ、セッショングループ、およびネイバーグループを表示するには、inheritance キーワードを使用します。

このネイバーグループから設定を継承するネイバーおよびネイバーグループを表示するには、users キーワードを使用します。

この例は、次のグループ設定に基づいています。

Router(config)# router bgp 140

Router(config-bgp)# af-group GROUP_3 address-family ipv4 unicast

Router(config-bgp-afgrp)# remove-private-as

Router(config-bgp-afgrp)# soft-reconfiguration inbound

Router(config-bgp-afgrp)# exit

Router(config-bgp)# af-group GROUP_2 address-family ipv4 unicast

Router(config-bgp-afgrp)# use af-group GROUP_3

Router(config-bgp-afgrp)# send-community-ebgp

Router(config-bgp-afgrp)# send-extended-community-ebgp

Router(config-bgp-afgrp)# capability orf prefix both

Router(config-bgp-afgrp)# exit

Router(config-bgp)# session-group GROUP_3

Router(config-bgp-sngrp)# timers 30 90

Router(config-bgp-sngrp)# exit

Router(config-bgp)# neighbor-group GROUP_1

Router(config-bgp-nbrgrp)# remote-as 1982

Router(config-bgp-nbrgrp)# use neighbor-group GROUP_2

Router(config-bgp-nbrgrp)# address-family ipv4 unicast

Router(config-bgp-nbrgrp-af)# exit

Router(config-nbrgrp)# exit

Router(config-bgp)# neighbor-group GROUP_2

Router(config-bgp-nbrgrp)# use session-group GROUP_3

Router(config-bgp-nbrgrp)# address-family ipv4 unicast

Routerconfig-bgp-nbrgrp-af)# use af-group GROUP_2

Router(config-bgp-nbrgrp-af)# weight 100

次に、 configuration キーワードを指定した show bgp neighbor-group コマンドの出力例を示します。構成セット ソースが各コマンドの右側に表示されます。上記の出力で、リモート自律システムは、ネイバー グループ GROUP_1 に直接設定されており、送信コミュニティ設定はネイバー グループ GROUP_2 から継承されています。ネイバー グループ GROUP_2 では、アドレス ファミリ グループ GROUP_3 から設定を継承しています。

Router# show bgp neighbor-group GROUP_1 configuration

neighbor-group GROUP_1

remote-as 1982 []

timers 30 90 [n:GROUP_2 s:GROUP_3]

address-family ipv4 unicast []

capability orf prefix-list both [n:GROUP_2 a:GROUP_2]

remove-private-AS [n:GROUP_2 a:GROUP_2 a:GROUP_3]

send-community-ebgp [n:GROUP_2 a:GROUP_2]

send-extended-community-ebgp [n:GROUP_2 a:GROUP_2]

soft-reconfiguration inbound [n:GROUP_2 a:GROUP_2 a:GROUP_3]

weight 100 [n:GROUP_2]

次の例は、inheritance キーワードを指定した場合の show bgp neighbor-group コマンドの出力を示しています。この出力は、指定したネイバー グループ GROUP_1 が、ネイバー グループ GROUP_2 からセッション(アドレス ファミリ独立)設定パラメータを継承していることを示しています。ネイバー グループ GROUP_2 はセッション グループ GROUP_3 からセッション パラメータを継承しました。また、GROUP_1 ネイバー グループは GROUP_2 ネイバー グループから IPv4 ユニキャスト設定パラメータを継承し、さらに GROUP_2 ネイバー グループが GROUP_2 アドレス ファミリ グループから継承し、GROUP_2 アドレス ファミリ グループ自体は GROUP_3 アドレス ファミリ グループから継承していることも示しています。

Router# show bgp neighbor-group GROUP_1 inheritance

Session: n:GROUP-2 s:GROUP_3

IPv4 Unicast: n:GROUP_2 a:GROUP_2 a:GROUP_3

次に、 users キーワードを指定した show bgp neighbor-group コマンドの出力例を示します。この出力は、GROUP_1 ネイバー グループが GROUP_2 ネイバー グループからセッション(アドレス ファミリ独立)設定パラメータを継承していることを示しています。GROUP_1 ネイバー グループは GROUP_2 ネイバー グループから IPv4 ユニキャスト設定パラメータも継承しています。

Router# show bgp neighbor-group GROUP_2 users

Session: n:GROUP_1

IPv4 Unicast: n:GROUP_1

BGP では、デフォルト アドレス ファミリの概念に対応していません。アドレス ファミリを BGP でアクティブにするには、このアドレス ファミリを BGP ルータ コンフィギュレーションで明示的に設定する必要があります。同様に、このアドレス ファミリの BGP セッションをアクティブにするには、ネイバーでそのアドレス ファミリを明示的に設定する必要があります。ネイバーを設定するために、BGP ルータ コンフィギュレーション レベルでアドレス ファミリを設定する必要はありません。ただし、ネイバーにアドレス ファミリを設定するには、BGP ルータ コンフィギュレーション レベルでそのアドレス ファミリを設定する必要があります。

デフォルトの VRF では、IPv4 ユニキャスト アドレス ファミリと IPv4 ラベル付きユニキャスト アドレス ファミリはどちらも同じネイバーでサポートされます。

デフォルト以外の VRF では、IPv4 ユニキャスト アドレス ファミリと IPv4 ラベル付きユニキャスト アドレス ファミリはどちらも同じネイバーでサポートされません。ただし、次のエラーが発生した場合は、ルータでこの設定が受け入れられます。

bgp[1051]: %ROUTING-BGP-4-INCOMPATIBLE_AFI : IPv4 Unicast and IPv4 Labeled-unicast Address families together are not supported under the same neighbor.1 つの BGP セッションに IPv4 ユニキャストと IPv4 ラベル付きユニキャスト AFI/SAF の両方がある場合、ルーティング動作は非決定的になります。したがって、プレフィックスが正しくアドバタイズされない場合があります。プレフィックスが正しくアドバタイズされないと、到達可能性の問題が発生します。このような到達可能性の問題を回避するには、IPv4 ユニキャストまたは IPv4 ラベル付きユニキャスト アドレス ファミリのいずれかを介してプレフィックスをアドバタイズするルート ポリシーを明示的に設定する必要があります。

外部 BGP(eBGP)ネイバーには、インバウンドおよびアウトバウンドのポリシーを設定する必要があります。ポリシーが設定されていない場合、そのネイバーからのルートは受け入れられず、いずれのルートもそのネイバーにアドバタイズされません。この付加的なセキュリティ手段によって、設定を誤って省略した場合に、ルートが偶然受け入れられたり、アドバタイズされたりすることが決してなくなります。

(注) |

この制約は eBGP ネイバー(このルータと異なる自律システムに属すネイバー)だけに適用されます。内部 BGP(iBGP)ネイバー(同じ自律システム内のネイバー)の場合は、ポリシーがなければ、すべてのルートが受け入れられるか、アドバタイズされます。 |

BGP のテーブル ポリシー機能を使用すると、ルートのトラフィック索引の値をグローバル ルーティング テーブルにインストールされるときに設定できます。この機能を有効にするには table-policy コマンドを使用します。また BGP ポリシーアカウンティング機能もサポートされています。

BGP ポリシー アカウンティングでは、BGP ルートに設定されたトラフィック索引を使用してさまざまなカウンタをトラックします。

テーブル ポリシーを使用すると、一致基準に基づいて RIB からのルートをドロップすることもできます。この機能は特定のアプリケーションにおいて有用ですが、BGP がグローバル ルーティングおよびフォワーディング テーブルにインストールしていないネイバーに対して、BGP がルートをアドバタイズするところに、簡単にルーティング「ブラック ホール」が作成されてしまうため、注意して使用する必要があります。

設定の変更があった場合、ルータでは、アップデート グループ メンバーシップを自動的に再計算し、変更を適用します。

BGP アップデート グループの生成を最適化するには、ネットワーク オペレータは、類似するアウトバウンド ポリシーを持つネイバーのアウトバウンド ルーティング ポリシーを同じものにしておくことを推奨します。この機能には、BGP アップデート グループを監視するためのコマンドが含まれます。

BGP アップデート グループ機能により、BGP アップデートの生成がネイバー設定から分離されます。BGP アップデート グループ機能により、アウトバウンド ルーティング ポリシーに基づいて BGP アップデート グループ メンバーシップを動的に計算するアルゴリズムが導入されます。この機能に対してネットワーク オペレータによる設定は不要です。アップデート グループをベースとするメッセージ生成は自動的かつ個別に行われます。

BGP コスト コミュニティは非過渡的な拡張コミュニティ属性で、内部 BGP(iBGP)およびコンフェデレーション ピアへ渡されますが、外部 BGP(eBGP)ピアへは渡されません。コスト コミュニティ機能により、コスト値を特定のルートに割り当てることで、ローカル ルート プリファレンスをカスタマイズし、最適パス選択プロセスに反映させることができます。拡張コミュニティ形式は、最適パス アルゴリズムの異なるポイントでの最適パスの決定に影響する標準の挿入ポイント(POI)を定義します。

BGP 最適パス選択プロセスは、挿入ポイント(POI)においてコスト コミュニティ属性の影響を受けます。デフォルトでは、POI は、内部ゲートウェイ プロトコル(IGP)メトリック比較に従います。同一の宛先に向かう複数のパスを受信したとき、BGP では最適パス選択プロセスを使用して、いずれのパスが最適パスであるのかを決定します。最良パスは BGP により自動的に決定され、ルーティングテーブルにインストールされます。複数の等コスト パスが使用可能な場合、POI で個別のパスにプリファレンスを割り当てることができます。ローカルの最適パス選択で POI が有効でない場合は、コスト コミュニティ属性は暗黙的に無視されます。

コスト コミュニティは、最初に POI で、次にコミュニティ ID でソートされます。コスト コミュニティ属性を使用して、同一の POI に対し複数のパスを設定できます。最も低いコスト コミュニティ ID を持つパスが最優先で検討されます。つまり、特定の POI に対するすべてのコスト コミュニティ パスは、最も低いコスト コミュニティを持つパスから検討されていきます。コスト コミュニティ コストを持たないパス(評価中の POI およびコミュニティ ID)には、デフォルトのコミュニティ コスト値(2147483647)が割り当てられます。コスト コミュニティ値が等しい場合、コスト コミュニティ比較は、その POI で次に低いコミュニティ ID に進みます。

最も低いコスト コミュニティを持つパスを選択するには、両方のパスのコスト コミュニティを同時に探索します。これを行うには、コスト コミュニティのチェーンにポインタを 2 つ設定し、各パスに 1 つずつ割り当て、POI に対する探索の各ステップでコミュニティ ID の順に両方のポインタを次のコスト コミュニティに進め、最良のパスが選ばれたとき、または比較して順位が付かなくなったときに終了します。探索の各ステップで、次のチェックが実行されます。

If neither pointer refers to a cost community,

Declare a tie;

Elseif a cost community is found for one path but not for the other,

Choose the path with cost community as best path;

Elseif the Community ID from one path is less than the other,

Choose the path with the lesser Community ID as best path;

Elseif the Cost from one path is less than the other,

Choose the path with the lesser Cost as best path;

Else Continue.

(注) |

パスにコスト コミュニティ属性が設定されていない場合、最適パス選択プロセスはそのパスにデフォルトのコスト値(最大値 4294967295 の半分である 2147483647)が割り当てられているものと見なします。 |

POI でコスト コミュニティ属性を適用することで、ローカルの自律システムまたはコンフェデレーションにおける任意の部分にあるピアを起点とするか、このピアで学習したパスに、値を割り当てることができるようになります。コスト コミュニティは、最適パス選択プロセス中の「タイ ブレーカー」として使用できます。同一の自律システムまたはコンフェデレーションにおける別個の等コスト パスに対し、コスト コミュニティのインスタンスを複数設定できます。たとえば、複数の等コスト出口ポイントがあるネットワークにおいて、特定の出口パスに、より低いコスト コミュニティ値を適用すれば、その出口パスは BGP 最適パス選択プロセスにより優先されることになります。。

(注) |

BGP では、コストコミュニティの比較がデフォルトで有効になっています。比較を無効にするには、bgp bestpath cost-community ignore コマンドを使用します。 |

BGP コスト コミュニティ機能では、集約ルートおよびマルチパスをサポートしています。コスト コミュニティ属性は、いずれかのルートのタイプに適用できます。コスト コミュニティ属性は、コスト コミュニティ属性を伝送するコンポーネント ルートから集約ルートまたはマルチパス ルートに渡されます。一意の ID のみが渡され、いずれの個別コンポーネント ルートについても、最大のコストのみが、ID ごとの集約に対して適用されます。複数のコンポーネント ルートに同一の ID が含まれる場合は、設定されている最大のコストがルートに適用されます。たとえば、次の 2 つのコンポーネント ルートは、インバウンド ルート ポリシーを使用してコスト コミュニティ属性が設定されています。

POI=IGP

コスト コミュニティ ID=1

コスト番号=100

POI=IGP

コスト コミュニティ ID=1

コスト番号=200

これらのコンポーネント ルートを集約するか、マルチパスとして設定した場合は、コスト値 200 が最大のコストであるため、この値がアドバタイズされます。

1 つ以上のコンポーネント ルートがコスト コミュニティ属性を伝送しない場合、またはこれらのコンポーネント ルートに異なる ID が設定されている場合は、デフォルト値(2147483647)が、集約ルートまたはマルチパス ルートに対してアドバタイズされます。たとえば、次の 3 つのコンポーネント ルートは、インバウンド ルート ポリシーを使用してコスト コミュニティ属性が設定されています。ただし、これらのコンポーネント ルートには 2 つの異なる ID が設定されています。

POI=IGP

コスト コミュニティ ID=1

コスト番号=100

POI=IGP

コスト コミュニティ ID=2

コスト番号=100

POI=IGP

コスト コミュニティ ID=1

コスト番号=200

アドバタイズされる単一のパスには、次のような集約コスト コミュニティなどがあります。

{POI=IGP, ID=1, Cost=2147483647} {POI-IGP, ID=2, Cost=2147483647}

次の図は、エッジに 2 つの自律システム境界ルータ(ASBR)がある IGP ネットワークを示します。各 ASBR は、ネットワーク 10.8/16 に対して等コスト パスを持ちます。

BGP では、両パスは等しいと見なされます。マルチパス ロード シェアリングが設定されている場合は、ルーティングテーブルへの両方のパスが組み込まれ、トラフィックの負荷を分散するために使用されます。マルチパス ロードバランシングが設定されていない場合、BGP により最初に最適パスであると学習されたパスが選択され、ルーティングテーブルに組み込まれます。この動作は、一部の条件下では望ましくない場合があります。たとえば、パスは最初に ISP1 PE2 から学習されますが、ISP1 PE2 と ASBR1 間のリンクは低速リンクです。

コスト コミュニティ属性のコンフィギュレーションを使用して ASBR2 が学習したパスにより低いコスト コミュニティ値を適用することで、BGP 最適パス選択プロセスに影響を与えることができます。たとえば、次のコンフィギュレーションは ASBR2 に適用されています。

Router(config)# route-policy ISP2_PE1

Router(config-rpl)# set extcommunity cost (1:1)

上記のルート ポリシーでは、コスト コミュニティ番号値の 1 がルート 10.8.0.0 に適用されます。デフォルトでは、ASBR1 で学習したパスにはコスト コミュニティ番号 2147483647 が割り当てられます。ASBR2 から学習したパスのコスト コミュニティ番号の方が小さいため、このパスが優先されます。

最適パス計算の後で、ソーシングされていないパスが最適パスになった場合、BGP では、このルートをルーティング情報ベース(RIB)に追加し、他の IGP 拡張コミュニティと一緒にコスト コミュニティを渡します。

パスを含むルートがプロトコルによって RIB に追加される場合、RIB では、現在の最適パスを調べてルートを確認し、追加されたパスを調べてコスト拡張コミュニティを確認します。コスト拡張コミュニティが見つかった場合、RIB では、コスト コミュニティの設定を比較します。比較して順位が付く場合は、適切な最適パスが選択されます。比較して順位が付かない場合、RIB では、最適パス アルゴリズムの残りの手順に進みます。現在の最適パスと追加されたパスのいずれにもコスト コミュニティがない場合、RIB では、最適パス アルゴリズムの残りの手順を続行します。

|

機能名 |

リリース情報 |

機能説明 |

|

iBGP ピアへのリンク帯域幅拡張コミュニティの削除 |

リリース 7.3.2 |

緩衝地帯(DMZ)リンク帯域幅拡張コミュニティにより、BGP は複数の内部 BGP(iBGP)学習パスを介してトラフィックを送信できます。送信されるトラフィックは、自律システムから外部に出るために使用されるリンクの帯域幅に比例します。デフォルトでは、iBGP は DMZ リンク帯域幅コミュニティを伝達します。この機能により、サービス プロバイダー ネットワークでルーティングポリシーを制御するために使用されるコミュニティパラメータが、認識されていないネットワークゾーンまたは不要なネットワークゾーンに公開されるリスクを最小限に抑えられます。 |

BGP は、内部 BGP(iBGP)ピアへのルートをアドバタイズするときに、外部 BGP(eBGP) マルチパスの dmz-link bandwidth 値の集約をサポートしています。

帯域幅を集約するための明示的なコマンドはありません。帯域幅は、次の条件を満たしている場合に集約されます。

ネットワークにはマルチパスがあり、すべてのマルチパスにはリンク帯域幅の値があります。

next-hop-self に設定されたネクストホップ属性。指定されたネイバーにアドバタイズされるすべてのルートのネクストホップ属性をローカルルータのアドレスに設定します。

dmz-link bandwidth の値を変更する可能性があるアウトバウンドポリシーは設定されていません。

マルチパス(eBGP または iBGP)のいずれかの dmz-link bandwidth 値が不明な場合、ベストパスを含むすべてのマルチパスの dmz-link 値はルーティング情報ベース(RIB)にダウンロードされません。

iBGP マルチパスの dmz-link bandwidth 値は、集約時に考慮されません。

集約値でアドバタイズされるルートは、ベストパスまたは追加パスにすることができます。

追加パスは、ネクストホップが維持されるため、DMZ リンクの帯域幅集約には適していません。追加パスの next-hop-self の設定はサポートされていません。

VPNv4 および VPNv6 afi の場合、f dmz link-bandwidth 値はアウトバウンド ルート ポリシーを使用し、ルートテーブルを指定するか、または additive キーワードを使用して設定されます。また、これによってピアの受信端でルートがインポートされなくなります。

extcommunity-set bandwidth dmz_ext

1:8000

end-set

!

route-policy dmz_rp_vpn

set extcommunity bandwidth dmz_ext additive <<< 'additive' keyword.

pass

end-policy

緩衝地帯(DMZ)リンク帯域幅拡張コミュニティにより、BGP は複数の内部 BGP(iBGP)学習パスを介してトラフィックを送信できます。送信されるトラフィックは、自律システムから外部に出るために使用されるリンクの帯域幅に比例します。デフォルトでは、iBGP は DMZ リンク帯域幅コミュニティを伝達します。iBGP ピアへのリンク帯域幅拡張コミュニティの削除機能により、DMZ リンク帯域幅コミュニティを柔軟に削除して、認識されないネットワークゾーンまたは不要なネットワークゾーンにコミュニティパラメータが公開されるリスクを最小限に抑えることができます。

ユーザーがルートポリシーを設定して拡張コミュニティを削除できるようにするには、次の手順を実行します。

/* Delete all the extended communities. */

Router(config)# route-policy dmz_del_all

Router(config-rpl)# delete extcommunity bandwidth all

Router(config-rpl)# pass

Router(config-rpl)# end-policy

/* Delete only the extended communities that match an extended community mentioned in the list. */

Router(config)# route-policy dmz_CE1_del_non_match

Router(config-rpl)# if destination in (10.9.9.9/32) then

Router(config-rpl-if)# delete extcommunity bandwidth in (10:7000)

Router(config-rpl-if)# endif

Router(config-rpl)# pass

Router(config-rpl)# end-policy

/* Delete all the extended communities. */

Router(config)# route-policy dmz_del_param2($a,$b)

Router(config-rpl)# if destination in (10.9.9.9/32) then

Router(config-rpl-if)# delete extcommunity bandwidth in ($a:$b)

Router(config-rpl-if)# endif

Router(config-rpl)# pass

Router(config-rpl)# end-policy

ユーザーが特定の拡張コミュニティを削除できる設定を確認します。

Router# show bgp 10.9.9.9/32

Fri Aug 27 13:15:05.833 EDT

BGP routing table entry for 10.9.9.9/32

Versions:

Process bRIB/RIB SendTblVer

Speaker 15 15

Last Modified: Aug 27 13:06:45.000 for 00:08:21

Paths: (3 available, best #1)

Advertised IPv4 Unicast paths to peers (in unique update groups):

13.13.13.5

Path #1: Received by speaker 0

Advertised IPv4 Unicast paths to peers (in unique update groups):

13.13.13.5

10

10.10.10.1 from 10.10.10.1 (192.168.0.1)

Origin incomplete, metric 0, localpref 100, valid, external, best, group-best, multipath

Received Path ID 0, Local Path ID 1, version 15

Extended community: LB:10:48

Origin-AS validity: (disabled)

Path #2: Received by speaker 0

Not advertised to any peer

10

11.11.11.3 from 11.11.11.3 (192.168.0.3)

Origin incomplete, metric 0, localpref 100, valid, external, multipath

Received Path ID 0, Local Path ID 0, version 0

Extended community: LB:10:48

Origin-AS validity: (disabled)

Path #3: Received by speaker 0

Not advertised to any peer

10

12.12.12.4 from 12.12.12.4 (192.168.0.4)

Origin incomplete, metric 0, localpref 100, valid, external, multipath

Received Path ID 0, Local Path ID 0, version 0

Extended community: LB:10:48

Origin-AS validity: (disabled)

22:35 30-09-2021

次に、ボーダー ゲートウェイ プロトコルの緩衝地帯(BGP DMZ)リンク帯域幅の設定例を示します。トポロジ、R1---(iBGP)---R2---(iBGP)---R3 について検討してみましょう。

bgp: prefix p/n has:

path 1(bestpath) with LB value 100

path 2(ebgp multipath) with LB value 30

path 3(ebgp multipath) with LB value 50

bgp: prefix p/n has:

path 1(bestpath) with LB value 60

path 2(ebgp multipath) with LB value 200

path 3(ebgp multipath) with LB value 50

bgp: prefix p/n has:

path 1(bestpath) with LB 180 {learned from R1}

path 2(ibgp multipath) with LB 310 {learned from R2}

次に、ポリシーベースの DMZ リンク帯域幅を設定する例を示します。リンク帯域幅の拡張コミュニティは、ネイバーインまたはネイバーアウトのポリシー接続点で、パスごとに設定できます。dmz-link-bandwidth ノブは、eBGP ネイバー コンフィギュレーション モードで設定されます。この特定のネイバーから受信したすべてのパスは、iBGP ピアに送信されるときに、リンク帯域幅拡張コミュニティでマークされます。

extcommunity-set bandwidth dmz_ext

1:1290400000

end-set

!

route-policy dmz_rp

set extcommunity bandwidth dmz_ext

pass

end-policy

!

neighbor 10.0.101.1

remote-as 1001

address-family ipv4 unicast

route-policy dmz_rp in <<< Inbound route-policy.

route-policy pass out

!

neighbor 10.0.101.2

remote-as 1001

dmz-link-bandwidth <<< Under neighbor.

address-family ipv4 unicast

route-policy pass in

route-policy pass out

!

IOS XR では、BGP に最大 64 の等コストマルチパス(ECMP)ネクストホップを設定できます。過負荷状態のルータが 64 を超える LSP のトラフィックをロードバランシングできる場合、ネットワークに 64-ECMP が必要です。

BGP ルータは、通常は同じ宛先に対する複数のパスを受信します。BGP の最適パス アルゴリズムは、IP ルーティング テーブルに格納し、トラフィックの転送に使用する最適なパスを決めるものです。この項では、インターネット技術特別調査委員会(IETF)のネットワーク ワーキング グループによる draft-ietf-idr-bgp4-24.txt 資料の 9.1 項で指定されている BGP 最適パス アルゴリズムの Cisco IOS XR ソフトウェア実装について説明します。

BGP 最適パス アルゴリズムは、次の 3 つのパートに分かれて実行されます。

パート 1:2 つのパスを比較して、いずれが優れているのかを判別します。

パート 2:すべてのパスを順に処理し、全体として最適なパスを選択するためにパスを比較する順序を決定します。

パート 3:新しい最適パスを使用するに足るだけの差が新旧の最適パスにあるかどうかを判別します。

(注) |

比較演算が推移的ではないため、パート 2 で決定された比較の順序は重要です。つまり、3 つのパス、A、B、C がある場合、A と B を比較したときに A の方が優れていて、B と C と比較したときに B の方が優れている場合、A と C を比較したときに必ずしも A が優れているとは限りません。この非推移性は、Multi Exit Discriminator(MED)が、すべてのパス間ではなく、同じネイバー自律システム(AS)からのパス間のみで比較されるために生じます。 |

2 つのパスを比較して、優れたパスを判別するには、次の手順を実行します。

いずれかのパスが無効な場合(可能な最大 MED 値を持つパス、到達不能なネクスト ホップを持つパスなど)、もう一方のパスが選択されます(そのパスが有効な場合)。

パスの準最適パス コスト コミュニティが等しくない場合は、準最適パス コスト コミュニティの低いパスが最適パスとして選択されます。

(注) |

重みは完全にルータにローカルであり、weight コマンドまたはルーティング ポリシーを使用して設定できます。 |

パスのローカル プリファレンスが等しくない場合は、ローカル プリファレンスが高い方のパスが選択されます。

(注) |

パスとともにローカル プリファレンス属性を受信したか、ルーティング ポリシーによって設定された場合は、その値が、この比較で使用されます。それ以外の場合は、デフォルト ローカル プリファレンス値の 100 が使用されます。デフォルト値は、bgp default local-preference コマンドを使用して変更できます。 |

パスの 1 つが再配布されたパス、つまり redistribute コマンドまたは network コマンドによるパスの場合は、そのパスが選択されます。それ以外の場合、パスの 1 つがローカルで作成された集約パスのとき、つまり aggregate-address コマンドによるパスのときは、そのパスが選択されます。

(注) |

ステップ 1 ~ ステップ 4 では、RFC 1268 の「Path Selection with BGP」を実装します。 |

パス間で AS パスの長さが異なる場合は、AS パスの短い方のパスが選択されます。このステップは、bgp bestpath as-path ignore コマンドが設定されている場合は省略されます。

(注) |

AS パスの長さを計算する場合は、コンフェデレーション セグメントは無視され、AS セットは 1 としてカウントされます。 |

(注) |

eiBGP は、内部および外部の BGP マルチパス ピアを指定します。eiBGP では、内部および外部のパスを同時に使用できます。 |

パス間で起点が異なる場合は、起点の値が低い方のパスが選択されます。内部ゲートウェイ プロトコル(IGP)は EGP よりも低く、EGP は INCOMPLETE より低いと見なされます。

該当する場合は、パスの MED が比較されます。等しくない場合は、MED の低いパスが選択されます。

このステップが実行されるかどうかに影響するコンフィギュレーション オプションは多数あります。一般に、MED はパスが両方のパスが同じ AS にあるネイバーから受信された場合に比較され、それ以外の場合は MED 比較はスキップされます。ただし、この動作は特定のコンフィギュレーション オプションによって変更され、考慮すべきいくつかの場合があります。

bgp bestpath med always コマンドが設定されている場合、MED 比較は、パス内のネイバー AS にかかわらず、常に実行されます。それ以外の場合、MED 比較は、次のように、比較する 2 つのパスの AS パスによって異なります。

パスに AS パスがない場合、または AS パスが AS_SET で始まる場合、パスは内部と見なされ、MED は他の内部パスと比較されます。

AS パスが AS_SEQUENCE で開始されている場合、ネイバー AS は、シーケンスの最初の AS 番号であり、MED は、同じネイバー AS を持つ他のパスと比較されます。

AS パスがコンフェデレーション セグメントのみを含むか、コンフェデレーション セグメントで開始されて AS_SET が続く場合、MED は、他のいずれのパスとも比較されません。ただし、bgp bestpath med confed コマンドが設定されている場合を除きます。その場合、パスは内部であると見なされ、MED は他の内部パスと比較されます。

AS パスがコンフェデレーション セグメントとそれに続く AS_SEQUENCE で開始している場合、ネイバー AS は AS_SEQUENCE の最初の AS 番号であり、MED は同じネイバー AS を持つ他のパスと比較されます。

(注) |

パスとともに MED 属性を受信しなかった場合、MED は 0 であると見なされます。ただし、bgp bestpath med missing-as-worst コマンドが設定されている場合を除きます。この場合、MED 属性が受信されていない場合、MED は最高値と見なされます。 |

パスの 1 つを外部ピアから受信し、もう 1 つを内部(またはコンフェデレーション)ピアから受信した場合は、外部ピアからのパスが選択されます。

パスのネクスト ホップへの IGP メトリックが異なる場合、IGP メトリックが小さい方のパスが選択されます。

パスの IP コスト コミュニティが等しくない場合は、IP コスト コミュニティの低いパスが最適パスとして選択されます。

ステップ 1 ~ステップ 10 ですべてのパス パラメータが一致している場合は、ルータ ID が比較されます。送信元属性付きでパスを受信した場合は、この属性が比較対象のルータ ID として使用されます。それ以外の場合は、パスの受信元ネイバーのルータ ID が使用されます。パス間でルータ ID が異なる場合は、ルータ ID の小さい方のパスが選択されます。

(注) |

送信元をルータ ID として使用する場合は、2 つのパスが同じルータ ID を持つことがあります。同じピア ルータと 2 つの BGP セッションを持つこともでき、したがって、同じルータ ID を持つ 2 つのパスを受信することがあります。 |

パス間でクラスタ長が異なる場合は、クラスタ長の小さい方のパスが選択されます。クラスタ リスト属性なしでパスを受信した場合、クラスタの長さは 0 であると見なされます。

最後に、IP アドレスの小さいネイバーから受信したパスが選択されます。ローカル生成されたパス(たとえば、再配布されたパス)は、ネイバー IP アドレスが 0 であると見なされます。

BGP 最適パス アルゴリズム実装のパート 2 では、パスの比較順序を決定します。比較順序は次のように決定されます。

各グループ内のすべてのパス間で MED を比較できるように、パスがグループ分けされます。2 つのパス間で MED を比較できるかどうかは、「パスの比較」の項と同じルールを使用して決定されます。通常、この比較の結果は、ネイバー AS ごとに 1 グループになります。bgp bestpath med always コマンドが設定されている場合は、パスを含む 1 グループだけがあります。

各グループ内の最適パスが決定されます。最適パスは、グループ内のすべてのパスを反復処理し、その時点までの最適なパスを追跡することによって決定されます。各パスが、この時点までの最適なパスと比較され、より適していれば新しいこの時点までの最適なパスになって、グループ内の次のパスと比較されます。

ステップ 2 の各グループから選択した最適パスで構成される、パスのセットを形成します。このパス セットに対してステップ 2 と同様の比較を繰り返すことによって、全体としての最適パスを選択します。

実装のパート 3 では、最適パスの変更を抑制するかどうか、つまり、新しい最適パスを使用するのか、既存の最適パスの使用を続行するのかを決定します。最適パス選択アルゴリズムが任意性を持つ部分まで、新規の最適パスと一致している場合は(ルータ ID が同一であることが前提)、引き続き既存の最適パスを使用できます。既存の最適パスの使用を続行すると、ネットワークでのチャーンを回避できます。

(注) |

この抑制動作は、IETF ネットワーキング ワーキング グループの draft-ietf-idr-bgp4-24.txt 資料に準拠していませんが、IETF ネットワーキング ワーキング グループの draft-ietf-idr-avoid-transition-00.txt 資料に指定されています。 |

この抑制動作は、bgp bestpath compare-routerid コマンドを設定してオフにできます。このコマンドを設定すると、新しい最適パスが常に既存の最適パスよりも優先されます。

それ以外の場合は、次の手順を使用して、最適パスの変更を抑制するかどうかが決定されます。

既存の最適パスが有効でなくなった場合は、変更を抑制できません。

既存または新規の最適パスを内部(またはコンフェデレーション)ピアから受信したか、ローカルで生成した(再配布によるなど)場合は、変更を抑制できません。つまり、抑制は、両方のパスを外部ピアから受信した場合のみ可能です。

パスを同じピアから受信した場合(通常はパスのルータ ID が同一)は、変更を抑制できません。ルータ ID は、「パスのペアの比較」の項のルールを使用して計算されます。

パスの重み、ローカル プリファレンス、起点、またはネクスト ホップへの IGP メトリックが異なる場合は、変更を抑制できません。このすべての値は、「パスのペアの比較」の項のルールを使用して計算されます。

パスの AS パス長が異なり、bgp bestpath as-path ignore コマンドが設定されていない場合は、変更を抑制できません。この場合もやはり、AS パスの長さは、「パスのペアの比較」の項のルールを使用して計算されます。

パスの MED を比較でき、MED が異なる場合は、変更を抑制できません。MED を比較できるかどうかは、「パスのペアの比較」の項で説明されている MED 値の計算とまったく同じルールによって判定されます。

ステップ 1 ~ステップ 6 のすべてのパス パラメータに該当しない場合は、変更を抑制できます。

アドミニストレーティブ ディスタンスは、ルーティング情報源の信頼性を示す評価基準です。通常は、値が大きいほど、信頼性の格付けが下がります。

一般的にルートは複数のプロトコルによって検出されます。アドミニストレーティブ ディスタンスは、複数のプロトコルから学習したルートを区別するために使用されます。最もアドミニストレーティブ ディスタンスが低いルートが IP ルーティング テーブルに組み込まれます。BGP はデフォルトで、「デフォルトの BGP アドミニストレーティブ ディスタンス」の項のアドミニストレーティブ ディスタンスを使用します。

|

ディスタンス |

デフォルト値 |

機能 |

|---|---|---|

|

外部 |

20 |

eBGP から学習したルートに適用されます。 |

|

内部 |

200 |

iBGP から学習したルートに適用されます。 |

|

ローカル |

200 |

ルータを起点とするルートに適用されます。 |

(注) |

ディスタンスは BGP パス選択アルゴリズムに影響しませんが、BGP で学習されたルートを IP ルーティング テーブルに組み込むかどうかを左右します。 |

通常、eBGP を介して学習されたルートは、ディスタンス(20)を理由として IP ルーティングテーブルに組み込まれます。ただし、2 つの AS には IGP-learned バックドア ルートと eBGP-learned のルートがあります。ポリシーは、IGP-learned パスを優先パスとして使用し、IGP パスが停止しているときに eBGP-learned パスを使用するなどの内容になります。

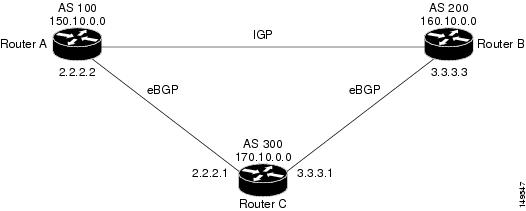

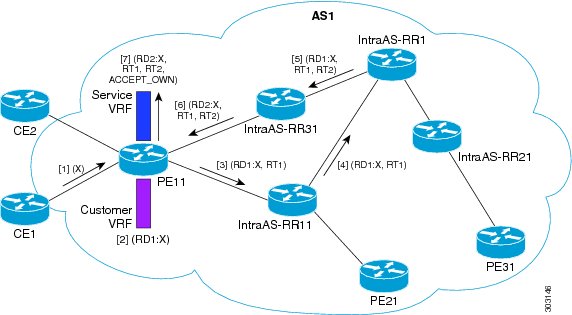

「バックドアの例」の項では、ルータ A と C、ルータ B と C が eBGP を実行しています。ルータ A および B は、IGP を実行しています(ルーティング情報プロトコル(RIP)、Enhanced Interior Gateway Routing Protocol(IGRP)、Enhanced IGRP、または Open Shortest Path First(OSPF)など)。RIP、IGRP、Enhanced IGRP、および OSPF のデフォルト ディスタンスは、それぞれ、120、100、90、および 110 です。これらの距離はすべて eBGP のデフォルト ディスタンス(20)よりも長くなります。通常は、ディスタンスの一番小さいルートが優先されます。

ルータ A は、160.10.0.0 に関するアップデートを、eBGP と IGP の 2 つのルーティング プロトコルから受信します。eBGP のデフォルトのディスタンスが IGP のデフォルトのディスタンスよりも低いので、ルータ A はルータ C からの eBGP-learned ルートを選択します。ルータ A にルータ B(IGP)からの 160.10.0.0 について学習させる場合は、BGP バック ドアを確立します。を参照してください。

次の例では、ネットワーク バックドアが設定されています。

Router(config)# router bgp 100

Router(config-bgp)# address-family ipv4 unicast

Router(config-bgp-af)# network 160.10.0.0/16 backdoor

ルータ A では、eBGP-learned ルートをローカルとして扱い、ディスタンス 200 で IP ルーティング テーブルに組み込みます。このネットワークは Enhanced IGRP を介しても学習しているため(ディスタンスは 90)、Enhanced IGRP ルートは、IP ルーティング テーブルに正常に組み込まれ、トラフィックの転送に使用されます。Enhanced IGRP-learned ルートが停止すると、eBGP-learned ルートが IP ルーティング テーブルに組み込まれ、トラフィックの転送に使用されます。

Although BGP ではネットワーク 160.10.0.0 をローカル エントリとして扱いますが、通常、ローカル エントリをアドバタイズするようにネットワーク 160.10.0.0 をアドバタイズすることはありません。

ルート ダンプニングは、インターネットワーク上でのフラッピング ルートの伝搬を最小限に抑える BGP 機能です。ルートの状態が使用可能、使用不可能、使用可能、使用不可能という具合に、繰り返し変化する場合、ルートはフラッピングと見なされます。

たとえば、自律システム 1、自律システム 2、および自律システム 3 の 3 つの BGP 自律システムがあるネットワークについて考えます。自律システム 1 のネットワーク A へのルートがフラッピングする(利用できなくなる)と仮定します。ルート ダンプニングがない状況では、自律システム 1 から自律システム 2 への eBGP ネイバーは、取り消しメッセージを自律システム 2 に送信します。次に自律システム 2 内の境界ルータは、取り消しメッセージを自律システム 3 に伝播します。ネットワーク A へのルートが再出現したとき、自律システム 1 は自律システム 2 に、自律システム 2 は自律システム 3 にアドバタイズメント メッセージを送信します。ネットワーク A へのルートが利用可能になったり不可になったりを繰り返す場合、取り消しメッセージおよびアドバタイズメント メッセージが多数送信されます。ルート フラッピングは、インターネットに接続されたインターネットワークでの問題です。インターネットのバックボーンでルートのフラッピングが生じると、通常、多くのルートに影響を与えるからです。

ルート ダンプニング機能は、次のようにしてフラッピングの問題を最小限に抑えます。ここでも、ネットワーク A へのルートがフラッピングしたと仮定します。(ルート ダンプニングがイネーブルになっている)自律システム 2 内のルータは、ネットワーク A にペナルティ 1000 を割り当てて、履歴状態に移行させます。自律システム 2 内のルータは、引き続きネイバーにルートのステータスをアドバタイズします。ペナルティは累積されます。ルート フラップが非常に頻繁に発生し、ペナルティが設定可能な抑制制限を超える場合は、フラップの発生回数に関係なく、ルータはネットワーク A へのルートのアドバタイズを停止します。このようにして、ルート ダンプニングが発生します。

ネットワーク A に課されたペナルティは再使用制限に達するまで減衰し、達すると同時にそのルートは再びアドバタイズされます。再使用制限の半分の時点で、ネットワーク A へのルートのダンプニング情報が削除されます。

(注) |

ルート ダンプニングがイネーブルの場合は、リセットによってルートが取り消されるときでも、BGP ピアのリセットにペナルティは適用されません。 |

iBGP メッシュを削減する方法の 1 つとして、ある自律システムを複数の副自律システムに分割し、単一のコンフェデレーションにグループ化することがあげられます。外部からは、このコンフェデレーションは単一の自律システムであるかのように見えます。各自律システムは内部で完全にメッシュ化されていて、同じコンフェデレーション内の他の自律システムとの間には数本の接続があります。異なる自律システム内にあるピアは eBGP セッションを持ちますが、ルーティング情報は iBGP ピアと同様な方法で交換されます。具体的には、ネクスト ホップ、MED、およびローカル プリファレンス情報は維持されます。この機能により、自律システムすべてに対して単一の IGP を保持できます。

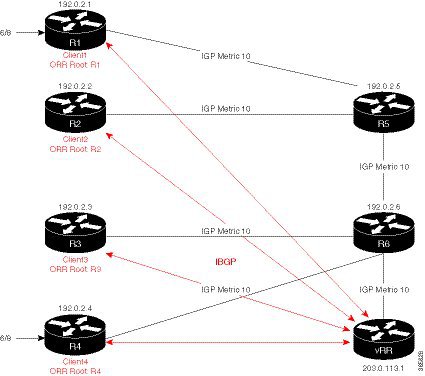

BGP-ORR(最適なルート リフレクタ)により、仮想ルート リフレクタ(vRR)は、ルート リフレクタの(RR)クライアントの観点からベスト パスを計算できます。

BGP ORR は次の方法でベスト パスを計算します。

RR クライアントまたは RR クラスタ(RR クライアントのセット)のコンテキストで、SPF を複数回実行します。

それぞれの SPF 実行結果を、別個のデータベースに保存します。

これらのデータベースを使用して BGP のベスト パス判断を処理し、これにより BGP がクライアントの観点から最適なベスト パスを使用し、通知できるようにします。

(注) |

ORR 機能を有効にすると、BGP と RIB のメモリ フットプリントが増加します。ネットワーク内に設定されている vRR の数が増えると、ORR は BGP のコンバージェンスに悪影響を及ぼします。 |

自律システムでは、BGP のルートリフレクタは焦点として機能し、RR が計算したベストパスとルートをそのピア(RR クライアント)にアドバタイズします。RR によってアドバタイズされたベスト パスは RR の観点から計算されることになるので、RR の配置は導入に関する重要な検討事項になります。