Unified Wireless Networkでのアクセスポイント許可の設定

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

はじめに

このドキュメントでは、アクセスポイント(AP)のMACアドレスに基づいてAPを認可するようにWLCを設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

-

Cisco Identity Services Engine(ISE)の設定方法に関する基礎知識

-

Cisco APおよびCisco WLCの設定に関する知識

-

Cisco Unified Wireless Security ソリューションについての知識

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

-

-

AireOS 8.8.111.0ソフトウェアが稼働するWLC

- Wave1 AP:1700/2700/3700および3500(1600/2600/3600は引き続きサポートされますが、AireOSサポートはバージョン8.5.xで終了します)

- Wave2 AP:1800/2800/3800/4800、1540、および1560

- ISEバージョン2.3.0.298

-

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

Lightweight AP認証

APの登録プロセス中、APとWLCはX.509証明書を使用して相互に認証を行います。X.509証明書は、シスコによって工場でAPとWLCの両方の保護フラッシュに焼き付けられます。

APでは、工場出荷時にインストールされた証明書は、製造元でインストールされる証明書(MIC)と呼ばれます。2005年7月18日より後に製造されたすべてのCisco APにはMICがあります。

登録プロセス中に発生するこの相互認証に加えて、WLCはAPのMACアドレスに基づいて、APに登録するAPを制限することもできます。

APのMACアドレスを使用する際に強力なパスワードがないと、コントローラがRADIUSサーバ経由でAPを認可する前にMICを使用してAPを認証するため、問題になりません。MICを使用すると、強力な認証が提供されます。

AP認証は、次の2つの方法で実行できます。

-

WLCの内部認証リストの使用

-

AAAサーバでのMACアドレスデータベースの使用

APの動作は、使用される証明書によって異なります。

-

SSCが搭載されたAP:WLCは内部認証リストのみを使用し、これらのAPのRADIUSサーバには要求を転送しません

-

MICを使用するAP:WLCでは、WLCに設定された内部認証リストを使用するか、RADIUSサーバを使用してAPを認証できます

このドキュメントでは、内部認証リストとAAAサーバの両方を使用したAP認証について説明します。

設定

WLCの内部認証リストを使用した設定

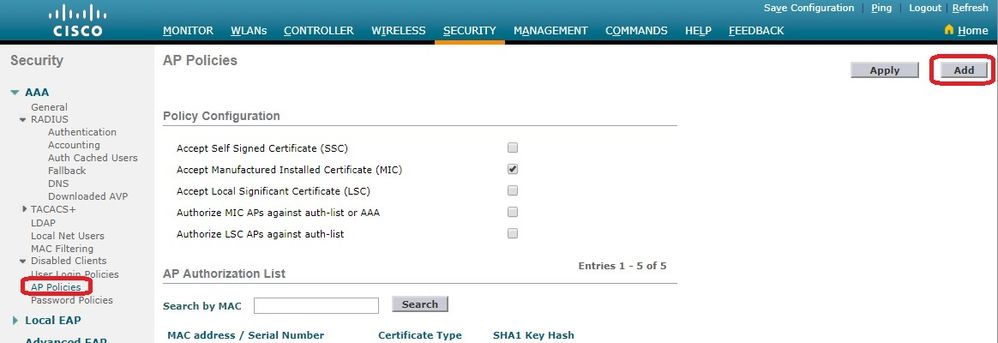

WLCで、AP認証リストを使用して、MACアドレスに基づいてAPを制限します。AP認証リストは、WLC GUISecurity > AP Policies で使用できます。

この例では、MACアドレスが設定されたAPを追加する方法を示4c:77:6d:9e:61:62します。

-

WLCコントローラのGUIでをクリック

Security > AP Policies すると、AP Policiesページが表示されます。 -

画面の右側にある

Add ボタンをクリックします。

-

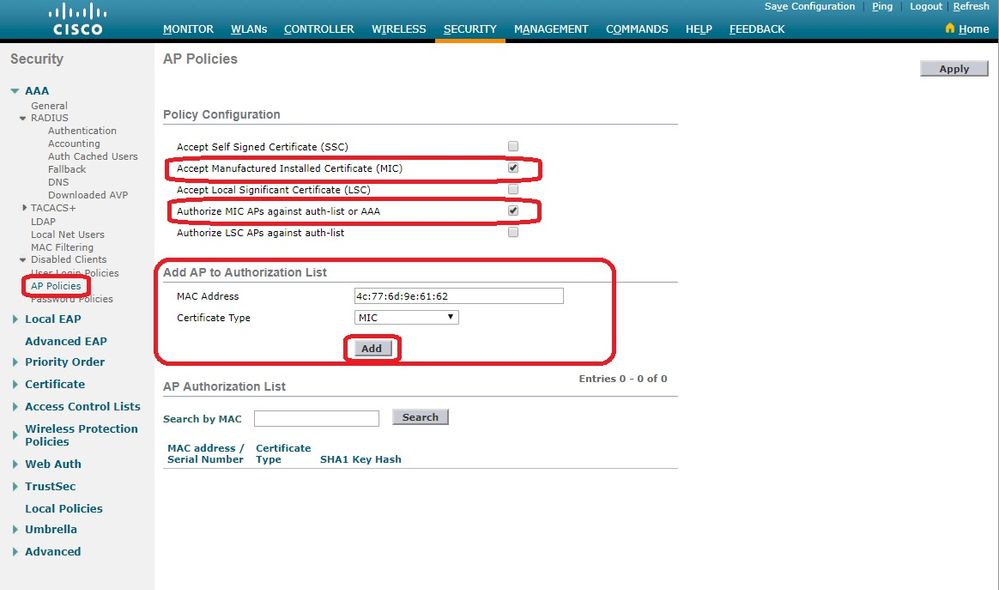

[]

Add AP to Authorization Listに、APの無線MACアドレスではなく、アAP MAC ドレスを入力します。次に、証明書の種類を選択し、をクリックしAddます。この例では、MIC証明書を持つAPが追加されます。

注:SSCを使用するAPの場合は、Certificate Typeの

SSC 下で選択します。

APがAP認証リストに追加され、にリストされAP Authorization Listます。 -

Policy Configurationの下で、のチェックボックスをオンに

Authorize MIC APs against auth-list or AAAします。このパラメータを選択すると、WLCは最初にローカル認証リストをチェックします。AP MACが存在しない場合は、RADIUSサーバをチェックします。

確認

確認この設定を確認するには、MACアドレスを持つAPをネットワーク4c:77:6d:9e:61:62 に接続してモニタします。これを行うには、debug capwap events/errors enable とコ debug aaa all enable マンドを使用します。

次の出力は、APのMACアドレスがAP認証リストにない場合のデバッグを示しています。

注:スペースの制約上、出力の一部の行は2行目に移動されています。

(Cisco Controller) >debug capwap events enable

(Cisco Controller) >debug capwap errors enable

(Cisco Controller) >debug aaa all enable

*spamApTask4: Feb 27 10:15:25.592: 70:69:5a:51:4e:c0 Join Request from 192.168.79.151:5256

*spamApTask4: Feb 27 10:15:25.592: 70:69:5a:51:4e:c0 Unable to get Ap mode in Join request

*spamApTask4: Feb 27 10:15:25.592: 70:69:5a:51:4e:c0 Allocate database entry for AP 192.168.79.151:5256, already allocated index 277

*spamApTask4: Feb 27 10:15:25.592: 70:69:5a:51:4e:c0 AP Allocate request at index 277 (reserved)

*spamApTask4: Feb 27 10:15:25.593: 24:7e:12:19:41:ef Deleting AP entry 192.168.79.151:5256 from temporary database.

*spamApTask4: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 AP group received default-group is found in ap group configured in wlc.

*spamApTask4: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Dropping request or response packet to AP :192.168.79.151 (5256) by Controller: 10.48.71.20 (5246), message Capwap_wtp_event_response, state Capwap_no_state

*spamApTask4: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 In AAA state 'Idle' for AP 70:69:5a:51:4e:c0

*spamApTask4: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Join Request failed!

*spamApTask4: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 State machine handler: Failed to process msg type = 3 state = 0 from 192.168.79.151:5256

*aaaQueueReader: Feb 27 10:15:25.593: Unable to find requested user entry for 4c776d9e6162

*aaaQueueReader: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Normal Response code for AAA Authentication : -9

*aaaQueueReader: Feb 27 10:15:25.593: ReProcessAuthentication previous proto 8, next proto 40000001

*aaaQueueReader: Feb 27 10:15:25.593: AuthenticationRequest: 0x7f01b4083638

*aaaQueueReader: Feb 27 10:15:25.593: Callback.....................................0xd6cef02166

*aaaQueueReader: Feb 27 10:15:25.593: protocolType.................................0x40000001

*aaaQueueReader: Feb 27 10:15:25.593: proxyState...................................70:69:5A:51:4E:C0-00:00

*aaaQueueReader: Feb 27 10:15:25.593: Packet contains 9 AVPs:

*aaaQueueReader: Feb 27 10:15:25.593: AVP[01] User-Name................................4c776d9e6162 (12 bytes)

*aaaQueueReader: Feb 27 10:15:25.593: AVP[02] Called-Station-Id........................70-69-5a-51-4e-c0 (17 bytes)

*aaaQueueReader: Feb 27 10:15:25.593: AVP[03] Calling-Station-Id.......................4c-77-6d-9e-61-62 (17 bytes)

*aaaQueueReader: Feb 27 10:15:25.593: AVP[04] Nas-Port.................................0x00000001 (1) (4 bytes)

*aaaQueueReader: Feb 27 10:15:25.593: AVP[05] Nas-Ip-Address...........................0x0a304714 (170936084) (4 bytes)

*aaaQueueReader: Feb 27 10:15:25.593: AVP[06] NAS-Identifier...........................0x6e6f (28271) (2 bytes)

*aaaQueueReader: Feb 27 10:15:25.593: AVP[07] User-Password............................[...]

*aaaQueueReader: Feb 27 10:15:25.593: AVP[08] Service-Type.............................0x0000000a (10) (4 bytes)

*aaaQueueReader: Feb 27 10:15:25.593: AVP[09] Message-Authenticator....................DATA (16 bytes)

*aaaQueueReader: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Error Response code for AAA Authentication : -7

*aaaQueueReader: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Returning AAA Error 'No Server' (-7) for mobile 70:69:5a:51:4e:c0 serverIdx 0

*aaaQueueReader: Feb 27 10:15:25.593: AuthorizationResponse: 0x7f017adf5770

*aaaQueueReader: Feb 27 10:15:25.593: RadiusIndexSet(0), Index(0)

*aaaQueueReader: Feb 27 10:15:25.593: resultCode...................................-7

*aaaQueueReader: Feb 27 10:15:25.593: protocolUsed.................................0xffffffff

*aaaQueueReader: Feb 27 10:15:25.593: proxyState...................................70:69:5A:51:4E:C0-00:00

*aaaQueueReader: Feb 27 10:15:25.593: Packet contains 0 AVPs:

*aaaQueueReader: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 User entry not found in the Local FileDB for the client.

*spamApTask0: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Join Version: = 134770432

*spamApTask0: Feb 27 10:15:25.593: 00:00:00:00:00:00 apType = 54 apModel: AIR-AP4800-E-K

*spamApTask0: Feb 27 10:15:25.593: 00:00:00:00:00:00 apType: Ox36 bundleApImageVer: 8.8.111.0

*spamApTask0: Feb 27 10:15:25.593: 00:00:00:00:00:00 version:8 release:8 maint:111 build:0

*spamApTask0: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Join resp: CAPWAP Maximum Msg element len = 79

*spamApTask0: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Join Failure Response sent to 0.0.0.0:5256

*spamApTask0: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Radius Authentication failed. Closing dtls Connection.

*spamApTask0: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Disconnecting DTLS Capwap-Ctrl session 0xd6f0724fd8 for AP (192:168:79:151/5256). Notify(true)

*spamApTask0: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 CAPWAP State: Dtls tear down

*spamApTask0: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 acDtlsPlumbControlPlaneKeys: lrad:192.168.79.151(5256) mwar:10.48.71.20(5246)

*spamApTask0: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 DTLS keys for Control Plane deleted successfully for AP 192.168.79.151

*spamApTask4: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 DTLS connection closed event receivedserver (10.48.71.20/5246) client (192.168.79.151/5256)

*spamApTask4: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Entry exists for AP (192.168.79.151/5256)

*spamApTask0: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 AP Delete request

*spamApTask4: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 AP Delete request

*spamApTask4: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 Unable to find AP 70:69:5a:51:4e:c0

*spamApTask4: Feb 27 10:15:25.593: 70:69:5a:51:4e:c0 No AP entry exist in temporary database for 192.168.79.151:5256

次の出力は、LAPのMACアドレスがAP認証リストに追加されたときのデバッグを示しています。

注:スペースの制約上、出力の一部の行は2行目に移動されています。

(Cisco Controller) >debug capwap events enable

(Cisco Controller) >debug capwap errors enable

(Cisco Controller) >debug aaa all enable

*spamApTask4: Feb 27 09:50:25.393: 70:69:5a:51:4e:c0 Join Request from 192.168.79.151:5256

*spamApTask4: Feb 27 09:50:25.393: 70:69:5a:51:4e:c0 using already alloced index 274

*spamApTask4: Feb 27 09:50:25.393: 70:69:5a:51:4e:c0 Unable to get Ap mode in Join request

*spamApTask4: Feb 27 09:50:25.393: 70:69:5a:51:4e:c0 Allocate database entry for AP 192.168.79.151:5256, already allocated index 274

*spamApTask4: Feb 27 09:50:25.393: 70:69:5a:51:4e:c0 AP Allocate request at index 274 (reserved)

*spamApTask4: Feb 27 09:50:25.393: 24:7e:12:19:41:ef Deleting AP entry 192.168.79.151:5256 from temporary database.

*spamApTask4: Feb 27 09:50:25.393: 70:69:5a:51:4e:c0 AP group received default-group is found in ap group configured in wlc.

*spamApTask4: Feb 27 09:50:25.393: 70:69:5a:51:4e:c0 Dropping request or response packet to AP :192.168.79.151 (5256) by Controller: 10.48.71.20 (5246), message Capwap_wtp_event_response, state Capwap_no_state

*spamApTask4: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 Message type Capwap_wtp_event_response is not allowed to send in state Capwap_no_state for AP 192.168.79.151

*spamApTask4: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 In AAA state 'Idle' for AP 70:69:5a:51:4e:c0

*spamApTask4: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 Join Request failed!

*aaaQueueReader: Feb 27 09:50:25.394: User 4c776d9e6162 authenticated

*aaaQueueReader: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 Normal Response code for AAA Authentication : 0

*aaaQueueReader: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 Returning AAA Success for mobile 70:69:5a:51:4e:c0

*aaaQueueReader: Feb 27 09:50:25.394: AuthorizationResponse: 0x7f0288a66408

*aaaQueueReader: Feb 27 09:50:25.394: structureSize................................194

*aaaQueueReader: Feb 27 09:50:25.394: resultCode...................................0

*aaaQueueReader: Feb 27 09:50:25.394: proxyState...................................70:69:5A:51:4E:C0-00:00

*aaaQueueReader: Feb 27 09:50:25.394: Packet contains 2 AVPs:

*aaaQueueReader: Feb 27 09:50:25.394: AVP[01] Service-Type.............................0x00000065 (101) (4 bytes)

*aaaQueueReader: Feb 27 09:50:25.394: AVP[02] Airespace / WLAN-Identifier..............0x00000000 (0) (4 bytes)

*aaaQueueReader: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 User authentication Success with File DB on WLAN ID :0

*spamApTask0: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 Join Version: = 134770432

*spamApTask0: Feb 27 09:50:25.394: 00:00:00:00:00:00 apType = 54 apModel: AIR-AP4800-E-K

*spamApTask0: Feb 27 09:50:25.394: 00:00:00:00:00:00 apType: Ox36 bundleApImageVer: 8.8.111.0

*spamApTask0: Feb 27 09:50:25.394: 00:00:00:00:00:00 version:8 release:8 maint:111 build:0

*spamApTask0: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 Join resp: CAPWAP Maximum Msg element len = 79

*spamApTask0: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 Join Response sent to 0.0.0.0:5256

*spamApTask0: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 CAPWAP State: Join

*spamApTask0: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 capwap_ac_platform.c:2095 - Operation State 0 ===> 4

*spamApTask0: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 Capwap State Change Event (Reg) from capwap_ac_platform.c 2136

*apfReceiveTask: Feb 27 09:50:25.394: 70:69:5a:51:4e:c0 Register LWAPP event for AP 70:69:5a:51:4e:c0 slot 0

AAAサーバに対するAP認証

AAAサーバに対するAP認証RADIUSサーバを使用するようにWLCを設定し、MICを使用してAPを認可することもできます。WLCは、RADIUSサーバに情報を送信するときに、ユーザ名とパスワードの両方としてAPのMACアドレスを使用します。

たとえば、APのMACアドレスがである場合、コントローラがAPの認証に使用するユーザ名とパスワードは、定義されたデリメータを使用するMACアドレスの4c:77:6d:9e:61:62両方になります。

この例では、Cisco ISEを使用してAPを認可するようにWLCを設定する方法を示します。

-

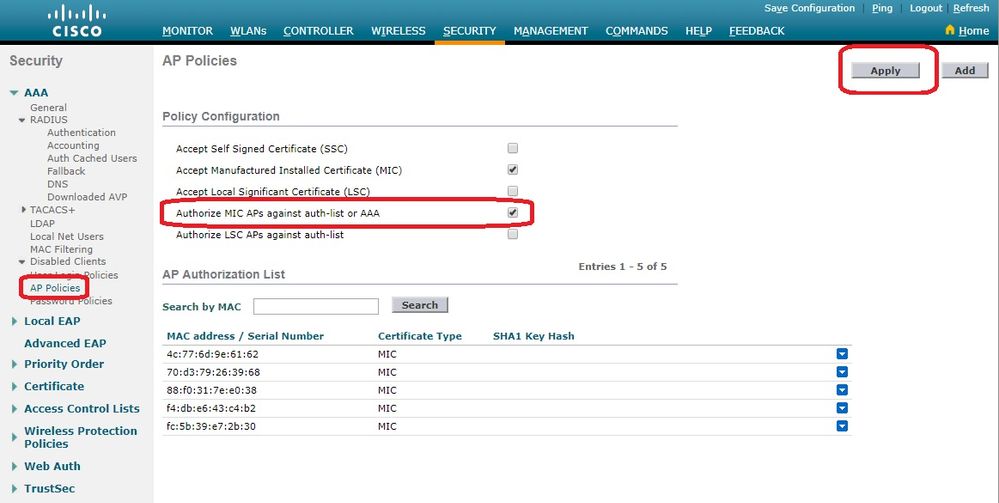

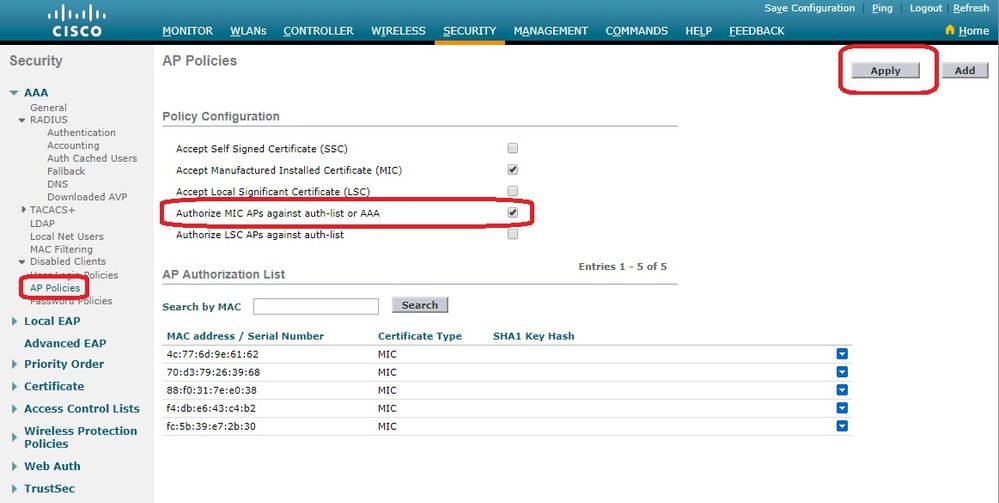

WLCコントローラのGUIで、をクリック

Security > AP Policiesします。APポリシーページが表示されます。 -

Policy Configurationの下で、のチェックボックスをオンに

Authorize MIC APs against auth-list or AAAします。このパラメータを選択すると、WLCは最初にローカル認証リストをチェックします。AP MACが存在しない場合は、RADIUSサーバをチェックします。

-

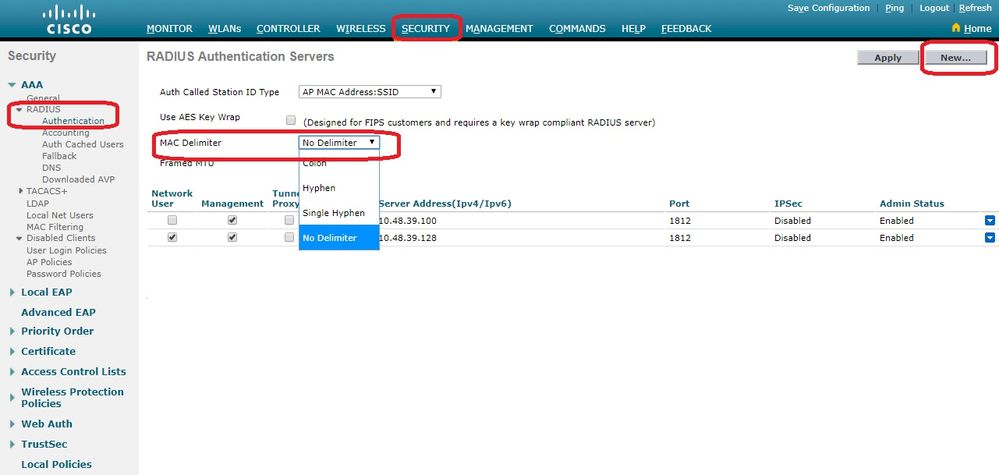

コントローラのGUI

Security > RADIUS Authentication からに移動して、RADIUS Authentication Servers ページを表示します。このページでは、MACデリミタを定義できます。WLCはAPのMACアドレスを取得し、ここで定義されているデリミタを使用してRADIUSサーバに送信します。ユーザ名がRadiusサーバに設定されているものと一致していることが重要です。この例では、ユーザ名No Delimiter がになるように、を使用し4c776d9e6162ます。

-

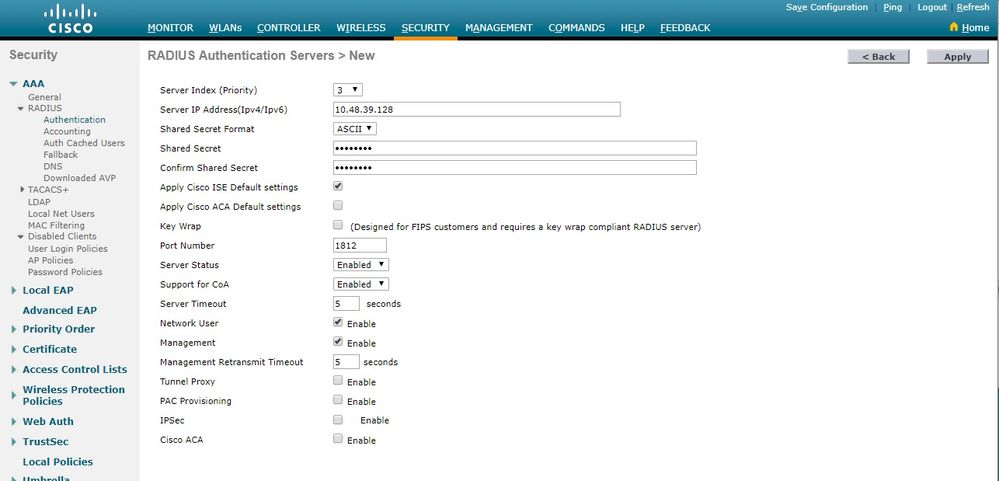

次に、をクリック

New してRADIUSサーバを定義します。

-

RADIUSサーバのパラメータを

RADIUS Authentication Servers > New ページで定義します。これらのパラメータには、RADIUSServer IP Address、Shared Secret、、Port NumberおよびServer Statusがあります。完了したら、をクリックしApplyます。この例では、Cisco ISEをIPアドレス10.48.39.128のRADIUSサーバとして使用します。

APを認可するためのCisco ISEの設定

APを認可するためのCisco ISEの設定Cisco ISEでAPを認可できるようにするには、次の手順を実行する必要があります。

-

Cisco ISEでAAAクライアントとしてWLCを設定します。

-

Cisco ISEのデータベースにAPのMACアドレスを追加します。

ただし、APのMACアドレスをエンドポイント(最適な方法)またはユーザ(パスワードがMACアドレスのユーザ)として追加する可能性もありますが、そのためにはパスワードセキュリティポリシーの要件を低くする必要があります。

MACアドレス認証(MAB)ワークフローに一致させるためのISEの要件であるNAS-Port-Type属性をWLCが送信しないため、これを調整する必要があります。

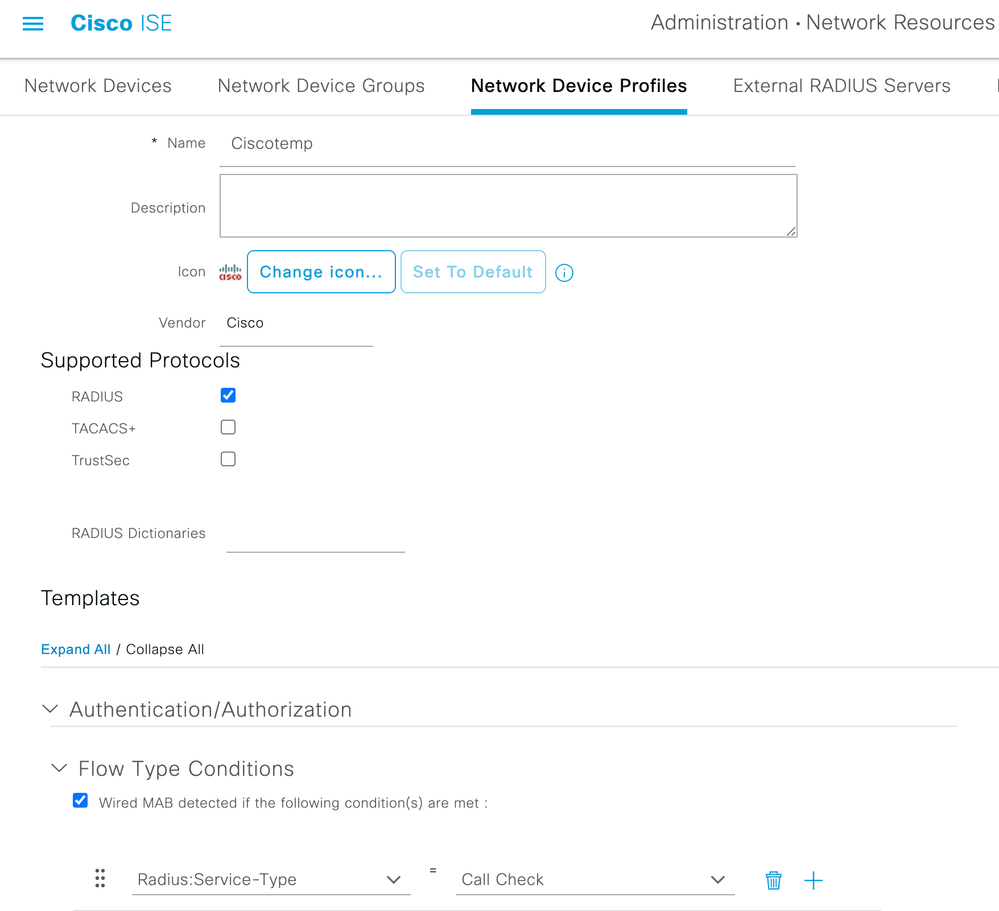

MABがNAS-Port-Type属性を必要としない新しいデバイスプロファイルの設定

MABがNAS-Port-Type属性を必要としない新しいデバイスプロファイルの設定Administration > Network device profile 新しいデバイスプロファイルに移動し、作成します。図に示すように、RADIUSを有効にし、有線MABフローをrequire service-type=Call-checkに設定します。

従来のCiscoプロファイルから他の設定をコピーできますが、その概念は有線MABワークフローに「Nas-port-type」属性を必要としないことです。

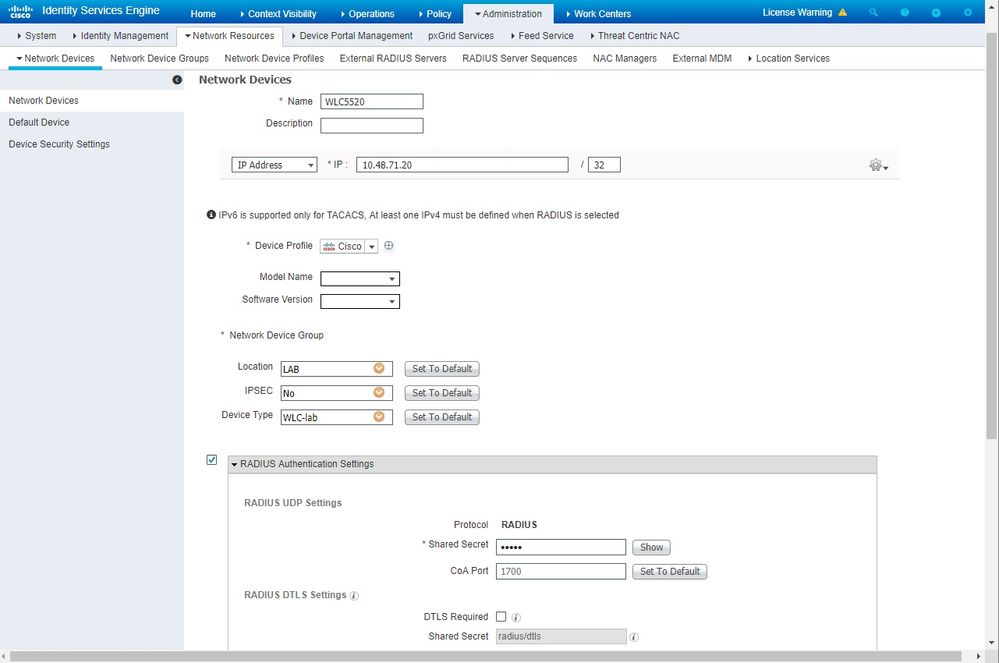

Cisco ISEでのAAAクライアントとしてのWLCの設定

Cisco ISEでのAAAクライアントとしてのWLCの設定-

次に.

Administration > Network Resources > Network Devices > AddNew Network Deviceページが表示されます。 -

このページでは、WLC、管理インターフェイス

NameなIP Address どを定義Radius Authentications Settings しShared Secretます。エンドポイントとしてAPのMACアドレスを入力する予定の場合は、デフォルトのシスコプロファイルではなく、以前に設定したカスタムデバイスプロファイルを使用していることを確認します。

-

をクリックします。

Submit

Cisco ISEのエンドポイントデータベースへのAP MACアドレスの追加

Cisco ISEのエンドポイントデータベースへのAP MACアドレスの追加エンドポイントデータベースに移動 Administration > Identity Management > Identities し、MACアドレスを追加します。

Cisco ISEのユーザデータベースへのAP MACアドレスの追加(オプション)

Cisco ISEのユーザデータベースへのAP MACアドレスの追加(オプション)有線MABプロファイルを変更せずに、APのMACアドレスをユーザとして設定する場合は、パスワードポリシーの要件を低くします。

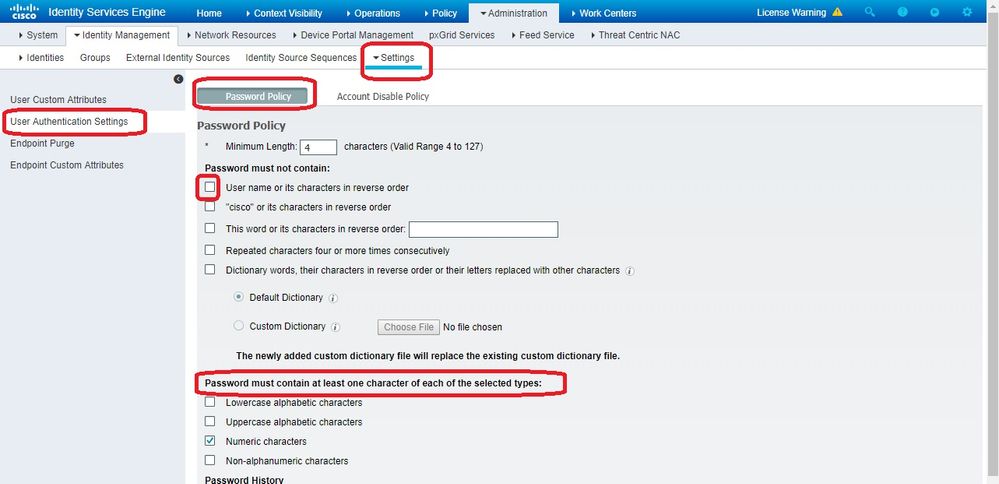

-

に移動し

Administration > Identity Managementます。パスワードポリシーでユーザ名をパスワードとして使用でき、ポリシーでMACアドレス文字を使用でき、文字の種類を変更する必要がないことを確認します。次のとおりに移動します。Settings > User Authentication Settings > Password Policy

-

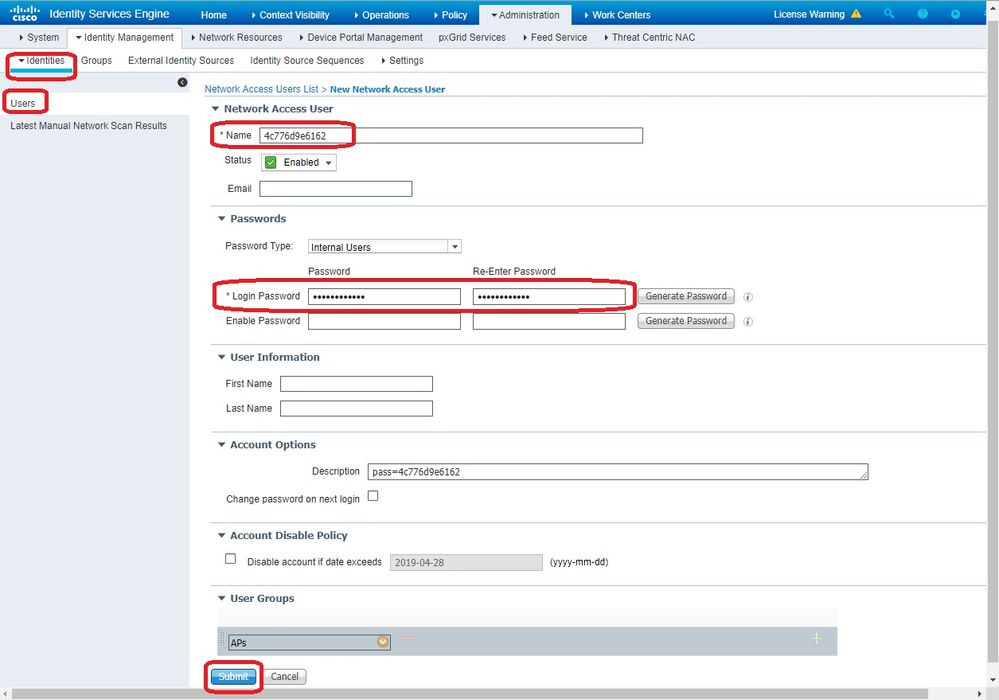

に移動してをクリック

Identities > Users しAddます。User Setupページが表示されたら、次に示すように、このAPのユーザ名とパスワードを定義します。ヒント:後でパスワードとして定義されていることがわかるように、フ

Description ィールドを使用してパスワードを入力します。

パスワードはAPのMACアドレスでもある必要があります。この例では、4c776d9e6162です。

-

をクリックします。

Submit

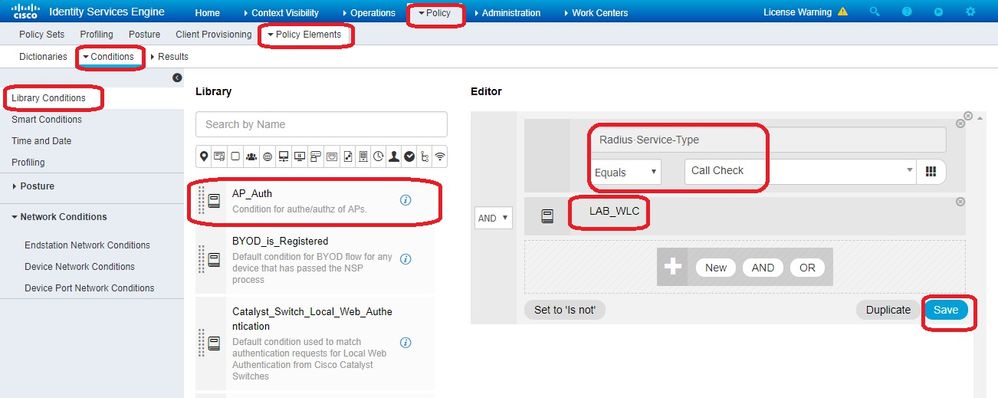

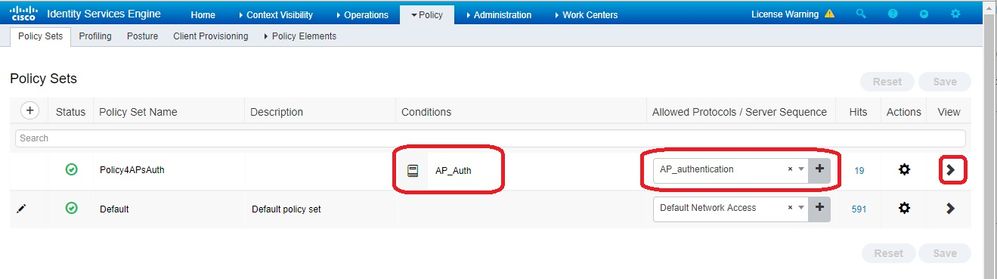

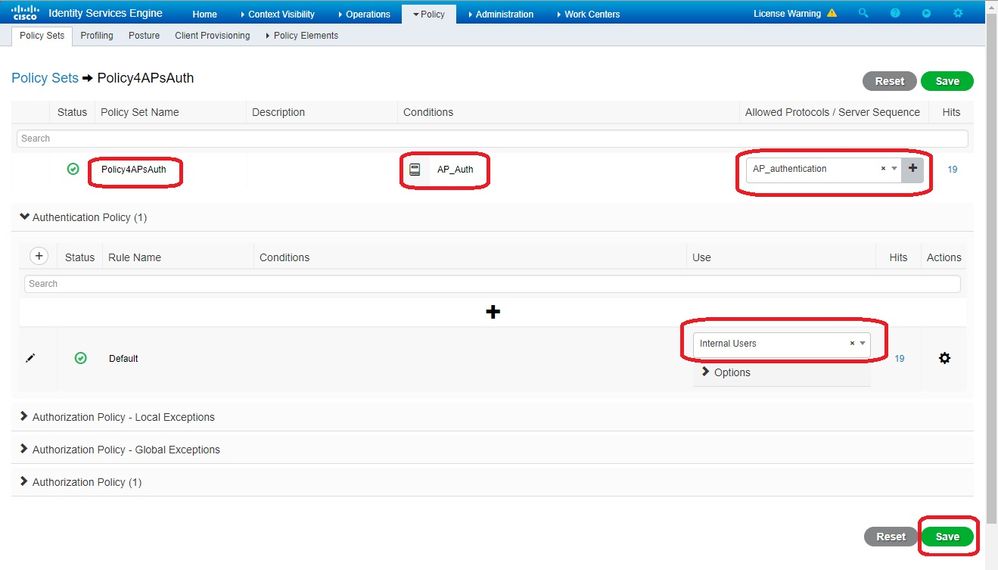

ポリシーセットの定義

ポリシーセットの定義- WLCからの認証要求

Policy Set に一致するようにを定義します。まず、に移動して条件を構築Policy > Policy Elements > Conditionsし、WLCの場所(この例では「LAB_WLC」)に一致する新しい条件を作成します。この条件はMac認証に使用さRadius:Service-Type Equals Call Check れます。 ここでは、条件の名前は「AP_Auth」です。

- をクリックします。

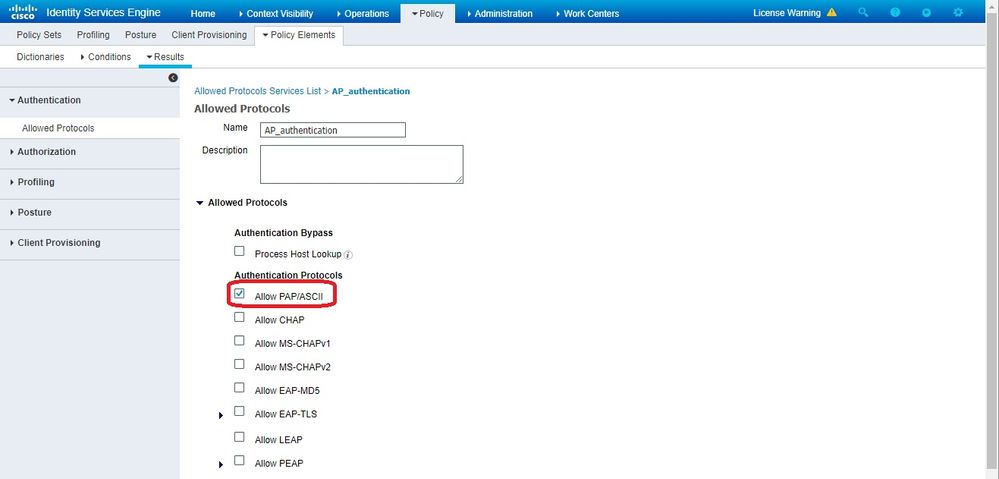

Save - 次に、AP認証

Allowed Protocols Service 用の新しいAPを作成します。必ずAllow PAP/ASCII次の項目だけを選択してください。

- で以前作成したサービスを選択し

Allowed Protocols/Server Sequenceます。とを展開しView て、ISEが内部DBでAPのユーザ名/パスワードを検索するようにAuthentication Policy > Use > Internal Users します。

- をクリックします。

Save

確認

確認この設定を確認するには、MACアドレス4c:77:6d:9e:61:62のAPをネットワークに接続してモニタします。こdebug capwap events/errors enable れを実行するには、コマンドとdebug aaa all enable コマンドを使用します。

デバッグからわかるように、WLCはAPのMACアドレスをRADIUSサーバ10.48.39.128に渡し、サーバはAPの認証に成功しました。その後、APはコントローラに登録されます。

注:スペースの制約上、出力の一部の行は2行目に移動されています。

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Join Request from 192.168.79.151:5248

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 using already alloced index 437

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Unable to get Ap mode in Join request

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Allocate database entry for AP 192.168.79.151:5248, already allocated index 437

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 AP Allocate request at index 437 (reserved)

*spamApTask4: Feb 27 14:58:07.566: 24:7e:12:19:41:ef Deleting AP entry 192.168.79.151:5248 from temporary database.

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 AP group received default-group is found in ap group configured in wlc.

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Dropping request or response packet to AP :192.168.79.151 (5248) by Controller: 10.48.71.20 (5246), message Capwap_wtp_event_response, state Capwap_no_state

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Message type Capwap_wtp_event_response is not allowed to send in state Capwap_no_state for AP 192.168.79.151

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 In AAA state 'Idle' for AP 70:69:5a:51:4e:c0

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Join Request failed!

*spamApTask4: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 State machine handler: Failed to process msg type = 3 state = 0 from 192.168.79.151:5248

*spamApTask4: Feb 27 14:58:07.566: 24:7e:12:19:41:ef Failed to parse CAPWAP packet from 192.168.79.151:5248

*aaaQueueReader: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Normal Response code for AAA Authentication : -9

*aaaQueueReader: Feb 27 14:58:07.566: ReProcessAuthentication previous proto 8, next proto 40000001

*aaaQueueReader: Feb 27 14:58:07.566: AuthenticationRequest: 0x7f01b404f0f8

*aaaQueueReader: Feb 27 14:58:07.566: Callback.....................................0xd6cef02166

*aaaQueueReader: Feb 27 14:58:07.566: protocolType.................................0x40000001

*aaaQueueReader: Feb 27 14:58:07.566: proxyState...................................70:69:5A:51:4E:C0-00:00

*aaaQueueReader: Feb 27 14:58:07.566: Packet contains 9 AVPs:

*aaaQueueReader: Feb 27 14:58:07.566: AVP[02] Called-Station-Id........................70:69:5a:51:4e:c0 (17 bytes)

*aaaQueueReader: Feb 27 14:58:07.566: AVP[03] Calling-Station-Id.......................4c:77:6d:9e:61:62 (17 bytes)

*aaaQueueReader: Feb 27 14:58:07.566: AVP[04] Nas-Port.................................0x00000001 (1) (4 bytes)

*aaaQueueReader: Feb 27 14:58:07.566: AVP[05] Nas-Ip-Address...........................0x0a304714 (170936084) (4 bytes)

*aaaQueueReader: Feb 27 14:58:07.566: AVP[06] NAS-Identifier...........................0x6e6f (28271) (2 bytes)

*aaaQueueReader: Feb 27 14:58:07.566: AVP[08] Service-Type.............................0x0000000a (10) (4 bytes)

*aaaQueueReader: Feb 27 14:58:07.566: AVP[09] Message-Authenticator....................DATA (16 bytes)

*aaaQueueReader: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 radiusServerFallbackPassiveStateUpdate: RADIUS server is ready 10.48.39.128 port 1812 index 1 active 1

*aaaQueueReader: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 NAI-Realm not enabled on Wlan, radius servers will be selected as usual

*aaaQueueReader: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Found the radius server : 10.48.39.128 from the global server list

*aaaQueueReader: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Send Radius Auth Request with pktId:185 into qid:0 of server at index:1

*aaaQueueReader: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Sending the packet to v4 host 10.48.39.128:1812 of length 130

*aaaQueueReader: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 Successful transmission of Authentication Packet (pktId 185) to 10.48.39.128:1812 from server queue 0, proxy state 70:69:5a:51:4e:c0-00:00

*aaaQueueReader: Feb 27 14:58:07.566: 00000000: 01 b9 00 82 d9 c2 ef 27 f1 bb e4 9f a8 88 5a 6d .......'......Zm

*aaaQueueReader: Feb 27 14:58:07.566: 00000010: 4b 38 1a a6 01 0e 34 63 37 37 36 64 39 65 36 31 K8....4c776d9e61

*aaaQueueReader: Feb 27 14:58:07.566: 00000020: 36 32 1e 13 37 30 3a 36 39 3a 35 61 3a 35 31 3a 62..70:69:5a:51:

*aaaQueueReader: Feb 27 14:58:07.566: 00000030: 34 65 3a 63 30 1f 13 34 63 3a 37 37 3a 36 64 3a 4e:c0..4c:77:6d:

*aaaQueueReader: Feb 27 14:58:07.566: 00000040: 39 65 3a 36 31 3a 36 32 05 06 00 00 00 01 04 06 9e:61:62........

*aaaQueueReader: Feb 27 14:58:07.566: 00000050: 0a 30 47 14 20 04 6e 6f 02 12 54 46 96 61 2a 38 .0G...no..TF.a*8

*aaaQueueReader: Feb 27 14:58:07.566: 00000060: 5a 57 22 5b 41 c8 13 61 97 6c 06 06 00 00 00 0a ZW"[A..a.l......

*aaaQueueReader: Feb 27 14:58:07.566: 00000080: 15 f9 ..

*aaaQueueReader: Feb 27 14:58:07.566: 70:69:5a:51:4e:c0 User entry not found in the Local FileDB for the client.

*radiusTransportThread: Feb 27 14:58:07.587: Vendor Specif Radius Attribute(code=26, avp_len=28, vId=9)

*radiusTransportThread: Feb 27 14:58:07.588: 70:69:5a:51:4e:c0 *** Counted VSA 150994944 AVP of length 28, code 1 atrlen 22)

*radiusTransportThread: Feb 27 14:58:07.588: Vendor Specif Radius Attribute(code=26, avp_len=28, vId=9)

*radiusTransportThread: Feb 27 14:58:07.588: 70:69:5a:51:4e:c0 AVP: VendorId: 9, vendorType: 1, vendorLen: 22

*radiusTransportThread: Feb 27 14:58:07.588: 00000000: 70 72 6f 66 69 6c 65 2d 6e 61 6d 65 3d 55 6e 6b profile-name=Unk

*radiusTransportThread: Feb 27 14:58:07.588: 00000010: 6e 6f 77 6e nown

*radiusTransportThread: Feb 27 14:58:07.588: 70:69:5a:51:4e:c0 Processed VSA 9, type 1, raw bytes 22, copied 0 bytes

*radiusTransportThread: Feb 27 14:58:07.588: 70:69:5a:51:4e:c0 Access-Accept received from RADIUS server 10.48.39.128 (qid:0) with port:1812, pktId:185

*radiusTransportThread: Feb 27 14:58:07.588: RadiusIndexSet(1), Index(1)

*radiusTransportThread: Feb 27 14:58:07.588: structureSize................................432

*radiusTransportThread: Feb 27 14:58:07.588: protocolUsed.................................0x00000001

*radiusTransportThread: Feb 27 14:58:07.588: proxyState...................................70:69:5A:51:4E:C0-00:00

*radiusTransportThread: Feb 27 14:58:07.588: Packet contains 4 AVPs:

*radiusTransportThread: Feb 27 14:58:07.588: AVP[01] User-Name................................4c776d9e6162 (12 bytes)

*radiusTransportThread: Feb 27 14:58:07.588: AVP[02] State....................................ReauthSession:0a302780bNEx79SKIFosJ2ioAmIYNOiRe2iDSY3drcFsHuYpChs (65 bytes)

*radiusTransportThread: Feb 27 14:58:07.588: AVP[03] Class....................................DATA (83 bytes)

*radiusTransportThread: Feb 27 14:58:07.588: AVP[04] Message-Authenticator....................DATA (16 bytes)

*spamApTask0: Feb 27 14:58:07.588: 70:69:5a:51:4e:c0 Join Version: = 134770432

*spamApTask0: Feb 27 14:58:07.588: 00:00:00:00:00:00 apType = 54 apModel: AIR-AP4800-E-K

*spamApTask0: Feb 27 14:58:07.588: 00:00:00:00:00:00 apType: Ox36 bundleApImageVer: 8.8.111.0

*spamApTask0: Feb 27 14:58:07.588: 00:00:00:00:00:00 version:8 release:8 maint:111 build:0

*spamApTask0: Feb 27 14:58:07.588: 70:69:5a:51:4e:c0 Join resp: CAPWAP Maximum Msg element len = 79

*spamApTask0: Feb 27 14:58:07.588: 70:69:5a:51:4e:c0 Join Response sent to 0.0.0.0:5248

*spamApTask0: Feb 27 14:58:07.588: 70:69:5a:51:4e:c0 CAPWAP State: Join

トラブルシュート

トラブルシュート

設定のトラブルシューティングを行うために、次のコマンドを使用できます。

-

debug capwap events enable—LWAPPイベントのデバッグを設定します。 -

debug capwap packet enable—LWAPPパケットトレースのデバッグを設定します。 debug capwap errors enable—LWAPPパケットエラーのデバッグを設定します。debug aaa all enable – すべてのAAAメッセージのデバッグを設定する

ISEに対してAPが認可されるときにRADIUS liveでISEがユーザ名「INVALID」をログに記録する場合、これは認証がエンドポイントデータベースに対して検証されており、このドキュメントで説明されているように有線MABプロファイルを変更していないことを意味します。

ISEは、MACアドレスの認証が有線/ワイヤレスMABプロファイルと一致しない場合は無効であると見なします。デフォルトでは、WLCによって送信されないNAS-port-type属性が必要です。

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

13-Sep-2007 |

初版 |

フィードバック

フィードバック