RV320 VPNルータ、WAP321 Wireless-Nアクセスポイント、およびSx300シリーズスイッチでの複数ワイヤレスネットワークの有効化

目的

常に変化するビジネス環境において、スモールビジネスのネットワークは、特に成長が優先事項である場合には、強力で、柔軟性が高く、アクセスしやすく、信頼性が高いことが必要です。ワイヤレスデバイスの人気は急速に高まっており、これは驚くに値しません。ワイヤレスネットワークは、コスト効率が高く、導入が簡単で、柔軟性と拡張性に優れ、モバイル性に優れ、ネットワークリソースをシームレスに提供します。認証により、ネットワークデバイスはユーザの正当性を検証および保証できると同時に、ネットワークを不正ユーザから保護できます。安全で管理しやすいワイヤレスネットワークインフラストラクチャを導入することが重要です。

Cisco RV320デュアルギガビットWAN VPNルータは、信頼性と安全性の高いアクセス接続をユーザと従業員に提供します。シングルポイント設定のCisco WAP321 Wireless-N選択可能バンドアクセスポイントは、ギガビットイーサネットによる高速接続をサポートします。ブリッジはLANをワイヤレスで接続し、スモールビジネスがネットワークを簡単に拡張できるようにします。

この記事では、Cisco Small Businessネットワークでワイヤレスアクセスを有効にするために必要な設定(Inter-Virtual Local Area Network(VLAN)ルーティング、複数のService Set Identifier(SSID)、ルータ、スイッチ、アクセスポイントのワイヤレスセキュリティ設定など)について、段階的に説明します。

適用可能なデバイス

・ RV320 VPNルータ

・ WAP321 Wireless-Nアクセスポイント

・ Sx300シリーズスイッチ

[Software Version]

・ 1.1.0.09 (RV320)

・ 1.0.4.2 (WAP321)

・ 1.3.5.58 (Sx300)

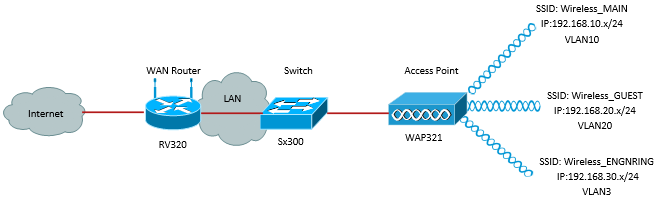

Network Topology

上の図は、Cisco Small Business WAP、スイッチ、およびルータで複数のSSIDを使用したワイヤレスアクセスの実装例を示しています。WAPはスイッチに接続し、トランクインターフェイスを使用して複数のVLANパケットを転送します。スイッチはトランクインターフェイスを介してWANルータに接続し、WANルータはVLAN間ルーティングを実行します。WANルータはインターネットに接続します。すべてのワイヤレスデバイスがWAPに接続します。

主な特長

Cisco RVルータが提供するInter-VLANルーティング機能と、スモールビジネスアクセスポイントが提供するワイヤレスSSID分離機能を組み合わせることで、既存のCisco Small Businessネットワーク上のワイヤレスアクセスに対するシンプルで安全なソリューションが提供されます。

VLAN間ルーティング

異なるVLAN内のネットワークデバイスは、ルータを使用してVLAN間でトラフィックをルーティングしなければ、相互に通信できません。スモールビジネスネットワークでは、ルータは有線ネットワークとワイヤレスネットワークの両方に対してVLAN間ルーティングを実行します。特定のVLANに対してVLAN間ルーティングを無効にすると、そのVLAN上のホストは別のVLAN上のホストやデバイスと通信できなくなります。

ワイヤレスSSID分離

無線SSIDの分離には2つのタイプがあります。(SSID内で)ワイヤレス分離を有効にすると、同じSSID上のホストは互いを認識できなくなります。ワイヤレス分離(SSID間)が有効な場合、1つのSSID上のトラフィックは他のSSIDに転送されません。

IEEE 802.1x

IEEE 802.1x標準では、認証されたネットワークアクセスをイーサネットネットワークに提供するために使用される、ポートベースのネットワークアクセス制御の実装に使用する方法が指定されています。ポートベース認証は、ポートに接続されたユーザが認証されるまで、クレデンシャル交換だけがネットワークを通過できるようにするプロセスです。このポートは、クレデンシャル交換時に非制御ポートと呼ばれます。このポートは、認証が完了すると制御ポートと呼ばれます。これは、単一の物理ポート内に存在する2つの仮想ポートに基づいています。

これは、スイッチドLANインフラストラクチャの物理特性を使用して、LANポートに接続されたデバイスを認証します。認証プロセスが失敗した場合は、ポートへのアクセスを拒否できます。この標準は、当初は有線イーサネットネットワーク向けに設計されましたが、802.11無線LANでの使用に適応されています。

RV320の設定

このシナリオでは、RV320をネットワークのDHCPサーバとして機能させる必要があります。そのため、この設定を行うと同時に、デバイス上で個別のVLANを設定する必要があります。まず、イーサネットポートの1つに接続してルータにログインし、192.168.1.1にアクセスします(ルータのIPアドレスをまだ変更していない場合)。

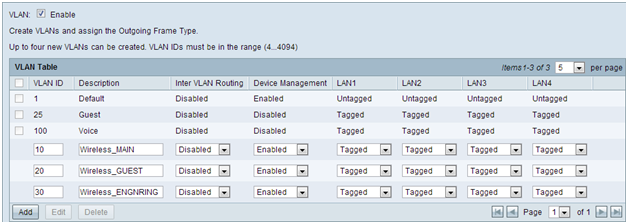

ステップ 1:Web設定ユーティリティにログインし、Port Management > VLAN Membershipの順に選択します。新しいページが開きます。異なる対象者を表すために、3つの個別のVLANを作成しています。Addをクリックして新しい行を追加し、VLAN IDと説明を編集します。また、VLANが移動する必要があるすべてのインターフェイスでVLANがTaggedに設定されていることを確認する必要もあります。

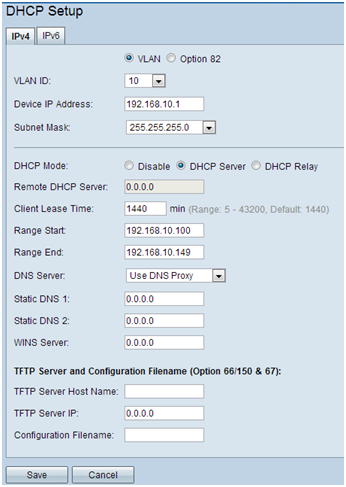

ステップ 2:Web設定ユーティリティにログインし、DHCP Menu > DHCP Setupの順に選択します。DHCP Setupページが開きます。

- VLAN IDドロップダウンボックスで、アドレスプールを設定するVLAN(この例ではVLAN 10、20、30)を選択します。

- このVLANのデバイスIPアドレスを設定し、IPアドレス範囲を設定します。必要に応じて、ここでDNSプロキシを有効または無効にすることもできます。これはネットワークによって異なります。この例では、DNSプロキシはDNS要求を転送します。

- Saveをクリックして、VLANごとにこの手順を繰り返します。

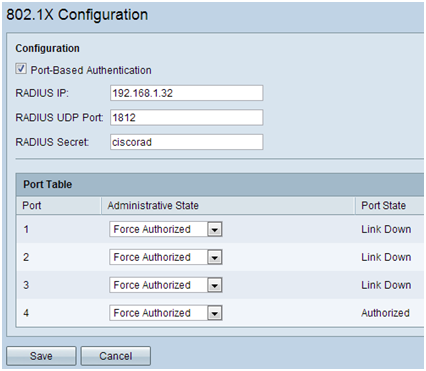

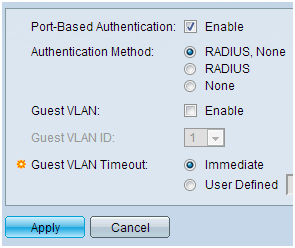

ステップ 3:ナビゲーションペインでPort Management > 802.1x Configurationの順に選択します。802.1X設定ページが開きます。

- ポートベース認証を有効にし、サーバのIPアドレスを設定します。

- RADIUSシークレットは、サーバとの通信に使用される認証キーです。

- この認証を使用するポートを選択して、Saveをクリックします。

Sx300の設定

SG300-10MPスイッチは、現実的なネットワーク環境をシミュレートするために、ルータとWAP321間の中継機能として機能します。スイッチの設定は次のとおりです。

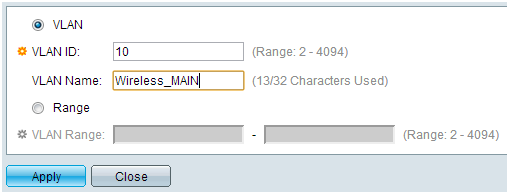

ステップ 1:Web設定ユーティリティにログインし、VLAN Management > Create VLANの順に選択します。新しいページが開きます。

ステップ 2:[Add] をクリックします。新しいウィンドウが表示されます。VLAN IDとVLAN名を入力します(セクションIの説明と同じものを使用します)。Applyをクリックし、VLAN 20と30に対してこの手順を繰り返します。

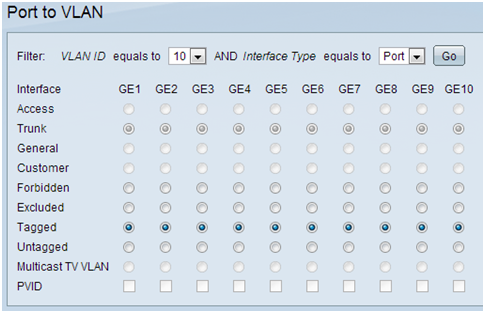

ステップ 3:ナビゲーションペインでVLAN Management > Port to VLANの順に選択します。新しいページが開きます。

- ページの上部で、追加するVLANに「VLAN ID equals to」を設定し(この場合はVLAN 10)、右側にあるGoをクリックします。これにより、ページがそのVLANの設定で更新されます。

- 各ポートの設定を変更して、VLAN 10が「Excluded」ではなく「Tagged」になるようにします。 VLAN 20と30に対してこの手順を繰り返します。

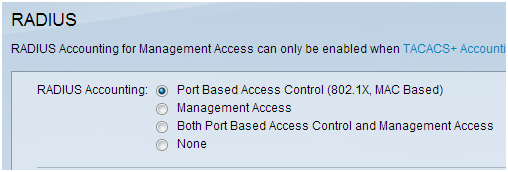

ステップ 4:ナビゲーションペインでSecurity > Radius の順に選択します。RADIUSページが開きます。

- RADIUSサーバが使用するアクセス制御方式(管理アクセス制御またはポートベース認証)を選択します。Port Based Access Controlを選択して、Applyをクリックします。

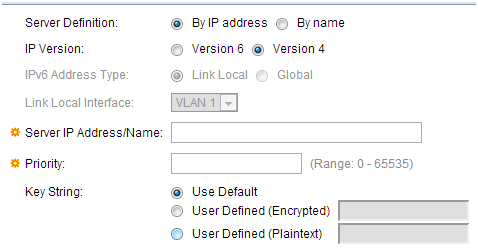

- ページの下部にあるAddをクリックして、認証する新しいサーバを追加します。

ステップ 5:表示されたウィンドウで、サーバのIPアドレスを設定します。この例では、192.168.1.32です。サーバの優先度を設定する必要がありますが、この例では優先度に対して認証するサーバは1つしかないため、重要ではありません。これは、複数のRADIUSサーバから選択する場合に重要です。認証キーを設定します。その他の設定はデフォルトのままにしておくことができます。

手順 6:ナビゲーションペインでSecurity > 802.1X > Propertiesの順に選択します。新しいページが開きます。

- Enableにチェックマークを付けて802.1x認証をオンにし、認証方式を選択します。この例ではRADIUSサーバを使用しているため、1番目または2番目のオプションを選択します。

- [APPLY] をクリックします。

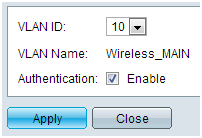

手順 7:VLANの1つを選択して、Editをクリックします。新しいウィンドウが表示されます。Enableにチェックマークを付けてそのVLANでの認証を許可し、Applyをクリックします。各VLANに対して同じ手順を繰り返します。

WAP321の設定

仮想アクセスポイント(VAP)は、ワイヤレスLANを複数のブロードキャストドメインに分割します。これらのドメインは、イーサネットVLANに相当するワイヤレスです。VAPは、1台の物理WAPデバイスで複数のアクセスポイントをシミュレートします。WAP121では最大4つのVAPがサポートされ、WAP321では最大8つのVAPがサポートされます。

各VAPは、VAP0を除き、個別にイネーブルまたはディセーブルにできます。VAP0は物理的な無線インターフェイスであり、無線が有効である限り有効のままです。VAP0の動作を無効にするには、無線自体を無効にする必要があります。

各VAPは、ユーザ設定のService Set Identifier(SSID)によって識別されます。複数のVAPに同じSSID名を設定することはできません。SSIDブロードキャストは、各VAPで個別に有効または無効にできます。SSIDブロードキャストはデフォルトでイネーブルになっています。

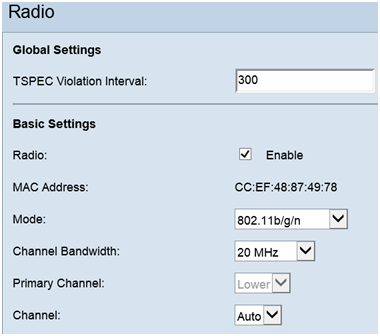

ステップ 1:Web設定ユーティリティにログインして、Wireless > Radioの順に選択します。Radioページが開きます。

- Enableチェックボックスをクリックして、Wireless Radioを有効にします。

- [Save] をクリックします。その後、無線がオンになります。

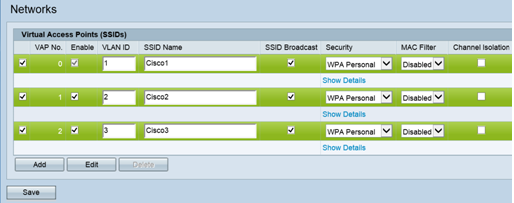

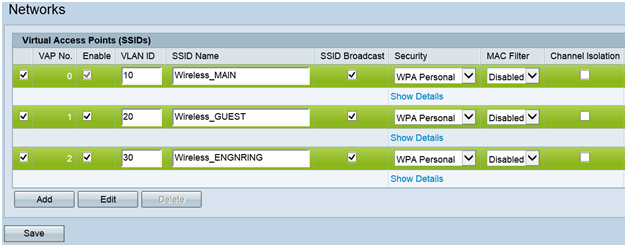

ステップ2:ナビゲーションペインでWireless > Networksの順に選択します。Networkページが開きます。

注:VAP0のデフォルトのSSIDはciscosbです。作成された追加のVAPごとに、空のSSID名が割り当てられます。すべてのVAPのSSIDを他の値に設定できます。

ステップ 3:各VAPは、VLAN ID(VID)で識別されるVLANに関連付けられます。VIDは1 ~ 4094の任意の値です。WAP121は、5つのアクティブVLAN(WLAN用に4つと管理VLAN用に1つ)をサポートします。WAP321は、9つのアクティブVLAN(WLAN用に8つ、管理VLAN用に1つ)をサポートします。

デフォルトでは、WAPデバイスの設定ユーティリティに割り当てられているVIDは1で、これもデフォルトのタグなしVIDです。管理VIDがVAPに割り当てられたVIDと同じである場合、この特定のVAPに関連付けられたWLANクライアントはWAPデバイスを管理できます。必要に応じて、アクセスコントロールリスト(ACL)を作成して、WLANクライアントからの管理を無効にすることができます。

この画面では、次の手順を実行する必要があります。- 左側のチェックマークボタンをクリックして、SSIDを編集します。

- VLAN IDボックスにVLAN IDに必要な値を入力します

- SSIDを入力したら、Saveボタンをクリックします。

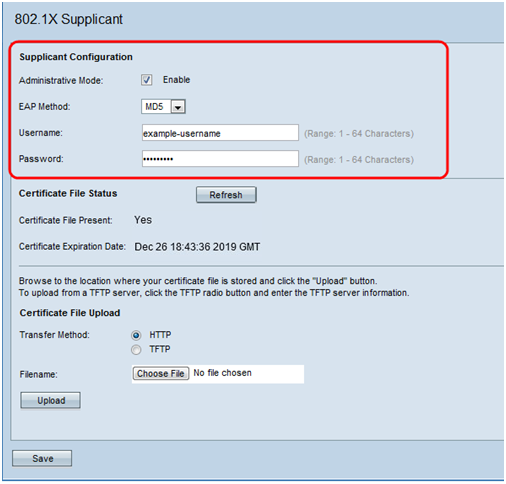

ステップ 4:ナビゲーションペインでSystem Security > 802.1X Supplicantの順に選択します。「802.1Xサプリカント」ページが開きます。

- Administrative ModeフィールドのEnableにチェックマークを付けて、802.1X認証でデバイスがサプリカントとして動作できるようにします。

- EAP Methodフィールドのドロップダウンリストから、適切なタイプの拡張認証プロトコル(EAP)方式を選択します。

- UsernameフィールドとPasswordフィールドに、アクセスポイントが802.1Xオーセンティケータからの認証を取得するために使用するユーザ名とパスワードを入力します。ユーザ名とパスワードの長さは、1 ~ 64文字の英数字と記号で指定する必要があります。これは認証サーバですでに設定されています。

- [Save] をクリックして、設定を保存します。

注:Certificate File Status領域には、証明書ファイルが存在するかどうかが示されます。SSL証明書は、WebブラウザがWebサーバと安全に通信できるようにするための、認証局によるデジタル署名付き証明書です。SSL証明書を管理および設定するには、『WAP121およびWAP321アクセスポイントでのSecure Socket Layer(SSL)証明書管理』を参照してください。

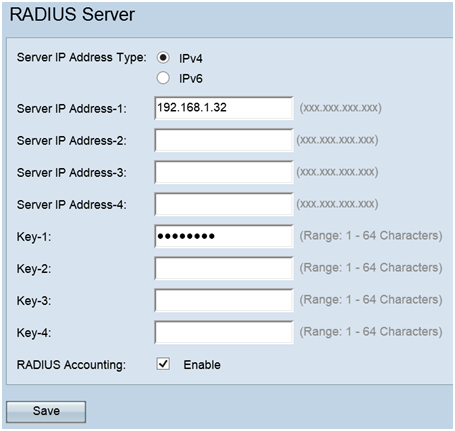

ステップ 5:ナビゲーションペインでSecurity > RADIUS Serverの順に選択します。RADIUSサーバページが開きます。パラメータを入力し、RADIUSサーバのパラメータを入力したらSaveボタンをクリックします。

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

11-Dec-2018 |

初版 |

フィードバック

フィードバック