はじめに

このドキュメントでは、ハイアベイラビリティ(HA)設定の一部である、障害のあるセキュアファイアウォール脅威対策(SFR)モジュールを交換する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Cisco Secure Firewall Management Center(FMC)

- Cisco Firepower eXtensibleオペレーティングシステム(FXOS)

- Cisco Secure Firewall Threat Defense(FTD)

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

この手順はアプライアンスでサポートされています。

- Cisco Secure Firewall 1000シリーズアプライアンス

- Cisco Secure Firewall 2100シリーズアプライアンス

- Cisco Secure Firewall 3100シリーズアプライアンス

- Cisco Secure Firewall 4100シリーズアプライアンス

- Cisco Secure Firewall 4200シリーズアプライアンス

- Cisco Secure Firewall 9300アプライアンス

- VMware向けCisco Secure Firewall Threat Defense

はじめる前に

このドキュメントでは、新しいユニットが同じFXOSおよびFTDバージョンで設定されている必要があります。

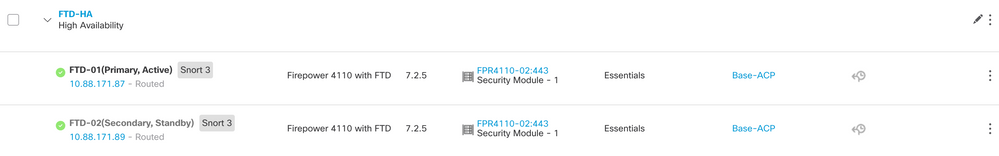

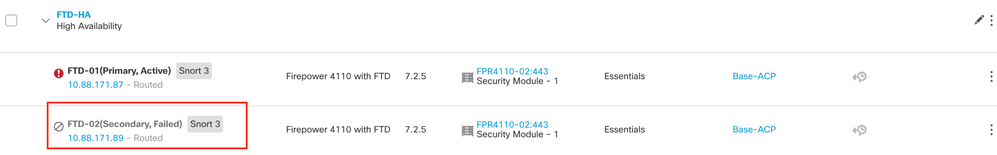

障害のあるユニットの特定

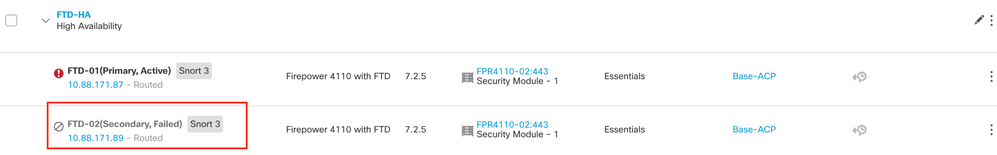

このシナリオでは、セカンダリユニット(FTD-02)は障害状態です。

障害のあるユニットをバックアップと交換する

この手順を使用して、プライマリユニットまたはセカンダリユニットを交換できます。このガイドでは、交換しようとしている故障したユニットのバックアップがあることを前提としています。

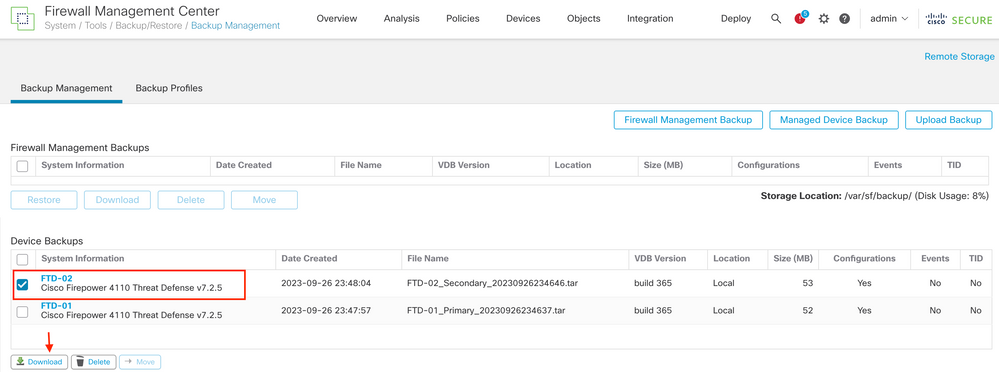

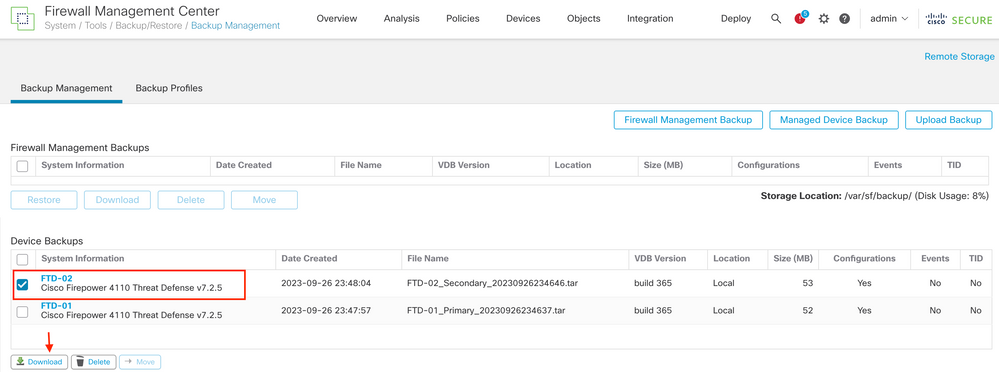

ステップ 1:FMCからバックアップファイルをダウンロードします。System > Tools > Restore > Device Backupsの順に移動し、正しいバックアップを選択します。Downloadをクリックします。

ステップ 2:新しいFTDの/var/sf/backup/ディレクトリにFTDバックアップをアップロードします。

2.1 test-pc(SCPクライアント)から、/var/tmp/ディレクトリにあるFTDにバックアップファイルをアップロードします。

@test-pc ~ % scp FTD-02_Secondary_20230926234646.tar cisco@10.88.243.90:/var/tmp/

2.2 FTD CLIエキスパートモードから、バックアップファイルを/var/tmp/から/var/sf/backup/に移動します。

root@firepower:/var/tmp# mv FTD-02_Secondary_20230926234646.tar /var/sf/backup/

ステップ 3:clishモードで次のコマンドを適用して、FTD-02バックアップを復元します。

>restore remote-manager-backup FTD-02_Secondary_20230926234646.tar

Device model from backup :: Cisco Firepower 4110 Threat Defense

This Device Model :: Cisco Firepower 4110 Threat Defense

***********************************************

Backup Details

***********************************************

Model = Cisco Firepower 4110 Threat Defense

Software Version = 7.2.5

Serial = FLM22500791

Hostname = firepower

Device Name = FTD-02_Secondary

IP Address = 10.88.171.89

Role = SECONDARY

VDB Version = 365

SRU Version =

FXOS Version = 2.12(0.498)

Manager IP(s) = 10.88.243.90

Backup Date = 2023-09-26 23:46:46

Backup Filename = FTD-02_Secondary_20230926234646.tar

***********************************************

********************* Caution ****************************

Verify that you are restoring a valid backup file.

Make sure that FTD is installed with same software version and matches versions from backup manifest before proceeding.(Running 'show version' command on FTD, displays Model Name and version details).

Restore operation will overwrite all configurations on this device with configurations in backup.

If this restoration is being performed on an RMA device then ensure old device is removed from network or powered off completely prior to proceeding with backup restore.

**********************************************************

Are you sure you want to continue (Y/N)Y

Restoring device . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .Refreshing Events InfoDB...

Added table audit_log with table_id 1

Added table health_alarm_syslog with table_id 2

Added table dce_event with table_id 3

Added table application with table_id 4

Added table rna_scan_results_tableview with table_id 5

Added table rna_event with table_id 6

Added table ioc_state with table_id 7

Added table third_party_vulns with table_id 8

Added table user_ioc_state with table_id 9

Added table rna_client_app with table_id 10

Added table rna_attribute with table_id 11

Added table captured_file with table_id 12

Added table rna_ip_host with table_id 13

Added table flow_chunk with table_id 14

Added table rua_event with table_id 15

Added table wl_dce_event with table_id 16

Added table user_identities with table_id 17

Added table whitelist_violations with table_id 18

Added table remediation_status with table_id 19

Added table syslog_event with table_id 20

Added table rna_service with table_id 21

Added table rna_vuln with table_id 22

Added table SRU_import_log with table_id 23

Added table current_users with table_id 24

Broadcast message from root@firepower (Wed Sep 27 15:50:12 2023):

The system is going down for reboot NOW!

注:復元が完了すると、デバイスによってCLIからログアウトされ、リブートして、自動的にFMCに接続されます。この時点で、デバイスは古く表示されます。

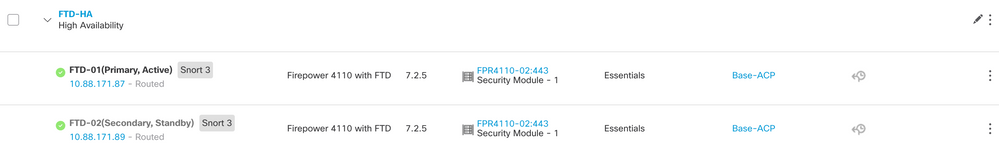

ステップ 4: HA同期を再開します。FTD CLIから、configure high-availability resumeと入力します。

>configure high-availability resume

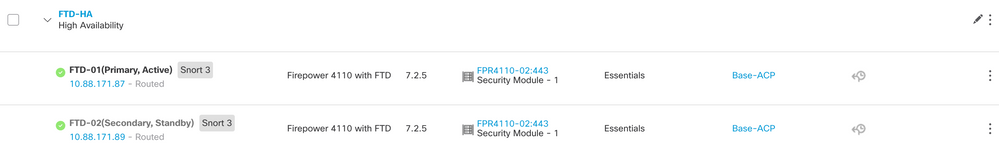

FTDハイアベイラビリティの設定が完了しました。

バックアップを取らない故障したユニットの交換

障害が発生したデバイスのバックアップがない場合は、このガイドに進むことができます。プライマリユニットまたはセカンダリユニットを交換できます。プロセスは、デバイスがプライマリかセカンダリかによって異なります。このガイドで説明するすべての手順は、障害のあるセカンダリユニットの復旧です。障害のあるプライマリユニットを復元する場合は、ステップ5で、既存のセカンダリ/アクティブユニットをプライマリデバイスとして使用し、登録時に交換用デバイスをセカンダリ/スタンバイデバイスとして使用して、ハイアベイラビリティを設定します。

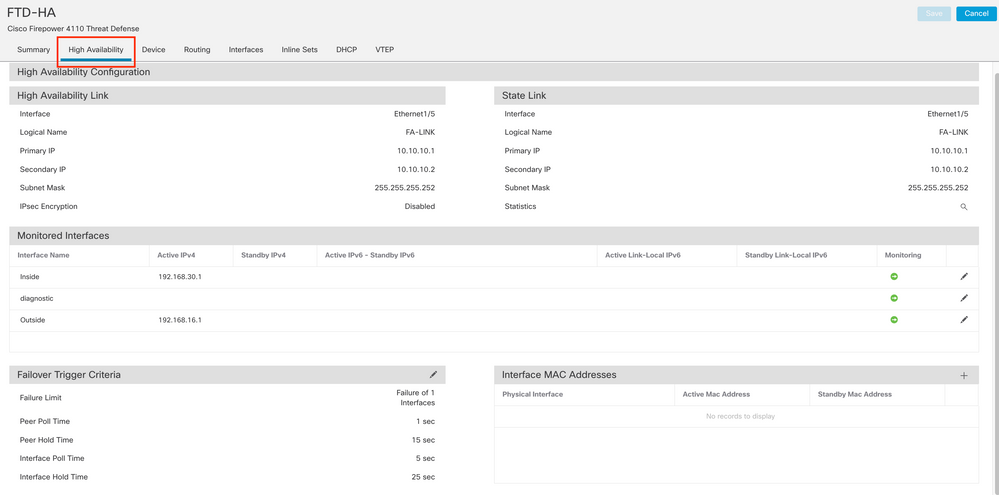

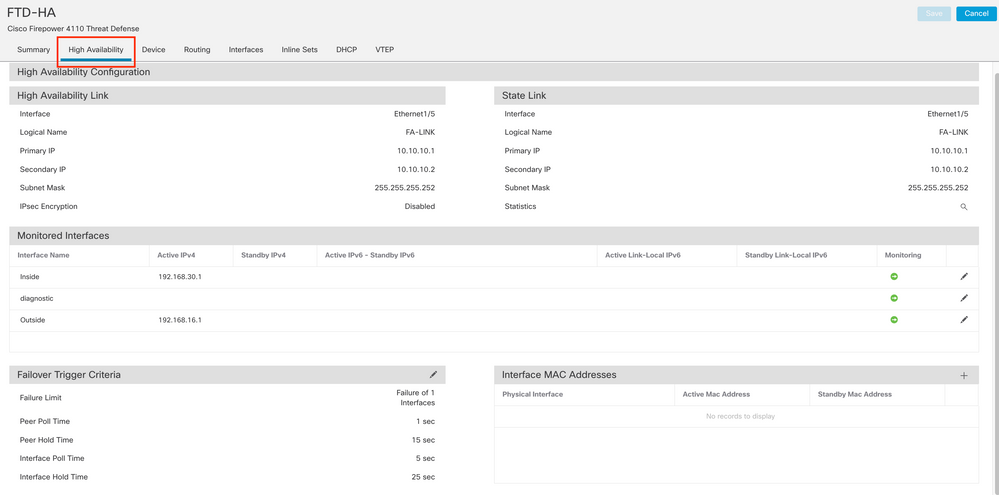

ステップ 1:Device > Device Managementの順に移動して、ハイアベイラビリティ設定のスクリーンショット(バックアップ)を取得します。 正しいFTD HAペアを編集し(鉛筆アイコンをクリック)、High Availabilityオプションをクリックします。

ステップ 2:HAを切断します。

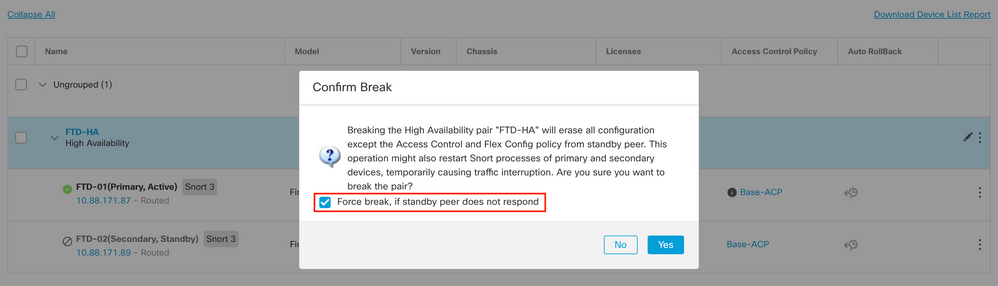

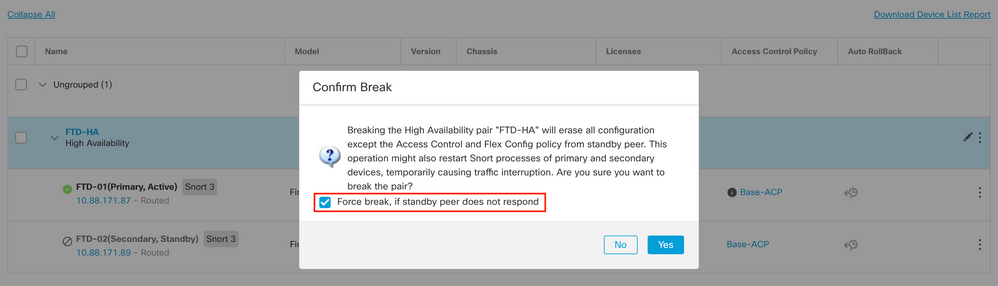

2.1 Devices > Device Managementの順に選択し、右上隅にある3つのドットメニューをクリックします。Breakオプションをクリックします。

2.2. Force break, if standby peer does not respondオプションを選択します。

注:ユニットが応答しないため、HAを強制的に切断する必要があります。 ハイアベイラビリティペアを解除すると、アクティブなデバイスでは展開済みの機能がすべて保持されます。スタンバイデバイスは、フェールオーバーとインターフェイスの設定を失い、スタンドアロンデバイスになります。

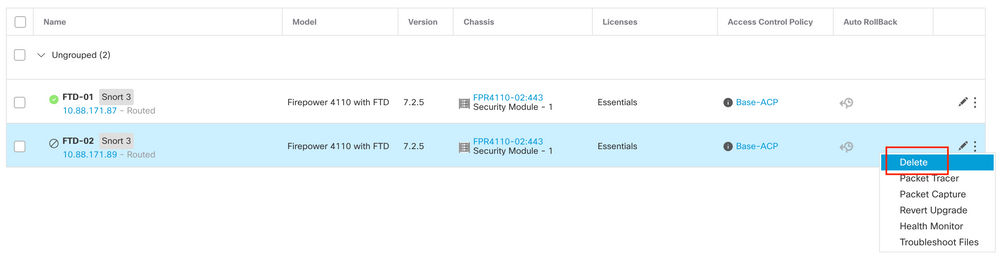

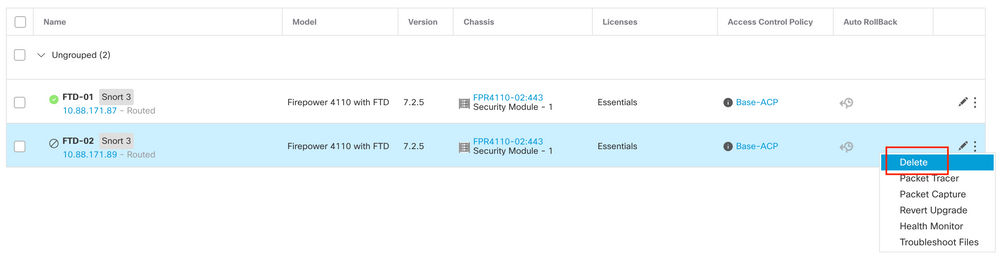

ステップ 3:障害のあるFTDを削除します。置き換えるFTDを特定し、3つのドットで構成されるメニューをクリックします。Deleteをクリックします。

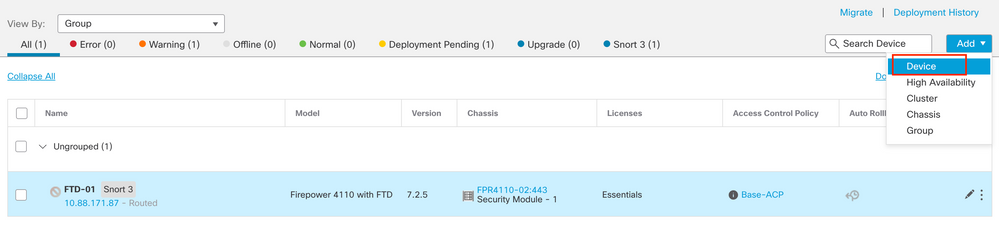

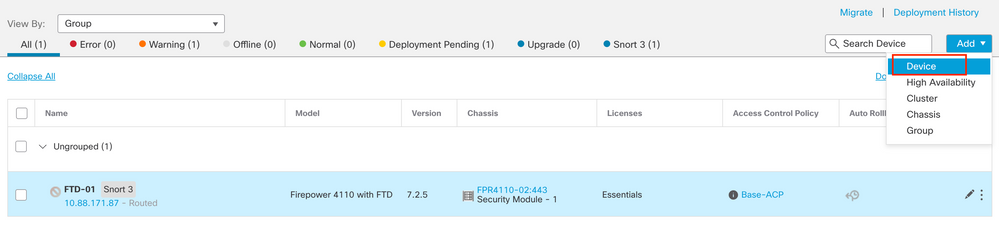

ステップ 4:新しいFTDを追加します。

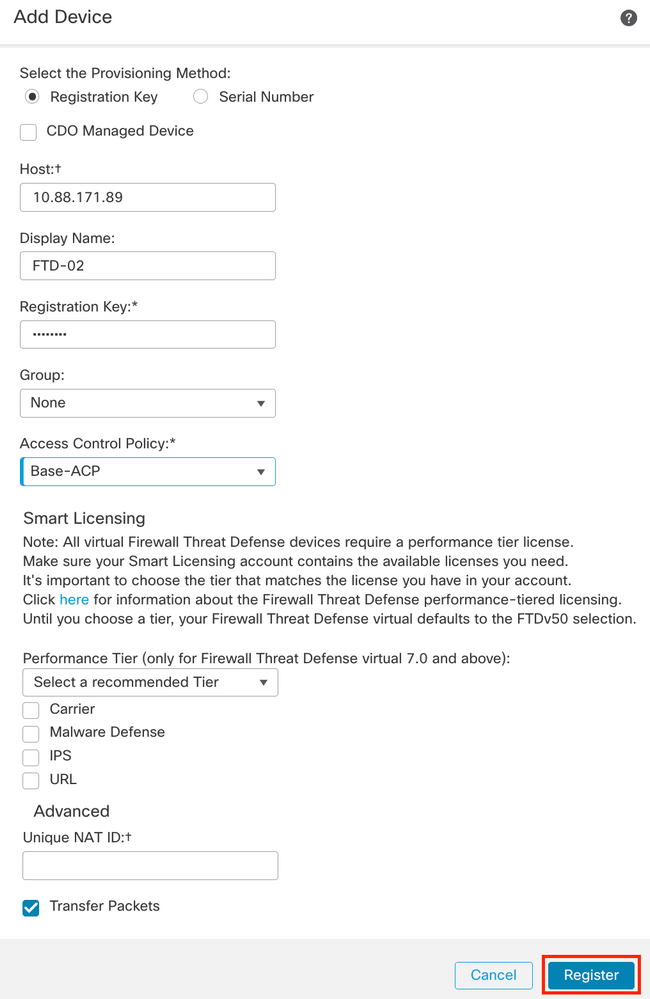

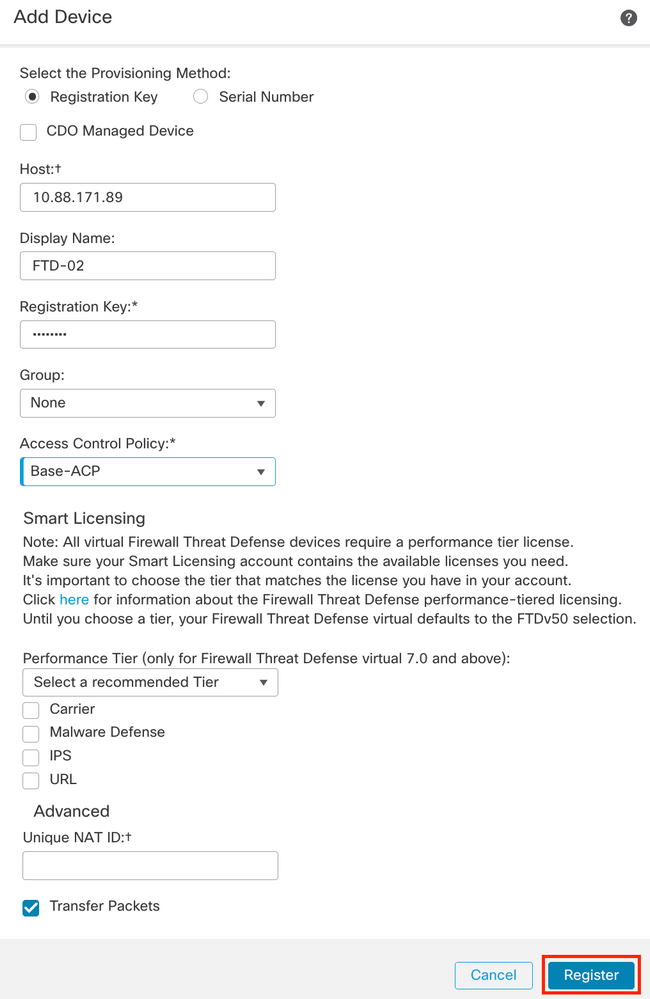

4.1. Devices > Device Management > Addの順に選択し、Deviceをクリックします。

4.2.プロビジョニング方式を選択します。この場合は、登録キー、設定ホスト、表示名、および登録キーです。 アクセスコントロールポリシーを設定し、Registerをクリックします。

ステップ 5:HAを作成します。

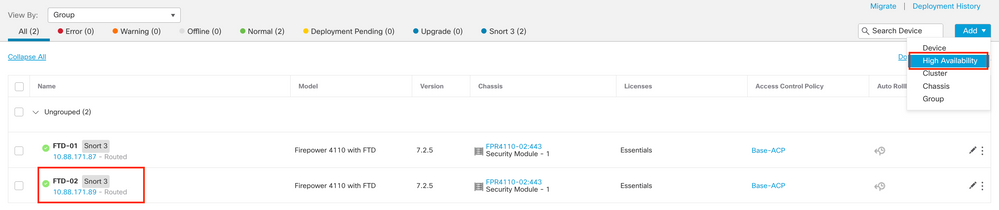

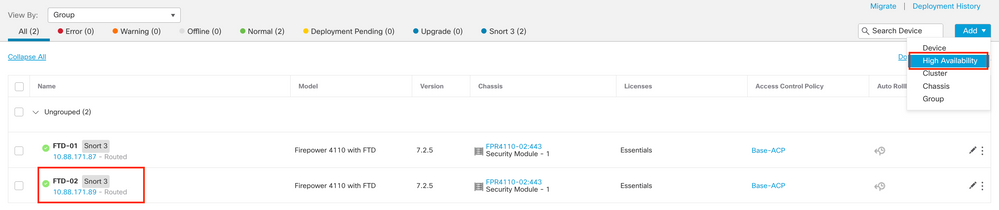

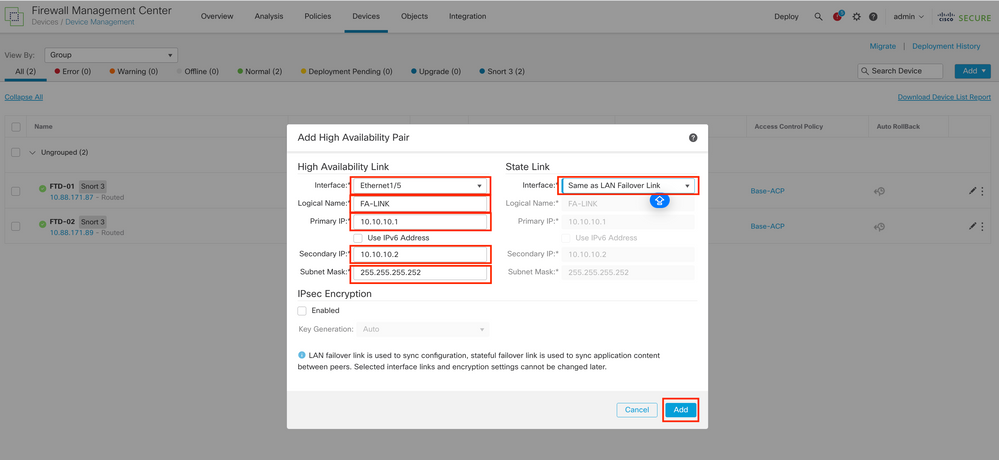

5.1 Devices > Device Management > Addの順に移動し、High Availabilityオプションをクリックします。

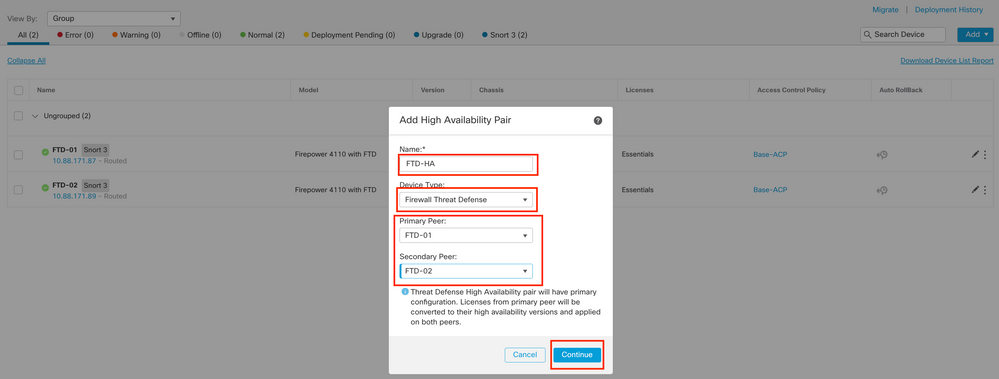

5.2.ハイアベイラビリティペアの追加を設定する。名前、デバイスタイプを設定し、プライマリピアとしてFTD-01を、セカンダリピアとしてFTD-02を選択して、Continueをクリックします。

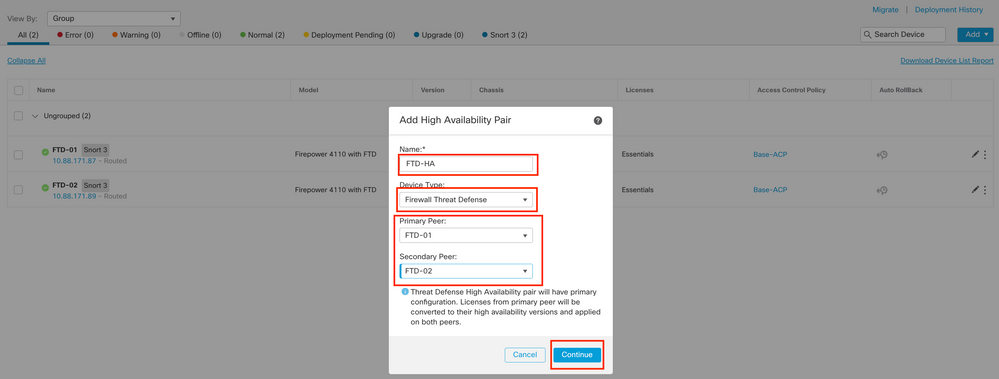

注:まだ設定が行われているデバイス(この場合はFTD-01)としてプライマリユニット(PU)を選択することを忘れないでください。

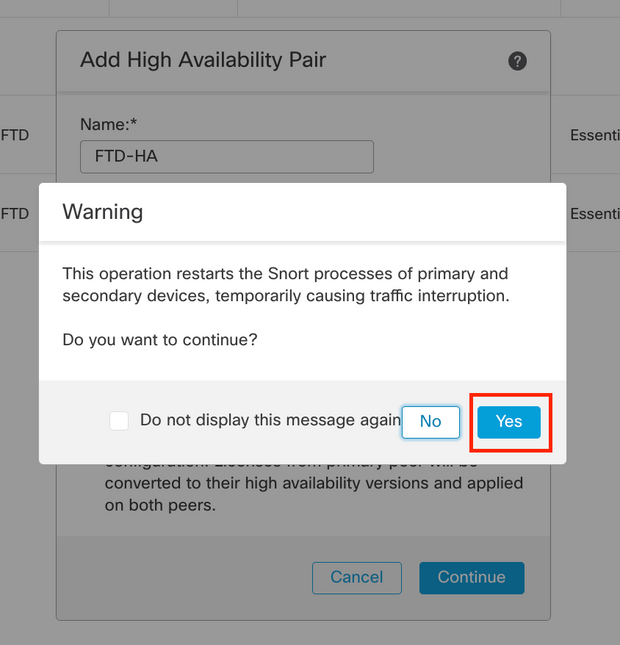

5.3. HAの作成を確認し、Yesをクリックします。

注:ハイアベイラビリティを設定すると、両方のユニットのSnortエンジンが再起動するため、トラフィックが中断される可能性があります。

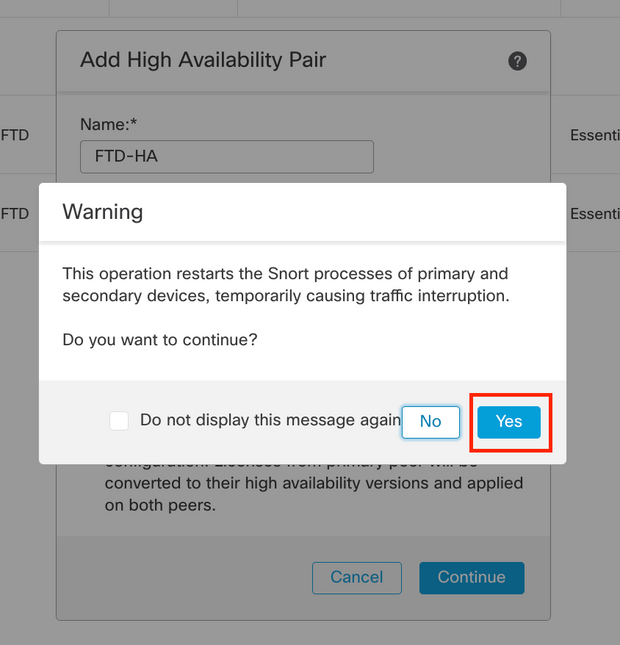

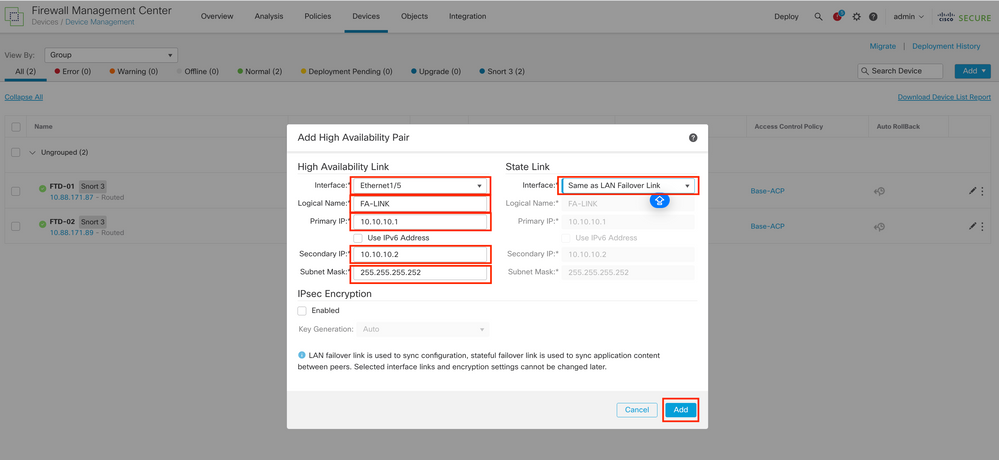

5.4.ステップ2で取得したハイアベイラビリティパラメータを設定し、Addオプションをクリックします。

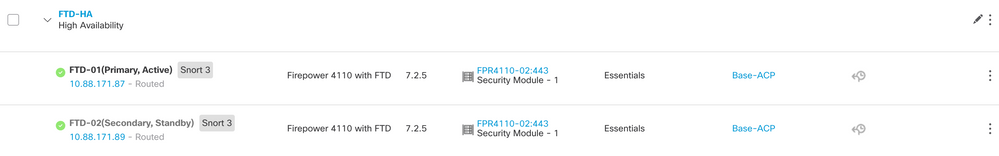

6. FTDハイアベイラビリティ(HA)の設定が完了しました。

関連情報

フィードバック

フィードバック