PIX、TACACS+ およびRADIUS 設定例: 4.2.x

内容

はじめに

RADIUS および TACACS+ 認証は、FTP、Telnet、および HTTP の接続に対して実行できます。TACACS+認可はサポートされますが、RADIUS認可はサポートされません。

PIXソフトウェア4.2.2では、認証用の構文が少し変更されています。このドキュメントでは、ソフトウェアバージョン4.2.2の構文を使用します。

前提条件

要件

このドキュメントに関する固有の要件はありません。

使用するコンポーネント

このドキュメントの内容は、特定のソフトウェアやハードウェアのバージョンに限定されるものではありません。

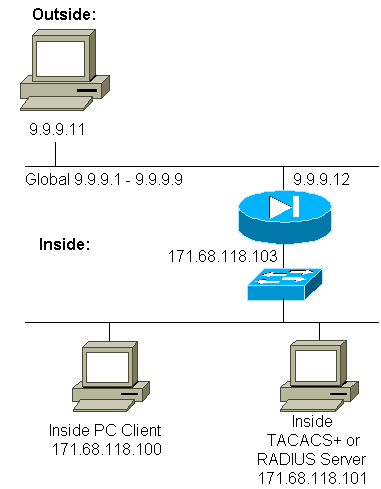

ネットワーク図

このドキュメントでは、次のネットワーク セットアップを使用します。

| PIX の設定 |

|---|

pix2# write terminal Building configuration : Saved : PIX Version 4.2(2) nameif ethernet0 outside security0 nameif ethernet1 inside security100 enable password 8Ry2YjIyt7RRXU24 encrypted passwd OnTrBUG1Tp0edmkr encrypted hostname pix2 fixup protocol http 80 fixup protocol smtp 25 no fixup protocol ftp 21 no fixup protocol h323 1720 no fixup protocol rsh 514 no fixup protocol sqlnet 1521 no failover failover timeout 0:00:00 failover ip address outside 0.0.0.0 failover ip address inside 0.0.0.0 failover ip address 0.0.0.0 names pager lines 24 logging console debugging no logging monitor logging buffered debugging logging trap debugging logging facility 20 interface ethernet0 auto interface ethernet1 auto interface ethernet2 auto ip address outside 9.9.9.12 255.255.255.0 ip address inside 171.68.118.103 255.255.255.0 ip address 0.0.0.0 0.0.0.0 arp timeout 14400 global (outside) 1 9.9.9.1-9.9.9.9 netmask 255.0.0.0 static (inside,outside) 9.9.9.10 171.68.118.100 netmask 255.255.255.255 0 0 conduit permit icmp any any conduit permit tcp host 9.9.9.10 eq telnet any no rip outside passive no rip outside default no rip inside passive no rip inside default timeout xlate 3:00:00 conn 1:00:00 udp 0:02:00 timeout rpc 0:10:00 h323 0:05:00 timeout uauth 0:00:00 absolute ! !--- The next entry depends on whether TACACS+ or RADIUS is used. ! tacacs-server (inside) host 171.68.118.101 cisco timeout 5 radius-server (inside) host 171.68.118.101 cisco timeout 10 ! !--- The focus of concern is with hosts on the inside network !--- accessing a particular outside host. ! aaa authentication any outbound 171.68.118.0 255.255.255.0 9.9.9.11 255.255.255.255 tacacs+|radius ! !--- It is possible to be less granular and authenticate !--- all outbound FTP, HTTP, Telnet traffic with: aaa authentication ftp outbound 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 tacacs+|radius aaa authentication http outbound 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 tacacs+|radius aaa authentication telnet outbound 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 tacacs+|radius ! !--- Accounting records are sent for !--- successful authentications to the TACACS+ or RADIUS server. ! aaa accounting any outbound 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 tacacs+|radius ! no snmp-server location no snmp-server contact snmp-server community public no snmp-server enable traps telnet 171.68.118.100 255.255.255.255 mtu outside 1500 mtu inside 1500 mtu 1500 Smallest mtu: 1500 floodguard 0 tcpchecksum silent Cryptochecksum:be28c9827e13baf89a937c617cfe6da0 : end [OK] |

表記法

表記法の詳細については、『シスコ テクニカル ティップスの表記法』を参照してください。

認証と認可の比較

-

認証(Authentication)とは、ユーザが何者かを検証することです。

-

認可(Authorization)とは、ユーザが何をできるかを許可することです。

-

認証は、認可がなくても有効です。

-

認可は、認証がないと有効ではありません。

たとえば、100人のユーザが内部に存在し、これらのユーザのうち6人だけがネットワーク外部でFTP、Telnet、またはHTTPを実行できるようにする場合を考えます。発信トラフィックを認証し、TACACS+/RADIUSセキュリティサーバ上の6人のユーザIDをすべて付与するようにPIXに指示します。簡易認証では、この6人のユーザをユーザ名とパスワードで認証してから、外部にアクセスできます。他の94人のユーザは外出できません。PIXはユーザ名とパスワードの入力をユーザに求め、ユーザ名とパスワードをTACACS+/RADIUSセキュリティサーバに渡します。また、応答に応じて、接続をオープンまたは拒否します。この6人のユーザは、FTP、Telnet、またはHTTPを実行できます。

ただし、この3人のユーザのうちの1人「Terry」は信頼できないと仮定します。Terry に外部 FTP 操作を許可しますが、HTTP と Telnet は許可しないことにします。これは、認可を追加する必要があることを意味します。つまり、ユーザが誰であるかを認証することに加えて、ユーザが実行できる操作を認証することです。PIXに認可を追加すると、PIXはまずTerryのユーザ名とパスワードをセキュリティサーバに送信し、次に認可要求を送信してTerryが実行しようとしている「コマンド」をセキュリティサーバに通知します。サーバが正しく設定されていれば、Terryは「FTP 1.2.3.4」を許可されますが、任意の場所で「HTTP」または「Telnet」を使用する機能は拒否されます。

認証/認可を有効にしたときにユーザに表示される内容

認証/認可をオンにして、内部から外部(またはその逆)に移動しようとすると、次のようになります。

-

Telnet:ユーザ名を求めるプロンプトがユーザに表示された後、パスワードを要求されます。PIX/サーバで認証(および認可)に成功すると、外部の宛先ホストからユーザ名とパスワードの入力を求められます。

-

FTP:ユーザ名を求めるプロンプトが表示されます。ユーザ名に「local_username@remote_username」を、パスワードに「local_password@remote_password」を入力する必要があります。PIX は「local_username」と「local_password」をローカル セキュリティ サーバに送信します。PIX/サーバ間で認証(および認可)に成功すると、「remote_username」と「remote_password」が外部の宛先 FTP サーバに渡されます。

-

HTTP:ウィンドウがブラウザに表示され、ユーザ名とパスワードを要求します。認証(および認可)に成功すると、ユーザは外部の宛先 Web サイトに到達します。ブラウザによってユーザ名とパスワードがキャッシュされることに注意してください。PIXがHTTP接続をタイムアウトする必要があるのにタイムアウトしない場合は、実際にはブラウザによる再認証が行われ、キャッシュされたユーザ名とパスワードがPIXに「送信」されている可能性があります。次に、これを認証サーバに転送します。PIXのsyslogやサーバのデバッグに、この現象が示されています。TelnetとFTPが正常に動作しているように見えても、HTTP接続が動作していない場合は、これが原因です。

すべてのシナリオに適用できるサーバ設定

TACACS+サーバの設定例では、認証のみがオンの場合、ユーザ「all」、「telnetonly」、「httponly」、および「ftponly」がすべて機能します。RADIUSサーバの設定例では、ユーザ「all」が機能します。

PIXに認可が追加されると、TACACS+認証サーバにユーザ名とパスワードが送信され、PIXからTACACS+サーバにコマンド(Telnet、HTTP、またはFTP)が送信されます。次に、TACACS+サーバは、そのユーザがそのコマンドに対して認可されているかどうかを確認します。

後の例では、171.68.118.100のユーザがコマンドtelnet 9.9.9.11を発行します。これをPIXで受信すると、PIXは処理のためにユーザ名、パスワード、およびコマンドをTACACS+サーバに渡します。

そのため、認証に加えて認可を行うことで、ユーザ「telnetonly」はPIXを介してTelnet操作を実行できます。ただし、ユーザ「httponly」と「ftponly」はPIXを介してTelnet操作を実行できません。

(前述のとおり、プロトコル仕様の性質上、RADIUSでは認可はサポートされません)。

Cisco Secure UNIX TACACS+サーバの設定

Ciscoセキュア2.x

-

ここにユーザのスタンザが表示されます。

-

CSU.cfgにPIXのIPアドレスまたは完全修飾ドメイン名(FQDN)とキーを追加します。

user = all { password = clear "all" default service = permit } user = telnetonly { password = clear "telnetonly" service = shell { cmd = telnet { permit .* } } } user = ftponly { password = clear "ftponly" service = shell { cmd = ftp { permit .* } } } user = httponly { password = clear "httponly" service = shell { cmd = http { permit .* } } }

Cisco Secure UNIX RADIUSサーバの設定

高度なグラフィカルユーザインターフェイス(GUI)を使用して、ネットワークアクセスサーバ(NAS)リストにPIXのIPとキーを追加します。ユーザstanzaは次のように表示されます。

all Password="all" User-Service-Type = Shell-User

Cisco Secure NT 2.xのRADIUS

CiscoSecure 2.1のオンラインおよびWebドキュメントの「設定例」セクションでは、設定について説明しています。属性6(Service-Type)はLoginまたはAdministrativeです。

GUIを使用して、NASの設定セクションにPIXのIPを追加します。

EasyACS TACACS+

EasyACSのマニュアルにセットアップ情報が記載されています。

-

グループ セクションで、(exec 権限を付与するために)[Shell exec] をクリックします。

-

PIX に認可を追加するには、グループ設定の下部で [Deny unmatched IOS commands] をクリックします。

-

許可するコマンド(Telnetなど)ごとにAdd/Editを選択します。

-

特定のサイトへのTelnetを許可する場合は、引数セクションにIPを入力します。すべてのサイトへの Telnet を許可するには、[Allow all unlisted arguments] をクリックします。

-

[Finish editing command] をクリックします。

-

許可された各コマンド(Telnet、HTTP、FTPなど)に対して、ステップ1 ~ 5を実行します。

-

GUIを使用して、NASの設定セクションにPIXのIPを追加します。

Cisco Secure NT 2.x TACACS+

Cisco Secure 2.xのドキュメントにセットアップ情報が記載されています。

-

グループ セクションで、(exec 権限を付与するために)[Shell exec] をクリックします。

-

PIX に認可を追加するには、グループ設定の下部で [Deny unmatched IOS commands] をクリックします。

-

最下部のcommandチェックボックスを選択し、許可するコマンド(Telnetなど)を入力します。

-

特定のサイトへのTelnetを許可する場合は、引数セクションにIPを入力します(たとえば、「permit 1.2.3.4」)。すべてのサイトへのTelnetを許可するには、Permit unlisted argumentsをクリックします。

-

[Submit] をクリックします。

-

許可された各コマンド(Telnet、FTP、HTTPなど)に対して、ステップ1 ~ 5を実行します。

-

GUIを使用して、NASの設定セクションにPIXのIPを追加します。

Livingston RADIUS サーバの設定

PIX IPとキーをclientsファイルに追加します。

all Password="all" User-Service-Type = Shell-User

Merit RADIUS サーバの設定

PIX IP およびキーをクライアント ファイルに追加します。

all Password="all" Service-Type = Shell-User

TACACS+ フリーウェア サーバの設定

# Handshake with router--PIX needs 'tacacs-server host #.#.#.# cisco':

key = "cisco"

user = all {

default service = permit

login = cleartext "all"

}

user = telnetonly {

login = cleartext "telnetonly"

cmd = telnet {

permit .*

}

}

user = httponly {

login = cleartext "httponly"

cmd = http {

permit .*

}

}

user = ftponly {

login = cleartext "ftponly"

cmd = ftp {

permit .*

}

}

デバッグの手順

-

認証、認可、およびアカウンティング(AAA)を追加する前に、PIX 設定が機能していることを確認してください。

-

AAAを設定する前にトラフィックを通過させることができないと、その後は通過できません。

-

-

PIX のロギングを有効にします:

-

負荷の高いシステムでは logging console debugging コマンドを使用しないでください。

-

logging buffered debugging コマンドは使用できます。show loggingまたはloggingコマンドの出力をsyslogサーバに送信して確認できます。

-

-

TACACS+ サーバまたは RADIUS サーバのデバッグがオンになっていることを確認します。このオプションはすべてのサーバで有効です。

PIX からの認証デバッグ例

PIX デバッグ- 良好な認証 - RADIUS

次に、認証が良好なPIXデバッグの例を示します。

109001: Auth start for user '???' from 171.68.118.100/1116 to 9.9.9.11/23 109011: Authen Session Start: user 'bill', sid 1 109005: Authentication succeeded for user 'bill' from 171.68.118.100/1116 to 9.9.9.11/23 109012: Authen Session End: user 'bill', sid 1, elapsed 1 seconds 302001: Built TCP connection 1 for faddr 9.9.9.11/23 gaddr 9.9.9.10/1116 laddr 171.68.118.100/1116 (bill)

PIX デバッグ - 失敗した認証(ユーザ名またはパスワード)- RADIUS

次に、認証(ユーザ名またはパスワード)が正しくない場合のPIXデバッグの例を示します。4 つのユーザ名/パスワード セットがユーザに表示されます。「Error: max number of retries exceeded」メッセージが表示されます。

注:これがFTPの試行である場合、1回だけ試行できます。HTTPの場合、無限リトライが許可されます。

109001: Auth start for user '???' from 171.68.118.100/1132 to 9.9.9.11/23 109006: Authentication failed for user '' from 171.68.118.100/1132 to 9.9.9.11/23

PIXデバッグ – サーバ停止 – RADIUS

次に、サーバがダウンしている場合のPIXのデバッグ例を示します。ユーザに対してユーザ名が一度表示されます。サーバは「ハング」し、パスワードを要求します(3回)。

109001: Auth start for user '???' from 171.68.118.100/1151 to 9.9.9.11/23 109002: Auth from 171.68.118.100/1151 to 9.9.9.11/23 failed (server 171.68.118.101 failed) 109002: Auth from 171.68.118.100/1151 to 9.9.9.11/23 failed (server 171.68.118.101 failed)

PIX デバッグ - 良好な認証 - TACACS+

次に、認証が良好なPIXデバッグの例を示します。

109001: Auth start for user '???' from 171.68.118.100/1200 to 9.9.9.11/23 109011: Authen Session Start: user 'cse', sid 3 109005: Authentication succeeded for user 'cse' from 171.68.118.100/1200 to 9.9.9.11/23 109012: Authen Session End: user 'cse', sid 3, elapsed 1 seconds 302001: Built TCP connection 3 for faddr 9.9.9.11/23 gaddr 9.9.9.10/1200 laddr 171.68.118.100/1200 (cse)

PIX デバッグ - 失敗した認証(ユーザ名またはパスワード)- TACACS+

次に、認証(ユーザ名またはパスワード)が正しくない場合のPIXデバッグの例を示します。4 つのユーザ名/パスワード セットがユーザに表示されます。「Error: max number of retries exceeded」メッセージが表示されます。

注:これがFTPの試行である場合、1回だけ試行できます。HTTPの場合、無限リトライが許可されます。

109001: Auth start for user '???' from 171.68.118.100/1203 to 9.9.9.11/23 109006: Authentication failed for user '' from 171.68.118.100/1203 to 9.9.9.11/23

PIXデバッグ – サーバダウン – TACACS+

次に、サーバがダウンしている場合のPIXのデバッグ例を示します。ユーザに対してユーザ名が一度表示されます。すぐに「Error: Max number of tries exceeded」メッセージが表示されます。

109001: Auth start for user '???' from 171.68.118.100/1212 to 9.9.9.11/23 109002: Auth from 171.68.118.100/1212 to 9.9.9.11/23 failed (server 171.68.118.101 failed) 109002: Auth from 171.68.118.100/1212 to 9.9.9.11/23 failed (server 171.68.118.101 failed) 109002: Auth from 171.68.118.100/1212 to 9.9.9.11/23 failed (server 171.68.118.101 failed) 109006: Authentication failed for user '' from 171.68.118.100/1212 to 9.9.9.11/23

認可の追加

認証がないと認可は有効ではないため、同じ送信元と宛先に対して認可が必要です。

aaa authorization any outbound 171.68.118.0 255.255.255.0 9.9.9.11 255.255.255.255 tacacs+|radius

または、3つの発信サービスがすべて最初に認証された場合は、次の手順を実行します。

aaa authorization http outbound 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 tacacs+|radius aaa authorization ftp outbound 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 tacacs+|radius aaa authorization telnet outbound 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 tacacs+|radius

PIX からの認証および認可のデバッグ例

PIXデバッグ – 良好な認証と認可 – TACACS+

次に、認証と認可が良好なPIXデバッグの例を示します。

109001: Auth start for user '???' from 171.68.118.100/1218 to 9.9.9.11/23 109011: Authen Session Start: user 'telnetonly', sid 5 109005: Authentication succeeded for user 'telnetonly' from 171.68.118.100/1218 to 9.9.9.11/23 109011: Authen Session Start: user 'telnetonly', sid 5 109007: Authorization permitted for user 'telnetonly' from 171.68.118.100/1218 to 9.9.9.11/23 109012: Authen Session End: user 'telnetonly', sid 5, elapsed 1 seconds 302001: Built TCP connection 4 for faddr 9.9.9.11/23 gaddr 9.9.9.10/1218 laddr 171.68.118.100/1218 (telnetonly)

PIXデバッグ – 良好な認証だが認可に失敗 – TACACS+

次に、認証は良好だが認可に失敗するPIXデバッグの例を示します。

109001: Auth start for user '???' from 171.68.118.100/1223 to 9.9.9.11/23 109011: Authen Session Start: user 'httponly', sid 6 109005: Authentication succeeded for user 'httponly' from 171.68.118.100/1223 to 9.9.9.11/23 109008: Authorization denied for user 'httponly' from 171.68.118.100/1223 to 9.9.9.11/23

PIXデバッグ – 不正な認証、認可が試行されない – TACACS+

次に、認証(ユーザ名またはパスワード)と認可が設定されているが、不正な認証(ユーザ名またはパスワード)が原因で認可が試行されないPIXデバッグの例を示します。4 つのユーザ名/パスワード セットがユーザに表示されます。「Error: max number of retries exceeded.」というメッセージが表示されます

注:これがFTPの試行である場合、1回だけ試行できます。HTTPの場合、無限リトライが許可されます。

109001: Auth start for user '???' from 171.68.118.100/1228 to 9.9.9.11/23 109006: Authentication failed for user '' from 171.68.118.100/1228 to 9.9.9.11/23

PIXデバッグ – 認証/認可、サーバダウン – TACACS+

次に、認証と認可が設定されたPIXデバッグの例を示します。サーバがダウンしている.ユーザにはusernameが1回表示されます。すぐに「Error: Max number of tries exceeded.」と表示されます。

109001: Auth start for user '???' from 171.68.118.100/1237 to 9.9.9.11/23 109002: Auth from 171.68.118.100/1237 to 9.9.9.11/23 failed (server 171.68.118.101 failed) 109002: Auth from 171.68.118.100/1237 to 9.9.9.11/23 failed (server 171.68.118.101 failed) 109002: Auth from 171.68.118.100/1237 to 9.9.9.11/23 failed (server 171.68.118.101 failed) 109006: Authentication failed for user '' from 171.68.118.100/1237 to 9.9.9.11/23

アカウンティングの追加

TACACS+

aaa accounting any outbound 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0: tacacs+

アカウンティングがオンでもオフでも、デバッグは同じように表示されます。ただし、「Built」時に「start」アカウンティングレコードが送信されます。また、「ティアダウン」時に「停止」アカウンティングレコードが送信されます。

109011: Authen Session Start: user 'telnetonly', sid 13 109005: Authentication succeeded for user 'telnetonly' from 171.68.118.100/1299 to 9.9.9.11/23 109011: Authen Session Start: user 'telnetonly', sid 13 109007: Authorization permitted for user 'telnetonly' from 171.68.118.100/1299 to 9.9.9.11/23 109012: Authen Session End: user 'telnetonly', sid 13, elapsed 1 seconds 302001: Built TCP connection 11 for faddr 9.9.9.11/23 gaddr 9.9.9.10/1299 laddr 171.68.118.100/1299 (telnetonly) 302002: Teardown TCP connection 11 faddr 9.9.9.11/23 gaddr 9.9.9.10/1299 laddr 171.68.118.100/1299 duration 0:00:02 bytes 112

TACACS+アカウンティングレコードは次の出力のようになります(これらはCiscoSecure UNIXのものです。Cisco Secure Windowsのレコードはカンマで区切られている場合があります)。

Tue Sep 29 11:00:18 1998 redclay cse PIX 171.68.118.103 start task_id=0x8 foreign_ip=9.9.9.11 local_ip=171.68.118.100 cmd=telnet Tue Sep 29 11:00:36 1998 redclay cse PIX 171.68.118.103 stop task_id=0x8 foreign_ip=9.9.9.11 local_ip=171.68.118.100 cmd=telnet elapsed_time=17 bytes_in=1198 bytes_out=62 Tue Sep 29 11:02:08 1998 redclay telnetonly PIX 171.68.118.103 start task_id=0x9 foreign_ip=9.9.9.11 local_ip=171.68.118.100 cmd=telnet Tue Sep 29 11:02:27 1998 redclay telnetonly PIX 171.68.118.103 stop task_id=0x9 foreign_ip=9.9.9.11 local_ip=171.68.118.100 cmd=telnet elapsed_time=19 bytes_in=2223 bytes_out=64

フィールドは次のように分割されます。

DAY MO DATE TIME YEAR NAME_OF_PIX USER SENDER PIX_IP START/STOP UNIQUE_TASK_ID DESTINATION SOURCE SERVICE <TIME> <BYTES_IN> <BYTES_OUT>

RADIUS

aaa accounting any outbound 0.0.0.0 0.0.0.0 0.0.0.0 0.0.0.0 radius

アカウンティングがオンでもオフでも、デバッグは同じように表示されます。ただし、「Built」時に「start」アカウンティングレコードが送信されます。また、「ティアダウン」時に「停止」アカウンティングレコードが送信されます。

109001: Auth start for user '???' from 171.68.118.100/1316 to 9.9.9.11/23 109011: Authen Session Start: user 'bill', sid 16 109005: Authentication succeeded for user 'bill' from 171.68.118.100/1316 to 9.9.9.11/23 109012: Authen Session End: user 'bill', sid 16, elapsed 1 seconds 302001: Built TCP connection 14 for faddr 9.9.9.11/23 gaddr 9.9.9.10/1316 laddr 171.68.118.100/1316 (bill) 302002: Teardown TCP connection 14 faddr 9.9.9.11/23 gaddr 9.9.9.10/1316 laddr 171.68.118.100/1316 duration 0:00:03 bytes 112

RADIUSアカウンティングレコードは次の出力のようになります(これらはCisco Secure UNIXのものです。Cisco Secure Windowsのものはカンマで区切られています)。

Mon Sep 28 10:47:01 1998 Acct-Status-Type = Start Client-Id = 171.68.118.103 Login-Host = 171.68.118.100 Login-TCP-Port = 23 Acct-Session-Id = "0x00000004" User-Name = "bill" Mon Sep 28 10:47:07 1998 Acct-Status-Type = Stop Client-Id = 171.68.118.103 Login-Host = 171.68.118.100 Login-TCP-Port = 23 Acct-Session-Id = "0x00000004" User-Name = "bill" Acct-Session-Time = 5

フィールドは次のように分割されます。

Acct-Status-Type = START or STOP Client-ID = IP_OF_PIX Login_Host = SOURCE_OF_TRAFFIC Login-TCP-Port = # Acct-Session-ID = UNIQUE_ID_PER_RADIUS_RFC User-name = <whatever> <Acct-Session-Time = #>

最大セッションとログインユーザを確認する方法

一部のTACACSおよびRADIUSサーバには、「max-session」または「view logged-in users」機能があります。最大セッションを実行したりログイン ユーザをチェックしたりする機能は、アカウンティング レコードによって変わります。アカウンティング「start」レコードが生成されているが「stop」レコードが生成されていない場合、TACACSまたはRADIUSサーバはそのユーザがまだログインしている(つまり、PIX経由でセッションが確立されている)と見なします。これは Telnet や FTP 接続では接続の性質上うまく機能します。たとえば、次のようになります。

ユーザは171.68.118.100から9.9.9.25にPIX経由でTelnet接続し、途中で認証を行います。

(pix) 109001: Auth start for user '???' from 171.68.118.100/1200

to 9.9.9.25/23

(pix) 109011: Authen Session Start: user 'cse', sid 3

(pix) 109005: Authentication succeeded for user 'cse' from 171.68.118.100/12

00 to 9.9.9.25/23

(pix) 302001: Built TCP connection 5 for faddr 9.9.9.25/23 gaddr 9.9.9.10/12

00 laddr 171.68.118.100/1200 (cse)

(server start account) Sun Nov 8 16:31:10 1998 rtp-pinecone.rtp.cisco.com

cse PIX 171.68.118.100 start task_id=0x3 foreign_ip=9.9.9.25

local_ip=171.68.118.100 cmd=telnet

サーバには「start」レコードがありますが、「stop」レコードが存在しないため(この時点で)、「Telnet」ユーザがログインしていることがサーバに表示されます。認証を必要とする別の接続(おそらく別のPCから)をユーザが試行し、このユーザに対してサーバ上でmax-sessionsが「1」に設定されている場合、接続はサーバによって拒否されます。

ユーザはターゲットホストでビジネスを開始し、終了します(10分間を費やします)。

(pix) 302002: Teardown TCP connection 5 faddr 9.9.9.25/80 gaddr 9.9.9.10/128 1 laddr 171.68.118.100/1281 duration 0:00:00 bytes 1907 (cse) (server stop account) Sun Nov 8 16:41:17 1998 rtp-pinecone.rtp.cisco.com cse PIX 171.68.118.100 stop task_id=0x3 foreign_ip=9.9.9.25 local_ip=171.68.118.100 cmd=telnet elapsed_time=5 bytes_in=98 bytes_out=36

uauthが0(つまり、毎回認証)であるか、それ以上(uauth期間中に一度認証し、再度認証しない)であるかにかかわらず、アクセスされたすべてのサイトのアカウンティングレコードが削減されます。

ただし、HTTPはプロトコルの性質によって動作が異なります。次に例を示します。

ユーザはPIXを介して171.68.118.100から9.9.9.25をブラウズします。

(pix) 109001: Auth start for user '???' from 171.68.118.100/1281

to 9.9.9.25 /80 (pix) 109011: Authen Session Start: user 'cse', sid 5

(pix) 109005: Authentication succeeded for user 'cse'

from 171.68.118.100/12 81 to 9.9.9.25/80

(pix) 302001: Built TCP connection 5 for faddr 9.9.9.25/80 gaddr 9.9.9.10/12 81

laddr 171.68.118.100/1281 (cse)

(server start account) Sun Nov 8 16:35:34 1998 rtp-pinecone.rtp.cisco.com

cse PIX 171.68.118.100 start task_id=0x9 foreign_ip=9.9.9.25

local_ip=171.68.118.100 cmd=http

(pix) 302002: Teardown TCP connection 5 faddr 9.9.9.25/80 gaddr 9.9.9.10/128 1

laddr 171.68.118.100/1281 duration 0:00:00 bytes 1907 (cse)

(server stop account) Sun Nov 8 16:35.35 1998 rtp-pinecone.rtp.cisco .com

cse PIX 171.68.118.100 stop task_id=0x9 foreign_ip =9.9.9.25

local_ip=171.68.118.100 cmd=http elapsed_time=0

bytes_ in=1907 bytes_out=223

ユーザはダウンロードしたWebページを読みます。

時間に注意してください。このダウンロードには1秒かかりました(開始レコードと停止レコードの間には1秒未満の時間がありました)。ユーザはWebサイトにまだログインしていて、接続はまだ開いていますか。No.

最大セッションまたはログイン ユーザの表示は機能するでしょうか?いいえ。HTTPの接続時間が短すぎるためです。「Built」と「Teardown」(「start」と「stop」レコード)の間の時間は1秒未満です。レコードは実質的に同じ時点で発生するため、「停止」レコードのない「開始」レコードはありません。uauth が 0 に設定されていても、0 以上に設定されていても、トランザクションごとにサーバに送信された「開始」および「停止」レコードはまだ存在しています。ただし、HTTP接続の性質上、最大セッションとログインユーザの表示は機能しません。

except コマンドの使用

このネットワークでは、発信ユーザ(171.68.118.100)の1人を認証する必要がないと判断した場合、次を実行できます。

aaa authentication any outbound 171.68.118.0 255.255.255.0 9.9.9.11 255.255.255.255 tacacs+ aaa authentication except outbound 171.68.118.100 255.255.255.255 9.9.9.11 255.255.255.255 tacacs+

PIX 自身への認証

前の説明では、PIXを介したTelnet(およびHTTP、FTP)トラフィックの認証について説明しました。4.2.2では、PIXへのTelnet接続も認証される場合があります。ここでは、PIXにTelnet接続できるボックスのIPを定義します。

telnet 171.68.118.100 255.255.255.255

次に、Telnetパスワードpasswd wwを入力します。

PIXにTelnetするユーザを認証する新しいコマンドを追加します。

aaa authentication telnet console tacacs+|radius

ユーザが PIX への Telnet を実行すると、Telnet パスワード(「ww」)を求められます。また、PIXはTACACS+またはRADIUSのユーザ名とパスワードも要求します。

プロンプト変更後に表示されるメッセージ

コマンドauth-prompt YOU_ARE_AT_THE_PIXを追加すると、PIXを通過するユーザには次のシーケンスが表示されます。

YOU_ARE_AT_THE_PIX [at which point you enter the username] Password:[at which point you enter the password]

最終宛先に到着すると、「Username:」および「Password:」プロンプトが表示されます。このプロンプトは PIX を経由するユーザにのみ影響し、PIX には影響しません。

注:PIXへのアクセス用に削減されるアカウンティングレコードはありません。

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

10-Dec-2001 |

初版 |

フィードバック

フィードバック