インラインペアモードでのFTDインターフェイスの設定

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、Firepower Threat Defense(FTD)アプライアンスのインラインペアインターフェイス(IPIF)の設定、検証、および動作について説明します。

前提条件

要件

このドキュメントに関する固有の要件はありません。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Firepower 4112 FTD(コード7.x)

- Firepower Management Center(FMC)(コード7.x)

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

関連製品

このドキュメントは、次のバージョンのハードウェアとソフトウェアにも使用できます。

- FPR1000、FPR2100、FPR4100、FPR9300

- セキュアファイアウォール3100および4200シリーズ

- vFTD

- FTDソフトウェアコード6.2.x以降

背景説明

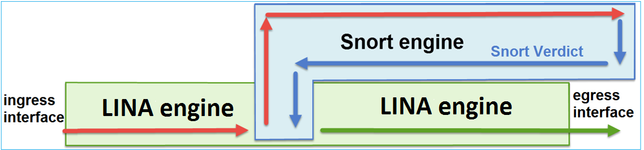

FTD は、2 つの主要なエンジンで構成される統合ソフトウェアイメージです。

- LINA エンジン

- Snortエンジン

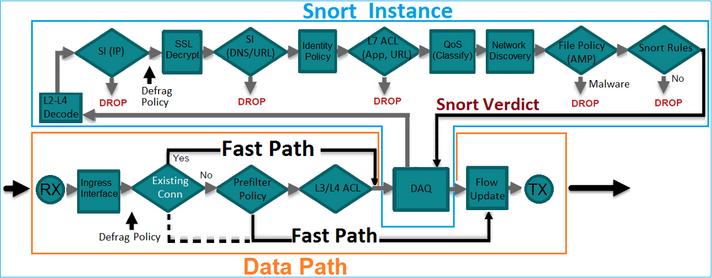

次の図に、2 つのエンジンがどのように連携するかを示します。

- パケットが入力インターフェイスに入り、LINA エンジンによって処理される.

- FTDポリシーで必要とされる場合、パケットはSnortエンジンによって検査されます。

- Snort エンジンがパケットに対する判定を返します。

- LINA エンジンは、Snort の判定に基づいてパケットをドロップまたは転送する.

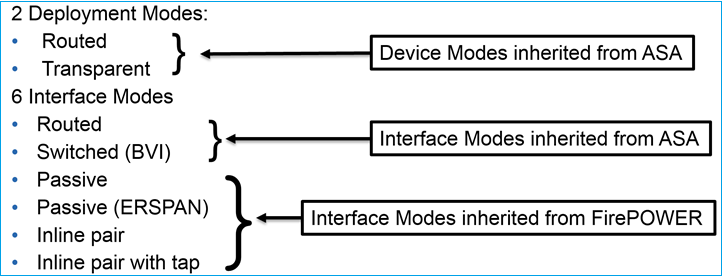

FTDには、図に示すように、2つの導入モードと6つのインターフェイスモードがあります。

注:単一のFTDアプライアンスで複数のインターフェイスモードを混在させることができます。

FTD のさまざまな展開モードおよびインターフェイス モードの概要を次に示します。

| FTD インターフェイス モード |

FTD 展開モード |

説明 |

トラフィックのドロップの可否 |

| Routed |

Routed |

LINAエンジンおよびSnortエンジンのフルチェック |

Yes |

| 交換された |

トランスペアレント |

LINAエンジンおよびSnortエンジンのフルチェック |

Yes |

| インライン ペア |

ルーテッドまたはトランスペアレント |

LINAエンジンの一部チェックとSnortエンジンのフルチェック |

Yes |

| タップ付きインライン ペア |

ルーテッドまたはトランスペアレント |

LINAエンジンの一部チェックとSnortエンジンのフルチェック |

いいえ |

| Passive |

ルーテッドまたはトランスペアレント |

LINAエンジンの一部チェックとSnortエンジンのフルチェック |

いいえ |

| パッシブ(ERSPAN) |

Routed |

LINAエンジンの一部チェックとSnortエンジンのフルチェック |

いいえ |

FTDでのインラインペアインターフェイスの設定

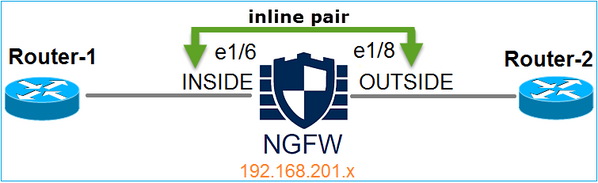

ネットワーク図

Requirement

次の要件に従って、インラインペアモードの物理インターフェイスe1/3およびe1/4を設定します。

| インターフェイス | e1/3 | e1/4 |

| [名前(Name)] | INSIDE | OUTSIDE |

| セキュリティ ゾーン | INSIDE_ZONE | OUTSIDE_ZONE |

| インライン セット名 | Inline-Pair-1 | |

| インライン セット MTU | 1,500 | |

| リンク ステートの伝達 | Enabled |

解決方法

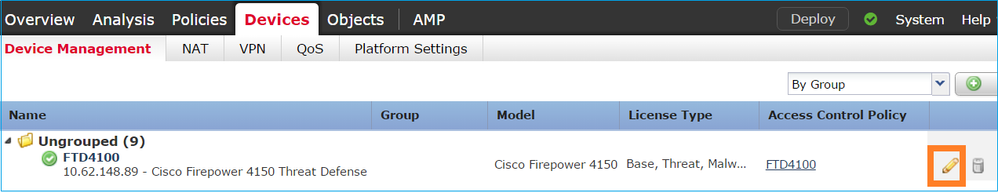

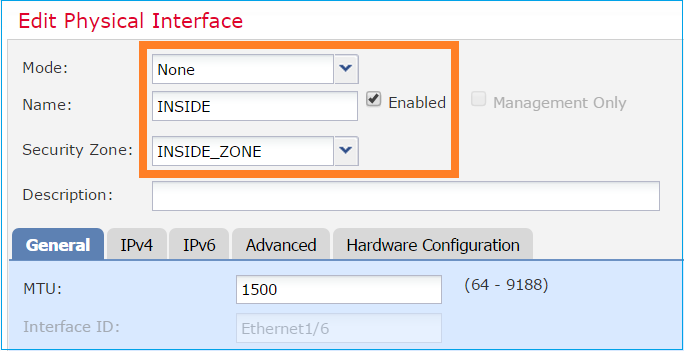

ステップ 1:個々のインターフェイスに設定するには、Devices > Device Managementに移動し、適切なデバイスを選択してEditを選択します。

次に、図に示すように、インターフェイスに対してNameを指定し、Enabledをチェックします。

注:Nameはインターフェイスの名前です。

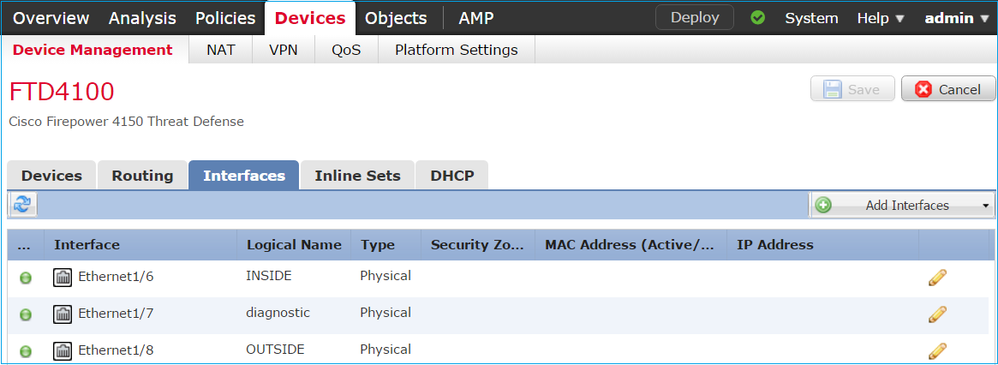

同様に、インターフェイスEthernet1/4についても同様です。最終結果は次のとおりです。

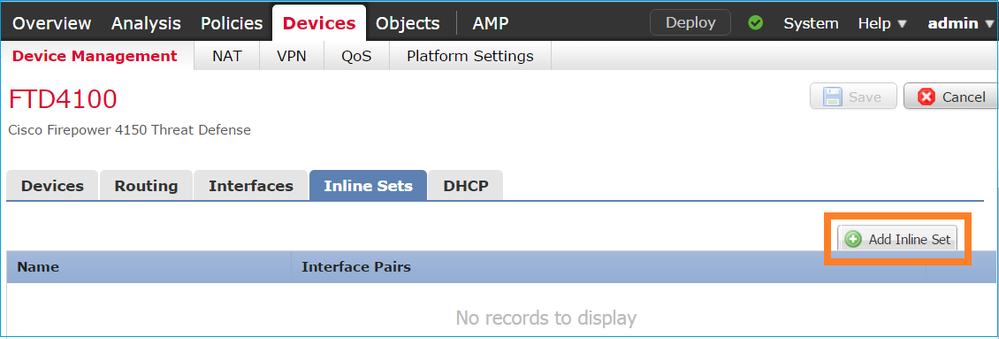

ステップ 2:インラインペアを設定します。

図に示すように、Inline Sets > Add Inline Set の順に移動します。

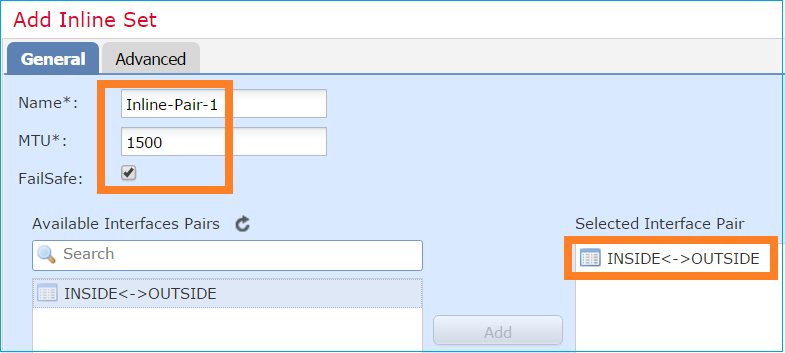

ステップ 3:図に示すように、要件に従って一般設定を行います。

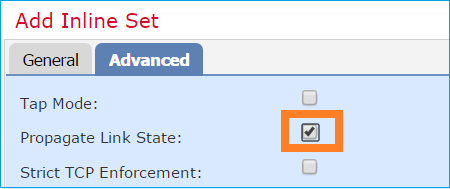

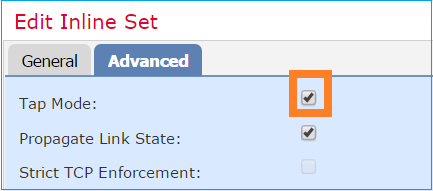

ステップ 4:図に示すように、Advanced SettingsでPropagate Link Stateオプションをイネーブルにします。

リンク ステート プロパゲーションにより、インライン セットのいずれかのインターフェイスがダウンした場合に、インライン インターフェイス ペアのもう一方のインターフェイスが自動的にダウンします。

ステップ 5:変更を保存して展開します。

確認

ここでは、設定が正常に機能しているかどうかを確認します。

FTD CLIからインラインペアの設定を確認します。

解決方法

FTD CLIにログインし、インラインペア設定を確認します。

firepower# show inline-set

Inline-set Inline-Pair-1

Mtu is 1500 bytes

Fail-open for snort down is on

Fail-open for snort busy is off

Tap mode is off

Propagate-link-state option is on

hardware-bypass mode is disabled

Interface-Pair[1]:

Interface: Ethernet1/4 "OUTSIDE"

Current-Status: UP

Interface: Ethernet1/3 "INSIDE"

Current-Status: UP

Bridge Group ID: 507

注:ブリッジグループIDの値は0以外です。[タップモード]がオンの場合は、0です。

インターフェイスと名前の情報を確認します。

firepower# show nameif

Interface Name Security

Ethernet1/1 management 0

Ethernet1/3 INSIDE 0

Ethernet1/4 OUTSIDE 0

インターフェイスのステータスを確認します。

firepower# show interface ip brief

Interface IP-Address OK? Method Status Protocol

Internal-Control0/0 unassigned YES unset up up

Internal-Data0/0 unassigned YES unset up up

Internal-Data0/1 unassigned YES unset up up

Internal-Data0/2 169.254.1.1 YES unset up up

Internal-Data0/3 unassigned YES unset up up

Internal-Data0/4 unassigned YES unset down up

Ethernet1/1 203.0.113.130 YES unset up up

Ethernet1/3 unassigned YES unset up up

Ethernet1/4 unassigned YES unset up up

物理インターフェイス情報を確認します。

firepower# show interface e1/3

Interface Ethernet1/3 "INSIDE", is up, line protocol is up

Hardware is EtherSVI, BW 1000 Mbps, DLY 10 usec

MAC address ac4a.670e.641e, MTU 1500

IPS Interface-Mode: inline, Inline-Set: Inline-Pair-1

IP address unassigned

Traffic Statistics for "INSIDE":

170 packets input, 12241 bytes

41 packets output, 7881 bytes

9 packets dropped

1 minute input rate 0 pkts/sec, 37 bytes/sec

1 minute output rate 0 pkts/sec, 19 bytes/sec

1 minute drop rate, 0 pkts/sec

5 minute input rate 0 pkts/sec, 34 bytes/sec

5 minute output rate 0 pkts/sec, 23 bytes/sec

5 minute drop rate, 0 pkts/sec

FTDのインラインペアインターフェイスの動作の確認

このセクションでは、インラインペアの動作を確認するための次の検証チェックについて説明します。

- 検証1.パケットトレーサの使用

- 検証2.トレースを使用してキャプチャを有効にし、インラインペアを介してTCP同期/確認応答(SYN/ACK)パケットを送信します。

- 検証3.ファイアウォールエンジンデバッグを使用したFTDトラフィックの監視

- 検証4.リンクステートプロパゲーション機能を確認します。

- 検証5.スタティックネットワークアドレス変換(NAT)を設定します。

解決方法

アーキテクチャの概要

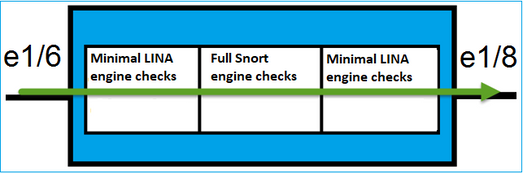

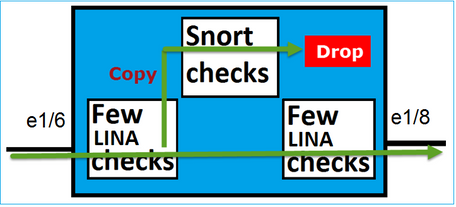

2つのFTDインターフェイスがインラインペアモードで動作している場合は、図に示すようにパケットが処理されます。

注:インラインペアセットのメンバーにできるのは物理インターフェイスだけです。

基本理論

- インラインペア2物理を設定すると、インターフェイスは内部的にブリッジされます。

- 従来のインライン侵入防御システム(IPS)に非常によく似ています。

- ルーテッドまたはトランスペアレント展開モードで使用できます。

- LINAエンジンのほとんどの機能(NAT、ルーティングなど)は、インラインペアを通過するフローでは使用できません。

- 中継トラフィックはドロップできます。

- Snortエンジンのフルチェックとともに、いくつかのLINAエンジンチェックが適用されます。

最後の点は、次の図のように表示できます。

検証1.パケットトレーサの使用

次のパケットトレーサの出力では、インラインペアを通過するパケットをエミュレートしています。重要な点は強調表示されています。

firepower# packet-tracer input INSIDE tcp 192.168.201.50 1111 192.168.202.50 80

Phase: 1

Type: NGIPS-MODE

Subtype: ngips-mode

Result: ALLOW

Elapsed time: 11834 ns

Config:

Additional Information:

The flow ingressed an interface configured for NGIPS mode and NGIPS services will be applied

Phase: 2

Type: ACCESS-LIST

Subtype:

Result: ALLOW

Elapsed time: 11834 ns

Config:

access-group CSM_FW_ACL_ global

access-list CSM_FW_ACL_ advanced permit ip host 192.168.201.50 host 192.168.202.50 rule-id 268451044

access-list CSM_FW_ACL_ remark rule-id 268451044: ACCESS POLICY: mzafeiro_2m - Mandatory

access-list CSM_FW_ACL_ remark rule-id 268451044: L7 RULE: New-Rule-#1303-ALLOW

Additional Information:

This packet will be sent to snort for additional processing where a verdict will be reached

Phase: 3

Type: NGIPS-EGRESS-INTERFACE-LOOKUP

Subtype: Resolve Egress Interface

Result: ALLOW

Elapsed time: 2440 ns

Config:

Additional Information:

Ingress interface INSIDE is in NGIPS inline mode.

Egress interface OUTSIDE is determined by inline-set configuration

Phase: 4

Type: FLOW-CREATION

Subtype:

Result: ALLOW

Elapsed time: 68320 ns

Config:

Additional Information:

New flow created with id 1801, packet dispatched to next module

Phase: 5

Type: EXTERNAL-INSPECT

Subtype:

Result: ALLOW

Elapsed time: 18056 ns

Config:

Additional Information:

Application: 'SNORT Inspect'

Phase: 6

Type: SNORT

Subtype: identity

Result: ALLOW

Elapsed time: 13668 ns

Config:

Additional Information:

user id: no auth, realm id: 0, device type: 0, auth type: invalid, auth proto: basic, username: none, AD domain: none,

src sgt: 0, src sgt type: unknown, dst sgt: 0, dst sgt type: unknown, abp src: none, abp dst: none, location: none

Phase: 7

Type: SNORT

Subtype: firewall

Result: ALLOW

Elapsed time: 67770 ns

Config:

Network 0, Inspection 0, Detection 0, Rule ID 268451044

Additional Information:

Starting rule matching, zone -1 -> -1, geo 0 -> 0, vlan 0, src sgt: 0, src sgt type: unknown, dst sgt: 0, dst sgt type: unknown, user 9999997, no url or host, no xff

Matched rule ids 268451044 - Allow

Phase: 8

Type: SNORT

Subtype: appid

Result: ALLOW

Elapsed time: 11002 ns

Config:

Additional Information:

service: (0), client: (0), payload: (0), misc: (0)

Result:

input-interface: INSIDE(vrfid:0)

input-status: up

input-line-status: up

output-interface: OUTSIDE(vrfid:0)

output-status: up

output-line-status: up

Action: allow

Time Taken: 204924 ns

検証2.インラインペアを使用したTCP SYN/ACKパケットの送信

Scapyなどのユーティリティを作成するパケットを使用して、TCP SYN/ACKパケットを生成できます。この構文は、SYN/ACKフラグを有効にした3つのパケットを生成します。

root@KALI:~# scapy INFO: Can't import python gnuplot wrapper . Won't be able to plot. WARNING: No route found for IPv6 destination :: (no default route?) Welcome to Scapy (2.2.0) >>> conf.iface='eth0' >>> packet = IP(dst="192.168.201.60")/TCP(flags="SA",dport=80) >>> syn_ack=[] >>> for i in range(0,3): # Send 3 packets ... syn_ack.extend(packet) ... >>> send(syn_ack)

FTD CLIでこのキャプチャを有効にし、いくつかのTCP SYN/ACKパケットを送信します。

firepower# capture CAPI interface INSIDE trace match ip host 192.168.201.60 any

firepower# capture CAPO interface OUTSIDE match ip host 192.168.201.60 any

キャプチャは、3つのSYN/ACKパケットがFTDを通過することを示しています。

firepower# show capture CAPI

3 packets captured

1: 09:20:18.206440 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

2: 09:20:18.208180 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

3: 09:20:18.210026 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

3 packets shown

firepower# show capture CAPO

3 packets captured

1: 09:20:18.206684 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

2: 09:20:18.208210 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

3: 09:20:18.210056 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

3 packets shown

最初のキャプチャパケットのトレースにより、Snortエンジンによる判定など、いくつかの追加情報が明らかになります。

firepower# show capture CAPI packet-number 1 trace

3 packets captured

1: 09:20:18.206440 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

Phase: 1

Type: NGIPS-MODE

Subtype: ngips-mode

Result: ALLOW

Elapsed time: 5978 ns

Config:

Additional Information:

The flow ingressed an interface configured for NGIPS mode and NGIPS services will be applied

Phase: 2

Type: ACCESS-LIST

Subtype:

Result: ALLOW

Elapsed time: 5978 ns

Config:

access-group CSM_FW_ACL_ global

access-list CSM_FW_ACL_ advanced permit ip host 192.168.201.50 object-group FMC_INLINE_dst_rule_268451044 rule-id 268451044

access-list CSM_FW_ACL_ remark rule-id 268451044: ACCESS POLICY: mzafeiro_2m - Mandatory

access-list CSM_FW_ACL_ remark rule-id 268451044: L7 RULE: New-Rule-#1303-ALLOW

object-group network FMC_INLINE_dst_rule_268451044

network-object 192.168.202.50 255.255.255.255

network-object 192.168.201.60 255.255.255.255

Additional Information:

This packet will be sent to snort for additional processing where a verdict will be reached

Phase: 3

Type: NGIPS-EGRESS-INTERFACE-LOOKUP

Subtype: Resolve Egress Interface

Result: ALLOW

Elapsed time: 1952 ns

Config:

Additional Information:

Ingress interface INSIDE is in NGIPS inline mode.

Egress interface OUTSIDE is determined by inline-set configuration

Phase: 4

Type: FLOW-CREATION

Subtype:

Result: ALLOW

Elapsed time: 45872 ns

Config:

Additional Information:

New flow created with id 1953, packet dispatched to next module

Phase: 5

Type: EXTERNAL-INSPECT

Subtype:

Result: ALLOW

Elapsed time: 18544 ns

Config:

Additional Information:

Application: 'SNORT Inspect'

Phase: 6

Type: SNORT

Subtype: identity

Result: ALLOW

Elapsed time: 25182 ns

Config:

Additional Information:

user id: no auth, realm id: 0, device type: 0, auth type: invalid, auth proto: basic, username: none, AD domain: none,

src sgt: 0, src sgt type: unknown, dst sgt: 0, dst sgt type: unknown, abp src: none, abp dst: none, location: none

Phase: 7

Type: SNORT

Subtype: firewall

Result: ALLOW

Elapsed time: 50924 ns

Config:

Network 0, Inspection 0, Detection 0, Rule ID 268451044

Additional Information:

Starting rule matching, zone -1 -> -1, geo 0 -> 0, vlan 0, src sgt: 0, src sgt type: unknown, dst sgt: 0, dst sgt type: unknown, user 9999997, no url or host, no xff

Matched rule ids 268451044 - Allow

Phase: 8

Type: SNORT

Subtype: appid

Result: ALLOW

Elapsed time: 17722 ns

Config:

Additional Information:

service: (0), client: (0), payload: (0), misc: (0)

Result:

input-interface: INSIDE(vrfid:0)

input-status: up

input-line-status: up

output-interface: OUTSIDE(vrfid:0)

output-status: up

output-line-status: up

Action: allow

Time Taken: 172152 ns

1 packet shown

2番目にキャプチャされたパケットのトレースは、パケットが現在の接続に一致するため、ACLチェックをバイパスするものの、Snortエンジンにより検査されていることを示しています。

firepower# show capture CAPI packet-number 2 trace

3 packets captured

2: 09:20:18.208180 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

Phase: 1

Type: FLOW-LOOKUP

Subtype:

Result: ALLOW

Elapsed time: 1952 ns

Config:

Additional Information:

Found flow with id 1953, using existing flow

Phase: 2

Type: EXTERNAL-INSPECT

Subtype:

Result: ALLOW

Elapsed time: 7320 ns

Config:

Additional Information:

Application: 'SNORT Inspect'

Phase: 3

Type: SNORT

Subtype: appid

Result: ALLOW

Elapsed time: 1860 ns

Config:

Additional Information:

service: (0), client: (0), payload: (0), misc: (0)

Result:

input-interface: INSIDE(vrfid:0)

input-status: up

input-line-status: up

Action: allow

Time Taken: 11132 ns

1 packet shown

検証3.許可されたトラフィックのファイアウォールエンジンデバッグ

ファイアウォールエンジンのデバッグは、図に示すように、アクセスコントロールポリシーなどのFTD Snortエンジンの特定のコンポーネントに対して実行されます。

インラインペアを使用してTCP SYN/ACKパケットを送信すると、デバッグ出力が次のように表示されます。

> system support firewall-engine-debug

Please specify an IP protocol: tcp

Please specify a client IP address:

Please specify a client port:

Please specify a server IP address: 192.168.201.60

Please specify a server port: 80

Monitoring firewall engine debug messages

192.168.201.60-80 > 192.168.201.50-20 6 AS 4 I 12 New session

192.168.201.60-80 > 192.168.201.50-20 6 AS 4 I 12 using HW or preset rule order 3, id 268438528 action Allow and prefilter rule 0

192.168.201.60-80 > 192.168.201.50-20 6 AS 4 I 12 allow action

192.168.201.60-80 > 192.168.201.50-20 6 AS 4 I 12 Deleting session

検証4.リンクステートプロパゲーションの確認

FTDでバッファログを有効にし、e1/4インターフェイスに接続されたスイッチポートをシャットダウンします。FTD CLIで、両方のインターフェイスがダウンしたことを確認する必要があります。

firepower# show interface ip brief

Interface IP-Address OK? Method Status Protocol

Internal-Control0/0 unassigned YES unset up up

Internal-Data0/0 unassigned YES unset up up

Internal-Data0/1 unassigned YES unset up up

Internal-Data0/2 169.254.1.1 YES unset up up

Internal-Data0/3 unassigned YES unset up up

Internal-Data0/4 unassigned YES unset down up

Ethernet1/1 203.0.113.130 YES unset up up

Ethernet1/3 unassigned YES unset admin down down

Ethernet1/4 unassigned YES unset down down

FTD のログは次のとおりです。

firepower# show log

...

May 28 2024 07:35:10: %FTD-4-411002: Line protocol on Interface Ethernet1/4, changed state to down

May 28 2024 07:35:10: %FTD-4-411004: Interface INSIDE, changed state to administratively down

May 28 2024 07:35:10: %FTD-4-411004: Interface Ethernet1/3, changed state to administratively down

May 28 2024 07:35:10: %FTD-4-812005: Link-State-Propagation activated on inline-pair due to failure of interface Ethernet1/4(OUTSIDE) bringing down pair interface Ethernet1/3(INSIDE)

May 28 2024 07:35:10: %FTD-4-411002: Line protocol on Interface Ethernet1/3, changed state to down

inline-set ステータスには、2 つのインターフェイス メンバーの状態が示されます。

firepower# show inline-set

Inline-set Inline-Pair-1

Mtu is 1500 bytes

Fail-open for snort down is on

Fail-open for snort busy is off

Tap mode is off

Propagate-link-state option is on

hardware-bypass mode is disabled

Interface-Pair[1]:

Interface: Ethernet1/4 "OUTSIDE"

Current-Status: Down(Propagate-Link-State-Activated)

Interface: Ethernet1/3 "INSIDE"

Current-Status: Down(Administrative-Down-By-Propagate-Link-State)

Bridge Group ID: 507

2つのインターフェイスのステータスの違いに注目してください。

firepower# show interface e1/3

Interface Ethernet1/3 "INSIDE", is admin down, line protocol is down

Hardware is EtherSVI, BW 1000 Mbps, DLY 10 usec

MAC address ac4a.670e.641e, MTU 1500

IPS Interface-Mode: inline, Inline-Set: Inline-Pair-1

Administrative-Down-By-Propagate-Link-State

IP address unassigned

Traffic Statistics for "INSIDE":

2400 packets input, 165873 bytes

1822 packets output, 178850 bytes

17 packets dropped

1 minute input rate 0 pkts/sec, 0 bytes/sec

1 minute output rate 0 pkts/sec, 0 bytes/sec

1 minute drop rate, 0 pkts/sec

5 minute input rate 0 pkts/sec, 32 bytes/sec

5 minute output rate 0 pkts/sec, 57 bytes/sec

5 minute drop rate, 0 pkts/sec

firepower# show interface e1/4

Interface Ethernet1/4 "OUTSIDE", is down, line protocol is down

Hardware is EtherSVI, BW 1000 Mbps, DLY 10 usec

MAC address ac4a.670e.640e, MTU 1500

IPS Interface-Mode: inline, Inline-Set: Inline-Pair-1

Propagate-Link-State-Activated

IP address unassigned

Traffic Statistics for "OUTSIDE":

1893 packets input, 158046 bytes

2386 packets output, 213997 bytes

67 packets dropped

1 minute input rate 0 pkts/sec, 0 bytes/sec

1 minute output rate 0 pkts/sec, 0 bytes/sec

1 minute drop rate, 0 pkts/sec

5 minute input rate 0 pkts/sec, 51 bytes/sec

5 minute output rate 0 pkts/sec, 39 bytes/sec

5 minute drop rate, 0 pkts/sec

スイッチポートを再度有効にすると、FTDログには次のように表示されます。

May 28 2024 07:38:04: %FTD-4-411001: Line protocol on Interface Ethernet1/4, changed state to up

May 28 2024 07:38:04: %FTD-4-411003: Interface Ethernet1/3, changed state to administratively up

May 28 2024 07:38:04: %FTD-4-411003: Interface INSIDE, changed state to administratively up

May 28 2024 07:38:04: %FTD-4-812006: Link-State-Propagation de-activated on inline-pair due to recovery of interface Ethernet1/4(OUTSIDE) bringing up pair interface Ethernet1/3(INSIDE)

May 28 2024 07:38:05: %FTD-4-411002: Line protocol on Interface Ethernet1/4, changed state to down

検証5.スタティックNATの設定

解決方法

NATは、インラインモード、インラインタップモード、またはパッシブモードで動作するインターフェイスではサポートされません。

Firepower Management Center設定ガイド、バージョン6.0.1

インラインペアインターフェイスモードでのパケットのブロック

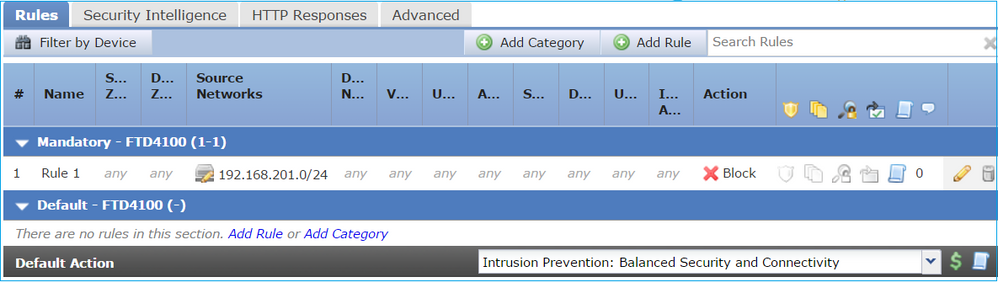

ブロックルールを作成し、FTDのインラインペアを介してトラフィックを送信し、図に示すように動作を確認します。

解決方法

トレースでのキャプチャを有効にして、FTD のインライン ペア経由で SYN/ACK パケットを送信します。トラフィックがブロックされます。

firepower# show capture

capture CAPI type raw-data trace interface INSIDE [Capturing - 270 bytes]

match ip host 192.168.201.60 any

capture CAPO type raw-data interface OUTSIDE [Capturing - 0 bytes]

match ip host 192.168.201.60 any

トレースでは、パケットがFTD LINAエンジンによってドロップされ、FTD Snortエンジンに転送されなかったことがわかります。

firepower# show capture CAPI packet-number 1 trace

4 packets captured

1: 09:41:54.562547 192.168.201.50.59144 > 192.168.201.60.80: S 3817586151:3817586151(0) win 64240 <mss 1460,sackOK,timestamp 2568467664 0,nop,wscale 7>

Phase: 1

Type: NGIPS-MODE

Subtype: ngips-mode

Result: ALLOW

Elapsed time: 10126 ns

Config:

Additional Information:

The flow ingressed an interface configured for NGIPS mode and NGIPS services will be applied

Phase: 2

Type: ACCESS-LIST

Subtype:

Result: DROP

Elapsed time: 10126 ns

Config:

access-group CSM_FW_ACL_ global

access-list CSM_FW_ACL_ advanced deny ip any host 192.168.201.60 rule-id 268451045 event-log flow-start

access-list CSM_FW_ACL_ remark rule-id 268451045: ACCESS POLICY: mzafeiro_2m - Mandatory

access-list CSM_FW_ACL_ remark rule-id 268451045: L4 RULE: block_192.168.201.60

Additional Information:

Result:

input-interface: INSIDE(vrfid:0)

input-status: up

input-line-status: up

Action: drop

Time Taken: 20252 ns

1 packet shown

タップ付きインラインペアモードの設定

インラインペアのタップモードを有効にします。

解決方法

図に示すように、Devices > Device Management > Inline Sets > Edit Inline Set > Advancedの順に移動し、Tap Modeを有効にします。

検証

firepower# show inline-set

Inline-set Inline-Pair-1

Mtu is 1500 bytes

Fail-open for snort down is off

Fail-open for snort busy is off

Tap mode is on

Propagate-link-state option is on

hardware-bypass mode is disabled

Interface-Pair[1]:

Interface: Ethernet1/4 "OUTSIDE"

Current-Status: UP

Interface: Ethernet1/3 "INSIDE"

Current-Status: UP

Bridge Group ID: 0

FTDのタップ付きインラインペアインターフェイスの動作の確認

基本理論

- タップ付きインラインペアを設定すると、物理インターフェイスは内部的にブリッジされます。

- ルーテッドまたはトランスペアレント展開モードで使用できます。

- LINAエンジンのほとんどの機能(NAT、ルーティングなど)は、インラインペアを通過するフローでは使用できません。

- 実際のトラフィックはドロップできません。

- 実際のトラフィックのコピーに対するSnortエンジンのフルチェックとともに、いくつかのLINAエンジンチェックが適用されます。

タップ付きインラインペアモードでは、中継トラフィックはドロップされません。パケットのトレースを使用して、これを確認します。

> show capture CAPI packet-number 2 trace 3 packets captured 2: 13:34:30.685084 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) win 8192 Phase: 1 Type: CAPTURE Subtype: Result: ALLOW Config: Additional Information: MAC Access list Phase: 2 Type: ACCESS-LIST Subtype: Result: ALLOW Config: Implicit Rule Additional Information: MAC Access list Phase: 3 Type: NGIPS-MODE Subtype: ngips-mode Result: ALLOW Config: Additional Information: The flow ingressed an interface configured for NGIPS mode and NGIPS services is applied Phase: 4 Type: ACCESS-LIST Subtype: log Result: WOULD HAVE DROPPED Config: access-group CSM_FW_ACL_ global access-list CSM_FW_ACL_ advanced deny ip 192.168.201.0 255.255.255.0 any rule-id 268441600 event-log flow-start access-list CSM_FW_ACL_ remark rule-id 268441600: ACCESS POLICY: FTD4100 - Mandatory/1 access-list CSM_FW_ACL_ remark rule-id 268441600: L4 RULE: Rule 1 Additional Information: Result: input-interface: INSIDE input-status: up input-line-status: up Action: Access-list would have dropped, but packet forwarded due to inline-tap 1 packet shown

>

インラインペアとEtherchannel

Etherchannelを使用してインラインペアを設定するには、次の2つの方法があります。

- EtherchannelはFTDで終了します。

- EtherchannelはFTDを通過します(FXOSコード2.3.1.3以降が必要)。

FTDで終端されたEtherChannel

SW-AのEtherChannel:

SW-A# show etherchannel summary | i Po33|Po55 33 Po33(SU) LACP Gi3/11(P) 35 Po35(SU) LACP Gi2/33(P)

SW-BのEtherChannel:

SW-B# show etherchannel summary | i Po33|Po55 33 Po33(SU) LACP Gi1/0/3(P) 55 Po55(SU) LACP Gi1/0/4(P)

トラフィックは、MACアドレスラーニングに基づいて、アクティブFTDを介して転送されます。

SW-B# show mac address-table address 0017.dfd6.ec00

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

201 0017.dfd6.ec00 DYNAMIC Po33

Total Mac Addresses for this criterion: 1

FTDのインラインセット:

FTD# show inline-set

Inline-set SET1

Mtu is 1500 bytes

Fail-open for snort down is on

Fail-open for snort busy is off

Tap mode is off

Propagate-link-state option is off

hardware-bypass mode is disabled

Interface-Pair[1]:

Interface: Port-channel3 "INSIDE"

Current-Status: UP

Interface: Port-channel5 "OUTSIDE"

Current-Status: UP

Bridge Group ID: 775

注:FTDフェールオーバーが発生した場合、トラフィックの停止は、主にスイッチがリモートピアのMACアドレスを学習するのにかかる時間に依存します。

FTD経由のEtherChannel

SW-AのEtherChannel:

SW-A# show etherchannel summary | i Po33|Po55

33 Po33(SU) LACP Gi3/11(P)

55 Po55(SD) LACP Gi3/7(I)

スタンバイFTDを通過するLACPパケットがブロックされます。

FTD# capture ASP type asp-drop fo-standby FTD# show capture ASP | i 0180.c200.0002 29: 15:28:32.658123 a0f8.4991.ba03 0180.c200.0002 0x8809 Length: 124 70: 15:28:47.248262 f0f7.556a.11e2 0180.c200.0002 0x8809 Length: 124

SW-BのEtherChannel:

SW-B# show etherchannel summary | i Po33|Po55

33 Po33(SU) LACP Gi1/0/3(P)

55 Po55(SD) LACP Gi1/0/4(s)

トラフィックは、MACアドレスラーニングに基づいて、アクティブFTDを介して転送されます。

SW-B# show mac address-table address 0017.dfd6.ec00

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

201 0017.dfd6.ec00 DYNAMIC Po33

Total Mac Addresses for this criterion: 1

FTDのインラインセット:

FTD# show inline-set

Inline-set SET1

Mtu is 1500 bytes

Fail-open for snort down is on

Fail-open for snort busy is off

Tap mode is off

Propagate-link-state option is off

hardware-bypass mode is disabled

Interface-Pair[1]:

Interface: Ethernet1/3 "INSIDE"

Current-Status: UP

Interface: Ethernet1/5 "OUTSIDE"

Current-Status: UP

Bridge Group ID: 519

注意:このシナリオでは、FTDのフェールオーバーが発生した場合、コンバージェンス時間は主にEtherchannel LACPネゴシエーションと停止にかかる時間に依存し、かなり長くなる可能性があります。EtherchannelモードがON(LACPなし)の場合、コンバージェンス時間はMACアドレスラーニングによって決まります。

トラブルシュート

現在のところ、この設定に関する特定の情報はありません。

比較:インラインペアとタップ付きインラインペア

| インライン ペア |

タップ付きインライン ペア |

|

| show inline-set |

> show inline-set |

> show inline-set > |

| show interface |

> show interface e1/6 |

> show interface e1/6 |

| ブロックルールを使用してパケットを処理するには |

> show capture CAPI packet-number 1 trace |

> show capture CAPI packet-number 1 trace |

要約

- インラインペアモードを使用すると、パケットは主にFTD Snortエンジンを通過します。

- TCP接続は、TCP状態バイパスモードで処理されます。

- FTD LINAエンジンの観点からは、ACLポリシーが適用されます。

- インラインペアモードが使用されている場合、パケットはインラインで処理されるため、ブロックできます。

- タップモードが有効な場合、実際のトラフィックは変更されずにFTDを通過しますが、パケットのコピーは内部で検査され、ドロップされます。

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

3.0 |

18-Nov-2024 |

リンクが見つからなかったため、Cisco Internal Information Boxを削除。

「概要」、「代替テキスト」、および「フォーマット」が更新されました。 |

2.0 |

28-Apr-2023 |

再認定 |

1.0 |

18-Oct-2017 |

初版 |

シスコ エンジニア提供

- Mikis Zafeiroudisテクニカルコンサルティングエンジニア

- ディンカーシャルマテクニカルコンサルティングエンジニア

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック