ASAvでのASDMまたはCLIを使用したIKEv1 IPsecサイト間トンネルの設定

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

はじめに

このドキュメントでは、v9.18.3を実行している2つのCisco Secure Firewall Virtual(ASAv)間にIKEv1 IPsecサイト間トンネルを設定する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- エンドツーエンドのIP接続を確立する必要がある

- 次のプロトコルを許可する必要があります。

- IPsecコントロールプレーン用のユーザデータグラムプロトコル(UDP)500および4500

- IPsecデータプレーン用のEncapsulating Security Payload(ESP)IPプロトコル50

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づくものです。

- ソフトウェアバージョン9.18.3が稼働するCisco Secure Firewall ASA Virtual

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

このセクションでは、Adaptive Security Device Manager(ASDM)VPNウィザードまたはCLIを使用してサイト間VPNトンネルを設定する方法について説明します。

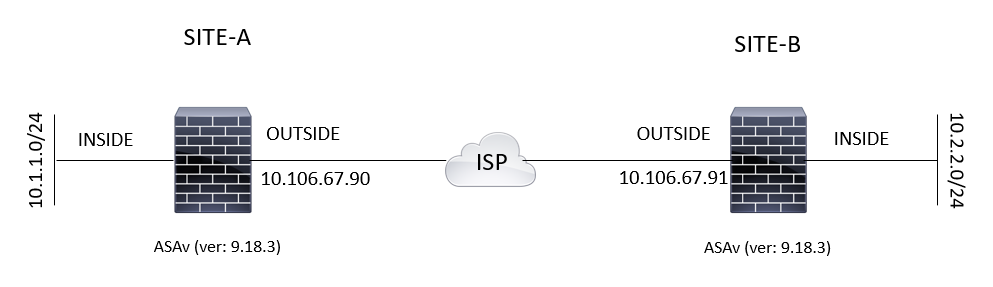

ネットワーク図

このドキュメントの例では、次のトポロジを使用しています。

トポロジ ダイアグラム

トポロジ ダイアグラム

ASDM VPNウィザードを使用した設定

ASDMウィザードを使用してサイト間VPNトンネルを設定するには、次の手順を実行します。

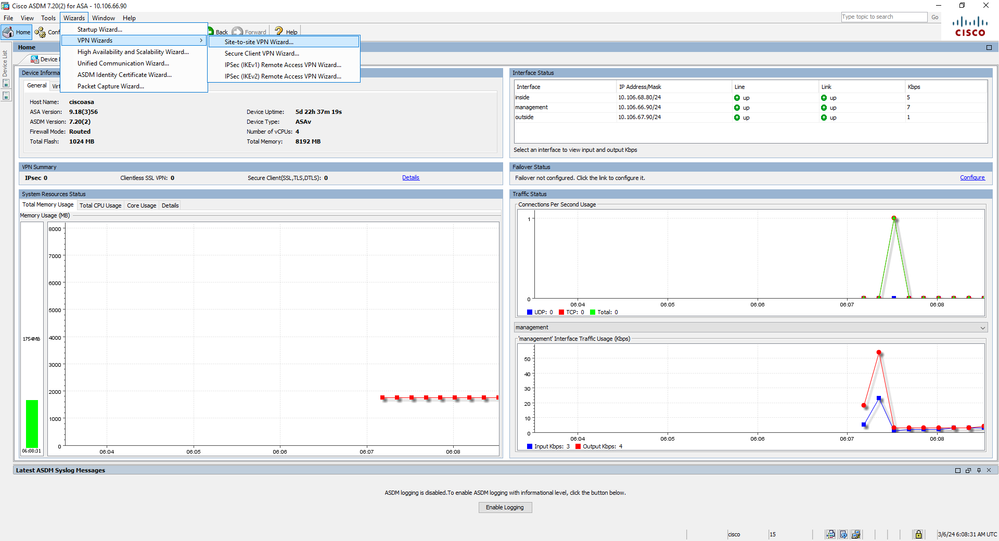

- ASDMを開き、に移動します

Wizards > VPN Wizards > Site-to-site VPN Wizard。 VPNウィザードのナビゲーション

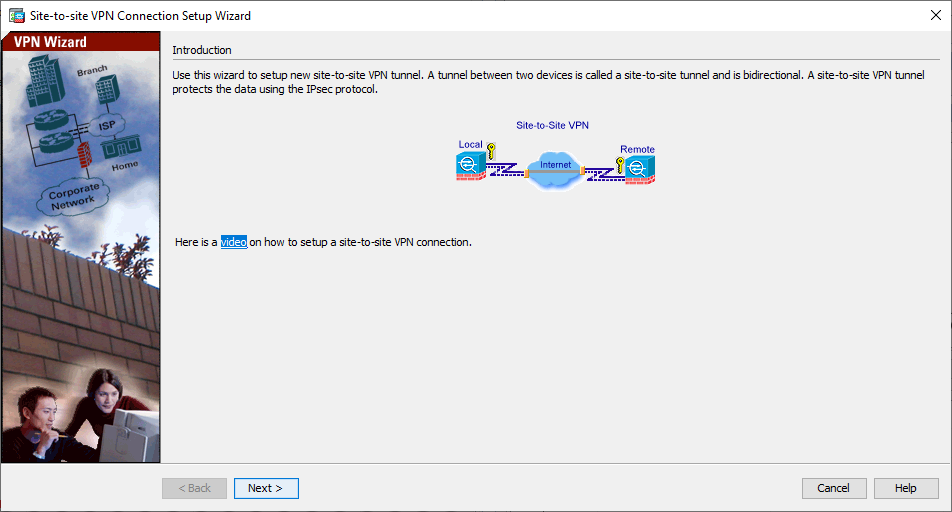

VPNウィザードのナビゲーション - ウィザードのホームページが表示されたら

Nextクリックします。 VPN Wizardウィンドウ1

VPN Wizardウィンドウ1 注:最新のASDMバージョンには、この設定を説明するビデオへのリンクがあります。

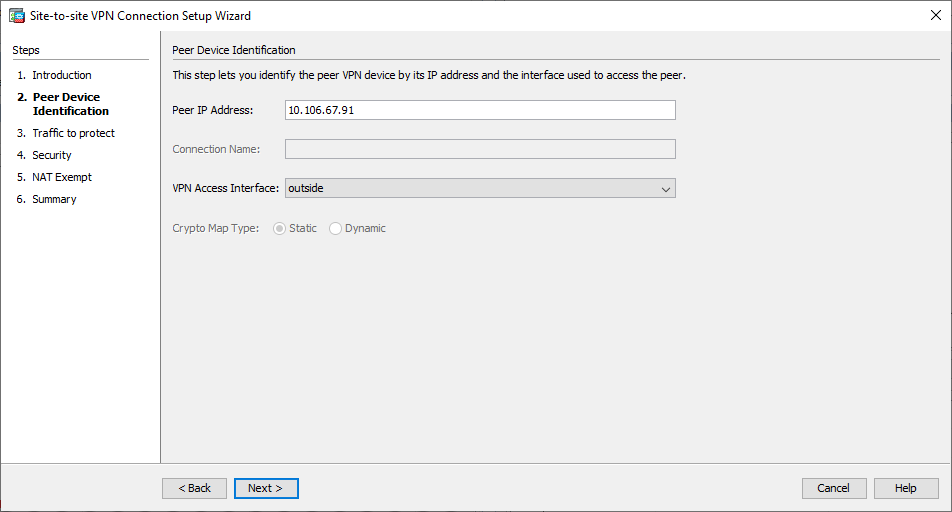

- ピアのIPアドレスを設定します。この例では、ピアのIPアドレスはサイトBで10.106.67.91に設定されています。サイトAでピアのIPアドレスを設定する場合は、10.106.67.90に変更する必要があります。リモートエンドに到達できるインターフェイスも指定します。完了したら

Next、をクリックします。 VPN Wizardウィンドウ2

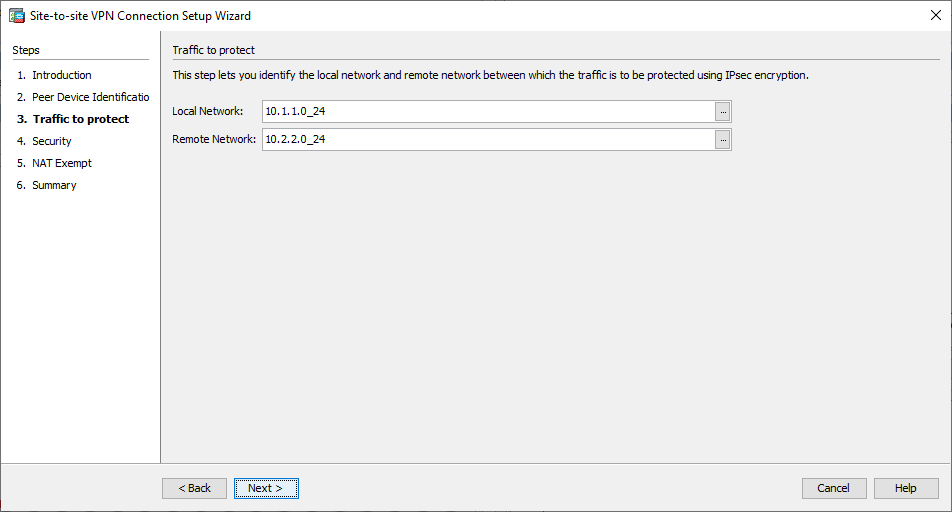

VPN Wizardウィンドウ2 - ローカルネットワークとリモートネットワーク(トラフィックの送信元と宛先)を設定します。次の図に、サイトBの設定を示します(逆はサイトAに適用)。

VPN Wizardウィンドウ3

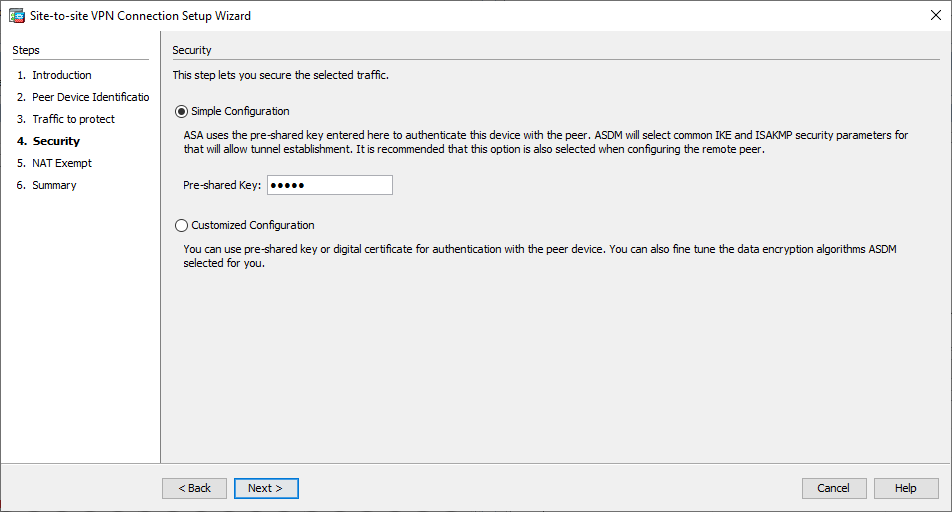

VPN Wizardウィンドウ3 - Securityページで、事前共有キーを設定します(両端で一致している必要があります)。完了したら

Next、をクリックします。 VPN Wizardウィンドウ4

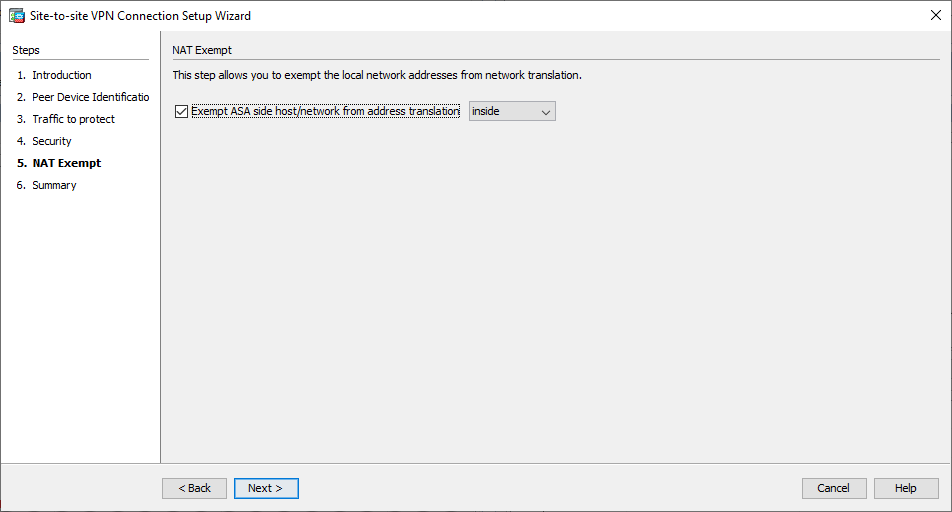

VPN Wizardウィンドウ4 - ASAのトラフィックの送信元インターフェイスを設定します。ASDMはASAのバージョンに基づいてネットワークアドレス変換(NAT)ルールを自動的に作成し、最後のステップで残りの設定とともにプッシュします。

注:このドキュメントで使用されている例では、「inside」がトラフィックの送信元です。

VPN Wizardウィンドウ5

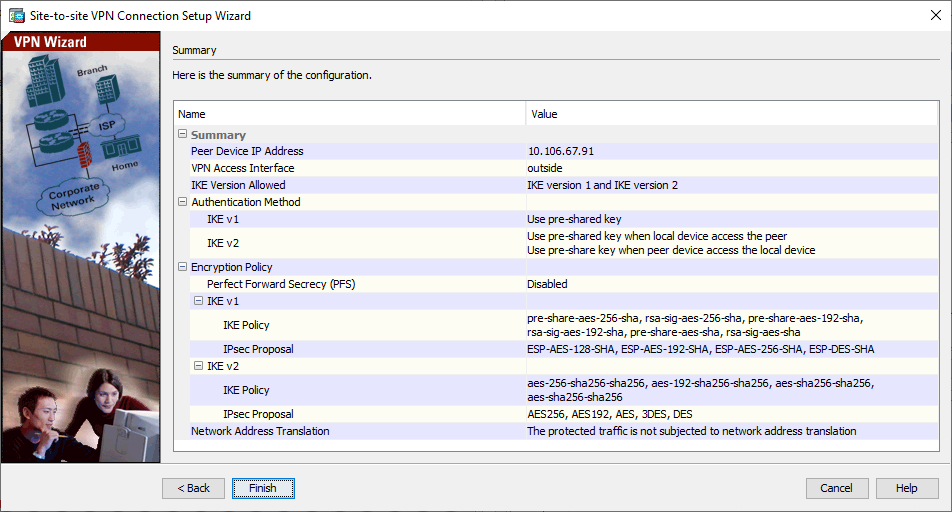

VPN Wizardウィンドウ5 - ウィザードは、ASAにプッシュされる設定の概要を提供します。設定を確認して確認し、をクリックし

Finishます。 VPN Wizardウィンドウ6

VPN Wizardウィンドウ6

CLIを使用した設定

CLIを使用した設定このセクションでは、CLIを使用してIKEv1 IPsecサイト間トンネルを設定する方法について説明します。

サイトBの設定

サイトBの設定ヒント:ASAを使用したIKEv2の設定例については、シスコのドキュメント『ASAとルータ間のサイト間IKEv2トンネルの設定例』を参照してください。

フェーズ1(IKEv1)

フェーズ1の設定では、次の手順を実行します。

- CLIに次のコマンドを入力して、外部インターフェイスでIKEv1を有効にします。

crypto ikev1 enable outside

- ハッシュ、認証、Diffie-Hellmanグループ、ライフタイム、および暗号化に使用するアルゴリズム/方法を定義するIKEv1ポリシーを作成します。

crypto ikev1 policy 1

! The 1 in the above command refers to the Policy suite priority (1 highest, 65535 lowest)

authentication pre-share

encryption aes-256

hash sha

group 14

lifetime 86400 - IPsec属性の下にトンネルグループを作成し、ピアIPアドレスとトンネル事前共有キーを設定します。

tunnel-group 10.106.67.90 type ipsec-l2l

tunnel-group 10.106.67.90 ipsec-attributes

ikev1 pre-shared-key cisco

! Note the IKEv1 keyword at the beginning of the pre-shared-key command.

フェーズ2(IPsec)

フェーズ2の設定には、次の手順を実行します。

- 暗号化およびトンネル化するトラフィックを定義するアクセスリストを作成します。この例で対象となるトラフィックは、10.2.2.0サブネットから10.1.1.0に送信されたトンネルからのトラフィックです。サイト間に複数のサブネットが関係する場合は、複数のエントリを含めることができます。

object network 10.2.2.0_24

subnet 10.2.2.0 255.255.255.0

object network 10.1.1.0_24

subnet 10.1.1.0 255.255.255.0

access-list 100 extended permit ip object 10.2.2.0_24 object 10.1.1.0_24 - キーワードを含むトランスフォームセット(TS)を設定する

IKEv1。リモートエンドでも同じTSを作成する必要があります。

crypto ipsec ikev1 transform-set myset esp-aes-256 esp-sha-hmac

- 次のコンポーネントを含むクリプトマップを設定します。

- ピアのIPアドレス

- 対象のトラフィックを含む定義済みのアクセスリスト

- TS

- オプションのPerfect Forward Secrecy(PFS;完全転送秘密)設定。データを保護するために使用されるDiffie-Hellmanキーの新しいペアを作成します(フェーズ2が起動する前に、両側でPFSが有効になっている必要があります)。

- 外部インターフェイスにクリプトマップを適用します。

crypto map outside_map 20 match address 100

crypto map outside_map 20 set peer 10.106.67.90

crypto map outside_map 20 set ikev1 transform-set myset

crypto map outside_map 20 set pfs

crypto map outside_map interface outside

NAT除外

VPNトラフィックが他のNATルールの対象となっていないことを確認します。 使用されるNATルールを次に示します。

nat (inside,outside) 1 source static 10.2.2.0_24 10.2.2.0_24 destination static 10.1.1.0_24 10.1.1.0_24 no-proxy-arp route-lookup注:複数のサブネットを使用する場合は、すべての送信元および宛先サブネットを含むオブジェクトグループを作成し、NATルールで使用する必要があります。

object-group network 10.x.x.x_SOURCE

network-object 10.4.4.0 255.255.255.0

network-object 10.2.2.0 255.255.255.0

object network 10.x.x.x_DESTINATION

network-object 10.3.3.0 255.255.255.0

network-object 10.1.1.0 255.255.255.0

nat (inside,outside) 1 source static 10.x.x.x_SOURCE 10.x.x.x_SOURCE destination static 10.x.x.x_DESTINATION 10.x.x.x_DESTINATION no-proxy-arp route-lookup

完全な設定例

サイトBの完全な設定を次に示します。

crypto ikev1 enable outside

crypto ikev1 policy 10

authentication pre-share

encryption aes-256

hash sha

group 14

lifetime 86400

tunnel-group 10.106.67.90 type ipsec-l2l

tunnel-group 10.106.67.90 ipsec-attributes

ikev1 pre-shared-key cisco

!Note the IKEv1 keyword at the beginning of the pre-shared-key command.

object network 10.2.2.0_24

subnet 10.2.2.0 255.255.255.0

object network 10.1.1.0_24

subnet 10.1.1.0 255.255.255.0

access-list 100 extended permit ip object 10.2.2.0_24 object 10.1.1.0_24

crypto ipsec ikev1 transform-set myset esp-aes esp-sha-hmac

crypto map outside_map 20 match address 100

crypto map outside_map 20 set peer 10.106.67.90

crypto map outside_map 20 set ikev1 transform-set myset

crypto map outside_map 20 set pfs

crypto map outside_map interface outside

nat (inside,outside) 1 source static 10.2.2.0_24 10.2.2.0_24 destination static 10.1.1.0_24 10.1.1.0_24 no-proxy-arp route-lookupグループ ポリシー

グループ ポリシーグループポリシーは、トンネルに適用される特定の設定を定義するために使用されます。これらのポリシーは、トンネルグループと組み合わせて使用されます。

グループポリシーは、内部(ASAで定義されている属性から属性が取得される)または外部(外部サーバから属性がクエリーされる)として定義できます。 グループポリシーを定義するために使用するコマンドを次に示します。

group-policy SITE_A internal注:グループポリシーでは複数の属性を定義できます。使用できるすべての属性のリストについては、「グループポリシーの設定」セクションを参照してください。

グループポリシーのオプション属性

属性はvpn-tunnel-protocol、これらの設定を適用する必要があるトンネルタイプを決定します。この例では、IPsecが使用されます。

vpn-tunnel-protocol ?

group-policy mode commands/options:

IPSec IP Security Protocol l2tp-ipsec L2TP using IPSec for security

svc SSL VPN Client

webvpn WebVPN

vpn-tunnel-protocol ikev1 - Version 8.4 and later

トンネルがアイドル(トラフィックなし)状態でダウンしないように設定するオプションがあります。このオプションを設定するには、属性値にvpn-idle-timeoutは分を使用する必要があります。または、この値をnoneに設定して、トンネルがダウンしないことを意味します。

ランダム データの例は次のとおりです。

group-policy SITE_A attributes

vpn-idle-timeout ?

group-policy mode commands/options:

<1-35791394> Number of minutes

alert-interval Specify timeout alert interval in minutes

none Site-to-Site (IKEv1, IKEv2) and IKEv1 remote-access: Disable

timeout and allow an unlimited idle period; AnyConnect (SSL,

IPSec/IKEv2): Use value of default-idle-timeout

トンネルグループの一般属性の下のコマンドはdefault-group-policy、確立されたトンネルに特定のポリシー設定をプッシュするために使用されるグループポリシーを定義します。グループポリシーで定義しなかったオプションのデフォルト設定は、グローバルなデフォルトのグループポリシーから取得されます。

tunnel-group 10.106.67.91 general-attributes

default-group-policy SITE_A確認

確認このセクションに記載されている情報を使用して、設定が適切に機能するか確認します。

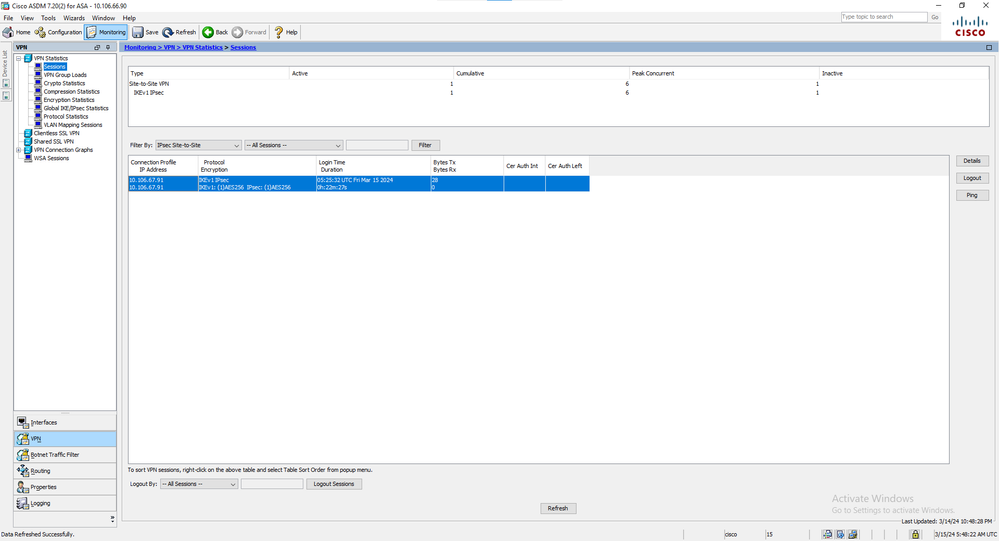

ASDM

ASDMASDMからトンネルステータスを表示するには、に移動しMonitoring > VPNます。次の情報が提供されます。

- ピアのIPアドレス

- トンネルを構築するために使用されるプロトコル

- 使用される暗号化アルゴリズム

- トンネルがアップした時刻とアップ時間

- 受信および転送されたパケットの数

ヒント:データはリアルタイムで更新されないため、最新の値を表示するにはクリックしますRefresh。

VPN Monitoringウィンドウ

VPN Monitoringウィンドウ

CLI を使う場合:

CLI を使う場合:このセクションでは、CLIを使用して設定を確認する方法について説明します。

フェーズ 1

フェーズ 1サイトB側でフェーズ1の設定を確認するには、CLIに次のコマンドを入力します。

show crypto ikev1 sa

IKEv1 SAs:

Active SA: 1

Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey)

Total IKE SA: 1

1 IKE Peer: 10.106.67.91

Type : L2L Role : initiator

Rekey : no State : MM_ACTIVEフェーズ 2

フェーズ 2このコマンドはshow crypto ipsec sa、ピア間に構築されたIPSec SAを表示します。ネットワーク10.1.1.0と10.2.2.0の間を流れるトラフィック用に、IPアドレス10.106.67.90と10.106.67.91の間に暗号化トンネルが構築されます。インバウンドおよびアウトバウンドトラフィック用に構築された2つのESP SAを確認できます。認証ヘッダー(AH)SAがないため、AHは使用されません。

サイトA側でフェーズ2の設定を確認するには、CLIに次のコマンドを入力します。

interface: outside

Crypto map tag: outside_map, seq num: 20, local addr: 10.106.67.90

access-list 100 extended permit ip 10.1.1.0 255.255.255.0 10.2.2.0 255.255.255.0

local ident (addr/mask/prot/port): (10.1.1.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (10.2.2.0/255.255.255.0/0/0)

current_peer: 10.106.67.91

#pkts encaps: 20, #pkts encrypt: 20, #pkts digest: 20

#pkts decaps: 20, #pkts decrypt: 20, #pkts verify: 20

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 20, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 10.106.67.90/0, remote crypto endpt.: 10.106.67.91/0

path mtu 1500, ipsec overhead 74(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: F8951DA2

current inbound spi : 662C7ABE

inbound esp sas:

spi: 0x662C7ABE (1714191038)

SA State: active

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, PFS Group 14, IKEv1, }

slot: 0, conn_id: 1, crypto-map: outside_map

sa timing: remaining key lifetime (kB/sec): (3914998/28074)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x001FFFFF

outbound esp sas:

spi: 0xF8951DA2 (4170522018)

SA State: active

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, PFS Group 14, IKEv1, }

slot: 0, conn_id: 1, crypto-map: outside_map

sa timing: remaining key lifetime (kB/sec): (3914998/28073)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

サイトB側でフェーズ2の設定を確認するには、CLIに次のコマンドを入力します。

interface: outside

Crypto map tag: outside_map, seq num: 20, local addr: 10.106.67.91

access-list 100 extended permit ip 10.2.2.0 255.255.255.0 10.1.1.0 255.255.255.0

local ident (addr/mask/prot/port): (10.2.2.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (10.1.1.0/255.255.255.0/0/0)

current_peer: 10.106.67.90

#pkts encaps: 20, #pkts encrypt: 20, #pkts digest: 20

#pkts decaps: 20, #pkts decrypt: 20, #pkts verify: 20

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 20, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 10.106.67.91/0, remote crypto endpt.: 10.106.67.90/0

path mtu 1500, ipsec overhead 74(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: 662C7ABE

current inbound spi : F8951DA2

inbound esp sas:

spi: 0xF8951DA2 (4170522018)

SA State: active

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, PFS Group 14, IKEv1, }

slot: 0, conn_id: 1, crypto-map: outside_map

sa timing: remaining key lifetime (kB/sec): (4373998/27737)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x001FFFFF

outbound esp sas:

spi: 0x662C7ABE (1714191038)

SA State: active

transform: esp-aes-256 esp-sha-hmac no compression

in use settings ={L2L, Tunnel, PFS Group 14, IKEv1, }

slot: 0, conn_id: 1, crypto-map: outside_map

sa timing: remaining key lifetime (kB/sec): (4373998/27737)

IV size: 16 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001トラブルシュート

トラブルシュート設定の問題のトラブルシューティングを行うには、この項で説明する情報を使用します。

トンネル障害の場所を特定するには、次のdebugコマンドを入力します。

debug crypto ikev1 127 (フェーズ 1)debug crypto ipsec 127 (フェーズ 2)

デバッグ出力の完全な例を次に示します。

IPSEC(crypto_map_check)-3: Looking for crypto map matching 5-tuple: Prot=1, saddr=10.1.1.10, sport=23043, daddr=10.2.2.10, dport=23043

IPSEC(crypto_map_check)-3: Checking crypto map outside_map 20: matched.

Mar 15 05:41:39 [IKEv1 DEBUG]Pitcher: received a key acquire message, spi 0x0

IPSEC(crypto_map_check)-3: Looking for crypto map matching 5-tuple: Prot=1, saddr=10.1.1.10, sport=23043, daddr=10.2.2.10, dport=23043

IPSEC(crypto_map_check)-3: Checking crypto map outside_map 20: matched.

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, IKE Initiator: New Phase 1, Intf inside, IKE Peer 10.106.67.91 local Proxy Address 10.1.1.0, remote Proxy Address 10.2.2.0, Crypto map (outside_map)

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing ISAKMP SA payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing NAT-Traversal VID ver 02 payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing NAT-Traversal VID ver 03 payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing NAT-Traversal VID ver RFC payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing Fragmentation VID + extended capabilities payload

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, IKE_DECODE SENDING Message (msgid=0) with payloads : HDR + SA (1) + VENDOR (13) + VENDOR (13) + VENDOR (13) + VENDOR (13) + NONE (0) total length : 172

Mar 15 05:41:39 [IKEv1]IKE Receiver: Packet received on 10.106.67.90:500 from 10.106.67.91:500

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, IKE_DECODE RECEIVED Message (msgid=0) with payloads : HDR + SA (1) + VENDOR (13) + VENDOR (13) + NONE (0) total length : 132

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing SA payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Oakley proposal is acceptable

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing VID payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Received NAT-Traversal RFC VID

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing VID payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Received Fragmentation VID

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, IKE Peer included IKE fragmentation capability flags: Main Mode: True Aggressive Mode: True

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing ke payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing nonce payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing Cisco Unity VID payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing xauth V6 VID payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Send IOS VID

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Constructing ASA spoofing IOS Vendor ID payload (version: 1.0.0, capabilities: 20000001)

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing VID payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Send Altiga/Cisco VPN3000/Cisco ASA GW VID

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing NAT-Discovery payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, computing NAT Discovery hash

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, constructing NAT-Discovery payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, computing NAT Discovery hash

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, IKE_DECODE SENDING Message (msgid=0) with payloads : HDR + KE (4) + NONCE (10) + VENDOR (13) + VENDOR (13) + VENDOR (13) + VENDOR (13) + NAT-D (20) + NAT-D (20) + NONE (0) total length : 432

Mar 15 05:41:39 [IKEv1]IKE Receiver: Packet received on 10.106.67.90:500 from 10.106.67.91:500

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, IKE_DECODE RECEIVED Message (msgid=0) with payloads : HDR + KE (4) + NONCE (10) + VENDOR (13) + VENDOR (13) + VENDOR (13) + VENDOR (13) + NAT-D (20) + NAT-D (20) + NONE (0) total length : 432

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing ke payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing ISA_KE payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing nonce payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing VID payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Received Cisco Unity client VID

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing VID payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Received xauth V6 VID

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing VID payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Processing VPN3000/ASA spoofing IOS Vendor ID payload (version: 1.0.0, capabilities: 20000001)

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing VID payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Received Altiga/Cisco VPN3000/Cisco ASA GW VID

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing NAT-Discovery payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, computing NAT Discovery hash

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, processing NAT-Discovery payload

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, computing NAT Discovery hash

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, Connection landed on tunnel_group 10.106.67.91

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Generating keys for Initiator...

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, constructing ID payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, constructing hash payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Computing hash for ISAKMP

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Constructing IOS keep alive payload: proposal=32767/32767 sec.

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, constructing dpd vid payload

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, IKE_DECODE SENDING Message (msgid=0) with payloads : HDR + ID (5) + HASH (8) + IOS KEEPALIVE (128) + VENDOR (13) + NONE (0) total length : 96

Mar 15 05:41:39 [IKEv1]Group = 10.106.67.91, IP = 10.106.67.91, Automatic NAT Detection Status: Remote end is NOT behind a NAT device This end is NOT behind a NAT device

Mar 15 05:41:39 [IKEv1]IKE Receiver: Packet received on 10.106.67.90:500 from 10.106.67.91:500

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, IKE_DECODE RECEIVED Message (msgid=0) with payloads : HDR + ID (5) + HASH (8) + IOS KEEPALIVE (128) + VENDOR (13) + NONE (0) total length : 96

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, processing ID payload

Mar 15 05:41:39 [IKEv1 DECODE]Group = 10.106.67.91, IP = 10.106.67.91, ID_IPV4_ADDR ID received 10.106.67.91

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, processing hash payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Computing hash for ISAKMP

Mar 15 05:41:39 [IKEv1 DEBUG]IP = 10.106.67.91, Processing IOS keep alive payload: proposal=32767/32767 sec.

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, processing VID payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Received DPD VID

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, Connection landed on tunnel_group 10.106.67.91

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Oakley begin quick mode

Mar 15 05:41:39 [IKEv1 DECODE]Group = 10.106.67.91, IP = 10.106.67.91, IKE Initiator starting QM: msg id = ad712fa9

Mar 15 05:41:39 [IKEv1]Group = 10.106.67.91, IP = 10.106.67.91, PHASE 1 COMPLETED

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, Keep-alive type for this connection: DPD

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Starting P1 rekey timer: 73440 seconds.

Mar 15 05:41:39 [IKEv1]Group = 10.106.67.91, IP = 10.106.67.91, Add to IKEv1 Tunnel Table succeeded for SA with logical ID 8192

Mar 15 05:41:39 [IKEv1]Group = 10.106.67.91, IP = 10.106.67.91, Add to IKEv1 MIB Table succeeded for SA with logical ID 8192

IPSEC INFO: Setting an IPSec timer of type SA Purge Timer for 30 seconds with a jitter value of 0

IPSEC INFO: IPSec SA PURGE timer started SPI 0x0001B739

IPSEC: New embryonic SA created @ 0x00007f05294f4620,

SCB : 0x294CFE60,

Direction : inbound

SPI : 0x50EF49AD

Session ID : 0x00002000

VPIF num : 0x00000002

Tunnel type : l2l

Protocol : esp

Lifetime : 240 seconds

SA handle : 0x0001B739

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, IKE got SPI from key engine: SPI = 0x50ef49ad

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, oakley constructing quick mode

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, constructing blank hash payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, constructing IPSec SA payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, constructing IPSec nonce payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, constructing pfs ke payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, constructing proxy ID

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Transmitting Proxy Id:

Local subnet: 10.1.1.0 mask 255.255.255.0 Protocol 0 Port 0

Remote subnet: 10.2.2.0 Mask 255.255.255.0 Protocol 0 Port 0

Mar 15 05:41:39 [IKEv1 DECODE]Group = 10.106.67.91, IP = 10.106.67.91, IKE Initiator sending Initial Contact

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, constructing qm hash payload

Mar 15 05:41:39 [IKEv1 DECODE]Group = 10.106.67.91, IP = 10.106.67.91, IKE Initiator sending 1st QM pkt: msg id = ad712fa9

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, IKE_DECODE SENDING Message (msgid=ad712fa9) with payloads : HDR + HASH (8) + SA (1) + NONCE (10) + KE (4) + ID (5) + ID (5) + NOTIFY (11) + NONE (0) total length : 464

Mar 15 05:41:39 [IKEv1]IKE Receiver: Packet received on 10.106.67.90:500 from 10.106.67.91:500

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, IKE_DECODE RECEIVED Message (msgid=ad712fa9) with payloads : HDR + HASH (8) + SA (1) + NONCE (10) + KE (4) + ID (5) + ID (5) + NONE (0) total length : 436

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, processing hash payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, processing SA payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, processing nonce payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, processing ke payload

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, processing ISA_KE for PFS in phase 2

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, processing ID payload

Mar 15 05:41:39 [IKEv1 DECODE]Group = 10.106.67.91, IP = 10.106.67.91, ID_IPV4_ADDR_SUBNET ID received--10.1.1.0--255.255.255.0

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, processing ID payload

Mar 15 05:41:39 [IKEv1 DECODE]Group = 10.106.67.91, IP = 10.106.67.91, ID_IPV4_ADDR_SUBNET ID received--10.2.2.0--255.255.255.0

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, loading all IPSEC SAs

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Generating Quick Mode Key!

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Generating Quick Mode Key!

Mar 15 05:41:39 [IKEv1]Group = 10.106.67.91, IP = 10.106.67.91, Security negotiation complete for LAN-to-LAN Group (10.106.67.91) Initiator, Inbound SPI = 0x50ef49ad, Outbound SPI = 0xea689811

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, oakley constructing final quick mode

Mar 15 05:41:39 [IKEv1 DECODE]Group = 10.106.67.91, IP = 10.106.67.91, IKE Initiator sending 3rd QM pkt: msg id = ad712fa9

Mar 15 05:41:39 [IKEv1]IP = 10.106.67.91, IKE_DECODE SENDING Message (msgid=ad712fa9) with payloads : HDR + HASH (8) + NONE (0) total length : 76

IPSEC INFO: Setting an IPSec timer of type SA Purge Timer for 30 seconds with a jitter value of 0

IPSEC INFO: IPSec SA PURGE timer started SPI 0x00024311

IPSEC: New embryonic SA created @ 0x00007f05294fd920,

SCB : 0x294CCDB0,

Direction : outbound

SPI : 0xEA689811

Session ID : 0x00002000

VPIF num : 0x00000002

Tunnel type : l2l

Protocol : esp

Lifetime : 240 seconds

SA handle : 0x00024311

Rule Lookup for local 10.1.1.0 to remote 10.2.2.0

Peer matched map outside_map sequence 20

PROXY MATCH on crypto map outside_map seq 20

IPSEC DEBUG: Using NP outbound permit rule for SPI 0xEA689811

IPSEC: Completed host OBSA update, SPI 0xEA689811

IPSEC: Creating outbound VPN context, SPI 0xEA689811

Flags : 0x00000005

SA : 0x00007f05294fd920

SPI : 0xEA689811

MTU : 1500 bytes

VCID : 0x00000000

Peer : 0x00000000

SCB : 0x02CEE703

Channel: 0x00007f0533c4f700

IPSEC: Completed outbound VPN context, SPI 0xEA689811

VPN handle: 0x000000000000763c

IPSEC: New outbound encrypt rule, SPI 0xEA689811

Src addr: 10.1.1.0

Src mask: 255.255.255.0

Dst addr: 10.2.2.0

Dst mask: 255.255.255.0

Src ports

Upper: 0

Lower: 0

Op : ignore

Dst ports

Upper: 0

Lower: 0

Op : ignore

Protocol: 0

Use protocol: false

SPI: 0x00000000

Use SPI: false

IPSEC: Completed outbound encrypt rule, SPI 0xEA689811

Rule ID: 0x00007f05294f8a60

IPSEC: New outbound permit rule, SPI 0xEA689811

Src addr: 10.106.67.90

Src mask: 255.255.255.255

Dst addr: 10.106.67.91

Dst mask: 255.255.255.255

Src ports

Upper: 0

Lower: 0

Op : ignore

Dst ports

Upper: 0

Lower: 0

Op : ignore

Protocol: 50

Use protocol: true

SPI: 0xEA689811

Use SPI: true

IPSEC: Completed outbound permit rule, SPI 0xEA689811

Rule ID: 0x00007f05294f9110

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, IKE got a KEY_ADD msg for SA: SPI = 0xea689811

IPSEC: New embryonic SA created @ 0x00007f05294f4620,

SCB : 0x294CFE60,

Direction : inbound

SPI : 0x50EF49AD

Session ID : 0x00002000

VPIF num : 0x00000002

Tunnel type: l2l

Protocol : esp

Lifetime : 240 seconds

SA handle : 0x0001B739

Rule Lookup for local 10.1.1.0 to remote 10.2.2.0

Peer matched map outside_map sequence 20

PROXY MATCH on crypto map outside_map seq 20

IPSEC DEBUG: Using NP inbound permit rule for SPI 0x50EF49AD

IPSEC: Completed host IBSA update, SPI 0x50EF49AD

IPSEC: Creating inbound VPN context, SPI 0x50EF49AD

Flags: 0x00000006

SA : 0x00007f05294f4620

SPI : 0x50EF49AD

MTU : 0 bytes

VCID : 0x00000000

Peer : 0x0000763C

SCB : 0x02CE8BB3

Channel: 0x00007f0533c4f700

IPSEC: Completed inbound VPN context, SPI 0x50EF49AD

VPN handle: 0x00000000000086bc

IPSEC: Updating outbound VPN context 0x0000763C, SPI 0xEA689811

Flags: 0x00000005

SA : 0x00007f05294fd920

SPI : 0xEA689811

MTU : 1500 bytes

VCID : 0x00000000

Peer : 0x000086BC

SCB : 0x02CEE703

Channel: 0x00007f0533c4f700

IPSEC: Completed outbound VPN context, SPI 0xEA689811

VPN handle: 0x000000000000763c

IPSEC: Completed outbound inner rule, SPI 0xEA689811

Rule ID: 0x00007f05294f8a60

IPSEC: Completed outbound outer SPD rule, SPI 0xEA689811

Rule ID: 0x00007f05294f9110

IPSEC: New inbound tunnel flow rule, SPI 0x50EF49AD

Src addr: 10.2.2.0

Src mask: 255.255.255.0

Dst addr: 10.1.1.0

Dst mask: 255.255.255.0

Src ports

Upper: 0

Lower: 0

Op : ignore

Dst ports

Upper: 0

Lower: 0

Op : ignore

Protocol: 0

Use protocol: false

SPI: 0x00000000

Use SPI: false

IPSEC: Completed inbound tunnel flow rule, SPI 0x50EF49AD

Rule ID: 0x00007f05294f8180

IPSEC: New inbound decrypt rule, SPI 0x50EF49AD

Src addr: 10.106.67.91

Src mask: 255.255.255.255

Dst addr: 10.106.67.90

Dst mask: 255.255.255.255

Src ports

Upper: 0

Lower: 0

Op : ignore

Dst ports

Upper: 0

Lower: 0

Op : ignore

Protocol: 50

Use protocol: true

SPI: 0x50EF49AD

Use SPI: true

IPSEC: Completed inbound decrypt rule, SPI 0x50EF49AD

Rule ID: 0x00007f05294f7ad0

IPSEC: New inbound permit rule, SPI 0x50EF49AD

Src addr: 10.106.67.91

Src mask: 255.255.255.255

Dst addr: 10.106.67.90

Dst mask: 255.255.255.255

Src ports

Upper: 0

Lower: 0

Op : ignore

Dst ports

Upper: 0

Lower: 0

Op : ignore

Protocol: 50

Use protocol: true

SPI: 0x50EF49AD

Use SPI: true

IPSEC: Completed inbound permit rule, SPI 0x50EF49AD

Rule ID: 0x00007f05294f4510

IPSEC INFO: Destroying an IPSec timer of type SA Purge Timer

IPSEC INFO: Destroying an IPSec timer of type SA Purge Timer

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Pitcher: received KEY_UPDATE, spi 0x50ef49ad

Mar 15 05:41:39 [IKEv1 DEBUG]Group = 10.106.67.91, IP = 10.106.67.91, Starting P2 rekey timer: 24480 seconds.

Mar 15 05:41:39 [IKEv1]Group = 10.106.67.91, IP = 10.106.67.91, PHASE 2 COMPLETED (msgid=ad712fa9) 更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

10-Jul-2015 |

初版 |

シスコ エンジニア提供

- ヴェンカタアディティヤBCisco TACエンジニア

- ラーフル・ゴヴィンダンCisco TACエンジニア

- パヴァングンドゥテクニカルコンサルティングエンジニア

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック