はじめに

このドキュメントでは、複数の AnyConnect セキュア モビリティ クライアント モジュールを設定し、それらをエンドポイントに自動的にプロビジョニングできる、Cisco Identity Services Engine(ISE)バージョン 1.3 の新機能について説明します。このドキュメントでは、ISE 上での VPN、ネットワーク アクセス マネージャ(NAM)、ポスチャ モジュールの設定方法と、それを社内ユーザにプッシュする方法を説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- ISE の導入、認証、および許可

- ワイヤレス LAN コントローラ(WLC)の設定

- 基本的な VPN および 802.1x の情報

- AnyConnect を使用した VPN および NAM プロファイルの設定

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Microsoft Windows 7

- Cisco WLC バージョン 7.6 以降

- Cisco ISE ソフトウェア バージョン 1.3 以降

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。対象のネットワークが実稼働中である場合には、どのようなコマンドについても、その潜在的な影響について確実に理解しておく必要があります。

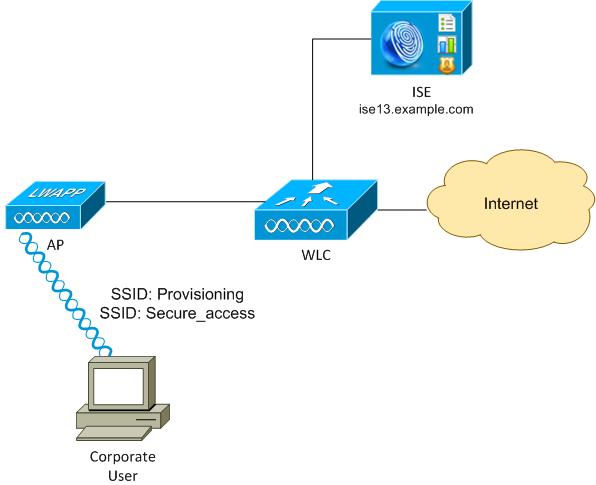

トポロジとフロー

ここで、フローを示します。

ステップ 1:社内ユーザアクセスのService Set Identifier(SSID):プロビジョニング。Extensible Authentication Protocol-Protected EAP(EAP-PEAP)を使用して 802.1x 認証を実行します。Provisioning 認証ルールが ISE 上で検出され、ユーザは AnyConnect プロビジョニングに([Client Provisioning Portal] を介して)リダイレクトされます。AnyConnect がマシン上で検出されない場合、すべての設定済みモジュール(VPN、NAM、ポスチャ)がインストールされます。そのプロファイルとともに、各モジュールの設定がプッシュされます。

ステップ 2:AnyConnect がインストールされたら、ユーザは PC を再起動する必要があります。AnyConnect が再起動して稼働すると、SSID は設定済みの各 NAM プロファイル(Secure_access)で自動的に使用されます。EAP-PEAP が使用されます(たとえば、Extensible Authentication Protocol-Transport Layer Security(EAP-TLS)も使用できます)。同時に、ポスチャ モジュールは、ステーションが準拠しているかどうかを検査します(c:\test.txt ファイルが存在しているかを検査)。

ステップ 3:ステーション ポスチャの状態が不明である(ポスチャ モジュールからのレポートがない)場合は、Unknown 認証ルールが ISE で検出されるため、引き続きプロビジョニングのためにリダイレクトされます。ステーションが準拠すると、ISE は認可変更(CoA)をワイヤレス LAN コントローラに送信し、そこで再認証がトリガーされます。2 番目の認証が実行され、Compliant ルールが ISE に適用されます。これによりユーザには、ネットワークへのフル アクセスが提供されます。

この結果、ユーザに対して、ネットワークへのユニファイド アクセスを許可する AnyConnect の VPN、NAM、ポスチャの各モジュールがプロビジョニングされたことになります。 同様の機能は、VPN アクセス用の適応型セキュリティ アプライアンス(ASA)でも使用できます。現在、ISE は非常に詳細なアプローチにより、任意のタイプのアクセスについて同じことを行えます。

この機能は社内ユーザのみに制限されていませんが、そのグループのユーザ用に導入する機能としてはおそらくかなり一般的なものとなっています。

設定

WLC

WLC は、次の 2 つの SSID で設定されます。

- Provisioning - [WPA + WPA2][Auth(802.1X)].この SSID は、AnyConnect のプロビジョニング用に使用されます。

- Secure_access - [WPA + WPA2][Auth(802.1X)]。この SSID は、セキュアなアクセス用に、その SSID に対して設定されている NAM モジュールでエンドポイントがプロビジョニングされた後に使用されます。

ISE

ステップ 1:WLCの追加

WLC を ISE 上のネットワーク デバイスに追加します。

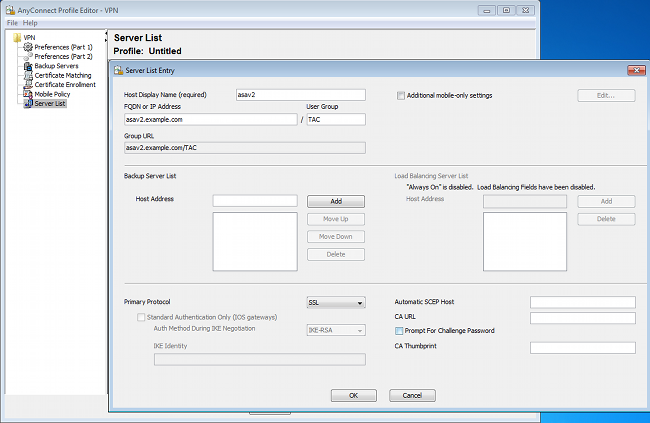

ステップ 2:VPNプロファイルの設定

VPN プロファイルを、VPN 用の AnyConnect プロファイル エディタを使用して設定します。

VPN アクセス用に追加されているのは 1 エントリのみです。XML ファイルを VPN.xml に保存します。

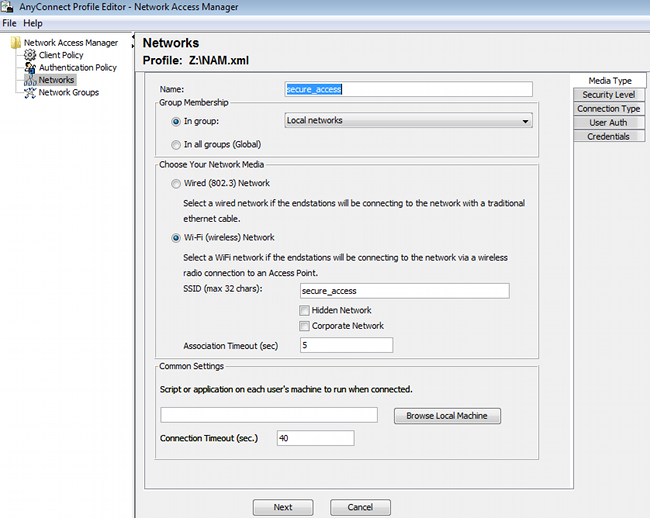

ステップ 3:NAMプロファイルの設定

NAM プロファイルを、NAM 用の AnyConnect プロファイル エディタを使用して設定します。

設定されているSSIDは1つだけです(secure_access)。XML ファイルを NAM.xml に保存します。

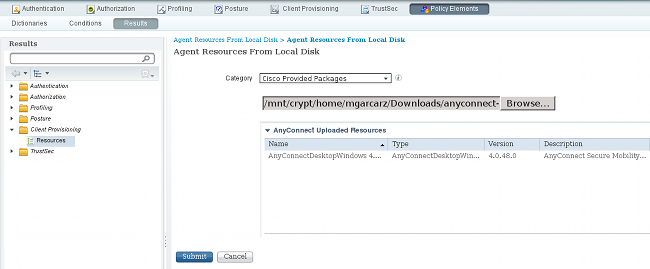

ステップ 4:アプリケーションのインストール

- Cisco.com から手動でアプリケーションをダウンロードします。

- anyconnect-win-4.0.00048-k9.pkg

- anyconnect-win-compliance-3.6.9492.2.pkg

- ISE 上で、[Policy] > [Results] > [Client Provisioning] > [Resources] と移動し、[Agent Resources From Local Disk] を追加します。

- [Cisco Provided Packages] を選択して、[anyconnect-win-4.0.00048-k9.pkg] を選択します。

- コンプライアンス モジュールに対して手順 4 を繰り返します。

ステップ 5:VPN/NAMプロファイルのインストール

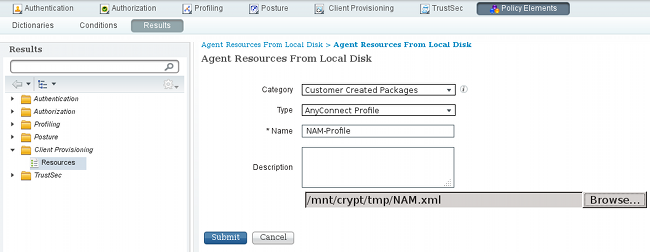

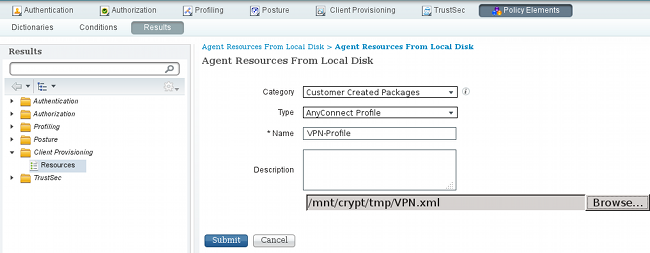

- [Policy] > [Results] > [Client Provisioning] > [Resources] と移動し、[Agent Resources From Local Disk] を追加します。

- [Customer Created Packages] を選択し、AnyConnect Profile と入力します。以前に作成した NAM プロファイル(XML ファイル)を選択します。

- VPN プロファイルに対して同様のステップを繰り返します。

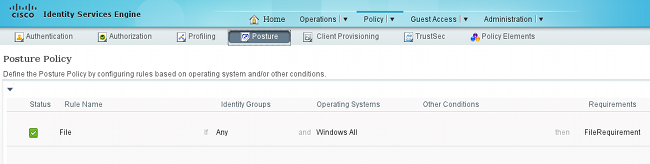

手順 6:ポスチャの設定

NAM および VPN プロファイルは、AnyConnect プロファイル エディタにより外部で設定され、ISE にインポートされる必要があります。しかし、ポスチャはすべて ISE 上で設定されます。

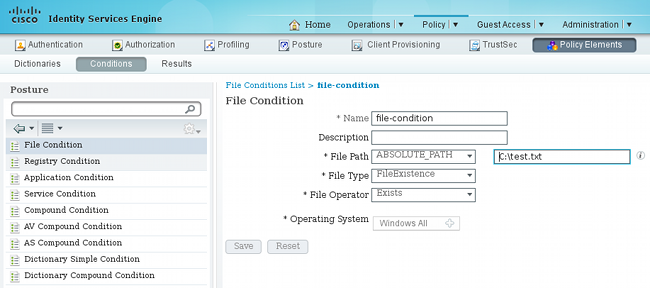

[Policy] > [Conditions] > [Posture] > [File Condition] と移動します。ファイル存在のための簡単な条件が作成されていることを確認できます。そのファイルは、ポスチャ モジュールにより検証されるポリシーとの互換性を保つために必要です。

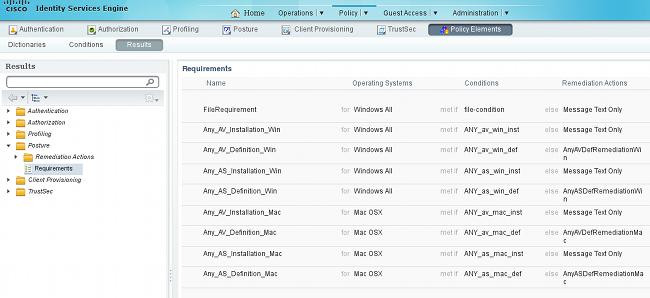

この条件は要件に使用されます。

さらにこの要件は、Microsoft Windows システム用のポスチャ ポリシーで使用されます。

ポスチャ設定の詳細については、「Cisco ISE コンフィギュレーション ガイドのポスチャ サービス」を参照してください。

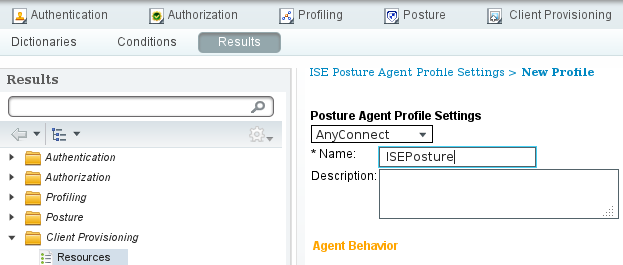

ポスチャ ポリシーの準備ができたら、ポスチャ エージェント設定を追加します。

- [Policy] > [Results] > [Client Provisioning] > [Resources] と移動し、ネットワーク アドミッション コントロール(NAC)エージェントまたは AnyConnect エージェント ポスチャ プロファイルを追加します。

- [AnyConnect] を選択します(ISE バージョン 1.3 からの新しいポスチャ モジュールが、古い NAC エージェントの代わりに使用されています)。

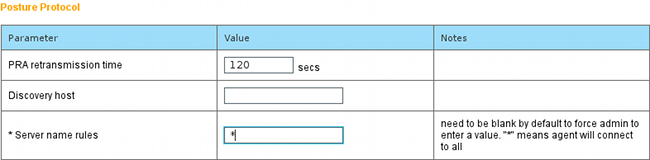

- [Posture Protocol] セクションでは、エージェントがすべてのサーバに接続できるようにするために、* を忘れずに追加してください。

- [Server name rules] フィールドを空のままにしておくと、ISE は設定を保存せず、次のエラーを報告します。

Server name rules: valid value is required

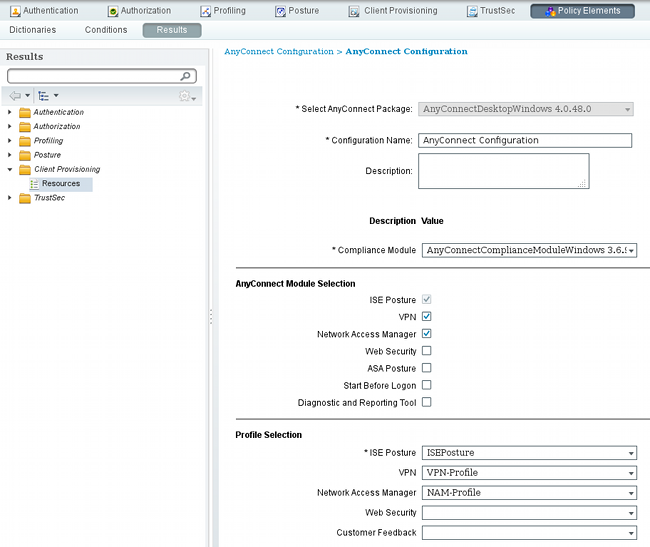

手順 7:AnyConnectの設定

この段階で、すべてのアプリケーション(AnyConnect)と、すべてのモジュール(VPN、NAM、およびポスチャ)のプロファイル設定は、設定済みとなっています。ここでバインドを実行します。

- [Policy] > [Results] > [Client Provisioning] > [Resources] と移動し、AnyConnect 設定を追加します。

- 名前を設定し、コンプライアンス モジュールと、AnyConnect のすべての必須モジュール(VPN、NAM、ポスチャ)を選択します。

- [Profile Selection] では、各モジュールに対して前に設定したプロファイルを選択します。

- VPN モジュールは、他のすべてのモジュールが正しく機能するために必須です。VPN モジュールは、インストール用に選択されない場合でも、クライアントにプッシュされてインストールされます。VPN を使用しない場合には、VPN モジュール用のユーザ インターフェイスを非表示にする、VPN 用の特別なプロファイルを設定する可能性があります。これらの行は、VPN.xml ファイルに追加する必要があります。

<ClientInitialization>

true

</ClientInitialization>

- この種のプロファイルは、isoパッケージ(anyconnect-win-3.1.06073-pre-deploy-k9.iso)のSetup.exeを使用するときにもインストールされます。次に、VPN用のVPNDisable_ServiceProfile.xmlプロファイルが設定とともにインストールされます。これによりVPNモジュール用のユーザインターフェイスは無効になります。

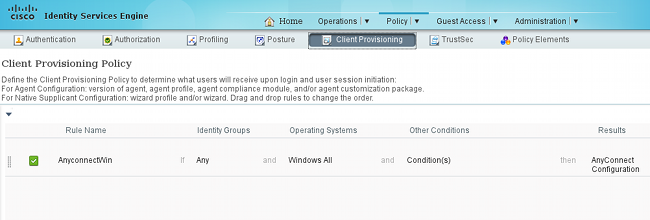

ステップ 8: クライアント プロビジョニング ルール

手順 7 で作成された AnyConnect 設定は、次のクライアント プロビジョニング ルールに従って参照される必要があります。

クライアント プロビジョニング ルールは、どのアプリケーションがクライアントにプッシュされるかを決定します。ここで必要になるのは、手順 7 で作成した設定を指す結果と、1 つのルールのみです。このようにすると、クライアント プロビジョニングにリダイレクトされるすべての Microsoft Windows エンドポイントは、AnyConnect 設定をすべてのモジュールとプロファイルを用いて使用します。

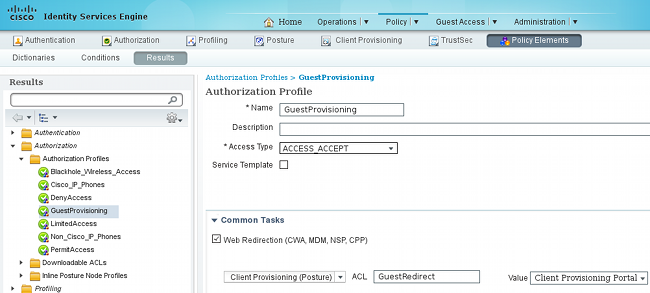

ステップ 9:認可プロファイル

クライアント プロビジョニング用の認可プロファイルを作成する必要があります。この場合は次のデフォルトの [Client Provisioning Portal] を使用します。

このプロファイルは、ユーザをプロビジョニングのために、デフォルトの [Client Provisioning Portal] に強制的にリダイレクトします。このポータルは、クライアント プロビジョニング ポリシー(手順 8 で作成されたルール)を評価します。認可プロファイルは、手順 10 で設定した認証ルールの結果として生成されます。

GuestRedirect アクセス コントロール リスト(ACL)は、WLC 上で定義されている ACL の名前です。この ACL は、どのトラフィックを ISE にリダイレクトするかを決定します。詳細については、「スイッチおよび Identity Services Engine を使用した中央 Web 認証の設定例」を参照してください。

また、非準拠ユーザに限定的なネットワーク アクセス(DACL)を提供する、さらに別の認可プロファイルもあります(LimitedAccess と呼ばれている)。

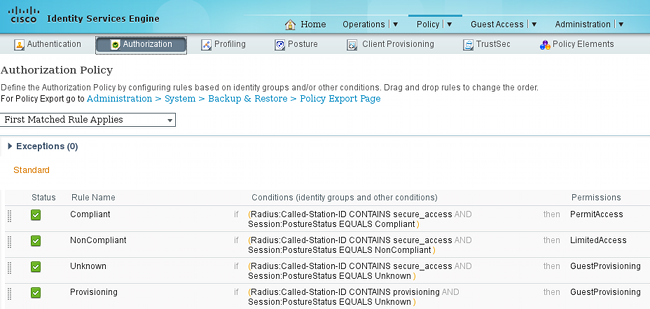

ステップ 10:認可ルール

これらすべては、次の 4 つの認証ルールに結合されます。

まずプロビジョニング SSID に接続すると、そこからプロビジョニングのために、デフォルトの [Client Provisioning Portal] にリダイレクトされます(Provisioning という名前のルール)。Secure_access SSID に接続すると、ポスチャ モジュールからのレポートを ISE が受け取っていない場合には、さらにプロビジョニングのためにリダイレクトされます(Unknown という名前のルール)。エンドポイントが完全に準拠すると、フル アクセスが許可されます(Compliant という名前のルール)。エンドポイントが非準拠と報告されると、ネットワーク アクセスが制限されます(NonCompliant という名前のルール)。

確認

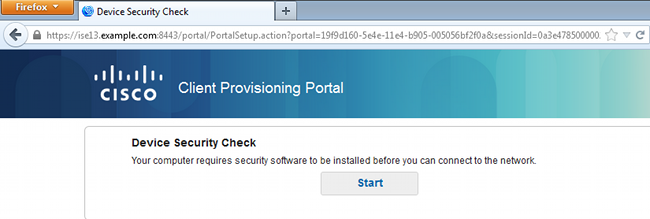

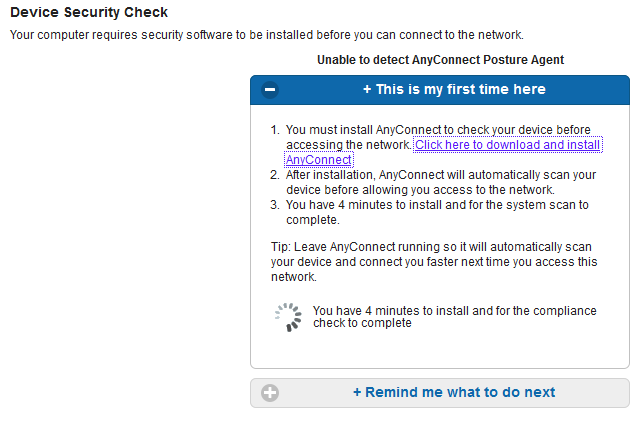

プロビジョニング SSID との関連付けを行い、任意の Web ページへのアクセスを試行すると、[Client Provisioning Portal] にリダイレクトされます。

AnyConnect が検出されないので、インストールするように求められます。

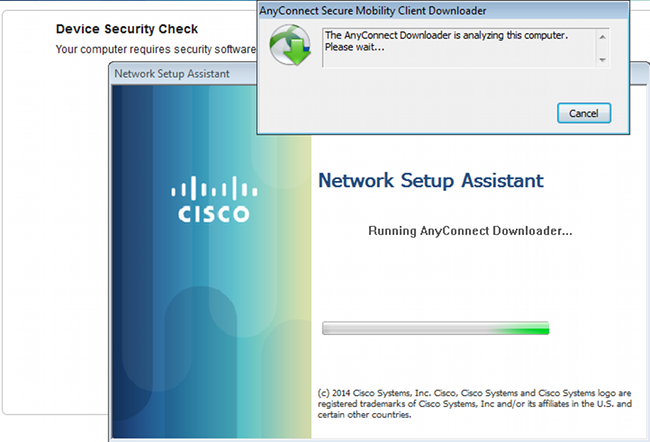

インストール プロセス全体を管理する Network Setup Assistant という小規模なアプリケーションがダウンロードされます。これは、バージョン 1.2 の Network Setup Assistant とは異なっていることに注意してください。

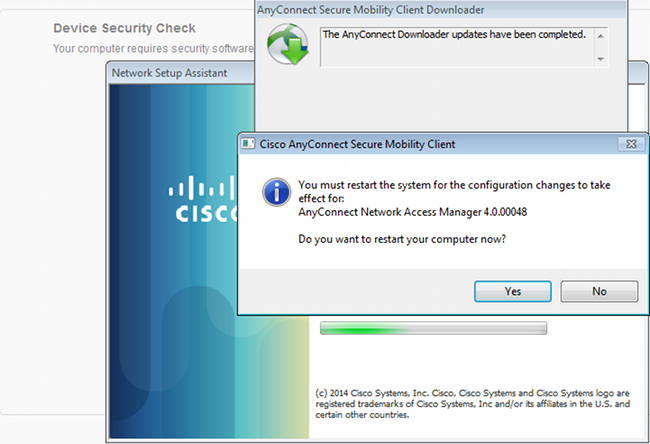

すべてのモジュール(VPN、NAM、ポスチャ)は、インストールされて設定されます。PC を再起動する必要があります。

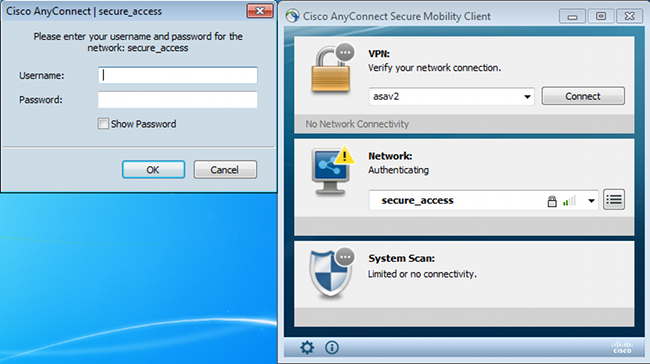

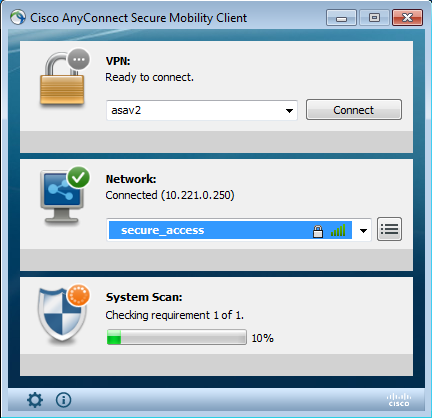

AnyConnect は再起動すると自動的に実行され、NAM は secure_access SSID との関連付けを(設定済みのプロファイルごとに)試行します。VPN プロファイルが正しくインストールされていることに注目してください(VPN のエントリ asav2)。

認証後に、AnyConnect は更新をダウンロードし、検証を実行するポスチャ ルールもダウンロードします。

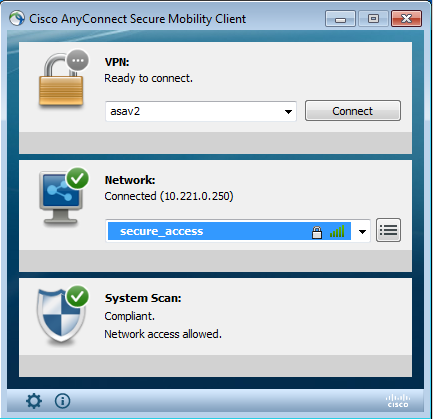

この段階では、まだアクセス制限がある可能性があります(ISE 上で Unknown 認証ルールが表示されます)。ステーションが準拠すれば、そのことがポスチャ モジュールで報告されます。

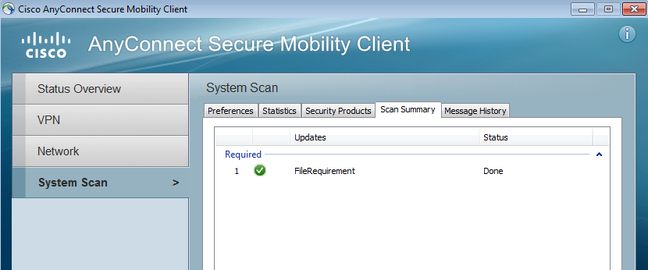

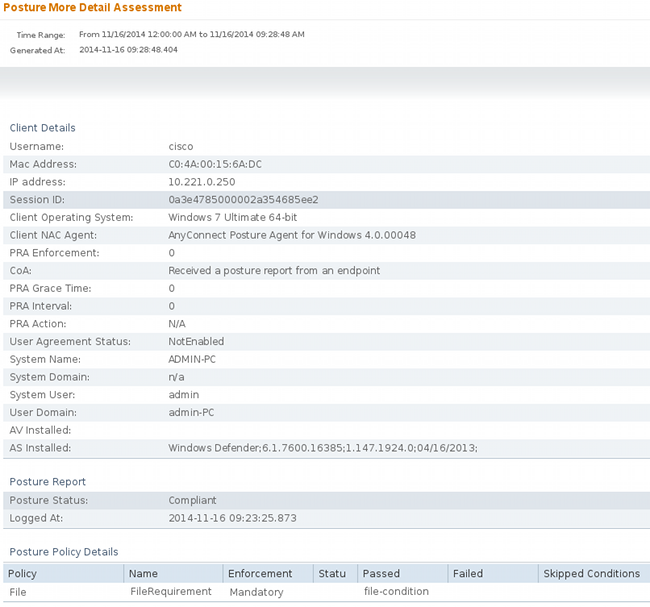

詳細も確認できます(FileRequirement は条件を満たしています)。

メッセージ履歴には、次のように詳細な手順が表示されます。

9:18:38 AM The AnyConnect Downloader is performing update checks...

9:18:38 AM Checking for profile updates...

9:18:38 AM Checking for product updates...

9:18:38 AM Checking for customization updates...

9:18:38 AM Performing any required updates...

9:18:38 AM The AnyConnect Downloader updates have been completed.

9:18:38 AM Update complete.

9:18:38 AM Scanning system ...

9:18:40 AM Checking requirement 1 of 1.

9:18:40 AM Updating network settings ...

9:18:48 AM Compliant.

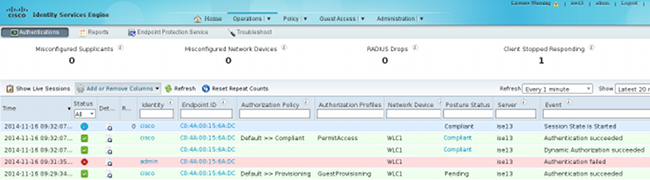

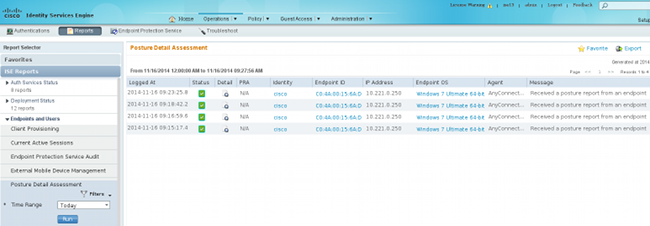

正常なレポートは ISE に送信され、そこで認可変更がトリガーされます。2 番目の認証では Compliant ルールが検出され、ネットワークへのフル アクセスが許可されます。プロビジョニング SSID との関連付けがまだ有効であるときにポスチャ レポートを送信すると、それらのログは ISE 上で表示できます。

ポスチャ レポートは、次のような内容を示します。

詳細レポートは、条件が満たされた FileRequirement を示します。

トラブルシュート

現在、この設定に関する特定のトラブルシューティング情報はありません。

関連情報