概要

このドキュメントでは、リモートサーバアクセスとLDAPプロトコルの設定について説明します。 Unified Computing System Manager Domain (UCSM)を参照。

前提条件

要件

次の項目に関する知識があることが推奨されます。

Unified Computing System Manager Domain (UCSM)- ローカルおよびリモート認証

Lightweight Directory Access Protocol (LDAP) Microsoft Active Directory (MS-AD)

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

Cisco UCS 6454 Fabric Interconnect- UCSMバージョン4.0(4k)

Microsoft Active Directory (MS-AD)

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

Lightweight Directory Access Protocol (LDAP) は、ディレクトリサービス用に開発されたコアプロトコルの1つで、ユーザとそのITリソースへのアクセス権を安全に管理します。

ほとんどのディレクトリサービスは現在もLDAPを使用していますが、Kerberos、SAML、RADIUS、SMB、Oauthなどの追加プロトコルも使用できます。

設定

はじめに

ログインするCisco UCS Manager GUIを管理ユーザとして設定します。

ローカル認証ドメインの作成

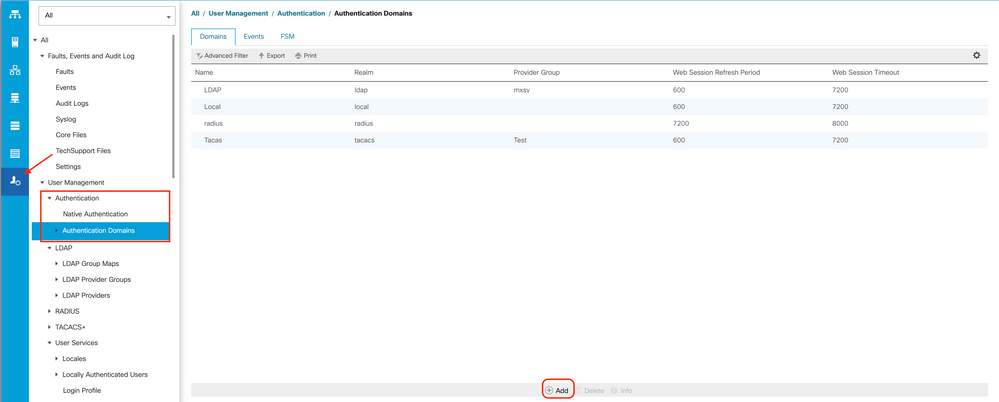

ステップ 1: 内 Navigation ペインで、 Admin tab.

ステップ 2: 次の Admin タブ、展開 All > User Management > Authentication

ステップ 3: 右クリック Authentication Domains および選択 Create a Domainを参照。

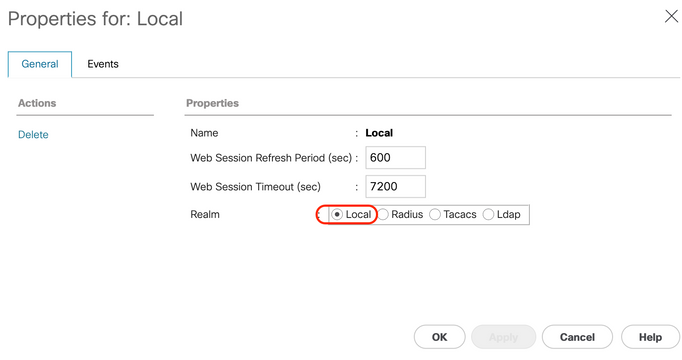

ステップ 4: の場合 Name フィールド、タイプ Localを参照。

ステップ 5: の場合 Realm,ポリシーの横の [レポート(report)] Local オプションボタンを選択します。

手順 6:クリック OKを参照。

LDAPプロバイダーの作成

この設定例には、SSLを使用してLDAPを設定する手順は含まれていません。

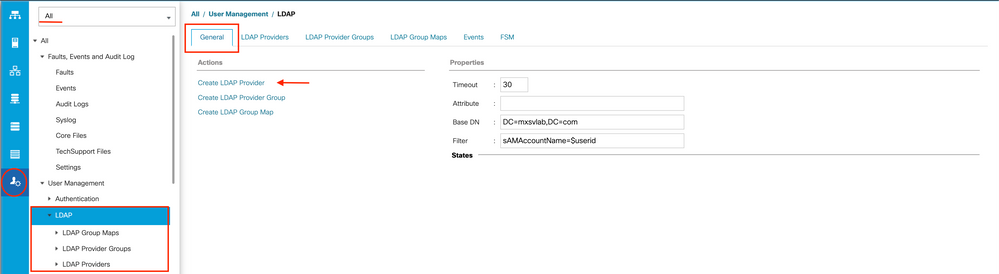

ステップ 1:内 Navigation ペインで、 Admin tab.

ステップ 2: 次の Admin タブ、展開 All > User Management > LDAPを参照。

ステップ 3: 内 Work ペインで、 General tab.

ステップ 4: 内 Actions エリアを選択し、 Create LDAP Provider

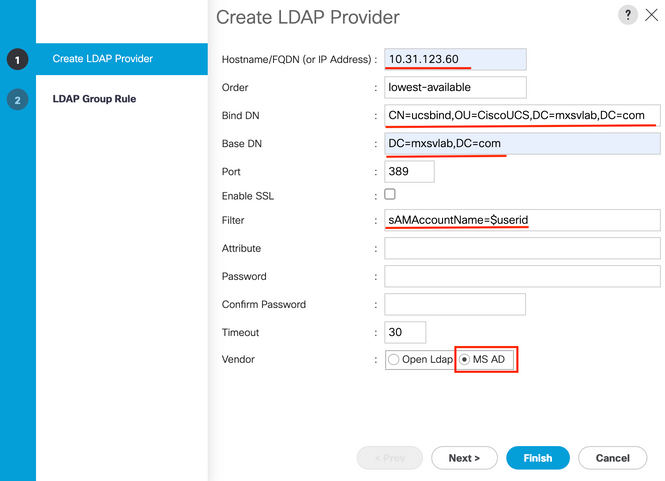

ステップ 5: 内 Create LDAP Provider ウィザードのページで、適切な情報を入力します。

- 内

Hostnameフィールドに、ADサーバのIPアドレスまたはホスト名を入力します。

- 内

Order フィールドに入力し、 lowest-available デフォルトで常に有効になっています。

- 内

BindDN フィールドで、AD設定からBindDNをコピーして貼り付けます。

この設定例では、BindDN値はCN=ucsbind,OU=CiscoUCS,DC=mxsvlab,DC=comです。

- 内

BaseDN フィールドで、AD設定からBaseDNをコピーして貼り付けます。

この設定例では、BaseDN値はDC=mxsvlab,DC=comです。

- この設定を

Enable SSL チェックボックスをオフにします。

- 内

Port フィールドで、デフォルトの389を受け入れます。

- 内

Filter AD設定からフィルタ属性をコピーして貼り付けます。

Cisco UCSはフィルタ値を使用して、ユーザ名(ログオン画面に表示される Cisco UCS Manager)はADにあります。

この設定例では、フィルタ値はsAMAccountName=$useridで、$useridは user name を入力して、 Cisco UCS Manager ログイン画面が表示されます。

- この設定を

Attribute フィールドが空白です。

- 内

Password フィールドに、ADで設定されたucsbindアカウントのパスワードを入力します。

必要であれば、 Create LDAP Provider wizard パスワードをリセットするには、パスワードフィールドが空白の場合はアラームを表示しないでください。

「 Set: yes 「password」フィールドの横に表示されるメッセージは、パスワードが設定されたことを示します。

- 内

Confirm Password フィールドに、ADで設定されたucsbindアカウントのパスワードを再入力します。

- 内

Timeout フィールドに入力し、 30デフォルト。

- 内

Vendor フィールドで、MS-ADfor Microsoft Active Directoryのオプションボタンを選択します。

手順 6: クリック Next

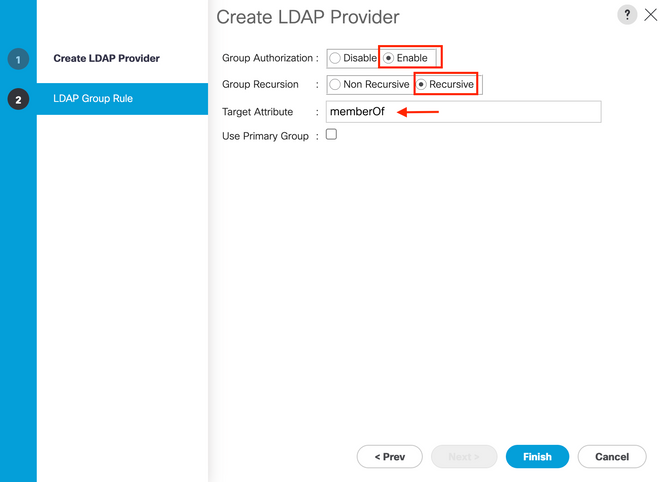

LDAPグループルールの設定

手順 1を参照。 次のLDAP Group Rule ウィザードのページで、次のフィールドに値を入力します。

If the Group Recursion に設定されている Non-Recursiveを使用すると、検索で条件を満たすユーザが見つからない場合でも、UCSは最初のレベルの検索に制限されます。

- 内

Target Attribute フィールドに入力し、memberOf デフォルトで常に有効になっています。

ステップ 2: クリック Finishを参照。

注:実際のシナリオでは、複数のLDAPプロバイダーが存在する可能性が高くなります。複数のLDAPプロバイダーの場合は、各LDAPプロバイダーに対してLDAPグループ規則を設定する手順を繰り返します。ただし、この設定例では、LDAPプロバイダーは1つだけなので、これは必要ありません。

ADサーバのIPアドレスは、ナビゲーションペインの > の下に表示されます。

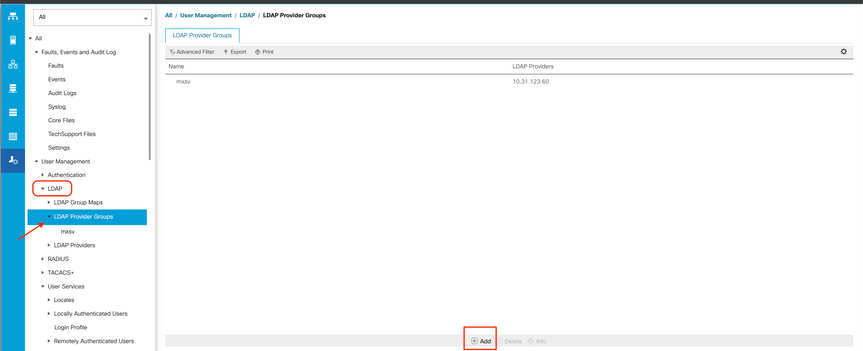

LDAPプロバイダーグループの作成

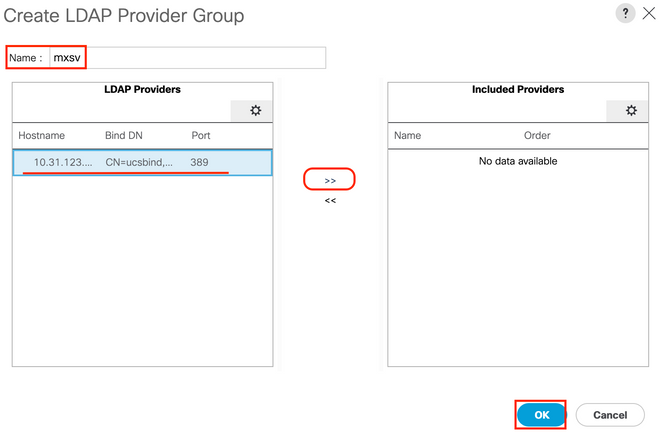

ステップ 1: ナビゲーションペインで右クリックします LDAP Provider Groups および選択 Create LDAP Provider Groupを参照。

ステップ 2: 内 Create LDAP Provider Group ダイアログ・ボックスで、必要に応じて次の情報を入力します。

- 内

Name フィールドに、次のようなグループの一意の名前を入力します LDAP Providersを参照。

- 内

LDAP Providers 表で、ADサーバのIPアドレスを選択します。

- >>ボタンをクリックして、ADサーバを

Included Providers テーブル.

ステップ 3: [OK] をクリックします。

ステップ 3: [OK] をクリックします。

プロバイダーグループが LDAP Provider Groups フォルダ。

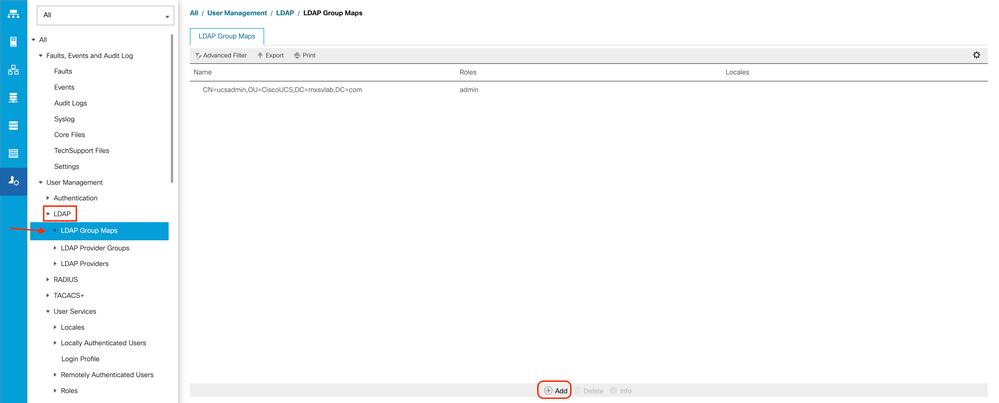

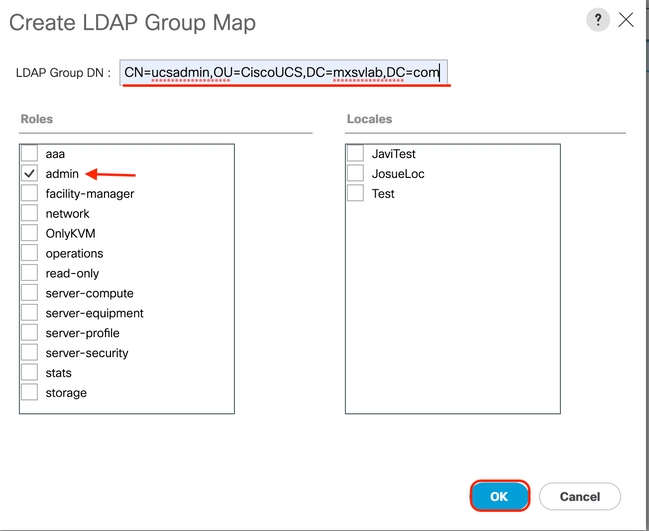

LDAPグループマップの作成

ステップ 1: ナビゲーションペインで、 Admintab.

ステップ 2: 次の Admin タブ、展開 All > User Management > LDAPを参照。

ステップ 3: 作業ペインでCreateをクリックします LDAP Group Mapを参照。

ステップ 4: 内 Create LDAP Group Map ダイアログ・ボックスで、必要に応じて次の情報を入力します。

- 内

LDAP Group DN フィールドで、LDAPグループのADサーバ設定セクションにある値をコピーして貼り付けます。

この手順で要求されるLDAPグループDN値は、UCSグループの下でADに作成した各グループの識別名にマッピングされます。

このため、Cisco UCS Managerに入力するグループDNの値は、ADサーバのグループDNの値と正確に一致する必要があります。

この設定例では、この値はCN=ucsadmin,OU=CiscoUCS,DC=sampledesign,DC=comです。

- 内

Roles をクリックし、 Admin OKをクリックします。

ロールのチェックボックスをクリックすると、グループマップに含まれるすべてのユーザに管理権限を割り当てることを示します。

ステップ 5: テストするADサーバ内の各残りの役割について、新しいLDAPグループマップを作成します(以前にADから記録した情報を使用します)。

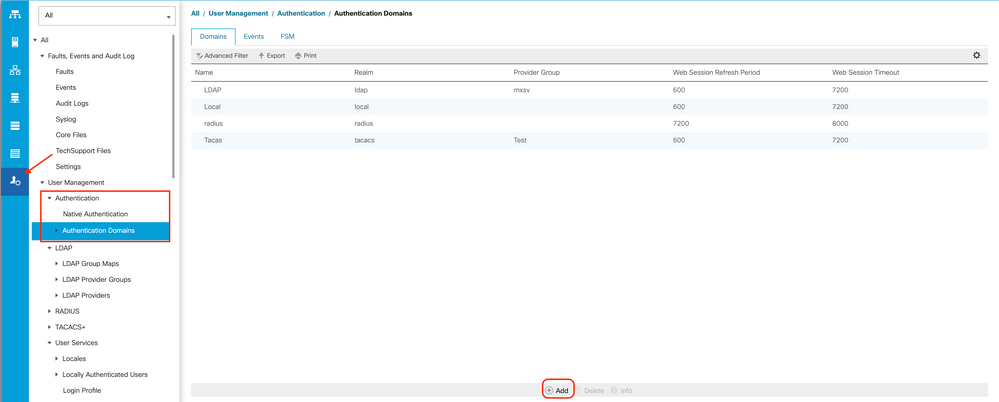

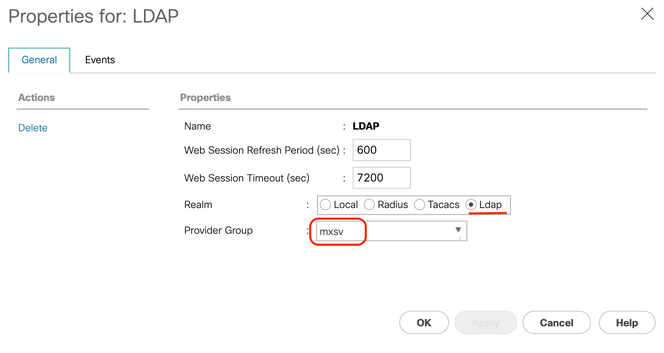

LDAP認証ドメインの作成

ステップ 1: 次の [管理(Admin)] タブ、展開 All > User Management > Authentication

ステップ 2: 右クリック [Authentication] Authentication Domains および選択 Create a Domainを参照。

ステップ 3:nbsp(&N)Create a Domain ダイアログボックスで、次の手順を実行します。

- 内

Name フィールドに、ドメインの名前(LDAPなど)を入力します。

- 内

Realm をクリックし、 Ldap オプションボタンを選択します。

-

Provider Group ドロップダウンリストから、 LDAP Provider Group 前に作成してから、OKをクリックします。

認証ドメインは、 Authentication Domainsを参照。

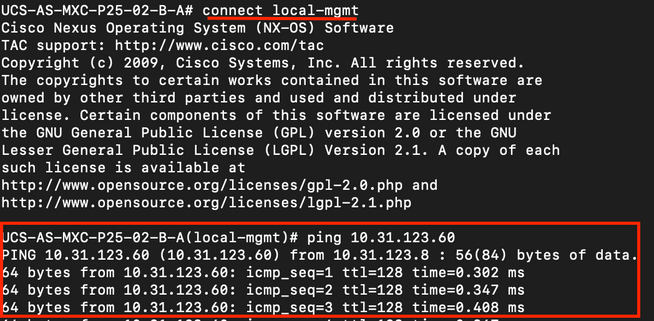

確認

ping先 LDAP Provider IP またはFQDN:

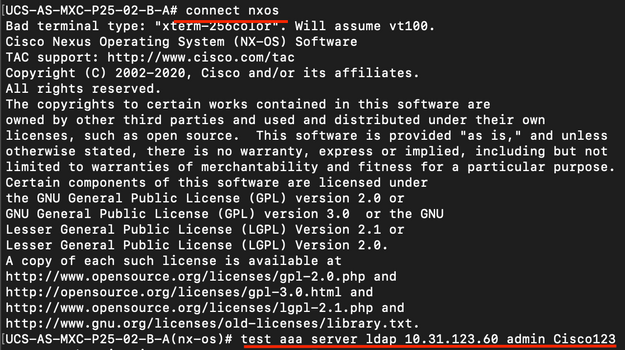

NX-OSから認証をテストするには、 test aaa コマンドを使用します(NXOSからのみ使用可能)。

サーバの設定を検証します。

ucs(nxos)# test aaa server ldap <LDAP-server-IP-address or FQDN> <username> <password>

一般的なLDAPの問題

- 基本設定.

- パスワードが間違っているか、無効な文字です。

- ポートまたはフィルタフィールドが正しくありません。

- ファイアウォールまたはプロキシのルールにより、プロバイダーとの通信が行われません。

- FSMが100 %ではありません。

- 証明書の問題。

トラブルシュート

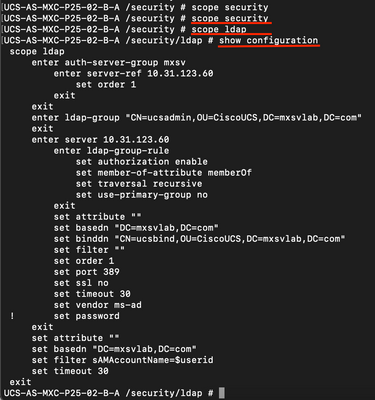

UCSM LDAP設定を確認します。

UCSMが設定を正常に実装したことを確認する必要があります。これは、 Finite State Machine (FSM) 100%完了と表示されます。

UCSMのコマンドラインから設定を確認するには、次の手順を実行します。

ucs # scope security

ucs /security# scope ldap

ucs /security/ldap# show configuration

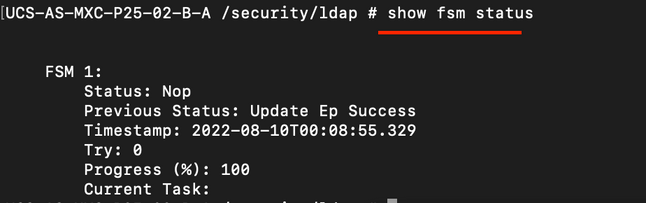

ucs /security/ldap# show fsm status

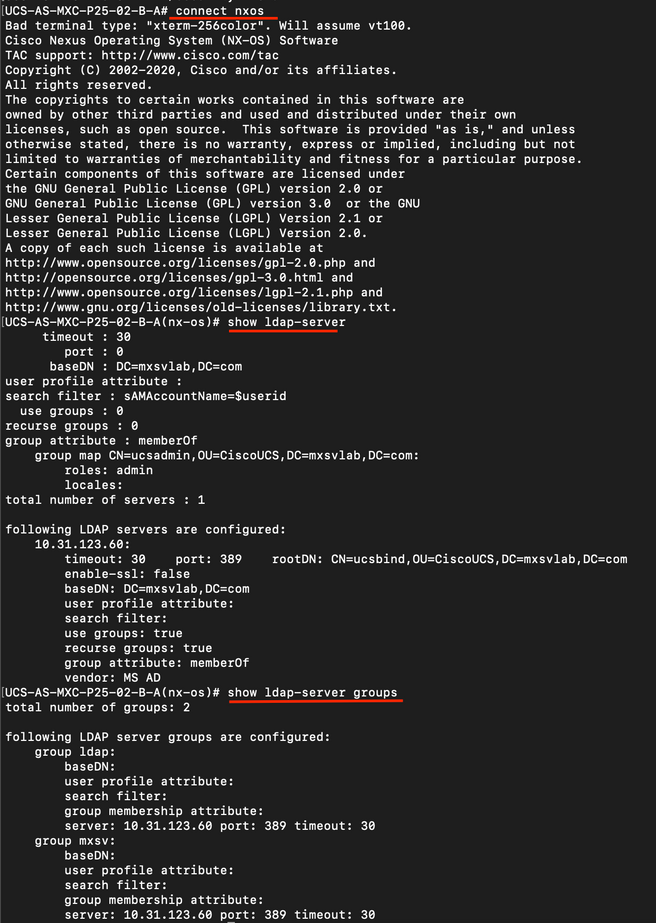

NXOSから設定を確認するには、次の手順を実行します。

ucs# connect nxos

ucs(nxos)# show ldap-server

ucs(nxos)# show ldap-server groups

エラーを確認する最も効果的な方法は、デバッグを有効にすることです。この出力から、グループ、接続、および通信を妨げるエラーメッセージを確認できます。

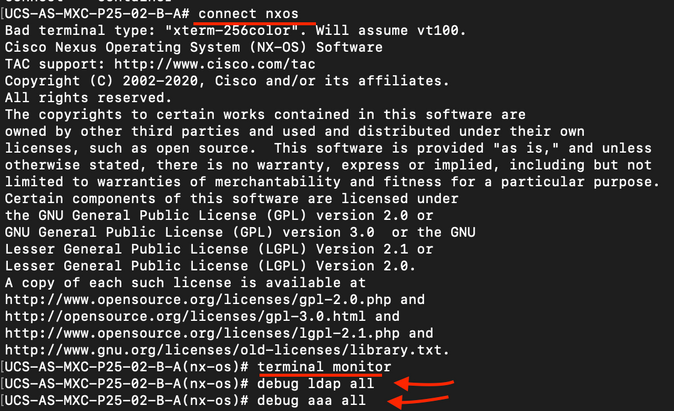

- FIへのSSHセッションを開き、ローカルユーザとしてログインし、NX-OS CLIコンテキストに変更してターミナルモニタを起動します。

ucs # connect nxos

ucs(nxos)# terminal monitor

- デバッグフラグを有効にし、ログファイルへのSSHセッションの出力を確認します。

ucs(nxos)# debug aaa all <<< not required, incase of debugging authentication problems

ucs(nxos)# debug aaa aaa-requests

ucs(nxos)# debug ldap all <<< not required, incase of debugging authentication problems.

ucs(nxos)# debug ldap aaa-request-lowlevel

ucs(nxos)# debug ldap aaa-request

- ここで、新しいGUIまたはCLIセッションを開き、リモート( LDAP )ユーザとしてログインを試みます。

- ログイン失敗メッセージを受信したら、デバッグをオフにします。

関連情報