はじめに

このドキュメントでは、シングルサインオン(SSO)を有効にするためのF5 BIG-IP Identity Provider(IdP)の設定について説明します。

Cisco IdS 導入モデル

| 製品 |

導入 |

| Unified CCX |

共存 |

| PCCE |

CUIC(Cisco Unified Intelligence Center)と LD(ライブ データ)の共存 |

| UCCE |

2k 導入用の CUIC と LD の共存。 4k および 12k 導入用のスタンドアロン。 |

前提条件

要件

次の項目に関する知識があることが推奨されます。

- Cisco Unified Contact Center Express(UCCX)リリース11.6、Cisco Unified Contact Center Enterpriseリリース11.6、またはPackaged Contact Center Enterprise(PCCE)リリース11.6(該当する場合)

注:このドキュメントでは、Cisco Identify Service(IdS)およびIdentity Provider(IdP)に関連する設定を参照しています。 このドキュメントでは、スクリーンショットと例でUCCXを参照していますが、設定はCisco Identify Service(UCCX/UCCE/PCCE)とIdPに関しては似ています。

使用するコンポーネント

このドキュメントの内容は、特定のソフトウェアやハードウェアのバージョンに限定されるものではありません。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

インストール

Big-IPは、複数の機能を備えたパッケージソリューションです。アクセスポリシーマネージャ (APM)を設定します。

APMとしてのBig-IP:

| バージョン |

13.0 |

| Type |

仮想エディション(OVA) |

| IPS |

異なるサブネットに2つのIP。管理IP用に1つ 1つはIdP仮想サーバ用です |

Big-IP Webサイトから仮想エディションイメージをダウンロードし、OVAを導入して、プリインストールされた仮想マシン(VM)を作成します。ライセンスを取得し、基本要件を満たしてをインストールします。

注:インストール情報については、『Big-IPインストールガイド』を参照してください。

設定

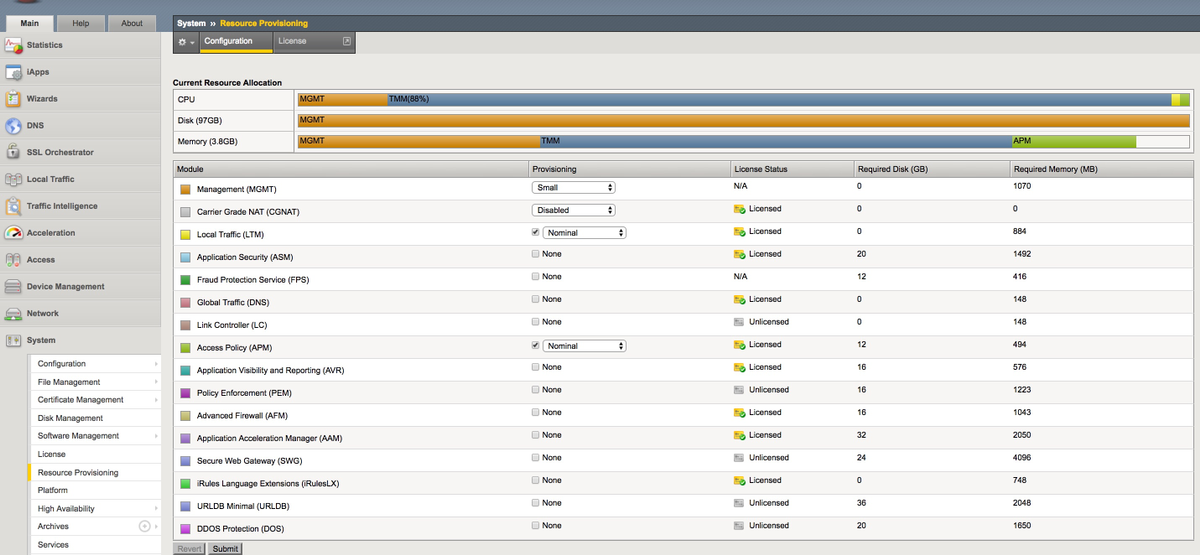

- リソースプロビジョニングに移動し、アクセスポリシーを有効にし、プロビジョニングを公称に設定します。

- Network -> VLANsの下に新しいVLANを作成します。

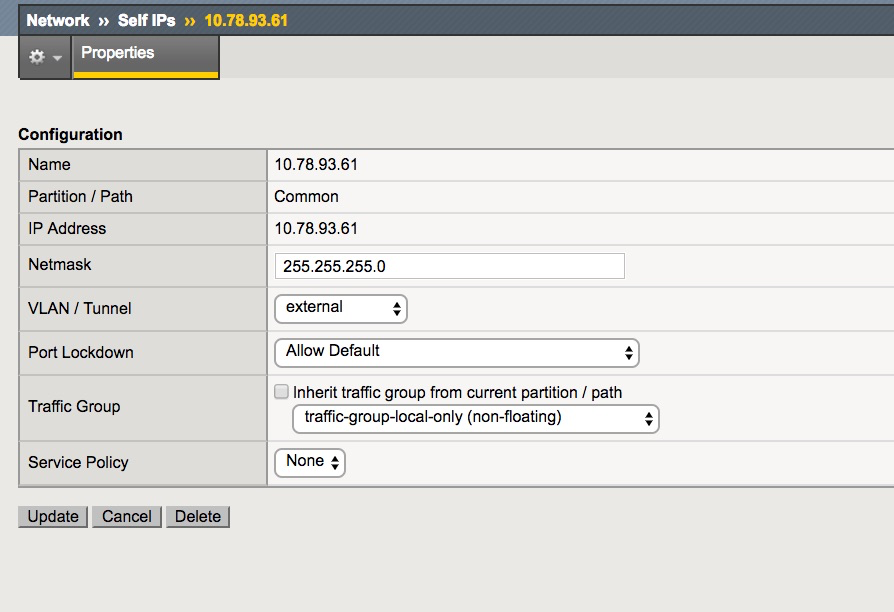

- Network -> Self IPsでIdPに使用されるIPの新しいエントリを作成します

- Access -> Profile/Policies -> Access profilesでプロファイルを作成します。

- Access -> Authentication -> Active DirectoryでActive Directory(AD)の詳細を追加します。

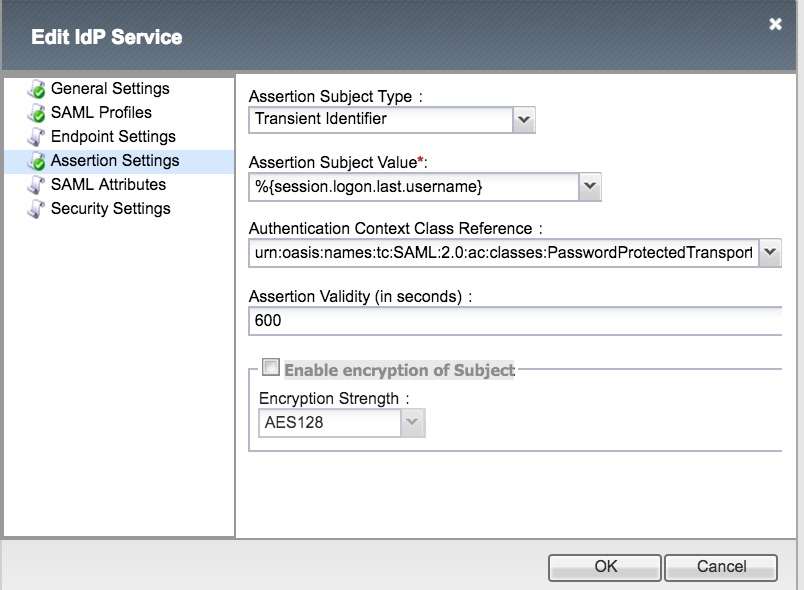

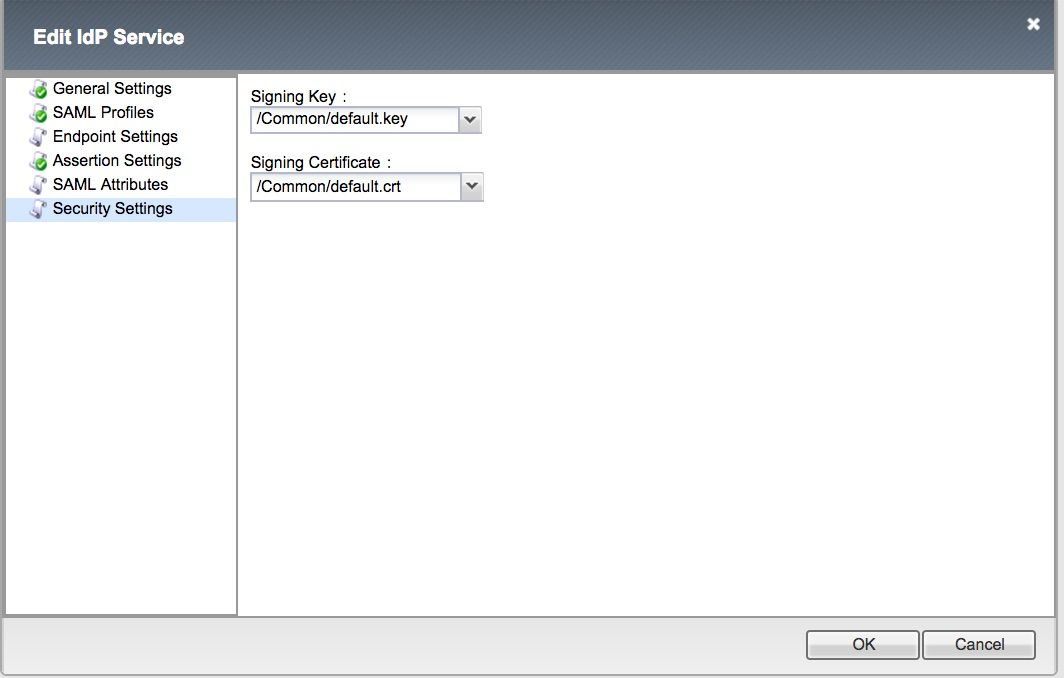

- Access -> Federation -> SAML Identity Provider -> Local IdP Servicesで新しいIdPサービスを作成します

注:認証にCommon Access Card(CAC)を使用する場合、SAML Attributes設定セクションで次の属性を追加する必要があります。

ステップ 1:uid属性を作成します。.

名前: uid

値: %{session.ldap.last.attr.sAMAccountName}

ステップ 2:user_principal属性を作成します。

[Name]: ユーザ_プリンシパル

値: %{session.ldap.last.attr.userPrincipalName}

注:IdPサービスが作成されたら、Access -> Federation -> SAML Identity Provider -> Local IdP Servicesの下のExport Metadataボタンを使用してメタデータをダウンロードするオプションがあります

Security Assertion Markup Language(SAML)の作成

SAMLリソース

- Access -> Federation -> SAML Resourcesの順に移動し、前に作成したIdPサービスに関連付けるsamlリソースを作成します

Webトップ

- Access -> Webtopsの下にWebtopを作成します。

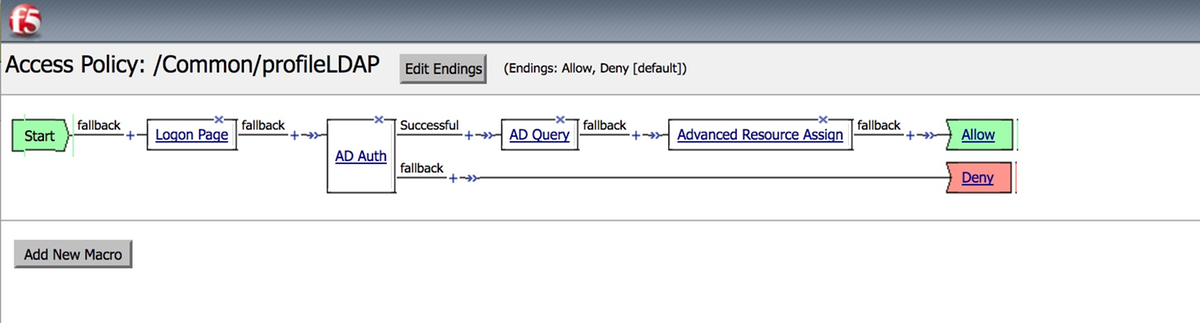

仮想ポリシーエディタ

- 前に作成したポリシーに移動し、「edit」リンクをクリックします。

- をクリックします。

アイコンをクリックし、説明に従って要素を追加します。

アイコンをクリックし、説明に従って要素を追加します。

ステップ 1: ログオンページ要素:すべての要素をデフォルトのままにします。

ステップ 2: AD Auth ->前に作成したADFS設定を選択します。

ステップ 3: ADクエリ要素:必要な詳細を割り当てます。

ステップ 4: Advance Resource Assign:samlリソースと前に作成したWebTopを関連付けます。

サービスプロバイダー(SP)のメタデータ交換

- System -> Certificate Management -> Traffic Managementを使用して、IdSの証明書をBig-IPに手動でインポートします。

注:証明書がBEGIN CERTIFICATEタグとEND CERTIFICATEタグで構成されていることを確認してください。

- sp.xmlからAccess -> Federation -> SAML Identity Provider -> External SP Connectorsの下に新しいエントリを作成します。

- Access -> Federation -> SAML Identity Provider -> Local IdP Servicesで、SPコネクタをIdPサービスにバインドします

確認

現在、この設定に使用できる確認手順はありません。

トラブルシュート

Common Access Card(CAC)認証の失敗

CACユーザのSSO認証が失敗した場合は、UCCX ids.logを確認してSAML属性が正しく設定されていることを確認します。

設定に問題がある場合は、SAMLエラーが発生します。たとえば、このログスニペットでは、user_principal SAML属性はIdPで設定されていません。

YYYY-MM-DD hh:mm:SS.sss GMT(-0000) [IdSEndPoints-SAML-59] ERROR com.cisco.ccbu.ids IdSSAMLAsyncServlet.java:465 - 属性マップから取得できませんでした: user_principal

YYYY-MM-DD hh:mm:SS.sss GMT(-0000) [IdSEndPoints-SAML-59] ERROR com.cisco.ccbu.ids IdSSAMLAsyncServlet.java:298 - SAML応答の処理が例外com.sun.identity.saml.common.SAMLExceptionで失敗しました。saml応答からuser_principalを取得できませんでした

com.cisco.ccbu.ids.auth.api.IdSSAMLAsyncServlet.getAttributeFromAttributesMap(IdSSAMLAsyncServlet.java:466)を参照してください。

com.cisco.ccbu.ids.auth.api.IdSSAMLAsyncServlet.processSamlPostResponse(IdSSAMLAsyncServlet.java:263)で確認できます。

com.cisco.ccbu.ids.auth.api.IdSSAMLAsyncServlet.processIdSEndPointRequest(IdSSAMLAsyncServlet.java:176)を参照してください。

com.cisco.ccbu.ids.auth.api.IdSEndPoint$1.run(IdSEndPoint.java:269)で確認します。

at java.util.concurrent.ThreadPoolExecutor.runWorker(ThreadPoolExecutor.java:1145)

at java.util.concurrent.ThreadPoolExecutor$Worker.run(ThreadPoolExecutor.java:615)

at java.lang.Thread.run(Thread.java:745)

関連情報