概要

このドキュメントでは、Contact Center Enterprise(CCE)の包括的なコールフローでReal-time Transport Protocol(SRTP)トラフィックを保護する方法について説明します。

前提条件

証明書の生成とインポートについては、このドキュメントでは扱いません。そのため、Cisco Unified Communication Manager(CUCM)、Customer Voice Portal(CVP)Call Server、Cisco Virtual Voice Browser(CVVB)、およびCisco Unified Border Element(CUBE)の証明書を作成し、各コンポーネントにインポートする必要があります。自己署名証明書を使用する場合は、異なるコンポーネント間で証明書を交換する必要があります。

要件

次の項目に関する知識があることが推奨されます。

使用するコンポーネント

このドキュメントの情報は、Package Contact Center Enterprise(PCCE)、CVP、CVVB、およびCUCMバージョン12.6に基づいていますが、以前のバージョンにも適用できます。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、初期(デフォルト)設定の状態から起動しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

注:コンタクトセンターの包括的なコールフローでは、セキュアRTPを有効にするには、セキュアSIP信号を有効にする必要があります。したがって、このドキュメントの設定では、セキュアSIPとSRTPの両方が有効になっています。

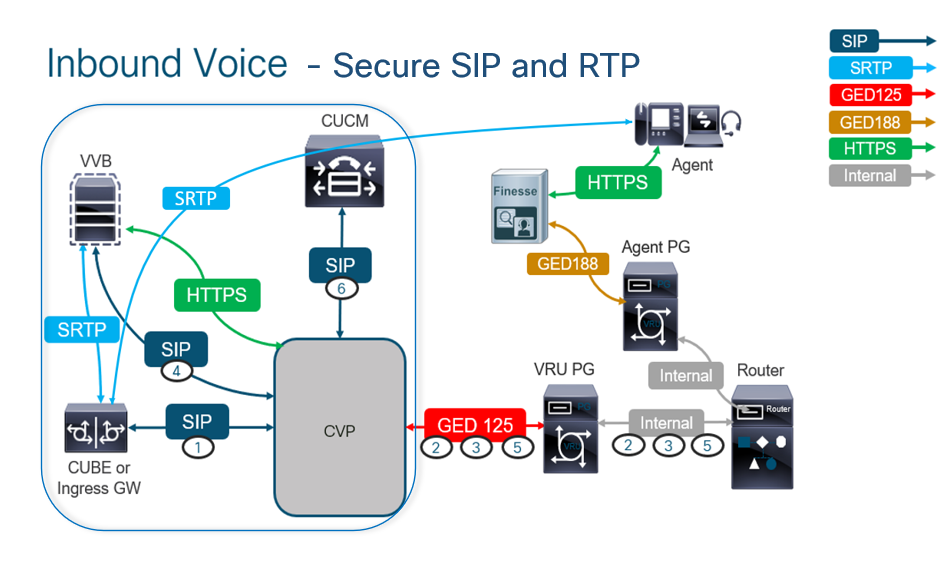

次の図は、コンタクトセンターの包括的なコールフローでSIP信号とRTPに関与するコンポーネントを示しています。システムに音声コールが着信すると、最初に入力ゲートウェイまたはCUBE経由で着信するため、CUBEで設定を開始します。次に、CVP、CVVB、およびCUCMを設定します。

タスク1:CUBEのセキュアな設定

この作業では、SIPプロトコルメッセージとRTPを保護するようにCUBEを設定します。

必要な設定:

- SIP UA のデフォルトのトラストポイントを設定します。

- TLSおよびSRTPを使用するためのダイヤルピアの変更

手順:

- CUBEへのSSHセッションを開きます。

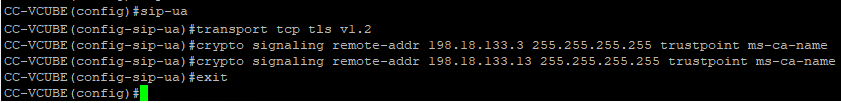

- SIPスタックでCUBEのCA証明書を使用するには、次のコマンドを実行します。CUBEは、CUCM(198.18.133.3)およびCVP(198.18.133.13)との間でSIP TLS接続を確立します。

Conf t Sip-ua Transport tcp tls v1.2 crypto signaling remote-addr 198.18.133.3 255.255.255.255 trustpoint ms-ca-name crypto signaling remote-addr 198.18.133.13 255.255.255.255 trustpoint ms-ca-name exit

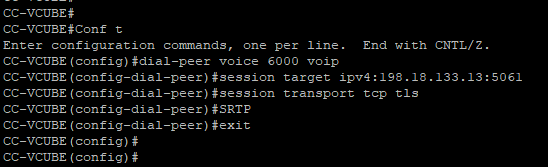

- CVPへの発信ダイヤルピアでTLSを有効にするには、次のコマンドを実行します。この例では、ダイヤルピアタグ6000を使用してコールをCVPにルーティングします。

Conf t dial-peer voice 6000 voip session target ipv4:198.18.133.13:5061 session transport tcp tls srtp exit

タスク2:CVPセキュア設定

この作業では、SIPプロトコルメッセージ(SIP TLS)を保護するようにCVPコールサーバを設定します。

手順:

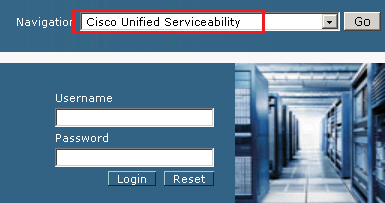

- Cisco Unified Communications Managerにログインし、

UCCE Web Administration.

- 移動先

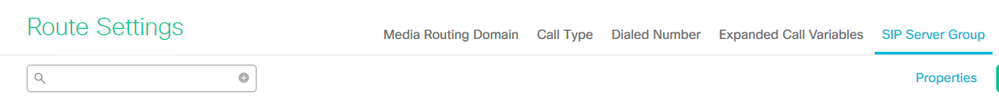

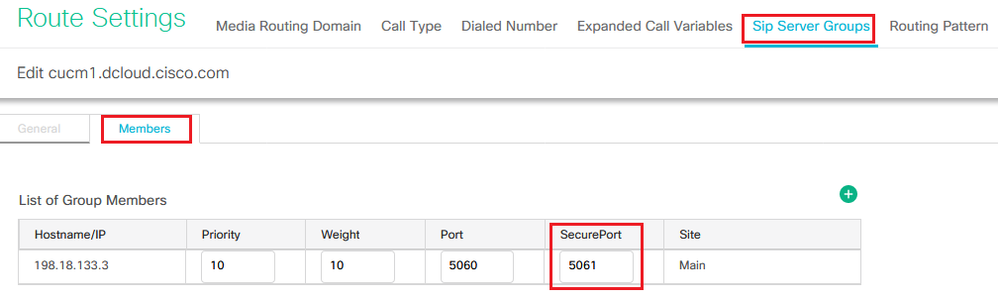

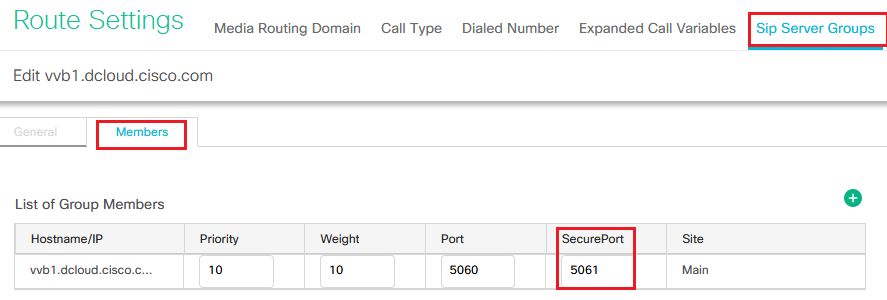

Call Settings > Route Settings > SIP Server Group.

設定に基づいて、CUCM、CVVB、およびCUBEに対してSIPサーバグループが設定されています。これらすべてに対して、セキュアSIPポートを5061に設定する必要があります。 この例では、次のSIPサーバグループが使用されます。

cucm1.dcloud.cisco.com CUCMの場合vvb1.dcloud.cisco.com CVVBの場合cube1.dcloud.cisco.com CUBE用

- クリック

cucm1.dcloud.cisco.comその後、 Members SIPサーバグループ設定の詳細を表示するタブ。Set SecurePort から 5061 をクリックし、 Save.

- クリック

vvb1.dcloud.cisco.com その後、 Members タブをクリックし、 SecurePort から 5061 をクリックし、 Save.

タスク3:CVVBセキュア設定

この作業では、SIPプロトコルメッセージ(SIP TLS)とSRTPを保護するようにCVVBを設定します。

手順:

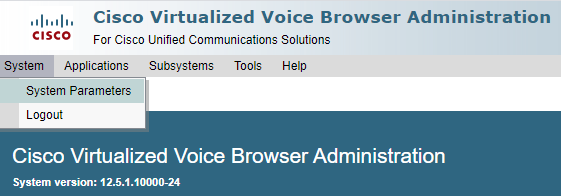

- を開きます。

Cisco VVB Admin ページを使用します。

- 移動先

System > System Parameters.

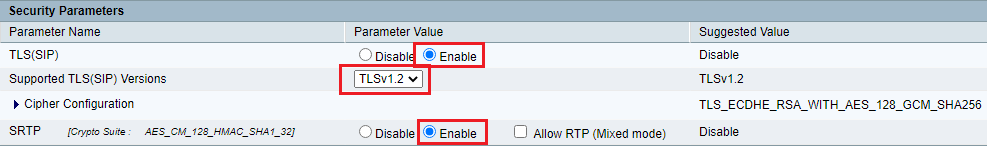

- Cisco Unified Communications Manager

Security Parameters セクション、選択 Enable を参照 TLS (SIP) .IPv6アドレスを Supported TLS(SIP) version as TLSv1.2 を選択し、 Enable を参照 SRTP.

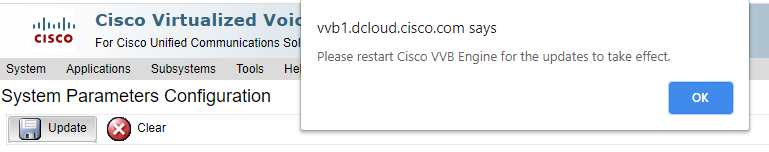

- クリック

Update.クリック Ok cvvbエンジンの再起動を求めるプロンプトが表示されます。

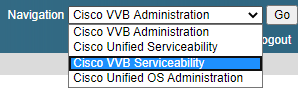

- これらの変更を行うには、Cisco VVBエンジンを再起動する必要があります。VVBエンジンを再起動するには、

Cisco VVB Serviceability をクリックし、 Go.

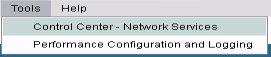

- 移動先

Tools > Control Center – Network Services.

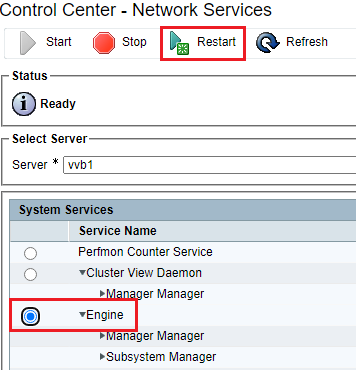

- 選択

Engine をクリックし、 Restart.

タスク4:CUCMセキュア設定

CUCMでSIPメッセージとRTPを保護するには、次の設定を実行します。

- CUCMセキュリティモードを混合モードに設定する

- CUBEおよびCVPのSIPトランクセキュリティプロファイルの設定

- SIPトランクセキュリティプロファイルをそれぞれのSIPトランクに関連付け、SRTPを有効にする

- CUCMとのセキュアエージェントのデバイス通信

CUCMセキュリティモードを混合モードに設定する

CUCMは、次の2つのセキュリティモードをサポートしています。

- 非セキュアモード(デフォルトモード)

- 混合モード(セキュアモード)

手順:

- CUCM管理インターフェイスにログインします。

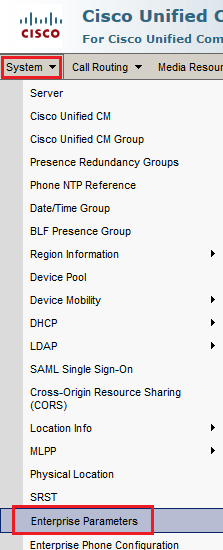

- CUCMにログインすると、

System > Enterprise Parameters.

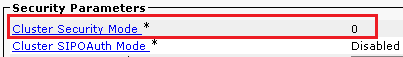

- 下に

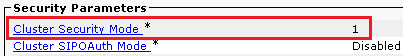

Security Parameters セクションを参照して、 Cluster Security Mode に設定されている 0.

- [クラスタセキュリティモード(Cluster Security Mode)]が0に設定されている場合は、クラスタセキュリティモードが非セキュアに設定されていることを意味します。CLIから混合モードを有効にする必要があります。

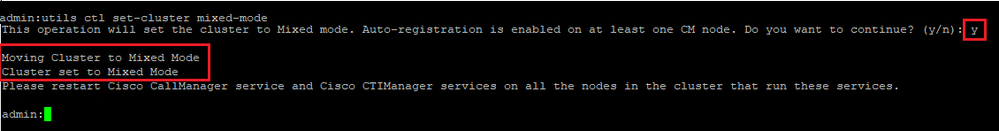

- CUCMへのSSHセッションを開きます。

- SSH経由でCUCMに正常にログインしたら、次のコマンドを実行します。

utils ctl set-cluster mixed-mode

- Type

y をクリックし、 Enter プロンプトが表示されます。このコマンドは、クラスタセキュリティモードを混合モードに設定します。

- 変更を有効にするには、

Cisco CallManager および Cisco CTIManager サービス.

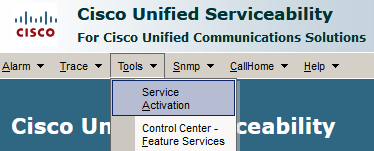

- サービスを再起動するには、に移動してログインします

Cisco Unified Serviceability.

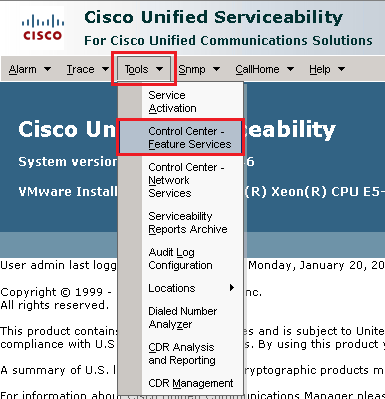

- ログインに成功したら、に移動します。

Tools > Control Center – Feature Services.

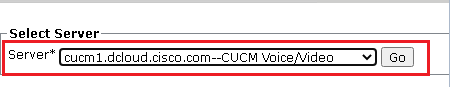

- サーバを選択し、

Go.

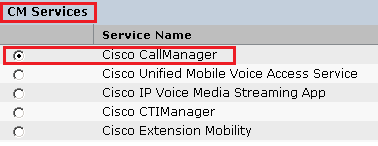

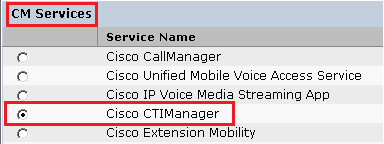

- CMサービスの下で、

Cisco CallManager をクリックし、 Restart ボタンをクリックします。

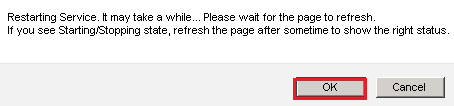

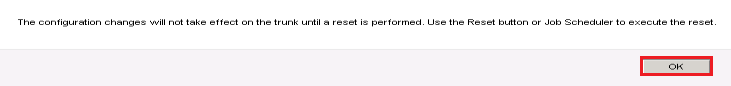

- ポップアップメッセージを確認し、

OK.サービスが正常に再起動するまで待ちます。

- の再起動が成功した後

Cisco CallManagerを選択し、 Cisco CTIManager 次に、 Restart 再起動するボタン Cisco CTIManager service .

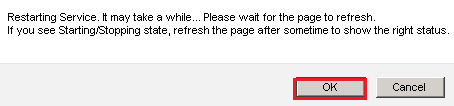

- ポップアップメッセージを確認し、

OK.サービスが正常に再起動するまで待ちます。

- サービスが正常に再起動した後、クラスタセキュリティモードが混合モードに設定されていることを確認するには、ステップ5で説明されているようにCUCM管理に移動し、

Cluster Security Mode.次に設定する必要があります。 1.

CUBEおよびCVPのSIPトランクセキュリティプロファイルの設定

手順:

- CUCM管理インターフェイスにログインします。

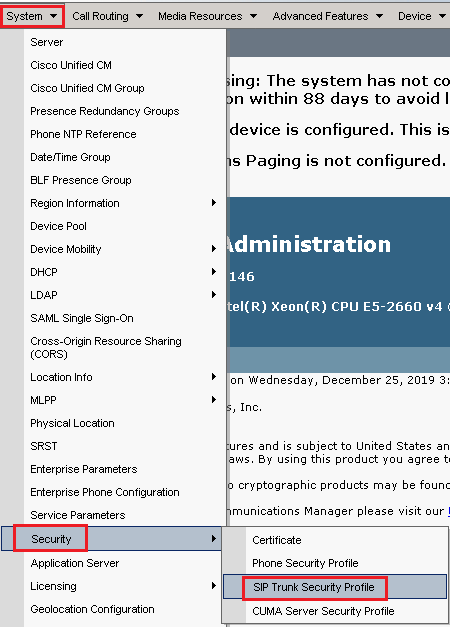

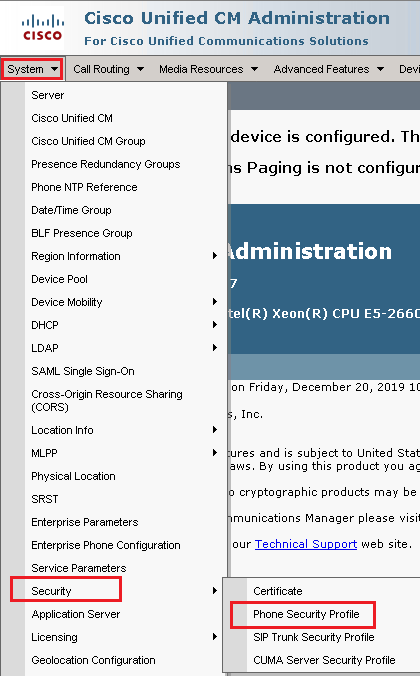

- CUCMに正常にログインした後、

System > Security > SIP Trunk Security Profile CUBEのデバイスセキュリティプロファイルを作成します。

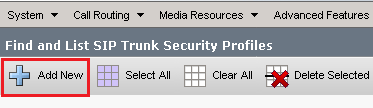

- 左上の[Add New] をクリックして、新しいプロファイルを追加します。

- 設定

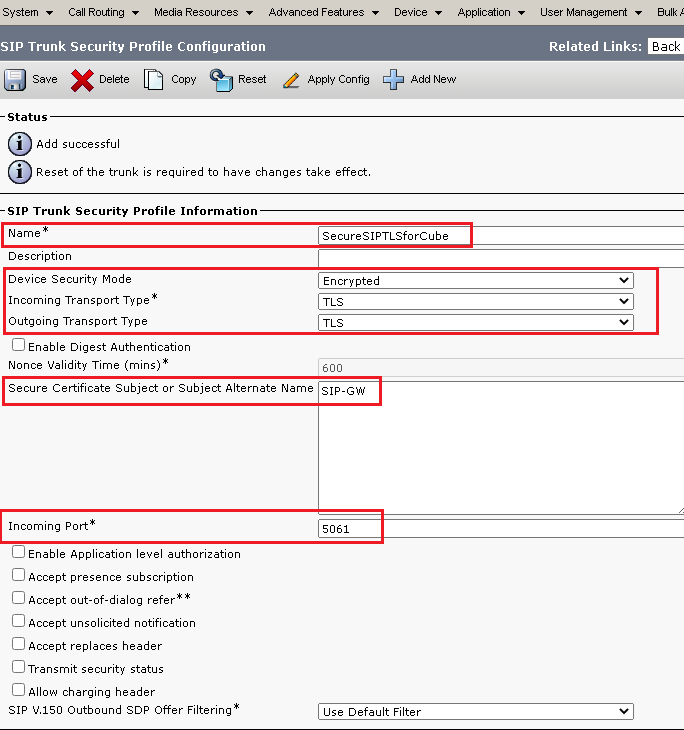

SIP Trunk Security Profile 次の図のように入力し、 Save ページの左下。

5. VLANの設定を Secure Certificate Subject or Subject Alternate Name CUBE証明書の共通名(CN)に一致する必要があります。

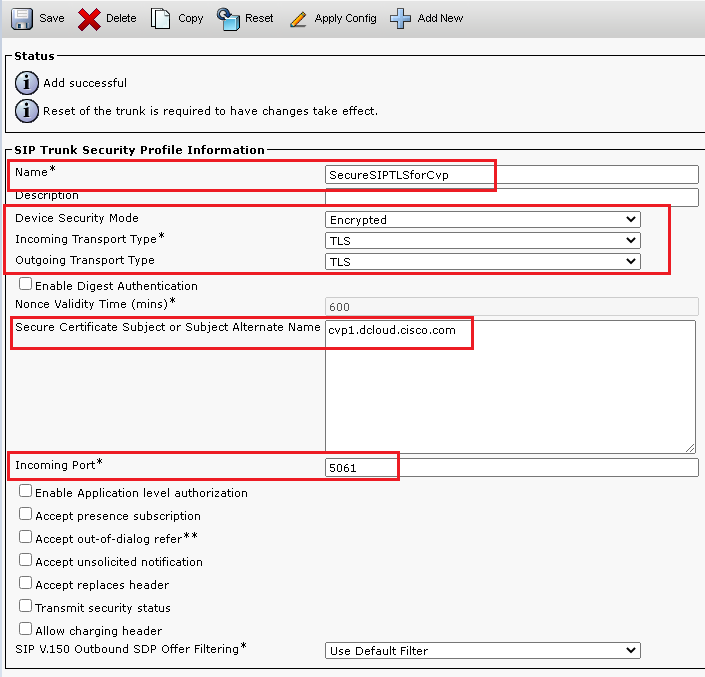

6.クリック Copy ボタンをクリックし、 Name から SecureSipTLSforCVP.Change Secure Certificate Subject 一致する必要があるCVPコールサーバ証明書のCNに送信します。クリック Save をクリックして、クエリーを実行します。

SIPトランクセキュリティプロファイルをそれぞれのSIPトランクに関連付け、SRTPを有効にする

手順:

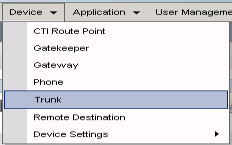

- [CUCM Administration]ページで、

Device > Trunk.

- CUBEトランクを検索します。この例では、CUBEトランク名は

vCube をクリックし、 Find.

- クリック

vCUBE をクリックして、vCUBEトランク設定ページを開きます。

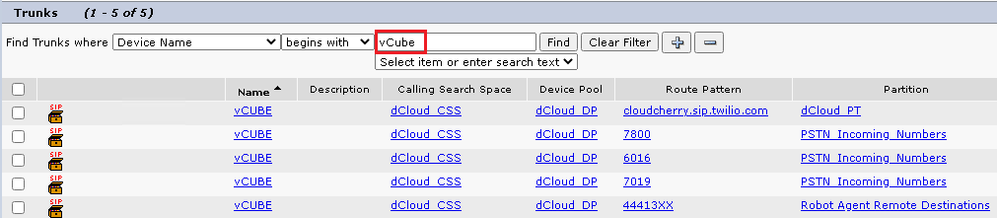

- イン

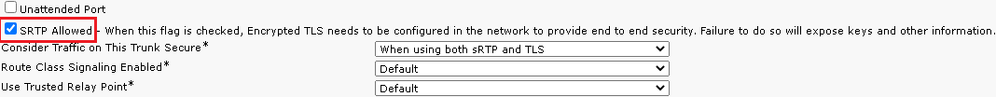

Device Information セクションを確認してください。 SRTP Allowed SRTPを有効にします。

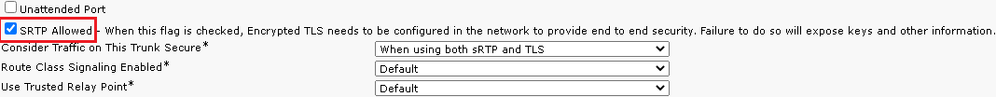

- 下にスクロールして、

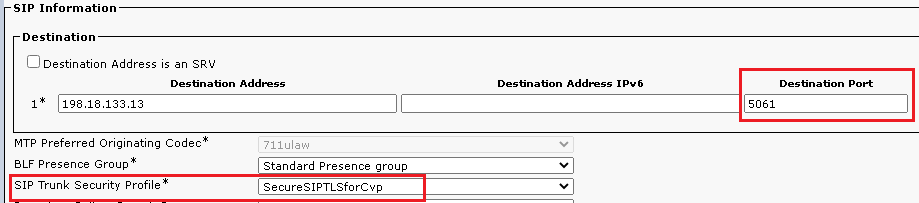

SIP Information セクションに移動し、 Destination Port から 5061.

- Change

SIP Trunk Security Profile から SecureSIPTLSForCube.

- クリック

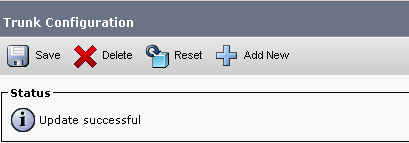

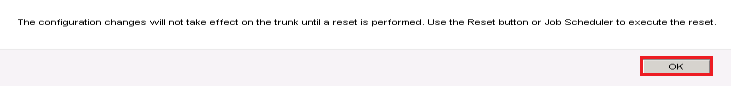

Save then Rest から save 変更を適用します

- 移動先

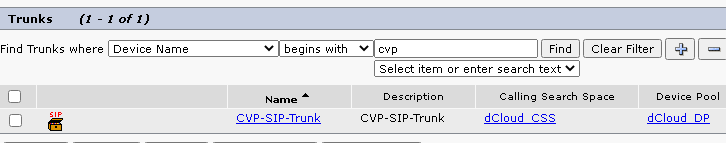

Device > TrunkCVPトランクを検索します。この例では、CVPトランク名は cvp-SIP-Trunk.クリック Find.

- クリック

CVP-SIP-Trunk CVPトランク設定ページを開きます。

- イン

Device Information セクション、チェック SRTP Allowed SRTPを有効にします。

- 下にスクロールして、

SIP Information セクションを変更し、 Destination Port から 5061.

- Change

SIP Trunk Security Profile から SecureSIPTLSForCvp.

- クリック

Save then Rest から save 変更を適用します

CUCMとのセキュアエージェントのデバイス通信

デバイスのセキュリティ機能を有効にするには、ローカルで有効な証明書(LSC)をインストールし、セキュリティプロファイルをそのデバイスに割り当てる必要があります。LSCは、CUCM CAPF秘密キーで署名されたエンドポイントの公開キーを保持します。デフォルトでは、電話機にはインストールされません。

手順:

- ログイン先

Cisco Unified Serviceability サポートされていません。

- 移動先

Tools > Service Activation.

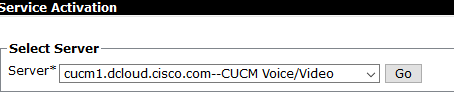

- CUCMサーバを選択し、

Go.

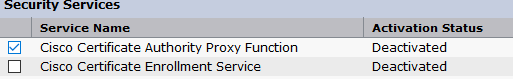

- オン

Cisco Certificate Authority Proxy Function をクリックし、 Save サービスをアクティブ化します。クリック Ok をクリックします。

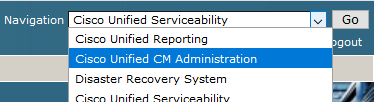

- サービスがアクティブになっていることを確認し、CUCM administrationに移動します。

- CUCM管理へのログインに成功したら、に移動します。

System > Security > Phone Security Profile エージェントデバイスのデバイスセキュリティプロファイルを作成します。

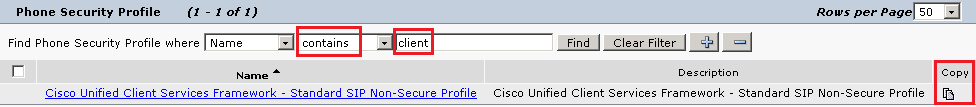

- 使用しているエージェントデバイスタイプに対応するセキュリティプロファイルを見つけます。この例では、ソフトフォンが使用されているため、

Cisco Unified Client Services Framework - Standard SIP Non-Secure Profile. コピーアイコンをクリックします このプロファイルをコピーします。

このプロファイルをコピーします。

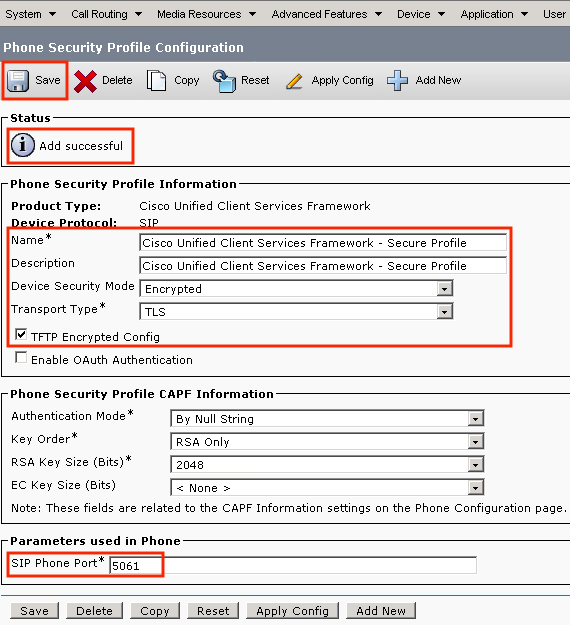

- プロファイルの名前をに変更

Cisco Unified Client Services Framework - Secure Profile. C次の図のようにパラメータを変更し、 Save ページの左上に表示されます。

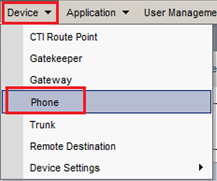

- 電話デバイスプロファイルの作成が正常に完了したら、に移動します。

Device > Phone.

- クリック

Find 使用可能なすべての電話機を一覧表示するには、[エージェントの電話機(agent phone)]をクリックします。

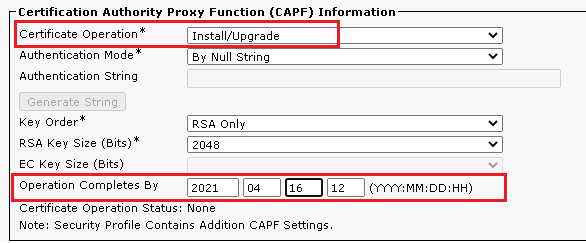

- [エージェントの電話機設定(Agent phone configuration)]ページが開きます。検索

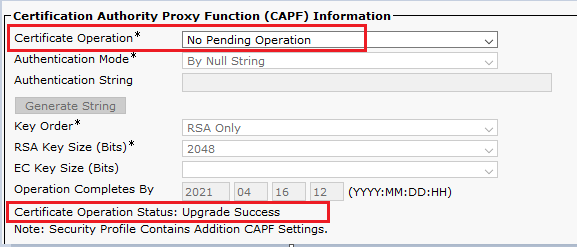

Certification Authority Proxy Function (CAPF) Information 。LSCをインストールするには、 Certificate Operation から Install/Upgrade と Operation Completes by 将来の任意の日付に変更します。

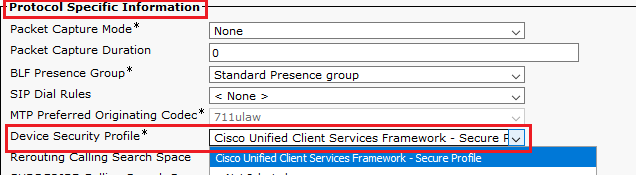

- 検索

Protocol Specific Information セクションに移動し、 Device Security Profile から Cisco Unified Client Services Framework – Secure Profile.

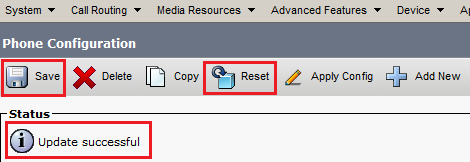

- クリック

Save ページの左上に表示されます。変更が正常に保存されたことを確認し、 Reset.

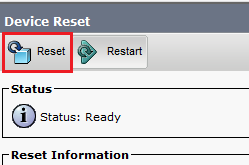

- ポップアップウィンドウが開き、

Reset をクリックしてアクションを確認します。

- エージェントデバイスがCUCMに再登録されたら、現在のページを更新し、LSCが正常にインストールされていることを確認します。オン

Certification Authority Proxy Function (CAPF) Information section, Certificate Operation に設定する必要があります。 No Pending Operation と Certificate Operation Status に設定されている Upgrade Success.

- 手順と同じ手順を参照してください。7 ~ 13:CUCMでセキュアSIPおよびRTPを使用する他のエージェントのデバイスを保護します。

確認

RTPが適切に保護されていることを確認するには、次の手順を実行します。

- コンタクトセンターにテストコールを発信し、IVRプロンプトを聞きます。

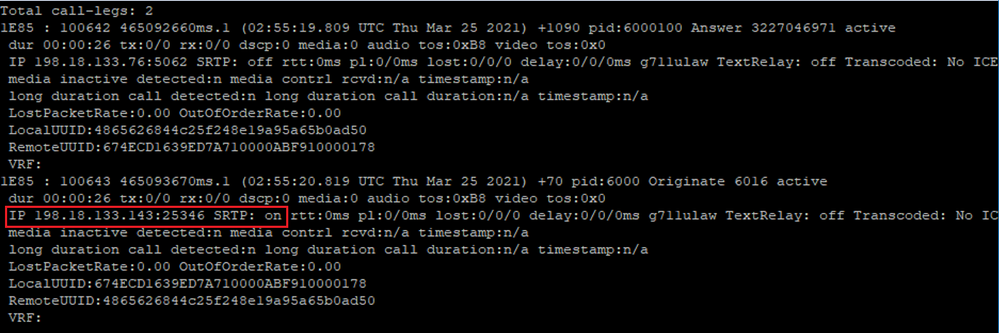

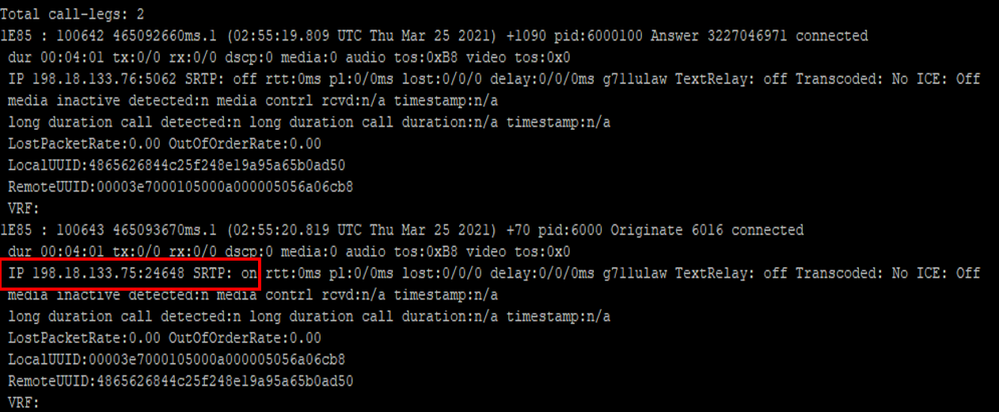

- 同時に、vCUBEへのSSHセッションを開き、次のコマンドを実行します。

show call active voice brief

ヒント:SRTPが on CUBEとVVB間(198.18.133.143)。この場合、CUBEとVVBの間のRTPトラフィックが安全であることを確認します。

- エージェントがコールに応答できるようにします。

.

- エージェントが予約され、コールがエージェントにルーティングされます。通話に応答します。

- コールがエージェントに接続されます。vCUBE SSHセッションに戻り、次のコマンドを実行します。

show call active voice brief

ヒント:SRTPが on CUBEとエージェントの電話(198.18.133.75)の間で行われます。「はい」の場合、CUBEとエージェント間のRTPトラフィックが安全であることを確認します。

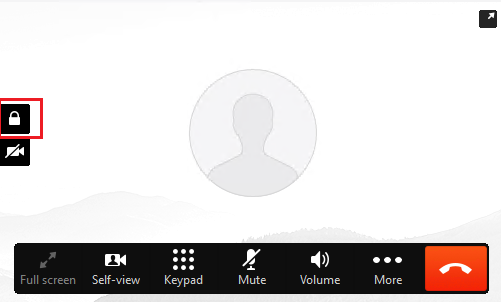

- また、コールが接続されると、エージェントデバイスにセキュリティロックが表示されます.これにより、RTPトラフィックが安全であることも確認できます。

SIP信号が適切に保護されていることを検証するには、「セキュアSIPシグナリングの設定」の記事を参照してください。