はじめに

このドキュメントでは、Unified Contact Center Enterprise(UCCE)ソリューションで自己署名証明書を交換する方法について説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- UCCEリリース12.5(1)

- Customer Voice Portal(CVP)リリース12.5(1)

- Cisco Virtualized Voice Browser(VVB)

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアのバージョンに基づいています。

- UCCE 12.5(1)

- CVP 12.5(1)

- Cisco VVB 12.5

- CVP Operations Console(OAMP)

- CVPの新しいOAMP(NOAMP)

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

UCCEソリューションでは、ROGGER、Peripheral Gateway(PG)、Admin Workstation(AW)/Administration Data Server(ADS)、Finesse、Cisco Unified Intelligence Center(CUIC)などのコアアプリケーションに関連する新機能の設定は、Contact Center Enterprise(CCE)の管理ページで行います。CVP、Cisco VVB、ゲートウェイなどの自動音声応答(IVR)アプリケーションでは、NOAMPが新機能の設定を制御します。CCE 12.5(1)以降は、security-management-compliance(SRC)のため、CCE AdminおよびNOAMPへのすべての通信は、セキュアHTTPプロトコルを介して厳密に行われます。

自己署名証明書の環境でこれらのアプリケーション間のシームレスで安全な通信を実現するには、サーバ間での証明書の交換が必須になります。次のセクションでは、次の間で自己署名証明書を交換するために必要な手順について詳しく説明します。

- CCE AWサーバおよびCCEコアアプリケーションサーバ

- CVP OAMPサーバおよびCVPコンポーネントサーバ

手順

CCE AWサーバおよびCCEコアアプリケーションサーバ

これらは、自己署名証明書のエクスポート元のコンポーネントと、自己署名証明書のインポート先のコンポーネントです。

CCE AWサーバ:このサーバには次の証明書が必要です。

- Windowsプラットフォーム:Router and Logger(ROGGER){A/B}、Peripheral Gateway(PG){A/B}、およびすべてのAW/ADS。

注:IISおよびDiagnostic Framework Portico(DFP)証明書が必要です。

- VOSプラットフォーム:Finesse、CUIC、ライブデータ(LD)、アイデンティティサーバ(IDS)、Cloud Connect、およびその他の該当するサーバは、インベントリデータベースに含まれます。

同じことが、ソリューション内の他のAWサーバにも当てはまります。

Router\Logger Server:このサーバには次の証明書が必要です。

- Windowsプラットフォーム:すべてのAWサーバのIIS証明書。

CCEの自己署名証明書を効果的に交換するために必要な手順は、次のセクションに分かれています。

セクション 1.Router\Logger、PG、およびAWサーバ間の証明書交換。

セクション 2.VOSプラットフォームアプリケーションとAWサーバ間の証明書交換。

セクション 1.Router\Logger、PG、およびAWサーバ間の証明書交換

この交換を正常に完了するために必要な手順は次のとおりです。

ステップ 1:Router\Logger、PG、およびすべてのAWサーバからIIS証明書をエクスポートします。

ステップ 2:Router\Logger、PG、およびすべてのAWサーバからDFP証明書をエクスポートします。

ステップ 3:IISおよびDFP証明書をRouter\Logger、PG、およびAWからAWサーバにインポートします。

ステップ 4:AWサーバからRouter\LoggerおよびPGにIIS証明書をインポートします。

注意:作業を開始する前に、キーストアをバックアップし、コマンドプロンプトを管理者として開く必要があります。

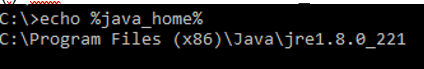

- Javaキーツールがホストされている場所を確認するために、Javaのホームパスを把握します。Javaホームパスを見つける方法はいくつかあります。

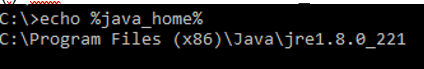

オプション 1CLI コマンド: echo %JAVA_HOME%

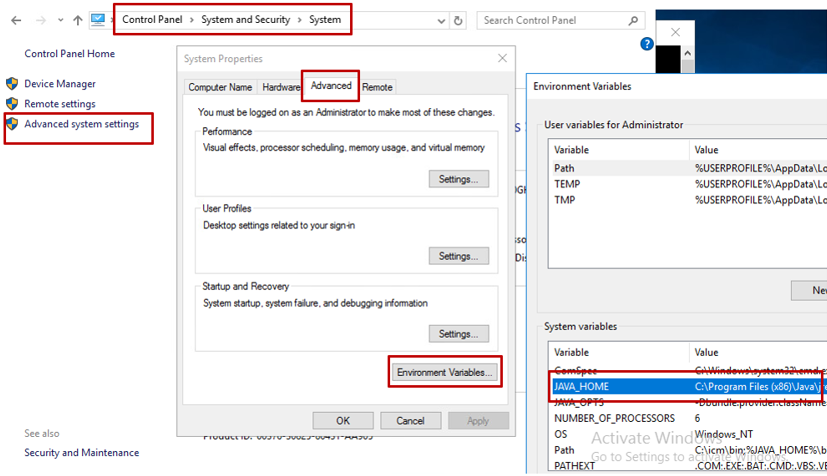

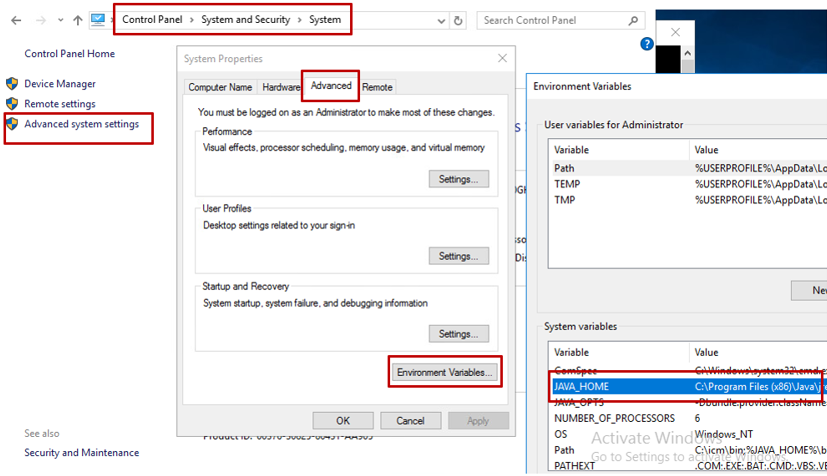

オプション 2図に示すように、Advancedシステム設定を使用して手動で設定します。

注:UCCE 12.5では、デフォルトパスはC:\Program Files (x86)\Java\jre1.8.0_221\binです。%CCE_JAVA_HOME% ただし、12.5 (1a)インストーラを使用している場合、または12.5 ES55(必須のOpenJDK ES)がインストールされている場合は、OpenJDKを使用してデータストアのパスが変更されているため%JAVA_HOME%、の代わりに使用します。CCEおよびCVPでのOpenJDKの移行についての詳細は、次のドキュメントを参照してください。CCE 12.5(1)でのOpenJDKのインストールと移行およびCVP 12.5(1)でのOpenJDKのインストールと移行。

- フォルダから

cacertsファイルをバックアップ{JAVA_HOME}\lib\securityします。別の場所にコピーできます。

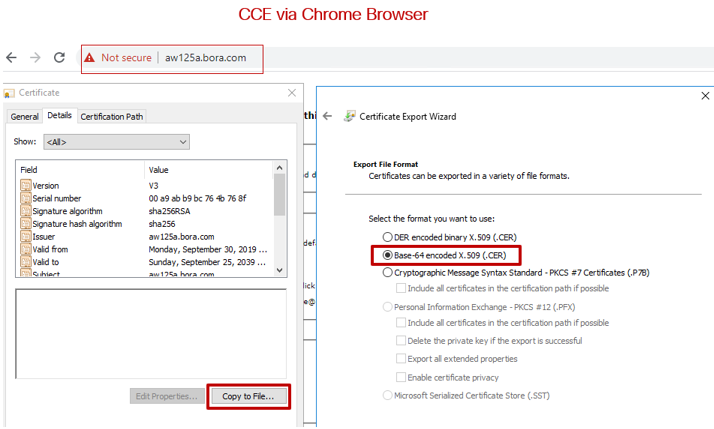

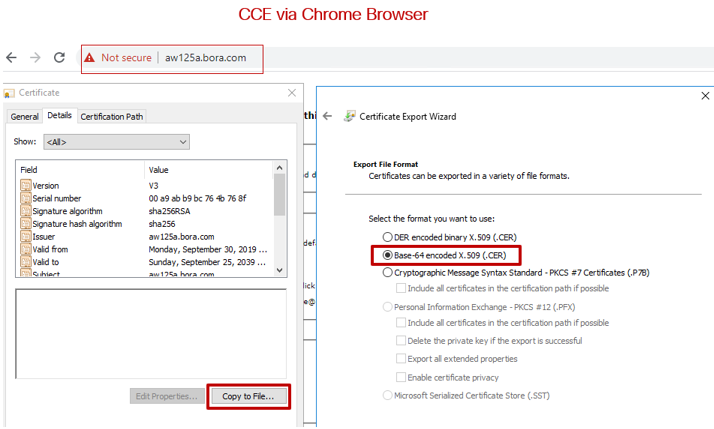

ステップ 1:Router\Logger、PG、およびすべてのAWサーバからIIS証明書をエクスポートします。

- ブラウザからAWサーバで、サーバ(ROGGER、PG、その他のAWサーバ)のURL

https://{servername}に移動します。

- たとえば、証明書を一時フォルダに保存し

c:\temp\certs、証明書にICM{svr}[ab].cerという名前を付けます。

注:オプションBase-64 encoded X.509 (.CER)を選択します。

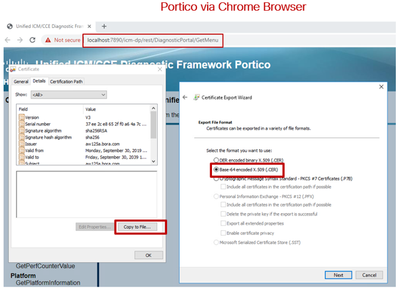

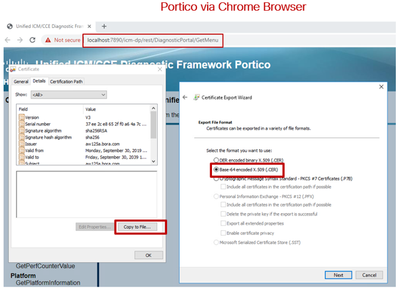

ステップ 2:Router\Logger、PG、およびすべてのAWサーバからDFP証明書をエクスポートします。

- AWサーバでブラウザを開き、サーバ(Router、LoggerまたはROGGER、PG、AW)のDFP URL

https://{servername}:7890/icm-dp/rest/DiagnosticPortal/GetProductVersionに移動します。

- Exampleフォルダに証明書を保存し

c:\temp\certs、名前をdfp{svr}[ab].cer

注:オプションBase-64 encoded X.509 (.CER)を選択します。

ステップ 3:IISおよびDFP証明書をRouter\Logger、PG、およびAWからAWサーバにインポートします。

注:この例のコマンドでは、デフォルトのキーストアパスワードとしてchangeitを使用します。システムのパスワードを変更した場合は、これを変更する必要があります。

IIS自己署名証明書をAWサーバにインポートするコマンド。keytoolを実行するパスは%JAVA_HOME%\binです。

keytool -keystore ..\lib\security\cacerts -import -storepass changeit -alias {fqdn_of_server}_IIS -file c:\temp\certs\ ICM{svr}[ab].cer

Example: keytool -keystore ..\lib\security\cacerts -import -storepass changeit -alias myrgra.domain.com_IIS -file c:\temp\certs\ICMrgra.cer

注:エクスポートされたすべてのサーバ証明書をすべてのAWサーバにインポートします。

AWサーバにDFP自己署名証明書をインポートするコマンド:

keytool -keystore ..\lib\security\cacerts -import -storepass changeit -alias {fqdn_of_server}_DFP -file c:\temp\certs\ dfp{svr}[ab].cer

Example: keytool -keystore ..\lib\security\cacerts -import -storepass changeit -alias myrgra.domain.com_DFP -file c:\temp\certs\dfprgra.cer

注:エクスポートされたすべてのサーバ証明書をすべてのAWサーバにインポートします。

AWサーバでApache Tomcatサービスを再起動します。

ステップ 4:AWサーバからRouter\LoggerおよびPGにIIS証明書をインポートします。

AW IIS自己署名証明書をRouter\LoggerおよびPGサーバにインポートするコマンド:

keytool -keystore ..\lib\security\cacerts -import -storepass changeit -alias {fqdn_of_server}_IIS -file c:\temp\certs\ ICM{svr}[ab].cer

Example: keytool -keystore ..\lib\security\cacerts -import -storepass changeit -alias myawa.domain.com_IIS -file c:\temp\certs\ICMawa.cer

注:A側とB側のRouter\LoggerサーバとPGサーバにエクスポートされたすべてのAW IISサーバ証明書をインポートします。

Router\LoggerサーバとPGサーバでApache Tomcatサービスを再起動します。

セクション 2.VOSプラットフォームアプリケーションとAWサーバ間の証明書交換

この交換を正常に完了するために必要な手順は次のとおりです。

ステップ 1:VOSプラットフォームアプリケーションサーバ証明書のエクスポート

ステップ 2:AWサーバへのVOSプラットフォームアプリケーション証明書のインポート

このプロセスは、次のようなすべてのVOSアプリケーションに適用されます。

- Finesse

- CUIC\LD\IDS

- Cloud Connect

ステップ 1:VOSプラットフォームアプリケーションサーバ証明書のエクスポート

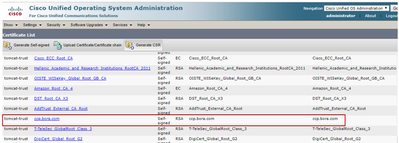

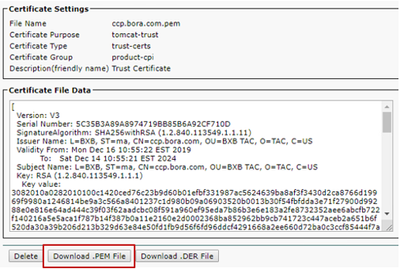

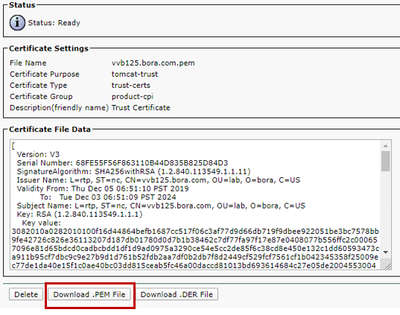

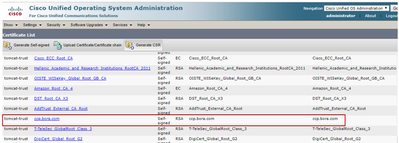

i. Cisco Unified Communications Operating System Administrationページ(https://{FQDN}:8443/cmplatform)に移動します。

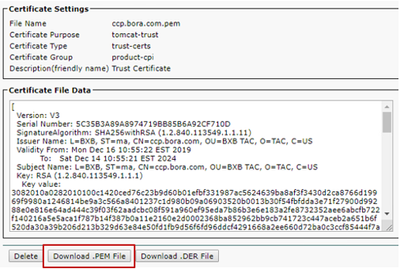

ii. tomcat-trustフォルダに移動しSecurity > Certificate Management、アプリケーションのプライマリサーバ証明書を見つけます。

iii.証明書を選択してクリックしDownload .PEM File、AWサーバの一時フォルダに保存します。

注:サブスクライバに対して同じ手順を実行します。

ステップ 2:AWサーバへのVOSプラットフォームアプリケーションのインポート

キーツールを実行するパス: {JAVA_HOME}\bin

自己署名証明書をインポートするコマンド:

keytool -keystore ..\lib\security\cacerts -import -storepass changeit -alias {fqdn_of_vos} -file c:\temp\certs\vosapplicationX.pem

AWサーバでApache Tomcatサービスを再起動します。

注:他のAWサーバでも同じタスクを実行します。

CVP OAMPサーバおよびCVPコンポーネントサーバ

これらは、自己署名証明書のエクスポート元のコンポーネントと、自己署名証明書のインポート先のコンポーネントです。

i. CVP OAMPサーバ:このサーバには次の証明書が必要です。

- Windowsプラットフォーム:CVPサーバおよびレポートサーバからのWeb Services Manager(WSM)証明書。

- VOSプラットフォーム:Customer Virtual Agent(CVA)統合用のCisco VVB、Webex Experience Management(WXM)統合用のCloud Connectサーバ。

ii. CVPサーバ:このサーバには次の証明書が必要です。

- Windowsプラットフォーム:OAMPサーバからのWSM証明書。

- VOSプラットフォーム:WXM統合用Cloud ConnectサーバおよびCisco VVBサーバ。

iii. CVP Reportingサーバ:このサーバには、次の証明書が必要です。

- Windowsプラットフォーム:OAMPサーバからのWSM証明書。

iv. Cisco VVBサーバ:このサーバには次の証明書が必要です。

- Windowsプラットフォーム:CVPサーバからのVXML証明書とCVPサーバからのコールサーバ証明書。

CVP環境で自己署名証明書を効果的に交換するために必要な手順は、次の3つのセクションで説明されています。

セクション 1.CVP OAMPサーバとCVPサーバおよびレポートサーバ間での証明書交換

セクション 2.CVP OAMPサーバとVOSプラットフォームアプリケーション間の証明書交換。

セクション 3.CVPサーバとVVBサーバ間の証明書交換。

セクション 1.CVP OAMPサーバとCVPサーバおよびレポーティングサーバ間の証明書交換

この交換を正常に完了するために必要な手順は次のとおりです。

ステップ 1:CVPサーバ、レポートサーバ、およびOAMPサーバからWSM証明書をエクスポートします。

ステップ 2:CVPサーバおよびレポートサーバからOAMPサーバにWSM証明書をインポートします。

ステップ 3:CVP OAMPサーバのWSM証明書をCVPサーバとレポートサーバにインポートします。

注意:作業を開始する前に、次の操作を行う必要があります。

1.管理者としてコマンドウィンドウを開きます。

2.キーストアのパスワードを確認するには、more %CVP_HOME%\conf\security.propertiesコマンドを実行します。

3. keytoolコマンドを実行する場合は、このパスワードが必要です。

4.ディレクトリから%CVP_HOME%\conf\security\、コマンドを実行しcopy .keystore backup.keystoreます。

ステップ 1:CVPサーバ、レポートサーバ、およびOAMPサーバからWSM証明書をエクスポートします。

i. WSM証明書を各サーバから一時的な場所にエクスポートし、証明書の名前を任意の名前に変更します。このファイルはという名前に変更できwsmX.crtます。Xはサーバのホスト名で置き換えます。たとえば、wsmcsa.crt、wsmcsb.crt、wsmrepa.crt、wsmrepb.crt、wsmoamp.crtです。

自己署名証明書をエクスポートするコマンド:

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -export -alias wsm_certificate -file %CVP_HOME%\conf\security\wsm.crt

ii.各サーバからのパスから証明書をコピーしC:\Cisco\CVP\conf\security\wsm.crt、サーバのタイプに基づいて名前を変更wsmX.crtします。

ステップ 2:CVPサーバおよびレポートサーバからOAMPサーバにWSM証明書をインポートします。

i. WSM証明書を各CVPサーバおよびレポートサーバ(wsmX.crt)からOAMPサーバ上のディレクトリにコピー%CVP_HOME%\conf\securityします。

ii.次のコマンドを使用して、これらの証明書をインポートします。

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -alias {fqdn_of_cvp}_wsm -file %CVP_HOME%\conf\security\wsmcsX.crt

iii.サーバをリブートします。

ステップ 3:CVP OAMPサーバからCVPサーバおよびレポートサーバにWSM証明書をインポートします。

i. OAMPサーバのWSM証明書(wsmoampX.crt)をすべてのCVPサーバとレポートサーバの%CVP_HOME%\conf\securityディレクトリにコピーします。

ii.次のコマンドを使用して証明書をインポートします。

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -alias {fqdn_of_cvp}_wsm -file %CVP_HOME%\conf\security\wsmoampX.crt

iii.サーバをリブートします。

セクション 2.CVP OAMPサーバとVOSプラットフォームアプリケーション間の証明書交換

この交換を正常に完了するために必要な手順は次のとおりです。

ステップ 1:VOSプラットフォームからアプリケーション証明書をエクスポートします。

ステップ 2:OAMPサーバにVOSアプリケーション証明書をインポートします。

このプロセスは、次のようなVOSアプリケーションに適用できます。

ステップ 1:VOSプラットフォームからアプリケーション証明書をエクスポートします。

i. Cisco Unified Communications Operating System Administrationページ(https://{FQDN}:8443/cmplatform)に移動します。

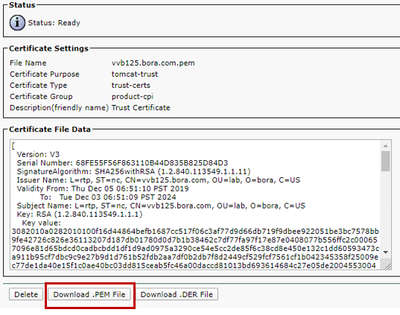

ii. tomcat-trustフォルダに移動しSecurity > Certificate Management、アプリケーションのプライマリサーバ証明書を見つけます。

iii.証明書を選択してクリックしDownload .PEM File、OAMPサーバの一時フォルダに保存します。

ステップ 2:OAMPサーバにVOSアプリケーション証明書をインポートします。

i. VOS証明書をOAMPサーバ上のディレクトリにコピー%CVP_HOME%\conf\securityします。

ii.次のコマンドを使用して証明書をインポートします。

%CVP_HOME%\jre\bin\keytool.exe -storetype JCEKS -keystore %CVP_HOME%\conf\security\.keystore -import -alias {fqdn_of_vos} -file %CVP_HOME%\conf\security\VOS.pem

iii.サーバをリブートします。

セクション 3.CVPサーバとVVBサーバ間の証明書交換

これは、CVPと他のコンタクトセンターコンポーネント間のSIP通信を保護するためのオプションの手順です。 詳細については― 製品が影響を受けるかどうかを確認するには、このアドバイザリの「 CVP設定ガイド: CVP設定ガイド – セキュリティを参照。

CVP Call Studio Webサービスの統合

Web Services ElementとRest_Client要素のセキュアな通信を確立する方法の詳細については、 『Cisco Unified CVP VXML ServerおよびCisco Unified Call Studioリリース12.5(1):Webサービス統合[Cisco Unified Customer Voice Portal]:シスコのユーザガイド』を参照してください。

関連情報

フィードバック

フィードバック