Introduzione

Questo documento descrive i passaggi per impostare RADKit e mostra la configurazione necessaria per iniziare a utilizzarlo con i prodotti di collaborazione.

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Conoscenze base di qualsiasi prodotto VOS Collaboration

- Conoscenze base di CLI/SSH Access

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco Unified Communications Manager 12.5 e 14.0

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Terminologia

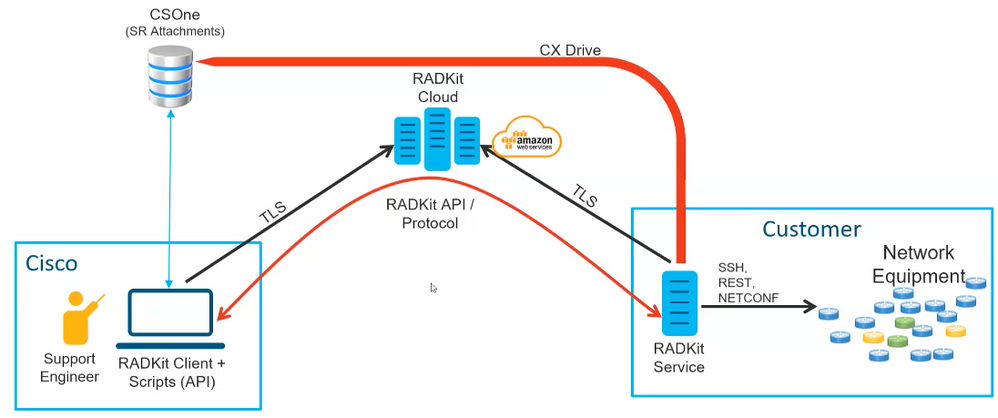

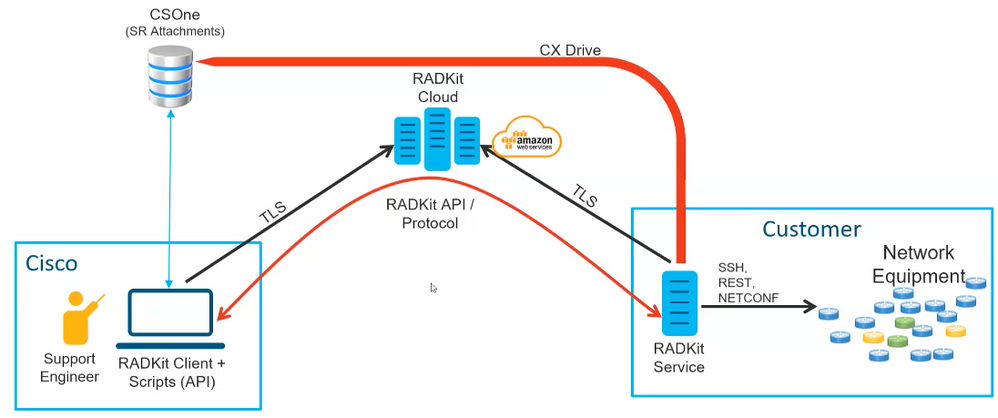

RADKit: è un connettore che fornisce accesso remoto sicuro ai dispositivi utente ai tecnici e ai partner Cisco TAC. Supporta più protocolli per interagire con i dispositivi, ad esempio SSH o HTTP/HTTP.

Servizio RADKit: questo è il lato server. Viene gestito e interamente gestito dall'Utente. Dal lato server, l'utente controlla chi può accedere ai dispositivi e per quanto tempo. Radkit Service deve disporre di connettività ai dispositivi nella rete per consentire l'accesso.

Client RADKit: questo è il lato client. Si tratta del PC utilizzato per connettersi alle periferiche nella rete dell'utente.

Architettura RADKit

Architettura RADKit

Architettura RADKit

Installazione di RADKit

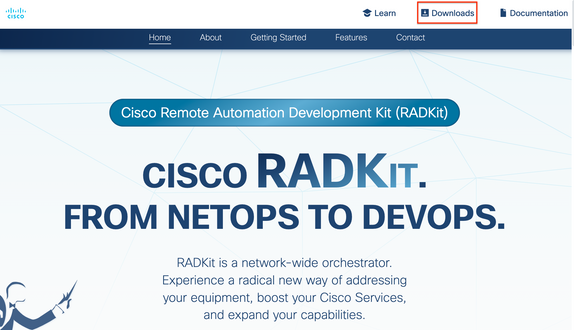

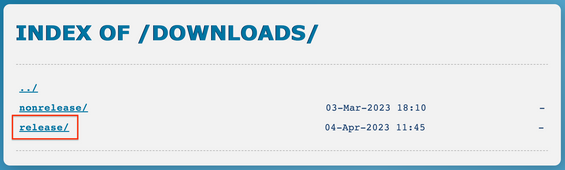

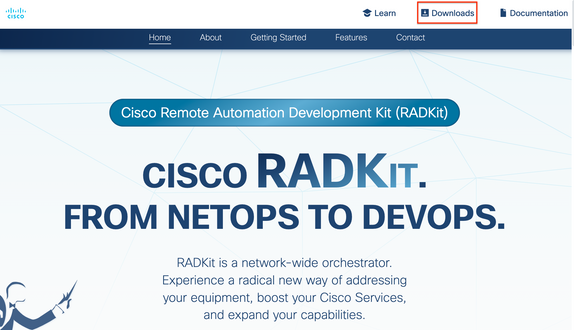

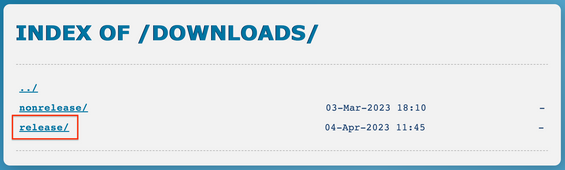

Passaggio 1. Passare a https://radkit.cisco.com e fare clic su Download, quindi andare alla cartella release.

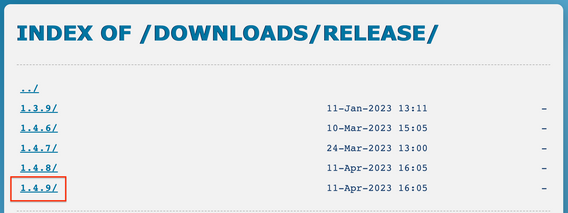

Passaggio 2. Fare clic sull'ultima release.

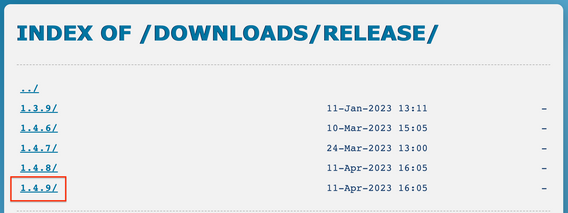

Passaggio 3. Scaricare il file corretto a seconda del sistema operativo.

Passaggio 4. Eseguire il programma di installazione sul PC o sul server. Nell'ambito dell'installazione, Radkit deve installare tre applicazioni: Radkit Service, Radkit Client e Radkit Network Console.

Servizio RADKit (lato utente)

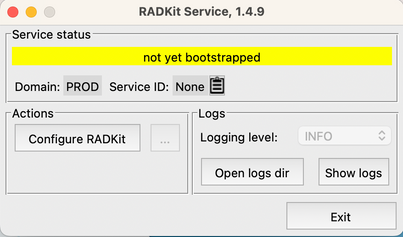

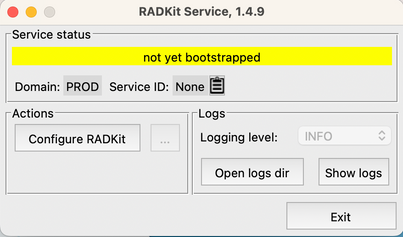

Carico

Passaggio 1. Per avviare la configurazione del servizio RADKit, passare ad Applicazioni e individuare Servizio RADKit. La prima volta che viene eseguito, viene visualizzato il messaggio "not yet bootstrapped" (Non ancora avviato).

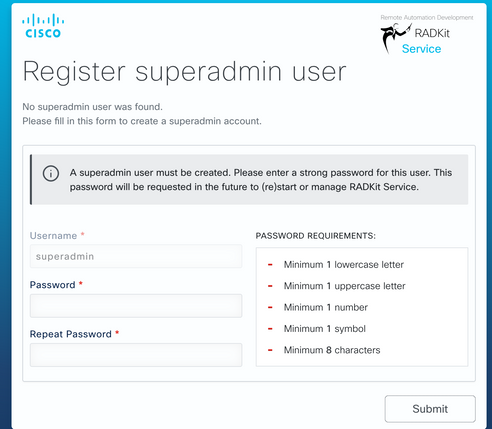

Passaggio 2. Fare clic su Configure RADKit, il browser viene visualizzato automaticamente con l'URL https://localhost:8081/bootstrap.

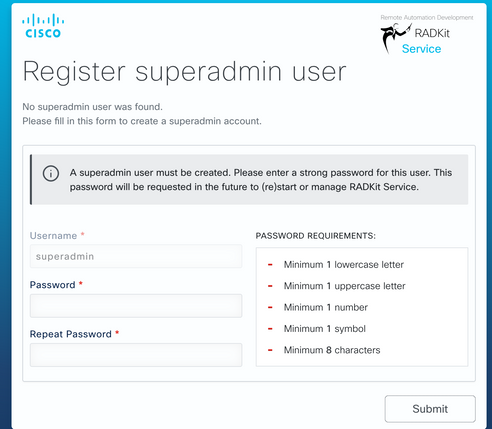

- Creare la password per l'utente superadmin e fare clic su Submit (Invia).

- Il nome utente e la password superadmin vengono richiesti a ogni avvio o configurazione del servizio.

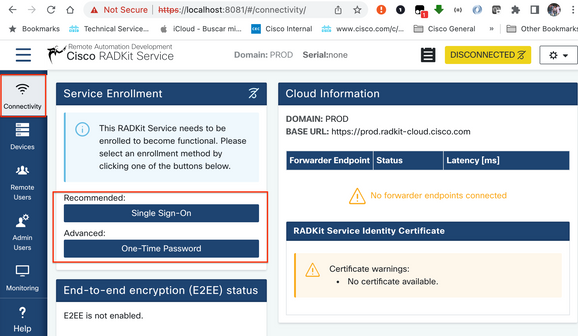

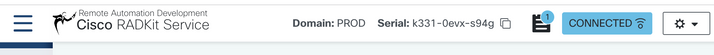

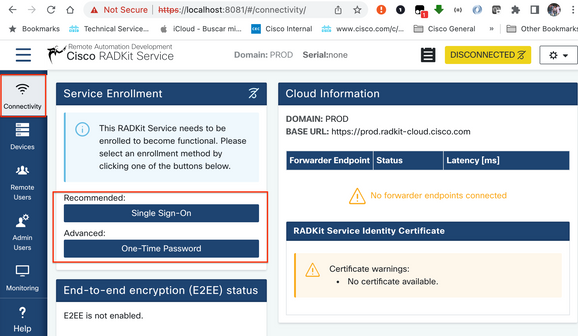

Passaggio 3. Dopo aver fatto clic su Invia, il browser reindirizza l'utente a https://localhost:8081/#/connectivity/.

In Connettività > Iscrizione servizio sono disponibili due metodi di autenticazione: Single Sign-On e One-Time Password.

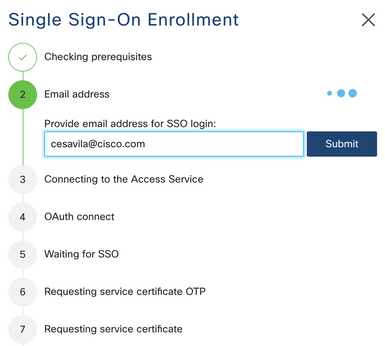

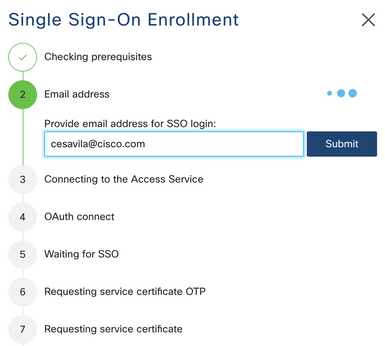

Passaggio 4. È possibile utilizzare il servizio Single Sign-On per ottenere la CEC.

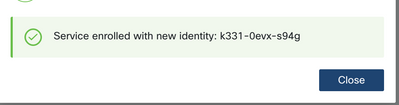

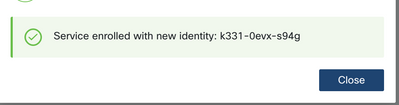

Passaggio 5. Completare la procedura guidata e completare i passaggi fino a visualizzare "Servizio registrato con nuova identità: xxxx-xxxx-xxxx" e quando si fa clic su Chiudi il servizio viene visualizzato come Connesso.

Nota: per attivare il servizio RADKit è necessario un account Cisco.

Attenzione:

- Se il server su cui è in esecuzione il servizio RADKit richiede la definizione di un proxy, oltre a definire il proxy sul server/PC stesso, è necessario definire anche una variabile di ambiente affinché il servizio RADKit funzioni RADKIT_CLOUD_CLIENT_PROXY_URL=http://proxy.example.com:80.

Aggiungi dispositivi

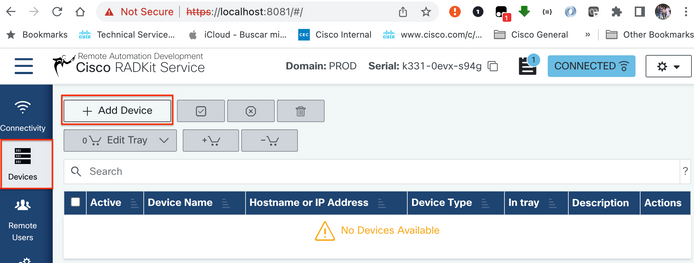

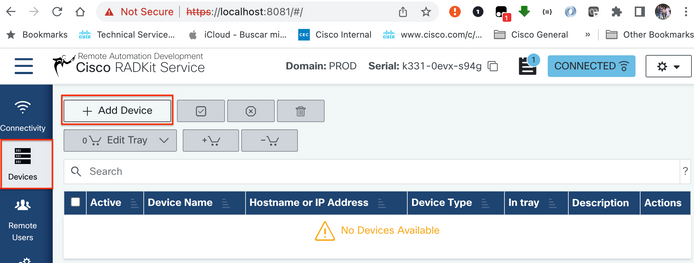

Passaggio 1. Passare a Dispositivi e fare clic su Aggiungi dispositivo.

Passaggio 2. È necessario configurare i dettagli successivi:

- Nome dispositivo

- Indirizzo IP o nome host di gestione

- Tipo di dispositivo

È inoltre necessario configurare le porte TCP inoltrate, ovvero le porte utilizzate dal dispositivo che devono essere accessibili dal client RADKit. Nell'esempio, le porte usate sono 443 per l'accesso GUI e 8443 per RTMT.

Infine, selezionare i protocolli di gestione disponibili, in questo caso Terminal e HTTP.

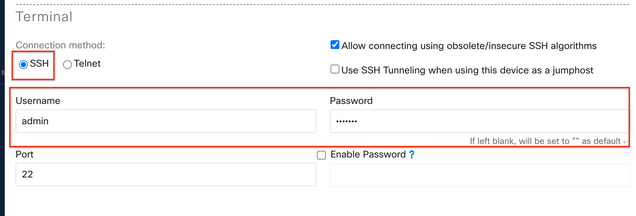

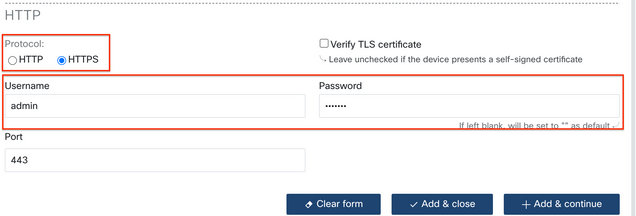

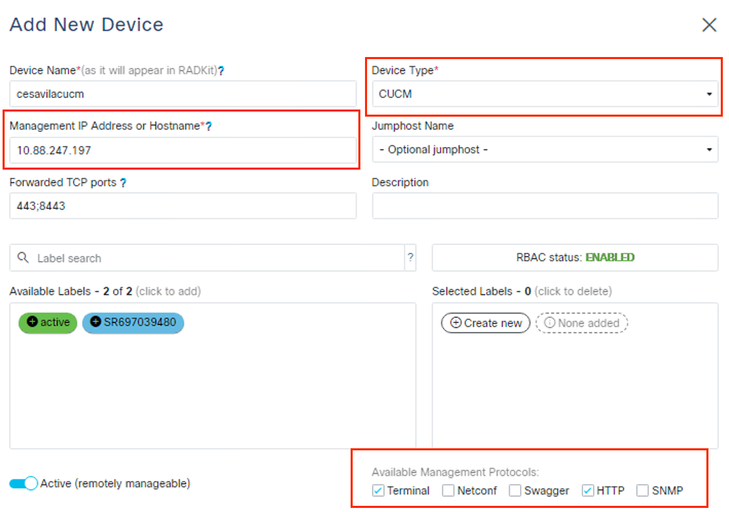

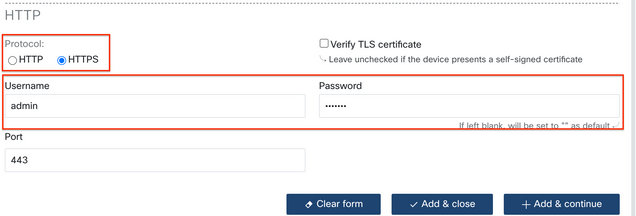

Passaggio 3. Per ogni protocollo di gestione configurare le impostazioni corrette e fare clic su Aggiungi e chiudi.

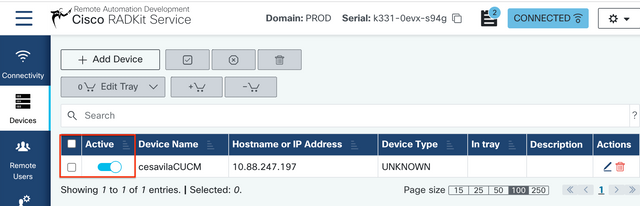

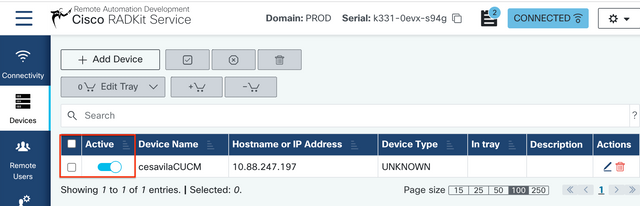

Passaggio 4. Una volta aggiunta, la periferica deve essere visualizzata nell'elenco delle periferiche e può essere attivata/disattivata per l'accesso remoto.

Autorizza utenti remoti

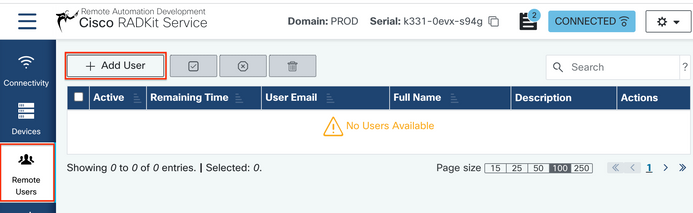

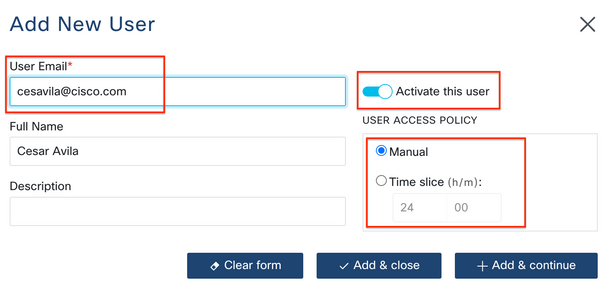

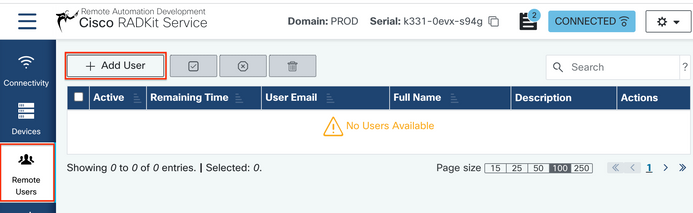

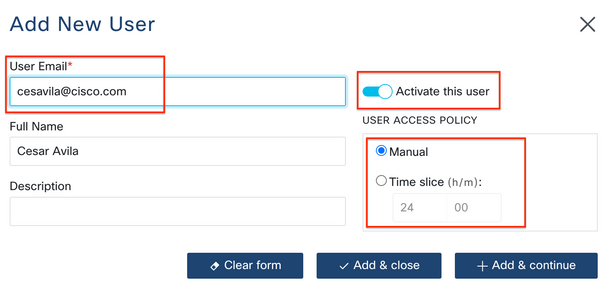

Passaggio 1. Per concedere all'utente l'accesso ai dispositivi configurati nel servizio RADKit, passare a Utenti remoti e selezionare Aggiungi utenti.

Passaggio 2. Configurare i dettagli dell'utente:

- Indirizzo email

- Nome e cognome (facoltativo)

- Attivare l'utente.

- Specificare se l'attivazione deve essere controllata manualmente o impostare un intervallo di tempo per concedere l'accesso all'utente.

Passaggio 3. Selezionare Aggiungi e chiudi.

Client RADkit (lato TAC)

Accesso

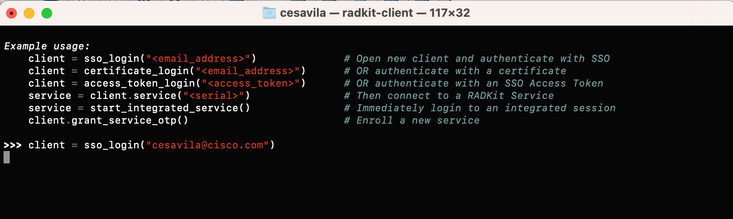

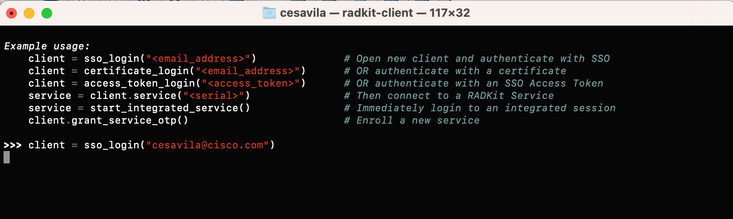

Passaggio 1. Sul PC client, passare ad Applicazioni e individuare RADkit Client.

Passaggio 2. Creare un'istanza del client con l'accesso SSO.

>>> client = sso_login("cesavila@cisco.com")

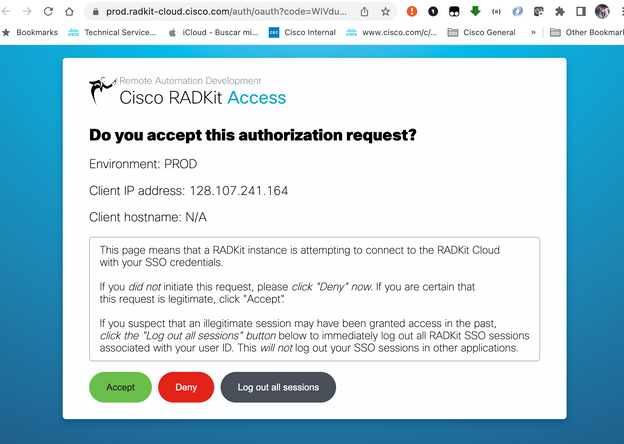

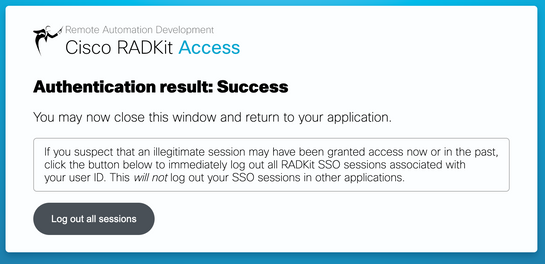

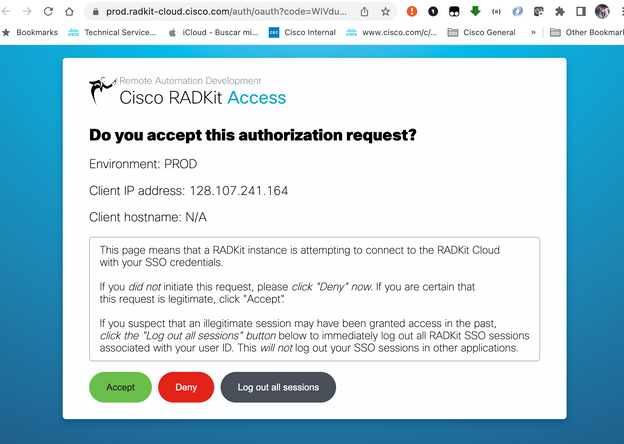

Passaggio 3. Accettare la richiesta di autorizzazione SSO aperta automaticamente nel browser.

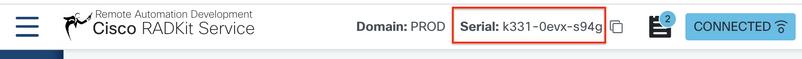

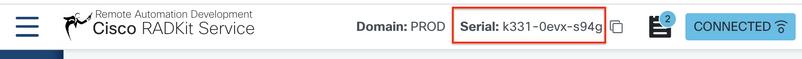

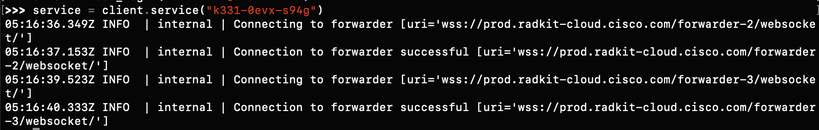

Passaggio 4. Creare un'istanza del servizio utilizzando il numero di serie generato dall'utente dalla fase di caricamento del servizio RADKit.

>>> service = client.service("k331-0evx-s94g")

Nota: service è una variabile che può essere qualsiasi.

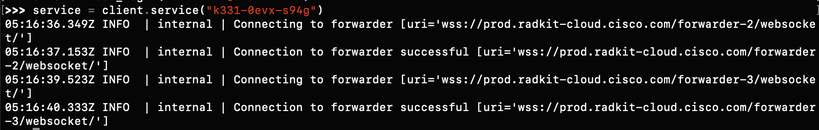

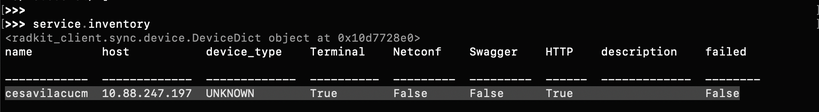

Passaggio 5. Controllare i dispositivi disponibili per l'accesso.

>>> service.inventory

Per aggiornare l'elenco dell'inventario, utilizzare il comando update_inventory.

Accesso SSH

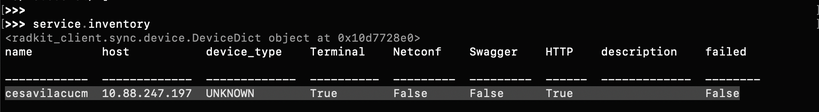

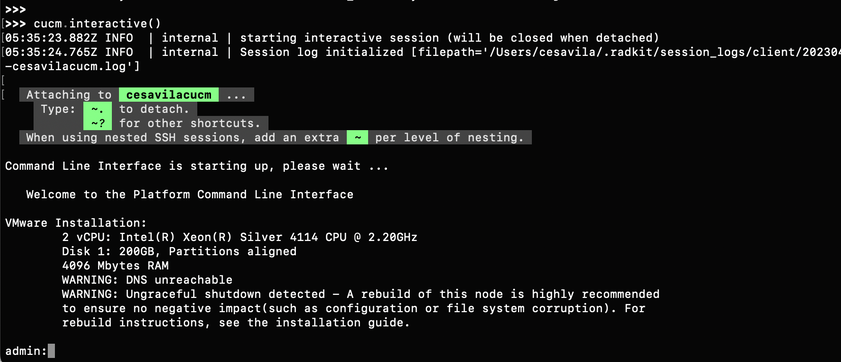

Passaggio 1. Creare un oggetto dall'elenco di inventario.

>>> cucm = service.inventory['cesavilacucm']

![cucm = service.inventory['cesavilacucm']](/c/dam/en/us/support/docs/unified-communications/unified-communications-manager-version-14/222048-set-up-radkit-applied-in-the-collaborati-24.png)

Passaggio 2. Avviare la sessione SSH con il comando interattivo.

>>> cucm.interactive()

Passaggio 3. Ora è possibile gestire il dispositivo normalmente.

Attenzione:

- Stai sempre attento alle nostre responsabilità quando operi in un ambiente utente.

- RADKit deve essere utilizzato come strumento di raccolta dati.

- Non apportare modifiche senza l'autorizzazione dell'utente.

- Documentare tutte le scoperte nelle note sulla richiesta.

Accesso GUI

Passaggio 1. Verificare che le credenziali HTTP siano state aggiunte al servizio RADKit nella configurazione del dispositivo.

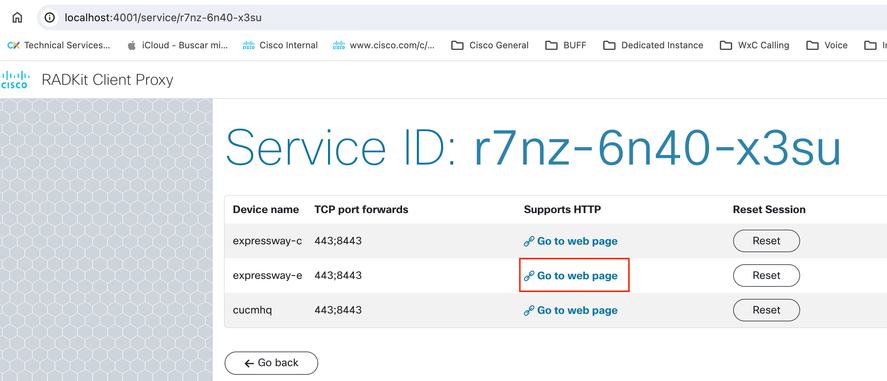

Passaggio 2. Avviare il proxy HTTP sul client Radkit e definire la porta locale utilizzata per la connessione al proxy.

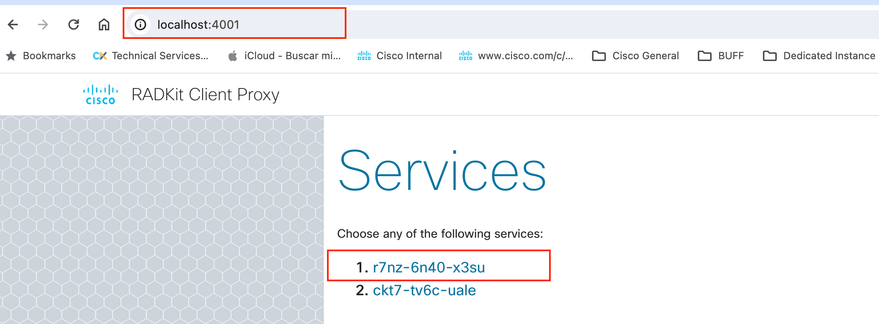

>>> http_proxy = client.start_http_proxy(4001)

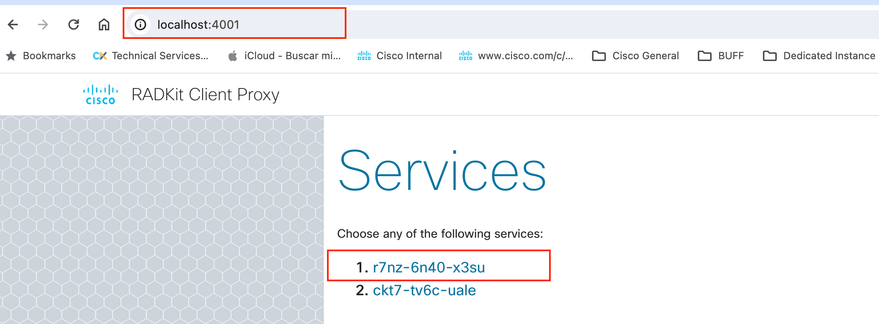

Passaggio 3. Dal browser, passare a https://localhost:4001 e selezionare il servizio a cui si desidera connettersi.

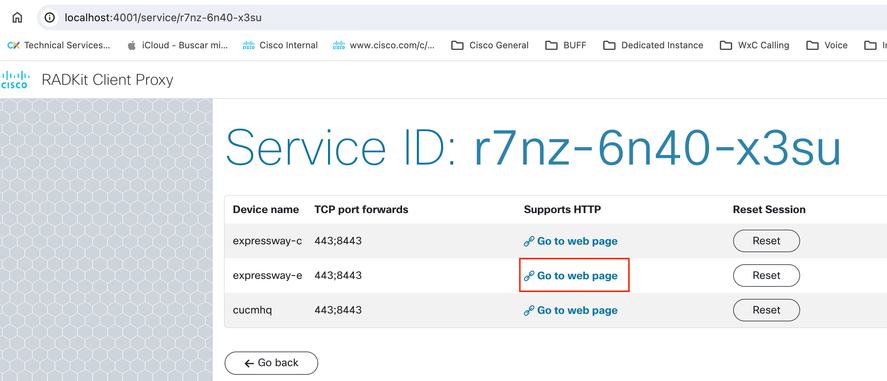

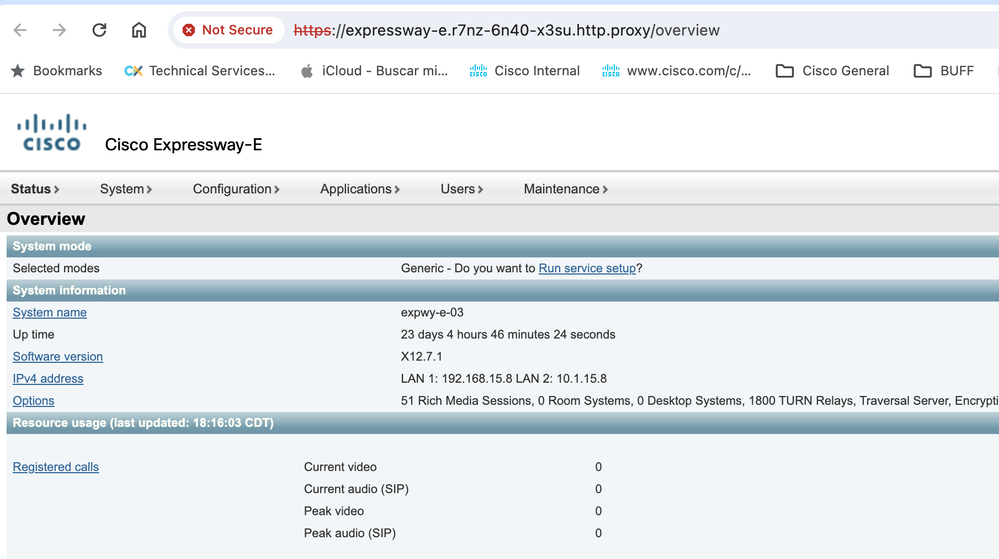

Passaggio 4. Fare clic sull'opzione Vai a pagina Web sul dispositivo corretto per connettersi alla relativa pagina Web.

Nota: la prima volta che il proxy HTTP viene configurato su un client RADKit, si consiglia di fare clic sull'opzione Reset for each Devices (Reimposta per ciascun dispositivo) prima di tentare di aprire la pagina Web del dispositivo.

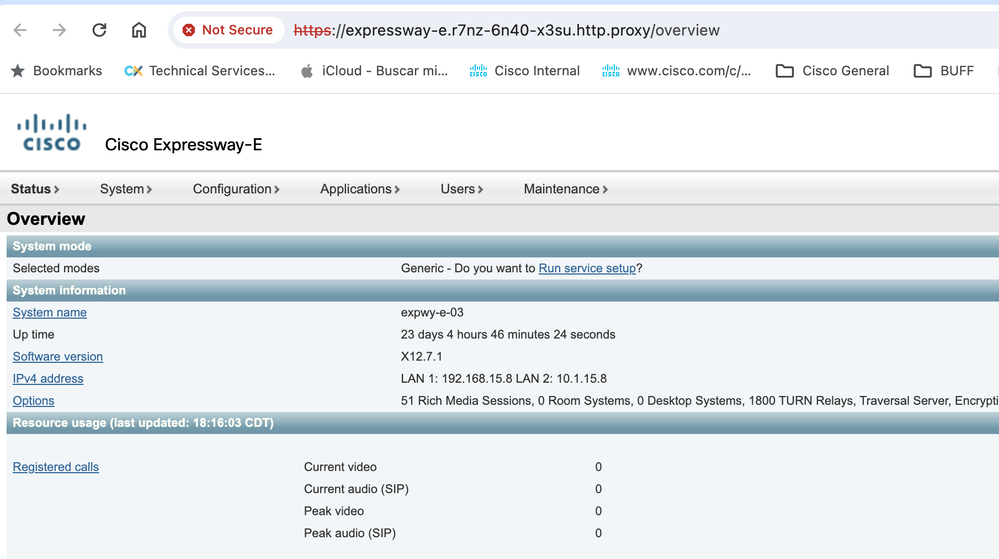

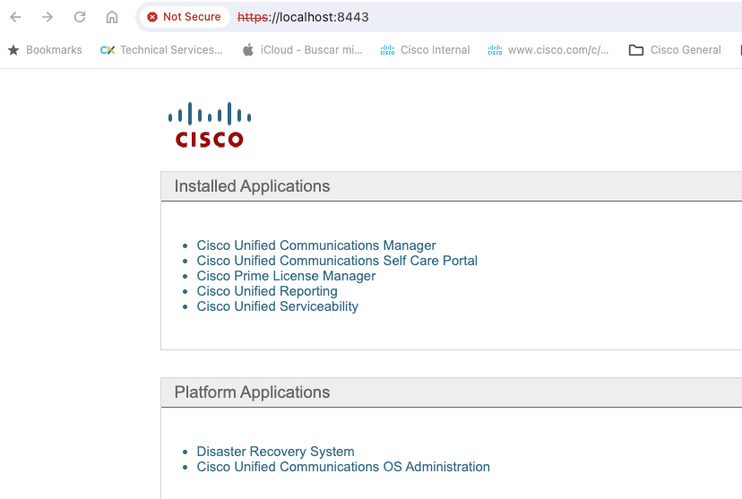

Passaggio 5. Verrà visualizzata la pagina Web.

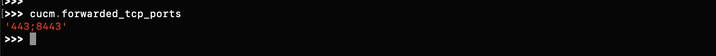

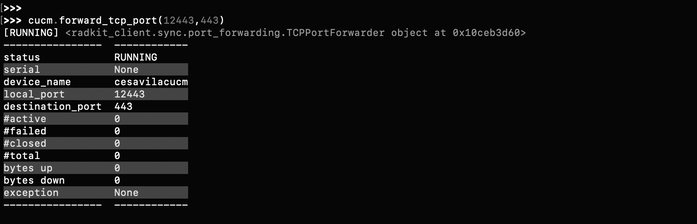

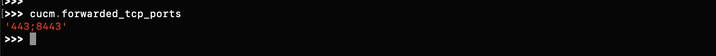

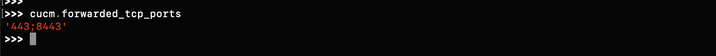

Passaggio 1. Verificare le porte di inoltro TCP configurate per il dispositivo.

>>> cucm.forwarded_tcp_ports

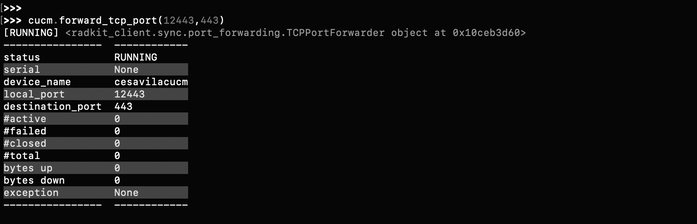

Passaggio 2. Configurare una porta locale da associare alla porta di destinazione del dispositivo. Per accedere alla GUI del dispositivo, è necessario utilizzare la porta locale.

>>> cucm.forward_tcp_port(local_port=8443, destination_port=443)

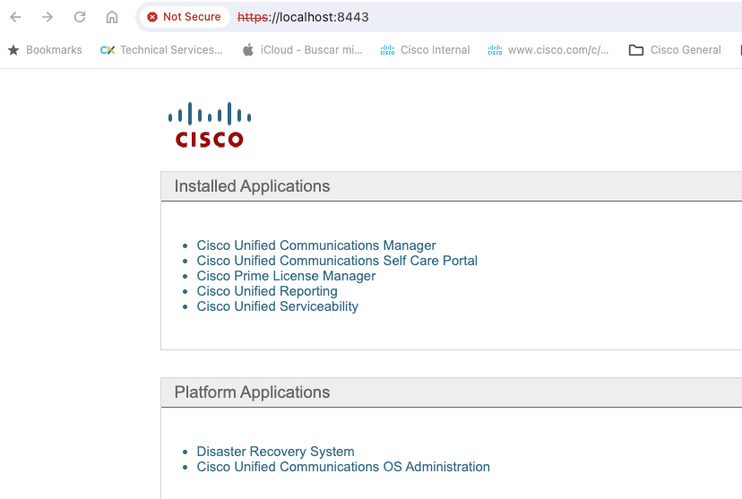

Passaggio 3. Aprire il browser e digitare l'URL con la porta configurata nel passaggio 2: https://localhost:8443.

La GUI del dispositivo è ora accessibile.

Nota: per accedere alla GUI del prodotto sono ancora necessarie le credenziali per l'accesso, pertanto è consigliabile creare un account utente di sola lettura per l'accesso.

Raccolta log

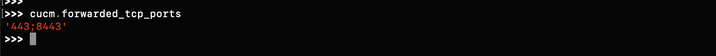

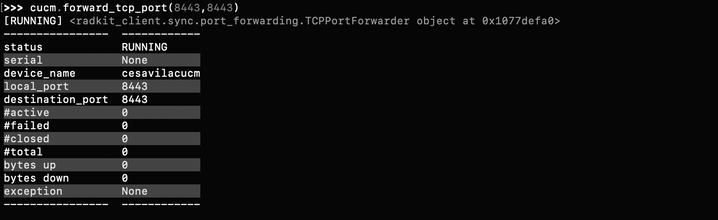

Passaggio 1. Verificare che la porta 8443 sia elencata nelle porte inoltrate TCP configurate per il dispositivo.

>>> cucm.forwarded_tcp_ports

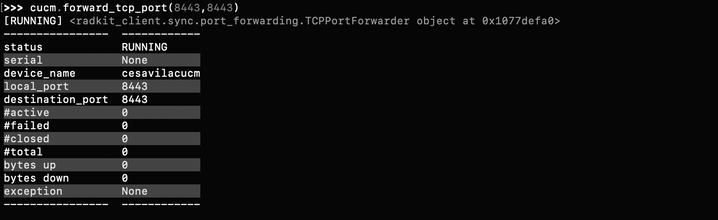

Passaggio 2. Configurare la stessa porta 8443 come porta locale da associare alla porta 8443 come porta di destinazione del dispositivo.

>>> cucm.forward_tcp_port(local_port=8443, destination_port=8443)

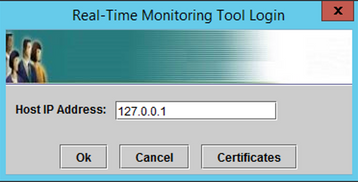

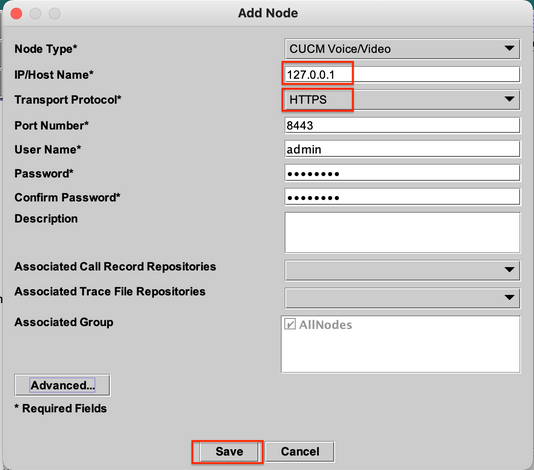

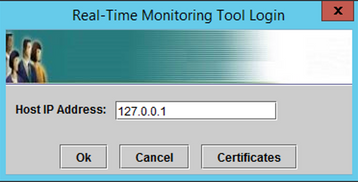

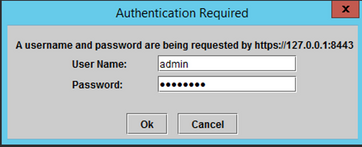

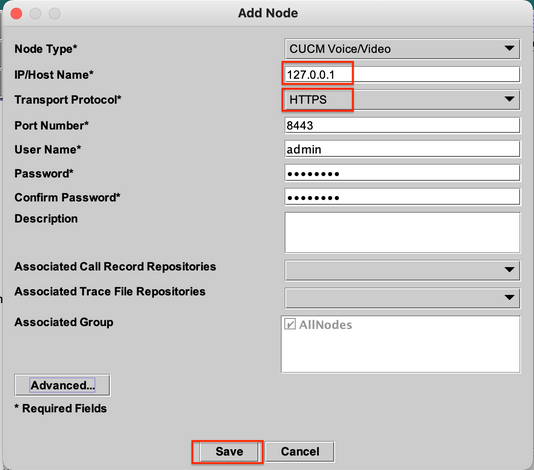

Passaggio 3. Aprire RTMT e digitare 127.0.0.1 nell'indirizzo IP dell'host. Verrà utilizzata automaticamente la porta 8443.

Passaggio 4. Accedere con le credenziali corrette.

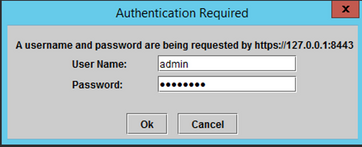

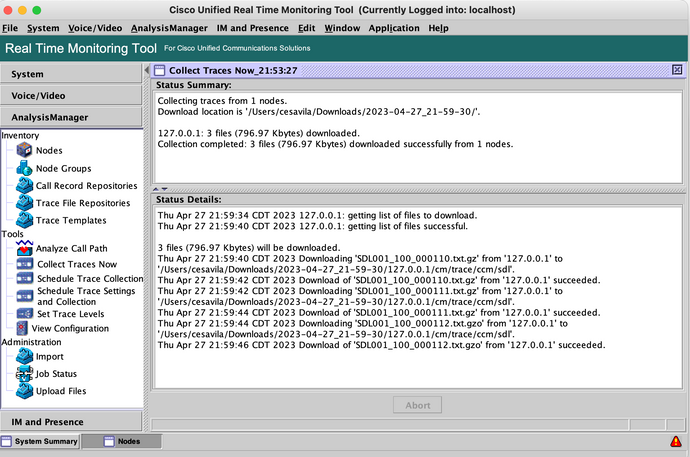

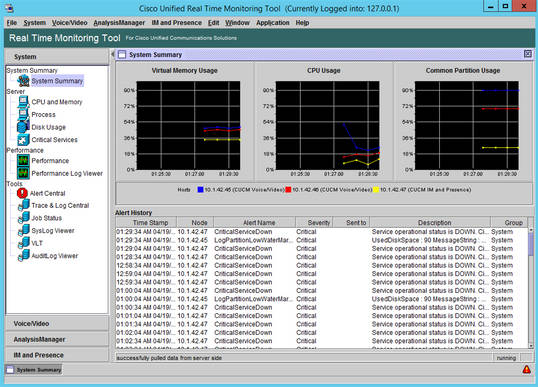

Passaggio 5. Viene visualizzato RTMT.

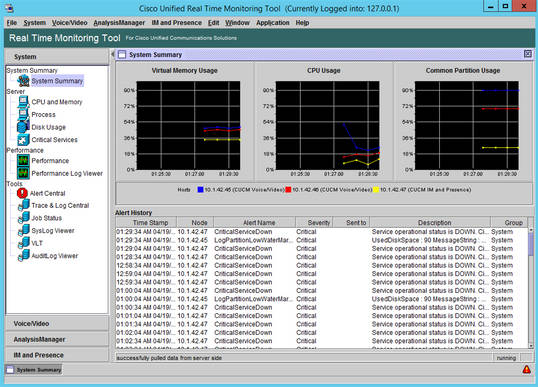

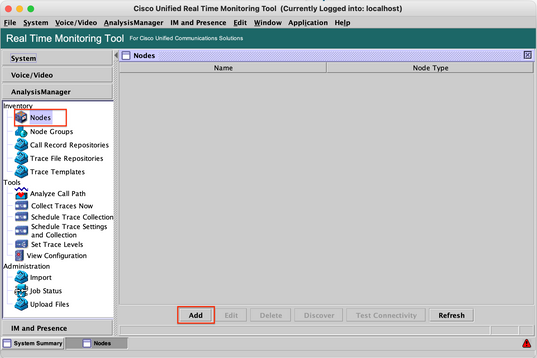

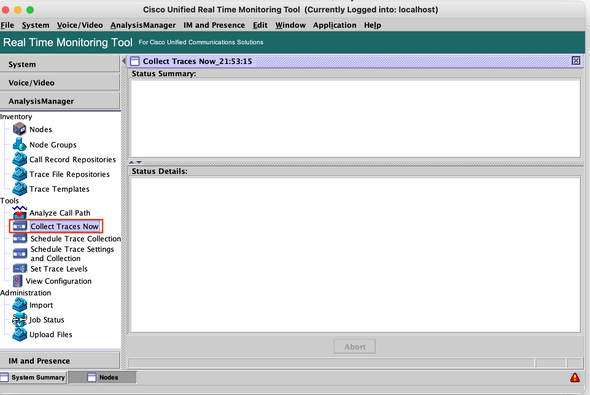

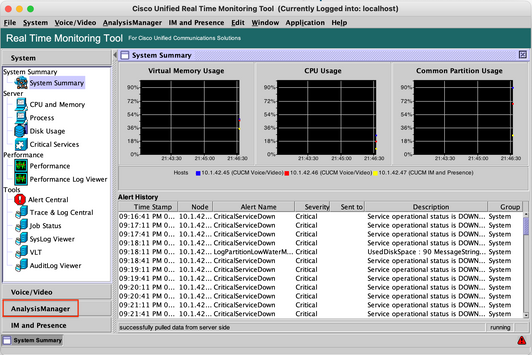

Passaggio 6. Andare a AnalysisManager nel pannello sinistro.

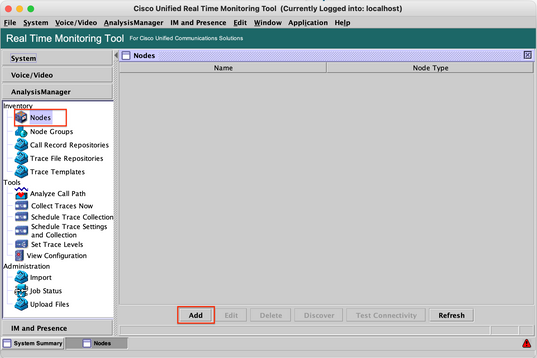

Passaggio 7. Fare clic su Nodi e su Aggiungi per configurare i dettagli della periferica da aggiungere utilizzando localhost e la porta TCP inoltrata.

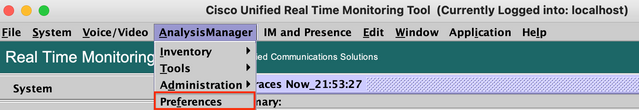

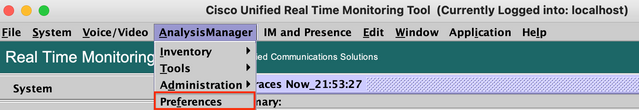

Passaggio 8. Fare clic su Analysis Manager nel menu nella parte superiore e selezionare Preferenze.

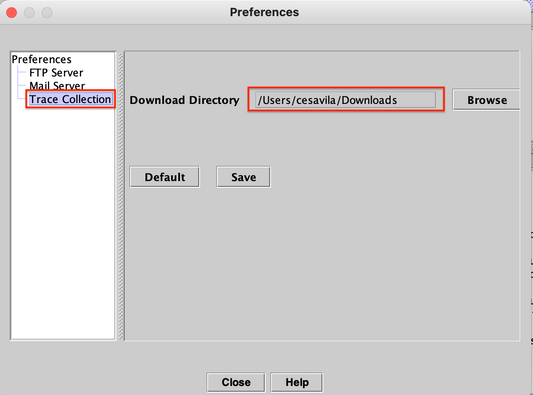

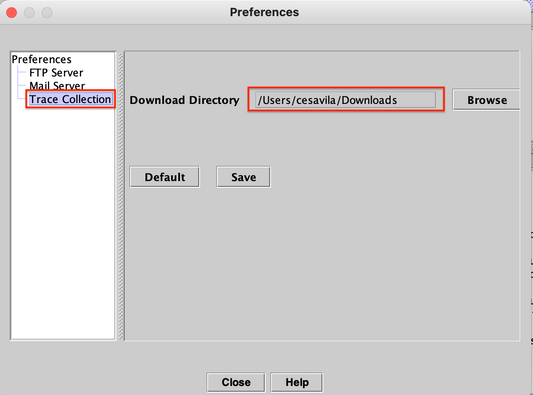

Passaggio 9. Andare alla raccolta di tracce e selezionare la cartella Correct per scaricare i log, fare clic su Save (Salva) e quindi su Close (Chiudi).

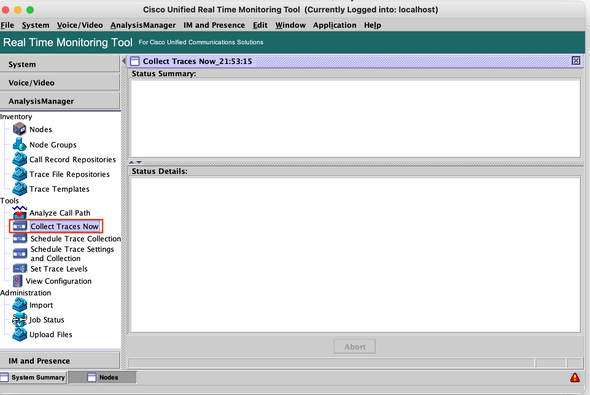

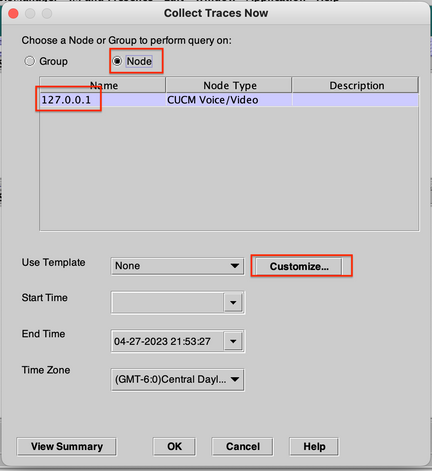

Passaggio 10. Vai a Raccogli tracce.

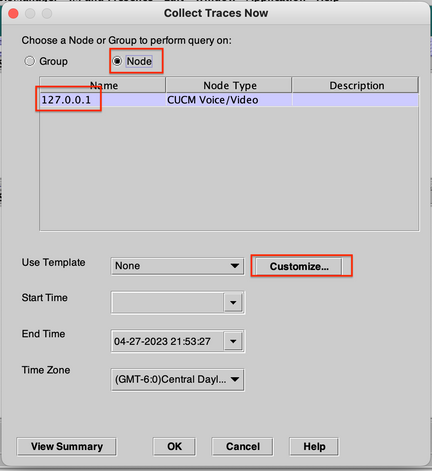

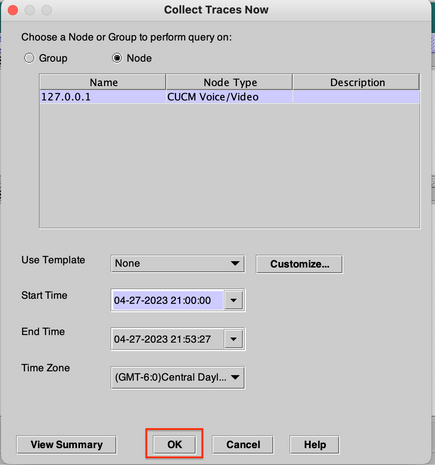

Passaggio 11. Selezionare l'opzione Nodo, selezionare la periferica aggiunta al passaggio 7 e fare clic su Personalizza.

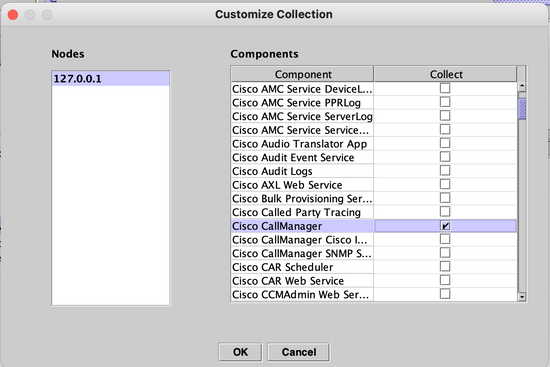

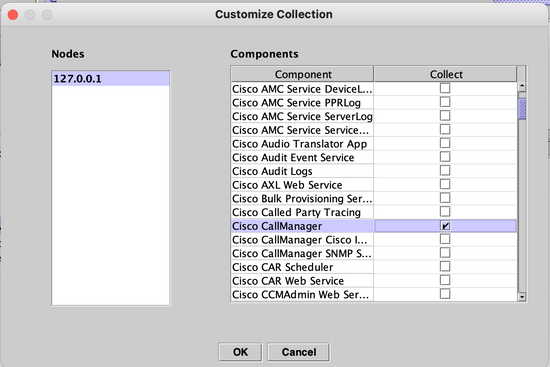

Passaggio 12. Selezionare i log da raccogliere dal dispositivo e fare clic su OK.

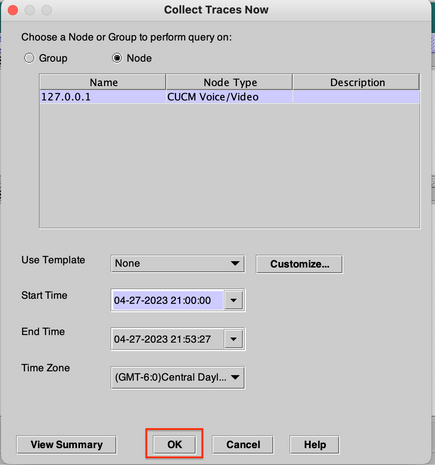

Passaggio 13. Selezionare infine Ora inizio e Ora fine per i registri da raccogliere e fare clic su OK.

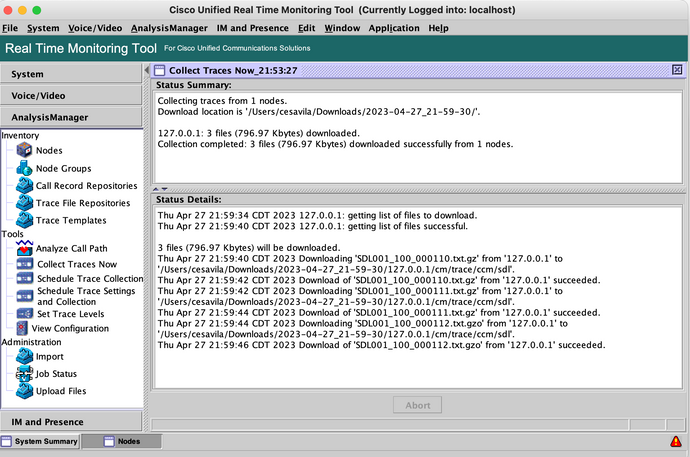

Passaggio 14. I file vengono scaricati correttamente nel PC locale (RADKit Client PC).

L'API SOAP è attualmente supportata per CUCM. Inoltre, Swagger è supportato per CMS, Expressway, CVP e così via.

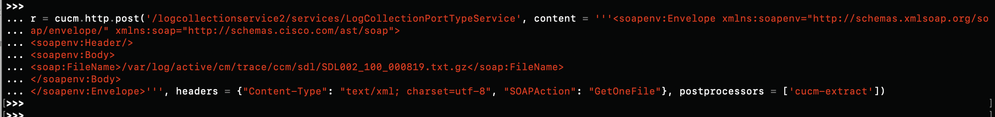

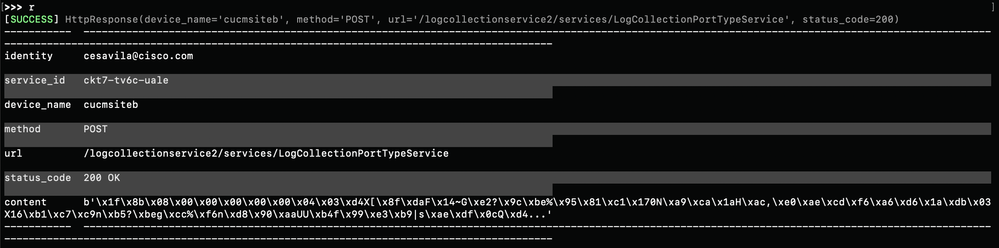

Passaggio 1. Verificare che le credenziali HTTP siano state aggiunte al servizio RADKit nella configurazione del dispositivo.

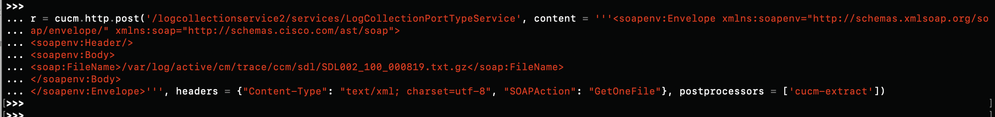

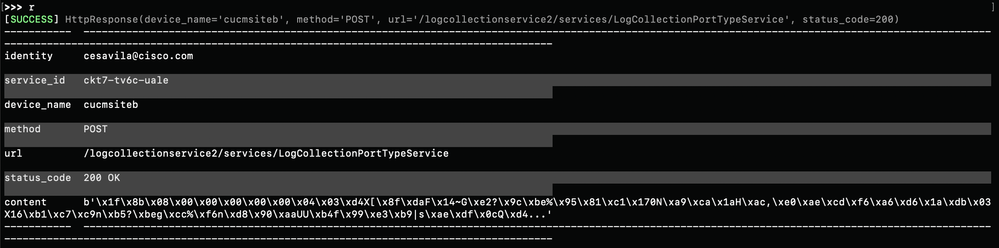

Passaggio 2. Eseguire il comando HTTP Post sul client RADKit, specificare il percorso della risorsa e il corpo della richiesta con i parametri e le intestazioni necessari.

Nota: l'opzione 'cucm-extract' viene utilizzata per rimuovere le intestazioni delle risposte HTTP in modo da poter salvare il log in un file.

Passaggio 3. Salvare il contenuto in un file per ottenere il file di traccia salvato nel PC locale.

>>> content = r.content

>>> with open('SDL002_100_000819.txt.gz', 'wb') as file:

file.write(content)

Casi di utilizzo di RADKit

Come è stato evidenziato, RADKit fornisce una connessione sicura ai dispositivi di rete, inclusi i server di collaborazione, senza la necessità di essere su un WebEx. L'idea è di semplificare alcune delle sfide relative alla raccolta dei dati fornendo l'accesso on demand ai dispositivi richiesti.

Parlando in modo specifico di installazioni di collaborazione, RADKit può attualmente essere molto utile per una serie di problemi, ad esempio:

- Problemi di replica del database.

- Procedure di rigenerazione dei certificati.

- Controllo dello stato del sistema.

- Convalida della configurazione nella GUI/CLI.

- Raccolta dei log tramite interfaccia Web (ad esempio, CER, Expressway, CIMC, ecc.).

- Registri di debug tramite CLI su gateway voce.

Informazioni correlate

![cucm = service.inventory['cesavilacucm']](/c/dam/en/us/support/docs/unified-communications/unified-communications-manager-version-14/222048-set-up-radkit-applied-in-the-collaborati-24.png)

Feedback

Feedback