Introduction

Ce document décrit la configuration pour effectuer une NAT statique vers et depuis un VRF côté service sur un routeur Cisco IOS-XE® SD-WAN.

Conditions préalables

Les périphériques SD-WAN Cisco IOS-XE de la version 17.3.1a ou ultérieure doivent être utilisés.

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Réseau étendu défini par logiciel Cisco (SD-WAN)

- Traduction d'adresses réseau (NAT)

Composants utilisés

Les informations dans ce document sont basées sur les versions de logiciel et matériel suivantes :

- ISR4451-X/K9 version 17.6.2

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

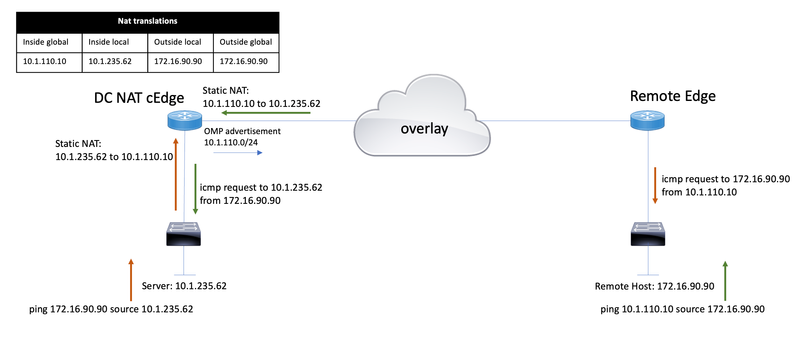

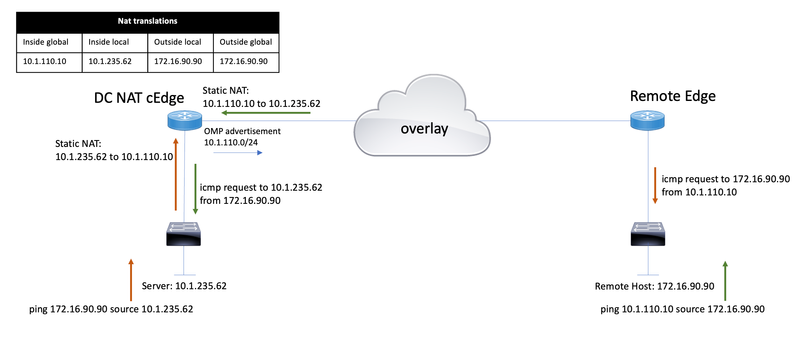

Diagramme du réseau

Cette topologie est utilisée pour configurer la fonction NAT statique de service décrite dans ce document.

Le sous-réseau 10.1.235.0/24 est privé et local au site DC. Ce sous-réseau n'est pas annoncé dans le protocole OMP (Overlay Management Protocol). Pour que les serveurs puissent communiquer, ils sont attribués de manière statique au sous-réseau 10.1.110.0/24.

- Lorsque le serveur 10.1.235.62 initie la communication vers 172.16.90.90, cEdge doit exécuter la NAT 10.1.235.62 vers 10.1.110.10.

- Lorsque l’hôte 172.16.90.90 doit communiquer avec le serveur, il effectue la requête vers 10.1.110.10 et le serveur Edge doit traduire l’adresse IP de destination vers 10.1.235.62.

Configuration

Configuration cEdge

Cette configuration peut être effectuée via l'interface de ligne de commande du routeur ou via un modèle de fonctionnalité vManage.

Via CLI

Configurez le pool NAT :

ip nat pool natpool10 10.1.110.1 10.1.110.253 prefix-length 24

Configurez un pool global NAT statique interne :

ip nat inside source list global-list pool natpool10 vrf 10 match-in-vrf

Configurez l'entrée NAT statique :

ip nat inside source static 10.1.235.62 10.1.110.10 vrf 10 match-in-vrf pool natpool10

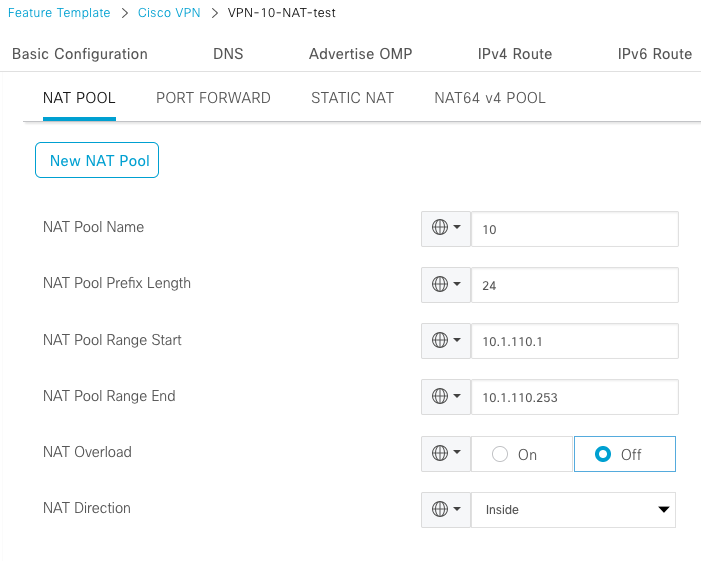

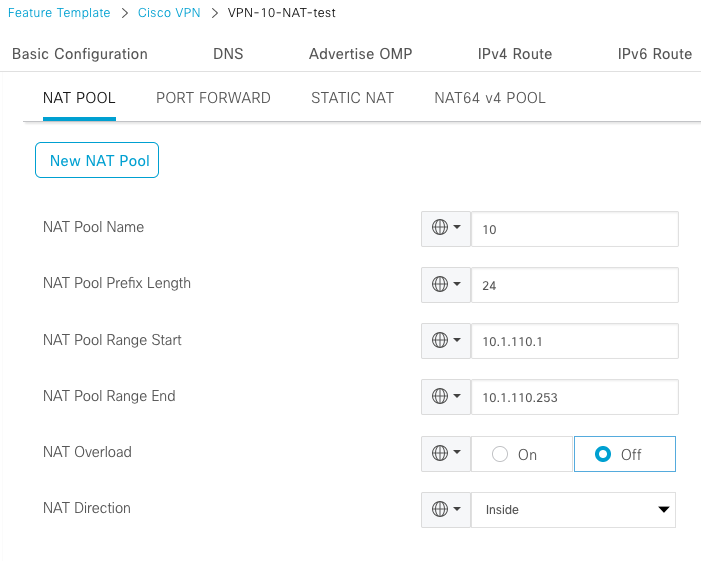

Via le modèle de fonctionnalité vManage

Dans le modèle de fonctionnalité VPN de service, accédez à la section NAT > NAT Pool et cliquez sur New NAT Pool.

Complétez les variables et cliquez sur Add lorsque vous avez terminé :

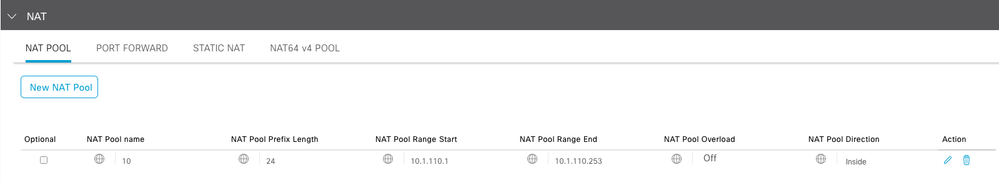

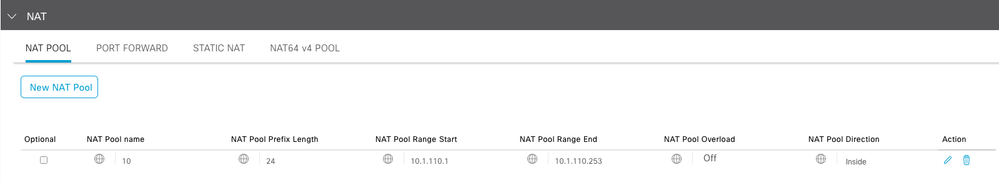

Vérifiez que le pool est créé comme suit :

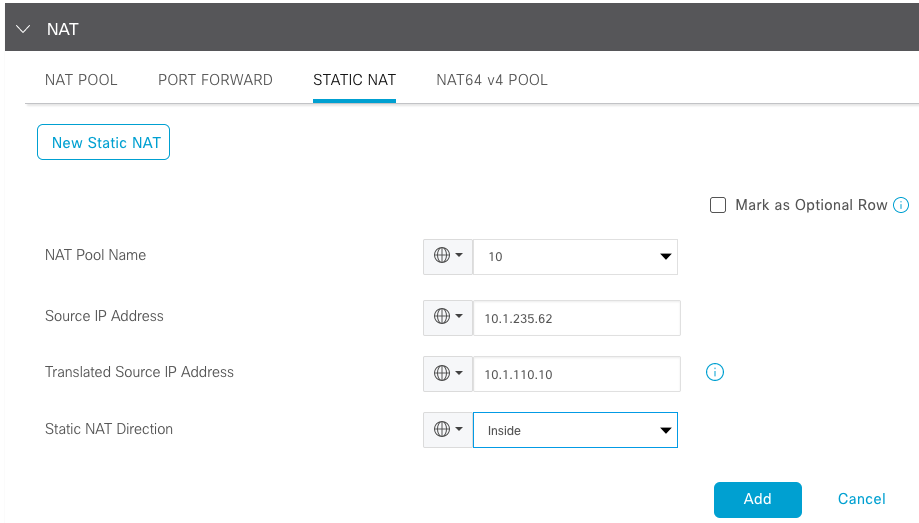

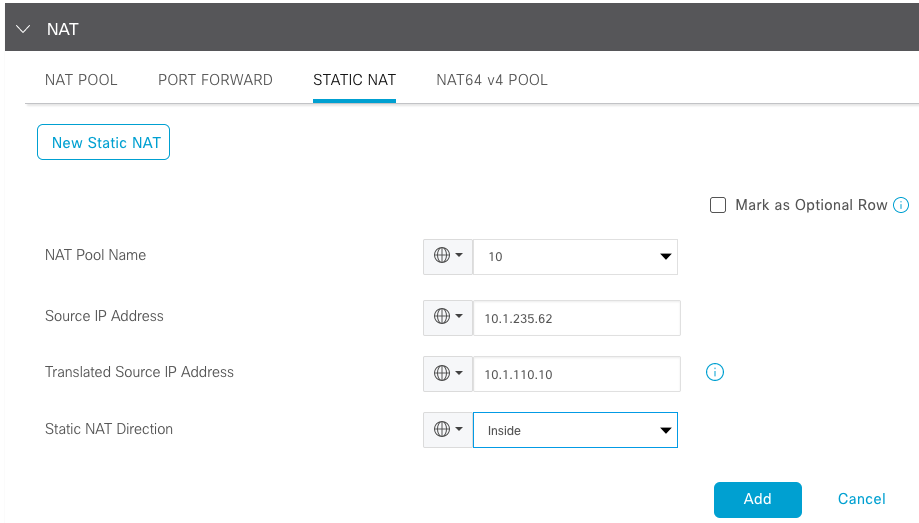

Une fois le pool créé, naviguez vers NAT statique et cliquez sur le bouton New Static NAT.

Complétez les variables et cliquez sur Add lorsque vous avez terminé :

Politique de données centralisée

Une politique de données centralisée est nécessaire pour diriger le trafic de données avec les préfixes souhaités vers la NAT côté service.

Définir un VPN et une liste de sites :

policy

lists

vpn-list VPN-10

vpn 10

!

site-list CEDGE

site-id 30

!

Définissez la première séquence pour la traduction de l'intérieur vers l'extérieur :

data-policy _VPN-10_Data_NAT_cEdge

vpn-list VPN-10

sequence 1

match

source-ip 10.1.235.62/32

!

action accept

count nat_cedge_-1665659624

nat pool 10

!

!

La séquence suivante est utilisée pour la traduction de l’adresse de destination. Il est utilisé lorsque le trafic est initié de l'extérieur vers l'intérieur :

sequence 11

match

destination-ip 10.1.110.10/32

!

action accept

count nat_cedge_out2in_-1665659624

nat pool 10

!

!

default-action accept

!

!

Appliquez la politique dans toutes les directions :

apply-policy

site-list CEDGE

data-policy _VPN-10_Data_NAT_cEdge all

Vérifier

Vérifiez l'état de la configuration NAT à l'aide des commandes de vérification.

show sdwan policy from-vsmart

show ip nat translations

sdwan policy data-policy-filter

Envoyez une requête ping à partir du serveur 10.1.235.62 vers l’hôte 172.16.90.90.

cEdge#show ip nat translations

Pro Inside global Inside local Outside local Outside global

--- 10.1.110.10 10.1.235.62 --- ---

icmp 10.1.110.10:0 10.1.235.62:0 172.16.90.90:0 172.16.90.90:0

Total number of translations: 2

Envoyez une requête ping de l’hôte 10.90.90.90 au serveur 10.1.110.10 test :

cEdge#show ip nat translations

Pro Inside global Inside local Outside local Outside global

--- 10.1.110.10 10.1.235.62 --- ---

icmp 10.1.110.10:8299 10.1.235.62:8299 172.16.90.90:8299 172.16.90.90:8299

Total number of translations: 2

Dépannage

Vérifiez si les paquets ont augmenté sur les compteurs de politique de données :

cEdge#show sdwan policy data-policy-filter

data-policy-filter _VPN-10_Data_NAT_cEdge

data-policy-vpnlist VPN-10

data-policy-counter default_action_count

packets 1412

bytes 109382

data-policy-counter nat_cedge_-1665659624

packets 154

bytes 16852

data-policy-counter nat_cedge_out2in_-1665659624

packets 7

bytes 886

Informations connexes

Commentaires

Commentaires